Tpm на материнской плате что это

Доверенный платформенный модуль (TPM) используется для повышения безопасности компьютера. Он используется такими службами, как шифрование диска BitLocker, Windows Hello и другие, для безопасного создания и хранения криптографических ключей, а также для подтверждения того, что операционная система и встроенное ПО на вашем устройстве соответствуют указанным сведениям и не были изменены.

Как правило, это отдельная микросхема на системной плате, хотя стандарт TPM 2.0 позволяет изготовителям, например Intel или AMD, встраивать возможности доверенного платформенного модуля в набор микросхем.

Доверенный платформенный модуль используется уже более 20 лет и входит в состав компьютеров с 2005 г. В 2016 г. версия TPM 2.0 (текущая версия на момент написания этой статьи) стала стандартом для новых компьютеров.

Когда вы шифруете данные, чтобы защитить их от посторонних глаз, программа для шифрования берет фрагмент данных, который нужно зашифровать, и объединяет его с длинной случайной строкой символов, чтобы создать новый (зашифрованный) фрагмент данных. Длинная случайная строка символов, используемая программой для шифрования, является криптографическим ключом.

Примечание: Незашифрованные данные называются "открытым текстом". Зашифрованная версия этих данных называется "зашифрованным текстом".

Расшифровать такой текст и прочитать исходный фрагмент данных может только пользователь, у кого есть правильный криптографический ключ.

Имеется ли на моем компьютере доверенный платформенный модуль?

Существует высокая вероятность того, что на вашем компьютере уже есть доверенный платформенный модуль и, если ему менее 5 лет, это версия TPM 2.0.

Чтобы узнать, есть ли доверенный платформенный модуль на вашем компьютере с Windows 10, выберите Пуск > Параметры > Обновление и безопасность > Безопасность Windows > Безопасность устройства. Если он у вас есть, на экране будет отрезок Процессор безопасности.

Совет: Если вы не видите раздел Процессор безопасности, возможно, на вашем устройстве есть TPM, но она отключена. Чтобы узнать, как включить его, см. статью Включение TPM 2.0 на компьютере.

Далее нужно узнать, какая версия доверенного платформенного модуля есть на вашем компьютере. Выберите Сведения об обработчике безопасности и на появившемся экране найдите версию спецификации. Должна быть указана версия 1.2 или 2.0.

Важно: Для Windows 11 требуется TPM 2.0. Дополнительные сведения см. в статье Требования к системе для Windows 11.

Хотите узнать больше о доверенном платформенном модуле? См. статью Обзор технологии доверенного платформенного модуля.

Исследование компьютера, системный накопитель которого зашифрован посредством BitLocker, может оказаться намного сложнее, если ключ шифрования основан не на установленном пользователем пароле, а на данных, которые защищены аппаратным модулем TPM. В этом исследовании рассказывается об особенностях защиты ключей в TPM и возможных способах обхода этой защиты.

Что такое TPM и как он мешает исследовать компьютер

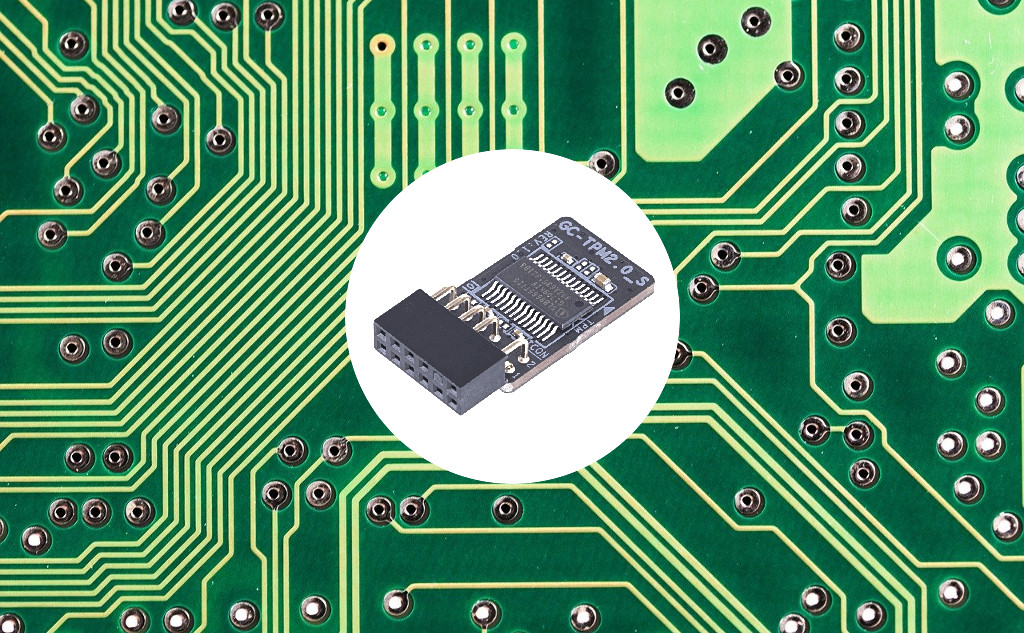

Trusted Platform Module (TPM) — система хранения криптографических ключей в персональных компьютерах. Она может быть реализована как в виде отдельного чипа, установленного на материнской плате компьютера, так и являться частью центрального процессора (технология Intel PTT). Отдельный чип TPM чаще всего распаян на материнской плате, но для некоторых плат поставляется отдельным модулем.

Чипы TPM Infineon Optiga:

Отдельный модуль TPM для материнских плат Asus:

Система состоит из криптографического процессора и встроенной памяти. Официально устройства с TPM в Россию не поставляются, так как содержат несертифицированные средства шифрования. Однако, наши российские коллеги регулярно сталкиваются с компьютерами, на которых этот чип присутствует. TPM обеспечивает генерацию, хранение и ограничение использования криптографических ключей. Операционные системы предоставляют разработчикам интерфейсы для работы с TPM, а также используют TPM для работы с ключами шифрования.

В этой статье я расскажу про Windows Bitlocker, который используется для шифрования дисков, и который может для этих целей использовать TPM модуль.

При проектировании системы шифрования дисков разработчики Windows использовали модель угроз, предотвращающую следующие события:

- Логин в операционную систему в обход пароля пользователя

- Перенос диска на другой компьютер и его анализ

- Изменение конфигурации компьютера с целью анализа диска

- Запуск на компьютере других операционных систем для доступа к диску

Но при этом для пользователя использование системы не представляет никаких неудобств, и в большинстве случаев ему достаточно просто включить компьютер и ввести свой пароль. Защиту можно усилить, установив на Bitlocker пин-код или сохранив секретный элемент на USB накопителе.

Как устроена защита

BitLocker использует симметричное шифрование диска, как и остальные подобные приложения. Шифрованием диска занимается центральный процессор. Основным секретным элементом является мастер-ключ, который может быть получен следующими способами:

- Расшифрован паролем на диск, если используется такая защита.

- Расшифрован ключом восстановления (Recovery Key). Ключ восстановления генерируется при создании любого контейнера или диска BitLocker и сохраняется пользователем либо в файл, либо в облако Microsoft. При некоторых условиях ключ сохраняется в облако Microsoft автоматически, без уведомления пользователя.

- Извлечен из TPM модуля при соблюдении определенных условий.

Работа Bitlocker с системой TPM:

Работа TPM модуля очень напоминает блокчейн. Строится «цепочка доверия», которая сохраняется в регистрах PCR (Platform Configuration Register).

Рассмотрим работу TPM модуля по шагам:

- Включаем компьютер. Управление передается первому «доверенному» модулю, который имеет название SRTM (Static root of trust for measures). Обычно этот модуль находится в ПЗУ материнской платы и не может быть изменен. Уязвимость в этом модуле может поставить под угрозу всю систему безопасности. Эффект подобной уязвимости можно наблюдать в эксплоите checkm8 для платформы Apple iOS. SRTM делает первую запись в цепочке: считает хеш от программного кода BIOS и записывает его в регистр PCR

- Управление передается UEFI BIOS-у, который формирует дальнейшие компоненты цепочки. Анализируется конфигурация компьютера, разбивка жесткого диска, загрузчик (boot loader), загрузочные секторы диска (Master Boot Record) и множество других параметров. При этом в хешировании полученных данных участвует и предыдущий регистр PCR. Таким образом, все компоненты цепочки связаны между собой и любое нарушение приведет к изменению содержимого PCR регистров.

- Заполнив несколько PCR регистров, BIOS передает управление загрузчику, который запускает код из MBR жесткого диска. Еще несколько записей в цепочке загрузки.

- Наконец, запускается ядро операционной системы, которое тоже записывает в цепочку свои параметры.

Таким образом, при загруженной операционной системе мы получаем уникальный набор контрольных сумм, хранящихся в PCR регистрах модуля TPM. Модуль TPM не позволяет произвольным образом изменить содержимое PCR регистров; можно лишь добавить очередной компонент цепочки.

Загрузка компьютера с TPM модулем:

Шифрование BitLocker

Итак, пользователь включил шифрование жесткого диска BitLocker. По случайному закону генерируется мастер-ключ, а также ключ восстановления. Мастер-ключ записывается в модуль TPM, а также шифруется при помощи ключа восстановления и в таком виде сохраняется в заголовке диска. При перезапуске компьютера происходит следующее:

Таким образом, при выключенном компьютере мы можем получить ключ шифрования диска только в случае запуска оригинальной системы. Изменение любого компонента системы приведет к необходимости ввода Recovery ключа.

Как работать с защитой TPM

Чаще всего к нам в руки попадает выключенный компьютер, о конфигурации которого ничего неизвестно. Самый первый шаг, который необходимо сделать в этой ситуации – снять побайтовый образ диска. Это можно сделать, например, при помощи утилиты Elcomsoft System Recovery. Перед снятием образа мы увидим список разделов диска, а также способ их шифрования, если он присутствует. Если мы имеем дело с защитой диска при помощи TPM, программа сообщит, что диск зашифрован BitLocker-ом, но хеш пароля извлечь невозможно. Для расшифровки диска понадобится найти либо ключ восстановления , либо мастер-ключ, хранящийся в TPM модуле. В этой статье я не буду останавливаться подробно на механизмах получения ключа восстановления. Отмечу лишь, что он может быть сохранен пользователем в файл на другом диске, в Active Directory, а также в облако Microsoft. В следующих разделах мы рассмотрим различные способы получения мастер-ключа из модуля TPM.

Получение мастер-ключа из памяти компьютера

После снятия образа диска можно попробовать включить компьютер и загрузиться с основного диска, защищенного BitLocker-ом. Если пользователь не установил пароль на вход в операционную систему, либо этот пароль известен, диск расшифруется полученным из TPM ключом. Исключение составляет ситуация, когда доступ к модулю TPM защищен дополнительным PIN-кодом. При нескольких попытках неправильного ввода такого кода модуль TPM блокирует доступ к мастер-ключу и доступ к диску становится возможным только при вводе Recovery ключа. Если у нас получилось загрузить ОС и залогиниться, мастер-ключ BitLocker-а находится в памяти компьютера. Его можно найти, используя портативную версию Elcomsoft Forensic Disk Decryptor . Этой же программой можно подключить снятый образ диска для анализа.

Конечно же, в этом случае возможен и анализ загруженной системы с активной пользовательской сессией. Но получение мастер-ключа и работа с образом более надежна; помимо прочего, мы получаем абсолютно точный образ системы, которая была изъята, без изменений, произошедших при старте ОС. Наши иностранные коллеги называют такой подход “forensically sound”.

Атаки методами холодной загрузки и через порты FireWire/Thunderbolt

Если загрузка ОС произошла успешно, но невозможно войти в систему, так как неизвестен пароль пользователя, можно попробовать прочитать содержимое памяти компьютера. Существует два известных способа: прямой доступ к памяти через шину PCI и метод «холодной загрузки» (cold boot).

Интерфейсы FireWire, Thunderbolt и PC Card имеют прямой доступ к шине PCI, которая, в свою очередь, имеет прямой доступ к памяти компьютера (Direct Memory Access или DMA). Компьютеры с ОС Windows довольно редко оснащены такими интерфейсами, но нам может повезти, если, например, пользователь установил Windows на Мак с помощью драйверов Bootcamp. Для дампа памяти компьютера через шину PCI можно воспользоваться бесплатной утилитой inception , установив ее на любой компьютер с Linux.

К сожалению, такой способ работает только для Windows 7 и 8. В более старших версиях Windows доступ DMA через Thunderbolt уже закрыт. Дамп памяти, сделанный в inception, можно загрузить в Elcomsoft Forensic Disk Decryptor и, как уже было описано выше, найти мастер-ключ, с помощью которого можно либо полностью расшифровать образ диска, либо подключить его к системе для анализа.

Еще один вид атаки основан на том, что содержимое оперативной памяти компьютера обнуляется не мгновенно, а лишь спустя несколько секунд после выключения питания. Многие модули памяти способны сохранять свое состояние в течение нескольких минут и иногда даже часов, если их охладить до отрицательной температуры. На этом их свойстве и основана атака методом «холодной загрузки» (cold boot). Для атаки нам потребуется любой баллончик с хладагентом , например, предназначенный для тестирования термонестабильных электронных компонентов.

Включаем исследуемый компьютер, замораживаем память при помощи баллончика, сразу отключаем питание (ни в коем случае нельзя делать штатный shutdown средствами операционной системы), перезагружаемся с USB накопителя с Linux, на котором установлено расширение ядра LiME .

Далее создаём дамп оперативной памяти. Признаюсь честно, в нашей лаборатории мы ни разу не делали этот тип атаки. Но некоторые наши партнеры рассказывали, что у них получалось воспроизвести такую атаку и получить дамп памяти. Если других способов не осталось, вполне можно попробовать!

Материл обновлен в сентябре 2021 года. Сегодня для защиты компьютерных данных повсеместно используют шифрование. Обычно мы говорим о криптографических программах, таких, как Veracrypt. Но справляться с подобными задачами помогают и физические чипы. Одно из таких полезных устройств называют Trusted Platform Module, «доверенный платформенный модуль» или просто TPM. В этой статье мы выясним, как пользователю Windows определить наличие TPM-модуля у себя в компьютере.

Зачем нужен TPM

Модуль может оказаться полезен, например, для:

- Шифрования данных на жестком диске (скажем, в связке с Windows Bitlocker).

- Аутентификации пользователя (при входе в устройства, сети, сервисы). В частности, отпечатки пальцев со сканера – защитного устройства на многих современных моделях ноутбуков – могут храниться в TPM.

- Защиты программ от изменений, защиты от нарушений лицензионных соглашений.

- Аппаратная защита от вирусов, троянов и прочей компьютерной нечисти.

Вероятно, самый распространенный сценарий использования TPM – шифрование жесткого диска. Эта операция позволяет надежно защитить данные от несанкционированного доступа. Если с компьютером произойдет неприятность – кража, потеря, изъятие во время следственных действий – полнодисковое шифрование не позволит посторонним людям добраться до ваших файлов.

В Windows 10 pro и Windows 8 pro есть программа Bitlocker. С ее помощью можно включить на компьютере полнодисковое шифрование. Тут-то и пригодится TPM. Модуль позволит создать и хранить криптографические ключи, нужные для шифрования. При этом TPM не является частью Windows. Он не зависит от возможных уязвимостей ни в самой операционной системе, ни в прикладных программах.

Если злоумышленник попробует стартовать компьютер с флешки или CD/DVD, пара Bitlocker + TPM не разрешат доступ к диску. Если злоумышленник вынет жесткий диск из корпуса изъятого компьютера и подключит диск к своему компьютеру (а так обычно и делают), Bitlocker + TPM тоже защитят ваши данные. Любая попытка «обойти» оригинальную конфигурацию загрузки приведет к неудаче. (Точнее, потребуется специальный ключ).

Можно ли пользоваться полнодисковым шифрованием без TPM? Да, конечно. Криптомодуль делает этот процесс в чем-то удобнее для пользователя. Если он у вас есть – значит, у вас, как минимум, есть выбор, и вы можете попробовать что-то новое для безопасности своего компьютера.

Как выглядит TPM

«Классический» дискретный TPM – микроплата, вставленная в разъем на материнской плате. Разъем (на сленге компьютерщиков – «колодка»), как правило, имеет маркировку «TPM». Если вы дружите с отверткой, можете заглянуть внутрь своего десктопа и поискать TPM-разъем самостоятельно. Как правило, он находится на краю материнской платы рядом с разъемами для подключения внешних («корпусных») USB-портов и аудиоразъемов. На этой странице вы можете видеть, как выглядит сам криптомодуль и гнездо для TPM на материнской плате ASUS ROG MAXIMUS X APEX. Другой вариант – когда TPM-модуль распаян прямо на материнской плате.

Функции криптомодуля могут быть реализованы программно, в прошивке. Например, у AMD это называется fTPM (firmware-based TPM). Если на компьютере есть и fTPM, и разъем для дискретного криптомодуля, выбор между ними пользователю предстоит сделать в BIOS.

Как узнать, есть ли у меня TPM

«Раскрутить и посмотреть» – не всегда хороший совет. Если у вас, допустим, ультрабук, то для доступа к внутренностям может понадобиться выкрутить 5-10 крошечных винтиков, а потом отыскивать нужную микросхему в плотной компоновке мелких деталей. Вряд ли вы захотите удовлетворять свое любопытство таким способом.

Способ 1

Загляните в диспетчер устройств Windows. Если в разделе устройств безопасности вы видите строчку типа «Trusted Platform Module 2.0», значит, у вас есть криптомодуль.

Способ 2

Запустите в командной строке (клавиша Windows + R) утилиту tpm.msc. (Наберите и нажмите Enter). Утилита покажет наличие (или отсутствие) TPM.

Способ 3

Все еще не уверены? Попробуйте открыть командную строку с правами администратора (клавиша Windows + Х, соответствующий пункт меню) и выполните команду:

wmic /namespace:\\root\cimv2\security\microsofttpm path win32_tpm get * /format:textvaluelist.xsl

Если первые строки возвращают значение «TRUE», вы счастливый обладатель TPM. В противном случае вы увидите надпись «Отсутствуют экземпляры».

Впрочем, модуль может быть принудительно отключен в UEFI/BIOS. Чтобы выяснить, так ли это, перезагрузите компьютер, войдите в UEFI/BIOS и отыщите в настройках что-нибудь вроде «TPM configuration» или «Security Chip» (название пункта меню зависит от вашего компьютера).

Возможна ситуация, когда у вас нет доступа к компьютеру (например, вы только собираетесь его приобрести). Тогда лучше заранее поискать спецификации компьютера и/или материнской платы. Примеры:

Хотя большинство домашних пользователей не тратят много времени на размышления об этом, компьютерная безопасность является критическим. Настолько важно, что многие компьютеры, ориентированные на бизнес, имеют внутри специальное оборудование (например, считыватели смарт-карт), что затрудняет их взлом или иным образом скомпрометирует их.

TPM (Trusted Platform Module) становится стандартной функцией новых компьютеров, особенно бизнес-ориентированных. Итак, что такое TPM и зачем он вам нужен?

Почему вам следует заботиться о TPM?

До недавнего времени единственные люди, которым нужно было заботиться о TPM, были те, кто работал в крупных компаниях, где сетевая безопасность является главным приоритетом. Люди работаю из дома на своих персональных компьютерах или тем, кто в основном использует свои компьютеры для игр и развлечений, не нужно было знать о TPM.

Однако с объявлением Windows 11, он внезапно стал одним из самых важных трехбуквенных сокращений в компьютерном мире. Это связано с тем, что для работы Windows 11 требуется наличие на компьютере доверенного платформенного модуля. В частности, для этого требуется TPM 2.0, хотя эти требования могут быть изменены по усмотрению Microsoft.

Поддержка Windows 10 заканчивается 14 октября 2025 г. Она больше не будет получать исправления безопасности для дальнейших обновлений от Microsoft. На этом этапе вам нужно либо отключить компьютер от Интернета, либо перейти на Windows 11.

В нынешнем виде вы просто не сможете выполнить обновление, а также не сможете продолжать использовать Windows 10! Если вы не перейдете на Linux (отличная идея!) Или другую альтернативу Windows, вам придется покупать новый компьютер. Это правда, даже если ваш существующий все еще в порядке! Microsoft может смягчить свою позицию в будущем, но сейчас такова реальность ситуации.

Теперь, когда вы знаете, почему проблема TPM так важна, давайте рассмотрим, что такое TPM.

- TPM надежно хранит пароли, сертификаты безопасности и ключи шифрования и предотвращает несанкционированное вмешательство.

- Он надежно хранит информацию о компьютере, поэтому его легко обнаружить, если кто-то вмешался в работу компьютера.

- TPM может безопасно генерировать ключи шифрования, чтобы за процессом нельзя было следить или вмешиваться.

Помимо этих функций, TPM также включает в себя зашитый, уникальный и неизменяемый ключ шифрования, что делает невозможным его замену или подделку.

fTPM и PTT

Здесь все может немного усложниться. Обычно производители материнских плат по умолчанию отключают функциональность TPM микропрограммы, но затем позволяют вам включить ее вручную в меню BIOS или UEFI. Однако, поскольку каждая марка и модель материнской платы могут отличаться, вам следует проверить руководство по материнской плате для получения конкретных инструкций по активации TPM микропрограммы.

В некоторых случаях, несмотря на то, что ваш процессор имеет функцию TPM микропрограммы, на вашей материнской плате может отсутствовать возможность ее включения. Некоторым недорогим материнским платам или материнским платам для игр может не хватать этой опции, потому что они не нацелены на бизнес-клиентов. Будем надеяться, что в свете требований Windows 11 большинство производителей материнских плат выпустят обновления прошивки для своих материнских плат, добавив эту функцию. Если нет, то вам, возможно, придется как минимум заменить материнскую плату.

Могу ли я добавить доверенный платформенный модуль?

Что делать, если у вас нет физического TPM на материнской плате и нет никаких перспектив использования TPM с микропрограммой? В некоторых случаях можно купить TPM как надстройку. Однако ваша материнская плата должна явно поддерживать обновление и иметь необходимый заголовок TPM. Без заголовка TPM его некуда установить.

На момент написания обновления TPM на удивление дороги, поэтому не торопитесь, чтобы сравнить стоимость модуля TPM со стоимостью замены материнской платы.

Как проверить TPM

Если вы используете Windows 10 и хотите подтвердить, что у вас есть действующий и работающий модуль Trusted Platform Module, выполните следующие действия:

- Одновременно нажмите клавиши Windows и R. Должно открыться диалоговое окно «Выполнить».

- Введите tpm.msc и нажмите Enter.

Если обе эти части информации присутствуют и верны, все готово. Просто помните, что он не будет отображаться здесь в случае TPM микропрограммы, если он не включен в BIOS.

Windows 11 требует больше, чем просто TPM

Хотя модуль Trusted Platform Module привлек наибольшее внимание в общей панике по поводу требований Windows 11, одного TPM на вашем компьютере недостаточно. Хотя Windows 11 не так энергоемка с точки зрения технических характеристик, у нее есть и другие довольно неожиданные требования.

Таким образом, несмотря на наличие более чем достаточной вычислительной мощности, высокопроизводительные процессоры Intel 6-го и 7-го поколений и процессоры Ryzen серии 1000 ограничены Windows 10.

Читайте также: