Системное администрирование разграничение прав доступа в сети подключение компьютера к сети

Тема:Понятие о системном администрировании, подключение, права доступа в сети. Администрирование локальной компьютерной сети.

Цель работы:изучить понятие о системном администрировании, правила подключения, права доступа в сети

Оборудование, приборы, аппаратура, материалы: персональный компьютер, входящий в состав локальной сети.

Краткие теоретические сведения.

Передача информации между компьютерами существует с самого момента возникновения ЭВМ. Она позволяет организовать совместную работу отдельных компьютеров, решать одну задачу с помощью нескольких компьютеров, совместно использовать ресурсы и решать множество других проблем.

Под компьютерной сетью понимают комплекс аппаратных и программных средств, предназначенных для обмена информацией и доступа пользователей к единым ресурсам сети.

Основное назначение компьютерных сетей - обеспечить совместный доступ пользователей к информации (базам данных, документам и т.д.) и ресурсам (жесткие диски, принтеры, накопители CD-ROM, модемы, выход в глобальную сеть и т.д.)

Разграничение прав доступа – это ограничение доступа к данным некоторого слоя информационной системы. Если компьютер используется многими лицами и личная информация каждого требует защиты от доступа посторонних лиц, то с помощью системных средств организуется разграничение доступа для разных пользователей ПК.Для этого создаются учетные записи пользователей, устанавливаются пороли на доступ к информации, для зашифрованной информации создаются конфиденциальные ключи дешифрования.

«Администрирование» - это папка в панели управления, содержащая средства для системных администраторов и опытных пользователей.

Администратор - опытный пользователь, умеющий работать с любыми настройками ОС и следящий за ее работоспособностью. Как следствие этого для него нет никаких ограничений при обязательной надежной защите пароля учетной записи от использования другими пользователями или взлома специальными утилитами.

Пользователь - пользователь, опыта которого недостаточно для полноценного администрирования, но который также заинтересован в надежной работе ОС. Имеет право работать с документами, папками, осуществлять ряд настроек и запускать определенные прикладные программы.

В локальной сети существует 4 уровня защиты файл-сервера:

1. защита именем регистрации и паролем;

2. защита правами опекунства К файлам и подкаталогам могут применяться права доступа (чтение, изменение, удаление файла и т.д);

3. защита максимальными правами каталога (можно не дать пользователям сети возможность употребить свои права опекунств);

4. защита атрибутами файла (одновременный доступ к файлу нескольких пользователей, только один пользователь, чтение, запись, переименование и удаление файла);

Для того, чтобы соединить более двух компьютеров в одну локальную сеть потребуется нужное количество компьютеров, сетевой коммутатор (свитч) или сетевой концентратор (хаб) и кабель витая пара. Необходимо соединить компьютеры с хабом, посредством патчкордов. Вставить один конец в сетевую карту, другой - в один из портов хаба. Соединить хаб с розеткой и включить его.

С каждого компьютера заходим в Панель управления - Сетевые подключения и проверяем, подключено ли наше соединение. Если нет, проверьте, включена ли сетевая карта на компьютере и горит ли лампочка сзади компьютера (если горит, значит, компьютеры обнаружили друг друга надо только их правильно настроить.

Этапы настройки:

- открыть на выбранном Локальном подключении Свойства - Протокол подключения (TCP/IP).

По умолчанию, все настройки определяются автоматически, администратору же требуется установить их вручную

2. выбрать Использовать следующий IP-адрес. Становятся доступны к заполнению поля, в которые вводятся параметры Вашей локальной сети. IP-адрес: 192.168.1.* Маска подсети: 255.255.255.0 (оставляем по умолчанию)

3. Нажать OK. Произвести те же действия для остальных компьютеров, изменяя только последнюю цифру IP-адреса в указанном диапазоне.

4. На этом настройка сетевых плат завершена и следует приступить к настройкам Группы.

5. Открыть свойства Мой компьютер и нажать и перейти во вкладку Имя компьютера. Здесь выбрать название вашего ПК и рабочую группу, к которой он будет принадлежать. Нажать Изменить.

Имя рабочей группы обязательно должно быть одинаковым для всех компьютеров, соединенных в локальную сеть.

Например, WORK или FIRMA .

6. Изменить имя группы на всех ПК, а также каждому присвоить свое имя. Желательно назначать обдуманные имена компьютеров локальной сети, это ускорит поиск нужного ПК в дальнейшем. Например, имя компьютера может обозначать пользователя, который пользуется данным ПК.

В итоге у вас должны получиться подобные компьютеры (Имя компьютера - Рабочая группа - IP-адрес - Маска подсети):

COMP1 - GROUP - 192.168.1.1 - 255.255.255.0

COMP2 - GROUP - 192.168.1.2 - 255.255.255.0

COMPX - GROUP - 192.168.1.X - 255.255.255.0

8. Назначить общий доступ к их ресурсам, для этого нужно определить общий доступ к папкам и файлам: найти нужную папку, к которой нужно открыть доступ. Нажать на нее правой клавишей мыши и выбрать пункт Общий доступ и безопасность. Далее поставить две галочки напротив Открыть общий доступ к этой папке и Разрешить изменение файлов по сети, если вы разрешаете удалять, изменять или добавлять ее содержимое удаленно.

Если ваш компьютер имеет подключенный к нему принтер, вы можете разрешить пользователям печатать на нем с другого компьютера, соединенного с вашей локальной сетью. Для этого вам требуется открыть общий доступ к принтеру.

Для этого заходим в Пуск - Панель управления - Принтеры и факсы. В этом окне вы увидите все доступные принтеры, выбираем необходимый и нажимаем на него правой кнопкой мыши. Выбираем пункт Общий доступ из открывшегося меню, и выбираем Общий доступ к данному принтеру. Основным нюансом является наличие драйверов для различных версий операционных систем. Это означает, что вам нужно будет установить драйвер принтера для всех операционных систем, с помощью которых пользователи будут пользоваться принтером из локальной сети.

Дата занятия, группа, наименование дисциплины, фамилия обучающегося.

Пример: 08.11.2021, 27 гр. Информатика, Фамбулов А.

Практическое занятие № 15

Тема занятия: «Разграничение прав доступа в сети. Подключение компьютера к сети. Администрирование локальной компьютерной сети»

Тема: Разграничение прав доступа в сети

Цель работы: Изучить понятие разграничение прав доступа в сети, изучить основные понятия компьютерной сети.

Этапы работы.

1) Внимательно изучить материал.

2) Ответить на вопросы.

Дать определение:

1.Глобальная сеть.

3.Протокол обмена.

Глобальная сеть – это объединения компьютеров, расположенных на удаленном расстоянии, для общего использования мировых информационных ресурсов. На сегодняшний день их насчитывается в мире более 200. Из них наиболее известной и самой популярной является сеть Интернет.

В отличие от локальных сетей в глобальных сетях нет какого-либо единого центра управления. Основу сети составляют десятки и сотни тысяч компьютеров, соединенных теми или иными каналами связи. Каждый компьютер имеет уникальный идентификатор, что позволяет "проложить к нему маршрут" для доставки информации. Обычно в глобальной сети объединяются компьютеры, работающие по разным правилам (имеющие различную архитектуру, системное программное обеспечение и т.д.). Поэтому для передачи информации из одного вида сетей в другой используются шлюзы.

Шлюзы (gateway)– это устройства (компьютеры), служащие для объединения сетей с совершенно различными протоколами обмена.

Протокол обмена – это набор правил (соглашение, стандарт), определяющий принципы обмена данными между различными компьютерами в сети.

Протоколы условно делятся на базовые (более низкого уровня), отвечающие за передачу информации любого типа, и прикладные (более высокого уровня), отвечающие за функционирование специализированных служб.

Главный компьютер сети, который предоставляет доступ к общей базе данных, обеспечивает совместное использование устройств ввода-вывода и взаимодействия пользователей называется сервером.

Компьютер сети, который только использует сетевые ресурсы, но сам свои ресурсы в сеть не отдает, называется клиентом (часто его еще называют рабочей станцией).

Для работы в глобальной сети пользователю необходимо иметь соответствующее аппаратное и программное обеспечение.

Программное обеспечение можно разделить на два класса:

· программы-серверы, которые размещаются на узле сети, обслуживающем компьютер пользователя;

· программы-клиенты, размещенные на компьютере пользователя и пользующиеся услугами сервера.

Глобальные сети предоставляют пользователям разнообразные услуги: электронная почта, удаленный доступ к любому компьютеру сети, поиск данных и программ и так далее.

Задание №2. Опишите основную задачу системного администратора, и учетные записи пользователей, опишите основные права системного администратора.

Основная задача системного администратора — обеспечение безопасной и эффективной работы компьютера. Безопасная система защищает данные от несанкционированного доступа, всегда готова предоставить ресурсы своим пользователям, надежно хранит информацию, гарантирует неизменность данных. Для авторизованного входа в систему применяют учетные записи пользователей.

Учетные записи пользователей. Если в разное время с компьютера будут заходить несколько человек, то нужна регистрация в системе новой учетной записи для входа в Windows. Windows XP является многопользовательской системой, различные пользователи могут независимо друг от друга настроить интерфейс Рабочего стола, работать с собственными файлами и папками, настраивать для себя выход в Интернет и к электронной почте. Системный администратор может допускать к работе неопытных пользователей, запретив им устанавливать новое программное обеспечение, изменять настройки системы, запускать некоторые программы.

Администратор обладает следующими правами:

установка оборудования и программного обеспечения;

изменение всех системных настроек;

доступ ко всем файлам, кроме индивидуальных файлов других пользователей;

создание, удаление и изменение учетных записей пользователей;

изменение статуса собственной учетной записи;

изменение прав доступа других пользователей к ресурсам компьютера.

Для того чтобы было надежное хранения данных в системе, администратору следует проводить следующие работы:

проверка диска — проверяет диск на наличие сбойных секторов;

дефрагментация диска — устраняет фрагментацию файлов и дисков;

очистка дисков — предложит список неиспользуемых программ и файлов, которые можно удалить для освобождения дисковой памяти;

архивация данных — осуществляет резервное копирование данных на дисках.

Задание № 3. Разграничение прав доступа в сети: Опишите в чем заключается разграничение прав доступа в сети.

В сетевых операционных системах при управлении сетевыми ресурсами должна быть реализована модель системы безопасности с разграничением прав доступа на разных уровнях. В том числе:

полный доступ для всех пользователей на все виды действий;

ограничения на уровне пользователей;

ограничения на уровне узлов сети;

ограничения на уровне анализа содержимого запросов;

полный запрет для всех пользователей на все виды действий.

Если доступ к сетевым ресурсам регламентируется на уровне пользователей — это означает, что пользователь сможет получить доступ к объектам системы только после того, как он будет авторизован. В процессе аутентификации система удостоверяет личность пользователя на основании факта знания пароля, соответствующего его учетной записи. Авторизация подразумевает назначение пользователю прав доступа к объектам системы. Например, согласно сетевой политике Microsoft, виды прав доступа к файловой системе могут быть следующие:

Совместное использование файлов — предоставление файлов, находящихся на компьютере, в общий доступ так, что другие пользователи компьютерной сети могут получить к ним доступ.

Возможно разделение доступа — предоставление доступа только определенным пользователям или компьютерам, разделение прав доступа — только чтение, чтение и изменение и т. п.

Второе значение: одновременная правка файла несколькими пользователями. Используется в современных системах разработки.

Задание №4. Защита информации, установка антивирусных программ: Составьте из приведенного ниже материала конспект.

Персональные компьютеры (ПК) обладают всеми свойствами ЭВМ других классов, поэтому, все проблемы защиты информации в построенных на их основе системах и подходы к защите аналогичны другим классам. Однако персональным компьютерам присущи ряд таких свойств, которые, с одной стороны, благоприятствуют защите, а с другой — затрудняют ее и усложняют. К основным из указанных свойств относятся:

малые габариты и вес, что делает их не просто транспортабельными, а легко переносимыми;

наличие встроенного внутреннего ЗУ большого объема, сохраняющего записанные данные после выключения питания;

наличие сменного ЗУ большого объема и малых габаритов;

наличие устройств сопряжения с каналами связи;

оснащенность программным обеспечением с широкими функциональными возможностями;

массовость производства и распространения;

относительно низкая стоимость.

В процессе работы за компьютером каждый человек создает, копирует, сохраняет, перерабатывает множество информации. Ничто не вечно, и компьютеры, к сожалению, тоже. Наиболее надежный способ сохранения информации от сбоев компьютера – регулярное копирование накопленных данных на внешние носители. В наше время существуют различные виды внешних носителей: CD и DVD, flash-память

Возможно, также использовать для хранения своей информации Интернет. Существует достаточно много ресурсов, позволяющих пользователям хранить информацию на серверах.

Наилучший способ – использование многопользовательских операционных систем (ОС), таких как Windows 2000 Professional и Windows XP Professional, Windows Vista, а также всех Unix-подобных ОС. Они позволяют разделять файлы пользователей в своих домашних каталогах и саму операционную систему от случайного разрушения некомпетентным пользователем.

«Внешняя» защита. Интернет – это не только средство доступа к информации, находящейся по всему миру, но и возможность злоумышленникам проникнуть на ваш компьютер. Для проникновения к документам они могут использовать различные способы доступа. Один из основных – заражение различного типа вирусами как с использованием специальных программ, сайтов сомнительного содержания, так и электронной почты.

Наилучшим средством защиты являются, конечно же, различные антивирусные пакеты. Регулярное обновление антивирусных баз – одно из условий успешной борьбы с потерей информации. Установить хороший лицензионный антивирус и использовать самые последние антивирусные базы, лучшие средство защиты вашего компьютера.

Установка Антивируса.

Процедура установки антивируса ничем не отличается от установки любой другой программы, с той лишь разницей, что после установки вам будет предложено перезагрузить компьютер, настроить параметры антивирусной защиты и провести полное сканирование системы. Надо знать, что важна не сама установка антивирусной программы, а ее использование.

Если Вы считаете, что материал нарушает авторские права либо по каким-то другим причинам должен быть удален с сайта, Вы можете оставить жалобу на материал.

Тема: Разграничение прав доступа в сети, общее дисковое пространство в локальной сети. Защита информации, антивирусная защита.

Количество часов: 2

Цель: научиться разграничивать права доступа в компьютерной сети и пользоваться антивирусной защитой

Просмотр содержимого документа

«Методические указания к практическому занятию № 10 Тема: Разграничение прав доступа в сети, общее дисковое пространство в локальной сети. Защита информации, антивирусная защита»

Методические указания к практическому занятию № 10

Тема: Разграничение прав доступа в сети, общее дисковое пространство в локальной сети. Защита информации, антивирусная защита.

Количество часов: 2

Цель: научиться разграничивать права доступа в компьютерной сети и пользоваться антивирусной защитой

Задание: Ознакомиться с теоретическими положениями по данной теме, выполнить задания практического занятия, сформулировать вывод.

Содержание отчета по результатам выполнения практического занятия

Отчет должен содержать:

3.Результаты выполнения задания 1, 2, 3, 4, 5, 6

4.Вывод по работе (необходимо указать виды выполняемых работ, достигнутые цели, какие умения и навыки приобретены в ходе ее выполнения)

Методические указания к выполнению:

Теоретические сведения 1.

1. Разграничение прав доступа в сети

Глобальная сеть – это объединения компьютеров, расположенных на удаленном расстоянии, для общего использования мировых информационных ресурсов. На сегодняшний день их насчитывается в мире более 200. Из них наиболее известной и самой популярной является сеть Интернет.

В отличие от локальных сетей в глобальных сетях нет какого-либо единого центра управления. Основу сети составляют десятки и сотни тысяч компьютеров, соединенных теми или иными каналами связи. Каждый компьютер имеет уникальный идентификатор, что позволяет "проложить к нему маршрут" для доставки информации. Обычно в глобальной сети объединяются компьютеры, работающие по разным правилам (имеющие различную архитектуру, системное программное обеспечение и т.д.). Поэтому для передачи информации из одного вида сетей в другой используются шлюзы.

Шлюзы (gateway)– это устройства (компьютеры), служащие для объединения сетей с совершенно различными протоколами обмена.

Протокол обмена – это набор правил (соглашение, стандарт), определяющий принципы обмена данными между различными компьютерами в сети.

Протоколы условно делятся на базовые (более низкого уровня), отвечающие за передачу информации любого типа, и прикладные (более высокого уровня), отвечающие за функционирование специализированных служб.

Главный компьютер сети, который предоставляет доступ к общей базе данных, обеспечивает совместное использование устройств ввода-вывода и взаимодействия пользователей называется сервером.

Компьютер сети, который только использует сетевые ресурсы, но сам свои ресурсы в сеть не отдает, называется клиентом (часто его еще называют рабочей станцией).

Для работы в глобальной сети пользователю необходимо иметь соответствующее аппаратное и программное обеспечение.

Программное обеспечение можно разделить на два класса:

программы-серверы, которые размещаются на узле сети, обслуживающем компьютер пользователя;

программы-клиенты, размещенные на компьютере пользователя и пользующиеся услугами сервера.

Глобальные сети предоставляют пользователям разнообразные услуги: электронная почта, удаленный доступ к любому компьютеру сети, поиск данных и программ и так далее.

Задание №1. Определите общий ресурс компьютера. Для этого:

В операционной системе Windows найти на рабочем столе значок Сеть.

Открыть папку, где будут видны все компьютеры, которые подключены в одну сеть.

В данном окне появятся все компьютеры, которые подключены к сети.

Открыть один из них. Посмотреть ресурсы компьютера, которыми можно воспользоваться. Такие ресурсы называются общими.

Задание № 2. Предоставьте доступ для пользователей локальной сети к папке на своем компьютере, подключенном к локальной сети. Для этого:

В операционной системе Windows открыть окно папки Компьютер и на диске D: создать свою папку. Назвать ее номером своей группы.

Щелкнуть правой кнопкой мыши по значку папки и в контекстном меню папки выберите команду Общий доступ.

Выбрать нужное подменю: Конкретные пользователи

В списке Сеть внизу появится новая папка: поездка 27.07.2016

Если все правильно сделано, то на диске (у вашей папки) появится значок, который показывает, что папка является общей.

Задание №3. Максимальная скорость передачи данных в локальной сети 100 Мбит/с. Сколько страниц текста можно передать за 1 сек, если 1 страница текста содержит 50 строк и на каждой строке - 70 символов?

50*70=3500 символов на страницу.

Так как не указано, сколько символов в алфавите, возьмем 1 байт на символ. Итого 3500 байт или (умножить на 8) 28000 бит.

Теперь делим 100,000,000 на 28,000. Получаем 3571.43 страниц.

Решить самостоятельно по следующим данным:

1 страница текста содержит 70 строк и на каждой строке - 50 символов?

Задание №4. Ответьте на вопросы:

1.Указать основное назначение компьютерной сети.

2.Указать основную характеристику каналов связи.

3.Указать объект, который является абонентом сети.

Теоретические сведения 2

1. Защита информации, антивирусная защита.

Компьютерный вирус - программа способная самопроизвольно внедряться и внедрять свои копии в другие программы, файлы, системные области компьютера и в вычислительные сети, с целью создания всевозможных помех работе на компьютере.

прекращение работы или неправильная работа ранее функционировавших программ

медленная работа компьютера

невозможность загрузки ОС

исчезновение файлов и каталогов или искажение их содержимого

изменение размеров файлов и их времени модификации

уменьшение размера оперативной памяти

частые сбои и зависания компьютера и др.

Классификация компьютерных вирусов:

по среде обитания;

по способу заражения;

по особенностям алгоритма.

По среде обитания

Сетевые – распространяются по различным компьютерным сетям.

Файловые – внедряются в исполняемые модули (COM, EXE).

Загрузочные – внедряются в загрузочные сектора диска или сектора, содержащие программу загрузки диска.

Файлово - загрузочные – внедряются и в загрузочные сектора и в исполняемые модули.

По способу заражения

Резидентные – при заражении оставляет в оперативной памяти компьютера свою резидентную часть, которая потом. перехватывает обращения ОС к объектам заражения.

Нерезидентные – не заражают оперативную память и активны ограниченное время.

Неопасные – не мешают работе компьютера, но уменьшают объем свободной оперативной памяти и памяти на дисках.

Опасные – приводят к различным нарушениям в работе компьютера.

Очень опасные – могут приводить к потере программ, данных, стиранию информации в системных областях дисков.

По особенностям алгоритма:

Паразиты – изменяют содержимое файлов и секторов, легко обнаруживаются.

Черви – вычисляют адреса сетевых компьютеров и отправляют по ним свои копии.

Стелсы – перехватывают обращение ОС к пораженным файлам и секторам и подставляют вместо них чистые области.

Мутанты – содержат алгоритм шифровки-дешифровки, ни одна из копий не похожа на другую.

Трояны – не способны к самораспространению, но маскируясь под полезную, разрушают загрузочный сектор и файловую систему.

Основные меры по защите от вирусов:

оснастите свой компьютер одной из современных антивирусных программ: Doctor Weber, Norton Antivirus, AVP

постоянно обновляйте антивирусные базы

делайте архивные копии ценной для Вас информации (гибкие диски, CD)

Классификация антивирусного программного обеспечения:

Сканера. Принцип работы антивирусных сканеров основан на проверке файлов, секторов и системной памяти и поиске в них известных и новых (неизвестных сканеру) вирусов.

Мониторы. Это целый класс антивирусов, которые постоянно находятся в оперативной памяти компьютера и отслеживают все подозрительные действия, выполняемые другими программами. С помощью монитора можно остановить распространение вируса на самой ранней стадии.

Ревизоры. Программы-ревизоры первоначально запоминают в специальных файлах образы главной загрузочной записи, загрузочных секторов логических дисков, информацию о структуре каталогов, иногда - объем установленной оперативной памяти.

Для определения наличия вируса в системе программы-ревизоры проверяют созданные ими образы и производят сравнение с текущим состоянием.

2.Задание

Задание №5. Укажите основные антивирусные программы и охарактеризуйте их (достоинства и недостатки, основные особенности)

Задание№6. Проведите проверку своего ПК антивирусными программами.

3.Контрольные вопросы

1.Что такое глобальная сеть?

2.Что такое шлюзы?

3.Что такое протокол обмена?

4.На какие два класса можно разделить программное обеспечение?

5.Что такое компьютерный вирус?

6.Назовите три признаки заражения вирусами ПК?

7.Как классифицируется антивирусное программное обеспечение?

8.Назовите основные меры по защите от вирусов?

4.Список литературы и ссылки на Интернет-ресурсы, содержащие информацию по теме:

Цветкова М.С., Великович Л.С. Информатика и ИКТ: учебник. - М.: 2014 с.286-298

Астафьева Н.Е., Гаврилова С.А., Цветкова М.С. Информатика и ИКТ: Практикум для профессий и специальностей технического и социально- экономического профилей / под ред. М.С. Цветковой. - М.: 2014 с. 219-226

Критерий оценивания выполненных практических заданий

Каждая задача оценивается в 5 баллов (максимально), в соответствии с требованиями

Общая оценка выводится по сумме баллов за каждую решенную задачу (5*6=30 баллов)

В общей сумме, выполненная практическая работа может быть оценена от 0 до 100% , и тогда оценка знаний студента будет такова:

Продолжим про безопасность операционных систем – на этот раз «жертвой» станет MS Windows и принцип предоставления минимальных прав для задач системного администрирования.

Сотрудникам, ответственным за определенные серверы и рабочие станции совсем не обязательно выдавать права «администратор домена». Хоть не по злому умыслу, по ошибке, но это может подпортить всем жизнь, а то и стоить чьих-то выходных. Под катом детально разберем принцип предоставления минимальных прав как одну из технологий предоставления минимальных прав.

В качестве примера из практики могу привести грустную историю со счастливым концом. В организации исторически сложилось, что сервер печати находился на контроллере домена. В один прекрасный момент сотруднику отдела IT понадобилось перепрошить принтер, что он и проделал, запустив китайскую утилиту на сервере. Принтер заработал, но вот утилита в процессе перепрошивки перевела время на несколько лет назад. Active directory не очень любит путешественников во времени, и контроллер домена благополучно отправился в «захоронение» (tombstone).

Инцидент добавил седых волос, но второй контроллер домена спас ситуацию: роли FSMO перевели на него, а путешественника во времени повторно сделали контроллером домена. С тех пор в компании права «администратора домена» нужно заслужить.

Для профилактики подобных ситуаций неплохо будет выдавать желающим ровно столько прав, сколько нужно: если нужно администрировать только рабочие станции, достаточно выдать права только на компьютеры пользователей.

Когда компьютеров немного, включить доменную группу безопасности «helpdesk» в локальную группу «администраторы» можно и руками. А вот на большом объеме приходят на помощь групповые политики. Удобных способов два.

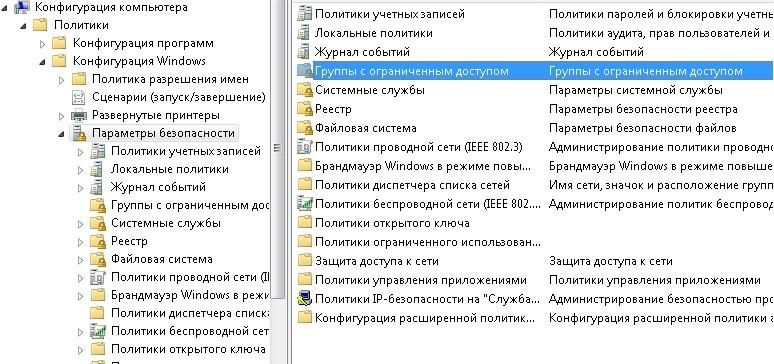

Первый способ: через Группы с ограниченным доступом (Restricted groups), расположенные в групповых политиках по адресу Конфигурация компьютера – Политики – Параметры безопасности.

Расположение политик Restricted groups.

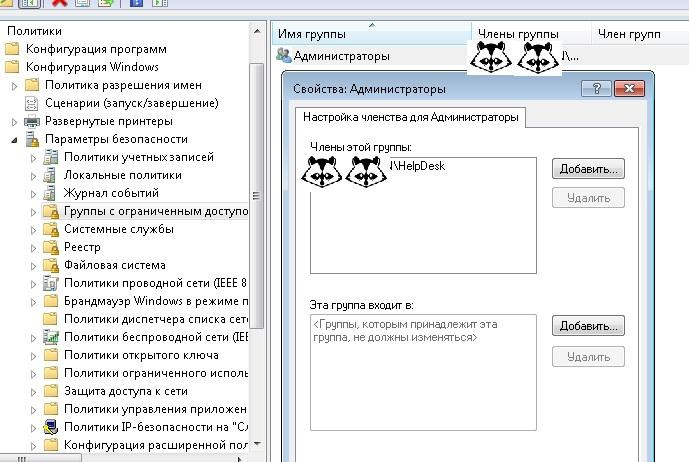

Далее нужно создать группу «Администраторы» и добавить в нее нужную группу. Есть только один нюанс – если сделать именно так, то из локальной группы «Администраторы» исчезнут все, кроме встроенного администратора и самой группы. Даже Domain Admins:

Добавляем группу «Администраторы», в которую добавляем группу helpdesk.

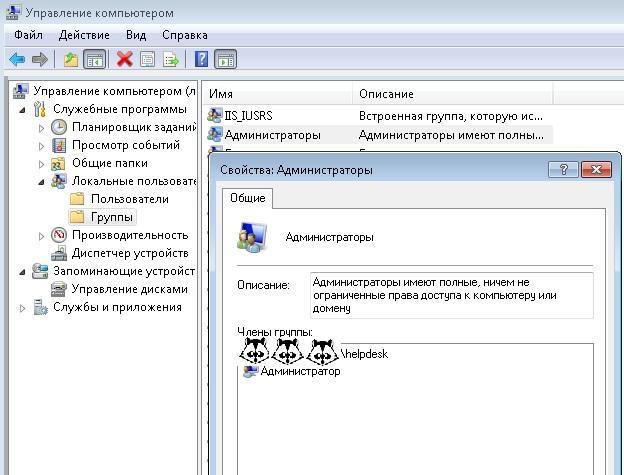

И получаем локальную группу «Администраторы» без Domain admins.

Конечно, эту возможность можно использовать и во благо – зачистить локальные группы от лишних участников. Если же хочется избежать такой зачистки, то можно создать в «Группах ограниченного доступа» доменную группу и ее же назначить входящей в группу «Администраторы»:

При такой настройке локальная группа «Администраторы» не будет зачищена.

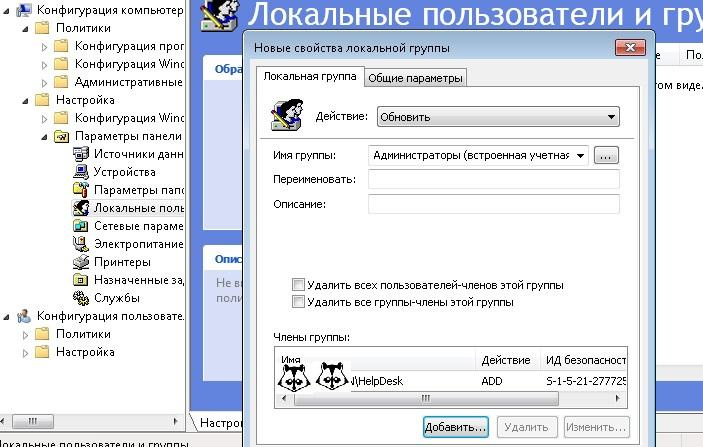

Вторым способом является настройка Предпочтения Групповых Политик (Group Policy Preference, далее – GPP). Искать следует в Конфигурации компьютера – Настройка – Локальные пользователи и группы.

Настройка группы безопасности через GPP.

Как и все настройки в GPP, эта проще в понимании и с более дружелюбным интерфейсом. Но если у вас в инфраструктуре присутствуют не обновленные Windows XP или даже Windows 2000, то остается только первый вариант.

Таким же способом можно дать права и на определенные серверы нужным сотрудникам. Например, дать права группе разработчиков на тестовый стенд.

Конечно, сотрудников отдела IT и системные учетные записи (например, под которыми выполняются задачи резервного копирования) проще сразу включить в группу «Enterprise Admins» и не знать горя.

Но из соображений безопасности лучше так не делать. В Windows существует набор встроенных учетных записей с набором типовых прав. Группы немного различаются для компьютера и для домена, а также ряд сервисов привносит свои группы.

Под спойлером предлагаю ознакомится с набором основных групп безопасности.| Группа | Описание |

| Администраторы | Полные права на систему. |

| Пользователи | Возможность пользоваться без изменения системных параметров и без записи в системные разделы. Фактически пользователь – полноценный хозяин только в папке своего профиля. |

| Операторы архива | Группа, предназначенная для выполнения резервного копирования и восстановления. Участники группы могут завершать работу системы на серверах и переопределять права доступа в целях резервного копирования. |

| Опытные пользователи | Участники этой группы могут администрировать локальные учетные записи и группы (кроме администраторов), создавать сетевые ресурсы и управлять доступом на них, менять NTFS ACL (кроме смены владельца папки). |

| Пользователи удаленного рабочего стола | Членство дает возможность подключаться к компьютеру по RDP |

| Операторы печати | Операторы могут устанавливать и удалять принтеры, изменять их драйвера и настройки, останавливать и чистить очередь печати. |

| Операторы настройки сети | Могут менять настройки сетевых интерфейсов. Это полезная группа на случай если нужно переназначать получение адреса сетевой картой с автоматического на статическое. Мобильные пользователи скажут спасибо, если добавить их в эту группу. |

| Операторы учета | Пользователи в этой группе могут создавать/удалять/редактировать/перемещать учетные записи в Active Directory. Удобно дать эти права для сервиса, автоматически заводящего учетки сотрудников после приема на работу. |

Познакомиться со всеми группами и более полным описанием можно в официальной документации.

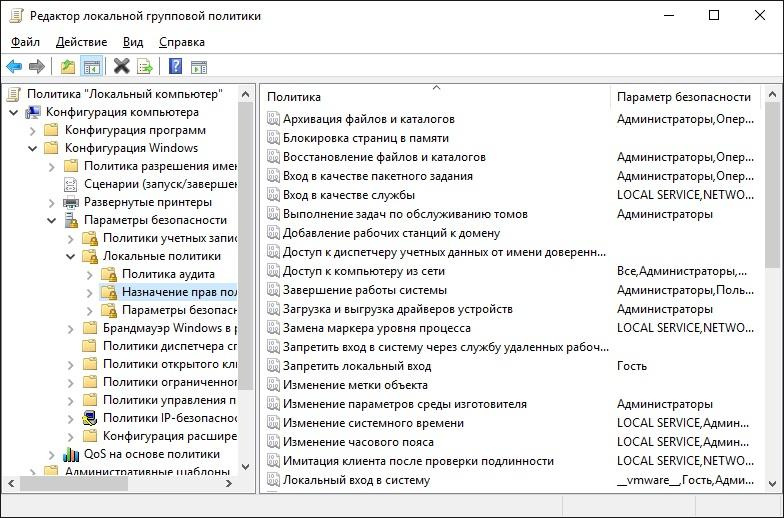

Если стандартных групп не хватает, то Windows позволяет настроить права доступа более тонко. Например, выдать отдельной группе пользователей право менять время или возможность принудительно завершать работу сервера по сети. Для этого существует механизм «назначение прав пользователей». Искать можно в локальной политике безопасности – secpol.msc или в групповой политике по адресу Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Локальные политики – Назначение прав пользователя.

Настройка прав доступа через групповые политики.

Использовать эту настройку я рекомендую в крайних случаях, и ее обязательно надо документировать. Помните о том, что когда-нибудь вас кто-то сменит и будет разбираться, почему работает так, а не иначе.

Вообще лучше всегда все документировать. Представьте ситуацию, что вы уволились из организации и вместо вас пришел человек с улицы. Поставьте себя на место этого человека. Если начал дергаться глаз или зашевелились волосы – посвятите время написанию документации. Пожалуйста!

Существует еще один хороший метод ограничения доступа к объектам – делегирование. Про эту технологию на Хабре уже писали, поэтому я лишь добавлю, что с помощью делегирования удобно выдаются права для ввода нового компьютера в домен.

Все эти технологии довольно давно существуют в системах Windows. С появлением Windows 10\2016 появилась еще одна интересная возможность ограничить учетные записи – речь о ней пойдет далее.

Just Enough Administration (JEA) – технология предоставления доступа к командлетам PowerShell. Работает на операционных системах вплоть до Windows 7 при установке Windows Management Framework 5.1 (правда, в самых старых операционных системах поддержка ограничена). Работа производится через так называемые «виртуальные аккаунты» и специально подготовленные файлы конфигурации. Примером использования JEA является выдача ограниченных прав на управление определенными виртуальными машинами – например, для ваших разработчиков.

Подробнее про JEA можно почитать в официальной документации, поэтому разберем конкретный пример предоставления возможности перезапуска виртуальной машины.

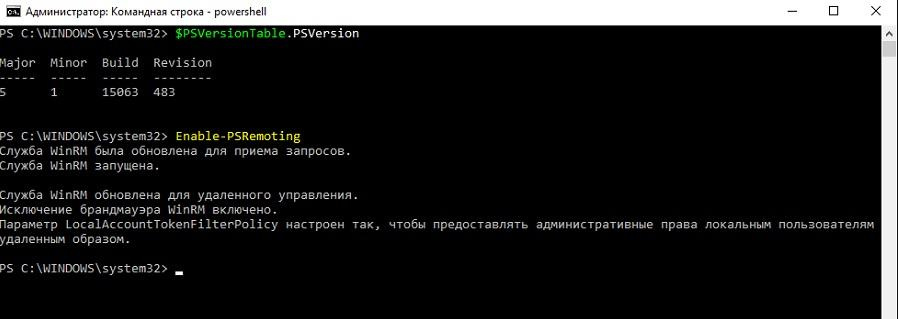

Сначала нам нужно разрешить удаленное подключение к серверу с помощью командлета Enable-PSRemoting, а заодно убедимся, что у нас Windows Management Framework нужной версии при помощи командлета $PSVersionTable.PSVersion.

Проверка версии и разрешение удаленных подключений при помощи PS.

Создадим группу безопасности и специального пользователя:

Теперь создадим нужные для работы конфигурационные файлы и папки. Сначала общие:

А затем создадим конкретный файл конфигурации для нашего оператора виртуальной машины с именем win. Для примера разрешим запуск и остановку виртуальной машины:

Теперь необходимо подготовить файл сессии PowerShell:

Зарегистрируем файл сессии:

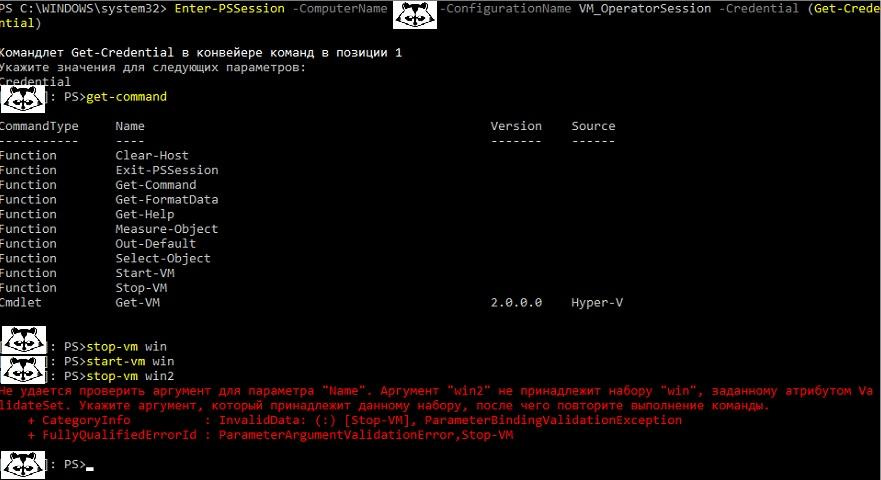

Теперь все готово для проверки. Попробуем подключиться к серверу с учетными данными созданного пользователя командлетом:

Проверим список доступных команд командой get-command и попробуем остановить нашу виртуальную машину win, а затем другую машину win2.

Доступ к серверу ограничен управлением одной виртуальной машиной.

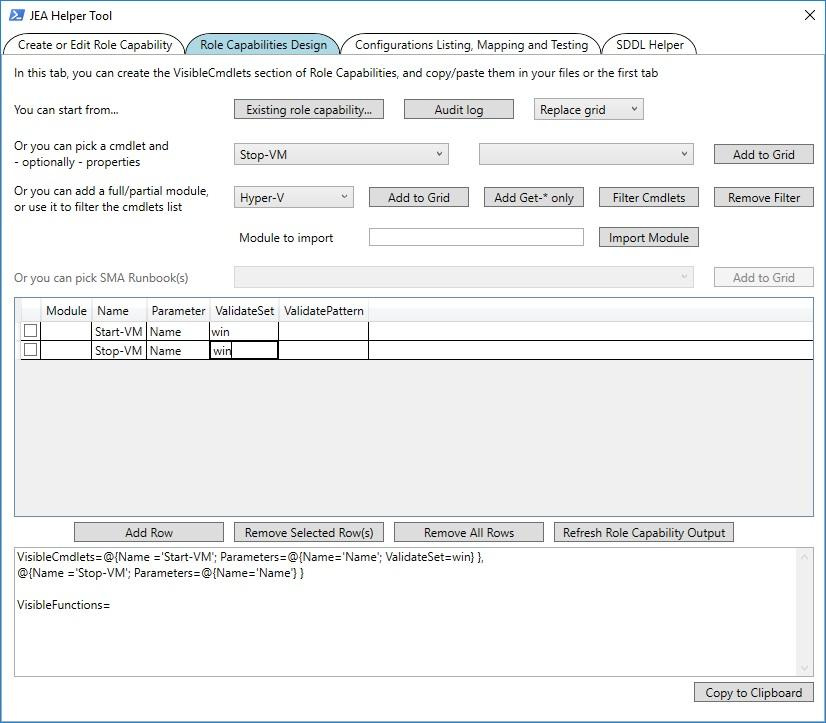

Для облегчения создания файлов конфигурации сообществом была создана утилита под названием JEA Toolkit Helper, где графический интерфейс поможет создать файлы с необходимыми параметрами.

Интерфейс JEA Toolkit Helper.

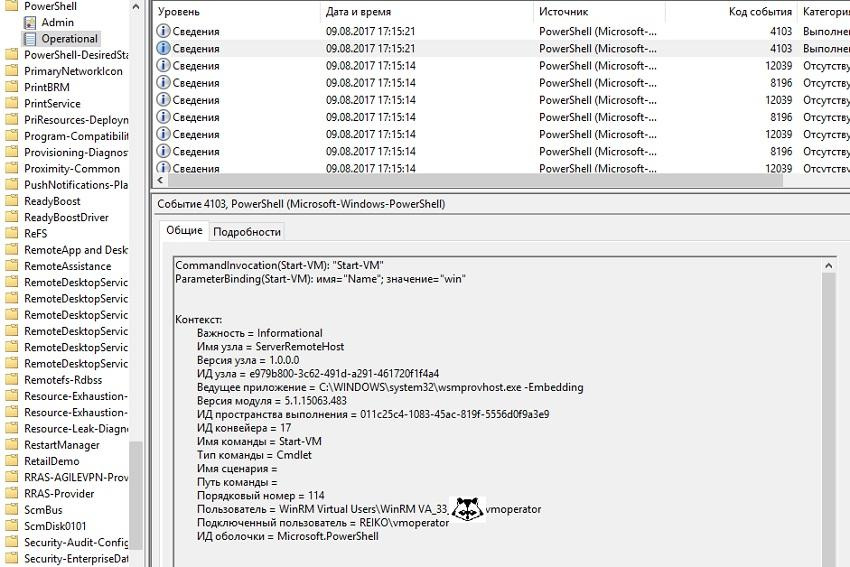

При необходимости есть возможность через групповые политики включить аудит выполнения модулей по адресу Конфигурация компьютера – Административные шаблоны – Windows Powershell – Включить ведение журнала модулей. Тогда в журнале Windows будут отображаться записи о том что, где и когда.

Журнал выполнения PowerShell.

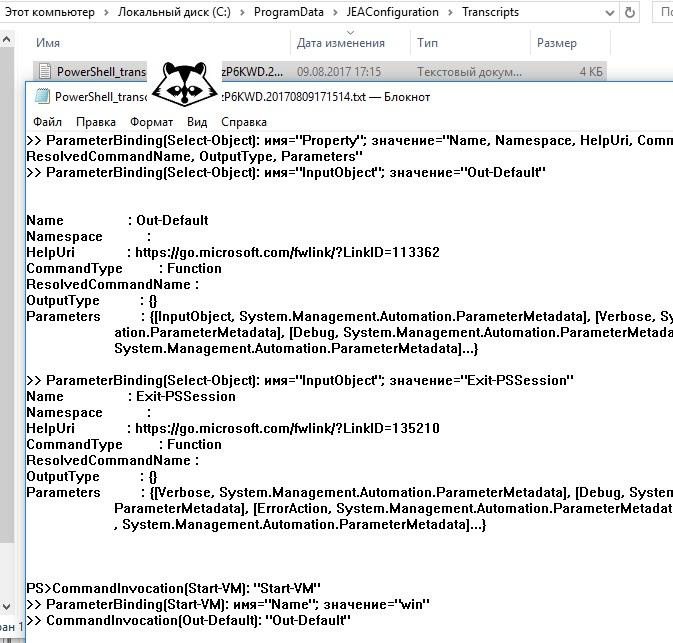

Альтернативой будет включение записи в файл. Также через групповые политики настраивается параметр «Включить транскрипции PowerShell». Путь можно задать как в самой политике (и тогда запись туда будет вестись для всех модулей), так и в файле конфигурации сессии JEA в параметре TranscriptDirectory.

Файловый журнал JEA.

С помощью делегирования, назначения прав и JEA можно добиться отказа от использования учетных записей с администраторскими правами в повседневной работе. В конце-концов, к UAC в Windows ведь тоже привыкли и не отключаем просто потому, что «заткнись, я и так знаю что мне делать со своими файлами!».

Читайте также: