Подключение компьютера к домену через vpn

Часто (если не всегда) перед ИТ отделом рано или поздно встает задача организации удаленного доступа в сеть предприятия, например командированным сотрудниками или попросту заболевшим. Решать эту задачу можно по-разному. Я хочу рассказать об одном из решений реально используемом в нашем холдинге. Отличается это решение от многих других тремя основными вещами:

- На стороне удаленного пользователя требуется минимум настройки — используются все стандартные приложения и возможности ОС Windows;

- Удаленный пользователь работает на сервере терминалов, что обеспечивает его необходимой средой для выполнения своих должностных обязанностей

- Очень гибкое управление доступом к внутренним ресурсам компании (обеспечивается TMG\ISA файрволом согласно доменной аутентификации)

Если вам это интересно, добро пожаловать под кат

Итак, сначала расскажу что нам понадобится, собственно это всего две вещи:

- Сервер с TMG или ISA

- Сервер терминалов

У нас оба сервера — обычные виртуальные машины, развернутые на hyper-v.

Также понадобятся две свободные подсети (уж этого добра, думаю, у всех достаточно) — для чего именно две, расскажу дальше.

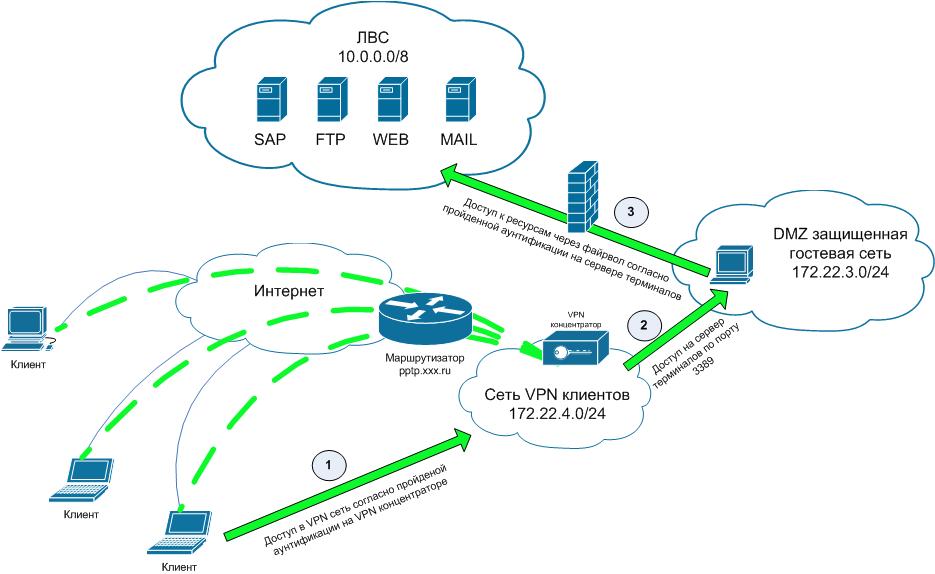

Доступ пользователя к конечным ресурсам можно разделить условно на три этапа:

- Доступ посредством pptp в изолированную сеть vpn-клиентов

- Доступ по rdp на сервер терминалов

- Непосредственный доступ с сервера терминалов к ресурсам ЛВС компании по любой маске доступа

Ниже — общая схема подключения и описание этапов.

Доступ посредством pptp в изолированную сеть vpn-клиентов

Для реализации этого нам нужен любой pptp сервер, мы используем cisco, но ничего не мешает пробросить pptp с граничного роутера\файрвола на туже TMG\ISA, которую мы будем использовать для доступа клиентов к ресурсам и поднять pptp сервер на ней. Вот кусок конфига нашей киски, отвечающий за pptp.

vpdn enable

!

vpdn-group 1

! Default PPTP VPDN group

accept-dialin

protocol pptp

virtual-template 1

ip pmtu

ip mtu adjust

username ras_user password 7 010157010906550075581B0C4F044011530F5D2F7A743B62643

14255

username ras_guest password 7 120B541640185F3B7E2C713D653075005F025A

interface GigabitEthernet0/0.3

description Internet

encapsulation dot1Q 3

ip address x.x.x.x 255.255.255.252

ip nat outside

ip virtual-reassembly max-fragments 64 max-reassemblies 256

ip policy route-map Internet-10-144-68

no cdp enable

interface Virtual-Template1

mtu 1400

ip unnumbered GigabitEthernet0/0.3

ip access-group 170 in

ip tcp adjust-mss 1360

peer default ip address pool vpn_users

no keepalive

ppp encrypt mppe auto

ppp authentication ms-chap-v2

ppp ipcp dns 172.22.1.201

!

ip local pool vpn_users 172.22.4.1 172.22.4.250

access-list 170 permit udp 172.22.4.0 0.0.0.255 host 172.22.1.201 eq domain

access-list 170 permit tcp 172.22.4.0 0.0.0.255 host 172.22.3.1 eq 3389

access-list 170 permit icmp any any

access-list 170 permit tcp 172.22.4.0 0.0.0.255 host 172.22.3.1 eq www

Ключевой момент на данном этапе — организация сети vpn-клиентов с возможностью коннекта из нее ТОЛЬКО на сервер терминалов на порт rdp.

Доступ по rdp на сервер терминалов

Итак, наш клиент подключился к pptp серверу и имеет доступ на сервер терминалов, далее с помощью удаленного рабочего стола происходит подключение к серверу терминалов, учетные данные при этом подключении — доменная учетная запись пользователя. Тут необходимо немного пояснить:

В AD создаются группы безопасности согласно маске, грубо говоря у нас есть к примеру четыре группы ресурсов, ну скажем, разбиты по проектам. Проект1, Проект2, Проект3 и общие. Соответтственно в AD мы создадим 4 группы безопасности и сделаем первые три членами группы «общие». Группе «общие» мы разрешим вход на сервер терминалов. Далее для подключения возможности удаленного доступа любому пользователю AD мы просто будем добавлять его в соответствующую группу.

Непосредственный доступ с сервера терминалов к ресурсам ЛВС компании по любой маске доступа

- В TMG внешней сетью будет являться наша ЛВС

- Внутренней сетью будет сеть с сервером терминалов

- На сервере терминалов ОБЯЗАТЕЛЬНО устанавливается TMG\ISA клиент, для того чтобы мы могли привязать правила к пользователям.

- Соответственно все правила в файрволе привязываются к созданным нами ранее группам безопасности Проект1, Проект2, Проект3 и общие.

В общем, это все, чем я хотел поделиться, я понимаю что изложено все довольно кратко, но цель статьи — именно показать одно из решений, а не его конкретную реализацию, многое здесь можно сделать по другому.

1-я сеть состоит из 20 компов с сервером (Windows 2003), остальные на Windows XP, все компы в домене.

IP сервера 192.168.0.1

маска 255.255.255.0

основной шлюз 192.168.0.200

DNS'ы провайдера

В сети на одной машине(192.168.0.2) стоит для инета ADSL модем DSL-2540U (192.168.0.200, роутер). Инет работает через прокси. Еще к модему подключен модем Zyxel P-600 (192.168.0.201) Он служит для общшения по VPN с другой сеткой.

2-я сеть состоит из 5 компов, все на Windows XP. состоят в рабочей группе.

на первой машине стоит модем Zyxel P-600 (192.168.1.200) для связи с первой сеткой по VPN.

IP первого компа 192.168.1.1

маска 255.255.255.0

основной шлюз 192.168.1.200

DNS'ы провайдера

Все компы пингуются с одной сети в другую пингуются. Инет работает как надо через прокси на 2-1 сети от перкой.

Проблема в стом, что не могу включить 2-ю сеть в домен, пишет . "При подключении к домену "xxx.local" произошла следующая ошибка: Не найден сетевой путь"

Подскажите плиз, что где прописать надо и где что тыкнуть. Спасибо.

Такую настройку сети провожу первый раз, так что не не судите строго)

В общем имеется 2 сети.

1-я сеть состоит из 20 компов с сервером (Windows 2003), остальные на Windows XP, все компы в домене.

IP сервера 192.168.0.1

маска 255.255.255.0

основной шлюз 192.168.0.200

DNS'ы провайдера

В сети на одной машине(192.168.0.2) стоит для инета ADSL модем DSL-2540U (192.168.0.200, роутер). Инет работает через прокси. Еще к модему подключен модем Zyxel P-600 (192.168.0.201) Он служит для общшения по VPN с другой сеткой.

2-я сеть состоит из 5 компов, все на Windows XP. состоят в рабочей группе.

на первой машине стоит модем Zyxel P-600 (192.168.1.200, роутер) для связи с первой сеткой по VPN.

IP первого компа 192.168.1.1

маска 255.255.255.0

основной шлюз 192.168.1.200

DNS'ы провайдера

Все компы пингуются с одной сети в другую пингуются. Инет работает как надо через прокси на 2-1 сети от перкой.

Проблема в стом, что не могу включить 2-ю сеть в домен, пишет . "При подключении к домену "xxx.local" произошла следующая ошибка: Не найден сетевой путь"

1. НИ ОДИН КЛИЕНТ (компутер) ДОМЕНА НЕ ДОЛЖЕН ИМЕТЬ ССЫЛОК НА НЕДОМЕННЫЕ DNS-ы.

2. ЕСЛИ ОЧЕНЬ НАДО ИМЕТЬ ССЫЛКУ НА НЕДОМЕННЫЙ DNS - см. пункт 1.

1. НИ ОДИН КЛИЕНТ (компутер) ДОМЕНА НЕ ДОЛЖЕН ИМЕТЬ ССЫЛОК НА НЕДОМЕННЫЕ DNS-ы.

2. ЕСЛИ ОЧЕНЬ НАДО ИМЕТЬ ССЫЛКУ НА НЕДОМЕННЫЙ DNS - см. пункт 1.

1. НИ ОДИН КЛИЕНТ (компутер) ДОМЕНА НЕ ДОЛЖЕН ИМЕТЬ ССЫЛОК НА НЕДОМЕННЫЕ DNS-ы.

2. ЕСЛИ ОЧЕНЬ НАДО ИМЕТЬ ССЫЛКУ НА НЕДОМЕННЫЙ DNS - см. пункт 1.

Два вопроса сразу возникает: 1. почему нельзя? 2. какие тогда надо прописать DNS?

А прописал я потому, что благодаря этим DNS провайдера на клиентах работают внутресетевые ресурсы минуя интернет.

Вот ведь блин. непонятливый попалси. НИЗЗЯ.

1. Шоб поключиться к домену - нужно найти контроллер.

2. Найти контроллер можно только запросом к DNS.

3. Ответить на такой запрос могет только доменный DNS.

1. nslookup FQDN_домена

на компутере 2-й сети

C:\Documents and Settings\Администратор>nslookup GRODNOKNIGA.LOCAL.

DNS request timed out.

timeout was 2 seconds.

*** Can't find server name for address 192.168.0.1: Timed out

*** Default servers are not available

Server: UnKnown

Address: 192.168.0.1

Name: GRODNOKNIGA.LOCAL

Address: 192.168.0.1

а тут я не разобрался как составить команду. помогите составить .

домен: GRODNOKNIGA.LOCAL

контролленр домена: USER1 (192.168.0.1) пользователь: administrator без пароля

подключаемый комп 2-рой сети:

имя компа: Ranica_USER1 (192.168.1.1) пользователь: администратор без пароля

Настало время разобраться с самым безопасным вариантом работы в удаленном режиме, это работа через VPN подключение. Тут уже не будет никаких пробросов портов, мы будем подключаться непосредственно к изолированной сети так, как будто наш компьютер подключен к этой сети физически. В результате чего, мы можем либо использовать нужные ресурсы локальной сети компании, либо подключаться к нашему рабочему месту через Удаленное подключение к рабочему столу.

Все тоже самое, как в первом видео про аппаратный проброс портов, только тут добавляется сервер с установленной операционной системой Windows Server. Конечно, создать VPN сервер можно и другими средствами, но в данном видео речь пойдет именно про поднятие роли VPN сервера в Windows Server.

Аббревиатура VPN (Virtual Private Network) – расшифровывается как виртуальная частная сеть, которая используются для обеспечения защищенного подключения к сети. И подключаться к нашей сети мы будем через VPN подключение.

Рассмотрим схему сети, которую будем использовать в качестве примера для демонстрации работы VPN.

Есть офисная сеть, в которой есть один физический сервер Windows Server 2016, на котором поднят контроллер домена, DNS, DHCP, файловый сервер, а также там крутится виртуальный сервер, поднятый через Hyper-V. Плюс две рабочие станции на Windows 7 и Windows 10.

Собственно, такую сеть мы создавали в процессе прохождения комплексного обучения, несмотря на то, что она виртуальная, она ничем не отличается от функционирования реальной физической сети.

Так вот задача заключается в том, чтобы подключаться к данной сети через интернет и использовать все доступные ресурсы сети безопасно.

Что для этого мы сделаем? Мы поднимем и настроим роль VPN на контроллере домена, создадим VPN подключение на удаленной машине, через которое сможем подключаться к нашей сети удаленно. А далее либо использовать нужные файловые ресурсы, либо подключаться к нужной машине через удаленный рабочий стол.

Т.е. с точки зрения работы, все выглядит так, как будто к вашему компьютеру подключили сетевой кабель из сети компании, так как вам становятся доступны все ресурсы компании, как если бы вы были физически к ней подключены. Если не наложены определенные ограничения настройками системы.

Используя данный способ соединения, вы можете подключаться к вашему рабочему месту безопасно, даже из общедоступных сетей (Wi-Fi сеть торгового центра, кафе и другие) и ваши данные не будут перехвачены, так как они будут зашифрованы.

Перейдем к практике и для начала нам нужно поднять роль VPN на сервере (Пуск \ Диспетчер серверов \ Управление \ Добавить роли и компоненты \ Далее \ Далее \ Далее \ Удаленный доступ \ Далее \ Далее \ DirectAccesss и VPN \ Добавить компоненты \ Далее \ Далее \ Установить)

Так как у меня роль Маршрутизации уже установлена, я её добавлял при подключении офисной сети к Интернет, то мне добавлять этот компонент не нужно.

Выполним настройку службы удаленного доступа (Средства \ Маршрутизация и удаленный доступ \ Выбираем наш сервер \ ПКМ \ Свойства \ Общие \ Галочку: IPv4-сервер удаленного доступа \ IPv4 \ Протокол DHCP если у вас в сети его нет, то \ Статический полу адресов: 192.168.0.10-192.168.0.20 \ Если есть то, Протокол DHCP \ Адаптер, выбираем сеть, в которой крутится DHCP сервер \ Безопасность \ Разрешить пользовательские политики IPSec для L2TP и IKEVv2-подключения \ Вводим ключ безопасности \ Применить \ Перезапускаем службу Маршрутизации и удаленного доступа \ Диспетчер задач \ Службы \ Маршрутизация и удаленный доступ \ Перезапустить)

Проверить правила в файерволе

Выясняем какой у нас IP адрес на сервере, он опять же должен быть «белый» 192.168.1.167

Проверим, что этот IP-адрес вообще пингуется (cmd \ ping 192.168.1.167)

Настраиваем VPN подключение на клиентском компьютере (Центр управления сетями и общим доступом \ Создание и настройка нового подключения \ Подключение к рабочему месту \ Использовать мое подключение к интернету (VPN) \ IP адрес \ Свойства подключения \ Безопасность \ Протокол L2TP \ Дополнительные параметры \ Для проверки подлинности использовать общей ключ \ вводим ключ \ Шифрование данных \ Обязательное, отключить если нет шифрования)

Чтобы на клиенте не пропадал интернет при подключении к VPN, переходим в (Свойства сетевого VPN подключения \ Сеть \ IPv4 \ Свойства \ Дополнительно \ Использовать основной шлюз в удаленной сети \ Убираем галочку \ ОК)

Выбираем VPN подключение (Подключиться \ Вводим имя пользователи и пароль)

Для проверки можем подключиться к нашему виртуальному серверу через IP адрес, открыть общий доступ к какой-нибудь папке и проверить работу локальной сети.

Для подключения к удаленному рабочему столу, нужно указать его IP адрес и ввести учетные данные пользователя, под которым работает сотрудник.

Задача: есть домашняя локалка с выходом в интернет через VPN, есть рабочая сеть, в которую можно выйти через VPN на рабочем сервере. Нужно выйти из дома в рабочий домен. В винде задача решается в 2 клика - создаем два VPN-подключения и радуемся жизни. В линуксе Network Manager умеет создавать только одно VPN-подключение для одного сетевого интерфейса :( он еще и конфиги хранит где-то у себя в gconf-е, а не в /etc/ppp/peers :(

Что можно сделать?

>Что можно сделать?

Сходить в гугль и прочитать, как устанавливать pptp соединение командами из консоли? И прописать это в /etc/ppp/ip-up.

В этом случае второй VPN поднимется сразу после первого, а мне надо его вручную поднимать по необходимости + весь трафик будет идти через второй впн? я не нашел, как сделать так, чтобы использовать первое соединение (которое уже настроено в менеджере)

А трафик пойдёт так, как прописаны маршруты. Надо только помнить, что до vpn сервера маршрут не надо заворачивать в новый vpn тунель (через переписывание default-маршрута).

Купить роутер наконец и перенести подключение к инету на него.

а можно подробнее про маршруты для ситуации с vpn-туннелем?

Я знал, я знал, что линуксоиды мне посоветуют купить роутер в качестве альтернативы двум кликам в винде! :D

Вообще-то купить его надо было давно. И по никак не зависящим от ОС причинам.

в качестве альтернативы двум кликам в винде!

Кто ж знал, что вы настолько ленивы, что для того, чтоб узнать, как альтернативное этим двум кликам действие совершается в никсах, создадите отдельную тему на этом уютном форуме, вместо того, чтоб взбраздить просторы интернета, встроенные маны, хауту и прочие источники в поисках ответа на отнюдь не уникальный вопрос.

В свете вашего поста, предложение многоуважаемого pekmop1024'a является совершенно правильным и верным, ибо задачи маршрутизации надо переносить на маршрутизаторы.

Для правильной организации сети.

Это, например, вполне себе решает проблемы голой жопы венды в интернетах.

Маршруты прописываются как обыно.

Главная ошибка такого плана. Делаем первое VPN-подключение (ppp0). Прописываем через него маршрут по умолчанию. Потом делам второе VPN-подключение (ppp1), допустим к адресу 2.2.2.2. Теперь если попытаться заменить маршрут по умолчанию и сделать его через ppp1, то тунель упадёт.

Перед тем как прописать маршрут по умолчанию через ppp1 нужно прописать маршут до сервера VPN 2.2.2.2 через ppp0.

P.S. Да сходите уже в гугль. Определитесь каким образом (какой командой) будете поднимать второй VPN. Когда что-то не получится, задавайте определённый вопрос с указанием что делали и что не получилось.

Хватит лгать, что в гугле ничего толкового нет:Хотя бы Diagnosis HOWTO - PPTP Client

Ленивых неосиляторов надо банить ИМХО.

Читайте также: