Oracle vault что это

Три подхода к использованию встроенных технических средств защиты баз данных под управлением Oracle

Со вступлением в силу Федерального Закона "Об электронной цифровой подписи" - наша страна сделала значительный шаг вперед в сфере создания электронного документооборота, как более технологичного и экономного, но при этом имеющего тот же статус и полномочия, что и бумажное ведение документации. Принятие данного законодательного акта обеспечило возможность применения электронной цифровой подписи (ЭЦП), как аналога собственноручной, для подтверждения личности пользователя и достоверности электронных документов. ЭЦП до сих пор является наиболее совершенным решением для однозначной идентификации документа, его автора и сторон его подписавших (подписантов). Эти возможности ЭЦП открыли ряд перспектив развития для государственных и корпоративных информационных систем в области защиты информации от несанкционированного доступа, надёжной аутентификации сторон информационного обмена, обеспечении целостности и достоверности электронных документов. Технологической базой для реализации ЭЦП в информационных системах является PKI – инфраструктура открытых ключей.

Как надо защищать

Для баз данных (БД) известны следующие основные функции защиты информации:

- Защита доступа – доступ к данным может получить пользователь, прошедший процедуру идентификации и аутентификации.

- Разграничение доступа — каждый пользователь, включая администратора, имеет доступ только к необходимой ему согласно занимаемой должности информации.

- Шифрование данных — шифровать необходимо как передаваемые в сети данные для защиты от перехвата, так и данные, записываемые на носитель, для защиты от кражи носителя и несанкционированного просмотра/изменения нештатными средствами системы управления БД (СУБД).

- Аудит доступа к данным — действия с критичными данными должны протоколироваться. Доступ к протоколу не должны иметь пользователи, на которых он ведется.

При использовании многозвенной архитектуры, приведенные функции защиты также имеют место, за исключением защиты данных на носителе – эта функция остается за БД. Практически всеми перечисленными функциями безопасности оснащены СУБД и приложения Oracle, что выгодно отличает их от продуктов конкурентов. Рассмотрим их подробнее.

Защита доступа

Аутентификация в контексте Oracle означает проверку подлинности кого-либо или чего-либо – пользователя, приложения, устройства – которму требуется доступ к данным или ресурсам. После успешной процедуры аутентификации процесс авторизации делает возможным назначение определенных ролей и привилегий для субъекта аутентификации. Oracle предоставляет разнообразные способы аутентификации и позволяет использовать один или несколько из них одновременно. В качестве субъекта аутентификации используется имя пользователя. Для подтверждения его подлинности может запрашиваться дополнительная информация, например, пароль. Аутентификация администраторов СУБД Oracle требует специальной процедуры, что обусловлено спецификой задач, выполняемых администратором. ПО Oracle также зашифровывает пароли пользователей для безопасной передачи по сети. СУБД Oracle предоставляет следующие способы аутентификации пользователей:

I. Аутентификация средствами операционной системы. Некоторые ОС позволяют СУБД Oracle использовать информацию о пользователях, которыми управляет собственно ОС. В этом случае пользователь компьютера имеет доступ к ресурсам БД без дополнительного указания имени и пароля – используются его сетевые учетные данные. Данный вид аутентификации считается небезопасным и используется, в основном, для аутентификации администратора СУБД.

II. Аутентификация при помощи сетевых сервисов. Данный вид аутентификации обеспечивает опция сервера Oracle Advanced Security. Она предоставляет возможность SSL-аутентификации, а так же аутентификацию с помощью служб третьих сторон, в роли которых могут выступать Kerberos, PKI, RADIUS или служба LDAP-каталога.

III. Аутентификация в многоуровневых приложениях. Приведенные выше методы аутентификации также могут быть применены и в многоуровневых приложениях. Как правило, для доступа к приложениям из сети Интернет используется аутентификация по имени и паролю (в том числе с использованием протокола RADIUS), либо по протоколу SSL. Прочие методы используются для работы пользователей в локальной сети.

Разграничение доступа

- ограничение доступа к данным администратора БД и других привилегированных пользователей;

- предотвращение манипулирования с базой данных и обращения к другим приложениям администратора приложений;

- обеспечение контроля над тем, кто, когда и откуда может получить доступ к приложению.

Шифрование данных

Для защиты данных, передаваемых по сети, в СУБД Oracle, начиная с версии 8i, используется возможности опции Oracle Advanced Security, в которой предусмотрена функция Network encryption, позволяющая шифровать весь поток данных. Безопасность информации обеспечивается секретностью ключа, которым шифруются данные. Network encryption позволяет добиться высокого уровня безопасности. Поддерживаются следующие алгоритмы шифрования: Advanced Encryption Standard (AES) и RC4 , DES, 3DES.

- DES с длиной ключа 56 бит

- TripleDES с длиной ключа 112, 168 бит

- AES с длиной ключа 128, 192, 256 бит (только 10g/11g)

- RC4 (только 10g/11g).

Опция Transparent Data Encryption появилась в версии СУБД Oracle 10g Release 2 как составная часть Advanced Security. Она позволяет выборочно шифровать колонки таблиц с применением алгоритмов Triple DES (c длиной ключа 168 бит), AES (c длиной ключа 128, 192 или 256 бит). Управление ключами шифрования берет на себя ядро БД, а применение такого шифрования не требует переделки клиентского и серверного прикладного ПО. В версии СУБД 11g и выше появилась возможность зашифрования табличного пространства целиком.

Аудит доступа к данным

СУБД Oracle имеет мощные средства аудита действий пользователей, включающих как доступ к данным, так и события регистрации/выхода и изменения структуры БД. Начиная с версии 9i, СУБД оснащается опцией подробного аудита (Fine Grained Audit Control), которая позволяет проводить аудит доступа по условиям, определяемым достаточно гибкими настраиваемыми правилами. Однако, данные средства аудита не позволяет проследить за действиями, которые совершаются администратором базы данных, а также не мешают ему изменять журнал аудита, удаляя любые строки и не оставляя следов подобных действий. Возникшая необходимость аудита деятельности и защиты данных аудита от привилегированных пользователей, включая администраторов БД, побудило Oracle разработать новую концепцию аудита. В данную концепцию положена идея, на которой основан функционал Database Vault, то есть администратор БД изолирован от управления аудитом. Тем самым обеспечивается более высокий уровень безопасности БД. Как и в случае Database Vault, правила назначения аудита в Audit Vault очень гибкие.

Достаточно ли встроенных средств защиты?

- встроенные средства безопасности не используются вовсе (достаточно парольной защиты);

- встроенные средства заменяют аналогичные по функционалу собственные разработки или готовые разработки, предлагаемые на рынке;

- встроенные средства дополняются ПО сторонних разработчиков.

Перейдем к рассмотрению данных подходов с точки зрения современных требований к безопасности, надежности и удобства эксплуатации, имея в виду платформу Oracle.

Сценарий I. Встроенные средства безопасности не используются

Аргумент: парольная защиты достаточно

Простота использования парольной защиты не вызывает сомнений. Но вот с точки зрения надежности, безопасности и удобстве эксплуатации – такая технология себя изживает. Надежность пароля и, следовательно, безопасность его использования, напрямую зависит от его длины и качества (применяемые символы, их регистр, отличие от осмысленных слов). А удобство использования стремительно падает даже при незначительном усилении «безопасности» пароля – запомнить нечитаемую комбинацию из 20 символов довольно сложно. Обратимся к цифрам и фактам. Пароли пользователей хранятся в СУБД Oracle в виде хеш-значений и доступны для чтения привилегированным пользователям. Алгоритм вычисления хеша пароля давно известен. Наиболее полное исследование стойкости паролей в Oracle проведено компанией Red-Database-Security GmbH – ведущего мирового эксперта в области безопасности продуктов Oracle. Данные по стойкости паролей для версий СУБД 7-10g на компьютере с Pentium 4 3GHz при условии атаки простым перебором выглядят следующим образом: 10 секунд - все 5-символьные комбинации, 5 минут все 6-символьные комбинации, 2 часа - все 7-символьные комбинации и др. И это при использовании далеко не самого мощного компьютера, да и не самого эффективного метода атаки (атака по словарю прошла бы ещё быстрее). Однако, нельзя сказать, что Oracle не реагирует на подобное положение дел – в версии СУБД 11g положение значительно улучшилось. Был усилен алгоритм выработки хеша и качество формирования паролей. В результате затрачиваемое время для реализации атаки увеличилось в 2.5-3 раза. И, не смотря на эти улучшения, Oracle рекомендует использовать средства усиленной аутентификации, которые также были доработаны в лучшую сторону, например, стало возможно использовать HSM (Hardware Security Module) для аутентификации и хранения ключей шифрования.

Аргумент: низкая стоимость владения

Широко распространенное заблуждение. Статистика подтверждает факты значительных затрат на обслуживание, скажем, забытых паролей. Еще более ощутимые потери несут компании из-за низкой надежности и безопасности парольной защиты.

Аргумент: достаточность парольной защиты

Надежность и безопасность использования паролей для защиты ИС в настоящее время перестала отвечать требованиям компаний, которые, с одной, стороны заботятся о своей репутации, а с другой – обязаны выполнять требования текущего законодательства.

Сценарий II. Встроенные средства заменяются собственными разработками

Аргумент: встроенные средства защиты явно недостаточны и изобилуют уязвимостями

Этот аргумент в пользу второго сценария приводится по отношению к наиболее распространенному методу защиты в Oracle – парольной защите. Как уже было показано выше, она действительно ненадежна и это понимают в Oracle, предлагая использовать свой достаточно широкий спектр встроенных средств усиленной защиты. Скорее всего проблема «неиспользования» этих средств состоит в дополнительных затратах на программно-аппаратное обеспечение на реализацию данной функциональности. Что же касается уязвимостей встроенных средств защиты в Oracle, то ситуация здесь ровно такая же как и в других сложных системах. Корпорация Oracle традиционно ответственно относится к обнаружению и устранению найденных уязвимостей. Регулярно (4 раза в год) выпускаются обновления CPU (Critical Patch Update), устраняющие бреши, обнаруженные как самой корпорацией Oracle, так и десятками других компаний, наиболее известная из которых – уже упоминавшаяся Red-Database-Security GmbH. Так, например, в CPU за октябрь 2007 г. были устранены 27 уязвимостей в СУБД, 11 – в сервере приложений, 13 – в различных приложениях. Учитывая число продуктов Oracle, их версий и программно-аппаратных платформ для них, это не так уж и много.

Аргумент: своя разработка лучше поддержки вендора

По данному вопросу существует много мнений. Некоторые организации предпочитают иметь собственные подразделения разработчиков, некоторые – нет. Пожалуй, самым веским аргументом в пользу поддержки вендора можно считать то, что не всякая компания может позволить себе иметь в подразделении разработки специалистов по информационной безопасности.

Аргумент: система управления паролями сможет решить проблемы информационной безопасности.

Здесь можно лишь повторить, что парольная защита на сегодняшний день не отвечает требованиям, предъявляемым к безопасности ИС.

Сценарий III. Встроенные средства дополняются продуктами сторонних разработчиков

Аргумент: применение отечественных криптографических алгоритмов Использование по максимуму встроенных средств защиты и дополнение их, в случае недостающей функциональности, продуктами сторонних вендоров – такова основная идея третьего сценария применения средств защиты. В его пользу говорят, прежде всего, растущие нужды бизнеса с точки зрения безопасности и требования законодательства. Так, одним из важных дополнений штатных средств может стать использование российской криптографии. Криптографические алгоритмы могут применяться в процессе аутентификации, выработки ЭЦП (ГОСТ Р 34.10-2001), для защиты канала связи (ГОСТ 28147-89, ГОСТ Р 34.11-94) и шифрования данных (ГОСТ 28147-89). Встроенные средства Oracle не реализуют данные алгоритмы ни в СУБД, ни в сервере приложений, ни в приложениях. Реализацию криптографии в виде библиотек, стандартных поставщиков криптографии (CSP), комплектов разработчика (SDK) предлагают несколько российских производителей – КриптоПро, Сигнал-Ком, Инфотекс, Лисси, КриптоКом, КриптоЭкс и др. Однако, заставить продукты Oracle работать с предлагаемыми библиотеками достаточно проблематично. Дело даже не в том, что данные средства не совместимы на уровне программно-аппаратного обеспечения – встраивание криптографии в продукты Oracle не должно нарушать лицензионного соглашения вендора относительно целостности ПО. Если с ИС, построенными на основе сервера приложений Oracle или всего множества приложений Oracle, проблем со встраиванием, как правило, не возникает, то с СУБД дело обстоит сложнее. Вследствие того, что ядро СУБД не имеет программного интерфейса к криптооперациям (аутентификация, шифрование), приходится применять обходные пути. Например, использовать протокол аутентификации Kerberos или генераторы одноразовых паролей с протоколом RADIUS, а защиту канала связи осуществлять с помощью сертифицированных программных средств.

Аргумент: шифрование данных без использования TDE

- не поддерживаются некоторые типы данных;

- нет возможности штатно применить российские криптоалгоритмы;

- нет реальной защиты от привилегированных пользователей.

Первая проблема в принципе решается с помощью продуктов сторонних разработчиков - DbEncrypt for Oracle (Application Security, Inc.), eToken SafeData (Aladdin Software Security R.D.), The Encryption Wizard for Oracle (Relational Database Consultants, Inc.). Вторая проблема принципиально решается таким же образом, но здесь вариантов меньше - eToken SafeData или The Encryption Wizard for Oracle. Причем для первого продукта требуется дополнительная сборка версии (в зависимости от применяемого производителя сертифицированной криптографии), а по второму продукту, просто не удалось найти нужную информацию. Третья проблема, в принципе, могла бы быть решена с помощью совместного использования опций TDE и Oracle Database Vault, но в этом случае полномочия администратора СУБД плавно перетекают к администратору Database Vault, т.е. проблема защиты от привилегированных пользователей сохраняется.

Аргумент: необходимость надёжного хранение ключевого материала

Общие выводы

Подводя итог, можно сказать, что настоящее время требования к безопасности со стороны потребителей достаточно высоки, и оптимальное решение состоит в полноценном использовании встроенных средств безопасности и разумным их дополнением продуктами и решениями сторонних разработчиков. Однако часто стремление построить надежную защиту ИС упирается в банальную нехватку квалифицированных кадров – разработчиков, аналитиков, инженеров техподдержки, консультантов. Следствием этого являются слабое владение информацией о возможностях встроенных средств защиты Oracle и их корректного использования. Другим следствием является та же ситуация, но уже по отношению к продукции других производителей программно-аппаратных средств защиты информации и их использованию совместно с технологиями и продуктами Oracle. Как итог – существующие системы продолжают использовать устаревшие парольные системы защиты, обрастая ненужными доработками и ворохами дополнительных регламентов, и, что еще хуже, разрабатываются новые ИС со старыми технологиями защиты. Выход из такой ситуации видится прежде всего в подготовке кадров, обладающих экспертными знаниями в собственно информационной безопасности, в линейке продуктов Oracle и умеющих интегрировать разработки российских компаний со встроенными средствами защиты. Подобное обучение должно начинаться уже в профильных ВУЗ'ах, и специалисты в данной области должны иметь возможность наращивать опыт и навыки в обучающих центрах. Хотелось бы видеть поддержку в данном вопросе как со стороны Oracle, так и со стороны других производителей, работающих на рынке информационной безопасности России.

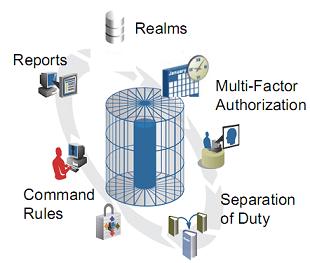

Oracle Database Vault обеспечивает строгий внутренний контроль соблюдения требований регулирующих органов и защиту от внутренних угроз. Oracle Database Vault не только не позволяет пользователям с широкими привилегиями просматривать конфиденциальные данные приложений, но и реализует политики доступа к приложениям, базам данным и информации в зависимости от пользователя, места и времени. Oracle Database Vault защищает приложения базы данных прозрачно для пользователя, без необходимости вносить изменения в существующие приложения.

Oracle Database Vault

Законы и нормативные акты, например Закон Сарбейнса-Оксли (SOX), стандарт безопасности данных платежных карт (PCI) и закон об ответственности и переносе данных о страховании здоровья граждан (HIPAA), требуют внедрения строгого внутреннего контроля для защиты конфиденциальной информации, такой как финансовые данные, медицинские записи и сведения о кредитных картах, от несанкционированного доступа и изменения. Oracle Database Vault - это мощное и простое в использовании решение, включенное в базу данных Oracle, которое дает возможность организациям, работающим с новыми и существующими приложениями, без труда соблюдать текущие и будущие нормативные требования. Угрозы, исходящие от собственных сотрудников компании, вызывают все больше беспокойства по всему миру. Согласно отчету CSI/FBI 2005 "Компьютерные преступления и безопасность" более 70% случаев потери данных и атак на информационные системы - дело рук сотрудников компаний, имеющих хотя бы минимальный уровень доступа к системе и ее данным.

Соблюдение нормативных требований по защите от внутренних угроз требует двух главных усовершенствований существующих сред:

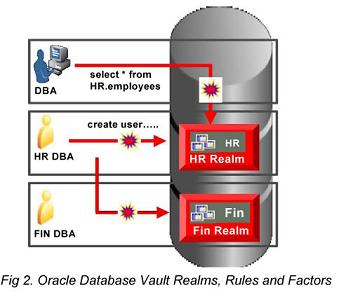

Упреждающего контроля, позволяющего ограничить доступ к конфиденциальным данным приложений пользователям с широкими привилегиями. Гибкого и адаптивного контроля над тем, кто, когда и где получает доступ к приложениям, базам данных и информации.Описанные ниже области безопасности, факторы и правила Oracle Database Vault работают в базе данных и позволяют ограничить доступ к данным приложений пользователям даже с самыми широкими полномочиями без вмешательства в ежедневную работу по администрированию базы данных. Эти функции могут использоваться гибко и адаптивно, чтобы обеспечить соблюдение требований к безопасности, не меняя существующие приложения.

Контроль над пользователями с широкими привилегиями. Должности администраторов ИТ-инфраструктуры, баз данных и приложений предполагают высокую степень доверия к людям, которые их занимают. Однако необходимость соблюдать нормативные требования, аутсорсинг, консолидация приложений и растущее беспокойство по поводу внутренних угроз привели к введению практически обязательных правил строгого контроля над доступом к конфиденциальным данным. Изменение существующего кода приложений с тем, чтобы он соответствовал новым правилам контроля, является затратным процессом, который не смогут себе позволить многие предприятия. Благодаря областям применения Oracle Database Vault предприятия могут ограничить доступ к данным приложений пользователям с широкими привилегиями, даже администраторам баз данных. Области применения можно легко и быстро задать для корпоративных приложений или наборов таблиц.

Гибкое и адаптируемое решение. Правила и факторы Oracle Database Vault существенно повышают безопасность приложений, поскольку устанавливают контроль над тем, кто, когда и где получает доступ к приложениям, базам данных и информации. Можно гибко использовать различные факторы, такие как IP-адрес и метод аутентификации, чтобы обеспечить соблюдение требований к авторизации без изменения существующих приложений. Например, доступ к базе данных можно ограничить определенным средним уровнем. Дополнительное управление способны обеспечить правила, которые можно установить для всех команд SQL.

Разделение обязанностей. Oracle Database Vault имеет мощные средства разделения обязанностей и защищает базы данных от несанкционированных изменений. По умолчанию Oracle Database Vault предлагает три четкие зоны распределения обязанностей: администрирование безопасности, управление учетными записями и управление ресурсами. Например, Oracle Database Vault не дает администратору базы данных с привилегией создания учетных записей пользователей возможности создавать новых пользователей, если у такого администратора нет соответствующей обязанности. Вы также можете распределить обязанности по администрированию ресурсов на обязанности по резервному копированию, обеспечению производительности и обновлению. По желанию обязанности можно консолидировать.

Сертификация приложений. Oracle сертифицировала Oracle Database Vault на совместимость с приложениями Oracle PeopleSoft. Легкие в использовании сценарии и пошаговые инструкции можно загрузить с ресурса Oracle Technology Network. В настоящее время идет сертификация на совместимость с приложениями E-Business Suite и Siebel, которая, как ожидается, будет завершена к концу года.

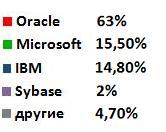

Структура российского рынка СУБД (отчет Gartner 2010)

СУБД Oracle зарекомендовала себя как решение, более простое и экономически эффективное в управлении, чем другие базы данных.

Повышение безопасности существующих приложений и обеспечение соответствия нормативным предписаниям, требующим разделения обязанностей, минимальных привилегий и других превентивных средств управления. Решение Oracle Database Vault обеспечивает профилактическую защиту данных приложений от доступа привилегированных пользователей базы данных. Oracle Database Vault также помогает в обнаружении привилегий среды выполнения Oracle Database без перерывов в работе.

На консоли Oracle Database Vault в Oracle Enterprise Manager отображаются общие сведения о политиках, отчетах, попытках нарушения и прочая информация.

Политики многофакторной авторизации контролируют доступ к базе данных с помощью встроенных факторов, таких как время суток, IP-адрес, имя приложения и способ проверки подлинности.

Представление областей обеспечивает отображение области вокруг конфиденциальных данных о персонале, включая состояние области, варианты аудита и набор правил авторизации.

- Внедрение средств упреждающего управления доступом привилегированных пользователей к конфиденциальным данным

- Управление доступом к базе данных с помощью многофакторных политик на основе встроенных факторов, таких как время суток, IP-адрес, имя приложения и способ проверки подлинности

- Безопасная консолидация баз данных и привилегированных пользователей для защиты корпоративных данных

- Обнаружение привилегий и ролей среды выполнения, используемых в базе данных, и составление отчетов о полученных результатах

Преимущества

- Профилактическая защита данных приложений, хранящихся в базе данных Oracle

- Ограничение свободного доступа к данным приложений за счет предотвращения обхода приложений

- Использование многофакторных политик, задействованных в базе данных для обеспечения высокой производительности и надежной защиты

- Сертифицированные политики по умолчанию для Oracle E-Business Suite, Oracle PeopleSoft и Siebel CRM, а также приложений SAP

- Сокращение площади возможных атак без нарушения бизнес-операций

Мнение заказчиков о возможностях анализа привилегий в Oracle Database 12c, упрощающих составление отчетов о пользователях.

Мнение представителей Национального фонда доноров костного мозга, банка BBVA Compass и компании CMC Markets об использовании решения Oracle Database Vault для контроля доступа привилегированных пользователей с целью защиты конфиденциальных данных и обеспечения соответствия нормативным предписаниям.

Мнение представителей банка BBVA Compass о решении Oracle Database Vault

Мнение представителей банка BBVA Compass об использовании решения Oracle Database Vault для разделения обязанностей и защиты данных.

Oracle предлагает самые передовые технологии защиты данных непосредственно в источнике — в базе данных. С Oracle заказчики могут развертывать надежные решения, не требующие дополнительных изменений в существующих приложениях, экономя при этом время и деньги. Oracle Database 12c — высокопроизводительное, масштабируемое, надёжное и защищённое решение для инфраструктур с одним сервером, кластерных и облачных сред. Редакция помогает соответствовать нормативно-правовым документам, проводит аудит, осуществляет прозрачное шифрование данных.

Компания любого профиля работает с большим объемом персональных данных и уязвимой информации. Компоненты и опции Oracle Database 12c обеспечивают высочайший уровень безопасности данных. При этом не снижая эффективности разработки и тестирования приложений для СУБД, а также администрирования самой базой данных.

Средства защиты данных, доступные пользователям Oracle Database 12с:

|  |  |

| Превентивные | Детективные | Административные |

| Oracle Advanced Security Oracle Label Security Oracle Database Vault Oracle Data Masking and Subsetting Pack | Oracle Audit Vault and Database Firewall | Oracle Key Vault Oracle Enterprise Manager Cloud Control |

Остановимся детальнее на превентивных средствах защиты.

Компоненты Oracle Advanced Security (Transfer Data Encryption и Data Redaction) позволяют изменять выдаваемы на SQL-запросы знаечения полей полностью или частично. Что дает возможность предоставлять операторам только те данные, которых достаточно им для работы. Для применения политик к объекту, не нужно иметь какого либo доступа к самому объекту.

Oracle Database Vault дает возможность скрыть информацию от непривилегированных пользователей, в т.ч. и администраторов DBA. Также продукты отслеживают трафик баз данных и позволяют блокировать потенциальные угрозы.

Таким образом, Oracle Data Redaction и Oracle Database Vault, гарантируют, что администратор управляет именно базой данных, а не данными.

Опция Oracle Data Masking and Subsetting Pack позволяет разработчикам приложений тестировать приложение на базах данных с реальной рабочей нагрузкой и объемом данных. Эффективное тестирование и разработка приложений для баз данных часто проходит в специально созданных тестовых средах, которые, на практике не способны воссоздать раельную нагрузку. Такой принцип работы часто приводит в ошибкам в работе с «самописными» приложениями.

Компоненты Oracle Data Masking and Subsetting Pack дают возможность скрыть от разработчиков уязвимые данные и без снижения производительности ДБ проводить тестирование и отладку специфических приложений, без потерь производительность базы данных.

Продукт Oracle Label Security присваивает метки безопасности пользователям и данным. Таким образом, для доступа, метки безопасности данных и пользователя должны совпадать. Кроме того, решение может ограничить, к примеру, возможность доступа к данным для внешних пользователей.

Основной задачей детективного средства защиты данных на СУДБ является анализ аудита данных, проведенного превентивными инструментами. Audit Vault and Database Firewall защищает СУБД от так называемых «SQL-инъекций», SQL-запросов модифицированных, таким образом, чтобы сбить с толку СУБД. К примеру, такой запрос может, запутав БД, "убедить" ее предоставить пользователю для просмотра все строки таблицы, тогда как его права доступа предполагают просмотр только первых 10. Кроме того, компонент консолидирует и мониторит аудит данных из различных источников. Т.е. создается единое резервное хранилище разрозненных данных, что лишает возможности недобросовестных администраторов и пользвателей «подчищать» аудит данных.

К административным средствам защиты можно отнести бесплатный компонент Oracle Enterprise Manager Cloud Control, который в последней редакции Oracle Database адаптирован и для работы с облачными средами. А также Oracle Key Vault, этот продукт представляет собой хранилище всех ключей доступа. Что упрощает управление ключами доступа (к примеру, для периодической их смены), и защищает их от копирования, подмены или уничтожения.

Оracle обеспечивает обширный портфель решений по безопасности, необходимых для обеспечения конфиденциальности данных, защиты от внутрисистемных угроз и обеспечения соответствия нормативным требованиям как для баз данных Oracle, так и для баз данных сторонних разработчиков. Мощные инструменты предупреждения и обнаружения Oracle включают средства мониторинга и блокирования активности баз данных, многофакторного управления доступом привилегированных пользователей, классификации и обнаружения данных, прозрачного шифрования данных, консолидированного аудита и отчетности, надежного управления конфигурациями и маскировки данных.

Читайте также: