Обнаружена подозрительная сетевая активность касперский

Сегодня мы продолжим изучение способов противодействия антивирусам и посмотрим, чем еще, кроме компонентов для сигнатурного сканирования и анализа файлов, вооружают свои творения создатели антивирусных программ.

Вот мы и добрались до таких понятий, как HIPS (Host Intrusion Prevention System), «проактивное детектирование», «поведенческий анализ», «анализ, основанный на мониторинге системных событий»… Эти понятия на самом деле вносят даже меньше ясности, чем какой-нибудь «эвристический анализ». Они могут подразумевать очень широкий спектр технологий и, в общем-то, никак не помогают понять, какая из них используется в конкретном продукте. Под этими понятиями может скрываться, например, примитивная защита нескольких ключей реестра, или уведомления о попытках доступа к определенным директориям, или анализ поведения программ, или какая-либо другая технология, основанная на мониторинге системных событий.

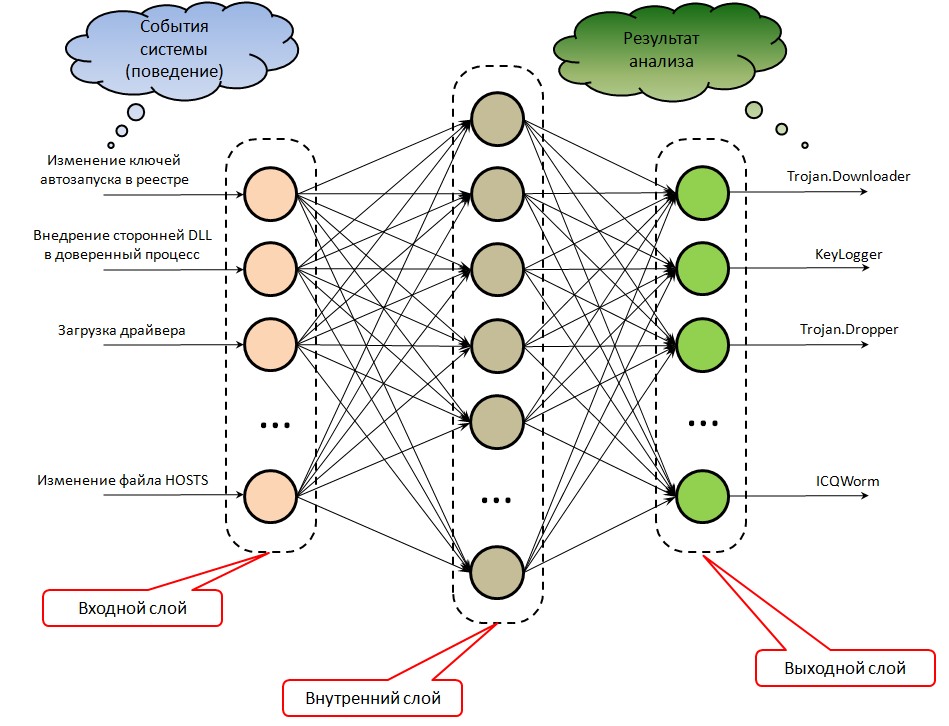

Если мы снова обратимся к нашей любимой двухкомпонентной схеме, то увидим, что технический компонент — это мониторинг системных событий или анализ поведения системы, а аналитический может быть каким угодно, от пресечения единичных подозрительных событий до сложного анализа цепочек программных действий (то есть та же эвристика с набором правил и весовыми коэффициентами опасности или, может быть, даже что-то на основе нейросетей (смотри рисунок 1 и соответствующую врезку)).

Рисунок 1. Простейший пример нейросети, анализирующей поведение системы

В первую очередь нас будет интересовать технический компонент проактивной защиты, поскольку принципы анализа событий схожи с принципами анализа, описанными в прошлой статье, а отличия, если они есть, мы рассмотрим позже. Итак, приступим.

Что будем мониторить?

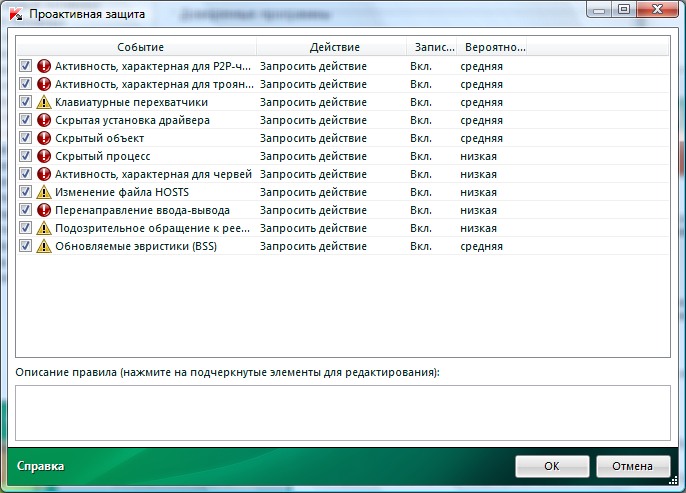

Для различных вредоносных программ характерно довольно много событий, причем их список неуклонно увеличивается по мере развития творческих способностей вирусописателей. Общую картину можно увидеть, к примеру, на рисунке 2. Здесь показаны события (вернее, даже совокупности событий), на которые реагирует «Антивирус Касперского».

Рисунок 2. События, контролируемые проактивной защитой «Антивируса Касперского»)

Конечно, некоторые пункты (а именно «Активность, характерная для P2P-червей», «Активность, характерная для троянских программ» и «Активность, характерная для червей») описаны очень уж обобщенно, и сейчас мы попытаемся всё это дело немного конкретизировать.

Итак, в первую очередь речь идет о сетевой активности: подавляющее большинство нечисти обязательно пытается или что-то передать в сеть (пароли, явки, номера кредиток и т. д.) или, наоборот, что-то получить из сети (загрузить основную часть малвари или обновления, принять какие-нибудь команды управления, да мало ли еще что). Многие вредоносные программы пытаются проинжектить свой код в доверенный процесс (обычно это explorer.exe или svchost.exe), получить привилегии отладчика и изменить системные компоненты (например, пропатчить ядро ОС в своих интересах) — в общем, как можно глубже внедриться в систему.

Думаю, с отслеживаемыми событиями все ясно, поэтому пойдем дальше.

Следим за реестром

Любая уважающая себя малварь при заражении системы должна позаботиться о своем повторном запуске после перезагрузки. Она может выбрать для этого множество доступных мест, начиная от папки «Автозагрузка» и заканчивая кучей ключей автозапуска в реестре. Чаще всего, конечно же, малварь модифицирует ключи автозагрузки в реестре.

Некоторые вредоносные программы также пытаются изменить или дополнить какие-либо другие ключи реестра (к примеру, прописать свою DLL, изменить параметры Internet Explorer’a или установленной в системе антивирусной программы и т. д.). В общем, делаем вывод: за реестром надо следить, и следить тщательно. И все, даже самые захудалые антивирусные программы, гордо несущие в своем составе компонент проактивной защиты, просто обязаны это делать.

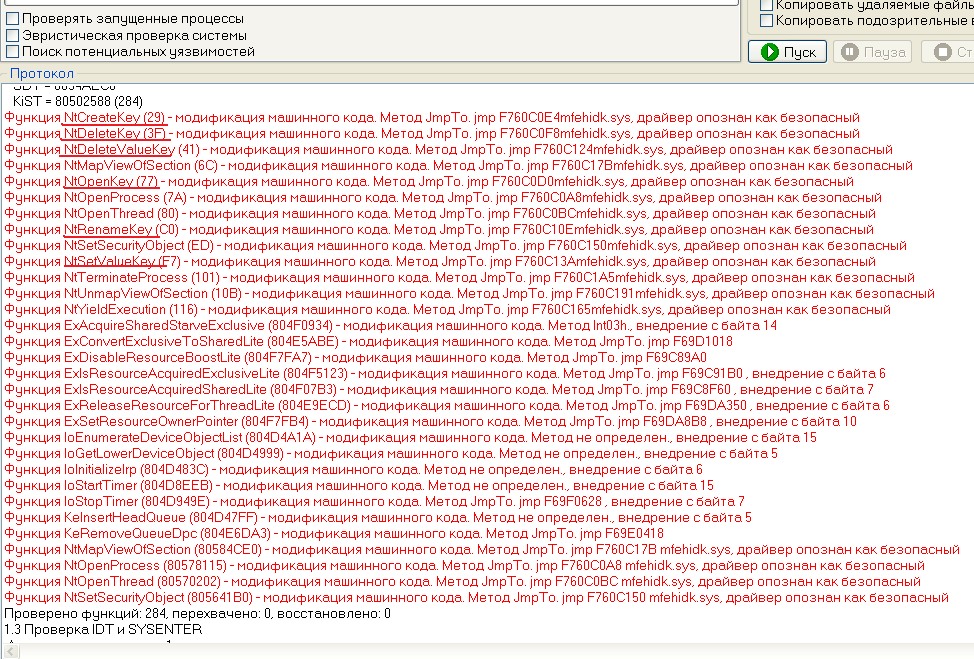

Самые распространенные способы контроля изменений в реестре — это перехват API-функций работы с реестром или использование специализированных функций контроля над реестром. Что касается первого способа, то для контроля над реестром обычно достаточно перехватить функции RegOpenKey, RegCreateKey, RegDeleteKey из advapi32.dll или более низкоуровневые NtOpenKey, NtCreateKey, NtDeleteKey и т. п. На рисунке 3 показано, как антивирус от McAfee перехватывает функции ядра для работы с реестром.

Рисунок 3. Так McAfee Antivirus Plus пытается контролировать изменения в реестре

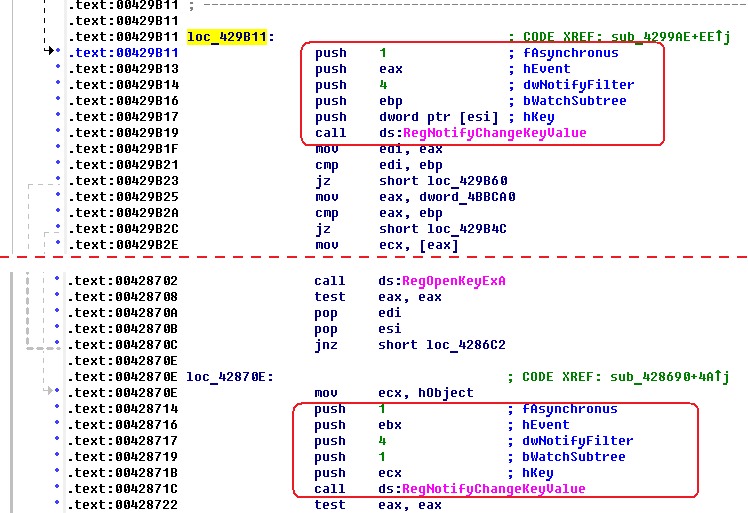

Следующий способ заключается в использовании специальной API-функции RegNotifyChangeKeyValue. Создатели Windows обучили эту функцию извещать программу, которая ее вызвала, об изменении определенного ключа реестра. Ее используют многие антивирусные программы (рисунок 4).

В случае изменения реестра функция устанавливает в сигнальное состояние заранее созданный объект типа Event (событие), и антивирусу остается только отследить это событие и принять соответствующие меры.

Рисунок 4. Контроль за изменениями в реестре с помощью RegNotifyChangeKeyValue. Выше красной пунктирной линии показана реализация в McAfee, ниже линии — в «Касперском». Как говорится, найди отличия

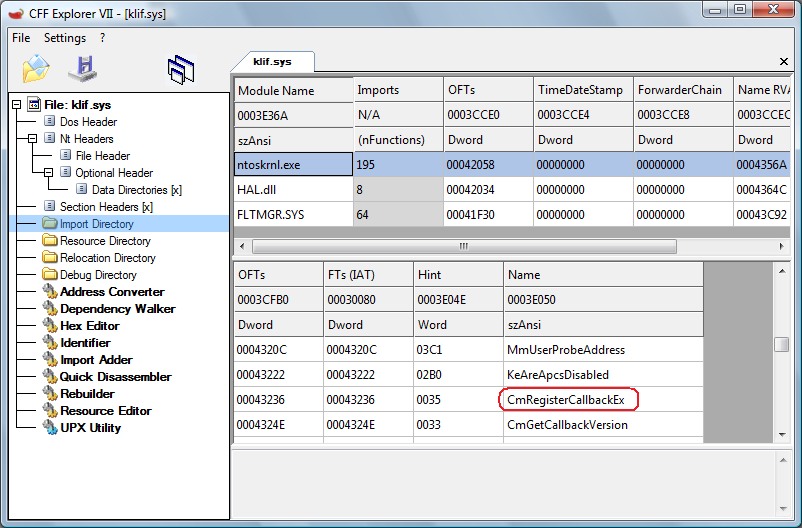

Помимо RegNotifyChangeKeyValue, в недрах Windows прячется еще одна небольшая функция CmRegisterCallBackEx, с помощью которой также можно контролировать реестр. Эта функция устанавливает так называемую callback-функцию (функцию уведомления), которая вызывается при изменениях в заранее определенных ветках реестра. Эта функция, в отличие от RegNotifyChangeKeyValue, может использоваться только в режиме ядра, и поэтому такой контроль за реестром осуществляется с помощью драйвера (к примеру, драйвер «Антивируса Касперского 2010» klif.sys импортирует функцию именно для этой цели (рисунок 5)).

Рисунок 5. Функция CmRegisterCallBackEx в драйвере klif.sys из «Антивируса Касперского 2010»

Как правило, антивирусы редко довольствуются только одним способом контроля реестра (особенно первым, который не так уж и надежен, тем более если перехват нужных функций делать в юзермоде) и используют комбинацию двух (McAfee, например, помимо перехвата использует RegNotifyChangeKeyValue), а то и всех трех способов.

Инжект в чужие процессы

Инжект в память чужого процесса можно считать классическим методом, который используют современные вирусы, так как он позволяет реализовывать вредоносные функции под доверенным процессом. Очень часто в роли этого доверенного процесса выступает explorer.exe, чуть реже — svchost.exe.

Прежде чем внедряться в нужный процесс, его необходимо найти. Если речь идет об explorer.exe, то самый простой и удобный способ для малвари — это задействовать FindWindow (или FindWindowEx) с идентификатором окна progman. FindWindow, в свою очередь, базируется на NtUserFindWindowEx, и, перехватив ее (рисунок 6), можно отследить, какая программа ищет процесс explorer.exe.

Рисунок 6. Перехват NtUserFindWindowEx «Антивирусом Касперского»

Существует как минимум два очень распространенных способа внедрения постороннего кода в адресное пространство какого-либо процесса. Первый способ: получаем дескриптор процесса посредством вызова функции OpenProcess, выделяем в нем нужный кусочек памяти с атрибутом PAGE_EXECUTE_READWRITE (API-функция VirtualAllocEx), копируем туда все, что нам нужно, добываем дескриптор основного потока, замораживаем его (SuspendThread), получаем и запоминаем регистровый контекст (GetThreadContext), пишем в указатель команд адрес начала вредоносного кода, обновляем регистровый контекст (SetThreadContext) и размораживаем поток (ResumeThread), передавая управление на внедренный код, который после выполнения задуманного восстанавливает оригинальный указатель команд.

Второй способ: получаем дескриптор процесса посредством OpenProcess, выделяем в нем память так же, как и в первом случае(VirtualAllocEx), копируем туда внедряемый код через WriteProcessMemory и создаем удаленный поток с помощью API-функции CreateRemoteThread.

Конечно, увидев последовательности вызовов OpenProcess\VirtualAllocEx\WriteProcessMemory\SuspendThread\GetThreadContext\ SetThreadContext\ResumeThread или OpenProcess\VirtualAllocEx\WriteProcessMemory\ CreateRemoteThread в файле, любой, даже самый захудалый файловый сканер, оснащенный хотя бы примитивным эвристическим анализатором, поднимет тревогу, ведь в нормальных программах такие последовательности вызовов API встречаются крайне редко. Но ведь шифрование файла, неявный вызов функций, получение адресов нужных API с помощью GetProcAddress по хешам их названий и прочие хитрости по сокрытию и запутыванию кода никто не отменял, и поэтому с этим надо что-то делать. Кроме того, при очень большом желании можно обойтись без WriteProcessMemory.

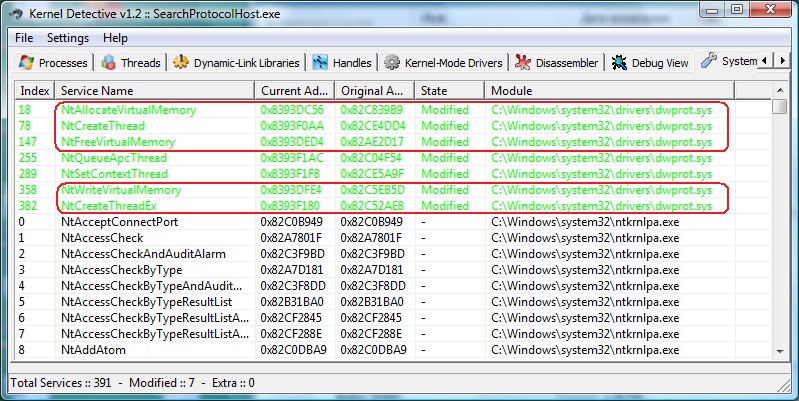

Поэтому проактивной защите приходится тяжело трудиться и контролировать и функции по работе с виртуальной памятью, и функции по созданию потоков. Конечно же, перехватывать эти функции нужно в ядре с помощью драйвера. Все функции по работе с виртуальной памятью основаны на функциях NtAllocateVirtualMemory, NtFreeVirtualMemory и NtWriteVirtualMemory, а API CreateRemoteThread — на NtCreateThread. И, например, DrWeb перехватывает их все с помощью своего драйвера dwprot.sys (рисунок 7).

Рисунок 7. Контроль над операциями с памятью и созданием потоков в антивирусе DrWeb

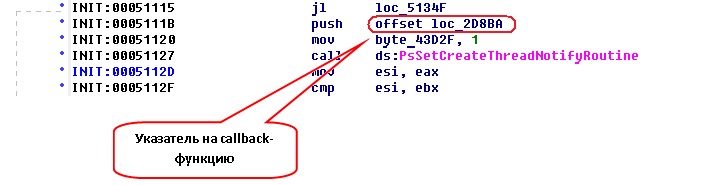

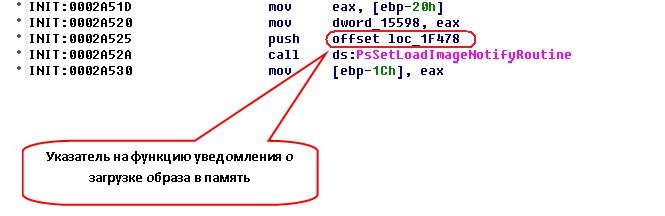

Есть и другой способ отследить создание потоков — воспользоваться специальной функцией PsSetCreateThreadNotifyRoutine. Эта функция регистрирует функцию уведомления, которая вызывается в момент создания или уничтожения потока (рисунок 8). Поскольку функция уведомления вызывается в контексте потока, который инициировал создание нового потока, то определить инициатор и выяснить, насколько он его благонадежен, не составляет труда.

Рисунок 8. Настройка функции уведомления в «Антивирусе Касперского» на реагирование на создание потока

Нейросети на антивирусной службе

Искусственная нейронная сеть представляет собой математическую модель нейронной сети головного мозга человека (или какого-нибудь другого животного). Она состоит из простейших элементов — нейронов, которые связаны между собой (рисунок 1). Каждый нейрон выполняет несложную операцию: на основе поступающих от других нейронов сигналов, которые представлены в виде чисел от 0 до 1, и их весовых коэффициентов вычисляет выходной сигнал. Весовые коэффициенты, или веса связей между нейронами, представляют собой параметры, определяющие работу нейронной сети. Нейроны группируются в последовательность слоев, входные сигналы поступают на первый (входной) слой и последовательно проходят все слои до последнего (выходного). В нашем примере в качестве входных сигналов используются события, происходящие в системе (количество входов равно количеству анализируемых событий, при этом на каждый вход подается 1, если событие произошло, и 0, если события не было), каждый выход нейросети соответствует определенному типу вредоносной программы (значения на выходах могут меняться от 0 до 1, а в качестве решения выбирается тот выход, на котором в итоге зафиксировано самое большое значение).

Обучение нейронной сети может проводиться с учителем (на основе уже решенных задач) или без него (на основе реакции среды). Обучение с учителем (которое больше подходит для нашего случая) происходит при последовательном решении с помощью нейронной сети уже выполненных задач и сравнении полученного результата с уже известным: если они не совпадают, производится коррекция весовых коэффициентов связей между нейронами.

За каждым процессом нужен глаз да глаз

Я думаю, вряд ли кто-нибудь усомнится в необходимости контроля всех процессов, которые крутятся в памяти компьютера, и уж тем более о целесообразности выявления процессов, пытающихся скрыться от «всевидящего ока» Task Manager’а. Любой процесс может оказаться зловредным, а уж тот, который пытается скрыть свое присутствие в системе, и вовсе потенциальный враг. Поэтому все процессы необходимо строжайше учитывать и контролировать. Разработчики операционной системы Windows предусмотрели много механизмов для получения уведомлений о наступлении каких-либо событий. О применении некоторых из них в различных антивирусных программах я немного рассказал выше (такие механизмы основаны на использовании функций CmRegisterCallBackEx, RegNotifyChangeKeyValue и PsSetCreateThreadNotifyRoutine).

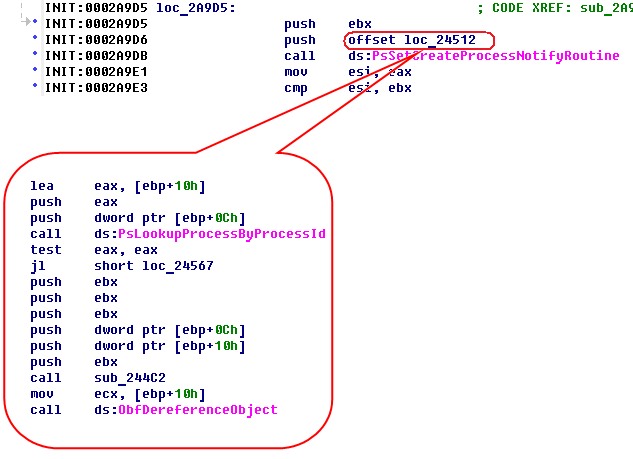

Для регистрации функции уведомления о создании или завершения процесса предусмотрена функция PsSetCreateProcessNotifyRoutine (PsSetCreateProcessNotifyRoutineEx начиная с Vista SP1), и большинство создателей антивирусных средств не считают зазорным ею пользоваться (к примеру, на рисунке 9 проиллюстрирована регистрация callback-функции в драйвере dwprot.sys от «Доктора Веба»).

Рисунок 9. Использование PsSetCreateProcessNotifyRoutine в DrWeb для контроля над созданием процессов

Вообще, практически все более-менее серьезные вредоносные программы любят перехватывать различные функции, но это мы обсудим чуть позже.

Брутфорс PID

Некоторые утилиты (например, Blacklight от F-Secure или SpyDLLRemover) используют для поиска скрытых процессов брутфорс идентификаторов процессов (BPID). Метод достаточно прост и в то же время эффективен. Такие утилиты открывают процессы и перебирают все возможные PID. К примеру, Blacklight в цикле пытается вызвать OpenProcess для всех возможных значений идентификатора процесса из диапазона от 0x0 до 0x4E1C. Таким образом, можно получить список процессов, присутствующих в системе. Затем вызывается функция CreateToolhelp32Snapshot , которая выдает второй список процессов. Потом два эти списка сравниваются: если процесс присутствует в первом и отсутствует во втором, то он считается скрытым.

Загрузка драйвера

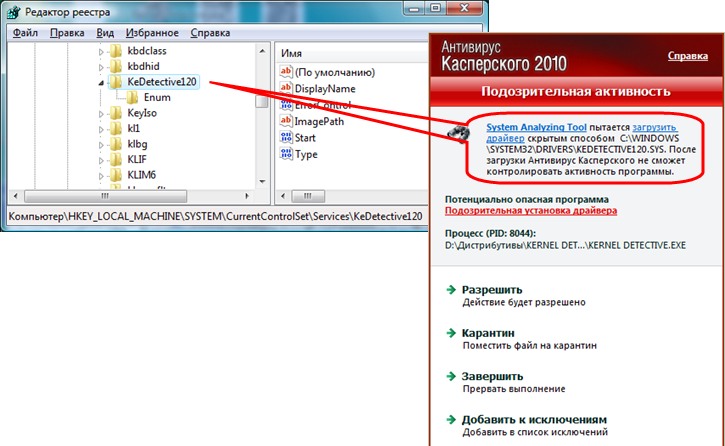

Думаю, ты знаешь, что драйвер служит не только для управления всякими устройствами, как было во времена старого доброго MS-DOS. Для многих программ драйвер — это путь к ядру системы, путь в ring0. Так же как любой солдат мечтает стать генералом, любая более или менее амбициозная малварь мечтает проникнуть в ядро системы и поставить ее на колени, а самый прямой и простой способ осуществить это — загрузка своего специально обученного вредоносного драйвера. В свою очередь, любой более или менее амбициозный авер просто обязан следить за всеми драйверами в системе для борьбы с этим явлением.

Рисунок 10. PsSetLoadImageNotifyRoutine в DrWeb контролирует загрузку драйверов

Кроме того, некоторые антивирусы учитывают, что для загрузки драйвера его нужно прописать его в ветке реестра HKLM\System\CurrentControlSet\Services (рисунок 11). Достаточно следить за этой веткой, чтобы в случае появления там подозрительного раздела с параметром Type, значение которого равно 1, 2 или 8 (это SERVICE_KERNEL_DRIVER, SERVICE_FILE_SYSTEM_DRIVER или SERVICE_RECOGNIZER_DRIVER соответственно), своевременно поднять тревогу (рисунок 11).

Рисунок 11. Реакция «Антивируса Касперского» на загрузку драйвера от Kernel Detective 1.2. Может, он и вправду вредоносный.

Надо сказать, что не все антивирусы оповещают пользователя о загрузке драйвера. Некоторые аверы однозначно и бесповоротно считают любой подозрительный загружаемый драйвер вредоносным и без спросу удаляют и сам драйвер, и программу, которая пыталась его загрузить, после чего бодро рапортуют, что малварь уничтожена.

Про функции уведомления и функции обратного вызова (callback-функции) Windows можно почитать здесь.

Что дальше?

Наш главный редактор уже многозначительно постукивает резиновой дубинкой по столу, намекая на то, что выделенное под статью место заканчивается. А ведь мне так хотелось рассказать про распознавание кейлоггеров, антируткит-технологии, «песочницу», подозрительную сетевую активность и целостность системных файлов, да и аналитический компонент проактивной защиты остался без внимания… Ну что же — жди продолжения, следующий номер не за горами.

Подозрительная сетевая активность.

Локальная сеть, примерно 10 компьютеров.

Прокси сервер для выхода в интернет.

Судя по логам с коммутатора, осуществляется syn-сканирование шлюза по умолчанию на 23 порт (telnet).

Сканирование (если это действительно сканирование) идет с ip адресов компьютеров, на которых ОС Windows 7. C windows xp такой активности не замечено.

Сканирование идет каждый день всегда в одно и то же время, (не со всех компьютеров одновременно, а с каждого компа в свое время)

Поиск Касперским и Доктором вебом с загрузочных флешек ничего не нашел.

Wireshark запущенный на одном из компьютеров с фильтром по ip адресу шлюза по умлочанию поймал только обратные пакеты от шлюза, ICMP destination unreachable.

ProcessMonitor запущенный параллельно с Шарком, в точное время поимки пакетов шарком, вроде бы не показал ничего подозрительного.

(есть скриншоты, очень наглядно показывающие то, что я сейчас написал, но инструкция запрещает их прикреплять без приказа)

Если компьютер выключен, то в логах с коммутатора записей про него не появляется.

Что это может быть? Вирус или нормальное поведение операционки от Microsoft, которая все больше стремится к захватыванию контроля за нашими компьютерами?

Уважаемый(ая) Александр З, спасибо за обращение на наш форум!

Удаление вирусов - абсолютно бесплатная услуга на VirusInfo.Info. Хелперы в самое ближайшее время ответят на Ваш запрос. Для оказания помощи необходимо предоставить логи сканирования утилитами АВЗ и HiJackThis, подробнее можно прочитать в правилах оформления запроса о помощи.

Информация

Если наш сайт окажется полезен Вам и у Вас будет такая возможность - пожалуйста поддержите проект.

AVZ выполнить следующий скрипт.

Важно на ОС: Windows Vista/7/8/8.1 AVZ запускайте через контекстное меню проводника от имени Администратора.

После выполнения скрипта компьютер перезагрузится.

После перезагрузки:

- Выполните в AVZ:

Файл quarantine.zip из папки AVZ загрузите по ссылке " Прислать запрошенный карантин " вверху темы.

- Приложите новый лог AVZ.

- Подготовьте лог AdwCleaner и приложите его в теме.

CCNA, CCNP, CCNA Security, CCDA, CCDPMCP, Microsoft Specialist: Srv Virtualization with WinSrv Hyper-V and System Center

С момента совершения этих действий до сегодняшнего дня (сотрудник вышел из отпуска) снифер ничего подозрительного не поймал. Т.е. или касперский срабатыввает, но ничего не сообщает при этом, или зловред затаился/исчез.

Кроме того, был поставлен на прослушку другой компьютер так же на порту коммутатора, и снифер действительно поймал SYN сканирование 40 различных стандартных портов начиная с 20-го.

Теперь, что касается новых инструкций.

1. Первый скрипт выполнил, компьютер перезагрузился, но в какой-то момент появилось окошко с кучей вопросительных знаков и словом AVZ в середине. Нажал ОК.

2. Второй скрипт выполнил.

3. Не совсем понятно что за "новый лог AVZ" надо приложить, и что за лог AdwCleaner. На всякий случай, для AVZ выполнил два скрипта из самой первой инструкции, а для AdwCleaner сканирование по умолчанию. Эти логи прикладываю.

Статистика 2016 года говорит о том, что мы живем в эпоху бурного развития вирусов-шифровальщиков. По данным компании Kaspersky Lab (см. рисунок), за это время возникло 62 новых семейства программ-вымогателей, количество новых модификаций вымогателей выросло в 11 раз, с 2900 в период с января по март до 32 091 в июле-сентябре. С января по конец сентября число атак на компании увеличилось в три раза: если в январе атаки проводились в среднем каждые две минуты, то в сентябре — уже каждые 40 секунд. Интенсивность атак на пользователей удвоилась: атаки предпринимались в среднем раз в 20 секунд в начале периода и раз в 10 секунд в конце. Каждое пятое предприятие малого или среднего бизнеса, заплатившее выкуп, так и не получило доступа к своим данным.

.jpg) |

| Рисунок. Статистика Kaspersky Lab за 2016 год |

В 2016 году увеличилось число вымогателей, написанных на языках сценариев, а также готовых решений «вымогатели как услуга» для тех, у кого нет нужных навыков, ресурсов или времени. В то же время, в 2016 году в мире началось организованное противостояние вымогателям.

В июле был запущен проект под лозунгом «Нет вымогателям», No More Ransom, объединивший усилия национальной полиции Нидерландов, Европола и компаний Intel Security и «Лаборатория Касперского»; в октябре к проекту присоединились еще 13 организаций. Помимо прочих результатов, в рамках проекта в Интернете было размещено несколько бесплатных утилит для расшифровки файлов; они уже помогли тысячам жертв восстановить данные, зашифрованные программами-вымогателями.

Однако следует понимать, что куда более важно не допустить заражения. «Классический» метод идентификации вредоносных программ, основанный на сигнатурах, увы, больше не обеспечивает эффективную защиту от вредоносов. Только по данным Kaspersky Lab, приблизительно 323 000 новых образцов вредоносных программ появляются в «диком виде», для них изначально нет никаких сигнатур. Для успешной борьбы с неизвестными вредоносами применяется целый ряд подходов, использующих методы математической эвристики и машинного обучения. Один их самых эффективных среди них — наблюдение за поведением приложений и выявление подозрительных действий, указывающих на работу в системе вредоносной программы.

Контроль системных событий

Контроль системных событий предоставляет самую полную информацию о системе в целом и предусматривает широкие возможности для восстановления операционных параметров компьютера. Фактически с помощью контроля системных событий отслеживаются все важные события, происходящие в системе, в том числе изменение файлов операционной системы и конфигурации, обмен данными по сети и т. д. События регистрируются и анализируются и, если существует доказательство того, что программа выполняет операции, характерные для вредоносов, они могут блокироваться и откатываться, предотвращая компрометацию ценных данных и восстанавливая работоспособность системы.

Таким образом, контроль системных событий универсально эффективен против любого программного обеспечения, проявляющего признаки вредоносной деятельности в системе. Это означает, что данная функция может использоваться для надежного обнаружения новых вредоносных программ. Однако гораздо более высокий уровень защиты обеспечивает мониторинг активности.

Мониторинг активности

Впервые в потребительских решениях компании Kaspersky Lab контроль событий в базовой системе стал доступен в 2009 году. Развитие данной службы привело к появлению компонента «Мониторинг активности» (в корпоративной версии принято название «Мониторинг системы»).

Мониторинг активности сканирует соответствующие данные системных событий, такие как создание и модификация файлов, работа системных служб, изменения системного реестра и т. д. Кроме того, Мониторинг активности обрабатывает информацию об операциях с символьными ссылками, указывающими на файлы или каталоги, модификацию главной загрузочной записи, содержащей загрузчик для установленной операционной системы. Процесс сбора данных автоматизирован и не требует взаимодействия с пользователем.

Следует учесть, что компонент «Мониторинг активности» может быть полностью обновлен. Списки событий, механизмы их контроля и эвристические алгоритмы могут быть скорректированы по мере необходимости. Это обеспечивает гибкость и своевременную адаптацию к постоянно меняющимся угрозам и конфигурациям компьютерной системы. Обновление не требует никаких действий со стороны пользователя, за исключением случая, когда обновление системы защиты целенаправленно осуществляется вручную.

Задачи и принципы работы

Мониторинг активности выполняет несколько функций.

- Ведет журнал активности программ.

- Выявляет вредоносные программы и блокирует их действия.

- Выполняет отмену действий вредоносных программ.

Главной задачей является определение вредоносных программ. Для этого Мониторинг системы ведет учет действий программ и сравнивает их с шаблонами опасного поведения — Behavior Stream Signatures (BSS). База BSS обновляема, но обновления для нее выходят достаточно редко, и эффективность Мониторинга активности практически не зависит от регулярности обновления баз.

Сбор данных об активности программ для Мониторинга активности выполняется разными компонентами. Основным источником информации является драйвер перехвата файловых операций klif.sys (тот же, что используется файловым антивирусом). Драйвер передает информацию о файловых операциях и изменениях, внесенных в системный реестр. Вместе с тем стоит отметить, что это далеко не единственный поставщик информации и его функции не ограничиваются отслеживанием файловых операций. Сетевой экран предоставляет информацию о сетевой активности программ.

Настройки

Настройки в корпоративном антивирусе немногочисленны и, по сути, соответствуют включению или выключению перечисленных выше задач компонента (экран 1).

- Включить защиту от эксплойтов. Включение защиты от широкого класса атак, использующих уязвимости в приложениях (эксплойтов), целью которых является получение прав администратора в системе или скрытое выполнение кода. В уязвимую программу или службу передаются некорректные параметры, обработка которых приводит к тому, что часть параметров уязвимая программа выполняет как код. В частности, с помощью таких атак на системные службы (которые выполняются с правами локальной системы) можно получить права администратора на компьютере или заставить легальный процесс выполнять несвойственные ему действия. Включение данного параметра подразумевает слежение за операциями запуска и, если потенциально уязвимая программа выполняет запуск другой программы не по инициативе пользователя, такой запуск блокируется.

- Не контролировать активность программ, имеющих цифровую подпись, то есть не вести журнал событий для программ, имеющих действительную цифровую подпись или внесенных в категорию «Доверенные» в KSN.

- Выполнять откат действий вредоносных программ при лечении, то есть выполнять отмену действий приложений, которые удаляются файловым антивирусом и задачами поиска или помещаются Мониторингом системы в карантин. Отмена означает отмену изменений в файловой системе (создание, перемещение, переименование файлов) и разделах реестра (удаление созданных вредоносной программой параметров). Кроме того, для небольшой группы файлов и разделов реестра делается снимок состояния на момент старта системы, что позволяет возвращаться к сохраненной версии, если вирус вносил изменения в эти файлы и ключи. К таким особым объектам относятся файлы hosts, boot.ini и разделы реестра, отвечающие за запуск программ и служб при старте системы. Эта же функция восстанавливает файлы, зашифрованные вредоносными шифраторами (так называемыми «вредоносами-шифровальщиками»).

.jpg) |

| Экран 1. Мониторинг системы |

Исключения

В случае обнаружения опасной активности в действиях заведомо безопасных программ администратор может настроить исключения для каждого из слоев защиты. Они настраиваются в секции «Исключения и доверенная зона» и их можно задавать двумя способами.

- Исключения из проверки — отключает обнаружение любой вредоносной активности в действиях программы.

- Доверенные программы — позволяет указать, какой именно тип активности должен быть разрешен программе. В таком случае при обнаружении опасных действий другого типа Мониторинг системы будет реагировать как обычно. Чтобы исключить программу из проверки Мониторингом системы, отметьте для нее параметры:

— «не контролировать активность программы» — не реагировать на действия самой программы;

— «не контролировать активность дочерних программ» — не реагировать на действия дочерних программ указанной программы.

Мониторинг активности в персональных версиях продуктов Kaspersky Lab

Мониторинг активности в Kaspersky Internet Security 2017 собирает данные о действиях программ на вашем компьютере и предоставляет эту информацию другим компонентам для эффективной защиты (экран 2). Мониторинг активности включает следующие технологии:

- Защита от программ-эксплойтов. Блокирует вредоносные программы, которые используют уязвимые места в программном обеспечении.

- Контроль активности программ. При обнаружении программы с подозрительной активностью выполняет действие, указанное в настройках.

- Защита от программ блокировки экрана. При нажатии заданной комбинации клавиш (Ctrl+Alt+Shift+F4) Kaspersky Internet Security 2017 распознает и удалит программу, высвечивающую на экране блокирующий работу баннер.

- Откат действий вредоносной программы. Информация о подозрительных действиях в системе собирается не только в рамках текущей сессии работы, но и за время предыдущих сессий. Это позволяет выполнить отмену всех совершенных программой действий, если программа будет признана вредоносной.

- Защита от программ-крипторов. Крипторы — это вирусы, которые шифруют данные и требуют выкуп за возврат файлов в исходное состояние. Если программа-криптор пытается зашифровать файл, антивирус автоматически создает резервную копию данных. Если файл будет зашифрован, антивирус восстановит его из резервной копии.

.jpg) |

| Экран 2. Параметры Мониторинга активности в KIS 2017 |

Защита от программ-крипторов имеет следующие особенности:

- Резервное копирование выполняется в системную папку хранения временных файлов (Temp). Следите, чтобы диск, на котором находится папка (обычно это диск C), был свободен хотя бы на 10-15%.

- Так как емкость хранилища ограничена, файлы ротируются. По мере заполнения старые файлы удаляются, а новые записываются. После завершения работы Kaspersky Internet Security 2017 или выключения Мониторинга активности резервные копии данных удаляются. При некорректном завершении работы программы копии не будут удалены. При необходимости вы можете удалить их вручную, очистив папку хранения временных файлов (Temp).

Противодействие шифровальщикам (Cryptomalware)

Увеличение количества атак с применением вредоносных программ типа cryptomalware, шифрующих пользовательские данные и требующих выкуп для получения ключа расшифровки, привело к необходимости в контрмерах и соответствующей технологии. Данная технология и была реализована в Мониторинге активности. Фактически она нивелирует последствия криптоатак, ведь локальные защищенные резервные копии пользовательских файлов данных делаются сразу же после их открытия подозрительной программой. Потому нет необходимости дешифровать любые затронутые данные — они будут восстановлены из резервных копий.

Соответственно, даже если недавно созданный вредонос типа cryptomalware будет использовать неизвестные ранее уязвимости, или уязвимости «нулевого дня» (экран 3), и сумеет избежать всех систем защиты, он не нанесет ущерба, потому что любые изменения отменяются автоматически (экраны 4 и 5). Другими словами, подсистема контрмер против cryptomalware бережно хранит данные пользователя и останавливает косвенное финансирование киберпреступников, потому что выплата выкупа только призывает их продолжать. Но, помимо необходимости защиты от криптоатак, существуют еще и блокировщики, так что следующей технологией будет защита от них.

.jpg) |

| Экран 3. Kaspersky Lab System Watcher обнаруживает, что приложение вносит подозрительные изменения в файлы |

.jpg) |

| Экран 4. Приложение идентифицировано как вредоносное, и соответствующий файл удален |

.jpg) |

| Экран 5. Kaspersky Lab System Watcher заменяет зашифрованные файлы резервными копиями |

Защита от Screen Lockers

Screen Lockers — другой тип программного обеспечения вирусов-вымогателей; это программы, блокирующие доступ пользователя к компьютерным функциям с (предположительно) неподвижным баннером, требующим выкупа. У службы «Мониторинг активности» есть встроенная защита от данного типа вредоносного программного обеспеченя. Это установленное сочетание клавиш (в персональной версии Ctrl+Alt+Shift+F4), закрывающее блокирующую программу вручную. И служба, и комбинация клавиш установлены по умолчанию.

Automatic Exploit Prevention

Другая технология, используемая в Мониторинге активности, это Automatic Exploit Prevention (AEP), созданная для предотвращения заражения вредоносной программой, использующей программные уязвимости, включая неизвестные ранее уязвимости, или уязвимости «нулевого дня». Данный модуль управляет различными приложениями и запускает проверки при попытке запуска подозрительного кода. Стоит отметить применение технологии Forced Address Space Layout Randomization, препятствующее определению местоположения кода в памяти и потому предотвращающее использование уязвимостей.

Как работает технология AEP? Она разработана в результате глубокого анализа поведения вредоносных программ. Фактически данная технология может различить характерные для использования модели поведения и блокировать вредоносные программы.

Технология АЕР предназначена в первую очередь для контроля наиболее часто атакуемых приложений, таких как Adobe Reader, Internet Explorer и Microsoft Office. Любая попытка запуска необычных исполняемых файлов или выполнения нестандартного кода инициирует дополнительные проверки безопасности. Иногда эти действия могу быть законны; например, Adobe Reader может запустить исполняемый файл для проверки на обновления.

То, как запускается приложение или выполняется код, а главное, что происходит перед этим, может многое рассказать о поведении. Определенное поведение прямо указывает на злонамеренную деятельность. В свою очередь, технология АЕР может это отследить и обнаружить попытку запустить код. Признаки типичного поведения могут обнаружить попытки использовать уязвимость, даже если используется уязвимость «нулевого дня». Это означает, что АЕР не должен знать точный характер уязвимости, используемой для того, чтобы обнаружить вредоносную деятельность. По умолчанию AEP блокирует запуск любого подозрительного кода.

Управляющий модуль приложений JAVA

Критической проблемой безопасности всегда была защита от уязвимостей платформы Java. Для обнаружения атак с использованием Java в Мониторинге активности предназначен специальный модуль Java2 SW, который имеет прямой доступ к платформе и добавляет дополнительный элемент безопасности каждой JVM. Java2 SW анализирует код и в случае выявления подозрительной деятельности останавливает его выполнение.

Отмена нежелательных изменений в системе

В случае обнаружения заражения Мониторинг активности инициирует возврат системы к ее прежним, безопасным параметрам. Данная технология работает с созданными и измененными исполняемыми файлами, модификациями MBR, ключевыми файлами Windows и ключами реестра.

Анализ вредоносных файлов до запуска очень эффективен, но не всегда возможен, поскольку злоумышленники учатся обходить статический анализ. Для таких случаев необходим поведенческий мониторинг, который также реализован в продуктах Kaspersky Lab.

Итак, мы покажем вам пример на антивирусе Kaspersky Free. Собственно, данная работа практически одинакова на всех продуктах Kaspersky, единственное, что будет отличаться – это порядок действий и расположение некоторых функций.

Итак, для начала вам нужно будет зайти в сам антивирус. В нижнем левом углу вы увидите значок шестеренки. Это настройки программы, куда вам и нужно перейти.

У вас откроется несколько пунктов меню настроек. Перейдите в раздел «проверка». В правой части экрана вы увидите пункт «действие, при обнаружении угрозы». У вас будет стоять «информировать», т.е. вам будут высвечиваться постоянные оповещения о той или иной угрозе. Выберите «лечить» или «удалить», дабы оповещений было в разы меньше.

После этого перейдите в раздел «дополнительно». Там вы сразу увидите пункт «уведомления». Перейдите в него. Тут вы сможете выключить звуковой сигнал от уведомления, а вверху – сможете отключить уведомления о событиях.

В более продвинутых (платных) версиях антивируса у вас, когда вы перейдете в настройки уведомлений, у вас откроется такой же пункт, об уведомлениях о событиях, а также еще несколько видов уведомлений, которые вы сможете отключить персонально.

На этом, мы, пожалуй, закончим нашу статью. Всем удачи и поменьше вирусов на компьютерах.

Читайте также: