Обход блокировки через тор padavan

Всем привет! Сегодня расскажу, как настроить прозрачный VPN на роутере. Все мы знаем, что РКН блокирует. И все мы знаем, что это обходится 😉 Но я покажу вам удобный способ.

Итак, я буду показывать на своем Zyxel Keenetic 4G III (rev. A) с установленной тестовой прошивкой. Модель роутера не так важна, главное, чтобы была поддержка туннелей OpenVPN. В качестве сервера VPN будем использовать сервис АнтиЗапрет.

В чем преимущество? Отвечу цитатой с сайта АнтиЗапрета:

Воспользуйтесь бесплатным доступом на заблокированные сайты. Прокси и VPN.

Больше не нужно искать работающие прокси, постоянно включать и выключать их, страдать от медленной загрузки сайтов и менять их каждый час. Настройка отнимет у вас не более 5 минут!

Через АнтиЗапрет проксируются только заблокированные сайты из единого реестра Российской Федерации.

Все остальные сайты будут работать напрямую, скорость интернет-соединения не снизится.

Сервис не логирует действия пользователей, не изменяет трафик и не вставляет рекламу на страницы.Аналогичный сервис для Украины: Заборона.хелп

После перезагрузи роутера можно приступать к настройке OpenVPN. Для начала идем на сайт АнтиЗапрета и качаем файл конфигурации.

Итак, корректная настройка OpenVPN АнтиЗапрета на Keenetic.

Шаг 1: в настройках вашего основного подключения интернета (обычно это проводное подключение), в пункте «Параметры IP и DNS» нажмите на «Показать дополнительные настройки IP».

В появившихся опциях установить галочку на «Игнорировать DNS».

В DNS1 и DNS2 ввести либо DNS-серверы вашего провайдера (узнать их можно на главной странице маршрутизатора, нажав кнопку «подробнее о соединении»), либо публичные серверы, например, Google и Yandex: 8.8.8.8 и 77.88.8.8 соответственно.

pull-filter ignore block-outside-dns

route 77.88.8.8 255.255.255.255 vpn_gateway

route 77.88.8.1 255.255.255.255 vpn_gateway

Если вы ввели в шаге 1 DNS-серверы вашего провайдера, замените адреса 77.88.8.8 и 8.8.8.8 в директиве route на адреса вашего провайдера.

Настройка завершена. Сохраните подключение и попробуйте подключиться к нему. Если всё настроено правильно, заблокированные сайты должны открываться.

>interface CdcEthernet0 ip dhcp client no name-servers

>system configuration save

Про обход блокировок здесь писали много, внесу и я свои пять копеек в борьбу за свободный контент.

Этот способ подойдет счастливым обладателям интернет-центров Zyxel у которых в домашней сети много клиентов, чтоб не настраивать каждый отдельно. А так же тем, у кого есть устройства, умеющие воспроизводить медиаконтент, а обходить блокировки - нет. Например как у меня :

Дисклеймер. Я не несу ответственность за "окирпичивание" роутера, сброс настроек и т.д. В моем конкретном случае данный способ работает.

Работоспособность проверена на Keenetic Ultra, но в теории должно работать и на других моделях:

Keenetic 4G III

Keenetic 4G III B

Keenetic Extra II

Keenetic Giga II

Keenetic Giga III

Keenetic Lite II

Keenetic Lite III

Keenetic Lite III B

Keenetic Omni II

Keenetic Start II

Keenetic Ultra II

Для начала убедимся, что версия прошивки роутера не ниже "2.10.A.1.0-0".

После установки прошивки заходим в веб-конфигуратор -> переходим в раздел "Система" -> "Обновление" -> кликаем "Показать компоненты" и в разделе "Networking" ставим галку напротив "Клиент OpenVPN".

Листаем в самый низ и кликаем "Установить". Роутер - перезагружается.

Далее выбираем одну из конфигураций этого сервера, например с использованием доменного имени DDNS и TCP 995.

При этом на компьютер скачается файл конфигурации с расширением .ovpn. Откройте его в текстовом редакторе Блокнот (Notepad) и скопируйте все содержимое в буфер обмена (Ctrl A, Ctrl C). После чего в веб-конфигураторе Keenetic зайдите в раздел Интернет и на вкладке PPPoE/VPN добавьте соединение. В его настройках поставьте галочку Включить, добавьте Описание (например, vpngate), выберите Тип (протокол) — OpenVPN, а в поле Конфигурация OpenVPN вставьте скопированную конфигурацию из буфера обмена (Ctrl V) и нажмите Применить.

На этом настройка окончена.

Проверьте, что соединение установлено в разделе Интернет на вкладке Подключения.

Лично я подбирал конфигурации openvpn опытным путем, замеряя отклик и пропускную способность соединения.

Если вы все сделали как я написал, но блокировки не пропали, возможно стоит отключить DNS сервера провайдера через командную строку.

Для начала включаем telnet-клиент:

Теперь жмем Пуск – Выполнить…

В открывшемся окне набираем cmd и нажимаем OK. Для подключения к интерфейсу командной строки (CLI — Command Line Interface) интернет-центра введите команду telnet 192.168.1.1 и нажимаем Enter. (192.168.1.1 - адрес роутера по умолчанию, если вы его меняли, значит у вас он будет другой)

Набираем последовательно команды:

(config)> interface ISP no ip dhcp client name-servers

system configuration save

Не забудте назначить вручную в настройках ISP подключения адреса DNS серверов Google: 8.8.8.8 и 8.8.4.4

Перезагрузите роутер и проверьте, что блокировки пропали.

Если захотите вернуть настройки назад, наберите:

(config)> interface ISP ip dhcp client name-servers

system configuration save

В конце должно получиться примерно вот так:

Если какие-то моменты остались не понятны, постараюсь ответить в комментариях.

Всем свободного контента и хороших выходных!

Я думаю, стоит добавить, что в таком случаи весь трафик пойдет через VPN. Если требуется использовать только для доступа к конкретным ресурсам, то во вкладке Подключение, выставляем приоритет для VPN ниже, чем основное подключение. А потом во вкладке Прочее, создаем маршрут: указываем ip адрес сайта и выбираем использовать VPN подключение.

Я бы не особо доверял свои данные какому-то левому VPN-серваку.

Сам для себя держу прозрачный прокси с тором, который запакован в Docker.

Увы, без такого сейчас никак.

Долбаный роскомнадзор всех до печенок умудрился достать.

на Zuxel Keenetic Giga поставил DNS на DHCP сервер: 8.8.8.8 + 8.8.4.4 + 1.1.1.1

Собственно и всё.

VPN не понадобился.

На моём провайдере работает

в 2021 есть что-то нормально работающее? осознал что на опере отключили впн. и загрустил. не думал что меня коснется

Перебрал около 100 серверов с впнгейт, все тормозные, глючные и совсем недолго живущие, правда года два назад, может что-то поменялось в позитивную сторону.

Но можно купить за 100 рублей в мес, предложений навалом. Очень стабильно, но там трафик лимитирован.

А еще проще установить а-ля Frigate для браузера

у вас то же заиграла в голове мелодия it's my life с диким русским акцентом?)

как все сложно. скачай TOR, включи в нем ява-скрипты и наслаждайся.

Пидорская радуга детектед.

такое себе решение. будет работать только до критической массы. потом начнут блокировать VPN да и все.

ну и парочку прилюдных порок

Рекомендую выкинуть zyxel и поставить openwrt на то что есть, в том числе может и на zyxel.

Метод кривой, надо ОБЯЗАТЕЛЬНО доработать - в VPN заворачивать ТОЛЬКО ЗАБЛОКИРОВАННЫЕ, а то что есть - детсад и в морг.

Начало кампании РКН против VPN

Думаю ни для кого не секрет, что в последнее время РКН все больше закручивает гайки. Пробует разные подходы, начиная от реального замедления определенных ресурсов или же ограничиваясь угрозами замедлить их (привет Twitter и YouTube). Конечно, абсолютное фиаско и унижение, полученное после неудачной попытки блокировать Telegram не прошло бесследно. РКН обиду не забыл, а поэтому методы становятся немного более избирательными, чтобы не рушить чудовищное количество важной инфраструктуры, действуя подобно пушке, стреляющей по воробьям (да, это отсылка про рухнувший Сбербанк и прочее при попытке заблокировать Telegram). Хотя и до сих пор каждую неделю звучат призывы огородить богомерзкие и внезапно ставшими неугодными углы интернета от неустоявшейся психики граждан.

Сейчас, пока изгнанные, но все же хоть как-то технически проинформированные пользователи, заново устанавливают OperaVPN в свой браузер, обычные пользователи остались ни с чем. Не особенно хочется выступать в роли проповедника судного дня, но все же, хотя бы в глубине души, все понимают, за каждым ныне популярным, но не особо продуманным в плане защиты от нападок сервисом, придут. Те, кто умудрился вернуть VPN в свой браузер Opera, просто продлевают агонию, вскоре адреса будут забанены и привет.

Можно подумать так: "Ну что ж, значит возьму те, что с конца списка и буду пользоваться ими". Ну например Hola Free VPN Proxy — он есть в списке. Или хотя бы тот же АнтиЗапрет, что угодно, это все вопрос времени. Да, кроме того что придут и за ними, есть еще один нюанс. В конце концов, все эти решения, придумывались в качестве относительно простого обхода блокировок. Раньше, до определенного момента времени, было достаточно любого прокси, как например самый популярный NL (Голландия) прокси или DE (Германия). Сейчас ситуация еще сильнее ухудшилась. Теперь да же зайдя на некоторые заблокированные сайты, то они не откроется из NL и DE. На rezka.ag многие фильмы не откроются да же через UA (Украина).

Т.е. в данный момент не только нужно найти подходящий прокси сервер через который открывается большинство сайтов, но и для части сайтов держать дополнительные сервера. Думаю не нужно говорить что постоянное переключение между этими проксями и сопровождение этих правил, что-откуда надо открывать, не доставляет особого удовольствия. Хоть даже сейчас существуют бесплатные варианты типа той же Hola, но кто-нибудь пытался смотреть через них какое-нибудь потоковое видео? Нужно признать бесплатные варианты, подходят только для того чтобы почитать статеечки или посмотреть картинки. Но интернет давно уже не текст с картинками, это ролики по 150 а то и 1500 mb, YouTube шагает по планете. Обычные варианты такое уже не вывозят.

Все мы хотим пользоваться интернетом так, как этого заслуживаем в 2021 году, а не так как это существует в анально огороженном Китае. Список VPN-сервисов, которые заблокируют на территории России разослали ещё 18 марта среди сотрудников Сбера, а в публичном доступе письмо всплыло 15 апреля. Информация об этом появилась на форуме ntc.party , где сидят разработчики анти-цензурного софта.

И вот настало сегодня, когда зловещее предупреждение о бане исполнилось, решено, что нет лучше времени чем всем вам начать пользоваться тем, что я изначально создавал для себя и не особо пытался продвигать.

Для Google Chrome и Mozilla Firefox релиз уже есть.

Вот главные условия и приципы:

- База всегда максимально полная — обновление происходит ежедневно. Это очень важно.

- Проксировать только заблокированные сайты, все остальные сайты обязаны работать напрямую. Пропускная способность у меня нерезиновая.

- В век страха быть чипированным и получить Covid-19 от вышек 5G клянусь не собирать данных пользователей, не хранить никаких логов на серверах и не передавать ничего третьим лицам. (А нафиг оно мне надо, место у меня тоже ограничено).

Это решение изначально создавалось и планировалось из расчета на будущее. Естественно, я не буду вдаваться в подробности технического решения, но центр логики заключается в ранжированности доверия к пользователям.

Могу заверить, что изначально все создается так, чтобы не допустить остановки сервиса.

Пока некие структуры разрабатывают методы ограничения доступа к "неугодным" сайтам, нормальные ребята "пилят" способы и сервисы для обхода подобных методов.

Теоретически, описанный ниже способ должен сработать на любом устройстве, прошивка которого поддерживает OpenVPN. Итак, поехали.

Как всё то будет работать

- после настройки роутера будет установлено соединение с VPN сервером Антизапрета и вместо DNS сервера провайдера будет исопльзоваться сервер Антизапрета

- после того, как в браузере будет набран адрес, запрос пойдет на DNS сервер Антизапрета и если запрашиваемый сайт находится в списке "ограниченных", то свзяь с ним будет установлена через серверы Антизапрета, которые находятся вне территории РФ

- если запрашиваемый сайт обычный, то связь с ним будет осуществлена напрямую

Настройка роутера

В настройках VPN клиента выставляем следующие настройки

Обязательно параметр Получать адреса DNS от VPN-сервера выставляем в Заменть весь список DNS

Во вкладке Сертификаты/Ключи OpenVPN вставляем:

ca.crt (Root CA Certificate):

-----BEGIN CERTIFICATE-----

MIIEKzCCA5SgAwIBAgIJAJuJfmHjR7wuMA0GCSqGSIb3DQEBBQUAMIHAMQswCQYD

VQQGEwJSVTELMAkGA1UECBMCUlUxETAPBgNVBAcTCEludGVybmV0MRUwEwYDVQQK

EwxQcm9zdG9WUE4ucnUxEzARBgNVBAsTCkFudGlaYXByZXQxIDAeBgNVBAMTF1By

b3N0b1ZQTi5BbnRpWmFwcmV0IENBMSAwHgYDVQQpExdQcm9zdG9WUE4uQW50aVph

cHJldCBDQTEhMB8GCSqGSIb3DQEJARYSYWRtaW5AcHJvc3RvdnBuLnJ1MB4XDTEz

MDMyMjEzNDYzMFoXDTIzMDMyMDEzNDYzMFowgcAxCzAJBgNVBAYTAlJVMQswCQYD

VQQIEwJSVTERMA8GA1UEBxMISW50ZXJuZXQxFTATBgNVBAoTDFByb3N0b1ZQTi5y

dTETMBEGA1UECxMKQW50aVphcHJldDEgMB4GA1UEAxMXUHJvc3RvVlBOLkFudGla

YXByZXQgQ0ExIDAeBgNVBCkTF1Byb3N0b1ZQTi5BbnRpWmFwcmV0IENBMSEwHwYJ

KoZIhvcNAQkBFhJhZG1pbkBwcm9zdG92cG4ucnUwgZ8wDQYJKoZIhvcNAQEBBQAD

gY0AMIGJAoGBALD87/nnrvAvOv3GDSpmYUgdDy34rVjFtlKmigu24qyFKp4dGlfx

x+JWurQcxzMZSBUajNgIqwb0ltJgK2fYtnIMZwRFX3aOdm7n6U0ec0rEotWx09ZY

15dGLwy3KYIRlom+CKjc9I8h95peI9CRBeKnIPLk76figBos8qU/jk9bAgMBAAGj

ggEpMIIBJTAdBgNVHQ4EFgQUa1zT3sc+JvPmjh9Cq3pVA0m++GwwgfUGA1UdIwSB

7TCB6oAUa1zT3sc+JvPmjh9Cq3pVA0m++GyhgcakgcMwgcAxCzAJBgNVBAYTAlJV

MQswCQYDVQQIEwJSVTERMA8GA1UEBxMISW50ZXJuZXQxFTATBgNVBAoTDFByb3N0

b1ZQTi5ydTETMBEGA1UECxMKQW50aVphcHJldDEgMB4GA1UEAxMXUHJvc3RvVlBO

LkFudGlaYXByZXQgQ0ExIDAeBgNVBCkTF1Byb3N0b1ZQTi5BbnRpWmFwcmV0IENB

MSEwHwYJKoZIhvcNAQkBFhJhZG1pbkBwcm9zdG92cG4ucnWCCQCbiX5h40e8LjAM

BgNVHRMEBTADAQH/MA0GCSqGSIb3DQEBBQUAA4GBAKMzBQ9qWk+eAFz4WrcIsVqA

Mgh9Vu1BTvDLH0vKJkFdL23yH7DHnXPs8UqkLHQtzAswaFAMNrINJAYP10MpQx8K

M0orrNKF/Jv+jnuu0yq16UoBFxJCKsdmetoCZz1HuK+5Sop140BRBu1bNOdQ9uNK

Ou4wOSFpotTP2gVFxctw

-----END CERTIFICATE-----

client.crt (Client Certificate):

-----BEGIN CERTIFICATE-----

MIIE7DCCBFWgAwIBAgIBBjANBgkqhkiG9w0BAQUFADCBwDELMAkGA1UEBhMCUlUx

CzAJBgNVBAgTAlJVMREwDwYDVQQHEwhJbnRlcm5ldDEVMBMGA1UEChMMUHJvc3Rv

VlBOLnJ1MRMwEQYDVQQLEwpBbnRpWmFwcmV0MSAwHgYDVQQDExdQcm9zdG9WUE4u

QW50aVphcHJldCBDQTEgMB4GA1UEKRMXUHJvc3RvVlBOLkFudGlaYXByZXQgQ0Ex

ITAfBgkqhkiG9w0BCQEWEmFkbWluQHByb3N0b3Zwbi5ydTAeFw0xNzA2MzAxMTM5

NDVaFw0yNzA2MjgxMTM5NDVaMIG3MQswCQYDVQQGEwJSVTELMAkGA1UECBMCUlUx

ETAPBgNVBAcTCEludGVybmV0MRYwFAYDVQQKEw1Qcm9zdG9WUE4ub3JnMRMwEQYD

VQQLEwpBbnRpWmFwcmV0MR8wHQYDVQQDExZhbnRpemFwcmV0LXVzZXJhY2Nlc3My

MREwDwYDVQQpEwhjaGFuZ2VtZTEnMCUGCSqGSIb3DQEJARYYYW50aXphcHJldEBw

cm9zdG92cG4ub3JnMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA9fHj

vzoLAqXL8N+xWUKcHPdIdi/OOr/lkFXfPG4lkcDiFupFwB81c8aM1H0IQaWD/P50

wjsDOCAJOgdZFf8rqlxIMMxgL0lwdBJDUAmUWE3fUm3Zk6Ele23w48rZuygWs6LS

TUueYw+Zk0o202C5z+RLYURFxaS+B7CvYH+Y2nnLVU8TxFiAh86j8GyHiRNrO34H

6cl1IWWHxnLJXB4zZmPuW9Ff5tPjjLdpcBPSsmC4e/VNjaZe3nqvxkaU6ygIKhTP

tKjZf3w6wO4kKPnwAhzUC+h3PCRack7YVBBGn5yO/bRX1y/kbgdV+tzhg0HDspq1

EL6m4By4R3qNog7okwIDAQABo4IBdzCCAXMwCQYDVR0TBAIwADAtBglghkgBhvhC

AQ0EIBYeRWFzeS1SU0EgR2VuZXJhdGVkIENlcnRpZmljYXRlMB0GA1UdDgQWBBRx

zBuNpVmdllM2ZhILCIkoZFvcVjCB9QYDVR0jBIHtMIHqgBRrXNPexz4m8+aOH0Kr

elUDSb74bKGBxqSBwzCBwDELMAkGA1UEBhMCUlUxCzAJBgNVBAgTAlJVMREwDwYD

VQQHEwhJbnRlcm5ldDEVMBMGA1UEChMMUHJvc3RvVlBOLnJ1MRMwEQYDVQQLEwpB

bnRpWmFwcmV0MSAwHgYDVQQDExdQcm9zdG9WUE4uQW50aVphcHJldCBDQTEgMB4G

A1UEKRMXUHJvc3RvVlBOLkFudGlaYXByZXQgQ0ExITAfBgkqhkiG9w0BCQEWEmFk

bWluQHByb3N0b3Zwbi5ydYIJAJuJfmHjR7wuMBMGA1UdJQQMMAoGCCsGAQUFBwMC

MAsGA1UdDwQEAwIHgDANBgkqhkiG9w0BAQUFAAOBgQCtvr8gtRUCMruJGTpwazE/

4fp/kzbavg2UzTxHFyrBA1fRSAPLnNyQELxAdGB9Y0BR4A3soRKBtfPICtdkEgjf

lGGSnrEH/QRoiDJVSuig5F/C2GP5Yl0Z6CUEm6ZJsu6HTxahBkowJ7YIoXVcf8cs

LIQi0TktJeL7LvexVYHVYg==

-----END CERTIFICATE-----

client.key (Client Private Key) - secret:

Нажимаем Применить и через некоторе время напротив адреса VPN сервра Антизапрета появится надпись [Подключено]

Инструкций с разными вариантами обхода блокировок Интернет-ресурсов опубликовано огромное количество. Но тема не теряет актуальности. Даже всё чаще звучат инициативы на законодательном уровне заблокировать статьи о методах обхода блокировок. И появились слухи, что Роскомнадзор получит ещё одну пачку денег налогоплательщиков на «более лучшие» блокировки. Опытные пользователи ничего нового и полезного из статьи не узнают. А вот другие получат готовые пошаговые инструкции для простого и эффективного выборочного обхода блокировок на популярных маршрутизаторах с прошивкой Padavan и Keenetic.

Я около двух лет использовал вариант обхода блокировок от Zolg. На нём основываются многие инструкций в сети. Моя в том числе.

Так что я год уже использую немного изменённый метод разблокировки, которым полностью удовлетворён:

- Простота и лёгкость управления (после настройки).

- Полный контроль над тем, какие ресурсы нужно разблокировать.

- Минимальные требования к ресурсам процессора и ОЗУ маршрутизатора.

- Широкий охват нюансов при обходе блокировок.

Важно отметить, что мой вариант не предназначен для случая, когда вам нужно разблокировать сотни и тысячи доменов. Потому что при старте маршрутизатора происходит резолвинг каждого домена из заданного списка. Чем больше доменов в списке, тем дольше будет происходить инициализация множества ipset для разблокировки.

Приведённую инструкцию легко адаптировать для маршрутизаторов с OpenWrt. Также, небольшими изменениям легко заменить Tor на OpenVPN.

После редактирования этого файла вы просто выполняете команду для применения новой конфигурации:

Все ресурсы из unblock.txt разблокируются без необходимости перезагружать маршрутизатор.

- При инициализации маршрутизатора создаётся пустое множество IP-адресов ipset с именем unblock.

- В брандмауэр добавляется правило перенаправления всех пакетов с адресатами из unblock в сервис Tor.

- Запускается сервис Tor в режиме прозрачного прокси.

- Запускается специальный скрипт unblock_ipset.sh, который резолвит все домены из unblock.txt и добавляет их IP-адреса в множество unblock. IP-адреса и CIDR из этого файла тоже добавляются в unblock.

- Запускается dnsmasq с дополнительным конфигурационным файлом unblock.dnsmasq, в котором указано добавление IP-адресов доменов из unblock.txt в множество unblock при резолвинге.

- cron с определенной периодичностью запускает unblock_ipset.sh, чтобы частично компенсировать возможные случаи с нюансами.

- При необходимости все домены из unblock.txt (и только они) резолвятся через dnscrypt-proxy, если провайдер фильтрует DNS.

У вас должен быть маршрутизатор с установленной прошивкой Padavan и уже настроенным менеджером пакетов Entware. В Windows для подключения подключения к маршрутизатору по SSH вы можете использовать клиент PuTTY.

Для тестов я использовал популярный Xiaomi Mi Router 3G (Entware установлен во внутреннюю память) с самой свежей прошивкой — 32a93db. Всё будет работать даже на легендарном малыше WT3020 AD/F/H за 10$.

1. Установка необходимого ПО на маршрутизаторе.

mc — файловый менеджер Midnight Commander. Он нужен лишь из-за удобного редактора mcedit. Если вы привыкли пользоваться другим текстовым редактором, то mc можно не устанавливать.

tor — сервис Tor.

tor-geoip — база гео-IP для Tor.

bind-dig — DNS-клиент (аналог nslookup и host).

cron — планировщик заданий.

2. Инициализация ipset, создание множества IP-адресов unblock (start_script.sh).

Подключите необходимые модули и создайте пустое множество адресов с именем unblock при загрузке маршрутизатора. Для этого откройте в редакторе файл /etc/storage/start_script.sh:

Добавьте в конце:

Чтобы вставить из буфера, используйте Shift+Insert, сохранить — F2, выйти — F10.

При желании вы можете отредактировать файл start_script.sh через веб-интерфейс маршрутизатора — «Дополнительно» > «Персонализация» > «Скрипты» > «Выполнить перед инициализацией маршрутизатора». После редактирования нажмите «Применить».

3. Настройка Tor.

Удалите содержимое конфигурационного файла Tor:

Откройте файл конфигурации Tor:

Вставьте (Shift+Insert) содержимое:

Замените при необходимости 192.168.0.1 на внутренний адрес вашего маршрутизатора (LAN). Краткое описание конфигурации:

- Исключить выходные узлы: Россия , Украина , Армения Киргизия , Беларусь .

- Повесить «прозрачный» прокси на адрес 192.168.0.1, порт 9141.

- Запретить быть точкой выхода.

4. Список доменов (и не только) для обхода блокировки (unblock.txt).

Создайте файл /opt/etc/unblock.txt:

5. Скрипт для заполнения множества unblock IP-адресами заданного списка доменов (unblock_ipset.sh).

Создайте скрипт /opt/bin/unblock_ipset.sh:

Вставьте (Shift+Insert) содержимое:

Дайте права на исполнение:

Если строка является CIDR (мы её уже внесли в unblock), то dig выдаст нулевой результат.

Если строка является IP-адресом, то dig выдаст этот же IP-адрес, и мы его добавим в unblock.

6. Скрипт для формирования дополнительного конфигурационного файла dnsmasq из заданного списка доменов (unblock_dnsmasq.sh).

Создайте скрипт /opt/bin/unblock_dnsmasq.sh:

Вставьте (Shift+Insert) содержимое:

Дайте права на исполнение:

Обязательно запустите скрипт для генерация файла unblock.dnsmasq:

Проверьте, что файл unblock.dnsmasq создался:

7. Скрипт ручного принудительного обновления системы после редактирования списка доменов (unblock_update.sh).

Создайте скрипт /opt/bin/unblock_update.sh:

Вставьте (Shift+Insert) содержимое:

Дайте права на исполнение:

8. Скрипт автоматического заполнения множества unblock при загрузке маршрутизатора (S99unblock).

Создайте скрипт /opt/etc/init.d/S99unblock:

Вставьте (Shift+Insert) содержимое:

Дайте права на исполнение:

9. Перенаправление пакетов с адресатами из unblock в Tor (post_iptables_script.sh).

Откройте в редакторе файл /etc/storage/post_iptables_script.sh:

Добавьте в конце:

При желании вы можете отредактировать файл post_iptables_script.sh через веб-интерфейс маршрутизатора — «Дополнительно» > «Персонализация» > «Скрипты» > «Выполнить после перезапуска правил брандмауэра». После редактирования нажмите «Применить».

В этот же файл вы можете добавить (это необязательно) перенаправление всех запросов на внешний порт 53 на себя. Это нужно, чтобы клиенты в локальной сети не использовали сторонние DNS-сервисы. Запросы будут идти через штатный DNS-сервер.

Замените при необходимости 192.168.0.1 на внутренний адрес вашего маршрутизатора (LAN).

10. Подключение дополнительного конфигурационного файла к dnsmasq.

Нам необходимо подключить созданный файл unblock.dnsmasq к dnsmasq. Для этого откройте в редакторе файл /etc/storage/dnsmasq/dnsmasq.conf:

Добавьте в конце:

Если хотите (это необязательно), можете добавить дополнительный сервер для резолвинга и надёжности:

При желании вы можете отредактировать файл dnsmasq.conf через веб-интерфейс маршрутизатора — «Дополнительно» > «LAN» > «DHCP-сервер» > «Пользовательский файл конфигурации dnsmasq.conf». После редактирования нажмите «Применить».

11. Добавление задачи в cron для периодического обновления содержимого множества unblock.

Это дополнительная страховка на тот случай, если программы/устройства используют свой собственный метод резолвинга, а IP-адрес домена изменился. Всё, что нужно сделать, это с желаемой периодичностью запускать скрипт unblock_ipset.sh. Для примера будем запускать каждый день в 6 утра.

Замените в файле конфигурации cron имя root на admin:

Откройте в редакторе файл /opt/etc/crontab:

Добавьте в конце:

При желании вы можете закомментировать все остальные шаблонные задачи. Вот, как будет выглядеть ваш файл crontab:

12. Перезагрузка маршрутизатора.

Обязательно включите «Модули ядра подсистемы Netfilter» — Общие настройки > Изменить набор компонентов.

Для тестов я использовал Keenetic Ultra (KN-1810) с самой свежей прошивкой — 2.14.C.0.0-4.

Важное замечание. Вам придётся отключить штатный DNS-сервер в системе, мы будем использовать dnsmasq вместо него. Вы потеряете возможность назначать DNS-сервисы ( Яндекс .DNS/SkyDNS/AdGuard DNS) индивидуально для клиентов, но без проблем сможете использовать их глобально через настройки dnsmasq при необходимости.

1. Установка необходимого ПО на маршрутизаторе.

mc — файловый менеджер Midnight Commander. Он нужен лишь из-за удобного редактора mcedit. Если вы привыкли пользоваться другим текстовым редактором, то mc можно не устанавливать.

tor — сервис Tor.

tor-geoip — база гео-IP для Tor.

bind-dig — DNS-клиент (аналог nslookup и host).

cron — планировщик заданий.

dnsmasq-full — DNS-сервер.

ipset и iptables — консольные утилиты ipset и iptables (возможно, они уже есть в системе и не нужны, я добавил их для подстраховки).

2. Инициализация ipset, создание множества IP-адресов unblock (100-ipset.sh).

Создайте пустое множество адресов с именем unblock при загрузке маршрутизатора. Для этого создайте файл /opt/etc/ndm/fs.d/100-ipset.sh:

Вставьте (Shift+Insert) содержимое:

Чтобы вставить из буфера, используйте Shift+Insert, сохранить — F2, выйти — F10.

Дайте права на исполнение:

3. Настройка Tor.

Удалите содержимое конфигурационного файла Tor:

Откройте файл конфигурации Tor:

Вставьте (Shift+Insert) содержимое:

Замените при необходимости 192.168.0.1 на внутренний адрес вашего маршрутизатора (LAN). Краткое описание конфигурации:

- Исключить выходные узлы: Россия , Украина , Армения Киргизия , Беларусь .

- Повесить «прозрачный» прокси на адрес 192.168.0.1, порт 9141.

- Запретить быть точкой выхода.

4. Список доменов (и не только) для обхода блокировки (unblock.txt).

Создайте файл /opt/etc/unblock.txt:

5. Скрипт для заполнения множества unblock IP-адресами заданного списка доменов (unblock_ipset.sh).

Создайте скрипт /opt/bin/unblock_ipset.sh:

Вставьте (Shift+Insert) содержимое:

Дайте права на исполнение:

Если строка является CIDR (мы её уже внесли в unblock), то dig выдаст нулевой результат.

Если строка является IP-адресом, то dig выдаст этот же IP-адрес, и мы его добавим в unblock.

6. Скрипт для формирования дополнительного конфигурационного файла dnsmasq из заданного списка доменов (unblock_dnsmasq.sh).

Создайте скрипт /opt/bin/unblock_dnsmasq.sh:

Вставьте (Shift+Insert) содержимое:

Дайте права на исполнение:

Обязательно запустите скрипт для генерация файла unblock.dnsmasq:

Проверьте, что файл unblock.dnsmasq создался:

7. Скрипт ручного принудительного обновления системы после редактирования списка доменов (unblock_update.sh).

Создайте скрипт /opt/bin/unblock_update.sh:

Вставьте (Shift+Insert) содержимое:

Дайте права на исполнение:

8. Скрипт автоматического заполнения множества unblock при загрузке маршрутизатора (S99unblock).

Создайте скрипт /opt/etc/init.d/S99unblock:

Вставьте (Shift+Insert) содержимое:

Дайте права на исполнение:

9. Перенаправление пакетов с адресатами из unblock в Tor (100-redirect.sh).

Для этого создайте файл /opt/etc/ndm/netfilter.d/100-redirect.sh:

Вставьте (Shift+Insert) содержимое:

В этот же файл вы можете добавить (это необязательно) перенаправление всех запросов на внешний порт 53 на себя. Это нужно, чтобы клиенты в локальной сети не использовали сторонние DNS-сервисы. Запросы будут идти через штатный DNS-сервер.

Замените при необходимости 192.168.0.1 на внутренний адрес вашего маршрутизатора (LAN).

Дайте права на исполнение:

10. Настройка dnsmasq и подключение дополнительного конфигурационного файла к dnsmasq.

Удалите содержимое конфигурационного файла dnsmasq:

Откройте файл конфигурации dnsmasq:

Вставьте (Shift+Insert) содержимое:

Замените при необходимости 192.168.0.1 на внутренний адрес вашего маршрутизатора (LAN).

11. Добавление задачи в cron для периодического обновления содержимого множества unblock.

Это дополнительная страховка на тот случай, если программы/устройства используют свой собственный метод резолвинга, а IP-адрес домена изменился. Всё, что нужно сделать, это с желаемой периодичностью запускать скрипт unblock_ipset.sh. Для примера будем запускать каждый день в 6 утра.

Откройте в редакторе файл /opt/etc/crontab:

Добавьте в конце:

При желании вы можете закомментировать все остальные шаблонные задачи. Вот, как будет выглядеть ваш файл crontab:

12. Отключение штатного DNS-сервера и перезагрузка маршрутизатора.

Подключитесь к CLI маршрутизатора Keenetic (порт 23 для Telnet и 22 для SSH, если в системе добавлен компонент «Сервер SSH»).

Встроенный в прошивку DNS-сервер будет выключен, и вместо него будет использоваться dnsmasq из состава Entware. Маршрутизатор при загрузке проверяет, подмонтирована ли папка opt (есть ли флешка/диск с Entware). Если есть, то штатный DNS-сервер не используется. Если нет, используется. Т.е. вынув флешку и перезагрузив маршрутизатор, у вас всё будет работать, как и раньше (перед настройкой).

Если после настройки что-то работает не так, как нужно, используйте простые команды для определения проблемного этапа.

Отобразите содержимое множества unblock:

Если система сообщит, что такого множества нет, то ошибка на этапе 2 или вы не включили модуль Netfilter в системе (в случае с Keenetic).

Проверьте наличие редиректа в iptables:

Если его нет, то ошибка на этапе 9.

Если все сайты из unblock.txt не работают (превышено время ожидания), но все другие работают, то проблема где-то на стороне Tor, ошибка на этапе 3.

Если провайдер вмешивается в DNS-трафик, подменяя ответы для заблокированных ресурсов, это очень просто обойти. Для этого мы будем использовать dnscrypt-proxy. dnscrypt будет использоваться только для тех доменов, которые перечислены в unblock.txt. Все остальные запросы будут идти через штатные DNS-серверы.

У вас уже должен быть настроен описанный выше обход блокировок. Нижеследующие настройки идентичны для Padavan и Keenetic OS.

Установите дополнительное ПО на маршрутизаторе:

Откройте файл конфигурации dnscrypt-proxy:

Найдите параметры listen_addresses, fallback_resolver, cache и измените их:

77.88.8.8:1253 — это адрес DNS-сервера Яндекс с нестандартным портом. Он является резервным на тот случай, если у dnscrypt-proxy возникнут какие-то проблемы.

Убедитесь, что dnscrypt-proxy работает (вы должны в ответ увидеть список IP-адресов):

Откройте в редакторе скрипт /opt/bin/unblock_ipset.sh:

Замените содержимое на:

Мы внесли небольшое изменение — теперь dig для резолвинга использует не штатный DNS-сервер, а dnscrypt-proxy с портом 9153.

Обход блокировок и ограничений операторов

- Имеется в наличии "Устройство" - донор (название/наличие рут/какая ОС/тариф)

- Раздача ведется на "Устройство(а)" (ПК, смартфон, планшет, smart tv и др.)

- IMEI - уникальный номер, использующийся для идентификации в сети телефонов, спутниковых телефонов, модемов и другого оборудования, использующего сим-карту для подключения. Представляет из себя последовательность из 15 или 17 цифр. Может быть изменен.

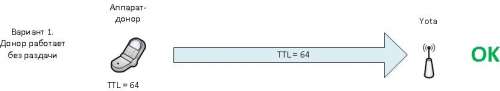

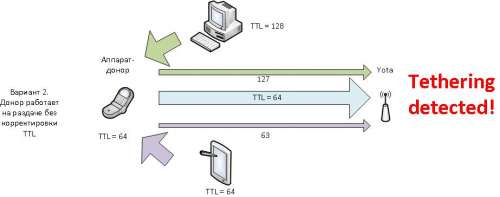

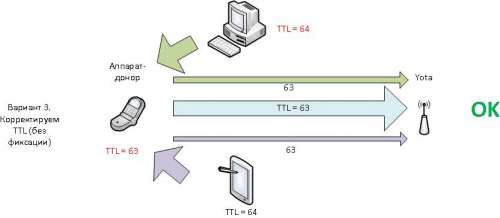

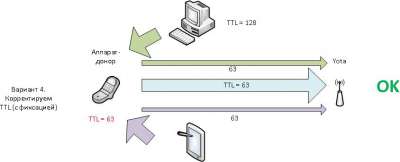

- TTL - параметр, определяющий время жизни каждого пакета, или же число прыжков между маршрутизаторами, которое пакет может пройти. Каждый проход через маршрутизатор снижает значение на 1. При значении 0 пакет уничтожается. Значение может быть изменено в диапазон от 1 до 255.

DPI - специальная технология накопления статистики проходящего трафика, позволяющая анализировать, фильтровать, блокировать трафик. В рамках заданной темы DPI опасен тем, что несмотря на смененные emei, измененные ttl, с легкостью определяет раздаваемый трафик, p2p-трафик, после чего происходит блокировки трафика или искусственное замедление скорости. - VPN - виртуальная частная сеть, набор технологий, реализующих так называемый туннель, по которому весь наш трафик идет из точки А в точку Б. В нашем случае полезен тем, что весь трафик шифруется, за счет чего DPI технологии провайдера не видят, какой трафик мы передаем (читайте: спокойно раздаем интернет; торренты работают)

-

Самый главный из них - TTL. Как я писал выше, каждый скачек пакета через маршрутизатор уменьшает значение ttl на 1, поэтому, когда с одного устройства приходят пакеты с разными значениями ttl, это означает раздачу трафика (ваш модем, роутер, планшет и т.д. при раздаче считаются маршрутизатором, имея свой IP)

-

О: Вам необходимо сменить IMEI от смартфона или лучше от Виндофона с поддержкой 4G.

-

О: Способ смены можно найти в теме своего устройства, а IMEI взять тут.

-

О: Для этого необходимо зафиксировать ttl на раздающем(доноре) или менять ttl на принимающих устройствах.

-

О: Способ смены ttl можно найти в теме своего устройства, а на что лучше сменить - читаем ниже

-

О: Необходимо настроить VPN или другие сервисы по шифрованию трафика.

-

О: Заходим в раздел Инструкции и решения для обхода блокировки p2p-трафика.

Чтобы сработала команда: iptables -t mangle -A POSTROUTING -j TTL --ttl-set 64 необходимо наличие пакетов: iptables-mod-ipopt installed и kmod-ipt-ipopt

Подборка решений для различных моделей модемов

Через терминал набрать sysctl -w net.inet.ip.ttl=65

Дабы не вызывать подозрений, изменять IMEI желательно на IMEI от Windows Phone (Важно! Изменять на IMEI от Windows Phone нужно только в том случае, если раздача ведется на ПК с ОС Windows или XBOX. Во всех других случаях нужно менять на IMEI от телефона на Android. Внимание! Если вы взяли IMEI от Windows Phone, фиксировать TTL нужно на значение 128, если IMEI от телефона Android, то фиксировать нужно на значении 64! )

В основном, инструкции по смене IMEI есть в темах большинства устройств, но если нет, идем сюда Хочу сменить IMEI (полезно изучить всем)

Проверить свежесгенерированный IMEI на реальное существование можно здесь

Инструкции и решения для обхода блокировки p2p-трафика С тем, что такое DPI, кратко вы можете ознакомиться здесь. Более подробно можно прочитать тут. Далее будут представлены инструменты для разных платформ.Отлично работающая программа, позволяющая обходить большинство известных систем DPI, как пассивного типа, так и активного.

Описание и инструкция по настройке

Последнюю версию всегда можно скачать здесь Еще одна утилита активного обхода DPI с графическим интерфейсом, использующая для обхода локальный прокси-сервер на вашем ПК.

Описание и настройка

WIKI по PowerTunnel

Последняя версия всегда здесь Аналог GoodbyeDPI под любые Linux системы с systemd, а так же под OpenWRT.

Описание, настройка и установка

А еще от всего сообщества,да и от всех пользователей модемов и роутеров в мире(и это не преувеличение) хочу поблагодарить Рустама(RUST3028) за весь его труд,мне не хватит жизни чтобы все перечислить.

Спасибо Рустам и всего Вам наилучшего. Куратор темы - Kodekc. По вопросам наполнения шапки обращайтесь в QMS

Активность в теме Обход ограничений раздачи мобильного интернета YOTA

2. В теме не обсуждаются:

-другие операторы

-вопросы по конкретным устройствам, в частности - модемам и роутерам. Ищите тематические форумы и задавайте вопросы там

3. Большая просьба не флудить в теме, рассказывая "а вот у меня. ". Если очень сильно хотите поделиться опытом - указывайте подробно устройства, механизм обхода ограничений, что произошло и т.д. Кураторы и модераторы оставляют за собой право удалять посты, которые кажутся им флудом, без объяснения причин.

4. Обратите внимание на верхнюю часть шапки: Yota как оператор, торренты и VPN обсуждаются в других темах, имейте это в виду.

5. В 3G практически везде шейпится медиаконтент. Это значит, что Speedtest будет показывать удовлетворительную/запредельную скорость, но YouTube вы сможете смотреть в минимальном качестве. Обходить только с помощью VPN. Опираясь на существующие тарифы, весь трафик и наблюдение за ним разбиты на три группы: модем, планшет, смартфон.

В настоящий момент ограничение раздачи присутствует только на безлимитном тарифе для смартфона. Соответственно, во всех остальных случаях нет необходимости осуществлять какие-то дополнительные действия, интернет будет работать, в т.ч. при раздаче со смартфона до исчерпания пакета трафика. Инструменты и способы определения раздачи оператора Yota Практические шаги находятся под спойлерами ниже, здесь только теория

Вся информация актуальна для любого региона, т.к. анализ производится на крупных магистральных серверах, настройки которых идентичны и обновляются параллельно

- Первый и самый очевидный анализируемый параметр- TTL. Пакеты с разным ttl от одного устройства в одной сессии=раздача.

- IMEI. Так как используется тариф для смартфона- оператор ожидает увидеть именно его, и imei на раздающем устройстве должен быть от смартфона. Для дополнительной надежности можно выбрать imei от windows phone.

- Определение и анализ приложений/сервисов, которые пытаются получить доступ в сеть.

Большинство программ, приложений и сервисов, так или иначе имеющих возможность или требующих для своей работы доступ к сети, используют специфичные адреса/домены для своих запросов и/или имеют уникальные отличительные особенности структуры и состава пакетов передаваемых данных. Именно благодаря этому оператор имеет возможность, проанализировав траффик, сделать вывод о том, что происходит раздача. Например, соединение с игровыми серверами playstation или настольной версии продукта adobe явно не характерно для смартфона и срабатывает как триггер анализатора и детектора раздачи.

-использование VPN (плюс: возможность пользоваться любыми сервисами, не боясь детекта; минус: вероятно меньшая скорость соединения за счет шифрования, ограничений самого vpn сервера, а так же низкого приоритета такого трафика у оператора)

-использование firewall, разрешая доступ в сеть только браузерам/приложениям, не вызывающим подозрений (плюс: простота настройки, стабильность, минус: все специфичные приложения не имеют доступ к сети)

-использование файла hosts или аналогов (плюсов практически нет, надежность и стабильность непредсказуемы, в готовых списках много устаревших неактуальных записей)

IMEI нужно менять на IMEI от windows-фона. Таким образом трафик на windows-ресурсы с ПК не вызывает подозрений, так как примерно на те же ресурсы ходят и мобильные Windows-устройства.

Как сменить IMEI ищите в теме вашего устройства , можно так же заглянуть: Хочу сменить IMEI, сюда, сюда, сюда или сюда

Генераторы WIN IMEI: первый, второй, а так же IMEI генератор, в частности на Lumia

Если хотите в НЕпланшете тариф для планшета - берите IMEI, соответственно, от планшета: генератор IMEI от win планшета

Важно!

Сменить IMEI на iPad либо крайне проблематично, либо невозможно. Задавать в этой теме вопросы бессмысленно .

Т. к. Xposed умеет только изменять все, что в пределах виртуальной машины Android, то смена IMEI модулем Xposed - есть ничто иное, как фикция. Модуль просто подменяет IMEI программам, которые запрашивают его. При этом, к оператору уходит обычный IMEI, т. к. сеть работает на гораздо более низком уровне.

Несколько слов о смене IMEI на различных устройствах

Читайте также: