Next dns что это

В прошлом мы уже рассматривали сторонние DNS-серверы, такие как OpenDNS и Google Public DNS, но сейчас мы просто расскажем о том, почему вам, возможно, стоило бы поменять DNS-сервер.

Возможно повышение скорости

Сторонние серверы DNS могут быть быстрее, чем серверы DNS вашего провайдера. Это не гарантируется, это будет зависеть от вашего географического местоположения, - от того, насколько близко к вам находятся сторонние серверы DNS и насколько медленно работают серверы DNS у вашего провайдера.

Если все, что вам необходимо, это лишь хорошая скорость, вы можете увидеть преимущества от перехода на сторонний сервер DNS, а можете и не увидеть. Чтобы узнать точно, вы должны запустить инструмент сравнительного тестирования DNS, например Namebench, который сделает DNS-запросы вашему текущему DNS-серверу и другим серверам DNS, проверив, сколько времени каждому из этих серверов требуется, чтобы ответить.

Популярные сторонние сервисы, предоставляющие DNS, такие как Google Public DNS или OpenDNS, для вас могут оказаться более быстрыми. Если это так, Namebench даст об этом знать.

Отметьте, что Namebench не может оценить эффективность каждого фактора. Например, Google Public DNS и OpenDNS участвуют в “Глобальной инициативе интернет-ускорения”, которая позволяет участвующим DNS-службам узнать ваш IP-адрес и ответить с таких IP-адресов, которые более близки к вам, увеличивая тем самым скорость связи. Другие серверы DNS, подобные тем, что предлагает ваш провайдер, не столь же расторопны в реализации таких новых технологий.

Возможно улучшение надежности

Это тесно связано с уже отмеченной возможностью улучшения скорости. Если ваш Интернет-провайдер не слишком заботится о том, чтобы его серверы DNS работали быстро и стабильно, вы можете столкнуться с периодами, когда не удается загрузить веб-сайты или когда они загружаются очень медленно из-за слишком длительных DNS-запросов. Если ваш провайдер не выполняет свою работу должным образом, переключение на сторонний DNS-сервер может принести вам большую надежность.

Родительский контроль

Если у вас есть маленькие дети и вы хотите установить веб-фильтрацию, есть множество различных путей, как это можно сделать. Один из самых простых способов настройки веб-фильтрации состоит в том, чтобы поменять ваши серверы DNS на серверы OpenDNS. Поменяйте сервер DNS на своем маршрутизаторе, и вы сможете сконфигурировать настройки родительского контроля на веб-сайте OpenDNS, что позволит вам блокировать определенные категории веб-сайтов и просматривать веб-сайты, доступные из вашей домашней сети.

Примите во внимание то, что это не очень надежно. Пользователь в вашей сети может просто изменить сервер DNS своего устройства, чтобы обойти фильтрацию. Маленькие дети не смогут сделать это, но подростки вполне могли бы — точно так же, как и в отношении большей части других средств родительского контроля.

Защита от фишинга

OpenDNS также выполняет фильтрацию, с целью блокирования фишинговых сайтов. У современных браузеров есть встроенная защита против фишинга, но если вы работаете в сети, которая включает компьютеры с Windows XP и Internet Explorer 6, то использование OpenDNS даст всем этим компьютерам некоторую защиту от похищения личных данных, которой в противном случае у них бы не было.

Другие DNS-службы не предлагают эту функцию. Например, Google Public DNS не включает функций фильтрации контента, поскольку она стремится функционировать просто как быстрая служба DNS без каких бы то ни было излишеств.

Средства защиты

Сторонние серверы DNS, как например OpenDNS и Google Public DNS, также предлагают средства защиты, которые еще не были реализованы в DNS-серверах многих провайдеров. К примеру, Google Public DNS поддерживает DNSSEC, чтобы гарантировать, что запросы DNS имеют правильные подписи и достоверны. На серверах DNS вашего проваайдера такие защитные функции, возможно, еще не реализованы.

Если бы законопроект SOPA был принят, то никакие американские серверы DNS не поддерживали бы DNSSEC, поскольку SOPA поставил бы DNSSEC вне закона. Если бы американцы хотели иметь преимущества DNSSEC, они были бы вынуждены использовать зарубежные DNS-серверы.

Доступ к контенту, заблокированному по географическим критериям

Специальные сторонние серверы DNS могут также открыть вам доступ к определенному географически заблокированному контенту. Например, переключившись на Unblock-Us можно получить доступ к таким СМИ, как Netflix, Hulu и BBC iPlayer, независимо от того, где в мире вы находитесь. Когда ваш компьютер делает DNS-запрос, DNS-служба выполняет некоторое туннелирование, чтобы заставить сервис исходить из того, что вы находитесь где-то в другом месте мира. Это удобная возможность, потому что она позволяет добраться до этих сервисов с любого устройства всего лишь за счет изменения DNS-сервера на своем маршрутизаторе.

Вам не стоит использовать бесплатный сервис в качестве своего основного DNS-сервиса — переключение на него обязательно будет замедлять просмотр веб-страниц. Если вы пользуетесь одним из них, вам нужно использовать такой инструмент, как DNS Jumper для быстрого переключения на него, когда вам это понадобится, и переключения обратно, когда закончите свое дело.

UnoDNS и Unblock-Us работают таким же образом и не имеют этого ограничения, но, с другой стороны, вам придется заплатить за них.

Обход веб-цензуры

Обратите внимание на то, что веб-сайты часто блокируются на уровне IP, таким образом, это не всегда будет срабатывать. Например, в брандмауэре используется множество приемов блокирования веб-сайтов, включая DNS-блокирование.

Namebench включает опцию, с помощью которой проверяются серверы DNS на цензуру, чтобы определить, подвергаются ли результаты работы текущих серверов DNS цензуре.

Если вы захотите поменять DNS-серверы, то Вы, вероятно, захотите поменять сервер DNS на своем роутере, который окажет влияние на всю вашу домашнюю сеть. Вы можете также изменить сервер DNS на единственном компьютере, что окажет влияние только на этот конкретный компьютер.

А какими DNS-службами пользуетесь вы? Для каких целей? Поделитесь своим опытом и настройками в комментариях.

Как оказалось, не так много людей знают что такое DNSSec, для чего он нужен, для чего нет и стоит ли его внедрять у себя. Так как на русском языке информации на этот счет мало, я постараюсь пролить свет на эти вопросы.

Что такое DNSSec

Немного истории

Изначально система доменных имен не имела никаких механизмов для защиты от подмены информации в ответе — архитектура системы такова, что и запрос, и ответ передаются чистым текстом. При этом резолвер судил о верности полученной информации только по идентификатору запроса, длина которого всего 2 байта. То есть чтобы отравить кэш нужно было просто перебрать 65536 значений. говорить об этом начали еще в 90-х. При этом принялись неспешно описывать первую редакцию DNSSec. Она увидела свет в 1997, через два года появилась следующая. В 2005 появилась нынешняя редакция DNSSec, с которой все и работают. Знаковое событие случилось в 2008 году, когда Дэн Камински показал миру, что отравить кэш можно за 10 секунд. Производители DNS софта ответили тем, что кроме идентификатора запроса стали рандомно выбирать исходящий порт. Попутно началась истерия по поводу внедрения DNSSec.

Как это работает

Этим ключом подписывается набор DNSKEY записей.

Кроме того, от открытой части KSK берется хэш, который в дальнейшем отправляется в родительскую зону. В вышеприведенном примере это DS записи (Delegation Signer).

В случае с корневой зоной предполагается, что открытая часть ключа будет сообщена резолверу вручную. А чтобы при смене ключа не обновлять его каждый раз вручную, существуют механизмы его автоматического обновления, например у BIND'а есть опция managed-keys.

Очевидно, что закрытую часть KSK следует хранить как зеницу ока — во-первых иначе исчезает весь смысл DNSSec, во-вторых в случае компрометации быстро сменить KSK не получится.

Next SECure

Ну, вот подписали мы зону, но все равно кто-то посторонний может добавить в нее свою информацию и, даже неподписанная, она будет отдаваться сервером наравне с подписанной.

Чтобы такого не происходило, при подписи зоны доменные имена сортируются в алфавитном порядке, к каждому из них добавляется запись NSEC, в которой указывается какое следующее доменное имя защищено и какие записи для него присутствуют в зоне. Последняя NSEC запись указывает на SOA.

Если авторитетный сервер возвращает ответ NXDOMAIN (RCODE=3) или NODATA (RCODE=0), то в ответе обязательно должна присутствовать NSEC запись. Пример такого ответа:

Так как ответ NXDOMAIN всегда сопровождается SOA записью, то в подписанной зоне возвращается SOA и подпись для нее.

Эта NSEC запись показывает, что указанное имя не попадает под маску.

А уже эта NSEC запись говорит о том, что доменное имя не обнаружено.

Недостаток NSEC очевиден — кто угодно может получить содержимое зоны просто опросив для каждого имени эту запись. В связи с этим механизм был доработан и появились записи NSEC3, в которых доменные имена хэшируются.

NSEC3 для вычисления хэша может использовать соль, помимо соли можно задать количество итераций. Стоит заметить, что увеличение количества итераций приводит к увеличению нагрузки как на резолвер, так и на авторитетный сервер, причем на последний в большей степени. Это происходит из-за того, что для возвращения NXDOMAIN, авторитетный сервер должен вычислить хэш, и не один. Процесс описан в RFC 5155.

Кроме того, NSEC3 запись имеет поле флагов, которого нет у NSEC. На данный момент определен только один флаг — OPT-OUT, благодаря которому существует возможность подписывать не всю зону (что при больших размерах может быть весьма длительным процессом), а только те доменные имена, для которых есть DS записи.

С одной стороны OPT-OUT позволяет сильно сократить время подписи, однако при его использовании, наличие у злоумышленника доступа к файлу зоны позволяет ему добавить незащищенную запись, которая в дальнейшем может доставить проблемы.

Механизм работы

Оказываемые эффекты

- Исходящий трафик авторитетного DNS сервера увеличивается примерно в 4 раза;

- Размер файла зоны после подписи (без OPT-OUT) вырастает в 6-7 раз;

- Увеличение длины ключа приводит к заметному снижению qps резолвера, на авторитетный сервер влияет в меньшей степени;

- Наоборот действует увеличение кол-ва итераций при использовании NSEC3;

- DNSSec приводит к значительному увеличению DNS ответа и, следовательно, необходимо чтобы все сетевое оборудование корректно работало с DNS пакетами более 512 байт.

Зачем это нужно

Это сложный вопрос. Во-первых, надо учитывать создаваемые эффекты; во-вторых, требуется организовать надежное хранилище для ключей; в-третьих, следить за ротацией ключей; в-четвертых, следить за сроком годности подписей; в-пятых, DNSSec усиливает эффект amplified ddos.

Все это является платой за то, чтобы быть уверенным в информации, получаемой от авторитетных DNS серверов. Сейчас, правда, сообщество придумывает что еще можно включить в DNSSec, чтобы его можно было монетизировать, а некоторые и вовсе задаются весьма смелыми и интересными вопросами, например Phil Regnauld, член научного совета AFNIC, поинтересовавшийся «Will DNSSEC bring down the certificate industry?» на семинаре этого совета.

Шифрование трафика между вашим устройством и DNS-сервисом помешает посторонним лицам отслеживать трафик или подменить адрес

Смерть сетевого нейтралитета и ослабление правил для интернет-провайдеров по обработке сетевого трафика вызвали немало опасений по поводу конфиденциальности. У провайдеров (и других посторонних лиц, которые наблюдают за проходящим трафиком) уже давно есть инструмент, позволяющий легко отслеживать поведение людей в интернете: это их серверы доменных имен (DNS). Даже если они до сих пор не монетизировали эти данные (или не подменяли трафик), то наверняка скоро начнут.

«Открытые» DNS-сервисы позволяют обходить сервисы провайдеров ради конфиденциальности и безопасности, а кое в каких странах — уклоняться от фильтрации контента, слежки и цензуры. 1 апреля (не шутка) компания Cloudflare запустила свой новый, бесплатный и высокопроизводительный DNS-сервис, предназначенный для повышения конфиденциальности пользователей в интернете. Он также обещает полностью скрыть DNS-трафик от посторонних глаз, используя шифрование.

Названный по своему IP-адресу, сервис 1.1.1.1 — это результат партнёрства с исследовательской группой APNIC, Азиатско-Тихоокеанским сетевым информационным центром, одним из пяти региональных интернет-регистраторов. Хотя он также доступен как «открытый» обычный DNS-резолвер (и очень быстрый), но Cloudflare ещё поддерживает два протокола шифрования DNS.

Хотя и разработанный с некоторыми уникальными «плюшками» от Cloudflare, но 1.1.1.1 — никак не первый DNS-сервис с шифрованием. Успешно работают Quad9, OpenDNS от Cisco, сервис 8.8.8.8 от Google и множество более мелких сервисов с поддержкой различных схем полного шифрования DNS-запросов. Но шифрование не обязательно означает, что ваш трафик невидим: некоторые службы DNS с шифрованием всё равно записывают ваши запросы в лог для различных целей.

Cloudflare пообещал не журналировать DNS-трафик и нанял стороннюю фирму для аудита. Джефф Хастон из APNIC сообщил, что APNIC собирается использовать данные в исследовательских целях: диапазоны 1.0.0.0/24 и 1.1.1.0/24 изначально были сконфигурированы как адреса для «чёрного» трафика. Но APNIC не получит доступ к зашифрованному трафику DNS.

Для пользователей подключить DNS-шифрование не так просто, как изменить адрес в настройках сети. В настоящее время ни одна ОС напрямую не поддерживает шифрование DNS без дополнительного программного обеспечения. И не все сервисы одинаковы с точки зрения софта и производительности.

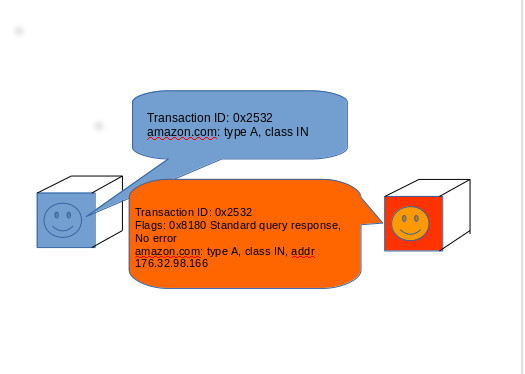

Как работает DNS

Есть много причин для лучшей защиты DNS-трафика. Хотя веб-трафик и другие коммуникации могут быть защищены криптографическими протоколами, такими как Transport Layer Security (TLS), но почти весь трафик DNS передаётся незашифрованным. Это означает, что ваш провайдер (или кто-то другой между вами и интернетом) может регистрировать посещаемые сайты даже при работе через сторонний DNS — и использовать эти данных в своих интересах, включая фильтрацию контента и сбор данных в рекламных целях.

Как выглядит типичный обмен данными между устройством и DNS-резолвером

«У нас есть проблема “последней мили” в DNS, — говорил Крикет Лю, главный архитектор DNS в компании Infoblox, которая занимается информационной безопасностью. — Большинство наших механизмов безопасности решают вопросы коммуникаций между серверами. Но есть проблема с суррогатами резолверов на различных операционных системах. В реальности мы не можем их защитить». Проблема особенно заметна в странах, где власти более враждебно относятся к интернету.

Наиболее очевидный способ уклонения от слежки — использование VPN. Но хотя VPN скрывают содержимое вашего трафика, для подключения к VPN может потребоваться запрос DNS. И в ходе VPN-сеанса запросы DNS тоже могут иногда направляться веб-браузерами или другим софтом за пределы VPN-тоннеля, создавая «утечки DNS», которые раскрывают посещённые сайты.

Однако эта опция защиты недоступна массовому пользователю. Ни один из этих протоколов нативно не поддерживается ни одним DNS-резолвером, который идёт в комплекте с ОС. Все они требуют установки (и, вероятно, компиляции) клиентского приложения, которое действует как локальный «сервер» DNS, ретранслируя запросы, сделанные браузерами и другими приложениями вверх по течению к безопасному провайдеру DNS по вашему выбору. И хотя две из трёх данных технологий предлагаются на роль стандартов, ни один из проверенных нами вариантов пока не представлен в окончательном виде.

Поэтому если хотите погрузиться в шифрование DNS, то лучше взять для DNS-сервера в домашней сети Raspberry Pi или другое отдельное устройство. Потому что вы наверняка обнаружите, что настройка одного из перечисленных клиентов — это уже достаточно хакерства, чтобы не захотеть повторять процесс заново. Проще запросить настройки DHCP по локальной сети — и указать всем компьютерам на одну успешную установку DNS-сервера. Я много раз повторял себе это во время тестирования, наблюдая падение одного за другим клиентов под Windows и погружение в спячку клиентов под MacOS.

Сообщество DNSCrypt пыталось сделать доступный инструмент для тех, кто не обладает навыками работы в командной строке, выпустив программы DNSCloak (слева) под iOS и Simple DNSCrypt (справа) под Windows

Для полноты картины в исторической перспективе начнём обзор с самой первой технологии шифрования DNS — DNSCrypt. Впервые представленный в 2008 году на BSD Unix, инструмент DNSCrypt изначально предназначался для защиты не от прослушки, а от DNS-спуфинга. Тем не менее, его можно использовать как часть системы обеспечения конфиденциальности — особенно в сочетании с DNS-сервером без логов. Как отметил разработчик DNSCrypt Фрэнк Денис, гораздо больше серверов поддерживают DNSCrypt, чем любой другой вид шифрования DNS.

«DNSCrypt — это немного больше, чем просто протокол, — говорит Фрэнк Денис. — Сейчас сообщество и активные проекты характеризуют его гораздо лучше, чем мой изначальный протокол, разработанный в выходные». Сообщество DNSCrypt создало простые в использовании клиенты, такие как Simple DNSCrypt для Windows и клиент для Apple iOS под названием DNS Cloak, что делает шифрование DNS доступнее для нетехнических людей. Другие активисты подняли независимую сеть приватных DNS-серверов на основе протокола, помогающего пользователям уклониться от использования корпоративных DNS-систем.

«DNSCrypt — это не подключение к серверам конкретной компании, — сказал Денис. — Мы призываем всех поднимать собственные сервера. Сделать это очень дёшево и легко. Теперь, когда у нас есть безопасные резолверы, я пытаюсь решить задачу фильтрации контента с учётом конфиденциальности».

Для тех, кто хочет запустить DNS-сервер с поддержкой DNSCrypt для всей своей сети, лучшим клиентом будет DNSCrypt Proxy 2. Старая версия DNSCrypt Proxy по-прежнему доступна как пакет для большинства основных дистрибутивов Linux, но лучше загрузить бинарник новой версии непосредственно с официального репозитория на GitHub. Есть версии для Windows, MacOS, BSD и Android.

Опыт сообщества DNSCrypt по защите конфиденциальности воплощён в DNSCrypt Proxy. Программа легко настраивается, поддерживает ограничения по времени доступа, шаблоны для доменов и чёрный список IP-адресов, журнал запросов и другие функции довольно мощного локального DNS-сервера. Но для начала работы достаточно самой базовой конфигурации. Есть пример файла конфигурации в формате TOML (Tom's Obvious Minimal Language, созданный соучредителем GitHub Томом Престоном-Вернером). Можете просто переименовать его перед запуском DNSCrypt Proxy — и он станет рабочим файлом конфигурации.

По умолчанию прокси-сервер использует открытый DNS-резолвер Quad9 для поиска и получения с GitHub курируемого списка открытых DNS-сервисов. Затем подключается к серверу с самым быстрым откликом. При необходимости можно изменить конфигурацию и выбрать конкретный сервис. Информация о серверах в списке кодируется как «штамп сервера». Он содержит IP-адрес поставщика, открытый ключ, информацию, поддерживает ли сервер DNSSEC, хранит ли провайдер логи и блокирует ли какие-нибудь домены. (Если не хотите зависеть от удалённого файла при установке, то можно запустить «калькулятор штампов» на JavaScript — и сгенерировать собственный локальный статичный список серверов в этом формате).

Для своего тестирования DNSCrypt я использовал OpenDNS от Cisco в качестве удалённого DNS-сервиса. При первых запросах производительность DNSCrypt оказалась немного хуже, чем у обычного DNS, но затем DNSCrypt Proxy кэширует результаты. Самые медленные запросы обрабатывались в районе 200 мс, в то время как средние — примерно за 30 мс. (У вас результаты могут отличаться в зависимости от провайдера, рекурсии при поиске домена и других факторов). В целом, я не заметил замедления скорости при просмотре веб-страниц.

С другой стороны, DNSCrypt для шифрования не полагается на доверенные центры сертификации — клиент должен доверять открытому ключу подписи, выданному провайдером. Этот ключ подписи используется для проверки сертификатов, которые извлекаются с помощью обычных (нешифрованных) DNS-запросов и используются для обмена ключами с использованием алгоритма обмена ключами X25519. В некоторых (более старых) реализациях DNSCrypt есть условие для сертификата на стороне клиента, который может использоваться в качестве схемы управления доступом. Это позволяет им журналировать ваш трафик независимо от того, с какой IP-адреса вы пришли, и связывать его с вашим аккаунтом. Такая схема не используется в DNSCrypt 2.

С точки зрения разработчика немного сложно работать с DNSCrypt. «DNSCrypt не особенно хорошо документирован, и не так много его реализаций», — говорит Крикет Лю из Infoblox. На самом деле мы смогли найти только единственный клиент в активной разработке — это DNSCrypt Proxy, а OpenDNS прекратил поддерживать его разработку.

Интересный выбор криптографии в DNSCrypt может напугать некоторых разработчиков. Протокол использует Curve25519 (RFC 8032), X25519 (RFC 8031) и Chacha20Poly1305 (RFC 7539). Одна реализация алгоритма X24419 в криптографических библиотеках Pyca Python помечена как «криптографически опасная», потому что с ней очень легко ошибиться в настройках. Но основной используемый криптографический алгоритм Curve25519, является «одной из самых простых эллиптических кривых для безопасного использования», — сказал Денис.

Разработчик говорит, что DNSCrypt никогда не считался стандартом IETF, потому что был создан добровольцами без корпоративной «крыши». Представление его в качестве стандарта «потребовало бы времени, а также защиты на заседаниях IETF», — сказал он. «Я не могу себе этого позволить, как и другие разработчики, которые работают над ним в свободное время. Практически все ратифицированные спецификации, связанные с DNS, фактически написаны людьми из одних и тех же нескольких компаний, из года в год. Если ваш бизнес не связан с DNS, то действительно тяжело получить право голоса».

TLS стал приоритетом для CloudFlare, когда понадобилось усилить шифрование веб-трафика для защиты от слежки

У DNS по TLS (Transport Layer Security) несколько преимуществ перед DNSCrypt. Во-первых, это предлагаемый стандарт IETF. Также он довольно просто работает по своей сути — принимает запросы стандартного формата DNS и инкапсулирует их в зашифрованный TCP-трафик. Кроме шифрования на основе TLS, это по существу то же самое, что и отправка DNS по TCP/IP вместо UDP.

Существует несколько рабочих клиентов для DNS по TLS. Самый лучший вариант, который я нашел, называется Stubby, он разработан в рамках проекта DNS Privacy Project. Stubby распространяется в составе пакета Linux, но есть также версия для MacOS (устанавливается с помощью Homebrew) и версия для Windows, хотя работа над последней ещё не завершена.

Хотя мне удалось стабильно запускать Stubby на Debian после сражения с некоторыми зависимостями, этот клиент регулярно падал в Windows 10 и имеет тенденцию зависать на MacOS. Если вы ищете хорошее руководство по установке Stubby на Linux, то лучшая найденная мной документация — это пост Фрэнка Сантосо на Reddit. Он также написал shell скрипт для установки на Raspberry Pi.

Положительный момент в том, что Stubby допускает конфигурации с использованием нескольких служб на основе DNS по TLS. Файл конфигурации на YAML позволяет настроить несколько служб IPv4 и IPv6 и включает в себя настройки для SURFNet, Quad9 и других сервисов. Однако реализация YAML, используемая Stubby, чувствительна к пробелам, поэтому будьте осторожны при добавлении новой службы (например, Cloudflare). Сначала я использовал табы — и всё поломал.

Клиенты DNS по TLS при подключении к серверу DNS осуществляют аутентификацию с помощью простой инфраструктуры открытых ключей (Simple Public Key Infrastructure, SPKI). SPKI использует локальный криптографический хэш сертификата провайдера, обычно на алгоритме SHA256. В Stubby этот хэш хранится как часть описания сервера в файле конфигурации YAML, как показано ниже:

После установления TCP-соединения клиента с сервером через порт 853 сервер представляет свой сертификат, а клиент сверяет его с хэшем. Если всё в порядке, то клиент и сервер производят рукопожатие TLS, обмениваются ключами и запускают зашифрованный сеанс связи. С этого момента данные в зашифрованной сессии следуют тем же правилам, что и в DNS по TCP.

После успешного запуска Stubby я изменил сетевые настройки сети DNS, чтобы направлять запросы на 127.0.0.1 (localhost). Сниффер Wireshark хорошо показывает этот момент переключения, когда трафик DNS становится невидимым.

Переключаемся с обычного трафика DNS на шифрование TLS

Хотя DNS по TLS может работать как DNS по TCP, но шифрование TLS немного сказывается на производительности. Запросы dig к Cloudflare через Stubby у меня выполнялись в среднем около 50 миллисекунд (у вас результат может отличаться), в то время как простые DNS-запросы к Cloudflare получают ответ менее чем за 20 мс.

Здесь тоже имеется проблема с управлением сертификатами. Если провайдер удалит сертификат и начнёт использовать новый, то в настоящее время нет чистого способа обновления данных SPKI на клиентах, кроме вырезания старого и вставки нового сертификата в файл конфигурации. Прежде чем с этим разберутся, было бы полезно использовать какую-то схему управления ключами. И поскольку сервис работает на редком порту 853, то с высокой вероятностью DNS по TLS могут заблокировать на файрволе.

Google и Cloudflare, похоже, одинаково видят будущее зашифрованного DNS

Как Cloudflare, мы считаем, что туннели иллюстрируют операцию «Арго» лучше, чем Бен Аффлек

Дабы убедиться, что проблема именно в протоколе DoH, а не в программистах Cloudflare, я испытал два других инструмента. Во-первых, прокси-сервер от Google под названием Dingo. Его написал Павел Форемски, интернет-исследователь из Института теоретической и прикладной информатики Академии наук Польши. Dingo работает только с реализацией DoH от Google, но его можно настроить на ближайшую службу Google DNS. Это хорошо, потому что без такой оптимизации Dingo сожрал всю производительность DNS. Запросы dig в среднем выполнялись более 100 миллисекунд.

Это сократило время отклика примерно на 20%, то есть примерно до того показателя, как у Argo.

А оптимальную производительность DoH неожиданно показал DNSCrypt Proxy 2. После недавнего добавления DoH Cloudflare в курируемый список публичных DNS-сервисов DNSCrypt Proxy почти всегда по умолчанию подключается к Cloudflare из-за низкой задержки этого сервера. Чтобы убедиться, я даже вручную сконфигурировал его под резолвер Cloudflare для DoH, прежде чем запустить батарею dig-запросов.

Все запросы обрабатывались менее чем за 45 миллисекунд — это быстрее, чем собственный клиент Cloudflare, причём с большим отрывом. С сервисом DoH от Google производительность оказалась похуже: запросы обрабатывались в среднем около 80 миллисекунд. Это показатель без оптимизации на ближайший DNS-сервер от Google.

Я не Бэтмен, но моя модель угроз всё равно немного сложнее, чем у большинства людей

Я профессиональный параноик. Моя модель угроз отличается от вашей, и я предпочел бы сохранить в безопасности как можно больше своих действий в онлайне. Но учитывая количество нынешних угроз приватности и безопасности из-за манипуляций с трафиком DNS, у многих людей есть веские основания использовать какую-либо форму шифрования DNS. Я с удовольствием обнаружил, что некоторые реализации всех трёх протоколов не оказывают сильно негативного влияния на скорость передачи трафика.

Другая проблема в том, что, хотя прекрасные ребята из сообщества DNSCrypt проделали большую работу, но такая приватность по-прежнему слишком сложна для обычных людей. Хотя некоторые из этих DNS-клиентов для шифрования оказалось относительно легко настроить, но ни один из них нельзя назвать гарантированно простым для нормальных пользователей. Чтобы эти услуги стали действительно полезными, их следует плотнее интегрировать в железо и софт, который покупают люди — домашние маршрутизаторы, операционные системы для персональных компьютеров и мобильных устройств.

Интернет-провайдеры наверняка постараются активнее монетизировать обычный DNS-трафик, и никуда не исчезнут государственные агентства и преступники, которые стремятся использовать его во вред пользователю. Но маловероятно, что крупные разработчики ОС стремятся надёжно защитить DNS доступным для большинства людей способом, потому что они часто заинтересованы в монетизации, как и интернет-провайдеры. Кроме того, эти разработчики могут столкнуться с сопротивлением изменениям со стороны некоторых правительств, которые хотят сохранить возможности мониторинга DNS.

Так что в ближайшее время эти протоколы останутся инструментом для тех немногих людей, кто реально заботится о конфиденциальности своих данных и готов для этого немного потрудиться. Надеюсь, сообщество вокруг DNSCrypt продолжит свою активность и продвинет ситуацию вперёд.

Ваш Интернет-провайдер назначает вам DNS-серверы каждый раз, когда вы подключаетесь к Интернету, но эти серверы не всегда являются самыми лучшими с точки зрения скорости, безопасности и конфиденциальности. Медленные DNS-серверы могут привести к задержке загрузки сайтов, а если серверы будут периодически выходить из строя, то вы не сможете получить доступ к веб-ресурсам.

Переход на бесплатный публичный DNS-сервер может иметь важное значение. Вы получите ускоренную загрузку сайтов и безотказную работу с минимальной вероятностью технических неполадок.

Некоторые DNS-сервисы могут блокировать доступ к фишинговым и вредоносным сайтам и предлагают фильтрацию контента, чтобы защитить ваших детей от нежелательного контента в Интернете.

Подойдите к выбору DNS с осторожностью: не все сторонние поставщики обязательно будут лучше, чем DNS-серверы вашего провайдера. Чтобы помочь вам с выбором, в данной подборке мы собрали 8 лучших бесплатных DNS-серверов.

Cisco Umbrella (OpenDNS)

Достоинства:

- Давно представлен на рынке

- Блокирует фишинг-сайты

- Дополнительная веб-фильтрация

Служба OpenDNS была запущена в 2005 году, и в последствии приобретена компанией Cisco, а сейчас является одним из самых известных имен среди общедоступных DNS.

Бесплатный сервис предлагает множество преимуществ: высокая скорость работы, 100% время непрерывной работы, блокировка фишинг-сайтов по умолчанию, веб-фильтрация по типу родительского контроля, бесплатная поддержка по электронной почте.

Коммерческие тарифы позволяют просматривать историю посещений за последний год и настраивать блокировки доступа к определенным ресурсам. Обычному пользователю данные функции могут не понадобиться, а заинтересованным лицам придется потратить порядка 20 долларов в год.

Опытные пользователи может мгновенно начать работу с OpenDNS, перенастроив свое оборудования. Для новичков OpenDNS предлагает инструкции по настройке ПК Windows, Mac, мобильных устройств, маршрутизаторов и др.

Cloudflare (1.1.1.1)

Достоинства:

- Отличная производительность

- Строгие правила конфиденциальности

- Поддержка на форуме сообщества

Компания Cloudflare, известная благодаря своей сети доставки контента, расширила диапазон своих услуг и запустила общедоступную службу DNS под названием 1.1.1.1.

Cloudflare уделяет больше всего внимания базовым вещам, таким как производительности и конфиденциальность. Независимое тестирование DNSPerf показывает, что Cloudflare является самой быстрой общедоступной службой DNS в мире.

Что касается конфиденциальности, то Cloudflare обещает, что не будет использовать данные посещений для показа рекламы и обязуется никогда не записывать IP-адреса источника запросов на диск. Все существующие журналы будут удалены в течение 24 часов. Эти заявления не являются просто маркетинговым ходом. Cloudflare ежегодно привлекает аудиторскую компанию KPMG для анализа своих сервисов и открыто публикуют отчеты.

На веб-сайте 1.1.1.1 собраны инструкции по настройке сервиса на устройствах Windows, Mac, Android, iOS, Linux и на маршрутизаторах. Руководства носят общий характер: например, вы получаете один набор инструкций для всех версий Windows. В таком подходе есть некоторые плюсы, ведь пользователь без особых сложностей сможет выяснить, где настраиваются серверы DNS в его системе. Мобильные пользователи могут использовать приложение WARP, который защищает весь интернет-трафик телефона.

Продукт не предлагает блокировку рекламы и не пытается отслеживать ваши запросы. Однако, Cloudflare ввел фильтрацию вредоносного ПО – серверы 1.1.1.2/1.0.0.2 – и блокировку контента для взрослых – серверы 1.1.1.3/1.0.0.3.

Если вы столкнулись с проблемами, то можете обратиться на форум сообщества, задать вопросы или посмотреть уже решенными форумчанами проблемы.

Google Public DNS

Достоинства:

- Высокая надежность и скорость работы

- Прозрачность и соблюдение конфиденциальности

Компания Google предлагает свои сервисы во многих сферах, связанных с вебом, и DNS не является исключением. Это бесплатный публичный DNS-сервис, который станет простой и эффективной заменой для серверов вашего провайдера.

Google Public DNS соблюдает довольно строгие правила конфиденциальности. Служба сохраняет полную информацию об IP-адресе запрашивающего устройства в течение примерно 24-48 часов для устранения неполадок и диагностики. «Постоянные» журналы не принимают личную информацию и сокращают сведения о местоположении до уровня города. Более того, все данные, кроме небольшой случайной выборки, удаляются через две недели.

Google предлагает еще одно преимущество для опытных пользователей. Если вы хотите оценить значимость политики конфиденциальности Google, то при желании можете ознакомиться с содержимым журналов сервиса.

Сайт поддержки Google Public DNS предлагает только самые базовые рекомендации, ориентированные на опытных пользователей и предупреждает, что изменения должны вносить только те пользователи, которые умеют настраивать операционную систему. Вы всегда можете обратиться к инструкциями от другого сервиса, например OpenDNS, не забывая заменить IP-адреса DNS-серверов на Google: 8.8.8.8 и 8.8.4.4.

Comodo Secure DNS

Достоинства:

- Фокус на безопасность

- Обработка припаркованных доменов

Недостатки:

Comodo Group разработала множество отличных продуктов безопасности, поэтому неудивительно, что компания предлагает собственный публичный DNS-сервис.

Как и следовало ожидать, Comodo Secure DNS уделяет большое внимание безопасности. Сервис не только блокирует фишинговые сайты, но и предупреждает, если вы пытаетесь посетить сайты с вредоносными, шпионскими программами и даже припаркованными доменами, которые могут перегружать вас рекламой (всплывающие окна, рекламные баннеры и др.). Кроме того, вы можете попробовать сервис Comodo Dome Shield, который добавляет дополнительные функции к Comodo Secure DNS.

Comodo говорит об «интеллектуальности» своего DNS-сервиса. Comodo Secure DNS выявляет неиспользуемые припаркованные домены и автоматически перенаправляет вас туда, куда вы хотите попасть.

Что касается производительности, то компания предлагает сеть серверов, расположенных по всему миру и технологию интеллектуальной маршрутизации.

Сервис Comodo интересен как дополнительный уровень веб-фильтрации. На сайте собрано несколько коротких, но полезных инструкций по настройке службы для ПК Windows, Mac, маршрутизаторов и Chromebook.

Quad9 DNS

Достоинства:

- Высокий уровень производительности

- Блокировка вредоносных доменов

Недостатки:

Quad9 — молодой DNS-сервис, предлагающий быстрые и бесплатные DNS-серверы с августа 2016 года.

Компания занимается технологиями блокировки вредоносных доменов за счет сбора и интеллектуальной обработки информации из публичных и закрытых источников. На сайте не перечислены конкретные источники, но упоминается об использовании провайдеров аналитики взрослого контента. Использование большого числа поставщиков информации об угрозах должно повысить качество фильтрации.

Что касается производительности, то в рейтинге DNSPerf сервис Quad9 занимает 7-ую строчку, но в абсолютных показателях отстает от лидеров некритично. При разбивке по регионам наилучшие показатели наблюдаются в Северной Америке, но в других частых света задержка минимальная.

Quad9 предлагает инструкции только для последних версий Windows и macOS. Они достаточно подробные, поэтому нетрудно понять, что именно вам нужно делать.

Яндекс.DNS

Достоинства:

- Защита от вредоносного ПО

- Стабильность

Недостатки:

Яндекс.DNS — бесплатный DNS-сервис от популярной российской поисковой системы Яндекс, запущенный в 2013 году. Сервис предлагает три различных режима: базовый (без дополнительной фильтрации), безопасный (автоматическая защита от вредоносных запросов) и семейный (блокировка контента для взрослых).

Для защиты от вредоносных ресурсов Яндекс.DNS использует данные поиска, движок Sophos и собственный антивирус Яндекс.

Сервис предлагает 80 DNS-серверов, расположенных в разных локациях по всему миру. Запрос пользователя обрабатывает ближайший к нему сервер, что позволяет ускорить загрузку сайтов. На текущий момент в рейтинге DNSPerf Яндекс.DNS занимает только 10 место, что говорит о не самой высокой производительности по сравнению с другими провайдерами.

На сайте сервиса содержатся инструкции по настройке сервиса для маршрутизаторов популярных брендов, компьютеров, смартфонов и планшетов.

Если вам нужна качественная фильтрация, но не особо важна скорость работы, то Яндекс.DNS станет отличной отечественной альтернативой зарубежным сервисам.

Adguard DNS

Достоинства:

Недостатки:

- Блокируется не вся реклама из-за технологических ограничений

Adguard DNS — бесплатный DNS-сервис от компании AdGuard, финальная версия которого вышла в декабре 2018 года. Сервис предлагает два режима работы: стандартный и «Семейный контроль». Основное различие между стандартным и семейным режимом заключается в том, что в семейном режиме дополнительно блокируется неприемлемый контент для взрослых.

AdGuard DNS автоматически блокирует доступ к известным трекерам, фишинговым сайтам и рекламным доменам. Однако, стоит помнить, DNS-защита не позволяет полностью заблокировать рекламный контент.

Comss.one DNS

Достоинства

- Блокировка рекламы, счетчиков и фишинг-сайтов

- Поддержка современных технологий безопасности

Недостатки:

Comss.one DNS использует быстрые и безопасные серверы, расположенные в Европе и России. Доступны отдельные серверы для пользователей из Сибири и Дальнего Востока. Судя по тестам DNS Jumper, Comss.one DNS может похвастаться высокой скоростью работы.

Блокировка вредоносных сайтов, рекламных сетей и трекеров осуществляется за счет фильтрации на базе списков, которые обновляются несколько раз в день.

Comss.one DNS — перспективный и интенсивно развивающийся DNS-сервис, что, впрочем, не мешает его безотказной работе. Если вы столкнулись с какими-либо трудностями, вы всегда сможете получить помощь на странице комментариев сервиса.

Что такое DNS?

Механизм работы DNS является довольно сложным, потому что данные не хранятся в единой базе данных, а распределены по DNS-серверам, расположенным по всему миру.

Однако, обычному пользователю не нужно вникать в технические подробности. Интернет-провайдер автоматически предоставляет доступ к DNS-серверу, который позволяет получить доступ к ресурсам в Интернете.

Почему важно выбрать быстрый DNS?

DNS-серверы могут заметно отличаться по скорости работы. Особенно это актуально для регионов со слабым покрытием Интернета (Африка, Южная Америка, Океания). Согласно данным сервиса DNSPerf для региона «Океания» время отклика DNS-серверов Cloudflare составляет 6,71 миллисекунды, а DNS-серверов Яндекса — 309,28 миллисекунды. Таким образом, пользователю придется дополнительно ждать более трети секунды , прежде чем браузер сможет получить доступ к любому новому сайту.

Конечно, это пример крайности. В Европе и США разброс между различными DNS-серверами обычно составляет не более 30 миллисекунд. Кроме того, так как ваше устройство или роутер, скорее всего, кэшируют адреса для последующего использования, даже такие задержки будут происходить нечасто. В любом случае, медленный DNS-сервер может существенно снизить скорость загрузки веб-ресурсов, поэтому протестировать альтернативные DNS — действительно хорошая идея.

Еще один важный критерий — стабильность, которую можно оценить по времени безотказной работы (uptime). Если DNS-сервер вашего провайдера не работает, вы не сможете получить доступ к своим любимым любимым сайтам. Крупные провайдеры, такие как OpenDNS, утверждают, что их uptime не снижался ниже 100% на протяжении нескольких лет.

Как выявить самый быстрый DNS?

Скорость DNS зависит от многих факторов, таких как физическое расположение, расстояние до ближайшего сервера, мощность и пропускная способность сервера.

DNS Jumper — бесплатная портативная утилита, позволяющая протестировать несколько публичных DNS-серверов, сравнить их и установить самый быстрый сервис в вашем случае.

Программа имеет много настроек, но очень проста в использовании. Выберите Быстрый DNS > Запустить тест DNS, и через несколько секунд вы получите список DNS-сервисов, отсортированных по скорости.

DNS Jumper проверяет работу серверов из вашей локации, но не проводит достаточное количество тестов, чтобы дать окончательный ответ о скорости DNS.

DNSPerf каждую минуту тестирует несколько служб DNS из более чем 200 точек по всему миру и открыто публикует результаты своих тестирований. Сервис дает хорошее общее представление о производительности и времени работы DNS-сервисов.

Как переключить DNS-серверы?

Способ настройки DNS зависит от оборудования и операционной системы.

Прежде всего, вас нужно узнать основной и вспомогательный DNS-серверы. Обычно они отображаются на официальном сайте. Например, Quad9 DNS использует серверы 9.9.9.9 и 149.112.112.112.

Для домашних пользователей самый простой способ сменить DNS — прописать соответствующие IP-адреса в настройках маршрутизатора. Остальные устройства подхватят настройки DNS автоматически.

Для этого войдите в административную панель роутера (пароль по умолчанию обычно указан на самом устройстве) и найдите параметры основного и вспомогательного DNS серверов (в англоязычном интерфейсе: DNS primary и DNS secondary). Сохраните текущие настройки, чтобы, в случае необходимости, сделать откат изменений.

Если вы столкнетесь с проблемами, обратитесь к официальному сайту сервиса в поисках инструкций. Вы также можете воспользоваться руководствами других DNS-провайдеров, но вместо предлагаемых IP-адресов используйте адреса выбранного вами сервиса. Например, на сайте поддержки Freenom World DNS представлены инструкции для различных маршрутизаторов.

Если у вас нет возможности изменить настройки роутера или данный вариант вам не подходит по другим причинам, то вы можете изменить настройки DNS каждого отдельного устройства. Вы можете воспользоваться инструкциями от Cloudflare и OpenDNS.

Как проверить мои текущие DNS-серверы?

Если вы пытаетесь решить проблемы с подключением к Интернету и рассматриваете вопрос о смене DNS-серверов, то полезно сначала проверить, какие именно серверы вы используете в текущий момент.

Далее возможны следующие варианты:

- Устройство настроено на использование специфических DNS-серверов

- Устройство запрашивает адреса лучших DNS-серверов у роутера при подключении

- Обработкой DNS-серверов полностью занимается маршрутизатор

В системах Windows, чтобы проверить DNS-серверы, привязанные к сетевому адаптеру, выполните команду ipconfig /all

Если в записи DNS-серверы указан лишь один адрес – адрес вашего роутера (обычно 192.168.x.x), то обработкой DNS занимается роутер. Введите этот адрес в браузер, войдите в панель управления роутером и укажите необходимые DNS-серверы.

Как протестировать DNS-сервис?

Если браузер выдает ошибку «IP-адрес сервера не найден», но вы уверены, что целевой ресурс работает и доступен, то проблема может быть связана с DNS-сервером.

Пользователи Windows могут использовать инструмент командной строки nslookup.exe для просмотра результатов любого DNS-сервера без изменения настроек системы:

Если nslookup снова возвращает ошибки при использовании нескольких серверов, то это не похоже на проблему с DNS. Если один сервер возвращает IP-адрес, а другой – нет, вы можете настроить свою систему на использование работающего DNS и посмотреть, имеет ли это какое-либо значение.

Читайте также: