Не удается сбросить пароль защищенного канала для учетной записи компьютера сервер неработоспособен

Проблема

DC Diagnosis

Performing initial setup:

[DC1] LDAP bind failed with error 31

[D:\nt\private\ds\src\util\repadmin\repinfo.c, 389] Ошибка LDAP 82 (Локальная ошибка).

Не удалось найти сведения об именах по следующей причине: Невозможно обратиться за проверкой подлинности в орган сертификации. Обратитесь к администратору и проверьте правильность настройки домена и что домен работает.

Не удалось найти сведения об именах по следующей причине: Конечная учетная запись указана неверно. Обратитесь к администратору и проверьте правильность настройки домена и что домен работает.

Клиенты Microsoft Outlook, подключающиеся к серверу Exchange, который использует данный контроллер домена для проверки подлинности, получают запрос на указание учетных данных, даже если проверка подлинности при входе на других контроллерах домена прошла успешно.

DC list test . . . . . . . . . . . : Failed

[WARNING] Cannot call DsBind to . ( ). [ERROR_DOMAIN_CONTROLLER_NOT_FOUND]

Kerberos test. . . . . . . . . . . : Failed

[FATAL] Kerberos does not have a ticket for krbtgt/ .

[FATAL] Kerberos does not have a ticket for .

LDAP test. . . . . . . . . . . . . : Passed

[WARNING] Failed to query SPN registration on DC \

В журнале системных событий на контроллере домена регистрируется следующая запись.

Решение

Далее в этой статье расположен список способов устранения таких ошибок. После списка для каждого способа представлен подробный перечень подлежащих выполнению действий. Используйте способы по очереди до полного устранения проблем. В конце статьи приведен перечень статей базы знаний Майкрософт, в которых описаны менее распространенные способы устранения подобных проблем.Способ 1. Исправление ошибок в DNS

Дополнительные сведения о настройке DNS для службы каталогов Active Directory см. в следующих статьях базы знаний Майкрософт.

Способ 2. Синхронизация времени компьютеров

Убедитесь, что время правильно синхронизировано между контроллерами домена, а также между клиентскими компьютерами и контроллерами домена.

Дополнительные сведения о настройке службы времени Windows см. в следующих статьях базы знаний Майкрософт.

Примечание. Папка Sysvol может находиться в другом месте, однако путь к файлу Gpttmpl.inf остается неизменным.

Контроллеры домена под управлением Windows Server 2003:

Контроллеры домена под управлением Windows 2000 Server:

Контроллеры домена под управлением Windows Server 2003:

SeNetworkLogonRight = *S-1-5-32-554,*S-1-5-9,*S-1-5-32-544,*S-1-1-0

Контроллеры домена под управлением Windows 2000 Server:

SeNetworkLogonRight = *S-1-5-11,*S-1-5-32-544,*S-1-1-0

Примечание. Этот пример применим как к Windows 2000 Server, так и к Windows Server 2003.

По умолчанию на компьютере под управлением Windows 2000 Server запись SeDenyNetworkLogonRight не содержит данных, а на компьютере под управлением Windows Server 2003 в ней указана только учетная запись Support_ произвольная_строка. (Учетная запись Support_ произвольная_строка используется удаленным помощником.) Поскольку учетная запись Support_ произвольная_строка имеет в каждом домене уникальный идентификатор безопасности (SID), ее сложно отличить по идентификатору от обычной учетной записи пользователя. Скопируйте идентификатор SID в текстовый файл, а затем удалите его из записи SeDenyNetworkLogonRight (его можно будет скопировать обратно после устранения проблемы).

Способ 4. Проверка значения атрибута userAccountControl на контроллере домена

Способ 5. Исправление сферы Kerberos (параметры реестра PolAcDmN и PolPrDmN совпадают)

Способ 6. Сброс пароля учетной записи компьютера и получение нового билета Kerberos

netdom resetpwd /server: другой контроллер домена /userd:domain\administrator /passwordd: пароль администратора

Самостоятельный сброс пароля (SSPR) в Azure Active Directory (Azure AD) позволяет пользователям сбрасывать пароли в облаке.

Если вам не удается найти решение проблемы, специалисты технической поддержки всегда готовы помочь.

Настройка самостоятельного сброса пароля на портале Microsoft Azure

Если у вас возникли проблемы при просмотре или настройке параметров SSPR на портале Microsoft Azure, ознакомьтесь со следующими действиями по устранению неполадок.

Раздел Сброс пароля не отображается в области Azure AD на портале Azure.

Если администратору, выполняющему операцию, не назначена лицензия Microsoft Azure Active Directory, вы не увидите пункт меню Сброс пароля.

Чтобы назначить лицензию для учетной записи администратора, следуйте инструкциям, приведенным в статье Назначение и проверка лицензий и устранение проблем с ними.

Не отображается конкретный параметр конфигурации.

Многие элементы пользовательского интерфейса скрыты до тех пор, пока они не понадобятся. Убедитесь, что нужный параметр включен, прежде чем искать его в настройках конфигурации.

Вкладка Интеграция с локальной средой не отображается.

Локальный компонент обратной записи паролей отображается только в том случае, если вы скачали Azure AD Connect и настроили эту функцию.

Дополнительные сведения см. в статье Начало работы с Azure AD Connect.

Отчеты SSPR

При возникновении проблем с функциями отчетности SSPR на портале Microsoft Azure ознакомьтесь со следующими действиями по устранению неполадок.

Я вижу способ аутентификации, отключенный при объединенной регистрации с помощью параметра "Добавить способ".

Объединенная регистрация использует три политики, чтобы определить, какие способы отображаются в параметре Добавить способ:

Если вы отключите уведомления приложения в SSPR, но включите их в политике MFA, этот параметр отображается при объединенной регистрации. Например, если пользователь отключит Рабочий телефон в SSPR, он все равно будет отображаться в качестве доступного варианта, если пользователь задал свойство телефона Телефон/рабочий.

В категориях событий аудита Self-Service Password Management (Самостоятельное управление паролями) нет действий управления паролями.

Это может произойти, если администратору, выполняющему операцию, не назначена лицензия Azure AD.

Чтобы назначить лицензию для учетной записи администратора, следуйте инструкциям, приведенным в статье Назначение и проверка лицензий и устранение проблем с ними.

Регистрации пользователя отображаются несколько раз.

Если необходимо агрегировать эти данные и обеспечить гибкость при их просмотре, можно загрузить отчет и открыть данные в виде сводной таблицы в Excel.

Портал регистрации SSPR

Если у пользователей возникают проблемы с регистрацией SSPR, ознакомьтесь со следующими действиями по устранению неполадок.

Вы можете включить SSPR для всех пользователей или выбранных групп либо отключить эту возможность для всех пользователей. В настоящее время SSPR можно включить только для одной группы Azure AD с помощью портала Azure. Для более широкого развертывания SSPR поддерживаются вложенные группы. Убедитесь, что пользователям в выбранных группах назначены соответствующие лицензии.

На портале Microsoft Azure установите для конфигурации Разрешен самостоятельный сброс пароля значение Выбранные или Все, а затем нажмите кнопку Сохранить.

В настоящее время SSPR можно включить только для одной группы Azure AD с помощью портала Azure. Для более широкого развертывания SSPR поддерживаются вложенные группы. Убедитесь, что пользователям в выбранных группах назначены соответствующие лицензии. Ознакомьтесь с предыдущей инструкцией по устранению неполадок, чтобы включить SSPR в соответствии с требованиями.

Также ознакомьтесь с действиями по устранению неполадок, чтобы убедиться, что администратору, выполняющему параметры конфигурации, назначена лицензия. Чтобы назначить лицензию для учетной записи администратора, следуйте инструкциям, приведенным в статье Назначение и проверка лицензий и устранение проблем с ними.

Произошла ошибка при обработке запроса.

Причиной общей ошибки при регистрации SSPR могут быть различные проблемы, но обычно такая ошибка вызвана либо отказом службы, либо проблемой конфигурации. Если ошибка сохранится при повторной попытке регистрации SSPR, обратитесь в службу поддержки Майкрософт за дополнительной помощью.

Использование SSPR

Если у вас или ваших пользователей возникли проблемы с использованием SSPR, ознакомьтесь со следующими способами диагностирования и устранения проблем.

- В течение одного часа пользователь пытается проверить номер телефона пять раз.

- В течение одного часа пользователь пытается использовать шлюз контрольных вопросов пять раз.

- В течение одного часа пользователь пытается сбросить пароль для одной и той же учетной записи пять раз.

Ошибки SSPR, которые может видеть пользователь

В рамках процесса SSPR для пользователя могут отображаться следующие ошибки и технические сведения. Часто такие ошибки нельзя устранить самостоятельно, так как для этого требуется включить, настроить или зарегистрировать функцию SSPR для учетной записи пользователя.

В настоящее время невозможно сбросить ваш пароль из-за проблемы в конфигурации сброса пароля вашей организации. Нет никаких дополнительных действий, которые можно выполнить для разрешения этой проблемы. Обратитесь к администратору для изучения данной проблемы.

Форумы Azure AD

Обратиться в службу поддержки Майкрософт

Если вам не удается найти решение проблемы, специалисты группы поддержки всегда готовы помочь.

Чтобы мы могли предоставить вам соответствующую помощь, укажите в запросе как можно больше подробностей. К ним относятся следующие сведения:

Чтобы найти его, воспроизведите ошибку, затем щелкните ссылку Код поддержки внизу экрана и отправьте специалисту службы поддержки идентификатор GUID, который отобразится в результате.

Если вы находитесь на странице, внизу которой отсутствует код поддержки, нажмите клавишу F12 и поищите SID и CID, после чего отправьте два найденных результата специалисту службы поддержки.

В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

Также ошибка может выглядеть так:

Пароль учетной записи компьютера в домене Active Directory

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене, как и у пользователей есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Однако, в отличии от паролей пользователя, пароли компьютеров задаются и меняются автоматически.

Несколько важных моментов, касающихся паролей компьютеров в AD:

Если хэш пароля, который компьютер отправляет контроллеру домена не совпадает с паролем учетной записи компьютера, компьютер не может установить защищённое подключение к DC и выдает ошибки о невозможности установить доверенное подключение.

Почему это может произойти:

- Самая частая проблема. Компьютер был восстановлен из старой точки восстановления или снапшота (если это виртуальная машина), созданной раньше, чем был изменен пароль компьютера в AD. Т.е. пароль в снапшоте отличается от пароля компьютера в AD. Если вы откатите такой компьютер на предыдущее состояние, это компьютер попытается аутентифицироваться на DC со старым паролем.

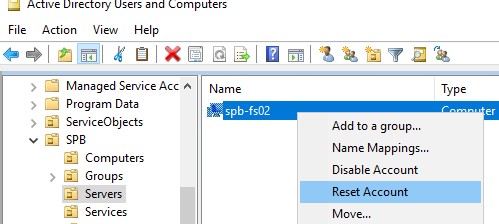

- В AD создан новый компьютер с тем же именем, или кто-то сбросил аккаунт компьютера в домене через консоль ADUC;

- Учетная запись компьютера в домене заблокирована администраторам (например, во время регулярной процедуры отключения неактивных объектов AD);

- Довольно редкий случай, когда сбилось системное время на компьютере.

Классический способ восстановить доверительных отношений компьютера с доменом в этом случае:

- Сбросить аккаунт компьютера в AD;

- Под локальным админом перевести компьютер из домена в рабочую группу;

- Перезагрузить компьютер;

- Перезагнать компьютер в домен;

- Еще раз перезагрузить компьютер.

Этот метод кажется простым, но слишком топорный и требует, как минимум двух перезагрузок компьютера, и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения с помощью PowerShell без перевключения в домен и без перезагрузок компьютера.

Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

Если вы не можете аутентифицироваться на компьютере под доменной учетной записью с ошибкой “Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом”, вам нужно войти на компьютер под локальной учетной записью с правами администратора. Также можно отключить сетевой кабель и авторизоваться на компьютере под доменной учетной записью, которая недавно заходила на этот компьютер, с помощью кэшированных учетных данных (Cached Credentials).

Откройте консоль PowerShell и с помощью командлета Test-ComputerSecureChannel проверьте соответствует ли локальный пароль компьютера паролю, хранящемуся в AD.

![]()

Чтобы принудительно сбросить пароль учётной записи данного компьютера в AD, нужно выполнить команду:

Test-ComputerSecureChannel –Repair –Credential (Get-Credential)

Для выполнения операции сброса пароля нужно указать учетную запись и пароль пользователя, у которого достаточно полномочий на сброс пароля учетной записи компьютера. Этому пользователя должны быть делегированы права на компьютеры в Active Directory (можно использовать и члена группы Domain Admins, но это не комильфо).

Итак, пароль компьютера сброшен без перезагрузки и без ручного перевоода в домен. Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.

Также для принудительной смены пароля можно использовать командлет Reset-ComputerMachinePassword.Имеет смысл сбрасывать пароль компьютера каждый раз, перед тем как вы создаете снапшот виртуальной машины или точку восстановления компьютера. Это упростит вам жизнь при откате к предыдущему состоянию компьютера.

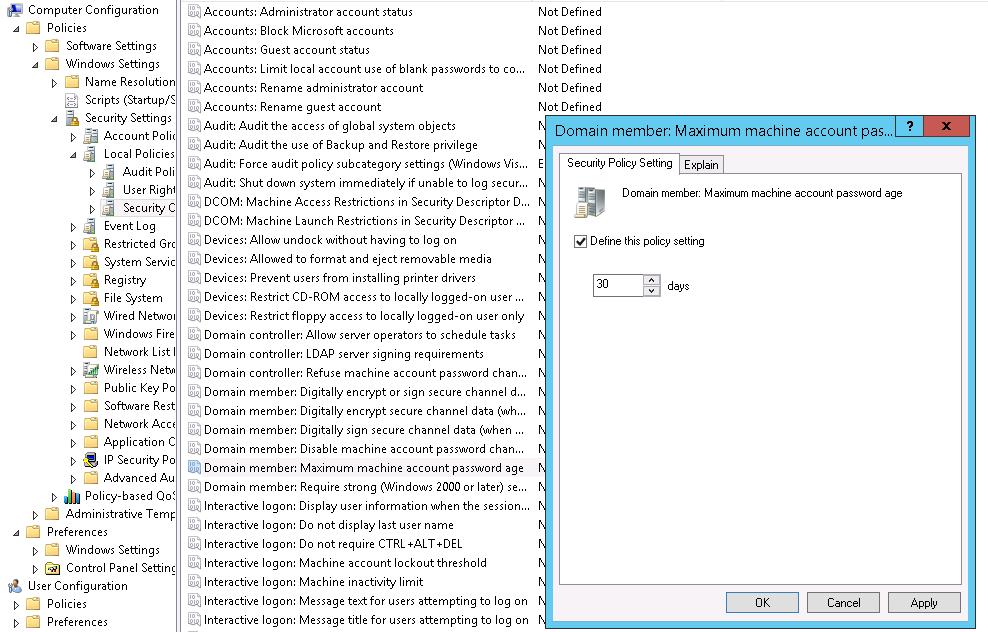

Если у вас есть среда разработки или тестирования, где приходится часто восстанавливать предыдущее состояние ВМ из снапшотов, возможно стоит с помощью GPO точечно отключить смену пароля в домене для таких компьютеров. Для этого используется политика Domain member: Disable machine account password changes из секции Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options. Можно нацелить политики на OU с тестовыми компьютерам или воспользоваться WMI фильтрами GPO.

С помощью командлета Get-ADComputer (из модуля Active Directory Windows PowerShell) можно проверить время последней смены пароля компьютера в AD:

Get-ADComputer –Identity spb-pc22121 -Properties PasswordLastSet

Комадлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword доступны, начиная с версии PowerShell 3.0. В Windows 7/2008 R2 придется обновить версию PoSh.Также можно проверить наличие безопасного канала между компьютером и DC командой:

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

Восстановления доверия с помощью утилиты Netdom

В Windows 7/2008R2 и предыдущих версиях Windows, на которых отсутствует PowerShell 3.0, не получится использовать командлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword для сброса пароля компьютера и восстановления доверительных отношений с доменом. В этом случае для восстановления безопасного канала с контроллером домена нужно воспользоваться утилитой netdom.exe .

Утилита Netdom включена в состав Windows Server начиная с 2008, а на компьютерах пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстановить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.\Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

- Server – имя любого доступного контроллера домена;

- UserD – имя пользователя с правами администратора домена или делегированными правами на компьютеры в OU с учетной записью компьютера;

- PasswordD – пароль пользователя.

Netdom resetpwd /Server:spb-dc01 /UserD:aapetrov /PasswordD:Pa@@w0rd

Послу успешного выполнения команды не нужно перезагружать компьютер, достаточно выполнить логофф и войти в систему под доменной учетной.

Как вы видите, восстановить доверительные отношения междду компьютером и доменом довольно просто.

Добавлено:

Domain Controller Diagnosis

Performing initial setup:

Done gathering initial info.

Doing initial required tests

Doing primary tests

Computer Name: DOMEN

DNS Host Name: domen.Allo.local

System info : Windows 2000 Server (Build 2195)

Processor : x86 Family 6 Model 8 Stepping 1, AuthenticAMD

List of installed hotfixes :

Q147222

Per interface results:

Adapter : ¦юфъы¦ўхэшх яю ыюъры№эющ ёхЄш 2

Netcard queries test . . . : Passed

Host Name. . . . . . . . . : domen

IP Address . . . . . . . . : 169.254.11.1

Subnet Mask. . . . . . . . : 255.255.0.0

Default Gateway. . . . . . : 169.254.0.1

Dns Servers. . . . . . . . : 169.254.11.1

169.254.200.113

169.254.200.100

AutoConfiguration results. . . . . . : Passed

Default gateway test . . . : Passed

NetBT name test. . . . . . : Passed

WINS service test. . . . . : Skipped

There are no WINS servers configured for this interface.

Domain membership test . . . . . . : Failed

[WARNING] Ths system volume has not been completely replicated to the local

machine. This machine is not working properly as a DC.

NetBT transports test. . . . . . . : Passed

List of NetBt transports currently configured:

NetBT_Tcpip_

1 NetBt transport currently configured.

Autonet address test . . . . . . . : Passed

IP loopback ping test. . . . . . . : Passed

Default gateway test . . . . . . . : Passed

NetBT name test. . . . . . . . . . : Passed

Winsock test . . . . . . . . . . . : Passed

Redir and Browser test . . . . . . : Passed

List of NetBt transports currently bound to the Redir

NetBT_Tcpip_

The redir is bound to 1 NetBt transport.

List of NetBt transports currently bound to the browser

NetBT_Tcpip_

The browser is bound to 1 NetBt transport.

DC discovery test. . . . . . . . . : Passed

DC list test . . . . . . . . . . . : Passed

Trust relationship test. . . . . . : Skipped

Kerberos test. . . . . . . . . . . : Passed

Bindings test. . . . . . . . . . . : Passed

WAN configuration test . . . . . . : Skipped

No active remote access connections.

Modem diagnostics test . . . . . . : Passed

IP Security test . . . . . . . . . : Passed

IPSec policy service is active, but no policy is assigned.

The command completed successfully

Добавлено:

Вот такие дела!

Добавлено:

В Directory Service ошибка "Не удалось установить подключение к глобальному каталогу"

Ответ от 169.254.11.1: число байт=32 время<10мс TTL=128

Ответ от 169.254.11.1: число байт=32 время<10мс TTL=128

Ответ от 169.254.11.1: число байт=32 время<10мс TTL=128

Ответ от 169.254.11.1: число байт=32 время<10мс TTL=128

Статистика Ping для 169.254.11.1:

Пакетов: отправлено = 4, получено = 4, потеряно = 0 (

Приблизительное время передачи и приема:

наименьшее = 0мс, наибольшее = 0мс, среднее = 0мс

Добавлено:

Настройка протокола IP для Windows 2000

Имя компьютера . . . . . . . . . : Admin

Основной DNS суффикс . . . . . . : Allo.local

Тип узла . . . . . . . . . . . . : Широковещательный

Включена IP-маршрутизация . . . . : Да

Доверенный WINS-сервер . . . . . : Нет

Порядок просмотра суффиксов DNS . : Allo.local

Адаптер Ethernet Подключение по локальной сети:

Добавлено:

Alan Mon

а если пинг по имени проходит -- значит ДНС работает?

Настройка протокола IP для Windows 2000

Имя компьютера . . . . . . . . . : domen

Основной DNS суффикс . . . . . . : Allo.local

Тип узла . . . . . . . . . . . . : Широковещательный

Включена IP-маршрутизация . . . . : Да

Доверенный WINS-сервер . . . . . : Нет

Порядок просмотра суффиксов DNS . : Allo.local

Адаптер Ethernet Подключение по локальной сети 2:

Добавлено:

a вот netdiag последний:

Computer Name: DOMEN

DNS Host Name: domen.Allo.local

System info : Windows 2000 Server (Build 2195)

Processor : x86 Family 6 Model 8 Stepping 1, AuthenticAMD

List of installed hotfixes :

Q147222

Per interface results:

Adapter : ¦юфъы¦ўхэшх яю ыюъры№эющ ёхЄш 2

Netcard queries test . . . : Passed

Host Name. . . . . . . . . : domen

IP Address . . . . . . . . : 169.254.11.1

Subnet Mask. . . . . . . . : 255.255.0.0

Default Gateway. . . . . . : 169.254.0.1

Dns Servers. . . . . . . . : 169.254.11.1

169.254.200.113

169.254.200.100

AutoConfiguration results. . . . . . : Passed

Default gateway test . . . : Passed

NetBT name test. . . . . . : Passed

WINS service test. . . . . : Skipped

There are no WINS servers configured for this interface.

Domain membership test . . . . . . : Failed

[WARNING] Ths system volume has not been completely replicated to the local

machine. This machine is not working properly as a DC.

NetBT transports test. . . . . . . : Passed

List of NetBt transports currently configured:

NetBT_Tcpip_

1 NetBt transport currently configured.

Autonet address test . . . . . . . : Passed

IP loopback ping test. . . . . . . : Passed

Default gateway test . . . . . . . : Passed

NetBT name test. . . . . . . . . . : Passed

Winsock test . . . . . . . . . . . : Passed

Redir and Browser test . . . . . . : Passed

List of NetBt transports currently bound to the Redir

NetBT_Tcpip_

The redir is bound to 1 NetBt transport.

List of NetBt transports currently bound to the browser

NetBT_Tcpip_

The browser is bound to 1 NetBt transport.

DC discovery test. . . . . . . . . : Passed

DC list test . . . . . . . . . . . : Passed

Trust relationship test. . . . . . : Skipped

Kerberos test. . . . . . . . . . . : Passed

LDAP test. . . . . . . . . . . . . : Passed

Bindings test. . . . . . . . . . . : Passed

WAN configuration test . . . . . . : Skipped

No active remote access connections.

Modem diagnostics test . . . . . . : Passed

IP Security test . . . . . . . . . : Passed

IPSec policy service is active, but no policy is assigned.

The command completed successfully

Добавлено:

ожил всё-таки!

Недавно на этом компе с железом проблема была, пришлось биос сбросить!

На сетевую дрова после новые поставил=> изменился srv(по моему).

Снёс все настройки, и после восстановления заработало всё!

Сколько проблем с ДНС!

Спасибо Вам ОГРОМНОЕ :

Alan Mon

и

Zeleznick

Domain Controller Diagnosis

Performing initial setup:

Done gathering initial info.

Doing initial required tests

Doing primary tests

Running enterprise tests on : Allo.local

Starting test: Intersite

. Allo.local passed test Intersite

Starting test: FsmoCheck

. Allo.local passed test FsmoCheck

Computer Name: DOMEN

DNS Host Name: domen.Allo.local

System info : Windows 2000 Server (Build 2195)

Processor : x86 Family 6 Model 8 Stepping 1, AuthenticAMD

List of installed hotfixes :

Q147222

Per interface results:

Adapter : ¦юфъы¦ўхэшх яю ыюъры№эющ ёхЄш 2

Netcard queries test . . . : Passed

Host Name. . . . . . . . . : domen

IP Address . . . . . . . . : 169.254.11.1

Subnet Mask. . . . . . . . : 255.255.0.0

Default Gateway. . . . . . : 169.254.0.1

Dns Servers. . . . . . . . : 169.254.11.1

169.254.200.113

169.254.200.100

AutoConfiguration results. . . . . . : Passed

Default gateway test . . . : Passed

NetBT name test. . . . . . : Passed

WINS service test. . . . . : Skipped

There are no WINS servers configured for this interface.

Domain membership test . . . . . . : Passed

NetBT transports test. . . . . . . : Passed

List of NetBt transports currently configured:

NetBT_Tcpip_

1 NetBt transport currently configured.

Autonet address test . . . . . . . : Passed

IP loopback ping test. . . . . . . : Passed

Default gateway test . . . . . . . : Passed

NetBT name test. . . . . . . . . . : Passed

Winsock test . . . . . . . . . . . : Passed

Redir and Browser test . . . . . . : Passed

List of NetBt transports currently bound to the Redir

NetBT_Tcpip_

The redir is bound to 1 NetBt transport.

List of NetBt transports currently bound to the browser

NetBT_Tcpip_

The browser is bound to 1 NetBt transport.

DC discovery test. . . . . . . . . : Passed

DC list test . . . . . . . . . . . : Passed

Trust relationship test. . . . . . : Skipped

Kerberos test. . . . . . . . . . . : Passed

Bindings test. . . . . . . . . . . : Passed

WAN configuration test . . . . . . : Skipped

No active remote access connections.

Modem diagnostics test . . . . . . : Passed

IP Security test . . . . . . . . . : Passed

IPSec policy service is active, but no policy is assigned.

Читайте также: