Mikrotik hex rb750gr3 настройка двух провайдеров с распределением нагрузки

- Бренды

- Беспроводное оборудование

- Комплектующие

- Маршрутизаторы

- Сетевые коммутаторы

- Устройства Powerline

- VoIP оборудование

- Видеонаблюдение

- IPTV приставки

- Умный дом

- Компьютерная техника

Ajax Systems

Alfa Network

Edge-Core

Edimax

M5Stack

Escene

GAOKE

HPE Aruba Networks

Info-Sys

ITElite

Keenetic

LigoWave

Точки доступа

Контроллеры для точек доступа

Wi-Fi антенны

Материнские платы

Радиокарты

Беспроводные USB адаптеры

Усилитель сигнала Wi-Fi (репитер)

GPS-трекеры

Блоки питания, РОЕ, инжекторы

Грозозащита

Кабель UTP, FTP, коннекторы

Патч-корды

Патч-Панели

Сетевые компоненты и инструмент

Корпуса

Крепежная фурнитура

Переходники и кабели USB, HDMI, DVI, SATA, 3RCA

Пигтейлы

Удлинители и сетевые фильтры

SFP, SFP+ - модули/патч-корды/DAC-кабель

Неуправляемые коммутаторы

Управляемые коммутаторы

IP телефоны

VoIP шлюзы

IP-ATC

Аксессуары для VoIP-оборудования

IP-камеры

Регистраторы

Аксессуары для видеонаблюдения

Видеодомофоны

Аналоговые видеокамеры

Контроллеры

Датчики

Сетевые карты и адаптеры

Принт-серверы

Сетевые накопители (NAS, DAS)

USB-концентраторы

Универсальные внешние аккумуляторы

Главная Блог По брендам MikroTik Практика и программирование Два провайдера на Mikrotik: балансировка нагрузки и распределение по каналамВ последнее время ситуация, когда доступны несколько провайдеров не нова, MikroTik Router OS позволяет настроить доступ сразу по нескольким сетевым интерфейсам, а так же настроить балансировку нагрузки в зависимости от ограничений, которые выставляет провайдер.

Первым шагом настроим дополнительный интерфейс.

Инициализируем сам интерфейс.

[mkt@MikroTik] /interface> enable 2

Для удобства все же пора дать более понятные имена интерфейсам.

[mkt@MikroTik] /interface> set ether1 name="ISP1"

[mkt@MikroTik] /interface> set ether2 name="LOCAL"

[mkt@MikroTik] /interface> set ether3 name="ISP2"

Теперь назначим IP адрес новому интерфейсу.

[mkt@MikroTik] > ip address add address=192.168.222.100/24 interface=ISP2

Настало время изменить маршрутизацию по умолчанию. Для начала допустим, что оба провайдера предоставляют одинаковую скорость доступа к сети Internet, значит настроим балансировку (это когда для исходящих соединений каналы чередуются), так что бы запросы распеределялись равномерно, т.е. 50/50. Прежде всего удалим старый шлюз по умолчанию.

[mkt@MikroTik] > ip route remove 0

И добавим новый, точнее новые.

[mkt@MikroTik] > ip route add dst-address=0.0.0.0/0

gateway=192.168.1.249,192.168.222.1

[mkt@MikroTik] > ip route add dst-address=0.0.0.0/0

gateway=192.168.1.249,192.168.1.249,192.168.222.1

Это простейший вариант настройки, при котором получаем выход в интернет с балансировкой нагрузки, но у такого подхода есть ряд недостатков, на пример не будет работать доступ через на NAT к локальному серверу (сервисы web, smtp, pop, которые были настроены ранее), но не такая большая проблема, но об этом в следующий раз.

После добавления в нашу тестовую конфигурацию второго провайдера появилась проблема ответа определенных сервисов по нужному каналу, если обращаться к ним из вне через NAT.

На пример веб сервер, выведенный через NAT на IP адрес первого провайдера получает запрос, а вот вероятность того, что ответ пойдет по нужному каналу уже не 100%. Какой же он после этого веб сервер?

Решить эту проблему нам поможет механизм маркировки пакетов.

Таблица MANGLE предназначена для операций по классификации и маркировке пакетов и соединений, а также модификации заголовков пакетов. В частности нас интересует цепочка PREROUTING, которая позволяет маркировать пакет до маршрутизации.

Попробуем разобраться с веб сервером.

Допустим у нас настроен NAT 80 порта с внешнего IP 192.168.1.116 (ISP1, первый провайдер) на 80 порт веб сервера в локальной сети и необходимо гарантировать, что все ответы, которые буду идти от веб сервера попадали на шлюз первого провайдера.

Вот правило для таблицы NAT.

[mkt@MikroTik] > ip firewall nat add chain=dstnat dst-address=192.168.1.116

protocol=tcp dst-port=80 action=dst-nat to-addresses=192.168.0.2 to-ports=80

comment="NAT 80 port from ISP1 to local web server"

[mkt@MikroTik] > ip firewall nat print

Flags: X - disabled, I - invalid, D - dynamic

0 chain=srcnat action=masquerade out-interface=!LOCAL

1 ;;; NAT 80 port from ISP1 to local web server

chain=dstnat action=dst-nat to-addresses=192.168.0.2 to-ports=80

protocol=tcp dst-address=192.168.1.116 dst-port=80

Первым шагом создадим правило в таблице MANGLE.

[mkt@MikroTik] > ip firewall mangle add chain=prerouting src-address=192.168.0.2

protocol=tcp src-port=80 action=mark-routing new-routing-mark=to-isp1

[mkt@MikroTik] > ip firewall mangle print

Flags: X - disabled, I - invalid, D - dynamic

0 chain=prerouting action=add-src-to-address-list protocol=tcp

address-list=test_list address-list-timeout=0s dst-port=23

1 chain=prerouting action=mark-routing new-routing-mark=to-isp1

passthrough=yes protocol=tcp src-address=192.168.0.2 src-port=80

Пакеты с локального адреса 192.168.0.2 с 80 порта буду маркироваться как to-isp1.

Вторым шагом добавим правило в таблицу маршрутизации.

[mkt@MikroTik] > ip route add gateway=192.168.1.249 routing-mark=to-isp1

Все что приходит с маркером to-isp1 отправляется на шлюз первого провайдера.

Теперь усложним ситуацию, допустим второй провайдер предоставят на выгодных условиях большую локальную сеть по всему городу и через эту сеть объединены все 10 филиалов вашей фирмы. Все филиалы и офис пользуются тем же сайтом, но какой смысл ходить на него через первого провайдера, когда можно настроить доступ к нему практически локально.

В первую очередь добавляем правило в таблицу NAT, по которому все запросы, пришедшие на внешний IP адрес, который предоставляет 2-ой провайдер, на 80 порт будут переадресовываться на 80 порт локального веб сервера.

[mkt@MikroTik] > ip firewall nat add chain=dstnat dst-address=192.168.222.100

protocol=tcp dst-port=80 action=dst-nat to-addresses=192.168.0.2 to-ports=80

comment="NAT 80 port from ISP2 to local web server"

[mkt@MikroTik] > ip firewall nat print

Flags: X - disabled, I - invalid, D - dynamic

0 chain=srcnat action=masquerade out-interface=!LOCAL

1 ;;; NAT 80 port from ISP1 to local web server

chain=dstnat action=dst-nat to-addresses=192.168.0.2 to-ports=80

protocol=tcp dst-address=192.168.1.116 dst-port=80

2 ;;; NAT 80 port from ISP2 to local web server

chain=dstnat action=dst-nat to-addresses=192.168.0.2 to-ports=80

protocol=tcp dst-address=192.168.222.100 dst-port=80

Следующим шагом добавим в таблицу MANGLE еще одно правило:

[mkt@MikroTik] > ip firewall mangle add chain=prerouting src-address=192.168.0.2

protocol=tcp src-port=80 dst-address=192.168.222.0/24 action=mark-routing

new-routing-mark=to-isp2

[mkt@MikroTik] > ip firewall mangle print

Flags: X - disabled, I - invalid, D - dynamic

0 chain=prerouting action=add-src-to-address-list protocol=tcp

address-list=test_list address-list-timeout=0s dst-port=23

1 chain=prerouting action=mark-routing new-routing-mark=to-isp2

passthrough=yes protocol=tcp src-address=192.168.0.2

dst-address=192.168.222.0/24 src-port=80

2 chain=prerouting action=mark-routing new-routing-mark=to-isp1

passthrough=yes protocol=tcp src-address=192.168.0.2 src-port=80

Пакеты с локального адреса 192.168.0.2 с 80 порта буду маркироваться как to-isp2 если они предназначены для подсети второго провайдера.

Ну и в заключении правило в таблице маршрутизации:

[mkt@MikroTik] > ip route add gateway=192.168.222.1 routing-mark=to-isp2

Теперь на запросы, пришедшие со стороны первого провайдера, ответ пойдет на шлюз первого провайдера, а на запросы со стороны второго провайдера и из подсети второго провайдера ответ пойдет на шлюз второго провайдера.

В этой статье описана самая полная инструкция, как настроить роутер MikroTik на два провайдера.

Одновременное подключение к двум интернет-провайдерам используют, чтобы организовать резервный канал связи на тот случай, если пропадет связь с одним из провайдеров. В этом случае роутер автоматически переключится на второго провайдера, и вы сможете продолжать работать в интернете. Подключение к двум провайдерам используют в организациях, где нужно обеспечить постоянный доступ сотрудников к интернету.

Для обеспечения отказоустойчивого интернет-канала вам понадобится роутер, который поддерживает настройку на несколько провайдеров. Роутеры MikroTik прекрасно подходят для данной задачи.

Описание подключений

В примере мы будем использовать роутер MikroTik RB951Ui-2HnD.

В 1-ый порт роутера подключен кабель от 1-го провайдера, во 2-ой порт подключен кабель от 2-го провайдера, порты 3-5 и Wi-Fi используются для подключения компьютеров локальной сети.

1-й порт будет настроен на динамическое получение сетевых настроек от провайдера по DHCP. Провайдер выдает роутеру динамический IP-адрес 10.10.10.10

2-й порт будет настроен вручную на статический IP-адрес 20.20.20.20, шлюз 20.20.20.1 и маску 255.255.255.0

Сброс конфигурации по умолчанию

С помощью программы Winbox сбрасываем заводскую конфигурацию по умолчанию, чтобы настроить роутер MikroTik на два провайдера с нуля:

- Откройте меню System - ResetConfiguration;

- Поставьте галочку No Default Configuration;

- Нажмите ResetConfiguration.

После перезагрузки в Winbox выберите в списке MAC адрес устройства, и подключитесь с пользователем admin без пароля.

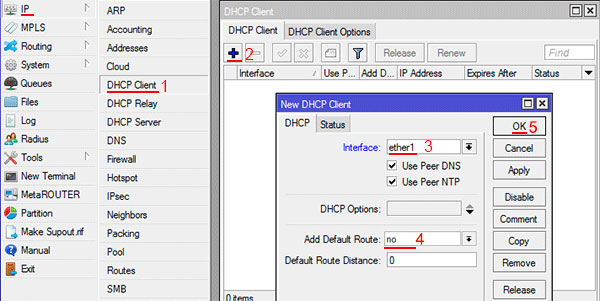

Настройка 1-го WAN порта

Настраиваем 1-й порт на динамическое получение сетевых настроек от провайдера по DHCP.

Теперь мы получили IP адрес от провайдера, который отображается в столбце IP Address.

Настройка 2-го WAN порта

2-й порт настраиваем на статический IP-адрес 20.20.20.20, шлюз 20.20.20.1 и маску 255.255.255.0

Настоим IP-адрес интернет шлюза:

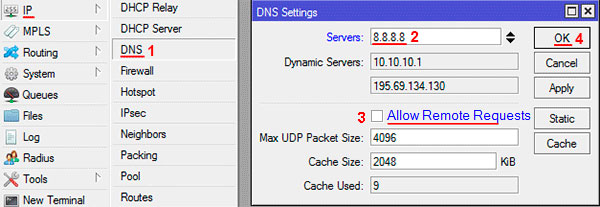

Добавим IP-адрес DNS сервера:

Настройка LAN портов 3-5 и Wi-Fi

LAN порты 3-5 будут объединены с Wi-Fi интерфейсом в единую локальную сеть, к которой будут подключаться компьютеры.

Объединяем LAN порты 3-5 в свитч

Повторите тоже самое для интерфейса ether5.

Напротив портов ether4 и ether5 появится буква S (Slave - ведомый).

Создаем интерфейс Bridge-local и объединяем в нем LAN порты и Wi-Fi

Чтобы LAN порты 3-5 объединить с Wi-Fi в одну сеть, нужно создать bridge интерфейс, и добавить в него мастер порт свитча ether3 и Wi-Fi интерфейс wlan1.

Создаем интерфейс bridge-local:

Добавляем главный порт свитча ether3 в bridge-local:

Добавляем Wi-Fi интерфейс в bridge-local:

Назначаем IP-адрес интерфейсу bridge-local:

Настраиваем DHCP сервер локальной сети.

Чтобы компьютеры, подключенные к роутеру, получали сетевые настройки автоматически, настроим DHCP сервер:

Настройка Wi-Fi

Сначала включим Wi-Fi:

- Откройте меню Wireless;

- Нажмите левой кнопкой мыши на интерфейсе wlan1 и нажмите кнопку Enable (синяя галочка).

Создаем пароль для подключения к точке доступа MikroTik:

Настраиваем параметры Wi-Fi точки MikroTik:

Настройка NAT

Чтобы компьютеры получили выход в интернет, необходимо настроить NAT.

Добавляем правило NAT для первого провайдера:

Добавляем правило NAT для второго провайдера:

- На вкладке NAT нажмите кнопку Add (синий крестик);

- В появившемся окне на вкладке General в списке Chain должно быть выбрано srcnat;

- В списке Out. Interface выберите интерфейс второго провайдера ether2;

- Перейдите на вкладку Action;

Теперь на подключенных к роутеру компьютерах должен появиться интернет. Проверьте это.

Настройка переключения интернет каналов между двумя провайдерами

Для настройки переключения интернет каналов между двумя провайдерами будем использовать маршруты (Routes) и встроенную утилиту Netwatch.

У нас будет два маршрута, через которые может идти интернет трафик. Весь трафик будет идти по умолчанию через 1-го провайдера.

Если вдруг пропадет связь с 1-ым провайдером, то мы активируем 2-ой маршрут, и весь трафик пойдет через 2-го провайдера.

Как только восстановится связь через 1-го провайдера, мы деактивируем 2-ой маршрут, и весь трафик пойдет через 1-го провайдера.

Утилита Netwatch поможет пинговать ip-адрес в интернете и выполнять скрипты, если ip-адрес перестал пинговаться или снова начал. Она будет выполнять активацию и деактивацию маршрута.

Сначала удалим маршрут через первого провайдера, который создался автоматически, поскольку мы не можем редактировать его свойства.

Теперь изменим параметры маршрута второго провайдера:

Дальше нужно добавить маршрут первого провайдера заново, но прежде определим, какой IP-адрес шлюза выдает первый провайдер.

- Откройте меню IP - DHCP Client;

- Сделайте двойной щелчок левой кнопкой мыши на интерфейсе ether1;

- Перейдите на вкладку Status;

- Выпишите IP-адрес шлюза из поля Gateway. Он будет нужен при создании маршрута через первого провайдера.

Теперь добавляем маршрут через первого провайдера:

3-й маршрут понадобится для того, чтобы сервер Google по умолчанию пинговался только через 1-го провайдера.

Также добавим в Firewall правило, которое запретит пинговать ip-адрес 8.8.4.4 через 2-го провайдера. Иначе утилита Netwatch подумает, что связь с 1-ым провайдером восстановилась, и будет постоянно переключать маршруты по кругу.

Netwatch будет проверять связь с интернетом путем пингования сервера Google с IP-адресом 8.8.4.4. Как только сервер перестанет пинговаться, выполнится скрипт, который активирует 2-й маршрут и трафик пойдет через 2-го провайдера. Как только связь через 1-го провайдера восстановится, то выполнится другой скрипт, который деактивирует 2-й маршрут и трафик пойдет через 1-го провайдера.

Проверка переключения интернета между двумя провайдерами

Проверим, как работает переключение между двумя провайдерами.

-

Откройте меню IP - Routes. Маршрут второго провайдера должен быть серого цвета, т.е. не активен;

Настройка роутера MikroTik на два провайдера работает правильно. Теперь можно увеличить интервал пингования сервера Google.

В данной инструкции мы рассмотрим пример настройки двух Интернет-каналов одновременно на роутере Mikrotik с целью отказоустойчивости — при разрыве соединения основной канал будет меняться на резервный. В нашем случае будет задействован один WAN Ethernet, второй — LTE. Итого, два провайдера и две сети.

Есть два способа настройки отказоустойчивости:

- Настройка балансировки между шлюзами (разные приоритеты для интерфейсов). Данный метод можно использовать, если у нас оба провайдера предоставляют настройки со статическим адресом шлюза. Настройка выполняется без скриптов через конфигурирование нескольких шлюзов с разным весом.

- Проверка доступности основного Интернет-канала и переключение на резервный при наличии проблем. Это универсальный метод настройки отказоустойчивости. Для настройки используется утилита Netwatch, которая выполняет скрипт проверки и, при необходимости, смены основного шлюза для доступа к сети Интернет.

Мы рассмотрим оба варианта. Настройки выполним в программе winbox. Настройка в веб-интерфейсе аналогична.

Перед началом, убедитесь, что по отдельности микротик раздает Интернет от обоих провайдеров.

Маршруты с разным приоритетом

Раскрываем в меню IP:

. и переходим в Routes:

Добавляем 2 маршрута. Первый через одного Интернет провайдера со следующими настройками:

* мы указываем шлюз от нашего провайдера (в данном примере 1.1.1.1), задаем настройку проверки шлюза (Check Gateway) с помощью утилиты ping, задаем приоритет (Distance 10).

Для второго провайдера мы задаем, практически, аналогичные настройки:

* обратите внимание, что в отличие от первого маршрута, в данном указана большая дистанция и другой шлюз (для второго провайдера).

После удаляем старые маршруты. Должны остаться только те, что мы добавили.

Использование сценария, запускаемого в Netwatch

Данный метод поможет настроить резервирование канала, если один из провайдеров выдает динамические адреса в разных подсетях, например, подключение через 4G-модем.

1. Задаем описания

Сначала необходимо задать описание для маршрутов. Это понадобиться для сценария, который будет работать с последними через данные описания.

Раскрываем в меню IP:

. и переходим в Routes:

Открываем на редактирование оба маршрута через наших провайдеров и добавляем комментарий в разделе Comment:

2. Настраиваем узел для проверки канала

Мы настроим узел, который будет пинговать провайдер 1. Если пинг пропадает, то необходимо переключать активный Интернет-канал на провайдера 2. Также мы должны заблокировать возможность пинговать проверочный узел с провайдера 2.

И так, переходим к настройке маршрутов:

Добавляем новый маршрут к проверочному узлу, например 77.88.8.2 (DNS Яндекса):

* в данной настройке мы задали маршрут к проверочному узлу через шлюз 1.1.1.1 (в нашем примере это шлюз от провайдера 1).

Переходим в IP - Firewall:

Создаем новое правило для запрета пинга проверочного узла через провайдера номер 2:

. в качестве действия выбираем drop:

3. Настройка задания в Netwatch

Переходим в Tools - Netwatch:

Создаем новое правило. На вкладке Host прописываем следующее:

* в данном примере мы будем проверять узел 77.88.8.2 раз в минуту.

На вкладке Up пропишем:

/ip route set [find comment="ISP_1"] disabled=no

/ip route set [find comment="ISP_2"] disabled=yes

. а на вкладке Down следующее:

/ip route set [find comment="ISP_1"] disabled=yes

/ip route set [find comment="ISP_2"] disabled=no

Мы настроили наш основной роутер hAP ac для работы со статическим IP провайдера и провели базовую настройку не затрагивая настройку защищенного туннеля (VPN).

Произведем настройку для роутера hEX RB750Gr3. (hEX S похож на него)

Суть и методика настройки не особо отличается от настройки модели hAP ac. В этой модели просто нет Wi-Fi.

На ПК для сетевого интерфейса устанавливаем статический IP 192.168.88.5 и маску сети 255.255.255.0

Это нужно если у роутера отсутствует IP адрес.

Открываем утилиту WinBox (Подробнее: Тут и Тут). Сбрасываем все заводские настройки, они нам не понадобятся!

Сброс настроек Консольно:

/system reset-configuration no-defaults=yes skip-backup=yes

Подтверждаем сброс настроек.

После этой процедуры, у роутера не будет IP адреса, поэтому подключаемся по MAC адресу.

Все настройки будут сброшены, начнем настройку:

1. Настраиваем сетевые интерфейсы

Все также, как и для hAP ac.

Данный роутер будет располагаться территориально далеко, например в другом городе, соответственно все настройки делаем для используемого провайдера.

Все интерфейсы RJ45 входят в один свич(switch1) поэтому нам нужно отделить порт для провайдера, и порты для локальных соединений.

Выбираем интерфейс ether1 и переименовываем его в WAN

Меняем имя порта ether1 Консольно:

/interface ethernet

set [find default-name=ether1] name=WAN

Выбираем интерфейс ether2 и переименовываем его в LAN1-Ethernet

Т.к все сетевые порты у нас находятся в свиче, мы можем сделать один из портов ведущим(Мастер порт), а остальные ведомыми(Слейв порты). По сути получится, как будто каждый из портов это один и тот же порт.

Из-за изменений в прошивке 6.41 в работе Сетевых мостов старый метод не работает. У сетевых портов исключили параметр Master Port.

Теперь в сетевой мост необходимо добавлять интерфейсы по отдельности.

Меняем имя порта ether2 Консольно:

/interface ethernet

set [find default-name=ether2] name=LAN1-Ethernet

Остальные ether3, ether4 и ether5 переименовываем соответствующе LAN2-Ethernet, LAN3-Ethernet, LAN4-Ethernet

Для остальных делаем по аналогии Консольно:

/interface ethernet

set [find default-name=ether3] name=LAN2-Ethernet

set [find default-name=ether4] name=LAN3-Ethernet

set [find default-name=ether5] name=LAN4-Ethernet

2. Создадим сетевой мост

Сетевой мост будет служить основным интерфейсом, который соберет в себе все наши локальные интерфейсы. Т.е. нужно добавить к новому сетевому мосту все нужные интерфейсы.

Также мы помним, что мы сделали мастер порт и часть портов привязали к нему, соответственно все второстепенные порты добавлять не нужно.

Создадим сам сетевой мост. Назовем его LAN-Bridge

В этом меню можно создавать сетевые мосты Настраиваем сетевой мост Начнем добавлять порты.

Добавляем все наши локальные порты На данный момент в сетевой мост мы добавим только Мастер порт. В дальнейшем мы добавим в этот мост специальный интерфейс туннеля, но об этом позже.

В момент добавления интерфейса LAN1-Master Вас может отключить от роутера, в этом нет ничего страшного, просто подключаемся снова.

Консольно:

/interface bridge

add name="LAN-Bridge" comment="LAN" mtu=1500 fast-forward=no igmp-snooping=yes protocol-mode=none

/interface bridge port

add interface=LAN1-Ethernet disabled=no

add interface=LAN2-Ethernet disabled=no

add interface=LAN3-Ethernet disabled=no

add interface=LAN4-Ethernet disabled=no

3. Разрешим нашему роутеру обрабатывать DNS

Разрешаем обработку DNS запросов

Консольно:

/ip dns set allow-remote-requests=yes cache-size=4096

4. Подключение к провайдеру

У меня и второй Интернет провайдер предоставляет интернет по DHCP. Т.е. необходимо настроить DHCP клиент на порт в который вставлен кабель провайдера (WAN)

Находим нужное меню и добавляем новое правило Параметров не много В столбце IP Address мы должны увидеть IP от провайдера.

Консольно:

/ip dhcp-client

add interface=WAN add-default-route=yes disabled=no default-route-distance=1 use-peer-dns=yes use-peer-ntp=yes

5. Доступ в интернет

Для того, чтобы наши клиенты могли выходить в сеть интернет, нам необходимо указать, через какой интерфейс они будут это делать.

Эти настройки делаются через Межсетевой экран (Firewall)

Переходим в межсетевой экран и добавляем правило Указываем основные параметры Указываем еще один параметр В принципе этого достаточно, чтобы на роутере уже появился интернет. Но у клиентов его не будет т.к. еще нет IP адреса и локального DHCP сервера.

Консольно:

/ip firewall nat

add chain=srcnat out-interface=WAN action=masquerade

6. IP адрес роутера

Теперь назначим нашему роутеру IP адрес.

Мы определили, что в Локации 2 будет следующий разброс:

IP адрес роутера: 192.168.88.2

IP адреса для клиентов: 192.168.88.30 — 192.168.88.59

29 адресов должно хватить для всех устройств в квартире, даже с избытком.

Переходим в меню IP адресов Добавляем IP адрес для нашего сетевого моста Так мы указываем, что IP адрес 192.168.88.2 привязать к интерфейсу LAN-Bridge

Консольно:

/ip address

add address=192.168.88.2/24 interface=LAN-Bridge

7. DHCP Сервер для локальных клиентов

Для того, чтобы наши клиенты могли подключаться к нашему роутеру и получать от него IP адреса и другие параметры, необходимо настроить DHCP сервер.

Первоначально укажем Pool IP адресов

Переходим в меню диапазонов IP адресов Добавляем обозначенный диапазон

Теперь добавляем сам DHCP сервер

Переходим в меню DHCP серверов Задаем настройки DHCP сервера Осталось еще указать для какой сети и какие дополнительные параметры будут получать подключенные клиенты.

Указываем дополнительные параметры Каждый подключенный клиент будет получать от DHCP сервера набор параметров:

Шлюз и DNS — В нашем случае и тем и другим будет выступать сам роутер.

Консоль:

/ip pool

add name=LAN-Pool ranges=192.168.88.30-192.168.88.59

/ip dhcp-server

add name=DHCP-Server interface=LAN-Bridge lease-time=12h address-pool=LAN-Pool bootp-support=dynamic bootp-lease-time=lease-time add-arp=yes authoritative=yes

/ip dhcp-server network

add address=192.168.88.0/24 gateway=192.168.88.2 netmask=24 dns-server=192.168.88.2

Настройка роутера hEX (RB750Gr3) завершена.

Далее мы рассмотрим создание туннеля для связки двух роутеров и организации единой локальной сети с сетевой маской 255.255.255.0 (24)

Создание домашней сети на базе устройств MikroTik: Часть 4 — Создание OpenVPN туннеля

Список всех статей в хронологическом порядке: История статей

Если Вам не безразлична судьба блога или Вы просто хотите отблагодарить Автора за его труд, смело переходите на страницу Поддержки, там описана вся информация, по тому, как это сделать проще простого =)UPD: 02.10.2018

Внесены правки в настройки проводных сетевых интерфейсов и сетевого моста из-за выхода прошивки 6.42.9 (Long-Term)

Как я уже рассказывал я пользуюсь исключительно прошивками ранее (Bugfix), которые сейчас изменены на ветку (Long-Term) т.е. длительной поддержки.

Подробнее прочитать про Bridge Hardware Offloading можно на Wiki MikroTik Switch_Chip_Features (Bridge_Hardware_Offloading) [ENG]

Важное замечание. На данном роутере Bridge Hardware Offloading поддерживается через switch chip MT7621

Но для его включения необходимо отключить у самого интерфейса бриджа IGMP Snooping и выбрать Protocol mode = none на вкладке STP

Поэтому если вы используете IGMP или STP/RSTP/MSTP и хотите получить аппаратную разгрузку бриджа, вам необходимо другое оборудование.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Читайте также: