Межсетевой экран d link это

В данном документе описаны основные шаги и принципы, которые нужно учитывать при работе с межсетевым экраном D-Link DFL-860E. Роутер является достаточно продвинутым для использования в сложных конфигурациях и обладает широкими возможностями. На данном примере хорошо видно как эти возможности можно использовать при одновременном подключении двух провайдеров, один из которых – Beeline (бывшая Корбина), отличающийся нетривиальностью подключения

Надеюсь что прошивку Вы обновили на заводскую! Иначе дальше можете не читать.

Последовательность действий:

- Создание адресной книги

- Конфигурирование интерфейсов

- Настройка маршрутизации

- Настройка правил безопасности

- Конфигурирование VPN сервера

- Настройка маршрутизации VPN

- Настройка правил безопасности

- Устройство сети

Сеть состоит из внутренней сети LAN, Сети DMZ

Необходимо обеспечить выход офисной сети в интернет через канал Корбины, и обеспечить работу внутренних сервисов через второго провайдера ПТН.

Вся сложность в том, что интернет-соединение от Корбины имеет динамические параметры.

Последовательность шагов настройки роутера D-Link DFL-860E

2 Создание адресной книги D-Link DFL-860E

В таблицу адресов вносятся адреса объектов которые взаимодействуют с роутером

3 Конфигурирование интерфейсов D-Link DFL-860E

Настройка соединения с интернет-провайдерами. В DNS ничего не меняем. Все адреса будут присвоены провайдером автоматически. Или если во внутренней сети уже существует DNS сервер

Wan1 подключен к Корбине. Адрес получает автоматически.

Вкладка Hardware по умолчанию

Во вкладке Advanced проверяем назначение метрики, и автоматическое добавление маршрутов

WAN2 подключен к ПТН, через ADSL модем, который работает в режиме моста. Адреса на этот интерфейс задаются в адресной книге

Если этот интерфейс у нас является вспомогательным, те весь трафик по умолчанию идет через Корбину, то на него необходимо прописать метрику больше чем для интерфейса Wan1. Надо отметить, что в сложном маршрутизаторе маршрут по умолчанию всегда должен быть один. У основного маршрута всегда метрика должна быть меньше чем у других. Одинаковые метрики для маршрута по умолчанию ведут к раздвоению пакетов и неработоспособности многих сервисов.

Корбина известна своим геморройным подключением через сервис L2TP и PPTP. Для этого идем в PPTP/L2TP Clients и настраиваем соединение. Для того что бы интерфейс получил правильные адреса и таблицу маршрутизации необходимо правильно прописать удаленный хост. Дело в том, что у Корбины адрес хоста определяется автоматически. Прописываем туда следующую запись: DNS : internet . beeline . ru . Достоинство данного роутера в том, что он может разрешать адрес удаленного хоста. К сожалению, не все роутеры, даже продвинутые имеют такую настройку.

Во вкладке Security почти ничего не меняем, а во вкладку Advanced прописываем метрику и MTU

С метрикой надо поподробнее:

Обратим внимание, на метрику на интерфейсе L2tp -110, которая больше метрики на wan 1 -100

Весь трафик идет через wan 1, во внутреннюю сеть Корбины. Следующий пункт делает возможным направление интернет трафика из внутренней сети в установившееся l2tp соединение

4 Настройка таблиц динамической маршрутизации для правильного направления трафика D-Link DFL-860E

Смотрим основную таблицу:

Как видим есть 3 маршрута с разными метриками. Основной маршрут с метрикой 100

Маршрут в интернет соединение Корбины L2TP с метрикой 110

Запасной маршрут в ПТН с метрикой 120

Задача трафик из внутренней сети Lan пустить через l2tp канал Корбины

Создаем для этого еще одну таблицу маршрутизации forward_routing

А теперь самое интересное

Идем в раздел Routing Rules и создаем правила для таблиц маршрутизации

Правило 1- short_lan_to_corbina дает возможность динамического применения таблицы маршрутизации

В случае если источник находится в сети Lan и, направляется согласно метрике в основной таблице в Wan 1, к нему применятся таблица маршрутизации forward _ routing , которая направляет его в интерфейс L 2 TP . Для приходящих обратно пакетов работает таблица main

Для того чтобы наружу могли работать внутренние сервисы, необходимо создать еще одно правило: short_corbina_back, согласно которому, входящие пакеты приходящие на интерфейс L2tp_corb должны направляться согласно основной таблице main, а возвращаться согласно той же таблицы forward _ routing

Для того что бы через интерфейс wan2 можно было раздавать сервисы из внутренней сети в интернет необходимо создать динамическое правило для входящих пакетов. Сначала создается дополнительная таблица маршрутизации forward_routing2

В ней создается маршрут по умолчанию с метрикой 80 для интерфейса wan2

Для того чтобы входящие пакеты с интерфейса wan 2 могли попасть во внутренню сеть и выйти обратно через тот же интерфейс wan 2 необходимо создать еще одно правило: short_wan2_back

Согласно этому правилу, входящий пакет с интерфейса wan2 разгуливается согласно основной таблицы маршрутизации main, а обратный пакет направляется согласно таблицы forward_routing2. Таким образом можно заставить правильно работать, например, web-сайт, который находится во внутренней сети через запасной канал wan2. Пакеты будут правильно приходить и уходить через один и тот же интерфейс.

5 Настройка правил безопасности D-Link DFL-860E

Правило 2 разрешает пинг маршрутизатора из локальной сети

Правило 3 в данной папке включает NAT от интерфейса L2TP Корбины во внутреннюю сеть

Правило 2 в данной папке включает NAT через интерфейс второго провайдера во внутреннюю сеть

Правило 1 в данной папке позволяет пинговать внешний IP адрес L2TP интерфейса

Правило 2-5 проброс сервиса ftp из внутренней сети через интерфейс L2TP Корбины в интернет

Правило 6 включает преобразование адресов NAT на интерфейсе L2TP Корбины

Правило 1-13 проброс внутренних сервисов через интерфес WAN 2 второго провайдера в интернет

Правило 14 включает преобразование адресов NAT на интерфейсе WAN 2 второго провайдера

6 Конфигурирование VPN сервера D-Link DFL-860E

Данный маршрутизатор можно использовать как L2TP –Сервер для подключения удаленных пользователей через защищенное соединение по протоколу IPSEC.

Создаем новый Pre shared key

Заходим в interfaces / IPSec и создаем новый интерфейс

Вкладка Authentication . Выбираем Preshared key который мы создали ранее

Во вкладке Routing отмечаем автоматическое добавление маршрута

Заходим в меню PPTP/L2TP Servers и добавляем новый сервер:

Заходим в User Authentication / Local User Databases и создаем базу для удаленных пользователей:

После чего создам самих удаленных пользователей

Идем в User Authentication / User Authentication Rules и создаем правило аутентификации . Привязываемся там ко всем объектам, которые мы создали ранее

Во вкладке Authentication Options выбираем базу данных для удаленных пользователей.

7 Настройка маршрутизации для VPN . D-Link DFL-860E

При установке канала в основную таблицу маршрутизации автоматически добавляются интерфейсы VPN подесети. Основная задача – это разрешить трафик туда, куда нужно

8 Настройка правил безопасности D-Link DFL-860E

Разрешаем хождение трафика во внутреннюю сеть и в сеть DMZ

При желании можно правила ужесточить и назначить только специфические сервисы

Все пожелания по данному документу прошу направлять Егорову Ярославу – инженеру Компании «Глобал-Админ»

Сегодня, в эпоху активного развития компьютерных сетей, пользователи предпочитают высокую скорость передачи данных и хорошее качество получаемых посредством сетей услуг, и, как следствие, от современного оборудования требуется не только высокая производительность и возможность взаимодействия с себе подобными, но и совмещение в одном устройстве большого функционала, позволяющего выполнять множество задач, включая и быстрый обмен информацией, и качественную передачу медиаконтента, и защиту передаваемых данных.

Высокопроизводительные управляемые маршрутизаторы серии Unified Services DSR-250N/500/500N/1000/1000N предназначены для эффективного управления сетями и их защиты в секторах SOHO и SMB. Маршрутизаторы Unified Services совмещают быстродействие Gigabit Ethernet, функции межсетевого экрана и все преимущества использования Wi-Fi/3G-сетей.

К расширенному функционалу маршрутизаторов серии DSR относится поддержка IPv6, Dynamic DNS, IEEE 802.1Q VLAN, Multiple SSID. Управление на основе политик обеспечивает максимальную производительность устройств, расширенные функции VPN позволяют создавать защищенные каналы связи для подключения мобильных пользователей и филиалов к корпоративной сети, а возможность управления полосой пропускания гарантирует выделенную полосу для различных сервисов.

DSR-500/500N/1000/1000N поддерживают функции Route Fail-Over и Outbound Load Balancing, что гарантирует отказоустойчивость и позволяет распределять исходящий трафик между WAN-интерфейсами.

Высокая скорость в беспроводных сетях обеспечивается благодаря применению технологии MIMO. DSR-250N/500N работают в одном диапазоне частот (IEEE 802.11 b/g/n), а DSR-1000N может работать в двух диапазонах: 2,4 ГГц либо 5 ГГц (IEEE 802.11 a/b/g/n). Безопасность беспроводной сети обеспечивается поддержкой протоколов шифрования и аутентификации.

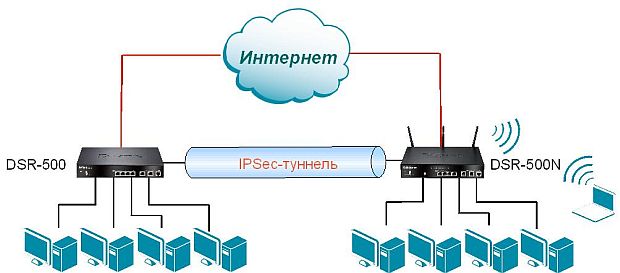

увеличить изображение

Рис. 9.5. Создание VPN-туннеля с помощью маршрутизаторов DSR-500/500N

Маршрутизаторы ADSL

Маршрутизаторы ADSL D-Link разработаны для сетей малых офисов и дома. Они позволяют быстро и просто получить широкополосный доступ в Интернет и совместно использовать канал связи ADSL несколькими пользователями. Благодаря встроенному интерфейсу ADSL2/ADSL2+, поддерживающему скорость нисходящего потока до 24 Мбит/с, межсетевому экрану и QoS, данные устройства предоставляют пользователям удобный и экономичный способ создания безопасной, высокоскоростной сети.

ADSL-маршрутизаторы DSL-2500U и DSL-2540U обеспечивают защиту межсетевым экраном при помощи проверки состояния пакета SPI, ведут протокол попыток хакерских атак, таких как "отказ в обслуживании" (DoS). Управление доступом осуществляется с помощью фильтрации пакетов на основе МАС/IP-адресов источника и приемника. Маршрутизаторы поддерживают несколько очередей приоритетов для групп домашних и офисных пользователей в целях беспрерывной передачи данных без перегрузки трафика. Поддержка QoS обеспечивает более эффективную передачу данных приложений, чувствительных к задержкам. DSL-2500U оснащен портом Ethernet LAN, который можно непосредственно подключать к компьютеру или к коммутатору Ethernet, а DSL-2540U – 4 портами Ethernet LAN для предоставления пользователям возможности совместного использования широкополосной линии Интернет.

Кроме 4-х портового коммутатора 10/100 Мбит/с, ADSL-маршрутизаторы DSL-2650U и DSL-2750U оснащены беспроводным модулем (2,4 ГГц) и портом USB 2.0. Использование беспроводного модуля создает возможность передачи информации по беспроводной защищенной сети, а благодаря USB-портам, данные маршрутизаторы обеспечивают подключение принтеров, жесткого диска или flash-накопителей. Также можно получить совместный доступ к USB-накопителям в сети.

Обзор межсетевых экранов NetDefend D-Link

По мере того, как бизнес-процессы становятся все более зависимыми от сетевой инфраструктуры, решения по повышению безопасности сетей приобретают весьма актуальный характер. D-Link представляет межсетевые экраны серии NetDefend нового поколения, являющиеся комплексным решением по обеспечению безопасности сетей предприятий. Серия NetDefend учитывает растущие требования, предъявляемые к сетевой безопасности, защите от атак хакеров, вирусным угрозам и повышению конфиденциальности информации.

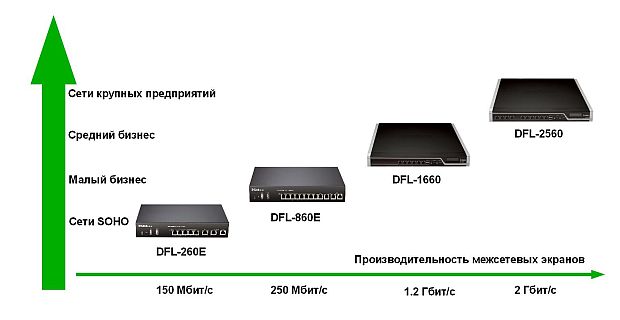

увеличить изображение

Рис. 9.6. Позиционирование межсетевых экранов D-Link NetDefend

Аппаратная спецификация межсетевых экранов NetDefend включает высокоскоростные процессоры, большие базы данных и вычислительные мощности, позволяющие обрабатывать до миллиона параллельных сессий. Устройства с портами Gigabit Ethernet , позволяют развертывать гибкие, масштабируемые и свободные от "узких" мест сети, объединяющие между собой различные рабочие группы и предприятия.

Все межсетевые экраны данной серии поддерживают удаленное управление через Web - интерфейс или выделенное соединение. Они включают набор функций для мониторинга и поддержания состояния и безопасности сети, в том числе отправку уведомлений по электронной почте, ведение журнала системных событий log и предоставление статистики в режиме реального времени. Эти функции, наряду с возможностью обновления программного обеспечения, дают возможность проведения анализа и эффективного управления сетевым трафиком.

увеличить изображение

Рис. 9.7. Обзор производительности и портов DFL-260E и DFL-860E

увеличить изображение

Рис. 9.8. Обзор производительности и портов DFL-1660 и DFL-2560

Операционная система D-Link NetDefendOS является основным программным обеспечением, которое используется для управления межсетевыми экранами D-Link с расширенным функционалом. В отличие от продуктов, использующих стандартную операционную систему (например, Unix или Microsoft Windows ), NetDefendOS обеспечивает бесшовную интеграцию всех подсистем, подробный контроль над всеми функциями и снижение риска атак. Ниже представлены основные функции системы NetDefedOS:

IP Routing (Маршрутизация). NetDefendOS обеспечивает различные опции IP -маршрутизации, включая статическую маршрутизацию, динамическую маршрутизацию, а также возможности маршрутизации multicast . Кроме того, NetDefendOS поддерживает такие функции, как Virtual LAN , мониторинг маршрутов и др.

Firewalling Policies (Политики межсетевого экрана). NetDefendOS предоставляет проверку пакетов SPI (Stateful Packet Inspection ) для широкого набора протоколов, включая TCP , UDP и ICMP .

Администратор может задать подробные политики (набор правил) межсетевого экрана на основе источника/назначения сети/интерфейса, протокола, портов, учетных данных пользователя, времени дня, позволяющие определить, какой трафик будет разрешен или запрещен NetDefendOS.

Address Translation (Трансляция адресов). В целях обеспечения функционала, а также безопасности, NetDefendOS на основе политик поддерживает как динамическую трансляцию адресов ( NAT ), так и статическую трансляцию адресов (SAT), что обеспечивает работу в различных типах сетей.

VPN (Виртуальные частные сети). NetDefendOS поддерживает различные варианты реализации VPN ( Virtual Private Network ) на основе протоколов IPsec, L2TP , PPTP и может работать как сервер или клиент для этих типов VPN и позволяет настраивать индивидуальные политики безопасности для каждого VPN -туннеля.

Anti-Virus scanning (Антивирусное сканирование)*. NetDefendOS оснащена встроенным антивирусом, что позволяет просматривать файлы любого размера, используя технологию потокового сканирования. Данный метод сканирования увеличивает производительность проверки, сокращая так называемые "узкие места" в сети. Межсетевые экраны D-Link используют сигнатуры вирусов от "Лаборатории Касперского", при этом существует возможность обновления сигнатур. В результате вирусы и вредоносные программы могут быть эффективно заблокированы до того, как они достигнут конечных пользовательских устройств.

Intrusion Detection and Prevention (Система обнаружения и предотвращения вторжений). Для предотвращения атак на уровне приложений, против уязвимостей в сервисах и приложениях NetDefendOS предоставляет защиту от вторжений – Intrusion Detection and Prevention ( IDP ). Данный механизм работает на основе политик и позволяет выполнять высокопроизводительное сканирование и обнаружение атак и выполнять блокировку, при этом дополнительно вносить в черный список атакующие хосты.

Web Content Filtering (Фильтрация Web-контента). NetDefendOS предлагает различные механизмы фильтрации Web -контента, не соответствующего политике использования Интернета. На основе заданной категории Web -содержимое может блокироваться, а Web -сайты будут добавлены в белый или черный список в нескольких политиках.

ZoneDefense*. Для того чтобы минимизировать влияние аварийной ситуации на всю сеть , межсетевые экраны поддерживают специальную функцию – ZoneDefense, представляющую собой механизм, позволяющий им работать с коммутаторами локальных сетей D-Link и обеспечивающий активную сетевую безопасность . Функция ZoneDefense автоматически изолирует инфицированные компьютеры локальной сети и предотвращает распространение ими вредоносного трафика.

*Использование данной функции зависит от конкретной модели DFL.

Межсетевой экран DFL-260E

Межсетевой экран NETDEFEND DFL-260E предназначен для использования в малых сетях, например, домашних или сетях небольшого офиса. Данная модель является надежным решением по обеспечению безопасности, так как межсетевой экран объединяет систему предотвращения вторжений ( IPS ), проверку пакетов антивирусом, балансировку нагрузки ( Load Balance), отказоустойчивость (Fault-Tolerance), аутентификацию пользователей, защиту от атак Denial of Service (DoS), а также поддерживает VPN -сети.

Межсетевой экран DFL-260E оснащен одним WAN-портом, одним настраиваемым пользователем DMZ-портом и пятью LAN -портами с 10/100/1000 Мбит/с Ethernet -интерфейсами. Поскольку DMZ-порт можно конфигурировать как WAN- интерфейс , данная модель эффективно применяется в сетях организаций для непрерывного соединения с Интернетом

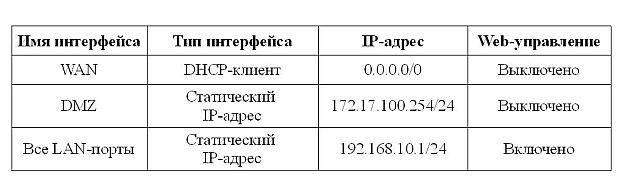

Конфигурация интерфейсов DFL-260E по умолчанию:

Управление разрешено с любого LAN -интерфейса по адресу https://192.168.10.1, только LAN - интерфейс отвечает на команду " ping ".

Обзор функциональных возможностей DFL-260 представлен в сравнительной таблице по межсетевым экранам серии NetDefend в приложении C.

Межсетевой экран D-Link DFL-870 является одним из мощных девайсов с большими возможностями. В организациях часто бывают такие случаи когда в одной сети находятся несколько юридических лиц и используется одна локальная сеть. Всем пользователям разных организаций нужен доступ к общим ресурсам. Но нужно разграничить выход в интернет, т.е. сделать так чтобы сотрудники одной организации выходили в интернет со своего внешнего IP адреса, а сотрудники другой организации через другой. У обоих организаций используется один оператор связи и он выдал два внешних IP адреса по одному кабелю. У нас есть межсетевой экран DFL -870 c помощью которого нам и нужно сделать разграничение.

Для решения данной задачи нам нужно в DFL создать объекты соответствующие выданным настройкам провайдера. (рис.1,2)

wan_ipadress, Wan_Milhina - внешние ip адреса;

Wan_gwadr, WAN_gvmilhina - Шлюзы выданные провайдером;

wan_maskadr, Mask_Milhina - Маска сети, записанная в битовом виде.

wan_dns1_adr, wan_dns2_adr - DNS сервера выданные провайдером.

Да ещё объект goodline будет основным каналом, с теми настройками которые устанавливаются не посредственно на порту устройства.

Объекты 2,5,6,7,8,9 и т.д. это внутренние IP адреса пользователей организации IP_Milhina. И только эти клиенты будут выходить в интернет через внешний IP адрес Wan_Milhina., а остальные через Goodline.

После создания объектов необходимо создать ARP запись для Wan_Milhina, для того чтобы он стал виден из вне. Для этого заходим Network -> ARP/Neighbor Discovery -> Add -> ARP/Neighbor Discovery. (Рис.3)

Mode: Принимает три значения (Publish, Static и XPublish) выбираем Publish.

Interface: Порт (интервэйс) где находится выделенный внешний IP адрес.

IP address: Внешний IP адрес

MAC address: MAC адрес оставляем без изменений. (По умолчанию).

Comments: Комментарий для удобства распознования созданного объекта, можно не заполнять.

Далее нам нужно создать таблицу маршрутов перейдя Network -> Routing -> Routing Tables -> Add -> Routing Tables. (Рис.4)

Далее создаём маршруты Add -> Route IPv4 (рис.5). Первое правило:

Interface: Интерфейс (порт) где резолвится внешний IP адрес;

Network: Внутренняя под сеть устанавливаем All-nets. (По умолчанию);

Gateway: Шлюз внешнего IP адреса;

Local IP address: Оставляем по умолчанию (None);

Metric: Метрику устанавливаем на 100;

Forward Broadcast Traffic: Галочку не ставим.

Comments: Любой по Вашему усмотрению.

Остальные вкладки Proxy ARP, Мonitor и Monirored Hosts их оставляем без изменений.

И второе правило (рис.6):

Interface: Интерфейс (порт) где резолвится внешний IP адрес;

Network: Устанавливаем маску сети провайдера;

Gateway: (None);

Local IP address: (None);

Metric: Метрику устанавливаем на 100;

Forward Broadcast Traffic: Галочку не ставим.

Comments: Любой по Вашему усмотрению.

Остальные вкладки Proxy ARP, Мonitor и Monirored Hosts их оставляем без изменений.

После создания маршрутов необходимо политику маршрутизации т.е. приорететы перейдя по пути Network -> Routing ->Policy-based Routing Rules -> Add - Routing Rulles. (рис.7).

Name: Имя правила любое;

Forward routing table: Наше ранее созданная таблица маршрутизации;

Return routing table: Таблица маршрутизации созданная по умолчанию;

Service: Какие службы будут проходить по данному маршруту (all-services);

Schedule: время когда данный маршрут будет активный (по умолчанию None);

Interface Source: lan1 (порт куда подключена локальная сеть предприятия);

Network Source: Milhina_IP (группа внешних адресов локальной сети которые будут выходить в интернет);

Interface Destination: Wan_goodline (внешний порт где находится внешний IP адрес;

Network Destination: all-nets (локальная подсеть нашего предприятия);

Comments: Любой по желанию;

Далее нужно создать роль и в данной роли разрешить только определённым Ip адресам выходить интернет через созданный нами маршрут. Для это перейдя по пути Policies -> Main IP Rules -> Add -> IP rule (рис.8)

Name: Любое;

Action: Принимает значения ( Drop, Reject, Allow, NAT, Forward fast, SAT, SLB SAT, Multiplex SAT ) выбираем NAT;

Interface Source: lan1 (порт куда подключена локальная сеть предприятия);

Network Source: Milhina_IP (группа внешних адресов локальной сети которые будут выходить в интернет);

Interface Destination: Wan_goodline (внешний порт где находится внешний IP адрес;

Network Destination: all-nets (локальная подсеть нашего предприятия);

NAT action: Specify sender address (по умолчанию);

New IP Address: Wan_Milhina (это внешний IP адрес через который будут выходить в интернет выбранные пользователи);

Application Control: По умолчанию Off;

Logging: По умолчанию ON и уровень логирования Default;

Comments: Любой по желанию;

После данных настроек выбранные пользователи будут выходить в интернет под другим внешним IP адресом.

Межсетевой экран уровня Enterprise

DFL-870 обеспечивает полный набор расширенных функций безопасности для защиты, управления и мониторинга сети. Данные функции включают удаленное управление, политики управления полосой пропускания, черные/белые списки URL, политики доступа и SNMP. DFL-870 также поддерживает такие функции, как уведомление по электронной почте, системный журнал и сбор статистики в режиме реального времени, которые позволяют отслеживать состояние сети. Помимо этого, применение функций резервирования канала WAN и балансировки нагрузки позволяет обеспечить бесперебойную работу сети и оптимизировать производительность системы.

Unified Threat Management (UTM)

Надежная система предотвращения вторжений

DFL-870 обеспечивает высокоэффективное предотвращение известных атак и атак zero-day на основе технологии компонентных сигнатур IPS. База данных IPS содержит информацию об атаках и вторжениях, собранную на публичных сайтах (например, National Vulnerability Database и Bugtrax). DFL-870 постоянно создает и оптимизирует с помощью D-Link Auto-Signature Sensor System сигнатуры NetDefend, которые обеспечивают высокую точность обнаружения при минимальном количестве ошибочных срабатываний.

Фильтрация Web-содержимого

Управление приложениями

Использование функции управления приложениями позволяет межсетевому экрану пропускать трафик только определенного типа для заданных приложений и повысить, таким образом, безопасность сети. Благодаря этой функции DFL-870 формирует трафик, приоритизируя его или применяя соответствующие политики, и более эффективно управляет полосой пропускания. Используя функцию инспектирования пакетов и базу данных сигнатур приложений на основе шаблонов, DFL-870 позволяет контролировать пользовательский контент.

Производительность VPN

DFL-870 оснащен встроенным клиентом и сервером VPN и поддерживает протоколы IPSec, PPTP, L2TP и SSL&sup4;, что позволяет осуществлять подключение удаленных пользователей и филиалов к головному офису через зашифрованные виртуальные каналы. Благодаря поддержке аппаратных модулей VPN межсетвой экран позволяет управлять большим количеством конфигураций VPN.

Потоковое сканирование вирусов

DFL-870 позволяет выполнять потоковое антивирусное сканирование файлов любого размера с использованием сигнатур от Kaspersky Labs без сохранения входящих файлов в кэш. Данный метод сканирования не только увеличивает производительность проверки, но и сокращает так называемые «узкие места» в сети.

Читайте также: