Майнер не дает установить антивирус

С темой майнеров лично я столкнулся после заявления Германа Клименко о том, что огромное количество серверов Москвы поражены майнерами. До этого майнеры были лично для меня лишь одним из видов вредоносных программ. Времени с тех пор прошлом не так уж и много, но количество желающих заработать на чужих компьютерах растет и думаю настала пора поговорить об этом явлении.

Кому интересно сколько майнеров создается в день, как они распространяются и (самое главное) как относятся к ним антивирусы — прошу под кат!

Начнем с последней заявленной темы — об отношении антивирусов и майнеров. Для ответа на этот вопрос нужно понимать, что есть вредоносная программа с точки зрения антивируса.

Вредоносная программа — это программа, устанавливаемая на компьютер без ведома пользователя или выполняющая на компьютере пользователя несанкционированные действия. Определение не идеальное, но очень близкое к истине.

Проблема для жертвы заключается в том, что ее компьютер, зараженный криптомайнером, работает значительно медленнее обычного…

… продвинутые зловреды прекращают работу во время запуска на ПК «тяжелых» приложений вроде игр.

Однозначно вредоносное поведение, делающие майнеров законной добычей антивирусов (и иных систем защиты, ибо не антивирусами едиными).

Но может ли антивирус поймать майнер?

Майнеров довольно много, а сложность их детектирования заключается в том, что сам по себе майнинг — стандартный процесс. Это не попытки стирать или модифицировать файлы, изменять содержимое загрузочного сектора жесткого диска и т.п. Нет, майнинг в обычном случае не будет определяться антивирусом. Поэтому разработчикам антивирусов приходится искать новые способы определения наличия таких программ на компьютерах жертв

Не совсем так. В приведенной выше цитате речь идет о поведенческом анализаторе (или его разновидности — облачном антивирусе). Эти компоненты антивируса действительно отслеживают поведение. И если бы вредоносная программа занималась чисто майнингом, то действительно решить, что это вредоносная программа или нет — было бы невозможно. Поэтому предлагаю посмотреть какие бывают майнеры.

Грубо говоря разновидностей две. Первая реализует майнинг самонаписанным компонентом. И тут все понятно — сигнатуры антивирусных баз не дадут даже запуститься майнеру, как бы он не проник на машину. Упомянутая статья утверждает, что «cервера в сети злоумышленники заражают, эксплуатируя уязвимость вроде EternalBlue». Точно также распространялся Wanna Cry. Но при этом запуститься он мог не всегда. Так один из антивирусов отлавливал его эвристиком, другой при наличии включенного облака — его компонентами.

Майнер Trojan.BtcMine.1259 скачивается на компьютер троянцем-загрузчиком Trojan.DownLoader24.64313, который, в свою очередь, распространяется с помощью бэкдора DoublePulsar. Сразу после старта Trojan.BtcMine.1259 проверяет, не запущена ли на инфицированном компьютере его копия. Затем он определяет количество ядер процессора, и, если оно больше или равно указанному в конфигурации троянца числу потоков, расшифровывает и загружает в память хранящуюся в его теле библиотеку. Эта библиотека представляет собой модифицированную версию системы удаленного администрирования с открытым исходным кодом, известной под наименованием Gh0st RAT (детектируется Антивирусом Dr.Web под именем BackDoor.Farfli.96). Затем Trojan.BtcMine.1259 сохраняет на диск свою копию и запускает ее в качестве системной службы. После успешного запуска троянец пытается скачать с управляющего сервера, адрес которого указан в конфигурационном файле, свое обновление.

Второй вариант — использование обычного майнера.

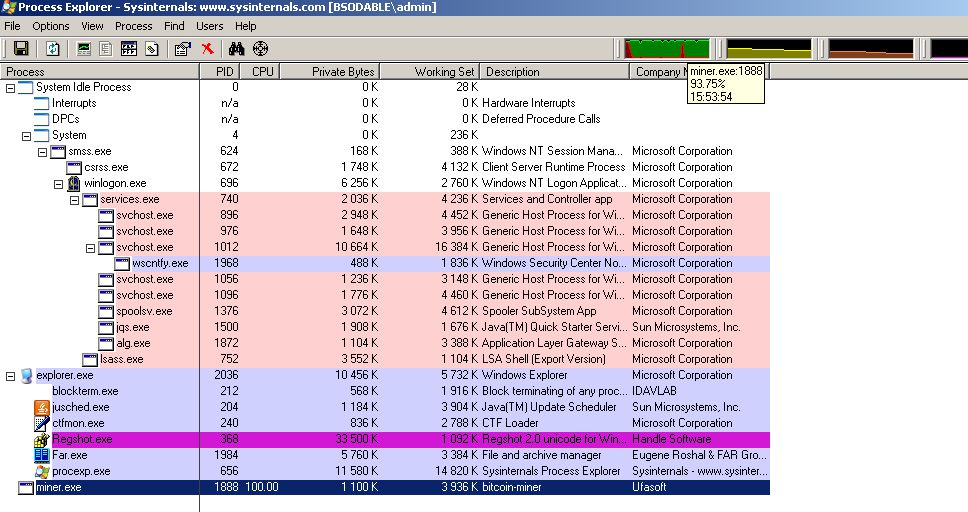

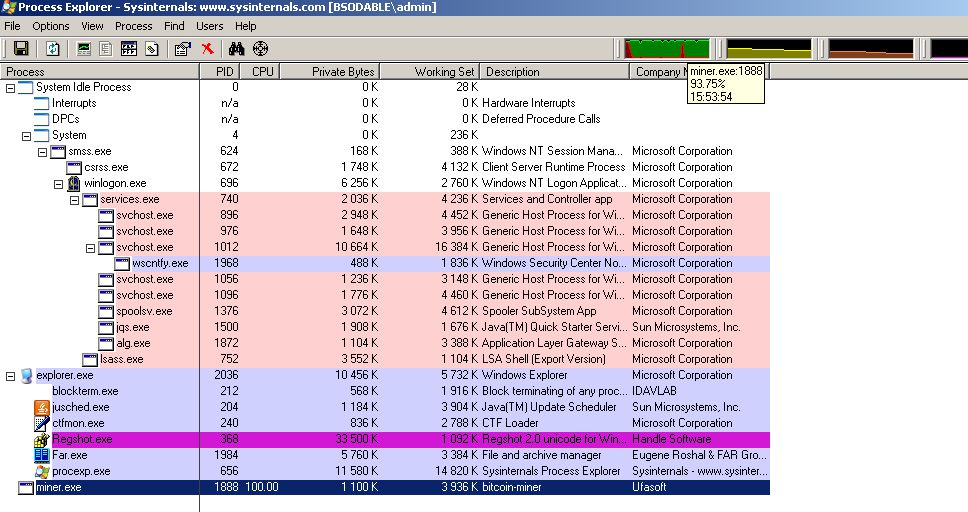

Trojan.BtcMine.1, использует две легитимные программы для майнинга, с помощью которых задействует вычислительные ресурсы компьютера жертвы с целью «добычи» виртуальных монет. Будучи запущенным в системе ничего не подозревающим пользователем, Trojan.BtcMine.1 сохраняет себя во временную папку под именем udpconmain.exe. Затем он прописывает путь к исполняемому файлу в отвечающем за автозагрузку приложений ключе реестра. Потом вредоносная программа скачивает из Интернета и размещает во временной папке под именем miner.exe второй «майнер» с целью максимально загрузить компьютер расчетами. После этого троянские программы подключаются к одному из пулов платежной системы и начинают вести расчеты, зарабатывая для злоумышленников соответствующее вознаграждение. На иллюстрации можно увидеть нагрузку на процессор, которую создает программа-майнер, запущенная троянцем Trojan.BtcMine.1.

В данном случае для запуска легитимного майнера его надо сначала доставить на машину, запустить и желательно скрыть присутствие процесса в системе/значка в трее. А значит есть вредоносные компоненты, которые опять же могут быть обнаружены или по сигнатурам или по поведению

В общем — будет сигнатура — майнер не пройдет. Не будет сигнатуры, майнер обнаружат по выросшей загрузке машин и сигнатура появится.

На выбранную дату обойденным вниманием вирусописателей оказался Android, возьмем пример из новостей

Android-майнеры Android.CoinMine.1.origin и Android.CoinMine.2.origin, предназначенные для добычи виртуальных валют Litecoin, Dogecoin и Casinocoin распространялись злоумышленниками в модифицированных ими популярных приложениях и активизировались в те промежутки времени, когда мобильное устройство не использовалось его владельцем. Т. к. данные вредоносные программы активно задействовали аппаратные ресурсы зараженных смартфонов и планшетов, это могло стать причиной их перегрева, ускоренного разряда аккумулятора и даже обернуться финансовыми потерями для пользователей вследствие чрезмерного потребления троянцами интернет-трафика. А уже в апреле 2014 года появились новые версии данных троянцев, которые были обнаружены в каталоге Google Play и предназначались для добычи криптовалюты Bitcoin. Эти вредоносные приложения скрывались в безобидных «живых обоях» и также начинали свою противоправную деятельность, если зараженное мобильное устройство не использовалось определенное время.

Пример майнера для Линукс можно посмотреть здесь.

Как распространяются майнеры?

Всеми путями распространения вредоносных программ. Пара примеров

Trojan.BtcMine.737 перечисляет доступные в сетевом окружении компьютеры и пытается подключиться к ним, перебирая логины и пароли с использованием имеющегося в его распоряжении специального списка. Помимо этого, вредоносная программа пытается подобрать пароль к локальной учетной записи пользователя Windows. Если это удается, Trojan.BtcMine.737 при наличии соответствующего оборудования запускает на инфицированном компьютере открытую точку доступа WiFi. Если вредоносной программе удалось получить доступ к одному из компьютеров в локальной сети, предпринимается попытка сохранить и запустить на нем копию троянца либо с использованием инструментария Windows Management Instrumentation (WMI), либо при помощи планировщика заданий

Суммарно майнеры составят порядка 0.3 от всех пойманных за месяц. Не каждый месяц, но периодически майнеры попадают в топ самых распространенных вредоносных программ.

- Майнеры — законная цель антивирусов и при наличии сигнатур и правил они могут удаляться и удаляются

- Любые вредоносные программы находятся и удаляются антивирусом только при наличии правил/сигнатур. Поскольку майнеры любят создавать ботнеты, то в руки аналитиков они попадают гарантированно

- Антивирус — не панацея и не золотая пуля. Поэтому не стоит пренебрегать иными методами защиты, тем же ограничением прав

- Обновите антивирус и проверьте систему. Смешно кажется, но у огромного количества народа базы устаревшие

- Если базы свежие — скачайте иной антивирус и проверьтесь им

- Проверьте наличие неизвестных процессов им системных служб. Как правило майнер не затрудняет себя маскировкой и службы/процессы видны. Пример

Update2. Есть ли майнеры, процессов которых не видно? Мало, но есть.… Майнер выбирает в netsvcs существующую системную службу, заменяет файл службы, восстанавливает аттрибуты времени и и запускает службу… Но нет в мире совершенства — обнаружены по загрузке процессора

Тут кроме поведенческого анализатора изменений мер защиты вряд-ли придумаешь. Плюс конечно контроль всего, что запускается нового

Причина невозможности установить или запустить антивирусный продукт не компьютер, заражённый вирусом, — активность последнего. Майнер загружается вместе с операционной системой, после чего блокирует работу всех других приложений, представляющих для него потенциальную угрозу. Пользоваться «Диспетчером задач» или многократно перезагружать ПК в этом случае бесполезно: обычно опасные программы маскируются под безобидные процессы, а кроме того, они часто «неубиваемы» обычными системными средствами. Именно поэтому вирус не даёт открыть антивирус — работа последнего блокируется, и пользователь или вовсе не видит запуска, или через несколько секунд срабатывает блокировка антивирусного программного обеспечения.

Попробуйте сделать следующее:

- Вспомните, когда в последний раз инсталлировали или запускали программу, к которой утратили доступ.

- Поищите в списке «Автозагрузка», доступном в «Диспетчере задач», подозрительные процессы — может быть, не запускается антивирус из-за одного из них.

- Если вручную устанавливали какую-либо «специальную» или загруженную из неблагонадёжного источника программу, попытайтесь удалить её, а также каталог, в котором она размещалась.

Альтернативное решение проблемы майнера, который не дает установить антивирус

Итак, для начала борьбы с майнером, нужно запустить ОС в безопасном режиме, зажав F8 во время включения. После загрузки Windows нужно запустить исполняемый файл DrWebCureIt.exe и дождаться, пока приложение найдет вредоносные файлы.

Почему нужен антивирус?

В последнее время майнеры («добытчики» криптовалют) находятся в тренде.

Обратите внимание, что тип вредоносной программы здесь обозначен как Tool. То есть это по сути утилиты, которые используются во вредоносных целях. Их вредоносность (помимо использования ресурсов ПК без спроса) заключается в скрытой установке и работе без разрешения пользователя.

Также стоит обратить внимание на огромное количество майнеров для «маков» и устройств под управлением Linux – Windows давно уже не единственная платформа, на которой зарабатывают злоумышленники.

Обычный посетитель сайта на среднем ноутбуке генерирует 30 хешей в секунду. Для The Pirate Bay со средним временем сессии 5 минут и месячной аудиторией 315 млн человек это дает 30×300×315000000 = 2 835 000 мегахешей в месяц.

Если гуманно обращаться с людьми и загружать процессор только на 30%, то остается 850 000 мегахешей. Coinhive выплачивает владельцам веб-сайтов 0,00015 XMR за миллион хешей, так что The Pirate Bay мог бы заработать 127,5 XMR ($12 000) в месяц и полностью убить свою репутацию в глазах пользователей.

Майнер не может работать без связи с Интернетом – ему же нужно передавать результаты своей работы. Поэтому первое, что приходит в голову, – блокировать домены, к которым он обращается.

От большинства майнерских скриптов можно защититься, если заблокировать в hosts хотя бы самые популярные домены — и поддерживать список в актуальном состоянии, добавляя туда новые домены по мере их обнаружения.

К сожалению, в последнее время майнерские скрипты начали случайным образом менять домены.

Но есть одна проблема. Чтобы добавить новый домен, нужно найти вредоносную программу на своем компьютере, выяснить, к какому домену она обращается, а уже потом заблокировать ей доступ в сеть.

Можно пойти по другому пути – отслеживать активность на каждом сайте с помощью специального плагина.

Установленный плагин к браузеру (No Coin, minerBlock) следит за активностью на каждом сайте — и сигнализирует, если на нём обнаружен майнерский скрипт. Такой подход помогает даже против скриптов с рандомными доменами. К тому же, здесь вы можете поместить сайт в белый список, если действительно хотите пожертвовать ему часть процессорного времени.

Минус этого подхода – в том, что подобные расширения вряд ли будут хорошо работать против майнеров с низкой активностью.

Наконец, можно вообще поступить радикально:

Но все-таки самый надежный способ заблокировать майнерские скрипты — это установить расширение, которое вообще блокирует выполнение любых скриптов, как NoScript для Firefox.

Идея хорошая, но запрет исполнения всех до одного скриптов, к сожалению, применим далеко не ко всем сайтам – многие без них не смогут работать.

Как защититься от вирусов-майнеров

Лечение антивирусами — дело хорошее, но лучше заражение не лечить, а предотвращать. Тем более, что антивирусы, как правило, не поспевают за появлением новых разновидностей компьютерной заразы.

Следующие правила помогут вам свести риск заражения к минимуму, и держать компьютер чистым не только от майнеров, но и вообще от любых вирусов:

Антивирус китайский 360, получилось установить с флешки, вирус его не принял в серьез, ну и антивирус ничего не сделал положительного, ESED32 онлайн скайнер, выявил угроз несколько штук. но проблема осталась ( портативную вирсию вирус не дает установить ). Пользовался программами касперского позволяющие помочь в такой ситуации, ноль только. Ни один антивирус, ни один сайт антивируса не получается открыть, а их установка даже не начинается.

мучаюсь уже полгода, антивирус действуйте по системе - играешь в ААА проект 20-21года ресурсоемкий, он делает все так, что-бы игра шла плавна, заходишь в старую игру, или онлайн. ты лагаешь как черт дико, ибо вирус не считает эти слабые игры за игры, и загружает твою видеокарту на все 1000%

винду сносить не вариант вообще, безопасный режим бесполезен

Поправка *портативные версии антивирусов он тупо уничтожает

Среднестатистический человек Мудрец (10538) r r, и почему же не канает безопасный режим?

Безопасный режим, не помогает чтобы не баться снос винды

ты шо, это вообще бесполезная детская игрушка в данной ситуации, поверь.

Проще всего переустановить систему и не парить мозги.

"портативную вирсию вирус не дает установить", бред сивой кобылы, портативные программы в установке не нуждаются, есть еще загрузочные диски для сканирования до загрузки винды пока вирус спит.

Попробуй создать нового пользователя-админа, и сразу выйди из своей текущей записи и войди в чистую, в ней по-началу не должно быть в автозагрузке твоего майнера. В ней можно почистить систему, если знаешь, где вирус прячется. Старую запись при этом лучше всего удалить. Ничего из данных не теряешь, винду не переустанавливаешь, профит (работает почти все время, но не 100%).

в том то и дело что он настолько охеревший что я за полгода его не нашел еще, я по файлам все перебирал

Можно попробовать все это сделать не удаляя вирус, но тут не угадаешь, после удаления старого юзера и перезагрузки - полетит автозапуск виря, или нет. Обычно нет, но не факт)

С темой майнеров лично я столкнулся после заявления Германа Клименко о том, что огромное количество серверов Москвы поражены майнерами. До этого майнеры были лично для меня лишь одним из видов вредоносных программ. Времени с тех пор прошлом не так уж и много, но количество желающих заработать на чужих компьютерах растет и думаю настала пора поговорить об этом явлении.

Кому интересно сколько майнеров создается в день, как они распространяются и (самое главное) как относятся к ним антивирусы — прошу под кат!

Начнем с последней заявленной темы — об отношении антивирусов и майнеров. Для ответа на этот вопрос нужно понимать, что есть вредоносная программа с точки зрения антивируса.

Вредоносная программа — это программа, устанавливаемая на компьютер без ведома пользователя или выполняющая на компьютере пользователя несанкционированные действия. Определение не идеальное, но очень близкое к истине.

Проблема для жертвы заключается в том, что ее компьютер, зараженный криптомайнером, работает значительно медленнее обычного…

… продвинутые зловреды прекращают работу во время запуска на ПК «тяжелых» приложений вроде игр.

Однозначно вредоносное поведение, делающие майнеров законной добычей антивирусов (и иных систем защиты, ибо не антивирусами едиными).

Но может ли антивирус поймать майнер?

Майнеров довольно много, а сложность их детектирования заключается в том, что сам по себе майнинг — стандартный процесс. Это не попытки стирать или модифицировать файлы, изменять содержимое загрузочного сектора жесткого диска и т.п. Нет, майнинг в обычном случае не будет определяться антивирусом. Поэтому разработчикам антивирусов приходится искать новые способы определения наличия таких программ на компьютерах жертв

Не совсем так. В приведенной выше цитате речь идет о поведенческом анализаторе (или его разновидности — облачном антивирусе). Эти компоненты антивируса действительно отслеживают поведение. И если бы вредоносная программа занималась чисто майнингом, то действительно решить, что это вредоносная программа или нет — было бы невозможно. Поэтому предлагаю посмотреть какие бывают майнеры.

Грубо говоря разновидностей две. Первая реализует майнинг самонаписанным компонентом. И тут все понятно — сигнатуры антивирусных баз не дадут даже запуститься майнеру, как бы он не проник на машину. Упомянутая статья утверждает, что «cервера в сети злоумышленники заражают, эксплуатируя уязвимость вроде EternalBlue». Точно также распространялся Wanna Cry. Но при этом запуститься он мог не всегда. Так один из антивирусов отлавливал его эвристиком, другой при наличии включенного облака — его компонентами.

Майнер Trojan.BtcMine.1259 скачивается на компьютер троянцем-загрузчиком Trojan.DownLoader24.64313, который, в свою очередь, распространяется с помощью бэкдора DoublePulsar. Сразу после старта Trojan.BtcMine.1259 проверяет, не запущена ли на инфицированном компьютере его копия. Затем он определяет количество ядер процессора, и, если оно больше или равно указанному в конфигурации троянца числу потоков, расшифровывает и загружает в память хранящуюся в его теле библиотеку. Эта библиотека представляет собой модифицированную версию системы удаленного администрирования с открытым исходным кодом, известной под наименованием Gh0st RAT (детектируется Антивирусом Dr.Web под именем BackDoor.Farfli.96). Затем Trojan.BtcMine.1259 сохраняет на диск свою копию и запускает ее в качестве системной службы. После успешного запуска троянец пытается скачать с управляющего сервера, адрес которого указан в конфигурационном файле, свое обновление.

Второй вариант — использование обычного майнера.

Trojan.BtcMine.1, использует две легитимные программы для майнинга, с помощью которых задействует вычислительные ресурсы компьютера жертвы с целью «добычи» виртуальных монет. Будучи запущенным в системе ничего не подозревающим пользователем, Trojan.BtcMine.1 сохраняет себя во временную папку под именем udpconmain.exe. Затем он прописывает путь к исполняемому файлу в отвечающем за автозагрузку приложений ключе реестра. Потом вредоносная программа скачивает из Интернета и размещает во временной папке под именем miner.exe второй «майнер» с целью максимально загрузить компьютер расчетами. После этого троянские программы подключаются к одному из пулов платежной системы и начинают вести расчеты, зарабатывая для злоумышленников соответствующее вознаграждение. На иллюстрации можно увидеть нагрузку на процессор, которую создает программа-майнер, запущенная троянцем Trojan.BtcMine.1.

В данном случае для запуска легитимного майнера его надо сначала доставить на машину, запустить и желательно скрыть присутствие процесса в системе/значка в трее. А значит есть вредоносные компоненты, которые опять же могут быть обнаружены или по сигнатурам или по поведению

В общем — будет сигнатура — майнер не пройдет. Не будет сигнатуры, майнер обнаружат по выросшей загрузке машин и сигнатура появится.

На выбранную дату обойденным вниманием вирусописателей оказался Android, возьмем пример из новостей

Android-майнеры Android.CoinMine.1.origin и Android.CoinMine.2.origin, предназначенные для добычи виртуальных валют Litecoin, Dogecoin и Casinocoin распространялись злоумышленниками в модифицированных ими популярных приложениях и активизировались в те промежутки времени, когда мобильное устройство не использовалось его владельцем. Т. к. данные вредоносные программы активно задействовали аппаратные ресурсы зараженных смартфонов и планшетов, это могло стать причиной их перегрева, ускоренного разряда аккумулятора и даже обернуться финансовыми потерями для пользователей вследствие чрезмерного потребления троянцами интернет-трафика. А уже в апреле 2014 года появились новые версии данных троянцев, которые были обнаружены в каталоге Google Play и предназначались для добычи криптовалюты Bitcoin. Эти вредоносные приложения скрывались в безобидных «живых обоях» и также начинали свою противоправную деятельность, если зараженное мобильное устройство не использовалось определенное время.

Пример майнера для Линукс можно посмотреть здесь.

Как распространяются майнеры?

Всеми путями распространения вредоносных программ. Пара примеров

Trojan.BtcMine.737 перечисляет доступные в сетевом окружении компьютеры и пытается подключиться к ним, перебирая логины и пароли с использованием имеющегося в его распоряжении специального списка. Помимо этого, вредоносная программа пытается подобрать пароль к локальной учетной записи пользователя Windows. Если это удается, Trojan.BtcMine.737 при наличии соответствующего оборудования запускает на инфицированном компьютере открытую точку доступа WiFi. Если вредоносной программе удалось получить доступ к одному из компьютеров в локальной сети, предпринимается попытка сохранить и запустить на нем копию троянца либо с использованием инструментария Windows Management Instrumentation (WMI), либо при помощи планировщика заданий

Суммарно майнеры составят порядка 0.3 от всех пойманных за месяц. Не каждый месяц, но периодически майнеры попадают в топ самых распространенных вредоносных программ.

- Майнеры — законная цель антивирусов и при наличии сигнатур и правил они могут удаляться и удаляются

- Любые вредоносные программы находятся и удаляются антивирусом только при наличии правил/сигнатур. Поскольку майнеры любят создавать ботнеты, то в руки аналитиков они попадают гарантированно

- Антивирус — не панацея и не золотая пуля. Поэтому не стоит пренебрегать иными методами защиты, тем же ограничением прав

- Обновите антивирус и проверьте систему. Смешно кажется, но у огромного количества народа базы устаревшие

- Если базы свежие — скачайте иной антивирус и проверьтесь им

- Проверьте наличие неизвестных процессов им системных служб. Как правило майнер не затрудняет себя маскировкой и службы/процессы видны. Пример

Update2. Есть ли майнеры, процессов которых не видно? Мало, но есть.… Майнер выбирает в netsvcs существующую системную службу, заменяет файл службы, восстанавливает аттрибуты времени и и запускает службу… Но нет в мире совершенства — обнаружены по загрузке процессора

Тут кроме поведенческого анализатора изменений мер защиты вряд-ли придумаешь. Плюс конечно контроль всего, что запускается нового

Недавно мой знакомый столкнулся с проблемой - вирус закрывает браузер и блокирует антивирусы, не позволяет ни скачать, ни установить защитные приложения. Встроенное ПО Windows 10 никак не реагировало на ситуацию, даже глубокая проверка оказывалась бесполезной. Сейчас подскажу решение, расскажу про trojan multi gen autorun что это за угроза, как с ней бороться.

Как удалить троян?

Сначала пробовал искать в реестре. Поскольку веб-обозреватель "вырубался" после попытки открыть сайт AdwCleaner (и не только), я предположил, что вирус должен иметь базу адресов и стоп-слов. В системном реестре ничего не обнаружил.

Проверил папки Appdata, Program Data на наличие подозрительных элементов - результата ноль. Полез на форумы в надежде увидеть решения. Но практически везде советовали скачать утилиту AVZ и с её помощью выполнить скрипт, удаляющий вредоносный код. Но загрузить АВЗ я никак не мог - окно браузера закрывалось. Потом удалось загрузить на флешку с другого компьютера. Увы, троян блокировал запуск приложения.

Каким-то чудом удалось скачать DrWeb Cure It, который я всем рекомендую чуть ли не в каждой инструкции. Увы, бесплатный антивирус не помог. Та же участь постигла и 360 Total Security.

Теперь поделюсь методами, которые нашел на форумах. Многим они были полезны.

Проверяем файл hosts

Вирус, который закрывает браузер, может внести IP адреса и названия сайтов в системный файл, расположенный по пути:

Всё, что будет ниже - удаляем, сохраняем изменения и перезагружаем ПК.

К сожалению, этот метод не помог мне удалить троян, блокирующий антивирусы.

Утилита KVRT

На англоязычном ресурсе прочитал, что подобная проблема решается с помощью утилиты Kaspersky Virus Removal Tool. Официально она уже не поддерживается, вместо нее Лаборатория Касперского выпускает условно бесплатные сканеры нового поколения. Интерфейс у них другой, но начинка, скорее всего, аналогичная. Суть не в том.

Я вспомнил, что на сайте IT Техник когда-то писал статью про это приложение. Попробовал скачать и получилось. Вот ссылка:

Думал, что не запуститься, как было с другими защитными инструментами. Но случилось чудо, вирус никак не отреагировал! Окно программы предельно простое и не требует разъяснений - просто кликаете по кнопке "Сканировать" и ждете.

Практически сразу нашло несколько зловредов, я открыл отчет и увидел их наименования:

- trojan multi genautoruntask a;

- trojan multi gen autorun task b и с.

Windows 10 был спасен! После перезагрузки Kaspersky Virus Removal Tool успешно удалил вредоносные скрипты из системы. Браузер перестал блокироваться, я сразу же загрузил AdwCleaner, который нашел еще парочку рекламных вирусов.

Видео

По этому поводу записал короткий ролик, где показываю всё то, о чем написано в инструкции выше.

P.S. Еще можно попробовать этот антивирус:

Важное дополнение!

Если в режиме Windows указанные выше методы не оправдывают себя, тогда рекомендуется создать загрузочную флешку, на которую записать образ Rescue Tool от Касперского с помощью утилиты Rufus. Инструкцию смотрите в следующем ролике:

антивирус нашел майнеры и как только я нажимаю перезагрузку то вылезает синий экран "на ашем устройстве возникла проблема"

и если начинаешь сканировать заново то выясняется что ничего не удалилось

Огромное спасибо автору!) программа нашла более 80-ти вирусов, в основном трояны. Даже и подумать не мог, что у меня столько гадов в системе.

Ну что. Спасибо таким людям за подобный материал. Браузер работал, но трояны блокировали установку многих антивирусов помимо Дока (у него так вообще сайт был заблочен трояном). Кроме личного копашения в папках и чисток, смог скачать AdwCleaner, но он явно не всё почистил, самое главное- скачал KVRT и его обновление, и тут уже могу подсказать другим на личном опыте. Если не запускается кнопка "Проверка", придётся заходить в Безопасный режим через Систему Конфигурации (ищете через лупу), и всё работает. Вообще, так понимаю (не дипломированный специалист), лучше все проверки проводить в Безопасном режиме, тогда вирусы не могут препятствовать проверкам из-за режима, что, походу, подтвердилось в ситуации с KVRT. НО! В Безопасном режиме у меня ноут прям люто греется, если что, а надо долго сидеть ждать.

KVRT нашел гадину трояна, но моменте удаления появляется синее окно. на вашем пк проблема, мы собираем данные..будем автоматическоая перезагрузка. и долго висит. Скажите, пожалуйста, что делать, ждать?

Tor Browser обходит все запреты.можете через него утилиту скачать др вебовскую или антивирус

Какого? что с компом. браузер яндекс закрывается при входе на сайт Веба 🙁 Вычистил host запустил проверку Гризли,он нашёл какую-то хрень и перезагрузил комп (О_О) в браузере ТОР скачал Курельт,проверяю. нашлось 7 опасных файлов,которые находятся в папке ПрограмДата,что-то там DLL. вроде,заработало,и неизвестные процессы не нагружают комп!

Помог AdwCleaner. Собственно им всегда и пользовалась, но после замены жесткого диска как-то забылся этот антивирус, а установлен с системой был Касперский. Сегодня вот произошло странное. С обновлением системы вылез этот trojan multi gen autorun, Каспер его не удалил, а вот АдвКлинер нашел что-то и справился с найденным. Но я с перепугу поустанавливала все что было в списке ))) Всем проверила, все норм. Спасибо вам большое )

У кого не работает KVRT - там в проге предлагают скачать обновление, скачайте, и всё сработает. Также можно скачать кюр ит через какой-нить простой vpn.

установил комодо браузер , через него скачал курейт который все вылечил.Спасибо Эльдар

ПОЖАЛУЙСТА ПОМОГИТЕ. Проблема такова: KVRT с вашей статьи установился и запустился, но когда я нажимаю "начать проверку" ничего не происходит. сколько бы не нажимал просто анимация нажатия и ничего! что в таком случае мне делать?

Проверять, что еще может блокировать запуск. Вам на месте виднее. Отключайте антивирус, пробуйте запуск от имени администратора. Перезагрузку, в конце концов.

Я очень благодарен. KVRT помог,спасибо.

СПАСИБО! Zemana реально всё сделала! Был вирус-майнер. Хитрый как падла! Прятался под прогу от Realtek. Блочил все сайты с антивирусами и закрывал менеджер процессов.

Отлично! Хорошо, что у Вас все получилось)

Какое облегчение! Спасибо!

Zemana помогла! хотя что то раньше не получалось но Щас чот сработало.

Большое спасибо за помощь.

Не знаю как подхватил,но если бы не вы,чувствую было бы мне плохо

к сожалению касперский не помог,но Земана очень помогла,поэтому ОГРОНМОЕ СПАСИБО.

Немного помучался, IObit Malware Fighter и KVRT через гугл скачались но не запустились, а вот Zemana AntiMalware действительно помог.

Капец, нажал скачать kvrt, скачалось два файла запускаю первый, нифига. Меняю файл hosts, нифига. Запускаю второй скачанный файл, сработало!

Признаки:

Сразу, закрывает яндекс браузер, гугл не трогает, однако не даёт запускать некоторые скачанные файлы. Стали жёстко тормозить игры. Закрывает диспетчер через некоторое время.

Даже его он блокирует

Помог коммент Эльдара который скачал "драгон" браузер, но только у меня "куррент" там тоже "заблочил", а вот "земана" скачалась и эту "падлу" убила)) Спасибо автору!

Читайте также: