Kerio control настройка сетевых карт

Для организации контроля в локальной сети нашей организации был выбран Kerio Control Software Appliance 9.2.4. Раньше эта программа называлась Kerio WinRoute Firewall. Рассматривать плюсы и минусы мы не будем, и почему выбран Керио, тоже, переходим сразу к делу. Программа версии 7 и выше устанавливается на голое железо без какой-либо операционной системы. В связи с этим подготовлен отдельный ПК (не виртуальная машина) со следующими параметрами:

-процессор AMD 3200+;

-HDD 500Гб; (необходимо гораздо меньше)

Собираем ПК, вставляем 2 сетевых карты.

Для установки линукс-подобной системы нужно создать загрузочный носитель – флэшку или диск. В нашем случае флэшка создана с помощью программы UNetbootin.

Скачиваем Kerio Control Software Appliance. (можно купить лицензию или скачивать образ с встроенным активатором)

Объем образа Керио не превышает 300Мб, размер флэшки соответствующий.

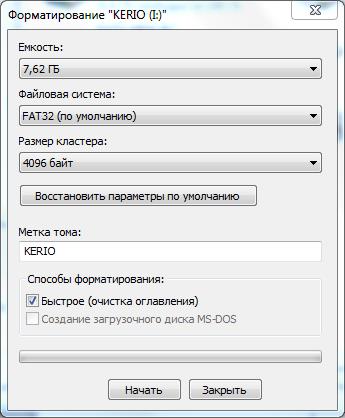

Вставляем флэшку в USB разъем ПК или ноут-бука.

Форматируем в FAT32 средствами Windows.

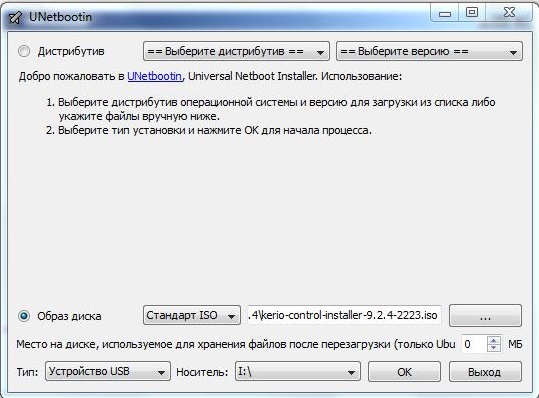

Запускаем UNetbootin и выбираем следующие настройки.

Дистрибутив – не трогаем.

Образ – Стандарт ISO, указываем путь к скаченному образу Керио.

Тип – Устройство USB, выбираем нужную флэшку. ОК.

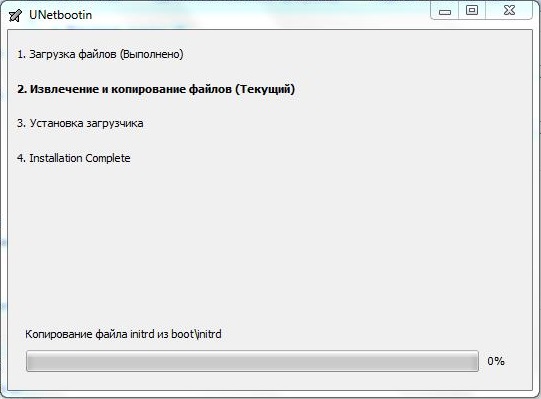

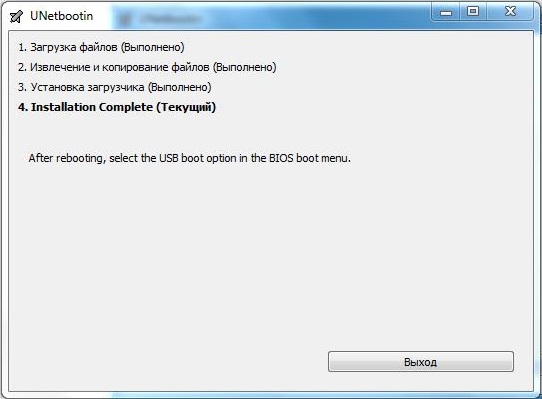

После некоторого времени создания, загрузочная флэшка готова. Жмем выход.

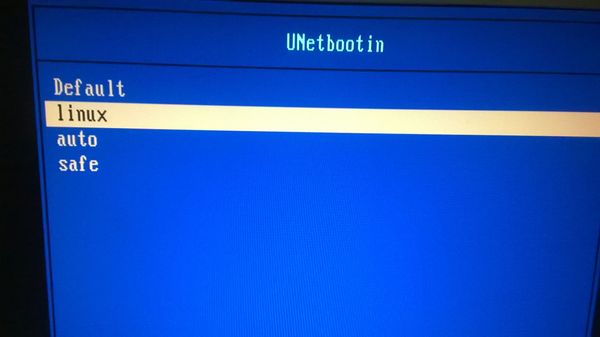

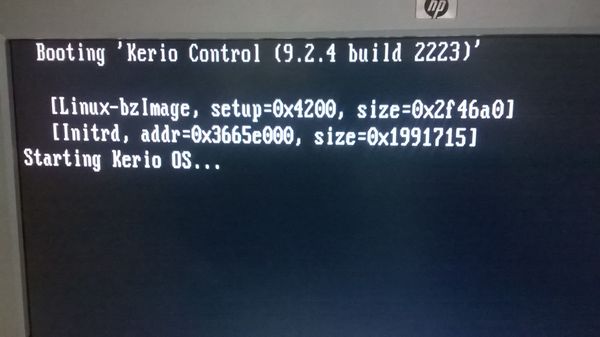

Вставляем загрузочную флэшку в подготовленный ПК, включаем его и в Boot menu выбираем загрузку с USB-HDD. В начавшейся загрузке выбираем linux.

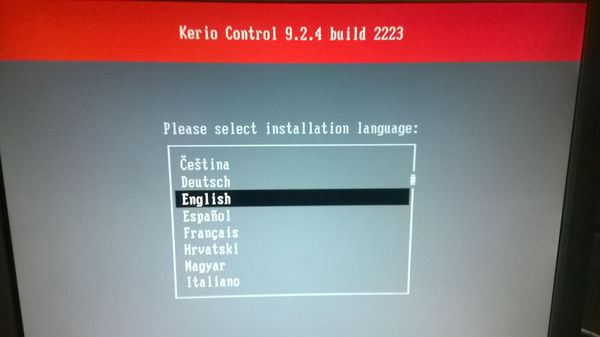

Начнется установка Kerio Control Software Appliance 9.2.4. Выбираем язык.

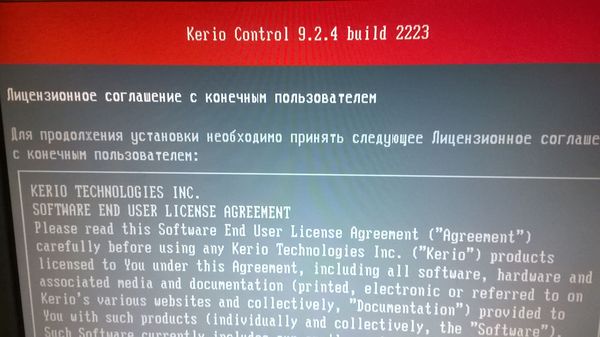

Читаем лицензионное соглашение.

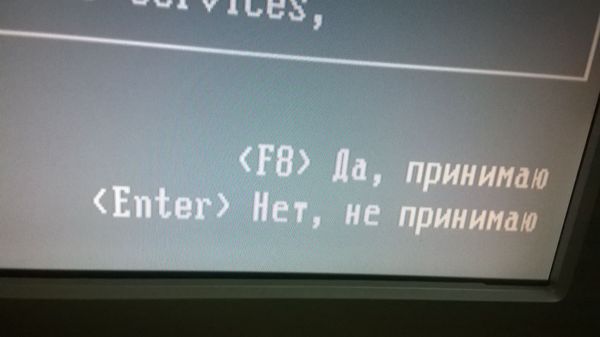

Принимаем его, нажав F8.

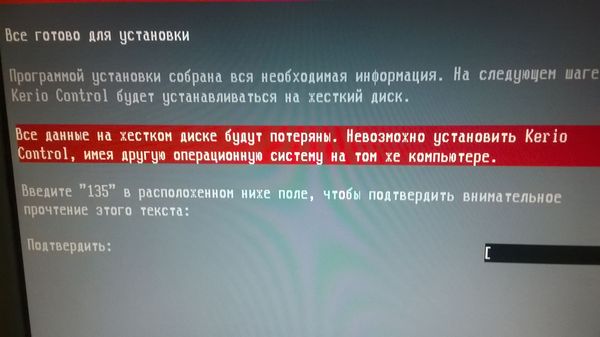

Вводим код 135. Программа предупреждает о том, что жесткий диск будет отформатирован.

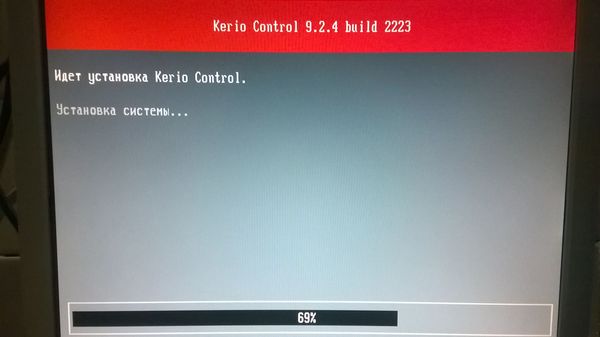

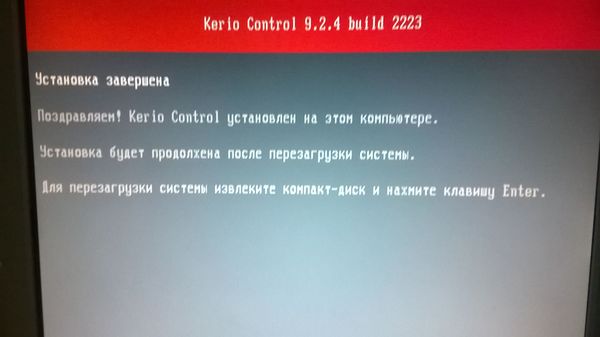

Ждем пока идет установка.

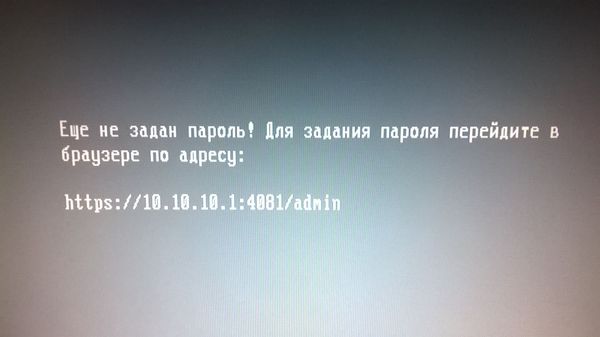

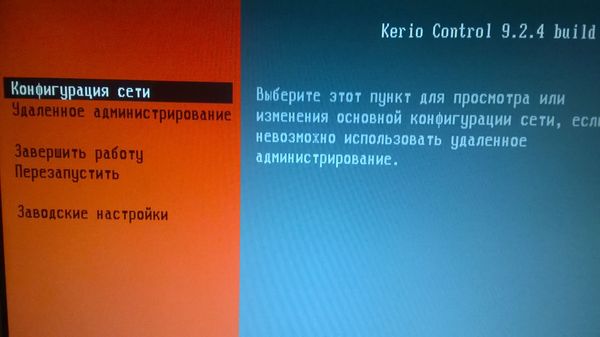

Мы пока этого делать не будем, а переходим в Конфигурацию сети в самом Керио.

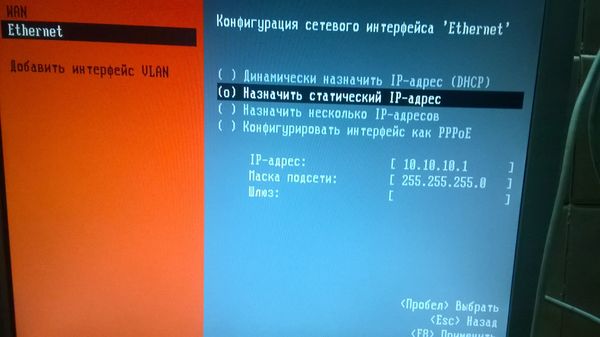

Конфигурация сетевого интерфейса Ethernet. Отмечаем пробелом – Назначить статический IP-адрес.

И назначаем его.

Маска подсети: 255.255.255.0

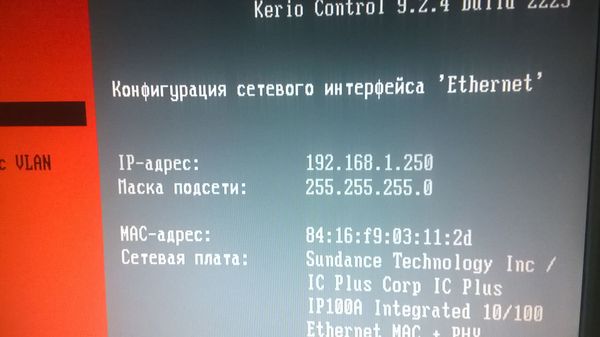

Если до установки ПО в сетевые карты были подключены два необходимых сетевых провода для внешней и внутренней сети, то об этом компьютере можно забыть. Я поставил его в уголок и даже забрал монитор.

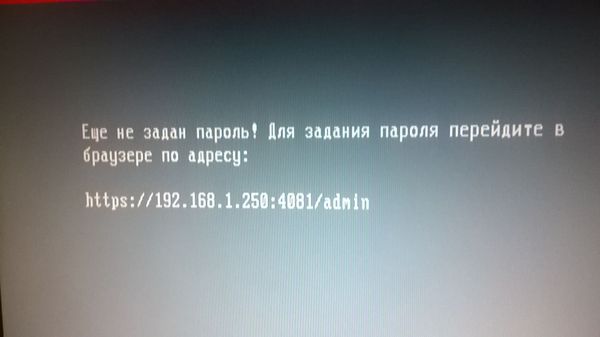

Теперь в браузере того ноут-бука, в котором создавалась загрузочная флэшка, я перехожу по адресу:

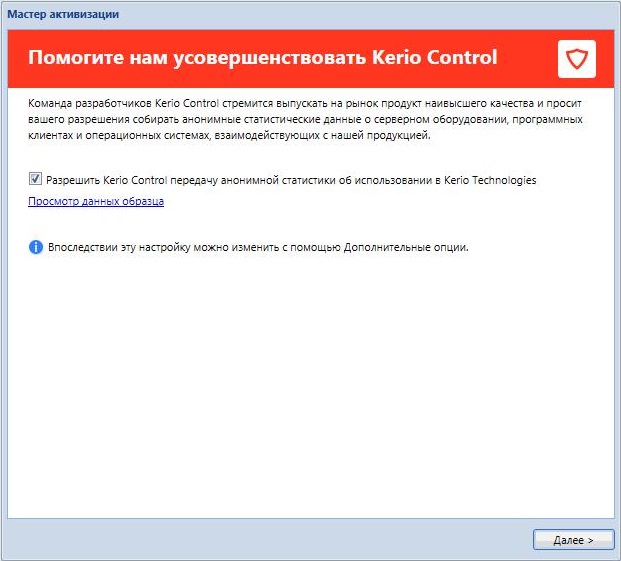

Анонимную статистику, конечно же, не передаем, убираем галочку.

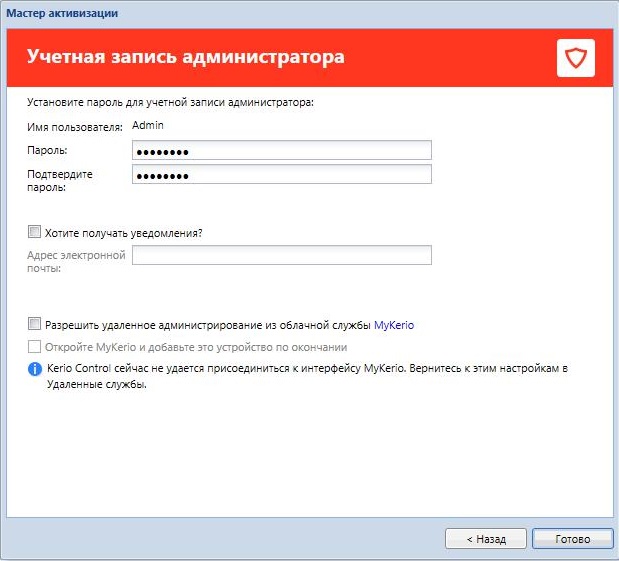

Вводим новый пароль администратора.

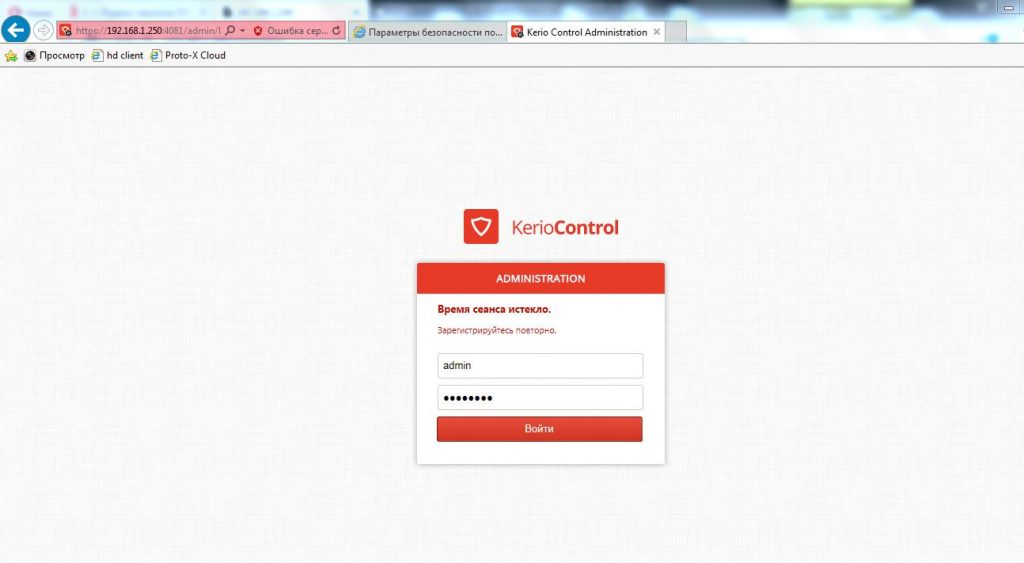

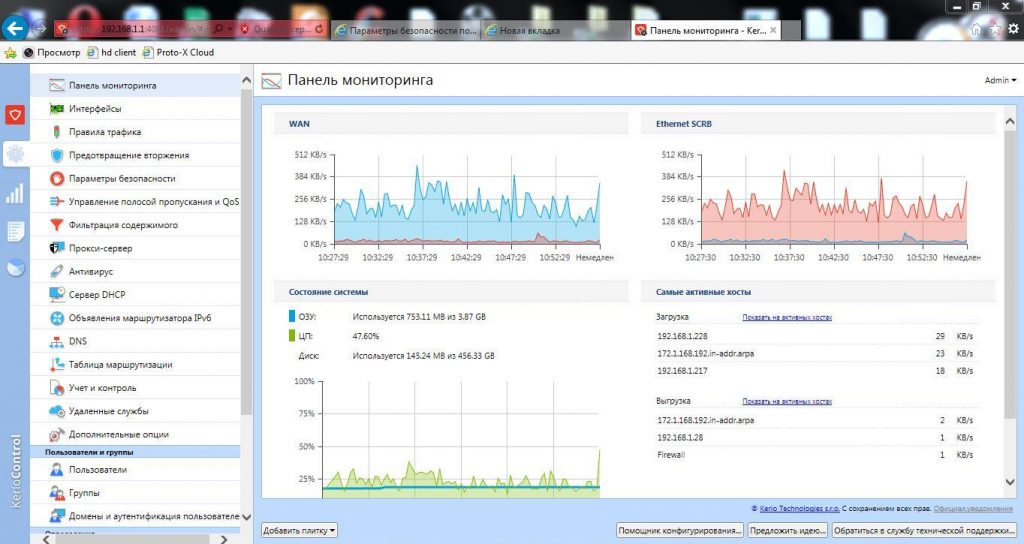

Вот и всё. Здравствуй Керио.

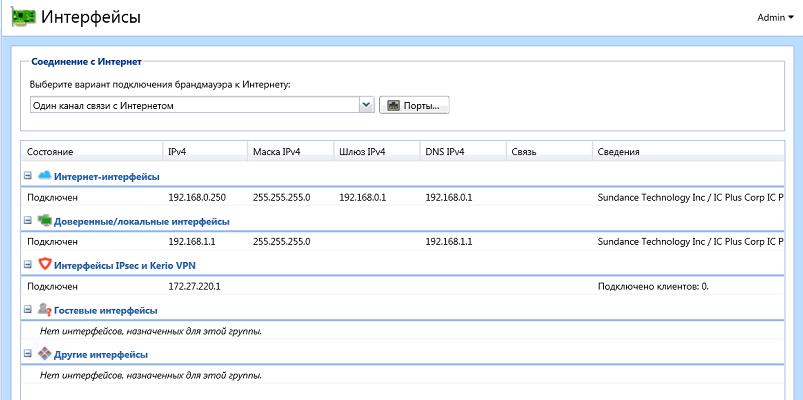

Первоначально, все функции маршрутизации и DNS выполнял модем с IP –адресом 192.168.1.1. При установке Керио модему назначили адрес 192.168.0.1 и он обращается к внешней сетевой карте Керио с адресом 192.168.0.250. Адреса в одной подсети. Внутренняя сетевая карта получила адрес, который раньше был у модема. Всё оборудование в сети со статическими IP-адресами и прописанным шлюзом (а это почти вся наша сеть) увидело новый шлюз как старый и даже, не заподозрило подмены : )

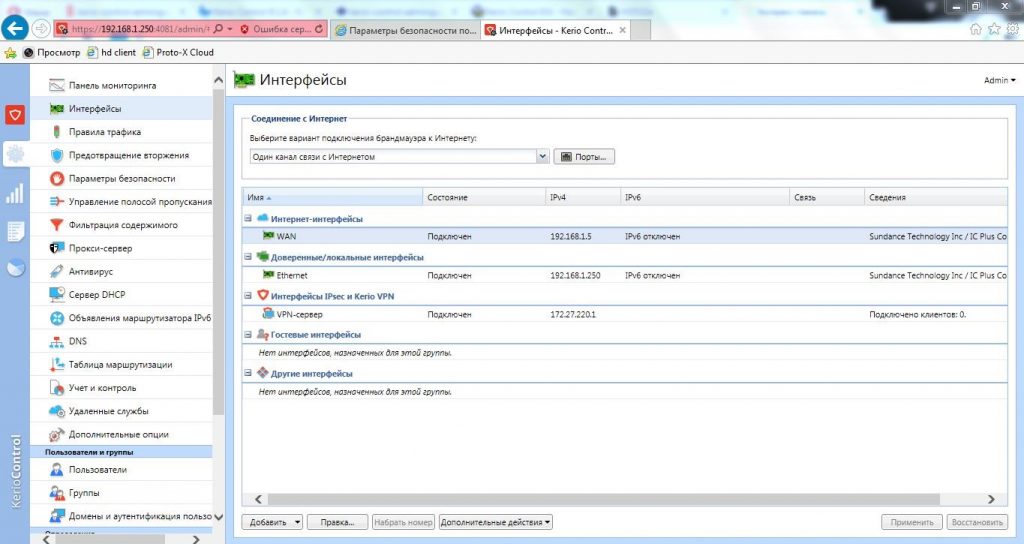

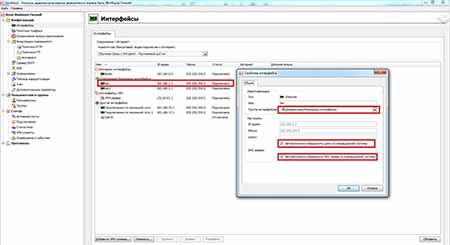

При первом запуске Керио, мастер предлагает настроить интерфейсы. Можно настраивать не через мастера. Рассмотрим подробнее всё, что описано выше.

Во вкладке интерфейсы выбираем пункт Интернет-интерфейсы.

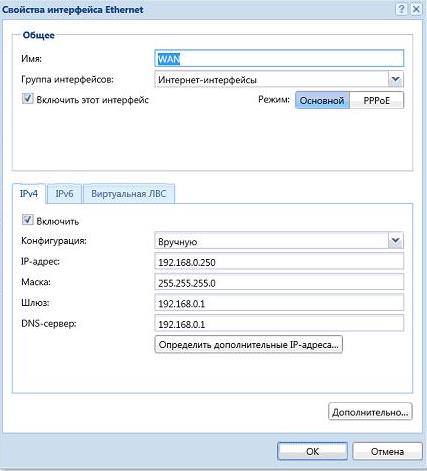

Придумываем название типа Внешняя сеть или Интернет, по умолчанию написано WAN. Вводим вручную данные IP адреса, маску, шлюз и DNS, всё в одной подсети с модемом. ОК.

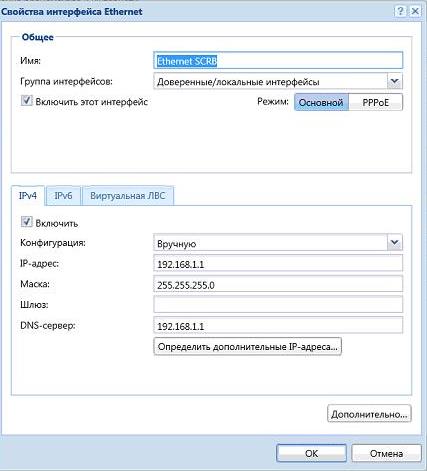

Далее выбираем следующее подключение в пункте Доверенные/локальные интерфейсы – наша внутренняя сеть. Эти пункты в зависимости от версии Керио могут называться по другому. Придумываем имя и вносим данные как на картинке ниже. Внешняя и внутренняя сеть не могут находится в одной подсети. Это не нужно забывать. DNS от Керио. Шлюз не пишем. ОК.

Нажимаем кнопку Применить в нижней правой части экрана, настройки активируются. Проверим подключение к Интернету. Интернет работает.

Можно переходить к созданию правил трафика, фильтрации содержимого, посмотреть, кто скачивает торренты и перегружает сеть, ограничить скорость или заблокировать. Короче, Керео полноценно работает и в нем есть множество настроек. Тут каждый настраивает что кому нужно.

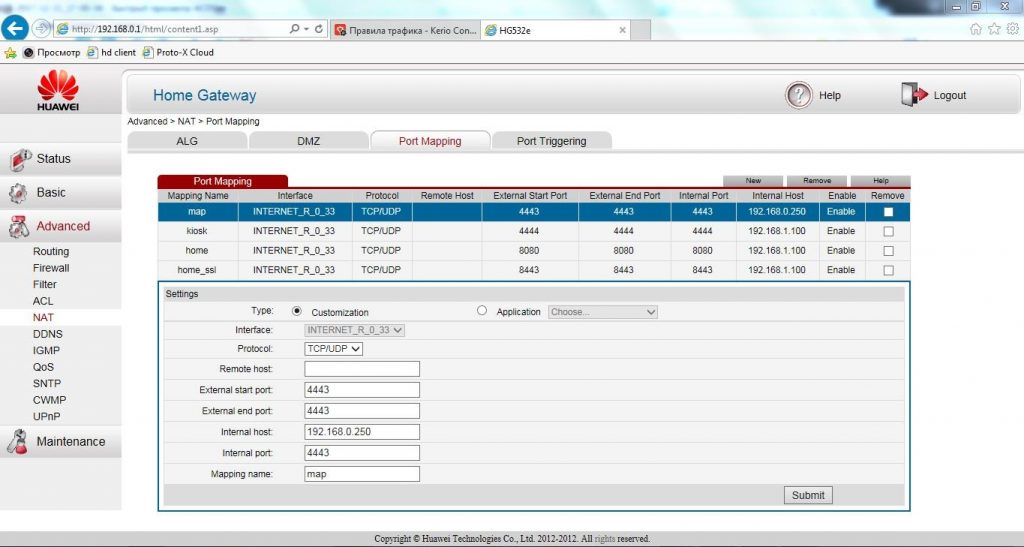

Рассмотрим еще один важный момент – это открытие портов. До установки Керео в модеме были проброшены порты на сервер. Так же изначально необходимые порты были открыты в самом сервере. Без этих портов спец. софт сервера не может нормально работать. Рассмотрим открытие порта 4443.

Интерфейс – наше подключение (в режиме роута кстати).

Remote host – ничего.

External start port/end port – 4443 (внешний порт).

Internal host – 192.168.0.250 (адрес внешней сетевой карты Керео).

Internal port – 4443 (внутренний порт).

Mapping name – любое понятное имя.

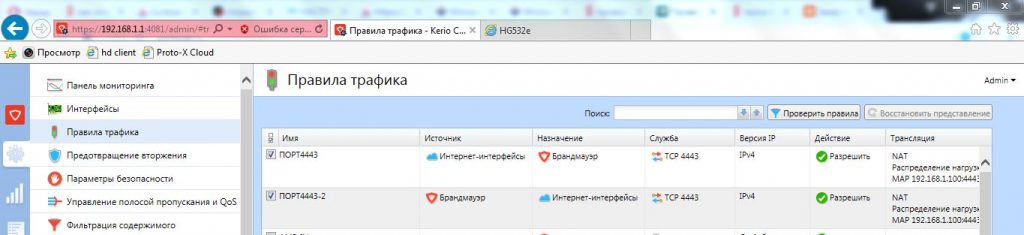

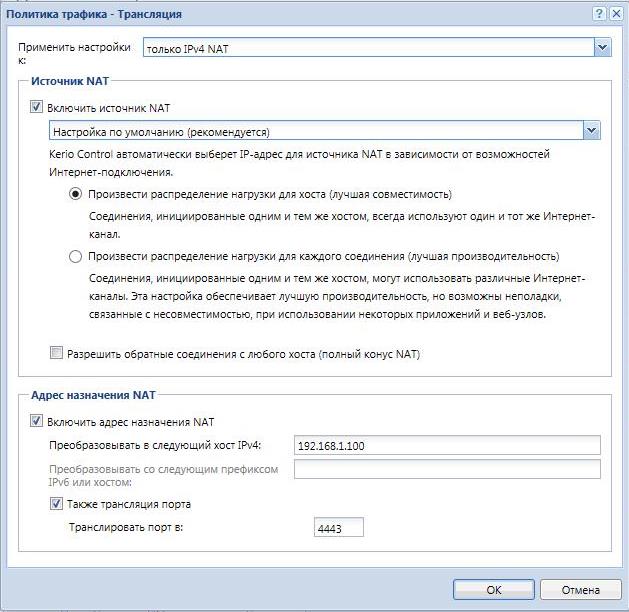

Принцип действия таков, что обращение из интернета на внешний статический IP-адрес к порту 4443 будет переадресовано к внешней сетевой карте Керио. Теперь нужно сделать так, чтоб запрос с внешней сетевой карты перенаправлялся на внутреннюю сетевую карту и далее к нашему серверу на порт 4443. Это делается с помощью создания двух правил. Первое правило разрешает доступ извне, второе правило разрешает доступ изнутри.

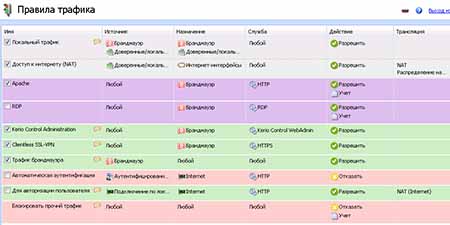

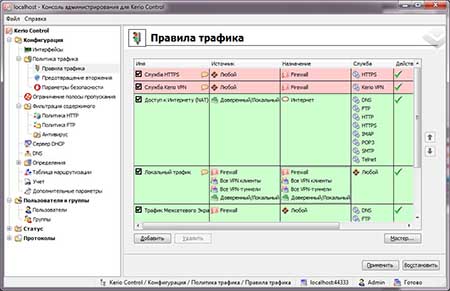

Создаем эти два правила на вкладке Правила трафика. Разница в пунктах источник и назначения. Служба – наш порт 4443. см. картинку выше.

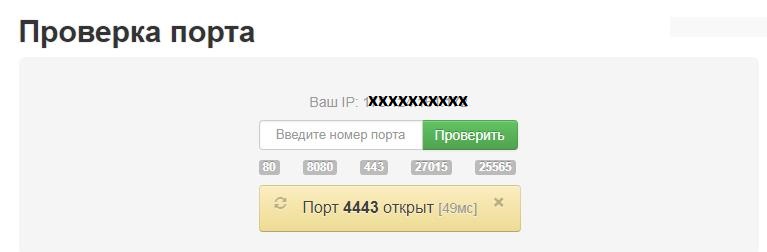

Нажимаем применить. Проверяем, открылся ли порт в он-лайн сервисе. Порт открыт.

Проверяем службы сервера, для которых всё это делалось – они заработали. Аналогичным способом можно открыть любой порт.

О прочих настройках Kerio Control Software Appliance возможно будет написано в других статьях.

Для обеспечения безопасного доступа в Интернет, а также защиты сетей и контроля сетевого трафика был разработан программный продукт Kerio Control. Функциональный межсетевой экран гарантирует защищенный канал, используя который, сотрудники могут осуществлять веб-серфинг. Программа имеет встроенный прокси-сервер и может подключать дополнительный средства антивирусной защиты.

Учитывая универсальность ПО и надежную защиту, Kerio Control становится одним из лучших вариантов для обеспечения безопасности локальных сетей корпораций. У нас на Kerio Control цена одна из лучших на рынке программного обеспечения. Рекомендуем приобрести межсетевой экран и убедиться в его функциональности.

Kerio Control - настройка раздачи интернета

Для корректной настройки раздачи трафика необходимо выбрать тип подключения к Интернету. Для каждой локальной сети настраивается наиболее подходящий. Может быть подключен постоянный доступ, при такой функции присутствует постоянной подключение к Интернету. Вторым вариантом, может быть подключение при необходимости – программа сама установит соединение, когда это нужно.

Если есть два подключения, то Kerio Control при потере связи с Интернетом будет создавать переподключение на другой канал. Имея два или несколько каналов Интернета, можно выбрать четвертый тип подключения. В таком случае нагрузка будет распределяться на все каналы равномерно.

Kerio Control: настройка пользователей

Для того чтобы начать настраивать параметры доступа пользователей, необходима базовая настройка программы. Вам необходимо указать и добавить сетевые интерфейсы, выбрать сетевые службы, доступные для пользователей. Не забудьте настроить правила для VPN-подключений и правила для служб, работающих в локальной сети. Чтобы внести пользователей в программу, рекомендуем для начала разбить их на группы. Данную функцию можно установить во вкладке «Пользователи и группы».

Каждой группе нужно создать права доступа, например, возможность пользоваться VPN, смотреть статистику. Если есть домен, то внести пользователей очень просто. Нужно включить функцию «Использовать базу данных пользователей домена» в меню «Пользователи». Если домена нет, пользователей нужно добавлять вручную, задав каждому имя, адрес почты, логин и описание.

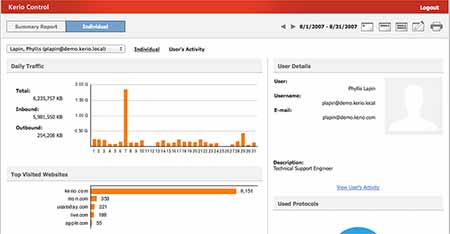

Настройка статистики в Kerio Control

Чтобы программа показывала статистику использования Интернет-трафика, необходимо авторизовать пользователей. Если вам нужно мониторить статистику пользователей, включите функцию автоматической регистрации браузером каждого пользователя.

Если сотрудников в компании небольшое количество, можно для каждого компьютера настроить постоянный IP и каждого пользователя связать с ним. Не забудьте перед этим авторизовать всех пользователей вручную или через базу данных пользователей домена. Для каждого ПК трафик будет отображать в Kerio Control за каждым пользователем.

Kerio Control: фильтрация содержимого – настройка параметров

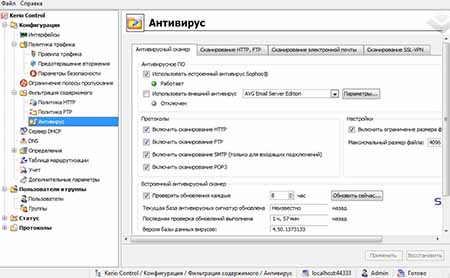

Для настройки системы безопасности нужно перейти из вкладки «Конфигурация» в параметры «Фильтрация содержимого». В разделе «Антивирус» вы можете настроить обновление антивирусных баз и отметить с помощью флажков те протоколы, которые будут проверяться.

Kerio Control: настройка правил трафика

Настройка правил трафика осуществляется через раздел «Конфигурация». Перейдите во вкладку «Политика трафика» и выберите один из трех параметров, который нужно настроить. В пункте «Правила трафика» вы создаете правила, с помощью которых и будет регулироваться доступ пользователей в Интернет, фильтрация контента и подключение из удаленного офиса.

Настройка балансировки нагрузки Kerio Control

Для того чтобы контролировать сетевой трафик и рационально его распределять между наиболее важными каналами передачи необходимо настроить балансировку нагрузки. Таким образом, оптимизируется доступ в интернет пользователей. Благодаря распределению трафика на наиболее важном канале соединения для передачи важных данных всегда будет непрерывный Интернет.

Для назначения объема сетевого трафика в программе реализована поддержка QoS. Вы можете создать максимальную пропускную способность для приоритетного канала, при этом трафик с низкой степенью важности будет приостановлен. Есть возможность настроить балансировку нагрузки по нескольким соединениям.

Kerio Control NAT: настройка

С помощью фаервола Kerio вы можете обеспечить безопасное соединение ПК локальной сети. Так можно, если требуется, создать доступ к интернету некоторым сотрудникам в удаленном офисе, при этом без каких-либо действий с их стороны. Для этого потребуется создать VPN-подключение в вашей локальной сети из удаленного офиса. Установите и настройте интерфейсы для подключения к интернету. На панели управления во вкладке «Политика трафика» создайте правило, разрешающее локальный трафик.

Не забудьте указать в источнике все нужный объекты. Также потребуется создать правило, которое разрешит локальный пользователям доступ в интернет. Теперь непосредственно нужно настроить NAT, так как несмотря на созданные правила доступа в интернет не будет без включения данной функции. Во вкладке «Политика трафика» выберите раздел «Трансляция» и установите флажок «Включить источник NAT». Если необходимо, укажите путь балансировки.

Kerio Control: настройка интерфейсов

Настройка интерфейсов производится непосредственно после установки программы. Так, если вы уже активировали лицензию и выбрали тип подключения к интернету, можно заняться настройкой интерфейсов. Перейдите на консоли управления в раздел «Интерфейсы». Интерфейсы, которые подключены к интернету и доступны, программа сама обнаруживает. Все наименования будут выведены в виде списка.

При распределенной нагрузке на интерфейсы (выбор типа подключения к интернету), можно добавлять сетевые интерфейсы в неограниченном количестве. В таком случае также устанавливается максимально возможная нагрузка для каждого из них.

Неправильное управление полосой пропускания в офисной сети (или отсутствие такого управления) приводит к ощутимым перебоям: интернет работает медленно, снижается качество голосовой и видеосвязи и т. д. Решение Kerio Control поможет правильно расставить приоритеты и гарантировать достаточную пропускную способность важному трафику.

О возможностях Kerio Control

Программное решение Kerio Control относится к продуктам класса UTM (Unified Threat Management) и обеспечивает комплектную защиту рабочих станций и серверов при работе в интернете. Решение ориентировано на корпоративные сети средних размеров и ведет родословную от хорошо известного продукта WinRoute. Слова «комплексная защита» означают, что Kerio Control состоит из множества модулей, отвечающих за разные аспекты безопасности, а именно:

- межсетевой экран;

- маршрутизатор;

- система обнаружения и предотвращения вторжений (IPS/IDS);

- антивирусная защита трафика;

- контент-фильтрация трафика;

- мониторинг и анализ активности пользователей в интернете;

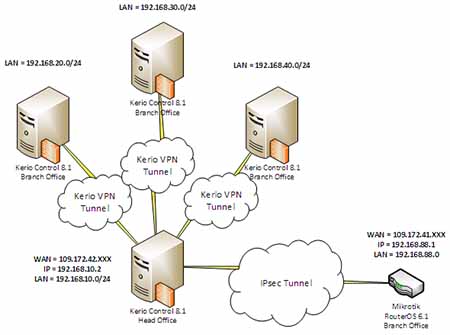

- два VPN сервера – один на базе собственного протокола и второй на базе открытого стандарта IPSec VPN;

- управление полосой пропускания и поддержка QoS.

В статье мы поговорим о последнем пункте в этом перечне, но далеко не последнем по важности.

Проблемы оптимизации доступа в интернет

Рассмотрим несколько типовых сценариев.

Первый: руководителю нужен неограниченный доступ к полосе пропускания, лучше, чем у других. Кстати, необязательно руководителю – гарантированно широкая полоса потребуется серверу, который реплицирует базу с удаленным дата-центром.

Второй: менеджеры жалуются на плохую слышимость и обрывы звонков. Или платежный терминал принимает платеж по карте с третьего раза, потому что не может связаться с банком.

Третий: неожиданно упала скорость у всего офиса. Пора проверить, кто качает на работе торренты.

Все эти сценарии требуют управлять полосой пропускания, а именно определять приоритеты и обнаруживать аномальные явления. Задачи управления будут выглядеть примерно так:

- для VoIP требуется пропускная способность 10 мбит/сек, не меньше, в любое время;

- потоковые данные не должны потреблять больше 100 кбит/сек;

- гостевой трафик надо отделять от рабочего и не переключать на резервный канал в случае сбоя основного;

- привилегированный трафик важней обычного в рабочие часы.

Чтобы формализовать каждую из этих задач, нужно определить, для чего и по каким критериям мы расставляем приоритеты.

Категории потребителей трафика. Это (по возрастанию важности) гости, сотрудники, привилегированные пользователи, оборудование, требующее подключения к интернету.

Типы трафика. На первом месте онлайн-видеоконференции, телефония, передача видеосигнала, VPN, здесь полоса пропускания очень важна. На втором – обычный доступ к сайтам, файлам, почта. Самый низкий приоритет можно установить для доступа к развлекательным сайтам, шоппингу и т. д.

Время доступа. Разные приоритеты можно устанавливать для рабочих часов и нерабочих. Можно дать высокий приоритет серверу для периода репликации данных и ограничить остальных.

Правило = формализованное ограничение

Когда перечисленные критерии определены, можно перейти к правилам ограничения полосы. Поясним на примере решения Kerio для транспорта, используемого, например, на судах. Если на судне есть спутниковый канал с дорогим трафиком и узкой полосой и есть широкий канал, доступный в портах, понятно как надо расставить приоритеты. Например, так:

| Время | Пользователи | Тип трафика | Как ограничиваем |

| В открытом море | Капитан и навигационное оборудование | Любой трафик | Резервирование пп |

Собственно, это уже вполне правило в Kerio Control.

Теперь вернемся с корабля в офис и посмотрим на пример с IP-телефонией. Если полоса перегружена, это снижает качество голосовой связи, а значит приоритеты расставим так:

И это тоже три правила в Kerio Control.

Аналогично через правила решаются задачи гарантированно широкой полосы для руководства и оборудования, ограничений на гостевые подключения и т.д.

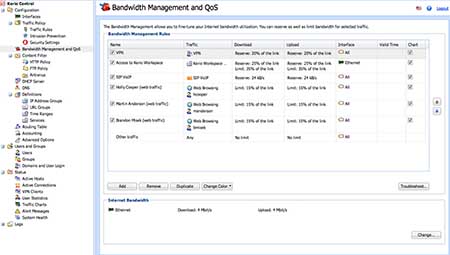

Управление полосой пропускания в Kerio Control

На панели управления Kerio Control сверху можно видеть перечень доступных интернет-интерфейсов. Например, быстрый канал и медленный. Под ним – локальные сети, например, основная и гостевая.

Теперь предстоит сопоставить локальным сетям интернет-интерфейсы, что и проделаем на вкладке «Правила трафика». Например, гостевой сети отводим свой интерфейс (самый дешевый), и гости не забивают основную офисную сеть. Здесь же настраиваем ограничения по типам трафика, например, только web-доступ для гостей и любой трафик для своих.

А теперь, когда маршрутизация интерфейсов настроена, пора расставить приоритеты по использованию полосы пропускания. Идем на вкладку Управление полосой пропускания и QoS, создаем правило для VIP-пользователей, добавляем в него заранее созданные группы Владельцы (те самые VIP-пользователи) и Оборудование (которому обязательно нужно хорошее подключение), и устанавливаем, например, резервирование 20% полосы.

Важный момент – эти 20% считаются от полосы, указанной в настройках! Здесь важно поставить не заявленную провайдером цифру, а фактическую пропускную способность.

И зарезервируем ему, например, по 3 мбит на скачивание и загрузку.

Потом создадим правило для важного трафика и включим в него такие типы трафика, как просмотр веб-страниц, почту, мультимедиа и FTP. И поставим ему ограничение на потребление не более 50% полосы, причем только в рабочие часы.

А теперь создадим правило для вредного трафика. Если при выборе типа трафика нажать в меню «Подключение, удовлетворяющее правилу содержимого», можно воспользоваться контент фильтром и выбрать соцсети, магазины, трафик, игры и т. д. Также можно ограничить P2P. Поставить им суровое ограничение 256 кбит и пусть качают.

Теперь посмотрим на гостевых пользователей. На вкладке Active Hosts нетрудно посмотреть, что происходит прямо сейчас. Вполне вероятно, что вы обнаружите гостя, накачавшего уже гигабайт и продолжающего с приличной скоростью пользоваться вашим интернетом.

Поэтому делаем правило для гостей. Например, не превышать 5% от полосы.

И еще. Как вы помните, гостей мы направляем на определенный сетевой интерфейс. Правило ограничения полосы можно настроить либо так, чтобы ограничение касалось только одного конкретного сетевого интерфейса, либо всех сетевых интерфейсов. В последнем случае, если мы поменяем интерфейс, привязанный к гостевой сети, правило продолжит действовать.

И важный момент. Правила работают в порядке расположения в списке, сверху вниз. Поэтому правила, которые отсеивают много запросов на доступ, имеет смысл ставить в начале.

В подробностях все это описано в статьях на knowledge base компании Kerio.

- Setting the speed of the link (KB 1373)

- Configuring bandwidth management (KB 1334)

- Configuring policy routing (KB 1314)

- Monitoring active hosts (KB 1593)

До и после оптимизации

До. Весь трафик проходил на равных, без приоритетов. В случае «пробки» страдает весь трафик, в том числе критически важный.

После. Важному трафику отдан приоритет. Механизмы ограничения и резервирование настраиваются по типу пользователя, типу трафика, времени.

Вместо заключения

Мы убедились, что разграничить доступ к полосе пропускания с помощью настраиваемых правил совсем несложно. Именно простоту использования своих продуктов компания Kerio считает своим важнейшим преимуществом и сохраняет на протяжении лет, несмотря на их возрастающую сложность и функциональность.

Настройка Kerio WinRoute v6.7 для раздачи интернета пользователям в локальной сет и возможности подключения VPN клиентов

По сути, Kerio WinRoute является в первую очередь фаерволом, который может предоставить безопасное соединение рабочим станциям в локальной сети.

У нас стоит задача, предоставить некоторым пользователям локальной сети доступ к интернету, но при этом, не совершая никаких настроек со стороны клиента. Настроить подключение VPN клиентов к нашей локальной сети.

И так, приступим, первым делом нам нужно установить Kerio WinRoute:

Процесс установки весьма прост, и не должен вызвать затруднений, запускаем WinRoute и выбираем язык:

Принимаем лицензионное соглашение:

Выбираем тип установки, я выбрал «Полная», ненужные модули можно будет отключить в панели управления:

Путь установки, если хотите, то можно поменять:

Kerio WinRoute обнаружил службы с которыми могут быть конфликты, и предлагает отключить их, и мы конечно соглашаемся:

Обязательно указываем логин и пароль администратора:

Если мы выполняем установку на своём компьютере (не удалённо), просто продолжаем:

Kerio WinRoute уже готов к работе, но только на 30 дней…, перезагружаем компьютер и останавливаем службу Kerio:

Если вы скачали Kerio WinRoute с нашего сайта и установили x86 версию, то копируем winroute.exe (присутствует в архиве) в каталог с фаерволом, по умолчанию это c:\Program Files\Kerio\WinRoute Firewall\ , с заменой исходного конечно. Теперь копируем license.key в каталог с лицензиями WinRoute, по умолчанию это c:\Program Files\Kerio\WinRoute Firewall\license\. Если вы установили x64 версию, то вам нужно будет пропатчить winroute.exe и сгенерировать license.key самостоятельно (патчи тоже присутствуют).

Запускаем Kerio WinRoute, теперь он работает без ограничений пользователей и времени:

Кликаем 2 раза на иконке Kerio WinRoute в трее и попадаем в окно авторизации, где нам нужно ввести логин и пароль для доступа в панель управления, этот логин и пароль мы указывали во время установки:

После успешной авторизации, мы сразу попадаем в панель управления, откажемся от матера настройки и перейдём в раздел "Интерфейсы". В этом разделе выберем интерфейс для подключения к интернету, нажмём на него 2 раза и укажем соответствующую группу интерфейсов:

Теперь выбираем интерфейс для локальной сети, в моём случае их два, и я для обоих указал группу "Доверенные/локальные интерфейсы":

Сетевые платы, должны быть настроены средствами Windows, для одной локальной сети, я указал IP адрес 192.168.1.1 с маской 255.255.255.0, а для другой 192.168.2.1 с маской 255.255.255.0. Сетевая плата для получения интернета у меня была настроена на DHCP режим, то есть получение настроек автоматом.

Теперь сохраним изменения и перейдём в раздел "Политика трафика" где у нас будет уже 2 правила. Первое правило разрешает WinRoute-у ходить куда угодно на любые порты, а второе правило запрещает любой трафик откуда угодно, куда угодно. Правила трафика применяются сверху вниз, таким образом, если вы создадите какое-то разрешающее правило, и оно будет стоять выше правила, которое блокирует весь трафик, то приоритет вашего правила будет выше, и путь для трафика будет открыт:

Теперь приступим к настройкам и добавим новое правило, которое, в итоге, будет разрешать локальный трафик. Потом нажмём два раза на его названии, и укажем своё название:

Теперь нажмем два раза на поле нового правила в колонке "Источник" и поочерёдно добавим нужные объекты, а именно фаервол, VPN клиенты, VPN туннели и локальные интерфейсы:

Добавляем VPN клиентов

Добавляем VPN тунели

Добавляем локальные интерфейсы

Вот что получилось

Точно таким же образом, добавляем эти же объекты в раздел «Назначение», а в разделе "действие" указываем "разрешить":

Теперь добавляем правило для разрешения доступа локальных пользователей в интернет:

А теперь добавляем правило для разрешения доступа для подключения VPN клиентов, если вам не нужен доступ удалённых VPN клиентов к вашей локальной сети, то можете не создавать данного правила:

А теперь очень важный момент, правило для доступа локальных пользователей в интернет мы создали, но доступа они НЕ получат, так как мы не включили NAT, в разделе "трансляция" этого правила устанавливаем флажок на включении NAT и можем выбрать тип балансировки нагрузки (балансировка нужна лишь при нескольких подключениях к интернету):

Выключим сам прокси:

Выключим ВЕБ фильтр:

Этими действиями мы полностью отключили фильтрацию трафика и оставили пользователей локальной сети без защиты перед загружаемыми ими данными, но нам этого и не нужно, к тому же мы снимаем большую нагрузку с нашего сервера – пусть пользователи сами беспокоятся об установке антивирусов на своём компьютере.

Включаем DHCP сервер для раздачи сетевых параметров для локальных пользователей:

Добавляем диапазон IP адресов для раздачи в нашей сети №1:

Добавляем диапазон IP адресов для раздачи в нашей сети №2 (этот шаг совсем не нужен, если у вас всего один локальный интерфейс):

Получаем вот такую картину:

Настройки DNS нас устраивают:

Выключим Anti-Spoofing:

Если вам нужно подключение VPN клиентов с использованием SSL оставим галочку, и если вы хотите предоставить пользователям доступ к статистике через ВЕБ интерфейс, тоже оставим соответствующие галочки. Если вы собираетесь проводить авторизацию пользователей через ВЕБ аутентификацию, то вам нужно будет оставить включенным ВЕБ интерфейс (ВЕБ авторизацию мы рассмотрим дальше):

Отключаем проверку обновлений (ну ели вы КУПИЛИ Kerio WinRoute, то можете не отключать):

После проведенных настроек, Kerio WinRoute раздаст сетевые настройки по протоколу DHCP всем клиентам подключенным к любому из локальных интерфейсов, и предоставит доступ к интернету.

Клиент подключенный на интерфейс №1:

Клиент подключенный на интерфейс №2:

Устанавливаем нужные вам права (или не устанавливаем)

Прикрепляем к группе:

Теперь, при попытке доступа к ВЕБ странице, пользователя бросит на страницу авторизации, и только после успешной авторизации он сможет получить доступ к ВЕБ страницам:

Пару слов про VPN, к сожалению, Kerio WinRoute не поддерживает такие стандарты как PPTP и L2TP, из-за чего установить VPN соединение стандартными средствами Windows не получится, а для подключения используется специальный клиент kerio-control-vpnclient. Ещё одним недостатком, является то, что при помощи VPN соединения не получится подключить пользователя к интернету, так как WinRoute не прописывает VPN клиенту шлюз, доступ будет только к локальным ресурсам. Поддержка подключения интернета через VPN реализована в версии WinRoute 7.4

Читайте также: