Как защитить ноутбук от прослушки

Прослушка смартфонов

Многие владельцы мобильных телефонов замечали, что стоит им обсудить с другом предстоящий ремонт в квартире, как в браузере, как по волшебству, появляется реклама строительной бригады и магазина диванов. В последнее время это приобрело массовый характер и связано с тем, что приложения все лучше понимают русский язык.

За рубежом — то же самое. Два года назад »Би-би-си» собирал истории читателей о том, как они столкнулись с ситуациями, которые справедливо вызывают подозрения о прослушке. Американец по имени Нейт сообщил, что он и его невеста решили спонтанно пожениться, купили кольцо в магазине, а уже на следующее утро в социальных сетях появилась тематическая «свадебная» реклама. Нейт уточнил, что они так и не успели никому рассказать о свадьбе, но интернет как будто бы знал о ней заранее.

Рядовой пользователь не сможет понять, что кто-то намеренно прослушивает его мобильный телефон. Защититься от внешнего контроля, установив какое-либо приложение или сменив сим-карту, тоже не получится. «Прослушивать мобильный телефон могут либо спецслужбы (вы от этого не можете защититься), либо кто-либо другой через уязвимость стандарта GSM (глобальный стандарт цифровой мобильной сотовой связи с разделением каналов по времени и частоте) или систему сигнализации ОКС-7 (набор сигнальных телефонных протоколов, используемых для настройки большинства телефонных станций). С этим вы тоже ничего сделать не сможете. Поэтому совет простой: не обсуждайте по телефону какие-то конфиденциальные вещи. Считайте, что при разговоре вас всегда трое.

Прослушка ноутбука или стационарного компьютера

Микрофон на компьютере под управлением Windows доступен практически полностью большинству приложений без каких-либо ограничений с точки зрения безопасности. Информация, собранная в результате анализа аудиозаписей звуков вокруг взломанного компьютера, может использоваться для социальной инженерии, шантажа или для других целей.

После того как хакер создаст полезную нагрузку и установит бэкдор на уязвимом компьютере с Windows 10, он может использовать meterpreter из фреймворка Metasploit для выполнения различных атак, таких как создание скриншотов и перехват нажатий клавиш, кража паролей и извлечение удаленных файлов. Сегодня мы расскажем, как хакер может использовать микрофон своей жертвы для подслушивания.

Микрофоны, встроенные в ноутбуки, могут использоваться процессами и службами, запущенными на компьютере под управлением Windows без какого-либо уважения к вопросам безопасности. Это позволяет хакерам легко злоупотреблять доверием пользователей к Windows и к сторонним приложениям, делая аудиозаписи с помощью микрофона скомпрометированного компьютера.

Незаметная запись звука

В Metasploit есть специальный модуль record_mic, который можно использовать для создания аудиозаписей с взломанного компьютера. Чтобы начать использовать модуль record_mic, введите следующую команду:

Доступные параметры модуля можно просмотреть с помощью команды options.

Параметр DURATION определяет длину аудиозаписи, записываемую через микрофон цели. Команду set нужно будет использовать, чтобы установить продолжительность записи звука в секундах.

Следующий параметр — идентификатор сессии (SESSION) нужно будет указать в параметрах модуля. Команда sessions поможет просмотреть все доступные скомпрометированные устройства.

Установите идентификатор SESSION, используя следующую команду:

После того, как вы выставили эти параметры, можете начать запись звука на целевом компьютере с помощью команды run.

Консоль msf будет сообщать вам о ходе процесса записи. По завершении записи созданный аудиофайл в формате WAV будет автоматически сохранен в директории /root/.msf4/loot/.

Как найти записанные аудиофайлы

Чтобы получить доступ к только что созданной аудиозаписи, которая сохранена на VPS, находясь в консоли msf, перейдите с помощью команды cd в каталог /loot/.msf4/loot/.

Несмотря на то, что сервер Python3 будет работать как временный веб-сервер, терминал msf уже не будет использоваться. Тем не менее в этом случае у вас появляется возможность просматривать список созданных аудиофайлов с помощью любого веб-браузера и из любой точки мира — просто введите IP-адрес VPS-сервера в адресную строку браузера и добавьте номер порта (8080) через двоеточие:

Чтобы остановить веб-сервер Python3 и выйти в консоль нажмите Ctrl+C.

Воспроизведение записанных аудиофайлов

Большинство веб-браузеров по умолчанию не воспроизводят WAV-аудиофайлы, поэтому файлы придется сохранить куда-нибудь на ваш жесткий диск и прослушивать с помощью аудиоплеера. Audacity — популярный аудиоплеер, доступный в репозиториях Kali, его можно установить с помощью следующей команды:

После того, как Audacity будет установлен, кликните правой кнопкой мыши по скаченному WAV-файлу и откройте его с помощью Audacity, что позволит прослушать записанный звук.

В первую очередь тот, кто желает уберечься от чужого любопытства, должен соблюдать осторожность. На конфиденциальных переговорах рекомендуется не просто выключать мобильный телефон, но даже вынимать из него аккумулятор. Возможно, вас прослушивают, если аккумуляторная батарея сильно нагревается, телефон быстро разряжается, долго включается или выключается, сам скачивает лишние приложения или непроизвольно включается экран, вы часто слышите помехи.

Как защитить себя от «прослушки» с микрофона ноутбука

Если на вашем компьютере с Windows установлен бэкдор, как мы это делали, то вы видите насколько легко хакерам прослушивать все, что вы говорите. Хоть они и не могут слышать это в режиме реального времени, но они могут прослушать сделанные записи, когда захотят и где захотят. Чтобы этого не произошло:

Благодаря правильным инструментам и настройкам ваше пребывание в Сети будет анонимным, безопасным и защищенным от вирусов. Мы покажем, как сделать свой ПК максимально надежным.

Высокой степени анонимности можно достичь благодаря использованию правильных приложений, идеальных настроек и продуманному выбору веб-служб. Мы расскажем, как это сделать на своем компьютере и обезопасить домашнюю сеть, не лишая себя комфорта.

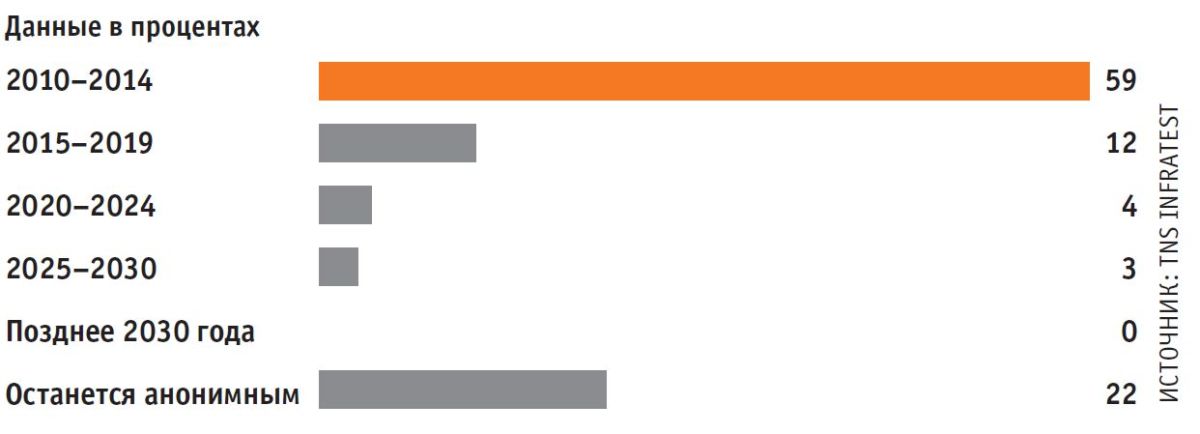

Согласно опросу компании TNS-Infratest, большинство экспертов убеждены, что в настоящий момент анонимное использование Интернета невозможно. В определенной степени эти специалисты правы — так, все провайдеры в США хранят пользовательские данные своих клиентов и анализируют их. Даже в России провайдеры регистрируют подобную информацию, однако без последующей обработки. И все же экспертам не стоит верить безоговорочно

Анонимность нужна не только для того, чтобы сделать ваши тени в Интернете более прозрачными — в первую очередь она максимально защитит вас от вирусов и вредоносного ПО. Используя инструменты, описанные в этой статье, вы зашифруете свое пребывание в Сети, изолируете свою систему от внешних угроз и тем самым в будущем будете уверены, что ваши действия не отслеживаются, а вы находитесь в полной безопасности.

Как ваши данные оказываются у корпораций и хакеров

Крупные концерны, такие как Google, Apple, Microsoft и Facebook, пытаются собрать как можно больше персональной информации — особенно с мобильных устройств. Эти данные используются для разработки персонализированного предложения и отображения целевой рекламы. Большинство компаний тем самым узнают в деталях поведение пользователя, его предпочтения и другие важные сведения о личной жизни своих клиентов.

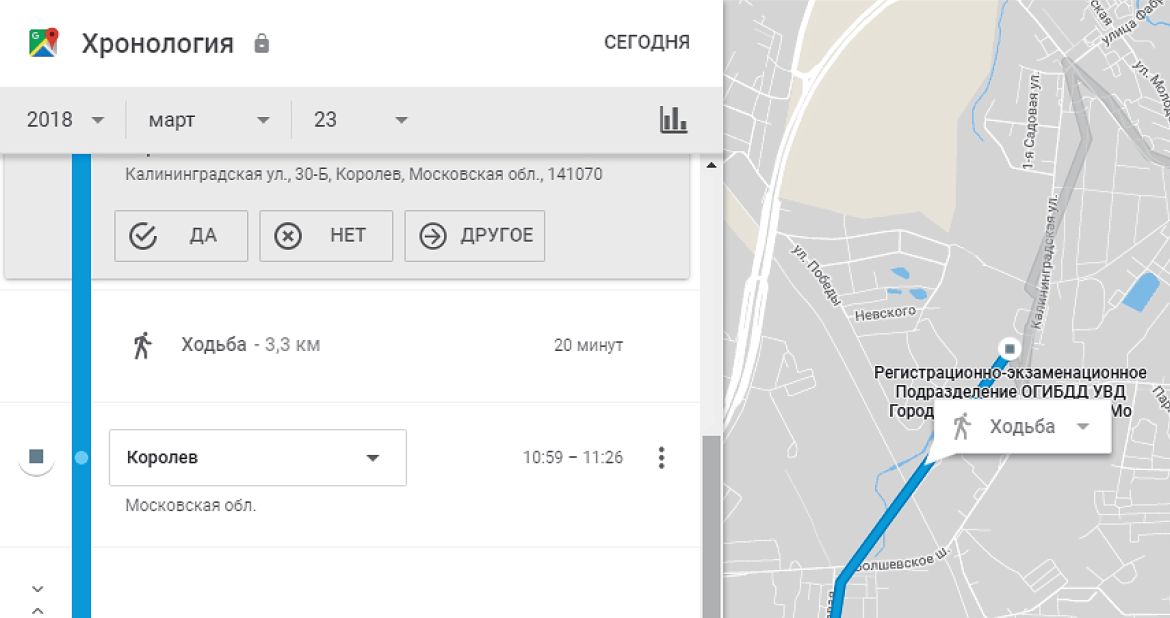

Агрегация информации зачастую протекает в фоновом режиме. Так, «Карты Google» фиксируют все поисковые запросы, все места и текущее местоположение. Даже у Apple, компании, уделяющей особое внимание конфиденциальности, задействованы подобные механизмы: к примеру, любое iOS-устройство по умолчанию сохраняет историю перемещений.

Apple сохраняет вашу геолокацию

При попадании такой информации с устройств в чужие руки крайне велика вероятность использования ее в преступных целях. Злоумышленники знают, когда пользователя нет дома, а также могут шантажировать его конфиденциальными данными. Для вредоносных атак такие сведения тоже на вес золота. Так, через метаданные фотографии хакер может узнать операционную систему пользователя и затем прицельно атаковать ее.

Для хакеров домашний компьютер до сих пор представляет собой самую простую мишень. И это несмотря на то, что операционные системы, прежде всего Windows, сегодня хорошо защищены. Лазейкой все чаще служат приложения от сторонних разработчиков. Им не хватает своевременного и автоматического обновления, а также стандартизированной процедуры надежного «латания» брешей. Через такие баги киберпреступники могут засылать свое вредоносное ПО, после чего об анонимности компьютера уже не может быть и речи. В системе хранится большая часть персональной информации, в том числе данные для входа в онлайн-банк, конфиденциальные документы и личные снимки.

Запрет на отслеживание через шпионские программы

В связи с этим мы не устанем повторять: чтобы обезопасить себя от вирусных атак, в первую очередь необходимо установить все критические обновления Windows. Как правило, система сама справляется с этой задачей: убедитесь, что у вас выставлены правильные настройки через «Панель управления» в разделе «Обновление и безопасность».

Вместе с AV-Test мы изучили современные антивирусные решения под Windows

В «Параметрах обновления» должно быть задано, что «Центр обновления Windows» автоматически скачивает и устанавливает пакеты. На следующем этапе установите хороший антивирус. Здесь лучше положиться на платный продукт, поскольку в бесплатных вариантах далеко не всегда реализованы последние технологии распознавания.

Маскировка местоположения

Чтобы во время прогулки по Сети оставаться полностью анонимным, необходимо пользоваться VPN (Virtual Private Network). В этом случае ваши веб-данные будут передаваться в зашифрованном виде на сервер, служащий шлюзом. Даже ваш провайдер не сможет отследить, на каких сайтах вы бывали. Ваша безопасность и анонимность, однако, зависят исключительно от поставщика услуг VPN. Хорошую славу, к примеру, заслужил сервис Proton VPN, серверы которого располагаются в Швейцарии. Его преимущество заключается в том, что он по закону обязан не сохранять никакой информации о подключениях. И кстати, большинство функций — бесплатные.

Под Windows сервис предлагает собственное ПО, позволяющее вам выбрать отдельные шлюзы. В то же время на смартфоне ваши веб-данные защищены с помощью приложения ProtonVPN (дополнительную информацию см. в разделе «Герметизация мобильных устройств»). Дополнительными функциями безопасности оснащено приложение ProtonVPN Plus, которое обойдется вам в восемь евро (около 600 рублей) в месяц. За эти деньги ваша информация будет направляться в Интернет через специальный сервер, особым образом защищенный от хакерских атак. Кроме того, в этом случае используется не одна VPN, а две последовательно подключенных сети. При желании услуги сервиса можно оплатить биткоинами — абсолютно анонимно.

Блокировка слежки онлайн-активности в браузере

В дополнение к защите, предоставляемой браузером, рекомендуется использование анонимного DNS-сервера Quad9. В этом случае такая информация, как адресные запросы и то, под каким IP осуществлялся вход на определенные адреса, проходит через сервер абсолютно анонимно. Чтобы иметь возможность работать через него, зайдите в Windows в «Панель управления | Сеть и Интернет | Центр управления сетями и общим доступом | Изменение параметров адаптера | Протокол Интернета версии 4». Здесь для DNS-сервера внесите адрес «9.9.9.9» и подтвердите изменения нажатием на «ОК».

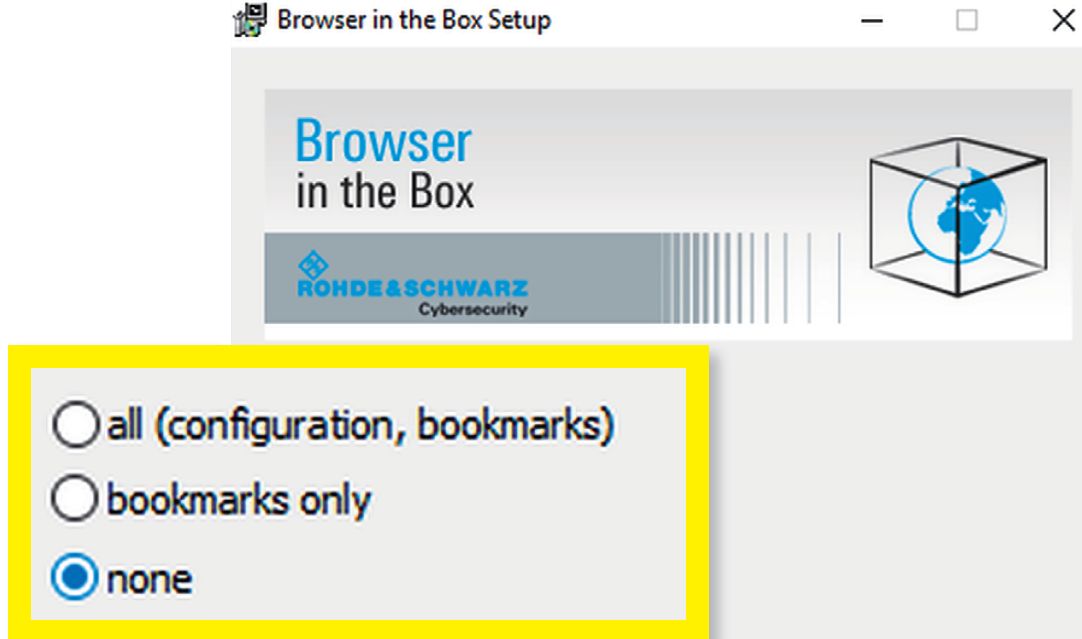

Проблемы в данном случае может создать лишь новая уязвимость Meltdown. Через нее злоумышленники способны получить доступ к памяти хост-компьютера несмотря на вашу работу через виртуальный браузер. Впрочем, для Windows уже существует патч, который следует немедленно установить, пока ничего не случилось.

Работа в конфиденциальной ОС

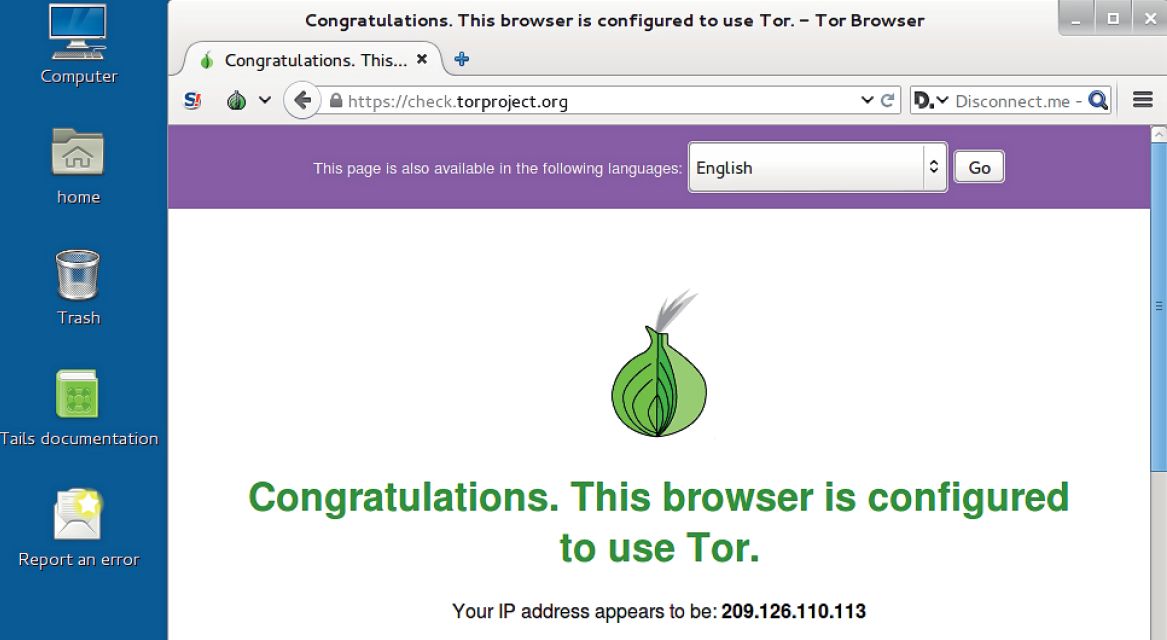

Самую полноценную защиту обеспечивает особая, изолированная от Windows операционная система. С версией Linux Tails, нацеленной на конфиденциальность, безопасность и анонимность, вы сможете спокойно перемещаться по Всемирной паутине. При этом усиленная Linux на базе Debian запускается в качестве самостоятельной системы, благодаря чему потенциальные вирусы не смогут проскользнуть в Windows.

В наш современный век слишком много инструментов используется для того, чтобы контролировать среднего гражданина. Террористические угрозы и мониторинг асоциальных элементов приводит к тому, что прослушивают почти всех. Или всех. Как бы там не было, общение уже давно не является личным. Если спецслужбы вами не интересуются, то личности более сомнительного характера точно будут рады личной переписке.

1. Используйте надежные пароли

Пароль — базовый способ защиты ваших данных. К его выбору стоит подходить аккуратно. Примитивные наборы цифр, слова, в том числе изменённые, какие-либо из ваших личных данных, заключённые в вашем пароле, заинтересованными во взломе лицами подбираются достаточно быстро с помощью специального софта.

Запомнить все сложные пароли от десятков аккаунтов довольно трудно. Поэтому можно использовать хранилище паролей вроде KeePass или LastPass. Они также выступают в качестве генераторов паролей.

Пароли от наиболее важных аккаунтов — часто используемых соцсетей и почты — придётся запомнить.

Кроме того, рекомендуется отключать сохранение паролей в браузерах.

Периодически меняйте пароли. Не следует вводить логины и пароли в общественных местах, где установлено видеонаблюдение.

Не рекомендуется использовать один и тот же пароль для разных аккаунтов.

2. Зашифруйте свои данные

Вы можете зашифровать информацию на жёстких дисках и съёмных носителях. Это будет полезным в случае, если посторонние отберут у вас компьютер или снимут с него жесткий диск. Без ввода специального пароля они не смогут прочитать содержимое дисков. Вся информация на диске для них будет выглядеть как абракадабра.

На компьютерах Mac: Используйте стандартную программу FileVault, которая имеет функцию полнодискового шифрования. На официальном сайте компании можно найти инструкцию по ее работе.

На компьютерах с ОС Windows: У профессиональных версий операционной системы (Enterprise, Pro, Ultimate Edition) от Microsoft есть встроенная программа BitLocker. Для остальных случаев есть программа VeraCrypt. На расшифровку защищённых ею данных у спецслужб при современном развитии технологий уйдёт не менее 40 лет.

3. Зашифруйте свою электронную почту

4. Включите двухфакторную авторизацию

Для этого понадобится включить — там, где это возможно — двухфакторную аутентификацию. Это дополнительная защита аккаунтов в соцсетях, мессенджерах, электронной почте, Apple, Google и т.п.

Если вы включили эту функцию, то при входе в ваш аккаунт вам нужно будет ввести не только пароль, но и одноразовый код. Его вы или получаете по SMS или берёте из установленного на ваш смартфон приложения-генератора кодов.

5. Сохраняйте анонимность в сети

Для этого нужно использовать VPN (Virtual Private Network, виртуальная частная сеть). Эта технология позволяет заходить на интернет-ресурсы якобы из других стран, никто не узнает о вашем настоящем местоположении. Это важно, если вы хотите сохранить местонахождение в тайне или воспользоваться сервисом, доступным только в определённой стране. Это пригодится, если вы решили из-за границы совершить операцию в российском банке или подключиться к сервису для просмотра сериалов Netflix из России.

Услуги VPN предоставляют VPN-провайдеры. Есть два критерия качества таких сервисов: он не должен хранить ваши данные и у него должно быть много внешних серверов, чтобы вы могли выбрать, из какой страны вы «видны» для сайта, который решили посетить.

Наиболее распространёнными и популярными VPN-сервисами являются Betternet, TunnelBear и Hideman. Они соответствуют описанным выше критериям качества. У обоих есть приложения для iOS и Android, и версии для персональных компьютеров. Запускаете программу, выбираете страну и теперь все ваши подключения с данного устройства зашифрованы. У TunnelBear также есть отдельные расширения для браузеров Chrome и Opera.

Альтернативой VPN-сервисам является Tor Browser. Он также позволяет оставаться анонимным в сети.

6. Используйте облачные хранилища данных

В случае утраты какого-либо из устройств вы не потеряете информацию.

Хранилище Google Drive привязано к вашему Google-аккаунту. На нём можно установить двухфакторную аутентификацию и посмотреть журнал посещений и включить оповещения о входе с неизвестных устройств. Google Drive сам не шифрует данные. Для этого потребуются сторонние сервисы — например, Boxcryptor или VeraCrypt.

У пользователей техники Apple есть хранилище данных iCloud. Доступ к нему также можно защитить двухфакторной аутентификацией.

Из популярных облачных хранилищ шифрование данных предоставляет Mega. То, что хранится на его серверах, не может узнать даже администрация сервиса. Ваш пароль от аккаунта — это уникальный ключ-дешифратор, потеря которого приведёт к утрате всех ваших данных.

7. Вводите важную информацию только на сайтах с защищённым соединением

8. Минимизируйте возможность подсмотреть за вами и подслушать вас

Злоумышленники или спецслужбы, используя специальное программное обеспечение и уязвимости вашего софта, могут подключиться к микрофону и камере вашего компьютера, телефона или планшета. Веб-камеру на ноутбуке можно закрыть и заклеить. Выломать микрофон нельзя, поэтому важные разговоры лучше всего вести при выключенном устройстве. Чтобы ваше местонахождение сложнее было выявить, отключите сервисы геолокации на смартфоне. Кроме того, вы можете перевести его в авиарежим или вообще выключить.

9. Следите за тем, кто и когда заходил в ваш аккаунт

Если автоматических оповещений нет, то обычно в настройках своего аккаунта можно посмотреть список последних сессий (входов в ваш аккаунт) и завершить их, если есть подозрительные. Такой журнал посещений есть и в Facebook, и во «ВКонтакте», и в GMail, и в мессенджере Telegram.

10. Соблюдайте правила информационной гигиены

Для совершения важных операций (финансовые транзакции, покупка билетов и т.п.) нужно использовать компьютер, в защищённости которого вы уверены. Лучше не использовать чужое устройство. Помните, что компьютер, которым вы пользуетесь на работе, принадлежит не вам, а вашему работодателю.

На вашем компьютере должно быть лицензионное программное обеспечение, в том числе операционные системы. На пиратских копиях может находиться вредоносный и шпионский софт. Если вы не хотите покупать лицензионные программы, можно воспользоваться бесплатными аналогами.

Софт на вашем устройстве должен постоянно обновляться. Это увеличивает вероятность того, что разработчики уже устранили основные уязвимости.

Не следует подключать к вашему устройству неизвестные носители (флешки, SD-карты, смартфоны), даже для подзарядки. Не стоит подключать любые неизвестные USB-устройства к вашему компьютеру. Даже у работающего от USB-порта фонарика может быть носитель памяти, содержащий вредоносный софт.

Следует отключить автозапуск для внешних устройств. Это поможет избежать автоматического запуска содержащихся на них вредоносных программ.

Не стоит заряжать свои телефоны и планшеты где попало. Вы можете подключить устройство к заражённому компьютеру, который получит доступ к данным на вашем устройстве или загрузит на него вредоносные программы. Не стоит без крайней необходимости пользоваться общественными зарядными устройствами, которые выглядят как киоск или ящик с проводами. Неизвестно, к чему именно вы таким образом подключитесь. Лучше поискать обычную электрическую розетку и воткнуть в нее собственную зарядку.

Если вы работаете с ноутбуком или компьютером в общественном месте и вам нужно ненадолго отойти, стоит перевести устройство в спящий режим либо заблокировать экран компьютера. Вернуться к работе можно только введя пароль. Если в общественном месте есть камеры видеонаблюдения, никакие пароли вводить не следует, и вообще стоит крайне осторожно пользоваться интернет-сервисами.

В общественном месте с незащищённым Wi-Fi стоит использовать VPN. Эта технология не только скрывает ваше реальное местоположение, но и шифрует информацию, которую вы передаёте. Известны случаи, когда злоумышленники пытались перехватить информацию с компьютеров в общественном Wi-Fi. Если на вашем компьютере включён VPN, у них, скорее всего, ничего не выйдет.

Если ваше устройство побывало в руках спецслужб — например, было изъято при пересечении границы или в ходе обыска — для важной переписки и финансовых транзакций оно уже небезопасно. Это же касается ремонта вашей техники. Есть вероятность, что после указанных манипуляций на вашем мобильном, планшете или компьютере окажется вирус, шпионская программа или дополнительный чип. Лучше приобрести новое устройство — иногда сохранность данных дороже денег.

За компьютером с Windows не стоит работать под аккаунтом с правами администратора. Лучше использовать аккаунт обычного пользователя. Тогда, если вредоносная программа попытается установиться без вашего ведома, Windows уведомит вас о необходимости введения пароля от аккаунта администратора.

Не стоит давать свой компьютер посторонним, которым нужно позвонить по Skype или проверить почту. Если же все-таки пришлось это сделать, то лучше заранее войти в гостевой аккаунт, из которого недоступна установка нового софта. Также будьте осторожны при передаче постороннему лицу своего телефона.

Используйте антивирус. У многих распространенных антивирусов есть бесплатная лицензия, возможностей которой вполне достаточно для обычного пользователя. Например, это AVG, Avast, Kaspersky. Не забывайте регулярно обновлять его.

Остерегайтесь писем с просьбами предоставить ваши персональные, в том числе регистрационные данные. Иначе вы можете стать жертвой интернет-фишинга.

Роскачество опубликовало рекомендацию, в которой сказано, что пользователям ноутбуков следует заклеивать камеры и микрофоны. Это необходимо для того, чтобы злоумышленники, в случае заражения вредоносными программами вашего устройства, не получили ваши персональные данные. «Вечерняя Москва» поговорила с ведущим специалистом по компьютерной криминалистики Grop-IB Артемом Артемовым, который рассказал о том, как определить наличие вредоносных программ на своем устройстве, как защититься от них, и какие цели преследуют злоумышленники, которые пытаются взломать гаджет или смартфон.

— По каким признакам можно опередить наличие шпионских программ на ноутбуке и как не стать жертвой мошенников?

— Для того, чтобы не стать жертвой киберпреступников, одной наклейкой на камеру не обойтись. Необходимо соблюдать «цифровую гигиену», например, регулярно обновлять ПО на ноутбуках, смартфонах, не скачивать программы из недостоверных источников или ограничивать доступ приложений к диктофону или камере, использовать антивирус, который, вероятно, сможет избавить от нежелательного программного обеспечения, в случае если атака не целевая. В случае целевой атаки злоумышленники готовятся подробнее и конкретнее, в этом случае вредоносное шпионское ПО не определится антивирусом. Обычному пользователю узнать, что его компьютер уже заражен достаточно сложно. Хотя если используется программа удаленного доступа, то можно заметить, как «самопроизовольно» двигается курсор или открываются папки. На это стоит сразу обратить внимание. В случае, если устройство заразилось майнером (вредоносное ПО, которое благодаря мощностям компьютера, зарабатывает криптовалюту для злоумышленника, без ведома владельца устройства, – прим. «ВМ»), будет заметна большая нагрузка на процессор, а работоспособность компьютера резко снизится.

— А что насчет телефонов?

— С телефонами ситуация немного другая. Если ваше устройство заразилось «трояном», то скорее всего вы сделали это сами. Вы могли скачать приложение из непроверенных, неофициальных бесплатных источников и разрешили шпионскому ПО, замаскированному под легальную программу, доступ к записи с камеры или другим службам телефона. Так, например, устроена операционная система Android. Каждый раз, когда приложение просит определенные привилегии, оно запрашивает их у пользователя. Тут необходимо внимательно прочитать условия, чтобы не разрешать доступ приложения ко всему подряд — телефонной книге, микрофону, видеокамере. Долгое время большинство троянов были ориентированы именно на смартфоны с ОС Android. Во-первых, их больше, ОС является самой распространенной в мире, а во-вторых, были проблемы с безопасностью. Что касается официального магазина приложений Google Play, там периодически появляются вредоносные программы, которым удается обойти защиту магазина приложений. Существует определенная вероятность, что вы можете заразить свое устройство даже там.

За последние 8 лет под санкционированную судом прослушку, по данным правозащитников из "Агоры", попало не менее 6% населения России. То есть, суды разрешают прослушивать каждого десятого совершеннолетнего гражданина нашей страны.

Знать приемы информационной самообороны стоит, даже если вы не гражданский активист. Объединение юристов и журналистов из России «Команда 29» рассказывает о базовых способах защиты от взлома и прослушки.

Нужно отключать сохранение паролей в браузерах. Периодически меняйте пароли. Не следует вводить логины и пароли в общественных местах, где установлено видеонаблюдение. Не рекомендуется использовать один и тот же пароль для разных аккаунтов.

Для совершения важных операций (финансовые транзакции, покупка билетов и т.п.) нужно использовать компьютер, в защищённости которого вы уверены. Лучше не использовать чужое устройство. Помните, что компьютер, которым вы пользуетесь на работе, принадлежит не вам, а вашему работодателю.

На вашем компьютере должно быть лицензионное программное обеспечение, в том числе операционные системы. На пиратских копиях может находиться вредоносный и шпионский софт. Если вы не хотите покупать лицензионные программы, можно воспользоваться бесплатными аналогами. Хотя перед скачиванием лучше всего проверить, что пишут об их безопасности на уважаемых IT-ресурсах (CNews, Geektimes, VC) и в «Википедии». Софт на вашем устройстве должен постоянно обновляться. Это увеличивает вероятность того, что разработчики уже устранили основные уязвимости.

Не следует подключать к вашему устройству неизвестные носители (флешки, SD-карты, смартфоны), даже для подзарядки. Не стоит подключать любые неизвестные USB-устройства к вашему компьютеру. Даже у работающего от USB-порта фонарика может быть носитель памяти, содержащий вредоносный софт.

Следует отключить автозапуск для внешних устройств. Это поможет избежать автоматического запуска содержащихся на них вредоносных программ.

Не стоит заряжать свои телефоны и планшеты где попало. Вы можете подключить устройство к заражённому компьютеру, который получит доступ к данным на вашем устройстве или загрузит на него вредоносные программы. Не стоит без крайней необходимости пользоваться общественными зарядными устройствами, которые выглядят как киоск или ящик с проводами. Неизвестно, к чему именно вы таким образом подключитесь. Лучше поискать обычную электрическую розетку и воткнуть в нее собственную зарядку.

Если вы работаете с ноутбуком или компьютером в общественном месте и вам нужно ненадолго отойти, стоит перевести устройство в спящий режим либо заблокировать экран компьютера. Вернуться к работе можно только введя пароль. Если в общественном месте есть камеры видеонаблюдения, никакие пароли вводить не следует, и вообще стоит крайне осторожно пользоваться интернет-сервисами.

В общественном месте с незащищённым Wi-Fi стоит использовать VPN. Эта технология не только скрывает ваше реальное местоположение от администраций сайтов, куда вы заходите, но и шифрует информацию, которую вы передаёте. Известны случаи, когда злоумышленники пытались перехватить информацию с компьютеров в общественном Wi-Fi. Если на вашем компьютере включён VPN, у них, скорее всего, ничего не выйдет.

Если ваше устройство побывало в руках спецслужб — например, было изъято при пересечении границы или в ходе обыска — для важной переписки и финансовых транзакций оно уже небезопасно. Это же касается ремонта вашей техники. Есть вероятность, что после указанных манипуляций на вашем мобильном, планшете или компьютере окажется вирус, шпионская программа или дополнительный чип. Лучше приобрести новое устройство — иногда сохранность данных дороже денег.

За компьютером с Windows не стоит работать под аккаунтом с правами администратора. Лучше использовать аккаунт обычного пользователя. Тогда, если вредоносная программа попытается установиться без вашего ведома, Windows уведомит вас о необходимости введения пароля от аккаунта администратора.

Не стоит давать свой компьютер посторонним, которым нужно позвонить по Skype или проверить почту. Если же все-таки пришлось это сделать, то лучше заранее войти в гостевой аккаунт, из которого недоступна установка нового софта. Также будьте осторожны при передаче постороннему лицу своего телефона.

Злоумышленники могут получить доступ к микрофону и камере вашего устройства. Не рекомендуется вести важные переговоры вблизи включённых смартфонов, планшетов или компьютеров. Также рекомендуется закрывать либо вовсе заклеивать пластырем или изолентой веб-камеру на своём ноутбуке.

Читайте также: