Как скрыть майнер майнинг monero на cpu и ноутбуке

Злоумышленники повадились майнить криптовалюту. На вашем компьютере, за ваш счет — и без вашего ведома.

11 сентября 2017

За последнее время вы наверняка хоть раз да слышали о таком явлении, как майнинг — и о том, как стремительно оно набирает обороты. В общем, тенденция такова: майнить, то есть достраивать блоки в блокчейне и получать в награду за это криптовалюту, хочет все больше людей, и они придумывают для этого все более изощренные способы. В том числе — незаконные. И в том числе они норовят сделать это за ваш счет.

Зачем майнерам нужен ваш компьютер

По сути, ваш компьютер становится частью распределенной сети, вычислительные мощности которой используются для добычи какой-нибудь криптовалюты на благо владельца ботнета. Несколько тысяч компьютеров в ботнете добывают криптовалюту значительно эффективнее, чем один, да и за недешевое электричество в этом случае платят жертвы, так что скрытно ставить программы-майнеры на компьютеры пользователей для злоумышленников очень даже выгодно.

Вообще, программу-майнер рядовой пользователь может установить самостоятельно — если он осознанно собрался добывать таким образом криптовалюту. В этом и заключается сложность: как отличить легальный майнинг от нелегального? Программы-то одни и те же. Разница в том, что злоумышленники сначала пытаются тайком установить программу на компьютер без ведома пользователя, а затем скрыть ее работу.

Как скрытый майнер попадает на ваш компьютер

В большинстве случаев майнер попадает на компьютер при помощи специально созданной зловредной программы, так называемого дроппера, главная функция которого — скрытно ставить другое ПО. Такие программы обычно маскируются под пиратские версии лицензионных продуктов или под генераторы ключей активации к ним — что-нибудь в таком духе пользователи ищут, например, на файлообменниках и сознательно скачивают. Вот только иногда то, что они скачали, оказывается не совсем тем, что они хотели скачать.

После запуска скачанного файла на компьютер жертвы ставится собственно установщик, а он уже закачивает на диск майнер и специальную утилиту, маскирующую его в системе. Также в комплекте с программой могут поставляться cервисы, которые обеспечивают его автозапуск и настраивают его работу.

Например, такие сервисы могут приостанавливать работу майнера, если пользователь запускает какую-нибудь популярную игру: поскольку майнер использует мощности видеокарты, игра может начать тормозить, а пользователь — о чем-то подозревать.

Также подобные сервисы могут пытаться выключить антивирус, приостанавливать работу майнера, если запущена программа для мониторинга активности системы или запущенных процессов, и восстанавливать майнер в случае, если пользователь его удалит.

Масштабы бедствия

Подобные программы распространяются среди злоумышленников как услуга — скажем, в мессенджере Telegram, в каналах, посвященных заработку в Интернете, можно встретить объявления, предлагающие пробную версию такого сборщика-упаковщика для распространения скрытого майнера.

Чтобы вы представляли себе масштабы происходящего: недавно наши эксперты обнаружили ботнет, состоящий, по приблизительным подсчетам, из нескольких тысяч компьютеров, на которых был скрытно установлен майнер Minergate. С его помощью злоумышленники добывают не популярный биткоин, а в основном те криптовалюты, которые позволяют скрыть транзакции и то, кому принадлежит кошелек. Например, это Monero (XMR) и Zcash (ZEC). По самым скромным оценкам, майнинговый ботнет приносит своим владельцам от $30 000 в месяц. А через кошелек, в который майнит обнаруженный нашими экспертами ботнет, уже успело пройти более $200 000.

Кошелек Monero, используемый вышеупомянутыми владельцами ботнета. На данный момент 1 Monero стоит около $120

Как защититься от скрытых майнеров

От вредоносных программ-дропперов Kaspersky Internet Security защитит вас по умолчанию — просто убедитесь, что антивирус всегда включен, и такой зловред просто не попадет на ваш компьютер. Если же вы решили проверить систему уже после того, как у вас появилось подозрение, KIS также сразу обнаружит этот полноценный троян, и от него надо в любом случае избавиться.

А вот майнеры, в отличие от дропперов, как мы уже упомянули, — программы не зловредные. Потому они входят в выделенную нами категорию Riskware — ПО, которое само по себе легально, но при этом может быть использовано в зловредных целях (подробнее о том, что туда входит, можно почитать здесь). По умолчанию Kaspersky Internet Security не блокирует и не удаляет такие программы, поскольку пользователь мог установить их осознанно.

Но если хотите подстраховаться и уверены, что не собираетесь пользоваться майнерами и прочим ПО, которое входит в категорию Riskware, то вы всегда можете зайти в настройки защитного решения, найти там раздел Угрозы и исключения и поставить галочку напротив пункта Обнаруживать другие программы, которые могут быть использованы злоумышленником для нанесения вреда компьютеру или данным пользователя. Главное — проверяйте свою систему регулярно, и тогда защитное решение поможет вам избежать установки и использования любых нежелательных программ.

Листаешь интернет, и тут замечаешь, что компьютер начал резко дико тормозить, а кулер качает воздух словно очумевший.

Что происходит?

На одной или нескольких страницах вашего браузера запущен вредоносный код майнинга криптовалюты.

Процессор вашего ноутбука или компьютера используется в качестве вычислительной мощности для добычи криптовалюты, которая будет зачислена на кошелек владельца одного из сайтов со встроенным скриптом скрытого майнера.Как это проверить?

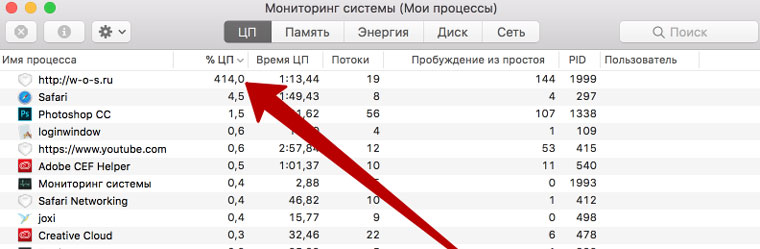

На Mac открываем Программы —> Утилиты —> Мониторинг системы, переходим на вкладку ЦП и сортируем все активные задачи по загрузке процессора. Для Windows откройте Диспетчер задач, нажав комбинацию клавиш CTRL + ALT + DEL.

Наблюдаем следующую картину.

Кто это делает?

Вебмастера размещают на сайте специальный вирусный скрипт, способный использовать процессор вашего компьютера или ноутбука в качестве удаленного майнера.

Как защититься от сайтов со скриптом-майнером

Похоже, что очень скоро скрытый майнинг на веб-сайтах может превратить веб-серфинг в рулетку.

Заработать хотят многие владельцы сайтов, а майнинг-скрипт — легко реализуемый способ вполне стабильного дохода.

Но есть несколько вариантов защиты от скрытого веб-майнинга.

Способ 1. Следите за кулером и температурой ноутбука

Пожалуй, это самый банальный, но и самый эффективный способ защиты от вредного скрипта. Если вы не работает с 3D-графикой и не рендерите сложные сцены со спецэффектами, ноутбук не может бесконечно раскручивать кулер.

Первым делом загляните в Мониторинг системы (на Mac) или откройте Диспетчер задач (на Windows) и убедитесь, что ни одна из вкладок в браузере не загружает процессор более чем на 100%.

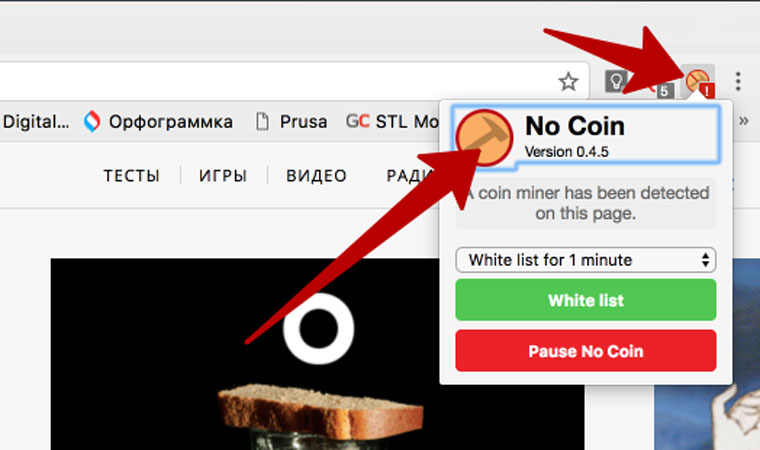

Способ 2. Расширение No Coin

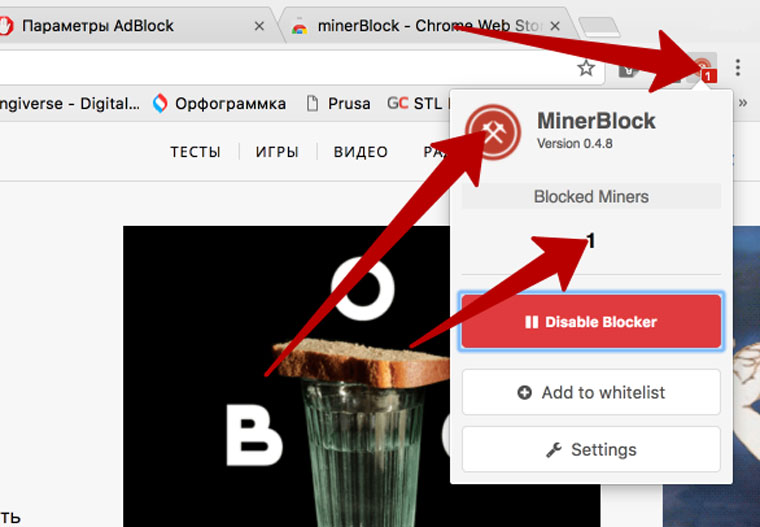

Способ 3. Расширение minerBlock

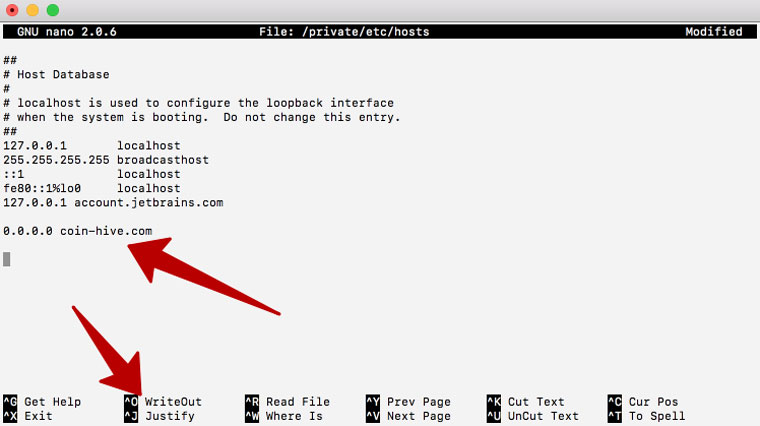

Способ 4. Блокировка файла Hosts

В любой системе (Windows, macOS, Windows) есть системный файл host, в котором прописаны адреса веб-ресурсам, к которым доступ с данного компьютера или ноутбука запрещен.

На macOS откройте приложение Терминал и введите следующую команду:

С новой строки добавьте в открывшемся файле добавьте следующий адрес:

Так вы заблокируете доступ к одному из самых популярных веб-майнеров (рисунок выше). В дальнейшем, при обнаружении новых, можете лишь пополнять список запрещенных сайтов в файле hosts.

Способ 5. Использование плагина NoScripts

Одним из самых эффективных способов борьбы с веб-майнерами — блокировка JavaScript. Так для браузера Firefox есть специальный плагин NoScript, принудительно отключающий код, который заставляет принудительно использовать процессор вашего ноутбука на благо недобросовестных майнеров.

Скрытые скрипты, которые превращают наши ноутбуки и компьютеры в фермы — реальность современного серфинга. Единственный способ борьбы с обнаглевшими и охамевшими вебмастерами — использование всевозможных блокировщиков и чуткий контроль.

Как оказалось, за биткоин и эфириум владельцы сайтов готовы даже пожертвовать репутацией.

(1 голосов, общий рейтинг: 5.00 из 5)

Иван Петров

Apple объявила о начале свободной продажи запчастей для iPhone и Mac. Их сможет купить любой, а не только сервисы

Как переоформить SIM-карту с юрлица на физическое лицо

Meta показала невероятные перчатки для VR. Они позволяют ощущать виртуальные объекты

Instagram будет требовать видео-селфи для подтверждения личности пользователей

Самые известные чехлы в России вышли для iPhone 13 Pro Max. Обзор Pitaka, броня для смартфона

Как в iOS 15 включить фоновые звуки. Есть шум дождя, звуки океана и белый шум

Как превратить любой телевизор или колонку в приемник сигнала AirPlay

Как в iOS 15 общаться по FaceTime с пользователями Android или Windows

🙈 Комментарии 28

а потом эти расширения начнут майнить

@giggles , Тогда можно будет скачать расширение для расширения =)

Договора … Слесаря … Вебмастера …

@MacBond , твОрог и свеклА с инциНдентом.

@sinepupkin , Кстати, в слове творог два варианта ударения.

А на айфонах не могут это делать?

@Артём Баусов , Зато на андроиде в Google market полно клиентов для майнинга.

@maxwilkins ,

У меня последние три дня на iPhone7, закрытый и выгруженный из памяти сафари сьедает больше 80% заряда батареи, телефон залиться до нуля за 9 часов, как так происходит я не знаю, очень походе на майнинг. Телефон я полностью сбрасывал но ситуация остаётся, есть подозрение что мобильный сафари подсасывает с рабочего мака какую то дрянь.

@khalitov , это прошивка 11. на 10.3.3 такого не было

@toivan , прошивка майнит! Пыщ пыщ

Забавно что Эфириум и Биткоины не майнят с помощью проца, потому что на даже многоядерный ксеоне при 24/7 майне заработать можно менее 1$ в месяц.

@iGitlin , Да, ZCash, Monero и всякую муть

@Сергей Поляков , отлично же:) Вы же скачали расширение хрома и перешли из статьи. Перейдите из Safari и будет Amazing:)

Ничего на этом сайте не майнится )

Вы что взаправду думаете, что диспетчер задач вам покажет процессы относящиеся к майнингу? Если всё грамотно написано, вы не только в диспетчере задач ничего не увидите, но и в принципе ничего не поймёте.

@hofc , в диспетчере как раз такое и ловиться, не знаю как на маке. а в винде любая активность там видна и даже если как-то приложение скрылось из диспетчера, то по загрузке проца вудет подозрительная загрузка в барузере. А вот видео майнинг намного сложнее отследить, тем более если майнинг так настроен, что не все 100% карты отъедает, тогда рядовой пользователь ничего не заметит

@hofc , вы шутите?

Ставим нормальный диспетчер задач, и смотрим все движения, процессы с подробной информацией о них.

@TAIFUN , «нормальный диспетчер» вам не покажет загрузку проца и памяти при грамотно прямыми руками написанном софте. Будете видеть только тупящий компьютер и бесконечно клацать ctr alt del пытаясь заметить подвох в процессах, которые там хрен прорисуются.

@hofc , это вам не троян, а процесс который отжирает процессор.

@TAIFUN , если вам интересно как это делается, могу вам по пунктам куда в личку написать. На самом деле там ничего сложного нету и как результат вы никогда в жизни не пропалите никакие процессы, только комп тупой будет. Ну или сами поищите если тема интересна, вбейте типа «как спрятать мйнинг в процессах» ну или что-то в этом роде. Вы удивитесь, когда узнаете, что именно так это и делается. Удачи.

Как то на Биткойнтолке я увидел достаточно конструктивный спор между двумя юзерами об инстамайне одной криптовалюты. Один из участников спора упомянул о “специальной версии майнера Монеро”.

Мне стало интересно, пошел гуглить. Но все что мне удалось нагуглить -- какие то “скрытые и оптимизированные майнеры” от школо-хацкеров.

Решил обратится к dEBRUYNE (один из главных контрибьюторов Монеро), он любезно поделился ссылкой. Ниже перевод на русский язык.

Эмиссия Monero. и вектор встроенных функций процессора

Я проснулся 28 мая 2014, в отпуске с моей семьёй в середине пустыни, обнаружив копию моих приватных исходников на форуме bitcointalk.

Объявленными "новой оптимизированной версией" майнера для криптовалюты Monero, которая была принята майнерами с энтузиазмом по всему миру. И в этом процессе, моя ежедневная выручка с майнинга упала более чем на 5000 долларов.

Но давайте начнём с начала, когда я начал углубленное сотрудничество с тремя людьми, которых я никогда не встречал (а имя одного так и осталось для меня неизвестным) - на кону была новая криптовалюта суммой сотни тысяч долларов.

Всё началось с загадочной заметки от кого-то, с кем я общался в сети, со ссылкой на форум bitcointalk на тему новой валюты под названием "bitmonero". В его заметке было написано лишь:

Из прошлых сотрудничеств с ним я знал, что у него хорошая чуйка на возможности в криптовалютах. В течение часа или двух, он дополнил:

Касательно bitmonero - это профитно, если использовать aws с майнером в кошельке. Похоже, что некоторые люди пользуются оптимизированной версией, которая в несколько раз быстрее стандартной, так что однозначно есть возможности для совершенствования.

AWS, конечно же, был рынком Amazon Web Services, который позволял дешево арендовать умопомрачительные вычислительные мощи на короткие (1 час) сроки. Выгодность AWS - ключевой фактор в майнинге криптовалюты из-за масштабируемости: ты можешь арендовать одну или 10,000 машин, и единственная вещь, о которой останется позаботиться - это цена, начинающая расти, если арендовать слишком много.

Я был занят в конце семестра и не смог быстро ответить. На следующий день я получил от него email, где он предлагал 1 Биткоин (примерно $600) за разработку майнера, который был бы в 5 раз быстрее, и потом в чате мы обсудили разделение выручки 50/50. Я всё ещё чувствовал себя подавленным из-за объёма работы, но когда я бегло осмотрел код, мне почему-то показалось, что в дальнейшем мне будет весело. Настолько весело, что когда я вернулся домой, то не мог выкинуть из головы эти мысли, 6 часов провозился с кодом, и получил ускорение в 3 раза.

На следующий день я оставил весточку моему контакту:

Я попробую переписать весь SSE ради прикола. Я наконец-то понял - они взяли scrypt за свою модель, но превратили его в большую длинную зависимую цепочку. Трудно урезать память, за счет замедления верификации.

Спустя день я добился ускорения в 5 раз, затем в 8, в течение недели до 11. Довольно примечательно, учитывая то, что разработчик уже начал внедрять некие оптимизации в код.

Сейчас стоит ввести вас в краткую историю "Bitmonero" (сейчас называется Monero). В феврале 2014 анонимная группа разработчиков выпустила монету, называющуюся Bytecoin, основанную на полностью новой реализации биткоина как криптовалюты, названной Cryptonote, но с гораздо большей анонимностью, благодаря использованию умного механизма, подобного Диффи-Хеллману, для шифрования адресов назначения и кольцевых подписей Ривеста для обеспечения использования сети на уровне транзакций, без нужды в миксинге в реальном времени. Это не было превосходным, но было умным, и самой важной вещью стало то, что это было новым, фундаментально отличающимся от Bitcoin решением. Оно привлекло много внимания.

Когда Bytecoin был выпущен, он был представлен как уже использовавшийся 2 года продукт в дарквебе (сайты Tor и т.д.), и в течение этого времени было намайнено 80% от всей криптовалюты. Приём в криптовалютном сообществе был сильно скептичен.

Я глубоко убеждён в том, что скептицизм был оправдан: Вот оригинальный slow-hash из Bytecoin, который был скопирован в Bitmonero. У него есть некоторые неприятные моменты. Например, на строке 100 вы можете заметить, что для каждой итерации во внутреннем цикле, повторяющемся десятки тысяч раз, ключ AES реимпортируется в библиотеку. Цикл, начинающийся на строке 113, повторяется полмиллиона раз, и из-за тонны "memcpys" и манипуляций с указателями сложно сказать, что всё, что делает этот код - всего лишь один раунд шифрования AES. Разыменование указателя на случайный блокнот, 64-битное умножение, другое разыменования указателя. Фух. Этот оригинальный код был примерно в 50 раз медленнее моего финального оптимизированного кода, который мог легко использоваться для подделки двухлетних записей в блокчейне с использованием одного компьютера или небольшого кластера. Я вполне уверен в том, что это произошло.

Bitmonero был форком Bytecoin, у которого не было бы 80% премайна. Но начальный разработчик то ли не знал, то ли не позаботился, то ли не захотел получить выгоду от деоптимизированного хеширования. Этот разработчик был прогнан сообществом, и на его место пришла соответствующая группа разработчиков, унаследовавшая его работу. А группа эта, насколько мне тогда показалось, вообще не знала о деоптимизации. Так всё и осталось на своих местах ещё на пару недель.

Когда я этим всем занимался, разработчик "NoodleDoodle" (эй, это же крипта, люди могут выбирать любые имена, которые они хотят. Да, Сатоши Накамото?) уже распутал первую "деоптимизацию" с ключом шифрования AES. Но все остальные проблемы оставались на своих местах. Самое важное в том, что полное использование AES во внутреннем цикле было одной инструкцией на современных x86 процессорах.

Это была великолепно созданная proof-of-work функция, нацеленная на использование мощи современных процессоров (нативного шифрования AES и быстрого 64-битного умножения), настроенная на использование блокнотов размером L3 кэша одного ядра процессора Intel (примерно 2 Мб), которую обернули в такую простыню дерьма до степени неузнаваемости, пока не начинаешь на неё прыгать, рвать её и собирать по кусочкам заново.

У меня не было ни аккаунта AWS (и даже кредитной карты), чтобы всё сделать правильно, поэтому я отправил код моему контакту, и мы поехали в город.

К 14 мая мы составляли 45% всей вычислительной мощи монеты. Ситуация приобретала немного захватывающий оборот:

Думаю, за последние 24 часа я должен был получить почти 6 BTC. Отправлю тебе 3, если мне удастся продать намайненное.

$1500 в день были очень привлекательной прибылью от инвестиций. На некоторое время я забросил сон и упрашивал разрешение у своей семьи продолжать проект пару часов в день, пока мы были в отпуске. Разрешение получено.

Я понял, что мы сделали правильное решение, когда 21 мая мы получили 13 BTC (примерно $6500) и 17 BTC на следующий день. Думаю, в некоторых моментах наша вычислительная мощь составляла более чем 60% мощности всей сети. Этого было достаточно, чтобы начать играть в грязные игры, но мы не были заинтересованы в этом (да и чтобы это сделать, пришлось бы изучить код на ещё более глубоком уровне) и просто продавали монеты по мере их добычи.

Из-за новизны кодовой базы и актуальных, значительных технических преимуществ в плане анонимности, приличные деньги начали течь в монету. Более или менее известные мне люди, получившие свои миллионы на инвестировании в биткоин, начали присматриваться к Monero как к высокорисковому способу вложения малой части их биткоинов.

К 16 мая я выдавил примерно 90% всех оптимизаций, мы работали в 100 раз быстрее, чем оригинальный код при первоначальном релизе. Это не остановило меня от одержимости поиска твиков и на следующей неделе, но также дало небольшую передышку на то, чтобы обдумать следующий шаг.

Натуральная эволюция криптовалют начинается с их майнинга на процессорах, ведь это же просто. Потом кто-нибудь пишет майнер, оптимизированный под видеокарты. Крупные шишки переходят на FPGA, затем на ASIC. Хотя, насколько нам всем известно, только монеты с алгоритмом SHA256d (Bitcoin и его семейство) и Scrypt (Litecoin, Dogecoin, и т.д.) получили реализацию майнинга на ASIC.

Так почему бы не сделать очередной скачок? Нам нужен был GPU-майнер, чтобы быть впереди неизбежных оптимизаций, выпускаемых другими людьми. По факту, NoodleDoodle уже выпустил другое обновление, ускоряющее майнинг в 2 раза, и говорил о ещё более сильном ускорении на подходе. Это было лишь вопросом времени, пока некоторых из опасных криптоэкспертов не приняли своё участие, и yvg1900 уже говорил о разработке своего майнера для Monero. Мир майнинга альткоинов достаточно мал, и людей, которые смогли бы преодолеть мои оптимизации, было очень мало, и yvg1900 был одним из них. Я знал, что когда он войдёт в игру, все будут использовать его код.

(И история показала, что я был прав - его последний релиз был на 10% быстрее моего, и он был достаточно добр, чтобы поделиться со мной несколькими микро оптимизациями x86/Haswell.)

Наличие обеих майнеров снизило наши ежедневные затраты в два раза. GPU-майнер не был сильно быстрее CPU-майнера, но из-за ценообразования на рынке было выгоднее взять машину с хорошей видеокартой, нежели чем с процессором. Так, в течение нескольких недель мы смогли заниматься майнингом одновременно на видеокартах и процессорах.

Что было хорошо, так это то, что инцидент 28 мая произошёл быстрее, чем мы предполагали.

Из того, что я могу вспомнить, мой контакт разговаривал с другим разработчиком насчёт произведения дальнейших оптимизаций кода по контракту. Я не знаю деталей этой беседы, и я не буду спекулировать, но что-то где-то пошло совсем не так, и другой разработчик оформил мои оптимизации в релиз с открытым исходным кодом. Ночью наша доля начала стремительно снижаться.

Я снова не спал следующей ночью и добавил последнюю 5% оптимизацию в мой код, но сейчас мы реально зависели от быстрого GPU-кода и минимизации затрат на майнинг. Мы потратили немного времени на оценку производительности и анализ цен на машины, которые предлагал Amazon. Так нам удалось немного снизить затраты. Но когда нам удалось закончить GPU-майнер, мы снова вернулись в дело!

Всё шло хорошо в течение недели-двух, пока 4 июля, другой GPU-разработчик, Claymore, не выпустил свой собственный GPU-майнер, но он был предназначен только для AMD видеокарт, а у Amazon были Nvidia. Майнер также был примерно в 2 раза медленнее нашего - троекратное "ура" быстрому коду. Мы задерживали наше дыхание в ожидании волны новых майнеров, но она никогда не пришла. Моя лучшая догадка состоит в том, что новизна ПО Cryptonote, а также проблемы с его запуском ввиду множества зависимостей от Boost и других библиотек, напугала много людей и держала порог вхождения на высоком уровне.

В конце концов наша игра продолжилась в июле -- почти 2 месяца майнинга с достаточным преимуществом, чтобы получить прибыль на Amazon. Мы потратили более четверти миллиона долларов, арендуя облачную вычислительную мощность до такой степени, что один раз мы провели отличный телефонный разговор с менеджером Amazon, который пытался выяснить, как они могут улучшить сервис для чудаков типа нас.

Был получен дикий опыт, и хотя слив кода доставил некоторые финансовыые неудобства, я всё же очень рад, что проделанные оптимизации оказались на публике (я бы всё равно постепенно их публиковал, но не планировал делать это так рано). Это информативно, что через все пути, которые я повидал, получать оплату за улучшение состояния криптовалютного программного обеспечения, самым выгодным оказался жадный подход, при котором модифицированное ПО остаётся приватным. Это то, над чем должны поразмышлять разработчики будущих валют - заплатить или нет кому-то за релиз оптимизированных CPU и GPU-майнеров для вашей монеты.

25 строк С, одна инструкция встроенного ассемблера и немного внутренней структуры AVX создали один из самых забавных, радостных и выгодных проектов, в которые я когда-либо был вовлечен. Как и всё в криптовалюте, он двигался со скоростью света - это было похоже на запуск и сворачивание небольшого стартапа за 2 месяца. И вот почему теперь у меня в подвале стоят 6 high-end GPU-майнеров, которые согревают мой дом зимой, и есть забавные истории на тему важности защиты и уделения внимания низкоуровневому программированию.

После перевода статьи я опять списался с dEBRUYNE, попросил его дать комментарий для РУ-сообщества (в спойлере скрин + перевод):

Весьма прискорбно. Что касается изуродованного майнера, я в значительной степени согласен с тем, что было задокументировано в этом блогпосте.

Большое спасибо xProphet за помощь с переводом

48asCffTPEMeqbxAf2XkP16qeuRTh7vxkQDhfXfbG5LgJ8YJeJEaUsrQ86dKyuyot2KfthhPuzFFRRqL7cFi2TCV1gBSLiF

12RLLRLZ8B8nV4EaC2dMMSCQD8935FCJBz

Первый удар скрытый майнер наносит по вашим нервам – зараженный компьютер или мобильный девайс начинает жутко тормозить и перестает нормально справляться даже с простыми задачами, не говоря уже о ресурсоемких программах. Трудно сдержать раздражение, когда обычный текстовый редактор или браузер запускается несколько минут, а любимая DOTA 2 поминутно «лагает».

Компьютер работает медленно из-за большой нагрузки, которую оказывает скрытый майнер на процессор или видеокарту. Под высоким давлением вредоносной программы оборудование перегревается и быстрее вырабатывает свой ресурс. В общем, со временем из-за такой беспощадной эксплуатации ваш настольный компьютер или ноутбук преждевременно выйдут из строя. Особенно сильно пострадает ноутбук со слабой системой охлаждения, мощности которой не хватит, чтобы остудить пыл перегруженной видеокарты или процессора.

Вместо вирусов-вымогателей ваш компьютер эксплуатируют в майнинге

Как можно тайно майнить крипту на чужом ПК?

Делается это тремя нехитрыми способами:

- С помощью программы, установленной на устройство без ведома его владельца либо его собственными руками, но под видом вполне благонадежного софта.

- С применением браузерных расширений.

- Посредством зараженного сайта. Вот сидите вы себе спокойно на The Pirate Bay или на сайте Хабаровской городской администрации, а злоумышленники тем временем используют мощности вашего ПК для добычи Monero или другой крипты с повышенной анонимностью.

Встроенные блокировки майнинга на сайтах в Opera

Кстати, веб-ресурс может быть заражен как его владельцами с целью монетизации, так и хакерами. Первый вариант характерен для видеохостингов и торент-трекеров. Особенно часто майнеры встречаются на сайтах с порно-контентом. При этом правилом хорошего тона считается оповещение пользователей о применении такой формы монетизации сайта. Хотя приличные манеры нынче редкость, так что на порядочность владельцев интернет-ресурсов не рассчитывайте.

Хакеры же не гнушаются ничем и подсаживают свои майнинг-вирусы на все сайты без разбора. В частности, нередко их жертвами становятся сайты органов власти по причине их слабой защиты от атак.

Как вирусы-криптомайнеры попадают на ваш компьютер?

Прямая подсадка – ситуация редкая, но исключать ее нельзя. Одолжите вы однажды свой ноутбук коллеге для выполнения неотложной работы, а вернется он к вам с сюрпризом в виде скрытого майнера.

Второй способ заражения ПК вирусом для добычи крипты – маскировка вредоносного ПО под безобидный софт:

Читайте также: