Как сделать контроллер домена

Этичный хакинг и тестирование на проникновение, информационная безопасность

Оглавление

8. Групповые политики

9. Управление пользователями и компьютерами Active Directory. Группы. Организационные единицы

10. Настройка траста и сайта доменов

11. Другие службы и роли Active Directory

12. Настройка Samba (Active Directory для Linux)

13. Инструменты для аудита безопасности Active Directory

Установка Active Directory Domain Services

Итак, напомним, что Active Directory — это собирательное название для всех протоколов и программного обеспечения которым посвящено данное руководство. Важной частью которых является Active Directory Domain Services.

Active Directory Domain Services можно установить на Windows Server. В данной инструкции Службы домена Active Directory устанавливаются на Windows Server 2022.

Всего будет рассмотрено три разных способа установки Active Directory Domain Services с помощью таких средств как:

- Server Manager (Диспетчере серверов)

- Windows Admin Center

- PowerShell

Для серверов с графическим рабочим столом вы можете выбрать любой из этих способов, а для серверов без графического стола (Windows Server Core) подойдёт только второй или третий способ.

Думаю, это понятно, что Active Directory Domain Services нужно установить только один раз, воспользовавшись инструкциями только из одного (любого) далее идущего раздела.

Подготовка к включению Active Directory

Имеется перечень компьютеров со следующими именами и следующими желательными статичными IP адресами:

- HackWare-Server-2022 — 192.168.1.60

- VYACHESLAV — 192.168.1.61

- HackWare — 192.168.1.62

- HackWare-Win — 192.168.1.63

- HackWare-Windows-En — 192.168.1.64

- HackWare-Server — 192.168.1.65

На роутере Переходим в Домашняя сеть → Параметры IP. По умолчанию размер пула адресов был равен 20, увеличиваем его количество до 40. Поскольку первым IP адресом пула является 192.168.1.33, то теперь доступный для использования диапазон стал 192.168.1.33-192.168.1.72.

Повторяем эту операцию для каждого компьютера и устройства, которым мы хотим назначить статичные IP адреса.

Когда всё будет готово, все устройства со статичными адресами будут выделены полужирным шрифтом.

Изменения вступят в силу при следующем подключения устройств к роутеру.

Установка Active Directory Domain Services в Server Manager (Диспетчере серверов)

Эта часть под спойлерам полезна только тем, у кого русифицированная версия Windows.

Предыдущий шаг приведёт вас к следующей странице, как показано ниже.

Можно закрыть окно мастера.

Можно закрыть окно мастера.

После этого сервер перезагрузится, и вы сможете войти в домен с учётными данными, которые вы установили:

Повышение роли сервера до уровня контроллера домена завершено.

Для управления пользователями, группами и другими объектами каталога Active Directory можно использовать Active Directory Administrative Center или оснастку Active Directory Users and Computers. Этому будет посвящена следующая часть.

Установка Active Directory Domain Services в Windows Admin Center

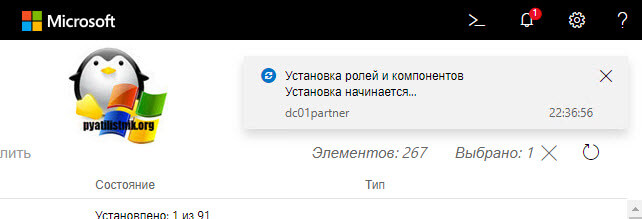

За процессом установки вы можете наблюдать в разделе уведомлений.

Как можно увидеть, теперь появилась информация о работающем AD DS.

Всё повторяется — нам показывают список зависимостей.

Наблюдаем за процессом установки.

Теперь в менеджере серверов мы можем убедиться, что DNS сервер работает.

Здесь же, в Windows Admin Center, вы можете и удалить роли и компоненты.

Если вы решите это делать в PowerShell (можно подключиться через соответствующую вкладку в Windows Admin Center), то для того чтобы повысить роль сервера до уровня контроллера домена выполняем команду:

Обратите внимание на опции:

В них устанавливается имя контроллера доменов и имя NetBIOS. Замените их на собственные значения.

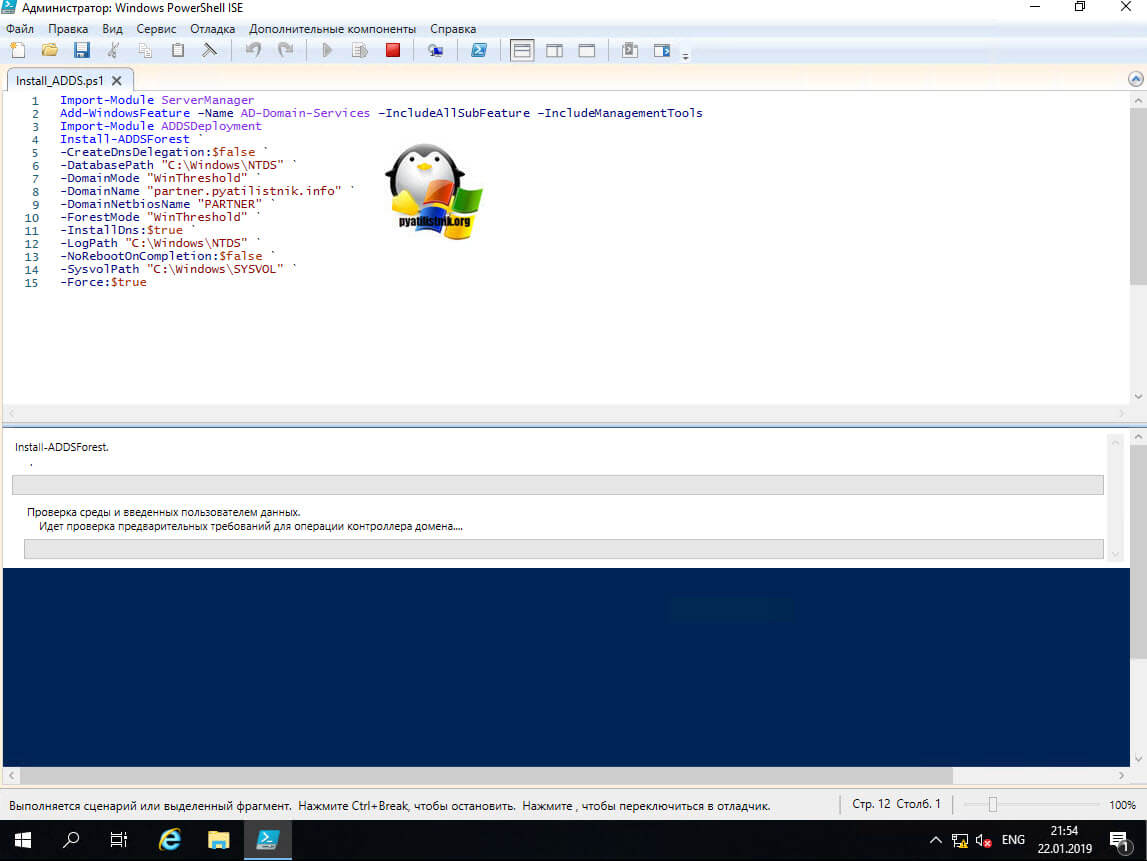

Установка Active Directory Domain Services в PowerShell

Установить Active Directory Domain Services с помощью PowerShell можно как вводя команды непосредственно в консоль сервера, так и подключившись к нему удалённо. Это возможно при помощи средств PowerShell remoting (удалённого управления Windows PowerShell).

PowerShell remoting включено на серверах Windows. В моих тестах не потребовалось что-либо дополнительно настраивать, хотя информация противоречива: в документации можно встретить информацию, что PowerShell remoting включён только на Windows Server Core и что обычно необходимо, чтобы сетевое расположение было частное (а не общедоступное), то есть Private, а не Public.

Тем не менее, в моих тестах никакая дополнительная настройка не потребовалось — подключение проходило нормально, без необходимости использовать Enable-PSRemoting, Set-NetConnectionProfile, winrm quickconfig и добавления компьютера в доверенные. Если у вас возникли какие-либо проблемы с подключением к удалённому серверу, то пишите об этом в комментариях. Также вы можете проверить текущие настройки на сервере командой:

Все последующие действия применимы для Windows Server с графическим рабочим столом и Windows Server Core.

Подключаемся к серверу при помощи команды вида:

Например, имя сервера TEST-SERVER, тогда команда следующая:

Если вы используете PowerShell 5, то будет показано такое окно для ввода пароля учётной записи администратора удалённого компьютера:

Если вы используете последние версии PowerShell, то пароль вводится прямо в приглашение командной строки.

Обратите внимание, что изменилось приглашение командной строки. Было

Если вы пользователь Linux, то Enter-PSSession это примерно как SSH. То есть теперь мы находимся в командной строке удалённого компьютера и все запускаемые команды будут выполнять на удалённом сервере, а не на локальном системе.

Началась установка выбранной роли и необходимых для неё компонентов.

Для того чтобы повысить роль сервера до уровня контроллера домена выполняем команду:

Обратите внимание на опции:

В них устанавливается имя контроллера доменов и имя NetBIOS. Замените их на собственные значения.

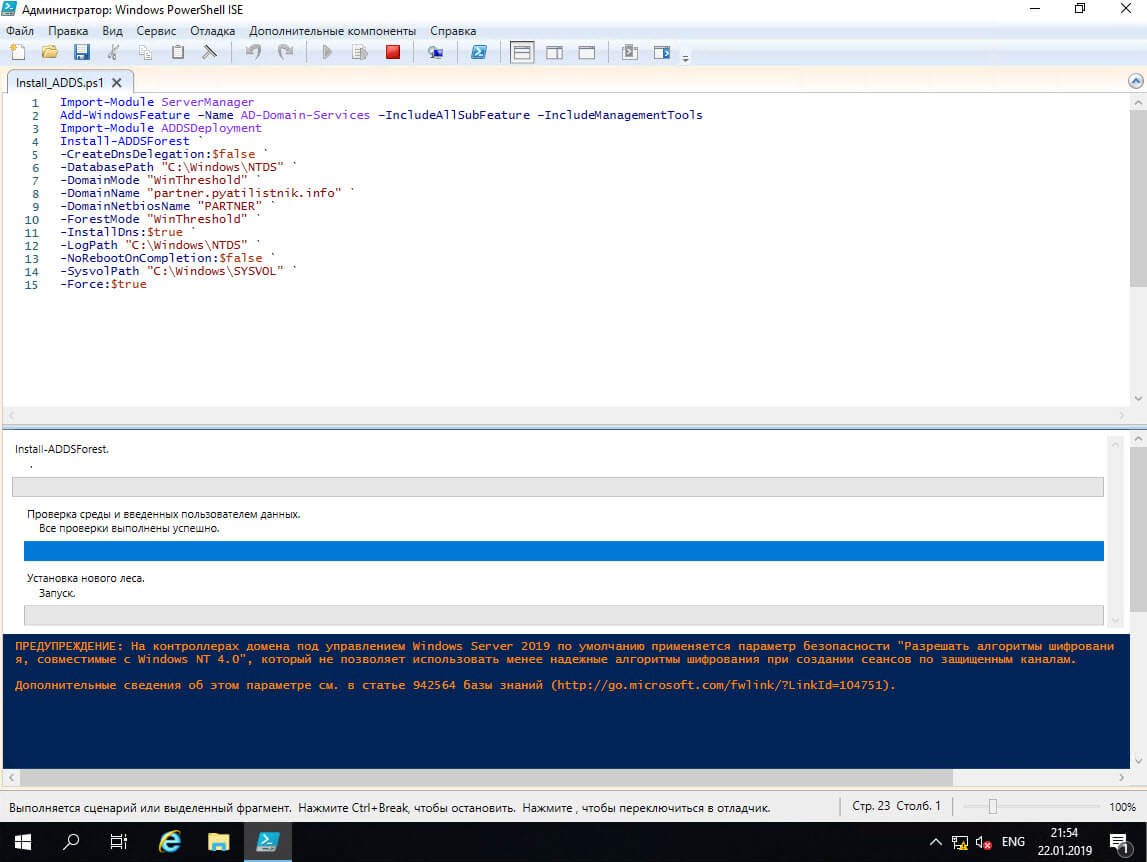

Начался процесс повышения роли сервера до уровня контроллера домена.

Повышение роли сервера до уровня контроллера домена завершено.

Но теперь сервер является частью не рабочей группы, а частью домена, поэтому команда для подключения должна выглядеть так:

Подключение к серверу установленно.

Проверим статус служб необходимых для работы контроллера домена с помощью команды:

Службы необходимые для работы контроллера домена запущены.

Для просмотра детальной информации о конфигурации контроллера домена можно выполнить команду:

Для просмотра детальной информации о домене Active Directory можно выполнить команду:

Для просмотра детальной информации о лесе Active Directory можно выполнить команду:

Возвращаемся на рабочую станцию (отключаем удалённую сессию PowerShell):

Ошибка: 0x80073701

Я упоминал, что вначале инструкция задумывалась на русифицированном сервере, но на этапе установки Active Directory Domain Services я столкнулся с ошибкой:

Как результат, невозможно было установить Active Directory Domain Services.

Гугление позволило найти возможную причину: сервер пытается скачать несуществующий пакет для другого языка (не для того, который является системным). Как варианты решения предлагается сложный процесс анализа логов и правки реестра, либо переустановка без потери данных (восстановление). Я выбрал другой вариант — установить сервер на английском языке, здесь эта ошибка не должна встречаться.

Связанные статьи:

факультете информационной безопасности от GeekBrains? Комплексная годовая программа практического обучения с охватом всех основных тем, а также с дополнительными курсами в подарок. По итогам обучения выдаётся свидетельство установленного образца и сертификат. По этой ссылке специальная скидка на любые факультеты и курсы!

Я хотел бы знать, что мы подразумеваем под контроллером домена и как сделать систему контроллером домена и когда нам нужно сделать систему DC?

Чтобы сделать систему контроллером домена, выполните на своем сервере два действия, описанные выше. Оба они могут быть выполнены в одном процессе, так как вам будет предложено продвинуть сервер, как только вы закончите добавлять роль сервера.

Вы должны добавить контроллер домена в свою сеть, когда решите, что для вашей организации экономически выгодно иметь единую систему учетных данных, пользователей, групп и разрешений, которую предоставляет домен Active Directory, в дополнение к компьютеру и пользователю. политики, предоставляемые групповой политикой. Некоторые из преимуществ заключаются в том, что вы можете централизованно управлять несколькими настройками машины и пользователя, а пользователи могут войти на любой компьютер в сети с одним именем пользователя и паролем. Основным ущербом является стоимость: вам нужен компьютер, который будет выполнять роль контроллера домена (который может использоваться совместно с другими ролями сервера в небольшой организации), лицензия на серверное программное обеспечение Microsoft, клиентские лицензии на доступ ко всем компьютерам, присоединенным к домену, и персонал для администрирования домена (возможно, не другой сотрудник для одного сервера, но эточей-то день, будь то внутренний или консультант).

Создание домена Active Directory не следует воспринимать легкомысленно. Это имеет долгосрочные последствия для повседневной работы пользователей вашей организации. Пожалуйста, внимательно изучите проблему или подумайте о найме консультанта, прежде чем принять решение о создании домена AD в вашей организации.

Прежде всего, домен - это набор взаимосвязанных ресурсов на платформе Windows, таких как принтеры, приложения и т. Д.) Для группы пользователей. Пользователям, которые являются частью домена (которым для входа в домен назначаются имена пользователей и пароли), предоставляются особые разрешения на доступ к ресурсам, которые могут находиться на одном или нескольких серверах в сети.

Другими словами, домен - это логическая группа компьютеров, которые совместно используют центральную базу данных, которая называется Active Directory (AD). База данных содержит информацию о безопасности пользователя и учетных записях для ресурсов в этом домене. Любой человек, который использует компьютеры в домене, получает свою учетную запись, которой назначается доступ к ресурсам в этом домене.

Когда это понято, контроллер домена (DC) или сетевой контроллер домена - это компьютерная система на базе Windows, которая используется для хранения данных учетной записи пользователя в центральной базе данных. Контроллер домена в компьютерной сети является центральным элементом служб Active Directory (AD), которые предоставляют пользователям общедоменные услуги, такие как применение политик безопасности, аутентификация пользователей и доступ к ресурсам.

Контроллер домена является отличным инструментом для системных администраторов, поскольку он позволяет им предоставлять или запрещать пользователям доступ к общесистемным ресурсам, таким как принтеры, документы, папки, сетевые папки и т. Д., Через одно имя пользователя и пароль. Как только контроллер домена настроен в компании, офисе или здании, он принимает на себя ответственность за ответы на запросы пользователей по аутентификации безопасности, такие как проверка разрешений, вход в систему и т. Д.

Когда клиентский компьютер присоединяется к домену, любой пользователь может войти в контроллер домена, используя этот компьютер. Это преимущество заключается в том, что независимо от того, с какого члена домена (компьютера) он входит в систему, он может получить доступ ко всем своим личным ресурсам, включая файлы, которые он поместил на рабочий стол, файлы в Документах, принтеры и свои персональные настройки рабочего стола.

Контроллер домена предоставляет сервисы аутентификации для сети компьютеров Windows. См. Статью Wikipedia для краткого введения. Если вам нужно создать его, вы можете сделать это с сервером Windows (любой из множества разновидностей, например, Windows 2003 Server) или запустить Samba на Linux. Я бы порекомендовал последний подход, и если вам нужен совет, какой дистрибутив Linux использовать, я бы порекомендовал Ubuntu .

Когда я набираю это, ответ был опущен, но это совершенно правильный ответ. Возможно, не самый лучший, но вполне допустимый.

Я бы сказал, что за то, что порекомендовал samba в Linux, кому-то, кто только начинает работать с AD, отказался.

Очень хорошая статья, которую я однажды написал о контроллере домена. Узнайте, что это такое, что он делает и как работает в этой статье:

Мы предпочитаем, чтобы наш ответ содержал контент, а не только указатели на контент. При размещении ссылок включайте краткое изложение основных вопросов (а не только заголовки, подобные вашим). Linkrot происходит, и когда будущие гуглеры найдут его, ответ все равно будет несколько полезен.

Если вы переходите к Windows Server 2003 из Windows NT, то вам понравится то, как устанавливаются контроллеры домена и то, как они выполняют свою работу. Microsoft отделила процесс создания доменов и контроллеров домена от процесса установки операционной системы. В Windows NT вам приходилось решать во время установки ОС, будет ли компьютер контроллером домена, и затем вы не могли создать дополнительные (резервные) контроллеры домена ( BDC ), пока не заработал главный контроллер домена ( PDC ), чтобы новые компьютеры могли взаимодействовать с ним через сеть .

Теперь вы можете выполнять несложные установки Windows Server 2003 и затем, убедившись в том, что эти серверы загружаются должным образом и не имеют проблем, вы можете приступать к задачам создания контроллеров домена (DC) и других системных серверов. Более того, если вы модернизируете свое оборудование одновременно с модернизацией операционной системы, то можете заказать, чтобы ваш привычный поставщик оборудования заранее устанавливал Windows Server 2003 без необходимости именования и конфигурирования контроллеров домена.

В сети Windows Server 2003 уже нет главных и резервных контроллеров домена ( PDC и BDC ); теперь у вас есть просто контроллеры домена, и все они в определенном смысле равны (вы можете задавать для них роли, но, вообще говоря, контроллер домена - это просто контроллер домена). Это означает, что если вы отключаете какой-либо DC для обслуживания или DC просто выходит из строя, вам уже не нужно возиться со сложной задачей понижения и повышения статуса контроллеров PDC и BDC , чтобы ваша сеть продолжала работать.

В этой лекции описывается несколько типичных способов перевода контроллеров домена Windows Server 2003 в вашу сеть . Я не могу охватить все сценарии из-за слишком большого числа возможных комбинаций (новые домены, модернизация существующих доменов из Windows 2000 или Windows NT, домены в смешанном режиме, добавление доменов в существующие леса, добавление контроллеров домена в существующие домены и т.д.). Однако обзор, который приводится в этой лекции, все-таки дает достаточную информацию, чтобы вы могли планировать и реализовать ваше развертывание Windows Server 2003.

Создание нового домена

Если вы устанавливаете первый контроллер домена в своей организации, то можете также установить первый экземпляр иерархии своего предприятия.

- Первый домен.Домен - это набор объектов (компьютеров, пользователей и групп), определенных администратором. Для всех этих объектов используется общая база данных службы каталога (Active Directory) и общие политики безопасности. Кроме того, домен может иметь отношения безопасности с другими доменами.

- Первый лес.Лес - это один или несколько доменов, совместно использующих общую схему (определения классов и атрибутов), информацию о сайтах и репликации и доступные для поиска компоненты (глобальный каталог).Домены одного леса могут быть связаны доверительными отношениями.

- Первый сайт.Сайт - это фактически подсеть TCP/IP. Вы можете задавать и другие сайты, доступ к которым может происходить локально или дистанционным образом (например, через глобальную сеть [WAN]).

В "Описание Active Directory" даются подробные пояснения и инструкции по работе с этими компонентами в иерархии вашего предприятия.

Планирование развертывания контроллеров домена (DC)

Количество контроллеров домена, которые вы создаете, зависит от размера вашего предприятия и ваших собственных представлений о скорости и переходах в случае отказа ( failover ). Конечно, в случае одной локальной сети (LAN) с одной подсетью ваша компания может работать с одним DC. Но это рискованно. Установка второго DC означает, что в случае отказа одного из DC аутентификация, доступ к сетевым ресурсам и другие услуги для пользователей не будут прерваны. Кроме того, если у вас очень много пользователей, то использование нескольких DC снижает нагрузку аутентификации, приходящуюся на один DC, особенно в ситуации, когда все пользователи завершают работу своих компьютеров вечером и затем загружают их и выполняют вход в сеть в 9 часов утра.

Если ваше предприятие охватывает несколько сайтов, то вам следует создать хотя бы один DC в каждом сайте (и еще лучше - второй DC на случай отказа). Для выполнения входа компьютерам и пользователям требуется какой-либо DC, и если этот DC находится в другом сайте, процесс входа может потребовать слишком много времени.

Поддерживайте физическую защиту своих контроллеров домена, по возможности держите их в запертых помещениях. Это не только защита от злоумышленников; это также мера защиты вашего предприятия от случайного повреждения вашими собственными пользователями.

Установка Active Directory

Контроллер домена отличается от других системных серверов тем, что он содержит Active Directory. Чтобы преобразовать любой компьютер Windows 2000 в контроллер домена, установите Active Directory. (На этом сервере должна действовать файловая система NTFS; если это не так, то прежде чем установить Active Directory, вы должны запустить convert.exe , чтобы заменить файловую систему FAT на NTFS.)

Все это выполняется с помощью мастеров, но подсказки и действия отличаются в зависимости от конкретной ситуации: это первый DC или один из добавляемых DC для данного домена и доступны ли службы DNS на момент установки этого DC. В следующих разделах дается описание типичных комбинаций.

Active Directory и DNS

Устанавливая первый DC в новом домене, вы сталкиваетесь с вечным вопросом: "Что первично - курица или яйцо?". Вы не можете установить Active Directory, если

у вас не запущена служба DNS, и вы не можете установить DNS, если у вас нет домена. Забавно, не правда ли?

Мастер установки Active Directory Installation Wizard автоматически пытается найти в своем списке сконфигурированных серверов DNS полномочный сервер DNS, который допускает обновление служебной (SRV) ресурсной записи. Если такой сервер найден, записи для этого DC будут автоматически регистрироваться этим сервером DNS после перезагрузки DC.

Но для первого сервера DC в новом домене, возможно, не найдется подходящего сервера DNS. В результате мастер автоматически добавит DNS в список ролей, устанавливаемых на этом компьютере. Предпочтительной настройкой DNS для этого сервера является конфигурирование самого себя в этой роли. Это вполне подходящее решение, так как после установки других серверов DNS вы можете удалить роль DNS с этого DC.

Установка первого контроллера домена (DC) в новом домене

Чтобы установить Active Directory (AD), откройте Manage Your Server (Управление вашим сервером) из меню Start (Пуск) и щелкните на Add or Remove a Role (Добавление или удаление роли), чтобы запустить мастер Configure Your Server Wizard (Конфигурирование вашего сервера). В окне Server Role (Роль сервера) выберите Domain Controller (Active Directory), чтобы запустить мастер Active Directory Installation Wizard . Щелкните на кнопке Next, чтобы продолжить работу с мастером, используя следующие инструкции для установки вашего первого DC.

После копирования всех файлов на ваш жесткий диск перезагрузите компьютер.

Установка других контроллеров домена (DC) в новом домене

Вы можете добавить любое число других DC в своем домене. В случае преобразования существующего рядового сервера в DC помните, что многие опции конфигурации исчезнут. Например, в этом случае будут удалены локальные пользовательские учетные записи и криптографические ключи. Если на этом рядовом сервере хранение файлов происходило с помощью EFS , то вы должны отменить шифрование. На самом деле после отмены шифрования вам следует переместить эти файлы на другой компьютер.

Чтобы создать и сконфигурировать другие DC в вашем новом домене, запустите мастер Active Directory Installation Wizard , как это описано в предыдущем разделе. Затем выполните шаги этого мастера, используя следующие указания.

- В окне Domain Controller Type выберите Additional Domain Controller For An Existing Domain (Дополнительный контроллер домена для существующего домена).

- В окне Network Credentials (Сетевые опознавательные данные) введите пользовательское имя, пароль и домен, указывающие пользовательскую учетную запись, которую вы хотите использовать для этой работы.

- В окне Additional Domain Controller введите полное DNS-имя существующего домена, где данный сервер станет контроллером домена.

- В окне Database and Log Folders согласитесь с местоположением для папок базы данных и журнала или щелкните на кнопке Browse (Обзор), чтобы выбрать место, отличное от установки по умолчанию.

- В окне Shared System Volume согласитесь с местоположением папки Sysvol или щелкните на кнопке Browse, чтобы выбрать другое место.

- В окне Directory Services Restore Mode Administrator Password (Пароль администратора для режима восстановления служб каталога) введите и подтвердите пароль, который вы хотите назначить учетной записи администратора этого сервера. (Эта учетная запись используется в случае загрузки компьютера в режиме Directory Services Restore Mode.)

- Просмотрите информацию окна Summary, и если все в порядке, щелкните на кнопке Next, чтобы начать установку. Щелкните на кнопке Back, если вы хотите изменить какие-либо настройки.

Конфигурация системы адаптируется к требованиям для контроллера домена, после чего инициируется первая репликация. После копирования данных (это может занять определенное время, и если ваш компьютер находится в защищенном месте, то вы можете сделать для себя перерыв) щелкните на кнопке Finish в последнем окне мастера и перезагрузите компьютер. После перезагрузки появится окно мастера Configure Your Server Wizard, где объявляется, что теперь ваш компьютер стал контроллером домена. Щелкните на кнопке Finish, чтобы завершить работу мастера, или щелкните на одной из ссылок в этом окне, чтобы получить дополнительные сведения о поддержке контроллеров домена.

Создание дополнительных контроллеров домена (DC) путем восстановления из резервной копии

Вы можете быстро создавать дополнительные DC Windows Server 2003 в том же домене, что и какой-либо существующий DC, путем восстановления из резервной копии работающего DC Windows Server 2003. Для этого требуются только три шага (которые подробно описываются в следующих разделах).

- Резервное копирование состояния системы существующего DC Windows Server 2003 (назовем его ServerOne) в том же домене.

- Восстановление состояния системы в другом месте, т.е. на компьютере Windows Server 2003, который вы хотите сделать контроллером домена (назовем его ServerTwo).

- Повышение статуса целевого сервера (в данном случае ServerTwo) до уровня DC с помощью команды DCPROMO /adv , введенной из командной строки.

Эту последовательность можно применять во всех сценариях: установка нового домена Windows Server 2003, модернизация домена Windows 2000 и модернизация домена Windows NT. После установки Windows Server 2003 на каком-либо компьютере, вы можете сделать этот компьютер контроллером домена (DC) с помощью данного способа.

Это особенно полезно, если ваш домен содержит несколько сайтов и ваши DC реплицируются через глобальную сеть (WAN), что намного медленнее, чем передача данных через кабель Ethernet. Когда происходит установка нового DC в удаленном сайте, первая репликация тянется очень долго. При данном способе отпадает необходимость в этой первой репликации, а в последующих репликациях копируются только изменения (что занимает намного меньше времени).

В следующих разделах приводятся инструкции по созданию DC этим способом.

Запустите Ntbackup.exe (из меню Administrative Tools или из диалогового окна Run) и выберите следующие опции в окнах мастера.

- Выберите Back Up Files and Settings (Резервное копирование файлов и настроек).

- Выберите Let Me Choose What To Back Up (Я выберу сам то, что нужно копировать).

- Установите флажок System State (Состояние системы).

- Выберите местоположение и имя для файла резервной копии. Я использовал разделяемую точку в сети и назвал файл DCmodel.bkf (файлы резервных копий имеют расширение имени .bkf ).

- Щелкните на кнопке Finish.

Ntbackup выполнит резервное копирование состояния системы в указанном вами месте. Вам потребуется доступ к этой резервной копии с целевых компьютеров, поэтому проще всего использовать разделяемый ресурс сети или записать файл резервной копии на диск CD-R.

Восстановление состояния системы на целевом компьютере

Чтобы восстановить состояние системы на компьютере Windows Server 2003, который вы хотите сделать контроллером домена, перейдите на этот компьютер (он должен иметь доступ к файлу резервной копии, который вы создали на исходном компьютере). Запустите на этом компьютере Ntbackup.exe и выберите следующие опции в окнах мастера.

- Выберите Restore Files and Settings (Восстановление файлов и настроек).

- Укажите местоположение файла резервной копии.

- Установите флажок System State.

- Щелкните на кнопке Advanced (Дополнительно).

- Выберите в раскрывающемся списке вариант Alternate Location (Другое место) и введите местоположение на локальном жестком диске (например, вы можете создать папку с именем ADRestore на диске C).

- Выберите вариант Replace Existing Files (Заменить существующие файлы).

- Установите флажки Restore Security Settings (Восстановить настройки безопасности) и Preserve Existing Volume Mount Points (Сохранить существующие точки монтирования томов).

- Щелкните на кнопке Finish.

Ntbackup восстанавливает состояние системы в пяти подпапках в том месте, которое вы указали в мастере. Имена этих папок соответствуют следующим именам компонентов состояния системы:

- Active Directory (база данных и файлы журналов)

- Sysvol (политики и скрипты)

- Boot Files (Файлы загрузки)

- Registry (Реестр)

- COM+ Class Registration Database (База данных регистрации классов COM+)

Если вы запускаете программу DCPROMO с новым ключом /adv , то она ищет эти подпапки.

В диалоговом окне Run (Выполнить) введите dcpromo /adv , чтобы запустить мастер Active Directory Installation Wizard . Используйте следующие инструкции, чтобы сделать свой выбор в каждом окне этого мастера.

- Выберите вариант Additional Domain Controller for Exiting Domain.

- Выберите вариант From These Restored Backup Files (Из следующих восстановленных файлов резервной копии) и укажите местоположение на локальном диске, где вы хотите восстановить резервную копию. Это должно быть место, где находятся приведенные выше пять подпапок.

- Если исходный DC содержит глобальный каталог, то появится окно мастера, где спрашивается, хотите ли вы поместить глобальный каталог на этот DC. Выберите ответ Yes или No в зависимости от ваших планов конфигурирования. Процесс создания DC будет проходить несколько быстрее, если выбрать ответ Yes, но вы можете решить, что глобальный каталог нужно держать только на одном DC.

- Введите опознавательные данные, позволяющие выполнить эту работу (имя и пароль администратора).

- Введите имя домена, в котором будет действовать этот DC. Это должен быть домен, членом которого является исходный DC.

- Введите местоположения для базы данных Active Directory и журналов (лучше всего использовать местоположения, заданные по умолчанию).

- Введите местоположение для SYSVOL (и здесь лучше всего использовать местоположение по умолчанию).

- Введите пароль администратора, чтобы использовать его на тот случай, если придется загружать этот компьютер в режиме Directory Services Restore Mode.

- Щелкните на кнопке Finish.

Dcpromo повысит статус этого сервера до контроллера домена, используя данные, содержащиеся в восстановленных файлах, а это означает, что вам не придется ждать, пока будет выполнена репликация каждого объекта Active Directory с существующего DC на этот новый DC. Если какие-либо объекты будут изменены, добавлены или удалены после того, как вы начнете этот процесс, то при следующей репликации это будет вопросом нескольких секунд для нового DC.

По окончании этого процесса перезагрузите компьютер. После этого вы можете удалить папки, содержащие восстановленную резервную копию.

Перед тем как я покажу процесс установки AD в Windows Server 2019, я бы хотел вам напомнить, что ASctive Directory - это по сути создание централизованной базы данных в которой будут хранится и управляться компьютеры, пользователи, принтеры. Более подробно, что такое Active Directory читайте по ссылке слева.

Подготовительный этап

Что я сделал на начальном этапе, произвел установку Windows Server 2019 Standard на виртуальной машине VMware ESXI 6.5. Сделал начальную настройку сервера, так сказать оптимизировал, это включаем настройку IP-адреса, имени и еще некоторых моментов. Когда вы все это произвели, то можете приступать.

Установка и настройка Active Directory на 2019 сервере

Существует два метода выполнения нашей задачи:

- Классический метод с использованием оснастки "Диспетчер серверов"

- Использование утилиты Windows Admin Center

- Второй метод, это использование Power Shell

Установка AD через сервер менеджеров

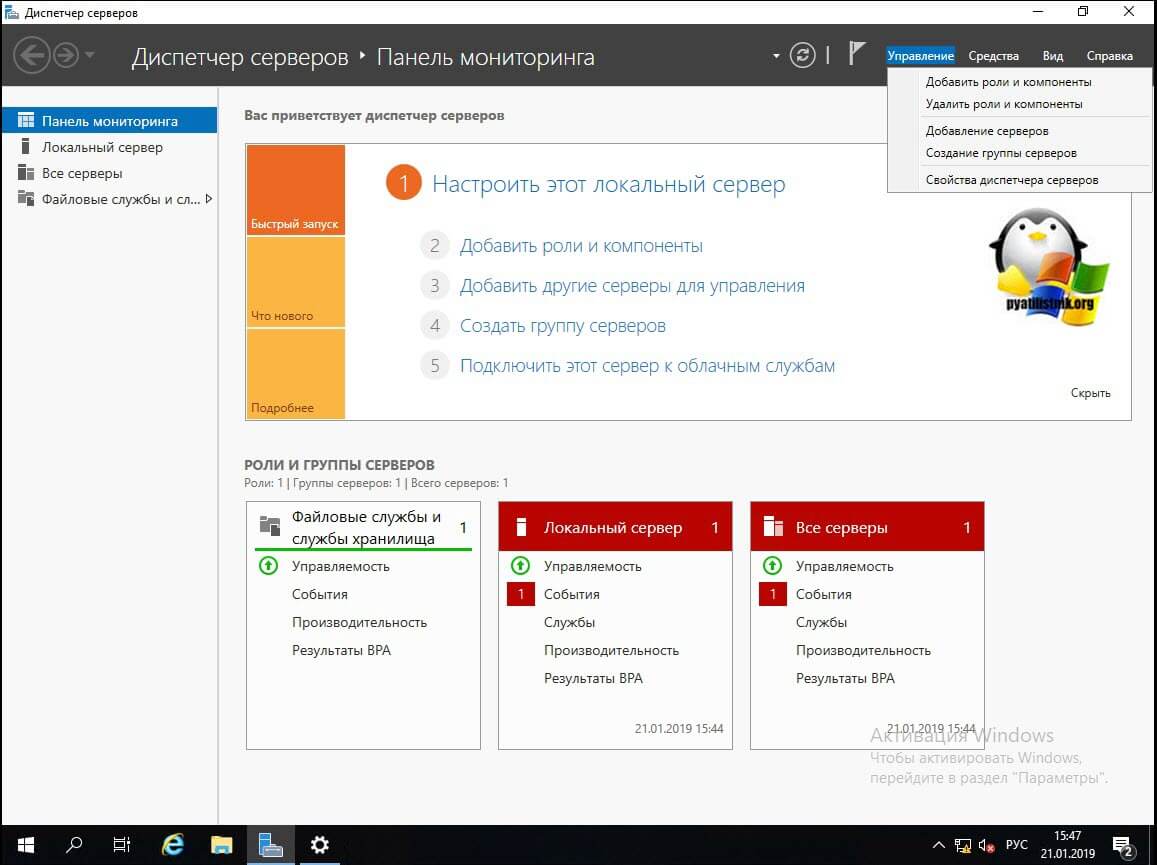

Разберу для начала классический метод установки службы Active Directory. Открываем диспетчер серверов и в пункте "Управление" нажмите "Добавить роли и компоненты".

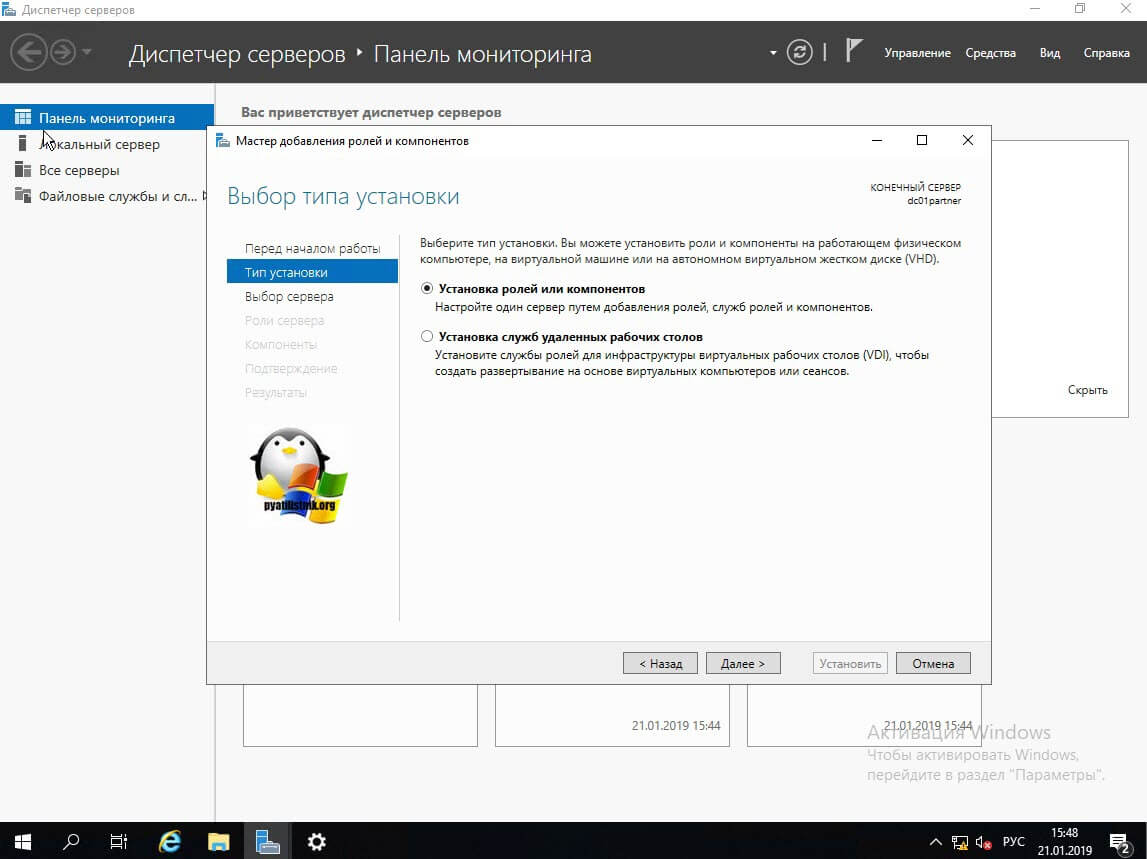

Тип установки оставьте "Установка ролей и компонентов".

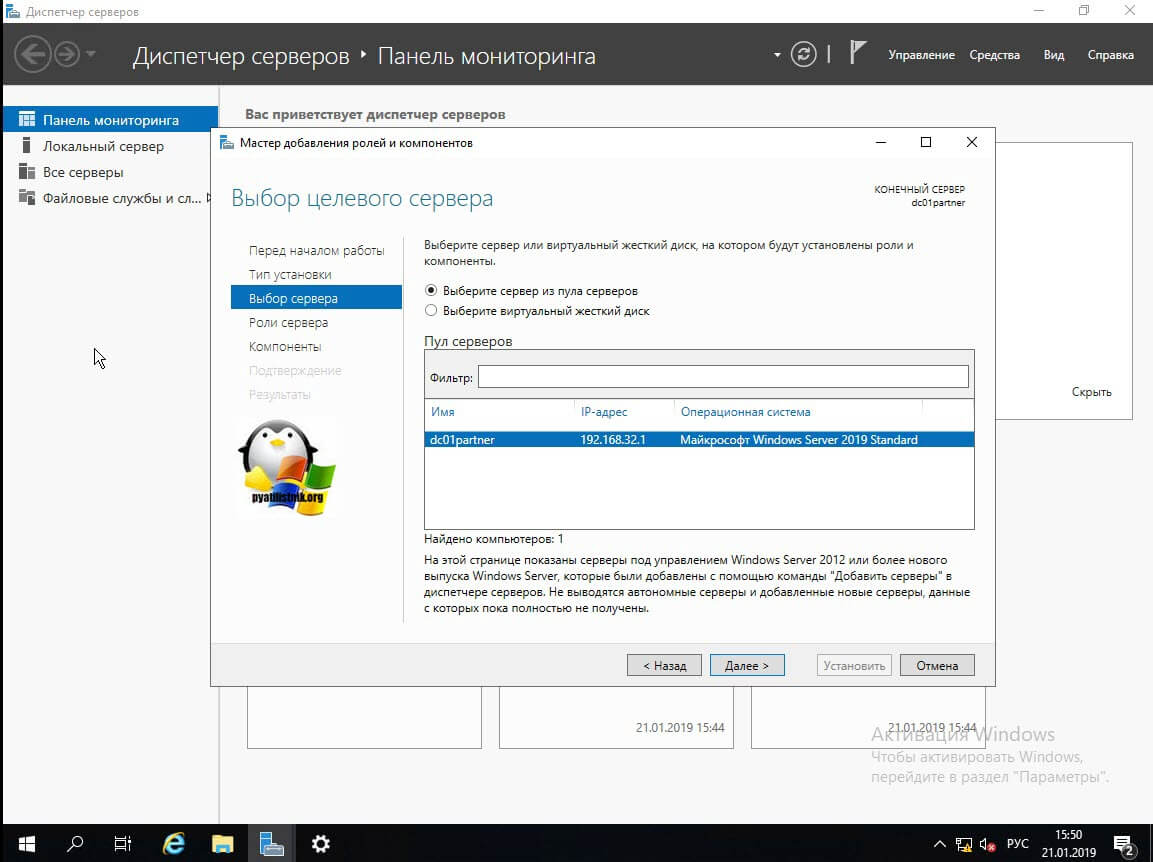

Далее если у вас в пуле более одного сервера, то вы их можете добавить на этом шаге.

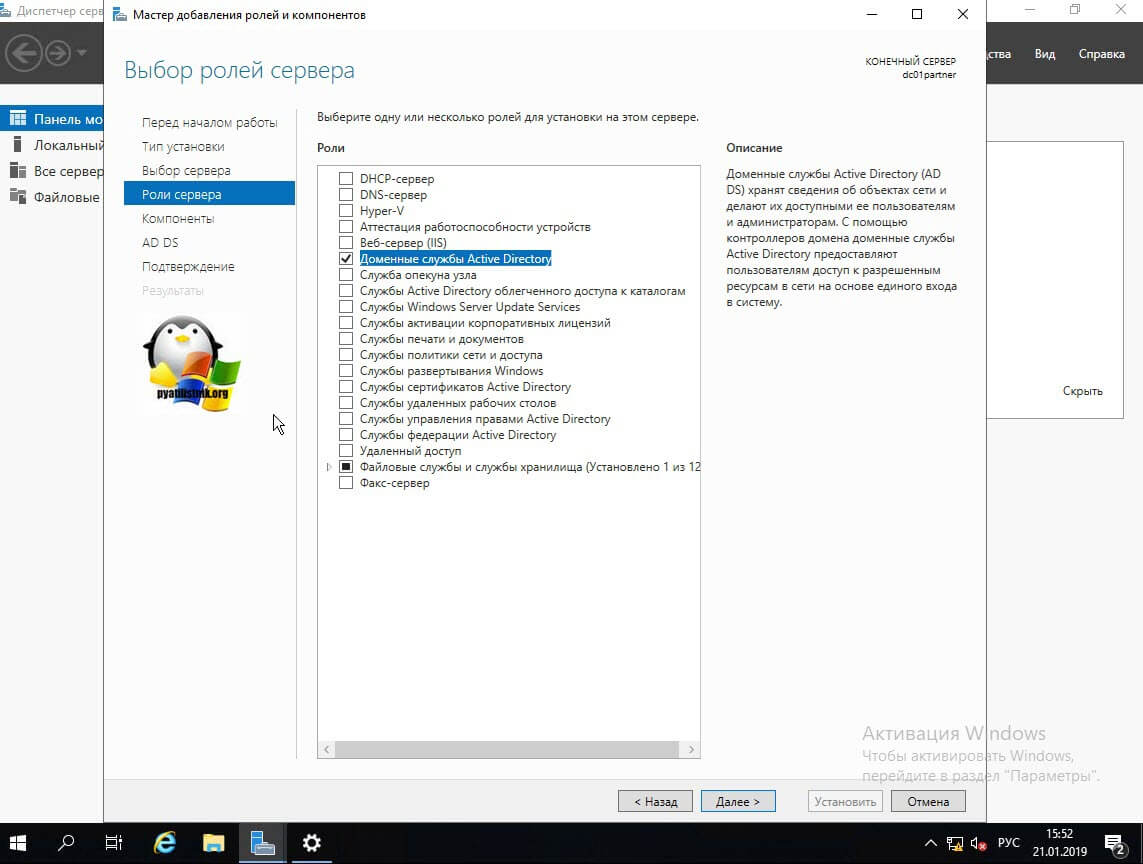

Находим в списке ролей "Доменные службы Active Directory" и нажимаем далее.

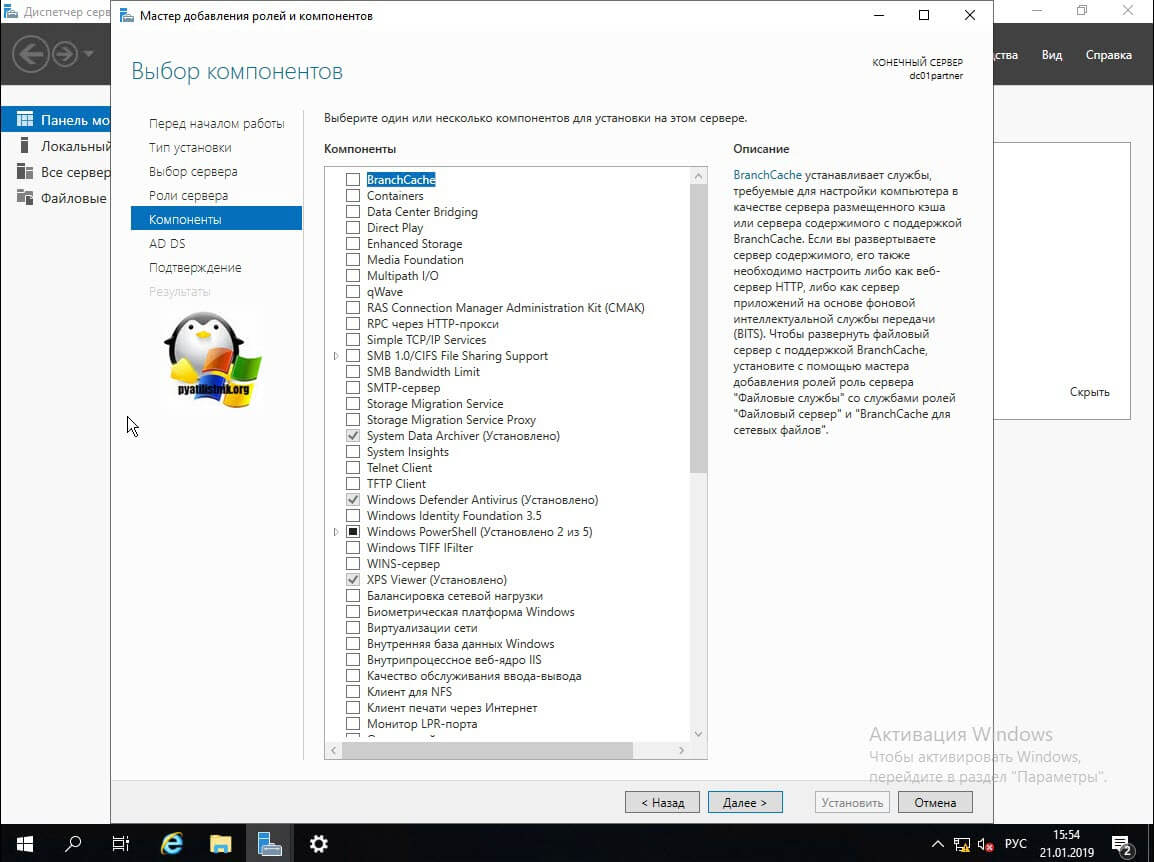

Дополнительных компонентов вам не потребуется, так что данное окно вы можете смело пропускать.

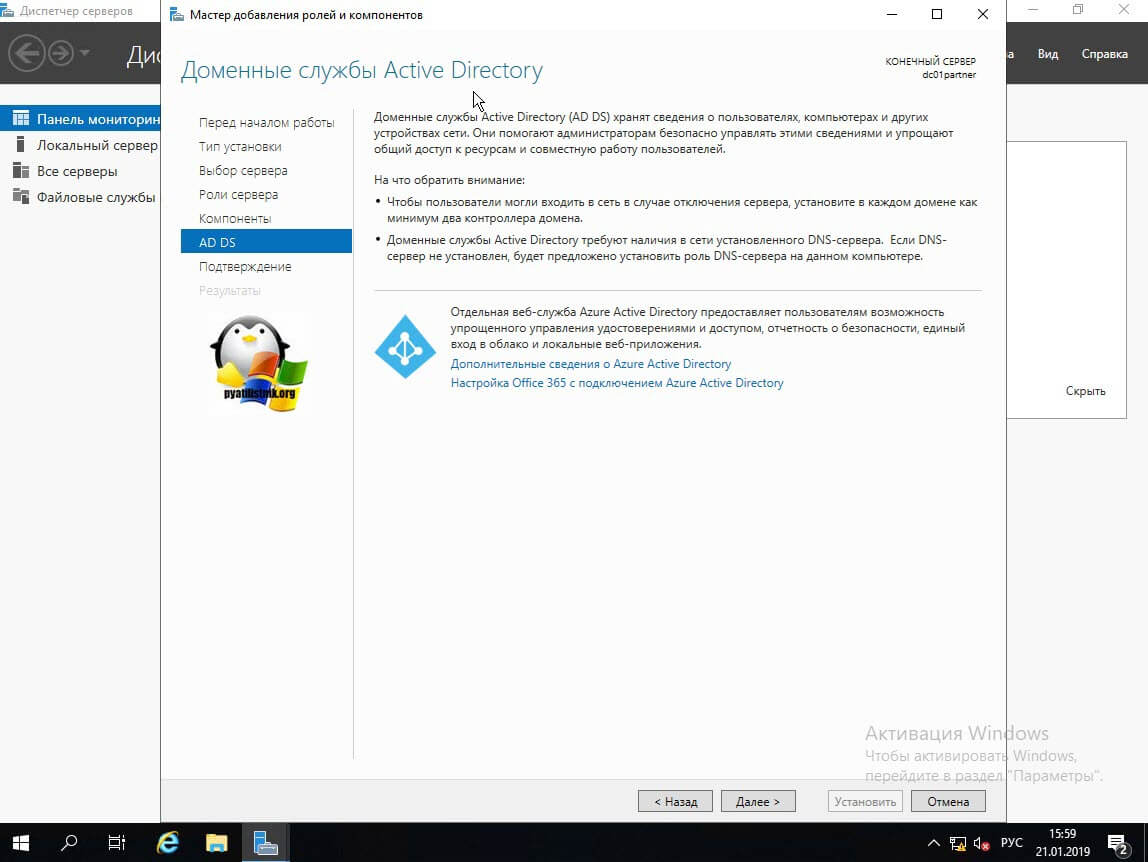

Теперь у вас откроется окно мастера установки AD DS. Тут вам напомнят, что в каждом домене желательно иметь, как минимум два контроллера домена, рабочий DNS-сервер. Тут же вы можете произвести синхронизацию с Azure Active Directory.

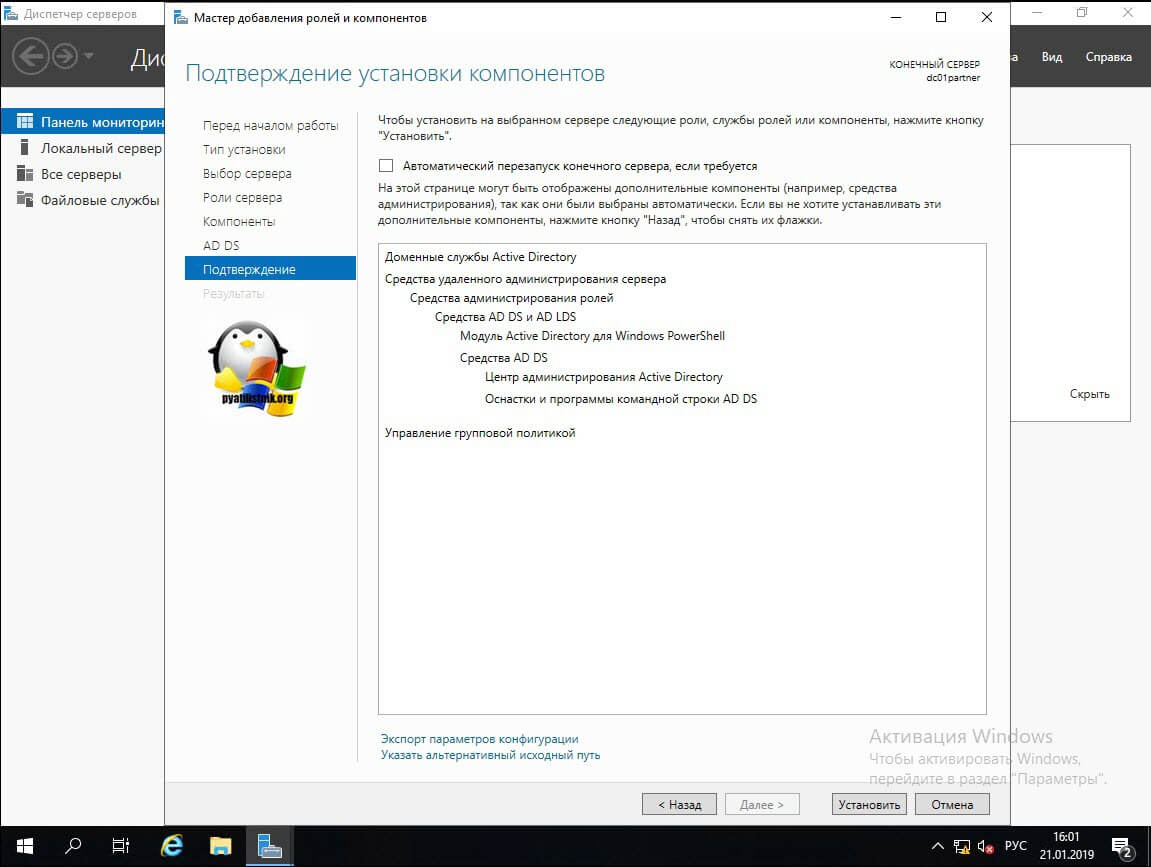

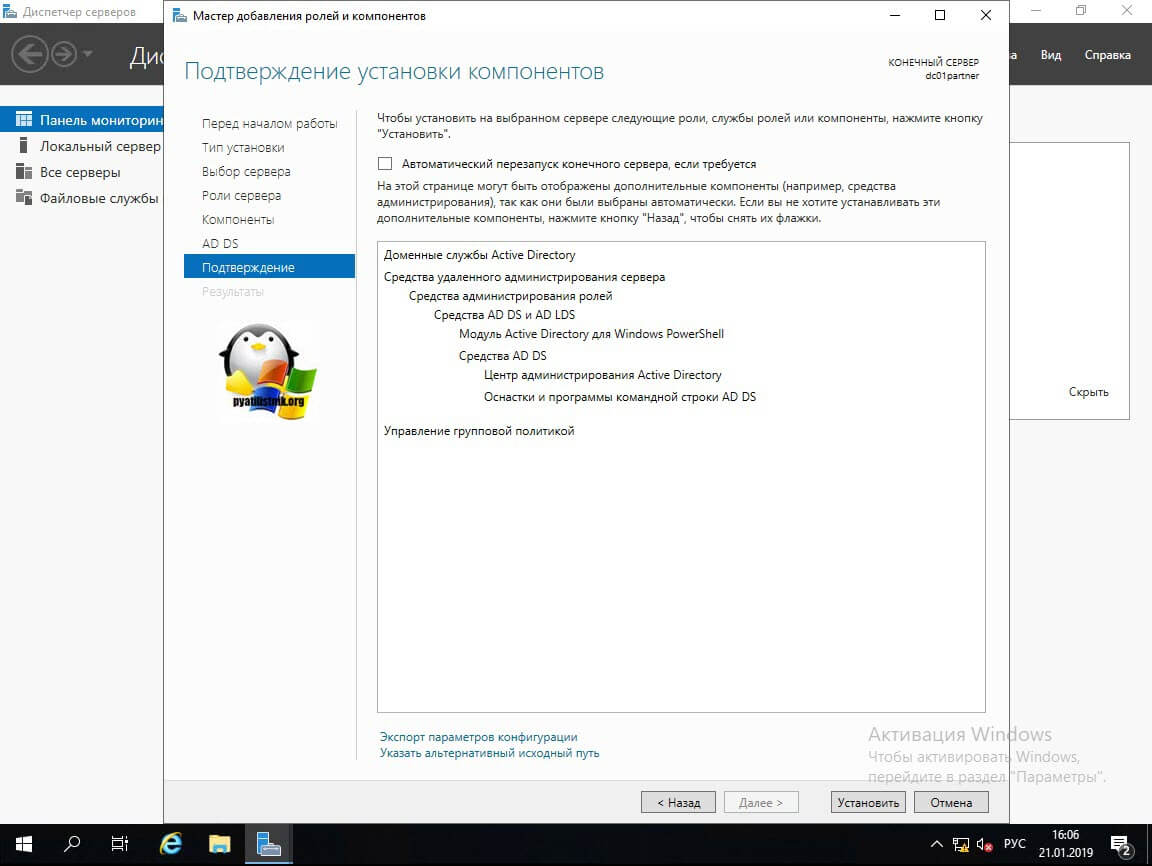

Подтверждаем установку компонентов AD DS. Вы списке вы увидите все устанавливаемые модули:

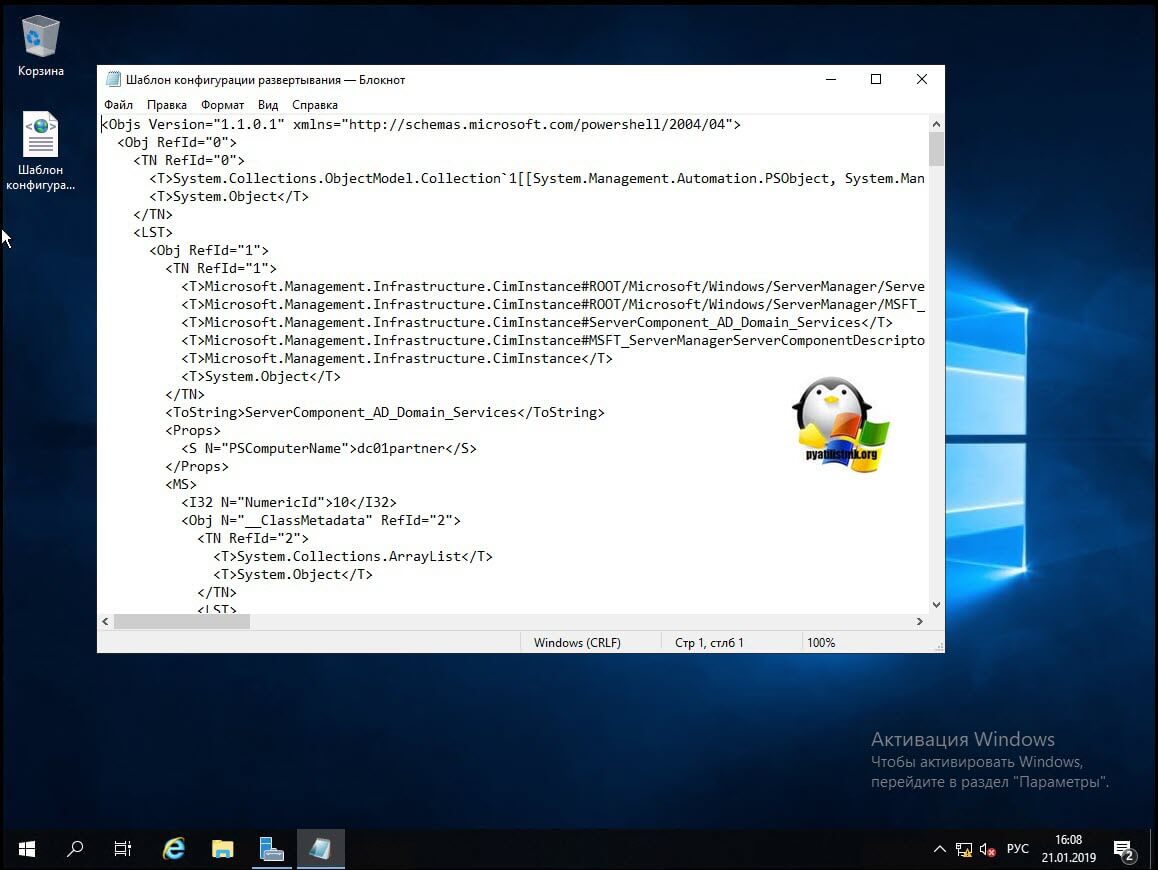

Нажимаем "Установить". Обратите внимание, что тут можно выгрузить конфигурацию установки службы Active Directory.

Выгруженная конфигурация, это XML файл с таким вот содержанием.

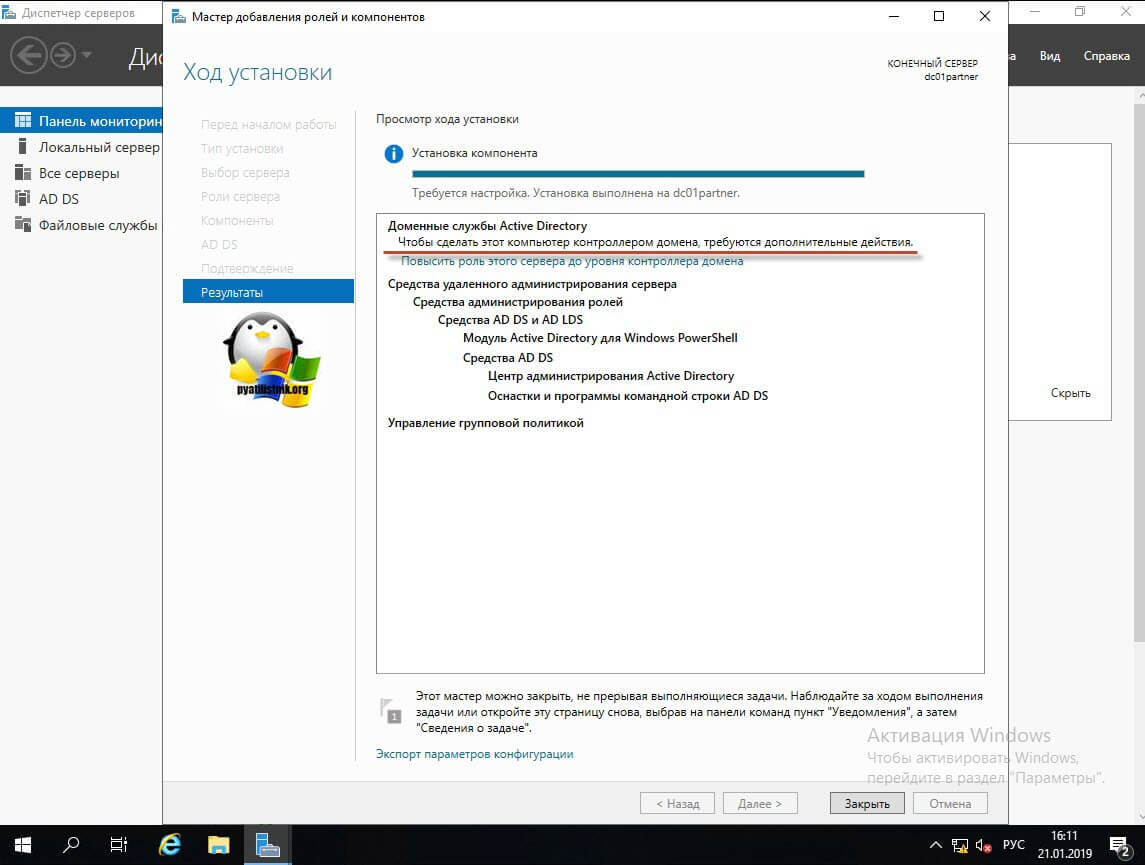

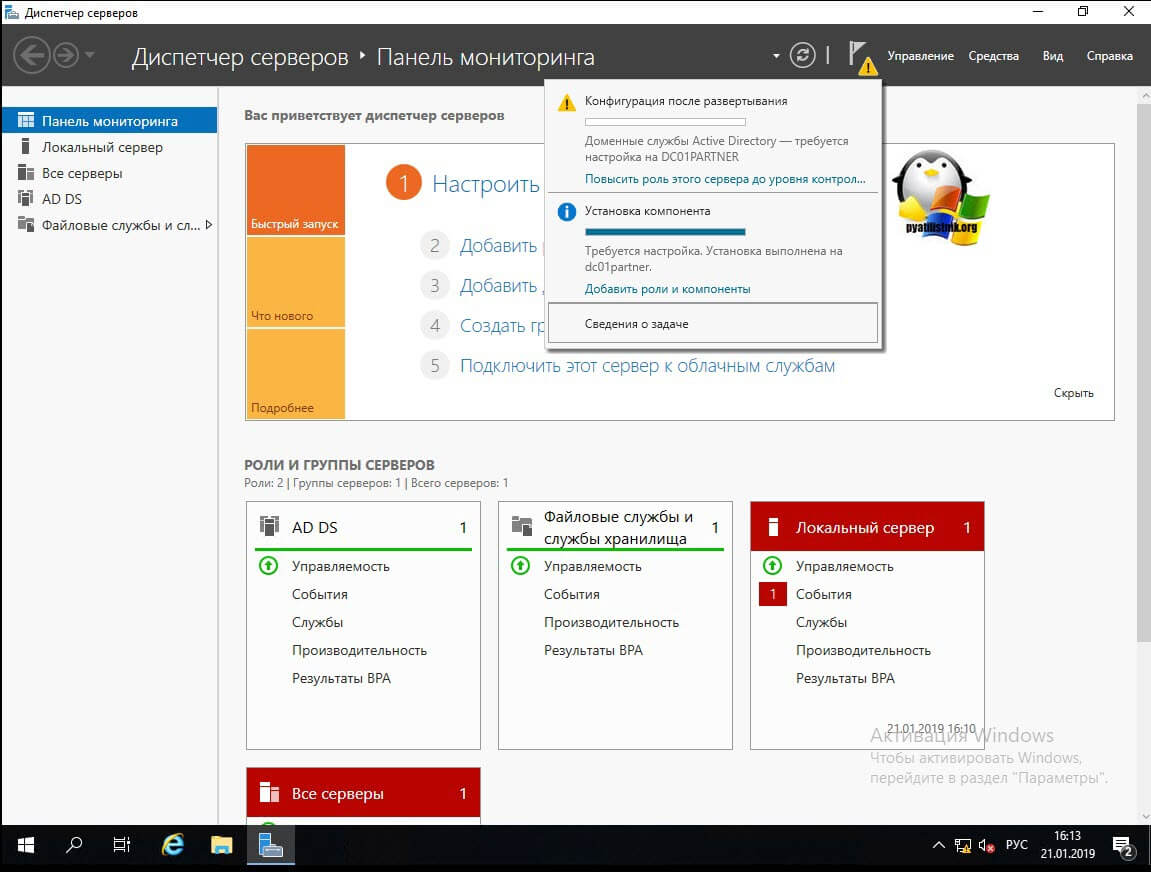

Нужный каркас AD DS установлен, можно приступать к настройке домена Active Directory.

Тут у вас в окне сразу будет ссылка "Повысить роль этого сервера до уровня контроллера домена".

То же самое есть в самом верху уведомлений "Диспетчера серверов", у вас тут будет предупреждающий знак.

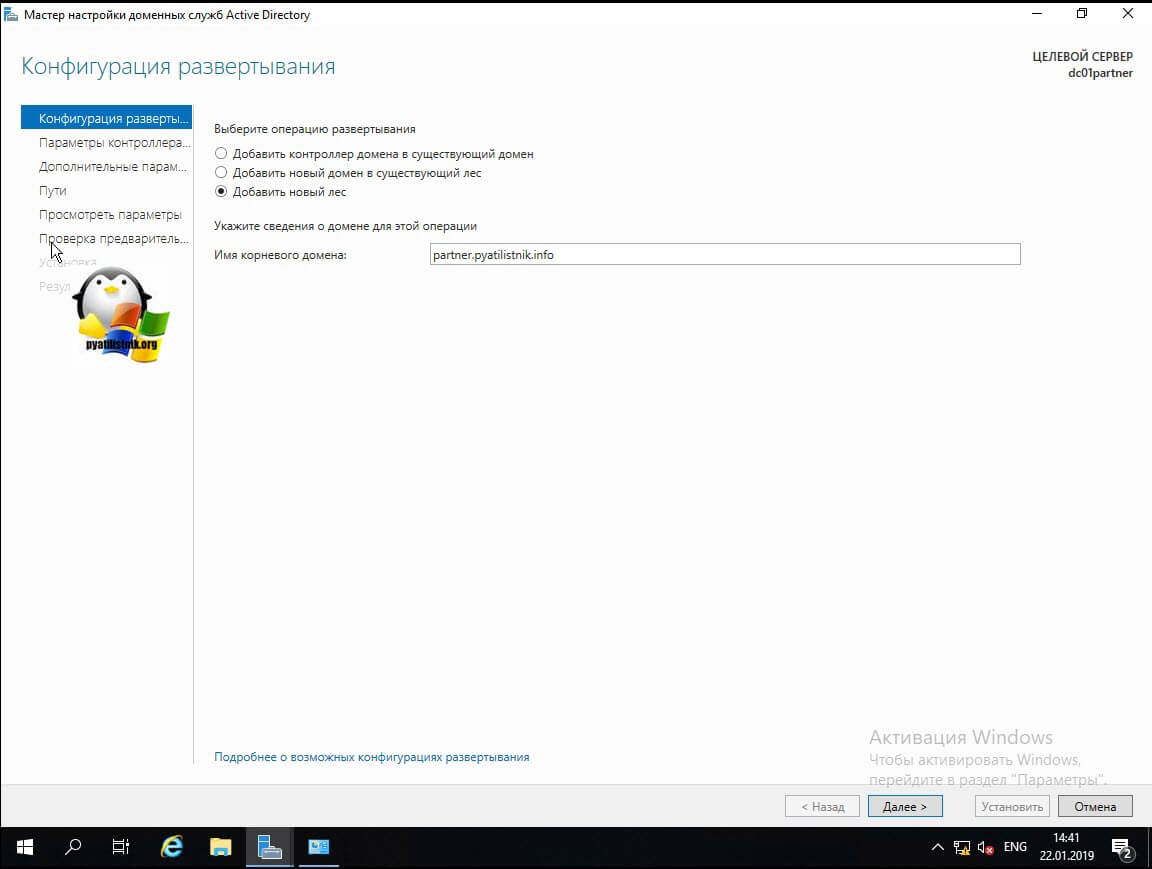

Вот теперь по сути и начинается установка и настройка службы Active Directory. Так как у нас, еще нет окружения AD, то мы выбираем пункт "Добавить новый лес", если у вас он уже есть, то вам нужно либо добавлять контроллер домена в существующий лес или добавить новый домен в существующий лес. В соответствующем поле указываем имя корневого домена, в моем примере, это partner.pyatilistnik.info.

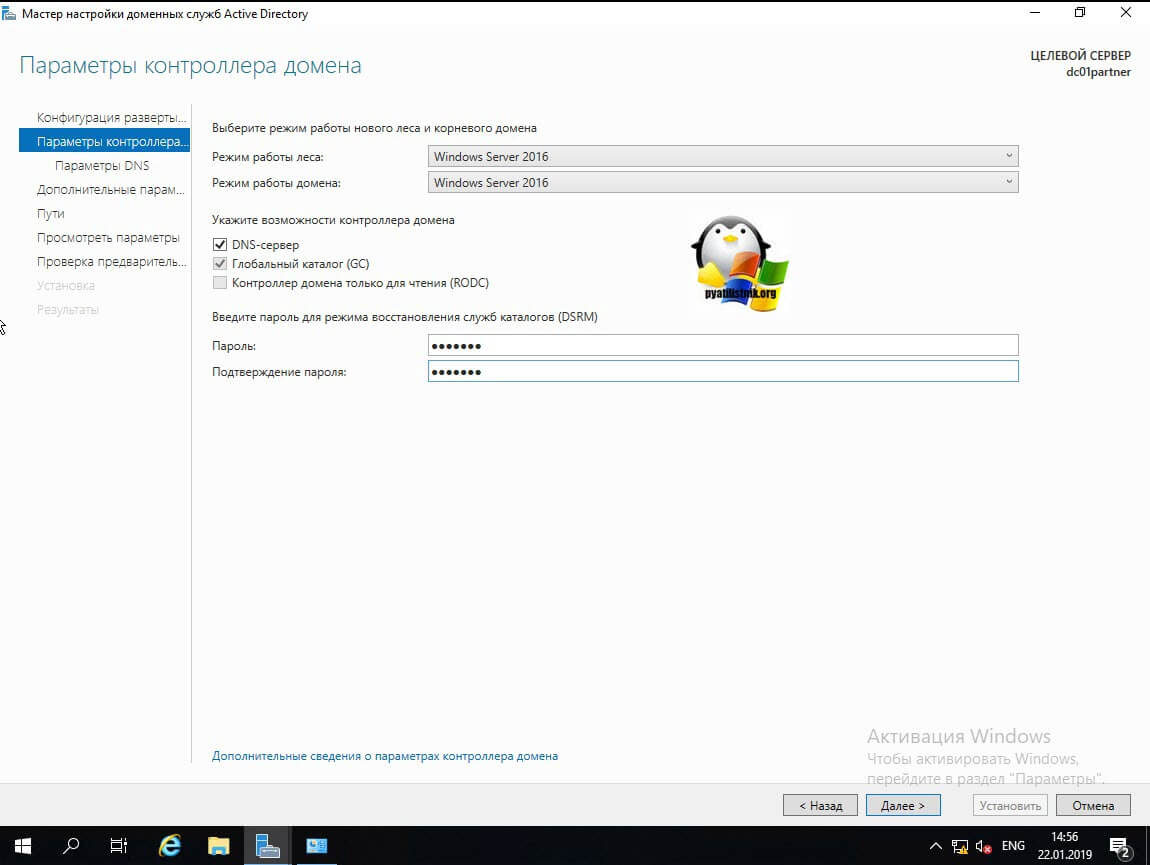

На следующем окне вы должны выбрать параметры:

-

, определяет какие функции и возможности есть на уровне леса.

- Режим работы домена, так же определяет какие функции будут доступны на уровне домена.

Хочу обратить внимание, что режимы работы леса и домена напрямую влияют на то, какие операционные системы могут быть на контроллерах домена, простой пример, если у вас режим работы домена Windows Server 2016, то вы в него уже не добавите контроллеры на ОС Windows Server 2012 R2

-

, лучше всегда совмещать эти роли

- Глобальный каталог, на начальной установке доменных служб Active Directory обязателен, когда вы ставите второй контроллер домена, то вы можете не выставлять, но я вам не советую.

- Контроллер домена только для чтения (RODC), активна не будет при первой установке. Подробнее про использование RODC читайте по ссылке.

- Далее вы задаете пароль восстановления DSRM (Режим восстановления служб каталогов), он может потребоваться, когда у вас будут проблемы с активным каталогом или вам нужно будет сбросить пароль доменного администратора

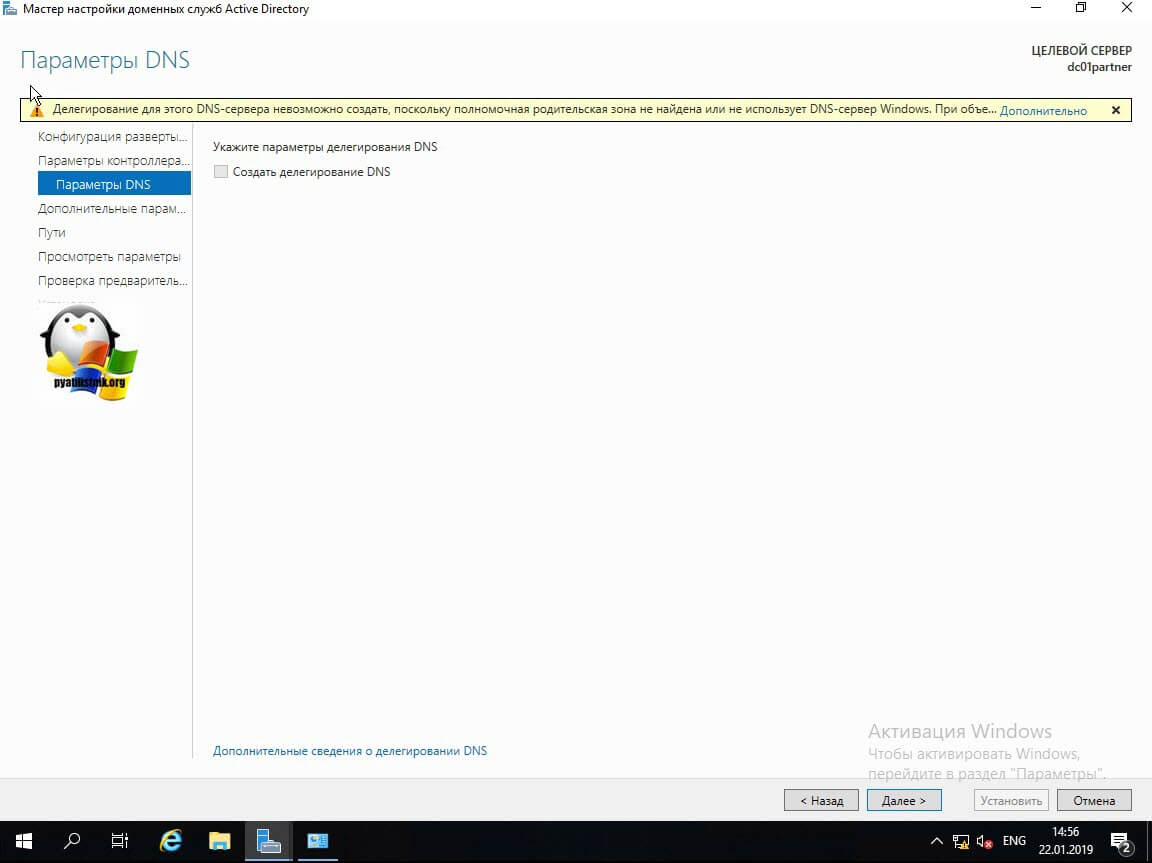

Далее будет момент с делегированием DNS, но так как, это у нас новый лес и домен, то мы этот пункт просто пропускаем, если интересно то читайте про делегирование DNS зон по ссылке слева.

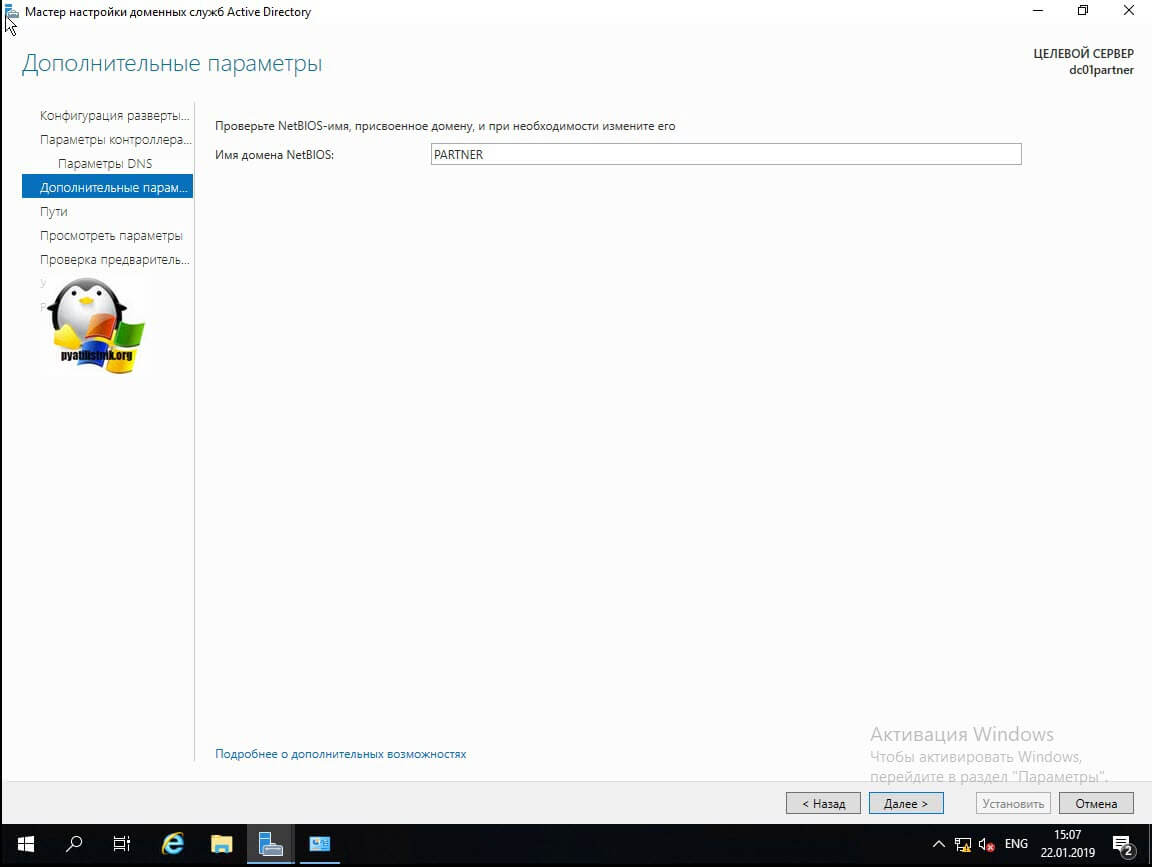

Задаем короткое имя (NetBIOS), обычно оставляют то, что предлагается мастером установки домена Active Directory.

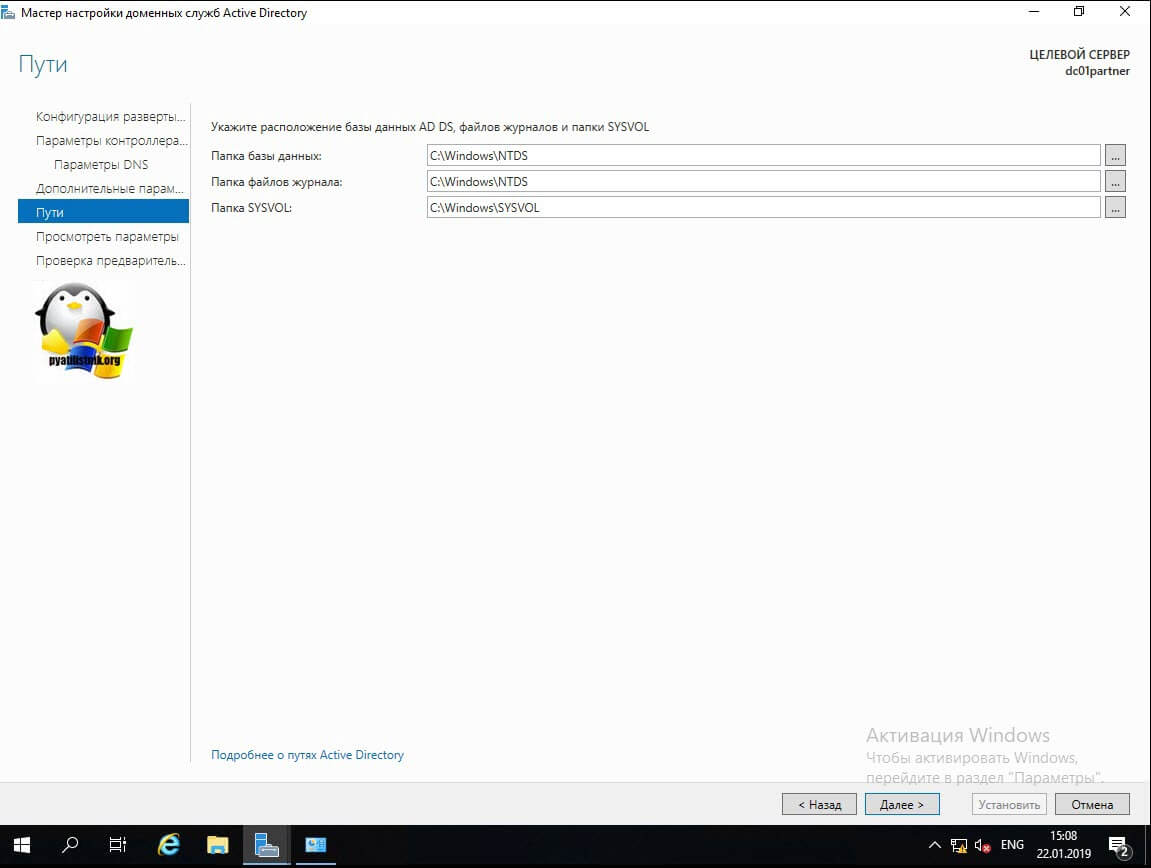

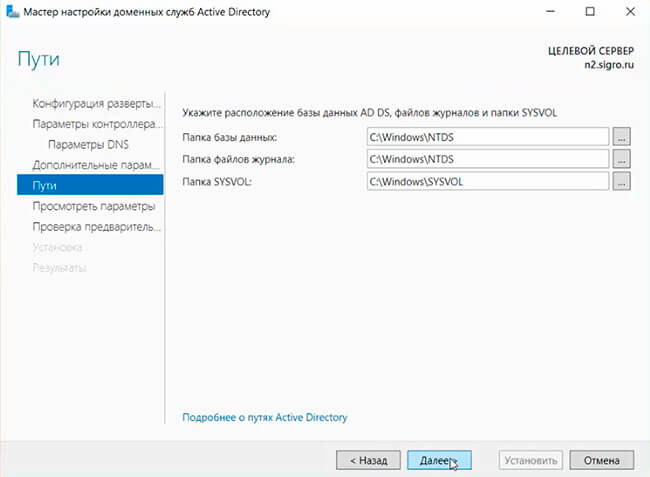

Далее вы должны указать расположение базы данных AD DS, файлов журналов и папки SYSVOL.По умолчанию все будет лежать по пути:

- Папка базы данных - C:\Windows\NTDS

- Папка файлов журналов - C:\Windows\NTDS

- Папка SYSVOL - C:\Windows\SYSVOL

Если у вас контроллер домена на виртуальной машине и ее виртуальные диски лежат на одном СХД, то смысл переносить на разные диски базу и папку SYSVOL нет

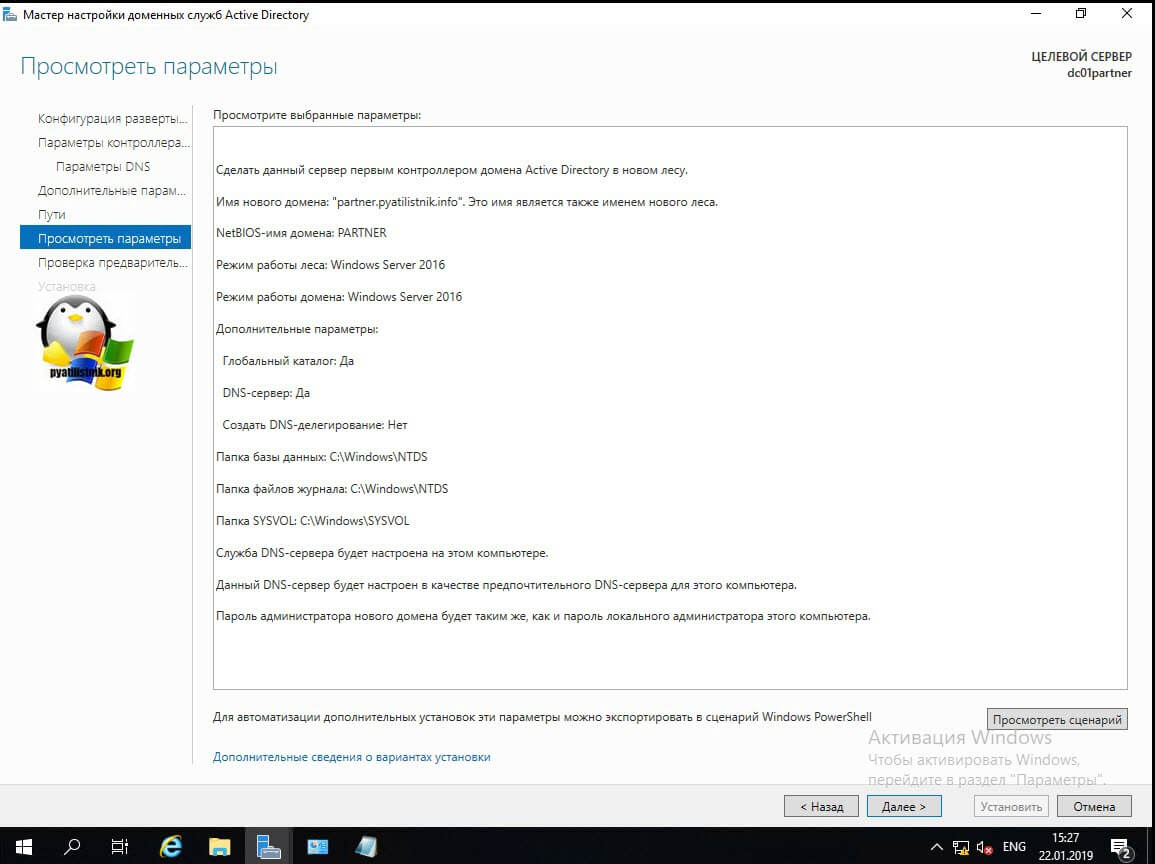

Теперь вам мастер AD DS покажет сводные параметры, которые вы кстати можете выгрузить в сценарий PowerShell.

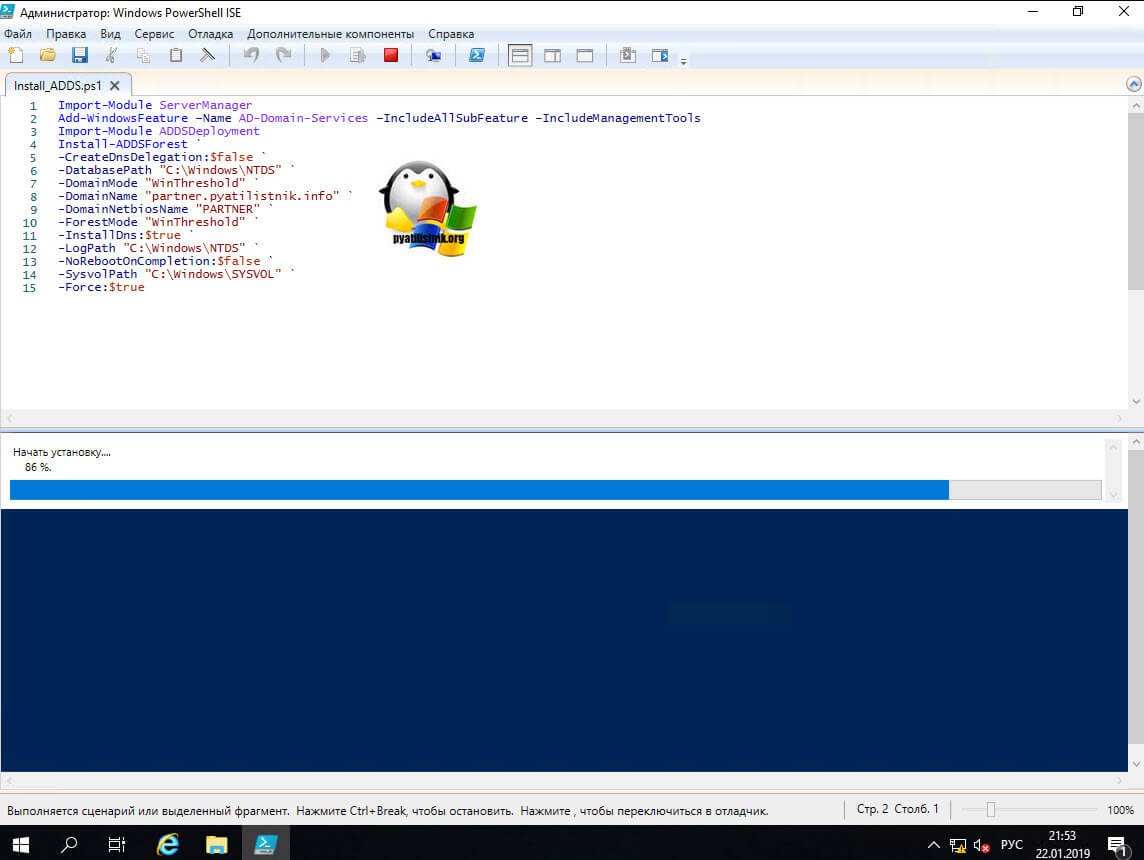

Выглядит сценарий вот так:

Import-Module ADDSDeployment

Install-ADDSForest `

-CreateDnsDelegation:$false `

-DatabasePath "C:\Windows\NTDS" `

-DomainMode "WinThreshold" `

-DomainName "partner.pyatilistnik.info" `

-DomainNetbiosName "PARTNER" `

-ForestMode "WinThreshold" `

-InstallDns:$true `

-LogPath "C:\Windows\NTDS" `

-NoRebootOnCompletion:$false `

-SysvolPath "C:\Windows\SYSVOL" `

-Force:$true

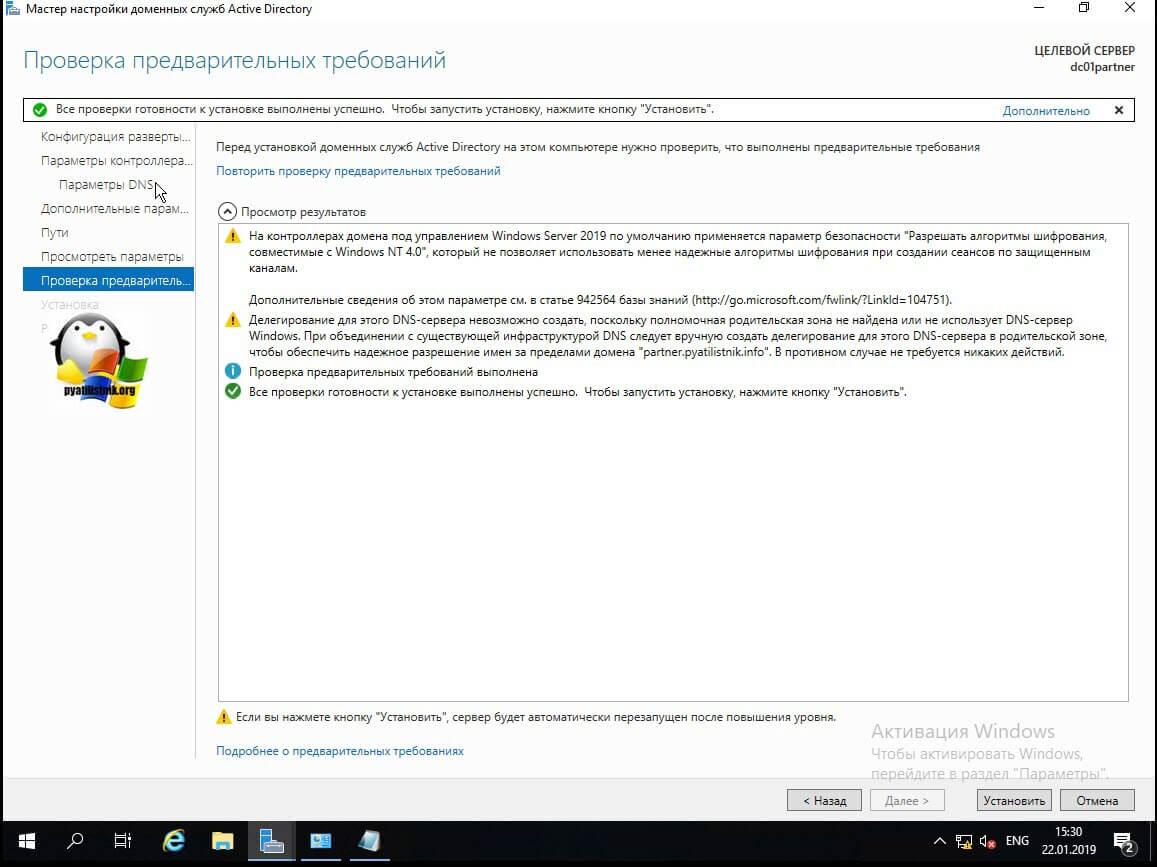

Еще одна проверка предварительных требования, по результатам которой вам сообщат, можно ли на данную систему произвести инсталляцию роли AD DS и поднять ее до контроллера домена.

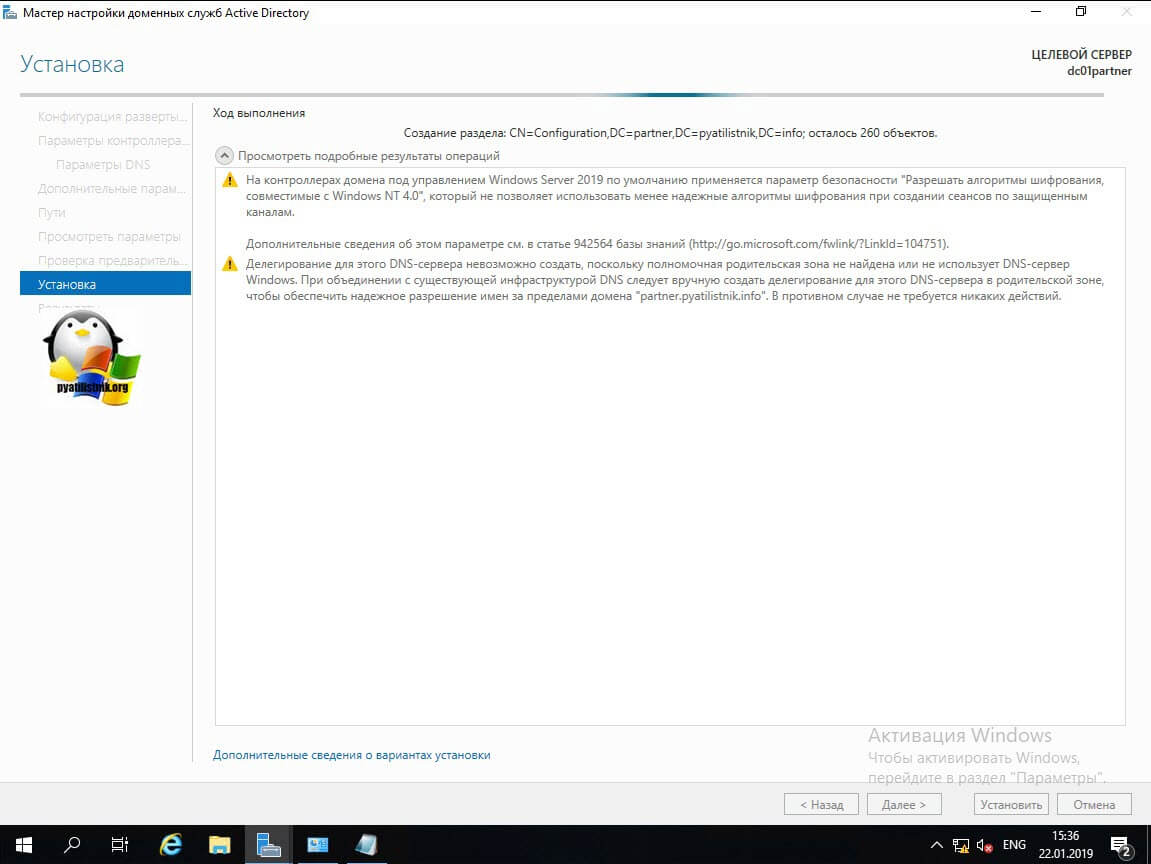

В момент установки будут созданы соответствующие разделы, такие как конфигурация и др.

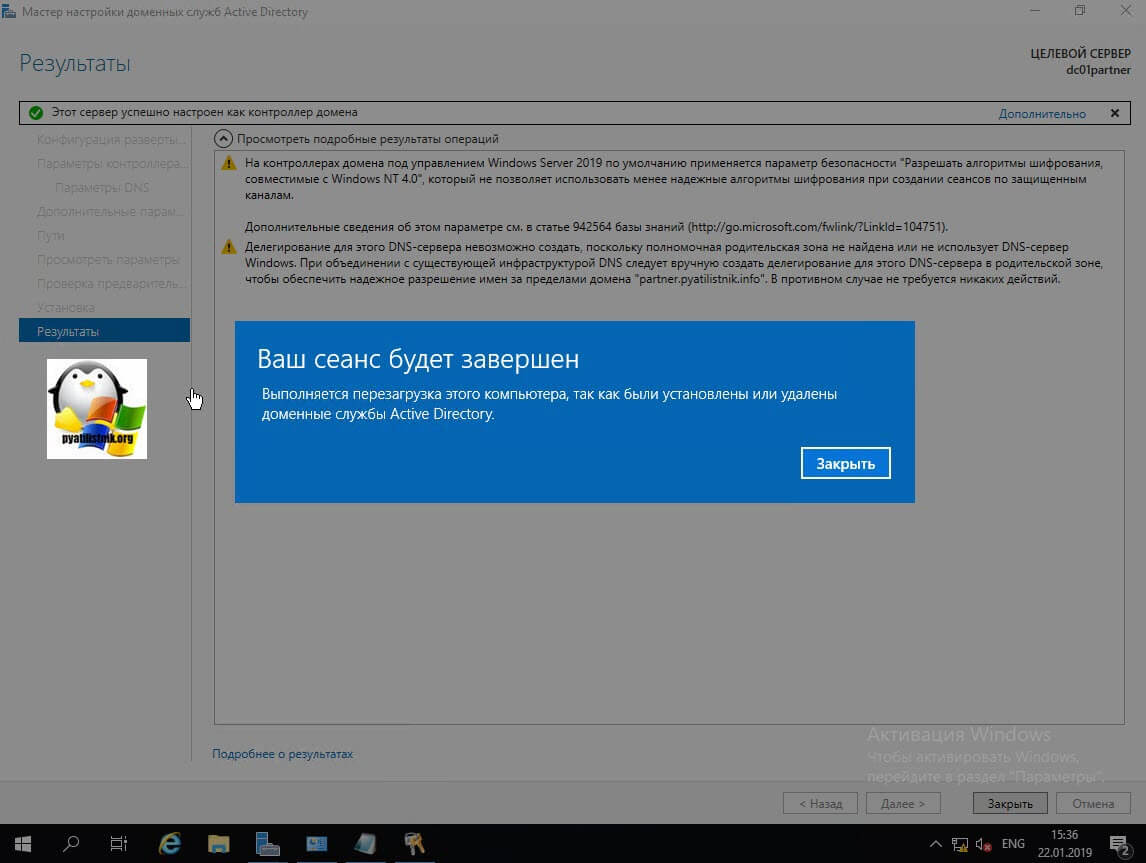

После установки вам сообщат:

Ваш сеанс будет завершен. Выполняется перезагрузка этого компьютера, так как были установлены или удалены доменные службы Active Directory

Просматриваем логи Windows на предмет ошибок, так их можно посмотреть в диспетчере сервером, откуда можно запустить оснастку ADUC.

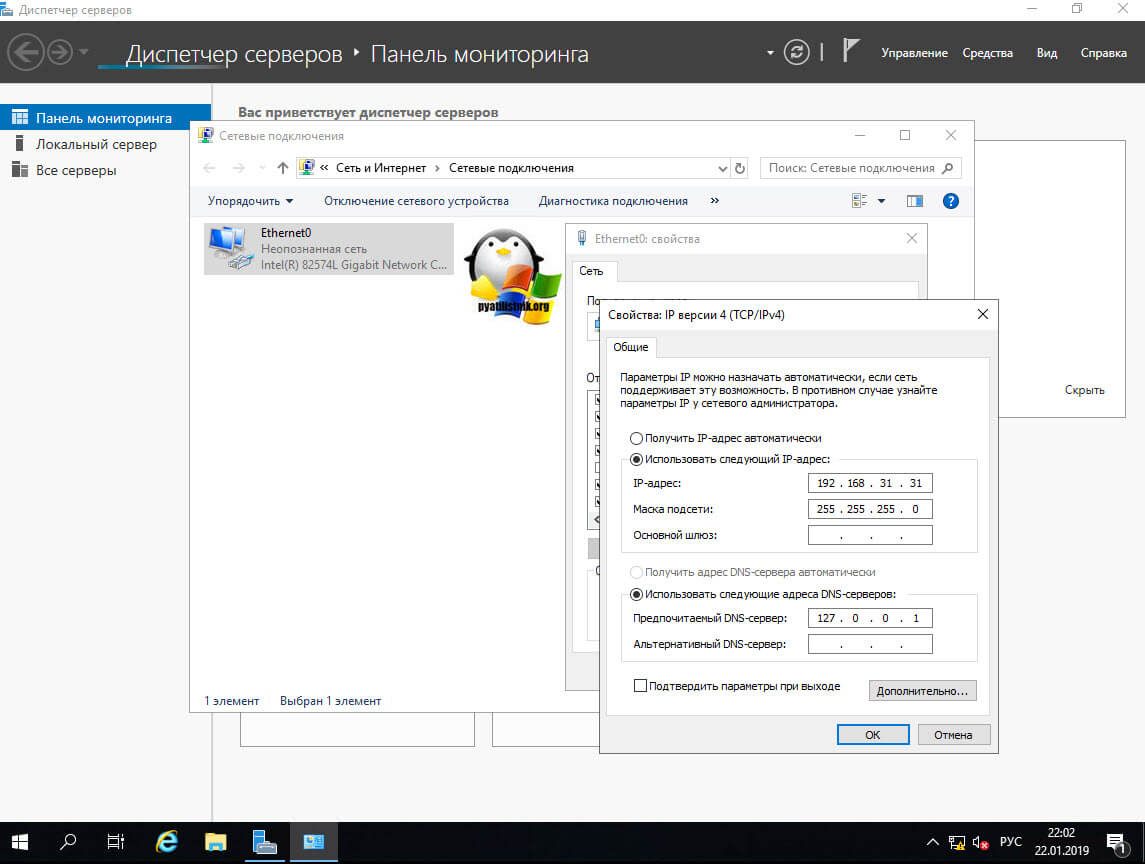

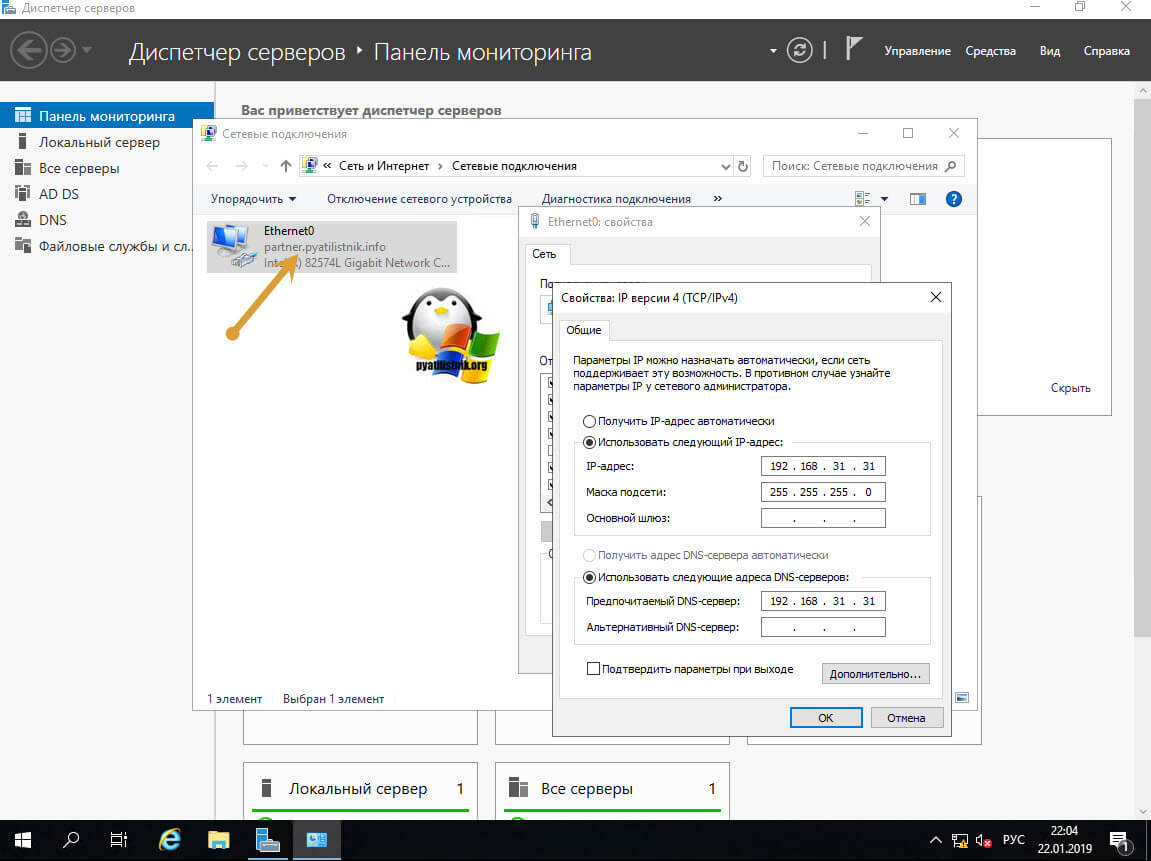

Еще маленький нюанс, когда вы загрузитесь, то обратите внимание, что у вас сетевой интерфейс может быть обозначен, как неизвестный, это проблема связана с тем, что в DNS-адрес подставился адрес петлевого интерфейса 127.0.0.1. Советую его поменять на основной ip адрес сервера DNS,

В итоге выключите и заново включите сетевой интерфейс или перезагрузитесь, после чего получите правильное отображение.

Установка контроллера домена Windows Server 2019 с помощью Powershell

Для начала я приведу вам пример работы скрипта PowerShell, который буквально за несколько минут установит доменные службы Active Directory, вам в нем лишь нужно будет вбить свои данные.

Когда вы в скрипте подставите все свои данные, то запускаете его. У вас начнется сбор данных и установка AD DS.

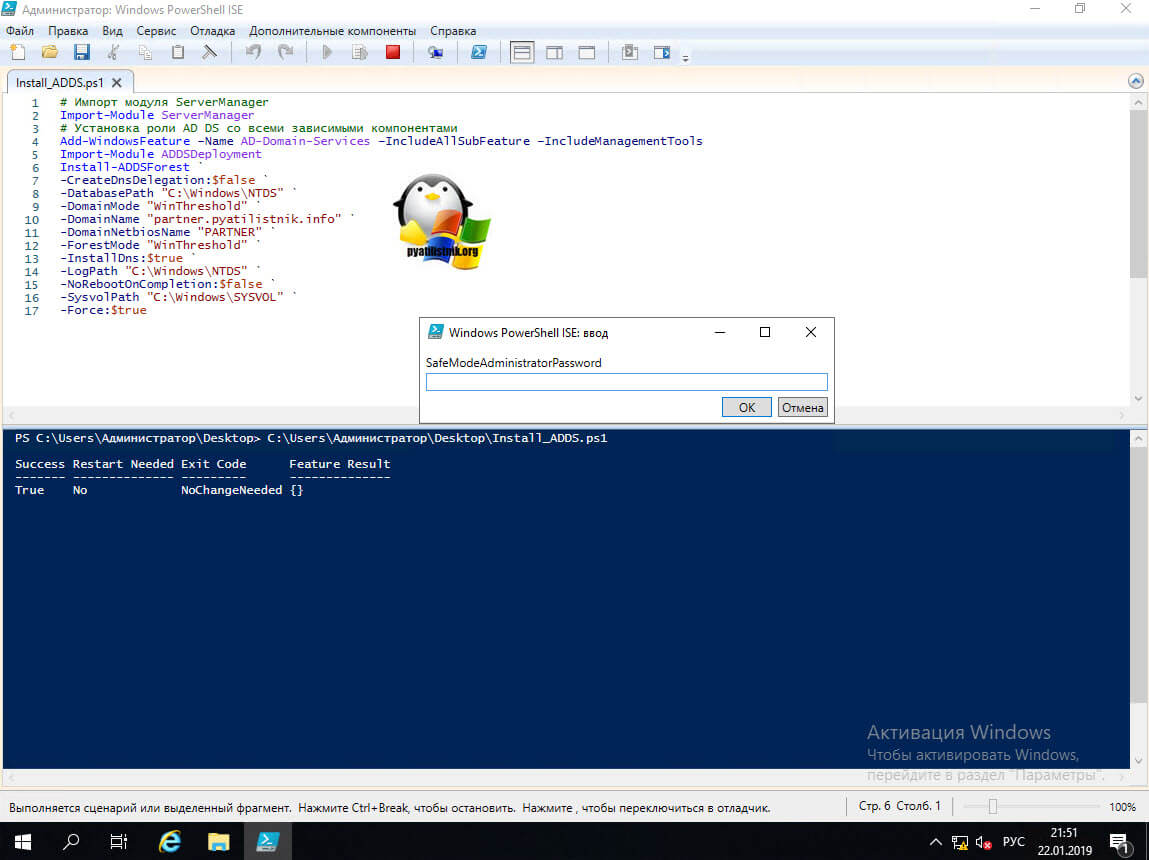

Единственное, что у вас будет запрошено, так это задание пароля восстановления SafeModeAdministratorPassword, указываем его дважды, с точки зрения безопасности он должен быть отличный от пароля для доменного администратора.

Полезные команды при установке доменных служб

- Переименовать сайт AD по умолчанию (Default-First-Site-Name) - Get-ADReplicationSite | Rename-ADObject -NewName “Новое имя сайта

- Добавление новой подсети в сайт AD - New-ADReplicationSubnet -Name “100.100.100.0/24″ -Site "Имя сайта"

- Просмотр подсетей - Get-ADReplicationSubnet -Filter * - Enable-ADOptionalFeature “Recycle Bin Feature” -Scope Forest -Target ‘partner.pyatilistnik.info’-confirm:$false

- Для удаления леса и домена можно использовать - Uninstall-ADDSDomainController–LastDoaminControllerInDomain –RemoveApplicationPartitions

Полезные командлеты в модуле ADDSDeployment

- Установка RODC - Add-ADDSReadOnlyDomainControllerAccount

- Установка контроллера в дочернем домене или дереве - Install-ADDSDomain

- Установка дополнительного контроллера домена - Install-ADDSDomainController

- Необходимые условия для установки дополнительного контроллера домена - Test-ADDSDomainControllerInstallation Verify

- Проверка необходимых условий для установки контроллера только для чтения - Test-ADDSReadOnlyDomainControllerAccountCreation

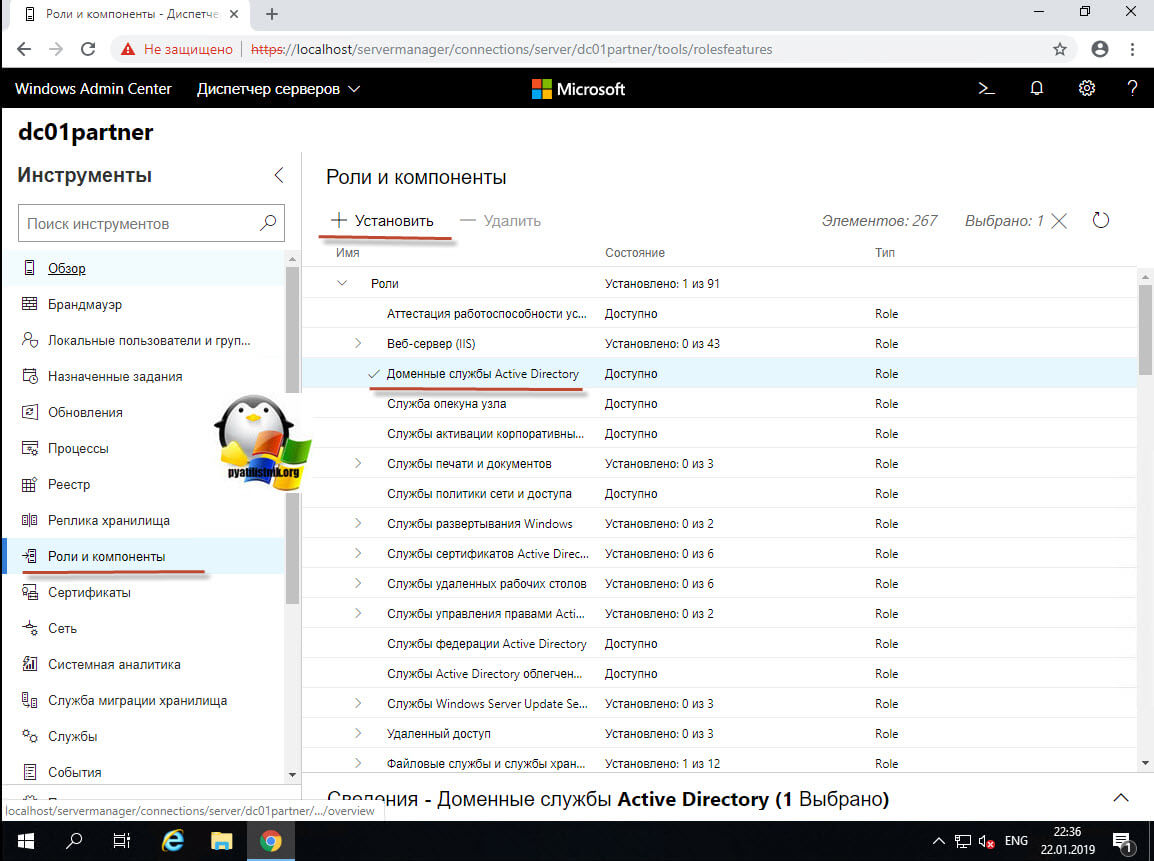

Установка и настройка Active Directory Windows Admin Center

Windows Admin Center так же может помочь в установке роли AD DS, для этого в веб интерфейсе зайдите в пункт "Роли и компоненты", выбираем роль и нажимаем установить.

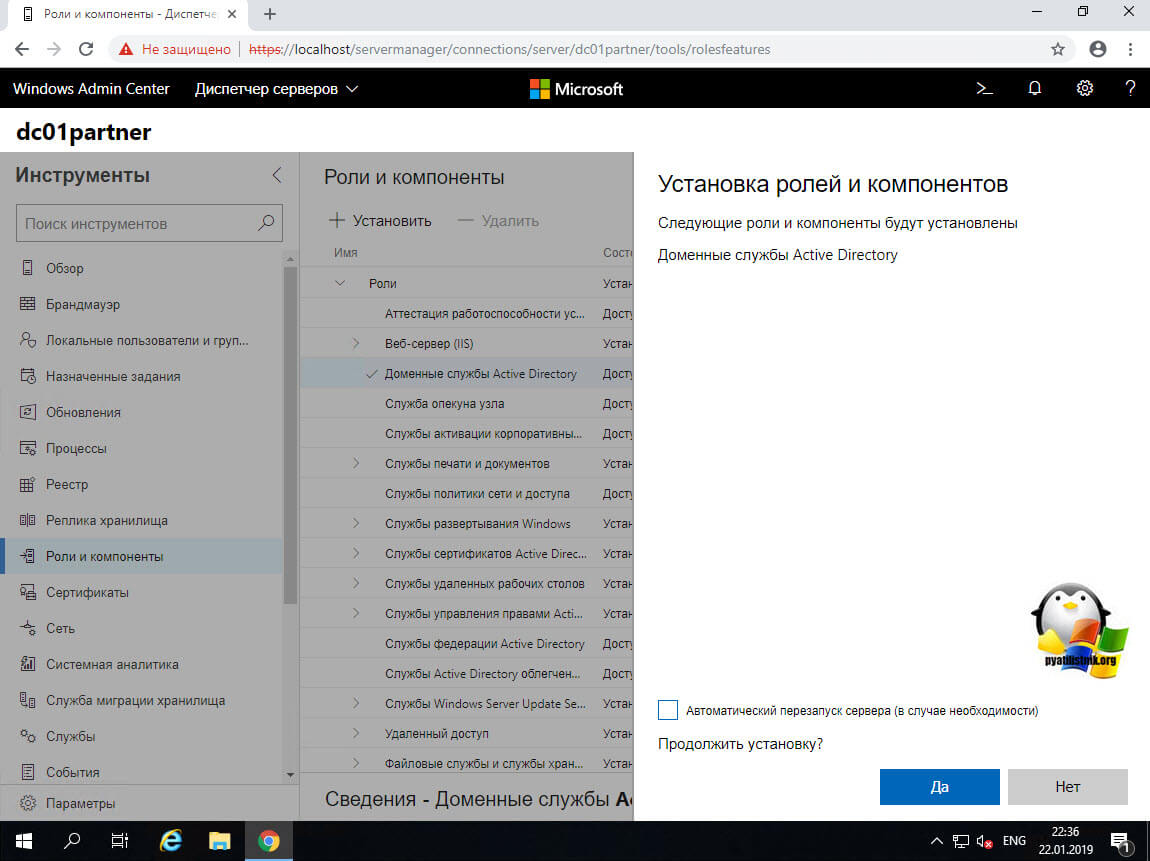

Появится мастер установки, если все верно, то нажмите да.

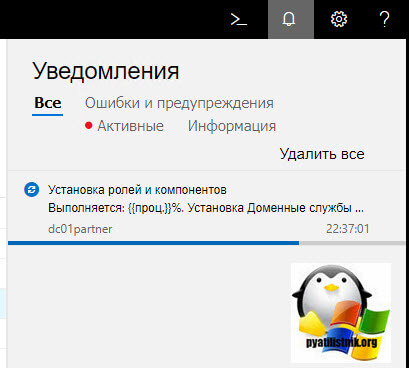

В правом верхнем углу у вас будет область уведомления, где вы увидите, что запустилось ваше задание.

Процесс установки доменных служб.

Все роль установлена, к сожалению далее вы не сможете из интерфейса Windows Admin Center в виде графического мастера настроить домен, но тут есть слева от колокольчика окно PowerShell, где можно закончить начатое.

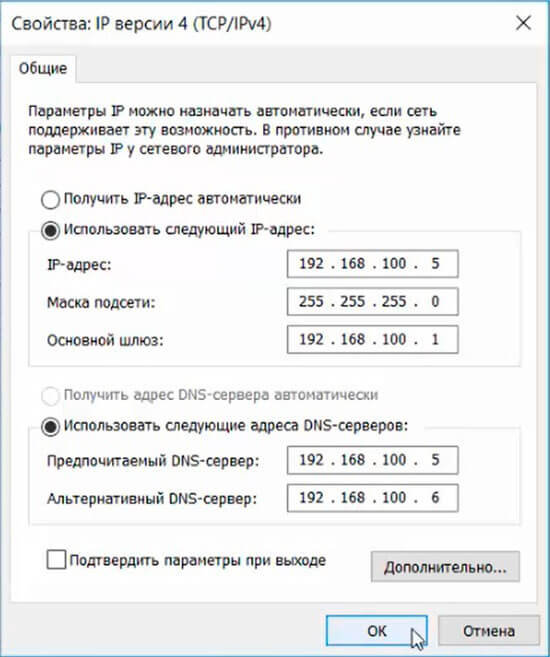

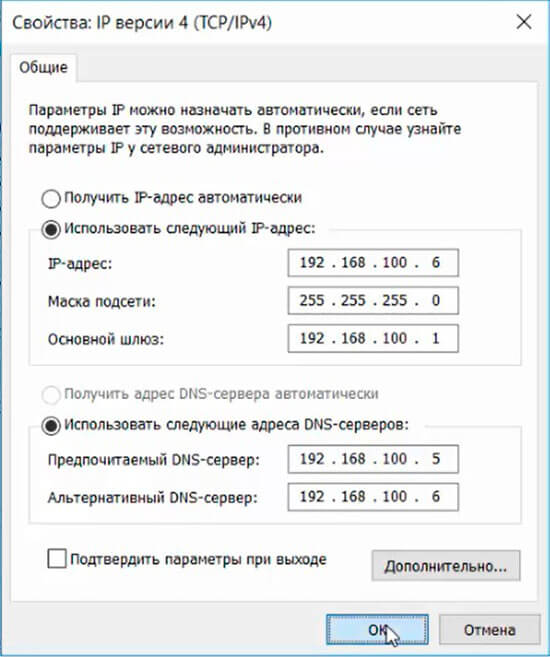

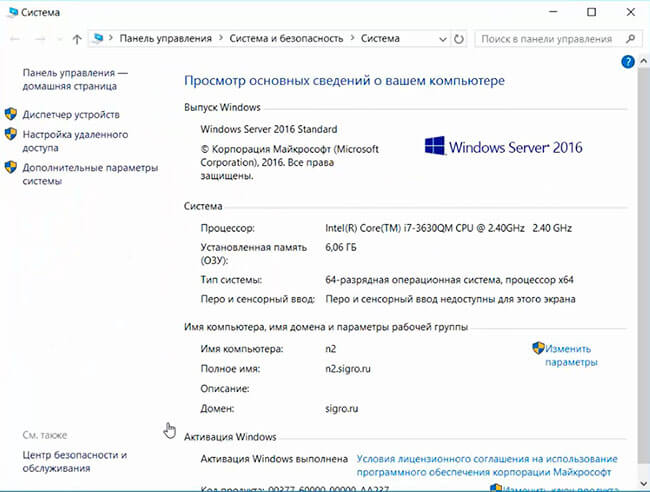

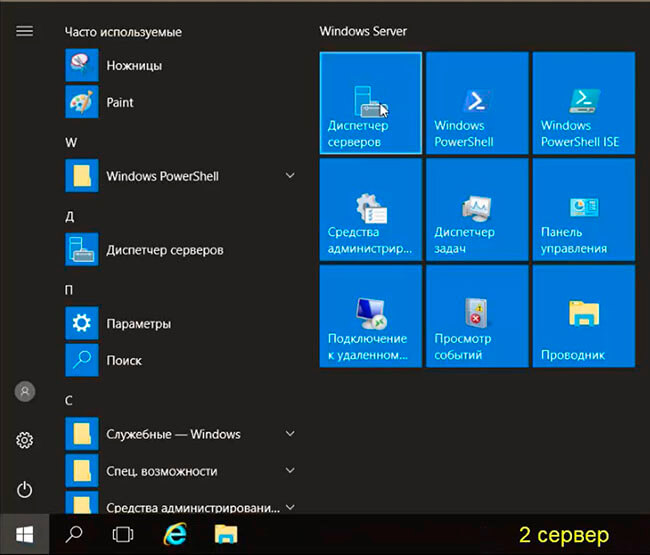

1. На первом контроллере домена открываем сетевые настройки первого сервера. Для этого в поле поиска набираем ncpa.cpl. Далее выбираем нужный сетевой интерфейс, правый клик - "Свойства - IP версии 4(TCP/IPv4). - Свойства". В поле альтернативный интерфейс, вписываем IP-адрес добавочного контроллера домена (в данном случае 192.168.100.6).

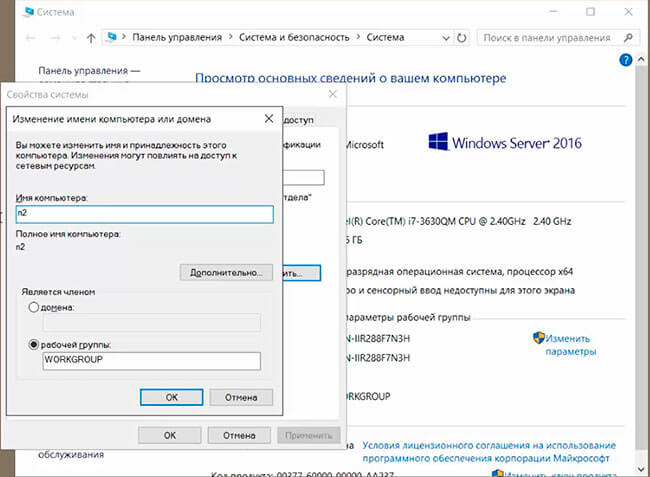

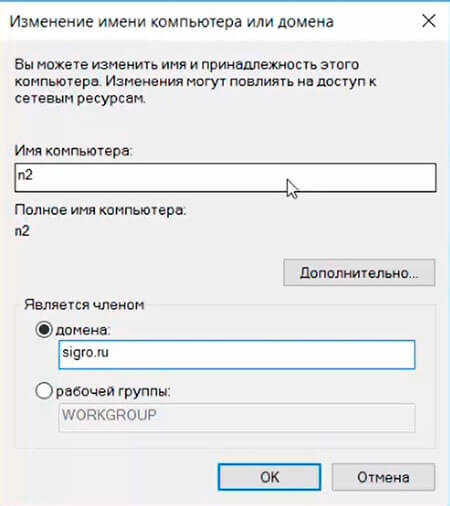

2. Затем переходим на второй сервер и задаём имя будущему серверу: "Этот компьютер - Свойства - Изменить параметры - Изменить". В поле "Имя компьютера" задаём имя серверу, далее "ОК". Потребуется перезагрузка компьютера, соглашаемся.

3. После перезагрузки переходим к настройке сетевого интерфейса. Для этого в поле поиск пишем ncpa.cpl. Выбираем нужный интерфейс, правый клик - "Свойства - IP версии 4(TCP/IPv4). - Свойства". В открывшемся окне заполняем поля:

- IP-адрес: IP-адрес сервера (например, 192.168.100.6)

- Маска подсети: например, 255.255.255.0 (маска 24 бит)

- Основной шлюз: например, 192.168.100.1

- Предпочитаемый DNS-сервер: IP-адрес первого сервера (например, 192.168.100.5)

- Альтернативный DNS-сервер: IP-адрес второго сервера (например, 192.168.100.6)

Затем нажимаем "ОК".

4. Добавляем в домен новый сервер. Для этого выбираем "Этот компьютер - Свойства - Изменить параметры - Изменить". Ставим чекбокс "Является членом домена" и вписываем имя домена. Затем "ОК".

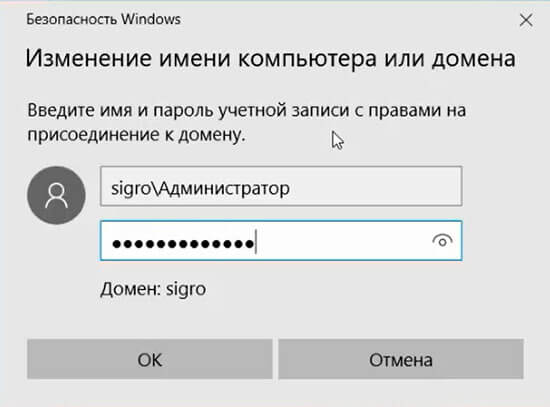

5. В диалоге "Изменение имени компьютера или домена" вводим имя пользователя домена с административными правами (пользователь должен иметь возможность добавлять компьютеры в домен), далее "ОК".

7. После перезагрузки компьютера в окне "Просмотр основных сведений о вашем компьютере" можно проверить напротив "Полное имя", что компьютер вошел в состав домена.

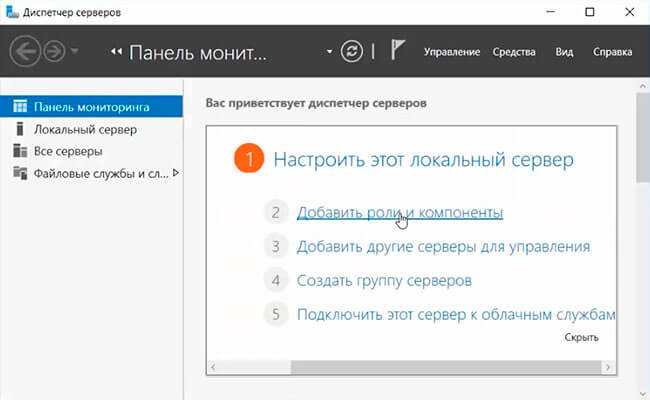

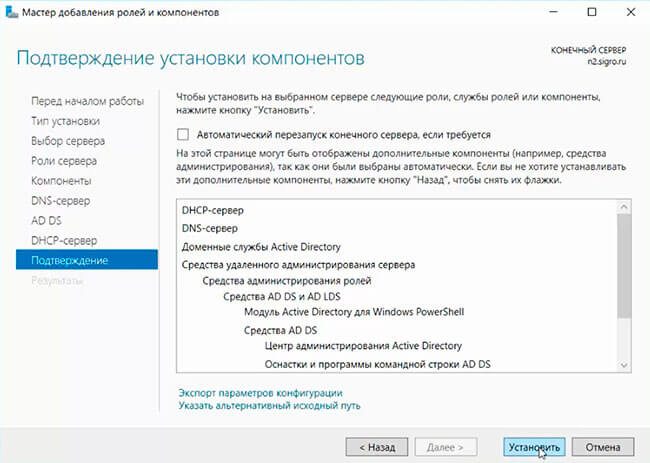

8. На этом подготовительный этап закончен, пора устанавливать необходимые роли на сервер. Для этого открываем "Диспетчер серверов" - "Добавить роли и компоненты". Необходимо установить DNS-сервер, Доменные службы Active Directory, DHCP-сервер.

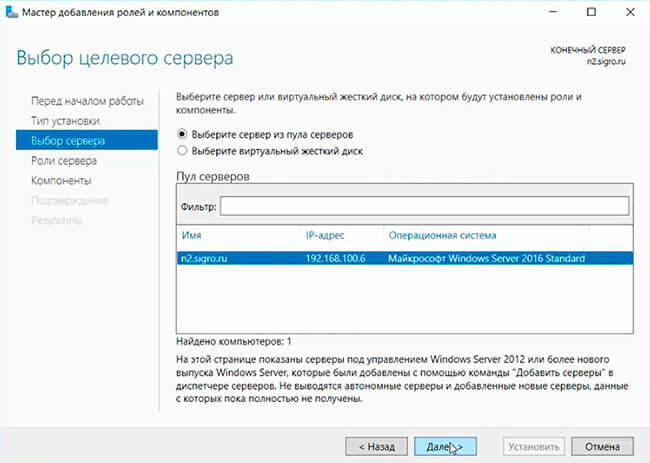

9. Читаем информацию в окне "Перед началом работы", нажимаем "Далее". В следующем окне "Выбор типа установки" оставляем чекбокс "Установка ролей или компонентов" по умолчанию, снова "Далее". Выбираем наш сервер из пула серверов, затем "Далее".

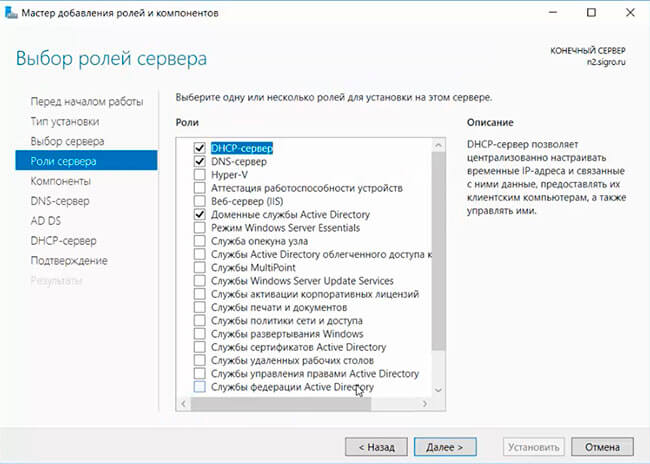

10. В окне "Выбор ролей сервера" выбираем DNS-сервер, Доменные службы Active Directory, DHCP-сервер. При добавлении роли будет появляться предупреждение, например "Добавить компоненты, необходимые для DHCP-сервер". Нажимаем "Добавить компоненты". После выбора нужных ролей нажимаем "Далее".

11. В новом окне "Выбор компонентов" игнорируем "Выберите один или несколько компонентов для установки на этом сервере", нажимаем Далее. В следующем окне "DHCP-сервер" читаем на что обратить внимание при установке DHCP-сервера, затем "Далее". В новом окне "Подтверждение установки" проверяем выбранные роли, нажимаем "Установить".

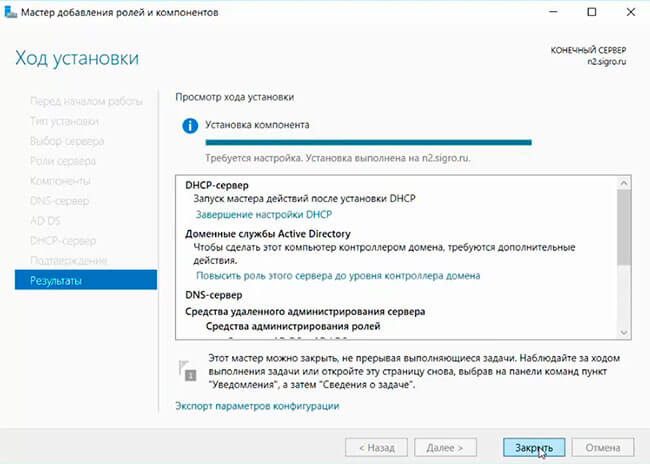

12. Появится окно с ходом установки выбранных компонентов. Данное окно можно закрыть, оно на процесс установки уже не влияет.

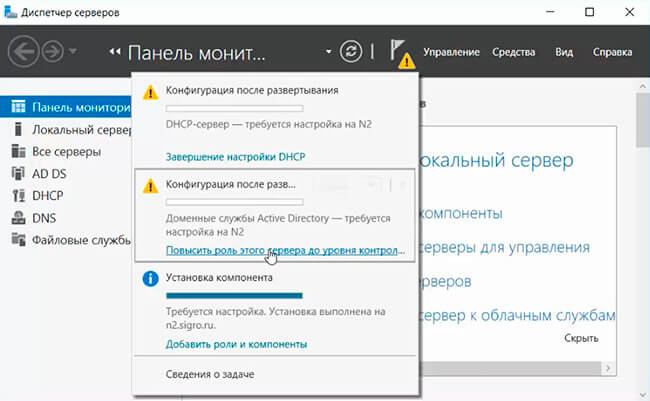

13. После того, как установятся выбранные компоненты, в "Диспетчер серверов" нажимаем значок предупреждения в виде восклицательного знака, выбираем "Повысить роль этого сервера до уровня контроллера домена".

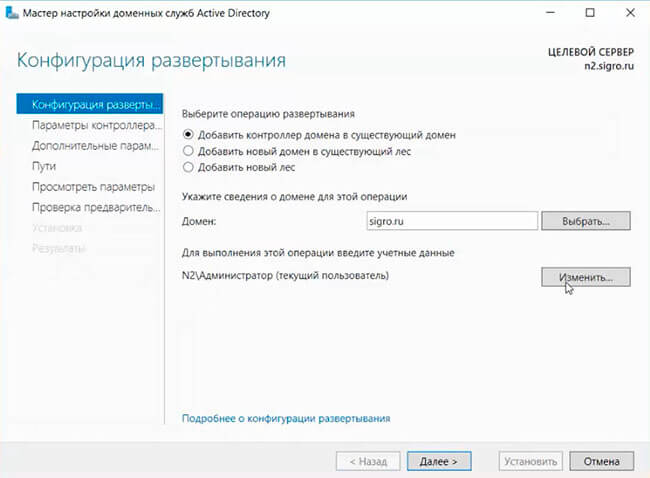

14. Появится "Мастер настройки доменных служб Active Directory". В окне "Конфигурация развертывания" оставляем по умолчанию чекбокс "Добавить контроллер домена в существующий домен", проверяем название домена в поле "Домен". Напротив поля (текущий пользователь) нажимаем кнопку "Изменить".

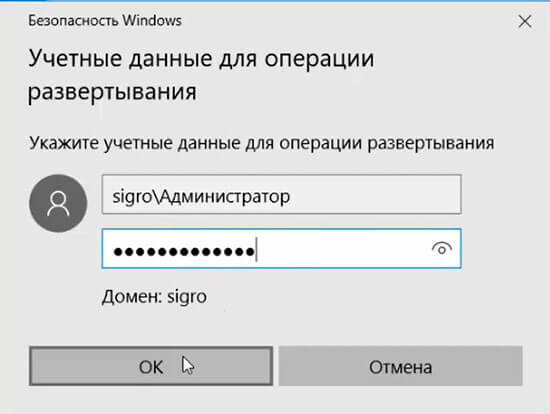

15. Вводим логин и пароль пользователя в домене с административными правами. Нажимаем "ОК". Затем "Далее".

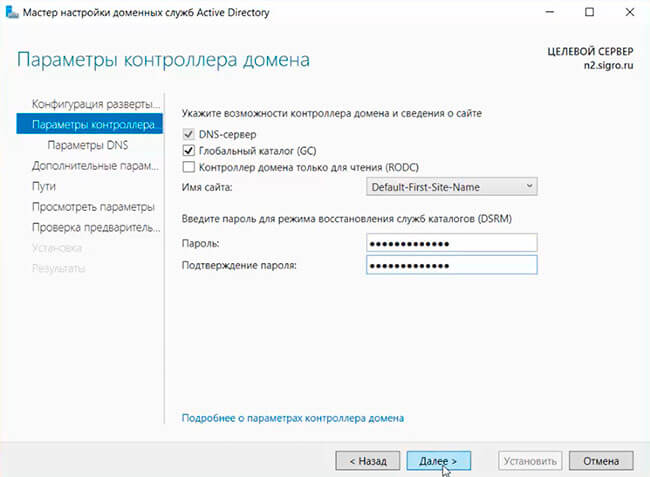

16. В окне "Параметры контроллера домена" вводим парль для режима восстановления служб каталогов (DSRM), снова "Далее".

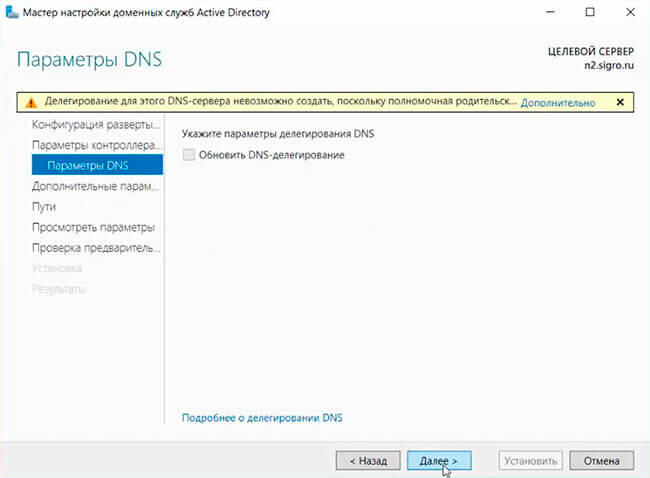

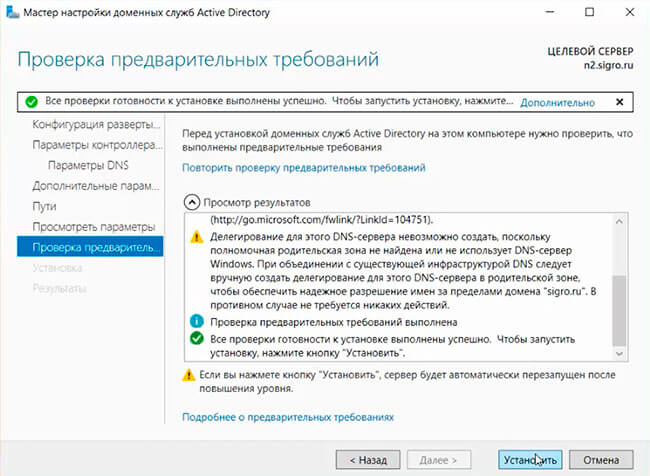

17. В окне "Параметры DNS" игнорируем предупреждение о том, что делегирование для этого DNS-сервера невозможно создать, поскольку полномочная родительская зона не найдена", просто жмем "Далее".

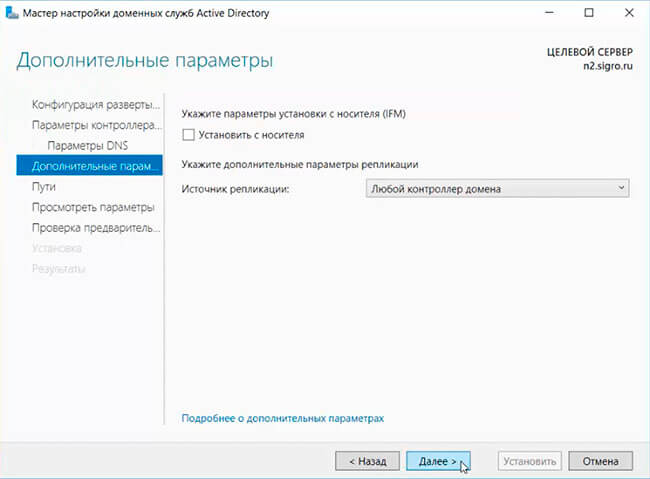

18. В окне "Дополнительные параметры" источник репликации оставляем "Любой контроллер домена", снова "Далее".

19. Расположение базы данных AD DS, файлов журналов и папки SYSVOL оставляем по умолчанию, нажимаем "Далее".

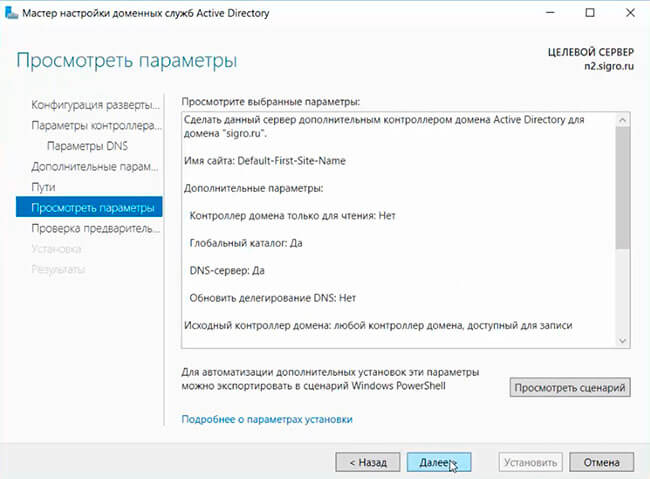

20. Просматриваем параметры, настроенные в "Мастер настройки доменных служб Active Directory", затем "Далее".

21. В окне "Проверка предварительных требований" проверяем, что появился зеленый чекбокс. Таким образом все проверки готовности к установке выполнены успешно. Нажимаем "Установить".

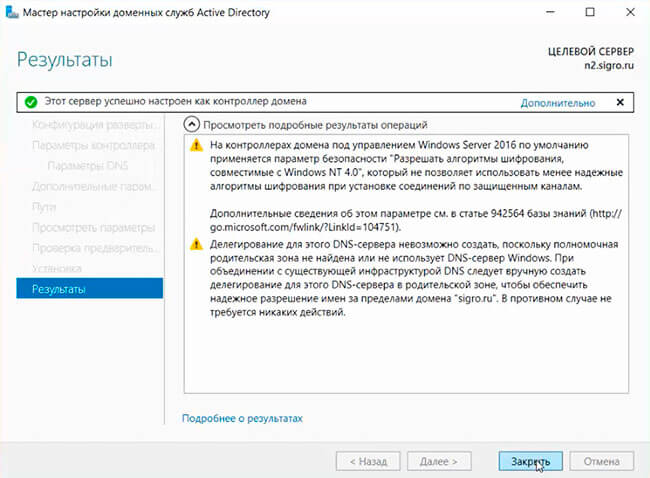

22. В следующем окне читаем, что "Этот сервер успешно настроен как контроллер домена". Читаем предупреждения, нажимаем "Закрыть".

23. Пришло время проверить работоспособность Доменных служб Active Directory и DNS-сервера. Для этого открываем "Диспетчер серверов".

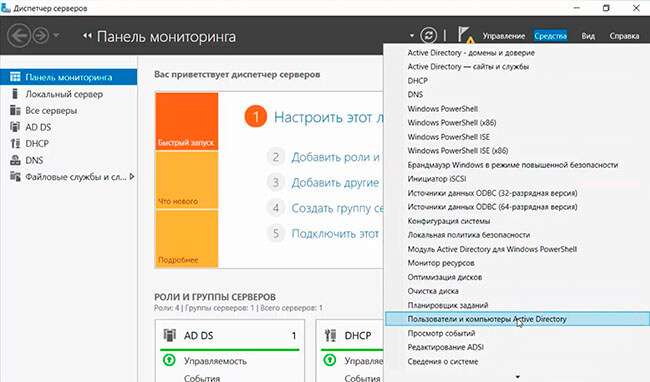

24. Выбираем "Средства" - "Пользователи и компьютеры Active Directory".

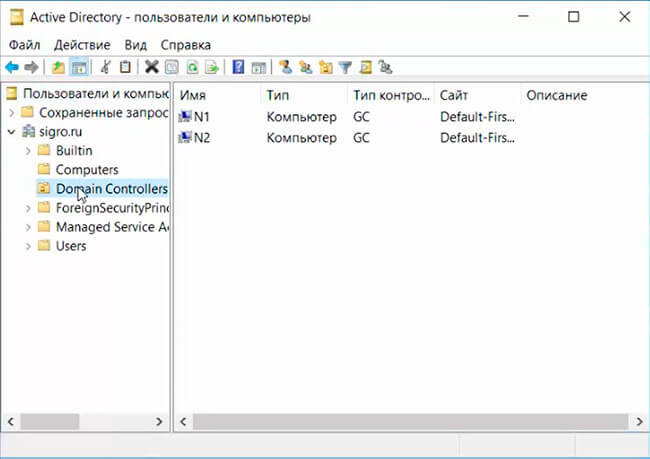

25. Открываем наш домен и раскрываем подразделение "Domain Controllers". В окне напротив проверяем наличие второго сервера как контроллера домена.

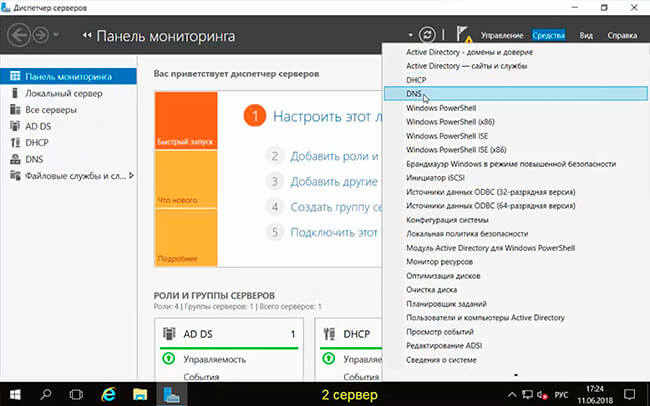

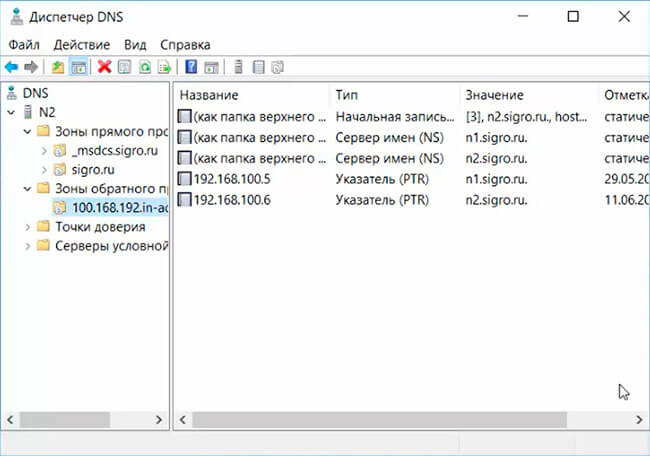

26. Далее в "Диспетчер серверов" выбираем "Средства" - "DNS".

27. Проверяем наличие IP-адреса второго сервера в зоне прямого и в зоне обратного просмотра.

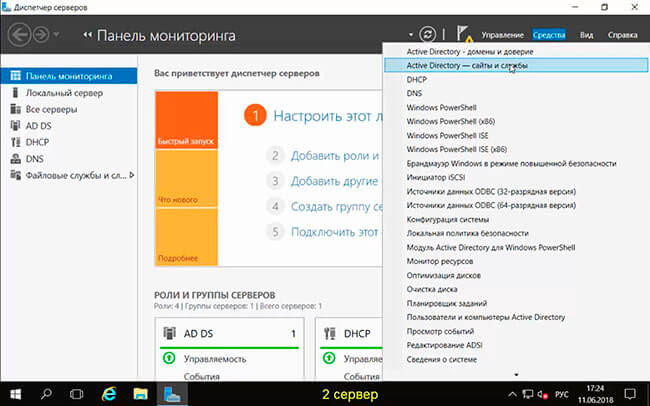

28. Затем выбираем "Active Directory - сайты и службы".

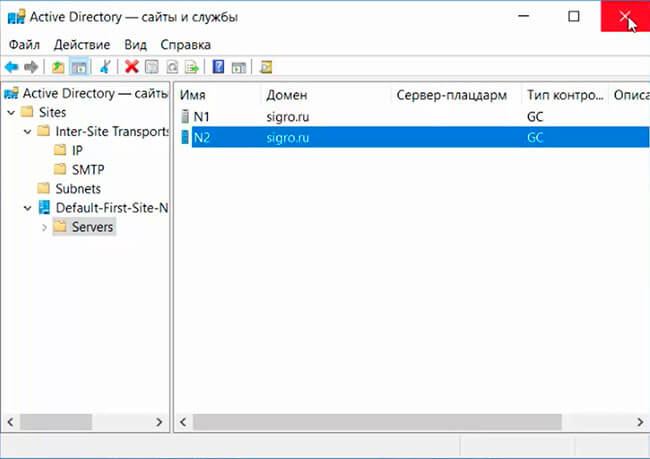

29. Раскрываем дерево "Active Directory - сайты". Проверяем наличие второго контроллера домена напротив "Servers".

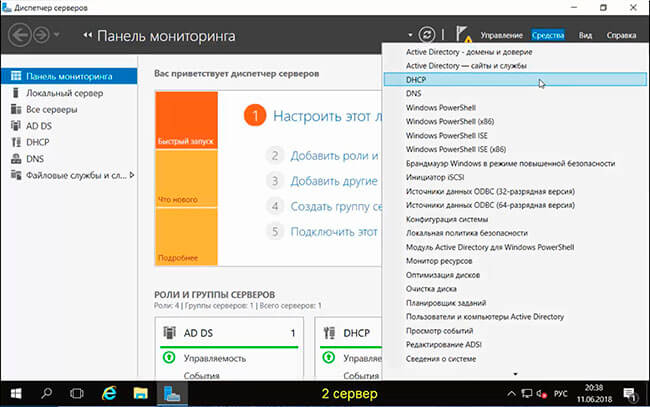

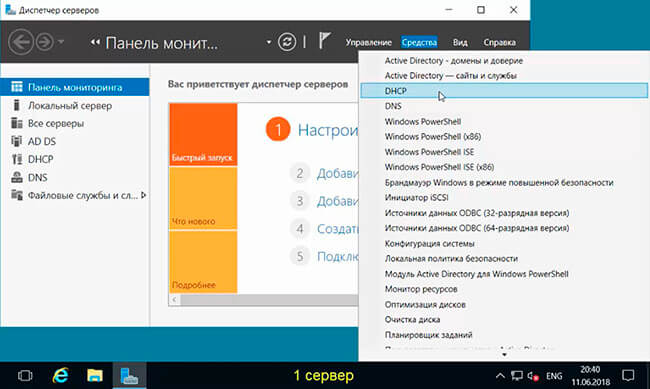

30. Пришло время настроить DHCP-сервер. Для этого на втором сервере выбираем в "Диспетчер серверов" - "Средства" - "DHCP".

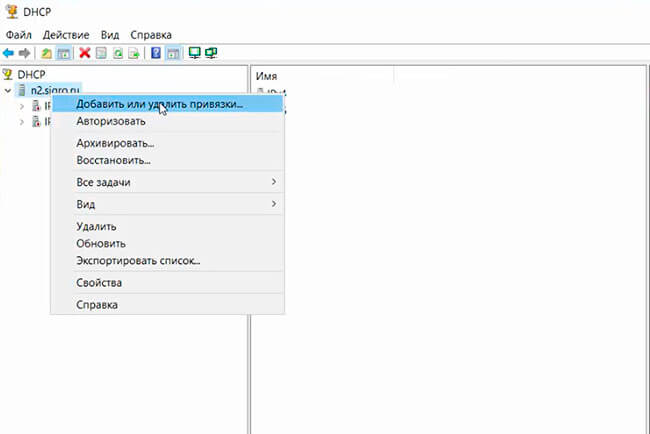

31. Выбираем добавочный сервер, правой клавишей мыши - "Добавить или удалить привязки".

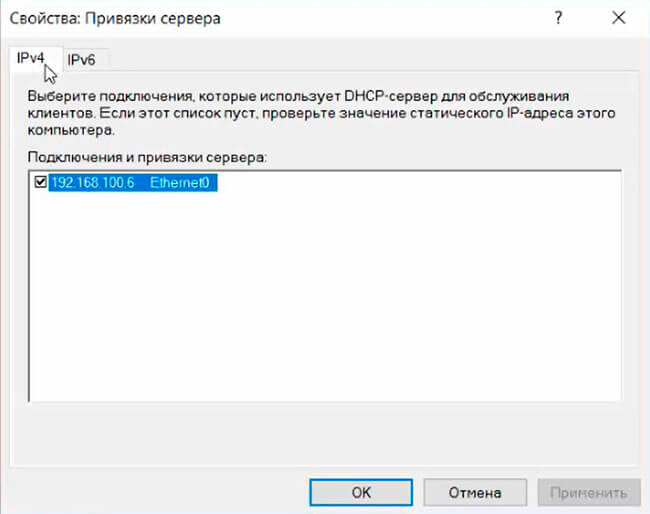

32. Проверяем настройку сетевого интерфейса, через который будут обслуживать DHCP-клиенты на втором сервере.

33. Объединяем два DHCP-сервера. Конфигурация высокой доступности, режим балансировка высокой нагрузки. Распределяем нагрузку на сервера 50x50. Для настройки на первом сервере, где установлен и настроен DHCP-сервер, выбираем "Диспетчер серверов" - "Средства" - "DHCP".

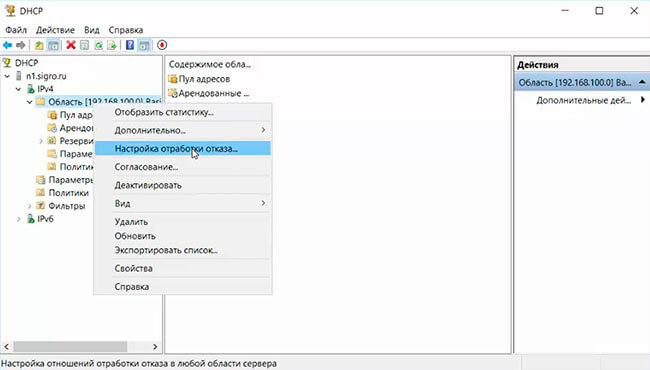

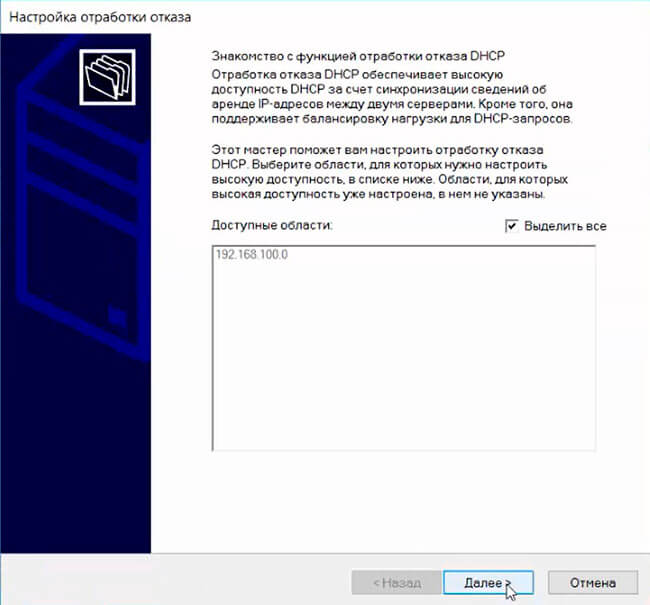

34. Правый клик на созданную в DHCP-сервере область, далее "Настройка отработки отказа. ".

35. Появится мастер "Настройка отработки отказа", затем "Далее".

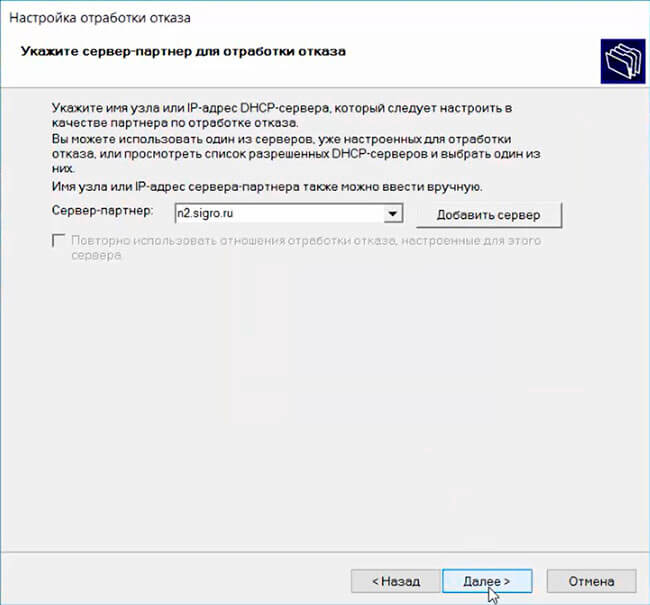

36. Указываем сервер-партнер для отработки отказа. Для этого в поле "Сервер партнер" с помощью кнопки "Добавить сервер" добавляем второй (дополнительный) сервер, на котором развернута роль DHCP-сервер. Затем нажимаем "Далее".

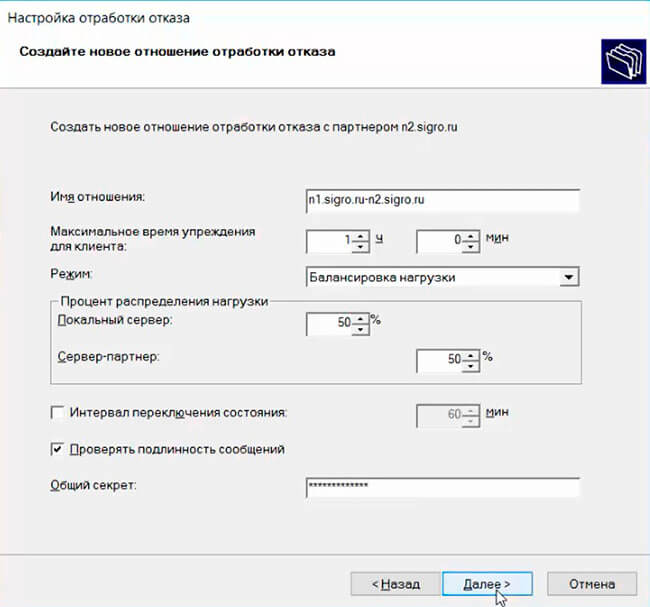

37. В поле "Общий секрет" вписываем пароль. Остальные настройки можно оставить по умолчанию, в том числе процент распределения нагрузки Локальный сервер - Сервер партнер - 50% на 50%. Снова "Далее".

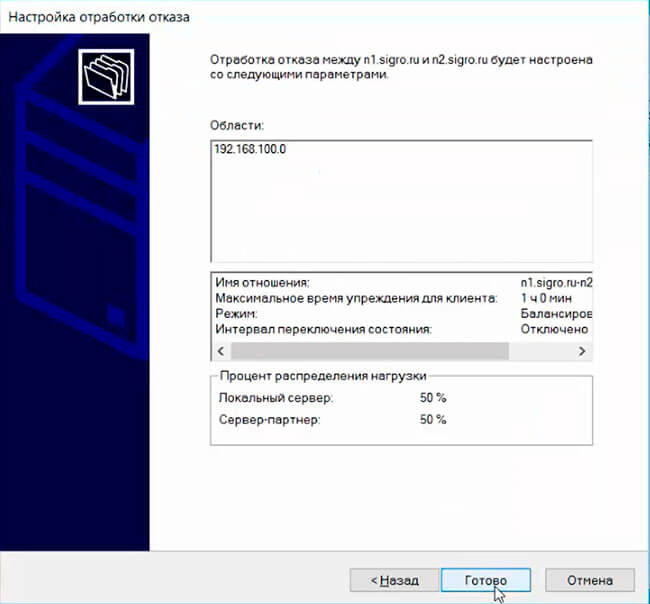

38. Проверяем параметры настройки отработки отказа между первым сервером и дополнительным сервером. Нажимаем "Готово".

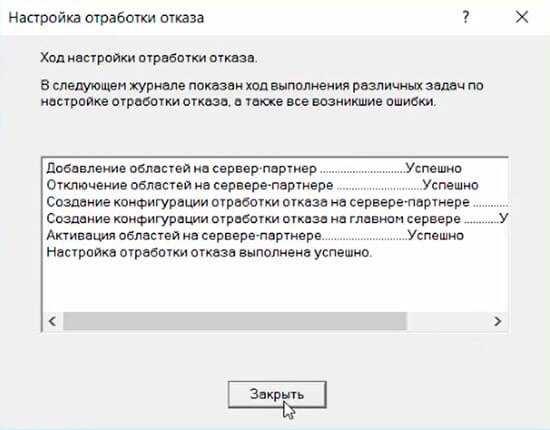

39. Смотрим в ходе настройки отработки отказа, чтобы все было "Успешно" и закрываем мастер.

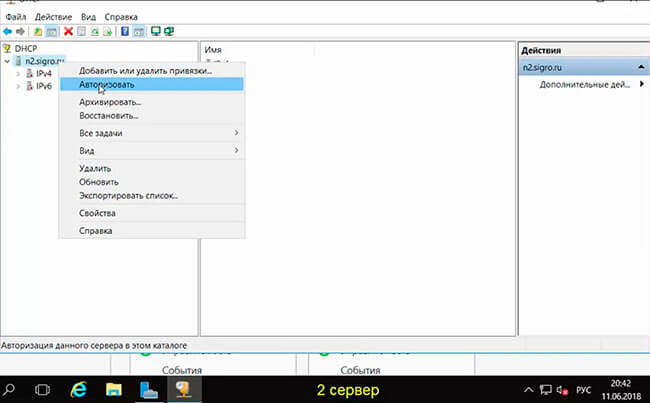

40. Открываем второй сервер. "Диспетчер серверов" - "Средства" - "Авторизовать".

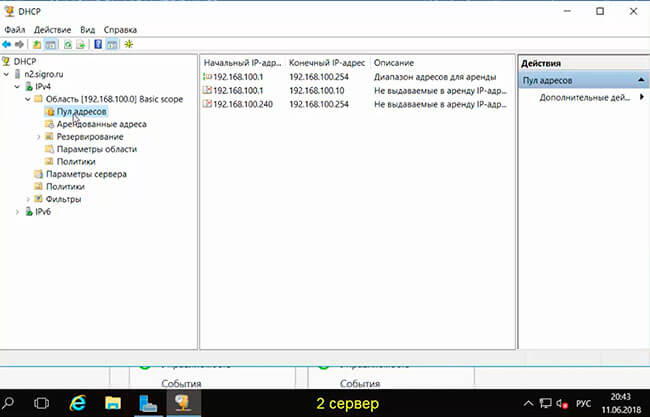

41. Проверяем "Пул адресов". Будет произведена синхронизация DHCP-серверов.

На этом процесс установки и настройки Active Directory, DHCP, DNS закончен. Посмотреть, что и как делать, можно здесь:

Читайте также: