Как проверить настройки сети включая vpn прокси файлы hosts и т д

Этичный хакинг и тестирование на проникновение, информационная безопасность

Оглавление

Эта статья — список рецептов и советов так или иначе связанных с подключением к серверу OpenVPN через прокси-сервер. О том, как создать свою собственную сеть OpenVPN смотрите «Инструкцию по настройке сервера и клиента OpenVPN». Сборник разнообразных советов по применению OpenVPN сети вы найдёте в материале «Продвинутое использование OpenVPN».

1. Используйте протокол TCP

Смотрите также:

Даже если вы добавите опцию «--proto tcp-client» к команде подключения к OpenVPN серверу работающему на UDP, то вы успешно подключитесь к прокси-серверу, но попытки подключиться к OpenVPN окажутся неудачными. Из-за ошибки клиент будет постоянно пытаться переподключиться к OpenVPN:

2. Использование прокси скажется на производительности сети

Использование прокси снизит скорость передачи трафика в OpenVPN сети и также увеличит пинг.

3. Настройка Squid

Настройка прокси-сервера Squid для работы с OpenVPN не требует каких-то специальных опций. Например, для использования Squid в качестве прокси-сервера для подключения к OpenVPN без аутентификации достаточно указать следующие строки в конфигурационном файле (замените порт 44220 любой другой):

Дополнительно вы можете настроить Basic или Digest аутентификацию — OpenVPN поддерживает их обе.

Как проверить, что подключение к OpenVPN действительно выполняется через прокси

1) Журналы клиента и сервера

Журналы клиента и сервера должны содержать многочисленные упоминания IP и порта прокси-сервера.

К примеру, исходные данные такие:

- прокси: 157.245.118.66:44220

- сервер OpenVPN: 185.117.153.79:5300

Пример журнала клиента: как можно увидеть, подключение осуществляется с прокси 157.245.118.66:44220; на прокси сервер отправляются команды, содержащие упоминания VPN сервера 185.117.153.79:5300:

В журнале OpenVPN сервера написано, что подключение пришло от IP адреса прокси:

2) Маршрут трафика

При использовании OpenVPN подключения все маршруты перенаправляются через IP OpenVPN сервера. Если же подключение выполняется через прокси, то в настройках маршрута пользователя все соединения отправляются через IP адрес прокси сервера.

Команда для вывода маршрутов:

Пример маршрутов с выключенным OpenVPN подключением:

Посмотрим маршруты на клиентской машине подключённой к OpenVPN серверу:

Как можно увидеть, в маршрутах упоминается IP адрес 157.245.118.66, который является адресом прокси-сервера, а не сервера OpenVPN:

К примеру, команда для подключения к OpenVPN серверу напрямую выглядит так:

В ней опущена опция --config которая указывает на конфигурационный файл. Но при использовании других опций необходимо указать --config поскольку программа не сможет правильно интерпретировать аргументы. Таким образом, следующая команда идентична предыдущей:

Для подключения к OpenVPN через прокси используется команда вида:

Пример команды для подключения к OpenVPN через прокси (адрес прокси 157.245.118.66 и номер порта 44220) без проверки имени пользователя и пароля:

То для подключения к OpenVPN через прокси можно использовать следующую команду — указывать параметры прокси в командной строке уже не нужно:

Для базовой аутентификации (кроме необходимых в любом случае IP адреса и порта прокси) требуются имя пользователя и пароль для доступа к прокси серверу.

Имя пользователя и пароль прокси нельзя указать в командной строке. Эти данные должны быть либо помещены в файл с двумя строчками:

Имя пользователя и пароль для аутентификации на прокси-сервере можно поместить в файл .ovpn используя следующий синтаксис:

Для NTLM аутентификации укажите ntlm, например:

Настройки подключения к прокси с Digest аутентификацией в файле .ovpn:

Флаг auto делает так, что OpenVPN автоматически определяет метод аутентификации.

Подключение OpenVPN через SOCKS прокси

Для подключения к OpenVPN серверу через SOCKS прокси используется опция --socks-proxy. У неё один обязательный аргумент — это сервер. При желании можно указать порт (по умолчанию 1080) и файл аутентификации. Файл аутентификации — это файл, содержащий имя пользователя и пароль в 2 строки, или stdin может использоваться для запроса с консоли.

Подключение OpenVPN через сеть Tor

Поскольку сеть Tor использует протокол SOCKS, то можно было бы подумать, что подключение к OpenVPN через сеть Tor является всего лишь частным случаем подключения через SOCKS прокси, но на практике нужно помнить, что сеть Tor не передаёт UDP трафик. Но это только начало.

Вы не можете использовать Tor как прокси для OpenVPN если Tor запущен на той же машине, с которой вы пытаетесь подключиться к серверу VPN. Чтобы понять, почему такое подключение в принципе невозможно, рассмотрим, что происходит при использовании VPN.

Когда мы подключаемся к VPN (без прокси или Tor), то на локальном компьютере устанавливаются новые маршруты:

- в маршруте по умолчанию весь трафик теперь идёт не на шлюз (роутер), а на IP адрес VPN сервера

- чтобы не оказаться запертым (на IP адрес VPN сервера невозможно попасть, не попав на роутер), добавляется ещё один маршрут: «весь трафик для IP адреса VPN сервера теперь перенаправляется на роутер». То есть для IP адреса VPN сервера делается исключение.

В случае подключения к VPN через прокси (допустим, через Tor), то добавляются следующие маршруты:

- первый как и раньше — весь трафик теперь идёт на IP адрес VPN сервера

- а второй отличается — делается точно такое же исключение, но для IP адреса прокси сервера

Так вот, если прокси сервер находится на другом компьютере, то это работает без проблем.

Но вот если указан LOOPBACK (localhost) IP адрес прокси сервера, то получается следующий набор правил:

- первое как обычно — весь трафик идёт на IP адрес VPN сервера

- второе — делается исключение для IP адреса прокси, но ведь это 127.0.0.1, то есть localhost.

То есть система сама себя запирает. Да, возможно подключиться к VPN через Tor даже если служба Tor запущена на этом же самом компьютере. Но сразу после этого VPN добавляет необходимые для его работы маршруты, которые намертво запирают движение трафика — он не может выйти с компьютера.

Эту проблему можно решить, если подключаться через Tor, запущенный на другом компьютере, пусть даже в той же локальной сети, пусть даже с использованием виртуальных машин. Пример рабочей конфигурации с виртуальной машиной: в качестве прокси с запущенным Tor выступает реальный компьютер, а подключение к OpenVPN через прокси-Tor выполняется из виртуальной машины. Обратный вариант — подключение к OpenVPN из реальной машины через виртуальную маширу-прокси работать не будет. Можно использовать две виртуальных машины, одна из которых будет прокси с запущенным Tor, а из второй будет делаться подключение к OpenVPN.

Именно из-за этой причины у дистрибутива Whonix две половинки — основная ОС и шлюз. Подробности в статье «Как пользоваться Whonix (операционная система для анонимности, приватности и безопасности)».

Можно использовать Tor в качестве прокси для VPN как:

Подключение к серверу OpenVPN через Tor (SOCKS)

На том компьютере, который будет выполнять роль прокси через Tor, установите пакет tor.

На Debian, Kali Linux, Linux Mint, Ubuntu это делается командой:

В Arch Linux, BlackArch, Manjaro установка выполняется командой

По умолчанию служба tor разрешает входящие соединения только с localhost, то есть подключения с других компьютеров не принимаются.

Откройте файл /etc/tor/torrc

и добавьте в него строку вида:

Запустите служб tor:

Вы можете добавить tor в автозагрузку:

Теперь вы можете подключаться к серверу OpenVPN через Tor, запущенный на удалённом компьютере:

На том компьютере, который будет выполнять роль прокси через Tor, установите пакеты tor и privoxy.

На Debian, Kali Linux, Linux Mint, Ubuntu это делается командой:

В Arch Linux, BlackArch, Manjaro установка выполняется командой

Для настройки Privoxy на компьютере, который будет выполнять роль прокси через Tor в файл /etc/privoxy/config

По умолчанию Privoxy принимает входящие соединения только с этого же самого компьютера, чтобы Privoxy начал принимать подключения из вне, замените строку

Если вы хотите, чтобы подключения принимались только из локальной сети, то укажите локальный IP адрес, например:

Запустите службы tor и privoxy:

Вы можете добавить эти службы в автозагрузку:

По умолчанию privoxy прослушивает 8118 порт, также укажите IP адрес компьютера, на котором запущены privoxy и Tor, например:

Из-за специфики сети Tor, подключение может происходить не с первого раза, а соединение может быть медленным и нестабильным.

Использование VPN в Tails

Под статьёй об использовании Tails меня спросили, как в Tails подключаться к VPN через Tor.

Мало того, что невозможно использовать прокси с петлевым адресом (а эта проблема не решаема в принципе), так ещё и в самой Tails стоят ограничения. Например, команды запущенные с правами root не имеют доступа в сеть, а OpenVPN требует прав root.

То есть подключение к VPN серверу через Tor в Tails невозможно. Вообще в Tails использование VPN (например, чтобы подключиться через удалённый прокси сервер) либо невозможно в принципе, либо требует таких изменений системных настроек, что ОС теряет все свои специфические преимущества и фактически перестаёт быть Tails.

Если вы думаете о Tails и VPN, то вам стоит обратить внимание на Whonix, чтобы одновременно использовать Tor и VPN.

Бесплатные VPN с подключением через прокси и Tor

В статье «autovpn2 и autovpn3 - скрипты для автоматического подключения к бесплатным VPN» я упоминал, что скрипт autovpn3 (который ищет бесплатные VPN сервера и подключает компьютер через них), так вот, этот скрипт позволяет искать бесплатные VPN через прокси, а также скачивать их настройки и делать подключение через прокси.

Для того, чтобы программа все действия делала через прокси, отредактируйте в файле autovpn3.sh следующие настройки:

Помните, что по объяснённым выше причинам вы не можете использовать локально запущенный Tor в качестве прокси для подключения к VPN серверу.

Дорогие Путешественники!

С запуском открытого бета-теста Genshin Impact команда проекта получила много отзывов касательно загрузки и обновления ПК-клиента. Внимательно их изучив, мы собрали ваши самые частые вопросы и хотели бы здесь на них ответить.

▌Системные требования

Рекомендуемая конфигурация:

Операционная система: Windows 7 SP1 64-bit, Windows 8.1 64-bit или Windows 10 64-bit (Сборки для предварительной оценки Windows 10 не поддерживаются)

Процессор: Intel Core i7 или аналогичный

Оперативная память: 16 ГБ

Видеокарта: NVIDIA GeForce GTX 1060 6 ГБ и выше

Версия DirectX: 11

Свободное место: не менее 35 ГБ

Минимальная конфигурация:

Операционная система: Windows 7 SP1 64-bit, Windows 8.1 64-bit или Windows 10 64-bit (Сборки для предварительной оценки Windows 10 не поддерживаются)

Процессор: Intel Core i5 или аналогичный

Оперативная память: 8 ГБ

Видеокарта: NVIDIA GeForce GT 1030 и выше

Версия DirectX: 11

Свободное место: не менее 35 ГБ

В3: После запуска загрузчика он отображается некорректно (например, неполностью или выходит за пределы экрана).

О3: Нажмите правой кнопкой мыши на ярлык игры и выберите «Свойства» - «Совместимость» -«Изменить параметры высокого DPI» -«Переопределение масштабирования с высоким разрешением» и выберите из списка «Программы», перезапустите загрузчик.

В4: Загрузчик не обнаружил обновление. Следует ли переподключиться?

О4: Пожалуйста, проверьте настройки сети, включая VPN, прокси, файлы hosts и т.д. (Также проверьте, блокирует ли VPN подключение Genshin Impact).

Вопросы, связанные с загрузкой и обновлением

В6: Можно ли устанавливать версию открытого бета-теста ПК-клиента Genshin Impact поверх другого клиента для тестирования?

О6: Перед тем, как устанавливать версию открытого бета-теста ПК-клиента Genshin Impact, установленный ранее клиент следует удалить.

В10: Во время загрузки скорость падает до 0 или загрузка доходит лишь до определённого момента.

О10: (1) Пожалуйста, проверьте настройки сети, включая VPN, прокси, файлы hosts и т.д. (Также проверьте, блокирует ли VPN подключение Genshin Impact).

(2) Также попробуйте перезапустить загрузчик, или запустить его от имени администратора.

В15: Загрузка игры завершена, но кнопка «Запустить игру» остаётся серой.

О15: Пожалуйста, проверьте настройки сети, включая VPN, прокси, файлы hosts и т.д. (Также проверьте, блокирует ли VPN подключение Genshin Impact).

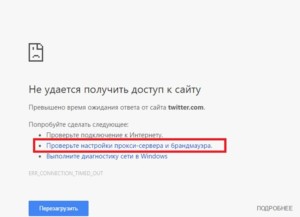

Иногда при попытке соединения с интернет-ресурсом, браузер выдает ошибку о невозможности подключения по указанному адресу, и один из методов решения проблемы предлагает проверить настройки прокси-сервера и брандмауэра. В представленной статье рассматривается необходимая теоретическая часть по этому вопросу, а также предлагаются подробные инструкции по устранению указанной неполадки.

Как решить проблему при использовании прокси

Прокси-сервер – это элемент Сети, который является своеобразным фильтром пакетов, фактически – расширенная версия файервола. Если подсеть использует прозрачный или непрозрачный proxy, все запросы по 443 и 80 порту проходят в первую очередь через него и обрабатываются в соответствии с установленными правилам.

Если возникает ошибка «Не удается получить доступ к сайту» с пунктом «Проверьте настройки прокси-сервера и брандмауэра» и при этом предполагается наличие сетевого экрана, вариант решения будет зависеть от того, имеется ли доступ к настройкам устройства. Общие причины и решения в таком случае можно структурировать следующим образом:

- Прокси-сервер является аппаратной частью подсети, и с ним отсутствует связь. Необходимо обратиться к сетевому администратору, поскольку решить эту проблему без его ведома вряд ли удастся.

- Ресурс, к которому осуществляется доступ, был заблокирован администратором Сети, при этом ответный пакет с оповещением не предусмотрен (как это сделано, например, на прозрачном прокси SQUID при работе на 443 порту). Решение такое же, как и в первом пункте.

- Браузер настроен на соединение с прокси-сервером программными методами. Необходимо убедиться, что отключены все плагины, которые могут осуществлять такую функцию и подключиться заново, также можно попробовать найти рабочие адреса и использовать их. Все «жесткие» установки для соединения через прокси обычно указаны в настройках обозревателя и вынесены в отдельный подпункт, где указаны ДНС (DNS – Domain Name Server) имя, порт, а также параметры аутентификации для подключения к удаленному серверу.

Полезно знать! На сегодня прокси-сервер не является панацеей для блокировки адреса или сетевого ресурса, поскольку существует множество программного обеспечения, которое также выступает как клиент для подключения к сторонним серверам, причем для них может осуществляться постоянная ротация адресов и имен. То есть клиент подключается через сервер своей организации к другому серверу, и уже через него получает доступ к нужному ресурсу. При этом если использовать VPN-туннель, идентификация пакетов становится вообще недоступной вследствие использования методов шифрования по сертификату, и пользователь остается анонимным до последней точки выхода в Интернет. Поэтому этот метод можно применять только для разрешенных законодательством ресурсов.

Что делать, если прокси-сервер не используется для соединения с Сетью

В том случае когда имеется стопроцентная уверенность в отсутствии прокси-сервера, вариантов причин возникновения ошибки может стать больше:

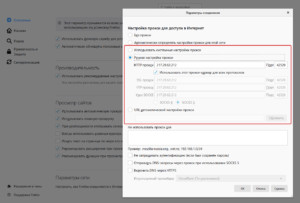

Как проверить и изменить настройки прокси-сервера?

На разных системах доступ к настройкам для соединения с Интернетом через прокси-сервер немного различаются. Ниже представлена инструкция для самых популярных на сегодня ОС.

Windows 10

Windows 7 и Windows 8

Обратите внимание! Такой метод настраивать параметры доступа применим и к Windows 10, эта операционная система дает возможность упрощенного доступа через функционал «Параметры системы», однако суть при этом остается та же.

Mac OS X

Брандмауэры на основе хоста в корпоративных сетях

Для обеспечения информационной защиты корпоративных сетей зачастую применяют брандмауэры на базе одной хост-машины, имеющей два физических интерфейса, между которыми файерволом запрещена маршрутизация пакетов, все пакеты отправляются и принимаются посредством установленного на сервере прокси. Проблемы с доступом определенного ПК, который ранее был подключен к сети, могут заключаться в изменении настроек межсетевого экрана, DNS-адреса или порта.

Многоуровневые межсетевые экраны

С целью обеспечения повышенного класса защиты данных в Сети также используются такие системы, когда организуется несколько сетей, а между ними устанавливаются промежуточные файерволы. В качестве демилитаризованной зоны (менее защищенной) может выступать прокси-сервер, тогда при некорректных настройках может возникнуть проблема с доступом к внешним ресурсам.

Пошаговая инструкция по проверке параметров и устранения предупреждения «Проверить настройки прокси-сервера и брандмауэра»

Шаг 1. Проверяем подключение роутера

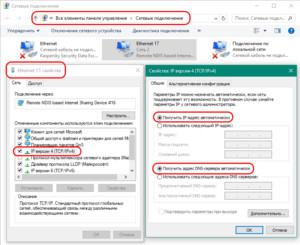

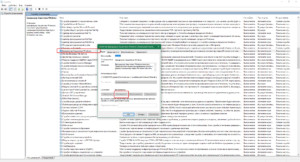

Шаг 2. Проверяем настройки TCP/IP v4

Шаг 3. Проверяем настройки прокси-сервера

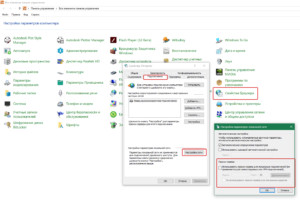

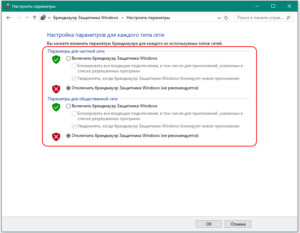

Шаг 4. Отключаем брандмауэр

Для отключения брандмауэра существует два метода:

Внимание! Остановка службы защитника может вызывать ошибки работы некоторых других служб Windows, например, общего доступа к принтерам.

Как видно, проблема, возникающая иногда при попытке организации соединения с интернет-ресурсом, имеет много причин возникновения. Для ее решения необходимо как проверить настройки прокси-сервера и брандмауэра для Windows 7, 8 или 10, так и принять во внимание другие особенности параметров ОС.

Вы уверены, что ваши персональные данные надежно защищены при использовании сервиса VPN? Выполняет ли частная виртуальная сеть свои функции или безответственно относится к вашим данным? Чтобы ответить на данные эти вопросы, проведите небольшое тестирование с целью выявления уровня защиты вашей VPN службы.

При использовании VPN ожидается, что весь отправляемый и получаемый по зашифрованному каналу трафик надежно защищен. Сюда входит ваш реальный IP-адрес, ваше фактическое местоположение и данные об используемом Интернет-провайдере. Если данная информация доступна сторонним ресурсам, то отслеживание вашей активности не сильно ограничено, и данные о ваших действиях могут использоваться не только в рекламных целях.

Однако, эффективность работы VPN сервиса проверить совсем несложно. Мы собрали несколько шагов, которые позволяют оценить уровень защиты, предоставляемый вашей службой.

Проверяем IP-адрес

IP-адрес - уникальный номер, назначенный вашему маршрутизатору провайдером Интернет-услуг. Все устройства, подключенные к домашней сети, получают свой внутренний IP-адрес: компьютеры, смартфоны, игровые приставки, смарт-устройства и др. В данном случае нас интересует общедоступный внешний IP-адрес.

IP-адресы обычно привязаны не только к провайдерам, но и конкретным местоположениям. Если сторонний сервис получает ваш IP-адрес, то он может приблизительно определить вашу локацию.

IP-адреса представлены в нескольких форматах: версия IPv4 (четвертая версия интернет протокола), например, 172.16.254.1 , или IPv6, например 2001:0db8:0012:0001:3c5e:7354:0000:5db1 .

Если показанное местоположение совпадает с вашим физическим расположение, значит VPN служба пропускает данные, которые должны быть защищены.

Проверяем утечку DNS

Использование VPN означает, что теоретически ваш интернет-трафик перенаправляется на анонимные DNS-серверы. Если ваш браузер просто отправляет запрос вашему Интернет-провайдеру, значит имеет место утечка DNS.

Исправляем утечки

Если вы обнаружили утечку, то существует несколько возможных вариантов дальнейших действий. Прежде всего, вы можете поменять VPN службу на ту, которая предотвращает утечки DNS

Вы также можете изменить DNS-серверы, используемые вашим маршрутизатором при отправке запросов в Интернет. Для этого нужно будет использовать интерфейс администратора вашего роутера. Вы можете использовать альтернативные DNS сервисы: Google Public DNS, Cloudflare DNS, AdGuard DNS или OpenDNS.

Изменения настроек DNS на роутере коснутся всех устройств, подключенных к домашней сети, включая смартфоны, планшеты, игровые консоли и устройства “Умный дом”.

С другой стороны, вы просто передаете свой DNS-трафик другой компании. Конечно, можно использовать более дорогие варианты с аппаратными устройства для максимальной безопасности. Однако, если вы не страдаете повышенной параноидальностью, что VPN будет достаточно для улучшения уровня защиты данных.

Другие возможные утечки

Если вы хотите получить максимальный уровень безопасности, то используйте альтернативные защищенные браузеры, например, Tor Browser. Он обеспечивает вашу анонимность за счет многоэтапной маршрутизации трафика по всему миру перед непосредственным подключением к веб-серверу. Этот метод затрудняет поиск вашей локальной информации и может замедлить работу в целом, но это хорошее решение для обеспечения безопасности данных.

Если вы не хотите отказываться от своего текущего браузера, используйте режим инкогнито, перейдите на сложный маршрут настройки виртуального местоположения или просто используйте стороннее расширение, такое как Location Guard (для Chrome или Firefox), чтобы замаскировать свое местонахождение.

Несколько дней назад на хабре проскочила заметка об определении пользователей VPN. В комментариях я опубликовал ссылку на наш сервис с похожей функциональностью, написанием которого я совсем недавно занимался.

Главная идея — определить, скрывается пользователь во время сёрфинга в сети или нет, и по возможности узнать его реальный IP адрес. Есть несколько интересных фишек, которые в принципе я нигде не встречал (двусторонний пинг, сопоставление пар DNS leak/ISP).

Хотелось иметь под рукой этакий чек-лист, который бы отвечал, «палишься» ты или нет? На данный момент список состоит из 12 методов проверки, о которых ниже и пойдет речь, в том числе о том, как на них не попасться, но сначала о самом простом по порядку.

Некоторые прокси дописывают свои заголовки к запросу, который инициирует браузер пользователя. Нередко это реальный IP адрес пользователя.

Убедитесь, что прокси сервер если и пишет что-то в заголовки указанные ниже, то хотя бы не ваш адрес:

IP адрес, с которого пришел запрос к нашей страничке может сказать о многом. Можно например посмотреть какие на той стороне открыты порты?

Самые интересные порты 3128, 1080, 8123. Если их не использовать, то вполне можно избежать необоснованных подозрений в использовании 3proxy, SOCKS 5 или Polipo.

Открытые порты web proxy

Отдается веб страничка? Отлично! На данный момент мы умеем определять PHProxy, CGIProxy, Cohula и Glype.

Нестандартные порты с авторизацией закрывают вопрос.

Подозрительное название хоста

Имея IP адрес можно попробовать отрезолвить хостнейм клиента. Стоп слова, которые могут намекать на туннель: vpn, hide, hidden, proxy.

Не стоит привязывать доменные имена к личному VPN, а если и делать это, то стоит избегать «говорящих» имён.

Разница во временных зонах (браузера и IP)

Исходя из данных GeoIP можно узнать страну по IP пользователя, а следовательно и его временную зону. Дальше можно вычислить разницу во времени между браузером и временем соответствующим временной зоне VPN сервера.

Разница есть? Значит пользователь наверняка скрывается.

Для России точной базы latitude и longtitude для регионов нет, а так как временных зон много, то в конечном результате эти адреса мы не учитываем. С Европейскими странами всё наоборот, очень хорошо они палятся.

При переключении на VPN нужно не забывать переводить системное время, менять время в браузере, либо работать с русскими прокси.

Принадлежность IP к сети Tor

Ничего криминального, но уже факт раскрытия того, что вы скрываетесь, не очень радует.

Режим браузера Turbo

Собрав диапазоны IP адресов Google, Yandex и Opera, и сравнив с пользовательским адресом, можно предположить использование сервисов сжатия трафика в браузерах соответствующих компаний.

Как правило такие сервисы ещё и сливают ваш реальный адрес в заголовках. Как на средство анонимизации, рассчитывать на сжатие трафика не следует.

Определение web proxy (JS метод)

Сравнив window.location.hostname с хостом запрошенной страницы, можно определить используется ли web proxy.

Веб прокси в принципе не надёжны, поэтому лучше обходить такие способы анонимизации совсем.

Утечка IP через Flash

Adobe Flash очень хорошо работает мимо пользовательских прокси. Инициировав соединение к нашему серверу, можно узнать IP пользователя.

Запустив специального демона, который логгирует все входящие соединения с ключами-метками, можно многое узнать. Лучший способ не раскрывать свой адрес — не использовать Adobe Flash вообще, или отключать в настройках браузера.

Определение туннеля (двусторонний пинг)

Конечно маршруты туда и обратно могут различаться, или веб сервер чуть притомозит, но в целом точность получается довольно хорошая.

Единственный способ защититься — запретить ICMP трафик к своему VPN серверу.

Утечка DNS

Узнать какой DNS использует пользователь не проблема, мы написали свой DNS сервер, который записывает все обращения к нашим уникально сгенерированным поддоменам.

Следующим шагом собрали статистику на несколько миллионов пользователей, кто и какой DNS использует. Сделали привязку к провайдерам, отбросили публичные DNS и получили список пар DNS/ISP.

Теперь совсем не сложно узнать, если пользователь представился абонентом одной сети, а использует DNS совсем от другой.

Частично проблему решает использование публичных DNS сервисов, если это можно назвать решением.

Утечка через ВКонтакте

Это не утечка IP адреса, но всё же мы считаем, что отдавая всем налево и направо имена авторизованных пользователей, VK сливает частные данные, которые подрывают на корню всё анонимность серфинга.

Читайте также: