Как открыть порт на виртуальной машине vmware

Перенаправление (проброс) портов через NAT требуется для обеспечения доступа к виртуальной машине извне. Например, вы можете создать соответствующие правила для подключения к виртуальной машине по протоколу RDP или SSH, открыть доступ к веб-сайту или приложению.

Для настройки проброса портов:

1) Перейдите в раздел Networking -> Edges. Кликните по VEG. Нажмите CONFIGURE SERVICES.

2) Во вкладке NAT нажмите +DNAT RULE, чтобы создать правило DNAT, которое позволит подключаться к VM во внутренней сети, используя внешний IP адрес VEG. В окне настройки правила укажите:

Applied On – внешняя сеть, подключенная к VEG (См. «Настройка VEG для доступа в интернет» п. 2)

Description – введите описание. Это поможет вам в будущем понять, для чего было создано правило.

Original (External) IP/range – укажите внешний IP адрес VEG (См. «Настройка VEG для доступа в интернет» п. 2)

Translated (Internal) IP/range – укажите IP адрес виртуальной машины, к которой нужно подключаться.

Protocol – укажите используемый протокол: TCP или UDP.

Original port – укажите порт, который будет доступен снаружи. В целях безопасности рекомендуется использовать порты отличные от портов по умолчанию. Например, для протокола RDP используется TCP порт 3389. В поле Original port можно указать 53389.

Translated port – укажите порт, к которому нужно подключиться на виртуальной машине. Для протокола RDP используется TCP порт 3389.

Enabled – включить правило.

Нажмите KEEP для добавления правила. Нажмите Save changes.

3) Перейдите на вкладку Firewall и нажмите +. В таблице появится строка нового правила. Для создания правила укажите:

Name – название правила.

Source – укажите адрес, с которого вы планируете подключаться.

Чтобы разрешить подключение с любого адреса, используйте значение any.

Destination – внешний IP адрес VEG (См. «Настройка VEG для доступа в интернет» п. 2).

Service – нажмите +, укажите используемый протокол: TCP или UDP.

Source port - используйте значение any.

Destination port – то же значение что и в поле «Original port» п. 2.

Action – Accept.

Нажмите KEEP для добавления правила. Нажмите Save changes.

Всем привет, сегодня хочу продолжить тему по настройке домашней виртуальной инфраструктуры на Wmware workstation. И сегодня мы рассмотрим как производится настройка сети Wmware workstation, для виртуальных машин. Какие виды сети там бывают и для чего каждый вид используется, понимание данных догматов, очень сильно расширит ваши возможности в плане применения данного гипервизора.

И так в предыдущий раз мы с вами создали виртуальную машину и установили на нее операционную систему. Теперь предположим, что вы создаете еще одну виртуальную машину и хотите организовать домен Active Directory, но для этого нужно настроить сеть Wmware workstation. Рассмотрим где это делается и какие есть веды сети.

Виды сетей Wmware workstation

И так какие виды сетей бывают в данном виде виртуализации:

- Мост > подключение непосредственно к физической сети. bridge как его еще называют объединяет несколько портов в виртуальный коммутатор, по сути вы увидите в виртуалке ваш сетевой интерфейс.

- NAT > по сути создается несколько отдельных сетевых интерфейсов, через которые ваша виртуальная машина получает интернет, физический адаптер натирует виртуальный адаптер.

- Только для узла > частная сеть только с узлом, это по сути закрытая локальная сеть которую настраивает Wmware workstation, между физическим компьютером и виртуальной машиной.

- Другое. указать виртуальную сеть > по сути закрытая изолированная сеть

- Сегмент локальной сети > изолированная сеть, создаваемая вами лично, трафик бегает только между виртуалками.

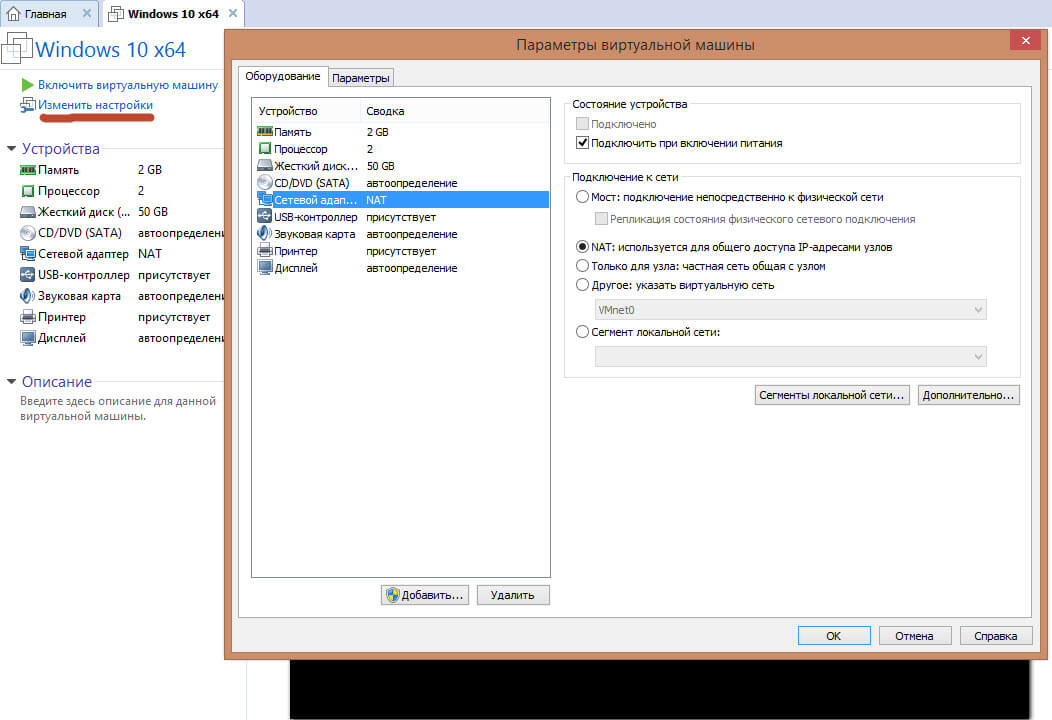

Как настроить сеть

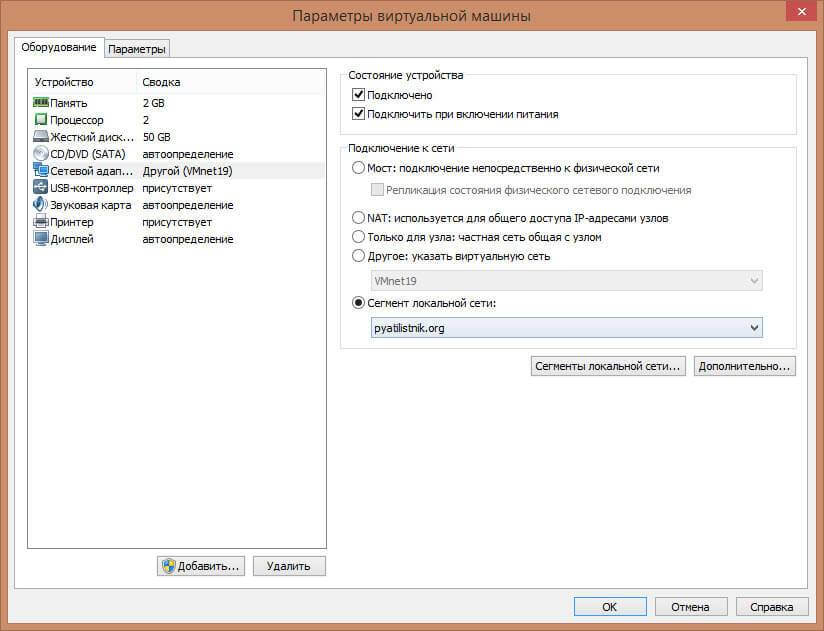

Для этого заходим в параметры виртуальной машины и выбираете новый или существующий сетевой адаптер. По умолчанию стоит NAT, в данной настройке встроенный сервер DHCP, выдает вам внутренний ip адрес. Так же при установке VMware, у вас на физическом хосте создается два сетевых виртуальных интерфейса, через которые и проксируется трафик.

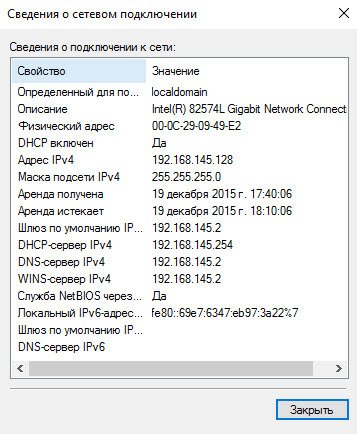

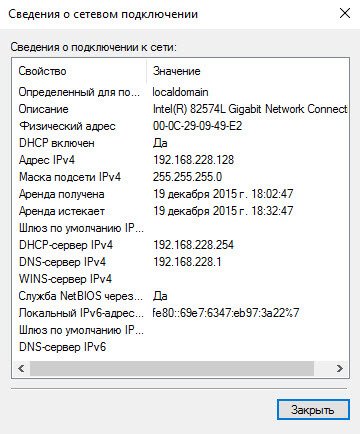

Вот настройки network интерфейса vm машинке:

- ip адрес 192.168.145.128 192.168.145.2

- DHCP сервер 192.168.145.254

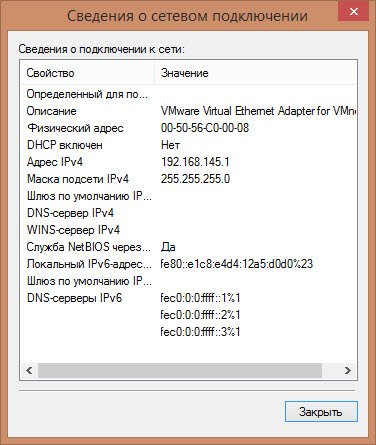

Смотрим настройки тех сетевых адаптеров что у вас добавились на физическом компьютере:

- ip адрес 192.168.145.1, как видите они из одного сегмента 145. Что позволяет вам получать интернет в виртуалке.

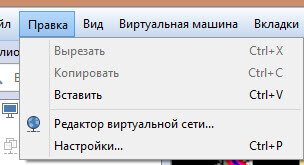

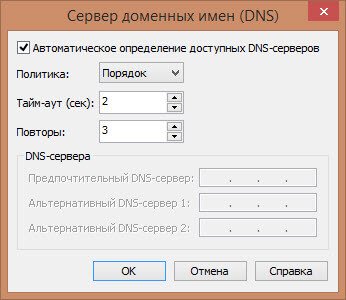

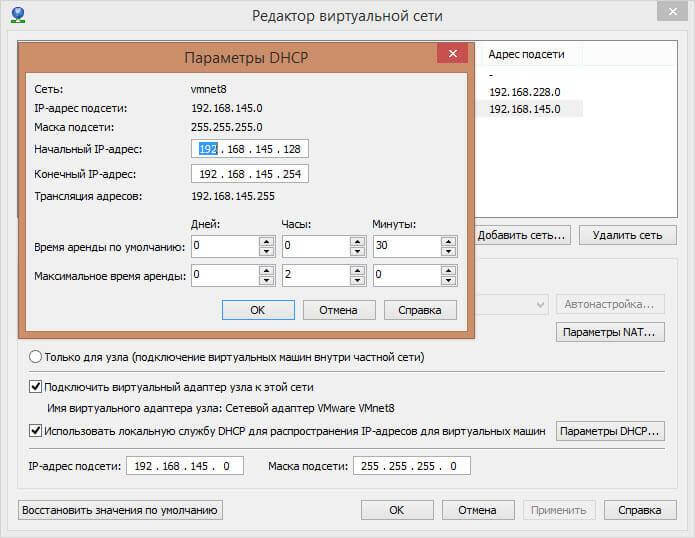

Настройки NAT можно посмотреть Правка > Редактор виртуальной сети

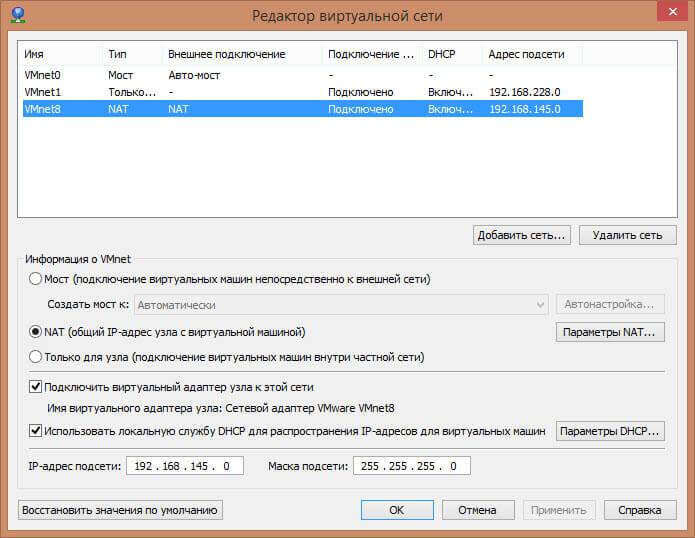

В данном редакторе можно задать и посмотреть параметры NAT

Щелкаем Параметры NAT, тут видно шлюз 192.168.145.2, при желании его можно заменить на нужный вам. Обратите внимание можно даже пробрасывать порты в нужную машинку.

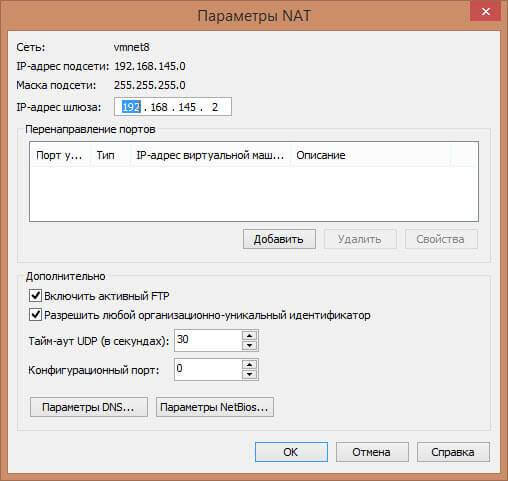

посмотреть параметры DNS. По умолчанию задаются автоматически, но можно задать и вручную.

Параметры DHCP, в них указывается выдаваемый пул ip адресов, время аренды.

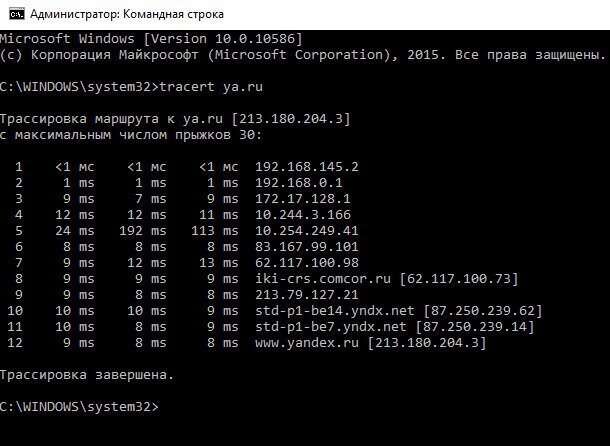

Давайте сделаем трассировку из нашей vm и посмотрим прохождение трафика. Как видите первым хопом идет шлюз, а дальше уже шлюз физического интерфейса, куда трафик попадает через тот виртуальный интерфейс с ip 192.168.145.1.

Режим моста

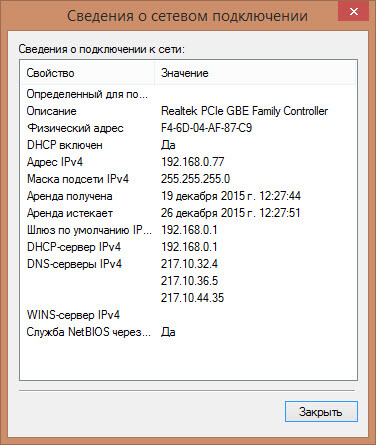

Вот параметры моего сетевого адаптера на физическом компьютере, как видите ip адрес 192.168.0.77 и шлюз 192.168.0.1

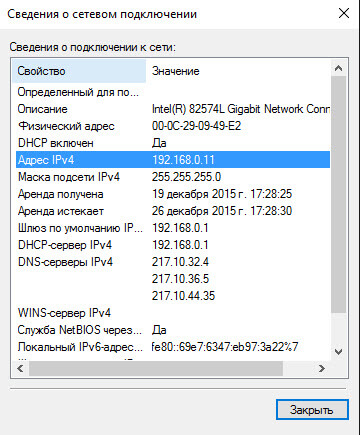

А вот настройки сети на виртуальной машине Wmware workstation 192.168.0.11 и с таким же основным шлюзом. Из чего можно сделать вывод, что настройка сети, произведена в одном сегменте и если бы у меня еще был ноутбук подключенный через WiFi, то я бы с него имел доступ на прямую к виртуальной машине, так как они были бы в одной локальной сети. Единственной, что все бы шло через физический адаптер компьютера где настроена виртуализация.

Только для узла

Продолжаем с етевые настройки VMWare Workstation и устанавливаем значение Только для узла. И так теперь ваша virtual machine получает ip адрес из локальной сети в которой только она и ваш физический компьютер.

На фихическом хосте.

Другое: указать виртуальную сеть

В данном случае у вас тут может быть как и мост так и NAT, а может и изолированная сеть, все зависит от того как вы настроите в редакторе виртуальных сетей.

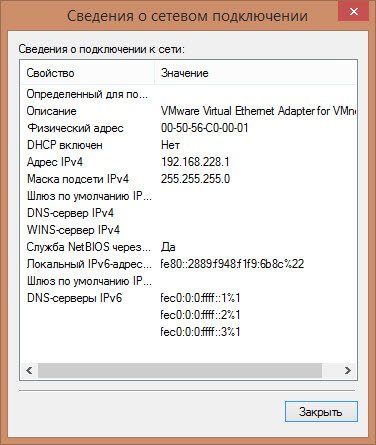

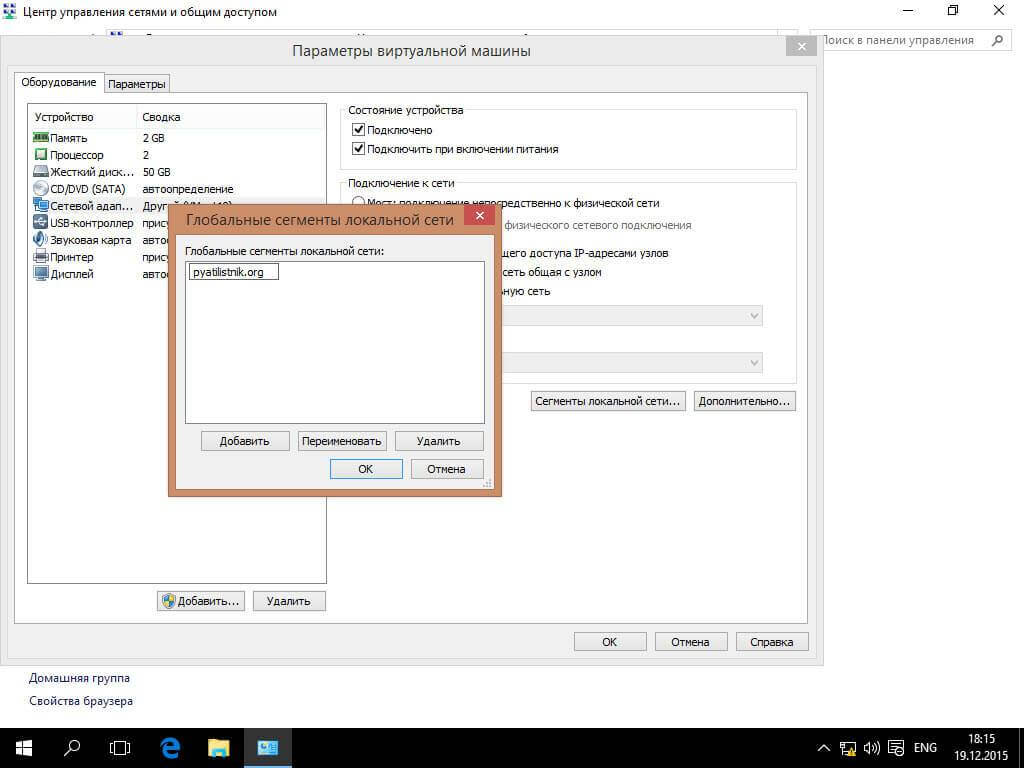

Сегмент локальной сети

Теперь выбираем созданный сегмент, подойдет для доменов active directory например.

Как видите Wmware workstation в данный момент 12 версия, очень мощный инструмент для организации различного уровня сложности и задачи сетей, думаю сценарии вы придумаете сами.

Часть первая

После небольшого перерыва возвращаемся к NSX. Сегодня покажу, как настроить NAT и Firewall.

Во вкладке Administration перейдите в ваш виртуальный дата-центр – Cloud Resources – Virtual Datacenters.

Выберите вкладку Edge Gateways и кликните на нужный NSX Edge правой кнопкой мыши. В появившемся меню выберите опцию Edge Gateway Services. Панель управления NSX Edge откроется в отдельной вкладке.

Настройка правил Firewall

По умолчанию в пункте default rule for ingress traffic выбрана опция Deny, т. е. Firewall будет блокировать весь трафик.

Чтобы добавить новое правило, нажмите +. Появится новая запись с названием New rule. Отредактируйте ее поля в соответствии с вашими требованиям.

В поле Name задайте название правила, например Internet.

В поле Source введите необходимые адреса источника. По кнопке IP можно задать единичный IP-адрес, диапазон IP-адресов, CIDR.

По кнопке + можно задать другие объекты:

- Gateway interfaces. Все внутренние сети (Internal), все внешние сети (External) или Any.

- Virtual machines. Привязываем правила к определенной виртуальной машине.

- OrgVdcNetworks. Сети уровня организации.

- IP Sets. Заранее созданная пользователем группа IP-адресов (создается в Grouping object).

В поле Destination укажите адрес получателя. Тут такие же опции, как и в поле Source.

В поле Service можно выбрать или указать вручную порт получателя (Destination Port), необходимый протокол (Protocol), порт отправителя (Source Port). Нажмите Keep.

В поле Action выберите необходимое действие: разрешить прохождение трафика, соответствующее этому правилу, или запретить.

Применяем введенную конфигурацию, выбрав пункт Save changes.

Примеры правил

Правило 1 для Firewall (Internet) разрешает доступ в Интернет по любым протоколам серверу с IP 192.168.1.10.

Правило 2 для Firewall (Web-server) разрешает доступ из Интернета по (ТСР-протокол, порт 80) через ваш внешний адрес. В данном случае – 185.148.83.16:80.

NAT (Network Address Translation) – трансляция приватных (серых) IP-адресов во внешние (белые), и наоборот. Благодаря этому процессу виртуальная машина получает доступ в Интернет. Для настройки этого механизма нужно настроить правила SNAT и DNAT.

Важно! NAT работает только при включенном Firewall и настроенных соответствующих разрешающих правилах.

Создание правила SNAT. SNAT (Source Network Address Translation) – механизм, суть которого состоит в замене адреса источника при пересылке пакета.

Сначала нужно узнать доступный нам внешний IP-адрес или диапазон IP-адресов. Для этого зайдите в раздел Administration и кликните дважды на виртуальный дата-центр. В появившемся меню настроек перейдите во вкладку Edge Gateways. Выберите нужный NSX Edge и кликните на него правой кнопкой мыши. Выберите опцию Properties.

В появившемся окне во вкладке Sub-Allocate IP Pools вы сможете посмотреть внешний IP-адрес или диапазон IP-адресов. Запишите или запомните его.

Дальше кликните на NSX Edge правой кнопкой мыши. В появившемся меню выберите опцию Edge Gateway Services. И мы снова в панели управления NSX Edge.

В появившемся окне открываем вкладку NAT и нажимаем Add SNAT.

В новом окне указываем:

- в поле Applied on – внешнюю сеть (не сеть уровня организации!);

- Original Source IP/range – внутренний диапазон адресов, например, 192.168.1.0/24;

- Translated Source IP/range – внешний адрес, через который будет осуществляться выход в Интернет и который вы посмотрели во вкладке Sub-Allocate IP Pools.

Создание правила DNAT. DNAT – механизм, изменяющий адрес назначения пакета, а также порт назначения. Используется для перенаправления входящих пакетов с внешнего адреса/порта на приватный IP-адрес/порт внутри частной сети.

Выбираем вкладку NAT и нажимаем Add DNAT.

В появившемся окне укажите:

— в поле Applied on – внешнюю сеть (не сеть уровня организации!);

— Original IP/range – внешний адрес (адрес из вкладки Sub-Allocate IP Pools);

— Protocol – протокол;

— Original Port – порт для внешнего адреса;

— Translated IP/range – внутренний IP-адрес, например, 192.168.1.10

— Translated Port – порт для внутреннего адреса, в который будет транслироваться порт внешнего адреса.

Применяем введенную конфигурацию, выбрав пункт Save changes.

Дальше на очереди инструкция по DHCP, включая настройку DHCP Bindings и Relay.

Виртуализация. Настройка виртуальной сети VMWare Workstation 8.

Виртуальная сетевая карта. Параметры.

Для начала я предлагаю вам ознакомиться с параметрами подключения к сетевой карте виртуальной машины а уже после этого мы поговорим о «редакторе виртуальной сети». Откройте параметры виртуальной машины, это можно сделать из меню «Виртуальная машина» -> «Параметры» или можно открыть вкладку вашей виртуальной машины и нажать «Изменение настройки» так же есть возможность использования горячей клавиши (Ctrl+D).

![1_vmware_vmtab[1]](https://babochkinbox.files.wordpress.com/2014/12/1_vmware_vmtab1.jpg?w=300&h=195)

![2_vmware_vmadaptersetting[1]](https://babochkinbox.files.wordpress.com/2014/12/2_vmware_vmadaptersetting1.jpg?w=300&h=230)

Нам открывается конфигуратор виртуальной машины, выбираем сетевой адаптер и справа появляются его настройки. Теперь разберёмся что здесь к чему.

- 1.Подключение типа «мост». При использовании этого типа подключения виртуальный адаптер работает непосредственно с физическим адаптером на хостовой машине. Что это даёт? Эта настройка позволяет виртуальному компьютеру взаимодействовать с локальной сетью и интернетом если они доступны для физического адаптера хостовой машины. Настройки для сетевого подключения вwindows в таком случает берутся с DHCP сервера который встроен в продукт VMWare.

- 2.Подключение типа «NAT». При использовании этого типа подключения адапреты виртуальной и хостовой машины создают между собой соединение, параметры для которого задаются DHCPсервером VMWare. При использовании подключения данного вида у виртуальной машины появляется доступ к внешнему миру который подключен по сдерставм физического адапрета при этом данная машина не будет видна из вне.

- 3.Подключение типа «Только узел». Это подключение создаёт между виртуальным адаптером на виртуальной машине и виртуальным адаптером VMWare на хостовой машине образуется виртуальная сеть, настройки для которой так же задаёт встроенный в VMWare DHCP сервер. В такой сети виртуальный компьютер и хост могут объмениваться данными между собой, но при этом виртуальный компьютер не имеет доступа к внешнему миру (физическая сеть, интернет).

- 4.Подключение типа «Другое». Для данного вида поключения можно выбрать любую созданную виртуальную сеть. Такие виртуальные сети создаются и настраиваются с помощью «редактора виртуальной сети». Параметры для таких виртуальных сетей аналогичны тем что описывались выше, при этом в «редакторе виртуальной сети» так же можно настроить параметры встроенного DHCPсервера и проброс портов.

Редактор виртуальной сети

Для вызова редактора зайдите в меню «правка» -> «редактор виртуальной сети», сочетание горячих клавиш для этого пункта меню не присвоено.

![3_vmware_vne_vmnet0[1]](https://babochkinbox.files.wordpress.com/2014/12/3_vmware_vne_vmnet01.jpg?w=300&h=254)

По умолчанию в «редакторе виртуальной сети» созданы три сети с дефолтными настройками.

Сеть VMnet0 настроена на подключение типа «мост». В настройках этого подключения возможно явно указать с каким адаптером будет создан мост.

Сеть VMnet8 использует тип подключения «NAT». В настройках подключения можно изменить настройки встроенного DHCP сервера или деактивировать его. Так же возможно снять галочку с настройки «подключить виртуальный адаптер к этой сети», это выключит виртуальный сетевой адаптер на машине хосте, при этом если DHCP активен то доступ к интернету у виртуальной машины останется… Ещё здесь можно настроить «параметры NAT». В этих параметрах есть возможность пробросить порт с хостовой машины на виртуальную. Рассмотрим этот параметр подробней.

![4_vmware_vne_natparam[1]](https://babochkinbox.files.wordpress.com/2014/12/4_vmware_vne_natparam1.jpg?w=292&h=300)

![5_vmware_vne_portparam[1]](https://babochkinbox.files.wordpress.com/2014/12/5_vmware_vne_portparam1.jpg?w=300&h=174)

Пример того как я пробросил стандартный порт для IIS.

![6_vmware_vne_natparam2[1]](https://babochkinbox.files.wordpress.com/2014/12/6_vmware_vne_natparam21.jpg?w=292&h=300)

Сеть VMnet1 настроена на работу с подключением «Только узел». В настройках этой сети так же доступны настройки встроенного DHCP и возможность создания подключения с виртуальным сетевым адаптером на хосте.

Создание и конфигурирование сети.

Предлагаю попробовать создать сеть между двумя виртуальными машинами. Для простоты обозначения я назову обе виртуальные машины и приведу параметры подключения каждой машины:

CLIENT – вторая виртуальная машина под управлением ОС Windows 7 состоящая в рабочей группе «Workgroup». В настройках подключения, в параметрах TCP/IP вручную указаны IP адрес (192.168.0.2) и маска подсети (255.255.255.0), брандмауэр windows отключен.

На обеих виртуальных машинах в параметрах сетевого адаптера было выбрано подключение к сетиVMnet1. С помощью «редактора виртуальной сети» в настройках сети VMnet1 были отключены две настройки «подключение виртуального адаптера узла к этой сети» и использование встроенного DHCPсервера.

![8_vmware_vmnatconfig[1]](https://babochkinbox.files.wordpress.com/2014/12/8_vmware_vmnatconfig1.jpg?w=300&h=230)

![9_vmware_vne_vmnet1[1]](https://babochkinbox.files.wordpress.com/2014/12/9_vmware_vne_vmnet11.jpg?w=300&h=254)

Теперь убедимся что наши виртуальные машины состоят в одной виртуальной сети, для этого воспользуемся командой ping.

![10_server_ping[1]](https://babochkinbox.files.wordpress.com/2014/12/10_server_ping1.jpg?w=300&h=225)

![11_client_ping[1]](https://babochkinbox.files.wordpress.com/2014/12/11_client_ping1.jpg?w=300&h=225)

Как мы могли убедиться обе машины подключены к одной виртуальной сети которая изолирована от внешнего мира и не связана с виртуальным адаптером хоста.

![11_server_adapteradd[1]](https://babochkinbox.files.wordpress.com/2014/12/11_server_adapteradd1.jpg?w=300&h=242)

![12_server_adapteradd2[1]](https://babochkinbox.files.wordpress.com/2014/12/12_server_adapteradd21.jpg?w=300&h=242)

![13_server_param[1]](https://babochkinbox.files.wordpress.com/2014/12/13_server_param1.jpg?w=300&h=230)

Нашим следующим шагом будет конфигурирование настроек сети VMnet8. Заходим в «редактор виртуальной сети» выбираем сеть VMnet8. Отключаем настройку «подключать виртуальный адаптер узла к этой сети». Нажимаем «применить», «ОК». Вуаля, на виртуальной машине SERVER появилось второе подключение с доступом в интернет при этом оно никак не взаимодействует с настроенной до этого локальной сетью. Виртуальная машина «SERVER» может быть в дальнейшем использована в качестве шлюза интернет для сети VMnet1.

В этой статье было рассмотрено создание изолированной виртуальной сети между двумя виртуальными машинами. С последующим добавлением второго сетевого адаптера на одну из машин для предоставление доступа в интернет.

На хосте VMWare ESXi вы можете пробросить подключенное к хосту локальное USB устройство/флешку/диск внутрь виртуальной машины. Эта технология называется USB Passthrough и доступна, начиная с ESXi 4.1.

Предположим, наша задача – пробросить в виртуальную машину локально подключенный к хосту ESXi 6.7 внешний USB 3.0 диск. Доступ к диску нужен для быстрого копирования данных напрямую из ВМ на отдельный USB диск.

Особенности работы режима USB Passthrough в VMWare

Как вы уже поняли, режим Passthrough позволяет пробросить физическое устройство, подключенное к ESXi хосту, напрямую в гостевую ОС виртуальной машины. В режиме Passthrough (passing the device through) вы можете предоставить виртуальной машине прямой доступ к USB флешке/диску, модему, или целиком PCI/USB контроллеру.

Для проброса USB устройств в ESXi нужны несколько основных компонентов:

- Arbitrator – отдельный сервис на сервере ESXi, который выполняет сканирование подключенных физических USB устройств, отвечает за маршрутизацию трафика USB устройства между хостом и ВМ, управляет блокировкой доступа к устройству (только одна ВМ может использовать подключенное USB устройство). USB arbitrator одновременно может отслеживать до 15 USB контроллеров.

- USB контроллеры – USB контроллер должен быть установлен как на физическом хосте, так и на виртуальной машине.

- USB 2.0 (EHCI+UHCI) – контроллер с поддержкой USB 2.0 и USB 1.1 устройств;

- USB 3.0 (xHCI) – поддерживаются быстрые устройства USB 3.0, требуется версия virtual hardware 8 и выше.

USB Passthrough: проброс USB устройства в ВМ на ESXi

В нативном режиме USB Passthrough вы можете подключить физическое USB устройство с хоста в виртуальную машину VMWare.

Основные требования и ограничения такого способа проброса:

- Virtual Hardware 7.0 или выше;

- Вы можете предоставить прямой доступ к USB устройству только одной ВМ;

- Максимально количество проброшенных USB устройств для одной ВМ – 20;

- Не поддерживается загрузка ВМ с USB.

После добавления виртуального USB контроллера для ВМ, вы можете пробросить подключенный к хосту USB диск.

- В настройках ВМ добавьте устройство Host USB device и нажмите Add;

- В выпадающем списке выберите подключенное USB устройство, которое нужно добавить;

- Для поддержки vMotion для ВМ с подключенным физическим USB диском нужно включить опцию “Support vMotion while device is connected”;

- После этого USB диск должен появится внутри гостевой ОС виртуальной машины.

- Нельзя выключить ВМ или поставить на паузу. При включении такой машины ее нужно вручную смигрировать на хост, к которому подключено USB устройство;

- Не поддерживается режим DPM, т.к. vCenter может выключить хост с USB устройством для экономии электроэнергии;

- ESXi хосты с ВМ и физическим USB устройством должно быть доступны через vmk0 по порту TCP 902.

В этом случае вы можете с вашего ESXi хоста пробросить в ВМ USB контроллер целиком.

VMware PCI Passthrough (VMDirectPath): проброс USB контроллера в ВМ

Другой, менее удобный метод предоставления доступа из ВМ к физическому USB устройству – проброс целиком USB контроллера с ESXi хоста. Этот режим называется VMDirectPath. Для его использования чипсет сервера должен поддерживать Intel Directed I/O или AMD I/O Virtualization Technology (AMD IOMMU), и этот режим включен в настройках BIOS/UEFI.

Если на сервере установлен только один USB контроллер, при пробросе его в ВМ, вы не сможете использовать локально подключенные USB устройства хоста (клавиатуру, мышь). В этом случае лучше добавить в сервер дополнительный PCI USB контроллер.

Если на хосте имеется несколько USB контроллеров, вы можете идентифицировать подключенное USB устройство и номер контроллера через ESXi shell. Вывести список USB устройств:

lsusb -v | grep -e Bus -e iSerial

В выводе команду нужно найти строку USB накопителя, например:

Затем по номеру контроллера (Bus02 в этом случае) определяем root hub и его iSerial:

Если вы не видите ваш USB диск, попробуйте подключить и отключить его физически и посмотреть в логе vmkernel.log, что служба USB Arbitrator определила ваш диск:tail -f /var/log/vmkernel.log | grep -i USB

Если USB диск не определяется ESXi хостом, проверьте что служба запущена:

Соответственно, мы получили номер USB контроллера, который нужно пробросить в ВМ.

Читайте также: