Как отключить межсетевой экран dallas lock

p, blockquote 1,0,0,0,0 -->

Диск восстановления Dallas lock не всегда под рукой. Кроме того в ситуации с клонами оказалось что он ещё и не всегда помогает. К слову по данной инструкции процент успеха тоже не идеальный. Около 5 компов из

40 вернувшихся в админскую удаление Dallas Lock не спасло и пришлось заливать всю систему и ПО с нуля.

p, blockquote 2,0,0,0,0 -->

p, blockquote 3,0,0,0,0 -->

Собственно предвещая подобные проблемы с остальной частью компов, чтобы не искать данную инструкцию в будущем, я и публикую её у себя на сайте. Инструкция актуальна для версий Dallas Lock-K и C вплоть до 8.0.565.2

p, blockquote 4,0,0,0,0 -->

p, blockquote 5,0,1,0,0 -->

Отключение Dallas Lock 8

Проверено лично, сработает на системах под управлением Windows Vista/7/8/8.1/10/2008/2008R2/2012/2012R2.

p, blockquote 6,0,0,0,0 -->

p, blockquote 7,0,0,0,0 -->

Попытку системы восстановиться автоматически можно смело прервать и вызвать меню дополнительных вариантов восстановления, там мы и найдем командную строку на старых версиях Windows.

p, blockquote 8,0,0,0,0 -->

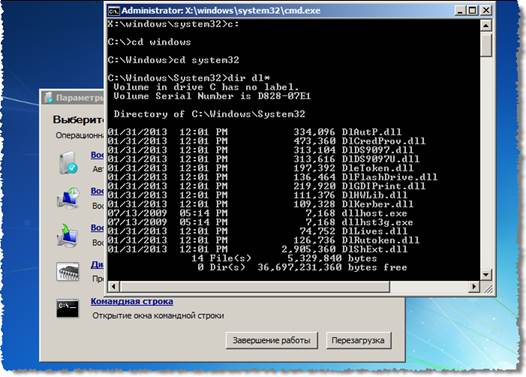

С помощью утилиты Diskpart заранее определите диск, на котором у вас установлен Dallas Lock. Буква диска с установленной системой может не совпадать с той что вы ранее видели в ОС. Порядок команд:

- Diskpart

- List vol

- Для выхода из утилиты пишем Exit

После получения доступа к файловой системе необходимо подменить

системные файлы. После получения доступа к файловой системе необходимо зайти в папку System32, например с помощью команды «cd %windir%\system32» и ввести следующие команды:

- «ren dlautp.dll dlautp_.dll»;

- «copy msv1_0.dll dlautp.dll»;

- «ren dlkerber.dll dlkerber_.dll»;

- «copy kerberos.dll dlkerber.dll»;

- «ren dllives.dll dllives_.dll» (Этот файл часто отсутствует, не страшно если его нет);

- «copy livessp.dll dllives.dll»10 (Может отсутствовать);

- «ren dlcloud.dll dlcloud_.dll (только для Windows 10)»;

- «copy cloudAP.dll dlcloud.dll (только для Windows 10)».

Для отключения драйвера МЭ (при установленной версии с МЭ или МЭ и СОВ) необходимо выполнить команду «cd %windir%\system32\drivers» и ввести следующую команду «ren

dlfirewall.sys dlfirewall.off».

p, blockquote 11,1,0,0,0 -->

Теперь можно залезть в реестр с помощью команды regedit. Руководство Dallas Lock утверждает что после операций с подменой системных файлов ОС уже должна загружаться в безопасном режиме, однако на моей практике такое иногда случалось лишь на Windows 7. В редакторе реестра следует проделать следующие операции:

p, blockquote 12,0,0,0,0 -->

Для Windows Vista/2008/7/2008R2:

Изменить значение на «0» параметра «Disabled» по пути: «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Providers»

Для Windows 8/8.1/2012/2012R2/10 «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Providers\ ».

p, blockquote 13,0,0,0,0 -->

Удалить ветку реестра «» по пути HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\

Authentication\Credential Providers».

p, blockquote 14,0,0,0,0 -->

Полностью удалить из реестра следующие разделы:

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlCrypt»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlDisk»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlFlt»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlHwCtrl»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dlfirewall»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlLwf»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DllPSService»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_DLCRYPT»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_DLFlt»;

- «HKEY_CLASSES_ROOT\DaLoDisk»;

- «HKEY_LOCAL_MACHINE\SOFTWARE\Classes\DaLoDisk».

Для удаления разделов из ветки «Root» необходимо изменить права доступа для текущего пользователя (удобно сделать это не для каждого ключа, а для ветки «Root»).

p, blockquote 16,0,0,0,0 -->

Изменить значение ключа «UpperFilters» в ветке

«HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class» вместо «DlDisk PartMgr» следует оставить «PartMgr».

p, blockquote 17,0,0,1,0 -->

p, blockquote 18,0,0,0,0 -->

Необходимо удалить значение «DlDisk» для ключа UpperFilters в ветке

«HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class».

p, blockquote 19,0,0,0,0 -->

Необходимо удалить значение «DlDisk» для ключа UpperFilters в ветке «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class».

p, blockquote 20,0,0,0,0 -->

Необходимо изменить значение ключа UpperFilters в ветке

«HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class» вместо «kbdclass DlFlt» следует оставить «kbdclass».

p, blockquote 21,0,0,0,0 -->

Да, жутко много и муторно, но это всё. Перезагружаемся и проверяем, Dallas Lock должен быть отключен и функции восстановления системы теперь работают в штатном режиме хотя чаще всего система грузится и без них.

p, blockquote 22,0,0,0,0 -->

Заключение

В случае успешной загрузки операционной системы идем в программы и компоненты и удаляем вредителя окончательно. Затем долго думаем о том ставить ли его обратно. Шучу конечно же, не поставите так к вам тут же нагрянет с проверкой ФСТЭК. Сама СЗИ конечно дрянь полная, свою роль выполняет, но кому это нужно? Бессмысленная трата государственных и частных денег имхо.

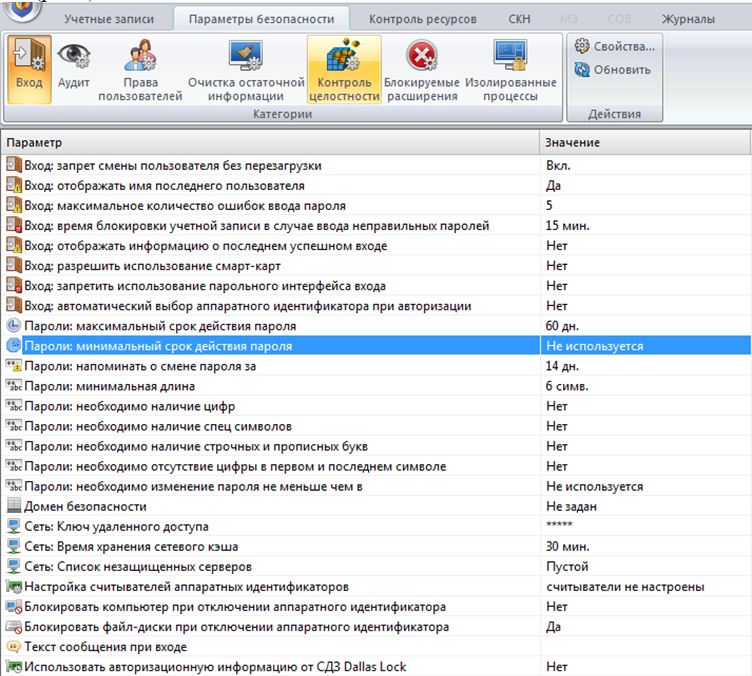

Настройка параметры входа

Рис 1. Параметры входа в систему

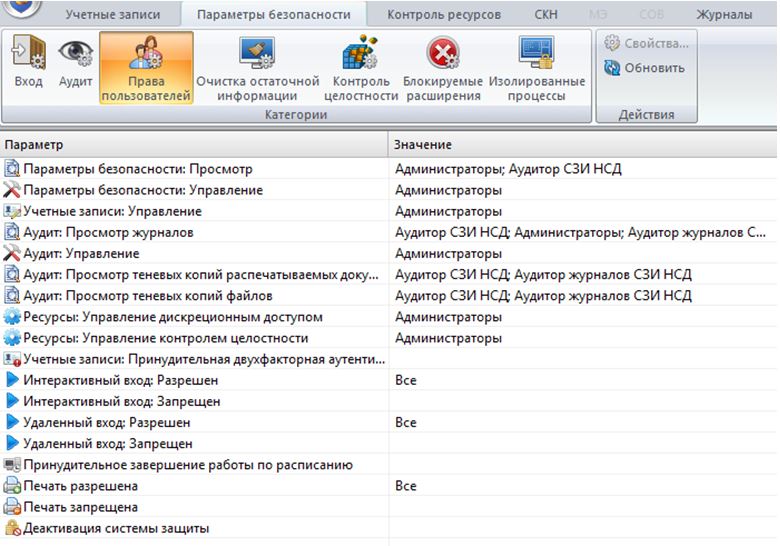

Настройка полномочий пользователей

Для настройки прав пользователей в оболочке администратора на основной вкладке «Параметры безопасности» выделить категорию «Права пользователей» установить параметры как показано на. (рис. 2):

Рис 2. Параметры входа в систему

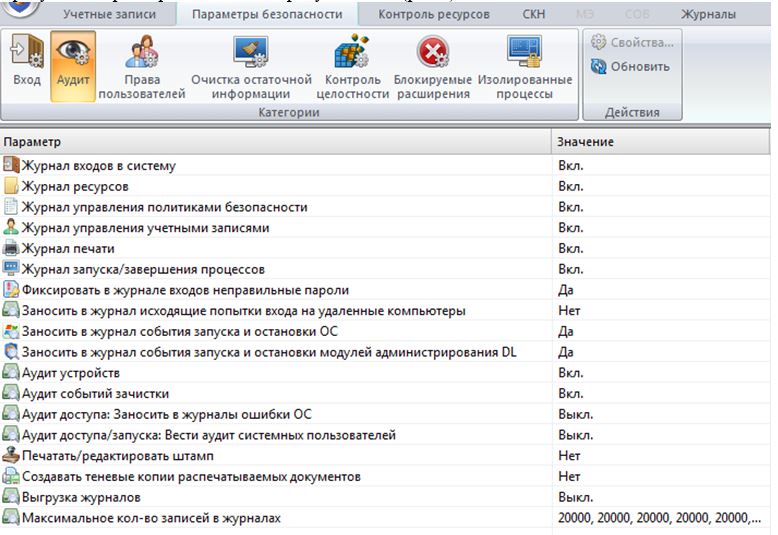

Настройка параметров аудита

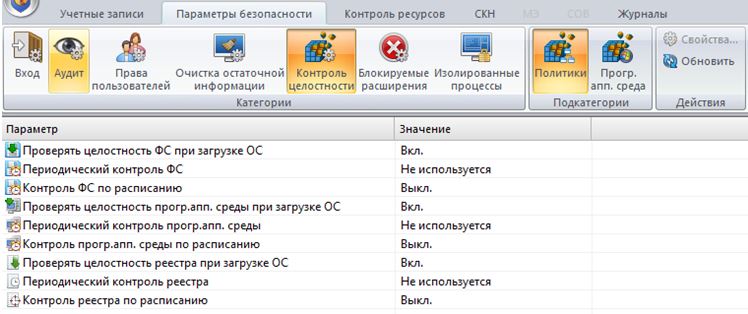

Для настройки параметров аудита необходимо выбрать вкладку «Параметры безопасности» => «Аудит. Требуемые параметры показаны на рисунке ниже (рис 3).

Рис 3. Параметры аудита

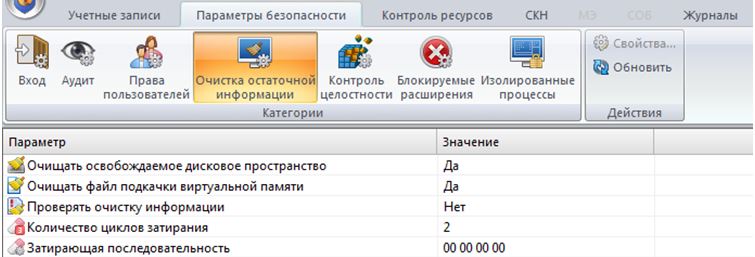

Настройка очистки остаточной информации

Для того чтобы настроить процесс очистки остаточной информации, необходимо в оболочке администратора открыть категорию «Очистка остаточной информации» на вкладке «Параметры безопасности» и установить параметры, как показано на (рис. 4).

Рис 4. Параметры очистки остаточной информации

Настройка параметров контроля целостности

Для настройки контроля целостности необходимо в оболочке администратора на вкладке «Параметры безопасности» выделить категорию «Контроль целостности» и установить параметры как показано на рисунке (рис. 5).

Рис 5. Закладка Контроль целостности в оболочке администратора

Настройка контроля ресурсов

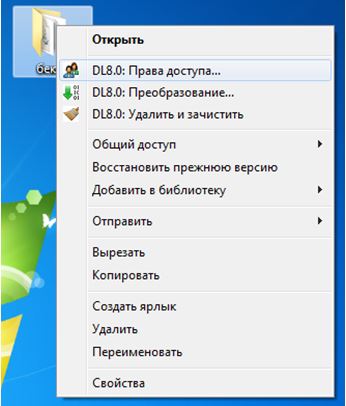

Для настройки контроля ресурсов, необходимо добавить исполняемые файлы средств защиты информации, установленных на АРМ, для которых необходимо назначить аудит (список файлов приведен в конце статьи). Для того чтобы добавить объект в контроль целостности необходимо: с помощью оболочки администратора в списке объектов категории «Контроль целостности» на вкладке «Контроль доступа» нажать кнопку «Добавить». В появившемся диалоговом окне, с помощью управляющих кнопок или прописав вручную, необходимо указать путь к ресурсу и нажать кнопку «Выбрать». Откроется окно редактирования параметров объекта ФС. В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (см. ниже). Задать проверку контроля целостности для локальных объектов файловой системы без помощи оболочки администратора, а с помощью контекстного меню можно следующим способом:

- Правым щелчком мыши на значке объекта, для которого необходимо установить проверку контроля целостности, открыть контекстное меню и выбрать из него пункт «DL8.0: Права доступа» (рис. 6).

Рис 6. Права доступа

Рис 6. Закладка контроль целостности

- Необходимо выставить флажок в поле «Контроль целостности включен» и выбрать алгоритм расчета контрольной суммы, ГОСТ Р 34.11-94.

- Отметить при необходимости поле «Проверять контроль целостности при доступе».

- Нажать «Применить» и «ОК»

Системные файлы средств защиты информации, которые необходимо поставить на контроль целостности указаны в Приложении 1, данного руководства.

Управление учетными записями

По умолчанию в системе защиты Dallas Lock 8.0 всегда присутствуют следующие учетные записи:

Для отключения учетных записей необходимо выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора и выбрать учетную запись, которую необходимо отключить, нажав на нее два раза левой кнопкой мыши, появится окно редактирования параметров учетной записи, на вкладке «Общие» в поле «Параметры» отметить пункт «Отключена».

В системе должно быть заведено три пользователя: Пользователь 1, Пользователь 2 и Администратор информационной безопасности.

У пользователей имеется индивидуальная учетная запись в операционной системе Windows и своим идентификатором для ПАК «Соболь».

Администратору ИБ, Пользователь 1, Пользователь 2, предоставлены права на доступ к информационным ресурсам, программным и техническим средствам автоматизированной системы согласно матрице доступа.

Матрица доступа к защищаемым ресурсам

1 Системные каталоги включают в себя директорию операционной системы (C:\Windows) а также каталоги прикладного программного обеспечений (C:\Program files);

2 К объектам профиля пользователя относят каталоги «Рабочий стол», «Мои документы», «Мои рисунки», а также каталоги, в которых хранятся пользовательские настройки прикладного программного обеспечения «Application Data», «Local Settings» и другие;

3 К операциям записи так же относят модификацию, удаление и изменение прав доступа;

4 Запрет доступа имеет приоритет над остальными правами пользователя, в том числе групповыми.

Создание локального пользователя

Для создания нового пользователя в системе защиты необходимо:

- После нажатия кнопки «OK» появится окно редактирования параметров учетной записи

На вкладке «Общие» требуется ввести следующие параметры: полное имя;

Далее, в процессе создания или регистрации локального пользователя необходимо включить его в группу «Пользователи». В окне закладки «Группы» отображены названия групп, в которые включен пользователь (рис. 24). По умолчанию, каждый новый пользователь входит в группу «Пользователи»

- Чтобы включить пользователя в определенную группу необходимо нажать «Добавить». Появится список всех групп пользователей, имеющихся в системе (кроме тех, в которые пользователь уже включен)

- В поле «Размещение» необходимо оставить значение «Локальный». В списке групп нужно выбрать «Пользователи».

- Завершающей операцией по созданию учетной записи пользователя является назначение пароля. Назначение пароля предлагается системой после заполнения всех необходимых параметров в окне создания учетной записи и нажатия кнопки «ОК»

Для создания пароля, отвечающего всем установленным требованиям политик безопасности, необходимо воспользоваться помощью генератора паролей системы защиты. Для этого нажать кнопку с надписью: «Генерация пароля». Система автоматически создаст случайный пароль, удовлетворяющий политикам сложности пароля, значение которого необходимо ввести в поля «Пароль» и «Подтверждение».

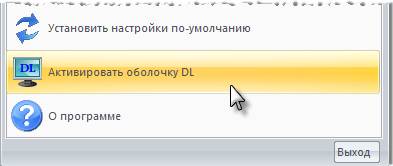

Вместо стандартной графической оболочки пользователя Windows (англ. Windows shell), программы, которая отвечает за создание рабочего стола, панели задач и меню «Пуск», в СЗИ НСД Dallas Lock 8.0 может использоваться специальная защищенная оболочка.

Оболочка Dallas Lock позволяет создавать защищенный рабочий стол без меню «Пуск» и панели задач, позволяя пользователю запускать только «ярлыки» приложений, определенные администратором. Такой режим может использоваться в дополнении к режиму «Замкнутая программная среда», чтобы предоставить пользователю максимально ограниченный интерфейс, предназначенный только для выполнения профессиональных задач.

Для включения оболочки Dallas Lock 8.0 необходимо в списке функций кнопки основного меню выбрать пункт «Активировать оболочку DL» (рис. 168).

Рис. 168. Выбор установки оболочки Dallas Lock

Оболочка Dallas Lock будет применена для всех пользователей в операционной системе после перезагрузки (рис. 169).

Рис. 169. Оболочка Dallas Lock

В правой части защищенного рабочего стола располагается список запущенных приложений, позволяющий пользователю переключаться между приложениями. Этот список является упрощенной версией диспетчера задач стандартной оболочки.

Основным механизмом ограничения оболочки Dallas Lock является блокировка меню «Пуск» и контекстного меню рабочего стола. Однако, пользователи, нажав комбинацию клавиш Ctrl + Alt + Del, могут запустить диспетчер задач и уже из него попытаться выполнить любое приложение (при наличии прав на запуск).

Чтобы исключить возможность запуска диспетчера задач и избежать лишних попыток пользователя перебирать приложения с правами на запуск необходимо заблокировать диспетчер задач. Блокировка реализуется через групповые политики Windows. Настроить групповую политику для группы компьютеров можно через групповые политики Active Directory, если используется домен AD, либо самостоятельно отредактировав локальную групповую политику локального компьютера. Оболочка Dallas Lock предоставляет возможность запустить редактор групповых политик и отключить диспетчер задач локально. Для этого в запущенной оболочке необходимо выбрать пункт «Отключить диспетчер задач», после чего появится окно подтверждения действия (рис. 170).

Рис. 170. Окно запуска редактора групповых политик

Следует учесть, что данная групповая политика применяется ко всем пользователям, работающим на данном компьютере.

Для выключения оболочки Dallas Lock и включения графической оболочки Windows необходимо зайти в систему с правами администратора безопасности, и в дополнительном меню консоли управления, как и при включении, выбрать пункт «Активировать оболочку Explorer» (рис. 171) и перезагрузить компьютер. Стандартная оболочка Windows станет доступной для всех пользователей.

Рис. 171. Выбор установки оболочки Windows

Настройка оболочки

Все настройки оболочки Dallas Lock хранятся в файле Zpsshell.ini в системной папке Windows. Настройки позволяют определить внешний вид защищенного рабочего стола, список общих ярлыков для всех пользователей, а также список уникальных ярлыков для каждого пользователя (в том числе для доменных пользователей).

После изменения настроек для их применения необходимо завершить сеанс и вновь войти в систему.

Вкладка «Состояние» КСБ отображает основные настраиваемые параметры, необходимые для работы данного Сервера безопасности, а также его статус и количество клиентов (введенных в ДБ и максимально возможное число согласно лицензии) (Рис. 192).

Рис. 192. Вкладка «Состояние» Сервера безопасности

Отмеченное поле «Звуковой сигнал при событии НСД» позволяет включить звуковую сигнализацию на компьютере с Сервером безопасности о событиях несанкционированного доступа на клиентах.

Кнопка «Установить ключ доступа» позволяет установить код доступа СБ, который нужен для ввода клиентов в ДБ. По умолчанию ключ доступа – пустой. Для его установки необходимо нажать «Установить ключ доступа», ввести значение, нажать «OK» (Рис. 193). Ограничений на символы ключа доступа нет.

Рис. 193. Ключ доступа Сервера безопасности

Кнопка «Собрать все журналы» позволит по нажатию осуществить единовременный сбор журналов со всех подключенных клиентских рабочих станций. Данные журналы можно просматривать с вкладки «Полученные журналы», открыв её для выделенного в дереве объектов КСБ клиента.

Определить частоту (выбрать время в выпадающем меню) и расписание (с помощью дополнительного окна) периодической синхронизации СБ с клиентами.

Определить частоту и расписание периодического сбора журналов клиентов.

Кнопка оповещения при отсутствии связи с клиентом позволяет установить срок, превышение которого вызовет событие оповещения (сигнализацию на СБ) и изменит значок клиента в дереве объектов СБ.

Настроить оповещения о событиях на клиенте (описано ниже в разделе «Сигнализация».)

С помощью данной вкладки также можно синхронизировать всех клиентов с Сервером безопасности по команде администратора.

13.5.2.Сигнализация

Рис. 194. Сигнализация на СБ

Включение и выключение звукового сигнала производится на вкладке Сервера безопасности «Состояние».

Нарушение целостности объектов.

Попытка входа на клиентскую рабочую станцию с неправильным паролем.

Несанкционированная деактивация системы защиты.

Недоступность рабочей станции за определенный период.

Блокировка учетной записи после ввода неправильного пароля указанное число раз.

13.5.2.1.Отправка почтовых уведомлений о НСД

В системе защиты Dallas Lock 8.0 реализована возможность отправки почтовых уведомлений на email (электронную почту) с Сервера безопасности о событиях, связанных с НСД на клиентских рабочих станциях.

Чтобы выполнить настройку оповещений о событиях необходимо на вкладе КСБ «Состояние» в поле «Настройка оповещений о событиях на клиенте» нажать кнопку «Настроить». В появившемся диалоговом окне выбрать необходимые события (Рис. 195).

Рис. 195. Настройка оповещений о событиях НСД

В журнал Сервера безопасности данные события будут заноситься в любом случае.

Рис. 196. Настройка почтовых уведомлений о НСД

13.5.3.Вкладка «Учетные записи»

Вкладка «Учетные записи» выделенного Сервера безопасности в дереве объектов КСБ позволяет управлять пользователями Домена безопасности. На всех клиентских компьютерах Домена безопасности могут работать только пользователи из этого списка (Рис. 197).

Рис. 197. Список учетных записей СБ

Создавать новые учетные записи пользователей.

Регистрировать и блокировать учетные записи в домене.

Редактировать параметры существующих пользователей и удалять.

Создавать группы пользователей ДБ.

После создания учетной записи, она автоматически появляется в списках учетных записей объектов дерева Домена безопасности: каждой группы клиентов и каждого клиента. После чего для каждого клиента и группы, на вкладке «Учетные записи», необходимо отметить, какие пользователи из списка смогут на нем работать, а какие нет. Это делается с помощью расстановки флажков в списке учетных записей пользователей. На всех клиентах, входящих в один ДБ, параметры одного пользователя будут идентичны.

.

Для того чтобы запретить доступ пользователя на всех клиентах в ДБ нужно выделить учетную запись и нажать «Заблокировать в ДБ». Применение списка учетных записей для работы под ними на клиентских ПК возможно только после синхронизации.

Создание и удаление групп в Консоли сервера безопасности происходит способом аналогичным, что и в оболочке администратора СЗИ НСД Dallas Lock 8.0. Чтобы создать группу, нужно нажать кнопку «Создать». Чтобы удалить существующую группу – выделить ее и нажать «Удалить». В процессе синхронизации на клиенте удаляются группы, которых нет в списке, и добавляются те, которые есть в списке, но которых нет на клиенте. Таким образом, на всех клиентах, входящих в состав ДБ, будут одинаковые группы.

Так же, как это было с пользователями, группы ДБ, это обычные группы компьютера, на который установлен СБ. Поэтому управлять этими группами можно не только из КСБ, но и из стандартной оболочки администратора СЗИ НСД, установленной на том же компьютере, что и Сервер безопасности.

13.5.4.Вкладка «Контроль доступа»

С помощью данной вкладки можно изменять глобальные параметры аудита ресурсов и их дискреционные права для пользователей клиентов Домена безопасности подобно тому, как это реализовано для пользователей и групп пользователей в оболочке администратора системы защиты (Рис. 198).

Рис. 198. Параметры контроля доступа

Соответствующий механизм описан в разделе «Глобальные параметры аудита».

13.5.5.Вкладка «Журнал СБ»

Данная вкладка Консоли сервера безопасности позволяет просматривать и управлять журналом событий Сервера безопасности (Рис. 199).

Рис. 199. Журнал Сервера безопасности

Важно не путать журнал СБ с журналами клиентов (журнал входов, журнал доступа к ресурсам, журнал запуска процессов, журнал печати, журнал управления учетными записями, журнал управления политиками безопасности).

Ввод и вывод клиента из ДБ.

Синхронизация клиента.

Сбор журналов с клиентов.

Изменение ключа доступа.

Очистка журнала СБ.

Включение/выключение клиента.

Попытка входа на клиентскую рабочую станцию с неправильным паролем.

Нарушение целостности ФС или программно-аппаратной среды клиентской рабочей станции.

Несанкционированная деактивация системы защиты.

Недоступность рабочей станции за определенный период.

Панель кнопок «Действия» аналогична той, что есть в оболочке администратора (описано в разделе «Журналы»). Подробнее о журналах, полученных с клиентов в разделе «Вкладка «Полученные журналы».

13.5.6.Вкладка «Параметры безопасности домена»

Вкладка «Параметры безопасности домена» в Консоли сервера безопасности позволяет управлять правами пользователей и изменять названия уровней мандатного доступа (Рис. 200).

Рис. 200. Вкладка Права пользователей КСБ

Изменение (переименование) уровней мандатного доступа в КСБ происходит, как и в оболочке администратора, об этом подробно написано в разделе «Переименование меток конфиденциальности».

Вкладка «Права пользователей» аналогична этой же категории на закладке «Параметры безопасности» в оболочке администратора системы защиты Dallas Lock 8.0. Поэтому управлять правами пользователей ДБ можно не только из КСБ, но и из стандартной оболочки администратора, установленной на том же компьютере, что и СБ.

Следует учесть, что на всех клиентах в ДБ права одних и тех же пользователей одинаковые.

Более подробная информация о правах пользователей находится в соответствующих главах данного руководства. В частности, предоставление пользователям или группам пользователей возможностей на просмотр политик аудита или их изменение описано в разделе «Полномочия на управление параметрами аудита». Остальные полномочия пользователей описаны в разделе «Полномочия пользователей на администрирование системы защиты».

13.5.7.Вкладка «Удаленная установка»

Данная вкладка позволяет выполнять установку или деактивацию СЗИ НСД Dallas Lock 8.0 на один или несколько компьютеров, расположенных в одной ЛВС, удаленно, без предварительной подготовки целевых компьютеров (Рис. 201).

С помощью данной вкладки также возможен ввод защищенных СЗИ НСД компьютеров, доступных по сети, в Домен безопасности (подробнее в разделе «Ввод в ДБ с КСБ»).

С помощью данной вкладки формируется специальный msi-файл, необходимый для удаленной установки СЗИ НСД Dallas Lock 8.0 средствами Active Directory (подробный механизм описан в разделе «Установка средствами AD»).

Рис. 201. Вкладка удаленной установки Dallas Lock 8.0 на КСБ

Для удаленной установки необходимо знать пароль администратора Windows на целевых компьютерах, который в дальнейшем станет паролем администратора безопасности (суперадминистратора) Dallas Lock 8.0.

Для группы компьютеров, входящих в один домен Windows, имя администратора и пароль будут одинаковыми, и, соответственно, будет возможна групповая удаленная установка системы защиты.

Если компьютеры не входят в один домен, следует использовать имя и пароль администратора локальной ОС и выполнять удаленную установку для группы компьютеров, имеющих одинаковые пароли администратора.

Для компьютера, имеющего индивидуальные имя и пароль администратора, удаленную установку следует выполнять отдельно от других.

Настройки межсетевого экрана должны разрешать подключение СБ к целевым компьютерам по протоколу «общий доступ к файлам и принтерам» Windows. Это достигается отключением штатного/внешнего межсетевого экрана, либо разрешением соответствующего исключения в его настройках.

На целевом компьютере должен быть отключен пункт «Использовать простой общий доступ к файлам». В Windows 7 данная настройка задается через «Панель управления» => пункт «Центр управления сетями и общим доступом»» => далее пункт «Изменить дополнительные параметры общего доступа». В Windows XP нужно последовательно открыть «Пуск», «Панель управления», «Свойства папки» и в открывшемся окне во вкладке «Вид» снять флажок с пункта «Использовать простой общий доступ к файлам».

Отключить межсетевой экран на клиентских рабочих станциях.

Перед удаленной установкой необходимо разместить на компьютере, работающем под управлением СБ, дистрибутив Dallas Lock.

Далее дистрибутив необходимо зарегистрировать на СБ. Для этого щелкнуть кнопку «Добавить дистрибутив» на верхней панели инструментов окна удаленной установки:

Появится стандартное окно с просьбой указать путь размещения файла дистрибутива Dallas Lock 8.0 (Рис. 202).

Рис. 202. Путь к файлу – дистрибутиву СЗИ НСД

Далее необходимо заполнить параметры удаленной установки, которые будут применены к компьютерам в процессе активации Dallas Lock 8.0 (Рис. 203):

Указать имя и пароль администратора Windows на целевых компьютерах.

Прописать Серийный номер дистрибутива, который указан на диске СЗИ НСД Dallas Lock 8.0.

Указать имя Сервера безопасности и код доступа для СБ (по умолчанию – он имеет пустое значение), если нужно ввести компьютер(ы) в Домен безопасности Dallas Lock 8.0 (можно оставить эти поля пустыми, так как ввести защищенный компьютер в домен безопасности можно и после установки системы защиты).

Далее требуется выбрать компьютеры для установки из списка объектов.

.

Появится окно, в котором необходимо запустить сканирование (кнопка «Сканировать»), отметить необходимые ПК, нажать «Добавить» и закрыть окно сканирования (Рис. 213). Для удобства выбора, в появившемся списке доступных по сети компьютеров, защищенные СЗИ НСД Dallas Lock 8.0 компьютеры имеют после имени название системы.

Рис. 204. Окно сканирования сети

В поле со списком окна администрирования на вкладке удаленной установки появятся имена компьютеров, которые необходимо ввести в Домен безопасности. Добавить в этот список имена компьютеров можно, воспользовавшись также специальным полем, в которое необходимо вручную ввести их имена в сети или IP адрес и нажать «Добавить в список» (Рис. 214).

Рис. 205. Ввод IP адреса на вкладке удаленной установки

Для компьютеров с разными учетными записями администратора необходимо провести удаленную установку по очереди, для компьютеров с одинаковыми учетными записями администратора - выбрать и сформировать список в окне списка компьютеров.

В соответствующем окне КСБ появятся имена компьютеров, на которые будет произведена удаленная установка СЗИ НСД Dallas Lock 8.0. Из данного списка можно удалять компьютеры, можно полностью его очистить (Рис. 206).

После заполнения всех необходимых параметров удаленной установки необходимо нажать кнопку «Установить DL»:

В процессе установки в соответствующем окне Консоли сервера безопасности можно просматривать состояние установки для каждого компьютера. Здесь же после удаленной установки появятся соответствующие комментарии удачного или не удачного завершения операции, с описанием причины неуспеха (Рис. 207).

13.5.7.1.Ошибка при удаленной установке

Если во время удаленной установки операция завершилась ошибкой (Рис. 208), то возможной ее причиной может быть отключение важного параметра в операционной системе компьютера с Сервером безопасности.

Рис. 208. Ошибка при удаленной установке

Условием удаленной установки является значение параметра локальной политики ОС «Сетевая безопасность: уровень проверки подлинности LAN Manager» => «Отправлять LM и NTLM => использовать сеансовую безопасность» (Рис. 209).

Рис. 209. Локальные политики безопасности для удаленной установки DL

13.5.7.2.Удаленная деинсталляция

Настройки межсетевых экранов должны разрешать подключение СБ к целевому компьютеру по протоколу «общий доступ к файлам и принтерам» Windows. Это достигается отключением штатного/внешнего межсетевого экрана, либо разрешением соответствующего исключения в настройках межсетевого экрана.

На целевом компьютере должен быть отключен пункт «Использовать простой общий доступ к файлам».

Чтобы осуществить удаление системы Dallas Lock 8.0, необходимо обладать соответствующими полномочиями на администрирование системы (полномочия на деактивацию) и одновременно являться администратором операционной системы.

Перед удалением системы защиты рекомендуется завершить работу всех приложений и сохранить результаты, так как удаление Dallas Lock 8.0 потребует принудительной перезагрузки компьютера. Удаление производится с помощью Мастера установок. В разных операционных системах запуск Мастера установок может осуществляться по-разному.

В ОС Windows 7 необходимо нажать кнопку «Пуск» , выбрать компонент «Панель управления» и открыть утилиту «Программы и компоненты». В появившемся окне из списка выбрать программу Dallas Lock 8.0 (Рис. 7).

Рис. 7. Удаление Dallas Lock 8.0-C

Нажать кнопку «Удалить» и подтвердить удаление. После этого запустится деинсталляция. После успешного удаления СЗИ НСД Dallas Lock 8.0 появится информационное окно о необходимости перезагрузки ПК (Рис. 8), после нажатия кнопки «Перезагрузка» будет выполнена принудительная (!) перезагрузка компьютера.

Право удаления СЗИ НСД может быть установлено для отдельных пользователей или групп пользователей администратором системы защиты. Необходимый параметр «Деактивация системы защиты» находится в категории «Права пользователей» на вкладке «Параметры безопасности». Подробнее в разделе «Полномочия пользователей на администрирование ».

При загрузке компьютера, защищенного системой Dallas Lock 8.0, в зависимости от операционной системы, появляется экран приветствия (приглашение на вход в систему) (Рис. 9, Рис. 10).

Рис. 9. Экран приветствия в ОС Windows 7

Рис. 10. Экран приветствия в ОС Windows XP

Для входа на защищенный системой Dallas Lock 8.0 компьютер каждому пользователю предлагается выполнить следующую последовательность шагов.

При вводе пароля следует помнить, что строчные и прописные буквы различаются. Допущенные ошибки при вводе исправляются так же, как и при заполнении текстового поля.

В случае успеха проверки, пользователю разрешается вход в систему, иначе вход в систему пользователю запрещается.

Если пользователю назначен аппаратный идентификатор, то, для того, чтобы его предъявить, необходимо:

- В зависимости от типа устройства предъявить идентификатор можно, вставив его в usb-порт, или прикоснувшись к считывателю.

- Необходимо выбрать наименование идентификатора, которое появится в выпадающем меню в поле «аппаратные идентификаторы» (Рис. 11):

Рис. 11. Выбор аппаратного идентификатора при входе в ОС Windows

- Далее, в зависимости от настроек, произведенных администратором безопасности, применительно к учетной записи пользователя, возможны следующие способы авторизации:

- Выбор аппаратного идентификатора и заполнение всех авторизационных полей формы (Рис. 12): 6

Рис. 12. Поля авторизации после предъявления идентификатора

- Выбор аппаратного идентификатора и ввод только пароля (логин автоматически считывается с идентификатора) (Рис. 13):

Рис. 13. Поля авторизации после предъявления идентификатора

- Выбор только аппаратного идентификатора (логин и пароль автоматически считываются с идентификатора) (Рис. 14):

Рис. 14. Поля авторизации после предъявления идентификатора

- Выбор аппаратного идентификатора и ввод только pin-кода идентификатора (логин и пароль автоматически считываются с идентификатора) (Рис. 15):

Доступные файлы (2):

| n1.doc | 17140kb. | 28.08.2013 15:39 | скачать |

| n2.pdf | 10394kb. | 17.12.2013 17:47 | скачать |

n1.doc

2.3.Удаление системы защиты

Чтобы осуществить удаление системы Dallas Lock 8.0, необходимо обладать соответствующими полномочиями на администрирование системы (полномочия на деактивацию) и одновременно являться администратором операционной системы.

Перед удалением системы защиты рекомендуется завершить работу всех приложений и сохранить результаты, так как удаление Dallas Lock 8.0 потребует принудительной перезагрузки компьютера. Удаление производится с помощью Мастера установок. В разных операционных системах запуск Мастера установок может осуществляться по-разному.

В ОС Windows 7 необходимо нажать кнопку «Пуск» , выбрать компонент «Панель управления» и открыть утилиту «Программы и компоненты». В появившемся окне из списка выбрать программу Dallas Lock 8.0 (Рис. 7).

Рис. 7. Удаление Dallas Lock 8.0-C

Нажать кнопку «Удалить» и подтвердить удаление. После этого запустится деинсталляция. После успешного удаления СЗИ НСД Dallas Lock 8.0 появится информационное окно о необходимости перезагрузки ПК (Рис. 8), после нажатия кнопки «Перезагрузка» будет выполнена принудительная (!) перезагрузка компьютера.

Право удаления СЗИ НСД может быть установлено для отдельных пользователей или групп пользователей администратором системы защиты. Необходимый параметр «Деактивация системы защиты» находится в категории «Права пользователей» на вкладке «Параметры безопасности». Подробнее в разделе «Полномочия пользователей на администрирование ».

При загрузке компьютера, защищенного системой Dallas Lock 8.0, в зависимости от операционной системы, появляется экран приветствия (приглашение на вход в систему) (Рис. 9, Рис. 10).

Рис. 9. Экран приветствия в ОС Windows 7

Рис. 10. Экран приветствия в ОС Windows XP

Для входа на защищенный системой Dallas Lock 8.0 компьютер каждому пользователю предлагается выполнить следующую последовательность шагов.

При вводе пароля следует помнить, что строчные и прописные буквы различаются. Допущенные ошибки при вводе исправляются так же, как и при заполнении текстового поля.

В случае успеха проверки, пользователю разрешается вход в систему, иначе вход в систему пользователю запрещается.

Если пользователю назначен аппаратный идентификатор, то, для того, чтобы его предъявить, необходимо:

- В зависимости от типа устройства предъявить идентификатор можно, вставив его в usb-порт, или прикоснувшись к считывателю.

- Необходимо выбрать наименование идентификатора, которое появится в выпадающем меню в поле «аппаратные идентификаторы» (Рис. 11):

Рис. 11. Выбор аппаратного идентификатора при входе в ОС Windows

- Далее, в зависимости от настроек, произведенных администратором безопасности, применительно к учетной записи пользователя, возможны следующие способы авторизации:

- Выбор аппаратного идентификатора и заполнение всех авторизационных полей формы (Рис. 12): 6

Рис. 12. Поля авторизации после предъявления идентификатора

- Выбор аппаратного идентификатора и ввод только пароля (логин автоматически считывается с идентификатора) (Рис. 13):

Рис. 13. Поля авторизации после предъявления идентификатора

- Выбор только аппаратного идентификатора (логин и пароль автоматически считываются с идентификатора) (Рис. 14):

Рис. 14. Поля авторизации после предъявления идентификатора

- Выбор аппаратного идентификатора и ввод только pin-кода идентификатора (логин и пароль автоматически считываются с идентификатора) (Рис. 15):

1. Для аварийного отключения системы защиты Dallas Lock 8.0 в Windows XP/2003 необходимо получить доступ к файловой системе.

Это можно сделать, в том числе, с помощью Консоли восстановления Windows (Recovery Console). Данная консоль представляет собой интерфейс командной строки, и имеет необходимый для администраторов минимум средств, которые позволяют выполнить восстановительные процедуры в системе, имеющей проблемы с загрузкой.

Чтобы запустить консоль восстановления, необходим установочный диск Windows ХР/2003. В некоторых случаях консоль восстановления может быть уже установлена вместе с ОС на ПК, тогда ее можно выбрать при обычном запуске Windows из меню параметров загрузки.

Для того чтобы получить доступ к консоли с загрузочного диска необходимы следующие действия:

1. После запуска диска дождаться завершения процесса копирования файлов установки, затем выбрать из меню параметров загрузки Консоль восстановления (Recovery Console), нажав «R».

3. Далее ввести пароль администратора. После чего откроется доступ к корню каталога файловой системы: «C:Windows».

| Примечание. Следует учесть, что Консоль восстановления имеется не на каждом загрузочном диске. Можно воспользоваться другими аварийно-восстановительными средствами получения прямого доступа к файловой системе в обход установленной ОС, например Live CD WIndows. |

2. После получения доступа к файловой системе необходимо подменить системные файлы.

Далее следует произвести отключение модуля интерактивного входа путем переименования и копирования файлов с помощью командной строки. Необходимо зайти в папку System32 с помощью команды «cd %windir%system32» и ввести следующие команды:

1. ren dlautp.dll dlautp_.dll

2. copy msv1_0.dll dlautp.dll

3. ren dlkerber.dll dlkerber_.dll

4. copy kerberos.dll dlkerber.dll

5. ren dlgina.dll dlgina_.dll

6. copy msgina.dll dlgina.dll

3. После подмены системных файлов необходимо очистить реестр.

Далее для корректного отключения системы защиты необходимо внести изменения в реестр. Открыть редактор реестра можно с помощью командной строки командой regedit после ввода предыдущих команд. Можно открыть реестр из операционной системы, так как после подмены системных файлов компьютер должен успешно загрузиться (в меню «Пуск» в поле ввода ввести команду regedit) (рис. 251).

Рис. 251. Окно редактора реестра

В редакторе реестра следует проделать следующие операции:

1. Необходимо удалить ключ GinaDLL, расположенный по пути: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon.

2. Также необходимо найти и полностью удалить из реестра следующие разделы:

Для удаления разделов из ветки Root необходимо изменить права доступа для текущего пользователя (удобно сделать это не для каждого ключа, а для ветки Root) (рис. 252).

Рис. 252. Изменение разрешений для раздела Root

3. Также необходимо изменить значение ключа UpperFilters в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass<4D36E967-E325-11CE-BFC1-08002BE10318>: вместо «DlDisk PartMgr» следует оставить «PartMgr».

14.2.2. Порядок аварийного

отключения для Windows Vista/2008/7/2008R2/8/2012

1. Для аварийного отключения системы защиты Dallas Lock 8.0 в ОС Windows Vista/2008/7/2008R2/8/2012 необходимо получить доступ к файловой системе.

Для этого можно воспользоваться, в том числе, платформой восстановления Windows Recovery Environment (WinRE), которая является «преемником» консоли восстановления для предыдущих версий ОС.

WinRE может быть загружена с установочного диска операционной системы. Но можно воспользоваться встроенным инструментом восстановления, не требующим загрузки с CD. Для этого необходимо запустить меню дополнительных вариантов загрузки (перед началом загрузки ОС нажать F8 на клавиатуре) (рис. 253).

Рис. 253. Меню дополнительных вариантов загрузки ОС Windows 7

Необходимо выбрать «Устранение неполадок компьютера» (Repair Your Computer).Windows загрузит необходимые файлы и запустит процесс восстановления. Система попросит выбрать язык и ввести авторизационные данные. Появится необходимое окно параметров восстановления системы. В нем следует выбрать открытие окна командной строки.

С помощью командной строки необходимо переключиться на диск (раздел жесткого диска), где установлена система защиты Dallas Lock 8.0. Следует учесть, что буква того диска, который определен консолью восстановления как диск с установленной системой защиты, может не совпадать с буквой диска назначенного ОС, на который система защиты была установлена (диск С) (рис. 254).

Рис. 254. Консоль восстановления системы в Windows 7 и список системных файлов

| Примечание. Следует учесть, что платформа восстановления WinRE имеется не на всех загрузочных дисках. Можно воспользоваться другими аварийно-восстановительными средствами получения прямого доступа к файловой системе в обход установленной ОС, например Live CD Windows. |

2. После получения доступа к файловой системе необходимо подменить системные файлы.

После получения доступа к файловой системе необходимо произвести отключение модуля интерактивного входа путем переименования и копирования файлов с помощью команд:

1. ren dlautp.dll dlautp_.dll

2. copy msv1_0.dll dlautp.dll

3. ren dlkerber.dll dlkerber_.dll

4. copy kerberos.dll dlkerber.dll

5. ren dllives.dll dllives_.dll

6. copy livessp.dll dllives.dll[13]

3. После подмены системных файлов необходимо очистить реестр.

После отключения модуля интерактивного входа для корректного отключения системы защиты необходимо внести изменения в реестр. Открыть редактор реестра можно с помощью командной строки командой regedit после ввода предыдущих команд. Можно открыть реестр из операционной системы, так как после подмены системных файлов компьютер должен успешно загрузиться (в поле ввода меню «Пуск» ввести команду regedit). В редакторе реестра следует проделать следующие операции:

1. Изменить значение на «0» параметра Disabled по пути:

· для Windows Vista/2008/7/2008R2:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionAuthentication Credential Providers<6f45dc1e-5384-457a-bc13-2cd81b0d28ed>,

· для Windows 8/2012:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionAuthentication Credential Providers<600e7adb-da3e-41a4-9225-3c0399e88c0c>.

2. Удалить ветку реестра по пути:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersion AuthenticationCredential Providers.

3. Также полностью удалить из реестра следующие разделы:

Для удаления разделов из ветки Root необходимо изменить права доступа для текущего пользователя (удобно сделать это не для каждого ключа, а для ветки Root).

4. Также необходимо изменить значение ключа UpperFilters в ветке

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlClass<4D36E967-E325-11CE-BFC1-08002BE10318>: вместо «DlDisk PartMgr» следует оставить «PartMgr».

| Примечание. При корректной загрузке ОС данные операции возможны и в режиме «Безопасный режим с поддержкой командной строки». В этом случае потребуется дополнительная авторизация в ОС Windows с правами администратора. |

После выполнения вышеописанных операций необходимо перезагрузить компьютер. После перезагрузки система защиты будет отключена; теперь можно снова запустить её установку, либо воспользоваться функцией «Восстановить» в окне установки и удаления программ.

Читайте также: