Как компьютерный вирус может проникнуть в систему интуит

Компьютерный вирус – специальная программа , составленная кем-то со злым умыслом или для демонстрации честолюбивых, в плохом смысле, интересов, способная к воспроизводству своего кода и к переходу от программы к программе (инфицирование).

Вирус подобен инфекции, проникающей в кровяные тельца и путешествующие по всему организму человека. Перехватывая управление (прерывания) вирус подключается к работающей программе или к другим программам и затем дает команду компьютеру для записи зараженной версии программы, а затем возвращает управление программе, как ни в чем не бывало. Затем или сразу этот вирус может заработать (перехватив управление от программы).

Отметим, что современные вирусы используют часто эффективные алгоритмы перебора вариантов ключей. Например, вирус Морриса эвристически перебирает варианты назначения паролей. Так как запас слов для компьютерного общения не так велик (около нескольких десятков тысяч слов), то возможны атаки " по словарю" – перебором вариантов "словаря вируса".

По мере появления новых компьютерных вирусов, разработчики антивирусных программ пишут вакцину против нее – так называемую антивирусную программу, которая, анализируя файлы, может распознать в них скрытый код вируса и далее, либо удалить этот код (вылечить), либо удалить зараженный файл .

Базы антивирусных программ обновляются часто.

Программы компании "ДиалогНаука" – DrWeb, Adinf, ADinfCureModule (пакет DSAV ). DrWeb выполняет функции антивирусного сканера. ADinf работает в качестве ревизора дисков, отслеживающего изменения размера, времени модификации программ и офисных документов, а также связанных с ними контрольных сумм. AdinfCureModule способна "лечить" файлы, зараженные еще не известными вирусами, используя общие сведения об устройстве вирусов, а также информацию о внешнем виде файлов до инфицирования. Программный пакет AntiViralToolkitPro ( AVP , лаборатория Евгения Касперского) способен проверять архивные файлы многих форматов, сканировать письма электронной почты систем Microsoft Mail, Exchange и Internet Mail . При этом проверяются и файлы, вложенные внутрь писем.

Попытка хакеров – создателей вирусов, как правило, молодых людей, реализовать себя в написании вируса, связана с желанием "прогреметь славой Герострата".

Хакер – обычно программист высокой квалификации (видимо, лишь в смысле оперирования с архитектурой, системой команд и прерываний, а не в смысле решения важных научно-практических задач).

Следует, справедливости ради, отметить, что хакерство стимулировалось самим обществом, возможно, его излишней коммерциализацией.

В этой связи интересен своеобразный этический кодекс хакера, изложенный Стивеном Леви в книге "Хакеры", в частности, включающие следующие нормы (которые уже – не движущая сила хакеров):

- информация принадлежит всем и главная задача создавать и распространять знания, а не держать их в секрете;

- программный код – общее достояние и программы не должны защищаться авторским правом или снабжаться защитой от копирования;

- программирование – искусство, совершенная программа должна занимать несколько строк и уметь манипулировать другими программами, как и файлами.

Хакеры бывают различного типа; основные их группы условно можно определить так:

- взломщики программного обеспечения – наиболее многочисленная группа хакеров;

- взломщики карточек – малочисленная группа взломщиков банковских смарт-карт, телефонных карточек и др.;

- взломщики сетей – незаконные пользователи различных коммерческих и иных информационных компьютерных сетей.

Особенно опасны вирусы в компьютерных сетях, так как они могут парализовать работу всей сети.

Они могут проникать в сеть :

- с внешних носителей информации (из копируемых файлов, с блуждающих дискет);

- через электронную почту (из присоединенных к письму файлов);

- через Интернет (из загружаемых программных файлов).

Существуют различные методы и пакеты программ для борьбы с сетевыми вирусами.

При выборе антивирусных средств, необходимо придерживаться следующих простых принципов:

- если используются в системе различные платформы, операционные среды, то антивирусный пакет должен поддерживать все эти платформы;

- антивирусный пакет должен быть простым и понятным, дружественным в использовании;

- антивирусный пакет должен обнаруживать и новые неизвестные вирусы и иметь пополняемую и обновляемую регулярно базу данных о вирусах;

- антивирусный пакет должен быть лицензионным, регулярно обновляемым, а сам поставщик должен иметь свой антивирусный центр, сервер, откуда можно получить необходимую срочную помощь, информацию.

Исследования свидетельствуют, что если половина компьютеров в мире будет иметь постоянную, эффективную антивирусную защиту, то компьютерные вирусы лишатся возможности размножаться.

Принципы работы современных антивирусных программ (пакетов):

- регулярное сканирование ОЗУ и дисков по расписанию;

- сканирование ОЗУ, а также записываемых и читаемых файлов в реальном режиме времени с помощью резидентного модуля;

- выборочное сканирование файлов с измененными или подозрительными атрибутами – размером, датой модификации, контрольной суммой и т.д.;

- сканирование архивных файлов;

- эвристическое распознавание поведения, характерного для компьютерных вирусов;

- автоматическое обновление баз данных по вирусам;

- удаленная установка, настройка и администрирование антивирусных программ (системным администратором);

- удаленное обновление антивирусного пакета и баз данных с информацией о вирусах;

- принудительная проверка подключенных к корпоративной сети компьютеров, инициируемая системным администратором;

- обнаружение и оповещение системного администратора о событиях, связанных с вирусными атаками;

- ведение протоколов, содержащих подробную информацию (место, источник, время, способ и др.) о всех событиях, касающихся антивирусной защиты и фильтрация трафика сети (Интернет) с целью обнаружения вирусов;

- выявление потенциально опасных макросов, апплетов и модулей.

Оценка безопасности компьютерных систем базируется на различных группах защиты систем:

- класс систем минимальной защищенности (класс D);

- класс систем с защитой по усмотрению пользователя (класс C);

- класс систем с обязательной защитой (класс B);

- класс систем с гарантированной защитой (класс A) .

Эти группы имеют и подклассы, которые мы не рассматриваем, так как они представляют интерес, в основном, для специалистов.

В юриспруденции появилось понятие "информационное преступление", под которым, как правило, понимается общественно опасное деяние, запрещенное уголовным законом под угрозой наказания, совершенное в области информационных правоотношений, а именно, связанное с посягательством на информацию и информационные ресурсы и системы, распространение вредоносных информационных ресурсов, с созданием помех для доступа к открытым информационным ресурсам.

Преступления, предметом которого является информация (например, ст. 137, 147, 183, 195, 275, 276, 284 УК), рассматриваются вне зависимости от носителя информации – личная переписка, официальный документ, фотография, видеокассета и т.п.

Государственная тайна – это защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации.

Конфиденциальная информация – это сведения, имеющие различное содержание, которые защищаются нормами УК РФ, например, неприкосновенности частной жизни, разглашение сущности объектов авторского права или изобретения, банковской, профессиональной или служебной тайны, например, разглашение материалов судебного дела.

В каждой компании должен быть регламентирован полный цикл работы с конфиденциальными документами, например, в документе (для служебного пользования) "Положение о конфиденциальной информации". В ней, в частности, должны быть указаны правила пересылки-приема электронной почты в корпоративной сети, категоризации пользователей общекорпоративных ресурсов, копирования, резервирования, хранения информации и т.д.

Коммерческая информация – информация , которая возникает в результате правовых коммерческих взаимоотношений участников и которая может регулировать такие отношения. Эта важная составляющая информационных взаимоотношений, часто конкурентных.

Коммерческую ценность информация может иметь реальную или потенциальную.

Особый вид информационных преступлений – преступления, предметом которых является вредоносная информация – информация , которая может быть использована для создания оружия массового поражения, призывы к насилию, массовым беспорядкам, захвату власти, насильственному изменению конституционного строя, отказу от исполнения гражданских обязанностей, национальной или религиозной вражде, порнографического характера.

Существует вид информационных преступлений связанных с посягательствами на право каждого к доступу к открытой информации (не являющейся государственной тайной или конфиденциальной информацией).

- в законодательных и нормативных актах, устанавливающих правовой статус органов государственной власти и местного самоуправления, организаций, общественных объединений;

- о правах, свободах и обязанностях граждан, порядке их реализации;

- эколого-метеорологическая, демографическая, санитарно-эпидемиологическая обстановка, необходимая для обеспечения безопасного функционирования населенных пунктов, производственных объектов, безопасности граждан и населения в целом;

- о деятельности органов государственной власти и местного самоуправления, об использовании бюджетных средств и других государственных и местных ресурсов и факты нарушения ими законности, о состоянии экономики и потребностях населения;

- о привилегиях, компенсациях и льготах, предоставляемых государством гражданам, должностным лицам, предприятиям, учреждениям и организациям;

- факты нарушения прав и свобод человека и гражданина и др.

Имеются две большие группы деяний, посягающих на общедоступную информацию:

- отказ или бездействие в предоставлении такой необходимой информации (ст. 287, 308 УК) или уклонение от ее предоставления (ст. 287 УК) или ее сокрытие (ст. 237 УК);

- предоставление информации ненадлежащего вида (ложной, искаженной, неполной) (например, ст. 182, 207, 237, 306, 307 УК).

Компьютерные преступления могут классифицироваться как информационные преступления, направленные на актуализируемый с помощью компьютерных и информационных систем информационный ресурс , т.е. несанкционированно копирующие, перехватывающие, искажающие, уничтожающие, деструктурирующие этот информационный ресурс .

К сожалению, в мире еще нет адекватной и релевантной системы против компьютерных преступлений. Их часто квалифицируют по совокупности, так как нет четкого "информатического", а тем более, правового определения информации.

Вопросы для самоконтроля

- Что такое компьютерный вирус?

- Каковы типы компьютерных вирусов?

- Каковы типы хакеров?

- Каковы классы безопасности компьютерных систем?

- Что такое информационное преступление?

- Что такое компьютерное преступление?

- Каковы преступления по ограничению (запрету) доступа к информации?

- Что такое государственная тайна и как она может быть защищена?

- Что такое конфиденциальная информация и как она может быть защищена?

- Что такое коммерческая информация и как она может быть защищена?

- Что такое вредоносная информация?

Задачи и упражнения

- Сколько времени необходимо на расшифровку ключа алгоритма на компьютере быстродействием 1000 млрд. операций в сек., если один ключ расшифровывается за 10 операций?

- Определите тип защиты (класс защищенности) компьютеров в компьютерном классе Вашего вуза.

- Напишите эссе на тему "Троянский конь".

Пользователи компьютеров Windows и Mac, смартфонов и планшетов находятся под постоянно растущей угрозой, исходящей от компьютерных вирусов и вредоносных программ. Принятие мер означает понимание того, с чем вы столкнулись. Рассмотрим основные типы вредоносных программ и их последствия.

Краткий обзор

Термин «вредоносное ПО» используется для описания любой вредоносной программы на компьютере или мобильном устройстве. Эти программы устанавливаются без согласия пользователей и могут вызывать ряд неприятных последствий, таких как снижение производительности компьютера, извлечение из системы персональных данных пользователя, удаление данных или даже воздействие на работу аппаратных средств компьютера. Поскольку киберпреступники придумывают все более сложные способы проникновения в системы пользователей, рынок вредоносных программ существенно расширился. Давайте рассмотрим некоторые из наиболее распространенных типов вредоносных программ, которые можно встретить в интернете.

1. Вирусы

Компьютерные вирусы получили свое название за способность «заражать» множество файлов на компьютере. Они распространяются и на другие машины, когда зараженные файлы отправляются по электронной почте или переносятся пользователями на физических носителях, например, на USB-накопителях или (раньше) на дискетах. По данным Национального института стандартов и технологий (NIST) , первый компьютерный вирус под названием «Brain» был написан в 1986 году двумя братьями с целью наказать пиратов, ворующих ПО у компании. Вирус заражал загрузочный сектор дискет и передавался на другие компьютеры через скопированные зараженные дискеты.

2. Черви

В отличие от вирусов, червям для распространения не требуются вмешательства человека: они заражают один компьютер, а затем через компьютерные сети распространяются на другие машины без участия их владельцев. Используя уязвимости сети, например, недостатки в почтовых программах, черви могут отправлять тысячи своих копий и заражать все новые системы, и затем процесс начинается снова. Помимо того, что многие черви просто «съедают» системные ресурсы, снижая тем самым производительность компьютера, большинство из них теперь содержит вредоносные «составляющие», предназначенные для кражи или удаления файлов.

3. Рекламное ПО

Одним из наиболее распространенных типов вредоносных программ является рекламное ПО. Программы автоматически доставляют рекламные объявления на хост-компьютеры. Среди разновидностей Adware - всплывающие рекламные объявления на веб-страницах и реклама, входящая в состав «бесплатного» ПО. Некоторые рекламные программы относительно безвредны, в других используются инструменты отслеживания для сбора информации о вашем местонахождении или истории посещения сайтов и вывода целевых объявлений на экран вашего компьютера. BetaNews сообщил об обнаружении нового типа рекламного ПО, который может отключить антивирусную защиту. Поскольку Adware устанавливается с согласия пользователя, такие программы нельзя назвать вредоносными: обычно они идентифицируются как «потенциально нежелательные программы».

4. Шпионское ПО

Шпионское ПО делает то, что предполагает его название - следит за вашими действиями на компьютере. Оно собирает информацию (например, регистрирует нажатия клавиш на клавиатуре вашего компьютера, отслеживает, какие сайты вы посещаете и даже перехватывает ваши регистрационные данные), которая затем отправляется третьим лицам, как правило, киберпреступникам. Оно также может изменять определенные параметры защиты на вашем компьютере или препятствовать сетевым соединениям. Как пишет TechEye, новые типы шпионских программ позволяют злоумышленникам отслеживать поведение пользователей (естественно, без их согласия) на разных устройствах.

5. Программы-вымогатели

Программы-вымогатели заражают ваш компьютер, затем шифруют конфиденциальные данные, например, личные документы или фотографии, и требуют выкуп за их расшифровку. Если вы отказываетесь платить, данные удаляются. Некоторые типы программ-вымогателей могут полностью заблокировать доступ к вашему компьютеру. Они могут выдавать свои действия за работу правоохранительных органов и обвинить вас в каких-либо противоправных поступках. В июне 2015 года в Центр приёма жалоб на мошенничество в Интернете при ФБР обратились пользователи, сообщившие о финансовых потерях на общую сумму 18 000 000 долларов в результате деятельности вируса-вымогателя CryptoWall.

6. Боты

Боты - это программы, предназначенные для автоматического выполнения определенных операций. Они могут использоваться для легитимных целей, но злоумышленники приспособили их для своих вредоносных целей. Проникнув в компьютер, боты могут заставить его выполнять определенные команды без одобрения или вообще без ведома пользователя. Хакеры могут также пытаться заразить несколько компьютеров одним и тем же ботом, чтобы создать бот-сеть, которая затем будет использоваться для удаленного управления взломанными машинами - красть конфиденциальные данные, следить за действиями жертвы, автоматически распространять спам или запускать разрушительные DDoS-атаки в компьютерных сетях.

7. Руткиты

Руткиты позволяют третьей стороне получать удаленный доступ к компьютеру и управлять им. Эти программы используются IT-специалистами для дистанционного устранения сетевых проблем. Но в руках злоумышленников они превращаются в инструмент мошенничества: проникнув в ваш компьютер, руткиты обеспечивают киберпреступникам возможность получить контроль над ним и похитить ваши данные или установить другие вредоносные программы. Руткиты умеют качественно маскировать свое присутствие в системе, чтобы оставаться незамеченными как можно дольше. Обнаружение такого вредоносного кода требует ручного мониторинга необычного поведения, а также регулярного внесения корректировок в программное обеспечение и операционную систему для исключения потенциальных маршрутов заражения.

8. Троянские программы

Более известные как троянцы, эти программы маскируются под легитимные файлы или ПО. После скачивания и установки они вносят изменения в систему и осуществляют вредоносную деятельность без ведома или согласия жертвы.

9. Баги

Баги - ошибки в фрагментах программного кода - это не тип вредоносного ПО, а именно ошибки, допущенные программистом. Они могут иметь пагубные последствия для вашего компьютера, такие как остановка, сбой или снижение производительности. В то же время баги в системе безопасности - это легкий способ для злоумышленников обойти защиту и заразить вашу машину. Обеспечение более эффективного контроля безопасности на стороне разработчика помогает устранить ошибки, но важно также регулярного проводить программные корректировки, направленные на устранение конкретных багов.

Мифы и факты

Существует ряд распространенных мифов, связанных с компьютерными вирусами:

Между тем, рост количества устройств взаимодействующих друг с другом в Интернете Вещей (IoT), открывает дополнительные интересные возможности: что если зараженный автомобиль съедет с дороги, или зараженная «умная» печь продолжит нагреваться, пока не случится превышение нормальной нагрузки? Вредоносного ПО будущего может сделать такой физический ущерб реальностью.

У пользователей есть ряд неправильных представлений о вредоносных программах: например, многие считают, что признаки заражения всегда заметны и поэтому они смогут определить, что их компьютер заражен. Однако, как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения.

Tweet: Как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения. Твитни это!

Так же не стоит верить, что все сайты с хорошей репутацией безопасны. Они также могут быть взломаны киберпреступниками. А посещение зараженного вредоносным кодом легитимного сайта – еще большая вероятность для пользователя расстаться со своей личной информацией. Именно это, как пишет SecurityWeek, произошло с Всемирным банком. Также многие пользователи считают, что их личные данные - фотографии, документы и файлы - не представляют интереса для создателей вредоносных программ. Киберпреступники же используют общедоступные данные для того, чтобы атаковать отдельных пользователей, или собрать информацию, которая поможет им создать фишинговые письма, чтобы проникнуть во внутренние сети организаций.

Стандартные методы заражения

Конфиденциальные данные, такие как пароли, являются главной целью киберпреступников. Помимо использования вредоносных программ для перехвата паролей в момент их ввода, злоумышленники также могут собирать пароли с веб-сайтов и других компьютеров, которые они взломали. Вот почему так важно использовать уникальный и сложный пароль для каждой учетной записи. Он должен состоять из 15 и более символов, включающих буквы, цифры и специальные символы. Таким образом, если киберпреступникам удастся взломать один аккаунт, они не получат доступ ко всем вашим учетным записям. К сожалению, большинство пользователей имеют очень слабые пароли: вместо того, чтобы придумать труднодоступную комбинацию, они обращаются к standby-паролям типа «123456» или «Password123», которые преступники легко подбирают. Даже контрольные вопросы не всегда могут служить эффективной защитой, потому что многие люди дают один и тот же ответ на вопрос «Ваше любимая еда?», например, если вы находитесь в Соединенных Штатах, то почти наверняка ответ будет - «Пицца».

Признаки заражения

Хотя большинство вредоносных программ не оставляет никаких явных следов, и ваш компьютер работает нормально, иногда все же можно заметить признаки возможного заражения. Самый первый из них - снижение производительности, т.е. процессы происходят медленные, загрузка окон занимает больше времени, в фоновом режиме работают какие-то случайные программы. Еще одним настораживающим признаком может считаться измененных домашних интернет-страниц в вашем браузере или более частое, чем обычно, появление всплывающих объявлений. В некоторых случаях вредоносное ПО даже может влиять на базовые функции компьютера: не открывается Windows, нет подключения к Интернету или доступа к более высокоуровневым функциям управления системой более высокого уровня. Если вы подозреваете, что ваш компьютер может быть заражен, немедленно произведите проверку системы. Если заражение не обнаружено, но вы все еще сомневаетесь, получите второе мнение - запустите альтернативный антивирусный сканер.

Другие полезные статьи и ссылки по теме «Компьютерные вирусы и вредоносное ПО»

Компьютерный вирус - это вредоносная программа, написанная специально для получения доступа к компьютеру без разрешения его владельца. Такие программы в основном пишутся для кражи или уничтожения компьютерных данных.

Большинство систем заражаются вирусами из-за ошибок в программах, уязвимости операционных систем и плохой защиты. По данным AV-Test, независимой организации, занимающейся анализом и оценкой антивирусного и защитного программного обеспечения, каждый день обнаруживается около 560 000 новых вредоносных программ.

Существуют различные типы компьютерных вирусов, которые можно разделить на категории в зависимости от их происхождения, возможностей распространения, места хранения, файлов, которые они заражают, и разрушительной природы. Давайте углубимся и посмотрим, как эти вирусы работают на самом деле.

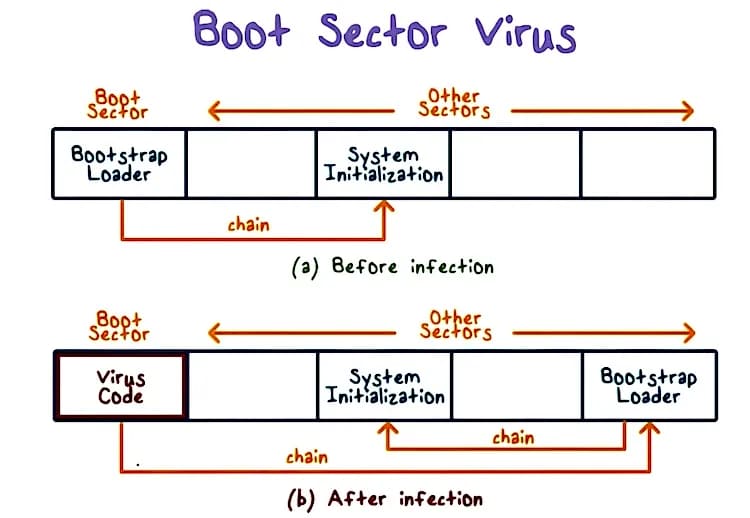

1. Вирус загрузочного сектора

Примеры: Form, Disk Killer, Stone virus, Polyboot.B

Может поражать: Любой файл после попадания в основную память

Вирус Boot Sector заражает главную загрузочную запись (MBR) устройства хранения данных. Любой носитель, независимо от того, является он загрузочным или нет, может вызвать этот вирус. Эти вирусы внедряют свой код в таблицу разделов жесткого диска. После перезагрузки компьютера он попадает в основную память.

Среди распространенных проблем, которые могут возникнуть после заражения, - проблемы с загрузкой, нестабильная работа системы и невозможность найти жесткий диск.

Поскольку вирус загрузочного сектора может шифровать загрузочный сектор, его может быть трудно удалить. В большинстве случаев пользователи даже не подозревают о заражении вирусом, пока не просканируют систему с помощью антивирусной программы.

Однако этот тип вируса стал редким после сокращения использования дискет. Современные операционные системы поставляются со встроенной защитой загрузочного сектора, которая затрудняет поиск MBR.

Защита: Убедитесь, что используемый диск защищен от записи. Не запускайте и не перезагружайте компьютер с подключенными неизвестными внешними дисками.

2. Вирус прямого действия

Вирус прямого действия быстро проникает в оперативную память, заражает все программы/файлы/папки, определенные в пути Autoexec.bat, а затем удаляет себя. Он также может уничтожить данные, находящиеся на жестком диске или USB, подключенном к компьютеру.

Обычно они распространяются при выполнении файла, в котором они содержатся. Пока вы не запустите или не откроете файл, он не распространится на другие части вашего устройства или сети.

Хотя эти вирусы находятся в корневом каталоге жесткого диска, они способны менять местоположение при каждом выполнении. Во многих случаях они не удаляют системные файлы, но снижают общую производительность системы.

Защита: Используйте антивирусный сканер. Вирус прямого действия легко обнаружить, а все зараженные файлы можно полностью восстановить.

3. Вирус перезаписи

Примеры: Grog.377, Grog.202/456, Way, Loveletter.

Может поражать: Любой файл

Вирусы перезаписи очень опасны. Они поражают широкий спектр операционных систем, включая Windows, DOS, Macintosh и Linux. Они просто удаляют данные (частично или полностью) и заменяют оригинальный код своим собственным.

Они заменяют содержимое файла, не изменяя его размер. И как только файл заражен, его невозможно восстановить, и в итоге вы потеряете все данные.

Более того, вирусы этого типа могут не только сделать приложения неработоспособными, но и зашифровать и украсть ваши данные при выполнении.

Несмотря на свою эффективность, злоумышленники больше не используют вирусы перезаписи. Они предпочитают заманивать пользователей настоящими троянскими конями и распространять вредоносный код по электронной почте.

Защита: Единственный способ избавиться от этого вируса - удалить все зараженные файлы, поэтому лучше постоянно обновлять свою антивирусную программу, особенно если вы используете Windows.

4. Скрипт-вирусы

Примеры: DDoS, JS.fornight

Может повлиять на: Любая веб-страница путем внедрения скрытого кода в заголовок, нижний колонтитул или файл корневого доступа.

Вирус веб-скриптов нарушает безопасность веб-браузера, позволяя злоумышленникам внедрять сценарии на стороне клиента в веб-страницу. Он распространяется гораздо быстрее, чем другие обычные вирусы.

Когда он нарушает безопасность веб-браузера, он внедряет вредоносный код для изменения некоторых настроек и захвата браузера. Как правило, он распространяется с помощью зараженной рекламы, всплывающей на веб-страницах.

Вирусы веб-скриптов в основном нацелены на сайты социальных сетей. Некоторые из них достаточно мощны, чтобы рассылать спам по электронной почте и инициировать опасные атаки, такие как DDoS-атаки, чтобы сделать сервер неотзывчивым или до предела медленным.

Их можно разделить на две группы:

- Постоянные вирусы веб-скриптов: могут выдавать себя за пользователя и наносить большой ущерб.

- Непостоянный вирус веб-скриптинга: атакует пользователя незаметно. Он работает в фоновом режиме и остается навсегда скрытым для пользователя.

Защита: Используйте средства удаления вредоносных программ в Windows, отключите скрипты, используйте защиту cookie или установите программное обеспечение для защиты веб-браузера в режиме реального времени.

5. Каталоговый вирус

Пример: Dir-2

Может поражать: Всю программу в каталоге.

Каталоговый вирус (также известный как Кластерный вирус) заражает файл, изменяя информацию о каталоге DOS. Он изменяет DOS таким образом, что она указывает на код вируса, а не на исходную программу.

Более конкретно, этот вирус внедряет вредоносный код в кластер и помечает его как выделенный в FAT. Затем он сохраняет первый кластер и использует его для нацеливания на другие кластеры, связанные с файлом, который он хочет заразить следующим.

Когда вы запускаете программу, DOS загружает и выполняет код вируса до запуска собственно программного кода. Другими словами, вы неосознанно запускаете вирусную программу, в то время как оригинальная программа предварительно перемещена вирусом. После заражения становится очень трудно найти оригинальный файл.

Защита: Установите антивирус, чтобы переместить ошибочно перемещенные файлы.

6. Полиморфный вирус

Примеры: Whale, Simile, SMEG engine, UPolyX.

Может поражать: Любой файл

Полиморфные вирусы кодируют себя, используя разные ключи шифрования каждый раз, когда заражают программу или создают свою копию. Из-за различных ключей шифрования антивирусным программам становится очень трудно их обнаружить.

Этот тип вируса зависит от мутационных механизмов для изменения своих процедур расшифровки каждый раз, когда он заражает устройство. Он использует сложные мутационные механизмы, которые генерируют миллиарды процедур дешифрования, что еще больше затрудняет его обнаружение.

Другими словами, это самошифрующийся вирус, созданный для того, чтобы избежать обнаружения сканерами.

Защита: Установите современные антивирусные инструменты, оснащенные новейшими технологиями безопасности (такими как алгоритмы машинного обучения и аналитика на основе поведения) для обнаружения угроз

7. Резидентный вирус памяти

Примеры: Randex, Meve, CMJ

Может влиять на: Текущие файлы на компьютере, а также файлы, которые копируются или переименовываются.

Резидентный вирус живет в первичной памяти (RAM) и активируется при включении компьютера. Он поражает все файлы, запущенные в данный момент на рабочем столе.

Поскольку вирус загружает свой модуль репликации в основную память, он может заражать файлы, не будучи запущенным. Он автоматически активируется всякий раз, когда операционная система загружается или выполняет определенные функции.

Существует два типа вирусов, живущих в памяти:

- Быстрые инфекторы специально созданы для того, чтобы как можно быстрее испортить как можно больше файлов. Их очень легко заметить из-за их негативных последствий.

- Медленные инфекторы постепенно снижают производительность компьютера. Они распространяются более широко, поскольку могут оставаться незамеченными гораздо дольше.

Защита: Сильные антивирусные инструменты могут удалить вирус из памяти. Они могут поставляться в виде патча для ОС или обновления существующего антивирусного программного обеспечения.

Если вам повезет, в вашем антивирусном ПО может быть расширение или плагин, который можно загрузить на флешку и запустить, чтобы удалить вирус из памяти. В противном случае, возможно, придется переформатировать машину и восстановить все, что можно, из имеющейся резервной копии.

8. Макровирус

Примеры: Bablas, Concept и вирус Melissa

Может поражать: файлы .mdb, .PPS, .Doc, .XLs.

Эти вирусы написаны на том же макроязыке, который используется в популярных программах, таких как Microsoft Excel и Word. Они вставляют вредоносный код в макросы, связанные с электронными таблицами, документами и другими файлами данных, заставляя зараженную программу запускаться сразу после открытия документа.

Макровирусы предназначены для повреждения данных, вставки слов или изображений, перемещения текста, отправки файлов, форматирования жестких дисков или передачи еще более разрушительных видов вредоносных программ. Они передаются через фишинговые электронные письма. В основном они поражают файлы MS Excel, Word и PowerPoint.

Поскольку этот тип вируса действует на приложения (а не на операционные системы), он может заразить любой компьютер под управлением любой операционной системы, даже Linux и macOS.

Защита: Отключите макросы и не открывайте электронные письма из неизвестных источников. Вы также можете установить современное антивирусное программное обеспечение, которое легко обнаруживает макровирусы.

9. Вирус-компаньон

Примеры: Stator, Terrax.1096

Может поражать: Все файлы .exe

В большинстве случаев вирусы-компаньоны требуют вмешательства человека для дальнейшего заражения машины. После появления Windows XP, которая больше не использует интерфейс MS-DOS, у таких вирусов стало меньше путей для распространения.

Однако вирус все еще работает в последних версиях операционных систем Windows, если пользователь открывает файл непреднамеренно, особенно при отключенной опции "показывать расширение файла".

10. Многосторонний вирус

Примеры: Ghostball, Invader.

Может повлиять на: файлы и загрузочный сектор.

Многосторонний вирус заражает и распространяется разными способами в зависимости от операционной системы. Обычно он остается в памяти и заражает жесткий диск.

В отличие от других вирусов, которые поражают либо загрузочный сектор, либо программные файлы, многосторонний вирус атакует как загрузочный сектор, так и исполняемые файлы одновременно, вызывая еще больший ущерб.

Попадая в систему, он заражает все диски, изменяя содержимое приложений. Вскоре вы начнете замечать отставание в производительности и нехватку виртуальной памяти, доступной для пользовательских приложений.

Защита: Очищайте загрузочный сектор и весь диск перед сохранением новых данных. Не открывайте вложения из ненадежных интернет-источников и установите надежный и проверенный антивирусный инструмент.

11. FAT-вирус

Пример: Вирус ссылок

Может поражать: Любой файл

FAT расшифровывается как file allocation table, это раздел диска, который используется для хранения информации, такой как расположение всех файлов, общий объем памяти, доступное пространство, использованное пространство и т.д.

Вирус FAT изменяет индекс и делает невозможным для компьютера выделение файла. Он достаточно силен, чтобы заставить вас отформатировать весь диск.

Другими словами, вирус не изменяет хост-файлы. Вместо этого он заставляет операционную систему выполнять вредоносный код, изменяющий определенные поля в файловой системе FAT. В результате компьютер не может получить доступ к определенным разделам жесткого диска, где находятся важные файлы.

По мере распространения вируса несколько файлов или даже целые каталоги могут быть перезаписаны и безвозвратно потеряны.

Защита: Избегайте загрузки файлов из ненадежных источников, особенно тех, которые определены браузером или поисковой системой как "атакующие/небезопасные сайты". Используйте надежное антивирусное программное обеспечение.

Другие вредоносные программы, которые не являются вирусами, но не менее опасны

12. Троянский конь

Примеры: ProRat, ZeroAccess, Beast, Netbus, Zeus

Троянский конь (или троян) - это невоспроизводимый тип вредоносного ПО, который выглядит легитимным. Пользователей обычно обманом заставляют загрузить и выполнить его на своей системе. Он может уничтожить/изменить все файлы, модифицировать реестр или вывести компьютер из строя. Более того, он может дать хакерам удаленный доступ к вашему компьютеру.

Как правило, трояны распространяются с помощью различных форм социальной инженерии. Например, пользователей обманом заставляют нажимать на поддельные рекламные объявления или открывать вложения электронной почты, замаскированные под настоящие.

Защита: Избегайте открытия неизвестных файлов (особенно с расширениями .exe, .bat и .vbs), атакованных по электронной почте. Используйте надежное антивирусное программное обеспечение высокого класса и регулярно обновляйте его.

13. Червь

Пример: Code red, ILOVEYOU, Morris, Nimda, Sober, WANK.

Червь - это отдельная вредоносная программа, которая воспроизводит себя для распространения на другие компьютеры. Для перемещения от одной системы к другой он использует сети (в основном электронную почту) и бреши в системе безопасности. В отличие от вирусов, он перегружает сеть, реплицируясь или отправляя слишком много данных (превышая пропускную способность), заставляя хозяев отключать сервер.

Червь способен реплицировать себя без какого-либо участия человека. Ему даже не нужно подключать приложение, чтобы нанести ущерб.

Большинство червей предназначены для изменения содержимого, удаления файлов, истощения системных ресурсов или внедрения на компьютер дополнительного вредоносного кода. Они также могут красть данные и устанавливать черный ход, облегчая злоумышленникам контроль над компьютером и его системными настройками.

Защита: Обновляйте операционную систему и убедитесь, что вы используете надежное программное обеспечение для обеспечения безопасности.

14. Логические бомбы

Логические бомбы - это не вирус, но по своей сути вредоносны, как черви и вирусы. Это часть кода, намеренно вставленная (скрытая) в программу. Код выполняется при соблюдении определенных критериев.

Например, взломщик может вставить код кейлоггера в любое расширение веб-браузера. Код активируется каждый раз, когда вы посещаете страницу входа в систему. Затем он перехватывает все нажатия клавиш, чтобы украсть ваше имя пользователя и пароль.

Логические бомбы могут быть вставлены в существующее программное обеспечение или в другие формы вредоносного ПО, такие как черви, вирусы или троянские кони. Они находятся в спящем состоянии до момента срабатывания и могут оставаться незамеченными годами.

Защита: Периодически сканируйте все файлы, включая сжатые, и обновляйте антивирусное программное обеспечение.

Часто задаваемые вопросы

Когда был создан самый первый компьютерный вирус?

Кто создал первый вирус для ПК?

В 1986 году Амджад Фарук Алви и Басит Фарук Алви написали вирус для загрузочного сектора под названием "Brain", чтобы предотвратить несанкционированное копирование созданного ими программного обеспечения. 'Brain' считается первым компьютерным вирусом для IBM PC и совместимых компьютеров.

Первым вирусом, специально нацеленным на Microsoft Windows, был WinVir. Он был обнаружен в 1992 году. Вирус не содержал никаких вызовов Windows API. Вместо этого он использовал API DOS.

Какая самая дорогая кибератака всех времен?

Самой разрушительной вредоносной программой на сегодняшний день является MyDoom. Впервые обнаруженный в январе 2004 года, он стал самым быстро распространяющимся почтовым червем в истории. Он создавал сетевые дыры, через которые злоумышленники получали доступ к зараженным машинам.

В 2004 году почти четвертая часть всех электронных писем была заражена MyDoom. Ущерб от этого вируса составил более 38 миллиардов.

Компьютерные вирусы появились очень давно, еще в сороковых годах XX века. За прошедшее время они стали многократно сложнее, и последствия — разрушительнее. Вирусы проникают в компьютер различными путями. Через диски (гибкие, лазерные), флеш-карты, MP3-плееры и.т.п., а также через компьютерные сети. Вирусы являются главной причиной потери информации. Они блокируют работу сетей организаций и предприятий. Однажды вирус стал причиной смерти пациента – в Нидерландах человек получил критическую дозу лекарства, так как вирус заставил выдать неправильную информацию о дозировке.

Виды компьютерных вирусов. Описание компьютерных вирусов.

Существуют несколько типов вирусов:

Начинают действовать только после активации зараженного файла. Распространяются только вместе с зараженным файлом при передаче или копировании.

Собирают и передают информацию, разрушают ее или искажают, используют ресурсы компьютера в посторонних целях, нарушают его работоспособность.

Обладают свойствами классических вирусов и троянов. Но в отличие от них, заражают другие выполняемые файлы, размножаются на другие компьютеры.

Признаки заражения компьютерными вирусами.

Существуют несколько признаков заражения. К ним относятся:

Если ваш компьютер медленно работает при запуске программ и приложений, частенько зависает, исчезают некоторые файлы или искажается информация в них, то это тоже один из косвенных признаков заражения. Обнаружив такие симптомы у себя, не паникуйте. Отключите компьютер от локальной сети, если таковые имеются, от интернета. И не пытайтесь самостоятельно устранить вирусы, так как неправильное их удаление приводит к потери данных и сбоям в системе.

Частный компьютерный мастер Самир готов предоставить вам гарантированную комплексную защиту от компьютерных вирусов. Работаю только с хорошо зарекомендовавшими себя лицензионными антивирусными программами самых известных производителей. Произвожу настройку вашего компьютера или локальной сети. И гарантирую максимальную защиту конфиденциальной информации, предотвращение утечки информации в дальнейшем.

Нормальная и безопасная работа без установки антивирусных программ невозможна. Но в последнее время в большом количестве стали появляться пиратские копии таких программ. Зачастую их установка приводит к обратным последствиям. А исправление ошибок может стоить дороже, чем сам компьютер. Я устанавливаю своим клиентам лицензионную версию антивирусного ПО, и вы, таким образом, гарантированно защитите свой компьютер от вирусов

Основная черта компьютерного вируса - это способность к саморазмножению.

Путями проникновения вируса могут служить как мобильные носители, так и сетевые соединения - фактически, все каналы, по которым можно скопировать файл. Однако в отличие от червей, вирусы не используют сетевые ресурсы - заражение вирусом возможно, только если пользователь сам каким-либо образом его активировал. Например, скопировал или получил по почте зараженный файл и сам его запустил или просто открыл.

Классификация

Ныне существует немало разновидностей вирусов, различающихся по основному способу распространения и функциональности. Если изначально вирусы распространялись на дискетах и других носителях, то сейчас доминируют вирусы, распространяющиеся через Интернет. Растёт и функциональность вирусов, которую они перенимают от других видов программ. В настоящее время не существует единой системы классификации и именования вирусов. Принято разделять вирусы:

- по поражаемым объектам;

- по поражаемым операционным системам и платформам (DOS,Microsoft Windows, Unix, Linux);

- по технологиям, используемым вирусом (полиморфные вирусы, стелс-вирусы, руткиты);

- по языку, на котором написан вирус (ассемблер, высокоуровневый язык программирования, скриптовый язык и др.);

- по дополнительной вредоносной функциональности (бэкдоры, кейлогеры, шпионы, ботнеты и др.).

Пример классификации: по поражаемым объектам

Механизм распространения компьютерных вирусов

Основные цели любого компьютерного вируса - это распространение на другие ресурсы компьютера и выполнение специальных действий при определенных событиях или действиях пользователя (например, 26 числа каждого четного месяца или при перезагрузке компьютера).

Механизм

Вирусы распространяются, копируя свое тело и обеспечивая его последующее исполнение: внедряя себя в исполняемый код других программ, заменяя собой другие программы, прописываясь в автозапуск и другое. Вирусом или его носителем может быть не только программы, содержащие машинный код, но и любая информация, содержащая автоматически исполняемые команды — например, пакетные файлы и документы Microsoft Word и Excel, содержащие макросы. Кроме того, для проникновения на компьютер вирус может использовать уязвимости в популярном программном обеспечении (например, Adobe Flash, Internet Explorer, Outlook), для чего распространители внедряют его в обычные данные (картинки, тексты, и т. д.) вместе с эксплоитом, использующим уязвимость.

Каналы распространения

Последствия заражений компьютерными вирусами

Последствия инфицирования компьютера вредоносной программой могут быть как явными , так и неявными . К неявным обычно относят заражения программами, которые по своей сути являются вирусами, однако из-за ошибок в своем коде или нестандартному программному обеспечению целевого компьютера, вредоносную нагрузку выполнить не могут. При этом свое присутствие в системе они никак не выражают. Класс явных последствий с ростом числа вирусов постоянно увеличивается. Можно выделить следующие действия:

Самые распространенные вирусы

Черви

В отличие от вирусов черви - это вполне самостоятельные программы. Главной их особенностью также является способность к саморазмножению, однако при этом они способны к самостоятельному распространению с использованием сетевых каналов. Для подчеркивания этого свойства иногда используют термин "сетевой червь".

Типы червей в зависимости от способа проникновения в систему

После проникновения на компьютер, червь должен активироваться - иными словами запуститься. По методу активации все черви можно разделить на две большие группы - на тех, которые требуют активного участия пользователя и тех, кто его не требует . На практике это означает, что бывают черви, которым необходимо, чтобы владелец компьютера обратил на них внимание и запустил зараженный файл, но встречаются и такие, которые делают это сами, например, используя ошибки в настройке или бреши в системе безопасности операционной системы. Отличительная особенность червей из первой группы - это использование обманных методов. Это проявляется, например, когда получатель инфицированного файла вводится в заблуждение текстом письма и добровольно открывает вложение с почтовым червем, тем самым его активируя. В последнее время наметилась тенденция к совмещению этих двух технологий - такие черви наиболее опасны и часто вызывают глобальные эпидемии. Сетевые черви могут кооперироваться с вирусами - такая пара способна самостоятельно распространяться по сети (благодаря червю) и в то же время заражать ресурсы компьютера (функции вируса).

Трояны

Трояны или программы класса троянский конь, в отличие от вирусов и червей, не обязаны уметь размножаться. Это программы, написанные только с одной целью - нанести ущерб целевому компьютеру путем выполнения несанкционированных пользователем действий : кражи, порчи или удаления конфиденциальных данных, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях.

Некоторые трояны способны к самостоятельному преодолению систем защиты компьютерной системы, с целью проникновения в нее. Однако в большинстве случаев они проникают на компьютеры вместе с вирусом либо червем - то есть такие трояны можно рассматривать как дополнительную вредоносную нагрузку, но не как самостоятельную программу. Нередко пользователи сами загружают троянские программы из Интернет.

Как уже говорилось выше, проникать в систему трояны могут двумя путями - самостоятельно и в кооперации с вирусом или сетевым червем. В первом случае обычно используется маскировка, когда троян выдает себя за полезное приложение, которое пользователь самостоятельно копирует себе на диск (например, загружает из Интернет) и запускает. При этом программа действительно может быть полезна, однако наряду с основными функциями она может выполнять действия, свойственные трояну. После проникновения на компьютер, трояну необходима активация и здесь он похож на червя - либо требует активных действий от пользователя или же через уязвимости в программном обеспечении самостоятельно заражает систему.

Отдельно отметим, что существуют программы из класса троянов, которые наносят вред другим, удаленным компьютерам и сетям, при этом не нарушая работоспособности инфицированного компьютера. Яркие представители этой группы - организаторы DDoS-атак.

Читайте также: