Ips cisco что это

В IPS конфигурационный файл отличается от IOS. В IPS при вводе команд конфигурация сразу сохраняется и становится постоянной.

Показать текущую конфигурацию:

Создать backup конфигурационного файла:

Перезаписать текущую конфигурацию backup конфигурацией:

Параметры команды service:

- analysis-engine,

- anomaly-detection,

- authentication,

- event-action-rules,

- host,

- interface,

- logger,

- network-access,

- notification,

- signature-definition,

- ssh-known-hosts,

- trusted-certificates,

- web-server

Восстановить настройки сервиса в настройки по умолчанию:

Пользователю может быть присвоена одна из таких ролей:

- Administrator

- Operator

- Viewer

- Service

Команда show settings показывает настройки актуальные для текущего режима.

- Command and control

- Monitoring

- Alternate TCP reset

Monitoring интерфейс может работать в одном из четырёх режимов:

- Promiscuous mode

- Inline interface mode

- Inline VLAN pair mode

- VLAN group mode

В режиме inline interface:

- Command and control интерфейс не может быть частью пары inline,

- Интерфейс не может быть спарен с собой,

- Интерфейс может принадлежать только одной паре.

Inline VLAN pair mode:

VLAN group mode:

- Интерфейс, который является частью inline VLAN pair, не может использоваться в VLAN group mode.

Виртуальный сенсор (virtual sensor) -- логическая группа состоящая из:

- monitoring интерфейсов,

- политики для signature engines,

- alarm filters, которые применяются к signature engines.

Cisco IPS поддерживает такие виды сигнатур:

Fidelity Rating — насколько хорошо отработает сигнатура без специфических знаний о цели.

- High — 100

- Medium — 75

- Low — 50

- Informational — 25

Risk Rating ассоциируется с alert, а не с сигнатурой. Это число которое вычисляется из нескольких компонентов и используется в event action override.

1. Проверка модуля и сброс пароля

Для начала посмотрите общую информацию о модуле, его текущее состояние и версию ПО. Команды выполняются из командной строки Cisco ASA:

Логин/пароль по умолчанию: cisco/cisco. Ну а если не подходит, то его легко сбросить:

Обратите внимание, что на более старых версиях ПО (5.0 .. 6.0) параметра password-reset нет. И для восстановления пароля придётся делать сброс всего модуля (reset).

После сброса пароля мой модуль ушел в ребут, нужно немного подождать. Текущий статус загрузки модуля можно контролировать той же командой show module 1

Подключитесь к модулю:

При входе с паролем по умолчанию создайте новый пароль.

2. Первичная настройка, управление и лицензирование

3. Пропускаем весь трафик через IPS

Последняя строка может выдать ошибку, подобную вот этой:

ERROR: Policy map global_policy is already configured as a service policy

Это означает, что у Вас уже есть политика, которую вы применили глобально, на все интерфейсы. В моём случае эта политика называется global_policy. Решить проблему можно так:

1. Вместо создания новой политики policy-map my-ips-policy использовать ту, которая уже есть policy-map global_policy.

2. Использовать политику не глобально, а только для определённого интерфейса:

При назначении трафика AIP-SSM использовались два параметра: inline и fail-close.

Первый параметр указывает режим подключения IPS:

Второй параметр определяет поведение Cisco ASA при недоступности модуля IPS (отключение, перезагрузка, выход из строя):

Используя описанную здесь конфигурацию, вы перенаправляете весь трафик через IPS и в случае его недоступности весь трафик блокируется.

4. Выборочная проверка трафика

В предыдущем примере проверялся весь трафик. Где было указано что весь? В первой и последней строке. Первая строка добавляет в список доступа весь трафик, а последняя применяет политику на все интерфейсы (glogal).

Если вам не нужно проверять весь трафик, то нужно указать какой трафик проверять и на каких интерфейсах. В следующем примере на IPS передаётся весь трафик из сети 10.75.20.0/24 с интерфейса inside, кроме трафика, предназначенного сети 192.168.1.0/24.

5. Настройка действий IPS при событиях

Какие действия можно переопределять?

6. Проверка работы

Остаётся убедиться, что IPS задействован и проверяет трафик.

Для начала проверьте, что Cisco ASA прогоняет нужные пакеты через модуль IPS. Это можно сделать генерируя пакеты при помощи packet-tracer. Например, генерация пакета из внешней сети на внешний интерфейс для www-сервера в dmz (нужен любой пакет, который будет направлен через IPS, согласно вашим access-list):

а также статистику:

Высокая производительность. Отказоустойчивость. Повышение безопасности операций.

Связаться с Cisco

Всесторонняя согласованная защита

По мере развития техники кибератак для обеспечения комплексной защиты сети требуется непревзойденный уровень интеллектуального контроля, охватывающего угрозы всех видов. А для исполнения различных организационных обязанностей и проведения мероприятий необходим согласованный механизм обеспечения безопасности. Ужесточающиеся эксплуатационные требования предполагают новый подход к специализированной системе Secure IPS, позволяющий обеспечить повышенный уровень безопасности и контроля для предприятия.

Знакомьтесь— Cisco SecureX

Если ваши сотрудники тратят слишком много времени на интеграцию решений от разных поставщиков, подумайте о переходе на платформу SecureX, действительно наделенную возможностями интеграции, которая упростит обеспечение безопасности и повысит ее уровень.

Характеристики и преимущества Secure IPS

Мониторинг

Firepower Management Center позволяет просматривать больше контекстных данных из сети и точно настраивать механизмы поддержания безопасности. Просматривайте приложения, признаки компрометации, профили хостов, траекторию файлов, изолированную программную среду, информацию об уязвимостях и обеспечивайте прозрачность ОС на уровне устройств. Используйте эти входные данные для оптимизации безопасности с помощью рекомендаций по политикам или настроек Snort.

Эффективность

Secure IPS получает новые правила политики и сигнатуры каждые два часа, что обеспечивает актуальность системы безопасности в любое время. Cisco Talos использует крупнейшую в мире сеть обнаружения угроз, чтобы повысить эффективность каждого решения Cisco для обеспечения безопасности. Эта ведущая в отрасли аналитика угроз работает как система раннего предупреждения, которая постоянно обновляется с учетом новых угроз.

Эксплуатационные расходы

Используйте автоматизацию на основе Secure IPS, чтобы повысить эксплуатационную эффективность и снизить накладные расходы, отделяя события, требующие внимания и дальнейших действий, от событий, которые можно игнорировать. Определите приоритеты угроз для персонала и повысьте уровень безопасности с помощью рекомендаций по политике, основанных на сетевых уязвимостях. Получайте информацию об активации и деактивации правил, а также фильтруйте события, относящиеся к устройствам в вашей сети.

Гибкость

Гибкие варианты развертывания Cisco Secure IPS отвечают потребностям предприятия. Платформу можно развернуть на периметре, в распределении/ядре центров обработки данных или за межсетевым экраном, чтобы защитить критически важные ресурсы, гостевой доступ и подключения к глобальной сети. Secure IPS можно развернуть для встроенной проверки или пассивного обнаружения.

Интеграция

Secure IPS подключается к сети без существенных аппаратных изменений, не требуя значительного времени для внедрения. Из одной панели с помощью Firepower Management Center можно включать и управлять несколькими приложениями безопасности. Легко переключайтесь между системами Secure IPS, Secure Firewall и Secure Endpoint, чтобы оптимизировать обеспечение безопасности и получать сторонние данные через Cisco Threat Intelligence Director.

Высокопроизводительные устройства

Устройства Cisco Firepower (серий 4100 и 9000) специально созданы для обеспечения необходимой пропускной способности, поддержки модульной концепции и масштабируемости операторского класса. У них однопроходная конструкция с низкой задержкой и интерфейсы Fail-to-wire.

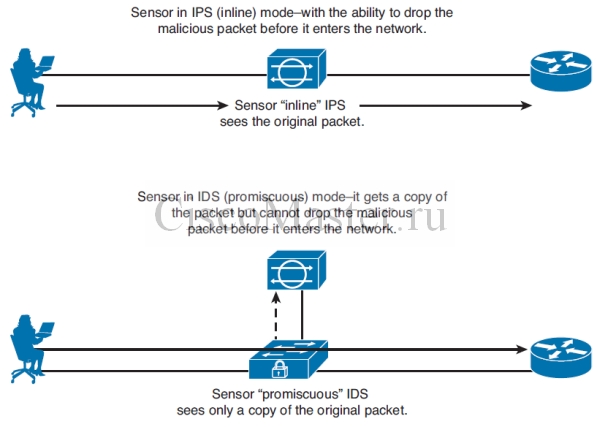

Intrusion prevention system (IPS) пропускает через себя трафик в то время как intrusion detection system (IDS) получает лишь копию этого трафика для анализа.

IPS и IDS существуют в самых разных имплементациях:

■ A dedicated IPS appliance, such as the 4200 series

■ Software running on the router in versions of IOS that support it

■ A module in an IOS router, such as the AIM-IPS or NME-IPS modules

■ A module on an ASA firewall in the form of the AIP module for IPS

■ A blade that works in a 6500 series multilayer switch

■ Cisco FirePOWER 8000/7000 series appliances

■ Virtual Next-Generation IPS (NGIPSv) for VMware

■ ASA with FirePOWER services

- False positive - ложно положительная реакция, - sensor "думает" что трафик враждебный, но это на самом деле не так.

- False negative - ложно отрицательная реакция - sensor не может определить враждебный трафик и ничего не предпринимает

- True positive - правильное определение угрозы.

- True negative - правильное отсутствие реакции на отсутствие угрозы.

- Signature-Based IPS/IDS - правила поиска специфических шаблонов или характеристик пакетов или потока пакетов трафика, по которым определяется угроза.

- Policy-Based IPS/IDS - враждебный трафик определяется по нами созданной политике. Например можно сделать политику определющей трафик на 23 порт враждебным.

- Anomaly-Based IPS/IDS - наблюдение за характером трафика и сравнение с тем как должно быть (baseline). Например подсчет количества TCP sender requests в минуту: при превышении порога будет определена аномалия и угроза.

- Reputation-Based IPS/IDS - основывается на блокировании IP адресов, которые уже "засветились" и попали в глобальную БД Cisco.

Как определить в каких случаях какие действия предпринимать?

В современных системах IPS/IDS применяется так называемый risk rating.

risk rating определяется как сумма влияния нескольких факторов:

Signature fidelity rating (SFR) - точность сигнатуры, т.е. вероятность риска рекции False positive. Параметр определяется создателем сигнатуры.

attack severity rating (ASR) - критичность(вредность) атаки. Также есть параметр сигнатуры. Параметр определяется создателем сигнатуры

Target value rating (TVR) - критичность или важность защищаемого ресурса. Параметр определяется Администратором.

Таким образом, в зависимости от важности защищаемых ресурсов, точности сигнатуры и опасности рода атаки будет зависеть какие действия будет предпринимать Sensor.

Безусловно можно настроить и на реакции на конкретные сигнатуры, но предпочтительнее работать с Risk rating.

Читайте также: