Где хранятся групповые политики на локальном компьютере

Delphi site: daily Delphi-news, documentation, articles, review, interview, computer humor.

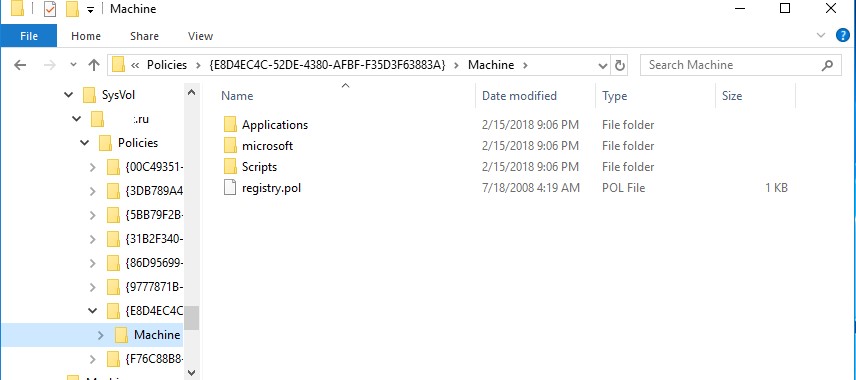

Сами групповые политики представляют собой файлы, хранящиеся на контроллерах домена. Каждая политика соответствует папке Policies с GUID-именем, хранящейся в каталоге Sysvol контроллера домена.

Внутри нее находятся две папки, соответствующие настройкам компьютера и пользователя. В каждой из них имеется файл Registry.pol, в котором и хранятся настройки политик (в сущности, политики - это параметры соответствующих ключей реестра системы). В структуре папки Machine хранится файл gpttmpl.inf. Этот файл включает в себя параметры опций безопасности раздела компьютера.

Кроме того, хранятся административные шаблоны - ADMX-файлы, представляющие собой XML-файлы конфигураций.

ПримЕчАниЕ Для хранения ADMX-файлов используется централизованное хранилище, что позволяет уменьшить размер папки SYSVOL. При желании (если все рабочие станции оснащены операционными системами Windows Vista и старше) можно мигрировать ADM-файлы в ADMX. Соответствующая утилита доступна для загрузки с сайта вендора.

Порядок применения групповых политик можно регулировать, опять же, настройками в групповой политике. Хотя обычно администраторы не меняют установленные по умолчанию значения. Политика компьютера применяется при каждом включении компьютера (так называемое применение переднего плана). Политика пользователя - при каждом входе в систему (после нажатия комбинации клавиш <Ctrl>+<Alt>+<Del>). По умолчанию политики применяются синхронно, причем при желании можно переопределить порядок применения, например, сменить синхронный вариант на асинхронный и т. д. Это значит, что на экране не появится приглашение для нажатия "заветных" трех клавиш до тех пор, пока не будет применена политика компьютера, а пользователь не увидит своего рабочего стола (после ввода пароля) до завершения применения пользовательской политики.

Во время работы компьютера система проверяет наличие изменений групповых политик. По умолчанию это происходит каждые полтора часа. Если политика изменена, то она будет вновь применена к системе (фоновое изменение). Если изменений не обнаружено, то никаких действий не выполняется. Чтобы не создавать пиковую нагрузку на контроллеры домена, момент проверки наличия изменений случайным образом меняется до получаса в ту или иную сторону. Если контроллер домена в момент проверки недоступен по причинам отсутствия связи с ним, то обновление политики будет проведено сразу после восстановления связи (в домене Windows 2003 в этом случае проверка просто пропускалась до следующего события в графике).

Политику можно обновить и вручную. Для этого следует воспользоваться командой gpupdate /force (в системах на базе Windows 2000 (и Windows XP без SP1) необходимо использовать команду secedit (secedit /refreshpolicy /enforce)). Для ускорения процесса возможно использовать дополнительный ключ (target), сужающий область применяемой политики (компьютер или пользователь).

rОдним из основных инструментов тонкой настройки параметров пользователя и среды Windows являются групповые политики — GPO (Group Policy Object). На сам компьютер и его пользователей могут действовать доменные групповые политики (если компьютер состоит в домене Active Directory) и локальные (эти политики настраиваются локально на компьютере). Однако некорректная настройка некоторых параметров GPO может привести к различным проблемам: невозможность подключить принтер, запрет на подключение USB накопителей, ограничение сетевого доступа некорректными настройками брандмауэра Windows, запрета на установку или запуск любых приложений (через политики SPR или AppLocker) или на локальный или удаленный вход на компьютеры.

Если администратор не может локально войти в систему, или не знает точно какая из примененных им настроек GPO вызывает проблему, приходится прибегать к аварийному сценарию сброса настроек групповых политик на настройки по-умолчанию. В “чистом” состоянии ни один из параметров групповых политик не задан.

В этой статье мы покажем несколько методов сброса настроек параметров локальных и доменных групповых политик к значениям по умолчанию. Эта инструкция является универсальной и может быть использована для сброса настроек GPO на всех поддерживаемых версиях Windows: начиная с Windows 7 и заканчивая Windows 10, а также для всех версий Windows Server 2008/R2, 2012/R2 / 2016 и 2019.

Сброс параметров локальной групповой политики с помощью редактора gpedit.msc

Этот способ предполагает использование графической консоли редактора локальной групповой политики gpedit.msc для отключения всех настроенных политик. Графический редактор локальной GPO доступен только в Pro, Enterprise и Education редакциях Windows 10.

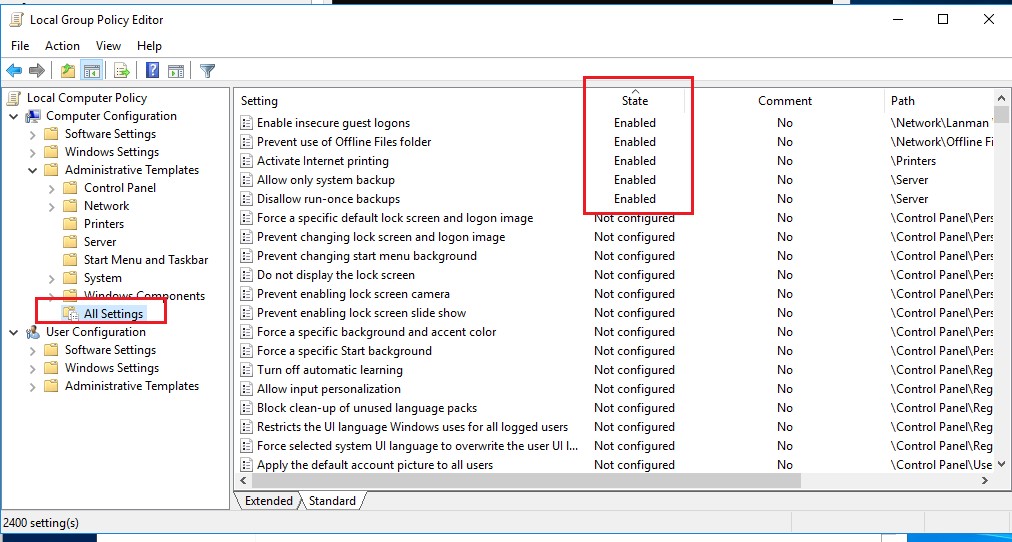

Совет. В домашних (Home) редакциях Windows консоль Local Group Policy Editor отсутствует, однако запустить ее все-таки можно. По ссылкам ниже вы сможете скачать и установить консоль gpedit.msc для Windows 7 и Windows 10:Запустите оснастку gpedit.msc и перейдите в раздел All Settings локальных политик компьютера (Local Computer Policy -> Computer Configuration — > Administrative templates / Политика “Локальный компьютер” -> Конфигурация компьютера -> Административные шаблоны). В этом разделе содержится список всех политик, доступных к настройке в административных шаблонах. Отсортируйте политики по столбцу State (Состояние) и найдите все активные политики (находятся в состоянии Disabled / Отключено или Enabled / Включено). Отключите действие все (или только определенные настройки GPO), переведя их в состояние Not configured (Не задана).

Аналогично измените настройки параметров в пользовательском разделе локальных политик (User Configuration/ Конфигурация пользователя). Так можно отключить действие всех настроек административных шаблонов GPO.

Совет. Список всех примененных настроек локальных и доменных политик в удобном html отчете можно получить с помощью встроенной утилиты GPResult командой:gpresult /h c:\distr\gpreport2.html

Указанный выше способ сброса групповых политик в Windows подойдет для самых “простых” случаев. Некорректные настройки групповых политик могут привести к более серьезным проблемам. Например, невозможность запустить оснастку gpedit.msc или вообще любых программ, потери административных прав на компьютере, или запрета на локальный вход в систему. В таких случаях приходится сбрасывать сохраненные настройки GPO в локальных файлах на компьютере.

Файлы групповых политик Registry.pol

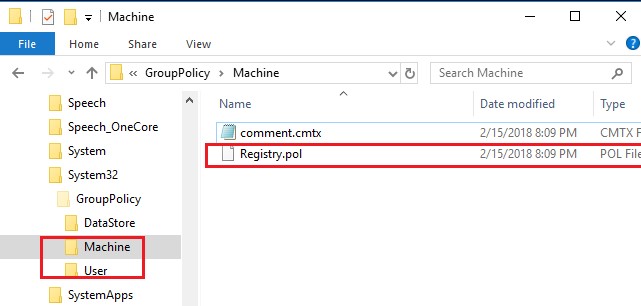

Архитектура групповых политик Windows основана на специальных файлах Registry.pol. Данные файлы хранят параметры реестра, которые соответствуют тем или иным настройкам GPO. Пользовательские и компьютерные настройки политик хранятся в разных файлах Registry.pol.

При загрузке компьютера Windows загружает содержимое файла \Machine\Registry.pol в ветку системного реестра HKEY_LOCAL_MACHINE (HKLM). Содержимое файла \User\Registry.pol импортируется в ветку HKEY_CURRENT_USER (HKCU) при входе пользователя в систему.

Когда вы открываете консоль редактора GPO, она загружает содержимое registry.pol файлов и предоставляет их в удобном графическом виде. При закрытии редактора GPO внесенные изменения сохраняются в файлы Registry.pol. После обновления групповых политик (командой gpupdate /force или по-расписанию), новые настройки попадают в реестр и применяются к компьютеру.

Совет. Для внесения изменения в файлы стоит использовать только редактор групповых политик GPO. Не рекомендуется редактировать файлы Registry.pol вручную или с помощью старых версий редактора групповой политики!Чтобы удалить все текущие настройки локальной групповой политики, нужно удалить файлы Registry.pol в каталоге GroupPolicy.

Сброс настроек локальной GPO из командной строки

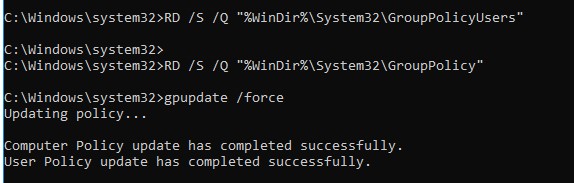

Для принудительного сброса всех текущих настроек групповых политик в Windows вам нужно удалить файлы Registry.pol. Допустимо целиком удалить каталоги с файлами настройки политик. Сделать это можно следующими командами, запущенными в командной строке с правами администратора:

RMDIR /S /Q "%WinDir%\System32\GroupPolicyUsers"

RMDIR /S /Q "%WinDir%\System32\GroupPolicy"

После этого нужно сбросить старые настройки политик в реестре, применив GPO с чистыми настройками:

Данные команды сбросят все настройки локальной GPO в секциях Computer Configuration и User Configuration.

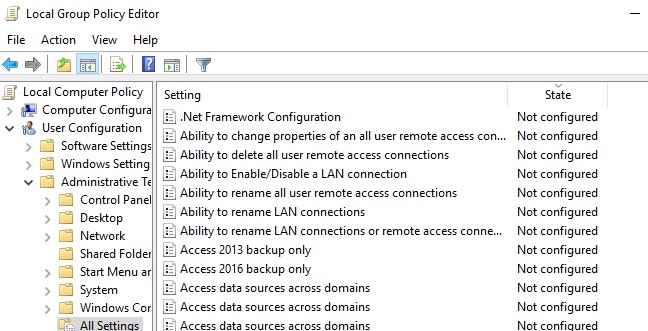

Откройте консоль редактора gpedit.msc и убедитесь, что все политики перешли в состояние “Не задано”/”Not configured”. После запуска консоли gpedit.msc удаленные папки GroupPolicyUsers и GroupPolicy будут пересозданы автоматически с пустыми файлами Registry.pol.

Сброс локальных политик безопасности Windows

Локальные политик безопасности (local security policies) настраиваются с помощью отдельной консоли управления secpol.msc . Если проблемы с компьютером вызваны “закручиванием гаек” в локальных политиках безопасности, и, если у вас остался доступ к системе и административные права, сначала стоит попробовать сбросить настройки локальных политик безопасности Windows к значениям по-умолчанию. Для этого в командной строке с правами администратора выполните:

- Для Windows 10, Windows 8.1/8 и Windows 7: secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose

- Для Windows XP: secedit /configure /cfg %windir%\repair\secsetup.inf /db secsetup.sdb /verbose

Как сбросить настройки локальных GPO, если невозможно войти в Windows?

Если локальный вход в Windows невозможен или не удается запустить командную строку (например, при блокировке ее и других программ с помощью Applocker), вы можете удалить файлы Registry.pol, загрузившись с установочного диска Windows (загрузочной USB флешки) или любого LiveCD.

- Загрузитес компьютер с любого установочного диска/флешки с Windows и запустите командную строку ( Shift+F10 ).

- Выполните команду:

- Затем выведите список подключенных к компьютеру дисков:

Сброс примененных настроек доменных GPO

Несколько слов о доменных групповых политиках. Если компьютер включен в домен Active Directory, некоторые его настройки задаются доменными GPO.

Совет. Если вам нужно совсем заблокировать применение доменных политик на конкретном компьютере, рекомендуем статью Отключаем применение доменных GPO в Windows.

Этим файлам registry.pol соответствуют следующие ветки реестра:

- HKLM\Software\Policies\Microsoft

- HKCU\Software\Policies\Microsoft

- HKCU\Software\Microsoft\Windows\CurrentVersion\Group Policy Objects

- HKCU\Software\Microsoft\Windows\CurrentVersion\Policies

История примененных версий доменных политик, которые сохранились на клиенте, находится в ветках:

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Group Policy\History\

- HKCU\Software\Microsoft\Windows\CurrentVersion\Group Policy\History\

Локальный кэш примененных доменных GPO хранится в каталоге C:\ProgramData\Microsoft\Group Policy\History. Удалите файлы в этом каталоге командой:

DEL /S /F /Q “%PROGRAMDATA%\Microsoft\Group Policy\History\*.*”

Затем выполните команду:

gpupdate /force /boot

Совет. Рассмотренные выше методики позволяют сбросить все настройки групповых политик во всех версиях Windows. Сбрасываются все настройки, внесенные с помощью редактора групповой политики, однако не сбрасываются все изменения, внесенные в реестре напрямую через regedit.exe, REG- файлы, через доменные GPP или любым другим способом. Предыдущая статья Следующая статья

Спасибищще, чувак. )) Словил вирусню с xxxсайтов, а они мне права перепутали так, что уж думал, систему переставлять придется. Еще раз огромное!!)

Хорошо бы ещё указать в каких версиях Ос Windows (начиная с Vista) имеется Локальная групповая политика, а в каких нет. Спасибо!

Если бы была кнопка лайк, поставил бы лайк, а так просто спасибо за статью! Очень помогло 🙂

чтоб как здесь

secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose

не все локальные политики сбрасывать ?

День добрый! При изменение любого параметра в gpedit.msc вылазит ошибка:

Ошибка:

В результате вызова компонента COM возвращена ошибка в формате HRESULT E_FAIL

************** Оперативная отладка (JIT) **************

Для подключения оперативной (JIT) отладки файл .config данного

приложения или компьютера (machine.config) должен иметь

значение jitDebugging, установленное в секции system.windows.forms.

Приложение также должно быть скомпилировано с включенной

отладкой.

Не знаете в чем может быть дело? Поможет ли жесткий сброс политик в этом вопросе?

Меня часто спрашивают: как работают групповые политики. Причем этот вопрос задается не обязательно с точки зрения редактирования GPO, проверки отмеченных политик и функций каждой отдельной настройки, но о том, почему групповая политика оказывается настолько умной, чтобы в момент загрузки контроллера домена обнаруживать нужные GPO. Вот об этом и будет эта статья. Мы заглянем в сердце механизма групповых политик. После прочтения этой статьи вы станете гораздо лучше понимать, каким образом и при каких условиях работают или не работают групповые политики. К тому же, это прекрасный урок в решении сложных проблем с групповыми политиками!

Начало: компьютер загружается

В качестве примера обсудим ПК в вашей инфраструктуре Active Directory.

Итак, у вас есть ПК с корректно настроенными IP-данными, включающими в себя, как минимум:

- IP-адрес ПК

- Маска подсети

- IP-адрес DNS-сервера для Active Directory

Общение с DNS

Когда у ПК появится IP-адрес DNS, он воспользуется службой NETLOGON для взаимодействия с DNS-сервером с целью получения списка IP-адресов всех контроллеров домена, к которому относится наш компьютер. Контроллеры домена перечислены в базе данных DNS под записями SRV (service resource locator - локатор служебных ресурсов). Эти записи вносятся динамически при создании контроллера домена из сервера. (Если ваш DNS не поддерживает динамическое обновление, тогда их нужно вводить вручную!)

Список контроллеров домена не произволен, а неким образом упорядочен. Список контроллеров домена будет контролироваться сайтом Active Directory, в котором располагается ПК. Сайты контролируются подсетями IP-адресов, настроенными администратором предприятия после настройки Active Directory. Начальный список контроллеров домена, получаемый от DNS, будет включать контроллеры домена на сайте ПК. После этого данный список станет список контроллеров домена всего домена.

Подробности об этом процессе можно найти по этой ссылке.

Взаимодействие с контроллером домена

Объекты групповой политики хранятся в SYSVOL, а сценарии входа хранятся в NETLOGON. Именно с помощью этого взаимодействия и именно через данные ресурсы и происходит получение GPO.

Направленность объектов групповой политики

Поскольку мы сейчас говорим только о входе в компьютер (персональный), нам требуются только те GPO, которые работают с разделом Computer Configuration. Контроллер домена определит, какие GPO должны применяться к ПК на основании местоположения аккаунтов в Active Directory. Также он определит, к какому сайту относится ПК, чтобы GPO, связанные с этим сайтом, также были отправлены компьютеру. Части Active Directory, существенные для определения местонахождения компьютера, включают в себя:

- Домен

- Сайт

- Организационная единица

Все GPO, связанные с доменом, сайтом и организационной единицей, в которых располагается аккаунт компьютера, отправляются этому ПК. (Естественно, есть и другие факторы, определяющие этот список GPO: фильтры безопасности, фильтры WMI, вложенные OU и т.д.)

Слежение за GPO на ПК

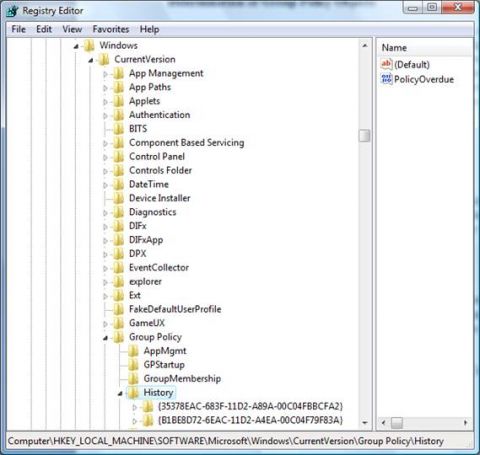

Список GPO, полученных ПК, отслеживается тут же, и когда потребуется обновить политики, компьютер помнит, что происходило в последний раз. Этот список GPO отслеживается в реестре. Найти его можно здесь:

Этот список показан на Рисунке 1.

Рисунок 1: Список относящихся к компьютеру GPO, хранящийся в реестре

Обратите внимание, что список GPO использует GUID GPO, а не название GPO. Это нормальная ситуация, т.к. ни операционной системе, ни Active Directory не важно название GPO, им нужен только GUID.

Далее: пользователь входит

Совершенно ясно, что компьютер получил все настройки GPO, связанные с Computer Configuration групповых политик, только потому, что он был загружен. Однако это только половина дела. Теперь пользователь должен войти и получить часть политик, связанных с разделом User Configuration групповых политик, применяемым после определения местонахождения аккаунта в Active Directory.

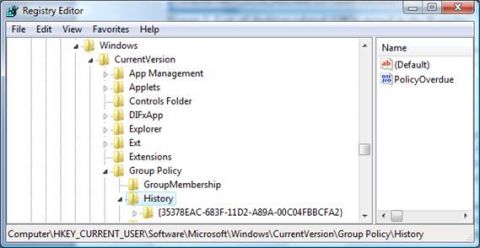

Поскольку данные об IP-адресах, связанных с DNS коммуникациях и соединение с контроллером домена уже установлены, эта часть процесса завершена. Теперь важно определить, где находится пользователь в Active Directory, чтобы к нему можно было применить нужные GPO. После того, как GPO будут применены к аккаунту пользователя, их хранение будет производиться аналогично тому, как это происходит с компьютером, только находиться они будут в разделе HKEY_Current_User реестра здесь:

На Рисунке 2 показан пример такого списка.

Рисунок 2: Хранимые пользователем GPO в реестре

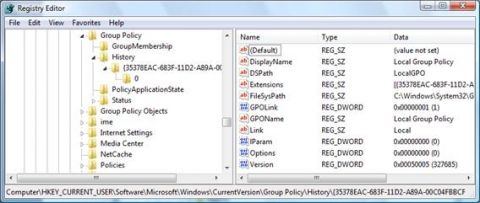

Обновление групповой политики

У каждого GPO есть номер версии, используемый в процессе фонового или нефонового обновления групповой политики. И клиент, и контроллер домена хранят этот номер версии, чтобы иметь возможность сравнить его при следующем обновлении.

Рисунок 3: Номер версии GPO в списке в реестре компьютера

Контроллер домена хранит номер версии в GPT.ini под GUID для данного GPO в SYSVOL. Также он хранит номер версии в базе данных Active Directory с объектом для GPO. Таким образом гарантируется синхронизация SYSVOL и базы данных AD относительно правильных версии и данных в GPO.

Заключение

Обработка групповых политик – довольно сложный процесс с многими важными аспектами. Мы обсудили только некоторые высокоуровневые аспекты, в то время как многие другие аспекты остались нераскрытыми. Однако, любой администратор теперь должен иметь представление о том, что важно в процессе входа как компьютера, так и пользователя, а также о том, на каком этапе может нарушиться обработка групповой политики. При наличии стольких подвижных частей очень важно отследить все ключевые конфигурации при решении проблем с GPO. DNS, SRV-записи, SYSVOL, GUID, фильтры безопасности, фильтры WMI, расположение объектов в AD и т.д. В любой момент настройки групповой политики могут быть изменены, если конфигурация или расположение неверны.

Групповая политика - это набор правил, применение которых может облегчить управление пользователями и компьютерами.

Параметры групповой политики применяются для управления конфигурацией операционной системы, а также для отключения опций и элементов управления пользовательского интерфейса для параметров, управляемых групповой политикой. Большинство параметров групповой политики хранятся в разделах реестра, связанных с групповыми политиками.

Существуют два типа групповых политик: локальные групповые политики и групповые политики службы каталогов Active Directory. Локальная групповая политика используется для управления параметрами локальной машины, а групповая политика службы каталогов Active Directory - для управления параметрами компьютеров сайтов, доменов и организационных единиц.

Локальные групповые политики применяются ко всем пользователям и администраторам, входящим в систему на компьютере. Управление локальной групповой политикой осуществляется посредством объекта групповой политики ( ОГП - GPO , Group Policy Object). Объект локальной групповой политики хранится на каждом компьютере в скрытой папке %SystemRoot%\\System32\\GroupPolicy.

Дополнительные пользовательские и групповые объекты локальной групповой политики хранятся в папке %SystemRoot%\\System32\\GroupPolicyUsers.

Локальные политики (локальный GPO) можно редактировать с помощью оснастки gpedit.msc - редактора локальной групповой политики. Чтобы запустить редактор политики нажмите сочетание клавиш + R, в открывшемся окне Выполнить введите команду gpedit.msc и нажмите клавишу Enter ↵.

В открывшемся окне Редактор локальной групповой политики Вы можете редактировать конфигурацию компьютера и конфигурацию пользователя. В первом разделе (конфигурация компьютера) находятся общесистемные настройки, а во втором - пользовательские настройки.

Рассмотрим небольшой пример использования редактора политик. Допустим мы хотим отключить Диспетчер задач для пользователя. Когда пользователь нажимает Ctrl + Alt + Del , выводится меню, позволяющее запустить окно Диспетчера задач.

Зачем нужно запрещать Диспетчер задач? Пользователь может закрыть процесс, что приведет к потере данных (особенно когда человек не понимает, что делает). А потом будет надоедать с просьбой восстановить эти данные, что, далеко не всегда возможно. Поэтому проще запретить возможность завершать процессы, чем разбираться с потерями данных и их восстановлением.

Для отключения Диспетчера задач запустите редактор политик и выберите Конфигурация пользователя ► Административные шаблоны ► Система ► Варианты действий после нажатия CTRL+ALT+DEL. На правой панели вы увидите варианты действий после нажатия Ctrl + Alt + Del. Дважды щелкните на политике Удалить диспетчер задач.

По умолчанию политика не задана. Для отключения Диспетчера задач выберите значение Включить и нажмите кнопку OK .

После этого запуск Диспетчера задач будет невозможен.

При желании отключить Диспетчер задач можно и через реестр. По сути, политики - это надстройки реестра. Чем различается настройка системы через политики и через реестр? Да ничем, по большому счету. Политики созданы для более удобного редактирования реестра. Так, при отключении Диспетчера задач через редактор политик будет создан раздел реестра HKEY_CURRENT_USER\\Software\\Microsoft\\Windows\\CurrentVersion\\Policies\\System, а в него добавлен параметр DisableTaskMgr типа DWORD со значением 1 .

Для включения Диспетчера задач нужно в разделе реестра

HKEY_CURRENT_USER\\Software\\Microsoft\\Windows\\CurrentVersion\\Policies\\System для параметра DisableTaskMgr установить значение 0 или использовать редактор политик для установки значения Отключить .

Чтобы отключить Диспетчер задач не для конкретного пользователя, а в масштабах всей системы, нужно создать DWORD -параметр DisableTaskMgr со значением 1 в разделе реестра HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Policies\\System.

Читайте также: