Crylock шифровальщик как вылечить и расшифровать файлы

Подробнее о том, как расшифровать файлы бесплатно и не платить выкуп программам-вымогателям, используя утилиты Avast по удалению вирусов-шифровальщиков.

Программы-вымогатели становятся «флагманом» вредоносного ПО. За последний год мы зафиксировали рост числа атак шифрователей более чем в два раза (на 105%). Подобные вирусы блокируют доступ к файлам на компьютере, кодируя их и вымогая выкуп за предоставление кода для расшифровки.

Как расшифровать файлы бесплатно? Мы рады объявить о выпуске четырех инструментов для удаления программ-вымогателей и дешифровки файлов: Alcatraz Locker, CrySiS, Globe и NoobCrypt. Все дешифраторы для файлов доступны на нашей странице и являются бесплатными.

Там же представлено подробное описание каждого вида программ-вымогателей. Наши инструменты смогут помочь вам удалить вирус-шифровальщик и разблокировать файлы. Утилиты постоянно обновляются по мере развития перечисленных видов угроз.

С момента выпуска первого пакета из семи инструментов Avast для дешифровки нам было приятно получить множество отзывов с благодарностями и рассказами о том, как наши утилиты спасли чьи-то ценные данные или даже бизнес. Надеемся, новые программы для дешифровки помогут еще большему количеству пользователей.

Ниже приведено краткое описание четырех новых видов программ-вымогателей, для удаления которых были разработаны новые бесплатные утилиты.

Alcatraz

В отличие от большинства видов шифрователей, программа Alcatraz не имеет заданного списка расширений файлов, на которые она нацелена. Иными словами, программа шифрует все, что может. Чтобы предотвратить нанесение ущерба операционной системе, Alcatraz Locker шифрует только файлы в каталоге %PROFILES% (обычно C:\Users).

Вымогатель шифрует файлы, используя встроенные функции Windows (API-интерфейс шифрования):

- Создается 256-битовый массив, заполняемый шестнадцатеричным значением 0x36.

- К первым 160 битам этого массива с начальным 160-битовым хэшем SHA1 применяется функция XOR.

- Рассчитывается SHA1 массива, к которому была применена функция XOR (назовем это Hash1).

- Создается 256-битовый массив, заполняемый шестнадцатеричным значением 0x5C.

- К первым 160 битам этого массива с начальным 160-битовым хэшем SHA1 применяется функция XOR.

- Рассчитывается SHA1 массива, к которому была применена функция XOR (назовем это Hash2).

- 160 битов Hash1 и 96 битов Hash2 объединяются.

Получившийся объединенный хэш используется в качестве исходного ключа для AES256.

После выполнения шифрования AES-256 программа-вымогатель также кодирует уже зашифрованный файл с помощью позиционной системы счисления с основанием 64 (BASE64), в результате чего зашифрованный файл приводится к типичной модели:

CrySiS

Программа CrySiS (известная также как JohnyCryptor и Virus-Encode) известна с сентября 2015 года. Использует сильные алгоритмы шифрования AES и RSA. Также особенность заключается в том, что она содержит список файловых расширений, которые не подвергаются блокировке.

Хотя идентификационный номер и адрес электронной почты меняются довольно часто, есть только три различных имени расширений, которые, используются до сих пор:

.xtbl, .lock и .CrySiS.

В результате имена зашифрованных файлов могут выглядеть так:

Каждый подобный элемент содержит все данные, которые необходимы для его расшифровки. Файлы размером менее 262 144 байта зашифровываются полностью, а в окончании находится код, содержащий зашифрованный ключ AES вместе с остальными данными, такими как исходное имя файла, что позволяет выполнить полную расшифровку. Стоит отметить, что файлы, размер которых превышает 262 144 байта, шифруются лишь частично, однако и в этом случае использовать их не удастся. Такой способ работы вымогателя приводит к тому, что крупные файлы после шифрования еще больше увеличиваются в размере.

Globe

Данная программа, существующая примерно с августа 2016 года, написана на языке Delphi и обычно упакована UPX. Некоторые варианты также упакованы при помощи установщика Nullsoft:

- bc4c0b2f6118d36f4d476db16dbd6bcc0e393f2ad08429d16efe51f3d2870d58

- fdc8de22653ebcf4cb8f5495b103e04079b0270efa86f713715f0a81f1b2e9b0

В распакованном бинарном виде программа представляет собой глобальный интерфейс «настройки», в которой автор вымогателя может вносить некоторые изменения в ее характеристики:

Так как злоумышленники могут изменять программу, мы столкнулись со множеством различных вариантов создания зашифрованных файлов с разнообразными расширениями.

Примечательно, что программа-вымогатель имеет режим отладки, который может быть включен при помощи следующей настройки реестра:

Вирус блокирует файлы при помощи алгоритмов RC4 или BlowFish. Когда программа-вымогатель настроена на шифрование имен файлов, она выполняет его при помощи того же алгоритма, который использовался в отношении самого файла. Затем название шифруется при помощи собственной реализации кодирования Base64.

Вот несколько примеров созданных расширений, которые могут быть расшифрованы при помощи утилиты Avast:

Как правило, данная программа-вымогатель создает файлы с именем «Read Me Please.hta» или «How to restore files.hta», которое отображается после входа пользователя в систему.

Не платите вымогателям! Используйте дешифратор для файлов Globe.

NoobCrypt

Чтобы расшифровать файлы, программа NoobCrypt предлагает «код разблокировки», который необходимо купить. В Twitter мной были опубликованы бесплатные ключи для удаления всех известных версий программы NoobCrypt (примеры: 1, 2, 3). Однако определять, какой из них следует использовать, приходилось вручную. Благодаря нашему инструменту для дешифровки вам уже не придется гадать, какой код нужно применить.

Вскоре после публикации кодов, исследователь программ-вымогателей с сетевым именем xXToffeeXx сообщил нам о создании новой версии NoobCrypt, которая рекламировалась во множестве магазинов в сетях Darknet. Стоимость этой версии, находящейся в продаже, составляет $300.

Автор даже подготовил демонстрационное видео, демонстрирующее функции, которые представлены как новые, в том числе использование «шифрования военного уровня» и «невозможность обнаружения антивирусами (кроме AVG)», что является обманом: многие антивирусы способны обнаружить эту программу.

Как видно на снимке внизу, автор даже упоминает мое имя на экране с инструкциями по выплате денег и за что-то меня благодарит. Возможно, за то, что я дал этому набору некачественного кода соответствующее название (теперь оно используется официально).

Сегодня мы представляем инструмент для дешифровки NoobCrypt, подходящий для всех его известных версий. Процесс разблокировки теперь выглядит намного проще, чем подбор нужного кода. Теперь вам не нужно платить деньги за предоставление ключа. И тем более полагаться на расшифровку своих файлов программе-вымогателю.

Ознакомьтесь с описанием программы NoobCrypt и инструментом для дешифровки на нашем сайте.

Как не стать жертвой программы-вымогателя

Прежде всего убедитесь, что на всех ваших устройствах установлен антивирус, например Avast (даже смартфоны могут быть заражены программой-вымогателем). Антивирус сможет заблокировать программы-вымогатели еще до того, как они причинят ущерб.

Необходимо также выполнять регулярное и правильное резервное копирование своих данных. Храните резервные копии данных удаленно, иначе они могут также быть заблокированы вредоносным ПО.

Если вам не повезло и вы стали жертвой программ-вымогателей, попробуйте наши инструменты для дешифровки и проверьте, сможем ли мы помочь вам вернуть свои файлы!

Выражаю благодарность своим коллегам, Ладиславу Зезуле (Ladislav Zezula ) и Петру Щепански (Piotr Szczepanski), за подготовку дешифраторов, а также Яромиру Горейши (aromír Hořejší) за его анализ программы Alcatraz Locker.

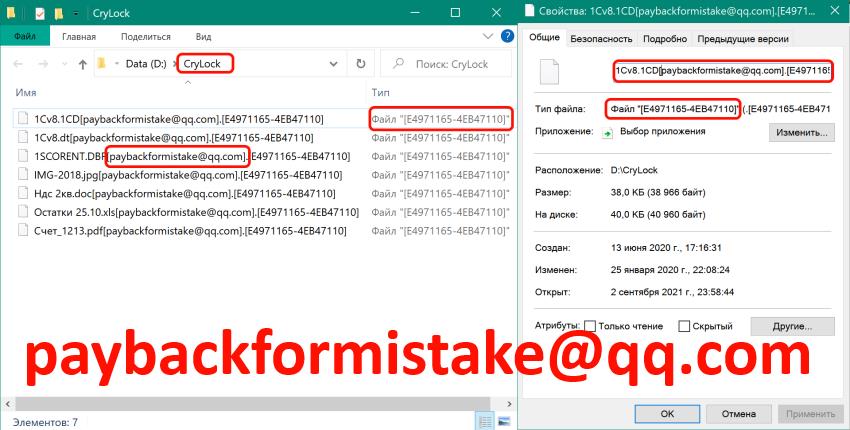

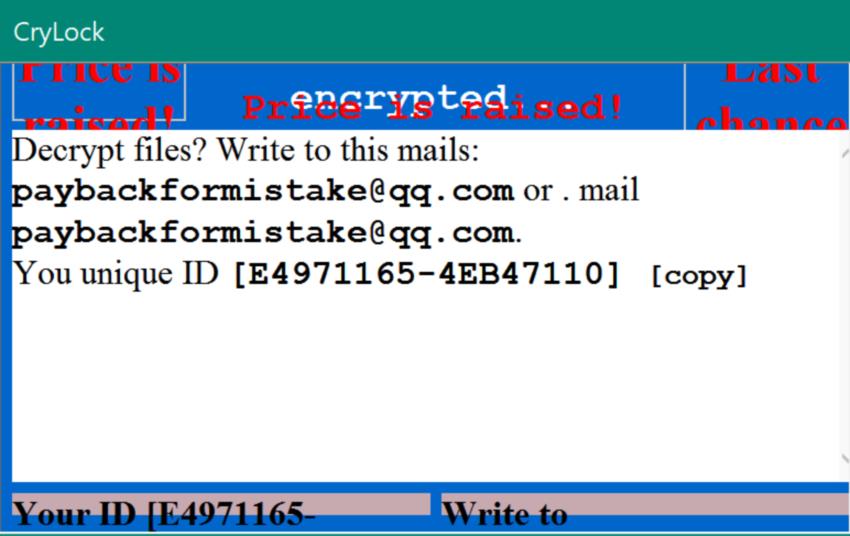

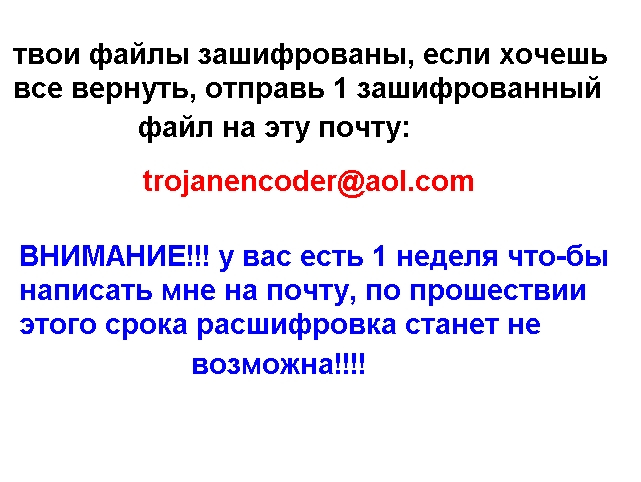

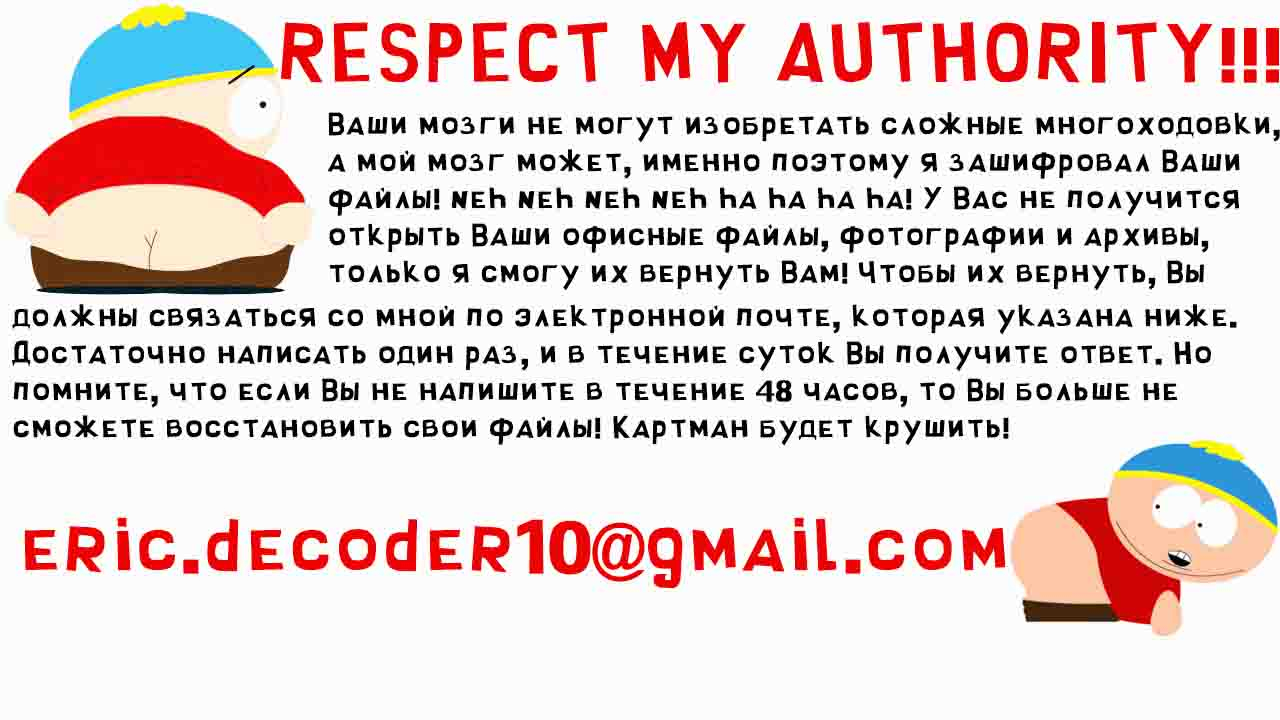

На экране компьютера появляется предупреждение примерно такого содержания:

E-mail могут быть и другие, вот наиболее часто встречающиеся:

Техническая поддержка Лаборатории Касперского, Dr.Web и других известных компаний, занимающихся разработкой антивирусного ПО, в ответ на просьбы пользователей расшифровать данные сообщает, что сделать это за приемлемое время невозможно.

Но не спешите отчаиваться!

Дело в том, что, проникнув на Ваш компьютер, зловредная программа использует в качестве инструмента совершенно легальное ПО для шифрования GPG и популярный алгоритм шифрования — RSA-1024. Так как эта утилита много где используется и не является вирусом сама по себе, антивирусы пропускают и не блокируют ее работу. Формируется открытый и закрытый ключ для шифрования файлов. Закрытый ключ отправляется на сервер злоумышленников, открытый остается на компьютере пользователя. Для дешифрации файлов необходимы оба ключа! Закрытый ключ злоумышленники тщательно затирают на пораженном компьютере. Но так происходит не всегда. За более чем трёхлетнюю историю безупречной работы специалисты Dr.SHIFRO изучили тысячи вариаций деятельности зловредов, и, возможно, даже в, казалось бы, безнадёжной ситуации мы сможем предложить решение, которое позволит вернуть Ваши данные.

На этом видео Вы можете посмотреть реальную работу дешифратора на компьютере одного из наших клиентов:

КОММЕНТАРИИ (2)

Файлы зашифровались вирусом DHARMA с расширением NCOV. Знакомые посоветовали обратиться в Dr.SHIFRO. Главной проблемой было то, что зашифровалась и SQL база данных 1С размером в 35 Гбайт. И это накануне сдачи отчетности! Очень волновались - заработает ли 1С после расшифровки. Но все отлично - база восстановлена полностью. Спасибо огромное за помощь!

Заполнил форму на сайте. Пришло письмо с оценкой файлов Связались с Игорем. Переписка через телеграм и почту. Несколько раз созванивались, он сумел нас убедить что все без обмана. Выполнили его рекомендации, зашел удаленно просканировал файлы на предмет возможности восстановления. На след день отправили 50% суммы через час мне продемонстрировали на моих файлах возможность их полной дешифровки. Перевели вторую часть. Получили полный пакет - дешифратор и ключ под нас Заплатили по безналу - по договору Никому не пожелаю попасть в нашу ситуацию, но если случится неприятность - то обращайтесь смело!

Вирусы-шифровальщики, известные также как криптографические вирусы - отдельный тип программ, выполняющий кодирование всех файлов на компьютере или сервере. В чем суть шифрования? С помощью данной операции все важные файлы (документы, базы 1с, фото и видео) преобразуются в последовательность нулей и единиц, другими словами являются бессмысленным набор данных и не открываются ни одной программой.

И вот как это выглядит:

Подцепить этот вирус можно скачивая некоторые бесплатные программы, либо открывая вредоносный спам. Также известны случаи проникновения шифровальщика через RDP, подбирая слабые пароли.

После зашифровки данных появится информация о том, что нужно заплатить биткоины, чтобы получить код расшифровки. Не стоит этого делать! Отключите компьютер и незамедлительно обращайтесь в наш сервисный центр. Специалисты нашего сервиса не по наслышке знают о шифровальщиках-вымогателях, и действуют согласно инструкции, что в разы сэкономит Вам время в решении этой неприятной ситуации.

Часто встречаемые E-mail:

Расшифровка файлов

Наша компания имеет богатый опыт в изучении алгоритмов и принципов работы данных вирусов-вымогателей. Знания наших инженеров позволяют подобрать самый оптимальный алгоритм дешифровки ваших данных: будь то доступный в открытом доступе дешифратор, либо путем сравнения зашифрованного файла и его оригинальной копии, либо путем дизасеблирования тела вируса и извлечение кода дешифровки. Также, при необходимости, мы можем изготовить персональный дешифратор под ваш случай заражения, чтобы успешно вернуть все Ваши данные.

Обращайтесь за услугой в наш сервисный центр! У нас бесплатная диагностика, на основании которой оцениваются трудозатраты и формируется стоимость услуги. Учитывая различную сложность задачи стоимость может варьироваться в широком диапазоне.

В процессе заражения троянец создает мастер-ключ, который отправляет по почте своим хозяевам. Впоследствии на основе этого мастер-ключа генерируется уникальный ключ для каждого шифруемого файла. При этом файл шифруется не целиком, а лишь первые 29 байт плюс три блока, расположенные в случайных местах файла. Кроме того, в конец файла помещается служебная структура, содержащая:

- информацию о размере и расположении зашифрованных блоков,

- MD5-хэши от оригинального файла и его заголовка,

- константы для генерации файлового ключа из мастер-ключа и хэш для проверки его правильности,

- ID жертвы,

- оригинальное имя зашифрованного файла,

- метку заражения .

скорее всего, Cryakl известен с начала 2014 года

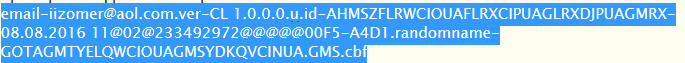

заголовок зашифрованного файла содержит оригинальное имя файла, ID, дату шифрования, электронную почту, версию шифратора + расширение файла *.cbf

известные почты:

Ссылка HKLM\Software\Microsoft\Windows\CurrentVersion\Run\progrmmaprogrmma C:\Program Files\temp\WINRAR.EXE

пример заставки рабочего стола:

расшифровка:

возможна для версии 4.0.0.0 с помощью универсального дешифратора, по некоторым расширениям зашифрованных файлов. (jpg, doc, docx, xls, xlsx)

по поздним версиям расшифровка возможна по отдельным почтам:

Комментарии

возможно, их гораздо больше

примеры автозапуска в системе:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\progrmma

C:\Program Files\1\svchost.exe

хэши шифратора:

SHA1 B84ECBBDE445B4CAA136365BE67D6D7C7784D261

Размер 661563 байт

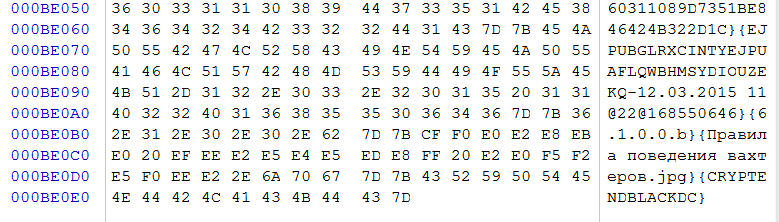

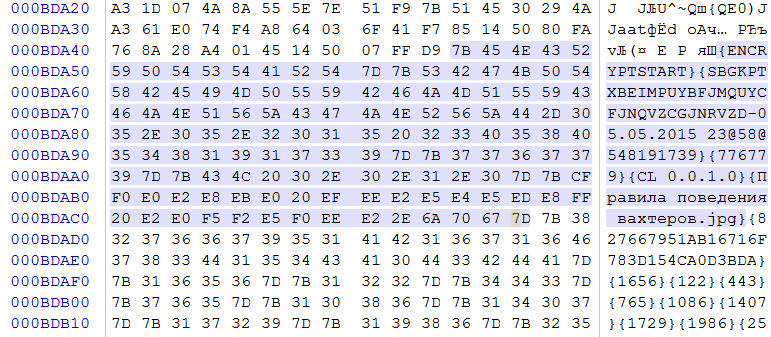

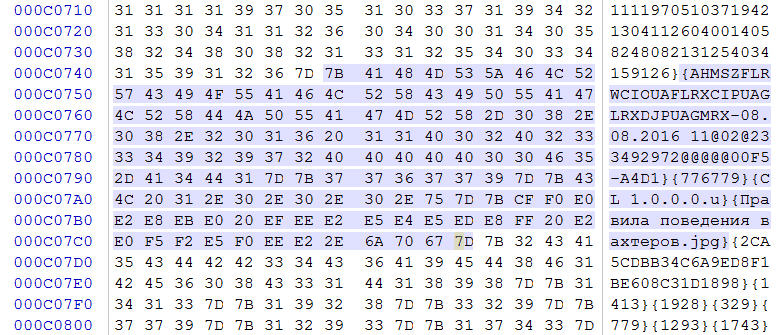

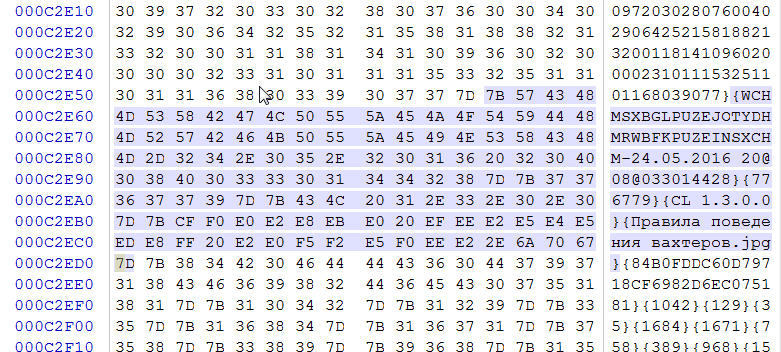

характерное содержимое в конце зашифрованного файла:

CRYPTSTARTDATA

CRYPTSTARTDATA - идентификатор начала шифрования,

EJPUBGLRXCINTYEJPUAFLQWBHMSYDIOUZEKQ - идентификатор зашифрованной системы,

12.03.2015 - дата шифрования,

6.1.0.0.b - версия шифратора

"Правила поведения вахтеров.jpg" - оригинальное имя файла,

CRYPTENDBLACKDC - маркер завершения шифрования файла

пример заставки рабочего стола:

расшифровка:

возможно, их гораздо больше

примеры автозапуска в системе:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\progrmma

C:\Program Files\xexe\info.exe

хэши шифратора:

SHA1 B548D423A9FAF92129F6A58A316DBF8FE51650D8

Размер 755272 байт

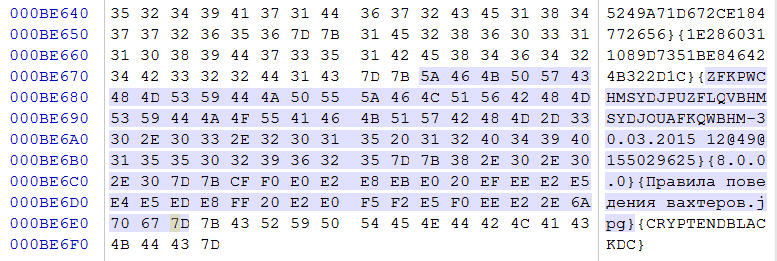

характерное содержимое в конце зашифрованного файла:

CRYPTSTARTDATA

CRYPTSTARTDATA - идентификатор начала шифрования,

ZFKPWCHMSYDJPUZFLQVBHMSYDJOUAFKQWBHM - идентификатор зашифрованной системы,

30.03.2015 - дата шифрования,

8.0.0.0 - версия шифратора

"Правила поведения вахтеров.jpg" - оригинальное имя файла,

CRYPTENDBLACKDC - метка завершения шифрования файла пример заставки рабочего стола:

расшифровка:

содержит электронную почту злоумышленника, версию шифратора, идентификатор зашифрованной системы, дату шифрования, закодированное имя файла, расширение *.cbf

известные почты:

примеры автозапуска в системе: ссылка: HKLM\Software\Microsoft\Windows\CurrentVersion\Run\pr

C:\Program Files\monitor.exe

SHA1 5668E75F54CA1162C430002873678B83039A87AB

Размер 3715072 байт

сигнатура Win32/Filecoder.NDT [ESET-NOD32]

характерное содержимое в конце зашифрованного файла:

ENCRYPTSTART - маркер начала шифрования,

SBGKPTXBEIMPUYBFJMQUYCFJNQVZCGJNRVZD - идентификатор зашифрованной системы,

05.05.2015 - дата шифрования,

CL 0.0.1.0 - версия шифратора

"Правила поведения вахтеров.jpg" - оригинальное имя файла,

BLOCKSSTART

BLOCKSEND

ENCRYPTENDED - маркер завершения шифрования файла

пример заставки рабочего стола:

расшифровка:

содержит электронную почту злоумышленника, версию шифратора, идентификатор зашифрованной системы, дату шифрования, закодированное имя файла, расширение *.cbf

известные почты:

возможно, их гораздо больше

примеры автозапуска в системе:

ссылка: HKLM\Software\Microsoft\Windows\CurrentVersion\Run\pr

C:\Program Files\simpleinf.exe

как в предыдущей версии 0.0.1.0, запись в реестре с добавлением в автозапуск файла шифратора появляется не сразу.

хэши шифратора:

SHA1 F2F5BF29EC226457701FC0C02BF0CE63F9168C81

Размер 3784704 байт

сигнатура Win32/Filecoder.NDT [ESET-NOD32]

сигнатура Trojan.Encoder.1284

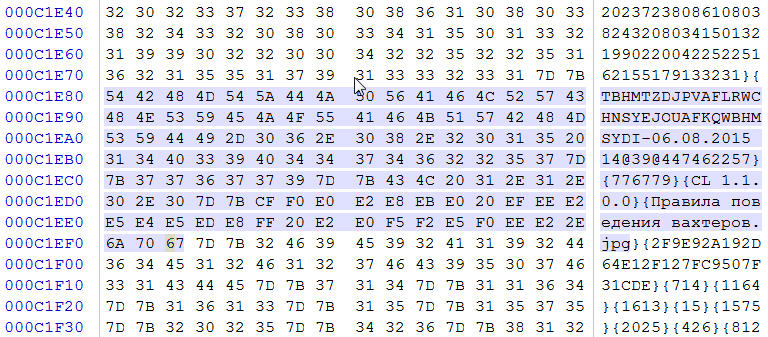

характерное содержимое в конце зашифрованного файла:

ENCRYPTSTART - маркер начала шифрования,

NTZXEKPVBHMSYDIOUZFLRWCHNSYEJPVBGLRX - идентификатор зашифрованной системы,

15.07.2015 - дата шифрования,

CL 1.0.0.0 - версия шифратора

"Правила поведения вахтеров.jpg" - оригинальное имя файла,

BLOCKSSTART

BLOCKSEND

ENCRYPTENDED - маркер завершения шифрования файла

пример заставки рабочего стола:

расшифровка:

расшифровка возможна для указанных почт:

пример зашифрованного файла:

содержит электронную почту злоумышленника, версию шифратора, идентификатор зашифрованной системы, дату шифрования, закодированное имя файла, расширение *.cbf

известные почты:

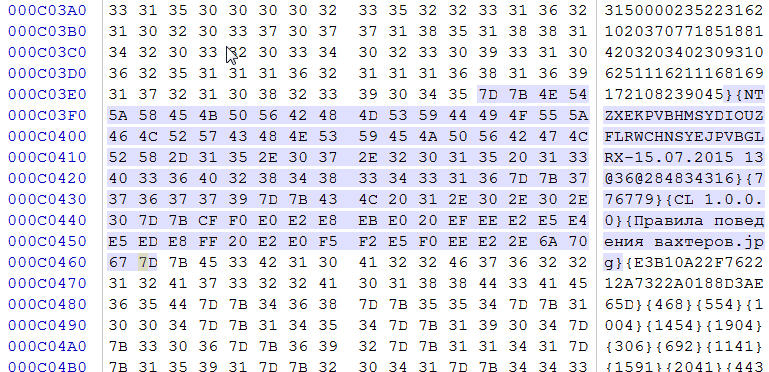

характерное содержимое в конце зашифрованного файла:

BLOCKSSTART

BLOCKSEND Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

содержит электронную почту злоумышленника, версию шифратора, идентификатор зашифрованной системы, дату шифрования, закодированное имя файла, расширение *.cbf

известные почты:

возможно, их гораздо больше

примеры автозапуска в системе:

ссылка: HKLM\Software\Microsoft\Windows\CurrentVersion\Run\pr

C:\Program Files\1C\карточка предприятия.exe

как в предыдущей версии 0.0.1.0, запись в реестре с добавлением в автозапуск файла шифратора появляется не сразу.

хэши шифратора:

SHA1 512E5DA8355BA55C2C846A885896A09C810AD2D5Размер 447565 байт

сигнатура Win32/Filecoder.NDT [ESET-NOD32]

ENCRYPTSTART - маркер начала шифрования,

TBHMTZDJPVAFLRWCHNSYEJOUAFKQWBHMSYDI - идентификатор зашифрованной системы,

06.08.2015 - дата шифрования,

CL 1.1.0.0 - версия шифратора

"Правила поведения вахтеров.jpg" - оригинальное имя файла,

BLOCKSSTART

BLOCKSEND

ENCRYPTENDED - маркер завершения шифрования файла

пример заставки рабочего стола:

содержит электронную почту злоумышленника, версию шифратора, идентификатор зашифрованной системы, дату шифрования, закодированное имя файла, расширение *.cbf

известные почты:

возможно, их гораздо больше

примеры автозапуска в системе: ссылка: HKLM\Software\Microsoft\Windows\CurrentVersion\Run\pr

C:\Program Files\service.exe

как в предыдущей версии 0.0.1.0, запись в реестре с добавлением в автозапуск файла шифратора появляется не сразу.

хэши шифратора:

SHA1 7CAE4C871F69DA50EE310A27FC66E0964FB96C00

Размер 416256 байт

сигнатура Trojan.Encoder.567

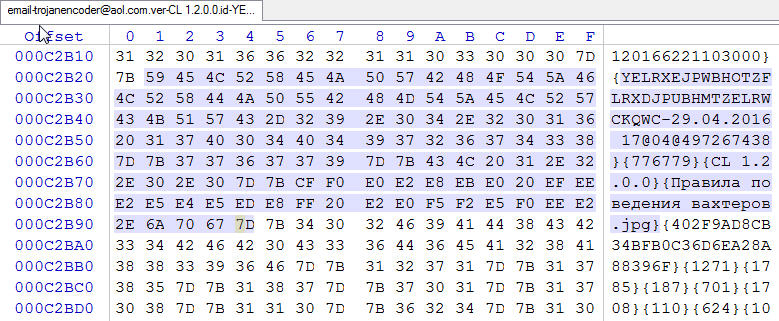

характерное содержимое в конце зашифрованного файла:

между маркером начала шифрования и блоком, связанным с заголовком зашифрованного файла добавлен блок данных, очевидно связанный с ключом шифрования.

ENCRYPTSTART - маркер начала шифрования,

YELRXEJPWBHOTZFLRXDJPUBHMTZELRWCKQWC - идентификатор зашифрованной системы,

29.04.2016 - дата шифрования,

CL 1.2.0.0 - версия шифратора

"Правила поведения вахтеров.jpg" - оригинальное имя файла,

BLOCKSSTART

BLOCKSEND

ENCRYPTENDED - маркер завершения шифрования файла

пример заставки рабочего стола:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\sopropool

C:\Program Files\crjakl_1_3.exe

хэши:

SHA1: 32938B0070971FAA2527C68FC441A2A5CDF207A1

размер: 477696 байт

сигнатура: Win32/Filecoder.EQ

характерное содержимое в конце зашифрованного файла:

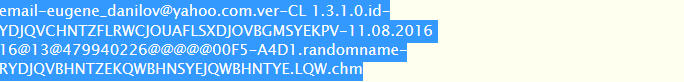

пример зашифрованного файла:

содержит электронную почту злоумышленника, версию шифратора, идентификатор зашифрованной системы, дату шифрования, закодированное имя файла, расширение рандомное из 3 символов (вместо "cdf")

(в предыдущей версии CL 1.3.0.0 расширение оставалось еще *.cdf)

известные почты:

00F5-A4D1 C:\Program Files\WinRar\резюме Сергей Коробов.exe

хэши шифратора:

SHA1 66D1D030C93AD09B3D78F091E69353DC2129ECF1

Размер 213509 байт

сигнатура Win32/Filecoder.EQ

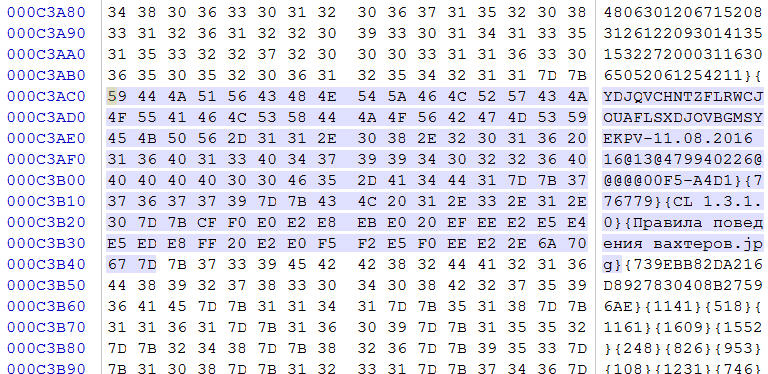

характерное содержимое в конце зашифрованного файла:

между маркером начала шифрования и блоком, связанным с заголовком зашифрованного файла добавлен блок данных, очевидно связанный с ключом шифрования.

ENCRYPTSTART - маркер начала шифрования,

YDJQVCHNTZFLRWCJOUAFLSXDJOVBGMSYEKPV - идентификатор зашифрованной системы,

11.08.2016 - дата шифрования,

CL 1.3.1.0 - версия шифратора

"Правила поведения вахтеров.jpg" - оригинальное имя файла,

ENCRYPTENDED - маркер завершения шифрования файла

пример заставки рабочего стола:

расшифровка:

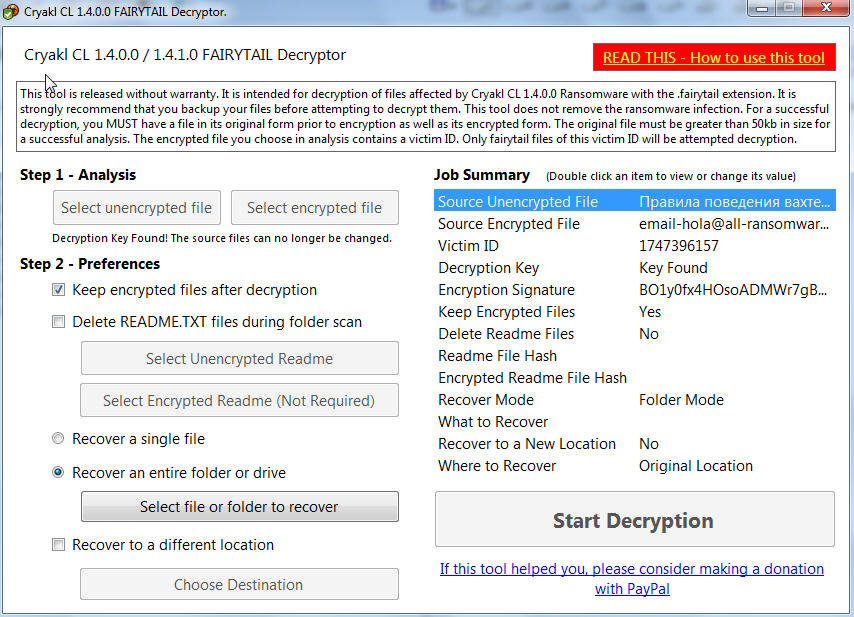

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.далее идут: fairytail (CL 1.4.0.0, CL 1.4.1.0, CL 1.5.0.0)

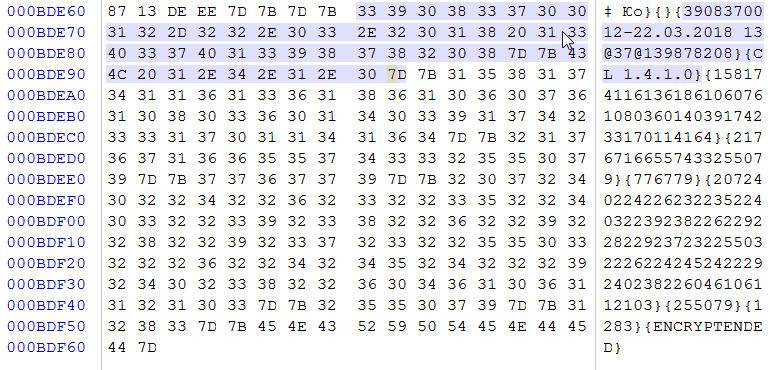

пример зашифрованного файла:

хэши шифратора:

SHA1: 6950304DE5791D0B967E3FE7A17398792FAA5165

размер: 135680 байт

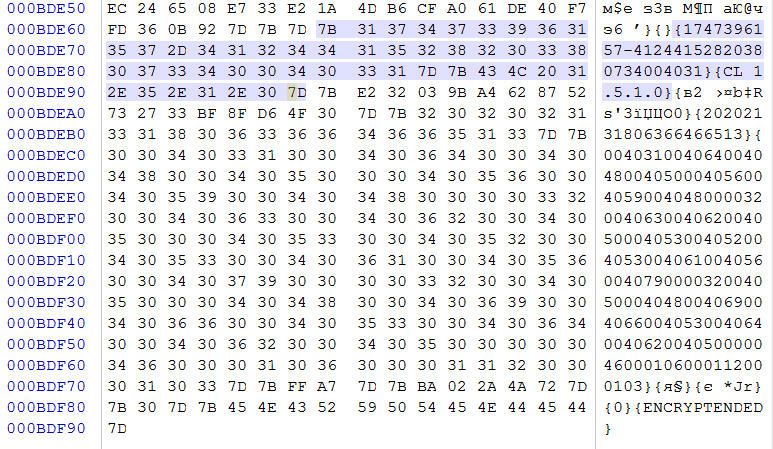

характерное содержимое в конце зашифрованного файла:

расшифровка:

версии cl 1.4.0.0, cl 1.4.1.0 могут быть расшифрованы с с помощью дешифратора J.Gourley:

далее идет: doubleoffset (CL 1.5.1.0)

известные почты:

1\Temp\XEKOVAFKPT.exe

хэши шифратора:

SHA1: 6DC898D755EE27DB5293B6753ADE172F2337236F

размер: 89600 байт

сигнатура: Win32/Filecoder.EQ

характерное содержимое в конце зашифрованного файла:

расшифровка:

[2020.06.15 23:08:26.853] - [2020.06.15 23:08:26.854] - INFO: 11 encrypted file(s) found.

[2020.06.15 23:08:26.855] - INFO: 11 file(s) decrypted.

[2020.06.15 23:08:26.857] - INFO: 0 file(s) NOT decrypted.

[2020.06.15 23:08:28.315] - End

Читайте также: