Что делает технология eset репутация и кэш

Эта технология отличается от уже существующих, которые сосредоточены на обнаружении и устранении вредоносных объектов.

Блокировщик эксплойтов фокусируется на устранении вредоносных программ, использующих уязвимости в самых распространенных программах и типах приложений, установленных на пользовательских системах. Таких как веб-браузеры, PDF-редакторы, почтовые клиенты, Microsoft Office и Java.

Блокировщик эксплойтов контролирует поведение процессов и выявляет подозрительную активность, которая является типичной для целевых атак.

В отличие от статического обнаружения по сигнатурам, модуль Блокировщик эксплойтов анализирует поведение приложения на возможное совершение им подозрительных действий и приемов, которыми пользуются эксплойты.

При обнаружении злонамеренных действий, они подвергаются анализу, и вредоносный процесс немедленно блокируется на устройстве.

Далее недоверенные процессы подвергаются дополнительному анализу в нашей облачной системе ESET LiveGrid®, это предоставляет дополнительную защиту пользователей от таргетированных атак, а также атак с применением эксплойтов для уязвимостей нулевого дня.

Технология Блокировщик эксплойтов применяется в:

Java является основой практически для каждого типа сетевого приложения и считается мировым стандартом для разработки и выпуска встраиваемых и мобильных приложений, игр и веб-содержимого.

Вместе с тем, Java является достаточно привлекательным для злоумышленников. На сегодняшний день Java представляет из себя наиболее опасный компонент из всех других плагинов браузера.

Блокировщик эксплойтов выявляет попытки целевых атак, использующих уязвимости в Java. Модуль непрерывно отслеживает процессы и любые признаки подозрительной активности или недоверенного поведения.

Обнаруженные угрозы блокируются, их образцы отправляются в облачную систему ESET LiveGrid®, для предотвращения подобных целевых атак в будущем.

Технология Блокировщик эксплойтов для Java применяется в:

Ботнет-защита ESET помогает контролировать сетевую активность и обнаруживать вредоносные программы посредством анализа своих сетевых коммуникационных моделей и протоколов.

Технология определяет исходящие сетевые соединения для известных образцов зловредного кода и выявляет вредоносные сайты по собственным черным спискам. Любое обнаруженное подозрительное соединение блокируется, с отправкой уведомления пользователю.

Ботнет-защита ESET обеспечивает сетевую безопасность пользователя.

Технология Ботнет-защита ESET применяется в:

Расширенное сканирование памяти ESET позволяет обезвреживать зашифрованные вредоносные программы, которые устанавливаются на компьютер скрыто от пользователя.

Стараясь быть необнаруженными, вирусописатели широко используют зашифрованные файлы. Это вызывает определенные сложности с распаковкой и может создать проблемы для классических методов обнаружения угроз, таких как эмуляция или эвристика.

Для решения этой проблемы, Расширенное сканирование памяти ESET контролирует поведение вредоносного процесса и сканирует его, даже если угроза зашифрована в памяти. Это позволяет повысить эффективность обнаружения сложных зашифрованных вредоносных программ.

Технология Расширенное сканирование памяти ESET применяется в:

Щит уязвимости расширяет возможности Персонального Файервола и повышает уровень детектирования ранее известных угроз на сетевом уровне.

Технология обнаружения для распространенных уязвимостей в широко используемых протоколах, таких как SMB, RPC и RDP является важным слоем защиты против распространения вредоносных программ, сетевых атак и эксплуатации уязвимостей, для которых еще не выпущены патчи.

Технология Щит уязвимости применяется в:

Это позволяет нам оперативно реагировать на потребности наших клиентов и адаптироваться к появляющимся новейшим угрозам.

Вирусные аналитики исследовательской лаборатории ESET используют полученную информацию для построения точной картины, характера и масштабов глобальных угроз.

В лабораторию не пересылается сам подозрительный файл, исследуются только его свойства, такие как хэш-функция, информация о поведении, источник возникновения. Таким образом, утечка данных пользователя исключена. Далее объект сравнивается с черными и белыми списками антивирусной базы ESET, на основании чего определяется его репутация.

Система репутации позволяет эффективно и точно обнаруживать вредоносные программы еще до внесения их в вирусные базы. Обновления баз данных сигнатур вирусов пополняются на компьютерах наших пользователей несколько раз в день.

Технология ESET LiveGrid® применяется во всех антивирусных продуктах

Технология ESET Антифишинг распознает и блокирует фишинговые сайты, нацеленные на хищение конфиденциальных данных при совершении онлайн-транзакций. Данная технология защищает наших пользователей от потери логинов и паролей, банковских реквизитов, данных кредитных карт в следствие подмены надежных вебсайтов на поддельные – фишинговые.

Антифишинговая база данных ESET регулярно обновляется – компьютеры пользователей получают данные о новых фишинговых угрозах каждые 20 минут!

Технология ESET Антифишинг необходима при проверке подлинности сайтов для обнаружения поддельных форм интернет-банкинга.

Технология Антифишинг ESET применяется в:

Расширенная эвристика ESET является основополагающей технологией проактивного обнаружения угроз. Она обеспечивает возможность эффективного обнаружения неизвестных вредоносных программ.

Технология ESET ThreatSense® представляет собой единый эвристический механизм, который использует сочетание различных методов, таких как эмуляция, алгоритмический анализ, пассивная эвристика и сигнатурный метод. Методы детектирования угроз применяются параллельно, что делает защиту ESET не только максимально надежной, но и обеспечивает оптимальный уровень производительности.

В последней версии Расширенная эвристика ESET представляет собой совершенно новый способ эмуляции кода на основе двоичной трансляции.

Технология Расширенная эвристика ESET применяется во всех антивирусных продуктах ESET NOD32:

Единая точка входа для ресурсов ESET

Войти через социальные сети

Непрерывно совершенствуютсядля надежной защиты пользователей

Исследовательские лаборатории ESET развивают уникальные технологии защиты от современных угроз

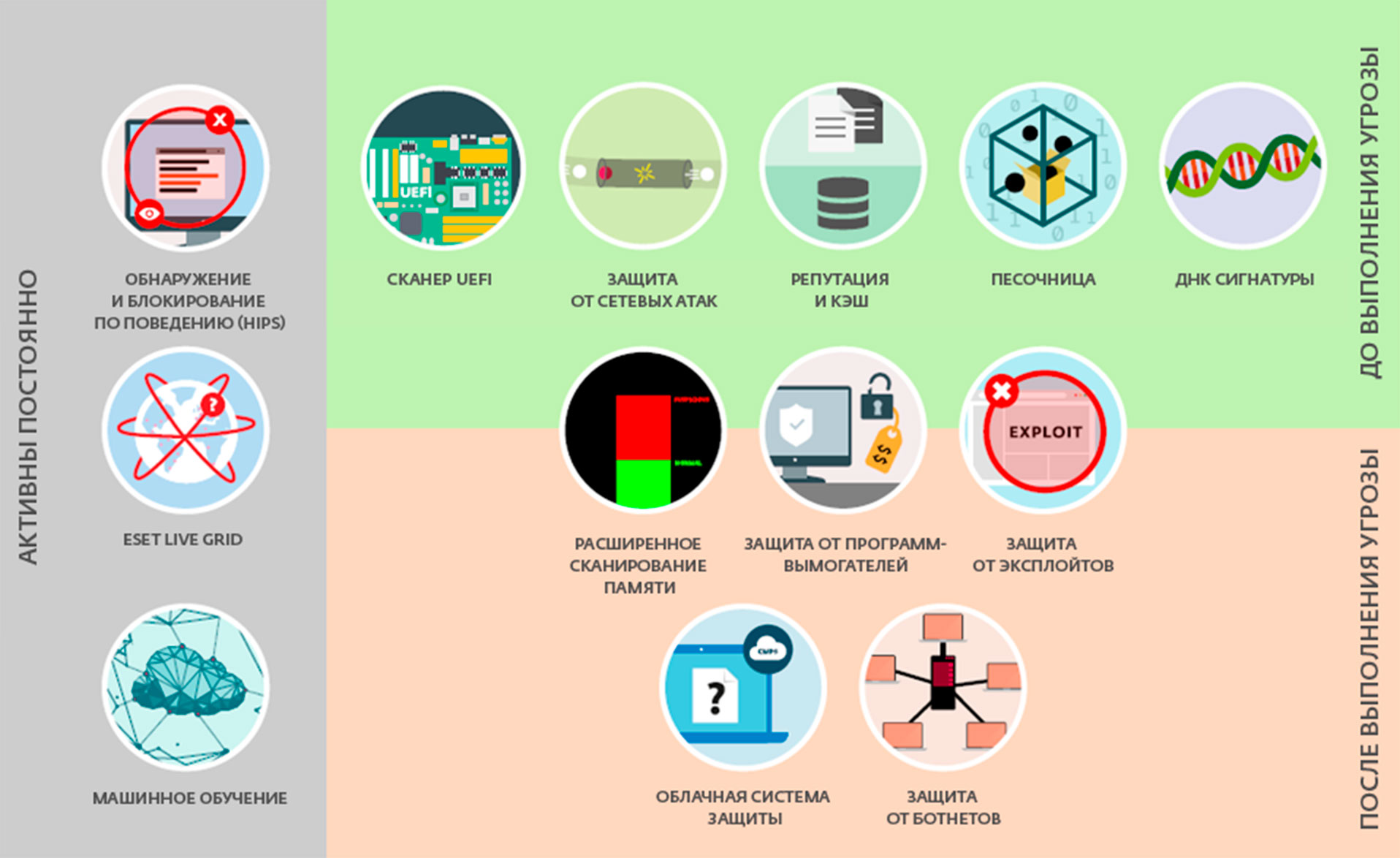

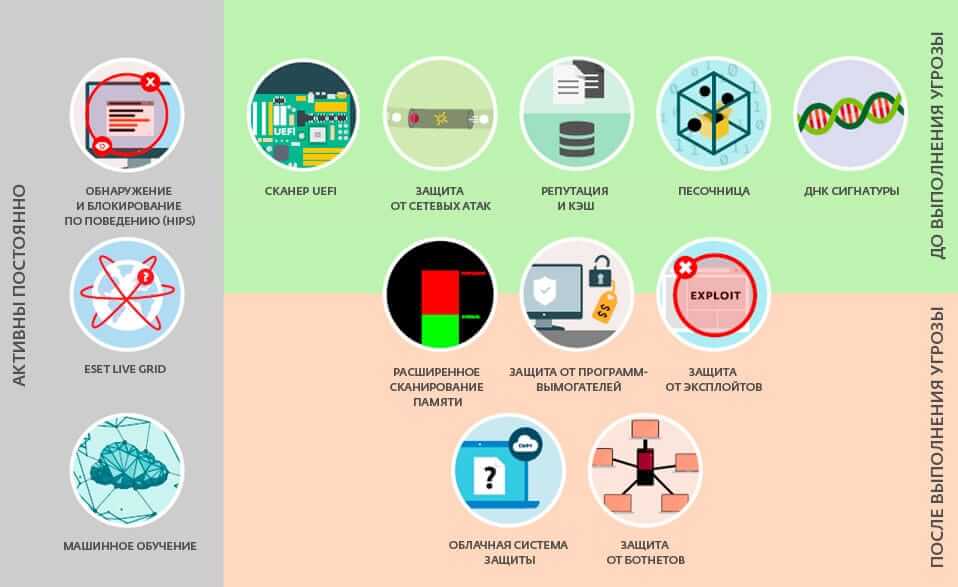

В решениях ESET используются многоуровневые технологии защиты, выходящие за пределы возможностей обычного антивируса. На рисунке ниже представлены основные технологии ESET и оценка того, когда и как они обнаруживают и/или блокируют угрозу.

Сканер UEFI

Компания ESET стала первым разработчиком антивирусных решений, внедрившим в свои решения дополнительный уровень защиты прошивки UEFI (Unified Extensible Firmware Interface) компьютера. Функция «Сканер UEFI» проверяет и обеспечивает безопасность среды предварительной загрузки, соответствующей спецификации UEFI. Она предназначена для контроля целостности прошивки и обнаружения попыток модификации.

UEFI является стандартизированной спецификацией программного интерфейса, который существует между операционной системой устройства и микропрограммами, управляющими низкоуровневыми функциями оборудования. UEFI пришел на замену BIOS (базовой системы ввода/вывода), используемого на компьютерах с середины 1970-х годов.

Спецификация хорошо задокументирована, что позволяет разработчикам создавать расширения для прошивки. Но это также открывает дверь для создателей вредоносных программ, которые могут внедрить в UEFI вредоносные модули и злонамеренные коды.

Технология применяется в продуктах:

ДНК сигнатуры

Типы обнаружения угроз варьируются от определенных хэшей до ДНК сигнатур, которые представляют собой совокупность информации о поведении и характеристик вредоносного объекта.

Если вредоносный код можно изменить или запутать, то поведение объекта не так просто модифицировать. ДНК сигнатуры ESET разработаны с учетом этой особенности.

Антивирус проводит глубокий анализ кода и извлекает «гены», отвечающие за поведение вредоносной программы. Поведенческие гены используются для построения ДНК сигнатур, которые применяются для оценки потенциально подозрительного кода, найденного на диске или запущенного в памяти в виде процесса.

ДНК сигнатуры могут обнаруживать известные образцы вредоносных программ, новые варианты известных семейств вредоносного ПО или ранее неизвестные вредоносные программы, которые содержат гены, указывающие на вредоносное поведение.

Технология применяется в продуктах:

Машинное обучение

Компания ESET разработала собственный механизм машинного обучения, названный ESET Augur. Он использует совокупную силу нейронных сетей (например, глубокое обучение и LSTM (long short-term memory – сети долгой краткосрочной памяти)) и группы из шести алгоритмов классификации. Это позволяет генерировать консолидированный вывод и помогать правильно маркировать входящий образец как чистый, потенциально нежелательный или вредоносный.

Движок ESET Augur настроен на взаимодействие с другими защитными технологиями, включая ДНК сигнатуры, песочницу, анализ памяти, извлечение поведенческих функций, чтобы обеспечить наилучшие показатели обнаружения и минимальное количество ложных срабатываний.

Технология применяется в продуктах:

Облачная система защиты

Облачная система защиты построена на базе технологии ESET LiveGrid. С разрешения пользователя система отслеживает потенциальные, ранее неизвестные угрозы и передает их в облако ESET через систему обратной связи ESET LiveGrid.

Собранные образцы подвергаются автоматической эмуляции в песочнице и анализу поведения, что приводит к созданию автоматизированных сигнатур, если злонамеренные характеристики подтверждены. Пользователи ESET получают ответ о репутации образца до очередного обновления баз данных вредоносных программ.

Технология применяется в продуктах:

Репутация и кэш

Перед сканированием наши продукты проверяют локальный кэш файла или URL-адреса на предмет связи с известными угрозами. Объект сравнивается с черными и белыми списками базы ESET. Это повышает скорость сканирования на предмет угроз.

Далее из облачной системы ESET LiveGrid запрашивается информация о репутации объекта – был ли он ранее отмечен как подозрительный или классифицирован как вредоносный. Это повышает эффективность сканирования и обеспечивает более высокую скорость обмена данными по вредоносным программам с нашими пользователями.

Применение черных списков URL-адресов и проверка репутации защищают пользователей от мошеннических (фишинговых) сайтов или ресурсов с вредоносным содержанием.

Технология применяется в продуктах:

Обнаружение и блокирование угроз по поведению – HIPS

HIPS, или, проще говоря, система предотвращения вторжений ESET контролирует активность системы, используя набор предопределенных правил для распознавания подозрительного поведения в системе. Когда подозрительная активность обнаружена, механизм самозащиты HIPS останавливает потенциально опасные действия нежелательной программы или процесса.

Пользователи могут определять самостоятельно набор правил вместо набора по умолчанию, но для этого требуются продвинутые знания работы приложений и операционной системы.

Технология применяется в продуктах:

Песочница в продукте

Авторы современных вредоносных программ зачастую пытаются запутать их код или скрыть истинное поведение, чтобы предотвратить обнаружение антивирусами. Для определения реального поведения угрозы решения ESET используют изолированную среду – так называемую песочницу. С помощью этой технологии антивирус эмулирует различные компоненты работы системы для запуска подозрительного образца в изолированной виртуальной среде.

Используются двоичные переводы, чтобы не замедлять скорость работы машины. Данная технология была реализована в решениях ESET еще в 1995 году. С тех пор мы постоянно работаем над ее улучшением.

Технология применяется в продуктах:

Расширенное сканирование памяти

Расширенное сканирование памяти – новаторская технология, которая позволяет эффективно обезвреживать сложные зашифрованные вредоносные программы, попадающие на компьютер скрыто от пользователя. Функция контролирует поведение вредоносного процесса и сканирует его, как только он запускается в памяти.

Каждый раз, когда процесс делает системный запрос от нового исполняемого файла, функция Расширенного сканирования памяти анализирует поведение при помощи ДНК сигнатур. Благодаря интеллектуальному кэшированию, функция практически не влияет на потребление ресурсов и скорость работы компьютера.

Код современных вредоносных программ может работать «только в памяти», без использования постоянных компонентов в файловой системе. Такой код нельзя обнаружить стандартными методами детектирования. Только сканирование памяти может найти такие кибератаки, и Расширенное сканирование памяти ESET – эффективный инструмент для борьбы с ними.

Технология применяется в продуктах:

Защита от эксплойтов

Защита от эксплойтов контролирует часто эксплуатируемые приложения (веб-браузеры, PDF-редакторы, почтовые клиенты, приложения Microsoft Office, Flash, Java и т.д.). Он не только обращает внимание на определенные идентификаторы CVE, но и сосредотачивается на методах эксплуатации. Объект, демонстрирующий подозрительное поведение, подвергается анализу, и вредоносный процесс немедленно блокируется на устройстве.

Технология «Защита от эксплойтов» блокирует процесс эксплуатации – в отличие от механизма сканирования, который охватывает эксплойты в искаженных файлах, или защиты от сетевых атак, нацеленной на уровень коммуникаций. Технология постоянно совершенствуется за счет новых методов обнаружения эксплойтов, которые используют новые способы эксплуатации.

Технология применяется в продуктах:

Защита от программ-вымогателей

Технология является дополнительным уровнем защиты от программ, блокирующих доступ или шифрующих данные пользователя и требующих выкуп за «освобождение» файлов. Защита от программ-вымогателей оценивает и контролирует все исполняемые приложения с помощью поведенческого анализа и репутационной эвристики.

Технология включена по умолчанию. В случае обнаружения подозрительных действий на компьютере пользователю будет предложено заблокировать данную активность. Максимальный уровень защиты от подобных вредоносных программ достигается совместной работой функций «Защита от программ-вымогателей», «Защита от сетевых атак», «ДНК сигнатуры» и облачной системой защиты.

Технология применяется в продуктах:

Защита от сетевых атак

Функция расширяет возможности файервола и повышает эффективность обнаружения известных уязвимостей на сетевом уровне. Технология обнаружения распространенных уязвимостей в широко используемых протоколах, таких как SMB, RPC и RDP, является важным слоем защиты от вредоносных программ, сетевых атак и эксплуатации брешей, для которых еще не выпущены или не установлены патчи.

Технология применяется в продуктах:

Защита от ботнетов

Защита от ботнетов помогает контролировать сетевую активность и находить вредоносные соединения, используемые бот-сетями. Технология определяет исходящие сетевые соединения для известных образцов зловредного кода и выявляет вредоносные сайты по собственным черным спискам. Функция блокирует каждое обнаруженное вредоносное соединение и сообщает о нем пользователю.

За развитием уникальной технологии ESET стоят наши глобальные исследовательские лаборатории

ESET применяет многоуровневые технологии, выходящие далеко за пределы возможностей базового антивируса. На рисунке ниже показаны различные ключевые технологии ESET и примерная иллюстрация того, когда и каким образом они способны обнаруживать и (или) блокировать угрозу на той или иной стадии её жизненного цикла в системе.

Модуль сканирования UEFI

Среди поставщиков продуктов для безопасности в Интернете, ESET первой оснастила своё решение отдельным уровнем защиты универсального расширяемого интерфейса прошивки (UEFI). Модуль сканирования UEFI от ESET проверяет и обеспечивает безопасность предзагрузочной среды в соответствии со спецификацией UEFI. Этот модуль спроектирован так, чтобы обнаруживать вредоносные компоненты в прошивке и сообщать о них пользователю.

Показать ещё

UEFI является стандартизированной спецификацией программного интерфейса между операционной системой устройства и его прошивкой. UEFI вытесняет базовую систему ввода-вывода (BIOS), которая применялась в компьютерах с середины 1970-х годов. Поскольку структура UEFI хорошо задокументирована, она проще поддаётся анализу и парсингу, что позволяет разработчикам создавать расширения прошивки. Однако это также открывает дверь для разработчиков вредоносных программ и организаторов атак к тому, чтобы заразить UEFI опасными модулями.

Система родовых обнаружений

Типы обнаружения варьируются от проверки точно указанных хэшей до системы родовых обнаружений ESET, которая состоит из сложных определений вредоносного поведения и характеристик вредоносных программ.

Хотя организаторы атаки могут без труда изменить или обфусцировать вредоносный код, поведение объектов изменить не так легко, и система родовых обнаружений ESET призвана воспользоваться этим.

Показать ещё

Мы проводим глубокий анализ кода и извлекаем из него те «гены», которые отвечают за его поведение, и так образуется система родовых обнаружений ESET. Она применяется для оценки потенциально подозрительного кода, который может находиться на диске или в памяти запущенных процессов.

Система родовых обнаружений способна распознавать конкретные известные образцы вредоносных программ, новые разновидности известного класса таких программ и даже неизвестные или не обнаруженные ранее такие программы, которые содержат «гены», указывающие на вредоносное поведение.

Машинное обучение

Специалисты ESET разработали собственный, фирменный модуль машинного обучения под названием ESET Augur. В нём сочетаются возможности нейронных сетей (такие как глубокое обучение и долгая краткосрочная память) и шести алгоритмов классификации, тщательно отобранных вручную. Это позволяет выдавать объединённое множество данных и помогать верно классифицировать поступающий образец как безопасный, потенциально нежелательный или вредоносный.

Показать ещё

Чтобы обеспечить как можно больший процент обнаружения и как можно меньше ложных срабатываний, модуль ESET Augur настроен для совместной работы с другими технологиями защиты, такими как система родовых обнаружений, песочница и анализ памяти, а также извлечение поведенческих характеристик программ.

Облачная система защиты от вредоносных программ

Облачная система ESET для защиты от вредоносных программ — это одна из нескольких технологий, основанных на облачной системе ESET LiveGrid®. Система отслеживает неизвестные, потенциально вредоносные приложения и другие возможные угрозы и передаёт данные о них в облачное хранилище ESET посредством системы обратной связи ESET LiveGrid®.

Показать ещё

Собранные образцы автоматически помещаются в песочницу и проходят поведенческий анализ, в результате чего создаются шаблоны для автоматического обнаружения, если наличие вредоносных характеристик подтверждается. Клиенты ESET узнают об этих автоматических обнаружениях из системы учёта репутации ESET LiveGrid®, и им не нужно ждать очередного обновления модуля обнаружения.

Репутация и кэш

Изучая файл или URL-адрес, ещё до этапа сканирования наши продукты проверяют локальный кэш на наличие известных вредоносных объектов или безвредных объектов, помещённых в белый список. Это повышает эффективность сканирования.

Затем в систему учёта репутации ESET LiveGrid® направляется запрос о репутации объекта (т. е. встречался ли этот объект где-то ещё и был ли он классифицирован как вредоносный). Это улучшает качество сканирования и позволяет быстрее передавать нашим клиентам данные о вредоносных программах.

Показать ещё

Применение чёрных списков URL-адресов и проверка репутации ограждает пользователей от посещения сайтов с вредоносным контентом и (или) фишинговых сайтов.

Поведенческое обнаружение и блокировка - система HIPS

Хостовая система предупреждения вторжений (HIPS) от ESET отслеживает активность в системе и использует заранее определённый набор правил, чтобы распознавать подозрительное поведение системы. При выявлении такой активности механизм самозащиты HIPS не позволяет программе или процессу, допустившим такое поведение, выполнять потенциально вредоносные действия.

Показать ещё

Пользователи могут задавать собственный набор правил, который будет применяться вместо набора правил по умолчанию, однако для этого требуется глубокое понимание приложений и операционных систем.

Встроенная песочница

Сегодняшние вредоносные программы зачастую подвергаются сильной обфускации и всеми способами пытаются не дать себя обнаружить. Чтобы преодолеть это и распознать скрытое истинное поведение программы, мы применяем встроенную функцию песочницы. Эта технология, применяемая в решениях ESET, эмулирует различные компоненты оборудования компьютера и программного обеспечения, и подозрительный образец кода выполняется в изолированной виртуализированной среде.

Показать ещё

Благодаря двоичной трансляции, функция песочницы остаётся легковесной и не замедляет работу устройства. Мы внедрили эту технологию в наши решения в 1995 году и с тех пор постоянно её улучшаем.

Расширенный модуль сканирования памяти

Показать ещё

Когда какой-либо процесс выполняет системный вызов с новой исполняемой страницы, расширенный модуль сканирования памяти проводит поведенческий анализ кода с помощью системы родовых обнаружений ESET. Благодаря применению умного кэширования, расширенный модуль сканирования памяти не вызывает ощутимого снижения скорости обработки.

Кроме того, сложные вредоносные программы показывают новый тренд: часть вредоносного кода теперь работает в резидентном режиме, не нуждаясь в постоянных компонентах в файловой системе (бесфайловые вредоносные программы), которые можно было бы обнаружить традиционными способами. Такие атаки можно обнаружить только путём сканирования памяти, и в ESET есть ответ на этот новый тренд: расширенный модуль сканирования памяти.

Непрерывно совершенствуются

для надежной защиты пользователей

Технологии ESET

Исследовательские лаборатории ESET развивают уникальные технологии защиты от современных угроз

В решениях ESET используются многоуровневые технологии защиты, выходящие за пределы возможностей обычного антивируса. На рисунке ниже представлены основные технологии ESET и оценка того, когда и как они обнаруживают и/или блокируют угрозу.

СКАНЕР UEFI

Компания ESET стала первым разработчиком антивирусных решений, внедрившим в свои решения дополнительный уровень защиты прошивки UEFI (Unified Extensible Firmware Interface) компьютера. Функция «Сканер UEFI» проверяет и обеспечивает безопасность среды предварительной загрузки, соответствующей спецификации UEFI. Она предназначена для контроля целостности прошивки и обнаружения попыток модификации.

UEFI является стандартизированной спецификацией программного интерфейса, который существует между операционной системой устройства и микропрограммами, управляющими низкоуровневыми функциями оборудования. UEFI пришел на замену BIOS (базовой системы ввода/вывода), используемого на компьютерах с середины 1970-х годов.

Спецификация хорошо задокументирована, что позволяет разработчикам создавать расширения для прошивки. Но это также открывает дверь для создателей вредоносных программ, которые могут внедрить в UEFI вредоносные модули и злонамеренные коды.

Технология применяется в продуктах:

ДНК СИГНАТУРЫ

Типы обнаружения угроз варьируются от определенных хэшей до ДНК сигнатур, которые представляют собой совокупность информации о поведении и характеристик вредоносного объекта.

Если вредоносный код можно изменить или запутать, то поведение объекта не так просто модифицировать. ДНК сигнатуры ESET разработаны с учетом этой особенности.

Антивирус проводит глубокий анализ кода и извлекает «гены», отвечающие за поведение вредоносной программы. Поведенческие гены используются для построения ДНК сигнатур, которые применяются для оценки потенциально подозрительного кода, найденного на диске или запущенного в памяти в виде процесса.

ДНК сигнатуры могут обнаруживать известные образцы вредоносных программ, новые варианты известных семейств вредоносного ПО или ранее неизвестные вредоносные программы, которые содержат гены, указывающие на вредоносное поведение.

Технология применяется в продуктах:

МАШИННОЕ ОБУЧЕНИЕ

Компания ESET разработала собственный механизм машинного обучения, названный ESET Augur. Он использует совокупную силу нейронных сетей (например, глубокое обучение и LSTM (long short-term memory – сети долгой краткосрочной памяти)) и группы из шести алгоритмов классификации. Это позволяет генерировать консолидированный вывод и помогать правильно маркировать входящий образец как чистый, потенциально нежелательный или вредоносный.

Движок ESET Augur настроен на взаимодействие с другими защитными технологиями, включая ДНК сигнатуры, песочницу, анализ памяти, извлечение поведенческих функций, чтобы обеспечить наилучшие показатели обнаружения и минимальное количество ложных срабатываний.

Технология применяется в продуктах:

ОБЛАЧНАЯ СИСТЕМА ЗАЩИТЫ

Облачная система защиты построена на базе технологии ESET LiveGrid. С разрешения пользователя система отслеживает потенциальные, ранее неизвестные угрозы и передает их в облако ESET через систему обратной связи ESET LiveGrid.

Собранные образцы подвергаются автоматической эмуляции в песочнице и анализу поведения, что приводит к созданию автоматизированных сигнатур, если злонамеренные характеристики подтверждены. Пользователи ESET получают ответ о репутации образца до очередного обновления баз данных вредоносных программ.

Технология применяется в продуктах:

РЕПУТАЦИЯ И КЭШ

Перед сканированием наши продукты проверяют локальный кэш файла или URL-адреса на предмет связи с известными угрозами. Объект сравнивается с черными и белыми списками базы ESET. Это повышает скорость сканирования на предмет угроз.

Далее из облачной системы ESET LiveGrid запрашивается информация о репутации объекта – был ли он ранее отмечен как подозрительный или классифицирован как вредоносный. Это повышает эффективность сканирования и обеспечивает более высокую скорость обмена данными по вредоносным программам с нашими пользователями.

Применение черных списков URL-адресов и проверка репутации защищают пользователей от мошеннических (фишинговых) сайтов или ресурсов с вредоносным содержанием.

Технология применяется в продуктах:

ОБНАРУЖЕНИЕ И БЛОКИРОВАНИЕ УГРОЗ ПО ПОВЕДЕНИЮ – HIPS

HIPS, или, проще говоря, система предотвращения вторжений ESET контролирует активность системы, используя набор предопределенных правил для распознавания подозрительного поведения в системе. Когда подозрительная активность обнаружена, механизм самозащиты HIPS останавливает потенциально опасные действия нежелательной программы или процесса.

Пользователи могут определять самостоятельно набор правил вместо набора по умолчанию, но для этого требуются продвинутые знания работы приложений и операционной системы.

Технология применяется в продуктах:

ПЕСОЧНИЦА В ПРОДУКТЕ

Авторы современных вредоносных программ зачастую пытаются запутать их код или скрыть истинное поведение, чтобы предотвратить обнаружение антивирусами. Для определения реального поведения угрозы решения ESET используют изолированную среду – так называемую песочницу. С помощью этой технологии антивирус эмулирует различные компоненты работы системы для запуска подозрительного образца в изолированной виртуальной среде.

Используются двоичные переводы, чтобы не замедлять скорость работы машины. Данная технология была реализована в решениях ESET еще в 1995 году. С тех пор мы постоянно работаем над ее улучшением.

Технология применяется в продуктах:

РАСШИРЕННОЕ СКАНИРОВАНИЕ ПАМЯТИ

Расширенное сканирование памяти – новаторская технология, которая позволяет эффективно обезвреживать сложные зашифрованные вредоносные программы, попадающие на компьютер скрыто от пользователя. Функция контролирует поведение вредоносного процесса и сканирует его, как только он запускается в памяти.

Каждый раз, когда процесс делает системный запрос от нового исполняемого файла, функция Расширенного сканирования памяти анализирует поведение при помощи ДНК сигнатур. Благодаря интеллектуальному кэшированию, функция практически не влияет на потребление ресурсов и скорость работы компьютера.

Код современных вредоносных программ может работать «только в памяти», без использования постоянных компонентов в файловой системе. Такой код нельзя обнаружить стандартными методами детектирования. Только сканирование памяти может найти такие кибератаки, и Расширенное сканирование памяти ESET – эффективный инструмент для борьбы с ними.

Технология применяется в продуктах:

- ESET NOD32 Internet Security

- ESET NOD32 Антивирус

- ESET Endpoint Security для Microsoft Windows

- ESET Endpoint Antivirus для Microsoft Windows

ЗАЩИТА ОТ ЭКСПЛОЙТОВ

Защита от эксплойтов контролирует часто эксплуатируемые приложения (веб-браузеры, PDF-редакторы, почтовые клиенты, приложения Microsoft Office, Flash, Java и т.д.). Он не только обращает внимание на определенные идентификаторы CVE, но и сосредотачивается на методах эксплуатации. Объект, демонстрирующий подозрительное поведение, подвергается анализу, и вредоносный процесс немедленно блокируется на устройстве.

Технология «Защита от эксплойтов» блокирует процесс эксплуатации – в отличие от механизма сканирования, который охватывает эксплойты в искаженных файлах, или защиты от сетевых атак, нацеленной на уровень коммуникаций. Технология постоянно совершенствуется за счет новых методов обнаружения эксплойтов, которые используют новые способы эксплуатации.

Технология применяется в продуктах:

- ESET NOD32 Internet Security

- ESET NOD32 Антивирус

- ESET Endpoint Security для Microsoft Windows

- ESET Endpoint Antivirus для Microsoft Windows

ЗАЩИТА ОТ ПРОГРАММ-ВЫМОГАТЕЛЕЙ

Технология является дополнительным уровнем защиты от программ, блокирующих доступ или шифрующих данные пользователя и требующих выкуп за «освобождение» файлов. Защита от программ-вымогателей оценивает и контролирует все исполняемые приложения с помощью поведенческого анализа и репутационной эвристики.

Технология включена по умолчанию. В случае обнаружения подозрительных действий на компьютере пользователю будет предложено заблокировать данную активность. Максимальный уровень защиты от подобных вредоносных программ достигается совместной работой функций «Защита от программ-вымогателей», «Защита от сетевых атак», «ДНК сигнатуры» и облачной системой защиты.

Технология применяется в продуктах:

ЗАЩИТА ОТ СЕТЕВЫХ АТАК

Функция расширяет возможности файервола и повышает эффективность обнаружения известных уязвимостей на сетевом уровне. Технология обнаружения распространенных уязвимостей в широко используемых протоколах, таких как SMB, RPC и RDP, является важным слоем защиты от вредоносных программ, сетевых атак и эксплуатации брешей, для которых еще не выпущены или не установлены патчи.

Технология применяется в продуктах:

- ESET NOD32 Internet Security

- ESET Endpoint Security для Microsoft Windows

ЗАЩИТА ОТ БОТНЕТОВ

Защита от ботнетов помогает контролировать сетевую активность и находить вредоносные соединения, используемые бот-сетями. Технология определяет исходящие сетевые соединения для известных образцов зловредного кода и выявляет вредоносные сайты по собственным черным спискам. Функция блокирует каждое обнаруженное вредоносное соединение и сообщает о нем пользователю.

Рынок информационной безопасности растет с каждым годом: разрабатываются новые продукты, увеличивается спрос на специалистов в этой области. И, конечно, появляются новые глобальные угрозы, противостоять которым в одиночку (одной компании) довольно сложно. И если раньше занимались взломом просто отдельные люди, то сейчас появились настоящие кибертеррористы и профессиональные хакеры. Сейчас каждый день обнаруживаются новые уязвимости в протоколах, операционных системах, сетевых устройствах. Идти в ногу с угрозами становится непростой задачей.

Еще 5 лет назад таким направлением информационной безопасности, как Threat Intelligence, мало кто интересовался, сейчас же это стало нормой.

Как появился этот тренд информационной безопасности?

Известно, что сложность и количество кибератак с каждым годом только растет. Это приводит к тому, что компаниям приходится постоянно совершенствовать свой ландшафт безопасности. Растет стоимость содержания данных решений. Особенно это актуально для крупных компаний, которые имеют много филиалов. Для обмена информацией об инцидентах используются таблицы Excel, корпоративная почта и другие устаревшие методы обмена информацией. Как результат – растет нагрузка на подразделения информационной безопасности, снижается актуальность данных. Threat Intelligence (англ. киберразведка) – это ответ на возрастающий объём данных о кибератаках и попытка их систематизировать.

Этот сервис используется для централизованного мониторинга возможных киберугроз и знаний о потенциальных атаках. По оценке SANS, уже в 2017 г. 60% организаций использовали Threat Intelligence и еще 25% планировали его использование. Как минимум 78% тех, кто использует Threat Intelligence, уверены, что это помогло улучшить безопасность их компании. Кроме этого, в некоторых странах СНГ (например, в России) вышли законодательные акты, которые, усиливают внимание к безопасности информационной инфраструктуры.

Threat Intelligence – это постоянный сбор информации об угрозах по всему миру и применение этих знаний для защиты конкретных организаций. Threat Intelligence помогает понять методы и тактики атакующих, а также сделать обнаружение угроз более быстрым и точным. Продукт компании ESET – Threat Intelligence предназначен именно для таких задач.

Компания ESET (головной офис находится в Словакии) хорошо знакома на просторах СНГ – ее продукты давно завоевали авторитет в среде информационной безопасности. Самым известным продуктом ESET является антивирус ESET NOD32 Internet Security, который легко узнаваем как домашним, так и корпоративным пользователям. Выпускаемые под брендом ESET NOD32 продукты удостоились рекордного количества наград журнала Virus Bulletin. Также продукты ESET NOD32 обладают наибольшим количеством высших наград ADVANCED+ и ADVANCED лаборатории AV-Comparatives. ESET более 30 лет работает на рынке информационной безопасности.

ESET Threat Intelligence – это облачный сервис, который позволяет анализировать глобальный киберландшафт и информировать компании о целевых атаках, угрозах нулевого дня и активности ботнетов по всему миру. Это система, которая помогает понять вектор угроз и сокращает информационной разрыв между текущей ситуацией в вашей компании и глобальными вызовами киберпреступников.

Каким образом компания ESET собирает информацию об угрозах? Здесь работает многоуровневая система, которая аккумулирует данные с сенсоров (более 110 миллионов) по всему миру. В основе системы лежит технология ESET LiveGrid – собственная уникальная разработка компании. Эта система собирает огромные массивы информации с «сенсоров» и считается надежным источником информации обо всех вирусных атаках. Кроме этого, компанией ESET использует ДНК сигнатуры, которые разработаны с учетом того, что вредоносный код можно изменить или запутать, тогда поведение объеккта будет не так просто модифицировать.ESET сотрудничает с крупнейшими SOC-центрами в странах СНГ. В дополнение к этому, в научно-исследовательских центрах ESET исследователи безопасности мирового класса собирают информацию обо всех угрозах.

Чтобы пользоваться ESET Threat Intelligence достаточно браузера и подключения к интернету. Это существенно упрощает работу с продуктом. Интерфейс и панель управления ESET Threat Intelligence удобны и интуитивно понятны. На панели сразу видны основные события.

В случае, если у вас есть подозрительный файл, вы можете загрузить его на портал ESET Threat Intelligence и быстро получить отчет о нем. В нем будет его репутация в сети ESET, хэш, аналогичные и «родительские» исполняемые файлы, и другая информация, на основе которой можно понять, насколько он опасен.

Из-за перегруженности информацией в поисках следов злоумышленника специалистам информационной безопасности сложно быстро реагировать на инциденты. ESET Threat Intelligence дает полную картину атаки и позволяет оперативно принимать необходимые меры.

Персонализация – это одно из преимуществ ESET Threat Intelligence. Клиент может выбрать, какой характер атак его интересует и получать отчеты только о тех угрозах, которые наиболее актуальны для него. Отчет содержит список вредоносных программ, URL-адресов, локаций с вредоносным кодом и детали их поведения. Сервис ESET может уведомить пользователя о готовящейся атаке на основе параметров, которые важны для него больше всего.

В ESET Threat Intelligence есть поддержка YARA правил:

ESET Threat Intelligence удобна тем, что легко интегрируется в SIEM-систему организации. Благодаря поддержке открытых стандартов формата STIX и TAXII, а также использованию API, внедрение в текущую систему безопасности будет быстрым и безболезненным. Интеграция позволяет сравнивать логи ваших внутренних сетевых устройств с данными ESET Threat Intelligence.

При покупке продукта ESET Threat Intelligence можно выбрать, какие модули использовать (в зависимости от необходимости). Сравнение их функционала можно увидеть в таблице ниже:

ESET Threat Intelligence – это современный продукт, который выводит безопасность в вашей компании на новый уровень. В то время, как подход Firewall + Antivirus + SIEM уже не всегда работает против злоумышленников, новая система Threat Intelligence помогает быстрее узнавать и понимать вектор атак хакеров по всему миру. Это позволяет существенно улучшить качество службы информационной безопасности в компании. Продуктом ESET Threat Intelligence уже пользуются такие крупные компании, как Mitsubishi, Canon и другие.

Читайте также: