Windows server разблокировать ip

Для блокировки неудачных попыток подключения к RDP, можно в ручном режиме проверять журнал событий, чтобы отслеживать IP-адрес тех, кто указывает неверные данные при попытке зайти на RDP и блокировать их при помощи брандмауэра Windows. Однако, это кропотливый и сложный процесс и для упрощения поставленной задачи, есть решение, которое позволяет автоматизировать данные процессы блокировки тех IP-адресов, которые указали неверные данные при попытке входа. Ниже, мы разберем основной принцип автоматической фильтрации и блокировки IP-адресов, для защиты RDP подключения от брутфорса.

Защита RDP подключения от брутфорса при помощи IPBan.

Есть готовое решение IPBan, с открытым исходным кодом, позволяющее производить автоматический мониторинг журнала событий Windows, фиксируя неудачные попытки зайти на сервер по RDP и после 5-й неудачной попытки входа, блокирует в автоматическом режиме IP-адрес на 24 часа.

Решение работает на Windows Server не ниже Windows Server 2008 (Windows XP и Windows Server 2003 не поддерживаются).

Настраиваем IPBan.

2. Выбираем нужную разрядность Windows x86/x64 (на момент создания заметки, была доступна последняя версия IPBan 1.6.0):

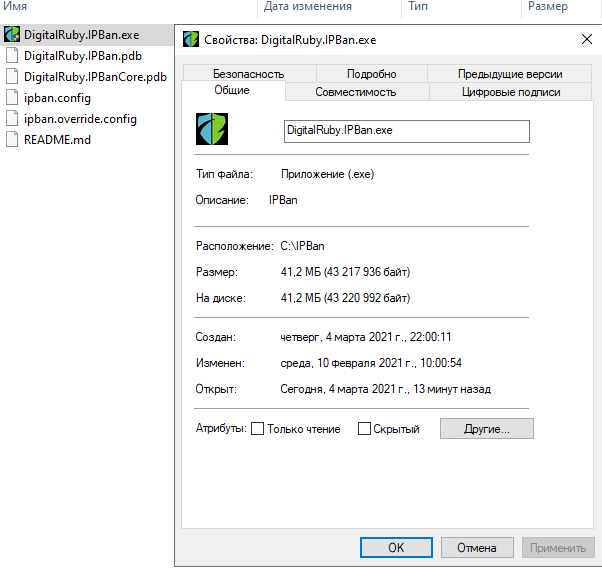

3. Скачав архив, распакуйте его содержимое в любую папку (в рассматриваемом примере, создам папку IPBan и расположу ее в корень диска C:).

Зачастую, файлы скачанные с Интернета, система автоматически блокирует. Для корректной работы с файлами, их необходимо разблокировать.

Если файлы не заблокированы, у вас должна быть следующая картина:

Вы можете разблокировать файлы, посредством выполнения команды в PowerShell. Для этого, запустите PowerShell от имени Администратора (как запустить PowerShell от имени Администратора) и в открывшемся окне, выполните команду:

get-childitem "Укажите_расположение_вашей_папки" | unblock-file -confirm

Для наглядности. В моем примере, была выполнена следующая команда в PowerShell:

В результате, у вас станет так:

Примечание. Только для для Windows Server 2008 и для Windows Server 2008 R2!

При этом, для Windows Server 2008 R2, необходимо еще настроить:

6. Создаем службу IPBan, для автозапуска утилиты при запуске системы и ее фоновой работы. Запустите PowerShell от имени Администратора. Выполните в окне PowerShell следующую команду:

sc.exe create IPBAN type= own start= auto binPath= C:\Каталог_с_утилитой\Имя_исполняемого_файла.exe DisplayName= IPBAN

PowerShell должен быть обязательно запущен от имени Администратора (как запустить PowerShell от имени Администратора).

Для наглядности. В моем примере, была выполнена следующая команда в PowerShell:

sc.exe create IPBAN type= own start= auto binPath= C:\IPBan\DigitalRuby.IPBan.exe DisplayName= IPBAN

На заметку. По мере выхода новых версий утилиты IPBan, имя исполняемого файла, несколько раз менялось. На момент написания заметки, исполняемый файл имеет следующее имя: DigitalRuby.IPBan.exe.

А вот в самой првой версии IPBan, имя исполняемого файла, было: IPBan.exe

Свойства правила IPBan_Block_0:

Частые ошибки и заметки.

На форумах, можно найти информацию по использованию утилиты IPBan, где также указано, что в настройках Локальной политики нужно отключить логины NTLM и разрешить только NTLM2-вход в систему. Как указал выше, это только для Windows Server 2008 и Windows Server 2008 R2. Если вы сделаете так например на Windows Server 2019, то не сможете зайти на свой сервер.

Правило IPBan_Block_0 зачастую не создается сразу, а только после неудачной попытки входа.

Вы можете изменить время блокировки IP, количество попыток и т.д. посредством корректировки данных в файле ipban.config.

Если у вас будут поправки и дополнения, оставляйте комментарии. Проверить работу данное решения на Windows Server 2008, Windows Server 2008 R2 и Windows Server 2012, у меня нет сейчас возможности. При этом, стоит подумать об отказе использования Windows Server 2008 и старее. Про использование XP и речи не идет.

Добавлено 04.07.2021

Есть доступное по цене и надежное решение с готовым виртуальным сервером VPN для бизнеса, которое можно развернуть буквально за считанные минуты. Услуга предоставляется только для юридических лиц Украины. Узнать больше.

Бизнес-предложение для фирм, предприятий, частных лиц и организаций (облачные решения).

Резервное копирование данных, защита данных от потерь, организация удаленного офиса для сотрудников, настройка бухгалтерии в облаке, VDS/VPS , опытная и отзывчивая поддержка, обслуживание и сопровождение на базе TUCHA.UA. Данное предложение актуально для коммерческих и государственных структур. Узнать больше. Услуги предоставляются данной компанией по СНГ и за пределами (Европа, США).

4 Комментарии

Приветствуются комментарии с полезной информацией: уточнениями, дополнениями, вопросами. Очень хорошо, когда вы делитесь своим опытом. Ваш опыт и информация, могут быть полезны другим.

Категорически запрещено в комментариях использование ненормативной лексики (в том числе нецензурную речь). Комментарии со спамом и рекламой, не пройдут модерацию.

Все комментарии, проходят модерацию и публикуются только после рассмотрения и одобрения.

Автоматически все скачалось и установилось. Сервис работает, правила в бренмауэре есть.

Решил протестить как отрабатывает, через внешнюю сеть подключаюсь, ввожу неверные логин пароль, 5 раз, 10 раз - эффекта ноль, ничего не блокирует, попробовал перезапустить службу IPBan и только потом появился IP адрес с которого я пытался подобрать пароль, в правиле IPBan_Block_0.

Может какие то настройки еще нужно произвести, чтобы блокировка сразу происходила после неверных 5 попыток?

Здравствуйте.

Мне трудно ответить точно, так как не использовал для установки IPBan скрипт. Все делал в ручном режиме. При этом, стоит помнить, что правило IPBan_Block_0, зачастую не создается сразу, а только после неудачной попытки входа. То, что вы описали, как раз является этим случаем. Так и должно быть. Теперь, IPBan должен блокировать IP сразу и добавлять их в правила. Проверьте, сейчас все работает корректно? Другое дело, если у вас снова после созданного правила IPBan_Block_0, не будут блокироваться IP-адреса, это уже будет проблемой.

Плюс, бывают ситуации, когда из Локальной Сети не блокируются неверные попытки входа, а из из внешней Сети все блокирует. Тут, решение мне не известно.

Бывают ситуации, когда работу IPBan нарушает сторонний антивирус / брандмауэр.

Либо, создайте соответствующую тему на формуме, для получения помощи по своей проблеме.

Для защиты RDP сервера от брутфорса мы воспользуемся утилитой IPBan от Jeff Johnson.

Утилита IPBan блокирует ip адресс с которго идет перебор паролей после нескольких неудачных попыток авторизации.

Для начала проведем подготовительный этап.

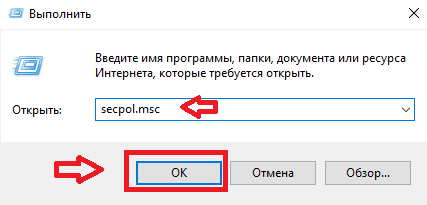

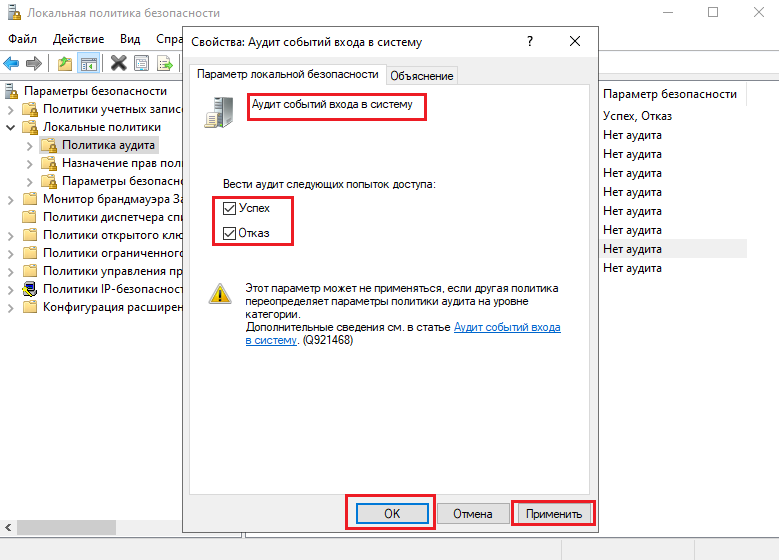

Для того чтобы в логах системы отоброжались IP адреса с которых идет перебор паролей, нам нужно включить аудит событий.

Переходим в "Локальные политики" (Win + R, введите secpol.msc и "OK"). --> "Политика аудита" и включить регистрацию событий для "Аудита входа в систему" и "Аудита событий входа в систему":

Подготовительный этап закончен, переходим к настройке IPBan

Распаковываем архив, к примеру на диск C:\ в папку ipban.

Запускаем cmd консоль обязательно с правами Администратора.

И прописываем IPBan как службу Windows, командой:

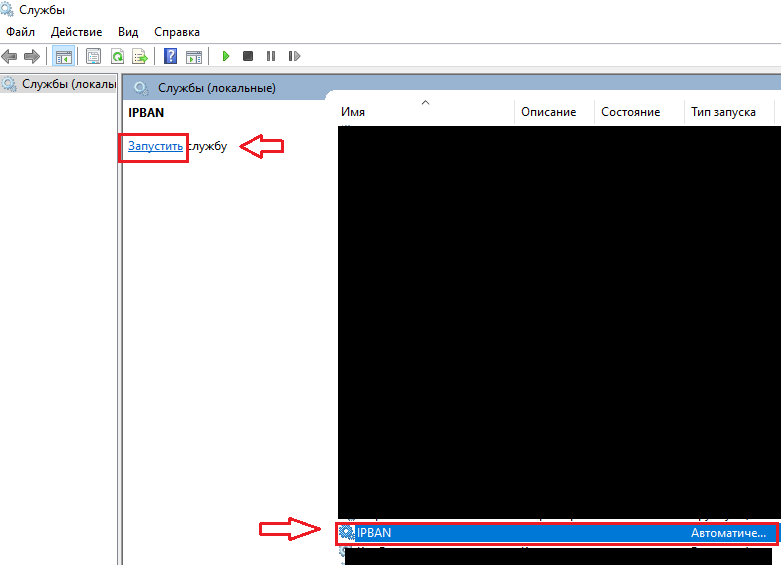

Заходим в оснастку служб Windows (Win + R, введите services.msc и "OK") находим и запускаем службу IPBAN

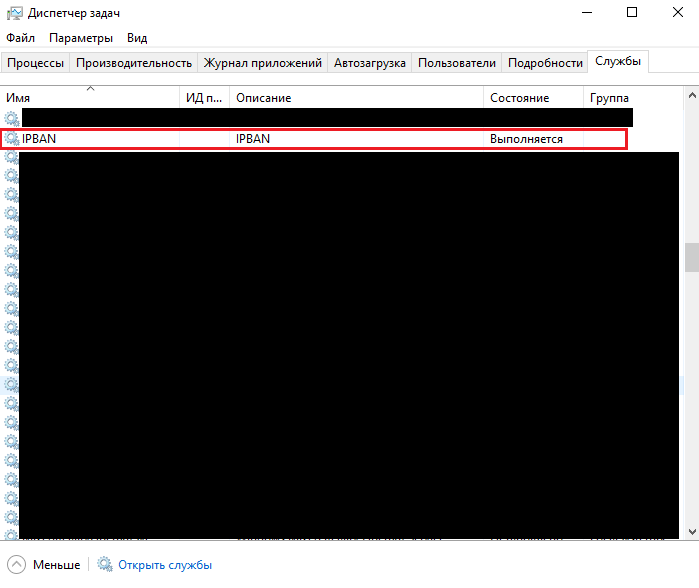

IPBan отслеживает неудачные попытки входа и добавляет правило для Windows фаервола.

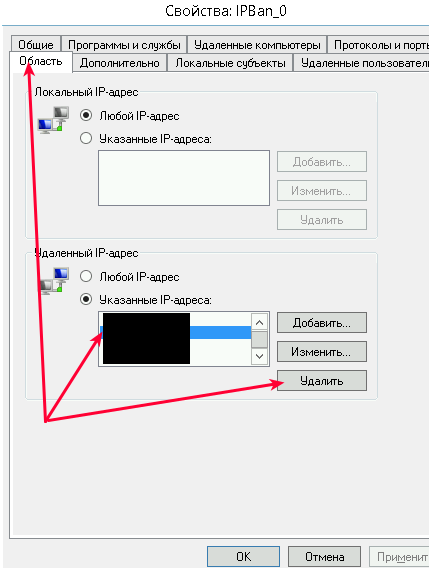

Удалить случайно добавленный ip адрес либо посмотреть какие адреса сейчас добавленны можно в оснастке фаервола - правило IPBan_Block_0.

Также создаются два правила IPBan_EmergingThreats_0 и IPBan_EmergingThreats_1000 - общеизвестные IP адреса с которых происходят попытки входа.

Вот и все, теперь наш Windows сервер зашишен от перебора паролей.

P.S. Также этот способ работает на Windows 8 - Windows 10.

После установки параметра "Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM" и установите значение "Запретить все учетные записи" перестало пускать на сервер. Windows Server 2019

"Не удалось запустить службу IPBAN на Локальный компьютер.

Ошибка 1053: Служба не ответила на запрос своевременно"

А служба ведь у вас установленна? Под правами администратора ведь все делаете?

Распаковываем архив, к примеру на диск C:\ в папку ipban.

Запускаем cmd консоль обязательно с правами Администратора.

И прописываем IPBan как службу Windows, командой:

Можно ли как-то зайти в настройки IPBan (количество попыток до бана, время бана и т.д.)?

Можно, файл конфигурации DigitalRuby.IPBan.dll.config в формате XML.

За количество попыток до бана отвечает параметр FailedLoginAttemptsBeforeBan - по умолчанию 5 попыток.

За время бана параметр ExpireTime - по умолчанию бан на один день.

ExpireTime устанавливает через сколько сбрасывается счётчик неудачных попыток авторизации. Спасибо за ответ.

В параметрах все как вы описывали, скачал свежий IPBan с репозитария и все равно не блокирует соединения, единственно меня смущает что в файерволе создается два правила IPBan_EmergingThreats_0 и IPBan_EmergingThreats_1000. Не знаю правильно ли это.

Регистрацию событий аудита вы ведь включили? как описано в статье в самом начале.

Тоже скачал новую версию 1.5.3.0 блокировка работает, правило IPBan_Block_0 создается и в него добавляются IP.

Правила IPBan_EmergingThreats_0 и IPBan_EmergingThreats_1000 появились в утилите начиная с версии 1.5.2.0 они нужны для блокировки общеизвестных IP с которых происходят попытки входа.

Переименуйте стандартную учетную запись администратора

Нажмите Win + X и выберите «Управление компьютером»:

Переименуйте пользователя и используйте это имя для последующих подключений к удаленному рабочему столу.

Блокировка RDP-подключений для учетных записей с пустым паролем

Усилить безопасность можно запретив подключаться к учетным записям с пустым паролем. Для этого нужно включить политику безопасности «Учетные записи»: разрешить использование пустых паролей только при консольном входе»:

- Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

- Перейдите в раздел «Локальные политики» –-> «Параметры безопасности».

Смена стандартного порта Remote Desktop Protocol

Windows Server 2012

Необходимо открыть regedit для редактирования реестра, далее

редакторе реестра нужно отыскать раздел RDP-Tcp, сделать это можно, пройдя такой путь:

В нем необходимо отыскать элемент PortNumber (как на картинке выше), и открыть этот параметр.

Далее следует переключиться в Десятичный (Decimal) формат ввода и задать новый порт для подключения по протоколу RDP:

При выборе нового порта для подключения необходимо помнить о том, что существует несколько категорий портов в разбивке по их номерам:

Правило для порта

После изменения порта для удаленного подключения, необходимо открыть его в настройках межсетевого экрана, иначе попытки внешнего соединения будут блокироваться.

Для этого, нужно воспользоваться оснасткой управления Брандмаэур Windows в режиме повышенной безопасности

Открыть ее можно, зайдя в меню: Диспетчер Серверов —> Средства.

В ней нужно выбрать пункт «Правила для входящих подключений», кликнуть по этому пункту правой кнопкой мыши и выбрать «Создать правило»:

Создадим правило для порта:

Нужно выбрать тип протокола (TCP или UDP) и указать порт, который мы задавали в ходе редактирования реестра

(в нашем примере — протокол TCP, номер порта 60000):

На следующем этапе нужно выбрать тип действия, которое описывает правило.

В нашем случае нужно разрешить подключение с использованием указанного порта.

На следующем шаге необходимо указать область действия правила — оно зависит от того, где работает сервер (в рабочей группе, домене, или частном доступе):

Затем нужно выбрать имя для правила (рекомендуется выбирать его таким образом, чтобы затем правило было легко узнать среди других):

После этого нужно перезагрузить сервер.

Теперь для подключения к нему по протоколу RDP нужно использовать новый порт.

Windows Server 2016

Меняем порт через regedit (также как и в Windows Server 2012 выше).

Правило для порта

После изменения порта для удаленного подключения, необходимо открыть его в настройках межсетевого экрана, иначе попытки внешнего соединения будут блокироваться.

Для этого, нужно воспользоваться оснасткой управления Брандмаэур Windows в режиме повышенной безопасности

Открыть ее можно, зайдя в меню: Диспетчер Серверов —> Средства

Далее нужно выбрать пункт «Брандмаэур Windows в режиме повышенной безопасности»

В новом окне выбрать пункт «Правила для входящих подключений», кликнуть по этому пункту правой кнопкой мыши и выбрать «Создать правило»:

Мы будем создавать правило для порта:

Нужно выбрать тип протокола (TCP или UDP) и указать порт, который мы задавали в ходе редактирования реестра

(в нашем примере — протокол TCP, номер порта 60000):

На следующем этапе нужно выбрать тип действия, которое описывает правило.

В нашем случае нужно разрешить подключение.

На следующем шаге необходимо указать область действия правила — оно зависит от того, где работает сервер (в рабочей группе, домене, или частном доступе):

Затем нужно выбрать имя для правила

(рекомендуется выбирать его таким образом, чтобы затем правило было легко узнать среди других):

После этого нужно перезагрузить сервер.

Теперь для подключения к нему по протоколу RDP нужно использовать новый порт.

Защита от буртфорса

Чтобы блокировать множественные попытки подключения с неверными данными, можно отслеживать журнал событий и вручную блокировать атакующие IP адреса посредством брандмауэра Windows или воспользоваться готовым приложением. Последний случай мы рассмотрим подробнее.

Особенности

Установить

Windows

Простая установка в один клик, откройте административную оболочку PowerShell и запустите:

Дополнительные примечания для Windows

- Настоятельно рекомендуется отключить вход NTLM и разрешить вход только NTLM2.

Дополнительная информация

Аналитика

Чтобы отключить анонимную отправку запрещенных IP-адресов в глобальную базу данных ipban, установите UseDefaultBannedIPAddressHandler в значение false в файле конфигурации.

К сожалению, протокол RDP не так широко используется системными администраторами, которые предпочитают защищать терминальные соединения другими способами. Возможно, это связано с кажущейся сложностью метода, но это не так. В этом материале мы рассмотрим, как легко и без труда организовать такую защиту.

Переименуйте стандартную учетную запись администратора

Нажмите Win + X и выберите «Управление компьютером»:

Затем выберите «Локальные пользователи» —→ «Пользователи» —→ кликните правой кнопкой мыши по имени пользователя «Администратор» и выберите «Переименовать»:

Переименуйте пользователя и используйте это имя для последующих подключений к удаленному рабочему столу.

Блокировка RDP-подключений для учетных записей с пустым паролем

Вы можете усилить безопасность, запретив подключение к учетным записям с пустым паролем. Для этого необходимо включить политику безопасности «Учетные записи»: Разрешить использование пустых паролей только при входе в консоль »:

- Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

- Перейдите в раздел «Локальные политики» –-> «Параметры безопасности».

3. Дважды щелкните на политике «Учетные записи: разрешить использование пустых паролей…» и убедитесь, что она включена:

Смена стандартного порта Remote Desktop Protocol

Windows Server 2012

Необходимо открыть regedit для редактирования реестра, далее

редакторе реестра нужно отыскать раздел RDP-Tcp, сделать это можно, пройдя такой путь:

В нем необходимо отыскать элемент PortNumber (как на картинке выше), и открыть этот параметр.

Далее следует переключиться в Десятичный (Decimal) формат ввода и задать новый порт для подключения по протоколу RDP:

При выборе нового порта для подключения необходимо помнить о том, что существует несколько категорий портов в разбивке по их номерам:

Правило для порта

После изменения порта для удаленного подключения, необходимо открыть его в настройках межсетевого экрана, иначе попытки внешнего соединения будут блокироваться.

Для этого, нужно воспользоваться оснасткой управления Брандмаэур Windows в режиме повышенной безопасности

Открыть ее можно, зайдя в меню: Диспетчер Серверов —> Средства.

В ней нужно выбрать пункт «Правила для входящих подключений», кликнуть по этому пункту правой кнопкой мыши и выбрать «Создать правило»:

Создадим правило для порта:

Нужно выбрать тип протокола (TCP или UDP) и указать порт, который мы задавали в ходе редактирования реестра

(в нашем примере — протокол TCP, номер порта 60000):

На следующем этапе нужно выбрать тип действия, которое описывает правило.

В нашем случае нужно разрешить подключение с использованием указанного порта.

На следующем шаге необходимо указать область действия правила — оно зависит от того, где работает сервер (в рабочей группе, домене, или частном доступе):

Затем нужно выбрать имя для правила (рекомендуется выбирать его таким образом, чтобы затем правило было легко узнать среди других):

После этого нужно перезагрузить сервер.

Теперь для подключения к нему по протоколу RDP нужно использовать новый порт.

Windows Server 2016

Меняем порт через regedit (также как и в Windows Server 2012 выше).

Правило для порта

После изменения порта для удаленного подключения, необходимо открыть его в настройках межсетевого экрана, иначе попытки внешнего соединения будут блокироваться.

Для этого, нужно воспользоваться оснасткой управления Брандмаэур Windows в режиме повышенной безопасности

Открыть ее можно, зайдя в меню: Диспетчер Серверов —> Средства

Далее нужно выбрать пункт «Брандмаэур Windows в режиме повышенной безопасности»

В новом окне выбрать пункт «Правила для входящих подключений», кликнуть по этому пункту правой кнопкой мыши и выбрать «Создать правило»:

Мы будем создавать правило для порта:

Нужно выбрать тип протокола (TCP или UDP) и указать порт, который мы задавали в ходе редактирования реестра

(в нашем примере — протокол TCP, номер порта 60000):

На следующем этапе нужно выбрать тип действия, которое описывает правило.

В нашем случае нужно разрешить подключение.

На следующем шаге необходимо указать область действия правила — оно зависит от того, где работает сервер (в рабочей группе, домене, или частном доступе):

Затем нужно выбрать имя для правила

(рекомендуется выбирать его таким образом, чтобы затем правило было легко узнать среди других):

После этого нужно перезагрузить сервер.

Теперь для подключения к нему по протоколу RDP нужно использовать новый порт.

Защита от буртфорса

Чтобы заблокировать множественные попытки подключения с недопустимыми данными, вы можете отслеживать журнал событий и вручную блокировать IP-адреса атак через брандмауэр Windows или использовать готовое приложение. Рассмотрим последний случай более подробно.

Для блокировки атакующих IP-адресов мы будем использовать бесплатное программное обеспечение — IPBan. Это приложение протестировано и работает на Windows Server 2012 и всех более поздних версиях, также поддерживается Linux (Ubuntu, Debian, CentOS, RedHat x64). Алгоритм его работы прост: программа следит за журналом событий Windows, фиксирует неудачные попытки входа в систему и после 5 попыток злоумышленника угадать пароль блокирует IP-адрес на 24 часа.

Чтобы обеспечить отображение IP-адресов в системных журналах, внесите следующие изменения в свою локальную политику безопасности. Откройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «ОК»). Перейдите в «Локальные политики» -> «Политика аудита» и включите ведение журнала ошибок для «Аудит входа в систему» и «Аудит событий входа в систему»:

Особенности

Установить

Windows

Простая установка в один клик, откройте административную оболочку PowerShell и запустите:

Дополнительные примечания для Windows

- Настоятельно рекомендуется отключить вход NTLM и разрешить вход только NTLM2.

Дополнительная информация

Аналитика

Чтобы отключить анонимную отправку запрещенных IP-адресов в глобальную базу данных ipban, установите UseDefaultBannedIPAddressHandler в значение false в файле конфигурации.

И, наконец, капля дегтя в бочке с медом. Службы терминалов Windows не знают, как аутентифицировать подключающихся клиентов, поэтому при необходимости следует использовать дополнительные методы безопасности, такие как туннель SSH или IPSec VPN.

Читайте также: