Windows server 2012 nap настройка

этот раздел можно использовать для обзора сервера политики сети в Windows Server 2016 и Windows Server 2019. сервер политики сети устанавливается при установке компонента сетевой политики и службы Access (NPAS) в Windows Server 2016 и сервере 2019.

Помимо этого раздела, доступна следующая документация по NPS.

Сервер сетевых политик (NPS) позволяет создавать и применять политики доступа к сети на уровне организации для проверки подлинности и авторизации сетевых подключений.

Вы также можете настроить сервер политики сети в качестве прокси-сервера протокол RADIUS (RADIUS) для перенаправления запросов на подключение к удаленному серверу политики сети или другим серверам RADIUS, чтобы обеспечить балансировку нагрузки запросов на подключение и пересылать их в правильный домен для проверки подлинности и авторизации.

NPS позволяет централизованно настраивать проверку подлинности, авторизацию и учет доступа к сети, а также предоставляет следующие возможности.

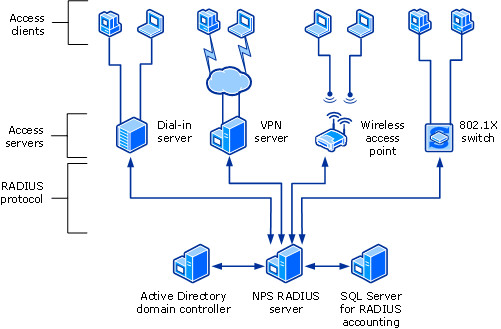

- Сервер RADIUS. NPS выполняет централизованную проверку подлинности, авторизацию и учет для беспроводного подключения, коммутатора с проверкой подлинности, коммутируемого удаленного доступа и подключений виртуальной частной сети (VPN). Если сервер политики сети используется в качестве RADIUS-сервера, серверы доступа к сети, например точки беспроводного доступа и VPN-серверы, настраиваются как RADIUS-клиенты на сервере политики сети. Кроме того, можно настроить политики сети, используемые сервером политики сети для авторизации запросов на подключение. Также можно настроить RADIUS-учет, чтобы сервер политики сети сохранял информацию в файлах журнала, хранящихся на локальном жестком диске или в базе данных Microsoft SQL Server. Дополнительные сведения см. в разделе сервер RADIUS.

- Прокси-сервер RADIUS. При использовании NPS в качестве прокси-сервера RADIUS вы настраиваете политики запросов на подключение, которые сообщают серверу политики сети, какие запросы на подключение перенаправляются на другие серверы RADIUS, и на какие серверы RADIUS требуется перенаправлять запросы на подключение. На сервере политики сети можно также настроить переадресацию данных учета для их хранения на одном или нескольких компьютерах в группе удаленных RADIUS-серверов. Сведения о настройке NPS в качестве прокси-сервера RADIUS см. в следующих разделах. Дополнительные сведения см. в разделе RADIUS proxy.

защита доступа к сети (NAP), центр регистрации работоспособности (HRA) и протокол контроля учетных данных узла (HCAP) были устаревшими в Windows Server 2012 R2 и недоступны в Windows Server 2016. при наличии развертывания nap с использованием операционных систем, предшествующих Windows Server 2016, вы не сможете перенести развертывание nap в Windows Server 2016.

Вы можете настроить NPS с помощью любого сочетания этих функций. Например, можно настроить один сервер политики сети в качестве сервера RADIUS для VPN-подключений, а также прокси-сервер RADIUS для пересылки некоторых запросов на подключение членам группы удаленных серверов RADIUS для проверки подлинности и авторизации в другом домене.

Windows Серверные выпуски и NPS

сервер политики сети предоставляет различные функциональные возможности в зависимости от установленного выпуска Windows сервера.

Windows Server 2016 или Windows Server 2019 Standard/datacenter Edition

с NPS в Windows Server 2016 Standard или datacenter можно настроить неограниченное число radius-клиентов и удаленных групп radius-серверов. Кроме того, можно настроить клиенты RADIUS, указав диапазон IP-адресов.

политика сети WIndows и компонент службы Access недоступны в системах, установленных с параметром установки Server Core.

Следующие разделы содержат более подробные сведения о сервере политики сети в качестве сервера RADIUS и прокси.

RADIUS-сервер и прокси

Сервер политики сети можно использовать в качестве сервера RADIUS, прокси-сервера RADIUS или и того, и другого.

сервер RADIUS;

Сервер политики сети — это реализация Майкрософт стандарта RADIUS, заданная в RFC 2865 и 2866. В качестве сервера RADIUS сервер политики сети выполняет централизованное подключение, авторизацию и учет для многих типов сетевого доступа, включая беспроводные сети, коммутаторы с проверкой подлинности, удаленный доступ и удаленное подключение к виртуальной частной сети (VPN), а также подключения типа "маршрутизатор-маршрутизатор".

Сведения о развертывании NPS в качестве сервера RADIUS см. в статье развертывание сервера политики сети.

NPS позволяет использовать разнородный набор беспроводных устройств, коммутаторов, оборудования для удаленного доступа или VPN. Сервер политики сети можно использовать со службой удаленного доступа, которая доступна в Windows Server 2016.

Сервер политики сети использует домен служб домен Active Directory Services (AD DS) или локальную базу данных учетных записей безопасности (SAM) для проверки подлинности учетных данных пользователя при попытке подключения. Если сервер службы NPS входит в домен AD DS, служба NPS использует службу каталогов в качестве базы данных учетных записей пользователей и является частью решения единого входа. Один и тот же набор учетных данных используется для управления доступом к сети (проверка подлинности и авторизация доступа к сети) и для входа в домен AD DS.

NPS использует свойства входящих звонков учетной записи пользователя и политики сети для авторизации подключения.

Поставщики услуг Интернета (ISP) и организации, которые поддерживают сетевой доступ, имеют повышенную сложность управления доступом к сети из одной точки администрирования, независимо от типа используемого оборудования сетевого доступа. Стандарт RADIUS поддерживает эту функциональность как в однородных, так и в разнородных средах. RADIUS — это протокол клиент-сервер, который позволяет использовать оборудование сетевого доступа (используется в качестве клиентов RADIUS) для отправки запросов на проверку подлинности и учетные данные на сервер RADIUS.

Сервер RADIUS имеет доступ к сведениям об учетной записи пользователя и может проверять учетные данные для проверки подлинности доступа к сети. Если учетные данные пользователя проходят проверку подлинности, а попытки подключения авторизованы, сервер RADIUS авторизует доступ пользователей на основе указанных условий, а затем записывает подключение к сети в журнал учета. Использование RADIUS позволяет собирать и хранить данные проверки подлинности, авторизации и учета пользователей сети в центральном расположении, а не на каждом сервере доступа.

Использование сервера политики сети в качестве сервера RADIUS

Сервер политики сети можно использовать в качестве сервера RADIUS в следующих случаях:

- Вы используете домен AD DS или локальную базу данных учетных записей пользователей SAM в качестве базы данных учетных записей пользователей для доступа к клиентам.

- Вы используете удаленный доступ на нескольких серверах удаленного доступа, VPN-серверах или маршрутизаторах вызова по требованию и хотите централизовать настройку сетевых политик, а также ведение журнала подключения и учета.

- Вы набираете связь через коммутируемый, VPN-или беспроводный доступ к поставщику услуг. Серверы доступа используют RADIUS для проверки подлинности и авторизации подключений, произведенных членами вашей организации.

- Необходимо централизовать проверку подлинности, авторизацию и учет для разнородного набора серверов доступа.

На следующем рисунке показан сервер политики сети в качестве сервера RADIUS для различных клиентов доступа.

RADIUS-прокси

Использование NPS в качестве прокси-сервера RADIUS

NPS можно использовать в качестве прокси-сервера RADIUS в следующих случаях:

- Вы являетесь поставщиком услуг, который предоставляет доступ к нескольким клиентам через коммутируемые, VPN-или беспроводные сетевые службы доступа. Серверы NAS отправляют запросы на подключение к прокси-серверу сервера политики сети. В зависимости от части имени пользователя в запросе на подключение прокси-сервер NPS перенаправляет запрос на соединение на сервер RADIUS, обслуживаемый клиентом, и может пройти проверку подлинности и авторизовать попытку подключения.

- Необходимо обеспечить проверку подлинности и авторизацию для учетных записей пользователей, которые не входят в домен, членом которого является сервер политики сети или другой домен, имеющий двустороннее доверие с доменом, в котором находится сервер политики сети. Сюда входят учетные записи в недоверенных доменах, односторонние доверенные домены и другие леса. Вместо настройки серверов доступа для отправки запросов на подключение на сервер политики сети RADIUS можно настроить их на отправку запросов на подключение к прокси-серверу сервера политики сети. Прокси-сервер NPS RADIUS использует имя области в имени пользователя и перенаправляет запрос на сервер политики сети в правильном домене или лесу. Попытки подключения учетных записей пользователей в одном домене или лесу могут проходить проверку подлинности для серверов NAS в другом домене или лесу.

- необходимо выполнить проверку подлинности и авторизацию, используя базу данных, которая не является базой данных учетных записей Windows. В этом случае запросы на подключение, соответствующие заданному имени области, перенаправляются на сервер RADIUS, который имеет доступ к другой базе данных учетных записей пользователей и данных авторизации. к примерам других пользовательских баз данных относятся службы Novell Directory Services (NDS) и базы данных язык SQL (SQL).

- Необходимо обработать большое количество запросов на соединение. В этом случае вместо настройки клиентов RADIUS для распределения запросов на подключение и учет на нескольких серверах RADIUS можно настроить их для отправки запросов на подключение и учет на прокси-сервер NPS. Прокси-сервер NPS RADIUS динамически распределяет нагрузку на запросы подключения и учета на нескольких серверах RADIUS и увеличивает обработку большого количества клиентов RADIUS и проверок подлинности в секунду.

- Вы хотите предоставить проверку подлинности и авторизацию RADIUS для поставщиков услуг, а также минимальную конфигурацию брандмауэра интрасети. Брандмауэр интрасети находится между сетью периметра (сетью между интрасетью и Интернетом) и интрасетью. Поместив NPS в сеть периметра, брандмауэр между сетью периметра и интрасетью должен разрешить передачу трафика между сервером политики сети и несколькими контроллерами домена. Заменив NPS прокси-сервером NPS, брандмауэр должен разрешить потоковую передачу трафика RADIUS между прокси-сервером NPS и одним или несколькими НПСС в интрасети.

На следующем рисунке показан сервер политики сети в качестве прокси-сервера RADIUS между клиентами RADIUS и серверами RADIUS.

С помощью NPS организации могут также использовать инфраструктуру удаленного доступа для поставщика услуг, сохраняя контроль над проверкой подлинности, авторизацией и учетом пользователей.

Конфигурации NPS можно создавать в следующих сценариях:

- Беспроводной доступ

- Удаленный доступ Организации по коммутируемому телефону или виртуальной частной сети (VPN)

- Коммутируемый или беспроводный доступ через внешнего источника

- Доступ к Интернету

- Доступ с проверкой подлинности к ресурсам экстрасети для бизнес-партнеров

Примеры конфигурации RADIUS-сервера и прокси-серверов RADIUS

В следующих примерах конфигурации показано, как можно настроить сервер политики сети в качестве сервера RADIUS и прокси-сервера RADIUS.

Сервер политики сети в качестве сервера RADIUS. В этом примере сервер политики сети настроен в качестве сервера RADIUS, политика запросов на подключение по умолчанию — единственная настроенная политика, а все запросы на подключение обрабатываются локальным сервером политики сети. NPS может выполнять проверку подлинности и авторизацию пользователей, учетные записи которых находятся в домене сервера политики сети и в доверенных доменах.

NPS как прокси-сервер RADIUS. В этом примере NPS настраивается в качестве прокси-сервера RADIUS, который перенаправляет запросы на подключение к удаленным группам серверов RADIUS в двух недоверенных доменах. Политика запросов на подключение по умолчанию удаляется, и создаются две новые политики запросов на подключение для перенаправления запросов к каждому из двух недоверенных доменов. В этом примере NPS не обрабатывает запросы на подключение на локальном сервере.

В качестве сервера RADIUS и RADIUS-прокси. В дополнение к политике запросов на подключение по умолчанию, которая указывает, что запросы на подключение обрабатываются локально, создается новая политика запросов на подключение, которая перенаправляет запросы на подключение к NPS или другому серверу RADIUS в домене, не являющемся доверенным. Вторая политика называется прокси-политикой. В этом примере политика прокси-сервера отображается первой в упорядоченном списке политик. Если запрос на подключение соответствует политике прокси, запрос на подключение перенаправляется на сервер RADIUS в группе удаленных серверов RADIUS. Если запрос на подключение не соответствует политике прокси-сервера, но соответствует политике запросов на подключение по умолчанию, NPS обрабатывает запрос на подключение на локальном сервере. Если запрос на подключение не соответствует ни одной из политик, он отбрасывается.

сервер политики сети с удаленным RADIUS для Windows сопоставления пользователей. в этом примере сервер политики сети выступает в качестве сервера radius и прокси-сервера radius для каждого отдельного запроса на подключение, пересылая запрос проверки подлинности на удаленный сервер RADIUS при использовании локальной учетной записи пользователя Windows для авторизации. эта конфигурация реализуется путем настройки атрибута сопоставления пользователя для удаленного RADIUS-Windows в качестве условия политики запросов на подключение. (Кроме того, учетная запись пользователя должна быть создана локально на сервере RADIUS, имя которого совпадает с именем удаленной учетной записи пользователя, для которой выполняется проверка подлинности на удаленном RADIUS-сервере.)

Конфигурация

Чтобы настроить NPS в качестве сервера RADIUS, можно использовать стандартную конфигурацию или расширенную конфигурацию в консоли NPS или в диспетчер сервера. Чтобы настроить NPS в качестве прокси-сервера RADIUS, необходимо использовать расширенную конфигурацию.

Стандартная конфигурация

С помощью стандартных конфигураций предоставляются мастера, помогающие настроить NPS для следующих сценариев.

- RADIUS-сервер для подключений удаленного доступа или VPN

- RADIUS-сервер для беспроводных или проводных подключений 802.1 X

Чтобы настроить NPS с помощью мастера, откройте консоль NPS, выберите один из предыдущих сценариев, а затем щелкните ссылку, которая открывает мастер.

Расширенная конфигурация

При использовании расширенной конфигурации вы вручную настраиваете сервер политики сети в качестве сервера RADIUS или прокси-сервера RADIUS.

Чтобы настроить NPS с помощью расширенной конфигурации, откройте консоль NPS и щелкните стрелку рядом с дополнительными настройками , чтобы развернуть этот раздел.

Предоставляются следующие дополнительные элементы конфигурации.

Настройка сервера RADIUS

Чтобы настроить NPS в качестве сервера RADIUS, необходимо настроить клиенты RADIUS, сетевую политику и учет RADIUS.

Инструкции по выполнению этих конфигураций см. в следующих разделах.

Настройка прокси-сервера RADIUS

Чтобы настроить NPS в качестве прокси-сервера RADIUS, необходимо настроить клиенты RADIUS, группы удаленных RADIUS-серверов и политики запросов на подключение.

Инструкции по выполнению этих конфигураций см. в следующих разделах.

Ведение журнала NPS

Ведение журнала NPS также называется учетом RADIUS. Настройте ведение журнала NPS в соответствии с требованиями независимо от того, используется ли NPS в качестве сервера RADIUS, прокси или любого сочетания этих конфигураций.

Чтобы настроить ведение журнала NPS, необходимо настроить события, которые должны регистрироваться и просматриваться с Просмотр событий, а затем определить, какие другие сведения нужно заносить в журнал. кроме того, необходимо решить, нужно ли регистрировать данные проверки подлинности и учета пользователей в текстовых файлах журнала, хранящихся на локальном компьютере или в SQL Server базе данных на локальном или удаленном компьютере.

Хотите узнать, как выполнить установку Radius Server в Windows 2012? В этом руководстве мы покажем вам, как установить и настроить службу Radius на сервере Windows.

В нашем примере сервер Radius использует IP-адрес 192.168.0.50.

В нашем примере сетевой коммутатор использует IP-адрес 192.168.0.10.

В нашем примере рабочий стол под управлением Windows 10 использует IP-адрес 192.168.0.20.

И сетевой коммутатор, и рабочий стол хотят аутентифицироваться в базе данных Radius.

Windows Playlist:

На этой странице мы предлагаем быстрый доступ к списку видео, связанных с установкой Windows.

Playlist

Не забудьте подписаться на наш канал на YouTube FKIT.

Учебник по Windows:

На этой странице мы предлагаем быстрый доступ к списку учебных пособий по Windows.

Учебник по Windows

Zabbix — мониторинг сети

Кактусы — Сетевой мониторинг

Учебник — Установка Radius Server в Windows

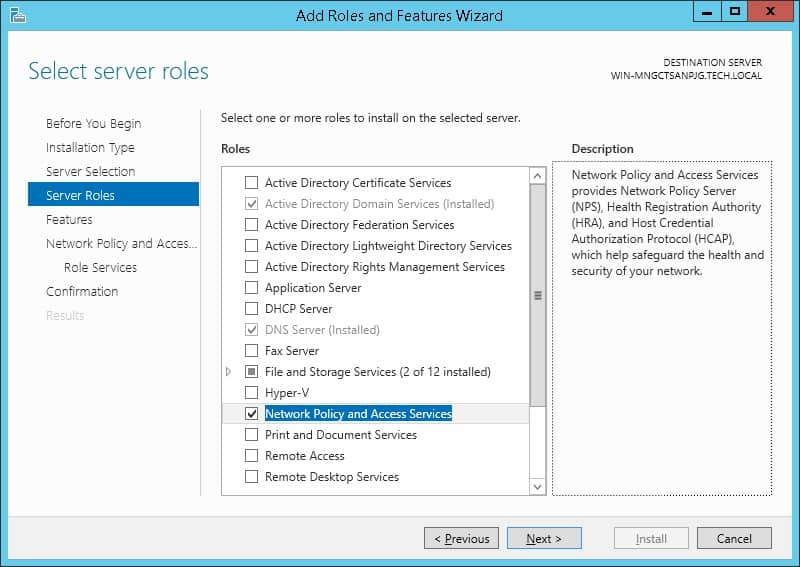

Откройте приложение Диспетчер серверов.

Откройте меню «Управление» и нажмите «Добавить роли и функции»

Откройте экран «Роли сервера», выберите параметр «Политика сети и служба доступа».

Нажмите на кнопку Далее.

На следующем экране нажмите кнопку Добавить функции.

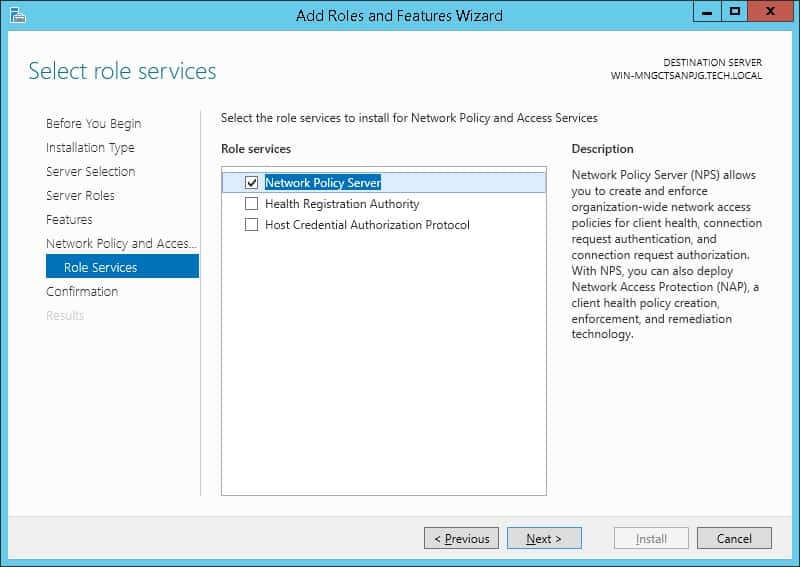

На экране службы ролей нажмите кнопку «Далее».

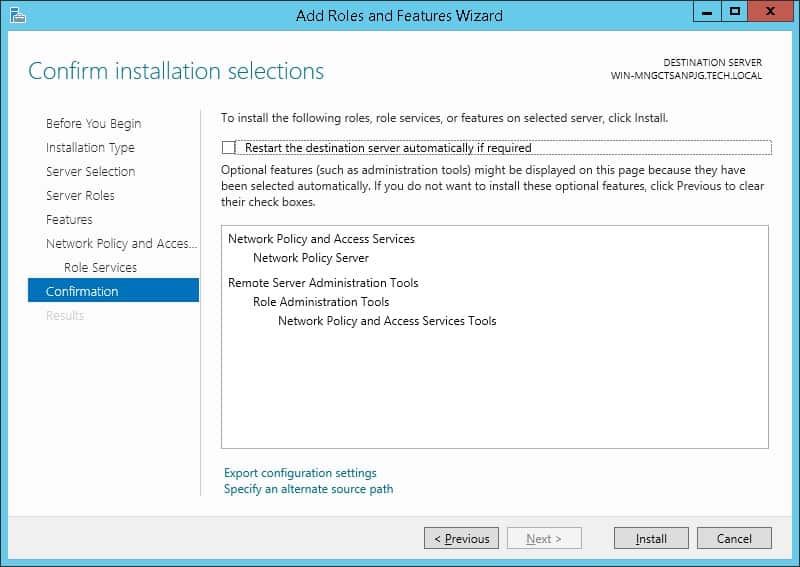

На следующем экране нажмите на кнопку Установить.

Вы завершили установку сервера Radius в Windows 2012.

Руководство Radius Server — интеграция с Active Directory

Далее необходимо создать группу авторизованных пользователей для аутентификации с использованием Radius.

Группа RADIUS-USERS перечислит учетные записи пользователей, которым разрешено проходить аутентификацию на сервере Radius.

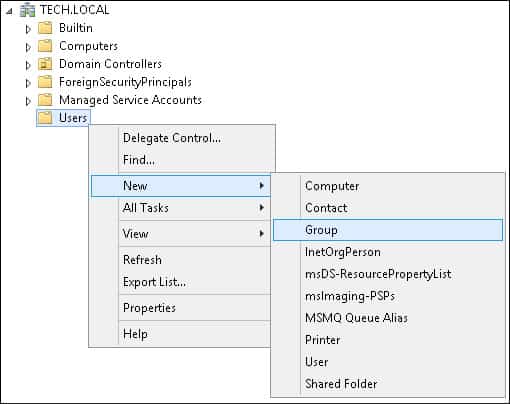

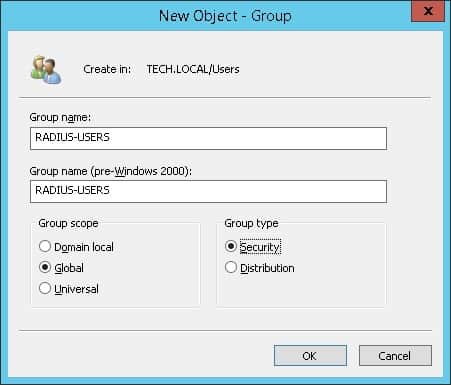

На контроллере домена откройте приложение с именем: Active Directory — пользователи и компьютеры.

Создайте новую группу внутри контейнера Users.

Создайте новую группу с именем: RADIUS-USERS.

Членам этой группы будет разрешено проходить аутентификацию на сервере Radius.

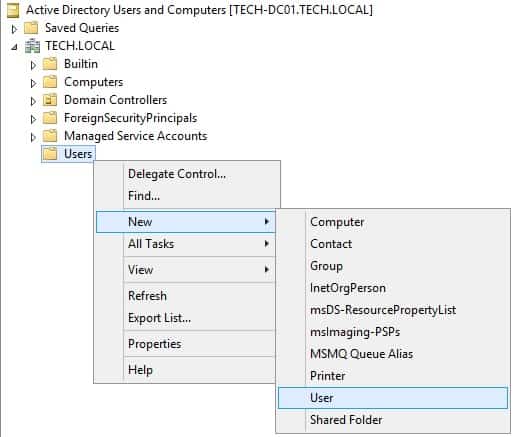

Мы также создадим 2 учетные записи пользователей, чтобы протестировать нашу конфигурацию.

Создайте новую учетную запись пользователя в контейнере Users.

Создайте новую учетную запись пользователя с именем: VEGETA

Учетной записи пользователя Vegeta будет разрешено проходить аутентификацию на сервере Radius.

Установите учетную запись пользователя Vegeta в качестве члена группы RADIUS-USERS.

Затем создайте новую учетную запись пользователя с именем: GOKU

Учетная запись пользователя Goku не будет входить в группу RADIUS-USERS.

Учетная запись пользователя Goku не будет авторизована на сервере Radius.

В нашем примере Члены RADIUS-USERS могут проходить аутентификацию на сервере Radius.

В нашем примере учетная запись пользователя Vegeta является членом группы RADIUS-USERS.

В нашем примере учетная запись пользователя Goku не является членом группы RADIUS-USERS.

Вы завершили необходимую настройку Active Directory.

Руководство Radius Server — добавление клиентских устройств

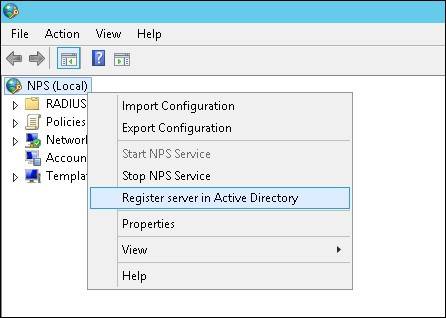

На сервере Radius откройте приложение с именем: Сервер сетевой политики

Вам необходимо авторизовать сервер Radius в базе данных Active Directory.

Щелкните правой кнопкой мыши NPS (LOCAL) и выберите параметр «Зарегистрировать сервер в Active Directory».

На экране подтверждения нажмите кнопку ОК.

Далее необходимо настроить клиентов Radius.

Клиенты Radius — это устройства, которым разрешено запрашивать аутентификацию с сервера Radius

Важный! Не путайте клиентов Radius с пользователями Radius.

Щелкните правой кнопкой мыши по папке Radius Clients и выберите опцию New.

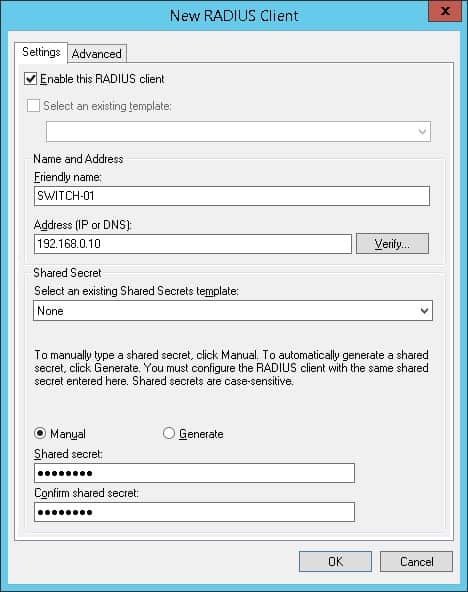

Ниже приведен пример клиента, настроенного для подключения коммутатора Cisco к серверу Radius.

Вам необходимо установить следующую конфигурацию:

Общий секретный ключ будет использоваться для авторизации устройства для использования сервера Radius.

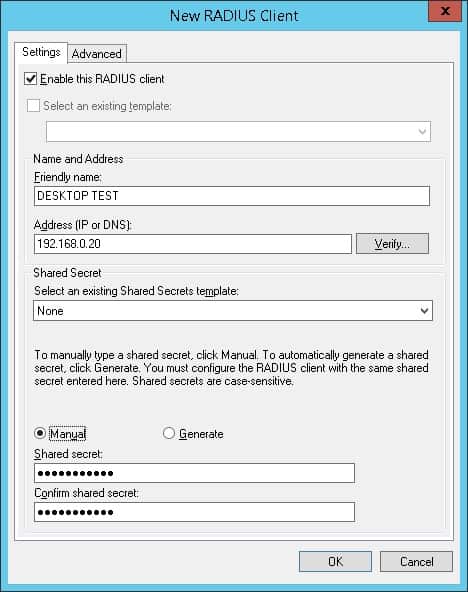

Добавьте другое клиентское устройство, установите IP-адрес вашего рабочего стола и общий секретный ключ kamisma123.

Вы завершили настройку клиента Radius.

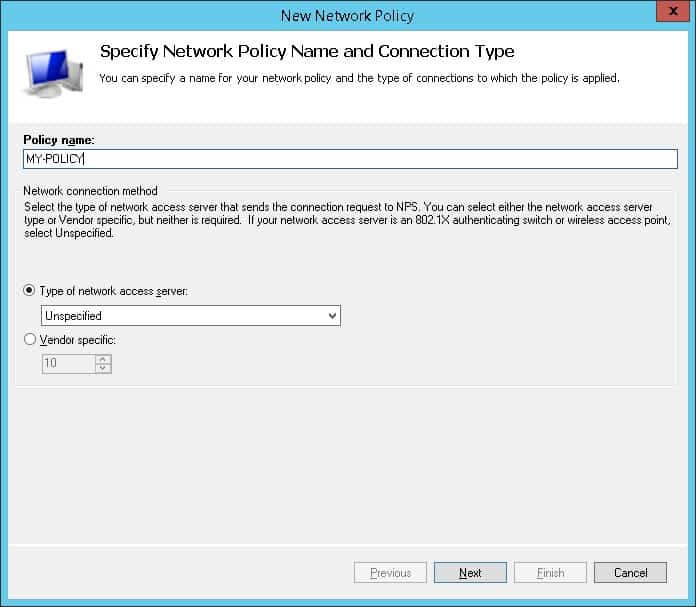

Tutorial Radius Server — Настройка сетевой политики

Теперь вам нужно создать сетевое устройство, чтобы разрешить аутентификацию.

Щелкните правой кнопкой мыши папку «Сетевые политики» и выберите «Новый».

Введите имя в политику сети и нажмите кнопку Далее.

Нажмите на кнопку Добавить условие.

Мы собираемся позволить членам группы RADIUS-SERS проходить аутентификацию.

Выберите опцию «Группа пользователей» и нажмите кнопку «Добавить».

Нажмите на кнопку Добавить группы и найдите группу RADIUS-USERS.

Выберите опцию «Предоставлен доступ» и нажмите кнопку «Далее».

Это позволит членам группы RADIUS-USERS проходить аутентификацию на сервере Radius.

На экране «Методы проверки подлинности» выберите параметр «Незашифрованная проверка подлинности (PAP, SPAP)».

Если появится следующее предупреждение, нажмите кнопку «Нет».

Проверьте сводную конфигурацию сервера Radius и нажмите кнопку Готово.

Поздравляем! Вы завершили настройку сервера Radius.

Tutorial Radius Server — Проверка подлинности

Проверьте аутентификацию радиуса на рабочем столе с помощью программного обеспечения NTRadPing.

Устройство с программным обеспечением NTRadPing должно быть настроено как клиент Radius на сервере Radius.

Вот пример теста аутентификации Radius.

В нашем примере мы использовали наш рабочий стол в качестве клиентского устройства Radius.

В нашем примере учетная запись пользователя Vegeta смогла пройти проверку подлинности на сервере Radius.

В нашем примере учетная запись пользователя Goku не смогла пройти проверку подлинности на сервере Radius.

Учетная запись пользователя Goku не является членом группы RADIUS-USERS в Active Directory.

Общая

802.1x является стандартом авторизации и аутентификации пользователей и компьютеров в сети передачи данных. Данный стандарт позволяет очень просто назначать разным клиентам нужные VLAN-ы, а так же предотвратить доступ к сети неизвестным системе устройствам.

Выдача сертификата центром сертификации.

Данный шаблон необходимо скопировать и дать при этом ему свое уникальное имя.

После копирования шаблона необходимо указать совместимость, а так же в разделе Безопасность добавить группу Серверы RAS и IAS и внести разрешения на Заявку и Автоматическую подачу заявок .

После того как сертификат скопирован нужно перезапустить сервер политики сети. В разделе Выданные сертификаты должен появиться сертификат с именем вашего скопированного шаблона сертификата, выданный вашему NAP серверу.

Настройка NAP.

Добавление клиентов

Для работы коммутатора с NAP сервером в первую очередь надо добавить RADIUS-клиенты в одноимённом пункте настройки NAP введя понятное имя, ip-адрес, секрет , а так же в разделе дополнительно необходимо выбрать в поле имя поставщика поставщика Cisco . Поставить галочку на против пункта RADIUS-клиент поддерживает защиту доступа к сети .

Создание политики запросов на подключение

В разделе Политики, в подразделе политики запросов на подключение необходимо создать политику. В данной политике необходимо указать ее имя, а так же добавить условие Тип порта NAS со значением Ethernet .

Создание сетевой политики

Если нам необходимо переводить пользователя в другой VLAN при входе в ОС то нам необходимо создать специальную группу в домене. Эта группа будет указана в условиях на подключение.

При создании сетевой политики указываем ее имя. Добавляем два условия:

Группа пользователей - указываем группу в которой будут пользователи, которым развешен доступ к данному VLAN;

Типа порта NAS - Ethernet.

На вкладке Ограничения необходимо указать тип проверки пользователей — нам необходимо указать:

Microsoft: защищённый пароль (EAP-MSCHAP v2)

Microsoft: защищённый EAP (PEAP)

Так же в пункте Менее безопасные методы проверки подлинности отмечаем:

Шифрованная проверка подлинности (Microsoft), версия 2, (MS-CHAP-v2)

Разрешить смену пароля по истечении срока действия

Шифрованная проверка подлинности Майкрософт (MS-CHAP)

Разрешить смену пароля по истечении срока действия

На вкладке Параметры , в разделе Атрибуты RADIUS — Стандарт добавим несколько атрибутов:

Tunnel-Medium-Type = 802 (includes all 802 media plus Ethernet canonical format)

Tunnel-Pvt-Group-ID = номер VLAN в который вы хотите переключать клиента

Tunnel-Type = Virtual LANs (VLAN)

После создания политик перезапустите NAP.

Настройка коммутатора Cisco

Коммутатор должен иметь первоначальную простую настройку, а так же должен знать VLAN-ы, которые будут указываться в настройке.

Настройка RADIUS серверов

Первым делом необходимо применить команду:

aaa new-modeldot1x system-auth-controldot1x guest-vlan supplicant

Далее создаём группу серверов RADIUS отвечающих за 802.1x

aaa group server radius DOT1Xserver-private IP-адрес NAP-Сервера auth-port 1812 acct-port 1813 key секрет созданный RADIUS-Клиенту на NAP сервереip radius source-interface Loopback0

Настраиваем авторизацию через созданные группы NAP серверов

aaa authentication dot1x default group DOT1Xaaa authorization network default group DOT1X

802.1X Port-Based Network Authentication

Настройка портов на примере GigabitEthernet1/1:

interface GigabitEthernet1/1switchport mode access

Указываем VLAN в который помещаются клиенты не прошедшие авторизацию:

authentication event fail action authorize vlan 'номер-vlan'

Указываем VLAN в который помещаются клиенты если NAP сервер не работает: authentication event server dead action authorize vlan 'номер-vlan'

Указываем VLAN в который помещаются клиенты если не отвечают:

authentication event no-response action authorize vlan 'номер-vlan'

authentication priority dot1x mab

Активируем функцию Mac-address bypass:

Настройка таймеров и переавторизации:

authentication port-control auto authentication periodic authentication timer reauthenticate 600 dot1x pae authenticator dot1x timeout quiet-period 10 dot1x timeout server-timeout 5 dot1x timeout tx-period 5

Включим защиту от петель:

Настройка клиентского ПК под управлением Windows 7

Первым делом необходимо запустить службу Проводная автонастройка а так же назначить ей автоматический тип запуска.

После в свойствах сетевого адаптера появится Проверка подлинности.

В вкладке включаем проверку подлинности IEEE 802.1X , в параметрах отключаем проверку сертификата , включаем быстрое переключение .

В пункте Дополнительные параметры необходимо активировать пункт Указать режим проверки подлинности учётными записями пользователей , активируем Включить единую регистрацию для сети , выбрать вариант Выполнять непосредственно перед входом пользователя .

Важно: пользователь, которому разрешено подключаться в VLAN, должен выйти со всех устройств для того чтобы домен-контроллер обновил ему SID. В противном случае может получиться так, что коммутатор не сможет найти указанного пользователя в указанной группе пользователей, а следовательно он не авторизуется и не попадет в нужный VLAN.

Включаем службу проводной автонастройки с автоматическим запуском:

Настраиваем проверку подлинности:

Данная политика применяется при включении ПК и если порт коммутатора не настроен на dot1x то не препятствует подключению к сети.

802.1x является стандартом авторизации и аутентификации пользователей и компьютеров в сети передачи данных. Данный стандарт позволяет очень просто назначать разным клиентам нужные VLAN-ы, а так же предотвратить доступ к сети неизвестным системе устройствам.

Для успешной работы данного стандарта в корпоративной среде под управлением операционной системы Windows требуется настроенные:

1. Домен-контроллер;

2. Сервер центра сертификации;

3. Сервер политики сети.

Выдача сертификата центром сертификации.

Для того чтобы Cisco без проблем работала с клиентами требуется сертификат созданный на основе RAS и IAS серверы.

Данный шаблон необходимо скопировать и дать при этом ему свое уникальное имя.

После копирования шаблона необходимо указать совместимость, а так же в разделе Безопасность добавить группу Серверы RAS и IAS и внести разрешения на Заявку и Автоматическую подачу заявок .

После того как сертификат скопирован нужно перезапустить сервер политики сети. В разделе Выданные сертификаты должен появиться сертификат с именем вашего скопированного шаблона сертификата, выданный вашему NAP серверу.

Настройка NAP.

Добавление клиентов

Для работы коммутатора с NAP сервером в первую очередь надо добавить RADIUS-клиенты в одноимённом пункте настройки NAP введя понятное имя, ip-адрес, секрет , а так же в разделе дополнительно необходимо выбрать в поле имя поставщика поставщика Cisco . Поставить галочку на против пункта RADIUS-клиент поддерживает защиту доступа к сети .

Создание политики запросов на подключение

В разделе Политики, в подразделе политики запросов на подключение необходимо создать политику. В данной политике необходимо указать ее имя, а так же добавить условие Тип порта NAS со значением Ethernet .

Создание сетевой политики

Если нам необходимо переводить пользователя в другой VLAN при входе в ОС то нам необходимо создать специальную группу в домене. Эта группа будет указана в условиях на подключение.

При создании сетевой политики указываем ее имя. Добавляем два условия:

Группа пользователей - указываем группу в которой будут пользователи, которым развешен доступ к данному VLAN;

Типа порта NAS - Ethernet.

На вкладке Ограничения необходимо указать тип проверки пользователей - нам необходимо указать:

Microsoft: защищённый пароль (EAP-MSCHAP v2)

Microsoft: защищённый EAP (PEAP)

Так же в пункте Менее безопасные методы проверки подлинности отмечаем:

Шифрованная проверка подлинности (Microsoft), версия 2, (MS-CHAP-v2)

Разрешить смену пароля по истечении срока действия

Шифрованная проверка подлинности Майкрософт (MS-CHAP)

Разрешить смену пароля по истечении срока действия

На вкладке Параметры , в разделе Атрибуты RADIUS - Стандарт добавим несколько атрибутов:

Tunnel-Medium-Type = 802 (includes all 802 media plus Ethernet canonical format)

Tunnel-Pvt-Group-ID = номер VLAN в который вы хотите переключать клиента

Tunnel-Type = Virtual LANs (VLAN)

После создания политик перезапустите NAP.

Настройка коммутатора Cisco

Коммутатор должен иметь первоначальную простую настройку, а так же должен знать VLAN-ы, которые будут указываться в настройке.

Настройка RADIUS серверов

Первым делом необходимо применить команду:

aaa new-model

dot1x system-auth-control

dot1x guest-vlan supplicant

Далее создаём группу серверов RADIUS отвечающих за 802.1x

aaa group server radius DOT1X

server-private IP-адрес NAP-Сервера auth-port 1812 acct-port 1813 key секрет созданный RADIUS-Клиенту на NAP сервере

ip radius source-interface Loopback0

Настраиваем авторизацию через созданные группы NAP серверов

aaa authentication dot1x default group DOT1X

aaa authorization network default group DOT1X

802.1X Port-Based Network Authentication

Настройка портов на примере GigabitEthernet1/1:

interface GigabitEthernet1/1

switchport mode access

Указываем VLAN в который помещаются клиенты не прошедшие авторизацию:

authentication event fail action authorize vlan 'номер-vlan'

Указываем VLAN в который помещаются клиенты если NAP сервер не работает:

authentication event server dead action authorize vlan 'номер-vlan'

Указываем VLAN в который помещаются клиенты если не отвечают:

authentication event no-response action authorize vlan 'номер-vlan'

authentication priority dot1x mab

Активируем функцию Mac-address bypass:

Настройка таймеров и переавторизации:

authentication port-control auto

authentication periodic

authentication timer reauthenticate 600

dot1x pae authenticator

dot1x timeout quiet-period 10

dot1x timeout server-timeout 5

dot1x timeout tx-period 5

Включим защиту от петель:

Настройка клиентского ПК под управлением Windows 7

Первым делом необходимо запустить службу Проводная автонастройка а так же назначить ей автоматический тип запуска.

После в свойствах сетевого адаптера появится Проверка подлинности.

В вкладке включаем проверку подлинности IEEE 802.1X , в параметрах отключаем проверку сертификата , включаем быстрое переключение .

В пункте Дополнительные параметры необходимо активировать пункт Указать режим проверки подлинности учётными записями пользователей , активируем Включить единую регистрацию для сети , выбрать вариант Выполнять непосредственно перед входом пользователя .

Важно: пользователь, которому разрешено подключаться в VLAN, должен выйти со всех устройств для того чтобы домен-контроллер обновил ему SID. В противном случае может получиться так, что коммутатор не сможет найти указанного пользователя в указанной группе пользователей, а следовательно он не авторизуется и не попадет в нужный VLAN.

Настройка ПК через AD

Чтобы включить необходимые настройки на ПК через групповую политику необходимо создать новую политику сети и применять ее на группу компьютеров в AD.

Включаем службу проводной автонастройки с автоматическим запуском:

Настраиваем проверку подлинности:

Данная политика применяется при включении ПК и если порт коммутатора не настроен на dot1x то не препятствует подключению к сети.

Доброго времени суток.

Есть возможность при включении глобального Радиус на цыске, логинится по ССш и консоль по локальной базе. Спасибо

Доброго времени суток.

Есть возможность при включении глобального Радиус на цыске, логинится по ССш и консоль по локальной базе. Спасибо

Развертываем офисную сеть на Windows Server 2012 R2

Неожиданно! Но толи кризис кончился (на самом деле нет), толи работодатели совсем страх потеряли (на самом деле да), толи продукты Microsoft подешевели (на самом деле чуть-чуть), но все проблемодатели хотят, чтобы у них стоял Windows Server!

Так что я дочитал книжку Проектирование сетевой инфраструктуры Windows Server 2008 (так то я её с 2011 читаю, но сейчас за две недели прочитал от начала до конца) и решил развернуть сеть, дополнительно усложнив задачу взяв Windows Server 2012 R2, и кстати книг по нему нету! Книга очень помогает не смотря ни на что, ни на какие опечатки и недопечатки!

Цена Вопроса

Попробовать ничего не стоит, зарегистрировав себе Windows ID можно скачать ISO ознакомительную версию Windows Server 2012 R2 работающею 180 дней, и ISO ознакомительную версию Windows 8.1 Корпоративная(Хотя для работы офиса достаточно версии Профессиональная) работающей 90 дней!

Если попадется другая версия её можно растянуть (совершенно официально) на 30 дней, что достаточно для ознакомления, продлевая до 3х раз, по окончании, период активации командой:

slmgr -rearm

И так далее каждый чих оплачивается отдельно, плюс лицензия на каждого кто этот чих услышит! Но голый Windows Server Standart, все таки привлекателен для управления парком Windows компьютеров!

Установка

Буду устанавливать на VirtualBOX имея средненький процессор Intel i5-3470, и всего то 16 гигабайт памяти, уже можно не задумываться сколько виртуальных машин запущенно. В свойствах VM даем 2ядра, 2гига и 2 сетевых карты(режим Сетевой мост), подключаем скаченный ISO образ.

При установке я зачемто выбрал метод ввода Русский, лучше Английский оставить не трогать, далее выбираем Windows Server 2012 Standart Evaluation (Server with GUI) и пошла обычная установка как Windows 8.

Пароль должен выполнять требования сложности поэтому у меня он будет

123йцуЙЦУ

Настраиваем DNS

В Server Manager на вкладке Local server что-то вообще не-то, то что нужно прячется справа вверху Tools > DNS

Все нужные зоны создались при установке. Жмем на ITCOOKYSERVER > Properties в Interfaces убираем внешний, не зачем его слушать.

Смотрим вкладку Forwarders здесь прописался DNS со внешнего интерфейса как положено.

Пока мы в DNS можно подпортить зоны добившись блокировки запретных URL. Добавляем на нашем DNS сервер Forward lookup zone > Add new zone все по умолчанию до Zone name тут пишем домен второго уровня блокируемого сайт (имя.ком). Добавляем в эту новую зону новую A запись New Host вот так

Так же обнуляем кэш DNS сервера Clear Cache и за одно делаем Update Server Data File не знаю какая связь но если перезагружать Winodws 8 он грузится с неработающим DNS (если выкл вкл ПК такого не происходит) и это один из шагов которые помогают его заставить работать, но сначала после перезагрузки надо выкл вкл сетевую карту елси это не поможет тогда уже с DNS.

Короче блокировка работает но это такой хилый и не надежный способ по сравнению с прозрачным прокси сервером на SQUID+SAM

К Биллу Метро! Жмем!

[winkey]+[R]

cmd

ipconfig

IP не тот, правильно я загрузил Winodws до того как активировал область на DHCP сервере, он поискал DHCP нашел дальний и взял у него

ipconfig /release

ipconfig /renew

Вот взял у того кого нужно

Попытаемся пингануть локальную сеть за Windows Server 2012 сервером

ping 192.168.1.2

Нет ответа, правильно, Windows Server 2012 еще не настроен как маршрутизатор, по той же причине(ну почти) нет интернета, а вот DNS работает имена разрешаются в IP адреса.

Появляются новые вкладки в IPv4 > Static Routes прописываем как на картинке куда надо ходить за диапазоном 192.168.1.0

На маршрутизаторе 192.168.1.1 прописываем куда надо ходить за диапазоном 10.38.109.0, а как прописывать зависит от вашего маршрутизатора. Пошел пинг снаружи на 10.38.109.1

Компьюторы из двух сетей пингуют друг друга, но у сети 10.38.109.0 нет интернета, они гуляют под своими IP а шлюз 192.168.1.1 не дает интернет IPшникам не из своей подсети. Нужен NAT.

Далее если я из сети хочу зайти на 10.38.109.20 по RDP (да во-первых на нем надо разрешить удаленный доступ в свойствах) то я должен создать в записи Nat для Ethernet 2 в свойствах в Services and Ports проброс портов вот так:

Соответственно стучаться я должен по адресу внешнего интерфейся по соответствующему порту 192.168.1.177:35666!

Ну и Билл с ним! Считаю что все настроено для работы! Теперь идем к интересностям к шифрованию пакетов!

Во вкладке Options > Computers надо выбрать Use Group Policy or registry setting on computers что бы GPO разруливала.

Wsus заработал надо настроить пользователям его. Открываем Group Police Managment. Про GPO надо будет еще прочитать, удалю пока Defautl оставлю та что была под IPsec в неё и буду вносить изменения, она действует на всех Авторизованных пользователей(есть такая скрытая группа). В Computer Configuration > Polices > Administratev Tamplates > Windows Component > Windows Update редактриуем Specify Intranet Microsoft Update Service Location Properties включаем их Enable и указываем наш сервер:

Так же настраиваем Configure Automatic Updates

И включаем No auto-restart with logged on users for scheduled automatic updates installations выбираем Enable.

Перезагружаем пользовательский компьютер или обновляем у него администратором GPO

gpupdate /force

Вроде бы зафурычило, но почему то на сервере в WSUS не вижу во вкладке Computers хотябы одного статуса все нули. Пробовал:

wuauclt /detectnow

Не меняется ни чего, хотя на ПК пользователя вижу в log C:\Windows\WindowsUpdate.log ходит на сервер, но видимо обновлений нет, новых.

Устанавливаем роль сервера Active Directory Certificate Services все по умолчанию. Опять появляется это сообщенеи до настроить после настройки тут тоже по умолчанию галочку на Certifacate Athurity

К тому же надо настроить еще пару параметров в GPO тут Computer Configure > Polices > Administartiv Templates > Network > Offline Files> Encrypt The Offline Files Cache чтобы шифровать автономные файлы Enable.

И Computer Configure > Polices > Administartiv Templates > Windows Components > Search > allow Indexing Of Encrypted Files отключаем индексирование зашифрованных файлов, а вообщем в Windows Server 2012 нет уже это настройки!

Теперь загрузимся с Ubuntu и попытаемся открыт то что в зашифрованной папке

Не открывается и это уже хорошо! Только внимание шифруется не папка а каждый файл в нутри, прежде чем его кому то послать в свойствах надо убрать галку шифровать, как мне кажется.

Еще можно вынут жетский диск из локального ПК и подключить к Серверу, на виртуальке это проделал все читается. ПОЧЕМУ НЕЛЬЗЯ DRAЧИТЬ ПОД АДМИНОМ НА ПОЛЬЗОВАТЕЛЬСКОМ ПК.

Читайте также: