Wifi pumpkin установка на kali linux

WiFi Pumpkin – отличный инструмент сканирования беспроводной сети. Программа имеет графический пользовательский интерфейс и хорошие функциональные характеристики, а потому востребована среди пользователей. Как она функционирует, имеет ли достоинства и недостатки – рассматриваем сегодня в нашем новом обзоре.

Основной особенностью софта является настройка беспроводной фальшивой (в народе мошеннической) точки доступа. Таким путем проводятся атаки (главная из которых, но не единственная – человек посередине) и собираются необходимые для пользователя (важнейшие) данные. Применяя подобные бесплатные сервисы, можно не только взломать вай-фай сеть, но и эффективно защитить ее в дальнейшем от кибер-атак и хакерских взломов. От ошибок не застрахован никто – наша цель их избежать!

- сканирование трафика и учетных данных + отключение (деаутентификация) клиентов точек доступа;

- Karma атаки, DHCP Starvation, LLMNR, NBT-NS, MDNS, ARP "отравление" + атака обновления Виндоус;

- интегрирован менеджер фишинга;

- прозрачный Proxy (Pumpkin-Proxy);

- DNS спуфинг;

- возможен частичный обход протокола HSTS и т.д.

У софта есть ряд зависимостей. Часть из них может присутствовать в Kali, а другую часть необходимо инсталлировать. Для нормального функционирования утилиты требуется такое ПО: hostapd, isc-dhcp-server, php5-cli, rfkill, iptables, Nmcli.

Как пользоваться программой WiFi Pumpkin

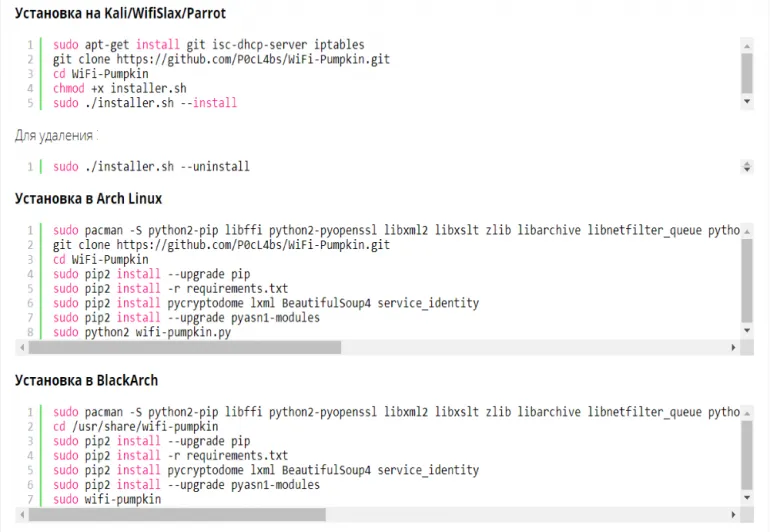

Установить ПО можно так:

Тут же на скриншоте указан процесс удаления софта (на всякий случай).

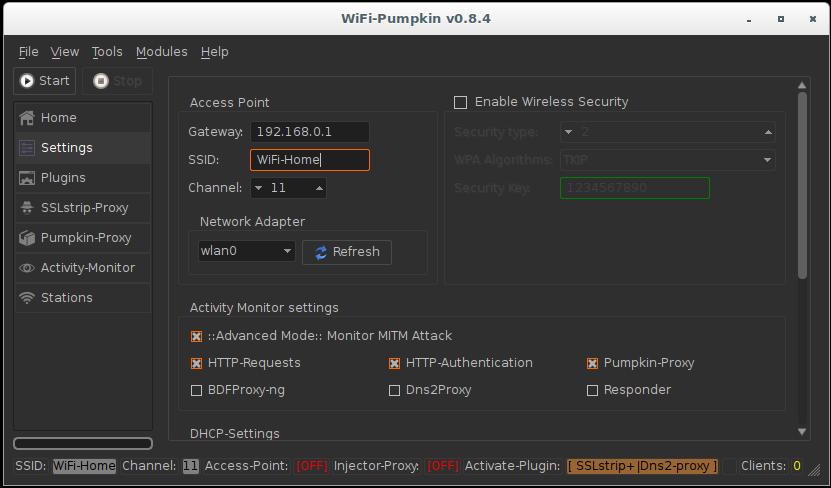

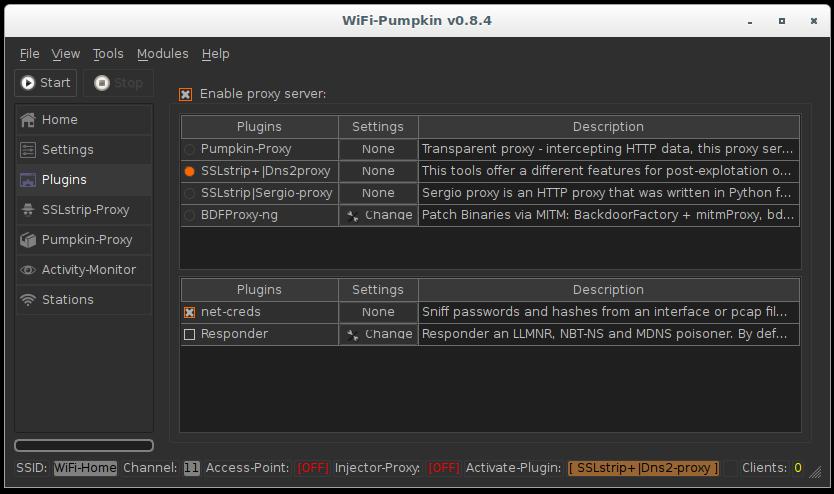

После открытия интерфейса необходимо перейти на вкладку плагинов для выбора нужных плагинов для аудита или моделирования атаки Wi-Fi (рекомендуем начать с SSLStrip+ dns2proxy). Из конфигураций доступны такие опции: настройки DHCP, точки доступа, монитора активности и других параметров.

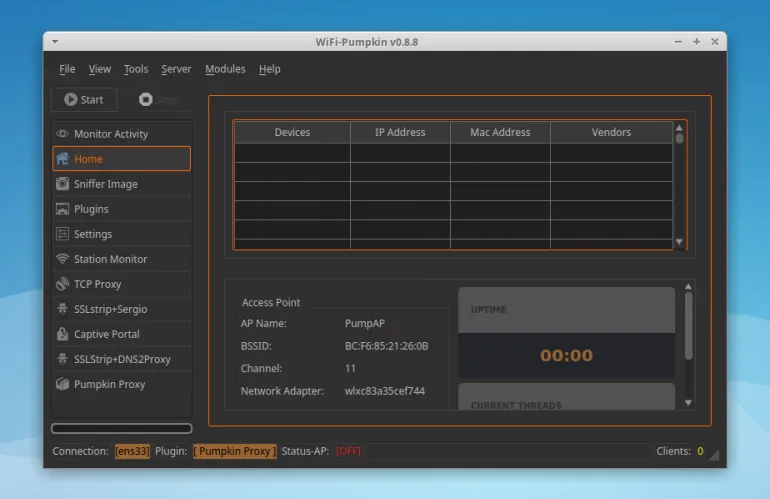

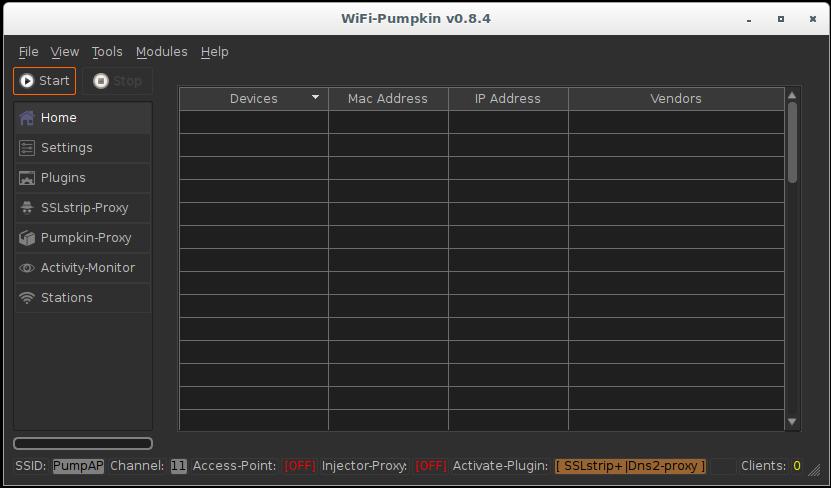

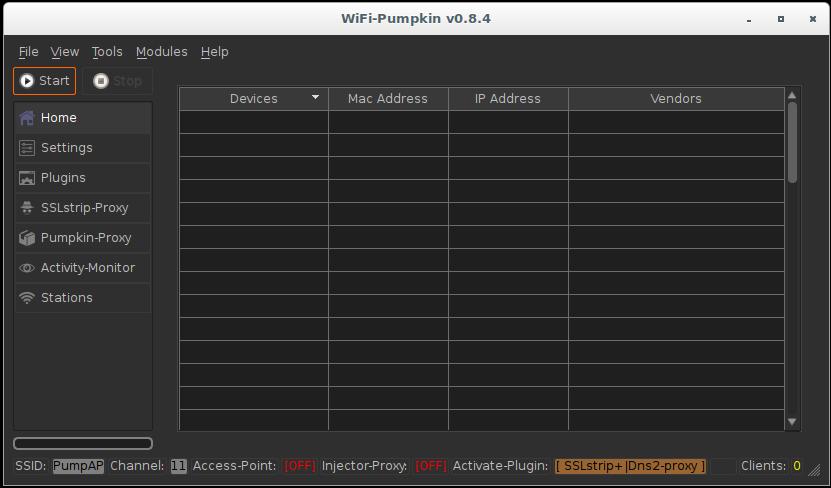

Теперь нам доступен в целом интерфейс:

В главном окне мы будем полностью видеть информацию о доступных подключениях, их Mac-адреса, сетевые адреса и другие данные. Кликаем «Старт». Дожидаемся окончания процесса перехвата!

На самом деле пентестинг Wi-Fi сетей – это не так долго и сложно, как вы думали вначале. Мы адаптировали данную инструкцию для юзеров по сути любого уровня знаний – немного терпения, и вы справитесь как с фишингом, так и оценкой безопасности ∕ перехватом данных. Этот инструмент несомненно достоин вашего внимания!

А мы напоминаем, скачать WiFi Pumpkin можно на нашем веб-портале по прямым ссылкам – переходите прямо сейчас. Удачи!

Список инструментов для тестирования на проникновение и их описание

Описание WiFi-Pumpkin (3vilTwinAttacker)

Этот инструмент создаёт мошенническую точку доступа Wi-Fi, якобы для обеспечения беспроводных услуг Интернет, а на самом деле следящую за трафиком. Может использоваться для захвата учётных данных неподозревающего пользователя как перехватом данных так и фишингом.

WiFi-Pumpkin - это очень законченная платформа для аудита Wi-Fi. Главная функция - возможность создавать фальшивую ТД и выполнять атаку человек-посередине, но помимо этого список функций довольно широк.

- Фальшивая точка доступа Wi-Fi

- Деаутентификация клиентов ТД

- Наблюдение за зондирующими запросами

- Голодная (Starvation) атака DHCP

- Наблюдение за учётными данными

- Прозрачный прокси

- Атака обновления Windows

- Менеджер фишинга

- Частичный обход протокола HSTS протокола

- Поддержка beef hook

- ARP травление

- DNS спуфинг

- Пропатчивает исполнимые файлы при MITM

- Атаки Karma (поддержка hostapd-mana)

- Травитель LLMNR, NBT-NS и MDNS (Responder)

- Pumpkin-Proxy (Прокси Сервер (mitmproxy API))

- захват изображений на лету

- TCP-прокси (с scapy)

Прозрачный прокси

Справка по WiFi-Pumpkin (3vilTwinAttacker)

Руководство по WiFi-Pumpkin (3vilTwinAttacker)

Решение проблемы X Error: BadDrawable (invalid Pixmap or Window parameter) 9

То откройте файл /etc/environment:

И добавьте туда строку:

Примеры запуска WiFi-Pumpkin (3vilTwinAttacker)

Если после запуска не появляется графический интерфейс, то войдите в систему как пользователь root.

Установка WiFi-Pumpkin (3vilTwinAttacker)

Установка на Kali/WifiSlax/Parrot

Для удаления 3vilTwinAttacker:

Установка в Arch Linux

Установка в BlackArch

Установка в Ubuntu, Linux Mint

Установка в другие дистрибутивы

- hostapd

- isc-dhcp-server

- php5-cli (опционально)

- Софт, требуемый Linux:

- rfkill , iptables , nmcli

Для установки Pyqt4

Установка DHCP в Fedora

Установка DHCP в Blackarch или Arch Assault и Arch Linux

Информация об установке в другие операционные системы будет добавлена позже.

Этичный хакинг и тестирование на проникновение, информационная безопасность

Целью атак с мошеннической точкой доступа (Rogue Wi-Fi Access Point Attack) является не пароль от Wi-Fi сети, а данные, передаваемые через эту точку доступа. В отношении этих данных выполняется атака посредника – атака человек-посередине (Man-In-The-Middle attacks). В передаваемых данных можно поймать учётные данные (логины и пароли) от веб-сайтов, узнать, какие сайты были посещены, какие данные вводил пользователь и другое.

Настройка Rogue Access Point заключается в настройке беспроводной точки доступа – процесс ничем не отличался, если бы вы хотели начать раздавать беспроводной интернет со своего компьютера на Linux. Но мошеннической её делают последующие атаки посредника.

Имеются программы, которые автоматизируют процесс создания файлов настройки беспроводной точки доступа, а также обеспечивают правильную маршрутизацию трафика. К таким программам, относится, например, create_ap.

Эти же самые действия, но ещё дополнительно запуская атаки человек-посередине, делает программа mitmAP.

WiFi-Pumpkin – это ещё одна программа для настройки беспроводной мошеннической точки доступа. Её особенностью является графический интерфейс, который ещё больше упрощает атаку Rogue Access Point.

В платформу встроены плагины (другие программы), которые собирают данные и выполняют различные атаки.

Для установки WiFi-Pumpkin в Kali Linux:

Запуск и настройка WiFi-Pumpkin

Запуск делается командой:

Обратите внимание, что при попытке запуска от обычного пользователя (не рута) программа не работает.

После запуска открывается такой интерфейс:

Перейдите в настройки и поменяйте имя точки доступа (я выбрал WiFi-Home):

Когда настройка завершена, нажмите Start.

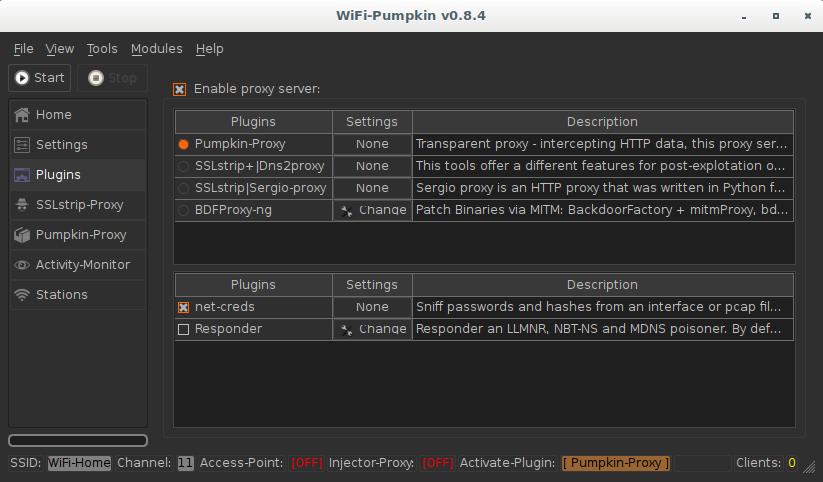

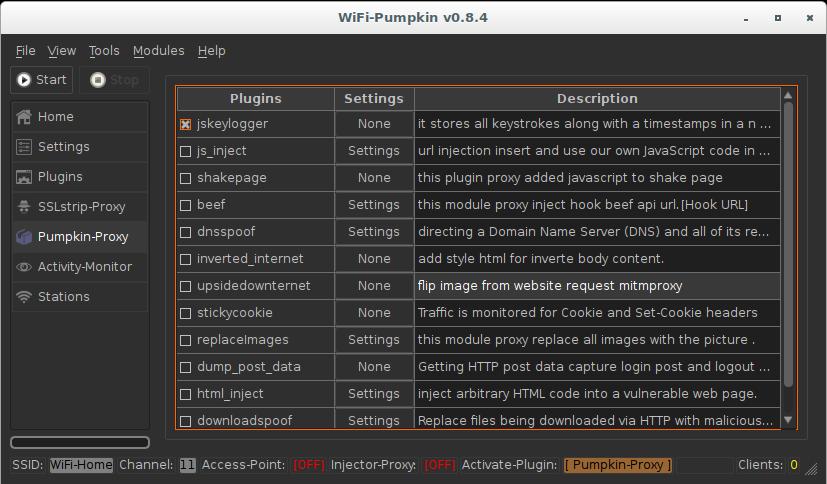

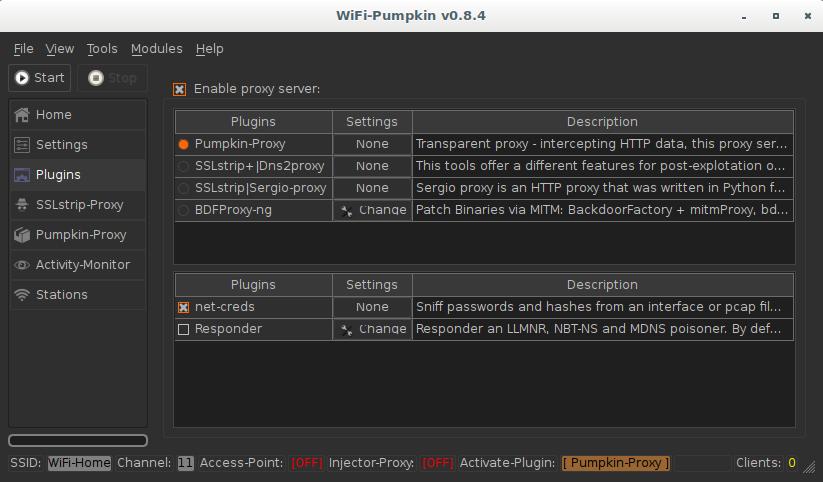

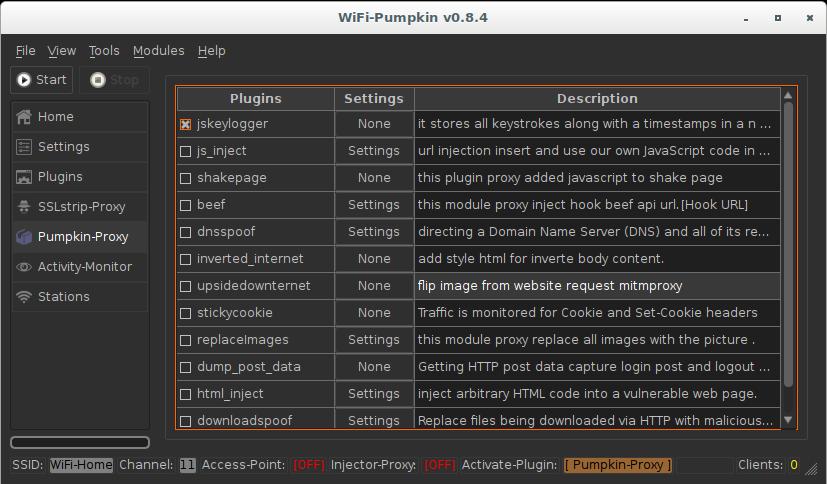

Плагины Pumpkin-Proxy

Во вкладке Pumpkin-Proxy имеются следующие плагины:

| Название плагина | Краткое описание |

|---|---|

| beef | Этот модуль внедряет код JavaScript, который «подцепляет на» BeEF. В качестве опции нужно указать адрес .js файла. |

| dnsspoof | Подменяет ответы Domain Name Server (DNS). В настройка нужно указать, для какого доменного имени, какой возвращать IP. |

| downloadspoof | Подменяет загружаемые через HTTP файлы на их вредоносные версии. |

| dump_post_data | Собирает захваченные HTTP POST данные со страниц входа. |

| html_inject | Внедряет произвольный HTML код в уязвимую веб-страницу. |

| inverted_internet | Добавляет HTML стиль для инвертирования содержимого тега body. |

| js_inject | Внедряет в страницу JavaScript код, в качестве опции нужно указать URL адрес файла с кодом. |

| keylogger | Записывает все нажатия кнопок с временными метками в массив и отправляет атакующему. |

| replaceImages | Заменяет все изображения на указанную в настройках картинку. |

| shakepage | Плагин добавляет JavaScript с эффектом встряски страницы. |

| stickycookie | Мониторинг трафика на заголовки Cookie и Set-Cookie. |

| upsidedownternet | Переворачивает вверх ногами изображения на сайтах. |

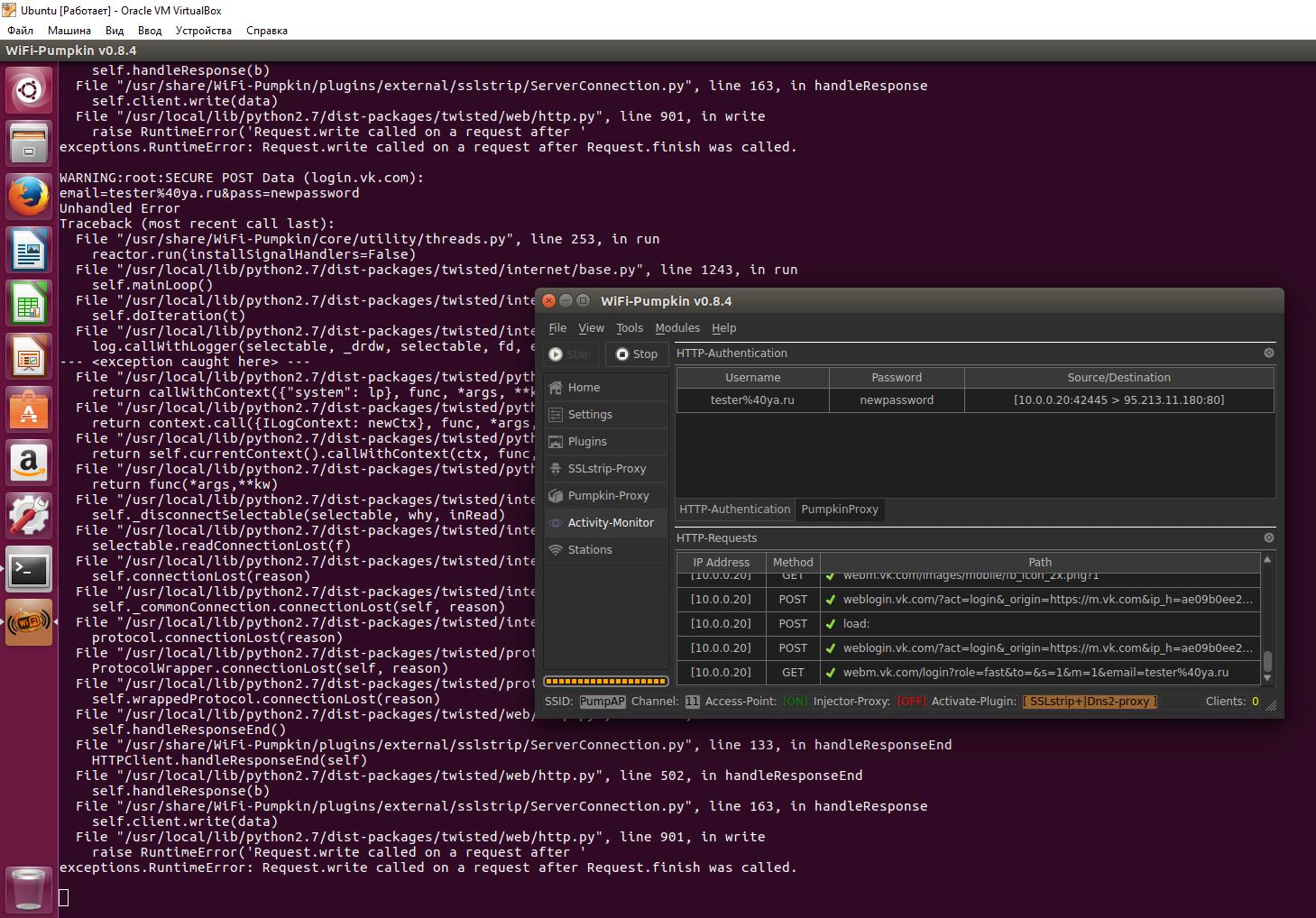

Посмотрим работу этих плагинов на примере keylogger, т.е. мы будем перехватывать нажатия клавиш.

Остановите работу ТД, если она запущена, перейдите во вкладку Plugins, выберите там Pumpkin-Proxy:

Теперь отметим желаемые для использования плагины Pumpkin-Proxy:

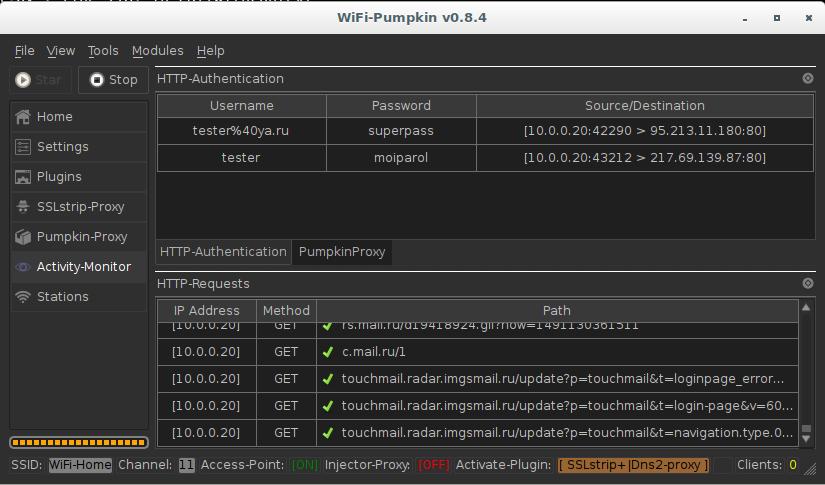

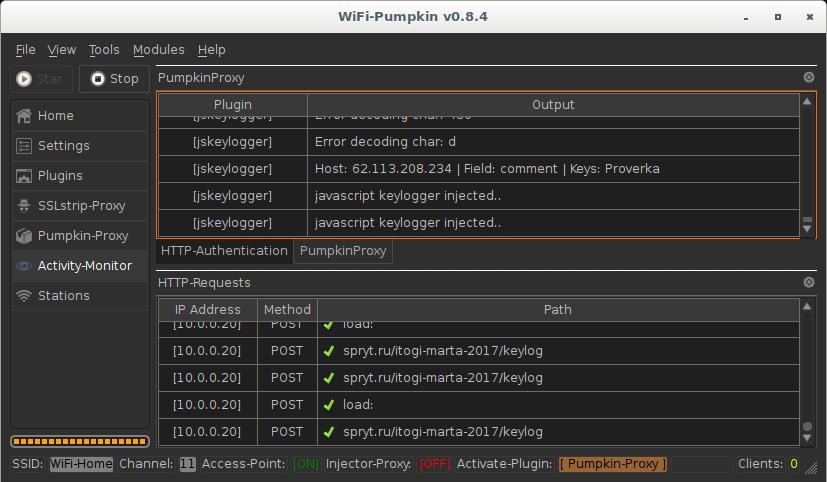

Запускаем точку доступа. Перейдите во вкладку Activity-Monitor, там кликните на PumpkinProxy:

В этом окне отображаются данные о работе плагина и перехваченная информация.

Диполнительные инструменты WiFi-Pumpkin

Кроме своего главного назначения – фальшивая точка доступа, WiFi-Pumpkin может выполнять другие функции, благодаря встроенным модулям. К этим модулям относятся:

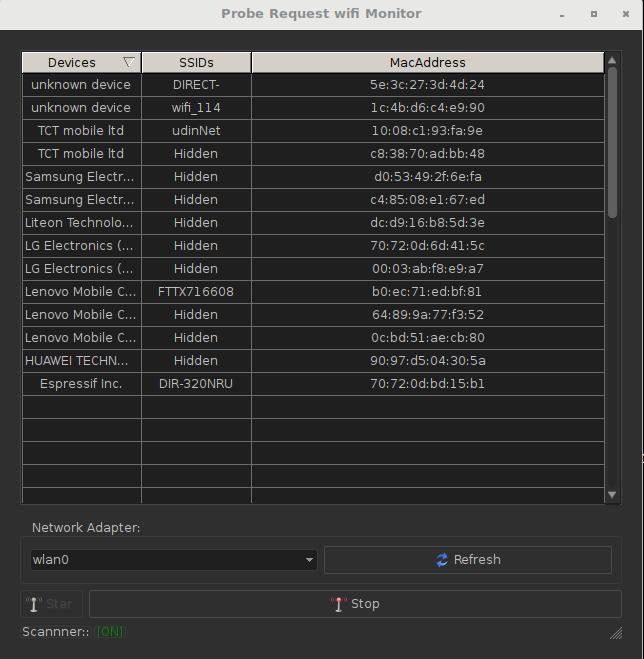

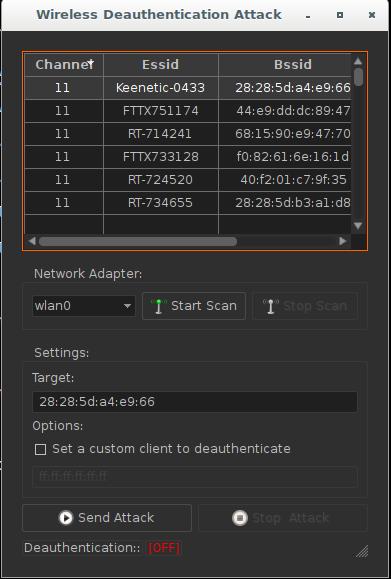

- Деаутентификация клиентов. Начинается со сканирования, затем из списка клиентов можно выбрать любого, кого нужно отсоединить от Wi-Fi:

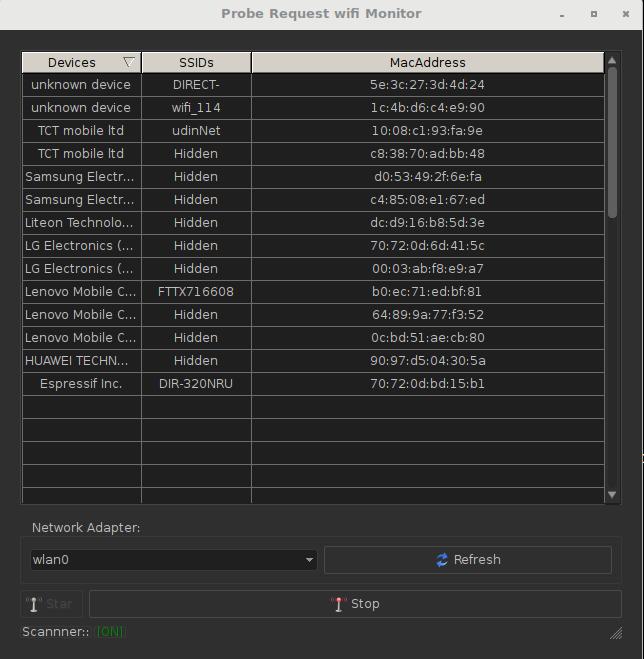

- Слежение за запросами зондирования (Probe Request) – они показывают, какие клиенты к каким точкам доступа пытаются подключиться:

- DHCP Starvation

- Фальшивые обновления Windows

- Фишинговый веб-сервер и другие.

Заключение

Благодаря графическому интерфейсу WiFi-Pumpkin ещё более упрощает популярные атаки. Фреймворк реализует комплексный подход к атаке Rogue AP.

Связанные статьи:

факультете информационной безопасности от GeekBrains? Комплексная годовая программа практического обучения с охватом всех основных тем, а также с дополнительными курсами в подарок. По итогам обучения выдаётся свидетельство установленного образца и сертификат. По этой ссылке специальная скидка на любые факультеты и курсы!

Рекомендуется Вам:

43 комментария to WiFi-Pumpkin – мошенническая точка доступа с графическим интерфейсом и богатым функционалом

Безумно интересный материал. Только вот после запуска не появляеться оконный интерфейс, есть очернтания окон и все( Можно ли установить его на обычную убунту 16 гном ?

Про Ubuntu сейчас попробую и напишу.

Учетка с которой я запускаю, являеться администратором или же вы имеете в виду именно дефолтную учетку от кали (log: root - pass: toor) ?

Если у вас не Live-образ, то пароль другой - тот, который вы указали при установке. А имя пользователя да, root.

Ну да, я это и имел в виду. Значит даже если я создал учетку которая являеться администратором, все равно не запуститься. Спасибо огромное, буду пробывать тогда на кали, хотя привык к убунте. Нравиться гном новый, но в кали он с дикими косяками к сожалению(

В Ubuntu всё завелось даже под обычным пользователем:

Ух, это супер. Еще раз благадарю вас.

%40 - это @ (собака) в кодировке. Я вводил, соответственно, e-mail, но показывается в таком виде.

Эту связку можно использовать в любой атаке человек-посередине. Например, здесь я пишу как её использовать с Ettercap. Также она встроена (и автоматически запускается), например, в Bettercap, MITMf, Mana и т.д.

Понял Вас. Спасибо за ответ.

Неожиданно ошибка,Wifiphiser работает нормально с двумя картами а тут нехочет.Может у кого есть идеии.Инструмент манит удобностю.

К сожалению, не могу помочь, авторы программы просто пишут, что не работает в Kali Linux с двумя Wi-Fi адаптерами, решение не предлагают. Также там указано, что работает в Ubuntu 16.04 (нужно сделать так) и в kubuntu 15.10.

В ошибке на скриншоте написано, что можно исключить один из адаптеров в настройках. Но, думаю, у вас отсутствует проводное соединение (иначе вы просто отключили бы лишний даптер от системы).

Хотя, я придумал (т.е. вспомнил) решение )) Если у вас достаточно мощный компьютер чтобы запустить виртуальную машину, то создайте виртуальный компьютер с Kali Linux. Для виртуальных машин автоматически создаются проводные интерфейсы. Т.е. проводной интерфейс у гостевой ОС будет. После этого пробросьте в гостевую ОС одну USB Wi-Fi карту. В результате получится следующая схема:

- у основной машины останется только одна Wi-Fi карта. Эта карта будет обеспечивать Интернет-соединение для основной ОС, а также для гостевой ОС

- гостевая ОС будет получать Интернет-соединение через виртуальный «проводной» интерфейс. Т.е. для неё это будет обычный подключённый провод.

- у гостевой ОС будет одна Wi-Fi карта. После этого начинайте атаку из гостевой ОС.

Это не теория! Это 100% рабочая схема. У меня именно так и работает: ноут с интегрированной Wi-Fi картой (у меня Windows в качестве основной системы). А в этом ноуте я запускаю VirtualBox с Kali Linux и ему пробрасываю одну USB Wi-Fi карту. Все мои инструкции по Kali Linux написаны при работе в этой конструкции. Если мне нужно две Wi-Fi карты, то я загружаюсь с флешки, не которой у меня установлен BlackArch.

Все делал по инструкции. Ubuntu 16.04 окружение гном, но вот такая вот беда (

Возможно, разница в версиях Ubuntu. Описанный у меня метод работает в последних версиях (с последними обновлениями) Ubuntu и Linux Mint.

Просьба к другим, у кого есть эти системы или кто может установить их в виртуальные машины – попробуйте сделать установку и запустить с помощью команд, описанных в комментариях.

Порыв просторы инета, нашел один совет, но может что то не то делаю, не помогает. А именно

add this line QT_X11_NO_MITSHM=1 in

/.profile file. or (ie: system env var).

Насколько понимаю это надо вписать в скрытый файл профиля в домашней директории? Если да, то не работает(

Debian 9.7 таже проблема.В терминале выдает ошибку

X Error: BadDrawable (invalid Pixmap or Window parameter) 9

Major opcode: 62 (X_CopyArea)

Resource id: 0x4200023

Специально поставил новую виртуальную машину с Ubuntu 16.10. Установил обновления:

Далее команды из комментиря выше и всё заработало. Т.е. дело или в версии (более старая версия Ubuntu) или в каких-то персональных настройках.

У меня 64-битные системы

Если кому интересно, то провел пару опытов, и пришел к выводу - программа не дружит почему то с окружением гном 3.20. На 32 и 64 битных обычного унити в убунту запускается нормально.

Долго ломал голову но сумел запустить не под root (Учетка), а под обычным польователем но из под рута. Не знаю с чем связанно но программа не дружит с гномом из коробки убунту, а вот с таким же гномом в кали нормально. Так вот на свеже установленной системе кали из под учетки root установил тыковку) запустил, проверил что все работает. затем создал юзра при помощи adduser, присвоил ему права админа перегрузил ноут, зашел на нового пользователя и с помощью sudo -i в терминале перешел на рута, ну а после запустил тыковку без проблем) Может кому поможет то что написал) Ведь не всегда удобно работать из под постоянного рута да и наверное есть мазахисты вроде меня которые используют кали как основную ось на ноуте)

так вайфай тыква работает только с одним вайвай адаптером? я то думал что там нужно либо 2 адаптера ( 1 подключается к тырнету, второй его раздаёт), либо по проводу получает тырнет, а по вайваю его транслирует и прослушивает. я то думаю чего у меня не хочет работать. статья суперская! автору зачёт) пили дальше!

Помогите плз. решить проблемку с запуском wifi-pumpkin.

При попытке запустить выдает ошибки:

Запускаю на Ubuntu 16.04

Вы просматривали комментарии к этой статье? По-моему, ответ на ваш вопрос уже дан.

НЕту там ответа. У меня тоже

ImportError: No module named PyQt4.QtCore

У меня status AP off. Wifi Adapter Tenda Tenda W311MA

Здраствуйте Алексей. Помогите пожалуйста решить одну проблмему.

Программу установил и запустил. Во вкладке Pumpkin-Proxy невозможно выбрать плагины. Они просто недоступны. Или их нужно скачать или активировать?

Среди огромного множества всевозможных кибератак в сети особое место занимают атаки с мошеннической точкой доступа, которые ещё называют Rogue Wi-Fi Access Point Attack. Они направлены на перехват важных учётных данных жертвы. Результативность их довольно велика, а настройка работы Rogue Access Point чем-то напоминает процесс организации раздачи беспроводного интернета при помощи компьютера с Linux. Сегодня предлагаю познакомиться поближе с данным видом атаки, а также рассмотреть особенности работы программы WiFi-Pumpkin.

Целью атак с мошеннической точкой доступа (Rogue Wi-Fi Access Point Attack) является не пароль от Wi-Fi сети, а данные, передаваемые через эту точку доступа. В передаваемых данных можно поймать учётные данные (логины и пароли) от веб-сайтов, узнать, какие сайты были посещены, какие данные вводил пользователь и другое.

<h2 style=»text-align: left;»>Установка WiFi-Pumpkin</h2>

WiFi-Pumpkin – это ещё одна программа для настройки беспроводной мошеннической точки доступа. Её особенностью является графический интерфейс, который ещё больше упрощает атаку Rogue Access Point. В платформу встроены плагины (другие программы), которые собирают данные и выполняют различные атаки.

Для установки WiFi-Pumpkin в Kali Linux необходимо ввести:

<h2 style=»text-align: left;»>Процесс запуска и настройки WiFi-Pumpkin</h2>

Запуск программы делается командой:

Обратите внимание, что при попытке запуска от обычного пользователя (не рута) программа не работает. После запуска открывается такой интерфейс:

Перейдите в настройки и поменяйте имя точки доступа (я выбрал WiFi-Home):

<h2 style=»text-align: left;»> Плагины Pumpkin-Proxy </h2>

Во вкладке Pumpkin-Proxy имеются следующие плагины:

Теперь отметим желаемые для использования плагины Pumpkin-Proxy:

Запускаем точку доступа. Перейдите во вкладку Activity-Monitor, там кликните на PumpkinProxy:

В этом окне отображаются данные о работе плагина и перехваченная информация.

<h2 style=»text-align: left;»> Дополнительные инструменты WiFi-Pumpkin </h2>

Кроме своего главного назначения – фальшивая точка доступа, WiFi-Pumpkin может выполнять другие функции, благодаря встроенным модулям. К этим модулям относятся:

- Деаутентификация клиентов. Начинается со сканирования, затем из списка клиентов можно выбрать любого, кого нужно отсоединить от Wi-Fi:

- Слежение за запросами зондирования (Probe Request) – они показывают, какие клиенты к каким точкам доступа пытаются подключиться:

- а также DHCP Starvation

- Фальшивые обновления Windows

- Фишинговый веб-сервер и прочие.

Благодаря графическому интерфейсу WiFi-Pumpkin ещё более упрощаются популярные атаки с мошеннической точкой доступа. Фреймворк реализует комплексный подход к атаке Rogue AP, что упрощает работу продвинутого хакера.

Установка WiFi Pumpkin Framework

Wifi Pumpkin поддерживается:

Wifi Pumkin можно установить путем клонирования фреймворка из github и запуска установки, как показано в следующих командах.

Для работы Wifi Pumpkin требуется следующее программное обеспечение.

- hostapd

- isc-dhcp-server

- php5-cli

- rfkill

- iptables

- Nmcli

Isc-dhcp-server и php5-cli являются необязательными. Зависимости можно установить, запустив файл requirements.txt следующим образом.

pip install –r requirements.txt

Использование WiFi Pumpkin![Установка вай фай памкин]()

Wifi Pumpkin можно использовать разными способами. Для демонстрационной цели будет создана точка доступа, в которой кто-либо может подключиться, не требуя никаких учетных данных. Wifi Pumpkin требует адаптер Ethernet и Wi-Fi для подключения Wi-Fi. Выполните следующую команду, чтобы проверить доступный интерфейс wifi.

В большинстве случаев это wlan0. Следующим шагом будет запуск Wifi Pumpkin. Выполните следующую команду, чтобы открыть интерфейс Wipi Pumpkin.

Если это не сработает, выполните ту же команду с параметром sudo.

После открытия интерфейса Wifi Pumpkin перейдите на вкладку плагинов, чтобы выбрать нужные плагины для аудита или моделирования атаки Wi-Fi.

После завершения настроек нажмите кнопку «Пуск», чтобы точка доступа могла транслировать бесплатный Wi-Fi поблизости. Wifi Pumpkin имеет окно мониторинга активности, которое фиксирует весь трафик пользователей, подключенных к точке доступа.

Выводы об инструменте WiFi Pumpkin

Читайте также: