Spooftooph kali linux как пользоваться

Подмена ARP:

Принцип эксперимента

Протокол ARP - это протокол, который работает на сетевом уровне и отвечает за преобразование IP-адресов в MAC-адреса, а узлы в локальной сети используют физические адреса (Mac-адреса) для связи. У каждого хоста есть таблица ARP, в которой записана соответствующая взаимосвязь между IP-адресом хоста и MAC-адресом, а таблица кэша ARP не обновляется в реальном времени, поэтому мы можем подделать IP-адрес и MAC-адрес для достижения спуфинга ARP.

Если в сети генерируется большой объем ARP-трафика, злоумышленник может изменить запись IP-MAC в кэше ARP целевого хоста, пока поддельный пакет ответа ARP отправляется непрерывно, вызывая прерывание сети или атаку типа «человек посередине».Злоумышленник отправляет поддельный ARP-ответ на компьютер A., Сообщите компьютеру A: IP-адрес компьютера B 192.168.0.2 соответствует MAC-адресу 00-aa-00-62-c6-03,Компьютер A считает, что это правда, и записывает это соответствие в свой собственный ARP-кеш.В таблице при отправке данных позже данные, которые должны были быть отправлены на компьютер B, отправляются злоумышленнику. тем же,Злоумышленник также отправляет поддельный ARP-ответ на компьютер B., Сообщите компьютеру B: IP-адрес компьютера A 192.168.0.1 соответствует MAC-адресу 00-aa-00-62-c6-03, и компьютер B также отправит данные злоумышленнику. До сих порЗлоумышленник контролирует трафик между компьютером A и компьютером B., Он может выбрать пассивный мониторинг трафика, получение паролей и другую конфиденциальную информацию или подделку данных для изменения содержимого обмена данными между компьютером A и компьютером B.

Следовательно, в локальной сети злоумышленник может подслушивать (IP, MAC) адреса других узлов через полученный широковещательный номер запроса ARP. Хакер выдает себя за A и сообщает B (жертве) поддельный адрес, в результате чего B. Пакеты данных, отправленные A, были перехвачены хакерами, и A и B не знали об этом.

Подмена ARP

В этом тесте используются физическая машина (Windows 10) и виртуальная машина (kali Linux).

Основная концепция инструментов для снифинга так же проста, как перехват данных. И Kali Linux имеет некоторые известные инструменты для этого. В этой статье вы узнаете об инструментах для снифинга и спуфинга, которые доступны в Kali Linux.

Burpsuite

Burpsuite может использоваться в качестве инструмента для снифигна между браузером и веб-сервером, для поиска параметров, используемых веб-приложением.

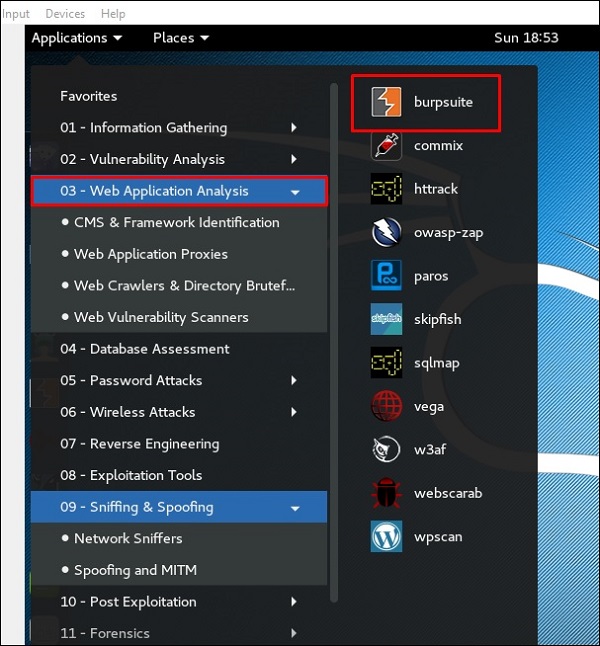

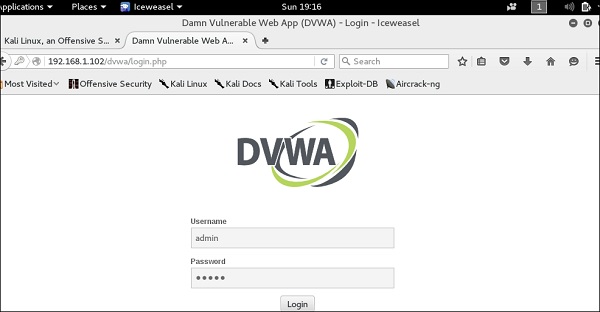

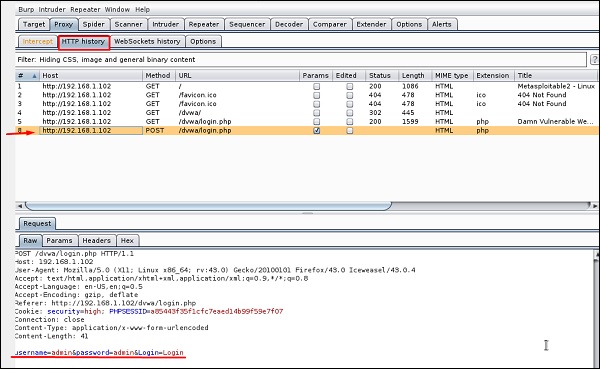

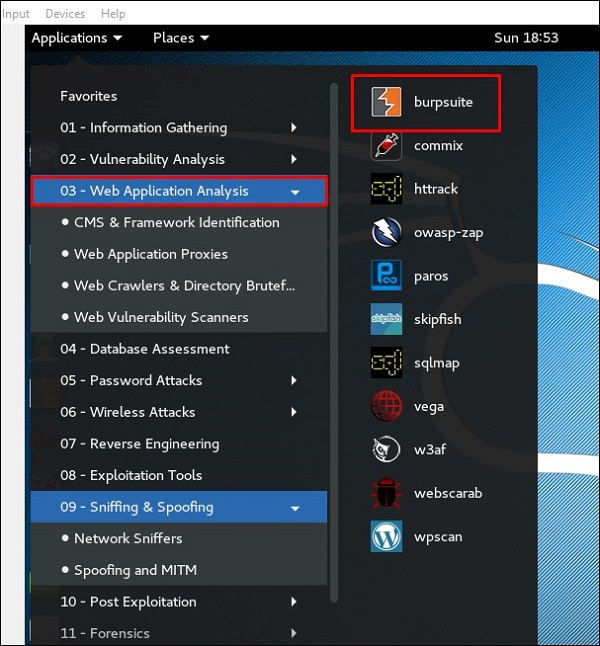

Чтобы открыть Burpsuite, перейдите в Applications → Web Application Analysis → burpsuite.

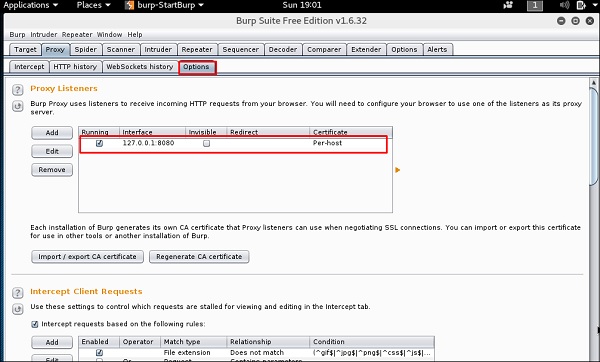

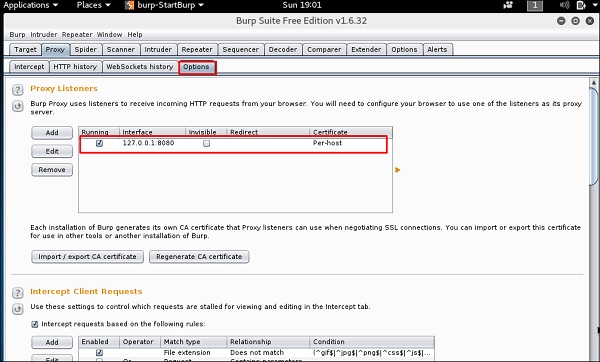

Чтобы настроить снифинг, мы настраиваем burpsuite для работы в качестве прокси-сервера. Для этого перейдите в раздел Options, установите чекбокс, как показано на следующем скриншоте.

В этом случае IP-адрес прокси-сервера будет 127.0.0.1 с портом 8080.

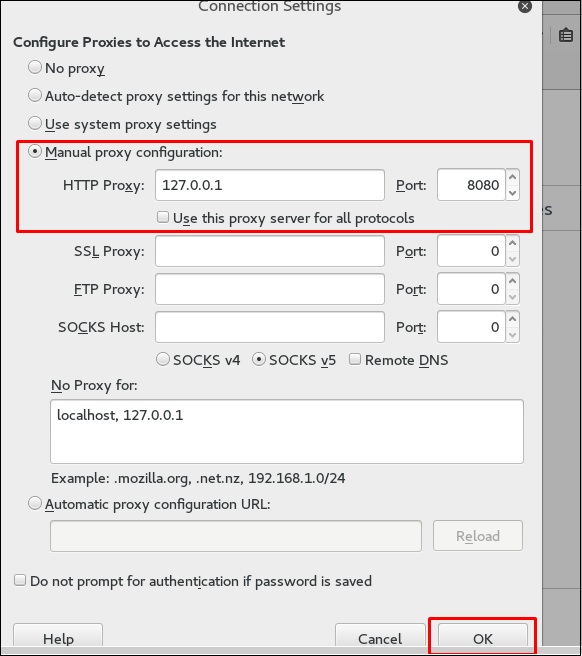

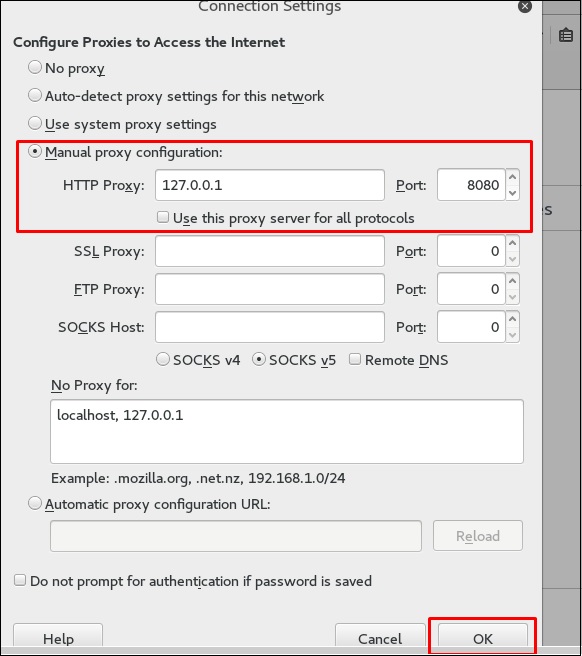

Затем настройте прокси-сервер в браузере, который и есть наш IP-адрес машины с burpsuite и порт, который был указан выше.

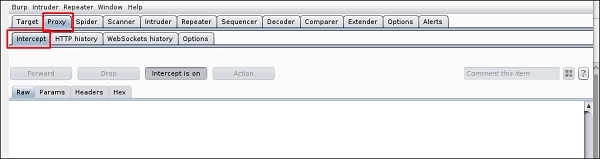

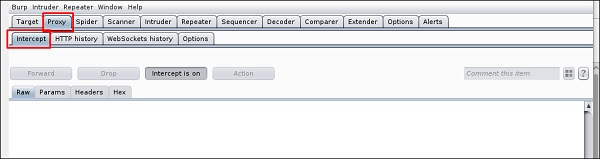

Чтобы начать перехват, перейдите в раздел Proxy → Intercept → нажмите “Intercept is on”.

Продолжайте пользоваться веб-страницей (сайтом) на которой вы хотите найти параметр для проверки на наличие уязвимостей.

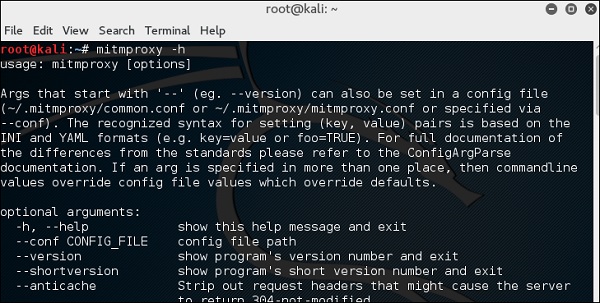

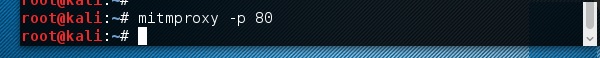

Mitmproxy

Для запуска, запустите терминал и напишите

Для получения доступных команд напишите

Для запуска MITM-прокси, напишите

И на порту 80 у нас будет слушать наш прокси.

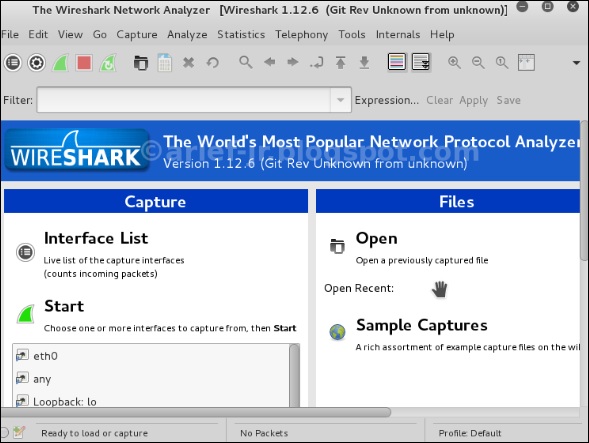

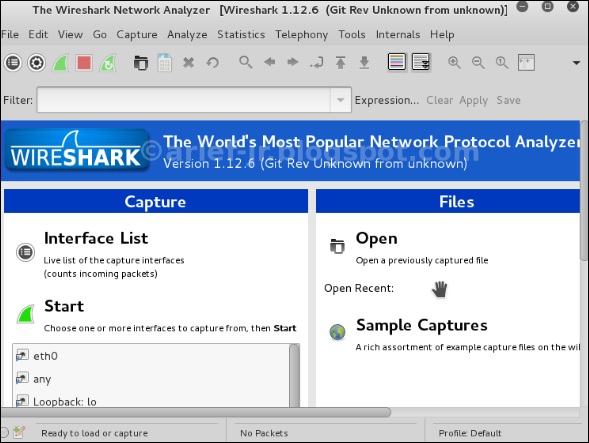

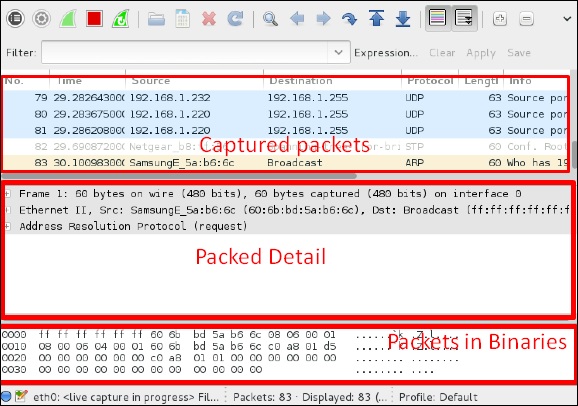

Wireshark

В Kali Linux она находится в Applications → Sniffing & Spoofing → wireshark.

После запуска wireshark, перед нами появляется GUI.

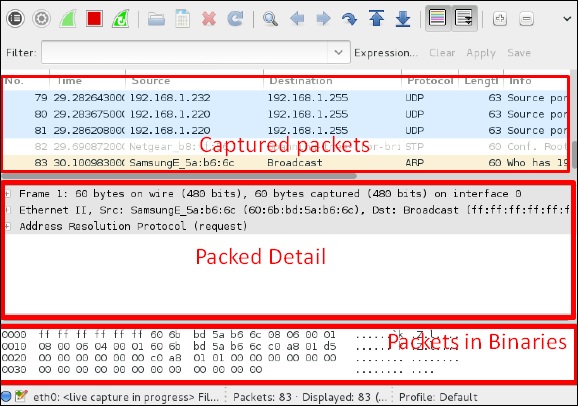

Жмем “Start” и начинается захват пакетов на интерфейсе (показано ниже на скриншоте)

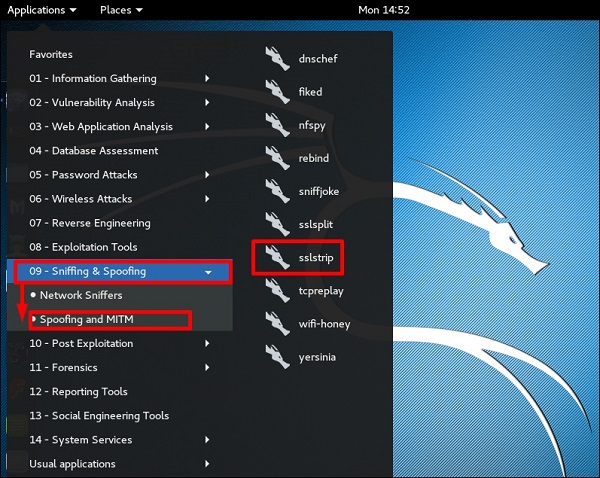

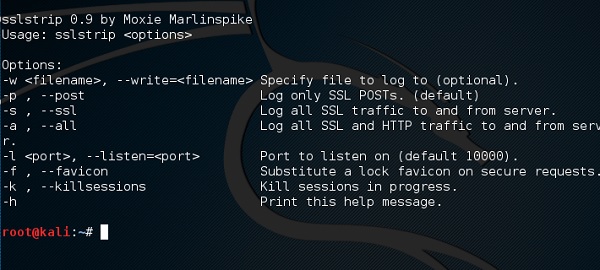

sslstrip

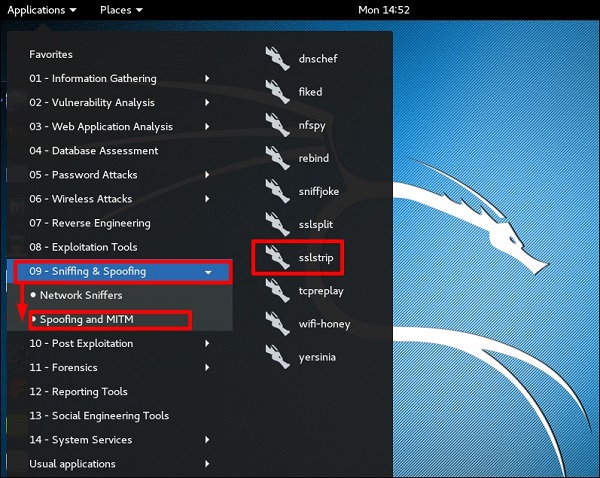

Для открытия, перейдем в Applications → 09-Sniffing & Spoofing → Spoofing and MITM → sslstrip.

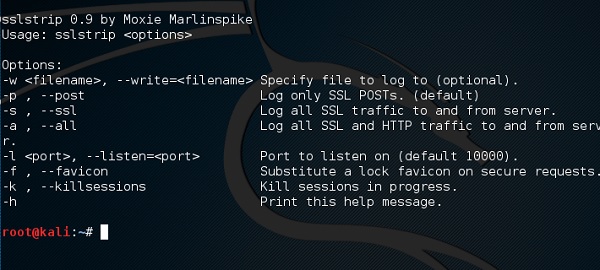

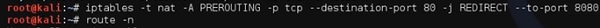

Настроим заворачивание трафика так, чтобы переслать все соединения с порта 80 на 8080.

Затем запустим sslstrip на том порту, который нам необходим (8080)

Я надеюсь, Вам понравилось взламывать. Давайте рассмотрим другие инструменты Kali Linux. Мы уже рассмотрели некоторый перечень инструментов, такие как «nmap», «netdiscover», «nessus» и т.д.

Также я упоминал «wpscan», «drupalscan». Мы рассмотрели анализ баз данных, и подобрали имя пользователя и пароль к ней. В рамках данного курса мы не будем рассматривать раздел беспроводных атак, а также реверс-инжиниринг. Это темы для отдельных курсов. Продолжим рассматривать инструменты Kali, и перейдем в раздел сниффинг и спуфинг. В частности нас будет интересовать инструмент для сниффинга, который называется «wireshark»:

Этот инструмент работает на нашем компьютере, анализируя сетевой трафик и перехватывая все пакеты. Также можно указать, какие пакеты перехватывать. В этом уроке мы рассмотрим wireshark более детально, и я покажу Вам, как искать имена пользователей и пароли, которые передаются в Вашей сети.

Для начала выбираем меню «Capture», далее «Options»:

Здесь нужно выбрать сетевой интерфейс, с которого Вы будете перехватывать трафик. Давайте я объясню подробнее. У большинства современных компьютеров или ноутбуков есть несколько сетевых интерфейсов. Как правило, это проводной и беспроводной интерфейс.

Например, если Вы используете стационарный компьютер в университете, то на не используется проводной интерфейс, т.е. к нему подключен сетевой кабель, который обеспечивает доступ к сети.

Если Вы работаете с ноутбука дома, то скорее всего у Вас беспроводной интерфейс.

Обратите внимание, что я использую Kali в качестве виртуальной машины. Виртуальная машина думает, что это проводное соединение, а не беспроводное, т.е. eth0. Мы проговаривали это в лекции по настройке сети. Имейте ввиду, что если бы использовалось беспроводное соединение, то сетевой интерфейс отображался как адаптер «wlan0», но так как у меня проводное соединение, то указан интерфейс «eth0».

Очень важно понимать разницу, так как если Вы используете виртуальную машину и пытаетесь найти беспроводной интерфейс, то у Вас ничего не получиться. Однако, если Вы установили Kali напрямую, то Вы используете беспроводной интерфейс, то ищите wlan. Надеюсь с этим нет вопросов.

Нажимаем кнопку «start», чтобы начать мониторить или сниффить сеть:

Итак, я вернулся на сервер TomCat, и авторизировался на нем. Таким образом, появляется сценарий, при котором пользователь admin, т.е. я, авторизируется в панеле управления, а хакер сидит в wireshark, и надеется получить учетные данные TomCat. После авторизации у нас будут появляться пакеты, и так как я использую закрытую сеть, то используется немного пакетов. Однако, если использовать другие инструменты, открытую сеть, то в Wireshark будет использовано больше пакетов.

В этом потоке очень сложно найти нужную информацию, поэтому используются фильтры. По сути фильтр отображает то, что нам нужно, и он игнорирует все остальные пакеты, и отображает только нужные. Для редактирования используем кнопку «Expression»:

WireShark не понимает то, что мне нужно. Если остановить курсор мыши на слове «contains», мы получим вывод более полного перечня информации.

Мы можем поиграться с фильтром, выводя различные пакеты:

И если кликать по выведенным пакетам, то отображается их содержимое.

Например, я ищу TomCat:

В этом видео нас интересуют учетные данные (имя пользователя и пароль), который админ использовал при авторизации в панели управления. Они нам нужны для того, чтобы взломать систему.

Пользователь, исходя из этих данных успешно авторизировался. Просматривая содержимое этого пакета мы можем увидеть информацию «Authorization: Basic»:

Итак, почему нам нужна именно эта строка? На самом деле – это есть имя пользователя и пароль, который использовал admin. Данная строка не зашифрована, а обфусцированна, и в данном случае она закодирована с помощью base64. Это тип кодирования, который можно определить по символу равно «=» в конце. На самом деле base64 – это один из самых простых методов кодировки, и его очень легко раскодировать.

Копируем данную запись, нажав правую клавишу мыши и далее «Copy» «Value».

В интернете ищем декодер base64:

Как видим, внизу страницы находятся имя пользователя и пароль, которые были закодированы.

Мы выбрали WireShark, потому что он самый популярный, и настроили его для перехвата трафика из сети, а затем использовали фильтры просмотра, чтобы получить закодированные учетные данные и раскодировали их.

Нам совершенно не важно какой длины будет пароль, так как мы можем перехватить любую его длину.

После того, как мы перехватили логин и пароль, нам нужно авторизироваться в панели управления, чтобы проверить наличие доступа, а затем вернуться в Metasploit, настроить эксплойт, и получить доступ к системе.

Основная концепция инструментов сниффинга так же проста, как прослушивание телефонных разговоров, и в Kali Linux есть несколько популярных инструментов для этой цели. В этой главе мы узнаем об инструментах прослушивания и спуфинга, доступных в Kali.

Burpsuite

Burpsuite можно использовать в качестве инструмента отслеживания между вашим браузером и веб-серверами, чтобы найти параметры, которые использует веб-приложение.

Чтобы открыть Burpsuite, выберите Приложения → Анализ веб-приложений → Burpsuite.

Для настройки сниффинга мы настраиваем burpsuite для работы в качестве прокси. Для этого перейдите в Параметры, как показано на следующем снимке экрана. Установите флажок, как показано.

В этом случае IP-адрес прокси-сервера будет 127.0.0.1 с портом 8080.

Затем настройте прокси-сервер браузера, который является IP-адресом компьютера burpsuite и порта.

Чтобы начать перехват, перейдите в Прокси → Перехват → нажмите «Перехват включен».

Продолжайте перемещаться по веб-странице, где вы хотите найти параметр для проверки на уязвимости.

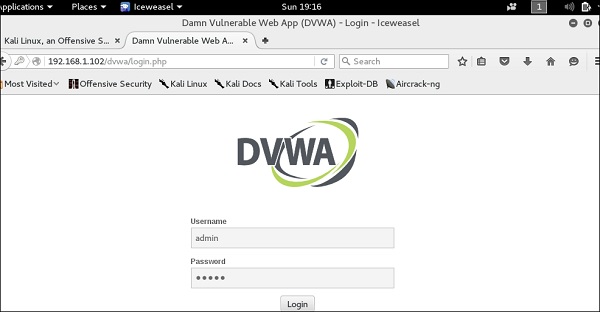

В данном случае это метастабильная машина с IP 192.168.1.102

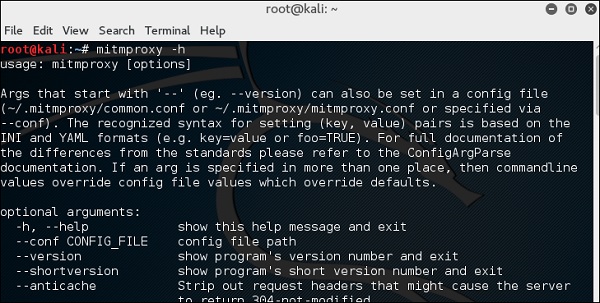

mitmproxy

Чтобы открыть его, перейдите в терминал и введите «mitmproxy -parameter», а для получения справки по командам введите «mitmproxy –h» .

Чтобы запустить mitmproxy, введите «mitmproxy –p portnumber» . В данном случае это «mitmproxy –p 80».

Wireshark

Как только вы нажмете wireshark, откроется следующий графический интерфейс.

Нажмите «Пуск», и захват пакета начнется, как показано на следующем снимке экрана.

SSLstrip

Чтобы открыть его, перейдите в Приложения → 09-Sniffing & Spoofing → Spoofing и MITM → sslstrip.

Чтобы настроить его, напишите, чтобы переслать все 80-портовое соединение на 8080.

Читайте также:

- Karaokeser exe что это за процесс windows xp

- Не удается установить по так как обновление недоступно через сервер обновления по mac os

- Во время установки ключа произошла ошибка принудительная установка gvlk для продуктов windows

- Как удаленно остановить службу windows

- Выбери операционные системы windows nissan word linux