Создать субдомен windows server

Подробнее об этом читайте в статье: Что такое домен?

Количество возможных поддоменов, в том числе и на бесплатном хостинге для сайтов html, на каждом тарифном плане никак не ограничено.

Но если на вашем хостинге установлена панель управления веб-хостингом ISPmanager и вы добавляете поддомен как самостоятельный в разделе «WWW-домены», он будет считаться отдельным сайтом, и как следствие учитываться в ограничениях по вашему тарифному плану. Чтобы этого избежать, добавляйте поддомен через функцию «Автоподдомены».

Создание поддомена происходит в два этапа: добавление поддомена в панели управления хостингом и добавление записи о поддомене на DNS-серверы.

1 этап. Добавление поддомена в панели управления хостингом

Чтобы добавить поддомен, войдите в панель управления и следуйте нужной инструкции:

Как самостоятельный домен. В этом случае поддомен не зависит от основного домена и добавляется в панели как отдельный домен (количество возможных доменов в панели зависит от вашего тарифного плана).

Добавить поддомен как самостоятельный домен можно по инструкции.

Как автоподдомен. Функция «Автоподдомен» позволяет автоматически создавать поддомены для основного домена.

Функцию «Автоподдомен» удобно использовать, если нужно добавить много поддоменов или по тарифу уже добавлено максимальное количество доменов. Автоподдомены можно добавлять в неограниченном количестве.

Мы рекомендуем использовать этот вариант в качестве запасного, так как некоторые CMS (например, 1С-Битрикс) некорректно работают с автоподдоменами.В разделе «Домены» выберите пункт Поддомены:

Укажите имя поддомена и выберите домен, для которого создаётся поддомен. Корневой каталог, в котором будут размещены файлы поддомена (Корень документа), будет прописан автоматически:

В разделе «Сайты и домены» кликните Добавить субдомен:

Обратите внимание! Если внешний вид вашей панели управления отличается от представленного в инструкции, перейдите в раздел «Сайты и домены» и в правом верхнем углу измените вид на «Активный».

Укажите имя поддомена и выберите домен, для которого создаётся поддомен. Укажите корневую папку для файлов поддомена. Нажмите ОК:

Как создать «Автоподдомен»?

Обратите внимание! Если ранее для основного домена были добавлены поддомены как отдельные WWW-домены, при создании автоподдоменов возникнет ошибка. Чтобы избежать ошибки удалите созданные поддомены в разделе «WWW-домены». Если вы не хотите удалять поддомены, создавайте поддомены как самостоятельные WWW-домены.

Также для всех поддоменов, созданных через автоподдомены, будет установлена версия PHP основного домена. Если для поддомена необходимо установить другую версию PHP, вам необходимо будет создать поддомен как самостоятельный WWW-домен.

Создать автоподдомен можно:

Основное отличие этих двух способов в том, что если поддомен создан в поддиректории основного домена, основной домен будет иметь прямой доступ к файлам поддомена. Мы рекомендуем создавать автоподдомены в отдельной директории. Это более удобно и позволяет избежать путаницы в директории основного домена. Ниже будет описан способ создания автоподдомена в отдельной директории.

Перейдите в раздел WWW-домены, выделите домен, для которого будут добавляться автоподдомены, и нажмите Изменить:

Обратите внимание! Если внешний вид вашей панели управления отличается от представленного в инструкции, в левом нижнем углу кликните «Старый интерфейс».

В блоке «Дополнительные возможности» в строке «Автоподдомены» выберите пункт в отдельной директории и нажмите Oк:

Перейдите в раздел Менеджер файлов, в папку WWW, и нажмите кнопку Создать:

2 этап. Добавление записи о поддомене на DNS-серверы

После создания поддомена необходимо добавить запись о поддомене на DNS-серверы вашего домена. Этот процесс зависит от того, какие DNS-указаны для вашего домена: Как узнать, какие DNS указаны для вашего домена.

Кликните по имени нужного домена:

Во вкладке «Управление» кликните по пункту «DNS-серверы и зона» или нажмите кнопку Изменить:

На открывшейся странице нажмите Добавить запись, во всплывающей шторке выберите А. Заполните поля и нажмите Готово:

- support — имя вашего поддомена,

- 123.123.123.123 — IP-адрес вашей услуги, которую можно узнать по инструкции Пароли для доступа к хостингу, серверу, FTP и MySQL.

Как удалить поддомен?

Чтобы удалить созданный поддомен, откройте панель управления хостингом и следуйте дальнейшей инструкции:

В этом разделе описывается, как добавить дочерние домены и домены дерева в существующий лес Windows Server 2012 с помощью диспетчера сервера или Windows PowerShell.

Процесс добавления дочернего домена и домена дерева

На схеме ниже показан процесс настройки доменных служб Active Directory. Предполагается, что вы ранее установили роль доменных служб Active Directory и запустили мастер настройки доменных служб Active Directory с помощью диспетчера сервера, чтобы создать домен в существующем лесу.

Добавление дочернего домена и домена дерева с помощью Windows PowerShell

| Командлет ADDSDeployment | Аргументы (аргументы, выделенные жирным шрифтом, являются обязательными. Курсивом аргументы можно указать с помощью Windows PowerShell или мастера настройки AD DS.) |

|---|---|

| Install-AddsDomain | -SkipPreChecks |

-NewDomainName

-ParentDomainName

-safemodeadministratorpassword

Учетные данные

-DomainType

Аргумент -credential требуется только в том случае, если текущий пользователь не является членом группы "Администраторы предприятия". Аргумент -NewDomainNetBIOSName требуется, если вы хотите изменить имя из 15 символов, автоматически создаваемое на основе префикса доменного имени DNS, или если длина имени превышает 15 символов.

Развертывание

Конфигурация развертывания

На следующем снимке экрана показаны параметры добавления дочернего домена:

На следующем снимке экрана показаны параметры добавления домена дерева:

Повышение роли каждого контроллера домена начинается в диспетчере сервера на странице Конфигурация развертывания. Оставшиеся параметры и обязательные поля меняются на этой и последующих страницах в зависимости от того, какая операция развертывания выбрана.

В этом разделе совместно рассматриваются две отдельные операции: повышение роли дочернего домена и повышение роли домена дерева. Единственное различие между ними заключается в выбираемом для создания типе домена. Все остальные действия идентичны.

Чтобы создать дочерний домен, установите переключатель в положение Добавить домен в существующий лес и выберите тип Дочерний домен. Введите или выберите имя родительского домена. Затем введите имя нового домена в поле Новое имя домена. Укажите допустимое однокомпонентное имя дочернего домена, которое отвечает требованиям к DNS-имени домена.

Чтобы создать домен дерева в существующем лесу, установите переключатель в положение Добавить домен в существующий лес и выберите тип Домен дерева. Введите имя корневого домена леса, а затем введите имя нового домена. Укажите допустимое полное имя корневого домена, причем оно не может быть однокомпонентным и должно отвечать требованиям к DNS-имени домена.

Мастер настройки доменных служб Active Directory в диспетчере сервера запрашивает учетные данные домена, если текущие учетные данные не для этого домена. Чтобы указать учетные данные для операции повышения роли, нажмите кнопку Изменить.

Командлет и аргументы модуля Windows PowerShell ADDSDeployment:

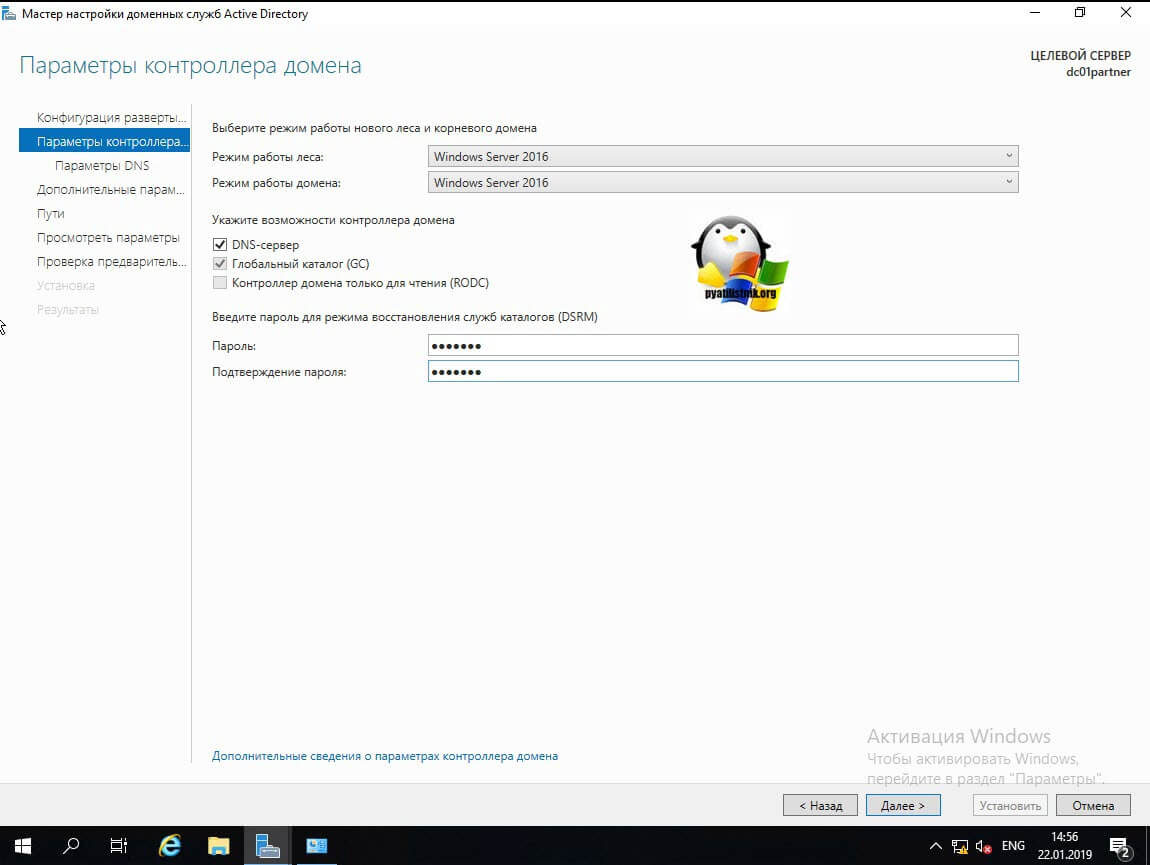

Параметры контроллера домена

На странице Параметры контроллера домена приведены параметры нового контроллера домена. Настраиваемые параметры контроллера домена включают в себя DNS-сервер и Глобальный каталог, причем нельзя назначить контроллер домена только для чтения первым контроллером нового домена.

Корпорация Майкрософт рекомендует, чтобы все контроллеры домена предоставляли службы DNS и глобального каталога для обеспечения высокой доступности в распределенных средах. Глобальный каталог всегда выбран по умолчанию, а DNS-сервер выбран по умолчанию в том случае, если в текущем домене уже размещены службы DNS в контроллерах домена на основе запроса начальной записи зоны. Также необходимо указать режим работы домена. Режим работы по умолчанию — Windows Server 2012. Вы можете выбрать любое другое значение не ниже текущего режима работы леса.

Если сервер не входит в подсеть Active Directory и имеется несколько сайтов Active Directory, выбор не производится и кнопка Далее останется неактивной до тех пор, пока не будет выбран сайт из списка.

Указанный пароль для режима восстановления служб каталогов должен соответствовать политике паролей, действующей для сервера. Необходимо всегда выбирать надежный и сложный пароль, предпочтительно парольную фразу.

Аргументы командлета ADDSDeployment, эквивалентные параметрам на странице Параметры контроллера домена:

Имя сайта уже должно существовать на момент ввода в качестве значения аргумента sitename. Командлет install-AddsDomainController не создает имена сайтов. Для создания сайтов можно использовать командлет new-adreplicationsite.

Если аргументы командлета Install-ADDSDomainController не заданы, они имеют те же значения по умолчанию, что и параметры в диспетчере сервера.

Аргумент SafeModeAdministratorPassword действует особым образом.

Если этот аргумент не указан, командлет предлагает ввести и подтвердить скрытый пароль. Это предпочтительный вариант использования при интерактивном выполнении командлета.

Если аргумент указан со значением, это значение должно быть защищенной строкой. Это не является предпочтительным вариантом использования при интерактивном выполнении командлета.

Например, можно вручную ввести запрос пароля с помощью командлета Read-Host, чтобы запрашивать у пользователя ввод защищенной строки.

Поскольку в предыдущем варианте пароль не подтверждается, соблюдайте повышенную осторожность: пароль невидим.

Можно также ввести защищенную строку в качестве переменной с преобразованным открытым текстом, хотя использовать такой вариант настоятельно не рекомендуется.

Наконец, можно сохранить скрытый пароль в файле, а затем использовать его повторно, никогда не отображая пароль в виде открытого текста. Например:

Ввод или хранение пароля в виде открытого или скрытого текста не рекомендуется. Любой пользователь, выполняющий эту команду в скрипты или заглядывающий через ваше плечо, сможет узнать пароль DSRM этого доменного контроллера. Любой пользователь, имеющий доступ к файлу, сможет восстановить скрытый пароль. Зная пароль, он сможет войти в контроллер домена, запущенный в режиме восстановления служб каталогов, и персонифицировать сам контроллер домена, повысив уровень собственных привилегий в лесу Active Directory до максимального уровня. Рекомендуется выполнить дополнительные действия для шифрования данных текстового файла с помощью System.Security.Cryptography, однако их рассмотрение выходит за рамки этой статьи. Лучше всего полностью отказаться от хранения паролей.

Модуль ADDSDeployment предлагает дополнительную возможность пропустить автоматическую настройку параметров DNS-клиента, серверов пересылки и корневых ссылок. При использовании диспетчера сервера такой возможности нет. Этот аргумент имеет значение только в том случае, если служба DNS-сервера уже была установлена до настройки контроллера домена:

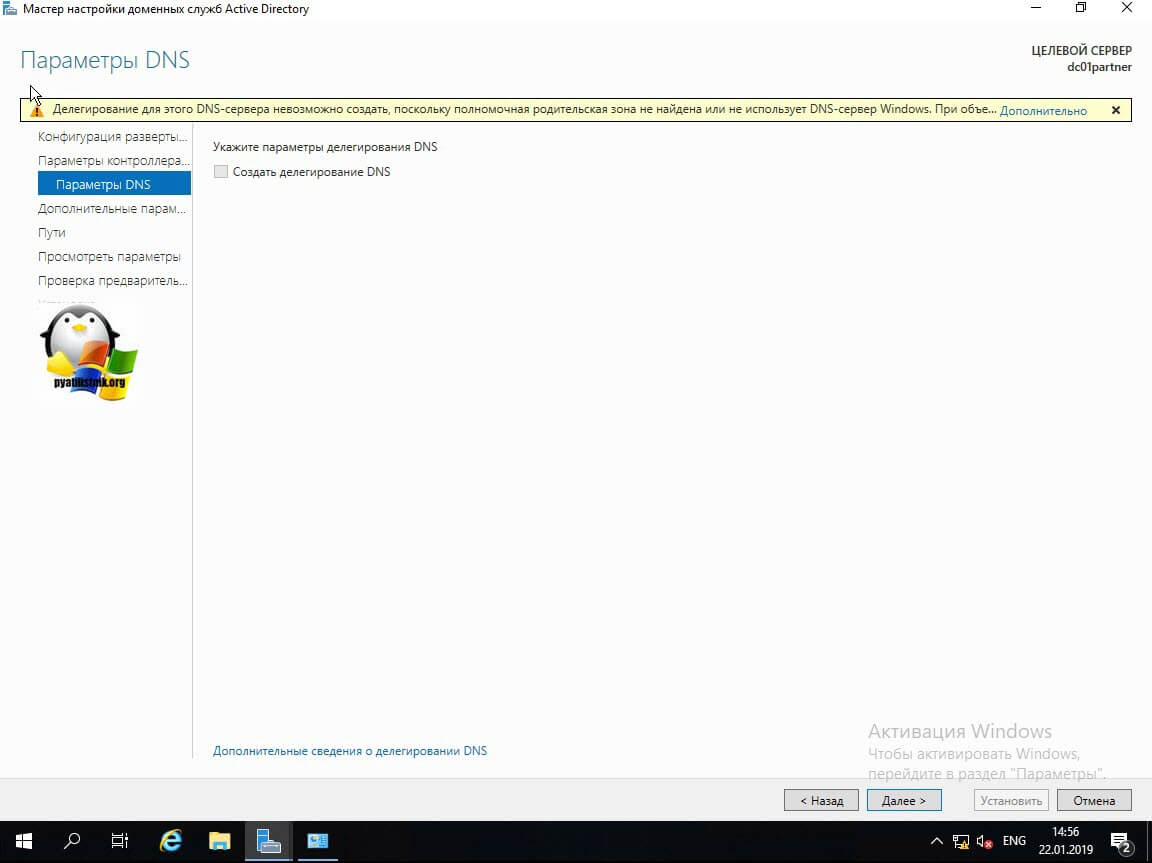

Параметры DNS и учетные данные для делегирования DNS

На странице Параметры DNS можно указать альтернативные учетные данные администратора DNS для делегирования.

При установке нового домена в существующем лесу, то есть если вы выбрали установку DNS на странице Параметры контроллера домена, никакие параметры настроить нельзя — делегирование выполняется автоматически, и отменить его нельзя. Вы можете указать альтернативные учетные данные администратора DNS с правами на обновление этой структуры.

Аргументы Windows PowerShell ADDSDeployment, эквивалентные параметрам на странице Параметры DNS:

Дополнительные сведения о делегировании DNS см. в разделе Общее представление о делегировании зоны.

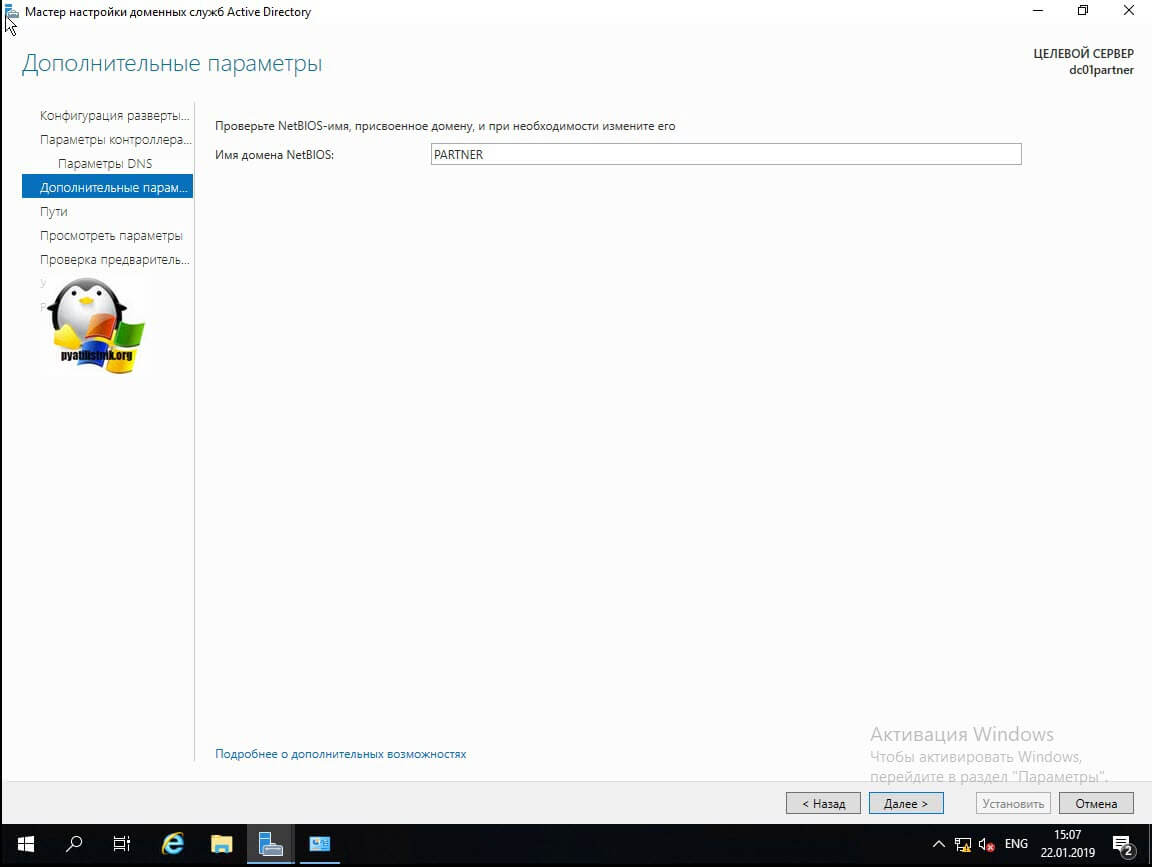

Дополнительные параметры

Если имя содержит не более 15 символов и не конфликтует с другим NetBIOS-именем, оно остается без изменений. Если оно конфликтует с другим NetBIOS-именем, к нему добавляется число. Если длина имени больше 15 символов, мастер предоставляет уникальный усеченный вариант. В любом случае мастер сначала проверяет, не занято ли имя, с помощью просмотра WINS и широковещательной рассылки NetBIOS.

Если аргументы Install-AddsDomain не заданы, они имеют те же значения по умолчанию, что и параметры в диспетчере сервера. Аргумент DomainNetBIOSName действует особым образом.

Если в аргументе NewDomainNetBIOSName не задано NetBIOS-имя домена, а длина однокомпонентного доменного имени в аргументе DomainName не превышает 15 символов, повышение роли продолжает выполняться с использованием автоматически созданного имени.

Если в аргументе NewDomainNetBIOSName не задано NetBIOS-имя домена, а длина однокомпонентного доменного имени в аргументе DomainName превышает 16 символов, происходит сбой повышения роли.

Если в аргументе NewDomainNetBIOSName задано NetBIOS-имя домена длиной не более 15 символов, повышение роли продолжает выполняться с использованием указанного имени.

Если в аргументе NewDomainNetBIOSName задано NetBIOS-имя домена длиной более 16 символов, происходит сбой повышения роли.

Аргумент Дополнительных параметров командлета ADDSDeployment таков:

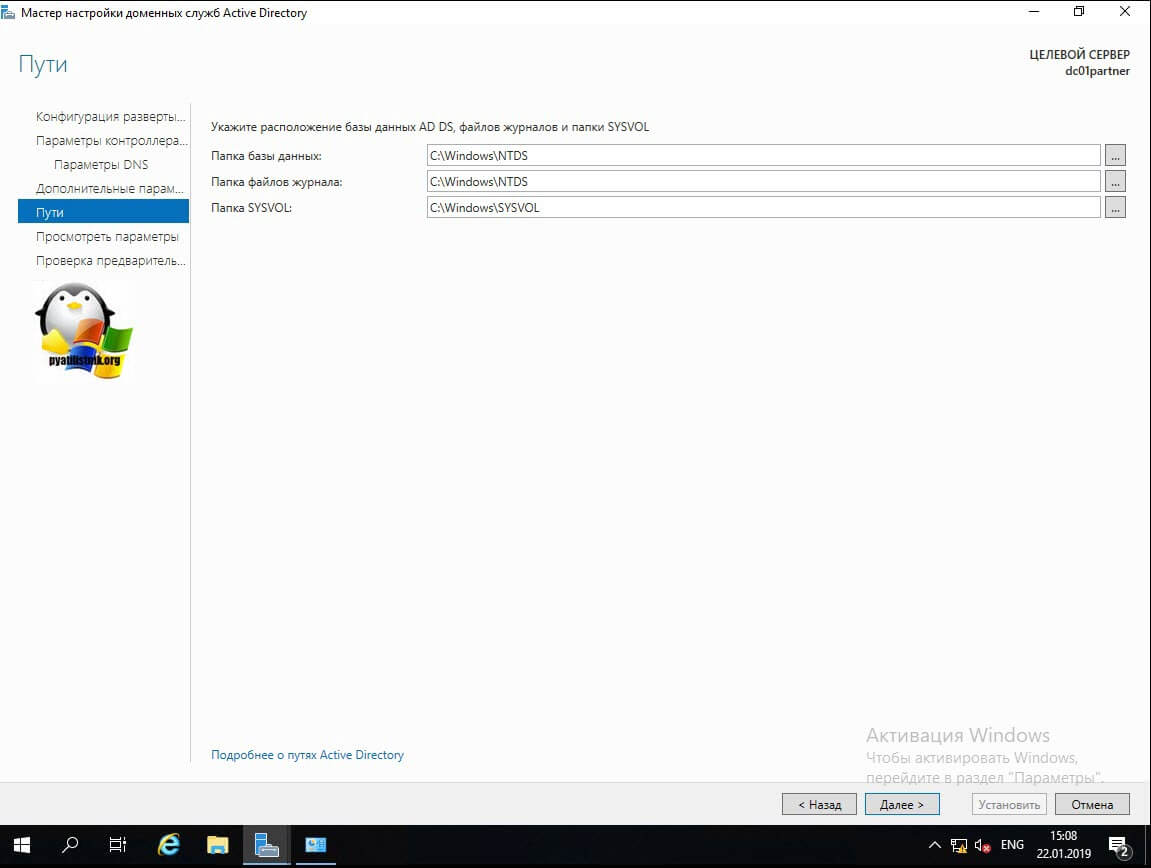

Аргументы командлета ADDSDeployment, эквивалентные параметрам на странице Пути:

"Просмотреть параметры" и "Просмотреть скрипт"

На странице Просмотреть параметры диспетчера сервера расположена дополнительная кнопка Просмотреть скрипт, предназначенная для создания текстового файла в кодировке Юникод, содержащего текущую конфигурацию развертывания ADDSDeployment в виде единого скрипта Windows PowerShell. Это позволяет использовать графический интерфейс диспетчера сервера в качестве студии развертывания Windows PowerShell. С помощью мастера настройки доменных служб Active Directory необходимо настроить параметры, экспортировать конфигурацию и затем отменить мастер. Во время этого процесса создается допустимый и синтаксически верный образец для дальнейшего изменения или прямого использования. Например:

Диспетчер сервера обычно задает значения для всех аргументов при повышении роли, не полагаясь на значения по умолчанию (так как они могут изменяться в будущих версиях Windows или пакетах обновления). Единственным исключением является аргумент -safemodeadministratorpassword (который намеренно опущен в скрипте). Для принудительного вывода запроса на подтверждение не указывайте значение при интерактивном выполнении командлета.

Для просмотра информации о конфигурации используйте необязательный аргумент Whatif с командлетом Install-ADDSForest. Это позволит просмотреть явные и неявные значения аргументов командлета.

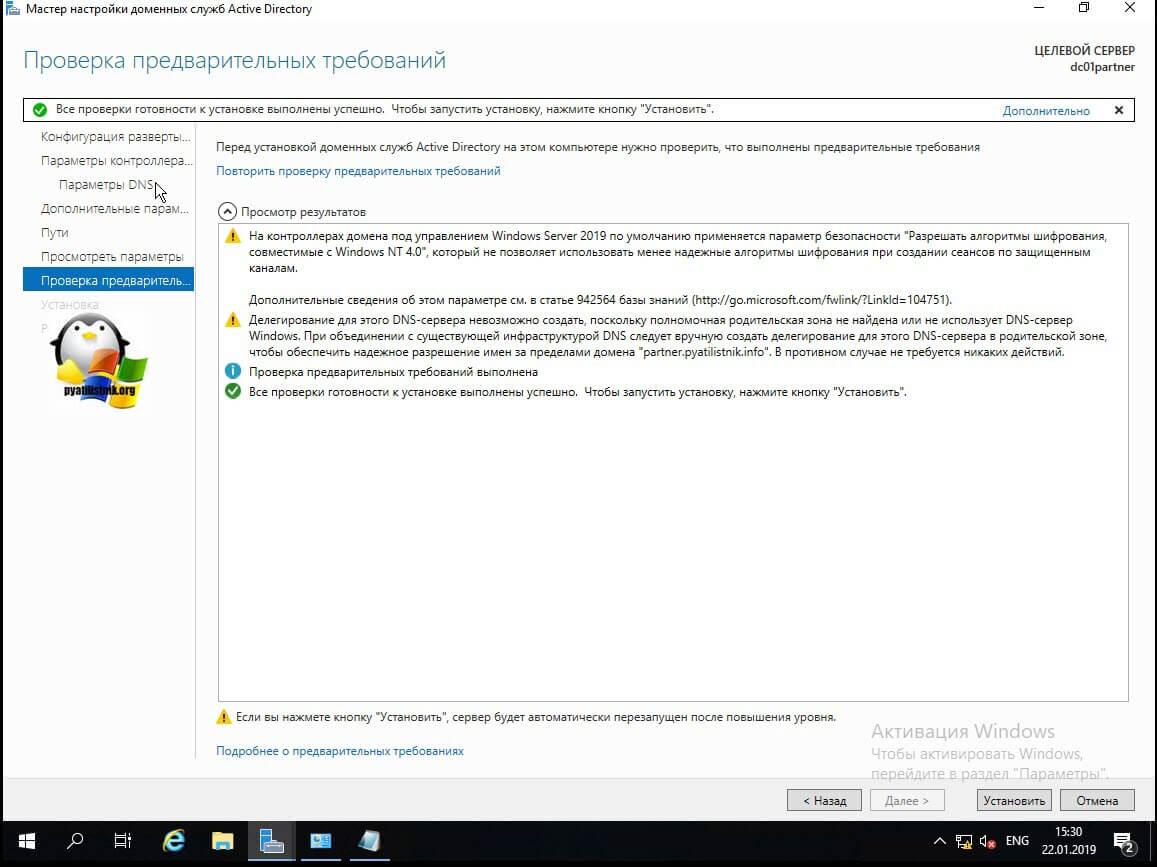

Проверка готовности к установке

Проверка предварительных требований — это новая функция настройки доменных служб Active Directory. На этом новом этапе проверяется возможность поддержки нового домена доменных служб Active Directory конфигурацией сервера.

При установке нового корневого домена леса мастер настройки доменных служб Active Directory в диспетчере сервера последовательно выполняет серию модульных тестов. При этом предлагаются рекомендуемые способы восстановления. Тесты можно выполнять необходимое число раз. Установка контроллера домена не может продолжаться, пока все проверки предварительных требований не будут пройдены.

На странице Проверка предварительных требований также приводится важная информация, например сведения об изменениях в системе безопасности, затрагивающих предыдущие операционные системы.

Подробнее о проверках предварительных требований см. в разделе Проверка предварительных требований.

При использовании диспетчера сервера пропустить проверку предварительных требований нельзя, однако это можно сделать при использовании командлета развертывания доменных служб Active Directory с помощью следующего аргумента:

Корпорация Майкрософт не рекомендует пропускать проверку предварительных требований, так как это может привести к частичному повышению роли контроллера домена или повреждению леса Active Directory.

Чтобы начать повышение роли контроллера домена, нажмите кнопку Установить. Это последняя возможность отменить установку. После того как процесс повышения роли начнется, отменить его будет невозможно. По завершении повышения роли компьютер автоматически перезагрузится вне зависимости от результата процесса.

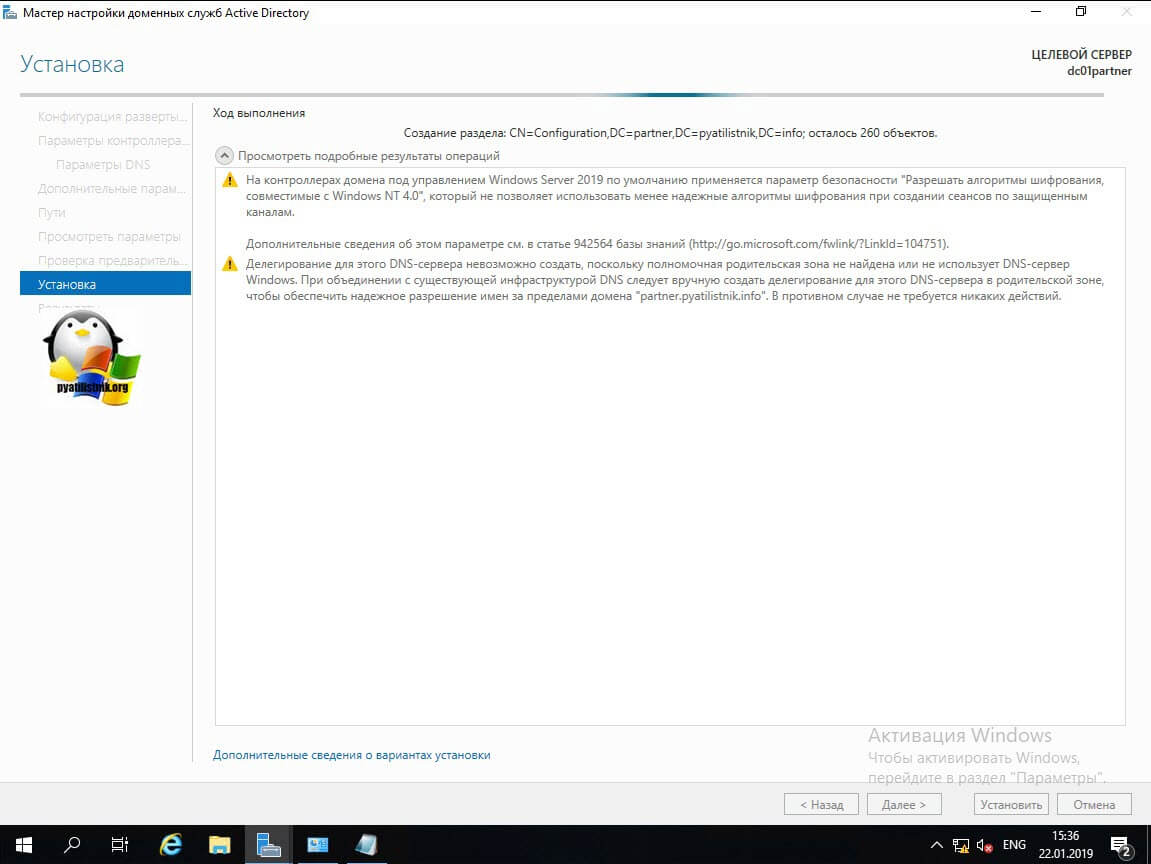

Установка

Когда появляется страница Установка, это означает, что настройка контроллера домена началась и ее нельзя остановить или отменить. Подробная информация об операциях выводится на этой странице и записывается в следующие журналы:

Чтобы установить новый домен Active Directory с помощью модуля ADDSDeployment, используйте следующий командлет:

Список обязательных и необязательных аргументов см. в разделе Добавление дочернего домена и домена дерева с помощью Windows PowerShell. Выполнение командлета Install-addsdomain включает только два этапа (проверка предварительных требований и установка). На двух иллюстрациях ниже показан этап установки с минимальным необходимым набором аргументов: -domaintype, -newdomainname, -parentdomainname и -credential. Обратите внимание на то, что командлет Install-ADDSDomain, как и диспетчер сервера, напоминает об автоматической перезагрузке сервера после повышения роли:

Чтобы автоматически закрывать напоминание о перезагрузке, используйте аргументы -force или -confirm:$false с любым командлетом Windows PowerShell ADDSDeployment. Чтобы предотвратить автоматическую перезагрузку сервера по завершении повышения роли, используйте аргумент -norebootoncompletion.

Отключать перезагрузку не рекомендуется. Для правильной работы контроллер домена должен перезагрузиться.

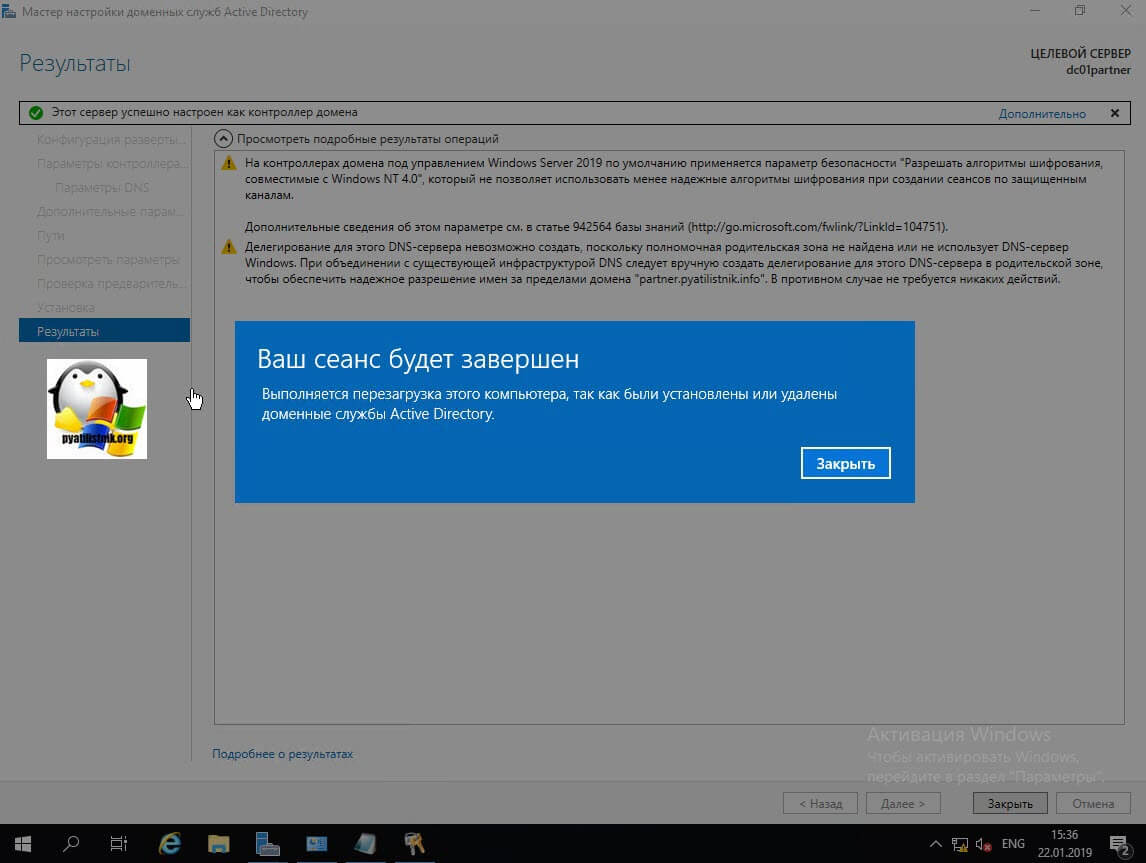

Результаты

На странице Результаты показано, успешно ли было выполнено повышение роли, а также приводится важная для администраторов информация. Контроллер домена автоматически перезагрузится через 10 секунд.

Довольно часто приходится сталкиваться с проблемой, когда информации на сайте, размещенном на Windows Server, становится настолько много, что приходится пересмотреть свои взгляды на архитектуру сайта. В этих случаях сайт можно разбить на поддомены. В статье представлены два способа, как этого добиться с небольшим их анализом со стороны автора.

Приступая к реализации этих методов, необходимо получить следующие доступы и возможности пользоваться технологиями:

- должна быть возможность изменения DNS;

- доступ к серверу ISS;

- ISAPI_Rewrite (для реализации 2 способа).

Реализация первого метода: настройка сервера IIS

Вероятно, у вас будет ограниченное количество поддоменов, которыми необходимо будет управлять. Управлять им можно будет как всеми вместе, так и каждым по отдельности.

Управление группой поддоменов: добавьте следующую запись в ваш DNS и измените домен вместе с IP следующим образом:

Объявление вручную: добавьте запись для каждого из поддоменов.

Настройка веб-сервера

Во-первых, убедитесь, что вы создали корень директории для каждого из поддоменов, как при работе с новым сайтом. Ваша директория может выглядеть следующим образом:

Реализация первого метода: подведение итогов

Итак, мы создали несколько поддоменов и разделили между ними общие файлы.

Реализация первого метода: использование ISAPI_Rewrite

Сразу перейдем к сравнению первого метода со вторым.

Настройка DNS

Добавьте следующую запись в ваш DNS и измените домен вместе с IP следующим образом:

Настройка веб-сервера

Тестирование поддоменов

Предположим, что корпоративный сайт состоит из двух поддоменов sub1, sub2.

URI ¦ Расположение на сервере

Реализация второго метода: подведение итогов

Multiple IIS- плюсы

- Вся информация из всех папок доступна, противоречий нет.

- Отделены log-файлы для отслеживания их по отдельности.

- Может быть осуществлена настройка для группы серверов и произведена балансировка нагрузки на них.

Multiple IIS сеть - минусы

- Необходимость создания нового сайта на поддомене.

- Требует доступа к серверу IIS.

ISAPI_Rewrite - плюсы

- Простота установки.

- Легкость просмотра log-файлов.

- Для добавления поддомена просто необходимо добавить новую папку

ISAPI_Rewrite - минусы

- Необходимость отслеживания каталогов во избежание конфликтов.

- Нужна выделять IP-адрес.

- Требуется дополнительный ресурс для обработки каждого файла.

- Необходимость подбора сервера, который поддерживает ISAPI_Rewrite.

Хотя ISAPI_Rewrite гораздо проще в реализации, все-таки, использовать его рекомендуется на не очень больших сайтах, с которыми работает группа разработчиков. Это объясняется тем, что группа разработчиков должна постоянно отслеживать добавление и удаление ресурсов. Для большого сайта администратор должен будет произвести все настройки на нескольких серверах только один раз. Поддомены, созданные различными командами разработчиков, в этом случае будут функционировать практически одинаково с одинаковыми настройками.

В конце концов, выбор способа разделения сайта на поддомены зависит от администратора, который обслуживает сайт.

Перед тем как я покажу процесс установки AD в Windows Server 2019, я бы хотел вам напомнить, что ASctive Directory - это по сути создание централизованной базы данных в которой будут хранится и управляться компьютеры, пользователи, принтеры. Более подробно, что такое Active Directory читайте по ссылке слева.

Подготовительный этап

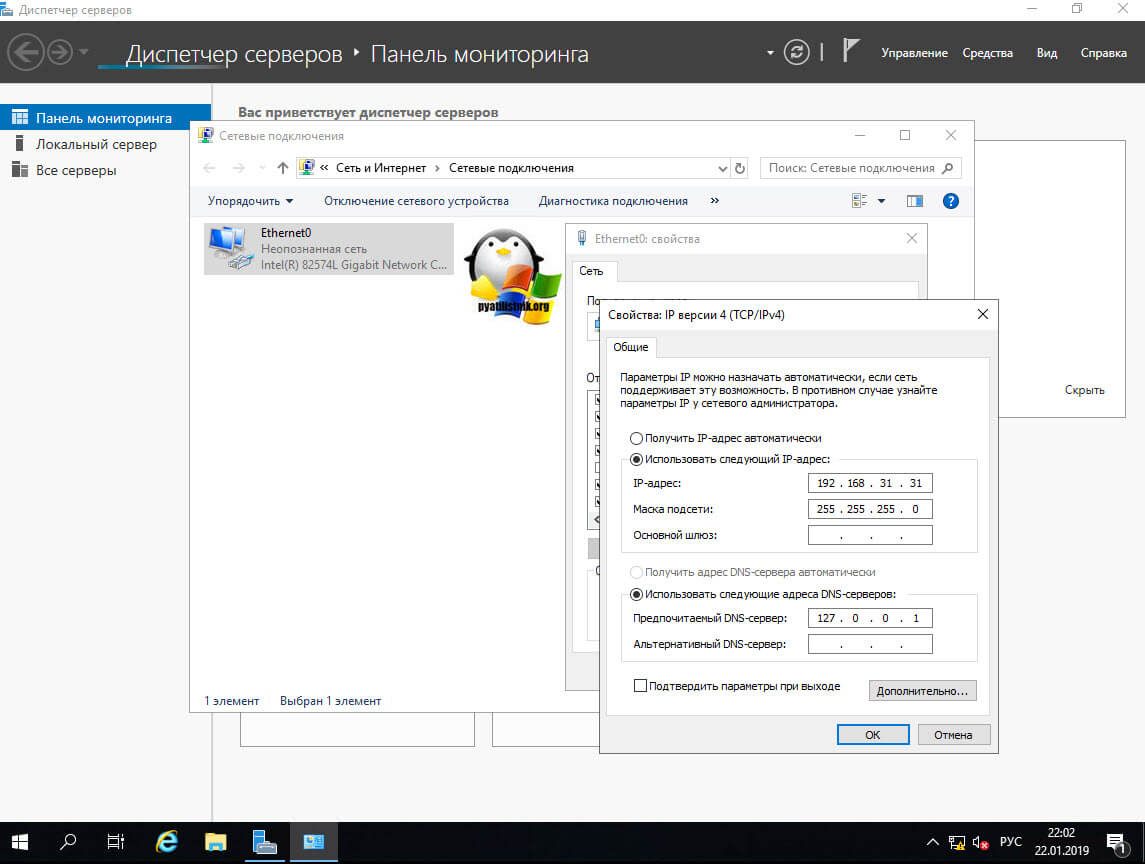

Что я сделал на начальном этапе, произвел установку Windows Server 2019 Standard на виртуальной машине VMware ESXI 6.5. Сделал начальную настройку сервера, так сказать оптимизировал, это включаем настройку IP-адреса, имени и еще некоторых моментов. Когда вы все это произвели, то можете приступать.

Установка и настройка Active Directory на 2019 сервере

Существует два метода выполнения нашей задачи:

- Классический метод с использованием оснастки "Диспетчер серверов"

- Использование утилиты Windows Admin Center

- Второй метод, это использование Power Shell

Установка AD через сервер менеджеров

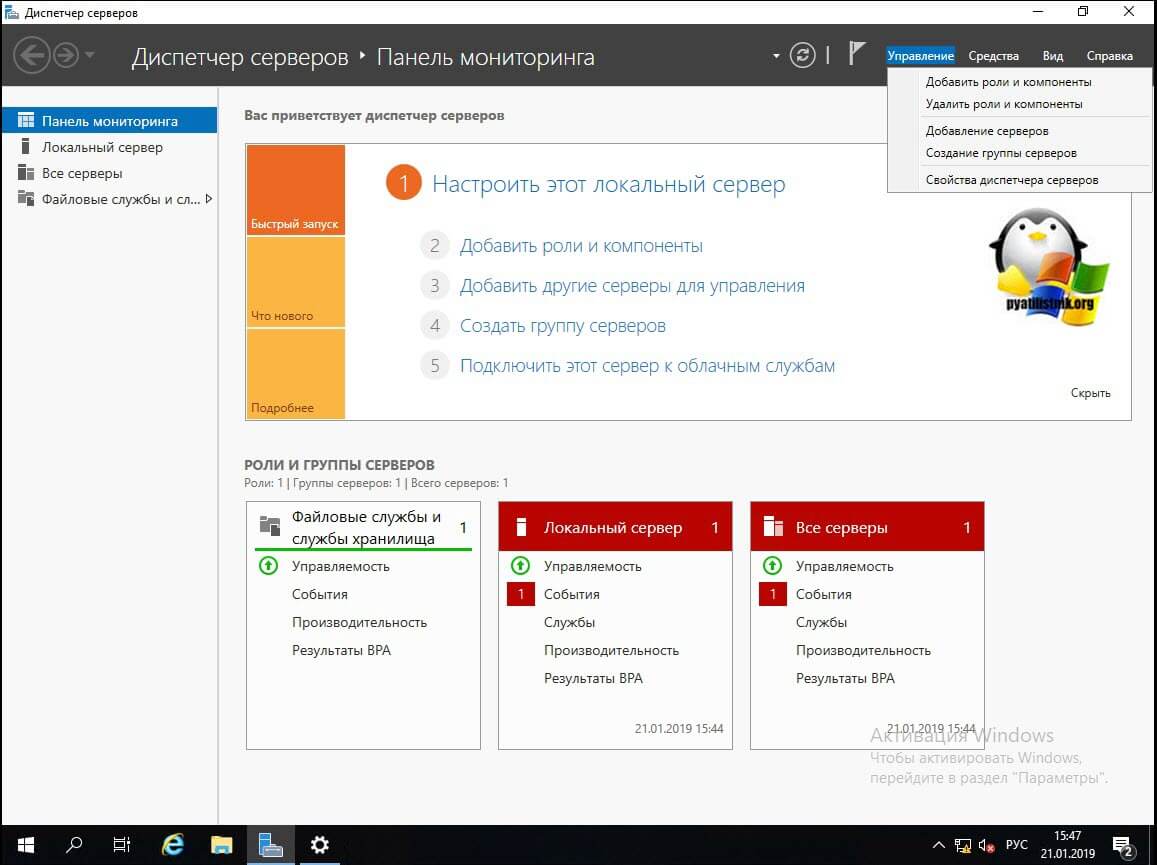

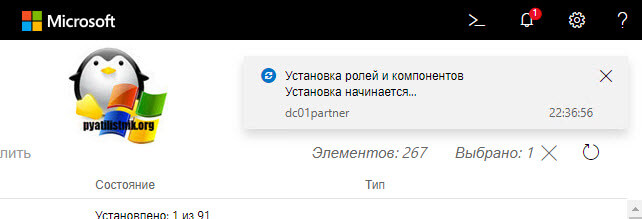

Разберу для начала классический метод установки службы Active Directory. Открываем диспетчер серверов и в пункте "Управление" нажмите "Добавить роли и компоненты".

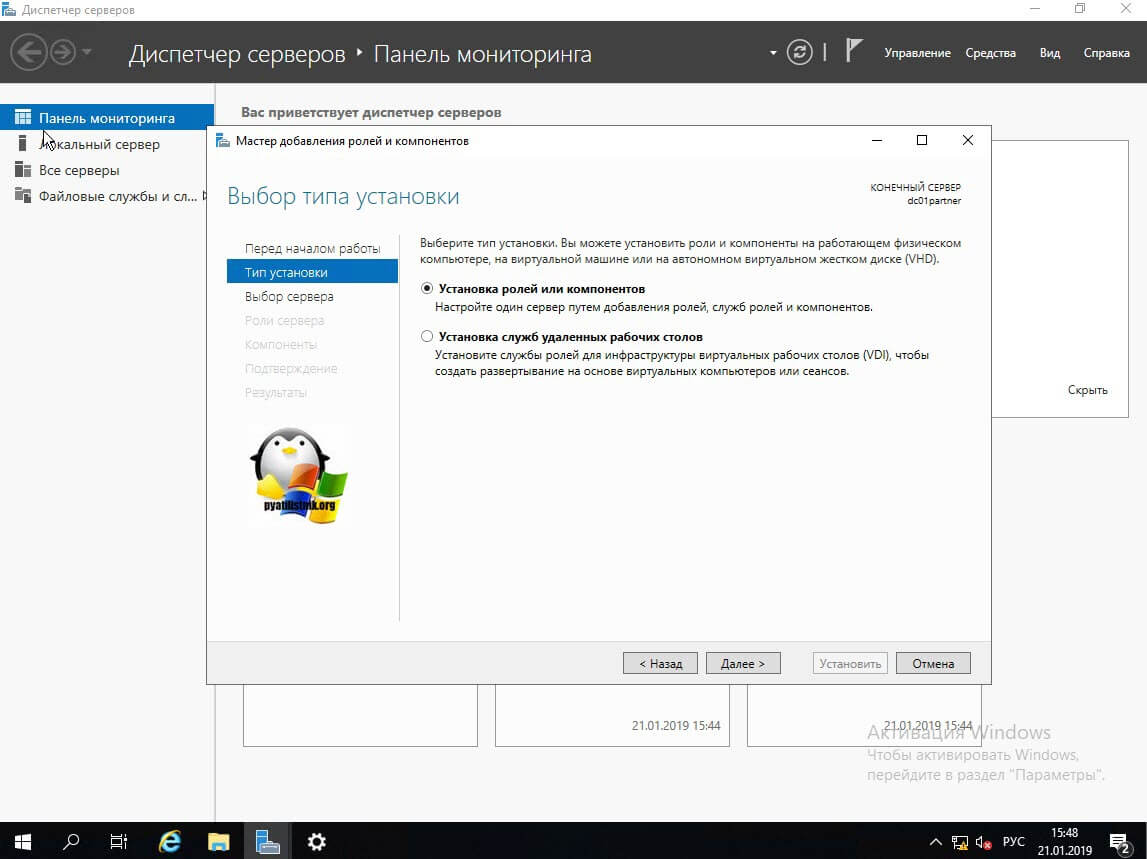

Тип установки оставьте "Установка ролей и компонентов".

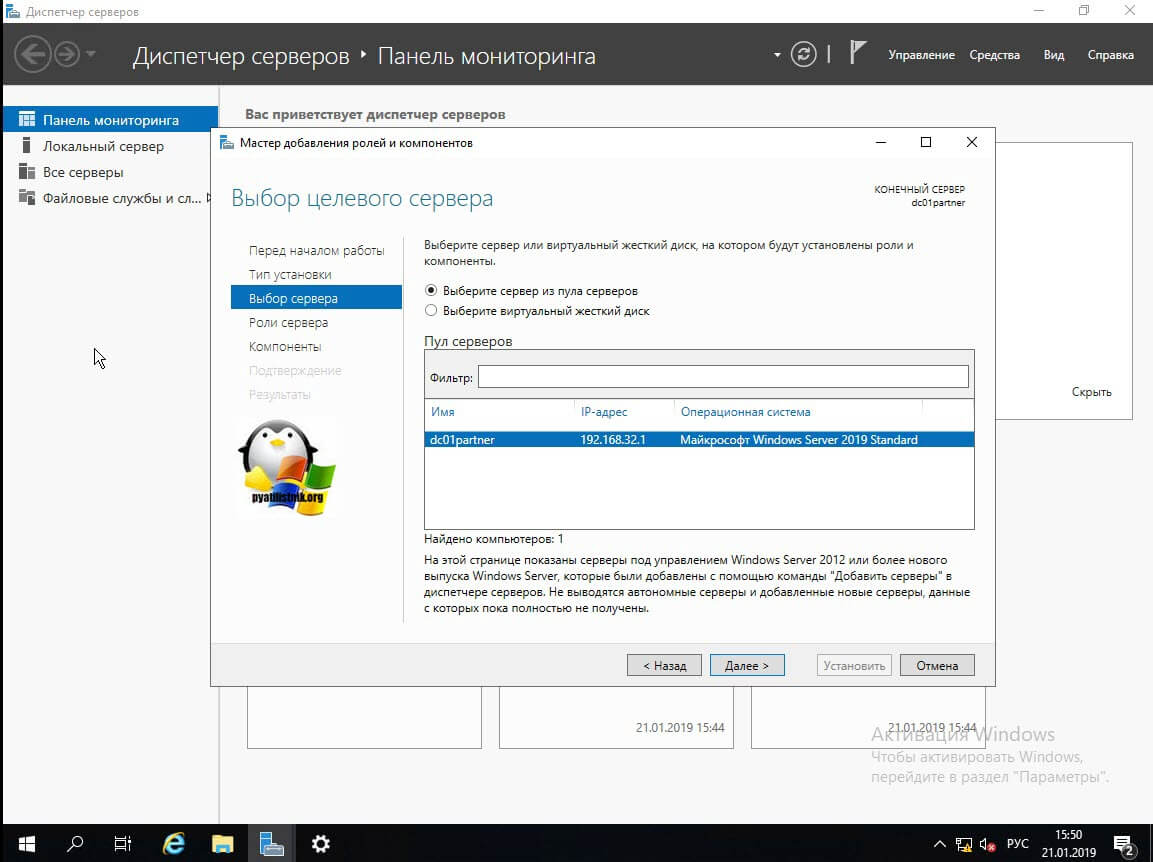

Далее если у вас в пуле более одного сервера, то вы их можете добавить на этом шаге.

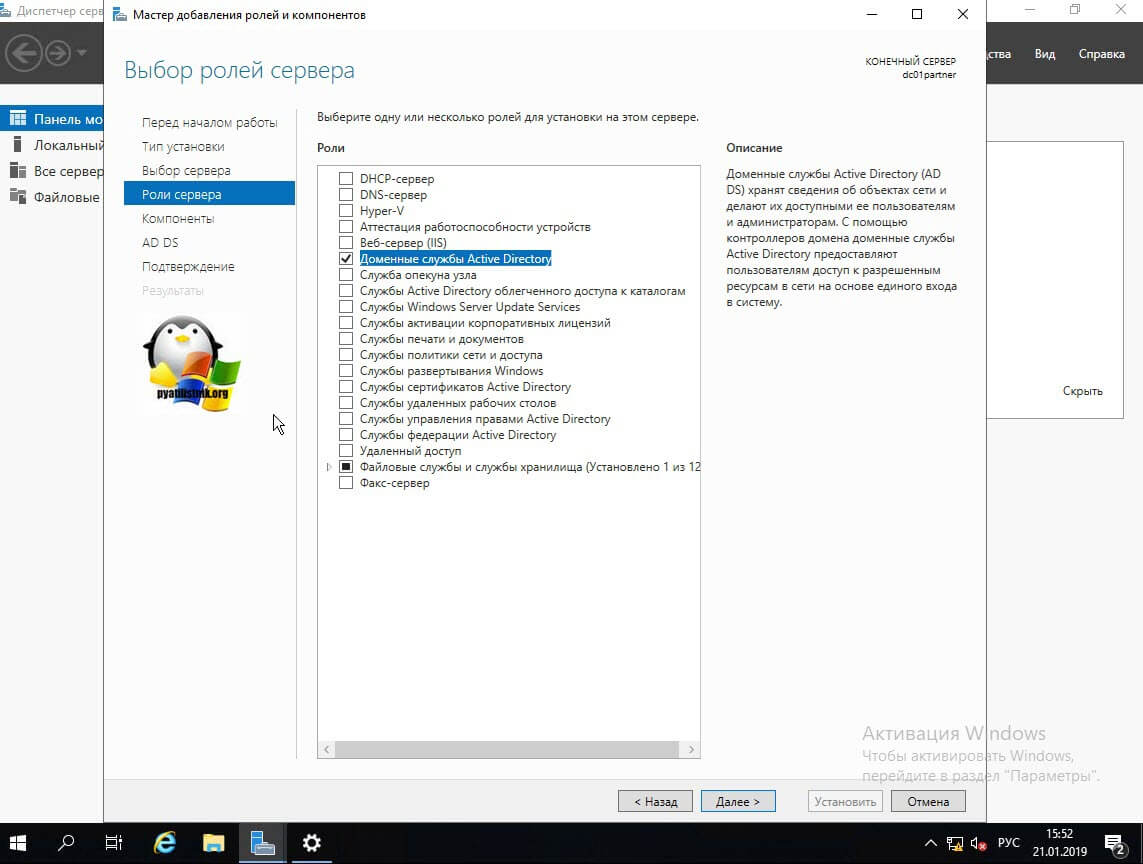

Находим в списке ролей "Доменные службы Active Directory" и нажимаем далее.

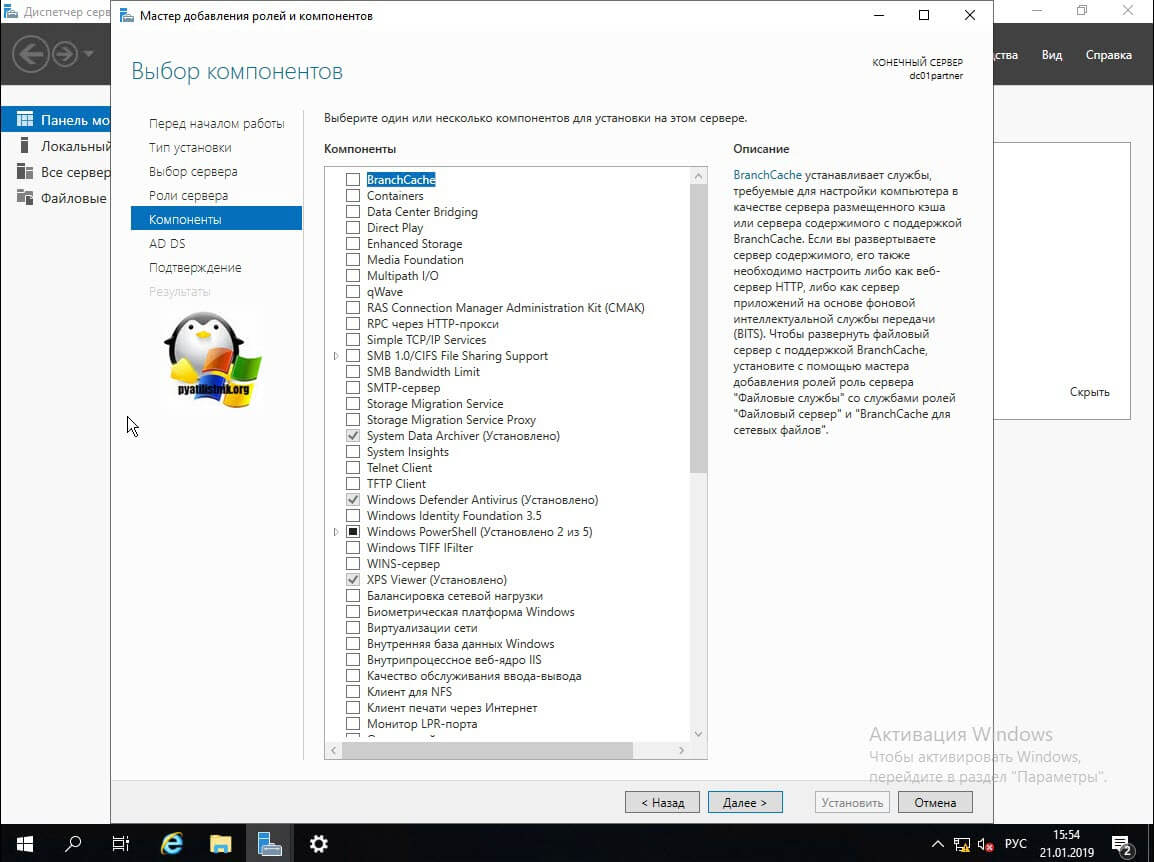

Дополнительных компонентов вам не потребуется, так что данное окно вы можете смело пропускать.

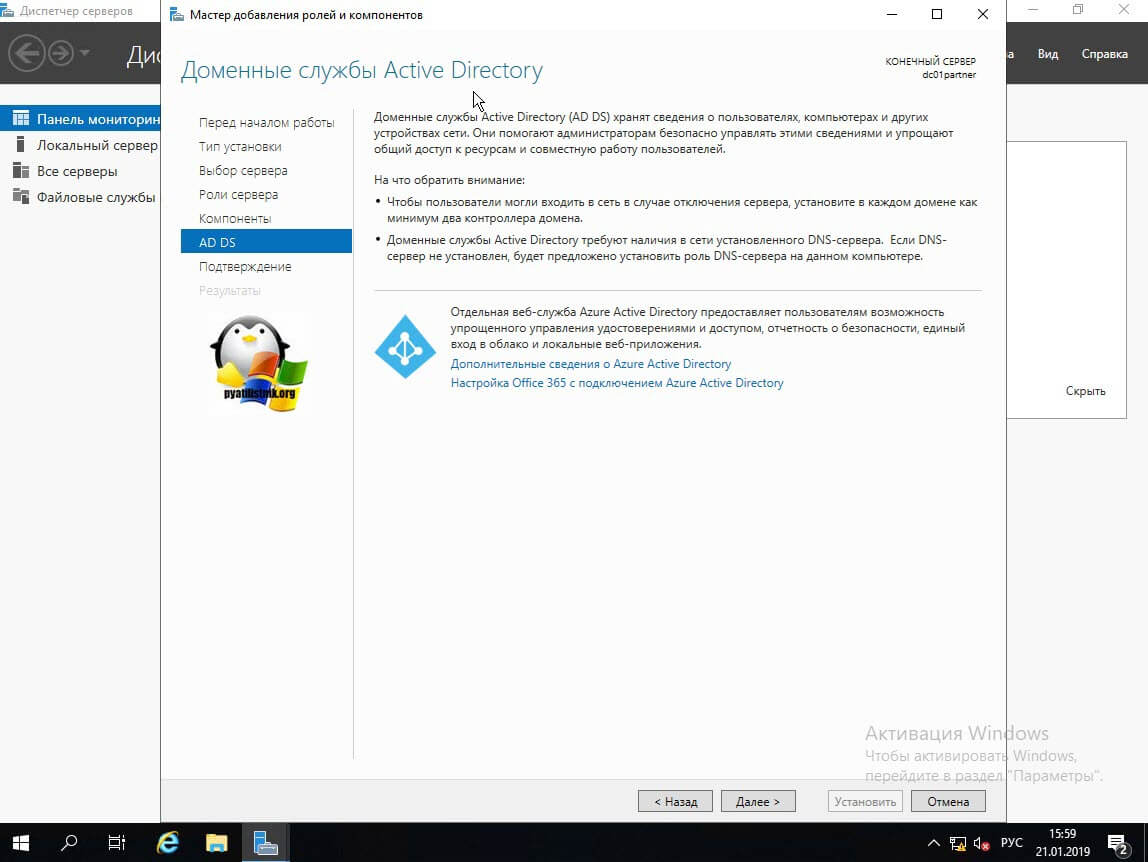

Теперь у вас откроется окно мастера установки AD DS. Тут вам напомнят, что в каждом домене желательно иметь, как минимум два контроллера домена, рабочий DNS-сервер. Тут же вы можете произвести синхронизацию с Azure Active Directory.

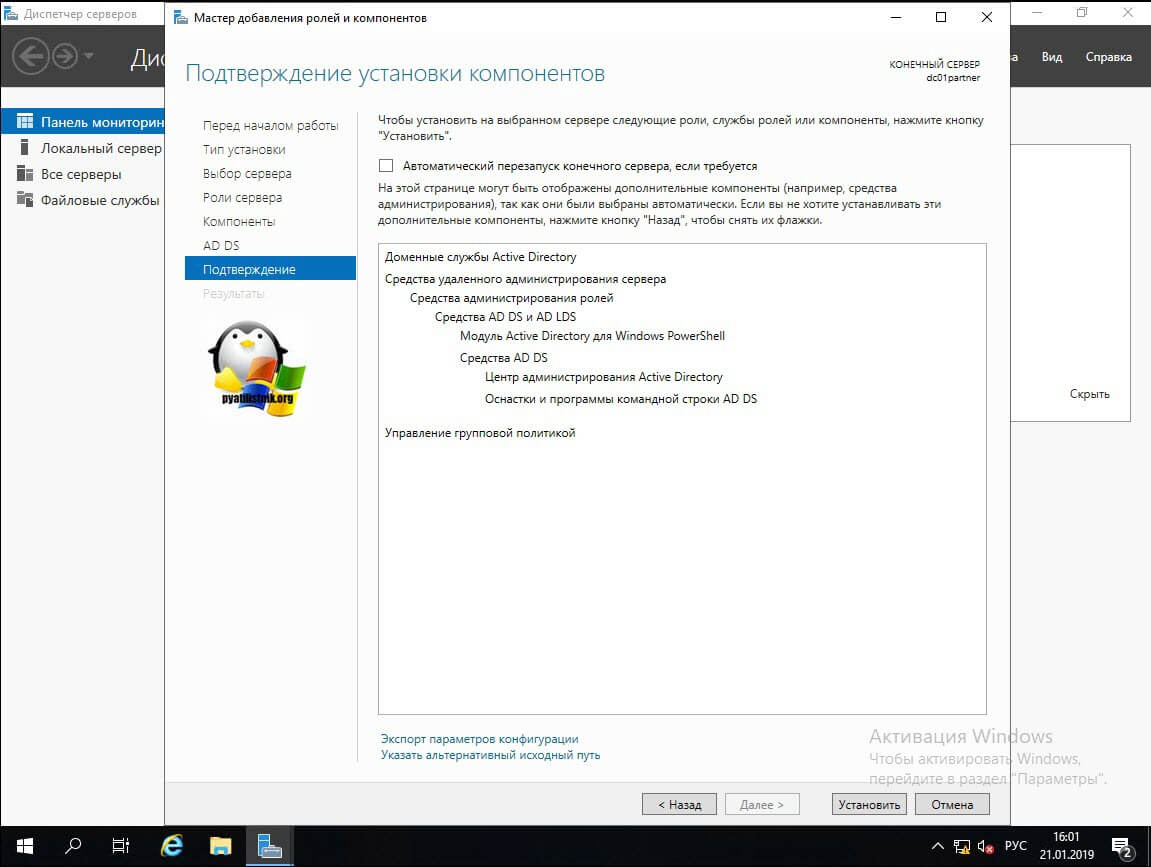

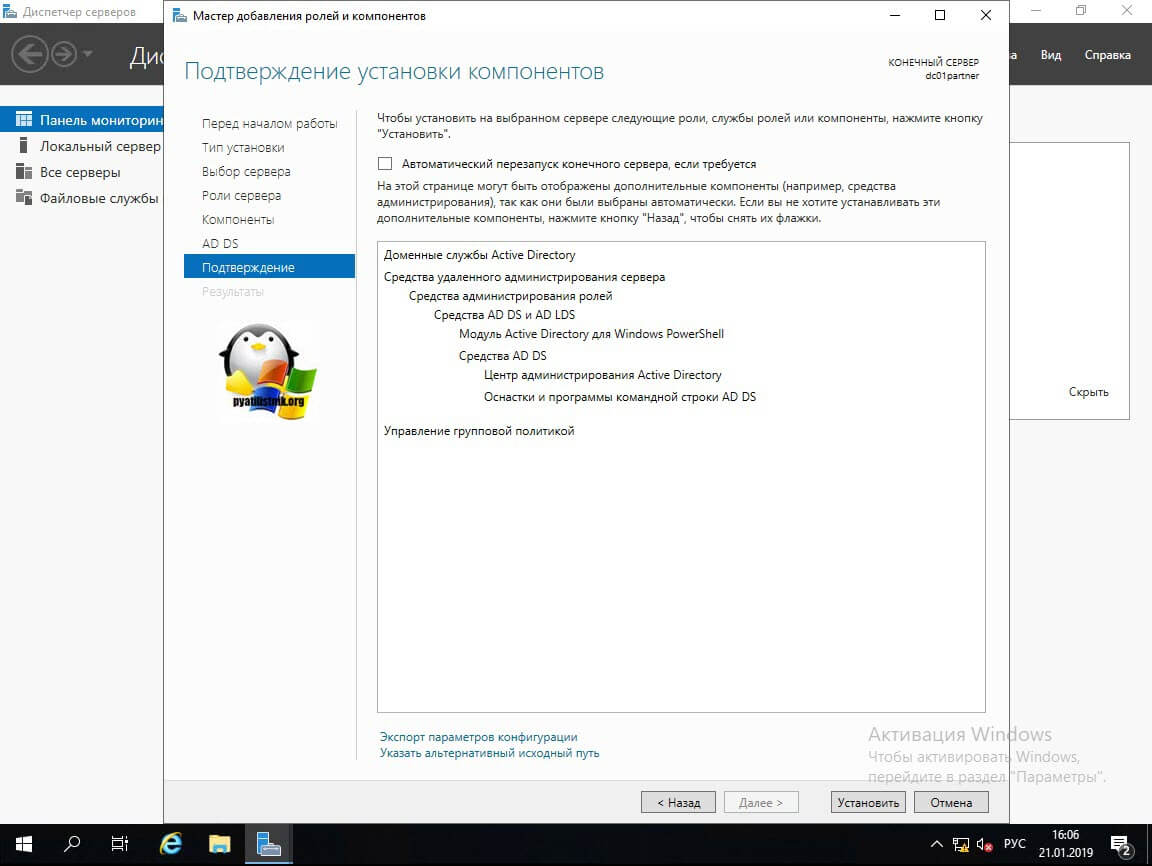

Подтверждаем установку компонентов AD DS. Вы списке вы увидите все устанавливаемые модули:

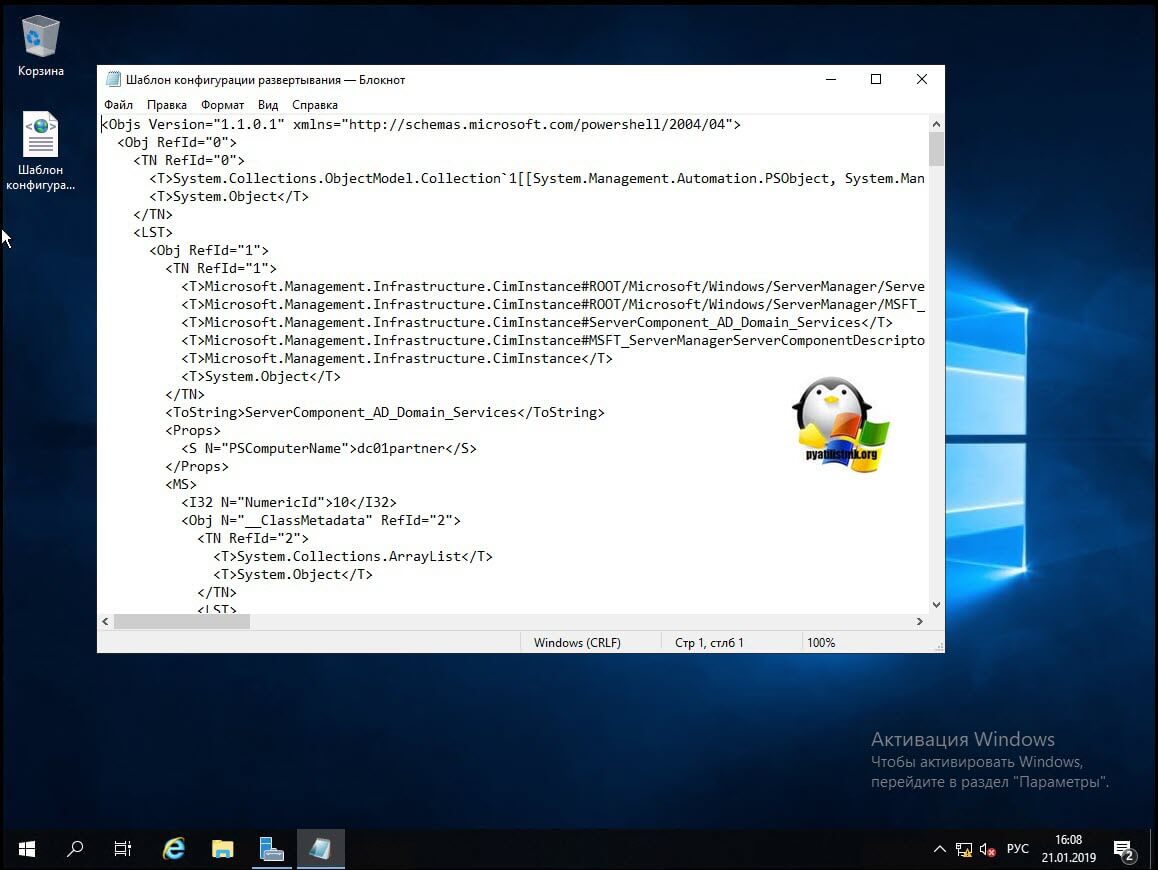

Нажимаем "Установить". Обратите внимание, что тут можно выгрузить конфигурацию установки службы Active Directory.

Выгруженная конфигурация, это XML файл с таким вот содержанием.

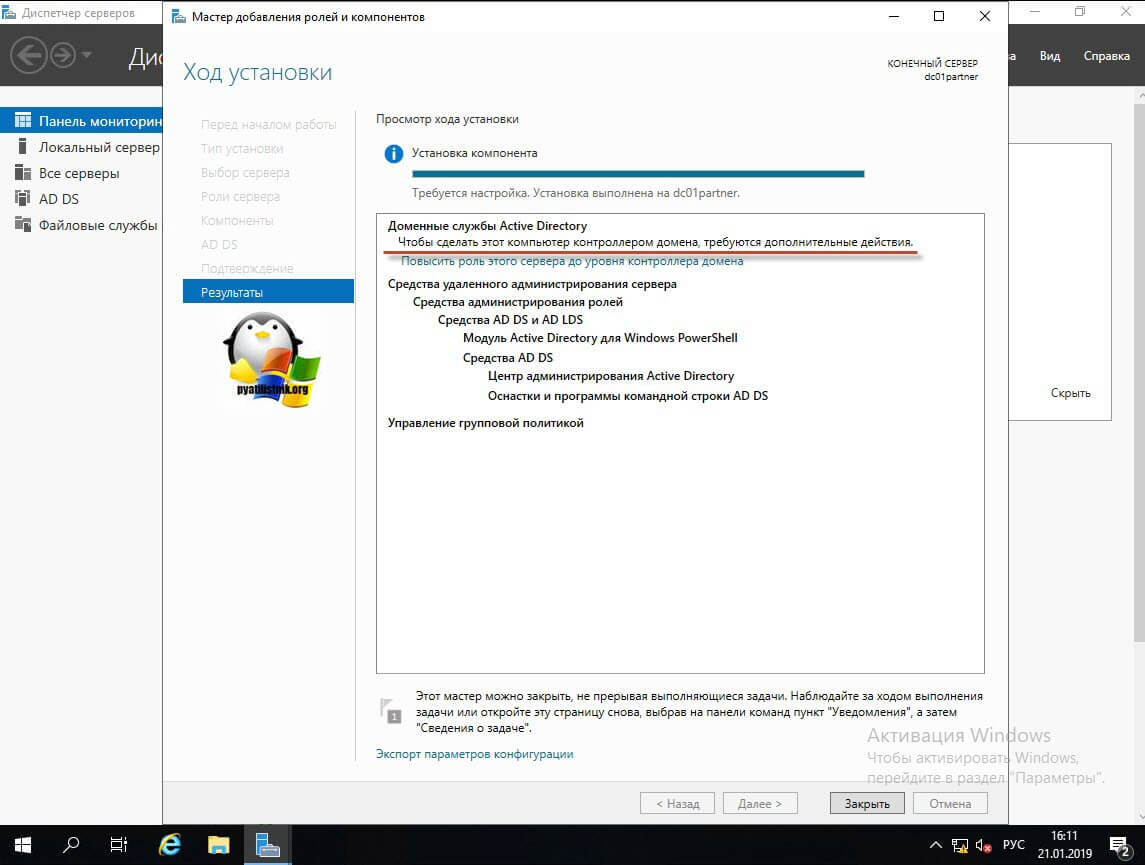

Нужный каркас AD DS установлен, можно приступать к настройке домена Active Directory.

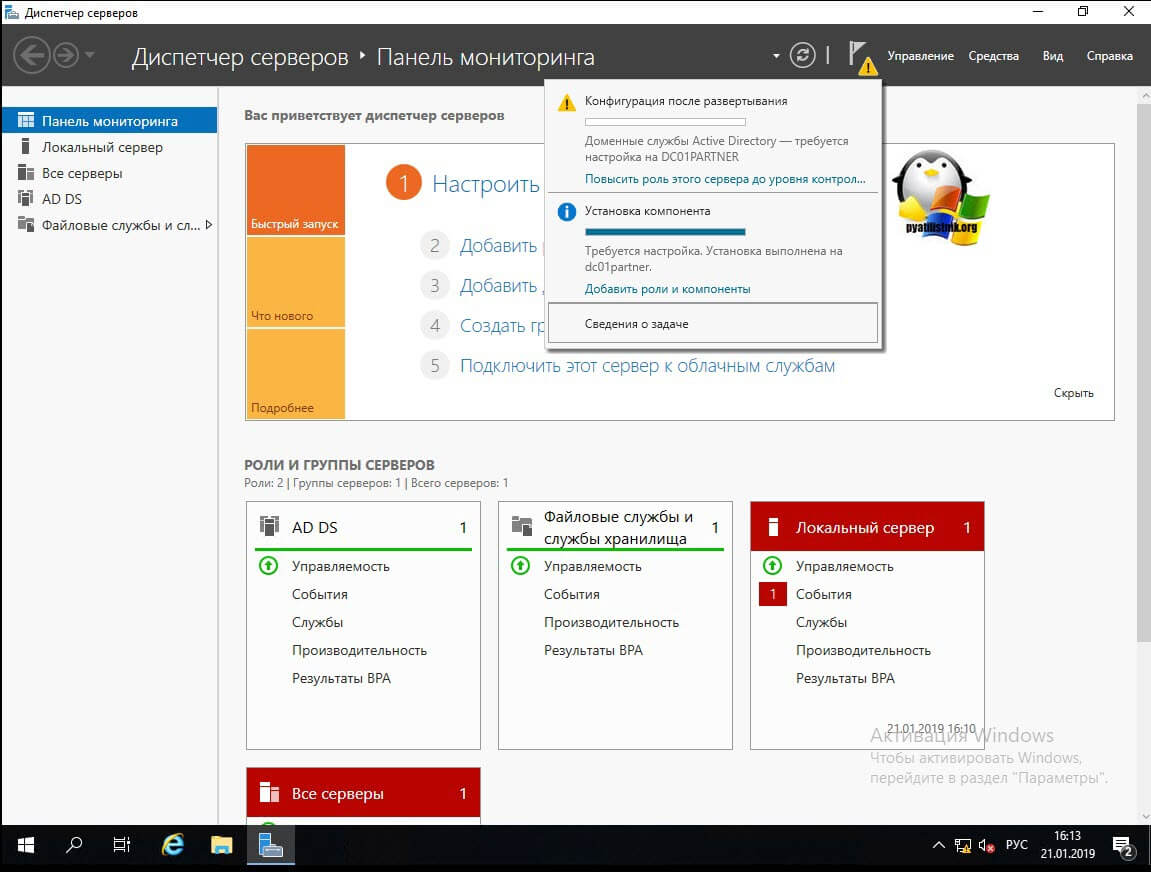

Тут у вас в окне сразу будет ссылка "Повысить роль этого сервера до уровня контроллера домена".

То же самое есть в самом верху уведомлений "Диспетчера серверов", у вас тут будет предупреждающий знак.

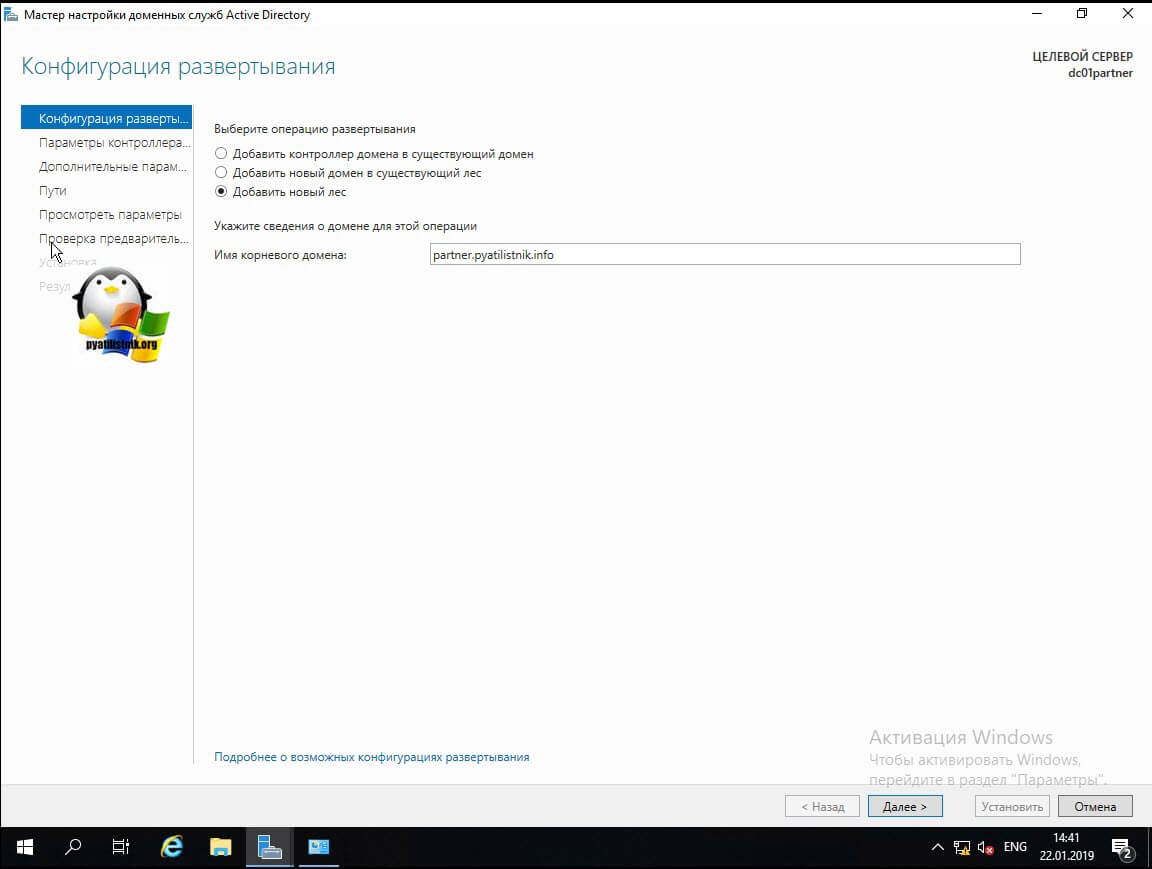

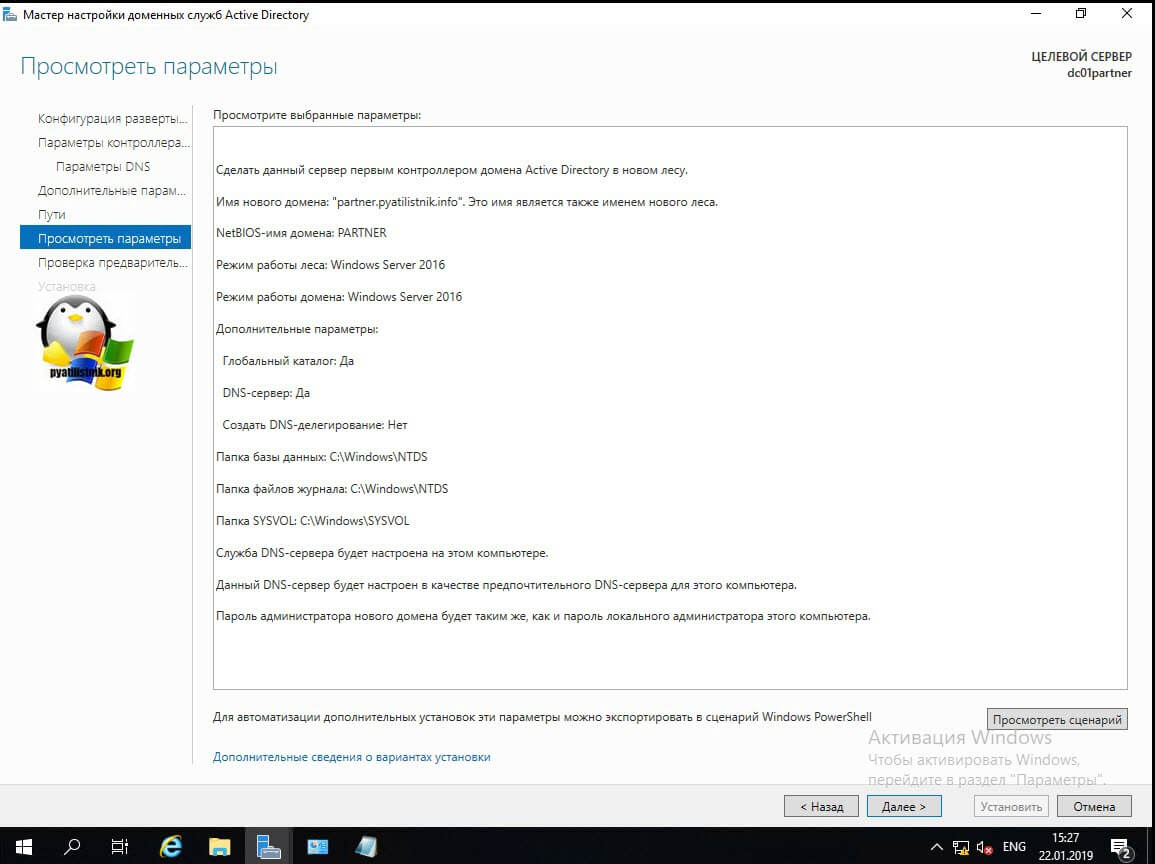

Вот теперь по сути и начинается установка и настройка службы Active Directory. Так как у нас, еще нет окружения AD, то мы выбираем пункт "Добавить новый лес", если у вас он уже есть, то вам нужно либо добавлять контроллер домена в существующий лес или добавить новый домен в существующий лес. В соответствующем поле указываем имя корневого домена, в моем примере, это partner.pyatilistnik.info.

На следующем окне вы должны выбрать параметры:

-

, определяет какие функции и возможности есть на уровне леса.

- Режим работы домена, так же определяет какие функции будут доступны на уровне домена.

-

, лучше всегда совмещать эти роли

- Глобальный каталог, на начальной установке доменных служб Active Directory обязателен, когда вы ставите второй контроллер домена, то вы можете не выставлять, но я вам не советую.

- Контроллер домена только для чтения (RODC), активна не будет при первой установке. Подробнее про использование RODC читайте по ссылке.

- Далее вы задаете пароль восстановления DSRM (Режим восстановления служб каталогов), он может потребоваться, когда у вас будут проблемы с активным каталогом или вам нужно будет сбросить пароль доменного администратора

Далее будет момент с делегированием DNS, но так как, это у нас новый лес и домен, то мы этот пункт просто пропускаем, если интересно то читайте про делегирование DNS зон по ссылке слева.

Задаем короткое имя (NetBIOS), обычно оставляют то, что предлагается мастером установки домена Active Directory.

Далее вы должны указать расположение базы данных AD DS, файлов журналов и папки SYSVOL.По умолчанию все будет лежать по пути:

- Папка базы данных - C:\Windows\NTDS

- Папка файлов журналов - C:\Windows\NTDS

- Папка SYSVOL - C:\Windows\SYSVOL

Теперь вам мастер AD DS покажет сводные параметры, которые вы кстати можете выгрузить в сценарий PowerShell.

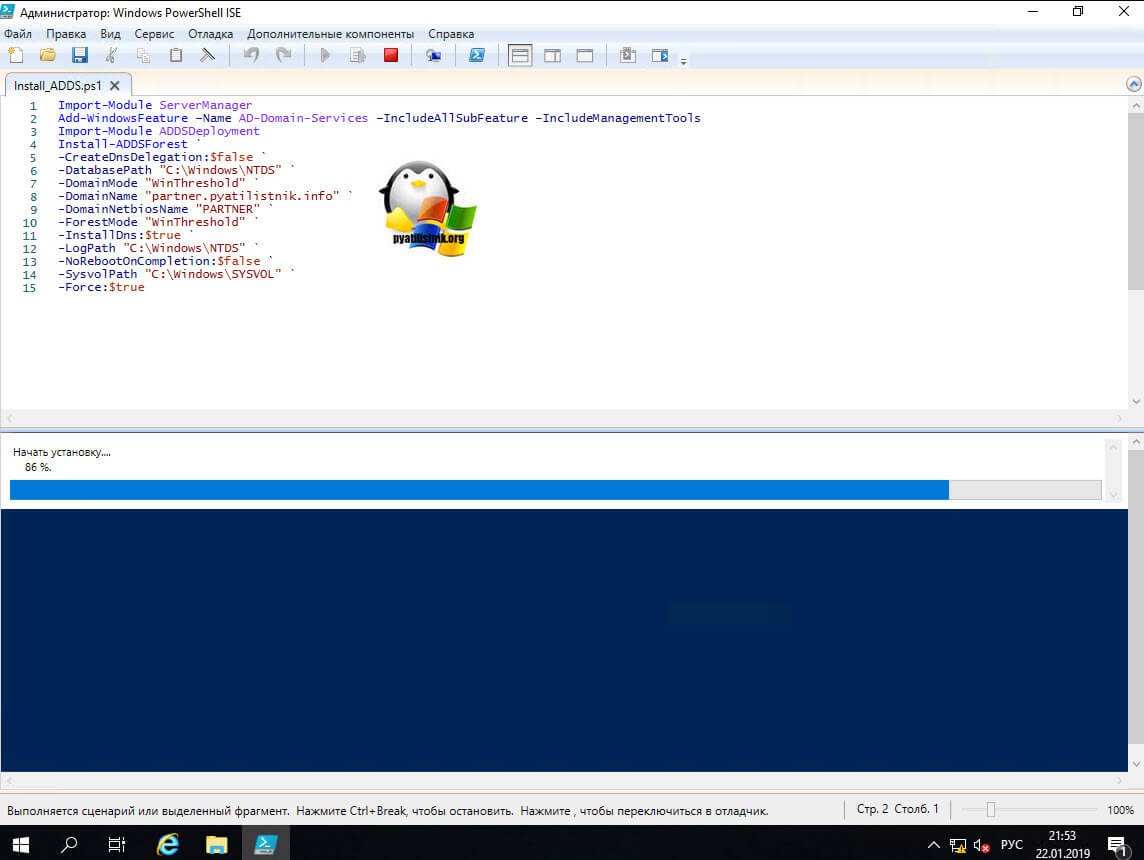

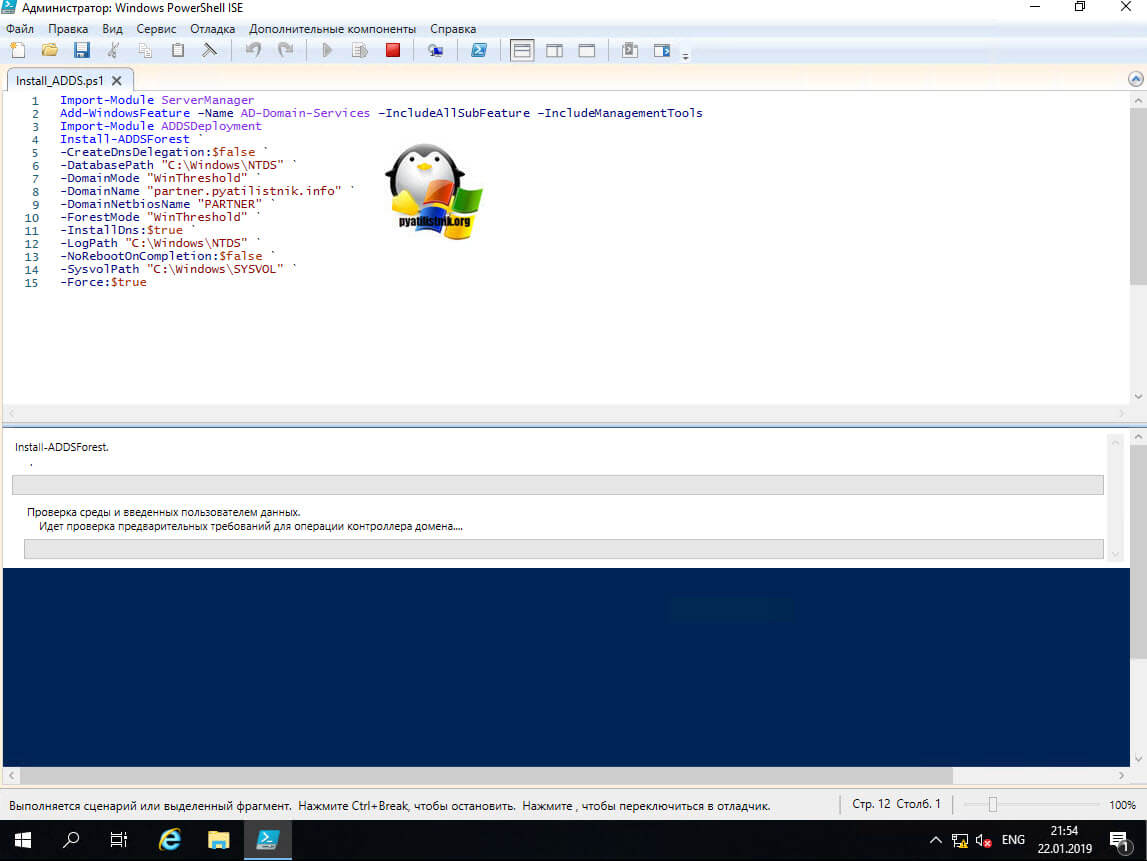

Выглядит сценарий вот так:

Import-Module ADDSDeploymentInstall-ADDSForest `

-CreateDnsDelegation:$false `

-DatabasePath "C:\Windows\NTDS" `

-DomainMode "WinThreshold" `

-DomainName "partner.pyatilistnik.info" `

-DomainNetbiosName "PARTNER" `

-ForestMode "WinThreshold" `

-InstallDns:$true `

-LogPath "C:\Windows\NTDS" `

-NoRebootOnCompletion:$false `

-SysvolPath "C:\Windows\SYSVOL" `

-Force:$true

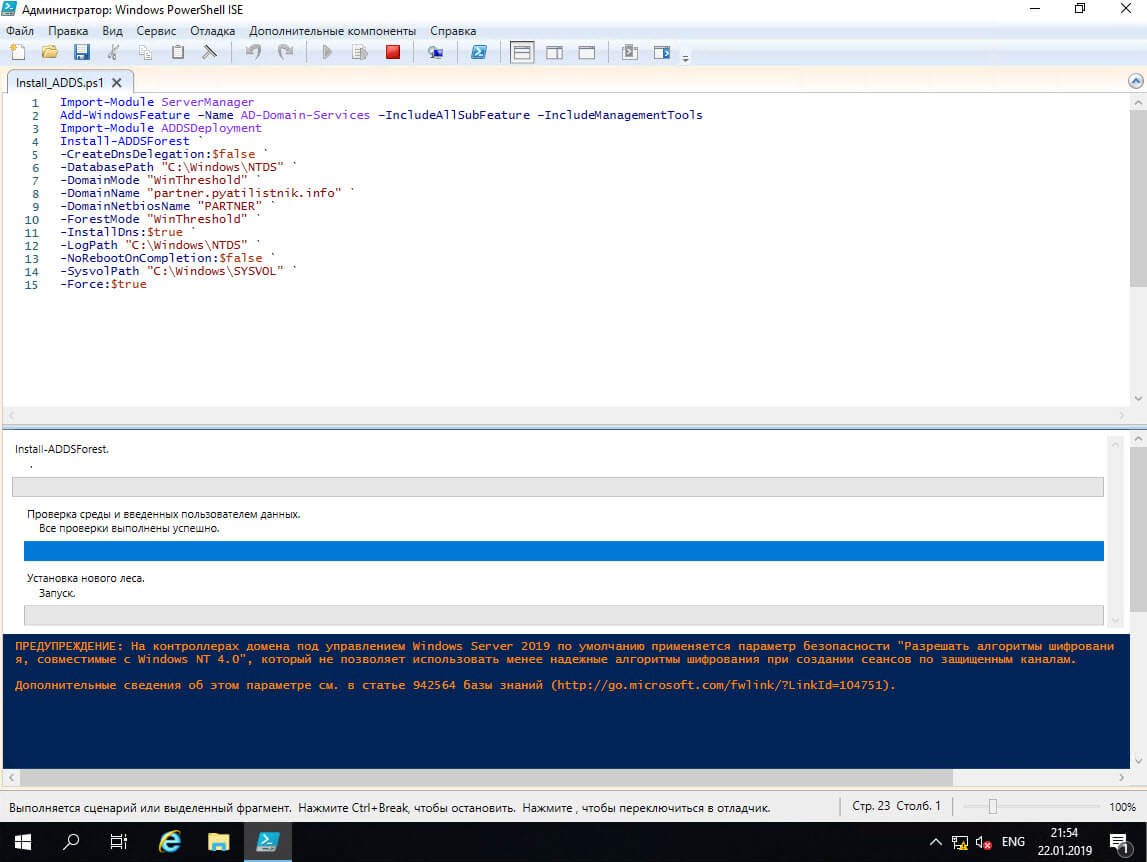

Еще одна проверка предварительных требования, по результатам которой вам сообщат, можно ли на данную систему произвести инсталляцию роли AD DS и поднять ее до контроллера домена.

В момент установки будут созданы соответствующие разделы, такие как конфигурация и др.

После установки вам сообщат:

Просматриваем логи Windows на предмет ошибок, так их можно посмотреть в диспетчере сервером, откуда можно запустить оснастку ADUC.

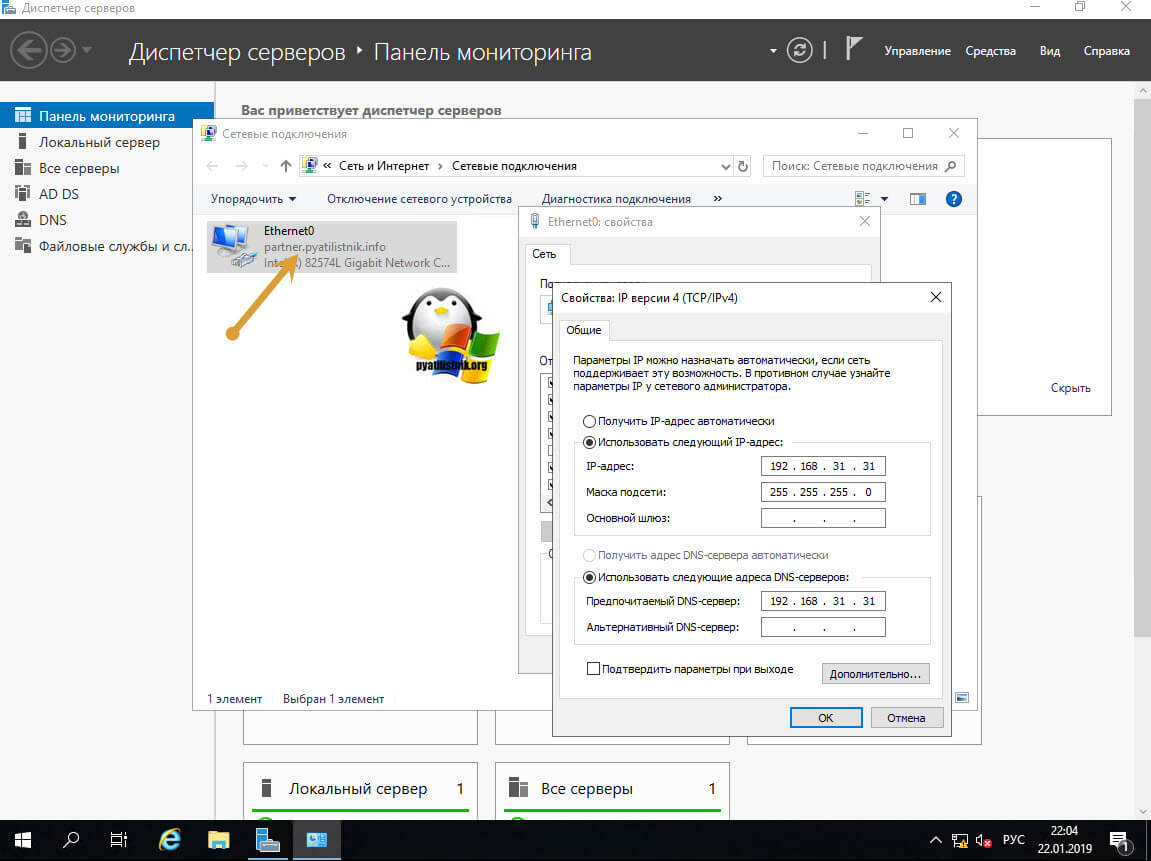

Еще маленький нюанс, когда вы загрузитесь, то обратите внимание, что у вас сетевой интерфейс может быть обозначен, как неизвестный, это проблема связана с тем, что в DNS-адрес подставился адрес петлевого интерфейса 127.0.0.1. Советую его поменять на основной ip адрес сервера DNS,

В итоге выключите и заново включите сетевой интерфейс или перезагрузитесь, после чего получите правильное отображение.

Установка контроллера домена Windows Server 2019 с помощью Powershell

Для начала я приведу вам пример работы скрипта PowerShell, который буквально за несколько минут установит доменные службы Active Directory, вам в нем лишь нужно будет вбить свои данные.

Когда вы в скрипте подставите все свои данные, то запускаете его. У вас начнется сбор данных и установка AD DS.

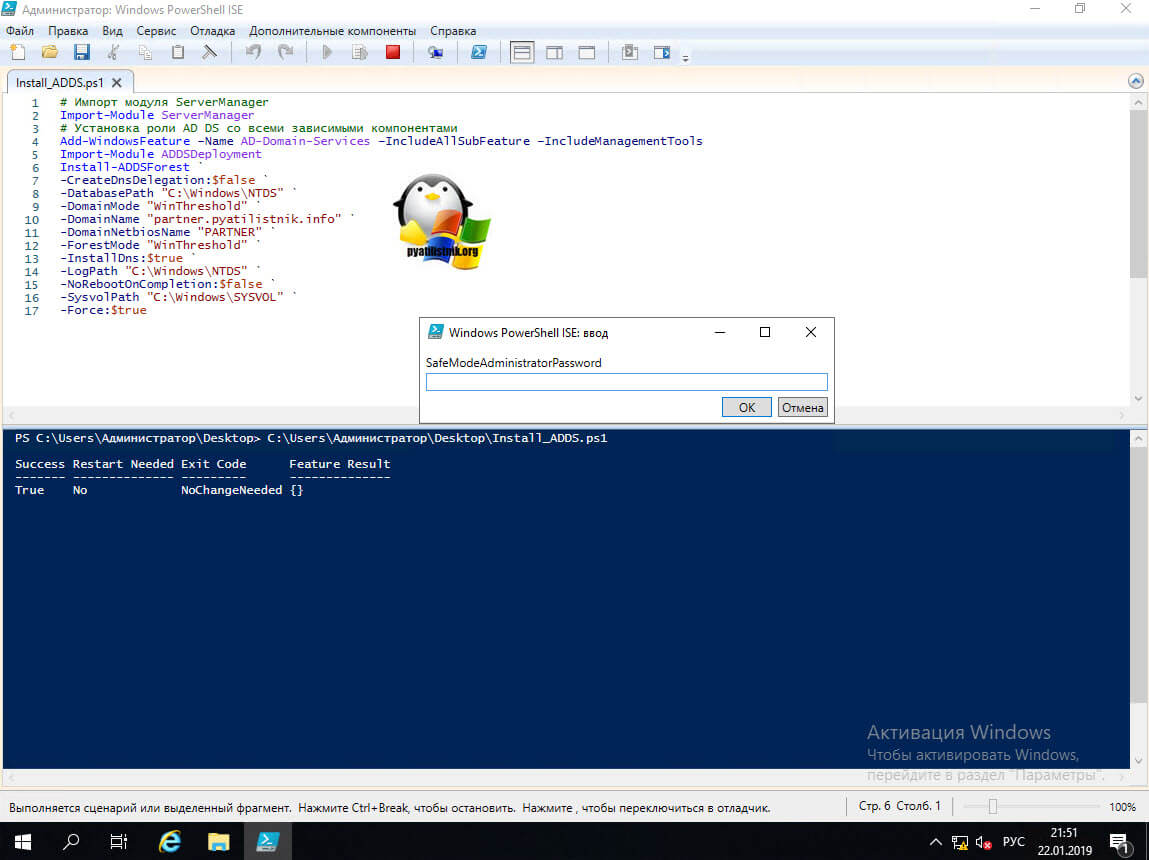

Единственное, что у вас будет запрошено, так это задание пароля восстановления SafeModeAdministratorPassword, указываем его дважды, с точки зрения безопасности он должен быть отличный от пароля для доменного администратора.

Полезные команды при установке доменных служб

- Переименовать сайт AD по умолчанию (Default-First-Site-Name) - Get-ADReplicationSite | Rename-ADObject -NewName “Новое имя сайта

- Добавление новой подсети в сайт AD - New-ADReplicationSubnet -Name “100.100.100.0/24″ -Site "Имя сайта"

- Просмотр подсетей - Get-ADReplicationSubnet -Filter * - Enable-ADOptionalFeature “Recycle Bin Feature” -Scope Forest -Target ‘partner.pyatilistnik.info’-confirm:$false

- Для удаления леса и домена можно использовать - Uninstall-ADDSDomainController–LastDoaminControllerInDomain –RemoveApplicationPartitions

Полезные командлеты в модуле ADDSDeployment

- Установка RODC - Add-ADDSReadOnlyDomainControllerAccount

- Установка контроллера в дочернем домене или дереве - Install-ADDSDomain

- Установка дополнительного контроллера домена - Install-ADDSDomainController

- Необходимые условия для установки дополнительного контроллера домена - Test-ADDSDomainControllerInstallation Verify

- Проверка необходимых условий для установки контроллера только для чтения - Test-ADDSReadOnlyDomainControllerAccountCreation

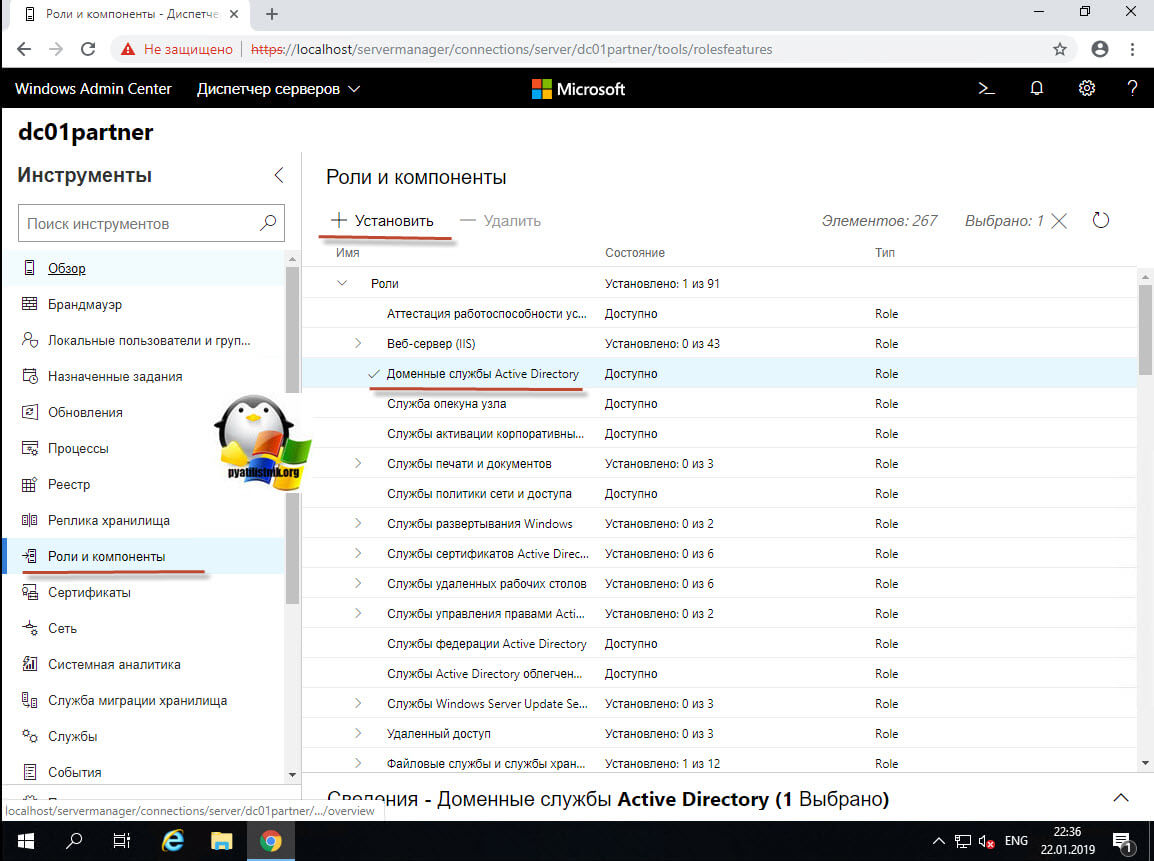

Установка и настройка Active Directory Windows Admin Center

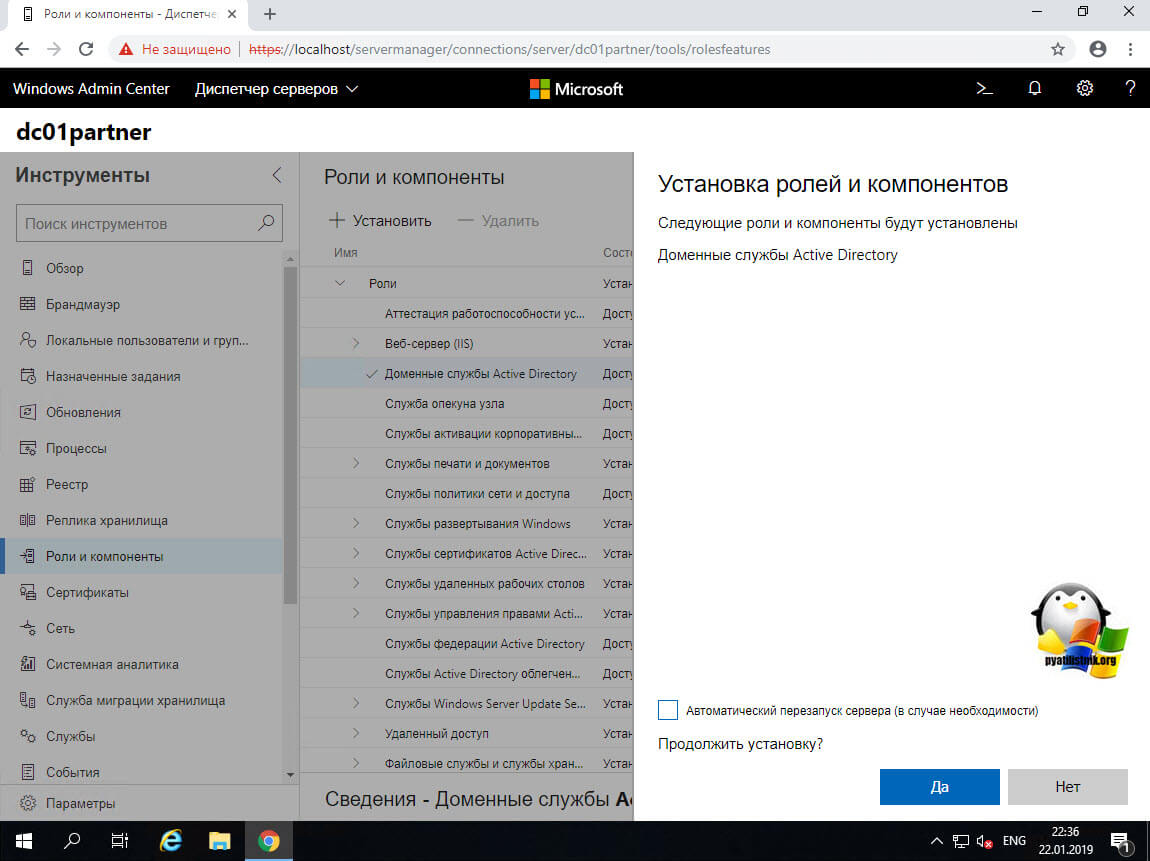

Windows Admin Center так же может помочь в установке роли AD DS, для этого в веб интерфейсе зайдите в пункт "Роли и компоненты", выбираем роль и нажимаем установить.

Появится мастер установки, если все верно, то нажмите да.

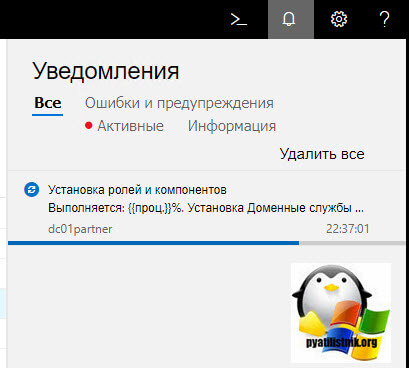

В правом верхнем углу у вас будет область уведомления, где вы увидите, что запустилось ваше задание.

Процесс установки доменных служб.

Все роль установлена, к сожалению далее вы не сможете из интерфейса Windows Admin Center в виде графического мастера настроить домен, но тут есть слева от колокольчика окно PowerShell, где можно закончить начатое.

Читайте также: