Softether vpn настройка mac os

Данные могут передаваться не только с помощью TCP / UDP протоколов, а также с помощью имитации ICMP (пинг) и DNS запросов.

SoftEther не требователен к типам виртуализации, в отличии от OpenVPN, которому для работы требуется наличие TUN / TAP устройств в ядре. Поэтому SoftEther работает на любых VPS / VDS и это еще один плюс в копилку.

Клиентское и серверное ПО существует практически для всех распространенных операционных систем. Процесс компиляции исходного кода при установке в UNIX-системах минимизирован настолько, что с ним легко справится любой пользователь.

ПО SoftEther состоит из нескольких компонентов:

- Server - самый полный набор, включает в себя Server, Bridge и VPN Server Manager (в версии для Windows).

- Bridge - позволяет подключать локальные сети к VPN-тоннелям.

- VPN Server Manager - утилита с графическим интерфейсом в системе Windows. Используется для администрирования локальных и удаленных VPN-серверов. Является самым удобным средством администрирования и управления. Устанавливается отдельно.

- vpncmd - утилита администрирования командной строки, как в терминалах UNIX-систем, так и в командной строке Windows. В UNIX-системах ставится вместе с сервером. В Windows идет в комплекте с VPN Server Manager.

- Client - клиент для подключения к сети VPN .

Установка SoftEther VPN Server

Установим утилиты для компилирования.

Переходим в каталог /usr/local.

Переходим на сайт SoftEther, выбираем нужное и копируем полученную ссылку.

Скачиваем исходники SoftEther.

Распаковываем скачанный архив.

- tar -zxvf softether-vpnserver-v4 .27 - 9666 -beta- 2018.04 .21 -linux-x64-64bit.tar.gz

Переходим в каталог vpnserver.

Компилируем и устанавливаем.

Во время установки будет задан ряд вопросов, отвечать следует положительно.

- Do you want to read the License Agreement for this software ?

- 1 . Yes

- 2 . No

- Please choose one of above number:

- 1

- Did you read and understand the License Agreement ?

- ( If you couldn 't read above text, Please read ' ReadMeFirst_License.txt'

- file with any text editor. )

- 1 . Yes

- 2 . No

- Please choose one of above number:

- 1

- Did you agree the License Agreement ?

- 1 . Agree

- 2 . Do Not Agree

- Please choose one of above number:

- 1

Находясь внутри каталога vpnserver зададим права доступа для файлов.

- chmod 600 *

- chmod 700 vpnserver

- chmod 700 vpncmd

Проведем проверку системы на совместимость с SoftEther. Чтобы провести проверку нужно попасть в консоль управления vpncmd.

" All checks passed " означает что тесты пройдены и Softether может работать в системе. Для выхода из консоли используют команды: exit, quit или сочетание клавиш Ctrl+C.

Настройка SoftEther в консоли управления

SoftEther установлен и может работать в системе. Теперь нужно провести начальную настройку, а чтобы провести настройку нужно запустить SoftEther.

Выполняем команду ./vpnserver start находясь внутри каталога /usr/local/vpnserver.

Vpncmd позволяет администрировать не только локальные, но и удаленные сервера. В нашем случае нужно настроить локальный сервер, поэтому в строке Hostname of IP Address of Destination вводим localhost и нажимаем Enter.

- Hostname of IP Address of Destination: localhost

По умолчанию соединение устанавливается на 443 порту. Если вдруг 443 порт занят другой программой, такое бывает если SoftEther установлен не на чистую систему, то войти в консоль не получится.

- Error occurred. ( Error code: 2 )

- Protocol error occurred. Error was returned from the destination server.

В таком случае к значению localhost через двоеточие добавляют нужный порт. Кроме 443-го порта SoftEther слушает еще три: 992, 1194 и 5555. Можно указать любой из них.

- Hostname of IP Address of Destination: localhost: 992

Нам будет предложено ввести имя виртуального хаба, но поскольку он еще не создан, то просто нажимаем Enter и оказываемся в консоли управления сервером.

- Connection has been established with VPN Server "localhost" ( port 443 ) .

- You have administrator privileges for the entire VPN Server.

- VPN Server>

Управление сервером осуществляется посредством определенных команд (205 штук). Список команд можно просмотреть через --help.

Установка пароля администратора

Первым делом установим пароль администратора (ServerPasswordSet).

- VPN Server>ServerPasswordSet

- ServerPasswordSet command - Set VPN Server Administrator Password

- Please enter the password. To cancel press the Ctrl+D key.

- Password: ******

- Confirm input: ******

- The command completed successfully.

Создание виртуального хаба

Виртуальный хаб представляет собой подобие сервера со своими настройками, протоколами VPN , своими пользователями и администраторами, а также со своими настройками безопасности. На одном сервере может быть создано до 4096 виртуальных хабов. Хабы не контактируют друг с другом, за исключением случаев когда их специально объединяют в мосты.

По умолчанию на сервере уже есть дефолтный хаб ( DEFAULT ), удалим его (HubDelete) и создадим свой. Во время выполнения будет запрошено имя хаба для удаления.

- VPN Server>HubDelete

- HubDelete command - Delete Virtual Hub

- Name of Virtual Hub to delete: DEFAULT

- The command completed successfully.

Создадим новый виртуальный хаб (HubCreate). Зададим имя нового хаба и пароль.

- VPN Server>HubCreate

- HubCreate command - Create New Virtual Hub

- Name of Virtual Hub to be created: VPN_1

- Please enter the password. To cancel press the Ctrl+D key.

- Password: ******

- Confirm input: ******

- The command completed successfully.

Список доступных хабов можно просмотреть командой HubList. Команда показывает не только хабы, но и их статистику.

- VPN Server>HubList

- HubList command - Get List of Virtual Hubs

- Item |Value

- ------------------+-------------------

- Virtual Hub Name | VPN_1

- Status |Online

- Type |Standalone

- Users | 0

- Groups | 0

- Sessions | 0

- MAC Tables | 0

- IP Tables | 0

- Num Logins | 0

- Last Login | 2018 - 05 - 10 05 : 12 : 36

- Last Communication| 2018 - 05 - 10 05 : 12 : 36

- Transfer Bytes | 0

- Transfer Packets | 0

- The command completed successfully.

Настроим созданный хаб (Hub). Через пробел указываем имя хаба для настройки.

- VPN Server>Hub VPN_1

- Hub command - Select Virtual Hub to Manage

- The Virtual Hub " VPN_1 " has been selected.

- The command completed successfully.

Консоль управления хабом.

Создадим пользователя (UserCreate). Группу, полное имя и описание заполняем по желанию (можно пропустить нажав Enter).

- VPN Server/ VPN_1 >UserCreate

- UserCreate command - Create User

- User Name: denni

- Assigned Group Name:

- User Full Name:

- User Description:

- The command completed successfully.

Зададим пароль пользователя (UserPasswordSet).

- VPN Server/ VPN_1 >UserPasswordSet

- UserPasswordSet command - Set Password Authentication for User Auth Type and Set Password

- User Name: denni

- Please enter the password. To cancel press the Ctrl+D key.

- Password: ******

- Confirm input: ******

- The command completed successfully.

Создание локального моста

Поскольку Local Bridge работает совместно с TAP устройством, то данный шаг могут пропустить те пользователи, чьи VPS / VDS не поддерживают драйвера TUN / TAP . Такие пользователи в дальнейшем будут использовать режим SecureNAT.

Для создания Local Bridge используется команда BridgeCreate, синтаксис выглядит следующим образом.

- BridgeCreate hubname -device:devicename -tap:yes

- hubname - имя хаба ( VPN_1 )

- devicename - имя tap-устройства, например vpn

- -tap:yes - включение tap-устройства

Список и статус мостов можно просмотреть командой Bridgelist. Если в статусе висит значение Operating, это значит что все в порядке и мост готов к работе.

SoftEther VPN – софт, позволяющий защитить пользовательские данные от злоумышленников. Mac OS является достаточно защищённой операционной системой, но даже она неспособна максимально ограничить устройство от мошенников. На помощь приходят различные ВПН-сервисы.

Если вы намерены скачать SoftEther VPN на Mac OS, следует знать, что данное программное обеспечение позволяет посещать ранее заблокированные ресурсы на уровне региональных и хостинг-провайдеров, свободно подключаться к незащищённым и общедоступным сетям без страха кражи личных данных, скрывать параметры пользовательского ПК, его местоположение и IP-адрес.

Функционал

Технология создания частной виртуальной сети – подключение пользовательского компьютера к VPN-серверу. Последний передаёт данные на сторонние сайты и установленным на ПК приложениям. То есть, пользователь может не беспокоиться о мониторинге его трафика региональными провайдерами или хакерами.

Если хотите добиться большего, что просто защита от злоумышленников, следует скачать SoftEther VPN на Mac OS. Утилита может похвастаться следующим функционалом:

- Шифрование исходящего и входящего трафика по банковским стандартам (AES 256), благодаря чему практически не приходится беспокоиться о возможности взлома устройства.

- Свободное использование общедоступных точек доступа Wi-Fi.

- Посещение заблокированные Интернет-ресурсов: торрент-трекеры, онлайн-кинотеатры, проекты с книгами и другое. В том числе, можно будет сменить IP-адрес и получить доступ к зарубежным ресурсам, блокирующим российский трафик.

- Смена IP-адреса, шифрование местоположение благодаря прохождению трафика через сервер. Соблюдение полной анонимности.

- Невозможность «откручивания» таргетированной рекламы, так как у поисковых систем и других сайтов не будет возможности отслеживать предпочтения пользователя.

Как видите, использование данного программного обеспечения предлагает массу возможностей. И нужно они не только людям, помешанным на собственной безопасности, но и тем из нас, кто хочет получить максимально «свободный» интернет с доступом к любым интересующим его ресурсам.

Плюсы и минусы

Любые программы обладают преимуществами и недостатками, не обошлось без последних и в случае с данной утилитой. Предлагаем ознакомиться с обеими сторонами.

- Стабильность Интернет-соединения. Никаких разрывов связи в отличии от других подобных программ.

- Высокая скорость соединения. Скачивание и раздача для ВПН-сервиса на достойном уровне. Пинг со временем не падает.

- Возможность настройки автоматического запуска вместе с системой.

- Высокий уровень защиты – шифрование по стандарту AES 256 соответствующему банковскому.

- Возможность изменения IP-адреса, времени, пользовательского местоположения.

- Сохранение полной анонимности благодаря передаче данных следующим путем: пользовательский ПК -> выбранный север -> конечный ресурс или приложение.

- Большое число имеющихся хабов.

- Собственные сервера.

- Встроенный файервол, обеспечивающий дополнительную защиту пользователям.

- Наличие полноценного клиента.

- Большое количество серверов располагаются в Японии, Южной Корее.

Как видите, скачивая SoftEther VPN на Mac OS можно рассчитывать на получение массы преимуществ и только одного минуса. Это действительно универсальное программное обеспечение.

Видео обзор

Системные требования

- Mac OS X 10.4 Tiger / 10.5 Leopard / 10.6 Snow Leopard / 10.7 Lion / 10.8 Mountain Lion / 10.9 Mavericks

Похожие программы

Утилита подходит в равной мере не только заядлым пользователям ПК, но и тем, кому просто необходим доступ к заблокированным сайтам.

То-то и оно. Такое пропустить нельзя.

Uh-oh, что же это за штука?

Скорее всего, вы раньше не слышали об этом проекте. Дело в том, что Daiyu Nobori (登 大遊) начал его разрабатывать, как только пошел в Тсукубский университет, и PPTP не заработал из сети кампуса. В 2003, когда ему было 18 лет, он выпустил первую версию SoftEther, и на него наехало правительство Японии, которое считало, что этот проект можно расценивать чуть ли ни как вредоносное ПО, т.к. оно позволяет обходить файрволлы (OpenVPN в то время еще только появлялся), а также может «навредить имиджу других VPN-продуктов» и запретило распространять программу. Он попытался объясниться, но т.к. из-за этого его могли, возможно, отчислить из университета, сильно он не настаивал и убрал программу из свободного доступа. Проходит некоторое время, и Mitsubishi Materials Corporation предлагает купить у него SoftEther 1.0 и подписать контракт на 10 лет (апрель 2004-апрель 2014), который дает корпорации право на продажу SoftEther и запрещает Daiyu Nobori продавать программу и/или основанные на ней, но в марте 2013 он начинает распространять SoftEther бесплатно, и вот только совсем недавно (4 января 2014) ее удалось открыть под GPLv2. К большому сожалению, сейчас еще пока остаются некоторые проблемы с копирайтом, поэтому в SoftEther до апреля 2014, вероятно, нельзя будет увидеть некоторые важные функции: аутентификация Radius / Active Directory, аутентификация по RSA-ключам, защита от DoS, Source IP ACL, Syslog transfer и Deep-inspect packet logging.

Описание

- Множество виртуальных хабов. Т.е. не каждый экземпляр сервера обслуживает только своих клиентов, а все в пределе одного сервера.

- Remote-Access (клиент-к-LAN) и Site-to-Site (объединение двух и более LAN в одну) туннелей.

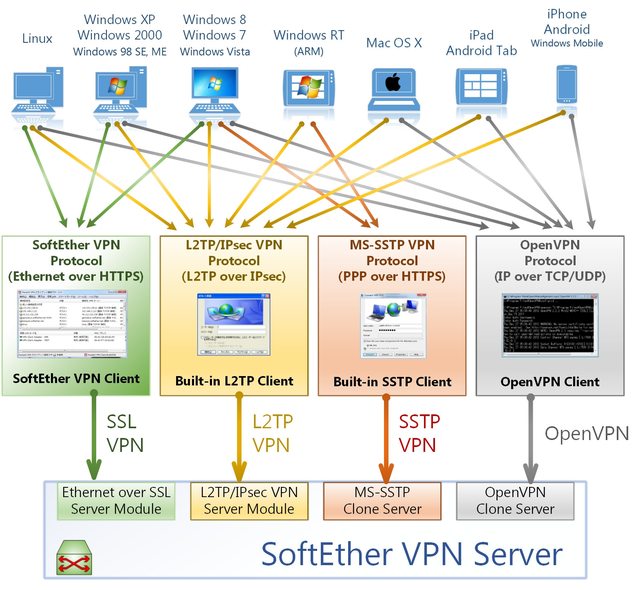

- Поддержка L2TP/IPsec, OpenVPN, MS-SSTP, L2TPv3, EtherIP и своего протокола

- VPN через ICMP и через DNS (только через свой протокол)

- Dynamic DNS и NAT Traversal через бесплатный релей (да-да, можно поднять VPN сервер с серым IP!)

- Логгирование

- Встроенный firewall

- Поддержка IPv6 в L3-режиме (ну и в L2, конечно, тоже)

- Шейпинг трафика по группам пользователей либо по конкретным пользователям

- SecureNAT (user-space NAT и DHCP-сервер). Удобно на не-серверных Windows

- Поддержка VLAN

- Поддержка QoS с автоматической приоритезацией

По заявлению автора, SoftEther работает быстрее эталонных реализаций.

ПО состоит из сервера, бридж-сервера, клиента, GUI (только Windows) и CUI утилит администрирования. Клиент нужен для подключения одного компьютера к LAN (Remote Access VPN), а бридж-сервер для соединения двух или более сетей (Site-to-Site VPN). К сожалению, CUI пока не очень хорошо задокументирован и запустить сервер только из CUI мне не удалось, пришлось воспользоваться Windows-версией сервера и GUI-утилитой. Нужно заметить, что GUI-утилита умеет работать не только с локальным сервером, т.е. можно запустить сам сервер на Linux, а администрировать его через GUI-утилиту под Windows. В GUI есть только основные настройки, для изменения продвинутых настроек придется лезть в конфиг или использовать CUI.

Вот вам несколько скриншотов GUI, чтобы было представление, что умеет сервер и как все легко настраивается.

Окно управления сервером

Окно управления хабом

Редактирование пользователя

ACL c возможностью симулировать packet loss и jitter

Security Policy для пользователя

Настройка SecureNAT

Настройка L2TP/IPSec

Настройка OpenVPN и SSTP

VPNGate

Проект VPNGate был создан для обхода блокировок со стороны администратора, провайдера или правительства. Вы можете запустить у себя SoftEther-сервер, поставить галочку «использовать vpngate», и пользователи, которым нужен бесплатный VPN, смогут найти ваш сервер в каталоге VPNGate и подключиться к нему, причем они не смогут получить доступ к диапазону приватных адресов вроде 192.168.0.0/16, а только до интернета. Также, SoftEther пишет логи пользователей, которые используют ваш сервер через VPNGate.

Заключение

Вот, наверное, и все. Буду с нетерпением ждать апреля, который, надеюсь, привнесет поддержку, как минимум, Radius и сертификатов.

На сайте хоть и мало документации по тонкой настройке SoftEther, но очень понятно, подробно и интересно расписано про сети и VPN в общем. Если у вас хорошо с английским и вы хотите узнать побольше про VPN, не поленитесь, почитайте документацию на сайте проекта. Ну, или хотя бы на картинки посмотрите.

Данное руководство показывает, как использовать клиентское приложение SoftEther VPN для подключения к бесплатным серверам ретрансляции VPN Gate. Это очень простой, удобный и быстрый способ для установки VPN подключения. Обратите внимание, что SoftEther VPN работает только в системах Windows.

Подключение к VPN Gate с помощью SoftEther VPN

1. Установите клиентское приложение SoftEther VPN с плагином VPN Gate

Запустите установщик “ vpngate-client-. ” и следуйте подсказкам мастера установки.

Выберите SoftEther VPN Client на экране Select Software Components to Install. После завершения установки, на рабочем столе будет создана иконка SoftEther VPN Client Manager .

2. Запустите плагин VPN Gate и подключитесь к серверу

Дважды щелкните иконку SoftEther VPN Client Manager на рабочем столе.

Как показано на скриншоте, в основном окне вы увидите строчку VPN Gate Public VPN Relay Servers. Дважды щелкните по ней.

Когда появятся уведомления, продолжайте настройку.

Поставьте галочку для Enable the VPN Gate Relay Service and Join the VPN Gate Research as a Volunteer, чтобы подключиться к службе VPN Gate в качестве волонтера.

Далее нажмите Agree, чтобы подтвердить предупреждение о том, что в некоторых странах использование VPN может быть незаконным.

Затем запустится компонент VPN Gate Academic Experiment Project Plugin for SoftEther VPN Client.

На данном экране вы можете увидеть список текущих открытых серверов VPN Gate. Этот список идентичен списку на основной странице VPN Gate. Выберите один из серверов и нажмите кнопку Connect to the VPN Server.

Если выбранный сервер VPN Gate поддерживает протоколы TCP и UDP, то появится следующий экран. Выберите один из протоколов.

3. Интернет без ограничений

Когда подключение VPN установлено, в системе Windows создается Виртуальный Сетевой Адаптер - VPN Client Adapter - VPN. Этот адаптер получит IP-адрес, который начинается с “10.211”. Виртуальный адаптер получит адрес шлюза по умолчанию.

Вы сможете проверить конфигурацию сети, запустив команду ipconfig /all в Командной строке Windows.

Когда соединение установлено, весь сетевой трафик будет проходить проходить через VPN-сервер. Убедиться в этом вы сможете с помощью команды tracert 8.8.8.8 в командной строке Windows.

Как показано на скриншоте выше, если пакеты проходят для "10.211.254.254", значит ваше подключение ретранслируется через один из серверов VPN Gate. Вы также можете перейти на основную страницу VPN Gate, чтобы посмотреть глобальный IP-адрес. Вы сможете посмотреть видимое из сети местоположение, которое будет отличаться от вашей фактической локации.

При подключении к VPN вы сможете посещать заблокированные веб-сайты и играть в заблокированные игры.

Пользователям устройств Mac, iPhone / iPad или Android нужно выбрать другой способ для подключения:

Установил SoftEther VPN Server на VPS, установил SoftEther VPN Server Manager for Windows в свою систему Windows 7. Создал Virtual Hub, соединение настроил через SecureNAT.

Настройки SecureNAT сейчас такие:

Установил SoftEther VPN Client Manager. Создал в нём виртуальный сетевой адаптер. Подключился к созданному VPN, всё нормально работает, IP сменился.

Сейчас VPN работает по протоколу SSL-VPN.

Я за NAT провайдера. IP у меня "серый", порты для входящих соединений закрыты.

Нужно чтобы у меня работали входящие соединения через созданный VPN. Нужно пробросить 10 любых портов, чтобы можно было принимать входящие соединения. Открыть порты для входящих соединений основная цель создания этого VPN.

venet0 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00

inet addr:127.0.0.2 P-t-P:127.0.0.2 Bcast:0.0.0.0 Mask:255.255.255.255

UP BROADCAST POINTOPOINT RUNNING NOARP MTU:1500 Metric:1

RX packets:299706 errors:0 dropped:0 overruns:0 frame:0

TX packets:345868 errors:0 dropped:18175 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:51733308 (49.3 MiB) TX bytes:62683391 (59.7 MiB)

Hub у меня создан

В клиенте создан виртуальный адаптер

tap_soft Link encap:Ethernet HWaddr 00:ac:b5:ea:38:d0

inet addr:192.168.7.1 Bcast:192.168.7.255 Mask:255.255.255.0

inet6 addr: fe80::2ac:b5ff:feea:38d0/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:17803 errors:0 dropped:0 overruns:0 frame:0

TX packets:23272 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:500

RX bytes:4296852 (4.0 MiB) TX bytes:15860057 (15.1 MiB)

venet0 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00

inet addr:127.0.0.2 P-t-P:127.0.0.2 Bcast:0.0.0.0 Mask:255.255.255.255

inet6 addr: 2a00:dcc0:eda:88:245:71:c8a0:53f8/128 Scope:Global

UP BROADCAST POINTOPOINT RUNNING NOARP MTU:1500 Metric:1

RX packets:38496 errors:0 dropped:0 overruns:0 frame:0

TX packets:38745 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:20965928 (19.9 MiB) TX bytes:21860811 (20.8 MiB)

Подключение по L2TP/IpSec через стандартное из Windows нормально установилось.

Через OpenVPN-клиент подключился к OpenVPN.

Только SSTP не заработало.

Результаты следующие:

Напрямую, на внешнюю сетевую сервера: 119 Mbits/sec

Соединение с помощью Cisco AnyConnect: 10.6 Mbits/sec

Соединение встроенное с сервером L2TP/IPSec 18.9 Mbits/sec

Соединение встроенное с сервером SoftEther VPN,

в режиме L2TP/IPSec 15.6 Mbits/sec

Клиент SoftEther VPN с Win2003 SoftEther VPN 17.5 Mbits/sec

Клиент SoftEther VPN с Debian SoftEther VPN 19.0 Mbits/sec

Клиент SoftEther VPN с CentOS SoftEther VPN 19.6 Mbits/sec

Вот такие, в общем, дела

Существенного выигрыша по скорости, обещанной на офсайте,

я как-то не заметил. Проигрыша, впрочем, тоже.

Читайте также: