Сменить хозяина схемы windows 2016

Итак, контроллер (в моем случае DС3), установлен, об этом здесь, далее имеет смысл приступить к переносу ролей с DC1 на DC3. Сначала сами роли FSMO, ну а потом, все дополнительные роли, которые выполнял сам сервер DC1.

У нас две роли на уровне леса и три роли на уровне домена (в текущем случае и лес и домен один).

1. Schema Master (Хозяин схемы) / Лес / Содержит в себе схему леса.

2. Domain Namiпg Master (Хозяин именования доменов) / Лес / Управляет именами доменов.

3. lnfrastructure Master Домен (Хозяин инфраструктуры) / Домен / Обеспечивает меж-доменные ссылки на объекты.

4. PDC Emulator (Эмулятор основного контроллера домена) / Домен / Отвечает за время в лесу.

Обрабатывает изменения паролей, Является точкой подключения для управления объектами GPO, Блокирует учетные записи.

5. RID Master (Хозяин относительных идентификаторов (RID)) / Домен / Управляет и пополняет пулы RID (relative identifier — относительный идентификатор).

Для начала убеждаемся, что учетка, под которой передаем роли, входит во все админские группы, иначе передать их просто не получится.

В моем случае роли уже передали, поэтому я просто напишу уже постфактум, какие действия были выполнены.

Смотрим список имеющихся контроллеров домена: dsquery server -forest

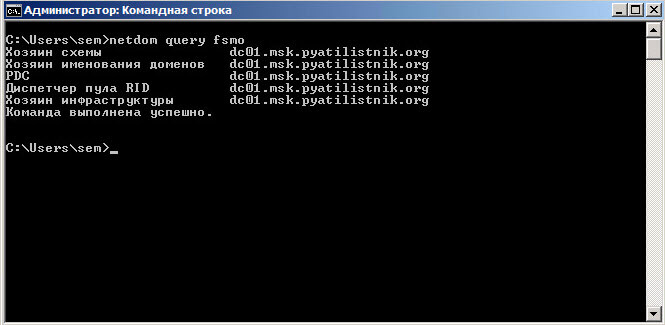

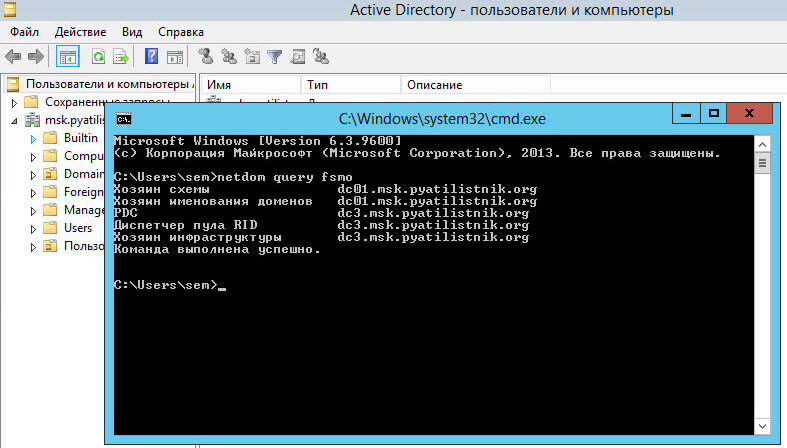

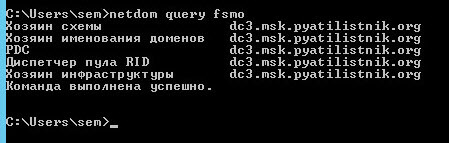

Проверим, кто является владельцем ролей FSMO: netdom query fsmo

Здесь видно, что все роли уже на DC3 (это уже новый контроллер), так как я пишу постфактум, соответственно первоначально все эти роли принадлежали контроллеру DC1

Роли можно переносить через GUI, а можно при помощи утилиты NTDSUTIL (инструмент управления и обслуживания каталога Active Directory). Для этого сначала надо зарегистрировать библиотеку управления схемой Active Directory (schmmgmt.dll), иначе роль Schema перенести не удастся.

regsvr32 schmmgmt.dll

Библиотека подключена, переносим роли:

ntdsutil

Выбираем сервер которому хотим передать роли:

roles

connections

connect to server DC3

q

Получаем приглашение к управлению ролями:

transfer naming master

transfer infrastructure master

transfer rid master

transfer schema master

transfer pdc

q

Подтверждаем передачу каждой роли.

На тоже самое можно взглянуть и через графический интерфейс:

Итак, роли переданы, так как сменился PDC (был DC1, стал DC3), отвечающий за время, и являющийся в нашем случае, основным NTP сервером, имеет смысл выполнить следующую рекомендацию:

-На бывшем PDC Emulator (DC1), выполним:

w32tm /config /syncfromflags:domhier /reliable:no /update

net stop w32time

net start w32time

-Передали роль PDC Emulator на новый контроллер домена (DC3).

-На новом PDC Emulator (DC3), выполним:

w32tm /config /manualpeerlist:PEERS /syncfromflags:manual /reliable:yes /update

Всем привет, сегодня расскажу как передать fsmo роли другому контроллеру домена Active Directory. Что такое fsmo роли читайте тут. Так же мы уже рассматривали как определить FSMO хозяева операций. Задача следующая у нас есть домен Active Directory с контроллерами домена Windows Server 2008R2, мы с вами установили контроллер под управлением Windows Server 2012 R2. Нам нужно передать ему роли fsmo и в будущем заменить все W2008R2 на W2012R2.

Есть 3 домена dc01 и dc02 это контроллер домена windows 2008 r2 и dc3 это новый с Windows Server 2012 R2. Посмотрим кто хозяин ролей, делается это с помощью команды в командной строке:

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-01

Первый способ который будет рассмотрен в первой части это через оснастки.

Как передать fsmo роли другому контроллеру домена Active Directory через оснастки

Передача ролей fsmo через оснастки самый быстрый и наглядный метод.

Передача PDC, Диспетчер пула RID, Хозяин инфраструктуры.

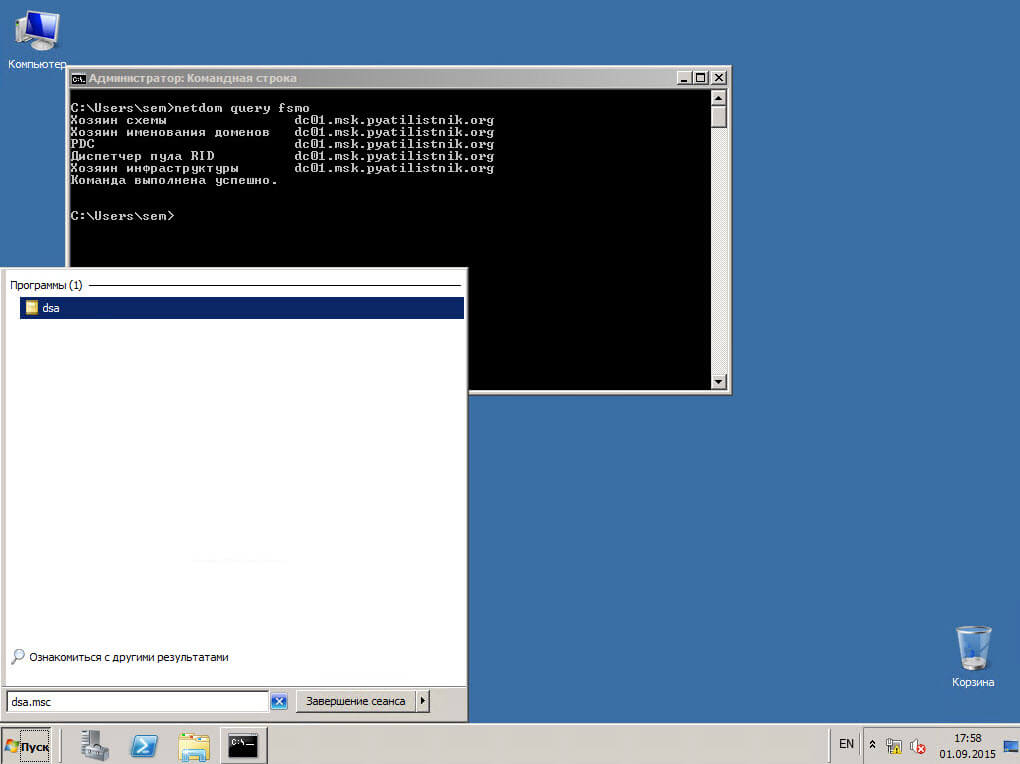

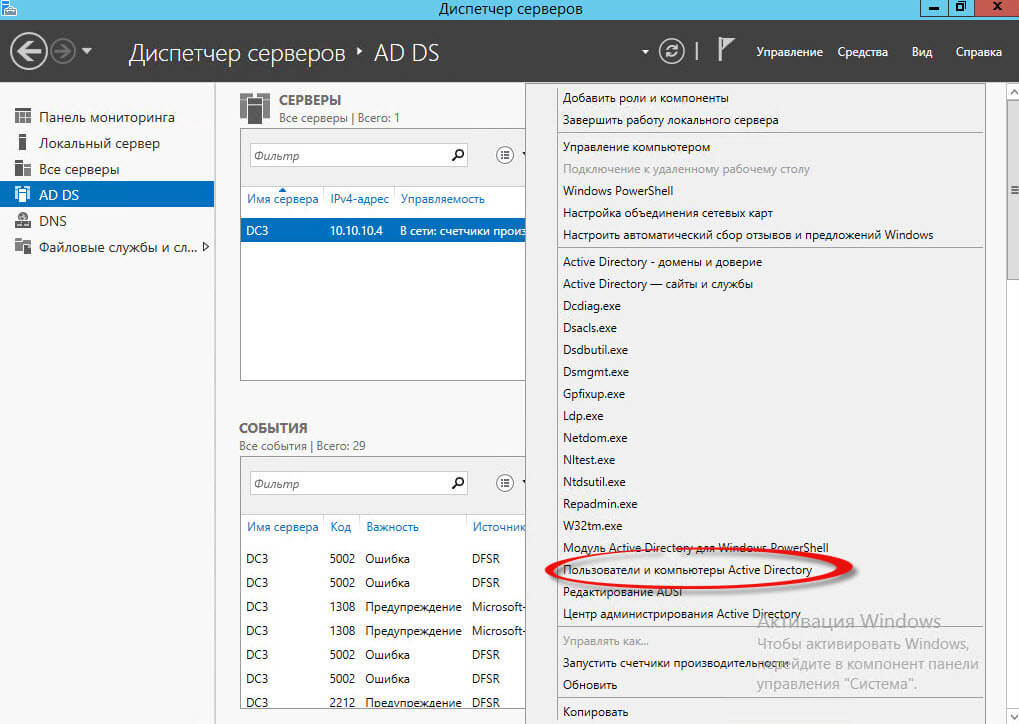

Открываем оснастку Active Directory Пользователи и компьютеры, это можно сделать через пуск набрав dsa.msc.

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-02

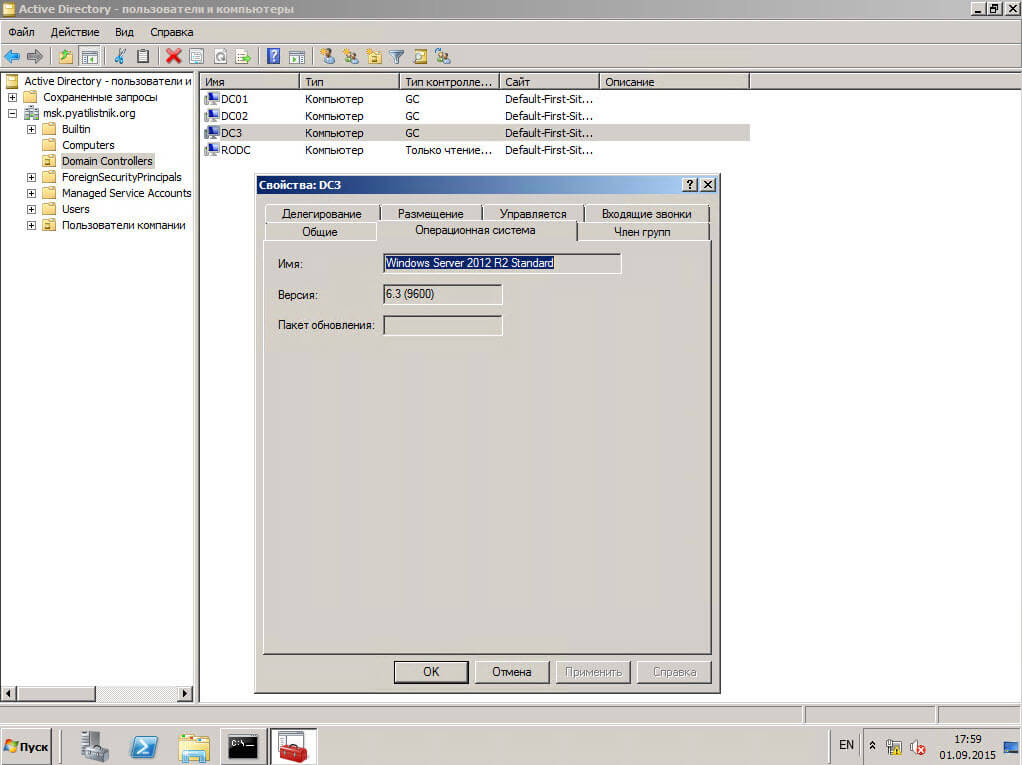

Видим 3 DC контроллера, у dc3 стоит windows Server 2012 R2

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-03

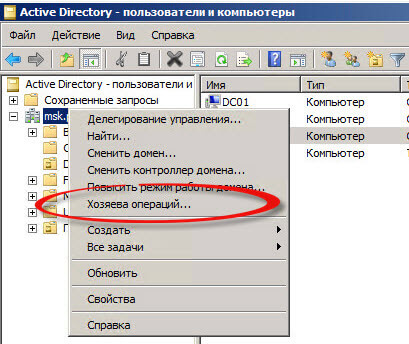

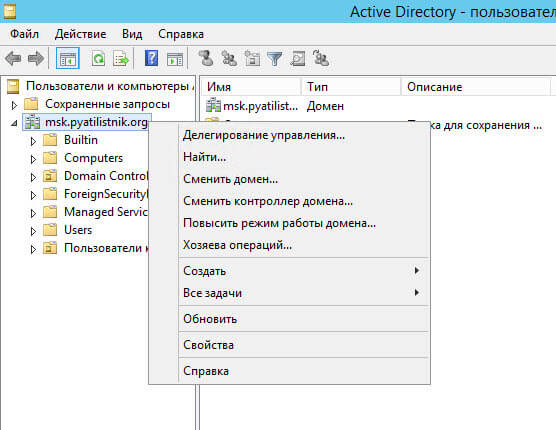

Щелкаем правым кликом на уровне домена и выбираем Хозяева операций

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-04

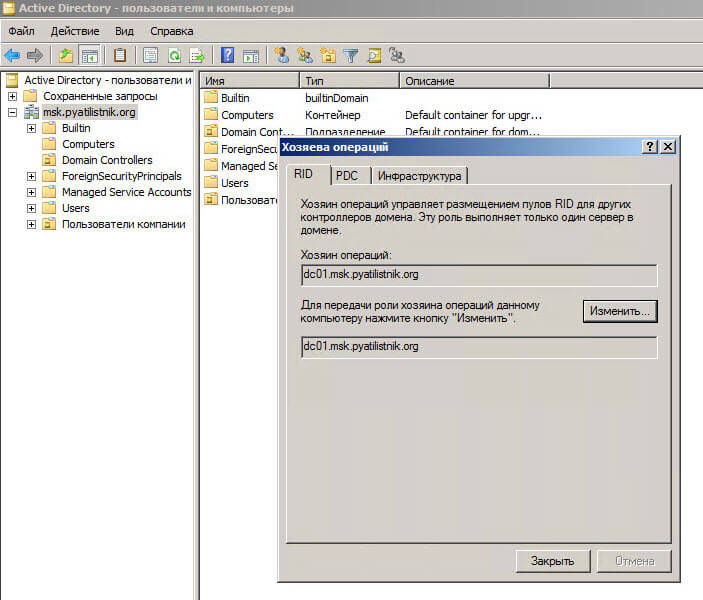

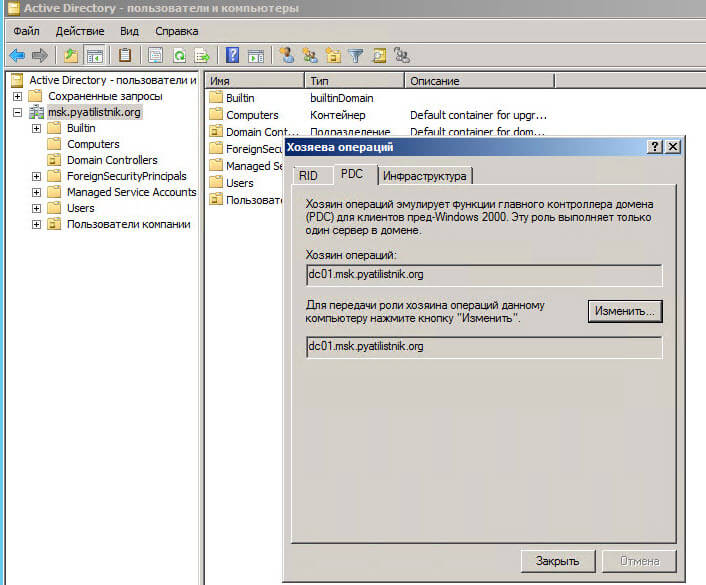

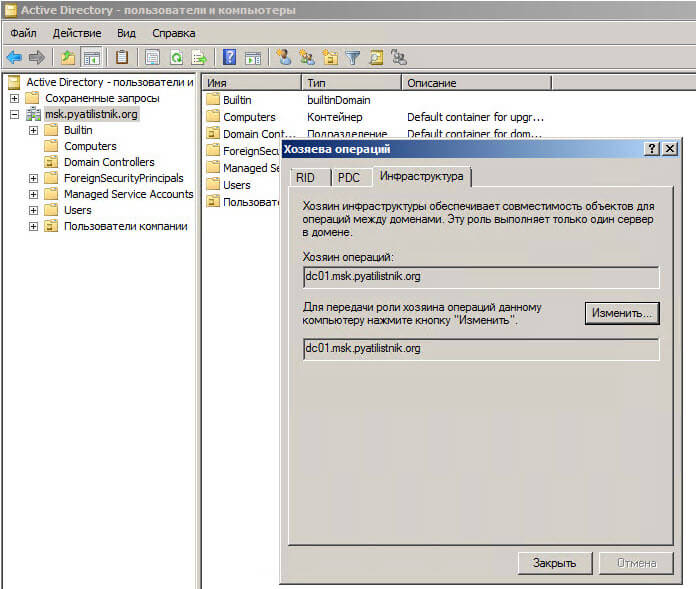

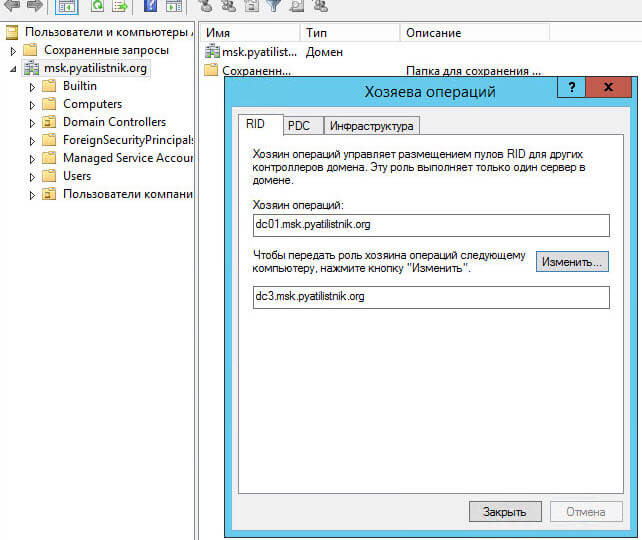

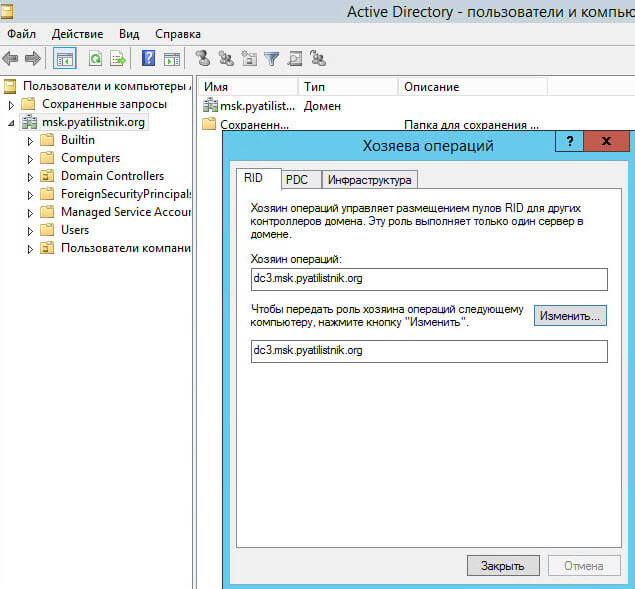

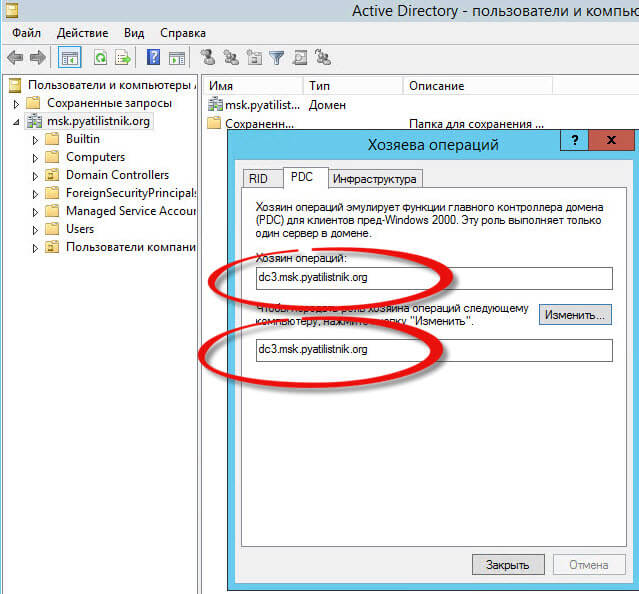

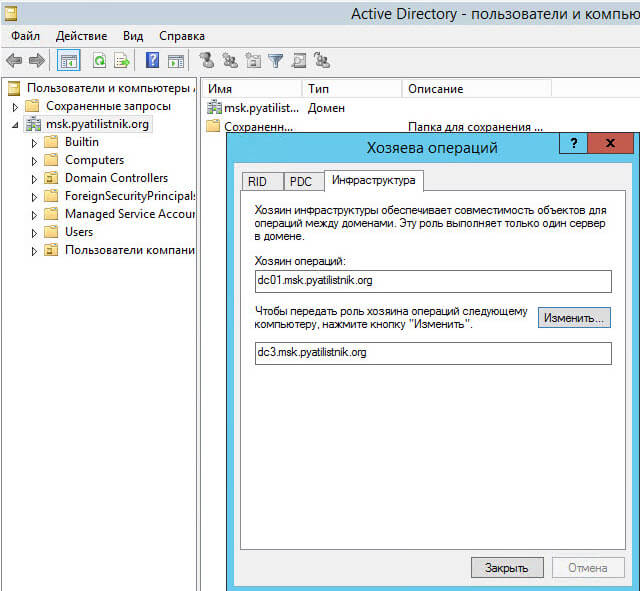

Видим, что реально PDC, Диспетчер пула RID, Хозяин инфраструктуры держит DC01

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-05

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-06

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-07

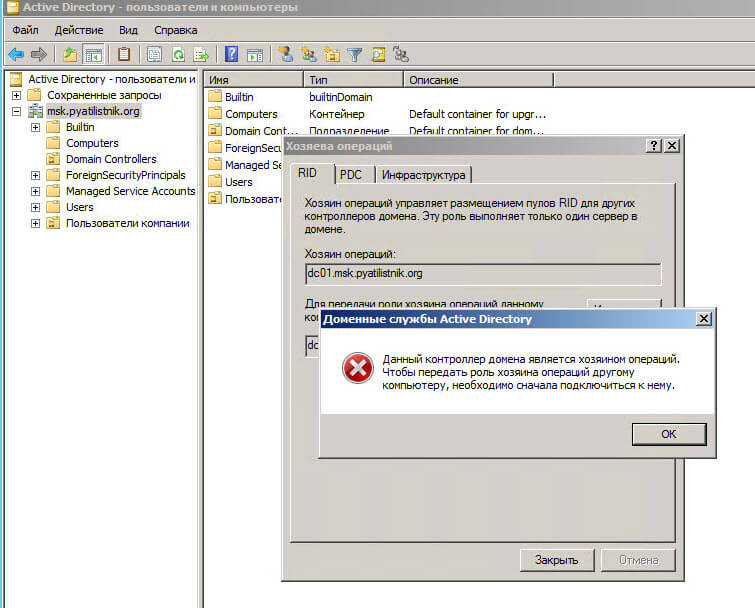

Если вы нажмете кнопку изменить, то выскочит ошибка:

Данный контроллер домена является хозяином операций. Чтобы передать роль хозяина операций другому компьютеру, необходимо сначала подключиться к нему.

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-08

Из этого следует что для захвата нужно выбрать контроллер куда мы будем передавать роли, у меня это dc3.

Переходим на dc3 и открываем тоже ADUC

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-09

Выбираем хозяева операций

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-10

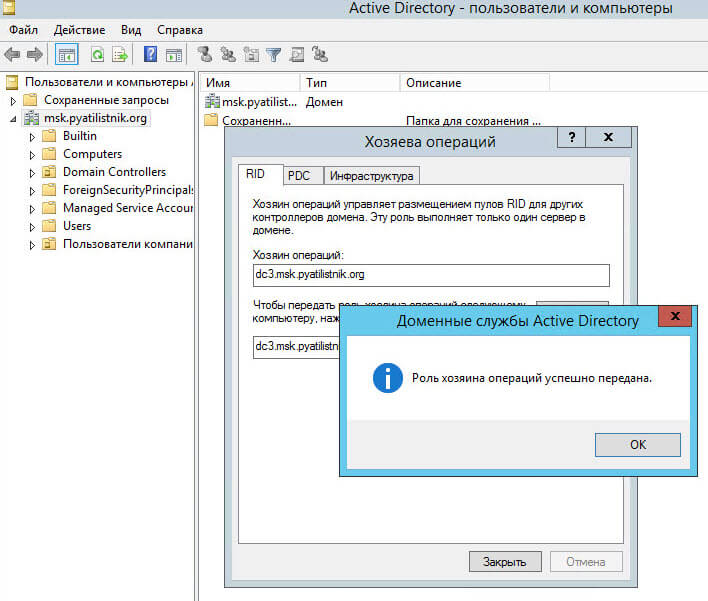

Видим текущий хозяин RID это dco1 и кому передаем это dc3, жмем изменить.

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-11

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-12

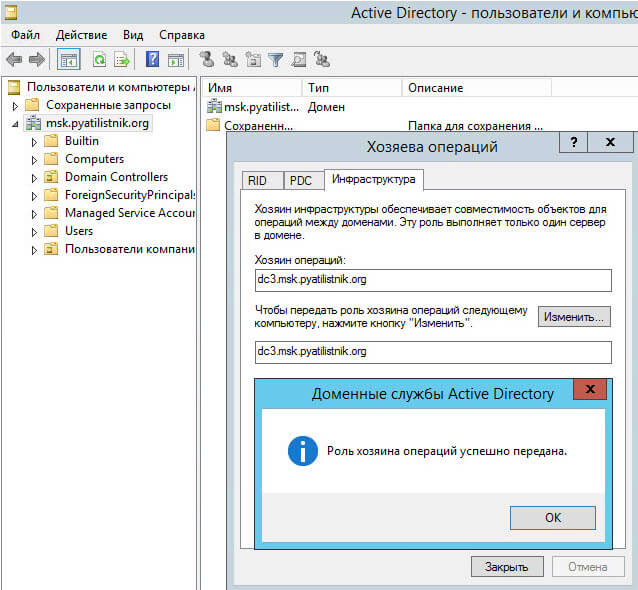

Роль успешна передана

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-13

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-14

Тоже самое проделаем с PDC мастером

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-15

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-16

и с Инфраструктурой

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-17

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-18

Посмотрим кто хозяин ролей, делается это с помощью команды в командной строке:

и видим три роли fsmo принадлежат dc3

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-19

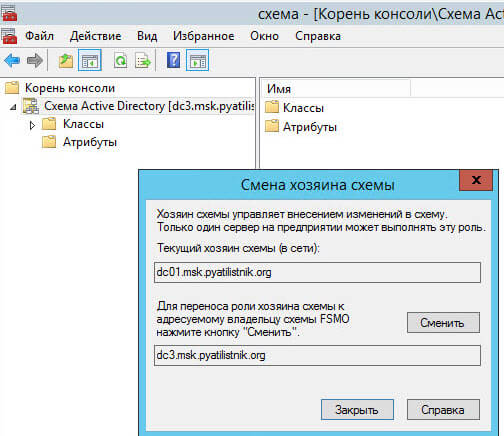

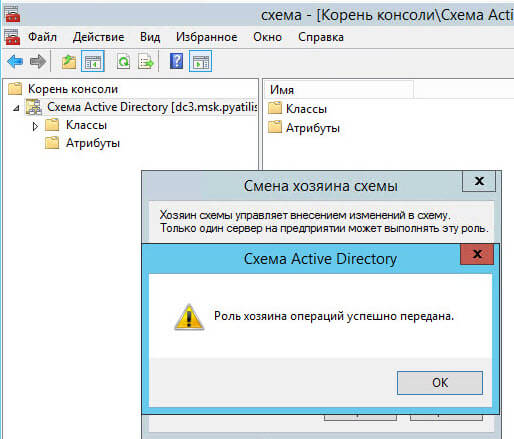

Передача Schema master (мастера схемы)

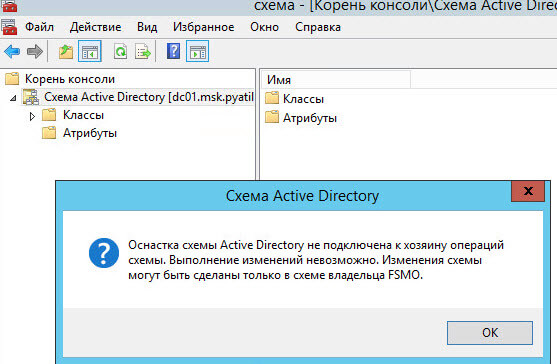

Открываем оснастку Active Directory Схема, как ее добавить Active Directory Схема читаем тут.

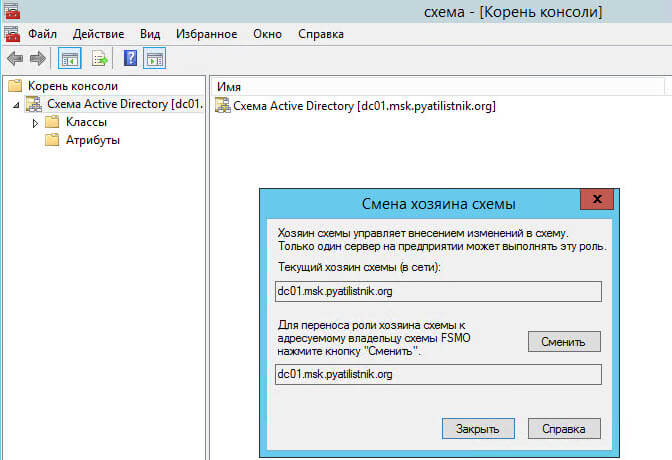

правым кликом по корню и выбираем Хозяин операций

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-20

Мы подключимся к dc01. Нажимаем сменить

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-21

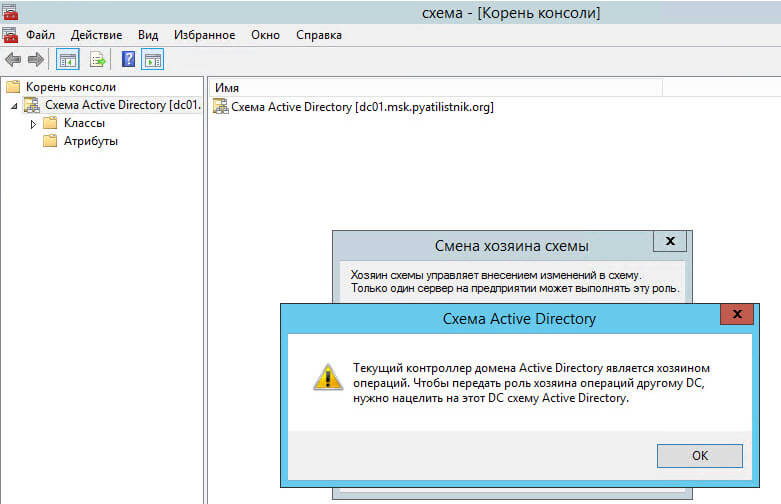

и получаем предупреждение: Текущий контроллер домена Active Directory является хозяином операций. Чтобы передать роль хозяина операций другому DC, нужно нацелить на этот DC схему AD,

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-22

Закрываем его. Щелкаем правым кликом опять по корню и выбираем Сменить контроллер домена Active Directory.

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-23

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-24

Снова выбираем хозяина схемы и видим, что теперь сменить дает.

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-25

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-26

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-27

Посмотрим кто хозяин ролей, делается это с помощью команды в командной строке:

и видим уже 4 роли у dc3

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-28

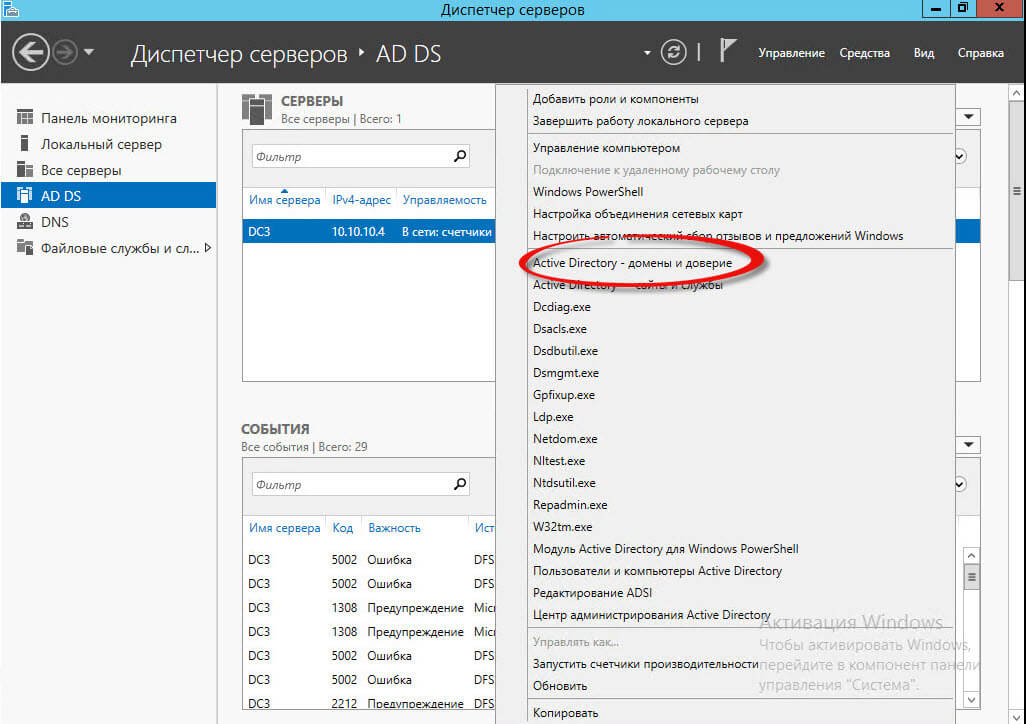

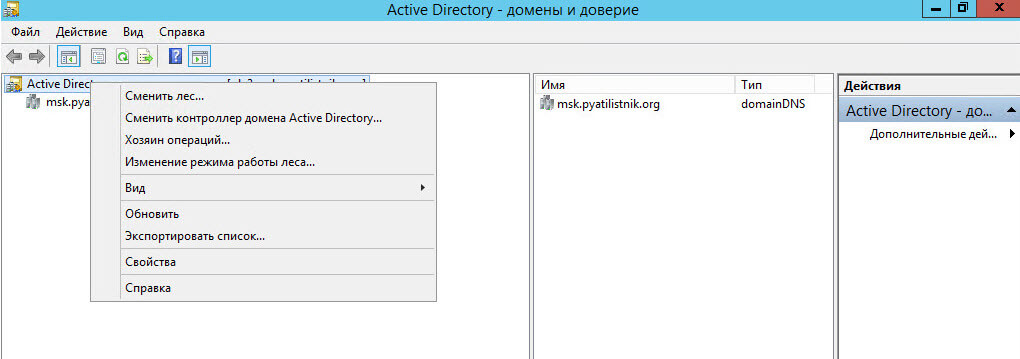

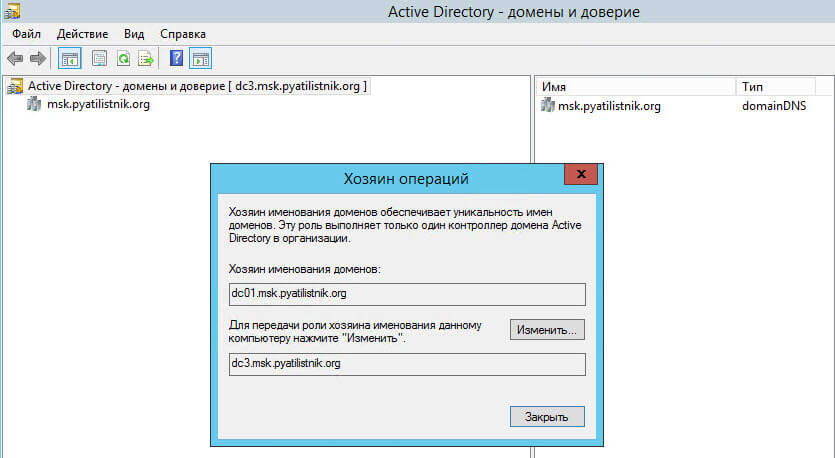

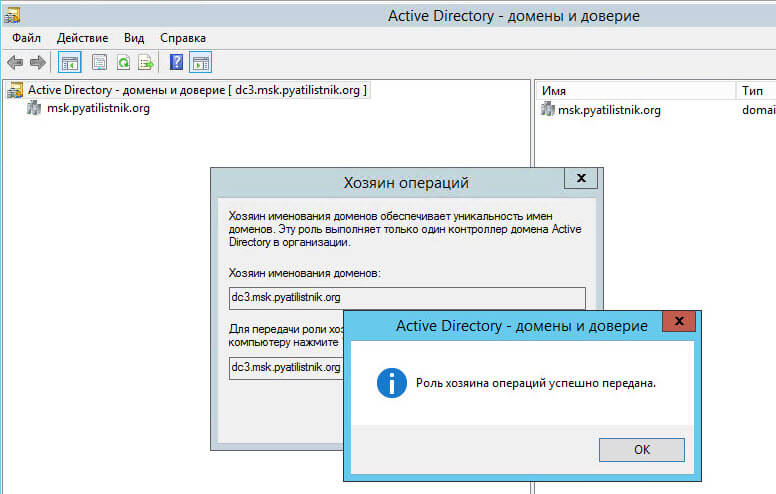

Передача Хозяина именования доменов

Открываем оснастку Active Directory домены и доверие

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-29

Выбираем хозяин операций

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-30

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-31

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-32

Роль успешно передана

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-33

Теперь все роли FSMO у контроллер домена windows 2012 r2.

Как передать fsmo роли другому контроллеру домена Active Directory - 1 часть-34

Вот так вот просто передать fsmo роли другому контроллеру домена Active Directory. Советую почитать Как передать fsmo роли другому контроллеру домена Active Directory - 2 часть через командную строку.

При создании домена, по умолчанию все роли назначаются первому контроллеру домена в лесу. Переназначение ролей требуется крайне редко. Microsoft рекомендует использовать передачу ролей FSMO в следующих случаях:

• Плановое понижение роли контроллера домена, являющегося обладателем ролей FSMO, например с целью вывода сервера из эксплуатации;

• Временное отключение контроллера домена, например для выполнения профилактических работ. В этом случае его роли должны быть назначены другому, работающему контроллеру домена. Это особенно необходимо при отключении эмулятора PDC. Временное отключение остальных хозяев операций в меньшей степени сказывается на работе AD.

Захват ролей FSMO производится в следующих случаях:

• Если в работе текущего обладателя роли FSMO возникли сбои, препятствующие успешному выполнению функций, присущих данной роли, и не дающие выполнить передачу роли;

• На контролере домена, являвшемся обладателем роли FSMO, переустановлена или не загружается операционная система;

• Роль контроллера домена, являвшегося обладателем роли FSMO, была принудительно понижена с помощью команды dcpromo /forceremoval .

Примечание. Начиная с Windows Server 2003 SP1 при выполнении команды dcpromo /forceremoval осуществляется проверка, имеет ли контроллер домена роль хозяина операций, является DNS-сервером или сервером глобального каталога. Для каждой из этих ролей будет получено уведомление с указаниями по выполнению соответствующих действий.

В том случае, если в домене два или более контроллеров, первым делом нам необходимо выяснить, кто является обладателем каждой из ролей FSMO. Это достаточно просто сделать с помощью команды netdom query fsmo

Ну а теперь приступим к передаче ролей. Есть несколько вариантов действий, рассмотрим их все по порядку. Вариант первый, самый простой и доступный.

Добровольная передача ролей FSMO с помощью оснасток управления Active Directory

Далее подтверждаем перенос роли

И смотрим на результат. Дело сделано, роль передана другому серверу.

С ролью Schema Master дела обстоят несколько сложнее. Для передачи этой роли необходимо предварительно зарегистрировать в системе библиотеку управления схемой Active Directory. Делается это с помощью команды regsvr32 schmmgmt.dll , введенной в окне Выполнить (Run).

Затем открываем консоль MMC и добавляем в нее оснастку Схема Active Directory .

Ну а дальше заходим в оснастку и действуем аналогично предыдущим примерам.

Если по каким то причинам не удается передать роли с помощью графических оснасток, а также для любителей командной строки есть второй вариант:

Добровольная передача ролей fsmo при помощи Ntdsutil

ntdsutil.exe – утилита командной строки, предназначенная для обслуживания каталога Active Directory. Она представляет из себя мощный инструмент управления, и в число ее возможностей входит передача и захват ролей FSMO.

Для передачи ролей заходим на любой контролер домена, расположенный в том лесу, в котором следует выполнить передачу ролей FSMO. Рекомендуется войти в систему на контроллере домена, которому назначаются роли FSMO. Запускаем командную строку и вводим команды в такой последовательности:

После успешного подключения к серверу мы получаем приглашение к управлению ролями (fsmo maintenance), и можем начать передавать роли :

Для завершения работы Ntdsutil вводим команду q и нажимаем Ввод.

Примечание. Начиная с Windows Server 2008R2 команда для передачи роли хозяина доменных имен transfer naming master.

В качестве примера передадим роль Infrastructure Master серверу SRV2 и проверим результат.

Ну и третий, самый печальный вариант развития событий:

Принудительное назначение ролей fsmo при помощи Ntdsutil

Принудительное назначение, или захват ролей производятся только в случае полного выхода из строя сервера, с невозможностью его восстановления. Если возможно, лучше восстановить работоспособность вышедшего из строя контроллера домена, которому назначены роли FSMO. Сама процедура захвата не особо отличается от передачи ролей. Заходим на контроллер домена, которому хотим передать роли и последовательно вводим в командной строке:

Для захвата ролей FSMO используется команда seize

Примечание. Начиная с Windows Server 2008R2 команда для захвата роли хозяина доменных имен seize naming master.

В качестве примера отберем у сервера SRV2 переданную ему роль Infrastructure Master и передадим ее серверу DC1. Как видно из примера, сначала предпринимается попытка передачи роли, и только в случае невозможности этого действия осуществляется захват.

И еще несколько важных моментов, которые нужно учесть при передаче\захвате ролей FSMO:

В этой статье описывается, когда и как переносить или использовать роли гибких однообъемных операций (FSMO).

Применяется к: Windows Server 2019, Windows Server Standard 2016, Windows Server Essentials 2016, Windows Server Datacenter 2016

Исходный номер КБ: 255504

Дополнительная информация

В лесу служб домена Active Directory (AD DS) существуют определенные задачи, которые должен выполнять только один контроллер домена (DC). DCs, которые назначены для выполнения этих уникальных операций, известны как держатели ролей FSMO. В следующей таблице перечислены роли FSMO и их размещение в Active Directory.

| Роль | Область | Контекст именования (раздел Active Directory) |

|---|---|---|

| Хозяин схемы. | Forest-wide | CN=Schema,CN=configuration,DC=<forest root domain> |

| Мастер именования домена | Forest-wide | CN=configuration,DC=<forest root domain> |

| Эмулятор PDC | Все домены | DC=<domain> |

| Мастер RID | Все домены | DC=<domain> |

| Мастер инфраструктуры | Все домены | DC=<domain> |

Дополнительные сведения о держателях ролей fSMO и рекомендациях по размещению ролей см. в дополнительных сведениях о размещении и оптимизации FSMO в контроллерах домена Active Directory.

Разделы приложения Active Directory, которые включают разделы приложений DNS, имеют ссылки на роли FSMO. Если раздел приложения DNS определяет владельца для роли мастера инфраструктуры, для удаления этого раздела приложения нельзя использовать Ntdsutil, DCPromo или другие средства. Дополнительные сведения см. в примере dcPROMO demotion fails if unable to contact the DNS infrastructure master.

Когда dc, который действует как держатель ролей, начинает работать (например, после сбоя или остановки), он не сразу возобновляет себя как держатель ролей. Dc ждет, пока получит входящие репликации для контекста именования (например, владелец роли схемы ждет получения входящие репликации раздела Схемы).

Сведения, которые передаются DCs в рамках репликации Active Directory, включают удостоверения текущих держателей ролей FSMO. Когда только что запущенный DC получает входящие сведения о репликации, он проверяет, является ли он по-прежнему держателем ролей. Если это так, он возобновляет типичные операции. Если реплицированная информация указывает на то, что в качестве держателя ролей действует другой DC, вновь запущенный DC отостановит свое право собственности на роль. Такое поведение снижает вероятность того, что домен или лес будут иметь дублирующиеся держатели ролей FSMO.

Операции AD FS сбой, если им требуется держатель ролей, и если вновь запущенный держатель ролей является, по сути, держателем ролей и он не получает репликацию входящие.

В результате поведение похоже на то, что произойдет, если держатель ролей был в автономном режиме.

Определение передачи или захвата ролей

В типичных условиях все пять ролей должны быть назначены "живым" DCs в лесу. При создании леса Active Directory мастер установки Active Directory (Dcpromo.exe) назначает все пять ролей FSMO первому домену dc, который он создает в корневом домене леса. При создании домена ребенка или дерева Dcpromo.exe три роли для всей области домена первой dc в домене.

DCs продолжают владеть ролями FSMO, пока они не будут назначены с помощью одного из следующих методов:

- Администратор перенаправление роли с помощью средства администрирования GUI.

- Администратор перенаправление роли с помощью ntdsutil /roles команды.

- Администратор изящно понижал значение DC, удерживаемого ролью, с помощью мастера установки Active Directory. Этот мастер перенаменовыв все локальные роли в существующий DC в лесу.

- Администратор понизит значение DC с удержанием ролей с помощью dcpromo /forceremoval команды.

- Dc закрывается и перезапуск. При перезапуске dc он получает входящие сведения о репликации, которые указывают на то, что другой DC является держателем ролей. В этом случае вновь запущенный DC отостановит роль (как описано выше).

Если держатель ролей FSMO испытывает сбой или иным образом выходит из строя перед передачей ролей, необходимо захватить и передать все роли в соответствующий и здоровый DC.

Рекомендуем перенести роли FSMO в следующих сценариях:

- Текущий держатель ролей работает и может быть доступ к сети новым владельцем FSMO.

- Вы изящно демолизуйте dc, который в настоящее время владеет ролями FSMO, которые необходимо назначить определенному DC в лесу Active Directory.

- Dc, который в настоящее время владеет ролями FSMO, отключен для планового обслуживания, и для живых компьютеров необходимо назначить определенные роли FSMO. Возможно, вам придется перенести роли для выполнения операций, влияющих на владельца FSMO. Это особенно актуально для роли PDC Emulator. Это менее важная проблема для главных ролей RID, главных ролей имен домена и главных ролей схемы.

Рекомендуется использовать роли FSMO в следующих сценариях:

Текущий держатель ролей испытывает операционную ошибку, которая не позволяет успешно завершить операцию, зависимую от FSMO, и вы не можете передать роль.

Вы используете команду для принудительного понижения dcpromo /forceremoval dc, который владеет ролью FSMO.

Команда dcpromo /forceremoval оставляет роли FSMO в недействительном состоянии до тех пор, пока они не будут назначены администратором.

Операционная система на компьютере, которая изначально владела определенной ролью, больше не существует или была переустановлена.

- Рекомендуется использовать все роли только в том случае, если предыдущий держатель ролей не возвращается в домен.

- Если роли FSMO должны быть захвачены в сценариях восстановления леса, см. в статье Шаг 5 в Выполнить начальное восстановление в разделе Восстановление первого записывают контроллер домена в каждом разделе домена.

- После передачи роли или захвата новый держатель ролей не действует немедленно. Вместо этого новый держатель ролей ведет себя как перезапущенный держатель ролей и ждет свою копию контекста именования для роли (например, раздела домена), чтобы завершить успешный цикл репликации входящие. Это требование репликации помогает убедиться, что новый держатель ролей будет как можно более современным, прежде чем он будет принимать меры. Это также ограничивает окно возможностей для ошибок. Это окно включает только изменения, которые предыдущий держатель ролей не завершил репликацию на другие DCs до отключения. Список контекста имен для каждой роли FSMO см. в таблице в разделе Дополнительные сведения.

Определение нового держателя ролей

Лучшим кандидатом для нового держателя ролей является dc, отвечающий следующим критериям:

- Он находится в том же домене, что и предыдущий держатель ролей.

- Он имеет последний реплицированный рукописный экземпляр раздела ролей.

Например, предположим, что вам необходимо перенести главную роль схемы. Главная роль схемы является частью раздела схемы леса (cn=Schema, cn=Configuration,dc=). <forest root domain> Лучшим кандидатом для нового держателя ролей является dc, который также находится в корневом домене леса и на том же сайте Active Directory, что и текущий держатель ролей.

Не помещай главную роль инфраструктуры в тот же DC, что и глобальный сервер каталогов. Если мастер инфраструктуры работает на глобальном сервере каталогов, он прекращает обновление сведений об объектах, так как не содержит ссылок на объекты, которые он не удерживает. Это потому, что сервер глобального каталога содержит частичную реплику каждого объекта в лесу.

Чтобы проверить, является ли dc также глобальным сервером каталогов, выполните следующие действия:

- Выберите сайты и службы Active > > > Directory Для начните программы администрирования.

- В области навигации дважды щелкните Сайты, а затем найдите соответствующий сайт или выберите имя первого сайта по умолчанию, если другие сайты недоступны.

- Откройте папку Servers и выберите dc.

- В папке DC дважды щелкните NTDS Параметры.

- В меню Действия выберите Свойства.

- На вкладке Общие см. в поле "Глобальный каталог", чтобы узнать, выбран ли он.

Дополнительные сведения см. в статьях:

Захват или передача ролей FSMO

Вы можете использовать Windows PowerShell или Ntdsutil для захвата или передачи ролей. Сведения и примеры использования PowerShell для этих задач см. в примере Move-ADDirectoryServerOperationMasterRole.

Если вам необходимо использовать главную роль RID, рассмотрите возможность использования комлета Move-ADDirectoryServerOperationMasterRole вместо Ntdsutil.exe утилиты.

Чтобы избежать риска дублирования SID-данных в домене, Ntdsutil при захвате роли мастера RID прибавляет следующий доступный RID в пуле на 10 000. Это поведение может привести к полному потреблению лесом доступных диапазонов для значений RID (также известных как rid burn). В отличие от этого, если вы используете комлет PowerShell, чтобы захватить главную роль RID, следующий доступный RID не влияет.

Чтобы использовать или передать роли FSMO с помощью утилиты Ntdsutil, выполните следующие действия:

- Рекомендуется войти в dc, которому назначается роль FSMO.

- Для передачи главных ролей имени схемы или именования домена пользователь должен быть членом группы администраторов Enterprise администраторов, а также членом группы администраторов домена домена, в которой передаются эмулятор PDC, мастер RID и главные роли инфраструктуры.

Выберите > запуск, введите ntdsutil в поле Open, а затем выберите ОК.

Введите роли и нажмите кнопку Ввод.

Чтобы увидеть список доступных команд на любом из подсказок в утилите Ntdsutil, введите ?, а затем нажмите Ввод.

Введите подключения и нажмите кнопку Ввод.

Введите подключение <servername> к серверу и нажмите кнопку Ввод.

В этой команде имеется имя dc, на которое необходимо <servername> назначить роль FSMO.

На запросе подключения к серверу введите q и нажмите кнопку Ввод.

Выполните одно из указанных ниже действий.

Чтобы передать роль: <role> введите передачу и нажмите кнопку Ввод.

В этой команде <role> находится роль, которую необходимо передать.

Чтобы захватить роль: введите захват, <role> а затем нажмите ввод.

В этой команде <role> есть роль, которую нужно захватить.

Например, чтобы захватить главную роль RID, введите захватить мастер избавления. Исключения для роли эмулятора PDC, синтаксис которой захватить pdc, и мастер имен домена, синтаксис которого захватить мастер именования.

Чтобы увидеть список ролей, которые можно перенести или захватить, введите? в запросе на техническое обслуживание fsmo, а затем нажмите кнопку Введите или см. список ролей в начале этой статьи.

В запросе на техническое обслуживание fsmo введите q и нажмите кнопку Ввод, чтобы получить доступ к запросу ntdsutil. Введите q и нажмите кнопку Ввод, чтобы выйти из утилиты Ntdsutil.

Соображения при восстановлении или удалении предыдущих держателей ролей

Если вы планируете использовать восстановленный компьютер в качестве постоянного тока, рекомендуется перестроить компьютер в DC с нуля, а не восстанавливать dc из резервного копирования. Процесс восстановления снова восстановит DC в качестве держателя ролей.

Возвращение отремонтированного компьютера в лес в качестве dc

Выполните одно из указанных ниже действий.

- Формат жесткого диска бывшего держателя ролей, а затем Windows на компьютере.

- Принудительно понизить прежний держатель ролей до сервера-члена.

На другом dc в лесу используйте Ntdsutil для удаления метаданных для бывшего держателя ролей. Дополнительные сведения см. в обзоре Очистка метаданных сервера с помощью Ntdsutil.

После очистки метаданных можно перезавести компьютер на dc и передать ему роль.

Удаление компьютера из леса после удаления его ролей

- Удалите компьютер из домена.

- На другом dc в лесу используйте Ntdsutil для удаления метаданных для бывшего держателя ролей. Дополнительные сведения см. в обзоре Очистка метаданных сервера с помощью Ntdsutil.

Соображения при реинтеграции островов репликации

Если часть домена или леса в течение продолжительного времени не может общаться с остальным доменом или лесом, изолированные разделы домена или леса называются островами репликации. Компьютеры на одном острове не могут реплицироваться с DCs на других островах. В течение нескольких циклов репликации острова репликации не синхронизируются. Если у каждого острова есть собственные держатели ролей FSMO, при восстановлении связи между островами могут возникнуть проблемы.

В большинстве случаев вы можете воспользоваться первоначальным требованием репликации (как описано в этой статье) для отладки дублирующих держателей ролей. Перезапущенный держатель ролей должен отойт от роли, если обнаружит дубликат держателя ролей.

Вы можете столкнуться с обстоятельствами, которые такое поведение не устраняет. В таких случаях информация в этом разделе может быть полезной.

В следующей таблице определяются роли FMSO, которые могут вызывать проблемы, если лес или домен имеет несколько держателей ролей для этой роли:

| Роль | Возможные конфликты между несколькими держателями ролей? |

|---|---|

| Хозяин схемы. | Да |

| Мастер именования домена | Да |

| Мастер RID | Да |

| Эмулятор PDC | Нет |

| Мастер инфраструктуры | Нет |

Эта проблема не влияет на Emulator или мастера инфраструктуры. Эти держатели ролей не сохраняют оперативные данные. Кроме того, мастер инфраструктуры не часто изменяется. Поэтому, если на нескольких островах есть эти держатели ролей, можно реинтегрировать острова, не вызывая долгосрочных проблем.

Мастер схемы, мастер имен домена и мастер RID могут создавать объекты и сохранять изменения в Active Directory. Каждый остров с одним из этих держателей ролей может иметь дублирующиеся и противоречивые объекты схемы, домены или пулы RID к моменту восстановления репликации. Прежде чем реинтегрировать острова, определите, какие держатели ролей необходимо сохранить. Удалите все повторяющиеся мастера схемы, мастера именования доменов и мастера RID, следуя процедурам восстановления, удаления и очистки, которые упоминаются в этой статье.

Читайте также: