Responder kali linux как пользоваться

Хэши, содержащие пароли входа, передаются между компьютерами Windows в локальных Wi-Fi сетях. Перехватив и дешифровав эти хэши с помощью программ Responder и John the Ripper, мы можем узнать учетные данные пользователей, которые потом можно использовать для получения физического доступа к их компьютеру.

Как такая атака реализуется

При взаимодействии с другими устройствами в локальной сети и для разрешения имен хостов этих устройств Windows использует протокол Link-Local Multicast Name Resolution. Любой клиент в локальной сети может взаимодействовать с протоколом LLMNR, чтобы помочь Windows в разрешении имени хоста другого устройства в этой сети.

Уязвимость заключается в готовности Windows принимать запросы от любого устройства в такой сети, даже если такой запрос некорректен. В протокол LLMNR не включена проверка входящих данных, что создает благоприятные условия для ее использования хакерами.

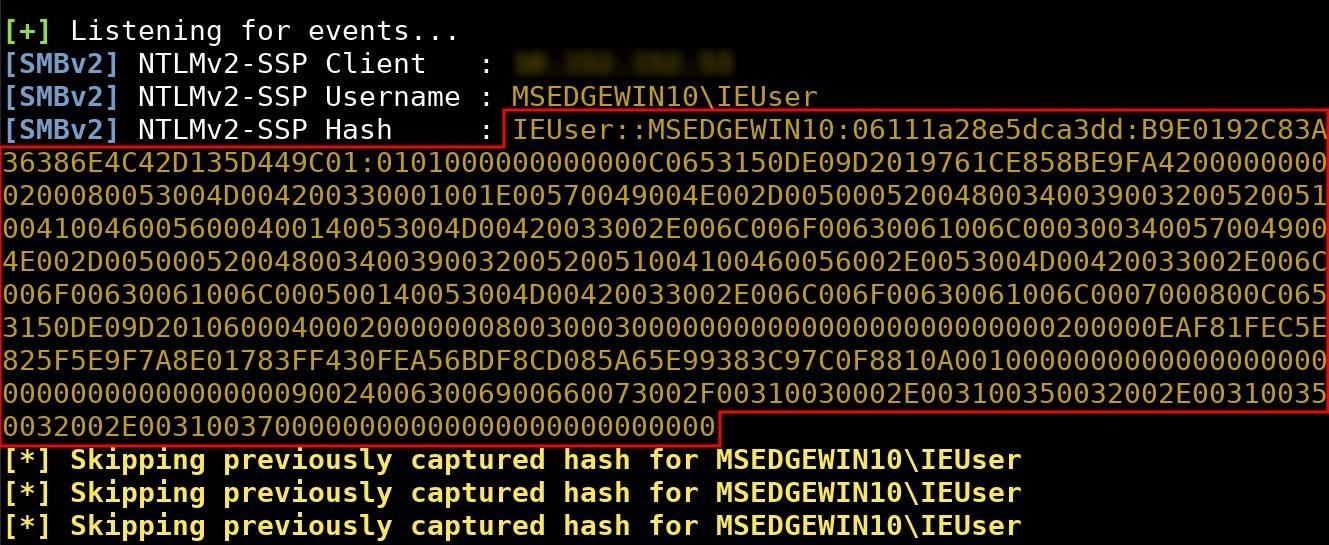

Машина хакера будет прослушивать пакеты в локальной сети на наличие LLMNR-запросов, исходящих с целевого Windows-компьютера, а затем будет отвечать на такой запрос. Полагая, что ответ настоящий, компьютер Windows попытается вступить во взаимодействие с этим сервером, и чтобы открыть сессию отправит на него пароль пользователя в формате хэширования NTLMv2.

Хэши NTLM, используемые LLMNR, очень ценны для хакеров.

Что такое NTLMv2

Учетные данные NTLM основаны на данных, получаемых в процессе входа в систему, и состоят из имени домена, имени пользователя и одностороннего хэша пароля пользователя. NTLM для авторизации пользователей использует шифрование, чтобы не отправлять пароли пользователей в открытом виде по сети.

NTLM версии 2 (NTLMv2), введенная в операционные системы Windows в конце 90-х годов, повышает безопасность NTLM против большого количества спуффинговых атак и брутфорс-атак за счет повышения криптостойкости алгоритма хеширования.

К сожалению, алгоритм хеширования HMAC-MD5, используемый NTLMv2, по-прежнему очень уязвим против брутфорс-атак, позволяя осуществлять десятки миллионов попыток ввода пароля в минуту — такие атаки можно выполнять даже с использованием устаревшего железа и Raspberry Pi.

Читать также: Уязвимость в LXC, позволяющая получить доступ к файлам вне контейнераШаг 1. Установка и использование Responder

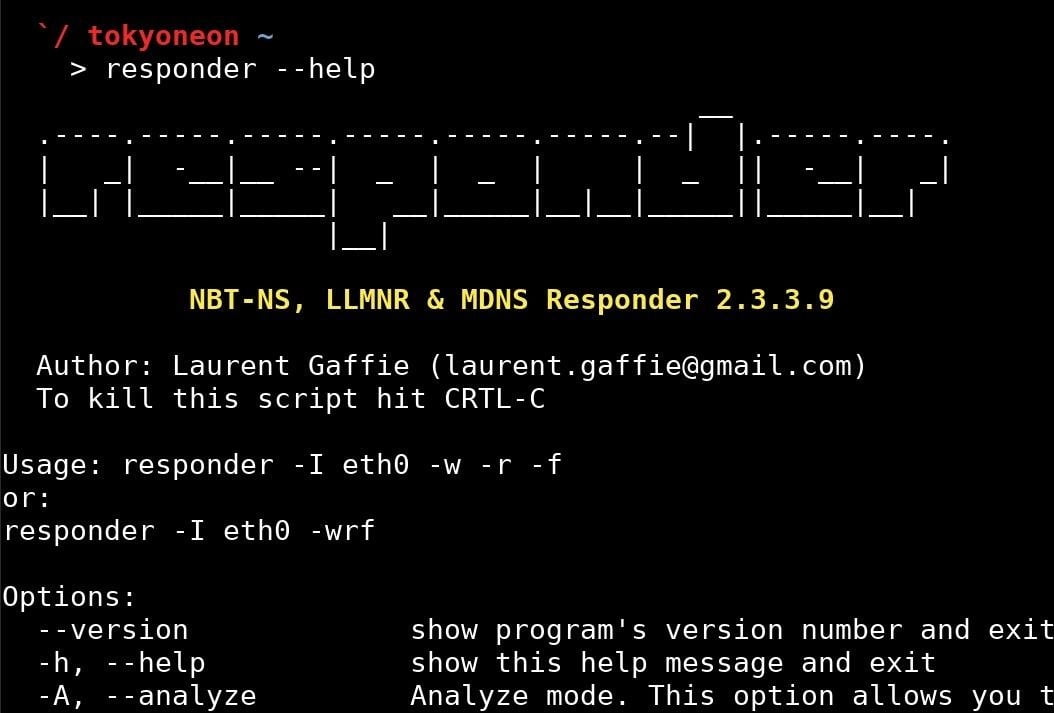

Для начала атаки нужно получить NTLMv2-хэш с целевого компьютера. Это можно сделать с помощью Responder — инструмента командной строки, написанного SpiderLabs и Laurent Gaffie. Он способен анализировать и изменять ответы LLMNR и mDNS. Responder используется для взаимодействия с компьютерами Windows в локальной сети и перехвата NTLMv2-хэшей, передаваемых с целевого устройства.

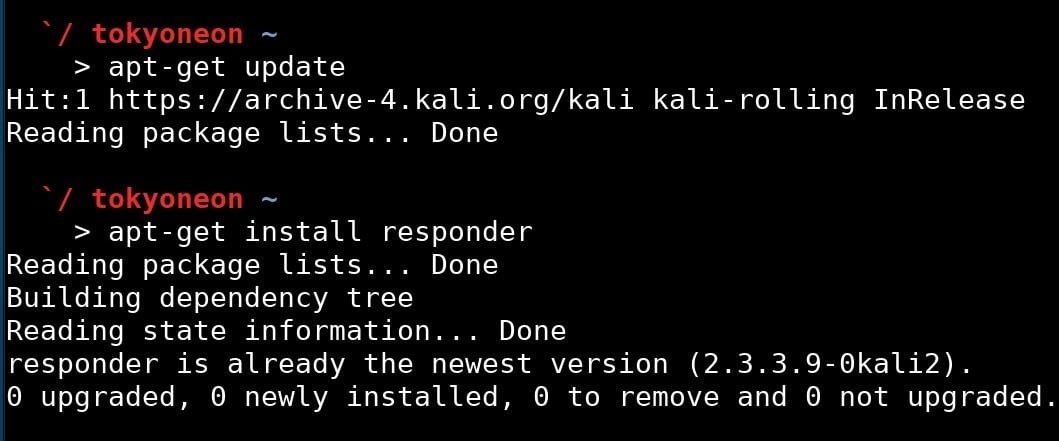

Его можно найти в репозиториях Kali Linux. Перед установкой последней версии Responder сначала воспользуйтесь командой apt-get update. Для установки используйте последовательно одну за другой вот эти команды:

Запустите Responder этой командой:

Если для подключения к целевой беспроводной сети используется встроенная беспроводная карта, то именно «wlan0», скорее всего, будет именем используемого интерфейса. Аргумент -I является единственным обязательным аргументом для использования Responder. Имя интерфейса можно найти с помощью команды ifconfig.

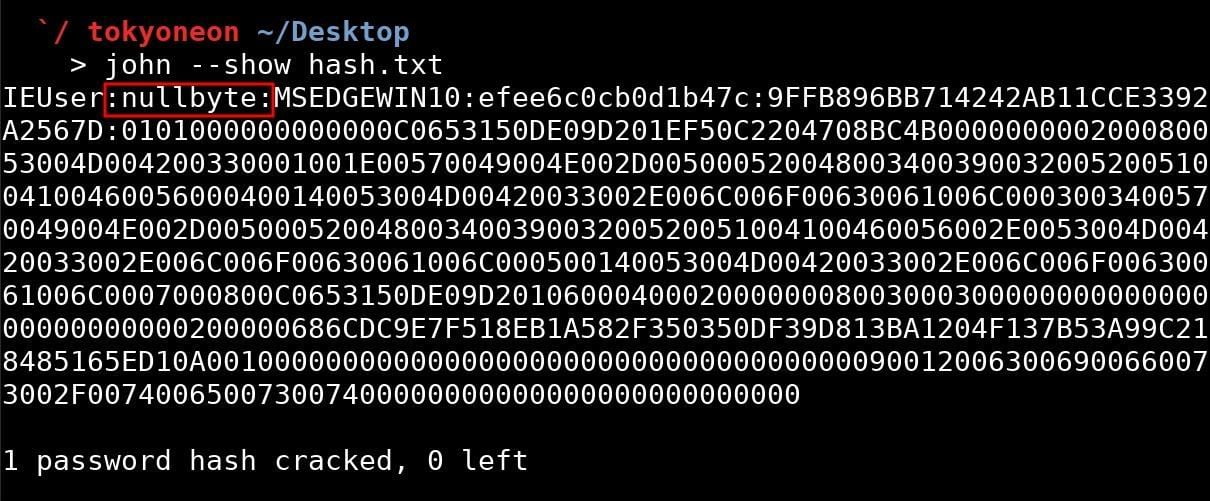

Весь хэш (выделен на скриншоте красным) нужно сохранить локально. Это можно сделать с помощью nano и сохранить в файл с именем hash.txt.

Чтобы сохранить изменения и выйти нажмите Ctrl + X, затем Y, затем Enter.

Шаг 2. Установка John the Ripper

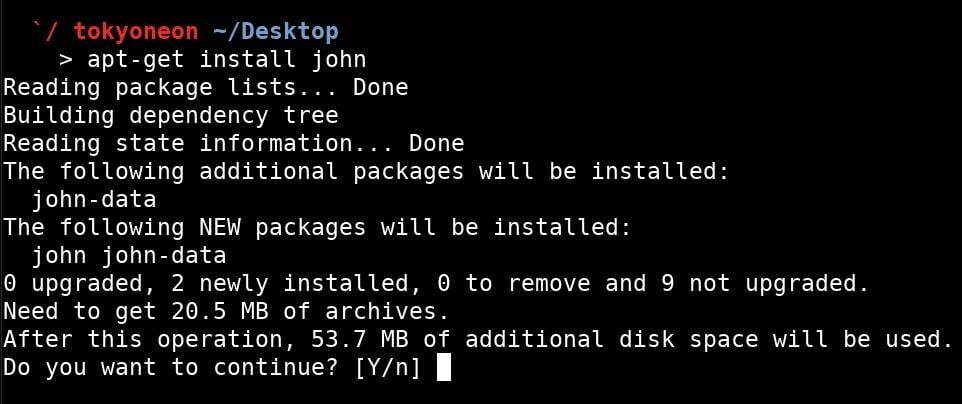

Брутфорс полученного хэша будет последним испытанием этой атаки, и для его выполнения мы будем использовать John the Ripper. Он осуществляет перебор паролей с использованием CPU. В настоящее время он доступен в большинстве популярных дистрибутивов Linux, таких как Kali Linux и ParretSec.

Основной целью John the Ripper является обнаружение слабых паролей путем проведения различных брутфорс-атак против обычных алгоритмов хэширования и шифрования, для таких объектов, как защищенные паролем ZIP-файлы, приватные SSH-ключи PuTTY, зашифрованные базы данных паролей Firefox, «связки ключей» macOS (keychains), хэши Windows NTLMv2 и многие другие.

Читать также: Pupy — средство удаленного доступа в LinuxJohn the Ripper (в консоли называемый просто john) можно установить с помощью этой команды:

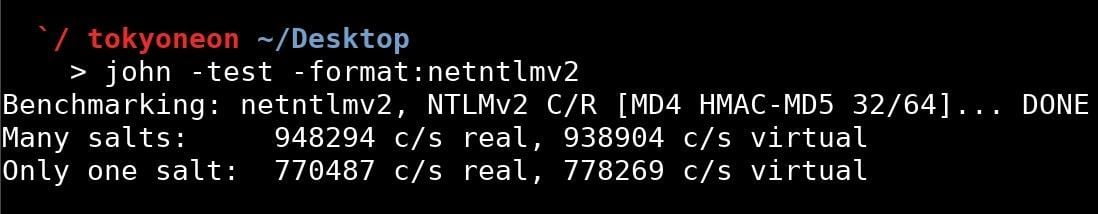

John the Ripper поддерживает широкий спектр алгоритмов хэширования и шифрования. Аргументы -test и -format можно использовать для проведения замеров скорости взлома, с которой может работать John, для того, чтобы определить, какое количество NTLMv2-паролей в секунду может сгенерировать и попробовать компьютер во время брутфорс-атаки.

Чтобы просмотреть все данные по бенчмаркам для всех доступных алгоритмов хэширования, поддерживаемых John the Ripper, просто воспользуйтесь аргументом -test без дополнительных опций.

Шаг 3. Брутфорс NTLMv2-хэшей с помощью John the Ripper

Есть два способа выполнить брутфорс — быстрый и медленный. Каждый способ имеет свои преимущества и недостатки, но полезно знать, как каждый из них работает.

Вариант 1. Использование вордлистов и словарей (быстрый способ)

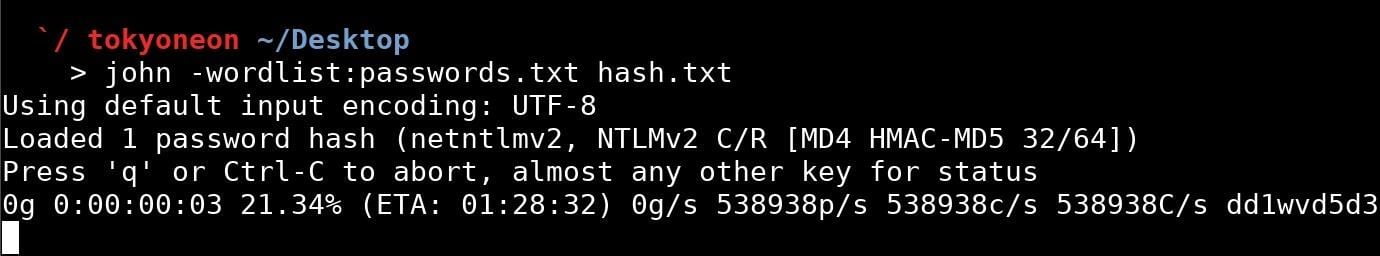

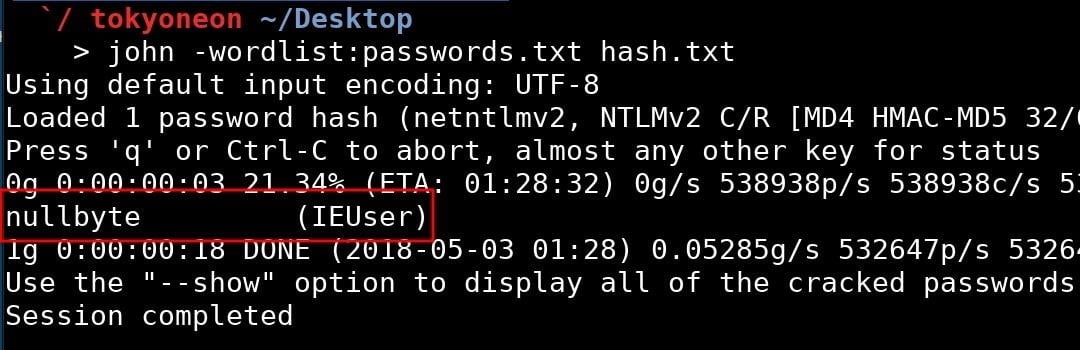

Атака с использованием вордлиста для подбора NTLMv2-хэшей, скорее всего, пройдет очень быстро. Мы обнаружили, что John смог обработать более 10 000 000 паролей менее чем за 20 секунд. Это связано с тем, что NTLMv2 использует слабый алгоритм хэширования, который не в состоянии обеспечить разумную степень безопасности. Даже используя старые процессоры Intel, John способен обрабатывать миллионы паролей за короткий промежуток времени.

Чтобы указать желаемый вордлист для брутфорс-атаки, используйте аргумент -wordlist.

Когда хэш будет успешно взломан, он появится в терминале рядом с именем пользователя, связанным с этим хэшем. На нашей виртуальной машине Windows 10 пароль — nullbyte, а IEUser — это имя пользователя (логин).

Вариант 2. Использование для взлома хэша режима маски (медленный способ)

Режим маски позволяет проводить более полный и тщательный брутфорс всех возможных символов в пароле. Например, «Password23», скорее всего, будет найден в большинстве вордлистов, а вот «Pzzw1rD» скорее всего, не будет. Используя режим маски, Джон может пробовать каждый возможный символ от A до Z и цифру от 0 до 9.

По умолчанию у Джона есть предопределенные наборы символов. Вот эти наборы:

Аналитика паролей, основанная на попавших в паблик базах данных, говорит нам, что большинство паролей будут от шести до восьми символов и в основном состоят из строчных букв. Это правило может быть представлено с использованием аргумента -mask и параметра ?l, как показано в приведенной ниже команде.

Каждый «?l» представляет собой один символ в пароле. «l» здесь буквально означает «строчный регистр». Маска, содержащая только прописные буквы, вместо этого использует «?u».

Также возможно комбинирование наборов символов.

Как упоминалось ранее, большинство паролей — длиной от шести до восьми символов. Чтобы сэкономить время при выполнении брутфорса можно принудительно установить минимальную длину с помощью аргумента -min-len.

Чтобы добавить цифры в конце паролей, можно использовать параметр ?d.

Те, кто хочет ускорить выполнение брутфорс атак, могут посмотреть наши материалы по использованию Hashcat или почитать на Stackoverflow о брутфорсе с помощью GPU.

Как защититься от Responder и брутфорс-атак

Предотвращение этих типов атак не очень-то легкое дело, и есть всего пара надежных способов, которые вы можете применить:

Список инструментов для тестирования на проникновение и их описание

Описание Responder

Responder это LLMNR, NBT-NS и MDNS poisoner (травитель). Он будет отвечать на определённые запросы NBT-NS (NetBIOS Name Service (Сервис Имён)) основываясь на их суффиксе имён. По умолчанию инструмент будет отвечать только на запросы File Server Service (службы файлового сервера) работу которого обеспечивает протокол SMB.

Идея здесь в том, чтобы наши ответы носили целевой характер, а мы были менее заметны в сети. Это также помогает гарантировать, что мы не нарушим нормальное поведение NBT-NS. Если вы хотите отвечать на запросы суффикса имени Workstation Service (сервиса рабочей станции), то вы можете в строке команды установить опцию -r.

Функции Responder

Встроенный сервер аутентификации SMB.

По умолчанию поддержка хешей NTLMv1, NTLMv2 с Расширенной Безопасностью NTLMSSP. Успешно протестировано с Windows 95 до Server 2012 RC, Samba и Mac OSX Lion. Пароль в открытом виде если поддерживается для NT4, и понижение хеширования LM когда установлена опция --lm. SMBv2 также был реализован и поддерживается по умолчанию.

Встроенный сервер аутентификации MSSQL.

Как и предыдущий. Папка certs/ содержит 2 предустановленных ключа, включая самодельный приватный ключ. Это сделано специально, в целях того, чтобы Responder работал из коробки. В этой же папке вы найдёте скрипт gen-self-signed-cert.sh, который был добавлен на тот случай, если вы захотите сгенерировать свою собственную самоподписанную пару ключей.

Встроенный сервер аутентификации LDAP.

Встроенные серверы аутентификации FTP, POP3, IMAP, SMTP.

Этот модуль соберёт учётные данные в виде простого текста.

Встроенный DNS сервер.

Этот сервер ответит записями A. Это очень полезно при сочетании с ARP спуфингом.

Встроенный прокси сервер WPAD.

Слушатель браузеров (Browser Listener)

Этот модуль позволяет найти PDC в невидимом режиме.

Снятие отпечатков (Fingerprinting)

Когда используется опция -f, Responder будет снимать отпечатки с любого хоста, выполнившего LLMNR/NBT-NS запрос. В режиме снятия отпечатков все модули захвата продолжают работать.

Icmp редирект

Для атаки человек-посередине (MITM) на Windows XP/2003 и более ранних членах Домена. Эта атака в комбинации с модулем DNS является весьма эффективный.

Жульнический DHCP

DHCP Inform Spoofing. Позволяет вам сделать так, что реальный DHCP сервер выдаёт IP и затем отправляет DHCP Inform ответ для установки вам IP адреса как главного DNS сервера и вашего собственного WPAD URL.

Режим анализа.

Этот модуль позволяет вам видеть NBT-NS, BROWSER, LLMNR, DNS запросы в сети без их травления какими либо ответами. Также вы можете пассивно составить карту доменов, серверов MSSQL и рабочих станций, увидеть, будет ли атака ICMP Редиректы иметь успех в вашей сети.

Автор: Laurent Gaffie

Справка по Responder

Опции можно записывать как по одной:

так и компоновать вместе:

Справка по responder-multirelay

Этот инструмент прослушивает на TCP портах 80, 3128 и 445.

Для оптимальных результатов, запустите Responder только с этими двумя опциями: -rv

Избегайте использовать команды которые скорее всего вызовут приглашение ввода информации, такие как net use и т. д. Если вы сделали так, используйте taskkill (как system) для закрытия этого процесса.

Обязательными опциями являются -t и -u.

Доступные после запуска интерактивные команды:

dump

Извлечь базу данных SAM и напечатать хеши.

regdump

Дамп ключа регистра HKLM (например: regdump SYSTEM)

read ПУТЬ_ДО_ФАЙЛА

Прочитать файл (например: read /windows/win.ini)

get ПУТЬ_ДО_ФАЙЛА

Загрузить файл (например: get users/administrator/desktop/password.txt)

delete ПУТЬ_ДО_ФАЙЛА

Удалить файл (например: delete /windows/temp/executable.exe)

upload ПУТЬ_ДО_ФАЙЛА

Выгрузить локальный файл (например: upload /home/user/bk.exe), файлы будут выгружены в \\windows\\temp\\

runas КОМАНДА

Запустить КОМАНДУ как текущий выполнивший вход пользователь. (например: runas whoami)

scan /24

Сканировать (используя SMB) это /24 или /16 для поиска хостов для пивотинга

pivot IP адрес

Подключиться к другому хосту (например: pivot 10.0.0.12)

mimi КОМАНДА

Запустить удалённую Mimikatz 64 битную команду (например: mimi coffee)

mimi32 КОМАНДА

Запустить удалённую Mimikatz 32 битную команду (например: mimi coffee)

lcmd КОМАНДА

Запустить локальную команду и отобразить результат в оболочке MultiRelay (например: lcmd ifconfig)

help

exit

Выйти из оболочки и вернуться в режим ретранслятора.

Если вы хотите выйти, напишите exit, а затем используйте CTRL-c

Любые другие команды, отличные от вышеприведённых, будут выполнены на цели от SYSTEM.

Справка по responder-findsmb2uptime

Справка по responder-runfinger

Справка по responder-dhcp

По умолчанию этот скрипт будет внедрять новый DNS/WPAD сервер в машины с Windows <= XP/2003.

Для внедрения DNS сервера/домена/маршрута на Windows >= Vista и Linux, используйте -R (может быть шумным).

Используйте настройку RespondTo в файле Responder.conf для атаки только на определённые цели.

Дополнительно поставляется скрипт DHCP_Auto.sh, который должен автоматизировать запуск и автоматически выбирать опции.

Справка по responder-icmp-redirect

Эта утилита в сочетании с Responder полезна, когда вы сидите в сети на базе Windows.

Большинство дистрибутивов Linux по умолчанию отбрасывают перенаправления ICMP.

Обратите внимание, что если целью является Windows, отравление будет длиться только в течение 10 минут, вы можете повторно отравить цель, запустив эту утилиту снова

Если вы хотите отвечать на трафик, например, на DNS запросы, которые исходят от вашей цели, запустите как root команду вида:

Справка по responder-dumphash

Выводит список всех захваченных хешей. У программы нет опций, но для доступа к файлу дампа DumpNTLMv2.txt нужно запускать с правами root:

Справка по responder-report

Генерирует отчёт на основе записанных журналов активности responder.

Программа запускается без опций:

Справка по FindSMB2UPTime

Справка по FindSQLSrv

Справка по responder-BrowserListener

Руководство по Responder

Все хеши печатаются в стандартный вывод и сбрасываются в уникальный файл совместимый с John Jumbo в следующем формате:

Файлы журналов располагаются в папке "logs/". Хеши будут сохранены и напечатаны только один раз на одного пользователя на один тип хеша. Будет выведен каждый хеш, если вы используете Вербальный режим, то есть если вы указали опцию -v.

Вся активность будет записана в файл Responder-Session.log

Режим анализа запишет свой журнал в Analyze-Session.log

Травление будет записано в файл Poisoners-Session.log

Дополнительно все захваченные хеши сохраняются в базе данных SQLite, которую вы можете настроить в Responder.conf

Особенности запуска

Этот инструмент прослушивает несколько портов: UDP 137, UDP 138, UDP 53, UDP/TCP 389,TCP 1433, UDP 1434, TCP 80, TCP 139, TCP 445, TCP 21, TCP 3141,TCP 25, TCP 110, TCP 587, TCP 3128 и Multicast UDP 5553.

Если на вашей системе запущена Samba, остановите smbd и nmbd и все другие службы, прослушивающие указанные порты.

Для пользователей Ubuntu

Откройте для редактирования файл /etc/NetworkManager/NetworkManager.conf и закомментируйте строку:

Затем остановите dnsmasq командой:

Общие замечания

Любой жульнический сервер можно отключить в Responder.conf.

Этот инструмент не предназначен для работы на Windows.

Замечания для пользователей OSX

Responder должен быть запущен с указанным IP адресом при флаге -i (например -i ВАШ_IP_АДРЕС). В OSX нет поддержки для привязки к указанному интерфейсу. Использование -i en1 не работает. Также для лучших результатов с Responder, запустите следующее как root:

Примеры запуска Responder

Запустить в Режиме анализа (-A) с подробным выводом (-v) на указанном сетевом интерфейсе (-I):

Запустить атаку на указанном сетевом интерфейсе (-I), включить ответы для запросов суффиксов netbios wredir (-r), включить принудительную NTLM (прозрачная)/Basic (через окно входа) аутентификацию для прокси (-P), включить сбор отпечатков (информации) о хостах, отправляющих запросы NBT-NS или LLMNR (-f), а также включить подробный вывод (-v):

Вывести отчёт, содержащий имена компьютеров и имена пользователей:

Вывести перехваченные хеши:

Установка Responder

Программа предустановлена в Kali Linux.

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Перевод статьи подготовлен специально для студентов курса «Пентест. Практика тестирования на проникновение».

У меня было несколько клиентов, пришедших ко мне перед пентестом с уверенностью в том, что они были в хорошей форме, потому что их анализ уязвимостей не показал критических уязвимостей, и что они готовы к пентесту, лишь за тем, чтобы я получил права администратора домена за пятнадцать минут, просто воспользовавшись ошибками в конфигурациях в AD.

Одним из пробелов в образовании, который я вижу в области тестирования на проникновение, является недостаток осведомленности, когда дело доходит до пентестинга Active Directory (AD). К сожалению, OSCP не учит пентестированию AD, и даже курс SANS GPEN едва касается этого. Цель этой серии — помочь продемонстрировать некоторые приемы, инструменты и методы, которые я использовал в прошлом для успешных пентестов с использованием AD. Это ни в коем случае не исчерпывающее пособие по каждому методу или инструменту. На протяжении всей этой серии я буду использовать Kali Linux 2019 и работать в своем фиктивном домене через виртуальные машины.

Давайте начнем с определения цели: цель теста на проникновение состоит в том, чтобы выявить любой возможный вектор атаки, который злоумышленник будет использовать для взлома сети. Дело не только в том, чтобы получить права администратора домена, а затем выйти.

Теперь, когда у нас есть цель, мы должны выполнить несколько шагов для ее достижения. Ниже (грубое) визуальное руководство по циклу пентестинга.

Автор: Microsoft

Синопсис: клиент нанял вас для проведения теста на проникновение в своей сети, в которой используется Active Directory. Вам не предоставили ничего. У вас нет ни учетных данных, ни границ тестирования, ни пропуска, чтобы войти в парадный вход, однако вам удается проникнуть за кем-то через дверь и найти уединенную комнату с IP-телефоном. Вы отключаете IP-телефон, подключаете ноутбук и обнаруживаете себя в сети. Что дальше? Внедрение.

Фаза I | Внедрение

Без учетных данных мы можем проводить лишь ограниченную разведку, и разведка будет происходить практически на каждом этапе цикла, однако есть несколько вещей, которые мы можем сделать сразу, чтобы закрепиться в сети. Во-первых, поскольку у нас есть доступ к сети, просто проверьте, в какой подсети мы работаем, через ifconfig или ipconfig. Получив IP-адрес, выполните команду ping в nmap, чтобы увидеть, доступны ли другие устройства.

Если возвращаются устройства, значит, вы в деле. Если вы ничего не получаете, возможно, ICMP отключен, в сети нет других устройств или поскольку вы не прошли проверку подлинности, вы не можете обмениваться данными с другими устройствами и, возможно, заблокированы решением для обеспечения безопасности личности (например, Cisco ISE). Ради статьи, давайте предположим, что возвращается несколько машин и вы успешно можете пропинговать их.

Инструмент: Responder

В Kali responder установлен по умолчанию.

На моем компьютере с Windows 7 я открываю Internet Explorer и захожу в Google, который затем начинает поиск файла WPAD. В Responder я вижу, как поступил запрос, после чего Responder автоматически отвечает на запрос, в результате чего жертва отправляет свое имя пользователя и хешированный пароль (в формате NTLMv2).

С этим хешем мы можем сделать несколько вещей. Мы можем попытаться взломать его или ретранслировать, используя такой инструмент, как ntlmrelay.py . Я рассказывал о том, как транслировать ntlm-хэши в этой статье, поэтому я перейду к его взлому, так как обычно это именно то, что я делаю на практике.

Если честно, я редко взламываю пароли в Linux/Kali. Я использую графический процессор nvidia, который никогда не устанавливается корректно на Kali, плюс в Windows есть HashcatGUI, который делает процесс намного проще, и это то, что я буду использовать. Я беру полученный хеш, помещаю его в файл с именем «hash.txt» и запускаю несколько wordlists/rules на нем. Но в этом случае я просто запустил rockyou.txt , и он был взломан в течение секунды.

Мои настройки для HashcatGUI.

Взломанный пароль — «Пароль!»

Теперь, когда мы успешно взломали пароль, у нас есть учетные данные “Алиса: Пароль”!

Прежде чем продолжить, есть несколько других методов, которые я хотел бы показать на случай, если Responder не работает.

Инструмент: mitm6

Допустим, сеть клиента использует легитимный PAC файл, и ваш спуфинг не работает. Существует еще один метод, который использует IPv6 и DNS для передачи учетных данных целевому объекту. По умолчанию IPv6 включен и фактически предпочтительнее, чем IPv4. Это означает, что если у компьютера есть DNS-сервер IPv6, он предпочтет его IPv4. Также по умолчанию машины Windows ищут DNS-сервер IPv6 через запросы DHCPv6, что значит, если мы подделываем DNS-сервер IPv6, мы можем эффективно контролировать, как устройство будет запрашивать DNS. Подробнее об этом можно прочитать здесь.

Сначала скачайте mitm6.

Затем запустите его на целевой сетевой рабочей группе. Поскольку ранее мы уже пинговали сеть, мы также получили имена NetBIOS, узнав, что целевым доменом является lab.local .

Вот как выглядели настройки IP цели до того, как я запустил mitm6

Обратите внимание на один DNS-сервер

Затем я запустил mitm6

И теперь цели DNS-сервер изменился

Обратите внимание на IPv6-адрес в качестве DNS-сервера.

Теперь настоящая уязвимость заключается в том, что Windows предпочитает IPv6, а не IPv4, то есть теперь я контролирую DNS.

С запущенным mitm6 в одном окне, откройте другое и запустите ntlmrelayx.py

-wh : сервер, на котором размещен файл WPAD (IP-адрес атакующего)

-t : цель (вы не можете пересылать учетные данные на то же устройство, которое фабрикуете)

-i : открыть интерактивную оболочку

Отсюда вы можете установить соединение с вашей системой управления и контроля (C2) по вашему выбору. В этом случае я использую SILENTTRINITY, поэтому я использую команду -c для выполнения моей команды, которая в этом случае использует MSBuild для создания моего вредоносного пейлоада.

Но нет, msbuild.exe в этом случае не создает XML-файл, и я не получаю соединения с SILENTTRINITY, поскольку это было бы слишком просто. Вместо этого я смотрю на свой SMB-сервер и вижу ретранслируемый хеш

Который я, в свою очередь, взломаю.

И теперь у нас есть учетные данные сети без использования Responder.

Инструмент: CrackMapExec

CrackMapExec — это по сути швейцарский нож для пентестеров. От password spray атаки и передачи хеша, до выполнения команд, он должен быть в каждом наборе инструментов для пентестеров.

Если ничего не помогает, мы можем попытаться использовать password spray атаку. Есть причина, почему этот метод является последним, и это из-за блокировки пароля. Блокировка паролей не так распространена, как вы думаете, что позволяет злоумышленнику использовать атаку по словарю по именам пользователей. Получение имени пользователя — это первый шаг, который можно выполнить через OSINT и с помощью theHarvester. Если у нас нет имени пользователя из OSINT, мы также можем дать CrackMapExec (CME) список имен пользователей, но ради экономии времени давайте предположим, что у нас есть имя пользователя rsmith.

Если вы в Kali, CrackMapExec должен быть уже установлен, если вы используете более новую версию, но если нет, можно его установить

Так как в результате сканирования мы обнаружили устройство в сети, мы можем дать CME список паролей в паре с именем пользователя и попытаться войти в систему.

Через несколько секунд пароль найден.

Учетные данные найдены!

Это может выглядеть слишком CTF-ым, но сезон: год — чрезвычайно популярная комбинация паролей.

С этими полученными учетными данными у нас теперь есть учетная запись пользователя. Мы перейдем к повышению привилегий во второй части.

Я надеюсь, Вам понравилось взламывать. Давайте рассмотрим другие инструменты Kali Linux. Мы уже рассмотрели некоторый перечень инструментов, такие как «nmap», «netdiscover», «nessus» и т.д.

Также я упоминал «wpscan», «drupalscan». Мы рассмотрели анализ баз данных, и подобрали имя пользователя и пароль к ней. В рамках данного курса мы не будем рассматривать раздел беспроводных атак, а также реверс-инжиниринг. Это темы для отдельных курсов. Продолжим рассматривать инструменты Kali, и перейдем в раздел сниффинг и спуфинг. В частности нас будет интересовать инструмент для сниффинга, который называется «wireshark»:

Этот инструмент работает на нашем компьютере, анализируя сетевой трафик и перехватывая все пакеты. Также можно указать, какие пакеты перехватывать. В этом уроке мы рассмотрим wireshark более детально, и я покажу Вам, как искать имена пользователей и пароли, которые передаются в Вашей сети.

Для начала выбираем меню «Capture», далее «Options»:

Здесь нужно выбрать сетевой интерфейс, с которого Вы будете перехватывать трафик. Давайте я объясню подробнее. У большинства современных компьютеров или ноутбуков есть несколько сетевых интерфейсов. Как правило, это проводной и беспроводной интерфейс.

Например, если Вы используете стационарный компьютер в университете, то на не используется проводной интерфейс, т.е. к нему подключен сетевой кабель, который обеспечивает доступ к сети.

Если Вы работаете с ноутбука дома, то скорее всего у Вас беспроводной интерфейс.

Обратите внимание, что я использую Kali в качестве виртуальной машины. Виртуальная машина думает, что это проводное соединение, а не беспроводное, т.е. eth0. Мы проговаривали это в лекции по настройке сети. Имейте ввиду, что если бы использовалось беспроводное соединение, то сетевой интерфейс отображался как адаптер «wlan0», но так как у меня проводное соединение, то указан интерфейс «eth0».

Очень важно понимать разницу, так как если Вы используете виртуальную машину и пытаетесь найти беспроводной интерфейс, то у Вас ничего не получиться. Однако, если Вы установили Kali напрямую, то Вы используете беспроводной интерфейс, то ищите wlan. Надеюсь с этим нет вопросов.

Нажимаем кнопку «start», чтобы начать мониторить или сниффить сеть:

Итак, я вернулся на сервер TomCat, и авторизировался на нем. Таким образом, появляется сценарий, при котором пользователь admin, т.е. я, авторизируется в панеле управления, а хакер сидит в wireshark, и надеется получить учетные данные TomCat. После авторизации у нас будут появляться пакеты, и так как я использую закрытую сеть, то используется немного пакетов. Однако, если использовать другие инструменты, открытую сеть, то в Wireshark будет использовано больше пакетов.

В этом потоке очень сложно найти нужную информацию, поэтому используются фильтры. По сути фильтр отображает то, что нам нужно, и он игнорирует все остальные пакеты, и отображает только нужные. Для редактирования используем кнопку «Expression»:

WireShark не понимает то, что мне нужно. Если остановить курсор мыши на слове «contains», мы получим вывод более полного перечня информации.

Мы можем поиграться с фильтром, выводя различные пакеты:

И если кликать по выведенным пакетам, то отображается их содержимое.

Например, я ищу TomCat:

В этом видео нас интересуют учетные данные (имя пользователя и пароль), который админ использовал при авторизации в панели управления. Они нам нужны для того, чтобы взломать систему.

Пользователь, исходя из этих данных успешно авторизировался. Просматривая содержимое этого пакета мы можем увидеть информацию «Authorization: Basic»:

Итак, почему нам нужна именно эта строка? На самом деле – это есть имя пользователя и пароль, который использовал admin. Данная строка не зашифрована, а обфусцированна, и в данном случае она закодирована с помощью base64. Это тип кодирования, который можно определить по символу равно «=» в конце. На самом деле base64 – это один из самых простых методов кодировки, и его очень легко раскодировать.

Копируем данную запись, нажав правую клавишу мыши и далее «Copy» «Value».

В интернете ищем декодер base64:

Как видим, внизу страницы находятся имя пользователя и пароль, которые были закодированы.

Мы выбрали WireShark, потому что он самый популярный, и настроили его для перехвата трафика из сети, а затем использовали фильтры просмотра, чтобы получить закодированные учетные данные и раскодировали их.

Нам совершенно не важно какой длины будет пароль, так как мы можем перехватить любую его длину.

После того, как мы перехватили логин и пароль, нам нужно авторизироваться в панели управления, чтобы проверить наличие доступа, а затем вернуться в Metasploit, настроить эксплойт, и получить доступ к системе.

Читайте также: