Powershell для windows server 2019 базовая настройка и сеть 2018

В данной статье мы продолжаем рассказывать про работу с Windows Server Core 2019. В прошлых постах мы рассказали как готовим клиентские виртуальные машины на примере нашего нового тарифа VDS Ultralight с Server Core за 99 рублей. Затем показали как работать с Windows Server 2019 Core и как установить на него GUI. Сегодня мы поговорим про управление с помощью Windows Admin Center.

Головной болью было, наверное, по соображениям безопасности, разделять роли серверов. Заводить несколько машин, чтобы физически разделить контроллер домена и файловый сервер.

Благо нам на помощь пришла виртуализация, и теперь изолированно друг от друга могут работать несколько служб, которые из соображений безопасности не могут работать на том же сервере. Виртуализация принесла массу удобства, развертывание виртуальных машин из одного шаблона экономит время специалистам, и физически, все в одной коробке с мощным железом.

Машин все меньше, а серверов все больше, даже у меня, для «просто посмотреть» образовалось два контроллера домена, файловый сервер, сервер под Java приложения и еще пачка веб серверов, поэтому давайте поговорим о том, как можно эффективно управлять серверами на Windows, не отрывая левой руки от кофе.

— С помощью Powershell!

Конечно да, но… нет. Продукт позиционируется как удобный инструмент управления гигантской инфраструктурой. Понятно, что это не совсем так, для таких случаев есть Powershell ISE и скрипты, поэтому хотелось бы рассмотреть действительно полезные юзкейсы. Если у вас есть свой опыт, которым вы вы хотели поделиться, мы можем добавить его в эту статью.

Windows Admin Center лучше подходит для управления стоковыми компонентами. На текущий момент только RSAT может управлять установленными ролями.

Используя WAC, можно улучшить безопасность вашей инфраструктуры, если будете использовать его как шлюз.

Сводная таблица того, он умеет и не умеет:

Управление системой

| WAC | RSAT | |

|---|---|---|

| Управление компонентами | Да | Да |

| Редактор реестра | Да | Нет |

| Управление сетью | Да | Да |

| Просмотр событий | Да | Да |

| Общие папки | Да | Да |

| Управление дисками | Да | Только для серверов с GUI |

| Планировщик заданий | Да | Да |

| Управление устройствами | Да | Только для серверов с GUI |

| Управление файлами | Да | Нет |

| Управление пользователями | Да | Да |

| Управление группами | Да | Да |

| Управление сертификатами | Да | Да |

| Обновления | Да | Нет |

| Удаление программ | Да | Нет |

| Системный монитор | Да | Да |

| WAC | RSAT | |

|---|---|---|

| Advanced Thread Protection | ПРЕВЬЮ | Нет |

| Windows Defender | ПРЕВЬЮ | Да |

| Контейнеры | ПРЕВЬЮ | Да |

| AD Administrativ Center | ПРЕВЬЮ | Да |

| AD Domain and Trusts | Нет | Да |

| AD sites and services | Нет | Да |

| DHCP | ПРЕВЬЮ | Да |

| DNS | ПРЕВЬЮ | Да |

| Диспетчер DFS | Нет | Да |

| Диспетчер GPO | Нет | Да |

| Диспетчер IIS | Нет | Да |

Превью — установка бета версий компонентов для WAC, не входит в состав сборки. Перечислять все не нужно, потому что буквально все компоненты управляются только с помощью RSAT.

Нюансы

Powershell в Windows Admin Center не имеет своей среды сценариев аналогичной Powershell ISE.

Windows Admin Center не поддерживает Powershell ниже 5.0, на старых машинах обязательно нужно ставить новый Powershell, если хотите использовать его.

Главным минусом Windows Admin Center в микро инстансах является потребление оперативной памяти сервера. Он создает четыре сессии по 50-60 мегабайт каждая, и каждая эта сессия остается даже после закрытия Windows Admin Center.

Та же самая проблема и с Powershell через Enter-PSSession, он так же создает новую сессию, и если просто закрыть окно терминала, сессия весом и 70 мегабайт так и останется на удалённом сервере, если её не закрыть её перед выходом с помощью Exit-PSSession или Remove-Pssession.

При использовании Windows Admin Center с этим придется мириться, он отнимет около 170 мегабайт ОЗУ, RSAT таким не страдает.

(См. wsmprovhost.exe)

Упрощаем работу

Максимальное удобство управления достигается если ваша рабочая станция, на которой установлен WAC находится в домене. Он берет учетные данные пользователя, который зашел в систему, подключение к серверам осуществляется по одному щелчку мыши.

Импортировать список серверов можно с помощью txt файла, перечислив имена серверов переносом строки, как и в RSAT.

Что тоже радует, ранее, чтобы интегрировать в AD виртуальную машину на Server Core, приходилось делать это через sconfig, а это значит нужен прямой доступ к его экрану. В случае с хостингами приходилось делать все это через VNC. Теперь, при переходе на главную страницу можно нажать «Изменить идентификатор компьютера» и ввести в домен.

Кстати, чтобы ввести в домен Windows Server 2019, больше не требуется делать Sysprep, потому что Sysprep тоже нужно было завершать через VNC.

Чтобы изменить сетевые настройки теперь нужно сделать два клика. Подключаешься к серверу и меняешь.

Это выходит так же быстро, как и через WinRM, только одной рукой.

Повышаем безопасность

На текущий момент есть четыре типа развертывания. Локальный, в качестве шлюза, установка на один из продакшн серверов и в составе кластера.

*Картинка с сайта майкрософт

Установка в качестве шлюза, на отдельный сервер, наиболее безопасный и рекомендуемый вариант. Это аналог схемы с VPN, когда доступ к управлению имеется только с определенного IP адреса или участка сети.

Согласитесь, гораздо удобнее держать на одной вкладке видосы и мемасы, а на другой Windows Admin Center, нежели целиком терять подключение к ютубу из-за входа в защищенную сеть.

Как же обезопасить все свои N серверов? С помощью следующего скрипта:

Этот скрипт изменит стандартные правила брандмауэра таким образом, что вы сможете использовать RDP и WinRM только с определенного IP адреса, понадобится для организации безопасного доступа к инфраструктуре.

Powershell в Windows Admin Center не имеет своей среды сценариев аналогичной Powershell ISE, можно только вызывать готовые скрипты.

Кстати, вот так выглядит RDP на Windows Server Core.

Выводы

На текущий момент Windows Admin Center не способен заменить RSAT, однако в нём уже присутствуют функции, которых нет у RSAT. Добавляются старые оснастки, которые не так удобны для управления через браузер.

Странным является приоритет разработки, наиболее активно добавляются функции интегрированные с Azure, хостингом от Майкрософт, вместо реально полезных функций.

К сожалению, пока что, управлять всеми функциями Windows Server с удобствами можно только подключившись к нему по RDP.

Не смотря на все минусы, у Windows Admin Center есть свой SDK, с помощью которого можно писать свои собственные модули и управлять своим собственным ПО через него, что однажды сделает его лучше RSAT.

Постановка задачи

Я хочу вас научить производить настройку статического IP адреса, маски, шлюза и DNS серверов на вашем сетевом интерфейсе, разными методами, локально и удаленно. Ситуаций может быть очень много. Лично я являюсь приверженцем того, что любой сервер должен иметь выделенный, статический ip-адрес исключительно под него, тут можно долго спорить, что можно делать резервирование на DHCP, через который потом можно быстрее менять настройки, но я придерживаюсь такой политики, так как из отказоустойчивый DHCP может ломаться, если вы можете меня переубедить в моем видении, то прошу в комментарии.

Методы настройки сети в Windows Server 2019

Существует ряд методов и инструментов позволяющих производить настройки вашего сетевого интерфейса, их можно разделить на два подхода:

- Локальная настройка сетевых параметров

- Удаленная настройка сетевыми параметрами

Среди инструментов можно выделить:

- Свойства сетевого интерфейса

- Утилита командной строки netsh

- Командлеты powerShell

- Использование Windows Admin Center

- Различные утилиты

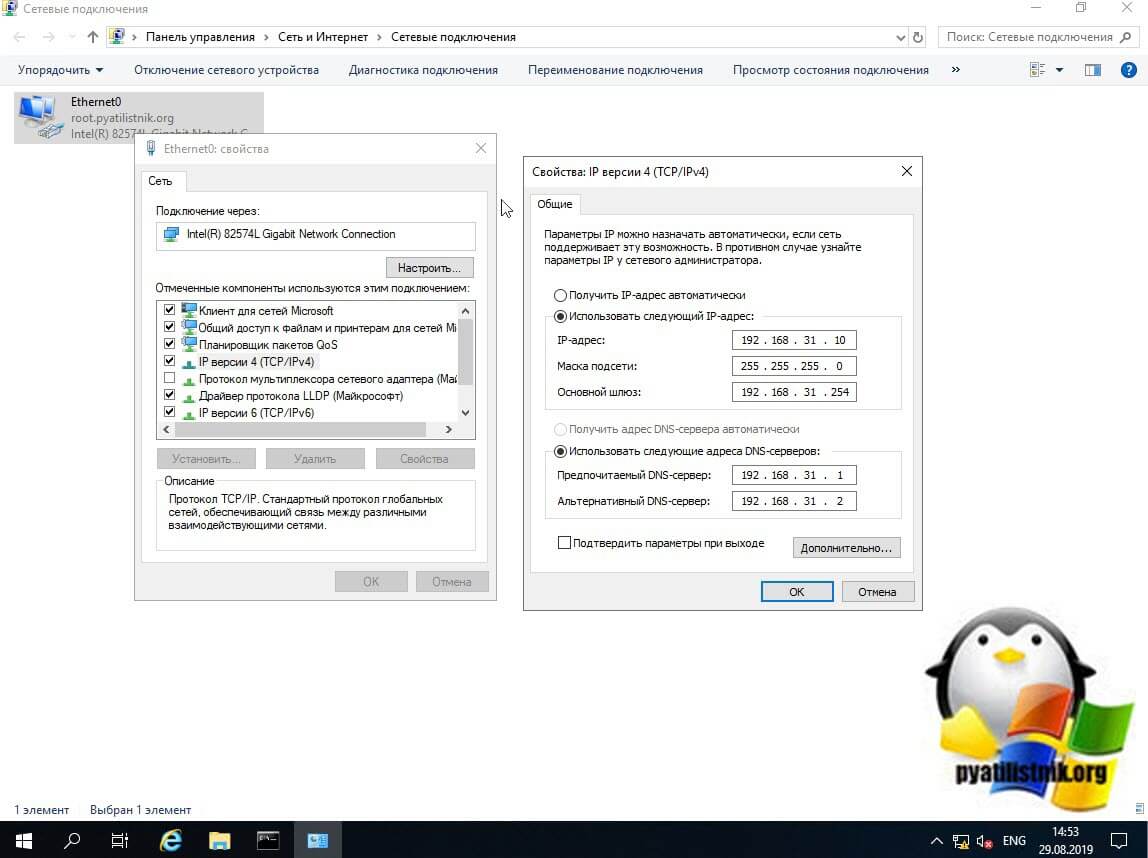

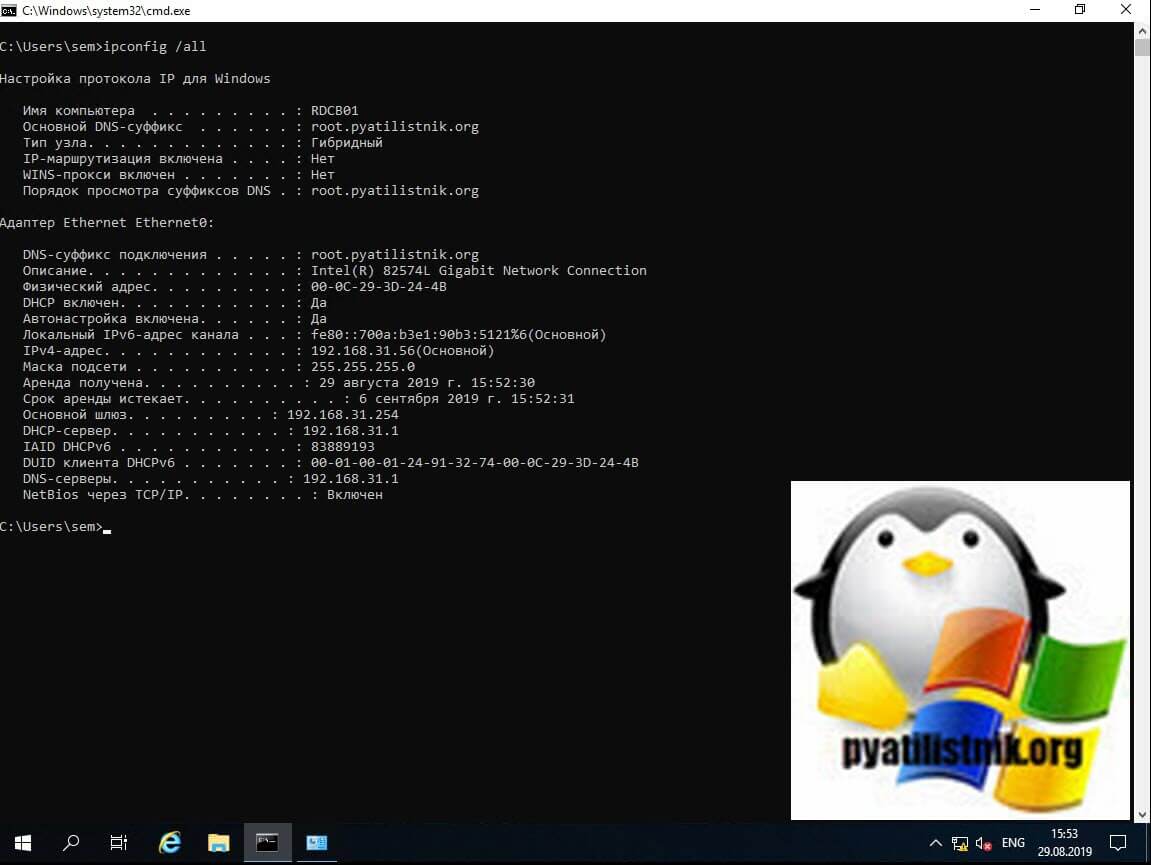

Настройка сети через графический интерфейс

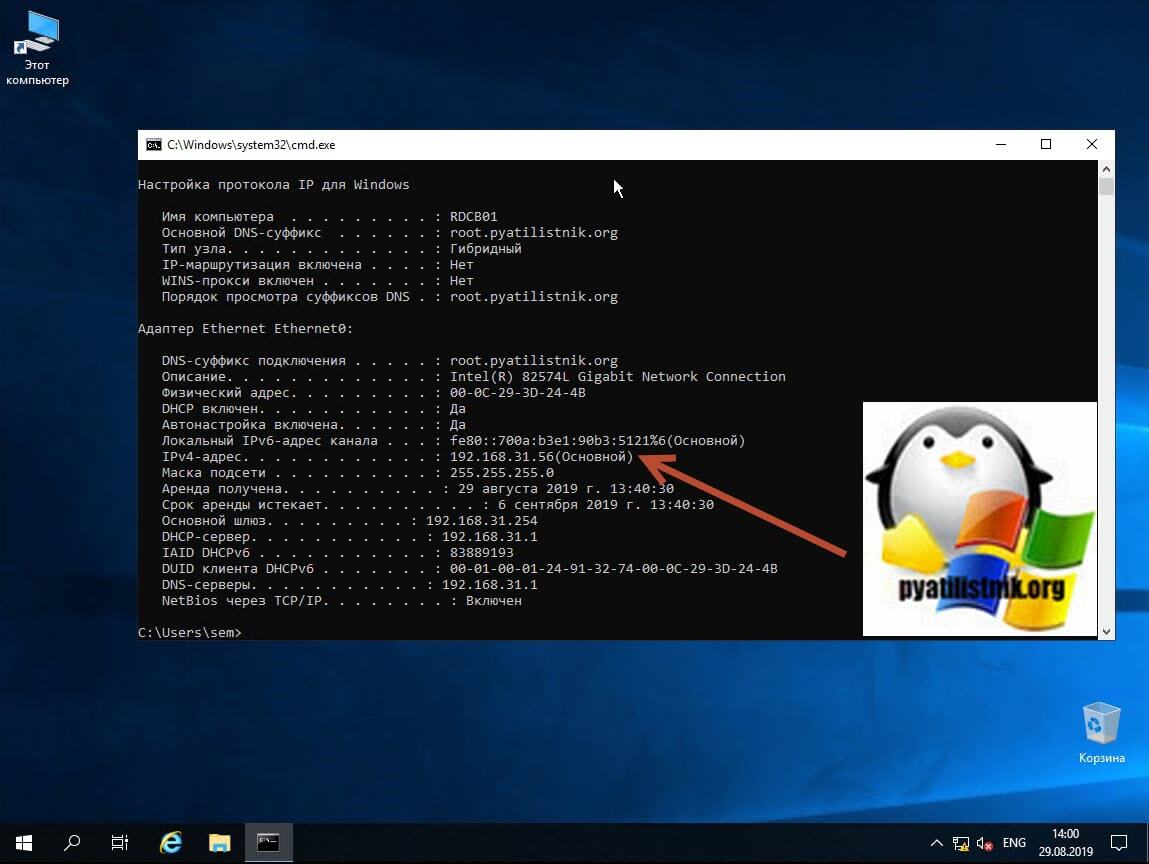

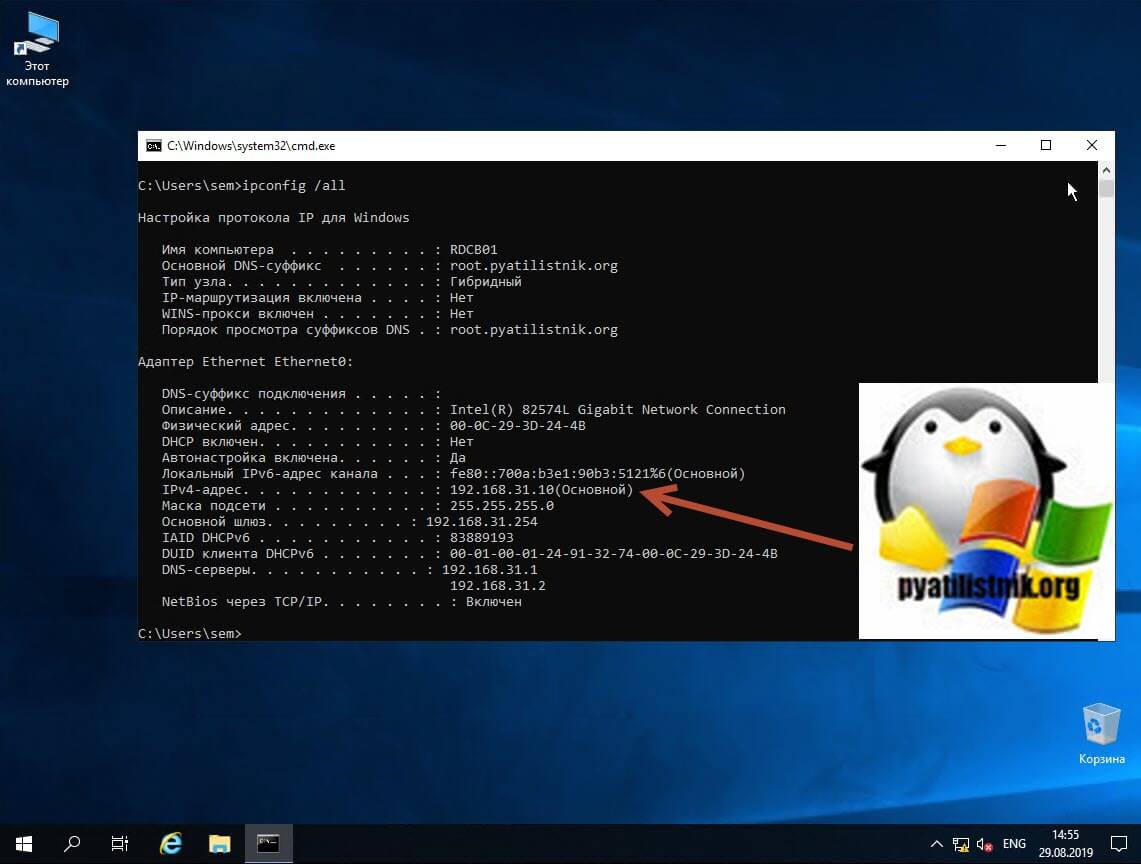

Первый метод, можно назвать классическим, так как он самый простой и подойдет для большинства администратором. Тут мы с вами будем использовать оснастку "Центр управления сетями и общим доступом", настроим статический IP-адрес, маску сети, основной шлюз и DNS-сервера через графический интерфейс. У меня есть сервер RDCB01, для которого я выделил IP-адрес 192.168.31.10. На текущий момент айпишник прилетает от DHCP-сервера. Проверим текущие параметры интерфейса через командную строку, в которой нужно написать команду:

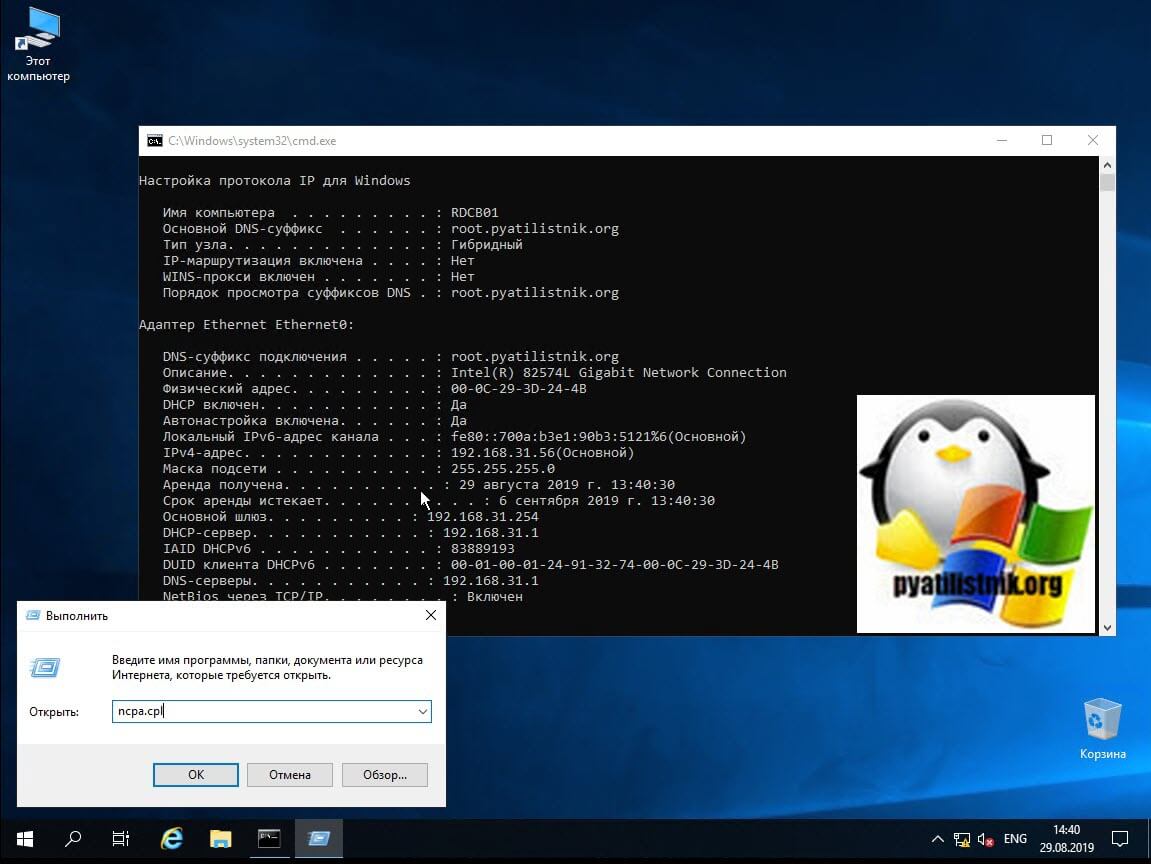

Чтобы открыть "Центр управления сетями и общим доступом" со списком сетевых интерфейсов, мы воспользуемся быстрыми командами Windows. Открываем окно выполнить и пишем в нем:

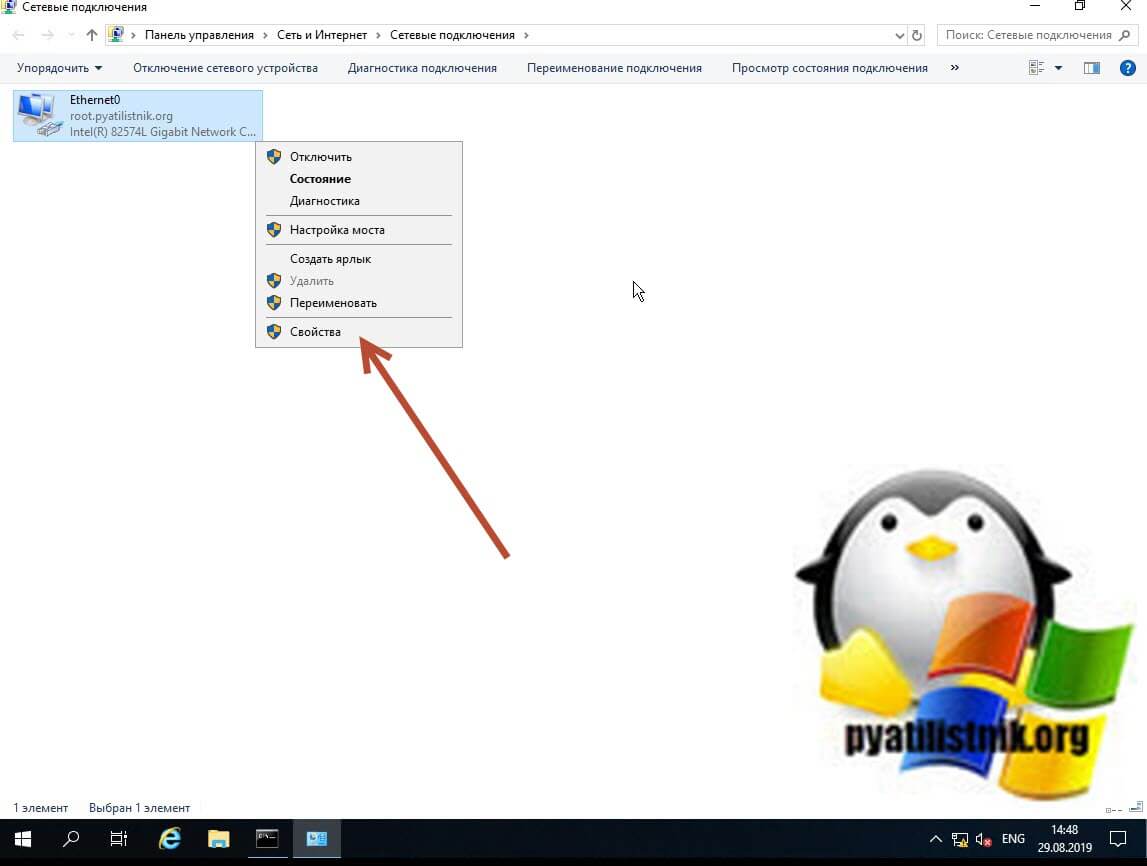

Находим нужный сетевой интерфейс, в моем примере, это единственный Ethernet0 и заходим в его свойства.

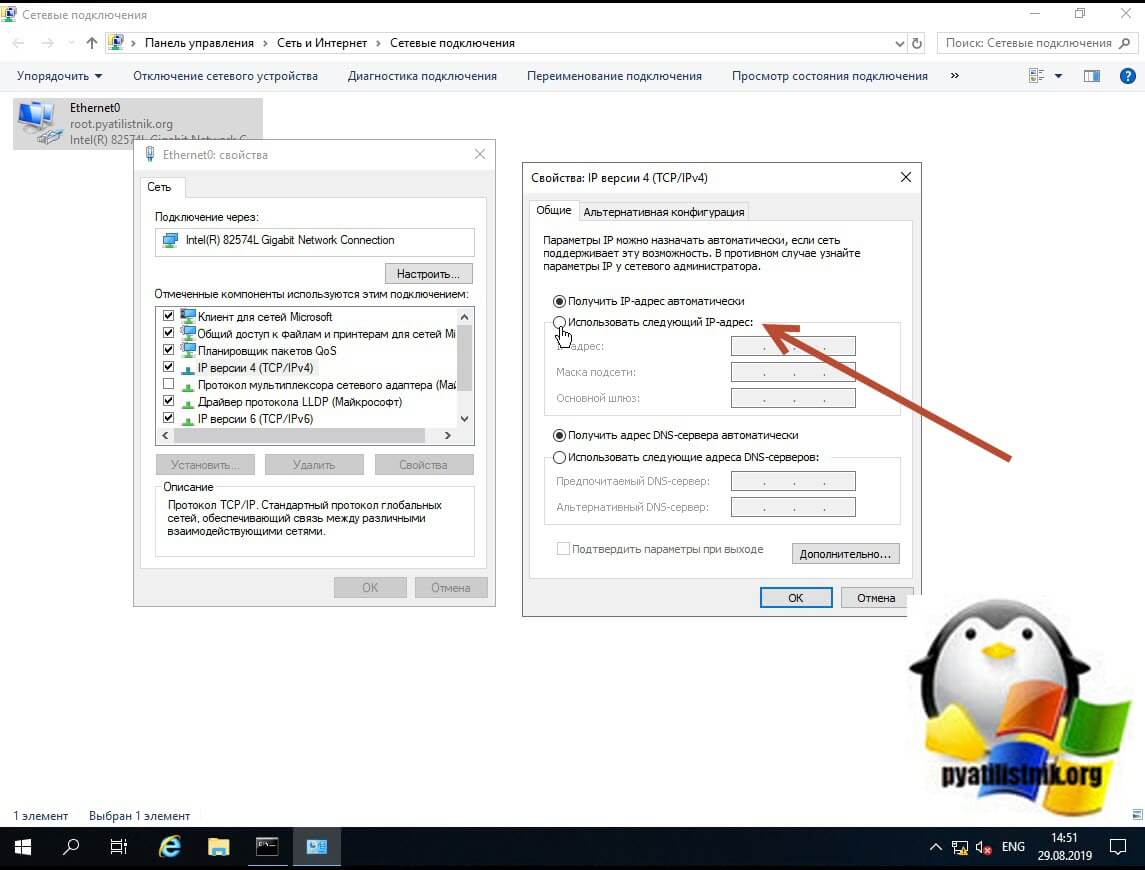

Далее находим пункт "IP версии 4 (TCP/Ipv4)"и открываем его свойства, далее мы видим, что выделение сетевых настроек производится в автоматическом режиме, через службу DHCP.

Чтобы вбить статические настройки выбираем пункт "Использовать следующий IP-адрес" и по порядку задаем настройки, подготовленные заранее. В моем случае

- IP-адрес 192.168.31.10

- Маска подсети 255.255.255.0

- Основной шлюз 192.168.31.254

- Предпочитаемый DNS-сервер 192.168.31.1

- Альтернативный DNS-сервер 192.168.31.2

Сохраняем все настройки и проверяем через Ipconfig /all, что все видится. Так же можете попробовать пропинговать ваш основной шлюз или DNS-сервер. На этом графическая настройка сети в Windows Server 2019 окончена.

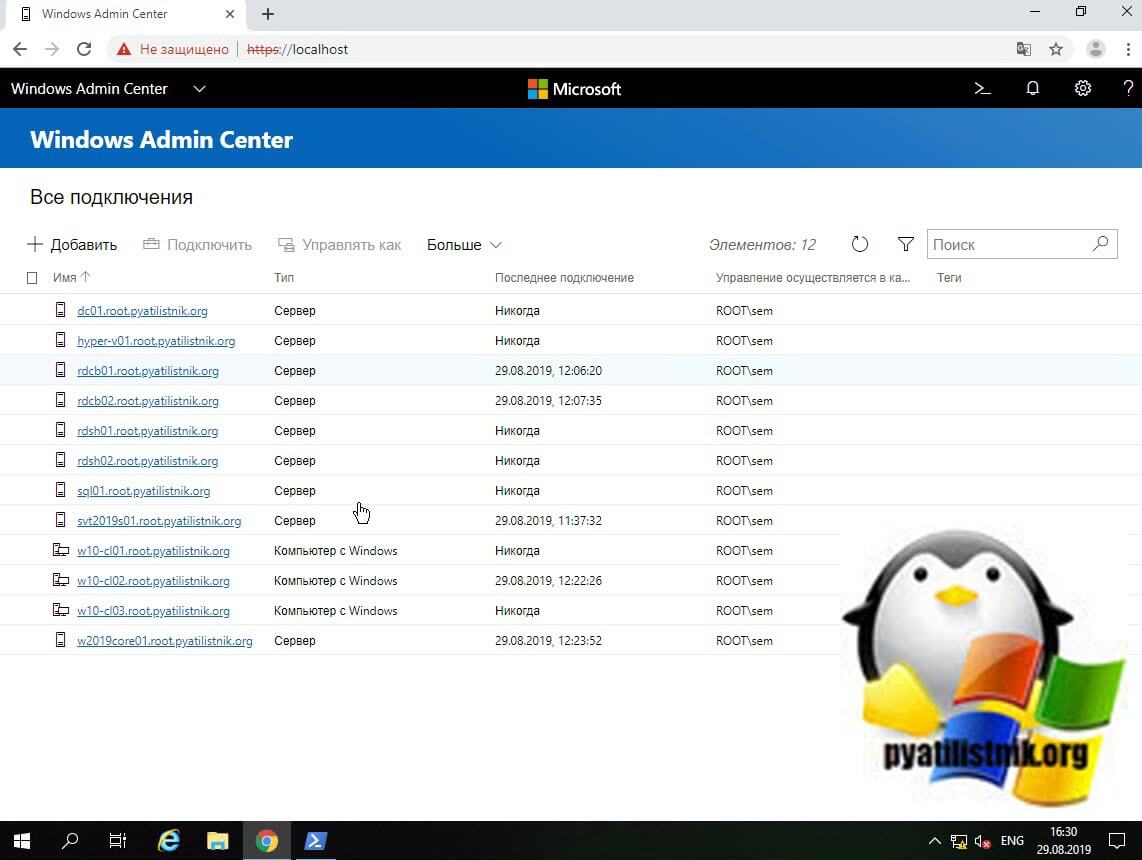

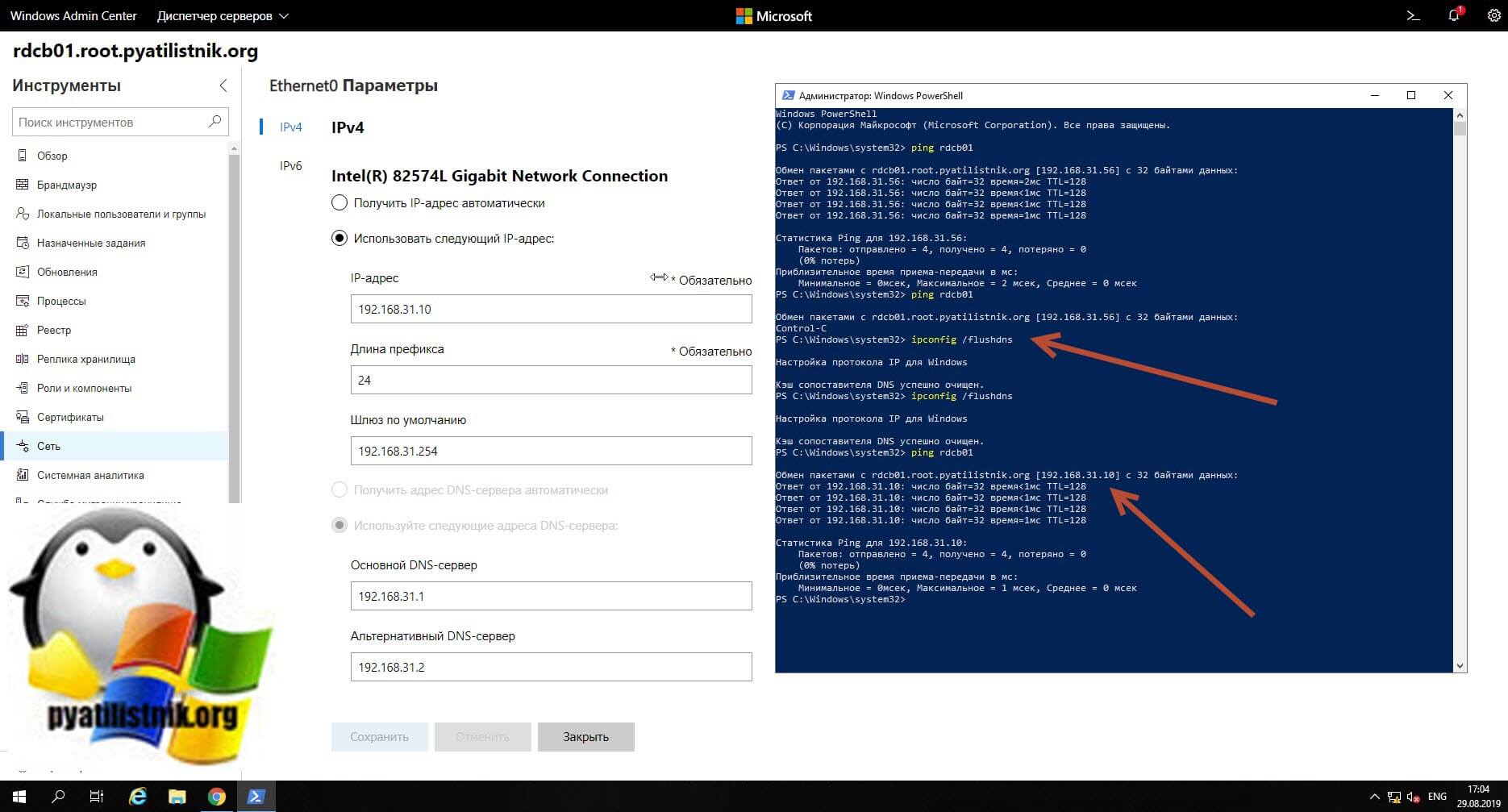

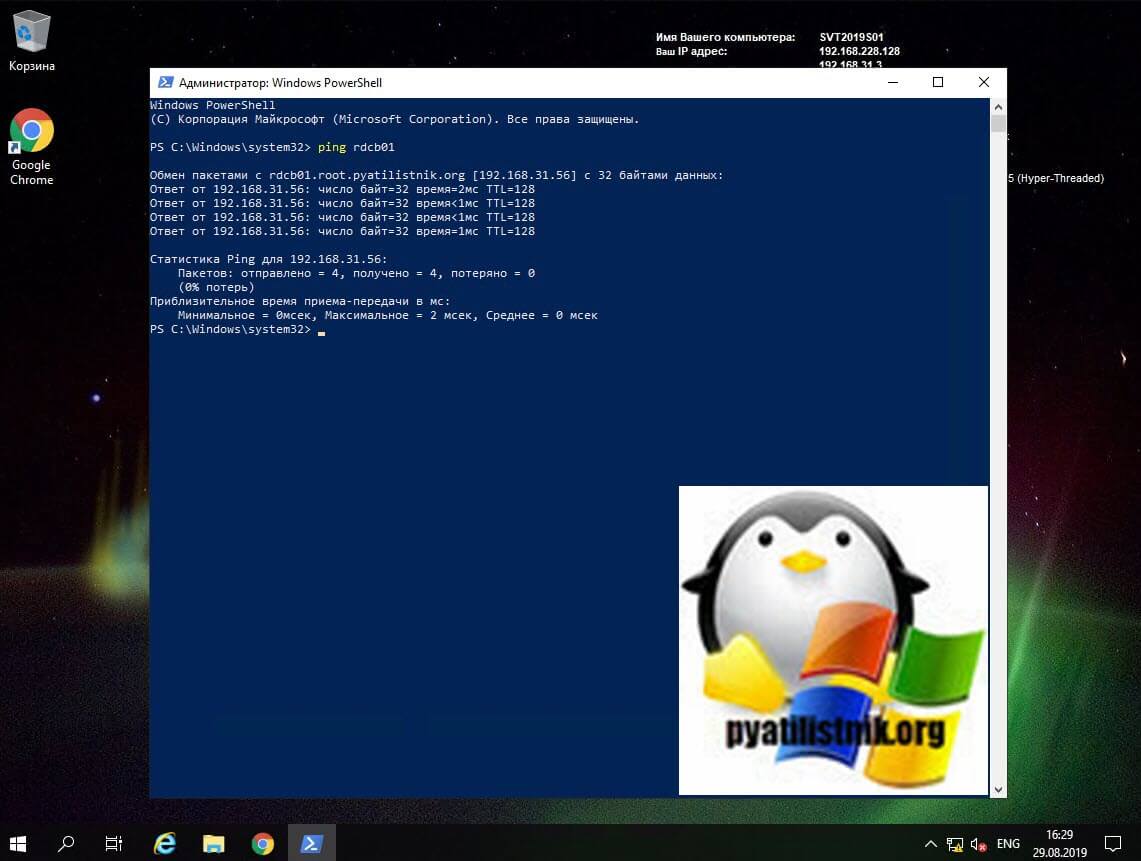

Настройка сети через Windows Admin Center

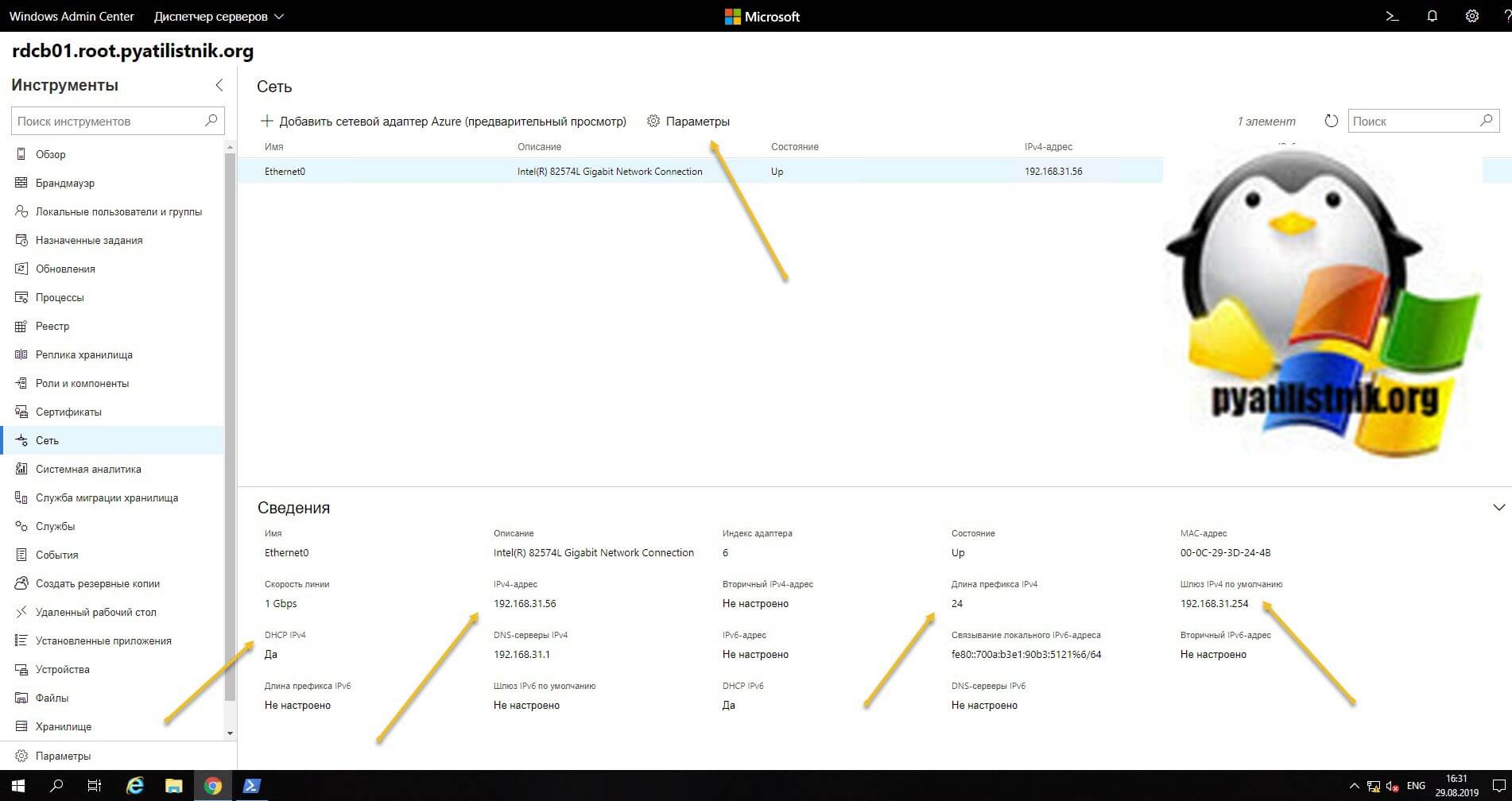

С выходом Windows Server 2019 Microsoft наконец-то создает правильный инструмент для системного администратора, я говорю, о Windows Admin Center. Я вам уже подробно рассказывал, как устанавливать Windows Admin Center и его назначение. Если в двух словах, то это крутая веб консоль позволяющая управлять серверами и рабочими станциями с любого устройства, через ваш браузер. Давайте я покажу, как вы легко можете произвести установку статического Ip-адреса, маски, основного шлюза и DNS на удаленном сервере, через WAC. Напоминаю, что делать я это буду для сервера RDCB01. Давайте его пропингуем и выясним текущий адрес. Я вижу ip-адрес 192.168.31.56.

Открываем в браузере Windows Admin Center и производим подключение к нужному серверу.

Далее находим раздел "Сеть", тут у вас будет список всех ваших сетевых интерфейсов. Выбираем нужный, тут чем хорошо вы сразу видите много сводной информации в нижней части.

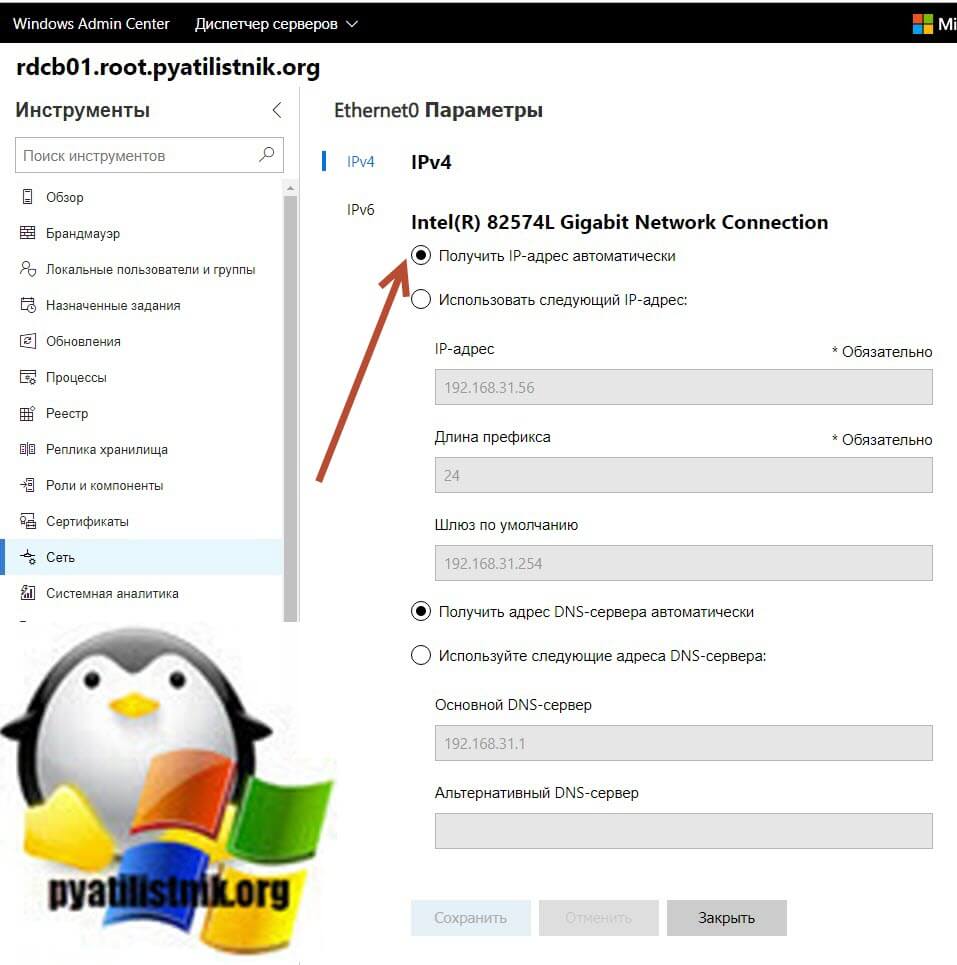

Для настройки сети нажмите кнопку "Параметры". Как видим стоит автоматическое получение настроек.

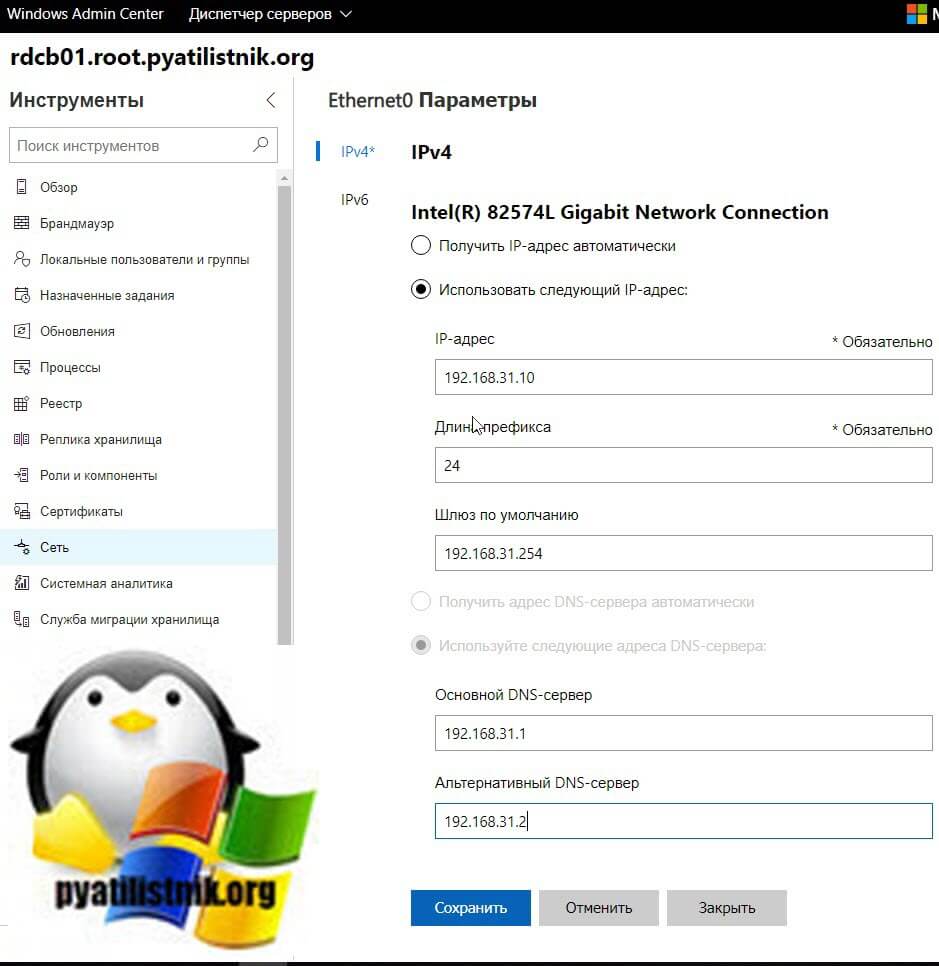

Активируем пункт "Использовать следующий IP-адрес" и задаем нужные сетевые настройки, после чего сохраняем изменения.

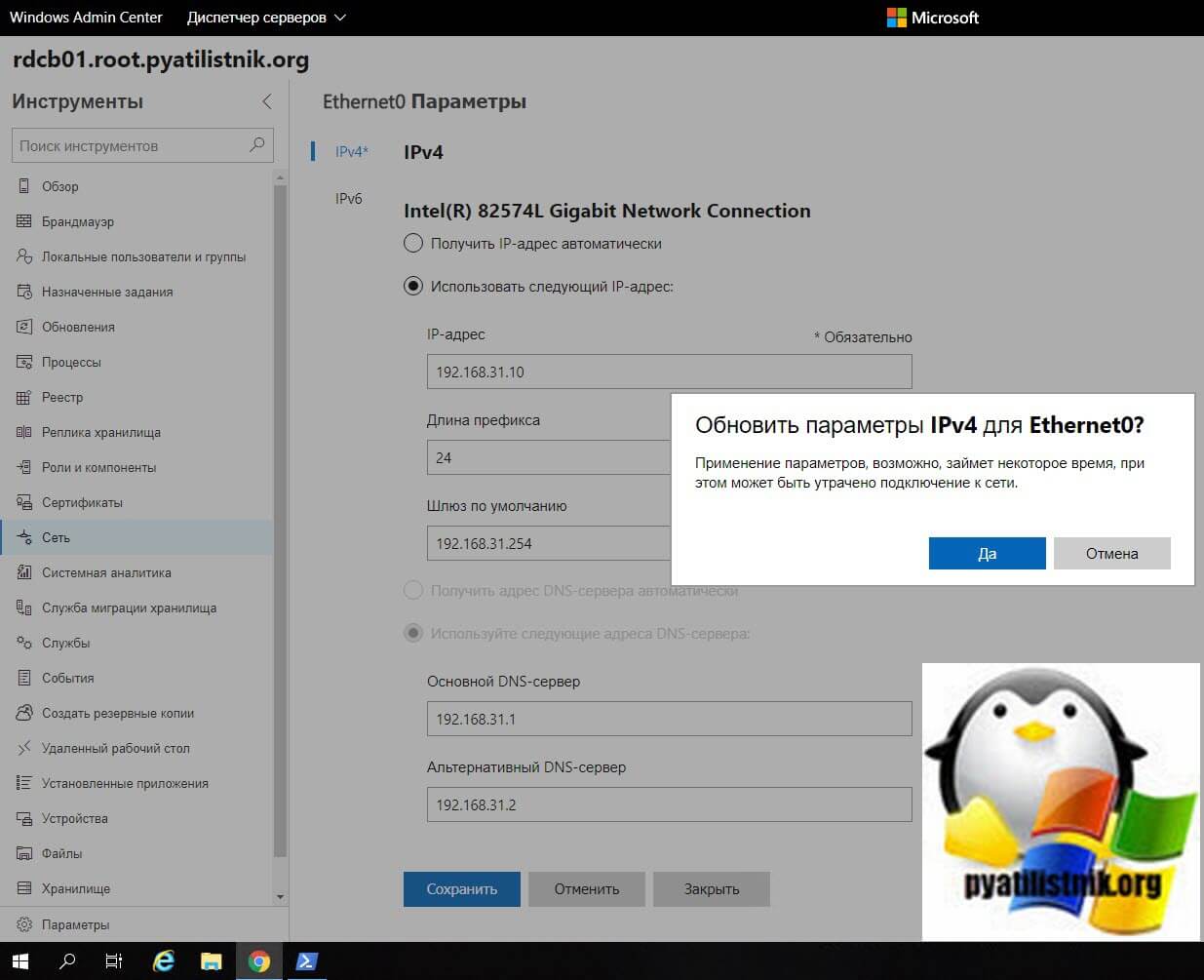

Подтверждаем применение настроек.

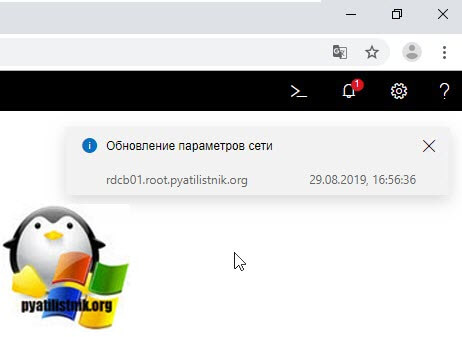

В правом верхнем углу вам покажут, что началось задание по обновлению.

Проверяем, перед этим единственное нужно очистить кэш-DNS. В итоге я вижу, что сервер пингуется по новому адресу.

В итоге удаленная настройка сети на сервере Windows Server 2019 выполнена.

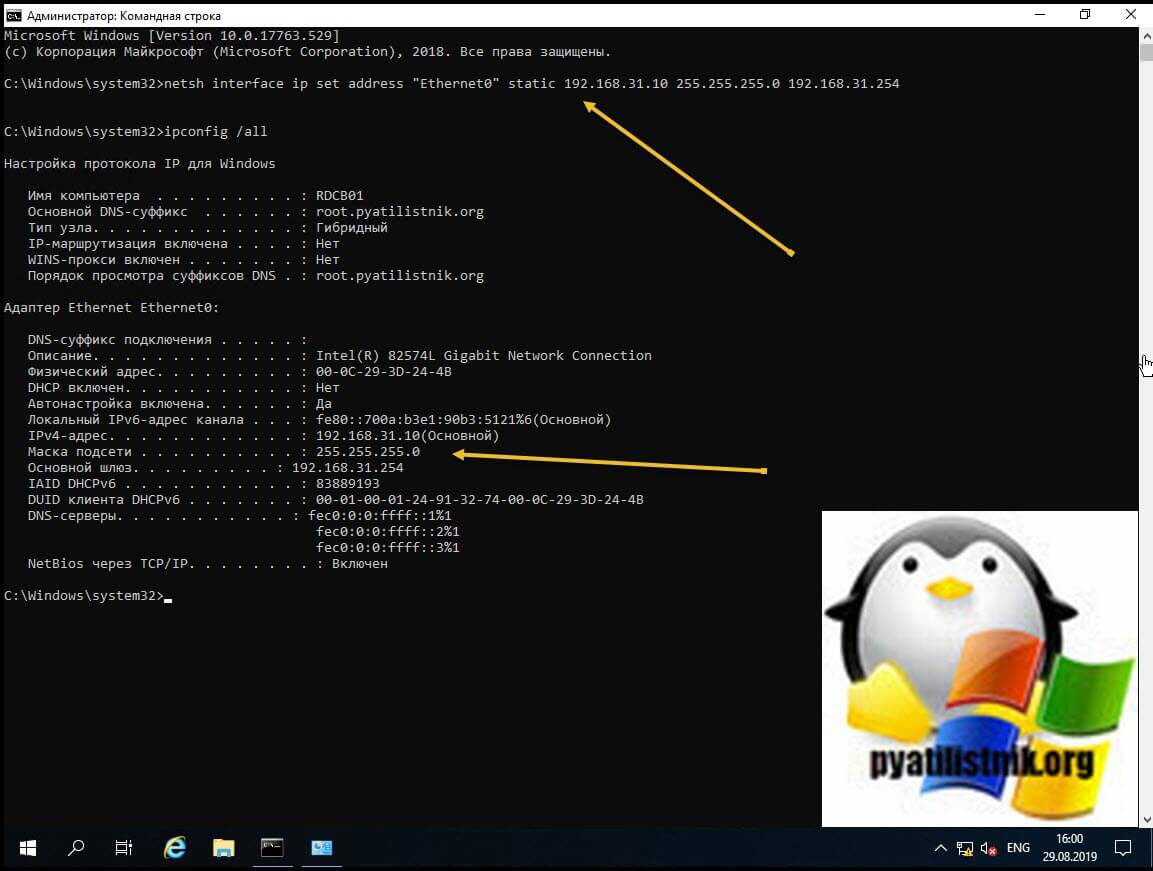

Настройка сети Windows Server 2019 через командную строку

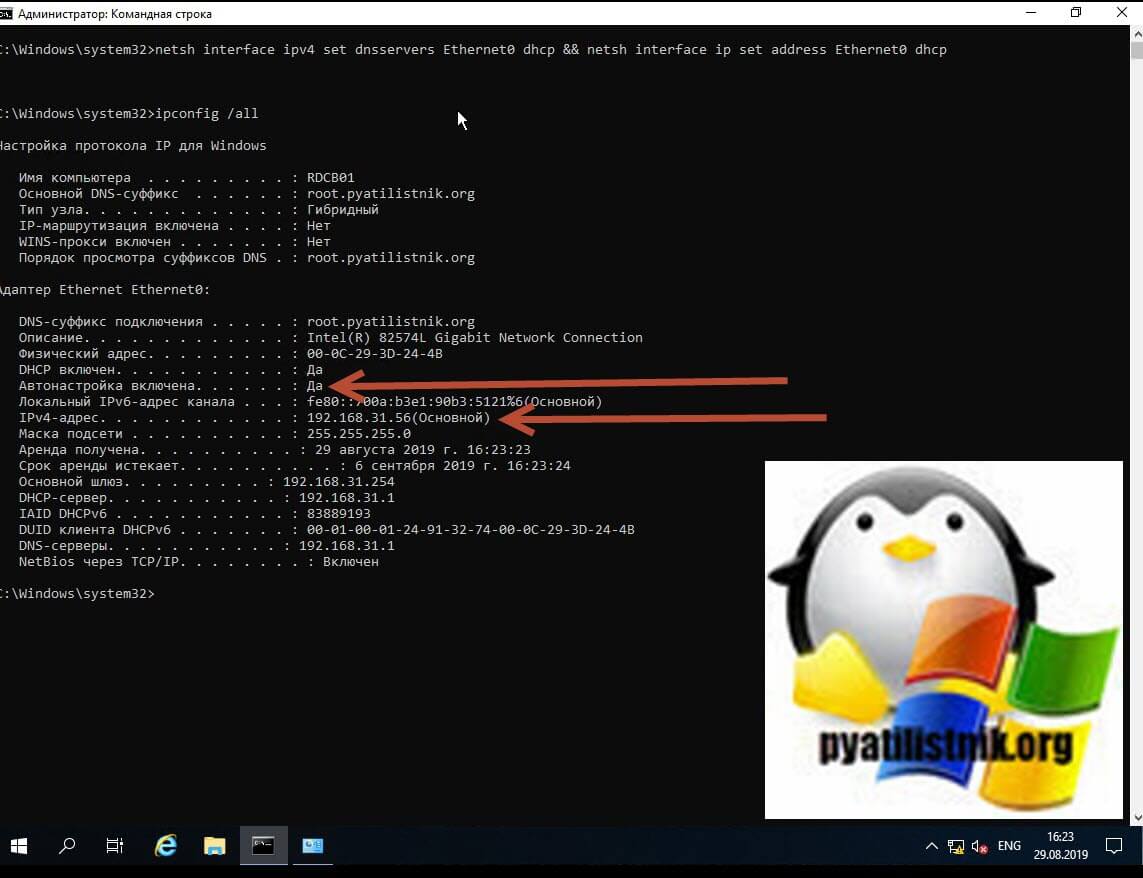

Второй метод заключается в использовании утилиты командной строки netsh. На практике, это используется в скриптах, или при настройке Windows Server в режиме Core. Я опять переведу свои настройки на получение адреса от DHCP сервера. DHCP присвоил мне адрес 192.168.31.56.

Для того, чтобы настроить статический IP-адрес через утилиту Netsh, вам нужно знать правильное имя сетевого адаптера, он легко смотрится при выводе команды Ipconfig /all. В моем примере, это Ethernet0.

netsh interface ip set address "Ethernet0" static 192.168.31.10 255.255.255.0 192.168.31.254- 192.168.31.10 - это мой статический Ip-адрес

- 255.255.255.0 - это моя маска подсети

- 192.168.31.254 - это мой основной шлюз

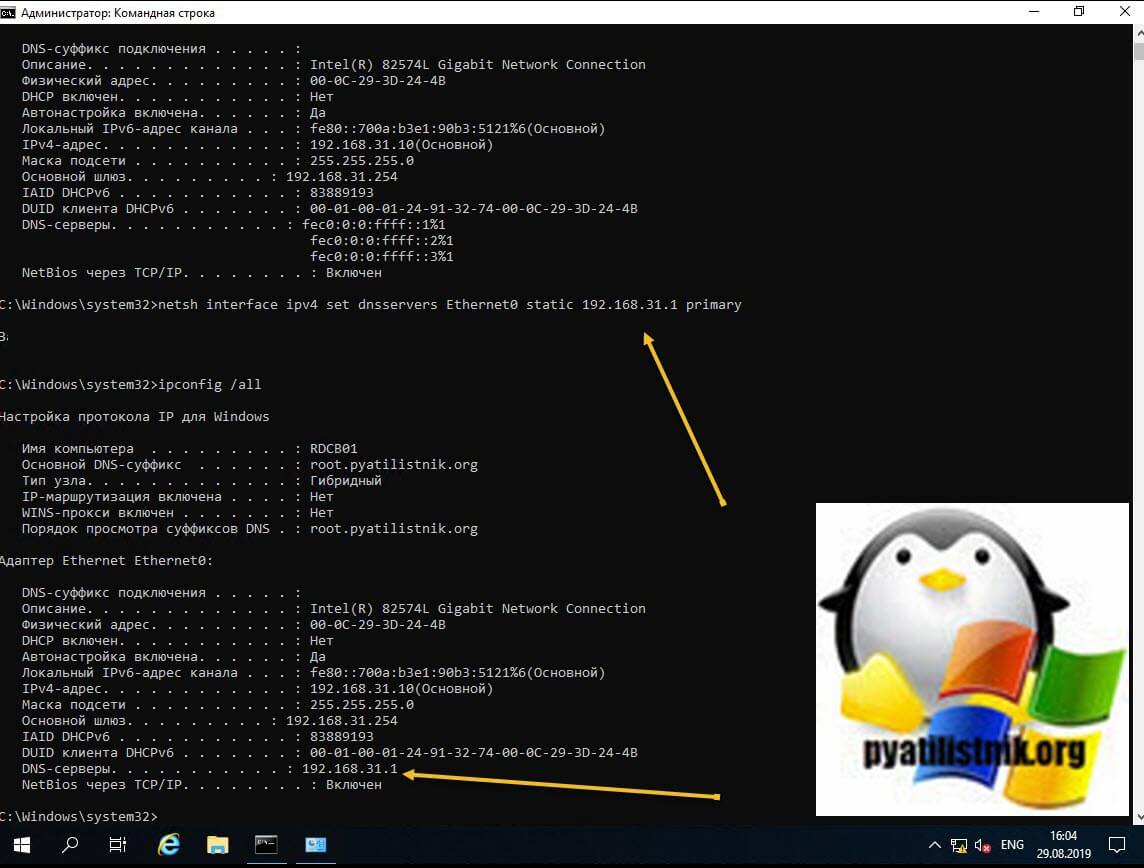

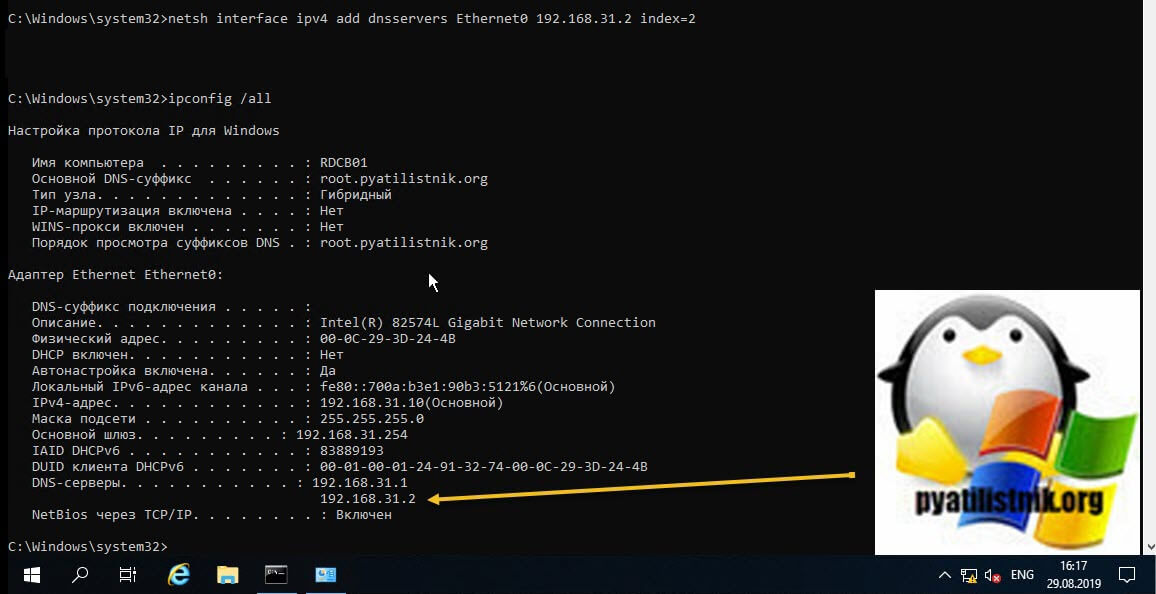

Видим, что команда успешно отработала, можно сразу проверить применение настроек сети через ipconfig. Теперь выполним настройку основного и альтернативного DNS.

netsh interface ipv4 set dnsservers Ethernet0 static 192.168.31.1 primary

Прописываем альтернативный DNS адрес

netsh interface ipv4 add dnsservers Ethernet0 192.168.31.2 index=2

В итоге как видим у нас появился второй адрес DNS сервера на нашем сетевом интерфейсе. Настройка выполнена.

Если вам нужно вернуть сетевые настройки на получение адреса от DHCP сервера, то введите команду:

netsh interface ipv4 set dnsservers Ethernet0 dhcp && netsh interface ip set address Ethernet0 dhcp

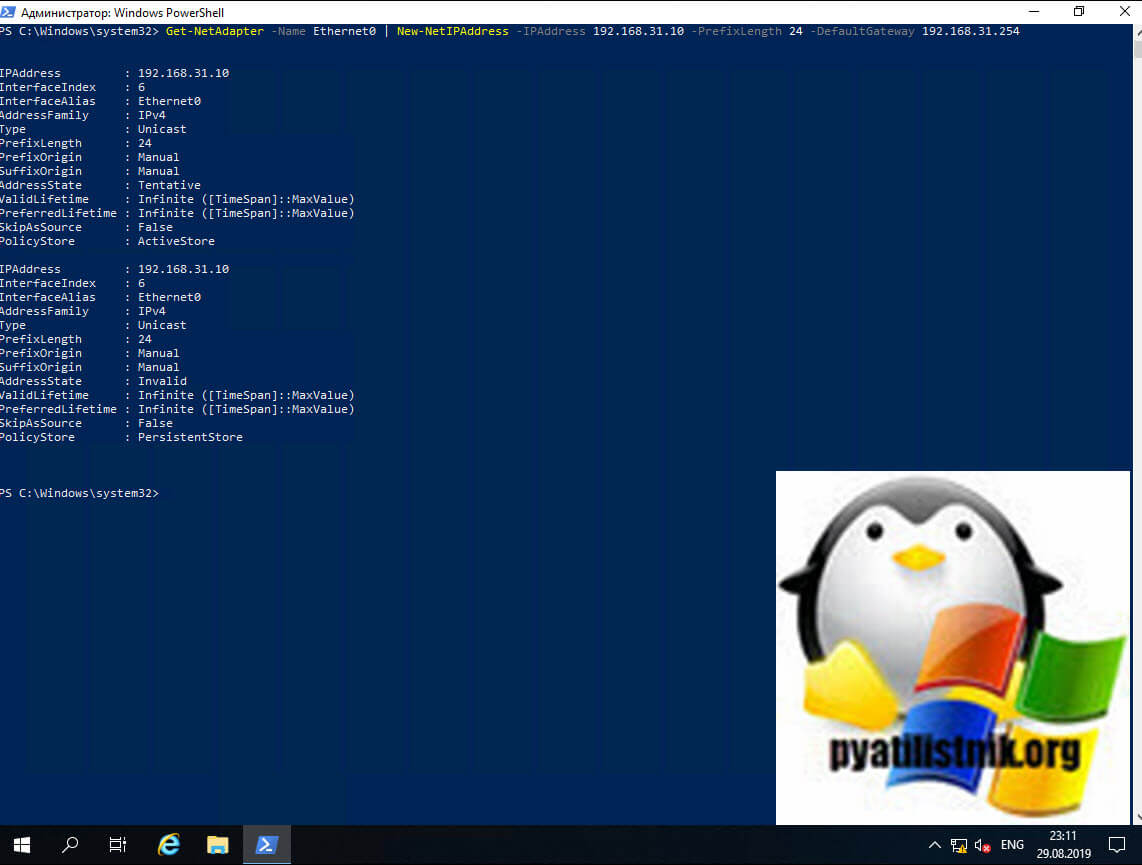

Настройка сети через PowerShell

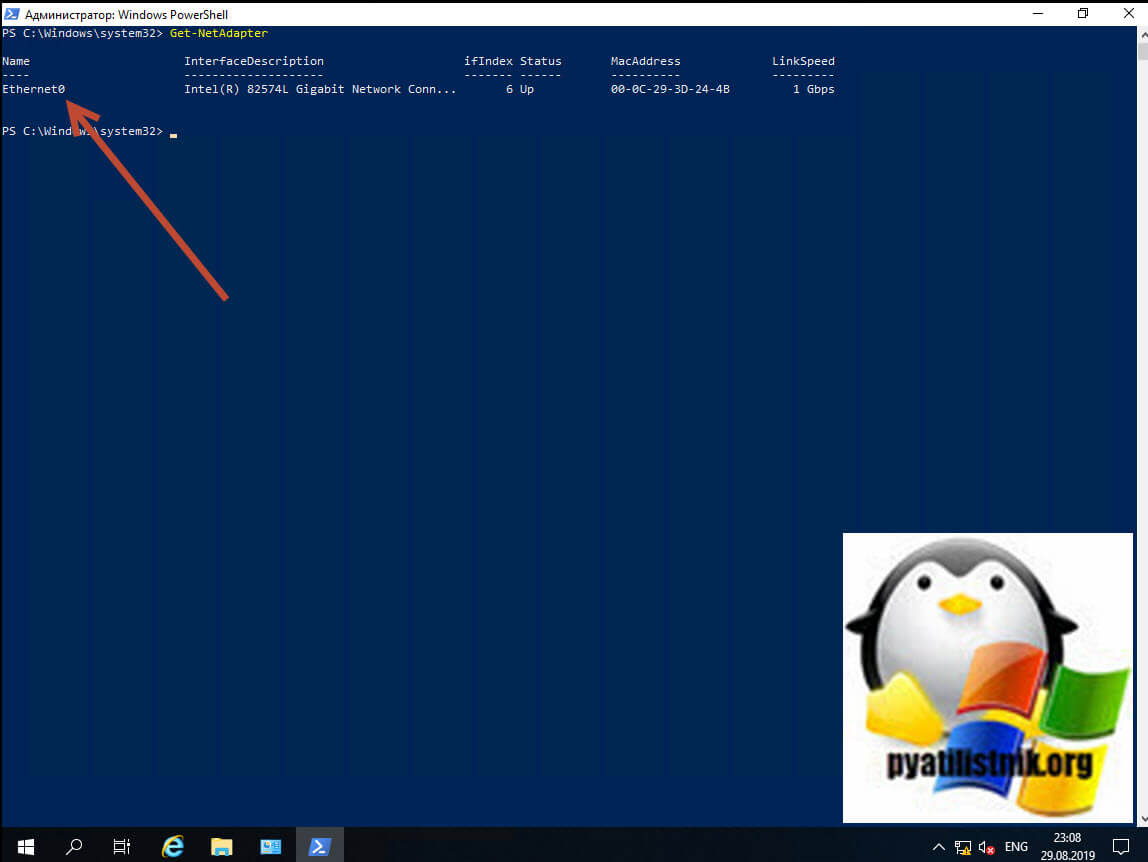

Чтобы настроить статический адрес на сетевом интерфейсе с помощью командлетов, вам необходимо открыть от имени администратора оболочку PowerShell.

Прежде чем мы начнем настройку сети через PowerShell в нашей Windows Server 2019, нам как и в случае с netsh, нужно выяснить имя сетевого интерфейса. Для этого вводим команду:

В результате я вижу имя интерфейса Ethernet0.

Пишем команду, где обратите внимание префикс сети 255.255.255.0 задается в виде -PrefixLength 24. На выходе вы сразу увидите примененные настройки.

Get-NetAdapter -Name Ethernet0 | New-NetIPAddress -IPAddress 192.168.31.10 -PrefixLength 24 -DefaultGateway 192.168.31.254

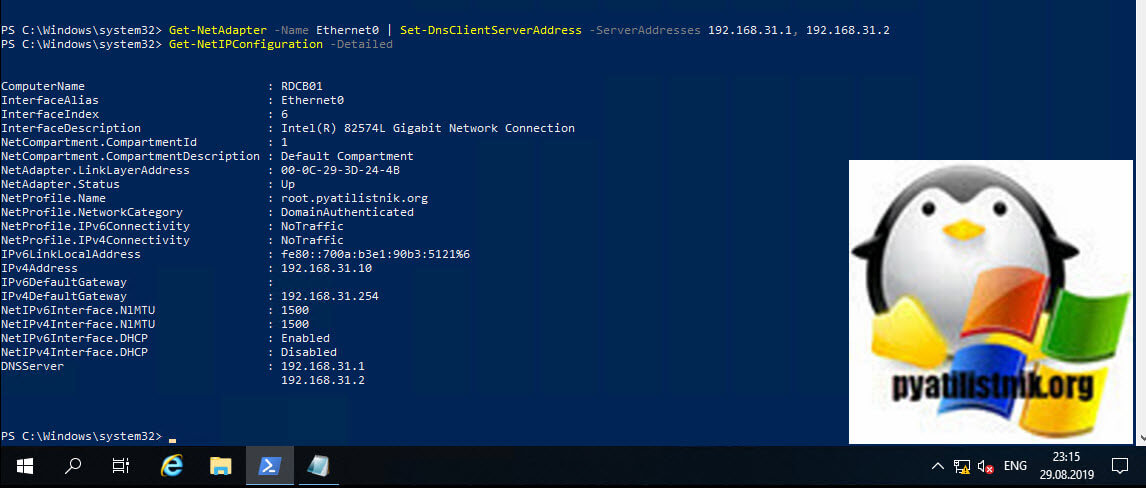

Зададим теперь оба DNS-сервера через команду

Get-NetAdapter -Name Ethernet0 | Set -DnsClientServerAddress -ServerAddresses 192.168.31.1, 192.168.31.2Посмотрим текущие сетевые настройки через команду:

Как видите все сетевые настройки в моем Windows Server 2019 успешно применены.

Удаленная настройка сети

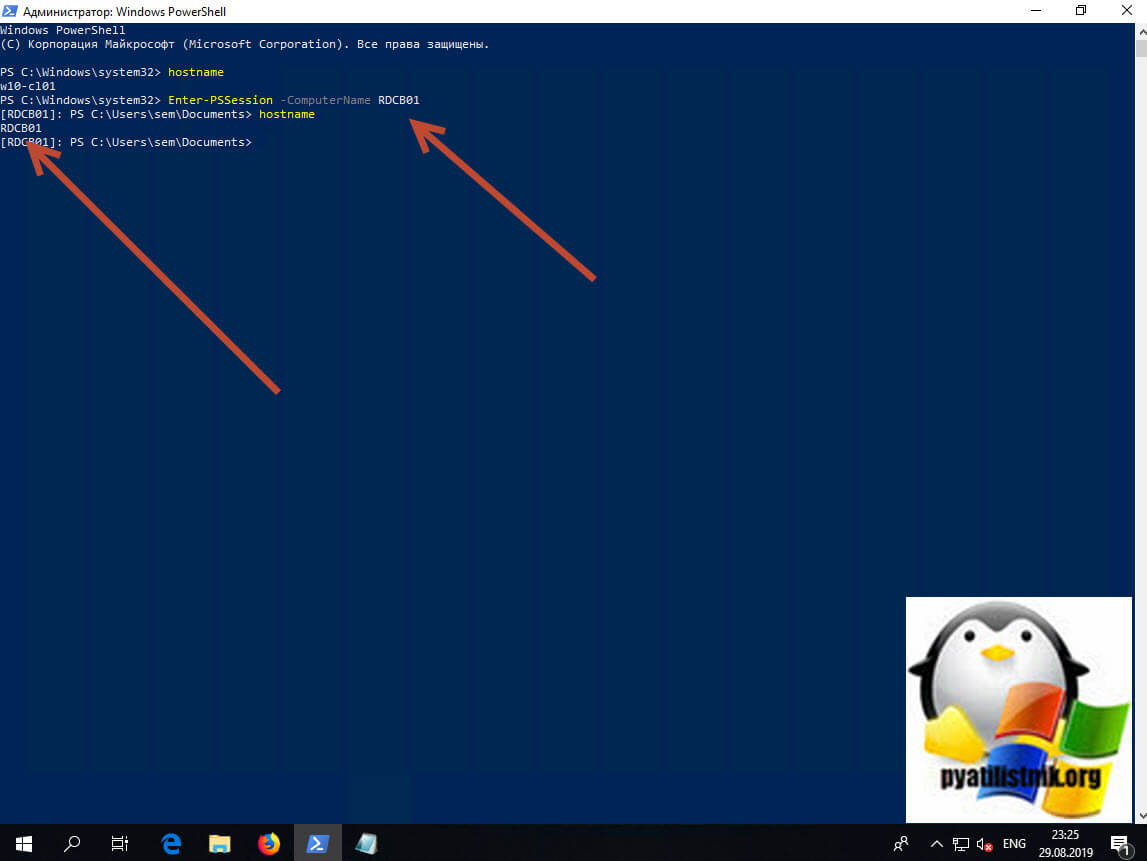

Выше я уже показал вам метод удаленной настройки сети через Windows Admin Center, но существует и еще несколько методов, которые мне были полезны в моей практике. Первое, это использование все того же PowerShell. И так у меня есть компьютер W10-cl01 с Windos 10 и предположим хочу с него настроить сеть на сервере RDCB01.

Хочу отметить, что для этого метода у вас должно быть настроено использование WinRM (Службы удаленного управления Windows)Открываем PowerShell, командой hostname я показываю, что сижу на компьютере W10-cl01. Далее для удаленного подключения вводим команду:

Я успешно подключился, теперь повторно введя команду hostname, я вижу, что сижу на компьютере RDCB01, и можно вводить команды описанные выше.

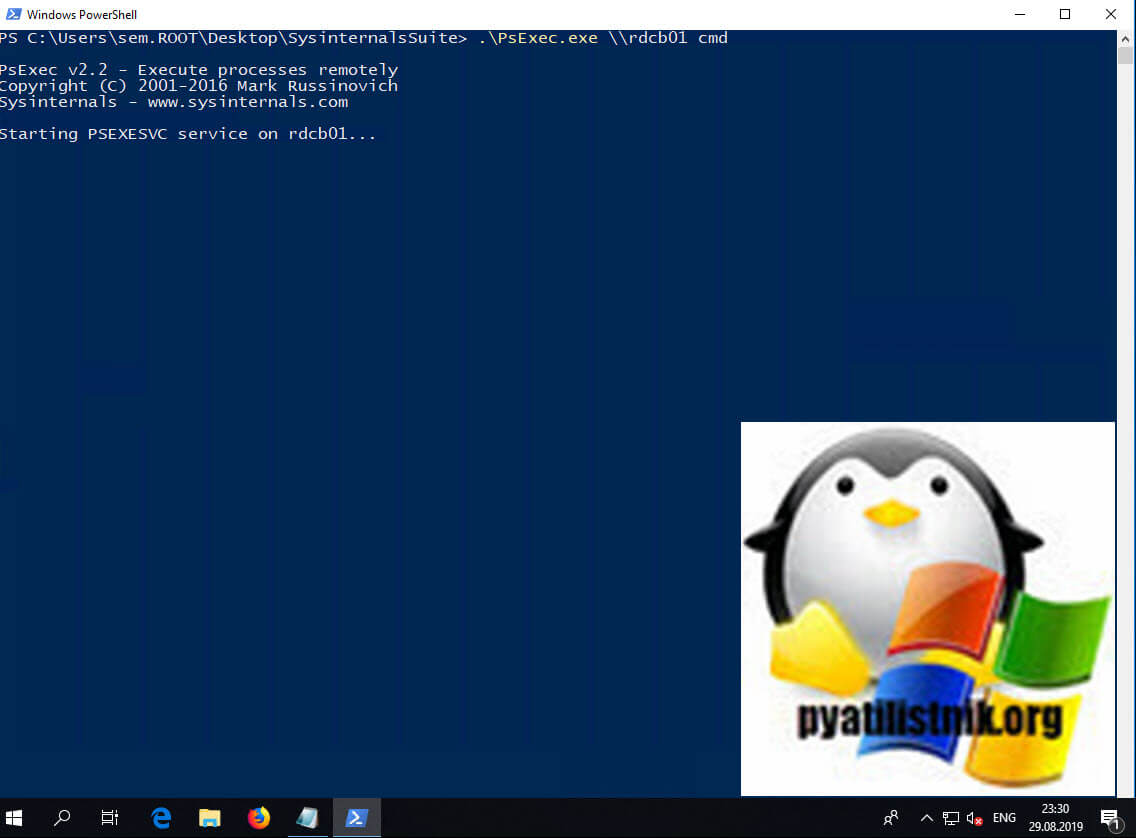

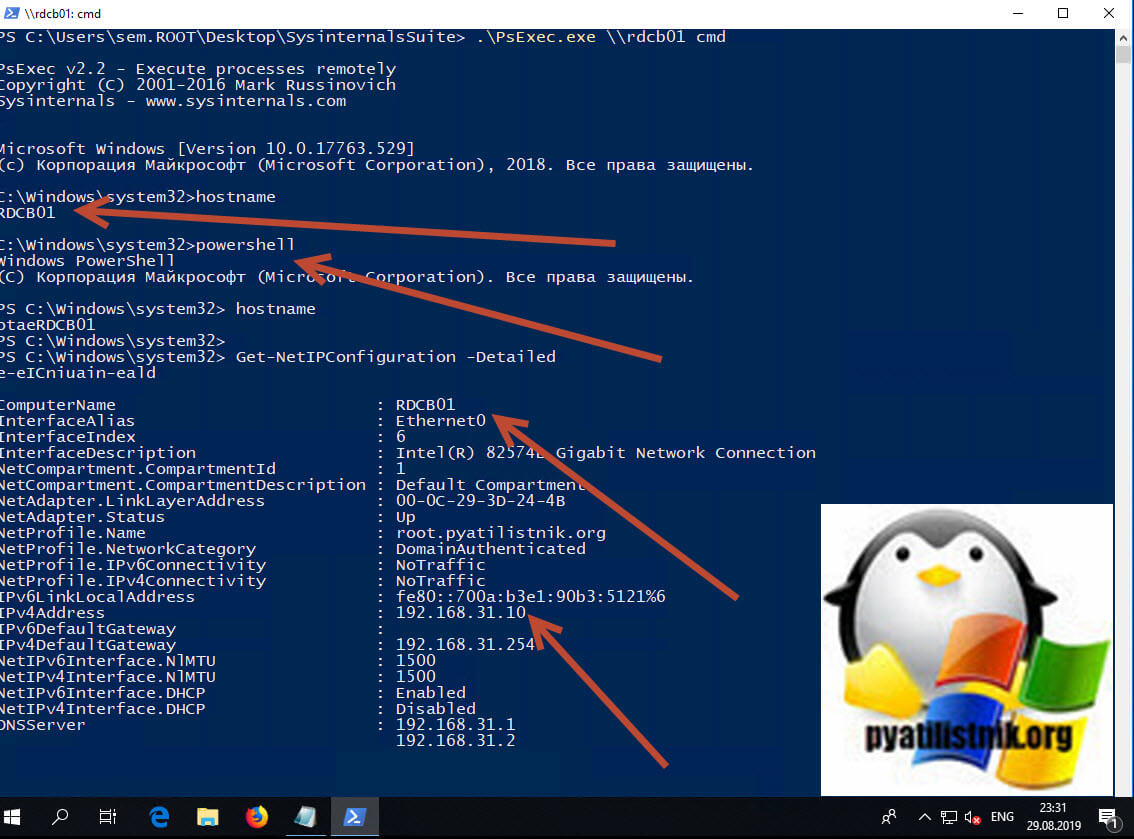

Второй метод удаленной настройки сети на Windows Server 2019, это использование утилиты PsExec.exe, я,о ее настройке и установке рассказывал в статье "Включить RDP Windows удаленно и локально".

Начнется запуск службы на удаленном сервере.

Введя все ту же команду hostname я вижу, что подключен к удаленному серверу RDCB01, при желании вы можете использовать для настройки сети netsh или PowerShell, что нравится больше.

Популярные Похожие записи:

3 Responses to Настройка сети в Windows Server 2019, за минуту

Все зависит как построена у вас топология. Классический вариант, что у сетевой карты 1 сетевой адаптер и интернет идет по нему. Если серверу нужен выделенный IP-адрес и нет оборудования проксирования, то задействуется второй сетевой адаптер. Если у вас три может есть необходимость иметь какую-то защищенную сеть или другой VLAN, если нет то можно сделать тиминг.

Иван, день добрый! У меня есть сеть из 4 компьютеров один из них сервер на котором 3 сетевые карты. Мне нужно чтобы компьютеры были в домене и получали доступ в интернет. И я имел удаленный доступ к серверу.

This topic lists the Windows PowerShell modules included with Windows Server 2019 and Windows 10. The Windows PowerShell modules in the list support automating the features of those versions of the Windows operating system and provide links to the cmdlet references for each module. These modules enable you to use Windows PowerShell to administer, maintain, configure, and develop new features for Windows Server 2019 and Windows 10.

The table below also shows the latest published version of the Help for each module. The Help is available through the links below, or as Updatable Help files. Updatable Help was introduced with Windows PowerShell 3.0 and enables you to have the latest Help topics available locally on your computer. For more information, see about_Updatable_Help.

| Module name | Title and link to Web version |

|---|---|

| ActiveDirectory | Active Directory Domain Services Administration |

| ADCSAdministration | Active Directory Certificate Services Administration |

| ADCSDeployment | Active Directory Certificate Services Deployment |

| ADDSDeployment | Active Directory Domain Services Deployment |

| ADFS | Active Directory Federation Services |

| ADRMSAdmin | Active Directory Rights Management Services Administration |

| ADRMS | Active Directory Rights Management Services Deployment |

| AppBackgroundTask | App Background Task |

| AppLocker | AppLocker |

| AppvClient | App-V Client |

| AppvSequencer | App-V Sequencer |

| Appx | Appx |

| AssignedAccess | Assigned Access |

| BestPractices | Best Practices Analyser |

| BitLocker | BitLocker |

| BitsTransfer | Background Intelligent Transfer Service |

| BootEventCollector | Boot Event Collector |

| BranchCache | Branch Cache |

| ClusterAwareUpdating | Cluster Aware Updating |

| ConfigCI | Code Integrity |

| DcbQos | Data Center Bridging Quality of Service |

| Deduplication | Data Deduplication |

| Defender | Windows Defender |

| DeviceHealthAttestion | Device Health Attestation |

| Dfsn | Distributed File System (DFS) Namespaces |

| Dfsr | DFS Replication |

| DHCPServer | DHCP Server |

| DirectAccessClientComponent | Direct Access client |

| DISM | DISM |

| DNSClient | DNS client |

| DNSServer | DNS Server |

| EventTracingManagement | EventTracingManagement |

| FailoverClusters | Failover clusters |

| FileServerResourceManager | File Server Resource Manager |

| GroupPolicy | Group Policy |

| HardwareCertification | Hardware Certification |

| HgsAttestation | Host Guardian Service Attestation |

| HgsClient | Host Guardian Service Client |

| HgsDiagnostics | Host Guardian Service Diagnostics |

| HgsKeyProtection | Host Guardian Service Key Protection |

| HgsServer | Host Guardian Service Server |

| HostComputeService | Containers |

| HNVDiagnostics | HNV Diagnostics |

| Hyper-V | Hyper-V |

| IISAdministration | IIS Administration |

| International | International |

| IpamServer | IP Address Management Server |

| Iscsi | iSCSI |

| IscsiTarget | iSCSI Target |

| KDS | Key Distribution Server |

| Microsoft.Windows.ServerManager.Migration | Server Migration |

| MMAgent | Memory Management Agent |

| Mpio | MPIO |

| MSDTC | Distributed Transaction Coordinator |

| Msmq | MSMQ |

| Multipoint | MultiPoint Services |

| MultiPointVdi | Multipoint VDI |

| NanoServerImageGenerator | Nano Server Image Generator |

| NetLdpAgent | NetLdpAgent |

| NetAdapter | Network Adapter |

| NetConnection | Network connection |

| NetEventPacketCapture | Network Event Packet Capture |

| NetLbfo | NIC Teaming |

| NetNat | Network Address Translation |

| NetQoS | Quality of Service |

| NetSecurity | Network security |

| NetTCPIP | TCP/IP |

| NetWNV | Network Virtualization |

| NetworkConnectivityStatus | Network connectivity status |

| NetworkController | Network Controller |

| NetworkControllerDiagnostics | Network Controller diagnostics |

| NetworkLoadBalancingClusters | Network Load Balancing Clusters |

| NetworkSwitchManager | Network Switch Manager |

| NetSwitchTeam | Network Switch Team |

| NetworkTransition | Network Transition |

| NFS | Network File System |

| NPS | Network Policy Server |

| PCSVDevice | Physical Computer System View device |

| PKIClient | Public Key Infrastructure |

| PlatformIdentifier | Platform Identifier |

| PnpDevice | Plug and Play |

| PrintManagement | Print management |

| ProcessMitigations | Process Mitigations |

| RemoteAccess | Remote access |

| RemoteDesktop | Remote Desktop |

| RemoteDesktopServices | Remote Desktop Services |

| ScheduledTasks | Scheduled Tasks |

| SecureBoot | Secure Boot |

| ServerCore | Server Core |

| ServerManager | Server Manager |

| ServerManagerTasks | Server Manager tasks |

| ShieldedVMDataFile | Shielded Virtual Machine data file |

| ShieldedVMProvisioning | Shielded Virtual Machine provisioning |

| ShieldedVMTemplate | Shielded Virtual Machine template |

| SmbShare | SmbShare share |

| SmbWitness | SMB Witness |

| SMISConfig | SMIS Config |

| SoftwareInventoryLogging | Software Inventory Logging |

| StartLayout | Start Layout |

| Storage | Storage |

| StorageQoS | Storage QoS |

| StorageReplica | Storage Replica |

| SyncShare | Sync Share |

| TCPIP | TCPIP |

| TLS | TLS |

| TroubleshootingPack | Troubleshooting Pack |

| TrustedPlatformModule | Trusted Platform Module |

| UpdateServices | Windows Server Update Services |

| UserAccessLogging | User Access Logging |

| UEV | User Experience Virtualization |

| VAMT | Volume Activation Management Tool |

| VpnClient | VPN client |

| WDAC | Windows Data Access Components |

| WebAdministration | Web Administration |

| WebApplicationProxy | Web Application Proxy |

| WDS | Windows Deployment Services |

| WHEA | Windows Hardware Error Architecture |

| WindowsDevLic | Windows Developer License |

| WindowsErrorReporting | Windows Error Reporting |

| WindowsSearch | Windows Search |

| WindowsServerBackup | Windows Server Backup |

| WindowsUpdate | Windows Update |

You can also find these modules by searching the PowerShell Module Browser.

После установки Windows Server 2019 и перед сдачей сервера клиенту вы, как хороший системный администратор, должны выполнить первоначальную настройку сервера. Во-первых, это избавит вас от возможных претензий и при этом не займёт много времени. Во-вторых, покажет вас с лучшей стороны. В третьих, другой сисадмин, который будет настраивать сервер после вас, не будет ругаться и стонать.

Итак, ОС установлена, что дальше?

Настройка сети и Интернет

Сначала настраиваем сеть. Убедитесь что драйвера сетевой карты корректно настроены. Если драйвера не настроены, то нужно их установить.

Например, при установке Windows Server 2019 на виртуальную машину VMware с сетевой картой VMXNET3, драйвера устанавливаются вместе с VMware Tools.

VMware Tools устанавливаются просто, подробно останавливаться на этом не будем.

Если в сети доступен DHCP сервер и есть доступ к интернету, то сеть автоматически заработает и появится Интернет, это видно по значку.

По умолчанию сеть настроена на получение IP адреса по DHCP. Обычно принято назначать серверам статические IP адреса. Выясните у клиента настройки для сети сервера и настройте IPv4 в свойствах сетевого адаптера.

Если в компании нет DNS сервера и провайдер не указал свои адреса, то можно использовать публичные DNS сервера, такие как:

Если в компании явно не требуется протокол IPv6, то лучше его отключить.

Сеть настроена, Интернет есть. Можно для уверенности выполнить ping любого сайта в Интернет.

Настройка драйверов

Диспетчер устройств покажет вам, есть ли неизвестные устройства.

При установке на виртуальную машину обычно проблем с драйверами не много, но если вы устанавливаете Windows Server 2019 на железный сервер, то картина может быть такой:

В этом случае драйвера можно найти на сайтах производителей серверов. Например, драйвера для серверов HPE можно установить из Service Pack for ProLiant:

В крайнем случае можно найти в Интернете сборник драйверов и воспользоваться им, но я таким обычно не занимаюсь.

Установка обновлений

Устанавливать обновления нужно. Если вы скачали самый свежий образ Windows Server 2019, то и в этом случае найдётся парочка обновлений.

Процесс обновления может затянуться, иногда я оставляю эту операцию на ночь.

Активация Windows

Активируйте Windows, если у вас есть ключ. Даже если у вас ознакомительная версия и Windows активируется сам, то проверьте доступность Интернет. В ином случае без активации через 10 дней сервер начнёт выключаться каждые 30 минут.

Имя сервера

Укажите имя сервера (узнайте у клиента), при необходимости введите сервер в домен, для этого потребуются права администратора домена.

После смены имени сервера может потребоваться перезагрузка.

Региональные настройки, время и временная зона

Настройте язык, временную зону и время. Временную зону уточните у клиента. В Windows Server 2019 эти настройки можно сделать с помощью панели управления. Единственное, теперь регион вынесен в настройки интерфейса метро: Settings > Region.

Роль сервера и софт

В зависимости от требований установите роли сервера и необходимый софт.

Удалённый доступ

В зависимости от необходимости настройте удалённый доступ к серверу. Это может быть RDP, VNC, виртуальная или KVM консоль.

Заключение

Драйвера установлены, сеть настроена, регион проверен, обновления есть, активация выполнена, имя задано, роли и софт присутствует, доступ есть. Сервер можно отдавать заказчику.

Читайте также: