Настройте имена хостов в соответствии с диаграммой линукс

Имя хоста задается во время установки операционной системы или динамически назначается виртуальной машине при ее создании.

В этом руководстве объясняется, как установить или изменить имя хоста в Ubuntu 20.04 без перезагрузки системы.

Общие сведения об именах хостов

В Ubuntu вы можете редактировать системное имя хоста и соответствующие настройки с помощью команды hostnamectl . Этот инструмент распознает три разных класса имен хостов:

Только root или пользователи с привилегиями sudo могут изменять системное имя хоста.

Отображение текущего имени хоста

Чтобы просмотреть текущее имя хоста, вызовите команду hostnamectl без аргументов:

В этом примере текущее имя хоста установлено на ubuntu2004.localdomain .

Изменение имени хоста системы

При желании вы также можете установить красивое имя хоста:

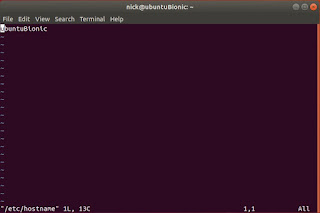

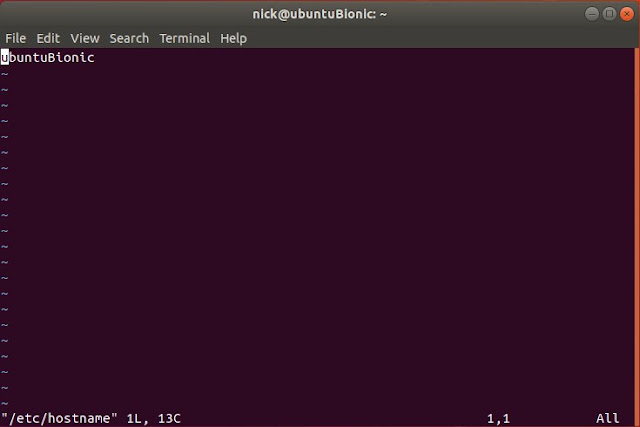

Статическое имя хоста хранится в /etc/hostname , а красивое имя хоста хранится в /etc/machine-info .

Вы не должны использовать одно и то же имя хоста на двух разных машинах в одной сети.

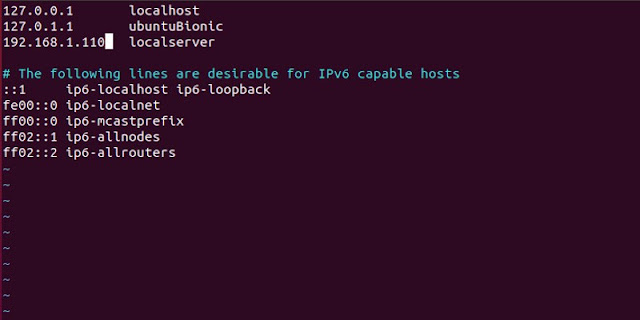

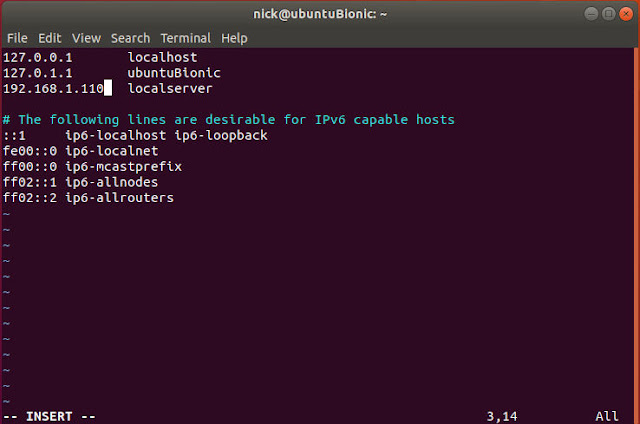

В большинстве систем имя хоста отображается на 127.0.0.1 в /etc/hosts . Откройте файл и измените старое имя хоста на новое.

Если вы используете Ubuntu в облачном экземпляре и установлен пакет cloud-init , вам также необходимо отредактировать файл /etc/cloud/cloud.cfg . Этот пакет обычно устанавливается по умолчанию в образах, предоставляемых поставщиками облачных услуг, и используется для обработки инициализации экземпляров облака.

Если файл существует в вашей системе, откройте его:

Найдите preserve_hostname и измените значение с false на true :

Сохраните файл и закройте редактор.

Проверить изменение

Чтобы убедиться, что имя хоста было полностью изменено, введите команду hostnamectl :

Ваше новое имя хоста будет напечатано на терминале:

Выводы

Мы показали вам, как легко изменить имя хоста при установке Ubuntu 20.04 без перезагрузки компьютера.

Существует ряд причин, по которым вам может потребоваться изменить имя хоста. Чаще всего это когда имя хоста устанавливается автоматически при создании экземпляра.

Hostname (имя компьютера, имя хоста) задается во время установки системы Linux. Hostname определяет название компьютера и используется преимущественно для идентификации компьютера в сети. Нельзя назначать два одинаковых Hostname для компьютеров в одной сети.

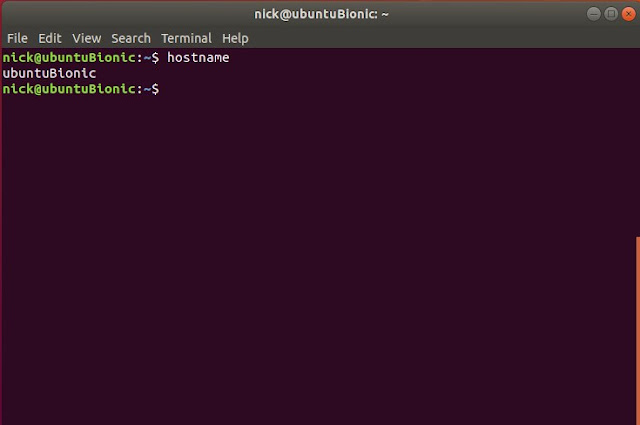

Просмотр текущего Hostname

Чтобы показать текущий Hostname можно использовать команду hostname без параметров:

Также Hostname можно отобразить командой hostnamectl :

Как изменить Hostname

Рассмотрим, как изменить Hostname двумя разными способами.

Способ 1. Используем команду hostnamectl

Во многих systemd-based дистрибутивах (например, в Ubuntu Linux) есть утилита hostnamectl .

Воспользуемся командой hostnamectl , чтобы установить новое значение Hostname равным pingvinus . Используется аргумент set-hostname:

Способ 2. Редактируем файлы /etc/hostname и /etc/hosts

Еще один способ изменения Hostname — это ручное редактирование файла /etc/hostname и файла /etc/hosts .

Сначала выполните команду (вместо pingvinus укажите свое значение):

Отредактируем файл /etc/hostname для редактирования в редакторе nano, выполняем команду:

Измените текущее значение в файле на новое. Сохраните изменения и закройте файл. Это можно сделать, нажав Ctrl+C , затем Y и Enter .

Hostname прописывается также в файле /etc/hosts , поэтому нужно изменить его значение в этом файле. Откроем файл:

Найдите строку вида « 127.0.0.1 ваш_hostname » и впишите новое имя хоста. Сохраните изменения и закройте файл.

Проверка результата

Чтобы проверить, изменилось ли значение Hostname, откройте новое окно терминала и введите команду:

Как временно изменить Hostname

Чтобы изменить Hostname в текущей работающей системе Linux, но до первой перезагрузки, можно использовать просто команду hostname , указав ей новое значение имени хоста:

Умение работать с системами на основе открытого исходного кода становится все более важным навыком для тех, кто желает построить успешную карьеру в ИТ. Данное конкурсное задание содержит множество задач, основанных на опыте реальной эксплуатации информационных систем, в основном, интеграции и аутсорсинге. Если вы можете выполнить задание с высоким результатом, то вы точно сможете обслуживать информационную инфраструктуру большого предприятия.

ОПИСАНИЕ КОНКУРСНОГО ЗАДАНИЯ

Данное конкурсное задание разработано с использованием различных открытых технологий, с которыми вы должны быть знакомы по сертификационным курсам LPIC и Red Hat. Задания поделены на следующие секции:

- Базовая конфигурация

- Конфигурация сетевой инфраструктуры

- Службы централизованного управления и журналирования

- Конфигурация служб удаленного доступа

- Конфигурация веб-служб

- Конфигурация служб хранения данных

- Конфигурация параметров безопасности и служб аутентификации

Секции независимы друг от друга, но вместе они образуют достаточно сложную инфраструктуру. Некоторые задания достаточно просты и понятны, некоторые могут быть неочевидными. Можно заметить, что некоторые технологии должны работать в связке или поверх других технологий. Например, динамическая маршрутизация должна выполняться поверх настроенного между организациями туннеля. Важно понимать, что если вам не удалось настроить полностью технологический стек, то это не означает, что работа не будет оценена. Например, для удаленного доступа необходимо настроить IPsec-туннель, внутри которого организовать GRE-туннель. Если, например, вам не удалось настроить IPsec, но вы смогли настроить GRE, то вы все еще получите баллы за организацию удаленного доступа.

ИНСТРУКЦИИ ДЛЯ УЧАСТНИКА

В первую очередь необходимо прочитать задание полностью. Следует обратить внимание, что задание составлено не в хронологическом порядке. Некоторые секции могут потребовать действий из других секций, которые изложены ниже. На вас возлагается ответственность за распределение своего рабочего времени. Не тратьте время, если у вас возникли проблемы с некоторыми заданиями. Вы можете использовать временные решения (если у вас есть зависимости в технологическом стеке) и продолжить выполнение других задач. Рекомендуется тщательно проверять результаты своей работы.

Доступ ко всем виртуальным машинам настроен по аккаунту root:toor.

Если Вам требуется установить пароль, (и он не указан в задании) используйте: “P@ssw0rd”.

Виртуальная машина ISP преднастроена. Управляющий доступ участника к данной виртуальной машине для выполнения задания не предусмотрен. При попытке его сброса возникнут проблемы.

Организация LEFT включает виртуальные машины: L-SRV-Y-X, L-FW-Y-X, L-RTR-A-Y-X, L-RTR-B-Y-X, L-CLI-A-Y-X, L-CLI-B-Y-X.

Организация RIGHT включает виртуальные машины: R-SRV-Y-X, R-FW-Y-X, R-RTR-Y-X, R-CLI-Y-X.

НЕОБХОДИМОЕ ОБОРУДОВАНИЕ, ПРИБОРЫ, ПО И МАТЕРИАЛЫ

Ожидается, что конкурсное задание выполнимо Участником с привлечением оборудования и материалов, указанных в Инфраструктурном Листе.

В качестве системной ОС в организации LEFT используется Debian

В качестве системной ОС в организации RIGHT используется CentOS

Вам доступен диск CentOS-7-x86_64-Everything-1810.iso

Вам доступен диск debian-10.0.0-amd64-BD-1.iso

Вам доступен диск debian-10.0.0-amd64-BD-2.iso

Вам доступен диск debian-10.0.0-amd64-BD-3.iso

Вам доступен диск debian-10.0.0-amd64-BD-4.iso

Вам доступен диск Additional.iso, на котором располагаются недостающие RPM пакеты

Внимание! Все указанные компоненты предоставляются участникам в виде ISO-файлов на локальном или удаленном хранилище.

Участники не имеют права пользоваться любыми устройствами, за исключением находящихся на рабочих местах устройств, предоставленных организаторами.

Участники не имеют права приносить с собой на рабочее место заранее подготовленные текстовые материалы.

В итоге участники должны обеспечить наличие и функционирование в соответствии с заданием служб и ролей на указанных виртуальных машинах. При этом участники могут самостоятельно выбирать способ настройки того или иного компонента, используя предоставленные им ресурсы по своему усмотрению.

СХЕМА ОЦЕНКИ

Каждый субкритерий имеет приблизительно одинаковый вес. Пункты внутри каждого критерия имеют разный вес, в зависимости от сложности пункта и количества пунктов в субкритерии.

Схема оценка построена таким образом, чтобы каждый пункт оценивался только один раз. Например, в секции «Базовая конфигурация» предписывается настроить имена для всех устройств, однако этот пункт будет проверен только на одном устройстве и оценен только 1 раз. Одинаковые пункты могут быть проверены и оценены больше чем 1 раз, если для их выполнения применяются разные настройки или они выполняются на разных классах устройств.

Подробное описание методики проверки должно быть разработано экспертами, принимавшими участие в оценке конкурсного задания чемпионата, и вынесено в отдельный документ. Данный документ, как и схема оценки, является объектом внесения 30% изменений.

Z- последняя цифра года, в котором начато выполнение задания

Содержанием задания являются работы по пусконаладке сетевой инфраструктуры на базе операционных систем семейства Linux.

Конфигурация хостов

- Настройте имена хостов в соответствии с Диаграммой.

- Установите следующее ПО на ВСЕ виртуальные машины:

- tcpdump

- net-tools

- curl

- vim

- lynx

- dhclient

- bind-utils

- nfs-utils

- cifs-utils

- sshpass

- На хостах сформируйте файл /etc/hosts в соответствии с Диаграммой (кроме адреса хоста L-CLI-A-Y-X). Данный файл будет применяться во время проверки в случае недоступности DNS-сервисов. Проверка по IP-адресам выполняться не будет.

- В случае корректной работы DNS-сервисов ответы DNS должны иметь более высокий приоритет.

- Все хосты должны быть доступны аккаунту root по SSH на стандартном(22) порту

Конфигурация сетевой инфраструктуры

Службы централизованного управления и журналирования

- Разверните LDAP-сервер для организации централизованного управления учетными записями

- В качестве сервера выступает L-SRV-Y-X.

- Учетные записи создать в соответствии с Таблицей 2.

- Группы(LDAP) и пользователей создать в соответствии с Таблицей 2.

- Пользователи должны быть расположены в OU Users.

- Группы должны быть расположены в OU Groups.

- L-CLI-A-Y-X, L-SRV-Y-X и L-CLI-B-Y-X должны аутентифицироваться через LDAP.

- Журналы должны храниться в директории /opt/logs/.

- Журналирование должно производится в соответствии с Таблицей 3.

Конфигурация служб удаленного доступа

- На L-FW-Y-X настройте сервер удаленного доступа на основе технологии OpenVPN:

- В качестве сервера выступает L-FW-Y-X

- Параметры туннеля.

- Устройство TUN.

- Протокол UDP.

- Применяется сжатие.

- Порт сервера 1122.

- Ключевая информация должна быть сгенерирована на R-FW-Y-X.

- В качестве адресного пространства подключаемых клиентов использовать сеть 5.5.5.0/27.

- Хранение всей необходимой (кроме конфигурационных файлов) информации организовать в /opt/vpn.

- Подключившийся клиент должен быть автоматически сконфигурирован на использование DNS-инфраструктуры предприятия.

- Запуск удаленного подключения должен выполняться скриптом start_vpn.sh

- Отключение VPN-туннеля должно выполняться скриптом stop_vpn.sh.

- Скрипты должны располагаться в /opt/vpn.

- Скрипты должны вызываться из любого каталога без указания пути.

- Используйте следующий каталог для расположения файлов скриптов /opt/vpn/.

- Параметры политики первой фазы IPSec:

- Проверка целостности SHA-1

- Шифрование 3DES

- Группа Диффи-Хеллмана — 14 (2048)

- Аутентификация по общему ключу WSR-2019

- Протокол ESP

- Шифрование AES

- Проверка целостности SHA-2

- Используйте следующую адресацию внутри GRE-туннеля:

- L-FW-Y-X: 10.5.5.1/30

- R-FW-Y-X: 10.5.5.2/30

- Анонсируйте все сети, необходимые для достижения полной связности.

- Применение статических маршрутов не допускается.

- В обмене маршрутной информацией участвуют L-RTR-A-Y-X, L-RTR-B-Y-X, R-RTR-Y-X, L-FW-Y-X и R-FW-Y-X.

- Соседство и обмен маршрутной информацией между L-FW-Y-X и R-FW-Y-X должно осуществляться исключительно через настроенный GRE-туннель.

- Анонсируйте сети локальных интерфейсов L-RTR-A-Y-X и L-RTR-B-Y-X.

- Запретите рассылку служебной информации OSPF в сторону клиентских машин и глобальной сети.

- Доступ ограничен пользователями ssh_p, root и ssh_c

- В качестве пароля пользователь (кроме root) использовать ssh_pass.

- root использует стандартный пароль

- Доступ к L-FW-Y-X из под локальной учетной записи root под учетной записью ssh_p должен происходить с помощью аутентификации на основе открытых ключей.

Конфигурация веб-служб

Конфигурация служб хранения данных

- Реализуйте синхронизацию каталогов на основе демона rsyncd.

- В качестве сервера синхронизации используется L-SRV-Y-X.

- Для работы синхронизации создайте специального пользователя mrsync

- В качестве пароля используйте toor.

- Синхронизируемый каталог располагается по адресу /root/sync/

- Каталоги должны быть зеркально идентичны по содержимому.

- Приоритетным каталогом считается каталог на L-CLI-A-Y-X

- Изменения распространяются строго от L-CLI-A-Y-X.

- L-CLI-A-Y-X -> L-SRV-Y-X -> L-CLI-B-Y-X

- Скрипт находится по адресу /root/sync.sh

- Автоматизация скрипта реализована средствами cron пользователя root.

- Выполнение производится каждую минуту.

Конфигурация параметров безопасности и служб аутентификации

- Настройте CA на R-FW-Y-X, используя OpenSSL.

- Используйте /etc/ca в качестве корневой директории CA

- Атрибуты CA должны быть следующими:

- Страна RU

- Организация YTK

- CN должен быть установлен как YTK-Y-X CA

- Запретите прямое попадание трафика из сетей в Internal

- Разрешите удаленные подключения с использованием OpenVPN на внешний интерфейс маршрутизатора L-FW-Y-X

- Разрешите необходимый трафик для создания IPSec и GRE туннелей между организациями

- Разрешите SSH подключения на соответствующий порт

- Для VPN-клиентов должен быть предоставлен полный доступ к сети Internal

- Разрешите необходимый трафик к серверам L-SRV-Y-X и R-SRV-Y-X для работы настроенных сервисов.

- Остальные сервисы следует запретить.

- В отношении входящих (из внешней сети) ICMP запросов поступать по своему усмотрению

Таблица 1 – DNS-имена

Таблица 2 – Учетные записи LDAP

Группа CN Пароль Доступ AdminX tux toor L-SRV-Y-X, L-CLI-A-Y-X L-CLI-B-Y-X GuestX userYZ1 – userYZ99 P@ssw0rd L-CLI-A-Y-X L-CLI-B-Y-X Таблица 3 – Правила журналирования

Источник Уровень журнала (строгое соответствие) Файл L-SRV-Y-X auth.* /opt/logs/<HOSTNAME>/auth.log L-FW-Y-X *.err /opt/logs/<HOSTNAME>/error.log **В директории /opt/logs/ не должно быть файлов, кроме тех, которые указаны в таблице

![]()

Когда вы даете компьютеру имя хоста, это обычное слово, которое вы понимаете и можете легко ввести, чтобы идентифицировать этот компьютер в своей сети. Подобно URL-адресу, вы можете заменить это имя хоста, где вы регулярно будете использовать IP-адрес. Это включает просмотр локальных веб-страниц и использование SSH. Если вы не используете локальный DNS- сервер, для его запуска требуется небольшая настройка.

Просмотреть свое имя хоста

![]()

Просмотр вашего имени хоста очень прост. Откройте терминал и запустите hostname команду. Она отобразит текущее имя вашего компьютера в окне терминала.Настройка имени хоста

Вероятно, вы установили имя хоста вашего компьютера при установке операционной системы, но вы можете изменить его при каждом выборе. Исторически сложилось так, что было несколько разных способов установить имя хоста Linux, но systemd значительно упростил процесс.Systemd

На компьютере под управлением systemd вы можете запустить следующую команду, чтобы изменить имя хоста вашего компьютера:sudo hostnamectl set-hostname newname

Systemd позаботится о том, чтобы сбросить все для вас.

![]()

Метод старой школы

![]()

Есть две строки, которые вам нужно заботиться, и она должна выглядеть примерно так:

Измените только второй, который имеет ваше текущее имя хоста. Когда вы закончите, сохраните, выйдите и перезагрузите компьютер .

Файл хостов

sudo vim /etc/hosts

Файл разделен на два раздела. Верх обрабатывает адреса IPv4, к которым вы привыкли, а нижний - IPv6. Если вы следуете традиционному методу, вы устанавливаете собственное имя хоста вверху.

![]()

Чтобы добавить имена хостов других устройств в вашей сети, создайте новые строки ниже двух для вашего компьютера и следуйте одному и тому же формату. Сначала включите локальный IP-адрес устройства . Затем укажите его имя хоста.

192.168.1.110 localserver

По завершении перезапустите компьютер на своем компьютере . Он должен быть таким же простым, как перезапуск сетевой службы.sudo systemctl restart networking

Теперь вы можете получить доступ к своей новой записи через свое имя хоста. Попробуйте войти в SSH.

Если вам удалось подключиться, все настроено и работает правильно.

Что такое имя хоста в Linux и как его изменить? Reviewed by Admin on июля 17, 2018 Rating: 5![Что такое имя хоста в Linux и как его изменить?]()

Читайте также:

- Для работы синхронизации создайте специального пользователя mrsync

- В качестве сервера синхронизации используется L-SRV-Y-X.