Настройка vpn ikev2 на mac os

Настраиваем IKEv2 VPN-сервер на роутерах Mikrotik с аутентификацией по сертификатам

Сейчас, когда многие настраивают VPN для работы удаленных сотрудников, выбор протокола становится как никогда актуальным. С одной стороны стоят поддерживаемые современными ОС протоколы PPTP и L2TP, которые имеют ряд существенных недостатков и ограничений, с другой OpenVPN, который всем хорош, но требует установки стороннего ПО. При этом как-то забывают о быстром и безопасном IKEv2, основанном на IPsec новом протоколе, также поддерживаемом всеми современными ОС.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор - официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Почему именно IKEv2? Данный протокол входит в группу протоколов IPsec и обеспечивает высокий уровень безопасности, включая аутентификацию клиента с использованием сертификата, а также проверку подлинности сервера клиентом, что исключает атаки типа "человек посередине". При поддержке аппаратного ускорения IPsec со стороны оборудования показывает хорошую скорость соединения относительно других типов VPN в RouterOS и весьма прост в настройке с клиентской стороны, не требует добавления маршрутов.

К недостаткам можно отнести достаточную сложность настройки серверной части, которая требует выполнения определенных условий и наличия базового объема знаний о работе IPsec. В данной статье мы не будем углубляться в теорию, сделав упор на практическую сторону вопроса, ограничившись краткими пояснениями необходимости тех или иных настроек.

Создание центра сертификации и выпуск сертификатов

Когда мы говорим об использовании сертификатов для аутентификации, то подразумеваем наличие инфраструктуры открытых ключей (PKI), образующей область доверия, за счет чего появляется возможность проверки подлинности любого субъекта инфраструктуры без привлечения третьих служб и списков пользователей. В основе PKI лежит центр сертификации - CA, выпускающий сертификаты и дающий возможность убедиться в их подлинности при помощи корневого публичного сертификата.

В нашем случае центр сертификации будет создан средствами RouterOS прямо на маршрутизаторе. Для этого перейдем в System - Certificate и выпустим корневой сертификат нашего CA.

Красным указаны обязательные к заполнению поля. Name - видимое имя сертификата и Common Name - имя субъекта, которому выдан сертификат, в нашем случае это ca. Key Size - размер ключа, ключи размером менее 2048 байт не считаются безопасными, Days Valid - время действия сертификата, в нашем случае 10 лет.

Выделенный зеленым блок не является обязательным, но мы советуем его заполнять, дабы в дальнейшем не пришлось угадывать, что это за сертификат и кому и кем он выдан.

Затем перейдем на закладку Key Usage и оставим только crl sign и key cert. sign, затем нажмем Apply, чтобы применить изменения, после чего подпишем сертификат. нажав кнопку Sign, в открывшемся окне укажем CA CRL Host, в качестве которого следует использовать один из IP-адресов роутера.

В терминале эти же действия можно выполнить командой:

Следующим шагом выпустим сертификат сервера. Обратите внимание, что сервер обязательно должен иметь выделенный IP адрес и, желательно, доменное имя. Последнее условие не является обязательным, но предпочтительно, так как позволит отвязаться от использования адреса и в случае изменения IP вам не придется перевыпускать сертификаты и менять настройки клиентских подключений.

Заполнение полей в целом повторяет предыдущий пример, за исключением Common Name и Subject Alt. Name. Здесь мы указываем IP-адрес или FQDN по которому клиенты будут подключаться к серверу. Если вы используете IP-адрес, то тип записи в поле Subject Alt. Name нужно сменить на IP.

Обратите внимание, если вы выпустили сертификат с указанием FQDN, а подключить клиента попытаетесь по IP-адресу, либо наоборот, то такое соединение окажется невозможным.

На закладке Key Usage укажем единственное значение tls server и подпишем наш сертификат закрытым ключом центра сертификации CA.

Эти же действия в терминале:

Теперь можно выпускать клиентские сертификаты, это можно сделать как сразу, так и потом. Никаких особых требований здесь нет, в качестве имени указывайте максимально понятное значение, скажем, ФИО сотрудника или наименование офиса. Потому как понять кому принадлежит сертификат с CN IvanovIA не составит особого труда, в отличие от какого-нибудь безликого client3. Также обратите внимание на опцию Days Valid, не следует выдавать клиентские сертификаты на большой срок.

В Key Usage также указываем единственное назначение сертификата - tls client и подписываем его закрытым ключом CA.

Команды для терминала:

Для использования на клиентских устройствах сертификаты следует экспортировать, наиболее удобно использовать для этого формат PKCS12, который в одном файле содержит закрытый ключ клиента, его сертификат и корневой сертификат CA. Для этого выберите сертификат в списке и в меню правой кнопки мыши укажите действие Export. В поле Type укажите PKCS12, а в Export Passphrase следует указать пароль (не менее 8 символов), в противном случае закрытый ключ выгружен не будет.

Это же можно сделать командой:

![mikrotik-ikev2-vpn-009.jpg]()

Настройка IKEv2 VPN-сервера

Здесь мы вступаем в достаточно сложную область настройки IPsec, объем статьи не позволяет подробно останавливаться на назначении каждой настройки, поэтому если вы не уверены в своих действиях, то мы не рекомендуем отклоняться от указанных ниже настроек.

Перейдем в IP - IPsec - Profiles и создадим новый профиль, который задает параметры для установления соединения. Все параметры оставляем по умолчанию, кроме наименования, которому следует дать осмысленное имя.

Либо выполните команду в терминале:

Затем перейдем на закладку Proposals - предложения, который содержит параметры криптографии предлагаемые для соглассования подключающимся клиентам. Создадим новое предложение, которое сформировано с учетом используемых современными ОС алгоритмов и изменение его состава может либо ослабить безопасность, либо сделать подключение некоторых клиентов невозможным.

В терминале достаточно простой команды:

Здесь мы сталкиваемся с одной особенностью: создаваемые через терминал и Winbox предложения содержат различный набор параметров. То, что создается в терминале полностью соответствует приведенным выше на скриншоте требованиям.

Для выдачи VPN-клиентам нам потребуется отдельный диапазон адресов, перейдем в IP - Pool и создадим новый пул, в нашем случае будет использован диапазон адресов 10.20.0.100 - 10.20.0.199:

Снова вернемся к настройкам IPsec и создадим конфигурацию, передаваемую клиенту для настройки его сетевых параметров, для этого перейдем на в IP - IPsec - Mode Configs. При создании новой конфигурации установим флаг Responder, в поле Address Pool укажем имя созданного нами пула, в поле Address Prefix Lenght укажем префикс адреса - 32, поле Split Include указываем подсети, запросы к которым следует направлять в туннель, здесь следует указать одну или несколько внутренних сетей, доступ к которым должны получать удаленные клиенты. В нашем случае это сеть условного офиса - 192.168.111.0/24. Наконец флаг System DNS предписывает клиенту использовать DNS сервера указанные в IP - DNS роутера. Если передавать DNS-сервера не требуется, то данный флаг следует снять.

Это же действие в терминале:

Если же вам нужно, чтобы клиенты использовали внутренние сервера имен, например, в Active Directory, то флаг System DNS также следует снять и указать адреса требуемых DNS-серверов.

Команда для терминала будет выглядеть так:

На закладке Groups создадим новую группу, никаких настроек здесь нет, просто укажите уникальное имя:

Затем на закладке Policices создадим шаблон политики, которая будет указывать какой именно трафик будет подвергаться обработке IPsec и отправляться в туннель. В поле Src. Address оставляем 0.0.0.0/0, в поле Dst. Address указываем выделенный для VPN-сети диапазон: 10.20.0.0/24, устанавливаем флаг Template и указываем созданную нами ранее группу в поле Group.

На закладке Action в поле Proposal укажите созданный нами ранее набор предложений.

Эти же действия в терминале:

После чего перейдем в IP - IPsec - Peers создадим новый пир для приема подключений. Сразу установим флаг Passive, в поле Address указываем 0.0.0.0/0 (разрешаем подключаться из любого места), в поле Profile указываем созданный нами профиль, а в поле Exchange Mode укажем протокол обмена ключами - IKE2.

В терминале для получения аналогичного результата выполните:

На закладке Identities создадим новую настройку идентификации подключающихся клиентов. Здесь много настраиваемых полей и нужно быть предельно внимательными, чтобы ничего не упустить и не перепутать. В поле Peer - указываем созданный нами пир, Auth. Method - способ аутентификации - digital signature, Certificate - сертификат сервера. Policy Template Group - группа шаблонов политик - выбираем созданную нами группу, Mode Configuration - указываем созданную нами конфигурацию для клиентов, Generate Policy - port strict.

Команда для терминала:

На этом настройка сервера завершена, осталось лишь добавить правила брандмауэра, разрешающие работу с ним. Для того, чтобы клиенты могли подключаться к серверу перейдем в IP - Firewall - Filter Rules и добавим правило: Chain - input, Protocol - udp, Dst. Port - 500, 4500, In. Interface - ваш внешний интерфейс (в нашем случае это ether1). Действие не указываем, так как по умолчанию применяется accept.

Для добавления правила в терминале:

Но это еще не все, чтобы VPN-клиенты могли получить доступ к внутренней сети, следует добавить еще одно правило. На закладке General укажите Chain - forward и Interface - внешний интерфейс, затем на Advanced: IPsec Policy - in:ipsec.

Оба правила следует расположить выше, чем запрещающие в каждой из цепочек.

Настройка подключения клиента в Windows

Прежде всего импортируем сертификат, для этого можно просто выполнить двойной клик на файле сертификата, в открывшемся Мастере импорта в качестве Расположения хранилища укажите Локальный компьютер, остальные параметры принимаются по умолчанию.

Затем создадим новое подключение штатными инструментами. А качестве Типа VPN укажем IKEv2, а в качестве Типа данных для входа - Сертификат. Также обратите внимание, что в строка Имя или адрес сервера должно совпадать с Common Name сертификата сервера, в противном случае подключение установить не удастся.

После чего откроем свойства созданного подключения и перейдем на закладку Безопасность, где установим переключатель Проверка подлинности в положение Использовать сертификаты компьютеров.

Теперь можно подключаться, если все сделано правильно - подключение будет успешно. Проверим таблицу маршрутов:

Как видим, маршрут к нашей внутренней сети 192.168.111.0/24 был добавлен автоматически и никаких ручных настроек клиента не требуется.

Настройка подключения клиента в Linux

Точно также начнем с сертификата, но в данном случае нам потребуется немного больше действий. Будем считать, что сертификат находится в корневой директории пользователя, для которого мы настраиваем подключение. Все последующие команды также следует выполнять от его имени.

Перейдем в домашнюю директорию и создадим скрытую папку для хранения ключей и сертификатов:

Теперь нам нужно экспортировать из PKCS12 файла корневой сертификат CA, а также ключ и сертификат пользователя. Начнем с корневого сертификата:

Затем экспортируем сертификат клиента:

И его закрытый ключ. При экспорте закрытого ключа нас попросят установить для него пароль, минимальная длинна пароля 8 символов. Пропустить этот шаг нельзя.

На каждом из этих этапов нам нужно будет вводить парольную фразу, указанную при экспорте сертификата пользователя на роутере.

И наконец уберем пароль с закрытого ключа пользователя:

Во время этого действия вы должны будете ввести пароль, который указали при создании ключа.

Для того, чтобы иметь возможность создавать VPN-подключения в графическом интерфейсе установим необходимый плагин для Network Manager:

После чего вам станут доступны настройки VPN IKEv2 соединения.

Настройки соединения достаточно просты. В секции Gateway указываем адрес сервера и путь к корневому сертификату CA. В секции Client устанавливаем Authentication: Certificate/private key и указываем пути к сертификату и закрытому ключу клиента. И в секции Option обязательно устанавливаем флаг Request an inner IP address. На этом настройка соединения окончена, можно подключаться.

Если мы после подключения проверим таблицу маршрутизации, то не обнаружим маршрута к офисной сети, но при этом она будет доступна:

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор - официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Настройка VPN IKEv2 сервера Mikrotik

В этой инструкции описана настройка VPN сервера IKEv2 на Mikrotik на базе ключей, без паролей. Это максимально безопасный вариант VPN, подбирать пароль в этом случае бессмысленно. Это затрудняет начальную настройку сервера, требует отправки клиенту сформированных сертификатов, что в некоторых случаях может быть менее удобным. Но, как и всегда, действует правило "вам шешчки или ехать?" - больше безопасности - меньше удобства. Это верно почти всегда.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс основан на официальной программе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

IKE означает "Internet Key Exchange" и чтобы было, чем обмениваться, это надо сначала настроить. В общем, весь процесс настройки VPN сервера состоит из двух частей, по большому счету: выпуск и экспорт ключей и сертификатов и настройка IPSec. Дополнительно приведен пример firewall. Итак, есть микротик, VPN IKEv2 будем "вешать" на IP адрес 1.2.3.4. Можно и по доменному имени, а можно по публичному IP-адресу, без доменного имени. Рассмотрю вариант, когда доменного имени нет.

1. Точное время

Настройка времени важна для любого VPN, поэтому сразу проверим/настроим часовой пояс и синхронизацию времени:

2. Сертификаты и ключи

Наш микротик будет:

а) выдавать и удостоверять ключи для себя (сервер VPN) и удаленных клиентов, для чего сначала будет настроен CA ("удостоверяющий центр"),

б) выполнять роль VPN-сервера.

CA ("удостоверяющий центр" - выдает заверенные сертификаты сервера и клиентов):

Подумайте, как лучше называть сертификаты. Вы не сможете это потом поменять без существенных проблем, особенно, если настраиваете рабочую систему, а не для себя одного. Если по имени сертификата будет неясно, для чего он и от чего, через какое-то время может возникнуть путаница, особенно, если объектов будет много.

Не забывайте подписывать все выпускаемые сертификаты! CA подписывает сам себя, а потом CA подписывает все остальные сертификаты!

Серверный сертификат:

Клиентский сертификат:

Внимательно и аккуратно заполняйте поля Common Name и Subject Alt. Name - на основании этих полей на клиенте будет происходить проверка пользователя! Если допустить опечатку на этом месте, потом придется перевыпускать этот сертификат, а это немного заморочный процесс - выпуск, экспорт, скопировать, перенести и т.д.

Либо по стечению обстоятельств, либо это реально такое ограчение, но при выпуске сертификата, в левой части которого (до символа @) были заглавные буквы, Windows не подключалась к серверу с ошибкой 13801 "Неприемлемые учетные данные проверки подлинности ike".

В итоге, у нас есть ключи и сертификаты "cacert" (CA, выпускает и подписывает сертификаты), "Mikrotik" (VPN сервер), "vpnuser1" (клиент).

Экспорт ключей

Для установки на клиентский компьютер/смартфон надо экспортировать сертификат и ключ клиента, защитив пакет паролем:

/certificate export-certificate [email protected] type=pkcs12 export-passphrase=p@ssw0rd555

и сертификат CA "cacert" (только сертификат, БЕЗ ПРИВАТНОГО КЛЮЧА!):

На картинке опечатка закралась, экспорт происходит именно cacert, а не Mikrotik.

/certificate export-certificate cacert type=pem

Скачайте из Files файлы "cert_export_cacert.crt" и "[email protected]" на клиентский компьютер и импортируйте сертификат и закрытый ключ в Личные сертификаты (если это Windows). Сертификат "ca" надо установить в "Доверенные корневые центры сертификации".

Сертификат должен стать для клиента VPN (неважно, Mac, Win, iPhone, Android) ДОВЕРЕННЫМ! Для этого и нужно экспортировать cacert и сделать его доверенным сертификатом CA на клиенте.

3. IKE VPN

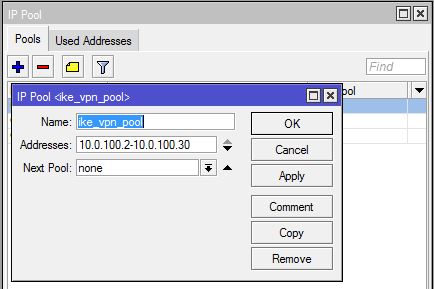

3.1) Pool:

Клиентам VPN лучше всегда давать отдельные IP-адреса, отличные от основного диапазона. Создадим пул адресов для VPN:

/ip pool add name="ike_vpn_pool" ranges="10.0.100.2-10.0.100.30"

3.2) Modeconfig:

/ip ipsec mode-config add name="modeconfig_ikev2" address-pool="ike_vpn_pool" address-prefix-length=32 split-include=0.0.0.0/0 static-dns=10.0.100.1 system-dns=no

/ip ipsec mode-config add address-pool="ike_vpn_pool" address-prefix-length=32 name="modeconfig_ikev2" split-include=192.168.88.0/24 static-dns=10.0.100.1 system-dns=no

где 192.168.88.0/24 - сеть, маршрут к которой будет передан клиенту. Т.е. после установки VPN соединения клиент сможет сразу обращаться к ресурсам этой сети.

Если клиенты после подключения к удаленной сети должны иметь возможность обращаться к ресурсам удаленной сети не по IP, а по имени (например, server.office.local, а не 192.168.88.146), то надо передать клиенту не только маршрут до сети, но и сообщить ему адрес DNS сервера, отвечающего за разрешение имен в удаленной сети:

/ip ipsec mode-config add address-pool="ike_vpn_pool" address-prefix-length=32 name="modeconfig_ikev2" split-include=192.168.88.0/24 static-dns=192.168.88.1 system-dns=no

где 192.168.88.1 - IP-адрес DNS-сервера (в данном случае, это IP самого микротика).

3.3) Profile:

Касается т.н. фазы 1 (Phase 1, Security Association, SA), на которой согласовываются тип аутентификации, группа Diffie-Hellman, алгоритм шифрования. SA (фазы 1) существует определенное время, в течение которого устройства должны завершить вторую фазу. Если не успевают, то повторяется фаза 1.

/ip ipsec profile add name="profile_ikev2" dh-group=modp1024,modp1536,modp2048 enc-algorithm=aes-128,aes-192,aes-256 hash-algorithm=sha256 nat-traversal=yes proposal-check=obey

3.4) Peer (кого и куда принимаем):

/ip ipsec peer add name="peer_ikev2" exchange-mode=ike2 address=0.0.0.0/0 local-address=1.2.3.4 passive=yes send-initial-contact=yes profile="profile_ikev2"

- принимаем всех (0.0.0.0/0) на внешний адрес микротика (1.2.3.4) - адресов-то может быть много и не обязательно это будет публичный IP.

3.5) Proposal:

Относится к так называемой второй фазе (Phase 2, IPSec SA), когда устанавливается, как будет проходить шифрование и аутентификация (проверка, что получены именно те данные, которые были отправлены) данных, а также частота обновления ключей. По-умолчанию, ключи обновляются каждые 8 часов (это время можно менять параметром lifetime).

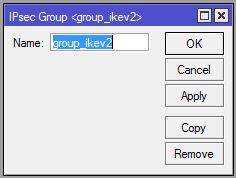

3.6) Policy group:

/ip ipsec policy group add name=group_ikev2

3.7) Policy:

/ip ipsec policy add src-address=0.0.0.0/0 dst-address=10.0.100.0/24 protocol=all template=yes group="group_ikev2" action=encrypt ipsec-protocols=esp proposal="proposal_ikev2"

3.8) Identity (для каждого пользователя - свой):

Внимательно и аккуратно выбирайте параметры. Для сертификата "[email protected]" указывается Remote ID "[email protected]" и проверка того, имеет ли право удаленный пользователь подключиться или нет, будет происходить на основании данных из сертификата:

- "Remote ID Type" определяет, какой ID ожидается от удаленного клиента. Например, тип " user fqdn ", доступный только в IKEv2, позволяет указать полное имя удаленного клиента в виде "[email protected]".

- "Match By" определяет, с чем сравнивать "peers identity" (ID удаленного клиента) - с сертификатом (из Remote Certificate) или с данными из поля Remote ID. Не все клиенты могут прислать кастомный ID. Например, встроенный VPN клиент в Windows не позволяет указать Remote ID, а просто предлагает "использовать сертификат компьютера".

/ip ipsec identity add auth-method=digital-signature certificate=Mikrotik [email protected] generate-policy=port-strict match-by=certificate mode-config="modeconfig_ikev2" peer="peer_ikev2" policy-template-group="group_ikev2" remote-id=user-fqdn:[email protected]

Дальше надо настроить firewall.

4. FIREWALL

Сферический firewall в вакууме, нужно аккуратно адаптировать эти правила в ваш firewall.

Пожалуйста, внимательно смотрите, что вы разрешаете или запрещаете в firewall. Любые сертификаты будут бессмысленны, если вы случайно разрешите input на внемнем интерфейсе.

INPUT (разрешить входящие на 500/udp И 4500/udp):

/ip firewall filter

add action=drop chain=input comment="invalid" connection-state=invalid

add action=accept chain=input comment="established" connection-state=established

add action=accept chain=input comment="related" connection-state=related

add action=accept chain=input connection-state=new dst-port=500 protocol=udp

add action=accept chain=input connection-state=new dst-port=4500 protocol=udp

.

add action=drop chain=input comment="drop everything else"

ЗЫ: еще пишут в примерах, что надо разрешить протокол ipsec-esp, но я проверял :) отключение ни чему не мешает, поэтому и добавлять лишнее не будем.

FORWARD:

/ip firewall filter

add action=drop chain=forward comment="invalid" connection-state=invalid

add action=accept chain=forward comment="established" connection-state=established

add action=accept chain=forward comment="related" connection-state=related

add action=accept chain=forward comment="in:ipsec" ipsec-policy=in,ipsec

add action=accept chain=forward comment="VPN-to-LAN" dst-address=\

192.168.88.0/24 ipsec-policy=in,ipsec src-address=10.0.100.0/24

NAT

Чтобы VPN-клиенты могли выходить в интернет, настроим NAT:

/ip firewall nat

add action=src-nat chain=srcnat ipsec-policy=out,none out-interface=ether1-gateway src-address=10.0.100.0/24 to-addresses=1.2.3.4

add action=masquerade chain=srcnat comment="default" out-interface=ether1-gateway

5. Настройка клиентов

iPhone

Передать сертификаты в iPhone можно следующими способами:

1) по email (сертификаты как вложение), открыть вложенный cacert и vpnclient1 программой Mail и установить профиль;

2) по ссылке открыть в Safari и установить профиль

3) передать по AirDrop с MacBook, к примеру.

Стоит подумать, как лучше, потому что в данном случае передается ключ для доступа, а не какая-то ерунда. При отправке по email потом надо удалить письмо из отправленных, входящих, из корзины и еще где там может осесть письмо - автоархив какой-нить. Если передать надо удаленному клиенту, вариантов не много. Но если настраивается устройство, доступное локально - стоит заморочиться.

Например, можно на компе открыть микро-веб сервер, например, с помощью Python:

Установите сертификаты и ключ через профили (там все интуитивно, описывать, думаю, не стоит). А саму настройку VPN IKEv2 - просто приведу картинку-скрин экрана:

Обратите внимание на то, что локальный ID повторяет имя (Name, Common Name, Subject Alternative Name) клиентского сертификата.

Аутентификация пользователя происходит автоматически, на основании данных из сертификата.

MacOS

Суть процесса: открываете "Связка ключей", в ней импортируете сначала cacert (доверенный центр сертификации), а потом сертификат vpnuser1. В "Системные настройки" в пункте "Сеть" добавляете VPN подключение, тип IKEv2, поля заполняете так же как в iOS (картинка выше), выбираете сертификат и все. Готово.

Windows 7/10

Суть такая - сертификат устанавливается в учетную запись компьютера, а не пользователя (по-умолчанию, certmgr.msc предлагает именно Пользователя). mmc.exe - Сертифкаты - Учетная запись компьютера.

Там уже добавляете в доверенные корневые cacert, а в Личные - vpnuser1 (Сертификаты - Личное - Сертификаты, правой мышкой - Все задачи - Импорт).

Ну и настраиваете IKEv2 VPN стандартно.

Что меня в этом месте бесит прямо-таки сильно - сертификат доступен ЛЮБОЙ учетной записи на компьютере. Например, установили вы так VPN в учетке user1. Потом зашли под другой учеткой в windows, а сертификат там уже есть. А вариант, когда сертификат устанавливается в Личные пользовательские сертификаты, не сработает, потому что это уже потребует EAP-TLS аутентификации (протокол расширенной проверки подлинности), а, как это часто бывает в мелочах, микротик как сервер не поддерживает EAP.

В общем, все, если все верно, VPN должен подключиться. На самом деле, совсем не факт, что все сразу заработает, логи и светлая голова вам в помощь. Спрашивайте в комментариях, если что-то вызываает вопросы, может, где очепятка, а я не заметил. Но в целом материал проверен руками, не раз. Удачи!

IKEv2 зарекомендовал себя как чрезвычайно безопасный VPN протокол, который демонстрирует достаточно высокую стабильность и скорость соединения. Более подробную информацию о функциях и преимуществах IKEv2 протокола вы можете найти в статье Что такое IKEv2?

В этой инструкции мы рассмотрим следующие вопросы: Как создать конфигурации для настройки IKEv2? Как настроить IKEv2 соединение на macOS? Следуйте данному руководству и защитите и свои данные в сети.

Скачайте VPN Unlimited!

Скачайте VPN Unlimited прямо сейчас и сделайте вашу работу в сети максимально безопасной, приватной и без каких-либо границ!

Как настроить IKEv2 на macOS

I. Создание IKEv2 конфигураций

Прежде всего, вам необходимо создать файлы конфигурации для ручной настройки VPN-протокола IKEv2 в вашем Личном кабинете:

- Войдите в Личный кабинет, используя свой KeepSolid ID.

- В списке продуктов найдите KeepSolid VPN Unlimited и нажмите кнопку Manage.

- В разделе Manual Configurations выполните следующие действия:

- Выберите существующее устройство или создайте новое. Обратите внимание, что создание файла с VPN конфигурациями эквивалентно 1 активному устройству и занимает 1 слот.

- Выберите VPN-сервер, к которому вы хотите подключиться, на своем устройстве с macOS. VPN Unlimited предлагает более 80 серверов по всему миру, поэтому вы обязательно найдете тот, который вам нужен.

- В поле Protocol выберите IKEv2[Win, Mac, Linux].

- В поле Platform выберите macOS и нажмите Generate.

Более подробная инструкция по созданию конфигураций IKEv2 и других VPN-протоколов доступна в этом руководстве.

II. Настройка IKEv2 на macOS

1. Перейдите в Системные настройки > Сеть.

2. Чтобы создать новый сервис, нажмите на кнопку +.

![]()

3. Установите следующие данные:

Интерфейс: VPN

Тип VPN: IKEv2

Имя службы: введите название сервиса, например KeepSolid VPN Unlimited (IKEv2)

Когда вы закончите, нажмите кнопку Создать.

![]()

4. Введите следующие данные:

![]()

Настройки аутентификации: выберите параметр Имя пользователя

Имя пользователя: скопируйте Login из вашего Личного кабинета

Пароль: введите Password из вашего Личного кабинета

Когда вы закончите, нажмите кнопку OK и затем Применить.

![]()

![]()

6. Нажмите Подключить и ваше IKEv2 VPN соединение будет установлено через несколько секунд.

Отлично! Вы успешно настроили IKEv2 VPN клиент на вашем устройстве.

Важно! Обратите внимание, что вы несете полную ответственность за самостоятельную настройку вашего устройства с использованием сгенерированных ручных настроек.

Протокол IKEv2 также доступен в приложении!

IKEv2 также доступен в приложении VPN Unlimited, где вы можете установить соединение всего в несколько кликов. Скачайте приложение и попробуйте сами.

Основные преимущества KeepSolid VPN Unlimited для macOS

![]()

Полная анонимность

Виртуальная частная сеть для macOS от KeepSolid защищает ваши данные, включая личную конфиденциальную информацию, от какого-либо несанкционированного доступа. Поэтому вы можете отправлять любые данные через Интернет, не беспокоясь о том, что они могут попасть в руки злоумышленников.

VPN-серверы по всему миру

VPN Unlimited предлагает более 500 серверов в более чем 80 странах. Это означает, что вы всегда можете выбрать VPN-сервер, который лучше всего соответствует вашим потребностям, независимо от того, хотите ли вы просто обеспечить анонимность в сети или разблокировать американский Netflix на своем Mac. Не уверены, какой виртуальный сервер вам нужен? Выберите функцию Оптимальный сервер. Когда он включен, наш VPN выберет лучший для вас сервер автоматически.

Смотрите потоковое видео

KeepSolid VPN Unlimited для Mac позволяет получить доступ к популярным потоковым сервисам, таким как американский Netflix, BBC iPlayer, Disney +, Sony Crackle, Hulu и т. д. из любой точки мира. Не говоря уже о предоставлению доступа к сайтам и сервисам, которые заблокированы в вашей локации. Настройте IKEv2 на своем Mac и наслаждайтесь абсолютной свободой в сети!

![]()

До 5/10 устройств на 1 аккаунт

С помощью одной подписки вы можете защитить до 5/10 различных устройств (в зависимости от выбранного тарифного плана), включая macOS, Windows, Linux, iOS, Android и браузерное расширение VPN Unlimited. Вы также можете увеличить это количество на столько, сколько вам нужно благодаря услуге Дополнительные слоты.

Почему стоит использовать VPN Unlimited для macOS

- Обеспечьте безопасность конфиденциальной информации с помощью надежного шифрования AES-256.

- Защитите свое интернет-соединение и трафик в бесплатных WiFi-сетях.

- Разблокируйте веб-сайты и обходите VPN-блокировки.

- Получите абсолютную свободу в сети, пользуясь интернетом на своем Mac.

- Наслаждайтесь максимальной скоростью при просмотре потокового видео.

- С легкостью настраивайте IKEv2 или другие протоколы VPN на своем Mac.

- Загружайте торренты безопасно и анонимно, не подвергая риску вашу конфиденциальность.

- Обеспечьте еще большую безопасность и анонимность в сети благодаря таким дополнительным функциями, как Личный IP и Личный VPN-сервер.

Часто задаваемые вопросы о настройке IKEv2 на Mac

Зачем мне нужен VPN для Mac?

Если вы не пользуетесь VPN, ваши действия в Интернете будут видны вашему интернет-провайдеру независимо от того, устройство с какой ОС вы используете: Windows, Mac, iOS или Android. Когда вы подключаетесь к VPN-серверу через IKEv2 или другой протокол на Mac, ваш интернет-провайдер больше не может получить доступ к вашим данным или отслеживать ваши действия в сети.

Безопасен ли IKEv2?

Да. IKEv2 – это сложный протокол, который шифрует данные с использованием высоконадежных алгоритмов шифрования и обеспечивает максимальную защиту. Кроме того, IKEv2 на macOS обеспечивает повышенную стабильность, надежное соединение и возможность переключаться между сетями, не рискуя безопасностью.

IKEv2 – быстрый протокол?

Да, IKEv2 обеспечивает приличную скорость. На самом деле это один из самых быстрых VPN-протоколов, доступных Интернета-пользователям. Все благодаря улучшенной архитектуре и быстрому процессу обмена данными.

Как я могу подключиться к VPN-серверу по IKEv2 на macOS?

С VPN Unlimited у вас есть два способа сделать это:

- Как описано в этом руководстве, вы можете настроить IKEv2 на macOS вручную: сначала сгенерировав конфигурации IKEv2, а затем введя их в настройки вашего Mac.

- Или же вы можете просто загрузить приложение VPN Unlimited, авторизоваться, выбрать протокол IKEv2 в меню Настройки > Протоколы и нажать кнопку Старт, чтобы установить VPN-соединение.

Попробуйте VPN Unlimited уже сегодня!

Загрузите наш надежный VPN прямо сейчас, используйте IKEv2 и обеспечьте безопасность и анонимность в сети!

Чтобы подключиться к сети VPN, необходимо ввести настройки конфигурации на панели «Сеть». Эти настройки включают адрес сервера VPN, имя учетной записи и другие параметры идентификации, такие как пароль или сертификат. Обратитесь к сетевому администратору организации или поставщику услуг VPN за информацией о настройках, которые Вам необходимо ввести для подключения к VPN.

Если Вы получили файл настроек VPN от администратора сети или поставщика услуг VPN, можно импортировать его для настройки подключения. Если нет, то настройки можно ввести вручную.

Импорт файла настроек VPN

На Mac выполните одно из следующих действий.

Дважды нажмите на файл, чтобы открыть настройки сети и автоматически импортировать настройки.

Выберите меню Apple

![]()

> «Системные настройки», нажмите «Сеть» , нажмите всплывающее меню «Действия» , затем выберите «Импортировать конфигурации». Выберите файл, затем нажмите «Импортировать».

Введите настройки VPN автоматически

На Mac выберите меню Apple

![]()

![]()

> «Системные настройки», затем нажмите «Сеть» .

Нажмите всплывающее меню «Тип VPN», затем выберите тип VPN-подключения, который Вы хотите настроить, в зависимости от сети, к которой Вы подключаете компьютер. Присвойте имя службе VPN, затем нажмите «Создать».

Протокол L2TP — это расширенная версия протокола PPTP, который используется интернет-провайдерами для поддержки VPN через интернет.

Протокол IPSec (Internet Protocol Security) является набором протоколов безопасности.

IKEv2 — это протокол, который настраивает сопоставление безопасности в IPSec.

Введите адрес сервера и имя учетной записи для VPN-подключения.

Нажмите «Настройки аутентификации», затем введите информацию, полученную от администратора сети.

Если Вы получили соответствующие указания от администратора сети, нажмите «Дополнительно» и введите дополнительную информацию, такую как параметры сеанса, настройки TCP/IP, DNS-серверы и прокси.

Дополнительная информация, которую Вы можете ввести, зависит от типа настраиваемого VPN-подключения.

Нажмите «Применить», затем нажмите «ОК».

Выберите «Показывать статус VPN в строке меню», чтобы использовать значок статуса VPN для подключения к сети и переключения между службами VPN.

![]()

Для удаления конфигурации VPN выберите службу VPN в списке сетевых служб и нажмите кнопку «Удалить» .

Читайте также: