Настройка резервного контроллера домена windows server 2008 r2

Делаю как описанно в инструкции (которых полно на просторах интернет):

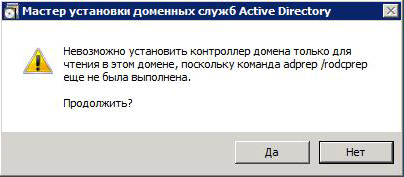

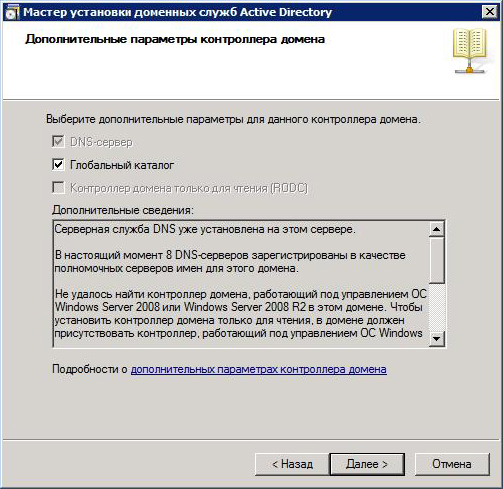

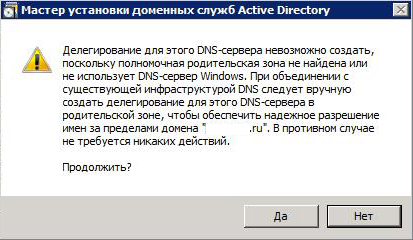

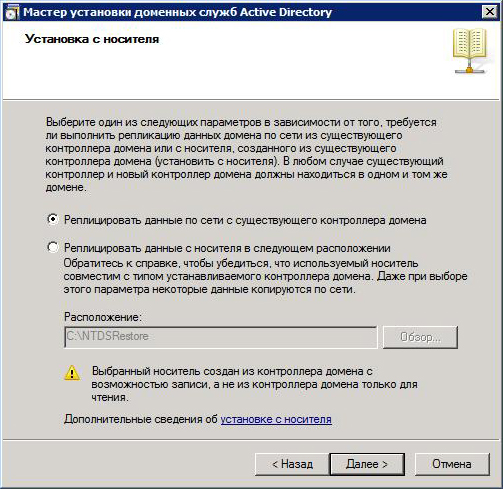

1. Запускаю dcpromo

3. Запускаю установку

Не подскажите где копать .

Ответы

Все ответы

Все что вы делаете, вы делаете на свой страх и риск. Делайте Backup правильно.

Настройка протокола IP для Windows

Основной DNS-суффикс . . . . . . : emerson.sgpz

Тип узла. . . . . . . . . . . . . : Гибридный

WINS-прокси включен . . . . . . . : Нет

Ethernet adapter DV_P:

DNS- суффикс подключения . . . . . :

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

Маска подсети . . . . . . . . . . : 255.254.0.0

NetBios через TCP/IP. . . . . . . . : Включен

Ethernet adapter DV_s:

DNS- суффикс подключения . . . . . :

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

Маска подсети . . . . . . . . . . : 255.254.0.0

NetBios через TCP/IP. . . . . . . . : Включен

Настройка протокола IP для Windows

Основной DNS-суффикс . . . . . . : emerson.sgpz

Тип узла. . . . . . . . . . . . . : Гибридный

WINS-прокси включен . . . . . . . : Нет

Ethernet adapter Local Area Connection 2:

DNS- суффикс подключения . . . . . :

Описание . . . . . . . . . . . . . : Broadcom NetXtreme 57xx Gigabit Controller

Физический адрес. . . . . . . . . : 00-26-B9-77-AE-9B

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

Локальный IPv6-адрес канала . . . : fe80::1549:fd02:bf46:96b4%12(Основной)

Маска подсети . . . . . . . . . . : 255.254.0.0

IAID DHCPv6 . . . . . . . . . . . : 268445369

DUID клиента DHCPv6 . . . . . . . : 00-01-00-01-19-4B-96-2D-00-07-E9-0A-75-3B

NetBios через TCP/IP. . . . . . . . : Включен

Ethernet adapter Local Area Connection:

DNS- суффикс подключения . . . . . :

Описание . . . . . . . . . . . . . : Intel(R) PRO/1000 MT Desktop Adapter

Физический адрес. . . . . . . . . : 00-07-E9-0A-75-3B

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

Локальный IPv6-адрес канала . . . : fe80::11b1:68ff:3e7d:29d%10(Основной)

Маска подсети . . . . . . . . . . : 255.254.0.0

IAID DHCPv6 . . . . . . . . . . . : 234883049

DUID клиента DHCPv6 . . . . . . . : 00-01-00-01-19-4B-96-2D-00-07-E9-0A-75-3B

NetBios через TCP/IP. . . . . . . . : Включен

Туннельный адаптер Local Area Connection* 8:

Состояние носителя. . . . . . . . : Носитель отключен

Физический адрес. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

Туннельный адаптер Local Area Connection* 9:

Состояние носителя. . . . . . . . : Носитель отключен

Физический адрес. . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

Все что вы делаете, вы делаете на свой страх и риск. Делайте Backup правильно.

Это так сказать резервная сеть, таков проект.

Все что вы делаете, вы делаете на свой страх и риск. Делайте Backup правильно.

Все что вы делаете, вы делаете на свой страх и риск. Делайте Backup правильно.

Все что вы делаете, вы делаете на свой страх и риск. Делайте Backup правильно.

Мож где-то в групповых политиках есть какой-нить пункт .

скоро начнется истерика . %)

Попробывал - результата нет :(

DCPROMO.LOG

These deleted indices will be rebuilt.

06/13/2013 15:36:55 [INFO] EVENTLOG (Informational): NTDS Database / Internal Processing : 2013

Active Directory Domain Services is rebuilding the following number of indices as part of the initialization process.

06/13/2013 15:36:56 [INFO] EVENTLOG (Informational): NTDS Database / Internal Processing : 2014

Active Directory Domain Services successfully completed rebuilding the following number of indices.

Error value (decimal):

-1073741823

Error value (hex):

c0000001

Internal ID:

30014c7

06/13/2013 15:37:06 [INFO] EVENTLOG (Informational): NTDS General / Service Control : 1004

Active Directory Domain Services was shut down successfully.

Как вы знаете, службы Active Directory Domain Services (AD DS) устанавливаются на сервере, который называется контроллер домена (DC). В активный каталог домена AD можно добавить десятки дополнительных контроллеров для балансировки нагрузки, отказоустойчивости, уменьшения нагрузки на WAN каналы и т.д. Все контроллеры домена должны содержать одинаковую базу учетных записей пользователей, учетных записей компьютеров, групп и других объектов LDAP каталога.

Для корректной работы всем контроллерам домена необходимо синхронизироваться и копировать информацию между собой. Когда вы добавляете новый контроллер домена в существующий домен, контроллеры домена должны автоматически синхронизировать данные между собой. Если новый контроллер домена и существующий DC находятся в одном сайте, они могут легко реплицировать данные между собой. Если новый DC находится на удаленном сайте, то автоматическая репликация не так эффективна. Поскольку репликация будет идти через медленные (WAN каналы), которые как правило стоят дорого и скорость передачи данных по ним не велика.

В этой статье мы покажем, как добавить дополнительный контроллер домена в существующий домен Active Directory (Установка домена AD на примере Windows 2016).

Добавление дополнительного контроллера домена в существующий домен AD

Прежде всего, нам нужно установить роль Active Directory Domain Services на сервере, который будет новым DC.

Установка роли ADDS

Прежде всего, откройте консоль Server Manager. Когда откроется Server Manager, нажмите «Add roles and features», чтобы открыть консоль установки ролей сервера.

Пропустите страницу «Before you Begin». Выберите «Role-based or featured-based installation» нажмите кнопку «Next». На странице «Server Selection» снова нажмите кнопку «Next».

Выберите роль Active Directory Domain Services. В открывшемся окне нажмите кнопку «Add Features», чтобы добавить необходимые инструменты управления Active Directory Management Tools.

Когда процесс установки будет завершен, перезагрузите сервер, войдите в систему под администратором и выполните следующие действия.

Настройка дополнительного контроллера домена

Теперь в мастере установки ролей нажмите ссылку «Promote this server to a domain controller».

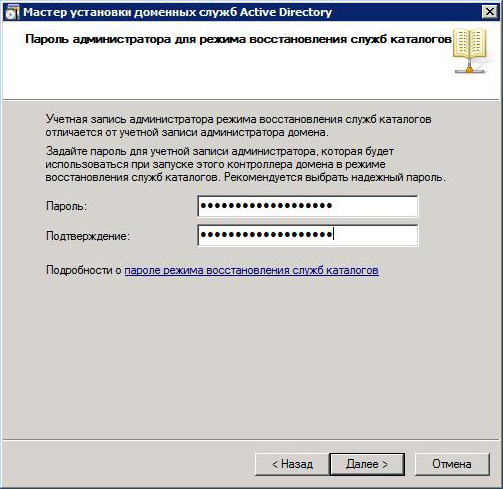

На странице Domain Controller Options, можно выбрать, что нужно установить роль DNS-сервера на вашем DC. Также выберите роль Global Catalog. Введите пароль администратора для режима DSRM и подтвердите его, затем нажмите кнопку «Next».

На страницах «Paths and Review options» нам ничего не придется настраивать, пропустите их, нажав кнопку «Next». На странице «Prerequisite», если вы видите какую-либо ошибку, проверьте и выполните все указанные требования, затем нажмите кнопку «Install».

Настройка репликации между новым и имеющимся контроллером домена

В «Server Manager» выберите вкладку «Tools» затем пункт «Active directory sites and services».

В левой панели разверните вкладку Sites -> Default-First-Site-Name -> Servers. Оба новых DC находятся в одном сайте AD (это подразумевает, что они находятся в одной подсети, либо сетях, соединенных высокоскоростным каналом связи). Затем выберите имя текущего сервера, на котором вы сейчас работаете, затем нажмите «NTDS Settings». В моем случае DC01 является корневым контроллером домена, в данный момент консоль запущена на DC02, который будет дополнительным контроллером домена.

Щелкните правой кнопкой мыши по элементу с именем «automatically generated». Нажмите «Replicate now». Появится предупреждение о запуске репликации между корневым контроллером домена и новым контроллером домена.

Сделайте то же самое для DC01. Разверните вкладку DC01 и нажмите «NTDS Settings». Щелкните правой кнопкой мыши на «automatically generated», затем нажмите «Replicate now». Оба сервера реплицируются друг с другом, и все содержимое DC01 будет скопировано в DC02.

Итак, мы закончили! Вы успешно добавили новый DC и принудительно запустили репликацию между двумя контроллерами домена.

Первым делом – запускаем Server Manager:

Затем выбираем опцию Roles и добавляем новую роль для нашего сервера, нажав Add Roles:

Нас встречает мастер установки ролей, а также просят убедиться, что учетная запись администратора имеет устойчивый пароль, сетевые параметры сконфигурированы и установлены последние обновления безопасности. Прочитав уведомление кликаем Next

Сервер, выступающий в роли DC обязан иметь статический IP адрес и настройки DNS Если данные настройки не были выполнены заранее, то нас попросят выполнить их в дальнейшем на одном из этапов.

Нас знакомят с возможностями устанавливаемой роли Active Directory Domain Services (AD DS) и дают некоторые рекомендации. Например, рекомендуется установить, как минимум 2 сервера с ролями AD DS (т.е сделать 2 DC) на случай, чтобы при выходе из строя одного сервера, пользователи домена все ещё могли бы залогиниться с помощью другого. Также, нас предупреждают о том, что в сети должен быть настроен DNS сервер, а если его нет, то данному серверу нужно будет дать дополнительную роль – DNS. После того, как прочитали все рекомендации, кликаем Next чтобы продолжить установку.

Дожидаемся пока завершится процесс установки роли и компонентов.

Через какое-то время перед нами появится результат установки, он должен быть успешным как для роли так и для компонентов Installation succeeded. Закрываем мастер установки, нажав Close.

Вернувшись в Server Manager мы увидим, что у нас появилась роль AD DS, однако ее статус неактивен. Чтобы продолжить настройку кликаем на Active Directory Domain Services.

Перед нами открывается мастер настройки AD DS. Расширенный режим установки можно не включать. Для продолжения кликаем Next

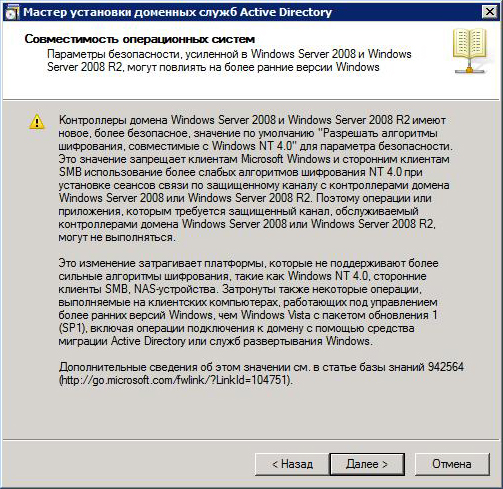

Нас встречает уведомление о том, что приложения и SMB клиенты, которые используют старые небезопасные криптографические алгоритмы Windows NT 4.0 при установке соединений, могут не заработать при взаимодействии с контроллерами домена на базе Windows Server 2008 и 2008 R2, поскольку по умолчанию, они не разрешают работу по данным алгоритмам. Принимаем данную информацию к сведению и кликаем Next

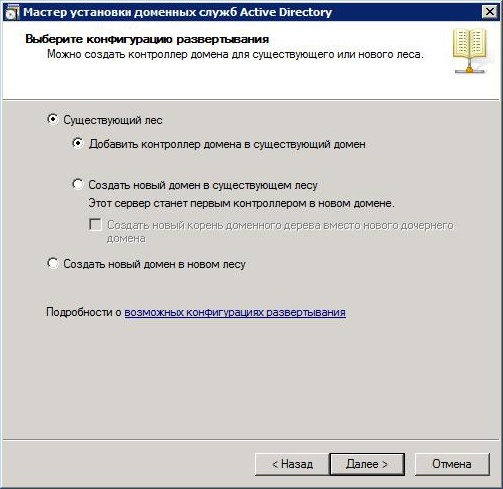

Далее нам нужно выбрать принадлежность данного контроллера домена. Если бы у нас уже имелся лес доменов, то данный DC можно было бы добавить туда, либо добавив его в существующий домен, либо же создав новый домен в существующем лесу доменов. Поскольку мы создаем контроллер домена с нуля, то на следующей вкладке мы выбираем создание нового домена и нового леса доменов Create a new domain in a new forest и кликаем Next.

После этого нам предлагают задать FQDN корневого домена нового леса. В нашем случае мы выбрали merionet.loc. Сервер проверит свободно ли данное имя и продолжит установку, нажимаем Next.

Обратите внимание, что после задания функционального уровня, в данный лес можно будет добавлять только DC равные или выше выбранного уровня. В нашем случае от Windows Server 2008 R2 и выше.

Далее, нам предлагают выбрать дополнительные опции для данного DC. Выберем DNS Server и нажимаем Next.

В случае, если ваш сервер ещё не имеет статического IP адреса, перед вами появится следующее предупреждение с требованием установить статический IP адрес и адрес DNS сервера. Выбираем No, I will assign static IP addresses to all physical network adapters

Устанавливаем статические настройки IP адреса и DNS. В нашем случае – в роли DNS сервера выступает дефолтный маршрутизатор (Default Gateway) нашей тестовой сети.

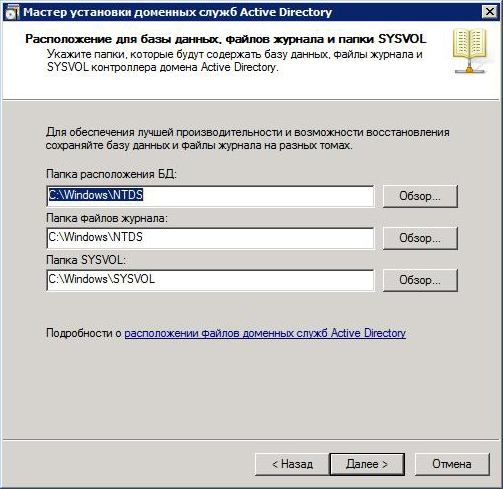

Далее, установщик предлагает нам выбрать путь, по которому будут храниться база данных Active Directory, лог-файл и папка SYSVOL, которая содержит критичные файлы домена, такие как параметры групповой политики, сценарии аутентификации и т.п. Данные папки будут доступны каждому DC в целях репликации. Мы оставим пути по умолчанию, но для лучшей производительности и возможности восстановления, базу данных и лог-файлы лучше хранить в разных местах. Кликаем Next.

Далее нас просят указать пароль учетной записи администратора для восстановления базы данных Active Directory. Пароль данной УЗ должен отличаться от пароля администратора домена. После установки надежного сложного пароля кликаем Next.

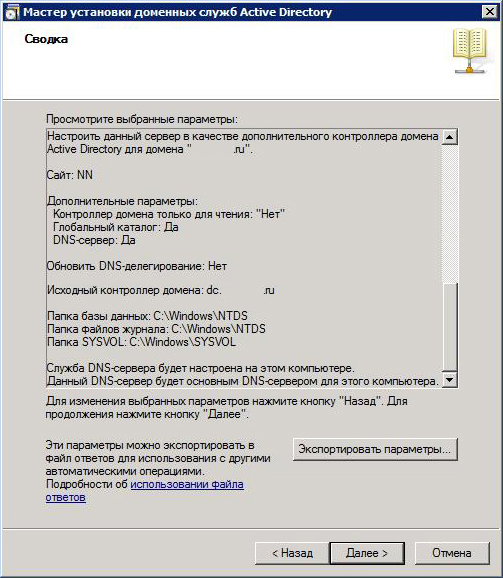

Далее нам выводят сводную информацию о выполненных нами настройках. Проверяем, что все корректно и кликаем Next.

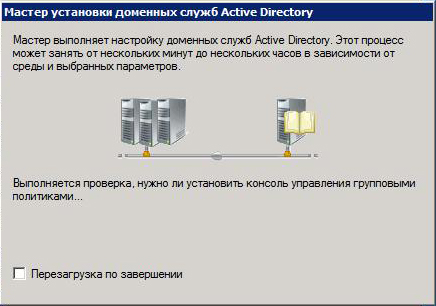

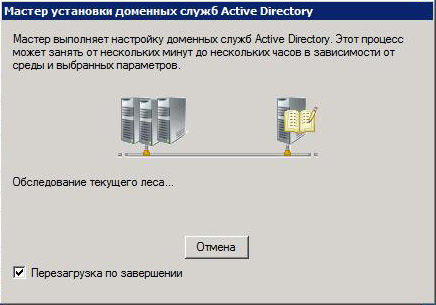

Мастер настройки приступит к конфигурации Active Directory Domain Services. Поставим галочку Reboot on completion, чтобы сервер перезагрузился по завершении конфигурирования.

После перезагрузки сервер попросит нас залогиниться уже как администратора домена MERIONET.

Поздравляем, Вы создали домен и контроллер домена! В следующей статье мы наполним домен пользователями и позволим им логиниться под доменными учетными записями.

Пожалуйста, расскажите почему?

Нам жаль, что статья не была полезна для вас 🙁 Пожалуйста, если не затруднит, укажите по какой причине? Мы будем очень благодарны за подробный ответ. Спасибо, что помогаете нам стать лучше!

Подпишитесь на нашу еженедельную рассылку, и мы будем присылать самые интересные публикации 🙂 Просто оставьте свои данные в форме ниже.

По следам вопроса задаваемого мной ранее: Как лучше организовать 2 контроллера домена DC? отчастья.

Изначально в организации было 2 DC, оба виртуальных, второй отключили вместо него настраиваю новый. Домен %DOMAIN%.LOCAL

Основной контроллер домена имя DC1(192.168.0.250) является виртуальным, Windows Server 2012 Standard. Крутится на хосте Windows Hyper-V Server 2012.

Второй контроллер домена имя DC3(192.168.0.9), физический Windows Server 2016. Его пытаюсь сделать резервным в случае отказа первого. Да да я знаю что в принципе понятия с формальной точки зрения "резервный DC" не существует, лучше помогите с вопросом чем умничать некоторых советчиков попрошу.

Режим работы леса и домена windows server 2008 r2. Оба в одной локальной сети, Оба DC в домене, оба GC, на обоих установлены роли DNS, DHCP. DNS я так понимаю реплицируется из коробки, да в прямую и обратную зону на DC3 попали машины с DC1 когда я смотрел в MMC DNS. DHCP настроил в режиме горячей замены, насколько это правильно с точки зрения отказ-ти, может другой режим?

При тесте отключил DC1, попытался на клиентской машине зайти под юзером которым еще ни разу не заходил на этой машине, результат ошибка "Отсутствуют серверы, которые могли бы обработать запрос на вход в сеть". При попытке войти существующим пользователем на клиентской машине вроде всё нормально вошел. Кроме того после обратного включения DC1 я смог зайти только через 59manager пока не синхронизировался хост и DC1 который на нем висит, лишь минут так через 10-30. То есть DC3 не отрабатывает как резервный DC насколько я понял.

ВЫВОД NETDOM QUERY FSMO:

Хозяин схемы DC1.DOMAIN.LOCAL

Хозяин именования доменов DC1.DOMAIN.LOCAL

PDC DC1.DOMAIN.LOCAL

Диспетчер пула RID DC1.DOMAIN.LOCAL

Хозяин инфраструктуры DC1.DOMAIN.LOCAL

Команда выполнена успешно.

ВЫВОД NETDOM QUERY TRUST:

Направление доверенныйДоверяющий домен Тип доверия

=========== ============================ ==========

Команда выполнена успешно.

ВЫВОД NSLOOKUP до DC3:

DNS request timed out.

timeout was 2 seconds.

Сервер: UnKnown

Address: fe80::c0a8:fb

DNS request timed out.

timeout was 2 seconds.

DNS request timed out.

timeout was 2 seconds.

DNS request timed out.

timeout was 2 seconds.

Сервер: UnKnown

Address: fe80::c0a8:fb

DNS request timed out.

timeout was 2 seconds.

DNS request timed out.

timeout was 2 seconds.

DNS request timed out.

timeout was 2 seconds.

DNS request timed out.

timeout was 2 seconds.

DNS request timed out.

timeout was 2 seconds.

Сервер: UnKnown

Address: fe80::c0a8:fb

DNS request timed out.

timeout was 2 seconds.

ВЫВОД NETDOM QUERY FSMO:

Хозяин схемы DC1.DOMAIN.LOCAL

Хозяин именования доменов DC1.DOMAIN.LOCAL

PDC DC1.DOMAIN.LOCAL

Диспетчер пула RID DC1.DOMAIN.LOCAL

Хозяин инфраструктуры DC1.DOMAIN.LOCAL

Команда выполнена успешно.

ВЫВОД NETDOM QUERY TRUST:

Направление доверенныйДоверяющий домен Тип доверия

=========== ============================ ==========

Команда выполнена успешно.

ВЫВОД NSLOOKUP до DC1:

Сервер: UnKnown

Address: ::1

Имя: dc1.DOMAIN.LOCAL

Address: 192.168.0.250

Сервер: UnKnown

Address: ::1

Имя: dc1.domain.local

Address: 192.168.0.250

Сервер: UnKnown

Address: ::1

Имя: dc1.domain.local

Address: 192.168.0.250

Вопросы которые читал в нете самостоятельно, но интерпретировать инфу пока не могу не мой уровень:

Нужна ли настройка в MMC DNS "передача зон " в моем случае. Для чего нужна вообще не понятно?

"Серверы пересылки" тоже самое?

Нужно ли настраивать доверительные отношения в MMC "домены и доверие", я пробовал у меня не получилось, см скриншот ниже

Ремонт/настройка ПК и окружающих его устройств.

Резервный контроллер домена нужно вывести из домена и демонтировать виртуальную машину, потому что она постоянно зависает. Точнее зависает не она, о тот Linux на котором она установлена. Сервер в работе, к нему есть доступ. При корректной деинсталяции из домена удалятся все записи об этом контроллере и он ни где не будет фигурировать. Приступим.

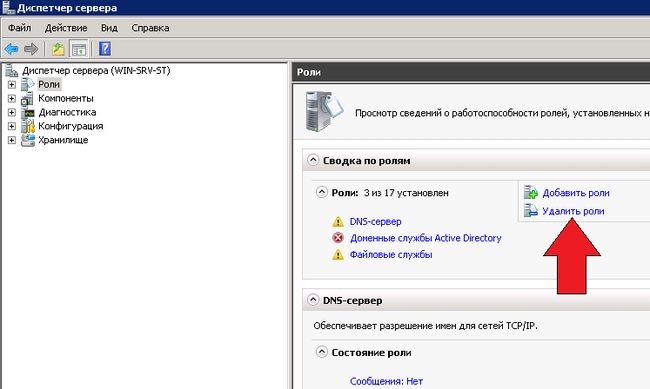

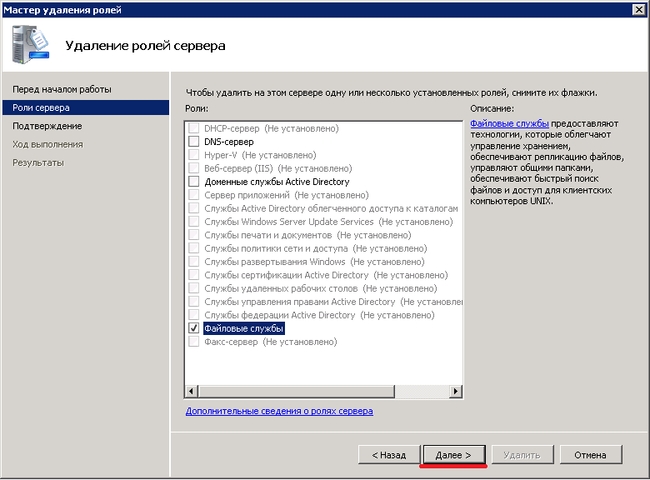

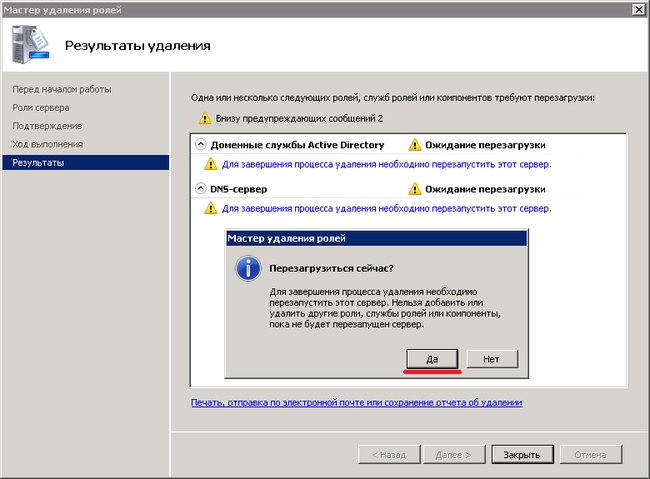

В диспетчере удаляемого сервера, он называется WIN-SRV-ST, выбираем опцию – Удалить роли.

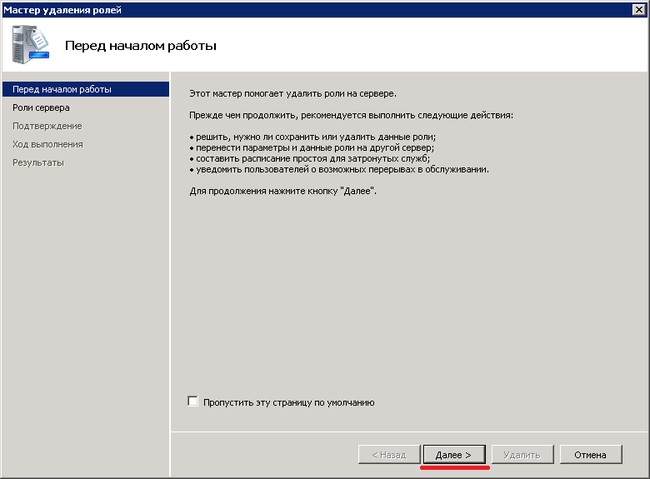

Откроется мастер удаления ролей. Читаем – нажимаем >>Далее.

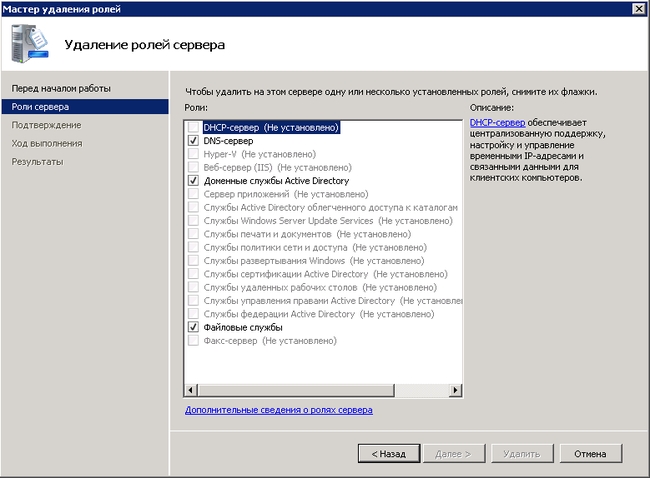

В следующем окне можно увидеть список ролей сервера. С тех ролей, которые нужно удалить, снимаем галочки.

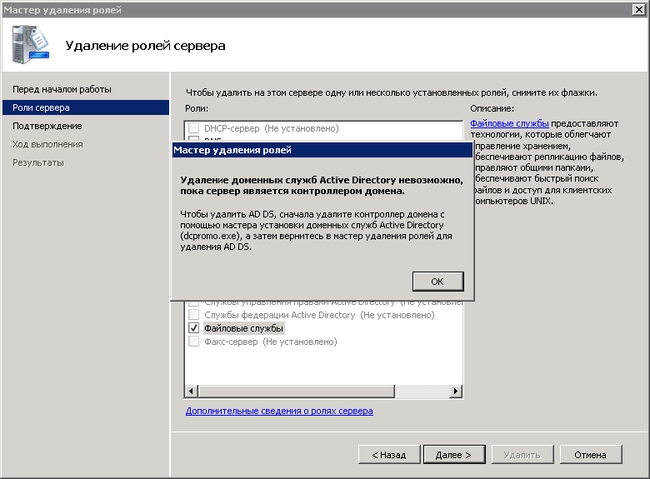

Чтобы удалить AD DC необходимо удалить контроллер домена с помощью мастера установки доменных служб dcpromo.exe. Воспользуемся этой подсказкой.

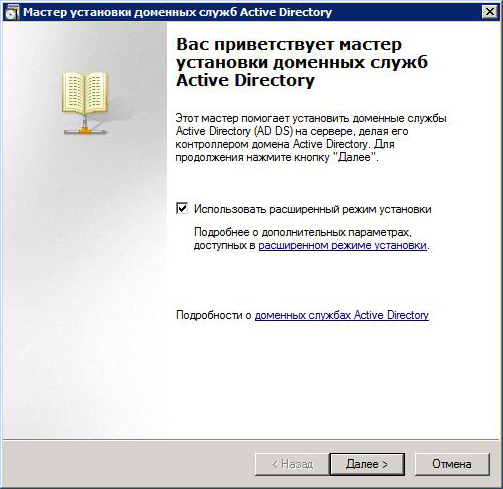

Для запуска dcpromo пишем его в поисковой строке и запускаем из результатов поиска.

Запустится мастер установки доменных служб Active Directory. Нажимаем >> Далее.

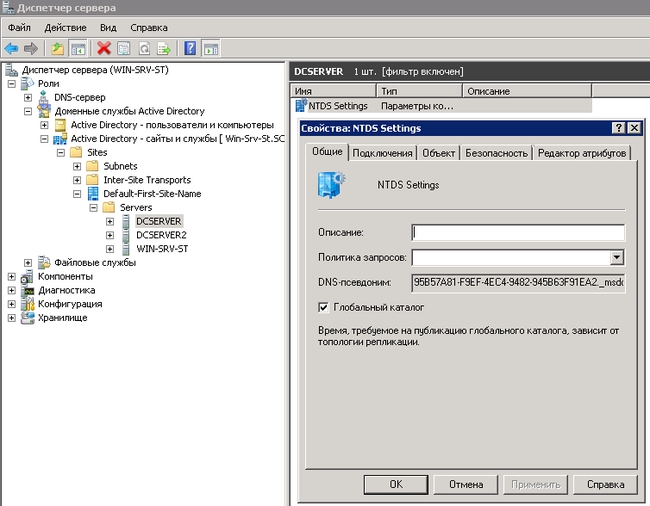

Чтоб проверить, где еще хранится глобальный каталог переходим в диспетчере сервера по директориям >> Роли >> Доменные службы Active Directory >> Active Directory – сайты и службы >> Sites >> Default-First-Site-Name >>Servers.

По очереди выбираем доступные контроллеры домена, правой кнопкой мыши на NTDS Settings >> Свойства и смотрим, отмечена ли галочка напротив надписи – Глобальный каталог. В данном случае глобальный каталог хранится на всех DC, поэтому с деинсталируемого WIN-SRV-ST его можно удалять.

Возвращаемся к Мастеру dcpromo, нажимаем ОК >> Далее.

В следующем окне галочку не ставим. Наш контроллер домена не последний. >> Далее.

Начнутся проверки необходимости удаления компонентов.

Далее необходимо ввести пароль для новой учетной записи администратора на данном сервере.

Смотрим сводку, подтверждаем удаление нажав >> Далее.

В следующем окне можно отметить галочкой – Перезагрузка по завершении. Мастер выполнит работу и сервер перезагрузится.

После перезагрузки выполняем авторизацию с учетной записью Администратора и новым созданным паролем.

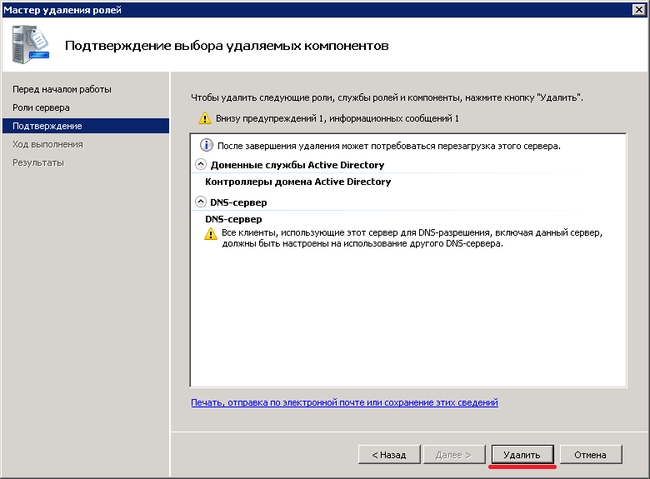

Снова запускаем мастер удаления ролей. Снимаем галочки с ролей: Доменные службы Active Directory и DNS-сервер. На сей раз ни каких предупреждений не появилось. Нажимаем >>Далее.

Подтверждаем удаление компонентов нажав >>Удалить.

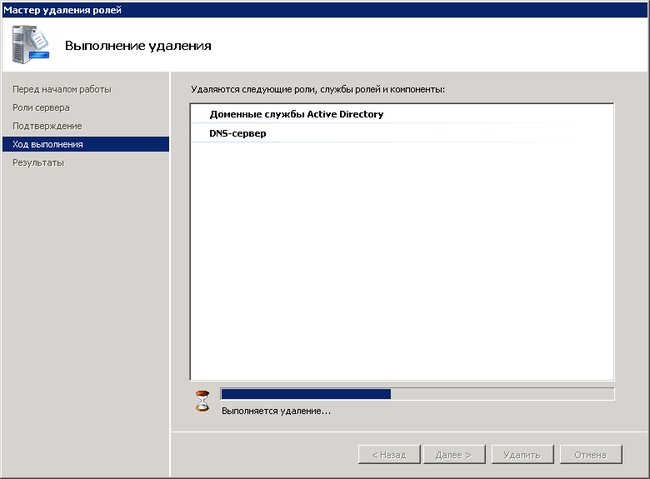

Ожидаем, пока выполняется удаление.

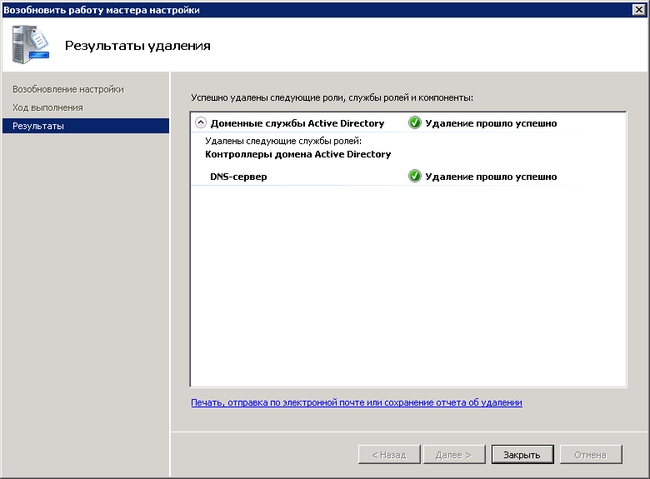

Видим результаты удаления. Перезагружаем сервер.

После перезагрузки видим, что удаление прошло успешно.

В итоге роли и службы удалены, сервер больше не является контроллером домена. Виртуальную машину можно демонтировать.

Данная команда доступна на установочном диске DVD с дистрибутивом Windows Server 2008 R2 в папке support\adprep . Внутри вы найдете файлы для выполнения на 32-х битной (adprep32.exe) и 64-х битной (adprep.exe) системах. Но дело в том, что запускать их необходимо на существующих домен-контроллерах. Естественно, язык операционных систем на этих серверах может отличаться от того, что вы только что приобрели. На этот случай предлагаю вам скачать у меня на сервере команду adprep для соответствующих языков: русского или английского:

Команда adprep имеет следующий синтаксис:

Итак, делаем: Пуск -> Выполнить -> cmd.exe

Как видно из листинга, приведенного выше, команда adprep /forestprep произвела автоматическое обновление версии схемы с 31 до версии 47.

Далее, на этом же сервере необходимо дать команду adprep /domainprep /gpprep для обновления разрешений объектов групповой политики:

Произойдет проверка только что подготовленного нами леса Active Directory:

На данном этапе произойдет проверка конфигурации DNS :

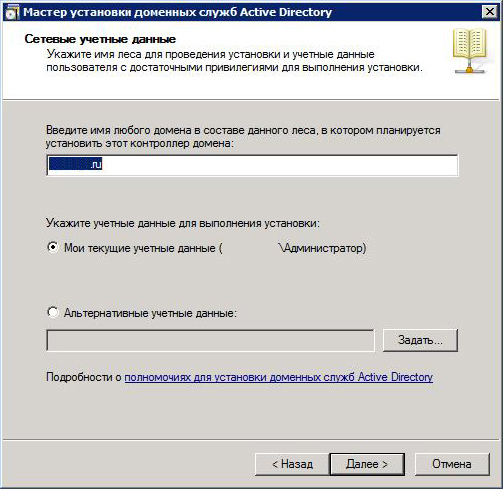

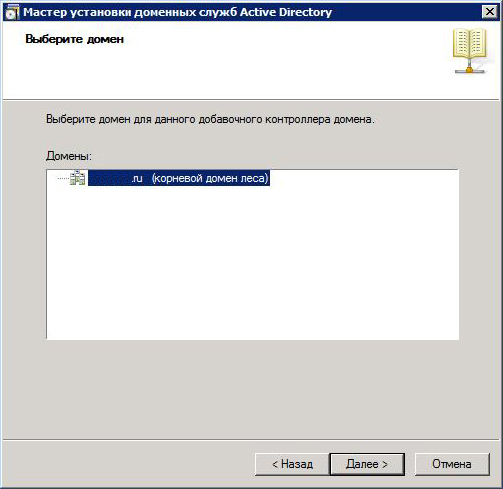

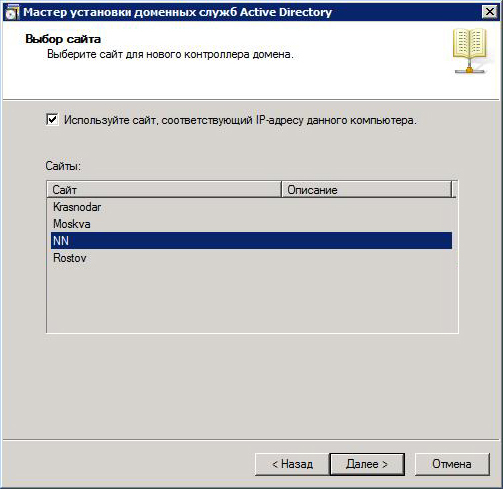

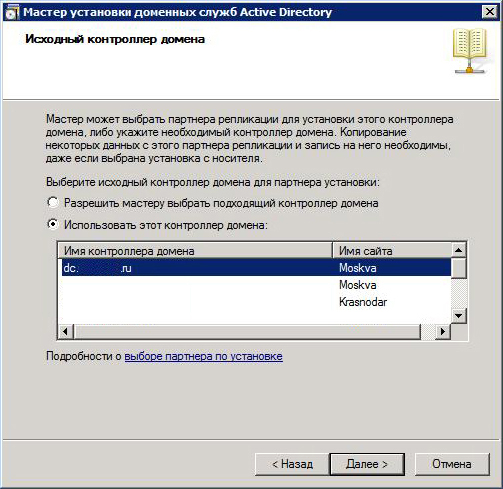

В следующем окне я явно указываю имя исходного домен-контроллера для осуществления репликации:

Ввожу пароль администратора домена (или выбранной вами ранее учетной записи для добавления роли контроллера домена):

После этого вы увидите процесс установки роли доменных служб Active Directory:

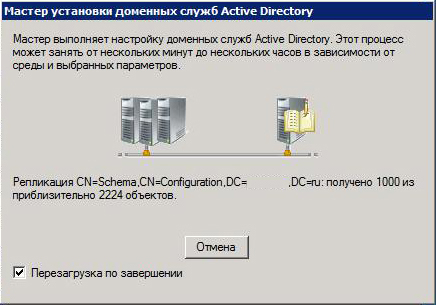

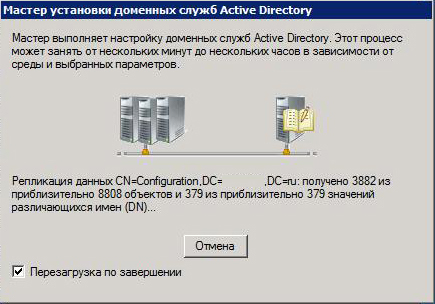

В окошке процесса установки вы сможете наблюдать за ходом репликации данных:

После окончания репликации и завершения установки, сервер перезагрузится автоматически. В итоге я получил полноценный контроллер домена на базе операционной системы Windows Server 2008 R2.

Читайте также: