Настройка nat windows server 2019

Долгое время Hyper-V не имел возможности организации NAT собственными средствами, что в ряде случаев сильно ограничивало сетевые возможности гипервизора. Особенно остро это чувствовалось в лабораторных и тестовых средах, которые требовалось отделить от локальной сети, обеспечив при этом выход в интернет. С введением поддержки контейнеров потребность в сетях NAT только возросла, что сделало закономерным добавление функции преобразования сетевых адресов в гипервизор. Более подробно о настройке и особенностях применения NAT в Hyper-V мы расскажем в данной статье.

Создание сетей NAT возможно в Windows Server 2016, Hyper-V Server 2016 и более поздних версиях, а также Windows 10. На одном гипервизоре может быть создана только одна сеть NAT. Также обратите внимание, что в отличие от средств настольной виртуализации, таких как VMWare Workstation или VirtualBox, служба NAT в Hyper-V не предоставляет дополнительных сетевых служб, таких как DHCP или DNS, поэтому сетевые настройки виртуальным машинам вам придется назначить самостоятельно.

Также настройка NAT производится исключительно в консоли PowerShell и недоступна в графическом интерфейсе, однако это не представляет никаких сложностей.

Подключимся к нужному нам гипервизору, перейдем в командную строку и запустим консоль PowerShell:

Цвет консоли при этом не изменится, останется черным, но в начале строки приглашения появятся буквы PS.

Теперь создадим новый виртуальный коммутатор с типом сети Внутренняя:

где VM_NAT - имя нашего виртуального коммутатора, которое можно задать произвольно.

При создании сети данного типа автоматически создается виртуальный сетевой адаптер на хосте, поэтому просмотрим список адаптеров командой:

Из полученной информации нам нужно выяснить и запомнить индекс сетевого интерфейса, в нашем случае 16. Следующим шагом мы настроим на нем шлюз. Перед этим следует определиться с адресацией будущей сети NAT, выделив ей свою подсеть и указав адрес шлюза. В нашем случае это будут 192.168.192.0/24 и 192.168.192.1, теперь можно настраивать шлюз:

Где IPAddress - адрес шлюза, PrefixLength - префикс сети, префикс 24 соответствует маске 255.255.255.0, InterfaceIndex - индекс интерфейса, для которого мы выполняем настройку.

Ну и наконец создадим NAT:

где Name - имя нашей сети NAT, в нашем случае vNAT, задается на ваше усмотрение, InternalIPInterfaceAddressPrefix - внутренняя сеть NAT.

Теперь можно вернуться в оснастку управления Hyper-V, в Диспетчере виртуальных коммутаторов у нас появится новая сеть - VM-NAT.

Чтобы ее использовать, просто укажите этот коммутатор в настройках виртуальной машины:

Также вам потребуется выполнить ручную настройку сети внутри виртуальной машины, ей нужно выдать адрес и указать шлюз из внутренней сети NAT, а также любые доступные DNS:

Просмотреть существующие сети NAT, напоминаем, она должна быть только одна, можно командой:

Для удаления используйте:

После этого вам также потребуется удалить назначенный шлюзу IP-адрес:

Это может потребоваться, если вы захотите изменить адресное пространство NAT. В этом случае удаляете старую сеть NAT и создаете новую, с требуемыми параметрами. Виртуальный коммутатор и виртуальный сетевой интерфейс при этом остаются прежними.

Если вы полностью хотите отказаться от NAT, то дополнительно удалите виртуальный коммутатор, это можно сделать через графический интерфейс, либо командой, указав в ней имя коммутатора:

Связанный с коммутатором виртуальный сетевой адаптер будет удален автоматически.

Постановка задачи

Я хочу вас научить производить настройку статического IP адреса, маски, шлюза и DNS серверов на вашем сетевом интерфейсе, разными методами, локально и удаленно. Ситуаций может быть очень много. Лично я являюсь приверженцем того, что любой сервер должен иметь выделенный, статический ip-адрес исключительно под него, тут можно долго спорить, что можно делать резервирование на DHCP, через который потом можно быстрее менять настройки, но я придерживаюсь такой политики, так как из отказоустойчивый DHCP может ломаться, если вы можете меня переубедить в моем видении, то прошу в комментарии.

Методы настройки сети в Windows Server 2019

Существует ряд методов и инструментов позволяющих производить настройки вашего сетевого интерфейса, их можно разделить на два подхода:

- Локальная настройка сетевых параметров

- Удаленная настройка сетевыми параметрами

Среди инструментов можно выделить:

- Свойства сетевого интерфейса

- Утилита командной строки netsh

- Командлеты powerShell

- Использование Windows Admin Center

- Различные утилиты

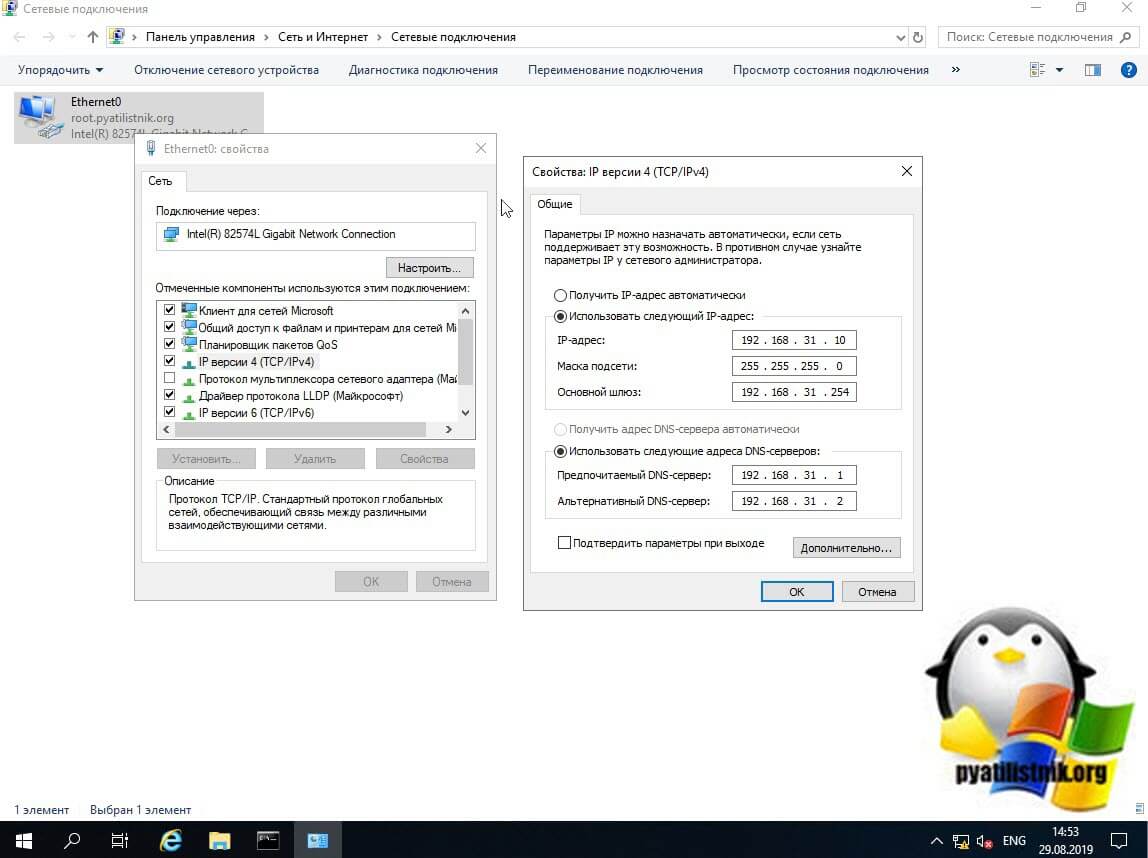

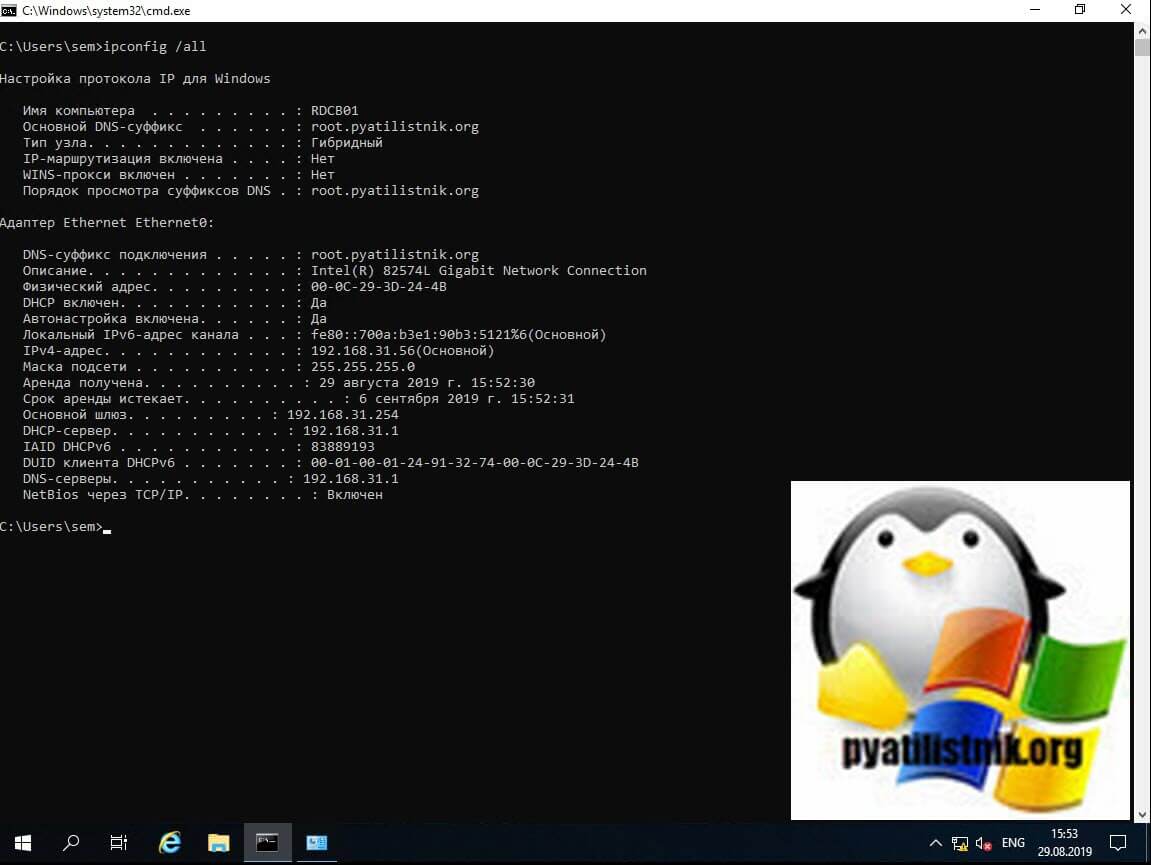

Настройка сети через графический интерфейс

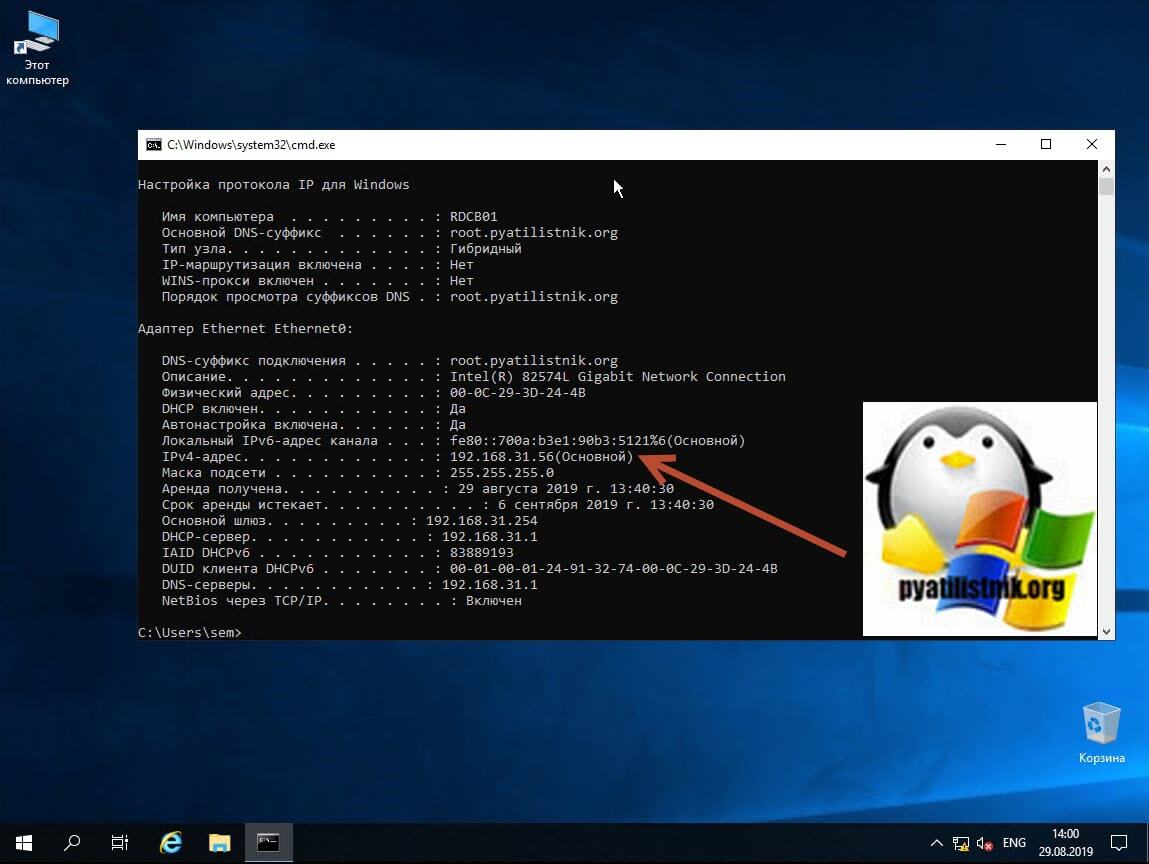

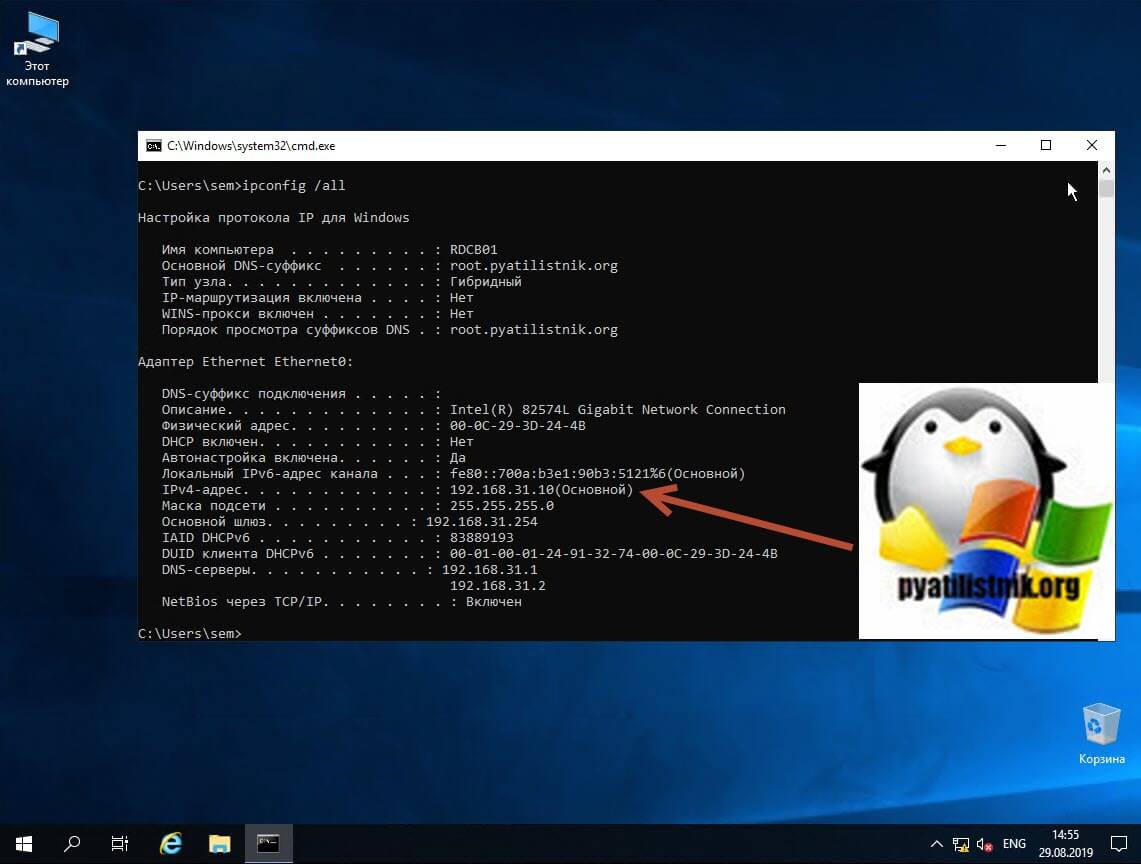

Первый метод, можно назвать классическим, так как он самый простой и подойдет для большинства администратором. Тут мы с вами будем использовать оснастку "Центр управления сетями и общим доступом", настроим статический IP-адрес, маску сети, основной шлюз и DNS-сервера через графический интерфейс. У меня есть сервер RDCB01, для которого я выделил IP-адрес 192.168.31.10. На текущий момент айпишник прилетает от DHCP-сервера. Проверим текущие параметры интерфейса через командную строку, в которой нужно написать команду:

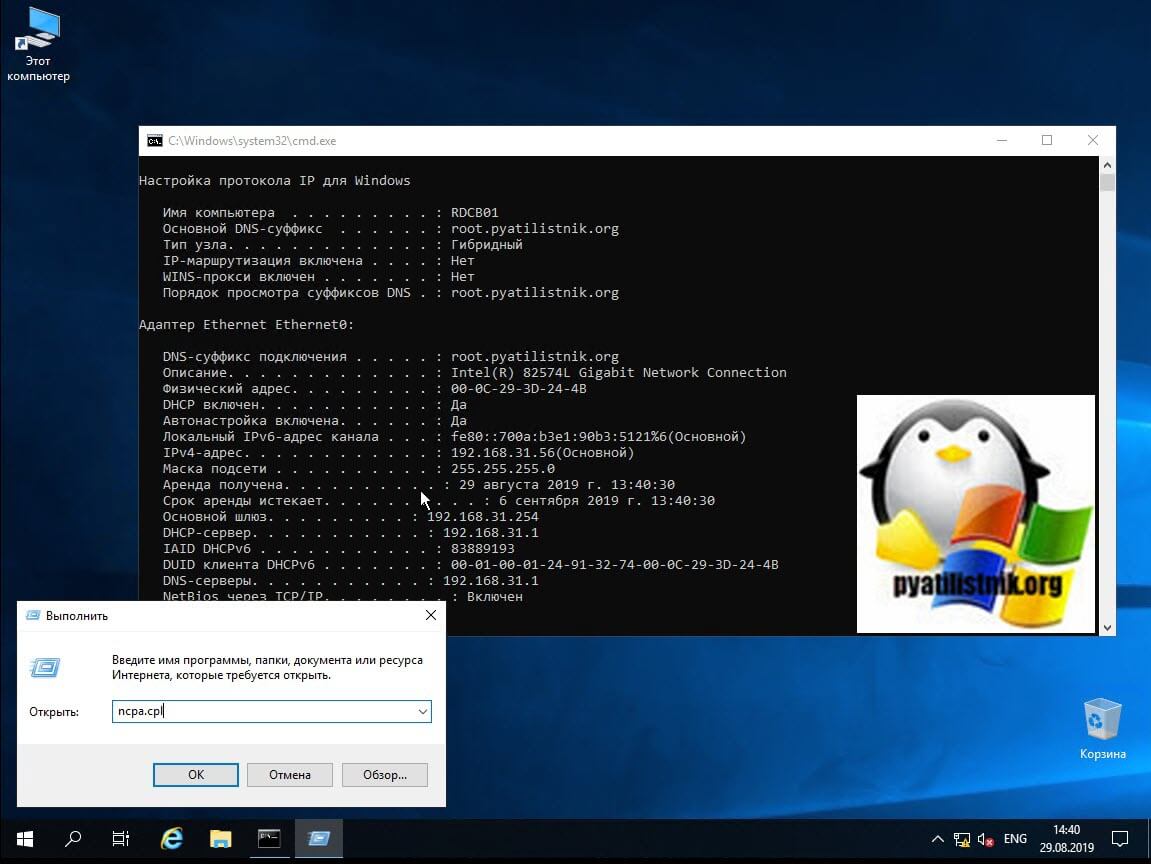

Чтобы открыть "Центр управления сетями и общим доступом" со списком сетевых интерфейсов, мы воспользуемся быстрыми командами Windows. Открываем окно выполнить и пишем в нем:

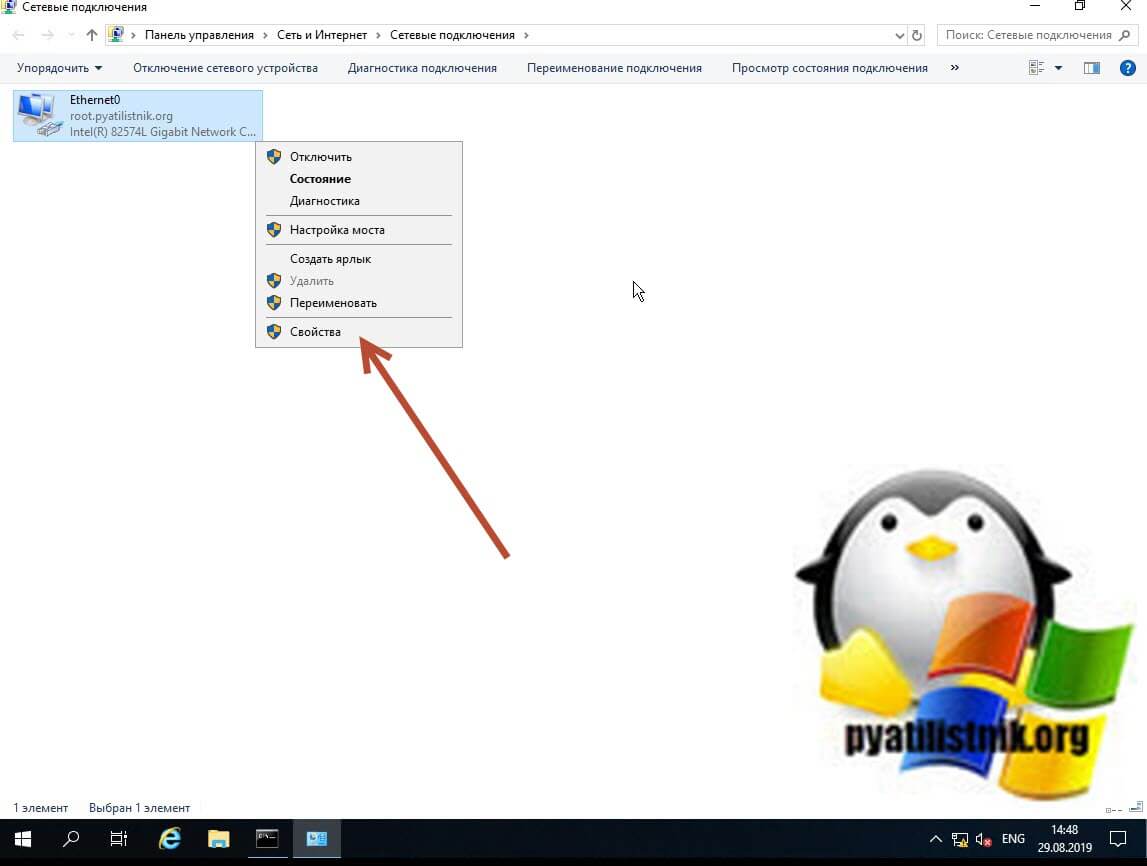

Находим нужный сетевой интерфейс, в моем примере, это единственный Ethernet0 и заходим в его свойства.

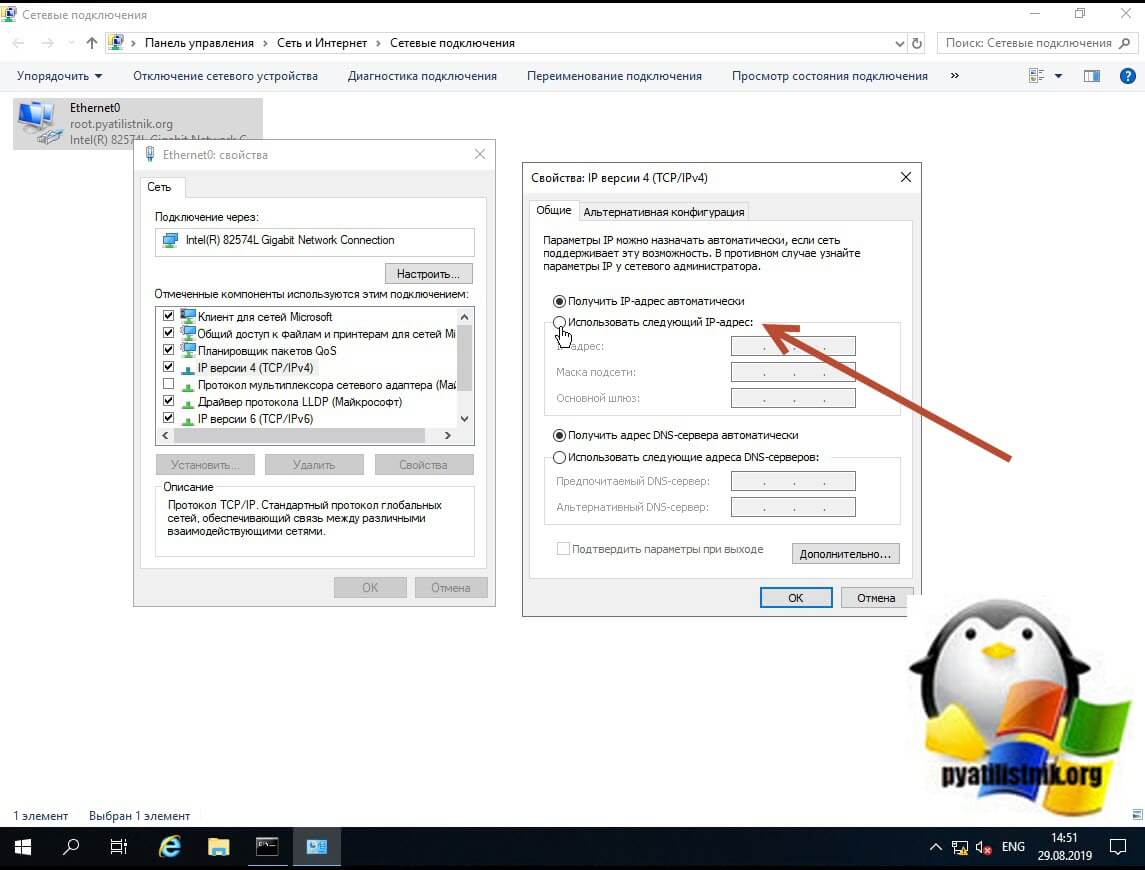

Далее находим пункт "IP версии 4 (TCP/Ipv4)"и открываем его свойства, далее мы видим, что выделение сетевых настроек производится в автоматическом режиме, через службу DHCP.

Чтобы вбить статические настройки выбираем пункт "Использовать следующий IP-адрес" и по порядку задаем настройки, подготовленные заранее. В моем случае

- IP-адрес 192.168.31.10

- Маска подсети 255.255.255.0

- Основной шлюз 192.168.31.254

- Предпочитаемый DNS-сервер 192.168.31.1

- Альтернативный DNS-сервер 192.168.31.2

Сохраняем все настройки и проверяем через Ipconfig /all, что все видится. Так же можете попробовать пропинговать ваш основной шлюз или DNS-сервер. На этом графическая настройка сети в Windows Server 2019 окончена.

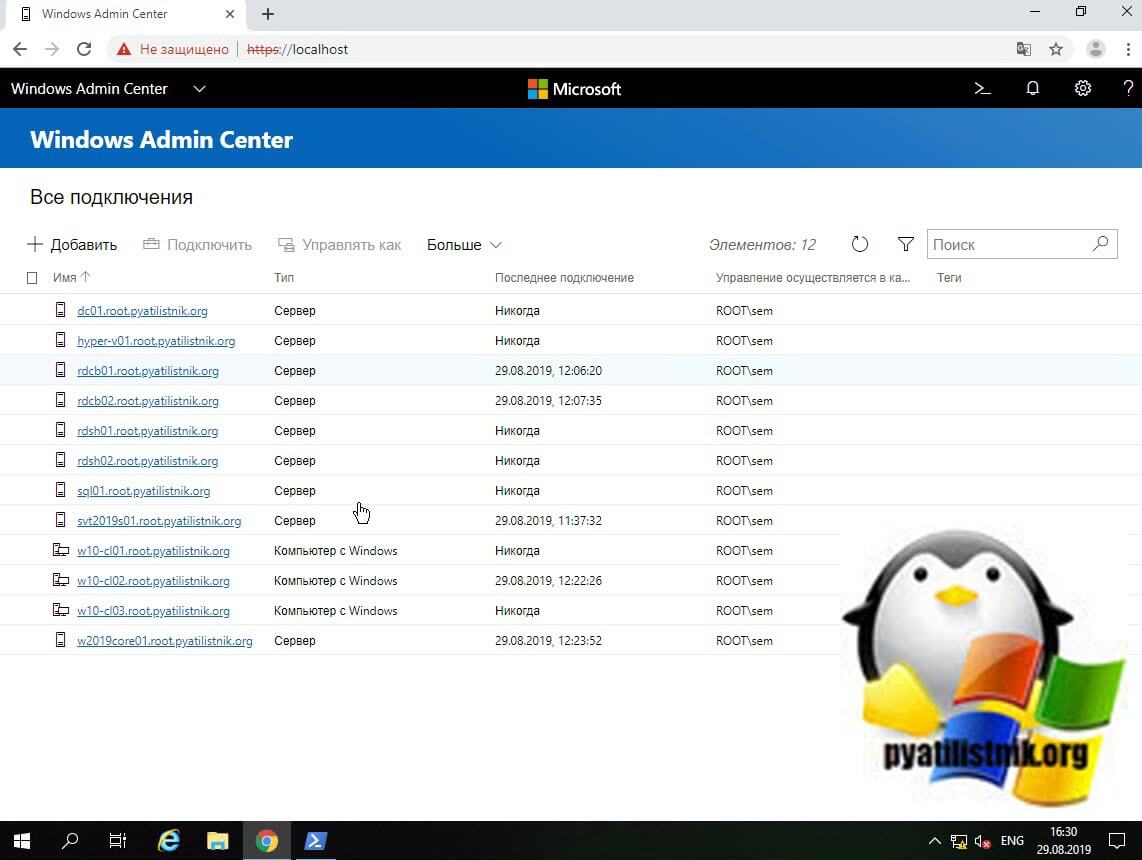

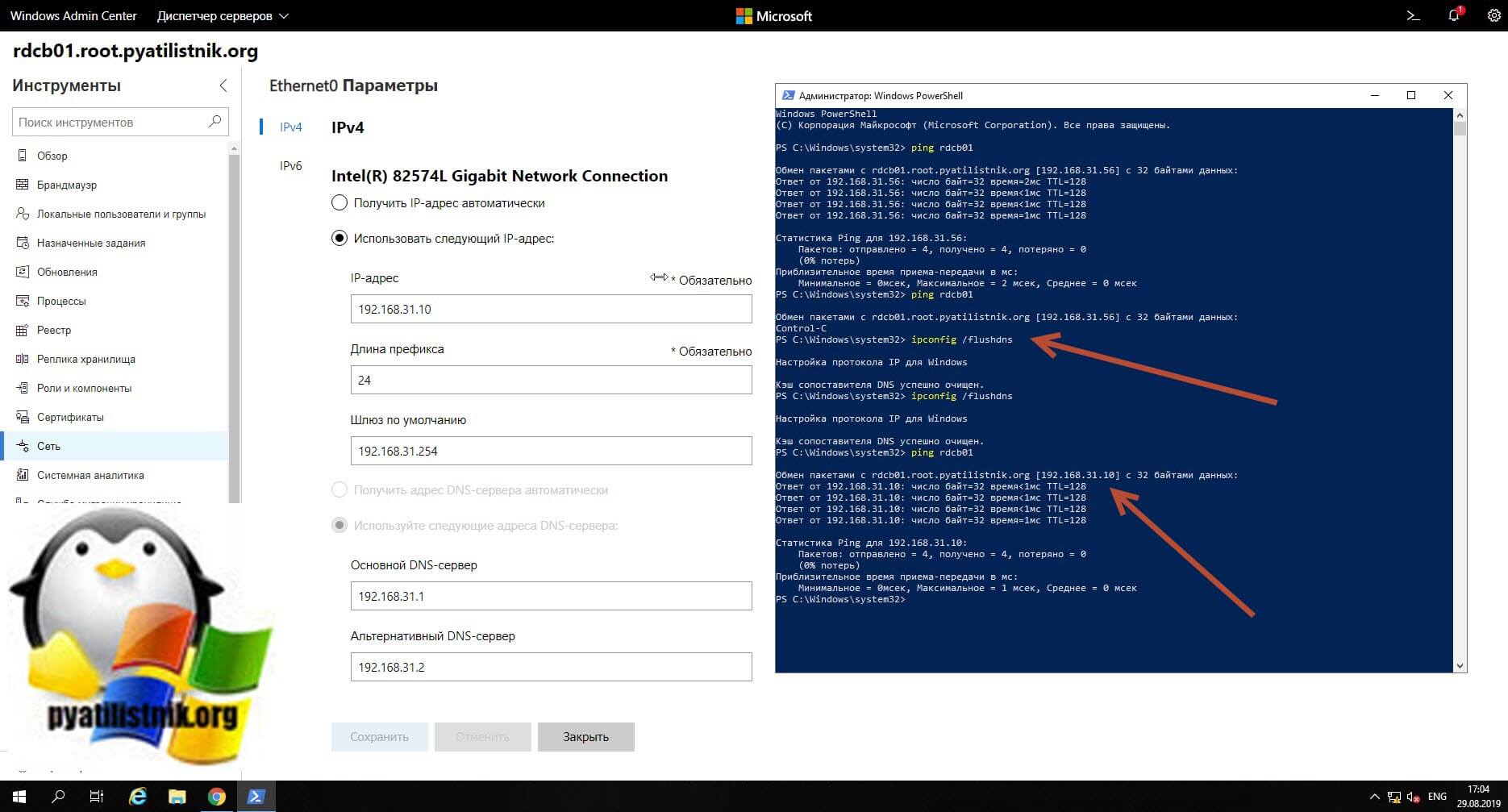

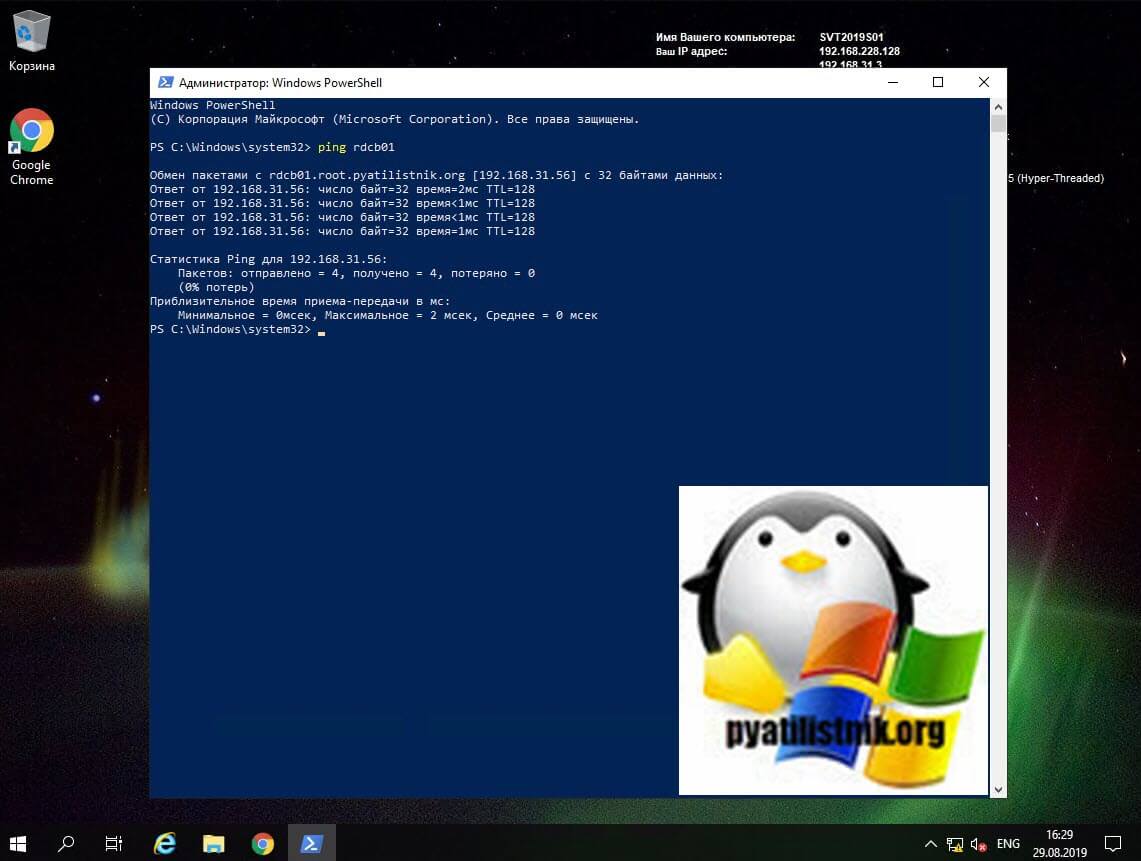

Настройка сети через Windows Admin Center

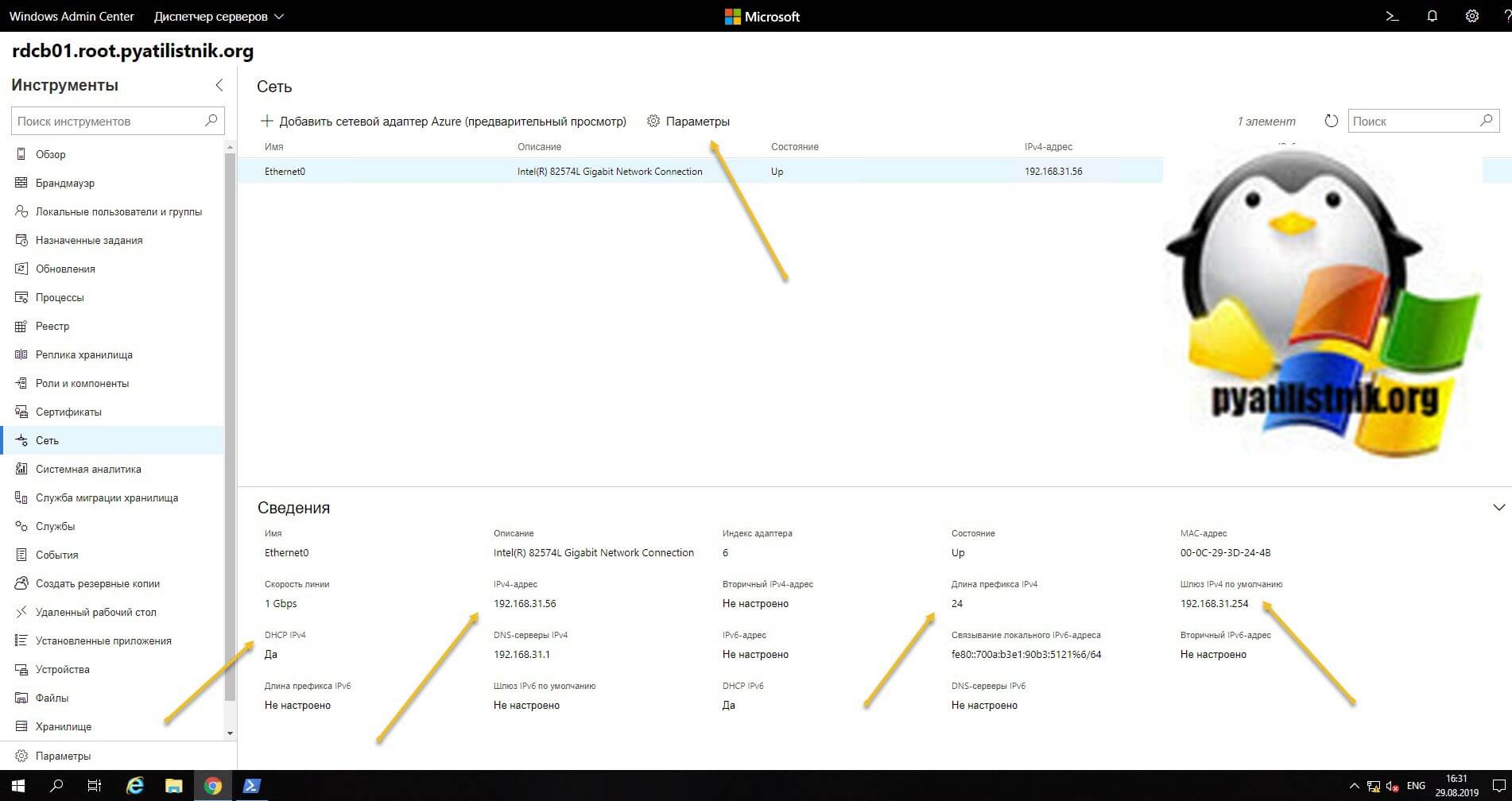

С выходом Windows Server 2019 Microsoft наконец-то создает правильный инструмент для системного администратора, я говорю, о Windows Admin Center. Я вам уже подробно рассказывал, как устанавливать Windows Admin Center и его назначение. Если в двух словах, то это крутая веб консоль позволяющая управлять серверами и рабочими станциями с любого устройства, через ваш браузер. Давайте я покажу, как вы легко можете произвести установку статического Ip-адреса, маски, основного шлюза и DNS на удаленном сервере, через WAC. Напоминаю, что делать я это буду для сервера RDCB01. Давайте его пропингуем и выясним текущий адрес. Я вижу ip-адрес 192.168.31.56.

Открываем в браузере Windows Admin Center и производим подключение к нужному серверу.

Далее находим раздел "Сеть", тут у вас будет список всех ваших сетевых интерфейсов. Выбираем нужный, тут чем хорошо вы сразу видите много сводной информации в нижней части.

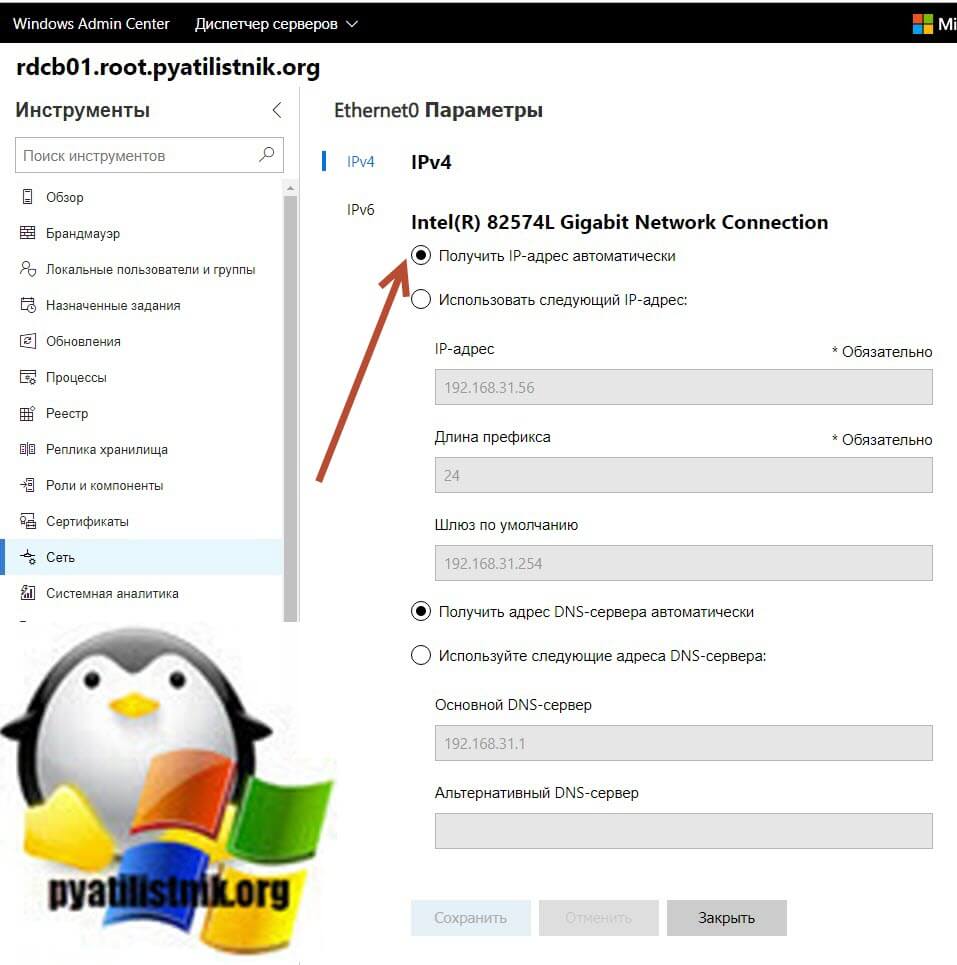

Для настройки сети нажмите кнопку "Параметры". Как видим стоит автоматическое получение настроек.

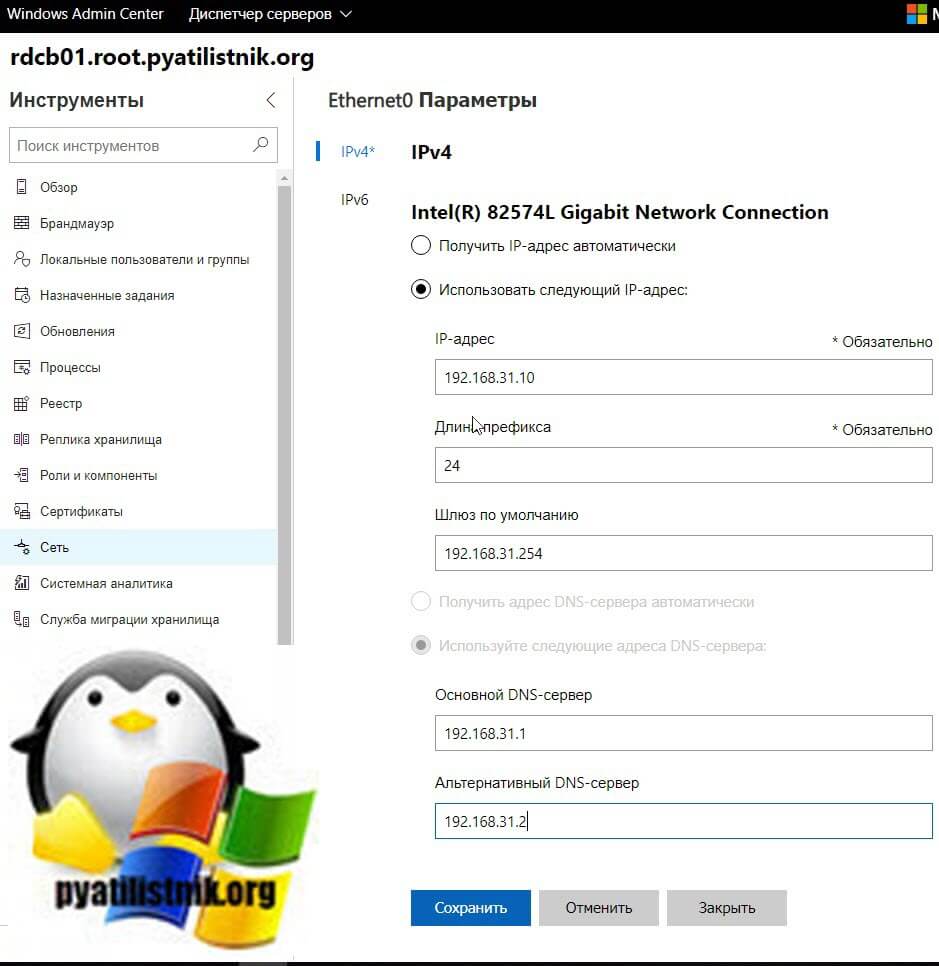

Активируем пункт "Использовать следующий IP-адрес" и задаем нужные сетевые настройки, после чего сохраняем изменения.

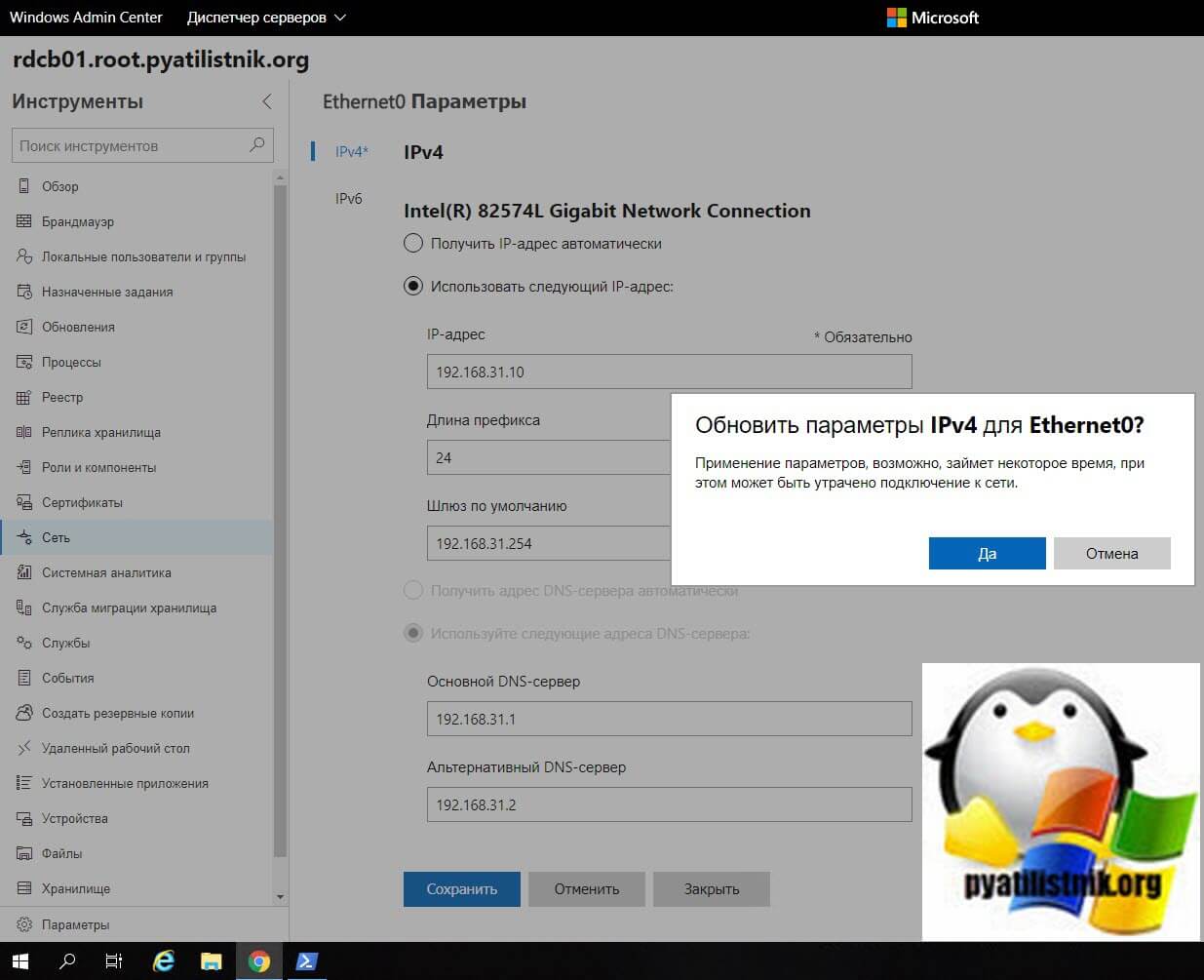

Подтверждаем применение настроек.

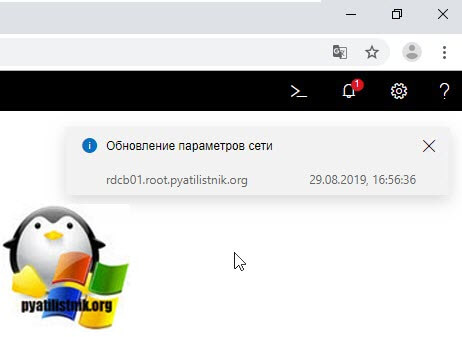

В правом верхнем углу вам покажут, что началось задание по обновлению.

Проверяем, перед этим единственное нужно очистить кэш-DNS. В итоге я вижу, что сервер пингуется по новому адресу.

В итоге удаленная настройка сети на сервере Windows Server 2019 выполнена.

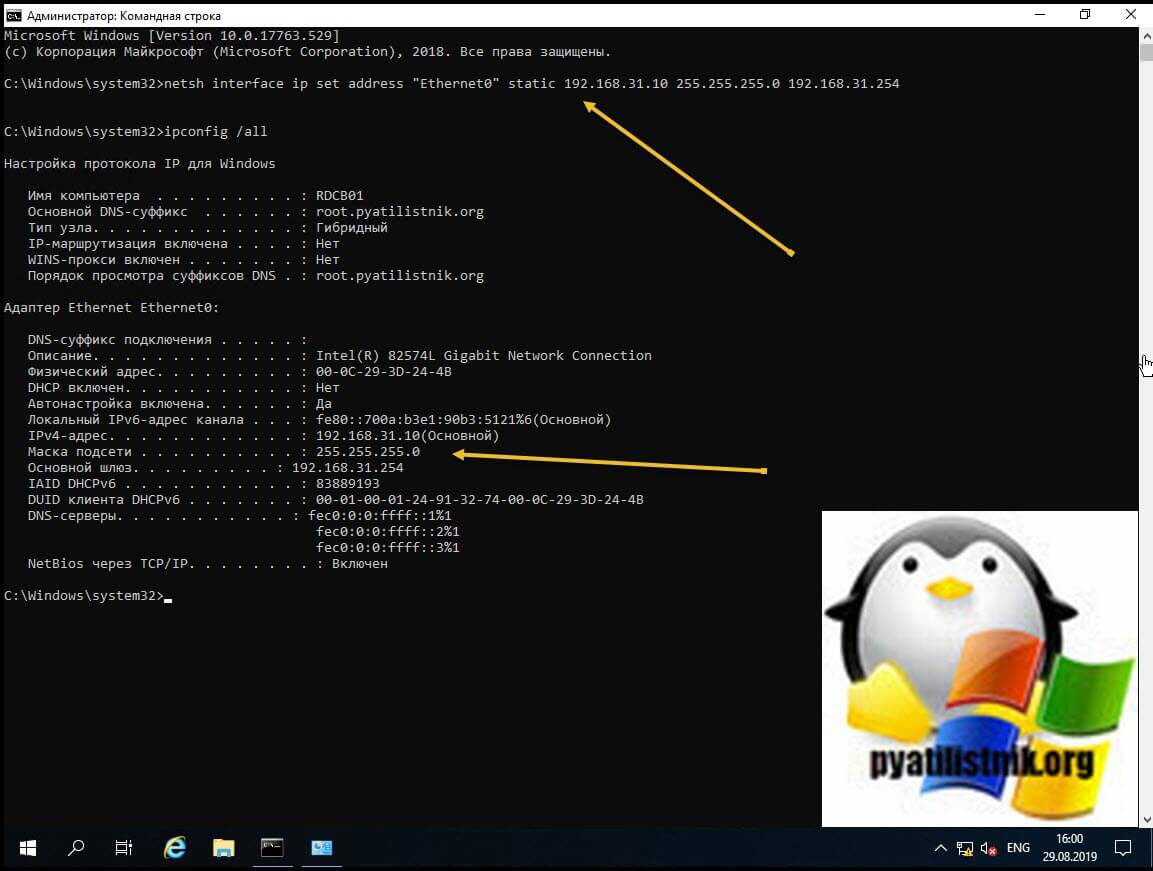

Настройка сети Windows Server 2019 через командную строку

Второй метод заключается в использовании утилиты командной строки netsh. На практике, это используется в скриптах, или при настройке Windows Server в режиме Core. Я опять переведу свои настройки на получение адреса от DHCP сервера. DHCP присвоил мне адрес 192.168.31.56.

Для того, чтобы настроить статический IP-адрес через утилиту Netsh, вам нужно знать правильное имя сетевого адаптера, он легко смотрится при выводе команды Ipconfig /all. В моем примере, это Ethernet0.

netsh interface ip set address "Ethernet0" static 192.168.31.10 255.255.255.0 192.168.31.254- 192.168.31.10 - это мой статический Ip-адрес

- 255.255.255.0 - это моя маска подсети

- 192.168.31.254 - это мой основной шлюз

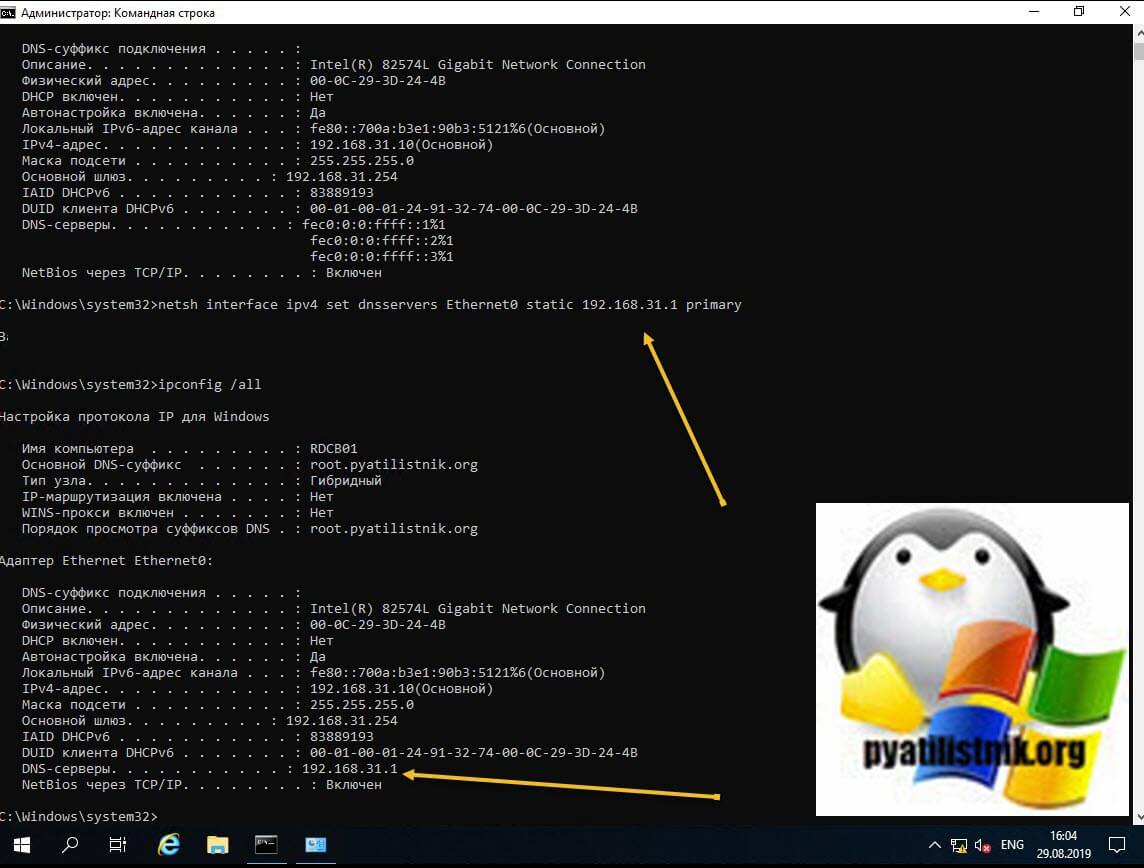

Видим, что команда успешно отработала, можно сразу проверить применение настроек сети через ipconfig. Теперь выполним настройку основного и альтернативного DNS.

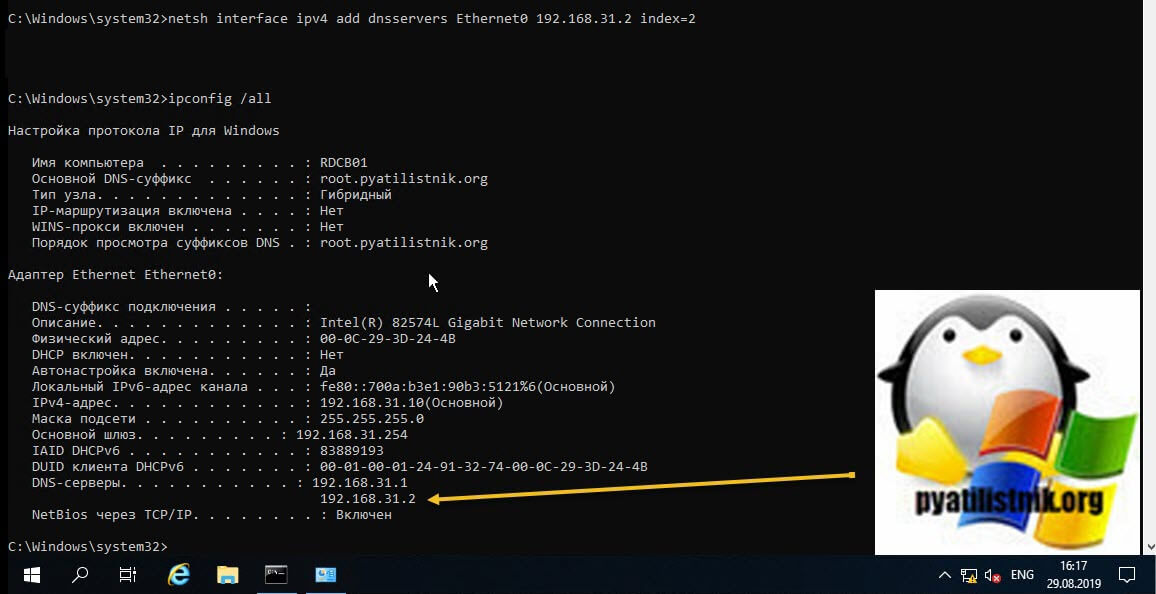

netsh interface ipv4 set dnsservers Ethernet0 static 192.168.31.1 primary

Прописываем альтернативный DNS адрес

netsh interface ipv4 add dnsservers Ethernet0 192.168.31.2 index=2

В итоге как видим у нас появился второй адрес DNS сервера на нашем сетевом интерфейсе. Настройка выполнена.

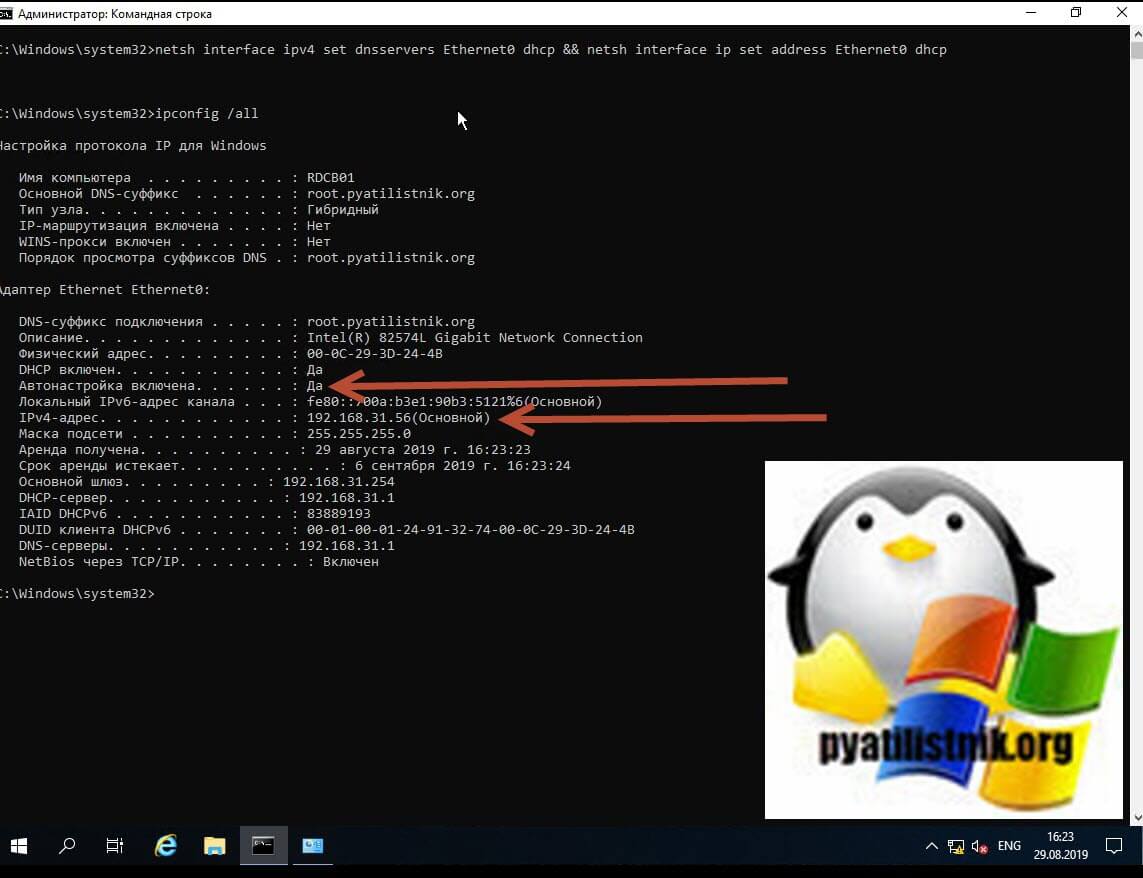

Если вам нужно вернуть сетевые настройки на получение адреса от DHCP сервера, то введите команду:

netsh interface ipv4 set dnsservers Ethernet0 dhcp && netsh interface ip set address Ethernet0 dhcp

Настройка сети через PowerShell

Чтобы настроить статический адрес на сетевом интерфейсе с помощью командлетов, вам необходимо открыть от имени администратора оболочку PowerShell.

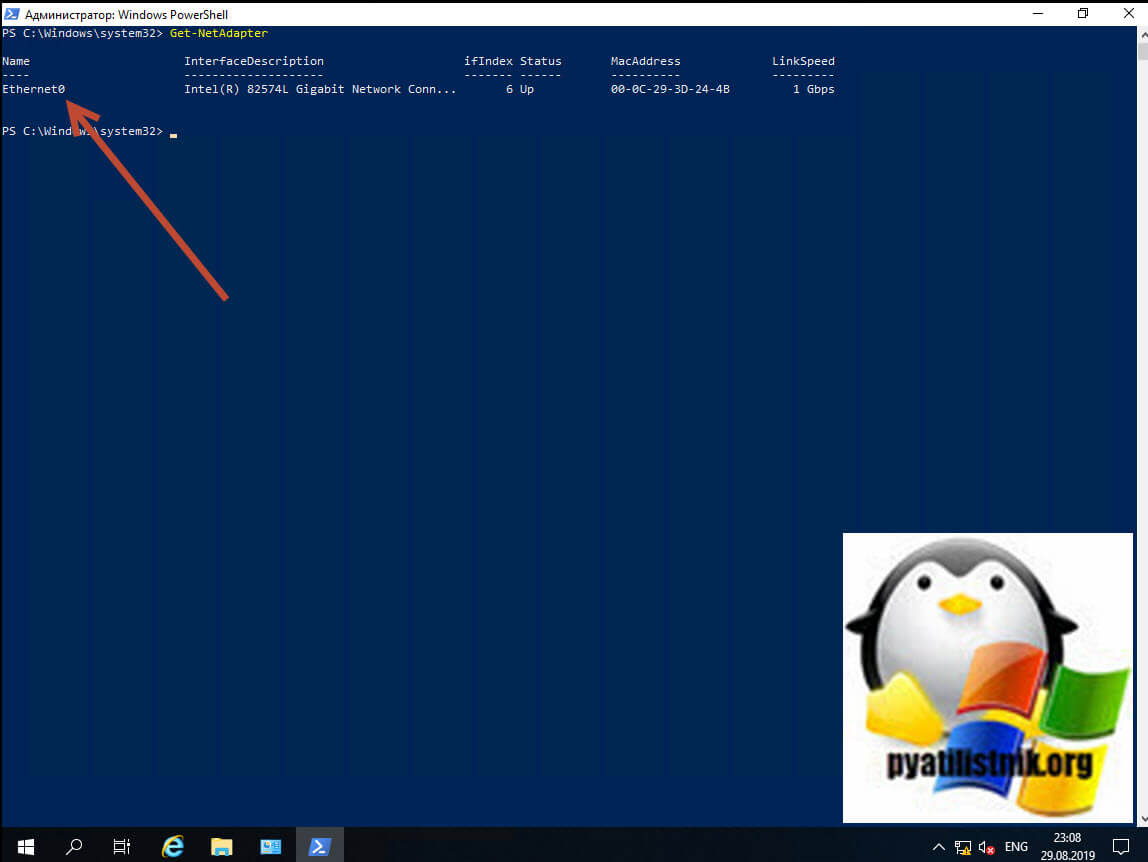

Прежде чем мы начнем настройку сети через PowerShell в нашей Windows Server 2019, нам как и в случае с netsh, нужно выяснить имя сетевого интерфейса. Для этого вводим команду:

В результате я вижу имя интерфейса Ethernet0.

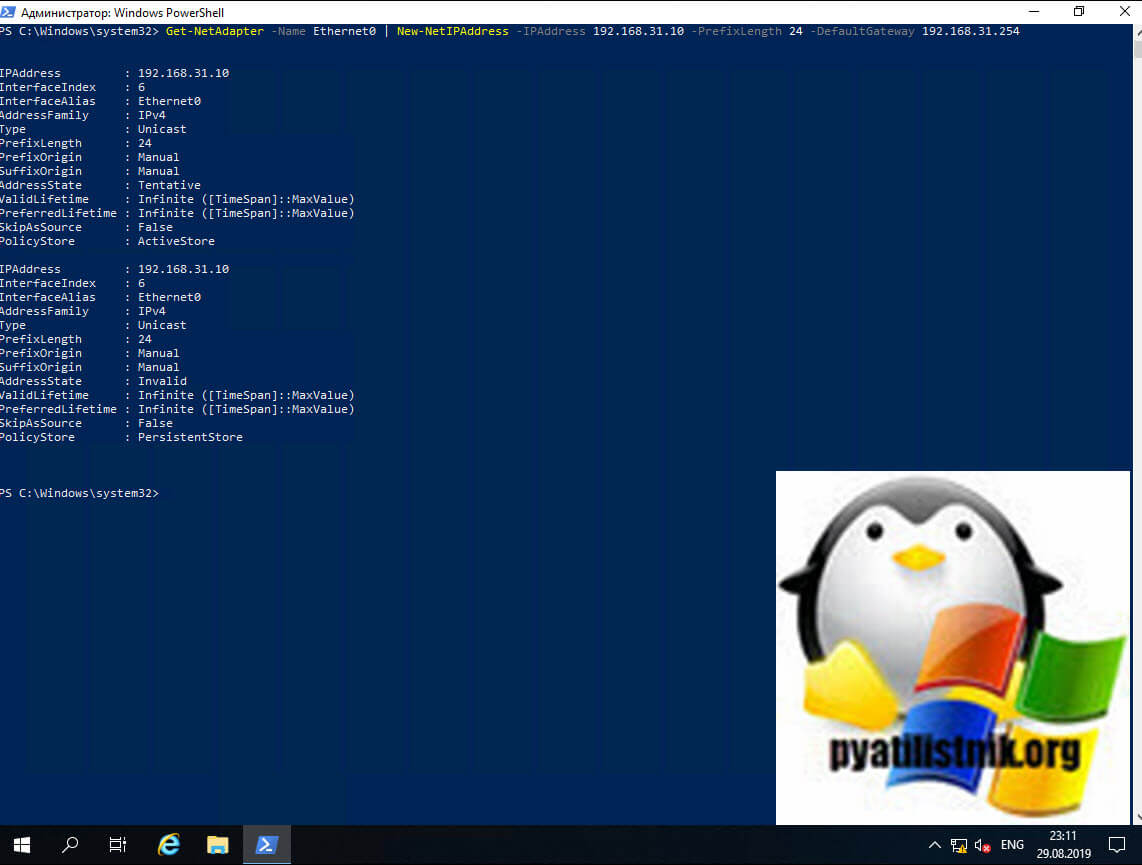

Пишем команду, где обратите внимание префикс сети 255.255.255.0 задается в виде -PrefixLength 24. На выходе вы сразу увидите примененные настройки.

Get-NetAdapter -Name Ethernet0 | New-NetIPAddress -IPAddress 192.168.31.10 -PrefixLength 24 -DefaultGateway 192.168.31.254

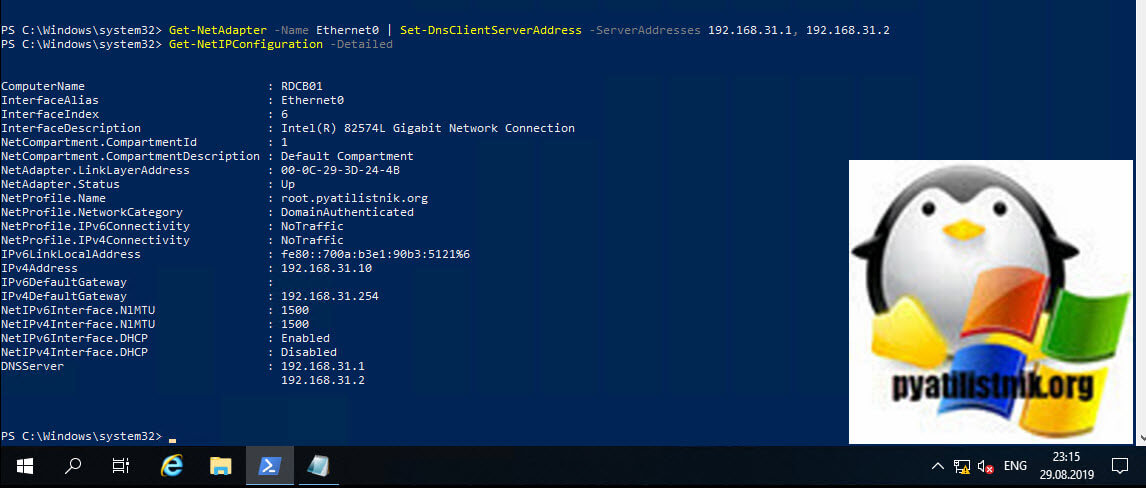

Зададим теперь оба DNS-сервера через команду

Get-NetAdapter -Name Ethernet0 | Set -DnsClientServerAddress -ServerAddresses 192.168.31.1, 192.168.31.2Посмотрим текущие сетевые настройки через команду:

Как видите все сетевые настройки в моем Windows Server 2019 успешно применены.

Удаленная настройка сети

Выше я уже показал вам метод удаленной настройки сети через Windows Admin Center, но существует и еще несколько методов, которые мне были полезны в моей практике. Первое, это использование все того же PowerShell. И так у меня есть компьютер W10-cl01 с Windos 10 и предположим хочу с него настроить сеть на сервере RDCB01.

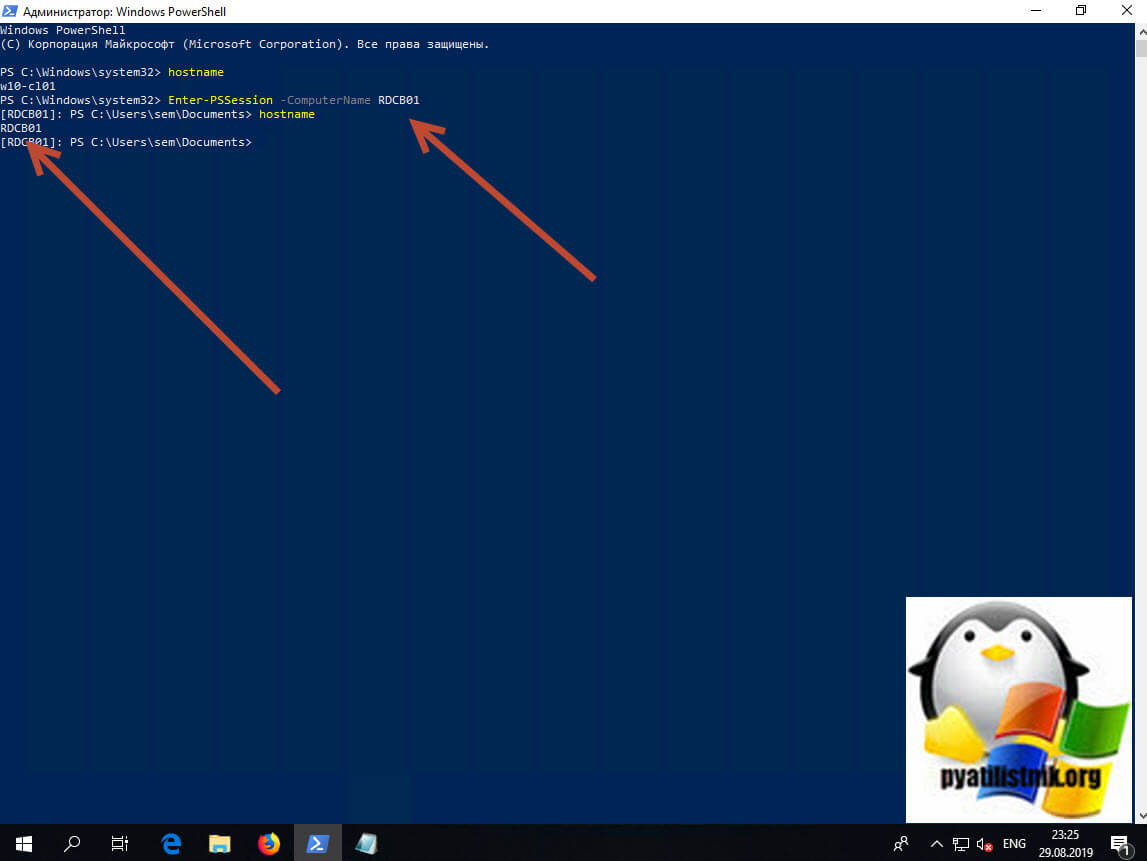

Хочу отметить, что для этого метода у вас должно быть настроено использование WinRM (Службы удаленного управления Windows)Открываем PowerShell, командой hostname я показываю, что сижу на компьютере W10-cl01. Далее для удаленного подключения вводим команду:

Я успешно подключился, теперь повторно введя команду hostname, я вижу, что сижу на компьютере RDCB01, и можно вводить команды описанные выше.

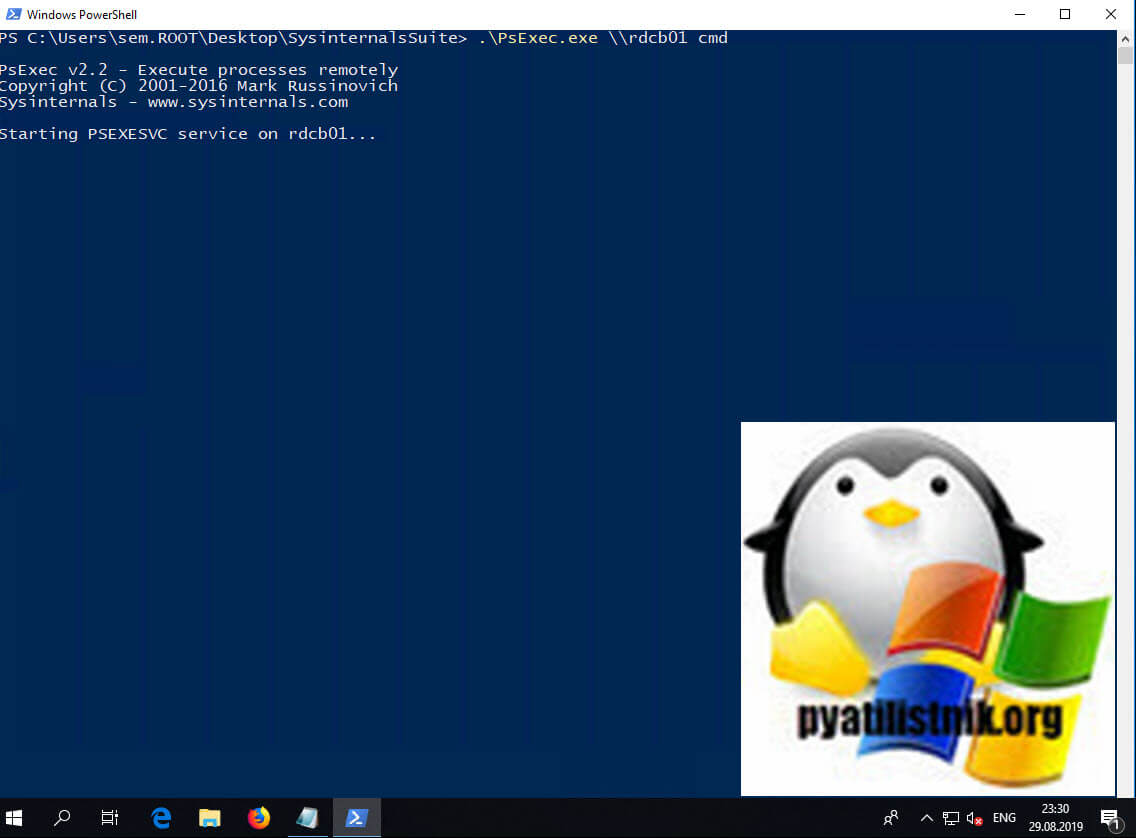

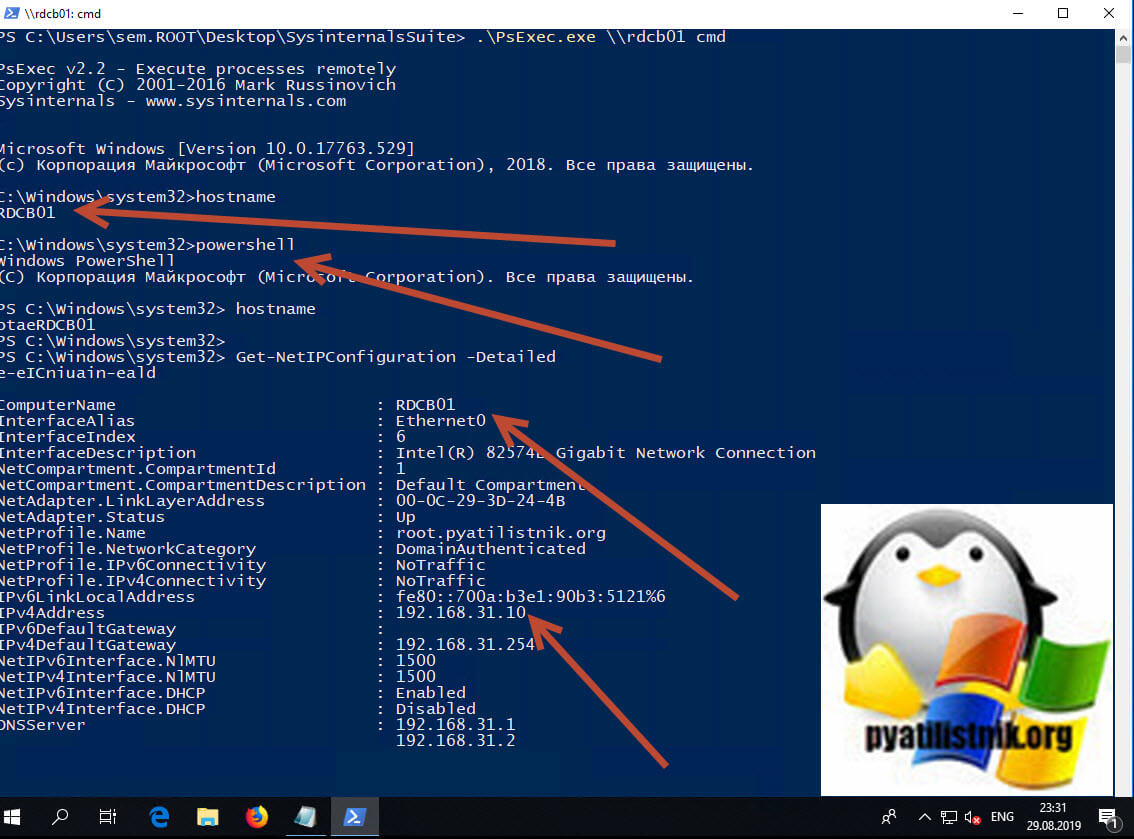

Второй метод удаленной настройки сети на Windows Server 2019, это использование утилиты PsExec.exe, я,о ее настройке и установке рассказывал в статье "Включить RDP Windows удаленно и локально".

Начнется запуск службы на удаленном сервере.

Введя все ту же команду hostname я вижу, что подключен к удаленному серверу RDCB01, при желании вы можете использовать для настройки сети netsh или PowerShell, что нравится больше.

Популярные Похожие записи:

3 Responses to Настройка сети в Windows Server 2019, за минуту

Все зависит как построена у вас топология. Классический вариант, что у сетевой карты 1 сетевой адаптер и интернет идет по нему. Если серверу нужен выделенный IP-адрес и нет оборудования проксирования, то задействуется второй сетевой адаптер. Если у вас три может есть необходимость иметь какую-то защищенную сеть или другой VLAN, если нет то можно сделать тиминг.

Иван, день добрый! У меня есть сеть из 4 компьютеров один из них сервер на котором 3 сетевые карты. Мне нужно чтобы компьютеры были в домене и получали доступ в интернет. И я имел удаленный доступ к серверу.

[не]Развертываем офисную сеть на Windows Server 2019

ОСТОРОЖНО: Эта статья примечательно тем что, то что у меня работало на Windows Server 2012 с Windows 8.1 не заработало на Windows 2019 с Windows 10

Вставляем в виртуальный оптический привод ISO и понеслась, выбираем сервер с Десктопом

Ставим контролер домена

Устанавливает совершенно банально выбираем роль Active Directory Domain Services в Add roles and features в Server Manager Dashboard

вот тут иногда местами будет красненько, это потому что это окошко раньше сервисов иногда(всегда) стартует!

Здесь вводим имя домена и выбираем новый лес

Тут узнаем что Windows server 2019 нифига не 2019 а все еще 2016

Перезагрузился и запустил, ну и забуду пока про него! Пропишу айпишники на двух интерфейсах, казалосьбы можно это сделать там где видны подключения, но нет надо искать тоже самое место но в старом дизайне только там можно

Первый будет внешний 192.168.1.99 смотрит в реальную сеть, второй будет внутренний 10.20.30.1 смотрит в виртуальную!

Там же зайду в Forwarders тут нажму Edit и увижу кто реально из DNS работает

Удаляю неработающие и добавляю dns google 8.8.8.8 и 8.8.4.4. Пока всё, с зонами потом будем хулиганить!

В Tools выбираем DHCP. На IPv4 жмем правой мышью и выбираем добавить область New scope

Тут только задаю диапазон

Далее нажимаем на нашу область правой мышью и выбираем Activate

в разделе Scope Options прописываю в Router и DNS Servers 10.20.30.1 их и будет выдавать

незабываем нажимать Add

Настраиваю Routing

В Tools и выбираем Remote Access тут ничего не настроено, предлагает настроить, на странице выбираем последнее Custom configuration на следующей NAT. Пока всё

Устанавливаем второй Windows Server 2019

Просто устанавливаем, прописываем статический IP, и вводим в домен! Перезагружаемся и на первом сервере добавляем его в Server Manager через Manage > Add Servers

Это позвалит с первого сервера ставить роли на второй! Вот так его выбираем на установке ролей

На первом сервере идем в настройки DHCP и правой мышкой нажимаем на диапазоне и там Configure Failover

Далее, выбираем второй сервер вот так

Настройки, как на картинке, внизу ввожу кодовое слово(при таких настройках оно как бы не нужно, а при других нужно для управления другими серверами). Диапазон поделится на 50% и каждый сервер будет отдавать свою часть.

Вводим компьютеры в домен и GPO

Сначала GPO, в Server Manager > Tools > Group Policy Management правой мышкой на Group Policy Objects>New придумываем свое имя, у меня ITCAllUsers

Затем жмем на имя своего сервера и выбираем Link an existing GPO указываем тут свое новое GPO. Это важно потому что GPO будет применятся с приоритетом, еще раз нажмем на имя своего сервера и справа увидим какие политики примянется, поднимем свою новую выше

Потом уже на этом имяни правой мышкой Edit

В Server Manager > Tools > Group Policy Management оставляю только Office Users а Authenticated Users убираю

На сервере делаю

gpupdate /force

На клиенте тоже можно так сделать, но ниразу не помогло, лучше ребут, или релогин!

Добавляю через GPO сетевой диск

У меня уже есть шара на сервере которая поделена с группой Office Users

Поэтому залезаю в свой GPO под имяни ITCAllUsers и делаю как на картинках, в тех же самых местах

И настройки шары

Даже можно сказать что сразу заработало, после перезагрузки клиента, после пары часов угробленных на расследование почему вообще новое GPO не срабатывало!

Добавляю всем через GPO сетевой принтер

Сначала скачиваю на другом компьюетер драйверы, и кладу его на шару на севрере. Устанавливаю сетевой принтер на серевере. Через новое меню неработает

Тут же в Security добавляем группу Office Users чтобы эта группа печатала

Так же надо разрешить юзерам подключатся к серверу идем в User Configuration > Policies > Administrative Templates > Control Panel > Printers и доводим Point and Print Restrictions до вида

После установки, в уведомлениях надо нажать на новое сообщене о настройки нового сервиса, и он сам что-то еще донастраивает. Долго.

Теперь там же в Internet Information Services (IIS) Manager нажимаем слева на Sites > WSUS Administrations и с права на Bindings

Там же Sites > WSUS Administrations жму на SSL Settings и ставлю галочку чтобы всегда

Все теперь полное SSL

Идем теперь в Server Manager > Tools > Windows Server Updates Service коннектимся к нашему WSUS серверу

Теперь иду на первый сервер и редактирую GPO в Server Manager > Tools > Group Policy Management которая у меня называется ITCAllUsers. В Computer Configuration > Administrative Templates > Windows Components > Windows Update довожу следующие записи до вида

Configure Automatic Updates

Обновления будут ставиться каждый четверг в 10:00

Specify intranet Microsoft update service location

Тут указываем наш WSUS сервер

Do not connect to any Windows UPdate Internet locations

Это просто включаем, говорят это даже отключает магазин Майкрософт

Enable client-side targeting

Тут прописывает в какую группу апдейта будут попадать эта группа, ранее во WSUS делал группу Windows10

На втором сервере на котором делале сертификат экспортируем его

и это странно, потому что часть этого GPO в разделе Computer Configuration вообще не срабатывает.

В прошлом Windows Servere была команда посмотреть что там с WSUS, но майкрософт её выпилила, но теперь понятно что проблема то в GPO так что буду смотреть в него!

На Windows 10 в консоле исполняем

gpresult /h gptest.html

В папке юзера появляется это файл, открываем его и в поле Computers Details пусто, а вполе Users Details все правила которые прописывались ранее.

можно еще проще посмотреть

gpresult /r

Если есть в вводе Computer Settings то они применились, если нет то нет

До кучи всего WSUS накачал, если одобрить апдейты должен в четверг ставить

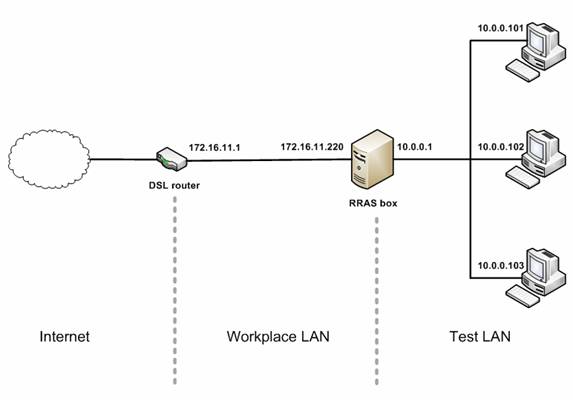

Использование сервера Windows в качестве NAT роутера

Недавно мне потребовалось установить тестовую сеть в своем офисе, которая использует DSL роутер для подключения к интернету. Тестовую сеть нужно было расположить в подсети, отдельной от моей офисной LAN, но при этом нужно было обеспечить подключение к интернету. Я решил установить Windows Server 2008 на отдельном модуле с двумя сетевыми картами (NIC), установить Routing и Remote Access Service (RRAS) на этом модуле, и использовать его в качестве роутера между своим рабочим местом и тестовой сетью (Рисунок 1).

Рисунок 1: Использование RRAS в качестве роутера для подключения между двумя подсетями

У меня было два варианта настройки. Во-первых, я мог настроить RRAS модуль в качестве IP роутера для пересылки трафика между двумя подсетями. Это бы позволило клиентам тестовой сети отправлять пакеты на серверы в интернете, но это не обеспечило бы возвращения трафика к клиентам. Причина заключается в том, что пакеты, входящие на DSL роутер из интернета, направлялись бы в сеть 172.16.11.0, а, следовательно, не имели бы возможности достигать клиентов в сети 10.0.0.0. Решением этой проблемы могло стать добавление статического маршрута в DSL роутер, который напрямую направлял бы все пакеты с целевым адресом 10.0.0.x на рабочий интерфейс модуля RRAS (172.16.11.220). В этом случае, когда пакет, предназначенный для 10.0.0.x, достигает этого интерфейса, модуль RRAS пересылает его на свой другой интерфейс (10.0.0.1), а оттуда пакет уже входит в тестовую сеть и, в конечном счете, доходит до клиента. К сожалению, у меня не было доступа с правами администратора к DSL роутеру, поскольку он управляется моим поставщиком интернет услуг (ISP), поэтому я выбрал другой подход. Я решил настроить RRAS модуль в качестве роутера с трансляцией сетевых адресов (Network Address Translation – NAT). NAT является IETF стандартом, обеспечивающим способ трансляции IPv4 адресов компьютеров в одной сети в IPv4 адреса компьютеров в другой сети. Конечно, DLS роутер в моей рабочей сети тоже настроен в качестве NAT роутера, поэтому в результате настройки выбранной мной конфигурации получилось то, что известно под термином каскадная NAT или двойная NAT. Интернет подключение работает отлично через 2-ух или 3-ех каскадную NAT, хотя в некоторых случаях такая топология может вызывать проблемы. Например, Windows Home Server не очень ладит с каскадными NAT.Так или иначе, после просмотра информации в интернете я обнаружил, что есть большая путаница в том, как устанавливать сеть с двумя подсетями и подключением к интернету, как показано на рисунке 1, поэтому я решил написать данную статью, которая является руководством к процессу установки такого типа сценария.

Установка серверного компьютера

- IP адрес = 10.0.0.1

- Маска подсети = 255.0.0.0

- Основной шлюз = нет

- DNS серверы = нет

- IP адрес = 172.16.11.220

- Маска подсети = 255.255.255.0

- Основной шлюз = 172.16.11.1

- DNS серверы = публичные IP адреса DNS серверов моего интернет-провайдера

Обратите внимание, что NIC, подключенная к тестовой LAN (10.0.0.0) не должна иметь основного шлюза.Также обратите внимание, что на сетевой карте, подключенной к тестовой LAN, были настроены IP адреса публичных DNS серверов. Это нужно не для того, чтобы клиенты в тестовой сети имели доступ к интернету, это нужно, если вы хотите иметь доступ к интернету с самого сервера RRAS.

Установка клиентских компьютеров в тестовой LAN

На данном этапе все «провода» присоединены, но если мы попытаемся опросить (ping) DSL роутер с клиентского компьютера в тестовой сети, или попытаемся выполнить трассировку маршрута для публичного адреса в интернете с этой клиентской машины, все попытки будут безуспешными, что указывает на отсутствие подключения к интернету нашей тестовой сети (рисунок 2):

Рисунок 2: Невозможно выполнить команду ping публичного адреса IP с клиентской машины в тестовой сети

И естественно, если мы попытаемся открыть какую-нибудь веб страницу с этой машины, у нас ничего не выйдет (рисунок 3):

Рисунок 3: Невозможно открыть Web страницу

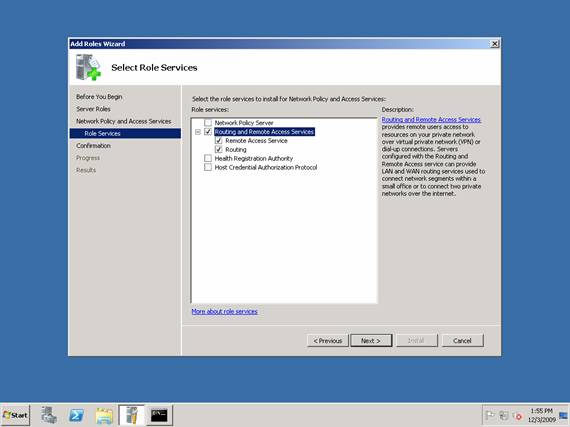

Установка и настройка RRAS

Чтобы обеспечить клиентским машинам в тестовой сети доступ к интернету, нам нужно установить роль RRAS на сервере и затем настроить сервер в качестве NAT роутера. Для установки RRAS роли запускаем мастера добавления новых ролей из диспетчера сервера или в OOBE.exe и добавляем роль Network Policy and Access Services (рисунок 4):

Рисунок 4: Установка RRAS – шаг 1

На следующей странице мастера выбираем Службы маршрутизации и удаленного доступа (Routing and Remote Access Services) для установки служб роли, Remote Access Service and Routing (рисунок 5):

Рисунок 5: Установка RRAS – шаг 2

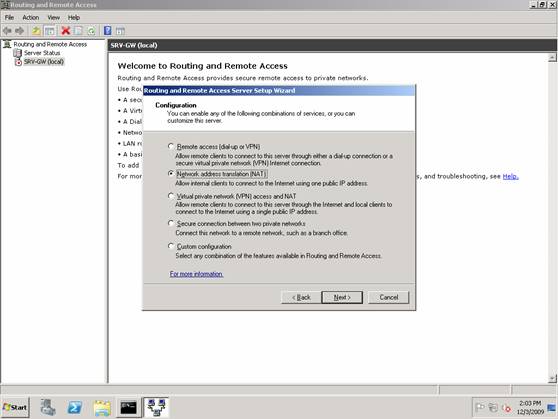

После завершения работы мастера открываем консоль маршрутизации и удаленного доступа в меню администрирования (Administrative Tools), нажимаем правой клавишей на локальном сервере и выбираем опции «Настроить и включить маршрутизацию и удаленный доступ» (Configure and Enable Routing and Remote Access). В результате у нас запустится мастер установки и настройки сервера маршрутизации и удаленного доступа (Routing and Remote Access Server Setup Wizard); выбираем опцию «трансляция сетевых адресов» (Network Address Translation (NAT)) на странице Конфигурация (Configuration) в мастере, как показано на рисунке 6:

Рисунок 6: Настройка RRAS для NAT – шаг 1

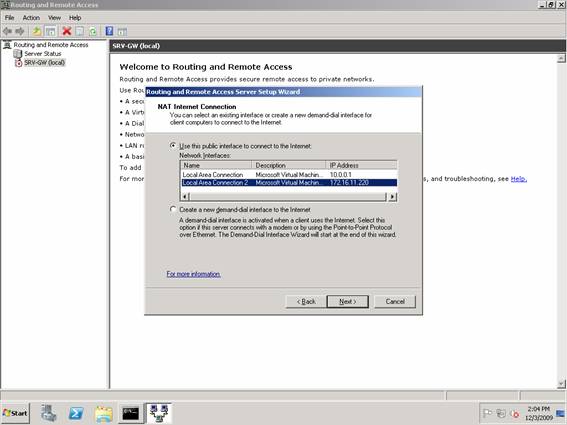

Затем на странице NAT Internet Connection выбираем сетевой интерфейс, расположенный в рабочей LAN, который является «публичным интерфейсом» NAT роутера (рисунок 7)

Рисунок 7: Настройка RRAS для NAT – шаг 2

Рисунок 8: Настройка RRAS для NAT – шаг 3

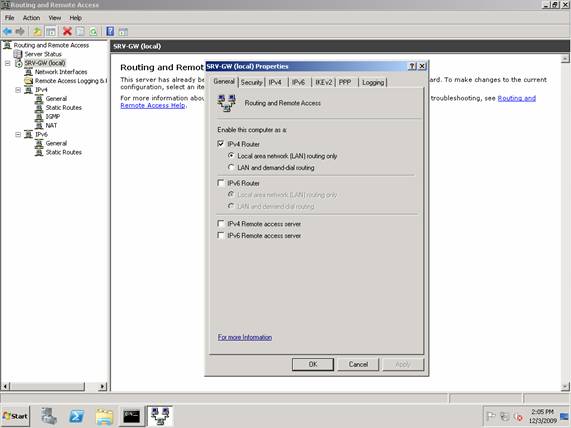

После завершения работы мастера служба RRAS запустится и будет настроена для маршрутизации IPv4 и для NAT. Чтобы убедиться в этом, нажмите правой клавишей на локальном сервере в консоли RRAS и выберите Свойства (Properties). В закладке Общие (General) показано, что IPv4 маршрутизация включена, что означает, что IPv4 пакеты могут пересылаться с одной NIC на другую (рисунок 9):

Рисунок 9: Проверка конфигурации RRAS – шаг 1

Выбрав узел NAT в консоли RRAS, мы можем увидеть, что три сетевых интерфейса были созданы, когда NAT была настроена на сервере с помощью мастера Routing and Remote Access Server Setup Wizard. На рисунке 10 показаны свойства сети Local Area Connection, которая в данном сценарии является сетевым подключением к тестовой сети (10.0.0.0). Обратите внимание, что NAT считает эту сеть «частной» сетью, то есть сетью, расположенной «за» NAT роутером:

Рисунок 10: Проверка конфигурации RRAS – шаг 2

На рисунке 11 показаны свойства сети Local Area Connection 2, которая в данном случае является сетевым подключением к рабочей сети (172.16.11.0). Обратите внимание, что NAT считает эту сеть «публичной», то есть сетью, расположенной «перед» (в интернете) NAT роутером:

Рисунок 11: Проверка конфигурации RRAS – шаг 3

Интерфейс внутренней сети также добавлен в конфигурацию NAT в качестве частного интерфейса.

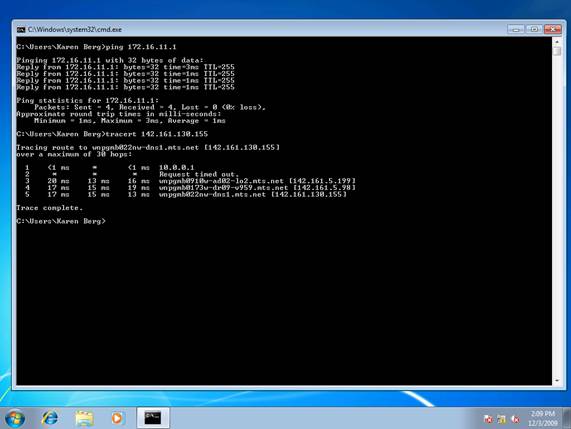

Тестирование NAT

На данном этапе NAT была настроена с IP маршрутизацией, и если я попробую выполнить команду ping для DSL роутера с клиентского компьютера в тестовой сети, или если я попытаюсь выполнить трассировку маршрута с этой же машины к публичному серверу в интернете, эти попытки теперь должны быть успешными (рисунок 12):

Рисунок 12: Проверка сетевого подключения между тестовой сетью и интернетом

Таким же образом, если я попробую открыть Web с клиентского компьютера в тестовой сети, это должно получиться (рисунок 13):

Рисунок 13: Компьютеры за NAT могут открывать Web

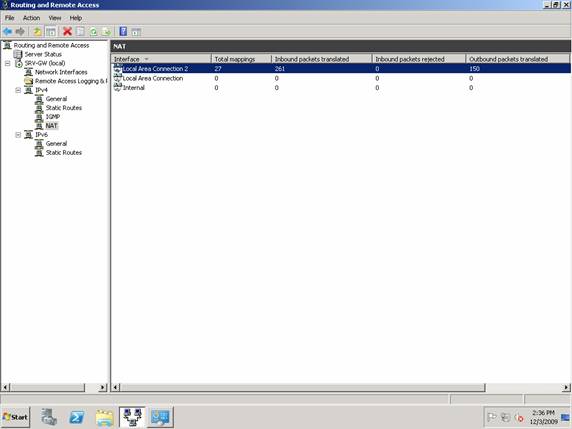

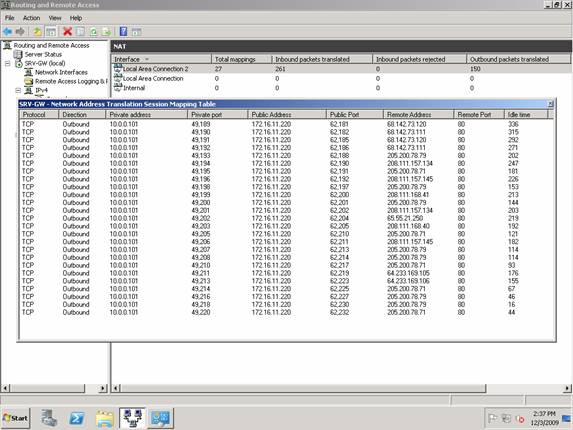

Я также могу осуществлять мониторинг активности NAT с помощью консоли RRAS. Для этого открываем консоль, выбираем узел NAT и просматриваем сетевую статистику для Local Area Connection 2 («публичный» или интрнет-интерфейс), как показано на рисунке 14:

Рисунок 14: Просмотр активности NAT

Наконец, правым нажатием на этом интерфейсе и выбором опции Show Mappings вы можете открыть отдельное окно, в котором сможете увидеть подробности о том, что ваш NAT роутер делает (рисунок 15):

Рисунок 15: Подробная информация об активности NAT

Заключение

Используя возможности NAT и IP маршрутизации роли RRAS сервера Windows Server 2008, вы с легкостью сможете установить отдельную тестовую подсеть в своей сети и убедиться в том, что компьютеры в этой подсети имеют доступ к интернету. В этой статье я предоставил вам пошаговое руководство по этому процессу.Автор: Mitch TullochИнтересное в сети:Я уже довольно давно, правда с большими перерывами изучаю английский язык, однако как то моё самообразование очень медленно продвигается. Теперь планирую обучение за рубежом английскому языку продолжить, использовать метод погружения по полной программе.

Этот пост January 17, 2010 at 8:52 pm опубликовал molse в категории NAT, Windows Server 2008, Windows Server 2008 R2. Желающие могут оформить RSS подписку на комменты. Both comments and trackbacks are currently closed.

7 комментов оставлено (Add 1 more)

Шикарная статья, как по содержанию, так и по изложению. :)

2. Andrey on September 4th, 2011 at 6:53 pmПодскажи, можно ли получить доступ из сети 172.16.11.х в сеть 10.х.х.х ?

3. Denis on December 16th, 2010 at 6:40 pmПривет!

сделал всё по инструкции, но интернет в тестовой сети не работает.

Настройки на сервере:

1 сетевая карта:

IP:192.168.1.252

Subnet mask: 255.255.255.0

Gateway: 192.168.1.254

DNS: публичные провайдера2 сетевая:

IP:10.0.0.1

Subnet mask: 255.0.0.0

Gateway: пусто

DNS: пустоИнфраструктура сети такая же как в примере: DSL роутер, потом сервер с 2 сетевыми картами и дольше тестовая сеть с клиентами.

Пинг на DSL роутер проходит, tracert на роутер и не публичные DNS провайдера прозодят, но очень долго (хотя пишет задержку не больше 20 мс), так же прошёл на адрес указаный в примере, опять же очень долго.

в чём причина?

6. guest on January 21st, 2010 at 6:17 pmспасибо за статью, очень помогла!

Читайте также: