Когда допустимо дублирование локальных учетных записей в сети на платформе windows xp professional

Некоторые новые аспекты сетевого доступа в Windows XP.

С возрастанием роли групповых политик они стали оказывать существенное влияние на сетевую безопасность, а пользователи, недостаточно хорошо разбирающиеся в их устройстве, начали испытывать определенные затруднения. Казалось бы, общий доступ к папке предоставлен, а доступа нет. Почему? В этом мы и постараемся разобраться. Следует помнить, что все описанное далее относится к редакции Professional операционной системы Windows ХР и сети без домена Active Directory. Статья рассчитана на начинающих пользователей.

В принципе все, гостевой доступ включен, но есть тонкости.

2.Если вы меняли модель доступа ранее, то верните ее назад к гостевой модели, как показано на рис.6 или рис. 7.

Обычная модель доступа.

Теперь рассмотрим более правильный с моей точки зрения вариант с “Обычной” моделью доступа, которую еще называют «Классической».

Итак, модель сетевого доступа выбрана «Обычная». Это значит, что все пользователи, пытающиеся попасть на компьютер из сети, перестают автоматически быть гостями. При этом Windows начнет производить проверку их верительных данных на предмет совпадения с хранящимися на локальном компьютере учетными записями, а также проверку полномочий доступа, предоставленных этим пользователям. В этом случае имеется возможность создавать локальных пользователей и задавать им права доступа к папкам и подпапкам. Это пригодится, когда надо открыть доступ к определенной папке одному пользователю, но закрыть другому. При простом общем доступе сделать это невозможно, поскольку все клиенты используют одну учетную запись – «Гость».

В политиках безопасности существует пункт, регламентирующий использование пустых паролей. По умолчанию использование пустых паролей допускается только для консольного входа. Если кто-то из пользователей, кроме «Гостя» должен попадать в систему с пустым паролем, то значение данного пункта надо перевести в положение «Отключен». Тем самым разрешается доступ к компьютеру по сети учетным записям, имеющим пустой пароль. Но имейте ввиду, что тем самым открывается доступ с пустыми паролями и к так называемым «административным» разделяемым ресурсам, что совсем не безопасно. Есть в «Обычной» модели сетевого доступа и недостаток, но недостаток этот скорее в головах пользователей, которые оставляют пароль администраторов пустым или ставят «12345» или qwerty. Если пустой пароль «Администратора» это принципиально, то тогда надо его либо переименовать, либо отключить (не бойтесь, в безопасном режиме «Администратор» включен всегда), либо запретить ему доступ по сети, добавив его к имеющим такой запрет, как на рис.5 Конкретные действия зависят от ваших потребностей.

Используя данные нехитрые приемы, можно выстроить иерархию папок, с различными правами доступа, входом в которую будет единственная видная в сети папка. Преимущество такого подхода в том, что перемещением радиобутона на рис.8 в обратное положение можно разом отсечь всех пользователей, которые подключились к вашему ПК. И также легко опять предоставить доступ, когда он вновь потребуется.

Цель работы:Ознакомиться с процедурами создания ученых записей пользователей и управления их правами.

Теоретическая часть

В операционной системе Windows XP на одном и том же компьютере могут работать разные пользователи, каждый под своим именем. При входе в ОС запрашиваются имя и пароль, на основе которых происходит аутентификация пользователя.

Компьютер может работать автономно, а может быть рабочей станцией в сети. Если компьютер загружается для автономной работы или для работы в одноранговой сети , то пользователь регистрируется, используя внутренний (локальный) список имен пользователей системы.

Если компьютер загружается для работы в сети с выделенным сервером , то пользователь регистрируется, используя имя, которое ему выдал администратор сети. Список с этими именами хранится на сервере.

Данные о пользователе находятся в специальной базе данных на локальных компьютерах и на сервере. На каждого пользователя заводится отдельная учетная карточка, которая носит название учетная запись.

Windows XP использует три типа учетных записей пользователей:

- Локальные учетные записи для регистрации пользователей локального компьютера. База локальных учетных записей хранится на каждом компьютере своя, и содержит информацию о пользователях только данного компьютера. Создаются учетные записи администратором этого компьютера.

- Встроенные учетные записи пользователей создаются автоматически при установке Windows XP. Встроенных учетных записей две — Администратор и Гость. Встроенные учетные записи хранятся в той же базе, что и локальные учетные записи.

- Учетные записи пользователей домена хранятся на выделенном сервере и содержат данные о пользователях локальной сети.

Локальная учетная запись - это учетная запись, которой могут быть предоставлены разрешения и права на вашем компьютере. Для удобства управления локальными пользователями, их можно объединять в группы и управлять группами, чтобы не устанавливать одни и те же настройки для каждого пользователя в отдельности. Ограничения, установленные для группы, распространяются на всех пользователей этой группы.

Домен или глобальные пользователи и группы управляются сетевым администратором . Имеется возможность добавить локальных пользователей, глобальных пользователей и глобальные группы в локальные группы. Однако невозможно добавить локальных пользователей и локальные группы в глобальные группы.

Пользователи и группы важны для безопасности Windows XP поскольку позволяют ограничить возможность пользователей и групп выполнять определенные действия путем назначения им прав и разрешений. Право дает возможность пользователю выполнять на компьютере определенные действия, такие как архивирование файлов и папок или завершение работы компьютера. Разрешение представляет собой правило, связанное с объектом (например, файлом, папкой или принтером), которое определяет, каким пользователям и какого типа доступ к объекту разрешен.

Операционная система содержит несколько встроенных учетных записей пользователей и групп, которые не могут быть удалены:

Учетная запись пользователя с именем "Администратор" используется при первой установке рабочей станции или рядового сервера. Эта учетная запись позволяет выполнять необходимые действия до того, как пользователь создаст свою собственную учетную запись. Администратор является членом группы администраторов на рабочей станции или рядовом сервере.

Учетную запись "Администратор" нельзя удалить, отключить или вывести из группы администраторов, что исключает возможность случайной потери доступа к компьютеру после уничтожения всех учетных записей администраторов. Это свойство отличает пользователя "Администратор" от остальных членов локальной группы "Администраторы".

Учетная запись гостя предназначена для тех, кто не имеет реальной учетной записи на компьютере. Учетную запись "Гость" нельзя удалить, но можно переименовать или отключить. Учетной записи пользователя "Гость", как и любой другой учетной записи, можно предоставлять права и разрешения на доступ к объектам. Учетная запись "Гость" по умолчанию входит во встроенную группу "Гости", что позволяет пользователю войти в систему с рабочей станции или рядового сервера. Дополнительные права, как любые разрешения, могут быть присвоены группе "Гости" членом группы администраторов.

К стандартным группам Windows XP относятся следующие группы:

Пользователи, входящие в группу "Администраторы", имеют полный доступ на управление компьютером. Это единственная встроенная группа, которой автоматически предоставляются все встроенные права и возможности в системе. По умолчанию туда входит учетная запись "Администратор".

Члены группы "Операторы архива" могут архивировать и восстанавливать файлы на компьютере, независимо от всех разрешений, которыми защищены эти файлы. Также они могут входить на компьютер и выключать его, но не могут изменять параметры безопасности.

Члены группы опытных пользователей могут создавать учетные записи пользователей, но могут изменять и удалять только созданные ими учетные записи. Они могут создавать локальные группы и удалять пользователей из локальных групп, которые они создали. Они также могут удалять пользователей из групп "Опытные пользователи", "Пользователи" и "Гости".

Они не могут изменять группы "Администраторы" и "Операторы архива", не могут являться владельцами файлов, не могут выполнять архивирование и восстановление каталогов, не могут загружать и выгружать драйверы устройств или управлять журналами безопасности и аудита.

Члены группы пользователей могут выполнять наиболее распространенные задачи, например запуск приложений, использование локальных и сетевых принтеров , завершение работы и блокировка рабочих станций. Пользователи могут создавать локальные группы, но изменять могут только те, которые они создали. Пользователи не могут организовывать общий доступ к каталогам или создавать локальные принтеры .

Группа "Гости" позволяет случайным или разовым пользователям войти в систему со встроенной учетной записью гостя рабочей станции и получить ограниченные возможности. Члены группы "Гости" могут только прекратить работу компьютера.

Управление учетными записями пользователей и группами осуществляется пользователями, входящими в группу Администраторы.

До выхода в свет операционной системы Windows XP проблем с предоставлением общего доступа к разделяемым ресурсам компьютера практически не возникало. Однако, как правило, такой доступ предоставлялся и зачастую предоставляется неконтролируемо - раздается доступ ко всем ресурсам, вплоть до системных дисков, причем для любых категорий пользователей и без ограничения полномочий. Такая практика зачастую приводит к нежелательным результатам.

С возрастанием роли групповых политик они стали оказывать существенное влияние на сетевую безопасность, а пользователи, недостаточно хорошо разбирающиеся в их устройстве, начали испытывать определенные затруднения. Казалось бы, общий доступ к папке предоставлен, а доступа нет. Почему? В этом мы и постараемся разобраться. Следует помнить, что все описанное далее относится к редакции Professional операционной системы Windows ХР и сети без домена Active Directory. Статья рассчитана на начинающих пользователей.

Прежде всего, необходимо настроить систему для того, чтобы доступ к компьютеру из сети стал возможен. Обыкновенно советы сводятся к следующему: отключите брандмауэр, выключите простой общий доступ, включите гостя и разрешите ему доступ. Это неправильно. Такая политика действительно позволит использовать общий доступ к ресурсам, но она никак не защищает владельца от злонамеренных действий клиентов. При таких обстоятельствах, возможно что любой пользователь сможет удалить данные на вашем жестком диске.

Итак, как сделать правильно. Заходим в свойства брандмауэра, используя соответствующий пункт «Панели управления» и отмечаем чекбокс "Общий доступ к файлам и принтерам" как показано на рис. Этим мы разрешаем доступ к портам TCP 139 и 445, а также UDP 137-138. Вообще, при открытии сетевого доступа к разделяемым ресурсам, брандмауэр настраивается автоматически. Мы проделали эту операцию, дабы совершенно точно знать, что возможные проблемы не связаны с политиками брандмауэра.

По умолчанию Windows ищет в сети общие папки и принтеры. Можно по-разному относиться к данной возможности, но если необходимо ее задействовать, то лучше воспользоваться компонентом "Одноранговая сеть", который включается через "Установку и удаление программ" - "Компоненты Windows" - "Сетевые службы". Брандмауэр будет настроен автоматически.

Помимо того, необходимо убедиться в том, что задействована "Служба общего доступа к файлам и принтерам". Проверить это можно в свойствах сетевого соединения. По умолчанию данная служба включена, если не используется модемное подключение.

Теперь необходимо определиться с методом доступа к компьютеру из сети. В Windows XP предусмотрены две модели доступа: "Гостевая" и "Обычная". Гостевой доступ упрощает управление разделяемыми ресурсами, но существенно ограничивает возможности, такие как удаленное администрирование, аудит и разделение ресурса между пользователями по правам доступа т.п. При выборе этой модели, все пользователи, которые пытаются подключиться к компьютеру из сети, автоматически признаются гостями операционной системы. Если никакие из вышеперечисленных функций не используются, то можно ограничиться гостевым доступом.

Чтобы воспользоваться данной моделью доступа, а она активирована в Windows по умолчанию, достаточно просто включить учетную запись "Гость" в оснастке управления компьютером, либо через панель управления и разрешить ему доступ из сети в политике безопасности.

Учетная запись «Гость» включается следующим: образом: правый клик по системному значку "Мой компьютер", который, в зависимости от выбранного интерфейса ОС, «классического», либо Windows XP, находится или на «рабочем столе» или в меню "Пуск". В появившемся меню выбираем "Управление". В открывшейся оснастке переходим к категории «Локальные пользователи и группы», затем выбираем «Пользователей», дважды щелкаем по учетной записи “Гость” и снимаем флажок в чекбоксе "Отключить учетную запись". Затем нажимаем "Применить" и "ОК". Красный крестик у «Гостя» должен исчезнуть (Рис.4). Также в оснастку «Управление компьютером» можно попасть через «Панель управления», выбрав в ней пункт «Администрирование».

Переходим в оснастку редактора групповых политик – нажимаем "Пуск", выбираем "Выполнить", вводим GPEDIT.MSC и нажимаем "ОК". В открывшейся оснастке находим ветвь "Назначение прав пользователя", затем - пункт "Отказ в доступе к компьютеру по сети", дважды щелкаем по нему, подсвечиваем «Гостя», нажимаем "Удалить", "Применить", "ОК".

В принципе все, гостевой доступ включен, но есть тонкости.

1. Некоторые изменение в политике безопасности применяются через полтора часа (90 мин.) по умолчанию. Принудительно применить параметры можно двумя способами: осуществив перезагрузку ОС, либо используя принудительное обновление групповой политики. Сделать это можно следующим образом: "Пуск", "Выполнить", вводим “gpupdate /force” (без кавычек) и нажимаем "ОК".

2.Если вы меняли модель доступа ранее, то верните ее назад к гостевой модели, как будет показано ниже.

Теперь рассмотрим более правильный с моей точки зрения вариант с “Обычной” моделью доступа, которую еще называют «Классической».

Сначала нам требуется отключить простой общий доступ. Это можно сделать двумя способами. Первый и самый простой показан ниже. Открыть диалог «Свойства папки» можно раскрыв любую папку, хотя бы «Мой компьютер» и в меню «Сервис» выбрать «Свойства папки». Достаточно снять галочку и простой общий доступ будет выключен.

Второй способ сложнее, через политики безопасности. Как было сказано выше, введя команду GPEDIT.MSC в окошко «Выполнить» меню «Пуск», мы попадаем в окно оснастки редактора групповых политик. Далее, следуя по дереву консоли, находим пункт «Сетевой доступ: модель совместного доступа и безопасности…». Но обратите внимание, как называется данный пункт. "Сетевой доступ: модель совместного доступа. ". Такой вот маленький чекбокс на рисунке сверху, а полностью меняет модель доступа.

Итак, модель сетевого доступа выбрана «Обычная». Это значит, что все пользователи, пытающиеся попасть на компьютер из сети, перестают автоматически быть гостями. При этом Windows начнет производить проверку их верительных данных на предмет совпадения с хранящимися на локальном компьютере учетными записями, а также проверку полномочий доступа, предоставленных этим пользователям. В этом случае имеется возможность создавать локальных пользователей и задавать им права доступа к папкам и подпапкам. Это пригодится, когда надо открыть доступ к определенной папке одному пользователю, но закрыть другому. При простом общем доступе сделать это невозможно, поскольку все клиенты используют одну учетную запись – «Гость».

В политиках безопасности существует пункт, регламентирующий использование пустых паролей. По умолчанию использование пустых паролей допускается только для консольного входа. Если кто-то из пользователей, кроме «Гостя» должен попадать в систему с пустым паролем, то значение данного пункта надо перевести в положение «Отключен». Тем самым разрешается доступ к компьютеру по сети учетным записям, имеющим пустой пароль. Но имейте ввиду, что тем самым открывается доступ с пустыми паролями и к так называемым «административным» разделяемым ресурсам, что совсем не безопасно.

Есть в «Обычной» модели сетевого доступа и недостаток, но недостаток этот скорее в головах пользователей, которые оставляют пароль администраторов пустым или ставят «12345» или qwerty. Если пустой пароль «Администратора» это принципиально, то тогда надо его либо переименовать, либо отключить (не бойтесь, в безопасном режиме «Администратор» включен всегда), либо запретить ему доступ по сети, добавив его к имеющим такой запрет, как на рисунке выше. Конкретные действия зависят от ваших потребностей.

Авторизация при выбранной «Обычной» модели сетевого доступа происходит следующим образом. Вначале Windows проверяет связку логин - пароль (верительные данные) на предмет совпадения с локальными учетными записями. Если верительные данные совпали и учетная запись имеет соответствующие права, то доступ разрешается. Если совпал только логин, то доступ запрещается и выдается ошибка 5. Если же таких верительных данных нет в локальной базе, то пользователь считается "Гостем" и дальнейшие действия производятся в зависимости от состояния этой учетной записи (включена или отключена) и прав доступа, в т.ч. и доступа по сети. В этом случае, если «Гость» отключен или ему запрещен доступ по сети, а также в случае если происходит попытка авторизоваться с пустым паролем, но подобные действия запрещены политикой безопасности, то тогда Windows пошлет «ident» запрос и пользователь увидит окно с предложением ввести правильные имя пользователя и пароль.

Несколько советов. Если вы не хотите потерять свои данные, то следуйте простейшим правилам безопасности, как вы следуете правилам личной гигиены. Берегите учетную запись администратора, не работайте под ней. Создайте себе другую, а «Администратора» либо отключите, либо переименуйте. Не задавайте учетным записям «Администраторов» пустой пароль. Используйте сложные пароли. Если вам лень вводить его каждый раз, то воспользуйтесь утилитой, вызываемой командой CONTROL USERPASSWORDS2 из командной строки или из меню «Пуск» - «Выполнить», для задания авто-входа. Никогда не давайте полный доступ по сети, максимум на "Изменить". Никогда не предоставляйте в общий доступ диски, используйте для этого папки.

Теперь нажимаем кнопку "Разрешения" и попадаем в окошко, изображенное на рисунке ниже. Здесь задаются разрешения на сетевой доступ к папке. Если у вас файловая система FAT32, то разрешения можно задать только здесь, используя кнопки "Добавить" и "Удалить".

Для тех же, кто использует NTFS особого смысла добавлять кого-то нет. Стоит только определить уровень доступа. Например, добавить право на изменение. Если же вы добавите пользователя или группу пользователей, не запутайтесь, ведь вам придется еще выставить права на вкладке "Безопасность". Перейдя на вкладку "Безопасность", можно добавлять пользователей и предоставлять им права доступа. Обратите внимание, что по умолчанию полномочия уже делегированы определенным категориям пользователей. В том числе и группе "Пользователи", в которую входят созданные вами учетные записи. Это значит, такие пользователи уже имеют некоторые права. Если вы создаете папку, доступ к которой требуется не всем пользователям, то такая ситуация не приемлема. Решить эту проблему можно двумя способами.

Первый вариант удалить группу и добавить конкретных пользователей (первым делом себя и на полный доступ). Windows не дает удалить? Правильно, идем в "Дополнительно", снимаем галку "Наследовать", жмем "Применить", в появившемся окне жмем "Копировать", затем "ОК" и возвращаемся к рис.10. Но теперь здесь можно и удалять и добавлять.

Второй вариант будет полезен в том случае, если вам требуется запретить доступ к общему ресурсу только для некоторых участников группы "Пользователи", разрешив при этом доступ остальным. Решением такой проблемы является добавление в список учетных записей требуемых пользователей и выставление им запрета на "Полный доступ". Теперь, хоть они и входят в группу, которой разрешен какой-то вариант доступа, они его не получат, поскольку в Windows запрещения имеют более высокий приоритет над разрешениями, о чем она вам и сообщит.

Используя данные нехитрые приемы, можно выстроить иерархию папок, с различными правами доступа, входом в которую будет единственная видная в сети папка. Преимущество такого подхода в том, что перемещением радиобутона на рисунке "Свойства папки" в обратное положение можно разом отсечь всех пользователей, которые подключились к вашему ПК. И также легко опять предоставить доступ, когда он вновь потребуется.

Пользователям, избравшим для сетевого доступа «Гостевую» модель, открыть общий доступ к папке гораздо проще. Необходимо создать папку и дать ей имя. Затем правый клик на значке папки, выбираем «Свойства» и переходим на закладку «Доступ». Здесь, в нижней части окна необходимо отметить чекбокс «Открыть общий доступ к этой папке» и, возможно, чекбокс «Разрешить изменение файлов по сети» если есть необходимость того, что удаленные пользователи смогут добавлять и удалять файлы в этой папке. Также есть возможность изменить имя ресурса, под этим именем папка будет видна в сети.

* Слово «расшарить» происходит от английского to share - делить, распределять; разделять. Это слово широко распространено в компьютерной среде, но оно является жаргонизмом и в данной статье использоваться не будет. Правильно говорить «разделяемый» и именно это слово используется в тексте.

у меня проблема, 2 компа, XP Home и XP Pro в сетке.

Есть расшареная папка, но в нее могут попать естесственно все кому не лень. На вкладке "доступ" этой папки я зашел в "Разрешения" и прибил там группу "Все", оставив только учетку администратора компьютера которая под паролем.

Теперь же при попытке зайти в эту расшаренную папку с другого компа где XP Home, вместо того чтобы запросить пароль как я предполагал, система говорит что доступ закрыт.

Как настроить так, чтобы при попытке зайти в расшаренную сетевую папку система каждый раз спрашивала логин и пароль учетной записи того локального пользователя, на компе которого лежит эта самая папка?

В одной из своих статей я уже писал о том, что добавлять и изменять свойства учетных записей пользователей можно через “Панель управления” – “Учетные записи пользователей”. Однако данный способ больше подходит для простых пользователей. А вот системному администратору будет удобнее управлять учетными записями через консоль “Управление компьютером” – “Локальные пользователи и группы”.

Чтобы попасть в консоль “Управление компьютером” щелкните правой клавишей мыши по значку “Мой компьютер” на рабочем столе и выберите пункт “Управление”. Далее раскройте раздел “Служебные программы” и выберите пункт “Локальные пользователи и группы”.

Оснастка “Локальные пользователи и группы” предназначена для создания новых пользователей и групп, управления учетными записями, задания и сброса паролей пользователей.Локальный пользователь – это учетная запись, которой могут быть предоставлены определенные разрешения и права на вашем компьютере. Учетная запись всегда имеет свое имя и пароль (пароль может быть пустым). Вы также можете услышать другое название учетной записи пользователя – аккаунт, а вместо “имя пользователя” часто говорят логин.

Узел Пользователи оснастки “Локальные пользователи и группы” отображает список учетных записей пользователей: встроенные учетные записи (например, “Администратор” и “Гость”), а также созданные вами учетные записи реальных пользователей ПК.Встроенные учетные записи пользователей создаются автоматически при установке Windows и не могут быть удалены. При создании нового пользователя вы должны будете присвоить ему имя и пароль (желательно), а также определить, в какую группу будет входить новый пользователь. Каждый пользователь может входить в одну или несколько групп.

В узле Группы отображаются как встроенные группы, так и созданные администратором (т.е. вами). Встроенные группы создаются автоматически при установке Windows.Принадлежность к группе предоставляет пользователю определенные права на выполнение различных действий на компьютере. Пользователи группы Администраторы обладают неограниченными правами. Рекомендуется использовать административный доступ только для выполнения следующих действий:

- установки операционной системы и ее компонентов (драйверов устройств, системных служб, пакетов обновления);

- обновления и восстановления операционной системы;

- установки программ и приложений;

- настройки важнейших параметров операционной системы (политики паролей, управления доступом и т.п.);

- управления журналами безопасности и аудита;

- архивирования и восстановления системы и т.п.

Вы, как системный администратор, должны иметь учетную запись, входящую в группу “Администраторы”. Все остальные пользователи компьютера должны иметь учетные записи, входящие либо в группу “Пользователи”, либо в группу “Опытные пользователи”.

Добавление пользователей в группу Пользователи является наиболее безопасным, поскольку разрешения, предоставленные этой группе, не позволяют пользователям изменять параметры операционной системы или данные других пользователей, установки некоторого ПО, но также не допускают выполнение устаревших приложений. Я сам неоднократно сталкивался с ситуацией, когда старые DOSовские программы не работали под учетной записью участника группы “Пользователи”.

Группа Опытные пользователи поддерживается, в основном, для совместимости с предыдущими версиями Windows, для выполнения не сертифицированных и устаревших приложений. “Опытные пользователи” имеют больше разрешений, чем члены группы “Пользователи”, и меньше, чем “Администраторы”. Разрешения по умолчанию, предоставленные этой группе, позволяют членам группы изменять некоторые параметры компьютера. Если необходима поддержка не сертифицированных под Windows приложений, пользователи должны быть членами группы “Опытные пользователи”.

Учетная запись Гость предоставляет доступ на компьютер любому пользователю, не имеющему учетной записи. Для повышения безопасности компьютера рекомендуют отключать учетную запись “Гость” и настраивать доступ к общим ресурсам ПК существующим пользователям.

Теперь давайте посмотрим, как происходит создание учетной записи через консоль “Управление компьютером” – “Локальные пользователи и группы”.

Создание учетной записи

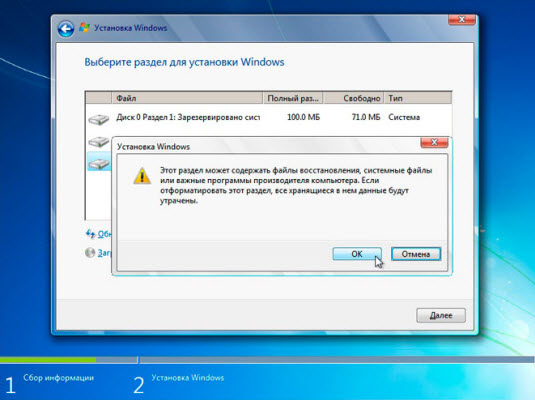

При установке оригинальной версии Windows XP (имеется в виду не сборка от Zver или т.п.) предлагается создать учетные записи пользователей компьютера. Необходимо создать как минимум одну учетную запись, под которой вы сможете войти в систему при первом запуске. Но, как правило, в реальной жизни требуется создавать несколько учетных записей для каждого пользователя, работающего за компьютером, либо для группы пользователей, объединенных общей задачей и разрешениями доступа.

Для добавления новой учетной записи раскройте оснастку “Локальные пользователи и группы” – выделите папку “Пользователи” – затем в правом окне щелкните на пустом месте правой кнопкой мыши – выберите пункт “Новый пользователь”:В появившемся окне задайте имя пользователя и описание. Также задайте для пользователя пароль (как придумать надежный пароль для учетной записи можете прочитать здесь).

Затем настройте дополнительные параметры – поставьте или снимите флажки напротив нужных пунктов:Можно снять флажок напротив пункта “Потребовать смену пароля при следующем входе в систему” и поставить флажки напротив “Запретить смену пароля пользователем” и “Срок действия пароля не ограничен”. В этом случае пользователь не сможет сам сменить пароль своей учетной записи. Это можете делать только вы, работая под администраторской учетной записью.

После нажатия кнопки “Создать” в списке пользователей появится новая учетная запись. Щелкните по ней дважды мышкой и в открывшемся окне перейдите на вкладку “Членство в группах”. Здесь нажмите кнопку “Добавить” – “Дополнительно” – “Поиск”. Затем выберите группу, в которую должен входить пользователь (рекомендуется группа “Пользователи” или “Опытные пользователи”) и нажмите “ОК” во всех отобразившихся окнах. После этого здесь же во вкладке “Членство в группах” удалите из списка все группы, кроме той, которую только что выбрали. Нажмите “ОК”:Таким образом, вы создали новую учетную запись и включили ее в группу.

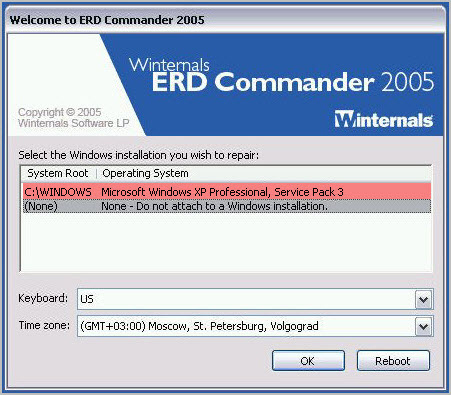

Теперь сообщите пользователю (в нашем случае Иванову) имя его учетной записи (iva) и пароль, чтобы он смог войти в систему. На всех компьютерах сети, к ресурсам которых Иванову необходим доступ, нужно будет создать такую же учетную запись с аналогичными параметрами. Если же на каком-либо компьютере сети не будет учетной записи для Иванова и при этом будет отключена учетная запись “Гость”, то Иванов не сможет просмотреть общие сетевые ресурсы данного компьютера.

Если учетная запись пользователя больше не нужна, ее можно удалить. Но во избежание различного рода проблем учетные записи пользователей перед удалением рекомендуется сначала отключить. Для этого щелкните правой кнопкой мыши по имени учетной записи – выберите “Свойства” – в окне свойств учетной записи установите флажок напротив “Отключить учетную запись” и нажмите “ОК”. Убедившись, что это не вызвало неполадок (понаблюдайте за сетью несколько дней), можно безопасно удалить учетную запись: щелкните правой кнопкой мыши по имени учетной записи и в контекстном меню выберите “Удалить”. Удаленную учетную запись пользователя и все данные, связанные с ней, восстановить невозможно.

Управление доступом

Итак, допустим, за одним компьютером работает несколько пользователей, и вы создали для каждого свою учетную запись по описанным выше правилам. Но вдруг появилась необходимость закрыть доступ к некоторым папкам или файлам на компьютере для тех или иных пользователей. Данная задача решается путем назначения определенных прав доступа к ресурсам компьютера.

Управление доступом заключается в предоставлении пользователям, группам и компьютерам определенных прав на доступ к объектам (файлам, папкам, программам и т.д.) по сети и на локальной машине.

Управление доступом для пользователей локального компьютера осуществляется путем изменения параметров на вкладке “Безопасность” в окне “Свойства”:

Настройка безопасности для папки "Мои документы"

Вкладка “Доступ” того же окна используется для управления сетевым доступом к общим объектам (файлам, папкам и принтерам) на компьютерах сети.

В данной статье мы будем говорить о разграничении доступа локальных пользователей к объектам локального компьютера . Данная функция доступна только в файловой системе NTFS. Если на компьютере файловая система NTFS, но вкладка “Безопасность” не отображается, зайдите в “Пуск” – “Панель управления” – “Свойства папки”. На вкладке “Вид” в разделе “Дополнительные параметры” снимите флажок “Использовать простой общий доступ к файлам (рекомендуется)” и нажмите “ОК”:Основное понятие, связанное с управлением доступом – это Разрешения.

Разрешения определяют тип доступа пользователя или группы к объекту или его свойствам. Разрешения применяются к файлам, папкам, принтерам, объектам реестра. Чтобы установить или изменить разрешения для объекта, щелкните по его названию правой кнопкой мыши и в контекстном меню выберите команду “Свойства”. На вкладке “Безопасность” можно изменить разрешения для файла или папки, устанавливая или снимая флажки напротив нужных пунктов в списке разрешений.

Для каждого пользователя можно задать свои разрешения. Сначала нужно выделить пользователя в списке, а затем указать разрешения для этого пользователя. Например, одному пользователю можно разрешить только читать содержимое некоторого файла (разрешение “Чтение”), другому – вносить изменения в файл (разрешение “Изменить”), а всем остальным пользователям вообще запретить доступ к этому файлу (снять все флажки под пунктом “Разрешить”, либо поставить все флажки “Запретить”).

Чтобы просмотреть все действующие разрешения для файлов и папок локального компьютера, выберите “Свойства” – “Безопасность” – “Дополнительно” – “Действующие разрешения” – “Выбрать” – “Дополнительно” – “Поиск”, выделите имя нужного пользователя и нажмите “ОК”. Пункты, отмеченные флажками, и есть разрешения для данного пользователя:В этом же окне вы можете ознакомиться с вкладками “Разрешения”, “Аудит”, “Владелец”. Я не буду останавливаться на них подробно в рамках данной статьи, т.к. она и так получается слишком объемной.

Если в списке пользователей на вкладке “Безопасность” нет пользователя, которому необходимо назначить разрешения, последовательно нажмите следующие кнопки на вкладке “Безопасность”: “Добавить” – “Дополнительно” – “Поиск”. Из списка выберите имя учетной записи пользователя, которому необходимо назначить разрешения и нажмите “ОК”. Вместо отдельного пользователя можно выбрать группу – разрешения будут применяться ко всем пользователям, входящим в эту группу. Хорошо запомните эти кнопки. Такую процедуру вы будете проделывать во всех случаях, когда необходимо добавить нового пользователя в список разрешений, аудита, владения, сетевого доступа и т.п.

Управление доступом применяется не только для пользователей локального компьютера , но и для доступа к общим файлам, папкам и принтерам по сети . Про разграничение прав доступа для пользователей сети применительно к папке я уже рассказывал в статье “Настройка общего доступа к дискам и папкам компьютера”.

Читайте также: