Как узнать пароль от wifi linux

Дисклеймер: Данная статья написана только в образовательных целях и автор не несёт ответственности за ваши действия. Ни в коем случае не призываем читателей на совершение противозаконных действий .

Если вы забыли пароль от Wi-Fi сети, к которой подключён ваш компьютер, либо вы хотите узнать, к каким сетям ранее подключался компьютер, который находится перед вами, и какие у них пароли, то эта заметка для вас.

Т.е. данная инструкция подойдёт если у вас имеется физический доступ к компьютеру. И неважно, включен он или выключен, работает под Windows, Mac OSX или под Linux, у вас доступ к жёсткому диску или к предварительно сделанному образу с системного диска.

Если вас интересует, к каким сетям ранее подключался компьютер, к которому у вас нет физического доступа, то в некоторой степени вам могут помочь программы Airodump-ng, iSniff-GPS; а если ещё и хочется попытаться взломать пароли от этих Wi-Fi сетей, то нужно изучать «WPA2 Half Handshake (половина рукопожатия): программы для взлома Wi-Fi пароля и сценарии атак»

Как узнать пароли от Wi-Fi в Windows

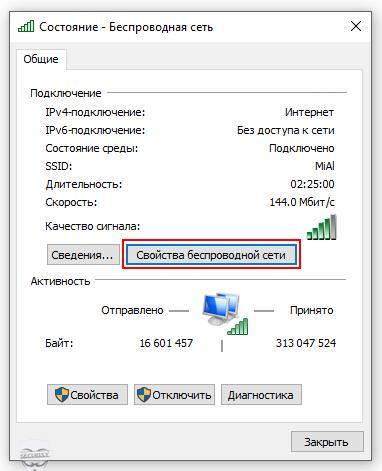

Если вы хотите узнать, какой пароль у Wi-Fi к которому вы подключены в данный момент, то это можно сделать из графического интерфейса. Перейдите в «Центр управления сетями и общим доступом», кликните на имя сети, как показано на скриншоте:

В открывшемся окне нажмите «Свойства беспроводной сети»:

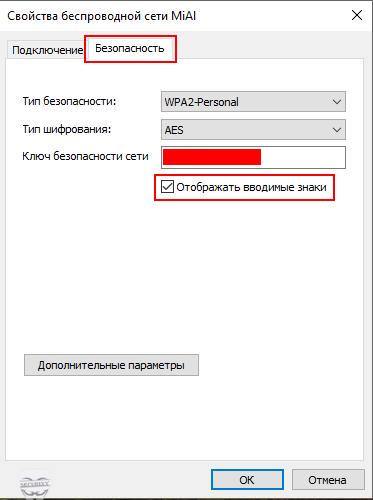

Перейдите на вкладку «Безопасность» и поставьте галочку «Отображать вводимые знаки»:

Для того, чтобы узнать, к каким сетям подключался этот компьютер ранее и какие пароли у этих сетей, есть несколько способов.

Один из них – с использованием командной строки Windows, второй – с использованием стороннего программного обеспечения.

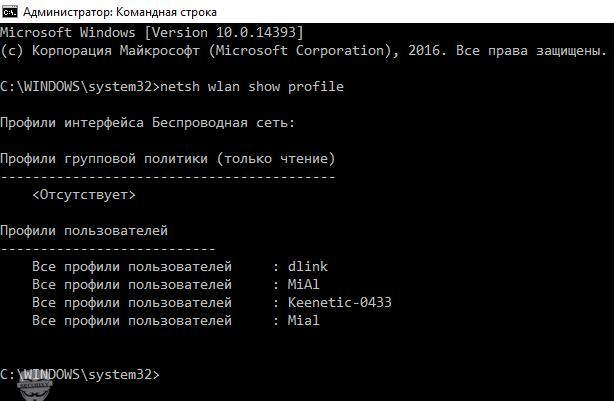

Откройте командную строку (нажмите Win+x и выберите «Командная строка (администратор)). Для просмотра доступных профилей, введите команду:

Чтобы вывести пароли для всех сетей, введите:

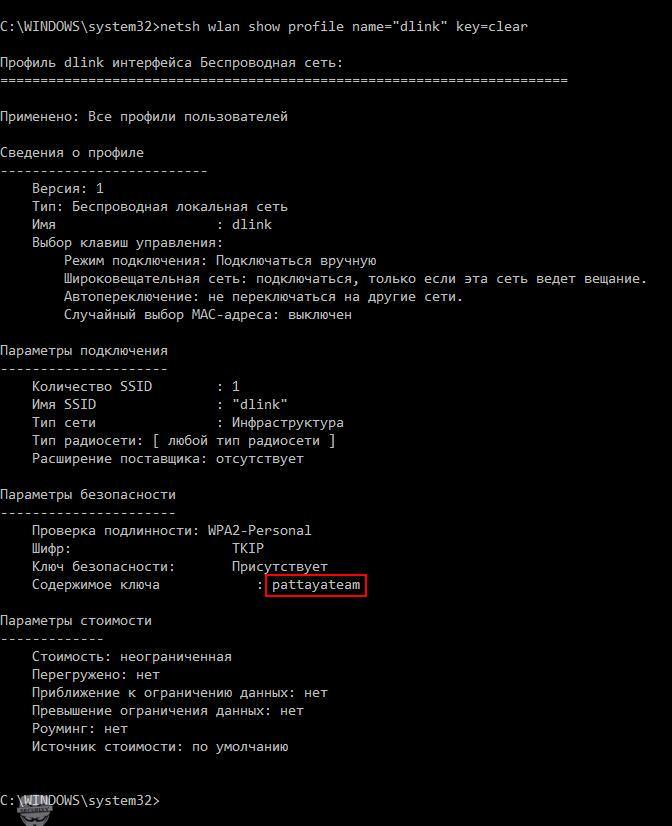

А чтобы вывести пароль для конкретной сети, введите команду вида:

В ней замените имя_сети на настоящее имя интересующей сети, например, в моём случае:

В моём случае, показано всего четыре профиля, и только для них можно вывести пароли в открытом виде. Но я точно знаю, что этот компьютер подключался к большему количеству беспроводных сетей.

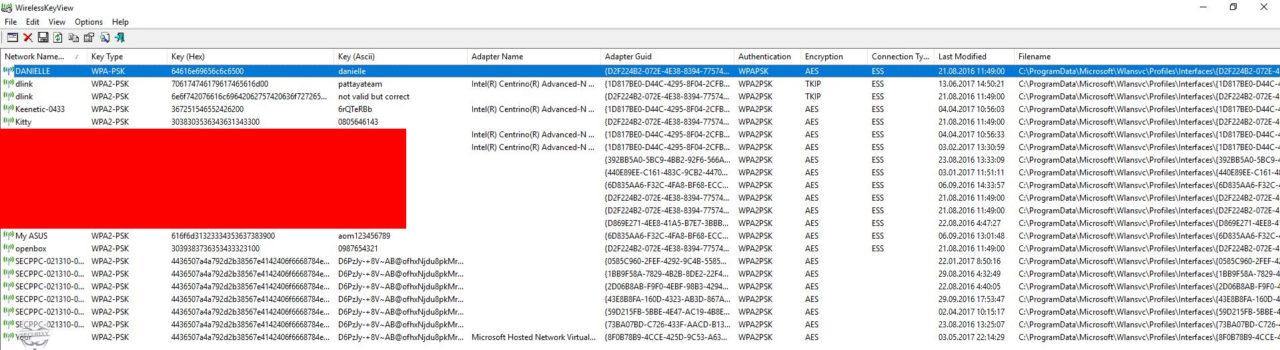

Существует программы с графическим интерфейсом для просмотра всех ранее введённых паролей Wi-Fi сетей – это WirelessKeyView, WifiHistoryView, Homedale (пароль от архива securixy.kz)

Программы очень просты в использовании – нужно просто запустить:

Будут показаны беспроводные сети и пароли, к которым ранее подключался компьютер.

Как узнать пароли Wi-Fi сетей у выключенного компьютера с Windows

В Windows XP беспроводные ключи хранятся в реестре HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WZCSVC\Parameters\Interfaces\[Interface Guid]. Они хорошо зашифрованы, поэтому их нельзя увидеть с RegEdit. Тем не менее, WirelessKeyView умеет восстанавливать пароли для выключенных компьютеров под управлением Windows XP, в том числе для мёртвых систем, которые невозможно загрузить. Для этого перейдите в продвинутые опции программы и укажите пути до соответствующих папок.

Кстати, Windows XP, после того, как вы вводите WPA-PSK ключ, автоматически конвертирует его в 256-битный ключ. Именно его может показать WirelessKeyView, но она не может его конвертировать обратно в исходный ключ, который был набран. Тем не менее, этот длинный ключ можно использоваться для подключения к беспроводной сети в точности, как и оригинальный. В Windows Vista и более поздних, WPA-PSK пароль не конвертируется, поэтому программа может показать исходный пароль.В Windows Vista и более поздних пароли от беспроводных сетей хранятся в c:\ProgramData\Microsoft\Wlansvc\Profiles\Interfaces\[Interface Guid]. Пароли хорошо зашифрованы и хранятся в файлах .xml.

Как узнать пароли от Wi-Fi в Linux

В Linux для подключения к Wi-Fi используются Network Manager или WPA supplicant. Network Manager – это программа с графическим интерфейсом, а WPA supplicant обеспечивает Wi-Fi соединение для тех, кто предпочитает всё делать из командной строки.

Обе эти программы хранят настройки соединений в открытом виде. Но прежде чем перейти к командам, можно воспользоваться графическим интерфейсом, чтобы узнать, к каким Wi-Fi сетям был подключён компьютер на Linux. Для этого кликните на значёк Wi-Fi рядом с часами и выберите “Сетевые соединения”. Вы увидите сети, к которым подключён компьютер сейчас или был подключён ранее:

Чтобы узнать пароль, выберите интересующую вас сеть и нажмите “Изменить”. Далее перейдите во вкладку “Защита Wi-Fi” и поставьте галочку “Показывать пароль”:

Обратите внимание, что нам даже не потребовался пароль администратора – достаточно того, что произведён вход от имени любого пользователя.

Как уже было сказано, Network Manager хранит все свои настройки подключения в открытом виде. В папке /etc/NetworkManager/system-connections/. Чтобы посмотреть, какие там файлы наберите:

Чтобы просмотреть имена и пароли Wi-Fi сетей выполните:

WPA supplicant обычно хранит свои настройки в файле /etc/wpa_supplicant.conf или в файлах с расширением .conf в папке /etc/wpa_supplicant/. Тем не менее возможен запуск этой программы с ключём, после которого указан файл с произвольным именем и в произвольном расположении. Если WPA supplicant запускается автоматически при каждой загрузке компьютера, то можно изучить файл /etc/rc.local на наличие команды WPA supplicant которая будет указывать на файл с настройками беспроводной сети. Можно поискать указание на файл посмотрев статус службы (для просмотра статуса служб не требуется прав суперпользователя):

Если же WPA supplicant запускался вручную, то эти команды можно поискать в истории:

Чтобы посмотреть, что находится в папке /etc/wpa_supplicant/:

Для вывода содержимого файла используйте команду cat, например:

Обычно, файлы настроек WPA supplicant доступны для чтения всем, т.е. для этого не требуется привилегий суперпользователя.

Как узнать пароли от Wi-Fi в выключенном Linux (из образа системы)

Если компьютер под управлением Linux выключен, то возможно загрузиться с Live системы, либо подключить жёсткий диск с интересующей системой к включённому компьютеру.

сли вы ведёте исследование из Linux, то достаточно смонтировать файловую систему целевого носителя и изучить те файлы, о которых сказано чуть выше.

Когда мы подключаемся по WiFi к какой-нибудь сети, то обычно вводим пароль и сохраняем его, чтобы дальнейшие подключения к данной сети выполнялись автоматически. Введенный пароль сохраняется в системе.

Рассмотрим, как посмотреть сохраненные пароли для WiFi соединений в Ubuntu Linux.

Просмотр паролей WiFi через настройки системы

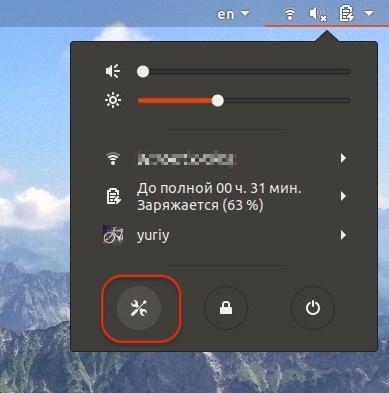

Пароль WiFi в Ubuntu Linux можно посмотреть через Параметры системы. Чтобы открыть Параметры системы вы можете кликнуть по иконке WiFi на панели в области уведомлений, и в открывшемся окошке нажать кнопку с символом «настроек».

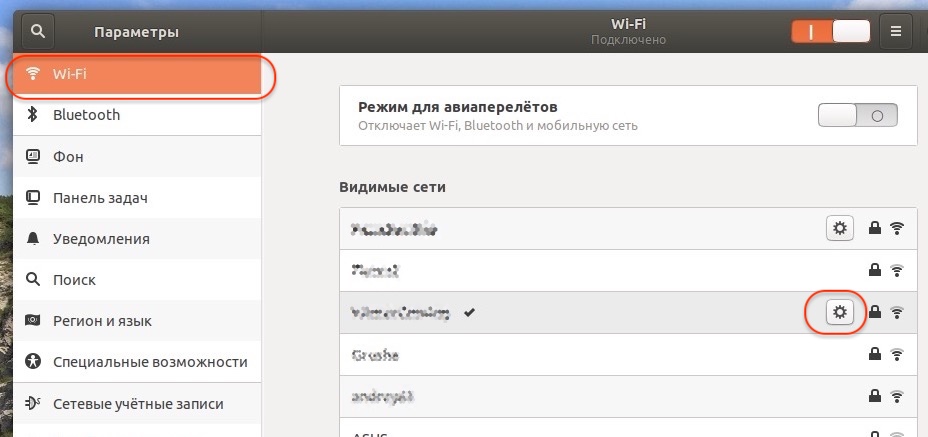

В окне Параметров системы перейдите на вкладку Wi-Fi и в списке сетей нажмите на значок «настроек» для той сети, пароль которой вы хотите посмотреть.

Откроется окно настроек выбранной WiFi сети. Перейдите на вкладку Безопасность и поставьте галочку в поле Показывать пароль . Пароль от данной Wi-Fi сети отобразится в текстовом поле:

Просмотр паролей WiFi из командной строки

Теперь рассмотрим, как посмотреть пароль WiFi сети из командной строки.

Настройки WiFi соединений сохраняются в конфигурационных файлах, хранящихся в директории /etc/NetworkManager/system-connections . В этих же файлах прописаны пароли от WiFi соединений.

Выполним следующую команду, чтобы найти сохраненные WiFi пароли:

В результате получим одну или несколько строк для каждого сохраненного WiFi соединения. В конце каждой строки будет запись вида psk=пароль

Вы также можете найти пароль внутри конфигурационного файла соответствующей WiFi сети. Пример файла с настройками WiFi-соединения /etc/NetworkManager/system-connections/НазваниеСети :

Текст статьи не является руководством к действию и публикуется для ознакомления с методами взлома и построения грамотной защиты. Напоминаем, что за преступления в сфере компьютерной информации предусмотрена ответственность по статье 274 УК РФ.

Разработчики Kali предупреждают , что в виртуальной машине не получится установить драйвера для Nvidia и соответственно мы не сможем проводить расчеты на ГП . Подтверждаю, у меня драйвера не установились. В таком случае лучше ставить Kali как вторую ОС. Расчет на ЦП в виртуальной машине работает нормально .

В статье представлены рецепты для Kali Linux 20.04 и Ubuntu 20.04. Если Kali не устраивает, у нее есть аналог – Parrot OS .

1. Установка Kali в VirtualBox

Устанавливаем последнюю версию VirtualBox и скачиваем Kali Linux VirtualBox 64-Bit (OVA) или 32-Bit. Запускаем VirtualBox и нажимаем на кнопку Импортировать .

Рис. 1. Установка Kali Linux в VirtualBox

Выбираем образ Kali Linux, назначаем количество ядер и ОЗУ для виртуальной машины и нажимаем на кнопку Импорт .

Рис. 2. Установка Kali Linux в VirtualBox

Запускаем Kali Linux и вводим логин kali и пароль kali .

Рис. 3. Ввод логина и пароля в Kali Linux

2. Установка aircrack-ng

Aircrack-ng – набор инструментов для мониторинга, пентестинга Wi-Fi сетей и взлома WEP, WPA 1 и 2. В Kali утилита aircrack-ng предустановлена. В Ubuntu выполним следующую команду:

3. Установка bettercap

Bettercap – программа для мониторинга и спуфинга . Установим bettercap из исходников. Введем в терминале следующие команды:

Перейдем в каталог с bettercap:

4. Мониторинг сети

Если к компьютеру подключен USB Wi-Fi адаптер, включим его следующим образом: Устройства → USB → MediaTek 802.11 n WLAN . Название Wi-Fi адаптера может отличаться.

Рис. 4. Включение беспроводного USB Wi-Fi адаптера в Kali Linux в VirtualBox Рис. 5. Wi-Fi адаптер из AliExpress за 150 руб., который использовался для мониторинга Wi-Fi

Узнаем имя Wi-Fi адаптера с помощью команды ifconfig или ip a .

Рис. 7. Запуск bettercap в Kali Linux

Начнем «слушать» Wi-Fi, введя в терминал wifi.recon on .

Рис. 8. Мониторинг Wi-Fi сетей с помощью bettercap в Kali Linux

Для просмотра списка обнаруженных сетей введем wifi.show .

Рис. 9. Просмотр обнаруженных W-Fi сетей с помощью bettercap в Kali Linux

5. Получение рукопожатий

Выберем цель – точка доступа NX531J . Попробуем получить рукопожатия (англ. handshake) между точкой доступа NX531J и подключенным к ней устройством. Ждем, когда клиент отключится и подключится снова, либо принудительно отключим его командой деаутентификации: wifi.deauth MAC-адрес точки доступа

MAC-адрес – уникальный идентификатор сетевого устройства. Его значение берем из столбца BSSID. В нашем случае: wifi.deauth 90:c7:aa:bb:cc:dd .

Повторяем эту команду, пока не перехватим рукопожатия.

wifi.deauth * и wifi.deauth all отключают все устройства на всех точках доступа.

Рис. 10. Перехват рукопожатий с помощью bettercap в Kali Linux

Четырехстороннее рукопожатие

Четырехстороннее рукопожатие (англ. four-way handshake) – механизм создания парного переходного ключа PTK для защиты трафика.

- временный ключ TK;

- ключ подтверждения ключа EAPOL;

- ключ шифрования EAPOL-key.

Самое важное рукопожатие – второе . В дополнение к нему необходимо первое и/или третье рукопожатие. Лучший минимальный вариант – второе и третье рукопожатия.

Рис. 11. Схема четырехстороннего рукопожатия точки доступа (AP) и клиента (STA)

Файл с рукопожатиями сохраняется в /root/bettercap-wifi-handshakes.pcap . Скопируем его в домашнюю директорию:

6. Выбор нужных рукопожатий

Чтобы выбрать интересующие нас рукопожатия и экспортировать их в отдельный файл, нам понадобится программа для анализа сетевых протоколов WireShark .

В Ubuntu установим WireShark:

Введем в терминале команду wireshark . Откроется программа с графическим интерфейсом. Нажмем Сtrl+O и откроем файл с рукопожатиями bettercap-wifi-handshakes.pcap

Отфильтруем данные по мак-адресу wlan.addr==90:c7:aa:bb:cc:dd и отсортируем по времени, кликнув по столбцу Time . Также можно отсортировать по номеру No. . Значения ANonce и SNonce меняются каждую сессию, поэтому выбираем рукопожатия, разделенные небольшим временным промежутком (десятки миллисекунд). Рукопожатия из разных сессий для взлома непригодны.

Рис. 12. Просмотр рукопожатий в программе WireShark

Как видно, мы получили первое, второе и третье рукопожатия. Выделим все рукопожатия EAPOL, файл с именем сети SSID (в нашем случае это Association Request) и нажмем File → Export Specified Packets .

Рис. 13. Экспорт рукопожатий в программе WireShark

Откроется диалоговое окно, в котором выберем Selected packets only и сохраним файл под названием hs.pcap .

Рис. 14. Сохранение рукопожатий в программе WireShark

7. Получаем пароль

Для начала, конвертируем файл hs.pcap в файл hs.hccapx (в команде новый файл пишется без расширения, только название):

Это нужно, чтобы программа по расшифровке хеша hashcat смогла прочесть файл. Она подбирает пароли с помощью ЦП и/или ГП.

Рис. 15. Конвертация из .pcap в .hccapx утилитой hashcat

8. Подбор по словарю

В Ubuntu установим hashcat командой:

Словарь – txt-файл с одним словом в каждой строке (рис. 16) Создадим или скачаем словарь (см. доп. материалы) и поместим его в /home/kali , либо /home/USERNAME для Ubuntu.

Рис. 16. Пример словаря для атаки по словарю

Пароль от моей точки доступа: qwerty12 . Он присутствует в словаре для подбора пароля.

Чтобы начать перебор по словарю введем команду:

Расшифруем значения опций:

--force – скрыть ошибки.

-m2500 – тип взламываемого хеша WPA-EAPOL-PBKDF2.

-a0 – атака по словарю. Можно без этого флага, так как он работает по умолчанию.

/home/kali/hs.hccapx – файл хеша.

В случае успеха статус взлома примет значение Cracked и мы получим пароль (рис. 17).

Рис. 17. Успешный взлом пароля атакой по словарю утилитой hashcat

9. Брутфорс и атака по маске

При брутфорсе (англ. brute force) перебираются все возможные символы. Используя маски, мы сужаем диапазон подбираемых символов, например, только числа или только числа и строчные символы. Таким образом на перебор требуется меньше времени. Этот подход удобен, если мы примерно знаем, как человек придумывает пароли. Из атаки по маске можно сделать брутфорс, включив в перебор все символы.

Для атаки по маске введем следующую команду:

Значения опций:

-m2500 – тип взламываемого хеша, WPA-EAPOL-PBKDF2.

-a3 – атака по маске.

-1?l – маска по прописным латинскими буквам (прописная буква L ).

-2?d – маска по цифрам.

hs.hccapx – файл хеша.

?1werty?2?2 – предполагаемый пароль с неизвестными символами. В данном случае задача упрощена для экономии времени.

Рис. 18. Успешный взлом пароля атакой по маске утилитой hashcat

Команда для расчета через видеокарту:

Здесь -D2 – устройство для расчета, ГП.

| Номер | Устройство |

| 1 | ЦП |

| 2 | ГП |

| 3 | FPGA, DSP, Co-Processor |

10. Комбинаторная атака

В комбинаторной атаке используются два словаря. Слова из двух словарей конкатенируются. Если словари содержат следующие слова:

то после их соединения получим такой словарь:

Запустим комбинаторную атаку:

/home/kali/dic1.txt – первый словарь.

/home/kali/dic2.txt – второй словарь.

Рис. 19. Успешный взлом пароля комбинаторной атакой утилитой hashcat

11. Куда сохраняется пароль

После удачной расшифровки пароль выводится на экран и записывается в файл

Откроем его в текстовом редакторе, чтобы посмотреть результат:

12. Онлайн-сервисы по расшифровке хеша

Платформа passcrack.online получила пароль за 5 минут (рис. 21). С отправки в онлайн-сервисы лучше начинать расшифровку, так как вычислительных ресурсов у них больше, чем у домашнего компьютера.

Рис. 21. Результаты взлома пароля с помощью сервиса passcrack.online

13. Разница между WPA2 и WPA3

В июле 2018 года Wi-Fi Alliance выпустил протокол беспроводной безопасности WPA3. Посмотрим, чем он отличается от своего предшественника.

- уязвим к взлому через WPS;

- возможен перехват рукопожатий и получение пароля с помощью брутфорса;

Преимущества WPA3 в сравнении с WPA2:

- устранена уязвимость четырехстороннего рукопожатия за счет применения технологии SAE (Simultaneous Authentication of Equals), которая защищает от офлайн атак по словарю.

- поддержка PMF (Protected Management Frames) для контроля целостности трафика;

- шифрование 192 бит в режиме WPA3-Enterprise и 128 бит в WPA3-Personal;

- упрощенная настройка IoT-устройств.

Общее уязвимое место у WPA 2 и 3 – WPS (Wi-Fi Protected Setup).

14. Дополнительные материалы

Файл .hccapx для практики

На сайте hashecat доступен для скачивания файл .hccapx , на котором можно попрактиковаться в расшифровке. Зашифрованный пароль: hashcat! .

Онлайн-конвертер .pcap в .hccapx

Словари

Онлайн-платформы для расшифровки хеша

Бесплатные

-

– принимает файлы .cap и .hccapx; – принимает только файлы .hccapx размером не более 5Кб. Ссылка на страницу загрузки файла для расшифровки придет в письме после регистрации; – бесплатно, если пароль простой «12345678» или он есть в словаре из 20 млн слов. В ином случае используется брутфорс на ГП 9$/час. – распределенная система; – распределенная система;

Платные

-

– в случае успеха нужно заплатить 0.001BTC; – 100 руб. за пароль.

Чем открыть большой текстовой файл

Бесплатные программы для чтения и редактирования больших txt-файлов.

Чтение

Редактирование

-

(Windows, macOS, Linux); (Windows, macOS, Linux); (Windows); (Windows); (Windows);

Полезные ссылки

-

– Awesome-список по взлому/безопасности Wi-Fi. – еще один Awesome-список по Wi-Fi;

Законодательство

- Статья 274 УК РФ о преступлениях в сфере компьютерной информации.

Саундтреки из сериала «Мистер Робот»

Мы научились мониторить Wi-Fi сети, проводить деаутентификацию подключенных к точке доступа устройств, перехватывать рукопожатия, получать пароли методом подбора по словарю и брутфорсом. Также узнали разницу между WPA2 и WPA3, и определили их общее уязвимое место.

Несколько рекомендаций, повышающих информационную безопасность:

- использовать сложный пароль и периодически менять его;

- отключить функцию WPS в роутере;

- регулярно обновлять прошивку роутера;

- использовать VPN (виртуальная частная сеть): OpenVPN, WireGuard и прочие.

Источники

[1] Самль, С. Д., Роуминг в защищенных беспроводных сетях с использованием IEEE 802.11i. «Научно-практический электронный журнал Аллея Науки» №6(22) 2018.

[2] Кухта А. И., Анализ методов защиты беспроводной сети Wi-Fi. «Молодой исследователь Дона» №2(23) 2020.

Сегодня разберемся как можно посмотреть пароли от Wi-Fi в операционных системах Linux на примере MX Linux — Debian подобной системе.

Когда вы подключаетесь к какой либо сети по Wi-Fi, то обычно вводите от нее пароль. Данный пароль система сохраняет, чтобы в дальнейшим подключится к данной сети автоматически.

Рассмотрим, как посмотреть сохраненные пароли для Wi-Fi соединений в Ubuntu|Debian|LinuxMint.

Как посмотреть пароли Wi-Fi через графический интерфейс

Давайте посмотрим пароль Wi-Fi в Debian подобной системе MX Linux. Кликните по иконке Wi-Fi на панели в области уведомлений, и в открывшемся окошке выберите пункт «изменить соединение».

В окне «Сетевые соединения» выберите из предложенного списка нужное Wi-Fi соединение, пароль которой вы хотите посмотреть, щелкните по нему два раза или нажмите значок шестеренки в низу окна.

Откроется окно настроек выбранной WiFi сети. Перейдите на вкладку «Защита Wi-Fi» и поставьте галочку в поле «Показывать пароль». Пароль от данной Wi-Fi сети отобразится в текстовом поле:

Как посмотреть пароли Wi-Fi из командной строки

Давайте теперь рассмотрим пример, как посмотреть пароль WiFi сети из командной строки.

Все настройки WiFi соединений сохраняются в конфигурационных файлах, хранящихся в директории /etc/NetworkManager/system-connections . В этих же файлах прописаны и пароли от WiFi соединений.

Выполним следующую команду в терминале, чтобы найти сохраненные WiFi пароли:

В результате получим одну или несколько строк для каждого сохраненного WiFi соединения. В конце каждой строки будет запись вида psk=пароль

Вы также можете найти пароль внутри конфигурационного файла соответствующей WiFi сети.

Давайте посмотрим на сохраненные или подключенные файлы конфигурации сети WiFi:

Пример моего вывода:

Пример файла с настройками WiFi-соединения:

Кроме того, вы можете использовать команду grep для быстрого поиска пароля сохраненных или подключенных сетей WiFi, как показано ниже:

Эта команда отобразит psk (пароли) всех подключенных беспроводных сетей.

Если вы не хотите видеть имена SSID WiFi, а только пароли, используйте флаг -h:

Как найти пароль WiFi через командную строку, используя Nmcli

Вместо просмотра конфигурационных файлов мы можем использовать nmcli, интерфейс для NetworkManager.

Найдите список доступных проводных и беспроводных сетевых подключений, используя команду:

Смотрим нашу сеть:

Чтобы получить все сведения о данной сети, просто удалите параметр « -g 802-11-wireless-security.psk » из приведенной выше команды:

Если есть вопросы, то пишем в комментариях.

Также можете вступить в Телеграм канал, ВК или подписаться на Twitter. Ссылки в шапки страницы.

Заранее всем спасибо.

Чаще всего мы подключаемся к домашнему Вайфаю автоматически и не считаем нужным держать в голове пароль (также называемый сетевым ключом). Но представьте, что к вам приехали гости и вы не прочь поделиться с ними Интернетом. А ключик, как назло, забыли. Что делать?

Самый легкий способ

Способ хорош, но есть два НО:

- «Wireless password» указан не на каждом роутере.

- Даже если он указан, его могли изменить.

Не повезло? Идем дальше.

Определяем ключик доступа к Wi-Fi в ОС Windows

Рассмотрим две ситуации:

- Ваш компьютер автоматически подключен к Вайфай (связь установлена). Вы хотите узнать пароль, чтобы приконнектить другие устройства.

- Раньше вы подключались к Вайфаю на этом ПК, но теперь автоматическое соединение не работает. Связь не установлена.

Если связь с Wi-Fi установлена

- Щелкнем правой кнопкой мышки по значку WiFi в трее. Откроем «Центр управления сетями и доступом».

- В разделе «Просмотр активных соединений» кликнем по имени нашей сетки.

- Щелчок по этой ссылке открывает окно «Состояние». Нажмем в нем кнопку «Свойства беспроводной сети».

- В следующем окошке откроем вкладку «Безопасность». Ключ безопасности сети – то, что мы пытаемся узнать, скрыт за звездочками. Чтобы его посмотреть, поставим метку «Отображать вводимые знаки». И вот он, ключик, перед нами.

У меня на это ушло примерно 10 секунд.

Если связь с Wi-Fi не установлена

После установки запустите «Wifi Key Finder» с правами администратора – в ее окне отобразится список беспроводных сетей вместе с паролями. Нажав «Save», вы можете сохранить их на будущее в текстовый файл.

Дальше рассмотрим случай посложнее – узнаем, где искать «password Wi-Fi», к которому вы никогда не подключались.

Ищем ключик доступа к Wi-Fi в настройках роутера

Итак, переворачиваем роутер и читаем этикетку. Нам нужно узнать:

- Сетевой адрес веб-интерфейса – в моем примере это 192.168.1.1;

- Имя пользователя (username) – у меня, как почти везде, это «admin»;

- Пароль (password) – у меня «q7pfeg». У вас, скорее всего, будет другой.

Небольшое напоминание, как это выглядит:

Следом запускаем на ПК любой браузер, пишем в адресной строке сетевой адрес (192.168.1.1), жмем Enter, вводим username и password, еще раз – Enter и вуаля – мы на месте.

Далее отрываем меню «Беспроводная сеть» (Wireless) – «Безопасность» (Security Wireless) и смотрим, что указано в поле «WPA security key» или «Password».

Вот, как это выглядит в интерфейсе TP-Link:

На роутерах Asus нужный параметр называется «Предварительный ключ WPA».

На D-Link – «ключ шифрования PSK», на других – «PSK key», «WPA key», «Passphrase» или как-нибудь похоже.

Находим ключ к Wi-Fi на Ubuntu и Mac OS X

Ubuntu

Посмотреть пароль WiFi, к которому вы подключены в Ubuntu, так же просто, как в Windows.

- Зайдем в «Параметры системы» и откроем раздел «Сеть».

- Кликнем в списке наше беспроводное подключение и нажмем кнопку «Параметры».

- Откроем вкладку «Защита беспроводной сети» и поставим метку «Показывать пароль». Всё.

Однако если выключить опцию «Все пользователи могут подключаться к этой сети» в настройках редактора соединений, как на скриншоте ниже, просмотр ключей станет недоступным.

Mac OS X

Пользователям OS X тоже не нужно тратить много времени, чтобы узнать ключик от Вайфая, к которому подключен или когда-либо раньше подключался компьютер.

- Зайдем в меню «Applications» (Приложения) и откроем раздел «Utilites».

- Выберем из списка утилит «Keychain Access» (Связку ключей).

- Выберем сетку, к которой вам нужно подобрать pass, и щелкнем по ней 2 раза мышкой.

- В окне «Attributes» (Атрибуты), которое откроется после этого, поставим галку «Show password» (Показать пароль) и введем данные учетной записи.

- После этого в поле «Show password» отобразится заветное слово.

Убедились, насколько это просто? Десять секунд даже слишком много. Попробуйте, и у вас будет получаться находить сетевые ключики за пять, а может, и за три секунды.

Читайте также: