Как установить криптопро на линукс астра

Пишу для себя, чтобы не забыть как делал. 95 % рабочее. На комментарии отвечаю, когда увижу.

суббота, 8 декабря 2018 г.

Astra Linux Орёл 2.12 установка КриптоПро

/

$ mkdir cades_linux_amd64

$ cd

/cades_linux_amd64

$ tar -zxf cades_linux_amd64.tar.gz

$ sudo alien *.rpm

$ sudo dpkg -i lsb-cprocsp-devel_*.deb cprocsp-pki-*.deb

Оригинальный контенер был без пинкода.

Если нужно добавить пинкод, копируем контейнер:

Или:

$ /opt/cprocsp/bin/amd64/csptest -keyset -enum -verifycontext -fqcn | iconv -f cp1251

Установить копированный контейнер:

$ /opt/cprocsp/bin/amd64/certmgr -inst -store uMy -cont '\\.\HDIMAGE\test'

Пример если нужно установить оригинальный контейнер:

Удалить:

$ /opt/cprocsp/bin/amd64/certmgr -delete

Для установки в uRoot админиских прав больше не нужно. Ради этого их с mRoot и разделили. Работает так: если ставить в uRoot - видно будет только текущему пользователю, даже если он root, но права не нужны и будет диалог с предупреждением. Если ставить в mRoot, то нужны права, видно будет всем и предупреждения не будет.

Просмотор личных сертификатов:

Установка головного сертификата удостверяющего центра (из сертификата Калуга-Астрал):

$ mkdir

/CAs $(/opt/cprocsp/bin/amd64/certmgr -list -store uMy | awk '/CA cert URL/ < print $5 >')

for cert in $(ls -1

/CAs/*.cer); do sudo /opt/cprocsp/bin/amd64/certmgr -inst -store mRoot -file $cert; done

$ /opt/cprocsp/bin/amd64/certmgr -inst -cert -file 'Сертификат Головного удостоверяющего центра.cer' -store uRoot

$ /opt/cprocsp/bin/amd64/certmgr -inst -cert -file 'Сертификат Удостоверяющего центра Федерального казначейства.cer' -store uRoot

Удалить:

$ /opt/cprocsp/bin/amd64/certmgr -delete -store uRoot

$ /opt/cprocsp/bin/amd64/certmgr -delete -all -store uRoot

Проверка цепочек

$ /opt/cprocsp/bin/amd64/certmgr -list -store uMy

Смотрим:

CN='Фёдорова Галина Борисовна'

$ CP_PRINT_CHAIN_DETAIL=1 /opt/cprocsp/bin/amd64/cryptcp -copycert -dn CN='Фёдорова Галина Борисовна' -df

/t.cer

.

.

.

Certificate chains are checked.

Certificate's been copied.

[ReturnCode: 0]

Цепочки сертификатов проверены.

Копирование сертификатов завершено.

[ErrorCode: 0x00000000]

$ sudo apt install chromium

После установки закрыть и войти снова

$ unzip IFCPlugin-3.0.0-x86_64.deb.zip

$ sudo apt install libccid pcscd

$ sudo dpkg -i IFCPlugin-3.0.0-x86_64.deb

создаем симлинк для корректной работы связи расширения браузера с библиотекой установленного плагина

$ sudo ln -s /etc/opt/chrome/native-messaging-hosts/ru.rtlabs.ifcplugin.json /etc/chromium/native-messaging-hosts/ru.rtlabs.ifcplugin.json

Заходим в каталог куда скачали архив

$ unzip ifc.cfg.zip

Копируем конфигурационный файл

$ sudo cp ifc.cfg /etc/ifc.cfg

Перейти в меню - Дополнительные инструменты - Расширения и включить плагин

Обновить ОС (предполагается, что все репозитории пакетов настроены):

Инструкцию по установке КриптоПро CSP см. в статье Работа с КриптоПро CSP, раздел «Установка».

Для того чтобы установить Карма:

Создать временный каталог и сделать его текущим:

Версия Карма может быть повышена. При установке новой версии заменить в командах имена архива и пакетов на соответствующие.

Распаковать полученный архив командой:

Установить пакеты командой:

sudo dpkg -i Linux/carma-common_*-astra_amd64.deb Linux/ carma-dev_*-astra_amd64.deb Linux/ carma-capilite_*-astra_amd64.deb

Программа запустится в фоновом режиме и появится в трее.

Для дальнейшей работы добавить в путь поиска исполняемых файлов каталоги Карма:

Вся дальнейшая настройка и работа должны происходить в терминальной сессии, в которой в переменную PATH добавлены каталоги Карма .

Создание локального хранилища

Cоздание локального хранилища выполняются от имени суперпользователя. Добавить локальное хранилище HDIMAGE :

Создание контейнера

Создать контейнер с именем test в локальном хранилище HDIMAGE :

csptest -keyset -provtype 80 -newkeyset -cont '\\.\HDIMAGE\test'В открывшемся графическом окне следует перемещать указатель мыши или нажимать клавиши для генерации случайной последовательности:

По запросу ввести пароль для контейнера или оставить это поле пустым, нажать OK .

Просмотр и удаление доступных контейнеров

Для просмотра доступных контейнеров выполнить :

csptest -keyset -enum_containers -fqcn -verifycontext -uniqueДля удаления контейнера test выполнить:

Для дальнейших действий по инструкции не удалять!

Создание запроса на получение сертификата

Для создания запроса на получение сертификата выполнить команду :

Выдача запроса на получение сертификата

Откроется окно, где в поле Сохраненный запрос вставить содержимое из файла *.req , в нашем случае — eos.req .

Содержимое копировать без комментария! Без строк

-----BEGIN NEW CERTIFICATE REQUEST-----

и

-----END NEW CERTIFICATE REQUEST-----

Нажать кнопку Выдать.

Далее загрузить файл, нажав на Загрузить цепочку сертификатов (по умолчанию предлагается имя certnew.p7b ).

В этом же окне будет предложено установить расширение КриптоПро ЭЦП Browser plugin, его необходимо установить, поставив галочку Разрешить работать в приватных окнах, либо скачать самостоятельно (см. Установка ЭЦП Browser plug-in).

Выбрать пункт Загрузка последнего базового CRL.

Установить скачанный certnew.p7b- сертификат клиента. При запросе ввести пароль на контейнер \\.\HDIMAGE\test .

Предполагается , что certnew.p7b находится в каталоге, где выполняется команда. В случае, если сертификат находится в другом месте, указать полный путь к сертификату .

certmgr -inst -file certnew.p7b -store uMy -cont '\\.\HDIMAGE\test' -inst_to_contВо время установки сертификата в консоли появится запрос Введите индекс от 1 до 2, следует в ыбрать индекс 2 .

Установка сертификата удостоверяющего центра

Установить сертификат удостоверяющего центра :

Во время установки сертификата в консоли появится запрос Введите индекс от 1 до 2, следует выбрать индекс 1, во всплывшем окне нажать ОК.

Установка списка отозванных сертификатов

Установить список отозванных сертификатов ( crl )

Предполагается, что certcrl.crl находится в каталоге, где выполняется команда:

Просмотр установленных сертификатов:

Р аспаковать скачанный архив cades_linux_amd64.tar.gz и перейти в распакованный каталог cades_linux_amd64 :

Установить все deb-пакеты из каталога cades_linux_amd64 :

Проверка сертификата

Нажать в появившемся окне кнопку ОК.

В окне сертификатов выбрать появившийся сертификат.

Для начала работы с Rutoken S и ECP у становить пакеты :

Установка Rutoken S

Для установки Rutoken S выполнить :

Работа с Rutoken S и ECP

Работа с Рутокен S и ECP аналогична, поэтому все дальнейшее описание будет на примере работы с Рутокен S.

Вставить Rutoken S в разъем USB и проверить, определяется ли он , а так же его имя :

В случае ошибки типа ERROR: ScardListReaders(NULL) следует перезапустить pcscd :

Открыть Пуск — Утилиты — Инструменты КриптоПро — Показать расширенные — Управление носителями. Носитель должен определиться н а вкладке Выберите считыватель.

Создать контейнер с именем eos на Rutoken S :

csptest -keyset -provtype 80 -newkeyset -cont '\\.\Aktiv Co. Rutoken S 00 00\eos'где Aktiv Co. Rutoken S 00 00 — это имя подключенного по USB Рутокена.

В открывшемся графическом окне следует перемещать указатель мыши или нажимать клавиши для генерации случайной последовательности до завершения операции.

Во всплывающем окне ввести pin-код для контейнера (по умолчанию — 12345678 ), нажать OK.

В открывшемся графическом окне следует перемещать указатель мыши или нажимать клавиши для генерации случайной последовательности до завершения операции.

Запрос на получение сертификата

Для создания запроса на получение сертификата выполнить:

Выдача запроса на получение сертификата осуществляется в соответствии с примечанием ниже.

Для выдачи запроса на получение сертификата и загрузки цепочки сертификатов см. Выдача запроса на получение сертификата.

В поле Сохраненный запрос вставить содержимое из файла test.req.

Так же установить по инструкции расширение КриптоПро ЭЦП Browser plugin, если это не было сделано ранее.

Установить certnew.p7b в личное хранилище Rutoken S :

certmgr -inst -file certnew.p7b -store uMy -cont '\\.\Aktiv Co. Rutoken S 00 00\eos' -inst_to_contПредполагается, что файл certnew.p7b находится в том же каталоге, где выполняется запрос.

Выбрать индекс 2.

Если Rutoken S был получен уже с контейнером «Crypto Pro» и полученным сертификатом, записать в хранилище сертификатов CryptoPro информацию об этом сертификате:

Предполагается, что сертификат удостоверяющего центра и список отозванных сертификатов уже установлены (см. установку удостоверяющий центр и список отозванных сертификатов) .

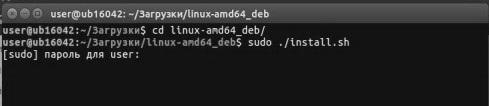

Перейти в ранее распакованный каталог с КриптоПро linux-amd64_deb :

Вставить JaCarta-2 PKI/ГОСТ в разъем USB и проверить, определяется ли он, а так же его имя:

Открыть: Пуск — Утилиты — Инструменты КриптоПро — Показать расширенные — Управление носителями. Н оситель должен определиться н а вкладке Выберите считыватель .

Создать контейнер с именем tok на JaCarta-2 PKI/ГОСТ :

csptest -keyset -provtype 80 -newkeyset -cont '\\.\Aladdin R.D. JaCarta [SCR Interface] 00 00\tok'где Aladdin R.D. JaCarta [SCR Interface] 00 00 — это имя подключенной по USB JaCarta.

Во всплывающем окне во вкладке Вид приложения выбрать, как использовать считыватель, и нажать ОК .

В открывшемся графическом окне следует перемещать указатель мыши или нажимать клавиши для генерации случайной последовательности.

Во всплывающем окне ввести pin-код для контейнера (по умолчанию — 11111111 ), нажать ОК.

В открывшемся графическом окне следует перемещать указатель мыши или нажимать клавиши для генерации случайной последовательности до завершения операции.

В итоге будет создан контейнер.

Запрос на получение сертификата

Для создания запроса на получение сертификата выполнить:

Во всплывающем окне ввести pin-код для контейнера (по умолчанию — 11111111 ), нажать ОК.

Выдача запроса на получение сертификата осуществляется в соответствии с примечанием ниже.

Для выдачи запроса на получение сертификата и загрузки цепочки сертификатов см. Выдача запроса на получение сертификата.

В поле Сохраненный запрос вставить содержимое из файла tok.req.

Так же установить по инструкции расширение КриптоПро ЭЦП Browser plugin, если это не было сделано ранее.

Установить certnew.p7b в личное хранилище JaCarta-2 PKI/ГОСТ:

certmgr -inst -file certnew.p7b -store uMy -cont '\\.\Aladdin R.D. JaCarta [SCR Interface] 00 00\tok' -inst_to_contВыбрать индекс 2.

Во всплывающем окне ввести pin-код для контейнера (по умолчанию — 11111111 ), нажать ОК.

Предполагается, что сертификат удостоверяющего центра и список отозванных сертификатов уже установлены (см. установку удостоверяющий центр и список отозванных сертификатов) .

Поговорим немного про средства электронной подписи (ЭП) с использованием отечественных ГОСТ-алгоритмов в Linux. Несмотря на то, что различные средства и интерфейсы по работе с ЭП в Linux развиты даже лучше, чем в Windows, использовать их не так просто.

Такое положение вещей сохранялось последние несколько лет. Но с конца 2016 года ситуация изменилась в лучшую сторону. Появилось сразу два продукта, которые позволяют работать с электронной подписью по стандарту ГОСТ и шифрованием без использования консоли – это Rosa Crypto Tool и Trusted eSign. Оба эти продукта для работы с криптографией используют «КриптоПро CSP» для Linux. Поэтому, перед тем как обратиться к описанию самих продуктов, поговорим немного про «КриптоПро CSP».

«КриптоПро CSP» под Linux — неоднозначный продукт. С одной стороны, это одно из самых распространенных и мощных сертифицированных средств по работе с криптографией как в Windows, так и в Linux. С другой стороны, для простого человека пользоватся его интерфейсами даже в Windows не так-то просто. А в Linux доступен только консольный интерфейс. Надеюсь, что компания «КриптоПро» в курсе этой ситуации, и в будущем нас ждут новые красивые и удобные интерфейсы, как для Windows, так и для Linux.

Для настройки нам понадобится:

- Любимый дистрибутив Linux. Я использовал Ubuntu Linux 16.04 LTS и ROSA Fresh GNOME R8;

- Сертифицированная версия КриптоПро CSP 4.0 R2 для Windows, UNIX и macOS;

- Рутокен ЭЦП 2.0.

Настройка «КриптоПро» CSP

Несмотря на то, что есть несколько неплохих статей по настройке «КриптоПро CSP» под Linux (например, тут или тут), я опишу здесь свой вариант. Основная причина в том, что большинство инструкций написаны для «Крипто Про CSP» версии 3.x. А современная версия «КриптоПро CSP» 4.0 не является 100% совместимой с 3.x. Дополнительная причина – всегда приятно иметь полную инструкцию по настройке в одном месте, а не переключаться с одного окна на другое.

Приступаем к настройке.

Распаковываем «КриптоПро CSP» для Linux:

Далее у нас есть 2 варианта – автоматическая установка и установка вручную. Автоматическая установка запускается командой:

Здесь надо отдать должное разработчикам «КриптоПро» – автоматическая установка для большинства дистрибутивов отрабатывает успешно. Хотя бывают и нюансы. Например, если у вас не хватает некоторых пакетов, то установка будет успешно завершена, хотя некоторый функционал работать не будет.

Если что-то пошло не так, или вы по тем или иным причинам хотите использовать установку в ручном режиме, то вам необходимо выполнить:

Для установки пакетов в ROSA используйте urpmi, вместо dpkg -i.

Устанавливаем лицензию для «КриптоПро CSP» для Linux и проверяем, что все работает нормально:

Мы должны получить что-то вроде:

Настройка работы с Рутокен ЭЦП 2.0

Сделаем небольшое отступление. Для работы с электронной подписью и шифрованием нам не обойтись без ключевых пар и сертификатов. Надежное хранение закрытых ключей – один из основных факторов безопасности. А более надежных средств хранения, чем токен или смарт-карта, человечество пока не придумало. Я буду использовать Рутокен ЭЦП 2.0, который имеет сертификат ФСБ и поддерживает работу как с новыми, так и со старыми ГОСТами.

Для работы с токенами в ОС Linux есть масса различных средств и драйверов. Для описания всех этих средств понадобится отдельная статья. Поэтому я не буду подробно описывать, как это работает, и почему нам нужны именно эти пакеты.

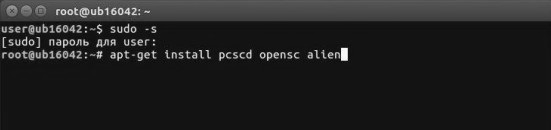

Устанавливаем пакеты для работы с Рутокен ЭЦП 2.0:

Нам также необходимо установить пакеты КриптоПро CSP для поддержки работы с токенами:

Получаем тестовый сертификат

Перед тем как перейти непосредственно к работе с подписью, надо сгенерировать ключевую пару и создать сертификат электронной подписи. Если у вас уже есть Рутокен с контейнером «КриптоПро», то эту часть можно смело пропустить.

Проверим, что сертификат получен успешно.

Чтобы убедиться, что «КриптоПро CSP» успешно увидел токен, выполним:

Мы должны получить что-то вроде:

Теперь проверяем, что сертификат на токене видится успешно:

Записываем в хранилище сертификатов КриптоПро информацию об этом сертификате:

Проверим, что сертификат успешно сохранился в хранилище:

На этом основная настройка завершена, и мы можем начинать подписывать или шифровать файлы с использованием различных средств. Переходим к тому, зачем задумывалась эта статья.

Подпись средствами «КриптоПро CSP»

В составе «КриптоПро CSP» есть утилита csptestf, позволяющая выполнять различные криптографические операции. Как я уже писал выше, у этой утилиты есть 2 недостатка:

- Отсутствие хорошей документации;

- Отсутствие графического интерфейса.

Здесь,

my — параметр, в котором надо указать часть Common Name сертификата для подписи;

detached — позволяет создать открепленную подпись;

alg GOST94_256 — задает алгоритм хэширования, который будет использоваться при создании подписи.

Более подробную информацию о возможных параметрах вы можете получить, выполнив команду:

Такой интерфейс отлично подходит для подготовленного пользователя или для автоматизации операций в скриптах.

Поговорим теперь об утилитах, которые облегчают жизнь обычным пользователям при работе с подписью и шифрованием в Linux.

Rosa Crypto Tool

Как следует из названия, это утилита для работы с электронной подписью и шифрованием для дистрибутива ROSA Linux. В данный момент утилита доступна в репозиториях Rosa Linux и Alt Linux.

Эта утилита разрабатывается одним человеком – Михаилом Вознесенским. У нее простой, но удобный интерфейс. На данный момент утилита находится в активной разработке – с ноября 2016 года мне удалось протестировать три версии. Последняя версия, доступная на момент написание статьи — 0.2.2. Сейчас утилита поддерживает работу только с «КриптоПро CSP» для Linux, однако в ближайшее время будет добавлена поддержка других криптопровайдеров.

Что внутри? Утилита написана на Python с использованием PyQt4 для графического интерфейса.

Установить ее можно, использовав «Управление программами» в Rosa Linux.

Вставляем токен и запускаем утилиту.

Видим, что токен определился успешно и был найден наш сертификат.

Интерфейс программы настолько прост, что описывать и показывать в статье все его функции не имеет смысла. Попробуем только подписать файл.

Выбираем файл и жмем “Подписать файл”. Получаем вот такое предупреждение.

Нажимаем «OK» и получаем информацию о том, что файл был подписан успешно.

Основное достоинство этой утилиты в том, что она совершенно бесплатная, в отличии нашего следующего продукта.

По сравнению с использованием «КриптоПро CSP» из консоли:

+ На порядок проще использовать;

— Отсутствуют различные параметры подписи.

Исходный код программы доступен в публичном репозитории на ABF:

abf.io/uxteam/rosa-crypto-tool-devel

Система контроля версий, которую использует «НТЦ ИТ РОСА», интегрирована в сборочную среду и базируется на Git. Можно вполне использовать любой клиент git.

Надеюсь, разработчики других отечественных дистрибутивов Linux, таких как Astra Linux, GosLinux и другие добавят в свои дистрибутивы пакеты с rosa-crypto-tool.

Trusted eSign

Второй продукт, про который мы поговорим, это Trusted eSign от компании “Цифровые технологии”. Она известна на российском рынке ИБ как разработчик средства по работе с подписью и шифрованием для ОС Windows – «КриптоАРМ».

Главное, не путать этот продукт с Trusted.eSign – web-сервисом по работе с подписью этой же компании.

К сожалению, продукт пока доступен только в виде deb пакета для 64-битных систем. С чем связано такое ограничение, непонятно. Будем надеяться, что в ближайшее время компания выпустит и rpm пакет, а также версии для 32-битных дистрибутивов Linux.

Скачиваем с официального сайта deb-пакет и устанавливаем командой:

Запускаем Trusted eSign.

Сразу видно, что разработка не обошлась без дизайнера. Никакого сарказма. Все действия делаются просто и логично, а внешний вид радует глаз. К сожалению, большинство средств и программ в области ИБ от российских разработчиков разработаны без привлечения UX-специалистов и дизайнеров и заставляют своих пользователей страдать и плакать кровавыми слезами. Создается впечатление, что другими средства информационной безопасности просто не могут быть. “Цифровые технологии” опровергают это. Плата за красоту и удобство – необходимость платить за лицензию.

Но вернемся к подписи.

Выбираем раздел “Электронная подпись”:

Выбираем «Сертификат для подписи»:

Выбираем файлы для подписи и жмем «Подписать»:

Что под капотом? Процитирую с сайта: “Приложение создано на современном движке Electron, для вызова криптографических операций применяется библиотека OpenSSL. Совместимо с СКЗИ “КриптоПро CSP 4.0” и поддерживает все криптографические алгоритмы, реализованные в нем.” Для тех, кто ещё не в курсе Electron — это фреймворк для создания десктопных приложений на платформе node.js.

Сравним Trusted eSign с Rosa crypto tool:

+ Более удобный и красивый интерфейс

— Платная лицензия

Резюме

Подведем итог. В конце 2016 – начале 2017 года наметился неплохой прогресс в средствах по работе с электронной подписью под Linux. Информационная безопасность начинает поворачиваться к пользователю лицом, и с каждым годом требуется все меньше действий для такого простого действия, как подписать или зашифровать файл с использованием отечественных алгоритмов.

Хочется дополнительно отметить такое развитие отечественных продуктов, учитывая современный тренд на замену Windows на Linux в государственных и муниципальных организациях. В рамках этого тренда становится актуальным использование средств криптографической защиты информации под Linux. Хорошие и удобные продукты российских разработчиков помогут государственным организациям и структурам нормально работать и выполнять требования по импортозамещению.

Такое развитие не может не радовать, особенно когда это происходит под Linux.

- Откройте папку, куда были скачаны дистрибутивы «CSP» и «ЭЦП Browser plug-in». Кликните правой кнопкой мыши для вызова Тераминала.

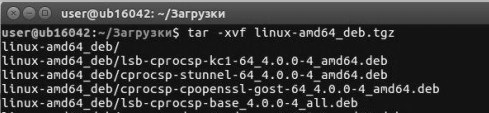

- Выполните команду tar -xvf linux-amd64_deb.tgz для распаковки архива.

С помощью утилиты alien, произведите установку модуля поддержки для JaCarta cprocsp-rdr-jacarta-3.6.1-3.6.407-1.x86_64.rpm.

Также установите пакет cprocsp-rdr-gui-gtk-64_4.0.0-4_amd64.deb.

Для этого выполните ряд команд (вместо многоточий нажмите на клавишу TAB):

- sudo dpkg -i cprocsp-rdr-pcsc-. cprocsp-rdr-rutoken-. ifd-rutokens_.

- sudo alien -kci cprocsp-rdr-jacarta-.

- sudo dpkg --no-force-overwrite -i cprocsp-rdr-jacarta-.

- sudo dpkg -i cprocsp-rdr-gui-.

Ввод серийного номера лицензии и установка сертификатов:

- Для просмотра информации о лицензии выполните команду cpconfig -license -view.

- Для ввода лицензии выполните команду cpconfig -license -set [серийный_номер].

Распаковка и установка «КриптоПро ЭЦП Browser plug-in».

- Перейдите в папку загрузок командой - cd ..

- Распакуйте ранее скачанный архив «ЭЦП Browser plug-in», введя команду tar -xvf cades_linux_. .

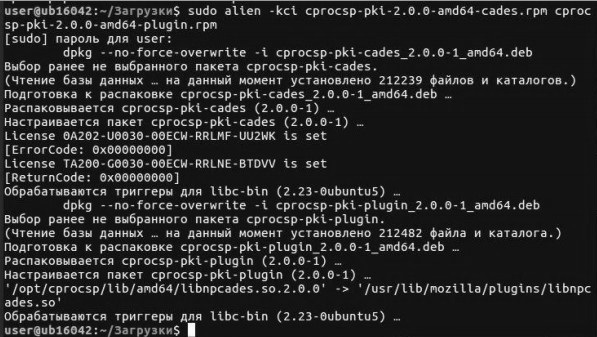

- Произведите установку пакетов посредством утилиты alien (сначала пакет *cades*, а после *plugin*) cd cades_linux_.

Проверить правильность настройки можно на тестовой странице проверки плагина.

Выполните предварительно команды в терминале под суперпользователем:

Для обновления списка доступных пакетов до последних изменений в репозитариях набрать следующее:

sudo apt-get update

Для обновления всех установленных пакетов программ:

sudo apt-get upgrade

Скачанные пакеты необходимо разархивировать:

После при помощи команды установить пакеты:

sudo sh install_gui.sh

При котором откроется терминал с возможностью установки через GUI.

Лучше поставить пакеты вручную:

sudo dpkg -i lsb-cprocsp-devel_4.0.0-5_all.deb

sudo dpkg -i cprocsp-curl-64_4.0.0-4_amd64.deb

sudo apt-get install libpangox-1.0-dev

sudo dpkg -i cprocsp-rdr-gui-gtk-64_4.0.0-4_amd64.deb

sudo dpkg -i cprocsp-rdr-rutoken-64_4.0.0-4_amd64.deb

sudo dpkg -i ifd-rutokens_1.0.1_amd64.deb

sudo dpkg -i lsb-cprocsp-base_4.0.0-4_all.deb

sudo dpkg -i lsb-cprocsp-capilite-64_4.0.0-4_amd64.deb

Для того чтобы установить драйверы Рутокен для Linux(Ubuntu), загрузите установочный файл. После завершения процесса установки подключите Рутокен к компьютеру.

2.1 Произвести установку в систему.

Для deb-based систем (Debian, Ubuntu, Linux Mint и др.) это библиотека libccid не ниже 1.3.11, пакеты pcscd и libpcsclite1. Для установки указанных пакетов запустите терминал и выполните команду:

sudo apt-get install libccid pcscd libpcsclite1

После выполнить установку пакета утилиты администрирования рутокен:

sudo dpkg -i ifd-rutokens_1.0.4_amd64.deb

Информация по установке

В редких случаях если не определяется Рутокен в утилите администрирования, необходимо перезагрузить систему, после данных манипуляций Рутокен должен определиться в системе.

Для обеспечения работоспособности электронных идентификаторов Рутокен ЭЦП ряде дистрибутивов GNU/Linux, может потребоваться добавить запись об устройстве в конфигурационный файл libccid. Расположение Info.plist в файловой системе:

GNU/Linux: /usr/lib/pcsc/drivers/ifd-ccid-bundle/Contents/Info.plist

Info.plist представляет собой текстовый файл, который открывается любым текстовым редактором с правами суперпользователя.

Для работы электронных идентификаторов Рутокен ЭЦП необходимо добавить в файл следующие строки (данные строки стандартно уже прописаны в Linux(Ubuntu), необходимо проверить есть ли такие данные, если нет то прописать):

Массив () Добавленная строка

ifdFriendlyName Aktiv Rutoken ECP

Установите утилиту pcsc_scan (обычно она входит в пакет pcsc-tools) и запустите ее. Если устройство работает корректно, то в логе утилиты присутствует устройство Aktiv Rutoken ECP:

sudo apt-get install pcsc-tools

3. Программа КриптоПро ЭЦП Browser plug-in предназначена для создания и проверки электронной подписи на веб-страницах. Чтобы установить КриптоПро ЭЦП Browser plug-in:

3.2 Разархивируйте пакеты с помощью команды:

3.3 Установить пакеты с помощью соответствующей команды:

Информация по возможным проблемам:

Если во время установки возникнут проблемы или ошибки, то выполнить: dpkg --force-overwrite -i <имя пакета>.deb

Проблема возникала с данным ниже пакетом, устраняется вводом команды в терминал:

dpkg --force-overwrite -i cprocsp-pki-cades_2.0.0_amd64.deb

Установить пакет alien:

sudo apt-get install alien

sudo alien -kci cprocsp-pki-2.0.0-amd64-cades.rpm

sudo alien -kci cprocsp-pki-2.0.0-amd64-plugin.rpm

При необходимости, раздать права на пакеты через команды в терминале:

sudo chmod 777 <имя пакета>.deb

Для пакетов установки:

sudo chmod 777 cprocsp-pki-2.0.0-amd64-cades.deb

sudo chmod 777 cprocsp-pki-2.0.0-amd64-plugin.deb

3.4 Также необходимо выполнить:

sudo dpkg -i cprocsp-pki-2.0.0-amd64-cades.deb

sudo dpkg -i cprocsp-pki-2.0.0-amd64-plugin.deb

Сертификат лучше получить через терминал вручную, так как поддержки ActiveX нет в UNIX

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -fqcn -verifyc

sudo /opt/cprocsp/bin/amd64/csptest -keyset -newkeyset -provtype 80 -cont '\\.\HDIMAGE\Test'

sudo /opt/cprocsp/bin/amd64/certmgr -inst -store uRoot -file certnew.p7b

4.1 Нажать кнопку выдать и необходимо чтобы Рутокен был подключен к устройству на которое выдается ключ и сертификат.

Выбрать устройство Рутокен:

Набрать Pin-код на устройство Рутокен, стандартные пароли к контейнеру 87654321 или 12345678.

Сформировать случайные числа при помощи нажатия клавиш и движениями мыши над этим окном:

5. Проверка работы плагина в браузере

Google Chrome Версия 61.0.3163.79 (Официальная сборка), (64 бит)

6. При подписывании в системе РМИС, выходит окно с подтверждением и с выбором сертификата:

6.1 Необходимо выбрать сертификат и нажать кн. Подписать.

6.2 Выйдет уведомление о успешном подписании: Выполнено! Отчет успешно подписан.

Где возможно через кнопку Загрузить, загрузить выбранный подписанный документ.

Файл протокола, который подписан возможно проверить через средства приложения VipNet CryptoFile (Windows) , нажать в приложении Открыть выбрать открыть подписанный файл в формате .pdf и выбрать протокол в формате .sig пример:

6.3 Сформировать отчет: Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider

Читайте также: