Как удалить active directory windows 10

Служба Active Directory удаляется из контроллера домена с помощью той же самой команды, которая используется для ее установки -Dcpromo.exe. Когда вы выполняете эту команду на компьютере, являющемся контроллером домена, мастер инсталляции Active Directory уведомит вас, что если вы выберете продолжение этой процедуры, то Active Directory будет деинсталлирована. Последовательность действий зависит от того, является ли контроллер домена, с которого вы удаляете Active Directory, последним контроллером домена в домене или нет. В этом разделе обсуждаются последствия удаления Active Directory.

Что происходит с контроллером домена, когда вы удаляете Active Directory? Удаляется база данных каталога, все услуги, необходимые для Active Directory, останавливаются и удаляются, создается локальная база данных SAM, и компьютер понижается до роли автономного сервера или сервера члена группы. Результат будет зависеть от того, является ли контроллер домена дополнительным контроллером домена или последним контроллером домена в домене или лесу.

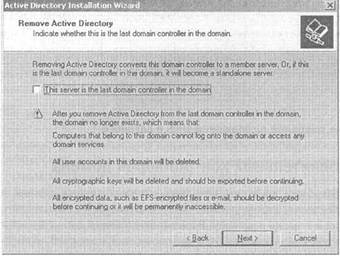

Чтобы удалить Active Directory из контроллера домена, напечатайте dcpromoв командной строке или в диалоговом окне Run. Вначале нужно определить, является ли контроллер домена дополнительным контроллером домена или последним контроллером домена в домене. На рисунке 6-16 показано окно соответствующего мастера.

Рис. 6-16. Опция удаления последнего контроллера домена

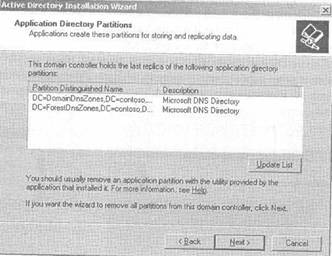

Затем мастер инсталляции Active Directory отобразит список всех разделов приложений каталога, найденных на контроллере домена. Если этот контроллер домена - последний в домене, то он является последним источником этих данных приложений. Возможно, что вы захотите защитить эти данные, прежде чем продолжать использование мастера, который удалит эти разделы. Если контроллер домена, из которого вы удаляете Active Directory, является также сервером DNS, то там будут находиться, по крайней мере, два раздела приложений каталога, в которых хранятся зонные данные. На рисунке 6-17 смотрите пример разделов приложений DNS каталога, найденных при деинсталляции Active Directory.

После того как вы подтвердите удаление прикладного раздела каталога, вас попросят ввести новый пароль для локальной учетной записи администратора. Затем появится окно Summary (Резюме), и удаление Active Directory завершится. Для окончания этого процесса вы должны перезапустить компьютер. После перезапуска компьютера он будет играть роль сервера-члена домена или автономного сервера.

Рис. 6-17. Удаление разделов приложений DNS в каталоге

Удаление дополнительных контроллеров домена

Удаление Active Directory из дополнительных контроллеров домена -не такое запутанное дело, как удаление Active Directory с последнего контроллера домена в домене или лесу. В случае удаления дополнительных контроллеров домена остаются реплики разделов каталога, хранящиеся на других контроллерах домена, так что фактически данные не будут потеряны. Множество интересных изменений происходит на контроллере домена при деинсталляции Active Directory.

- Все роли хозяина операций передаются другим контроллерам домена в домене.

- Папка Sysvol и все ее содержимое удаляется из контроллера домена.

- Объект NTDSSettings(Параметры настройки NTDS) и перекрестные ссылки удаляются.

- Служба DNS обновляется для удаления SRV записей контроллеров домена.

- Создается локальная база данных SAM для обработки локальной политики безопасности.

- Все службы, которые были запущены при установке Active Directory (например, Net Logon - Сетевой вход в систему), останавливаются.

Тип учетных записей компьютера изменяется с контроллера домена на сервер-член домена, и учетная запись компьютера перемещается из контейнера Domain Controllers (Контроллеры домена) в контейнер Computers (Компьютеры). Чтобы удалить Active Directory из дополнительного контроллера домена, вы должны войти в систему как член группы Domain Admins или Enterprise Admins.

Примечание. При удалении Active Directory с дополнительного контроллера домена удостоверьтесь, что в домене имеется другой доступный каталог GC. Каталоги GC требуются для пользовательского входа в систему, и эта роль не передается автоматически, как передаются роли хозяина операций.

Удаление последнего контроллера домена

При удалении последнего контроллера домена в домене происходят некоторые специфические события. При удалении последнего контроллера домена удаляется сам домен. Аналогично, если контроллер домена является последним в лесу, то лес также удаляется. События, связанные с удалением последнего контроллера домена в домене, включают следующее.

- Мастер инсталляции Active Directory проверяет, что не существует никаких дочерних доменов. Удаление Active Directory блокируется, если обнаружены дочерние домены.

- Если домен, который будет удален, является дочерним доменом, то организуется контакт с контроллером домена в родительском домене, и на него копируются изменения.

- Все объекты, связанные с этим доменом, удаляются из леса.

- Все объекты доверительных отношений на родительском контроллере домена удаляются.

- После того как Active Directory удалена, тип учетной записи компьютера изменяется с контроллера домена на автономный сервер. Сервер помещается в рабочую группу по имени Workgroup (Рабочая группа).

Административные разрешения, необходимые для удаления последнего контроллера домена в дочернем домене или в корневом домене дерева предполагают, что вы должны войти в систему как член группы Enterprise Admins (Администраторы предприятия) или предъявить сертификаты администратора предприятия в процессе выполнения мастера инсталляции Active Directory. Если вы удаляете Active Directory из последнего контроллера домена в лесу, вы должны войти в систему или как Administrator (Администратор), или как член группы Domain Admins (Администраторы домена).

Автоматическое удаление Active Directory

[Deinstall]

RebootOnSuccess=Yes

lsLastDCInDomain=No

AdministratorPassword=passivord

Passwo rd =password

UserName=Administrator

Мы рассмотрим пример корректного удаление роли Active Directory Domain Services для Windows Server 2012 / 2012 R2 / 2016 / 2019.

Процесс полного удаления разобьем на несколько этапов:

Подготовка системы

Если в нашей среде AD не один контроллер домена и мы не хотим удалять сам домен, а только один из его серверов со службой каталогов, стоит выполнить предварительные операции, чтобы минимизировать возможные проблемы.

Перенос ролей контроллера домена

Active Directory насчитывает 5 FSMO ролей, которые отвечают за корректную работу службы каталогов. Смотрим, на каких серверах запущены данные роли с помощью команд в Powershell:

Get-ADForest dmosk.local | ft DomainNamingMaster, SchemaMaster

Get-ADDomain dmosk.local | ft InfrastructureMaster, PDCEmulator, RIDMaster

* где dmosk.local — домен, для которого нужно узнать назначенные роли FSMO.

Если какие-то роли назначены на сервере, который планируется понизить, то необходимо с помощью команды типа:

Move-ADDirectoryServerOperationMasterRole <имя сервера, куда переносим> <название роли>

Проверка состояния AD

На любом из контроллеров домена вводим команду:

Понижение контроллера домена

Первым шагом понизим наш сервер до рядового сервера. Это можно сделать с помощью графического интерфейса, Powershell или командной строки.

Графика

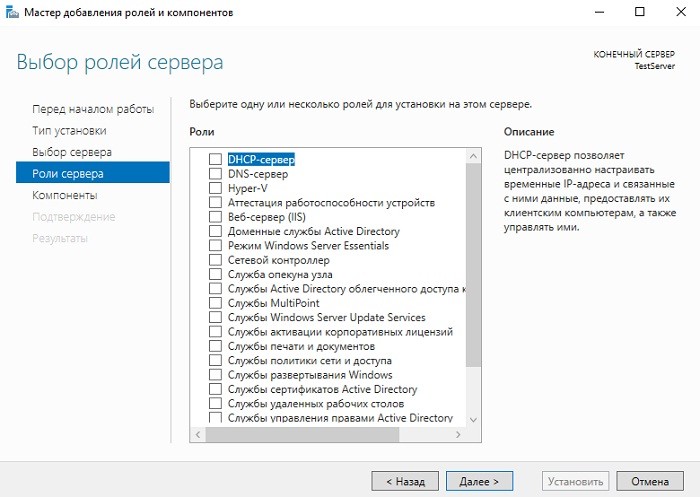

Открываем Диспетчер серверов и переходим в Управление - Удалить роли и компоненты:

Если откроется окно с приветствием, то просто нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

В окне «Выбор целевого сервера» выбираем сервер, для которого мы будем понижать уровень AD:

. и нажимаем Далее.

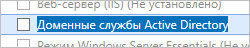

Снимаем галочку Доменные службы Active Directory. откроется окно в котором отобразится список компонентов для удаления — нажимаем Удалить компоненты:

Система вернет ошибку с предупреждением, что сначала нужно понизить AD — кликаем по ссылке Понизить уровень этого контроллера домена:

В следующем окне мы увидим предупреждение о том, что компьютер будет перезагружен и возможность принудительно понизить уровень — просто нажимаем Далее:

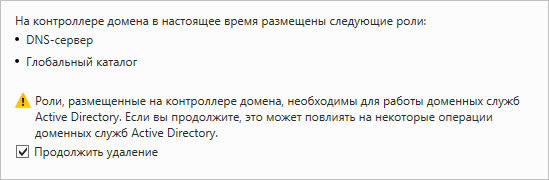

Система отобразит роли AD, которые будут удалены. Ставим галочку Продолжить удаление и нажимаем Далее:

Вводим дважды пароль учетной записи локального администратора, который будет использоваться после понижения до рядового сервера:

Кликаем по Понизить уровень:

Процесс займет какое-то время. После мы увидим «Уровень контроллера домена Active Directory успешно понижен»:

Сервер автоматически будет перезагружен.

Powershell

Открываем консоль Powershell от администратора и вводим:

Система запросит пароль для локальной учетной записи администратора, которая будет использоваться после понижения — задаем новый пароль дважды:

LocalAdministratorPassword: **********

Подтвердить LocalAdministratorPassword: **********

Мы получим предупреждение о перезагрузки сервера. Соглашаемся:

После завершения этой операции сервер будет автоматически перезапущен. Когда вы удалите доменные службы Active

Directory на последнем контроллере домена, этот домен перестанет существовать.

Вы хотите продолжить эту операцию?

[Y] Да - Y [A] Да для всех - A [N] Нет - N [L] Нет для всех - L [S] Приостановить - S [?] Справка

(значением по умолчанию является "Y"): A

Для выполнения команды уйдет некоторое время, после чего сервер уйдет в перезагрузку.

Удаление роли AD DS

После понижения сервера роль, по-прежнему, будет установлена. Для ее удаления мы также можем воспользоваться графической оболочкой или командной строкой.

Графика

В диспетчере серверов кликаем снова по Управление - Удалить роли и компоненты:

Среди серверов выбираем тот, на котором будем удалять роль:

* сервер может быть только один. Тогда выбираем его.

Снимаем галочку Доменные службы Active Directory, в открывшемся окне кликаем по Удалить компоненты:

Галочка для доменных служб будет снята:

. кликаем по Далее несколько раз.

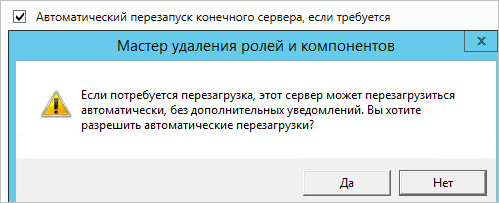

В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется и подтверждаем действие ответом Да:

Роль будет удалена, а сервер отправлен в перезагрузку.

Powershell

Запускаем Powershell от администратора и вводим:

Remove-WindowsFeature -Name AD-Domain-Services

ПРЕДУПРЕЖДЕНИЕ: Чтобы завершить удаление, вам необходимо перезапустить этот сервер.

Вывод сервера из домена

В случае, если у нас есть другие контроллеры домена, наш сервер останется в домене. При необходимости его окончательного вывода из эксплуатации, стоит вывести его из среды AD.

Графика

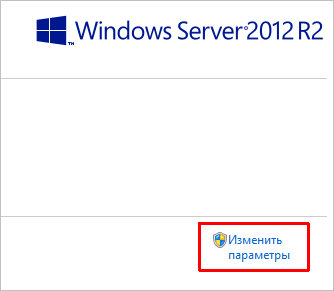

Открываем свойства системы (команда control system или свойства Компьютера) и кликаем по Изменить параметры:

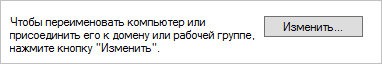

В открывшемся окне нажимаем на Изменить:

И переводим компьютер в рабочую группу:

* в данном примере в группу с названием WORKGROUP.

Система запросит логин и пароль от пользователя Active Directory, у которого есть права на вывод компьютеров из домена — вводим данные.

Если все сделано верно, мы должны увидеть окно:

После перезагружаем сервер или выключаем его.

Powershell

Запускаем Powershell от имени администратора и вводим:

Remove-Computer -UnjoinDomaincredential dmosk\master -PassThru -Verbose

* где dmosk\master — учетная запись в домене с правами вывода компьютеров из AD.

Соглашаемся продолжить, ознакомившись с предупреждением:

Подтверждение

Чтобы войти в систему на этом компьютере после его удаления из домена, вам потребуется пароль учетной записи локального

администратора. Вы хотите продолжить?

[Y] Да - Y [N] Нет - N [S] Приостановить - S [?] Справка (значением по умолчанию является "Y"): Y

Вопросы и ответы

Дополнительные сведения относительно понижения и удаления AD.

1. Как удалить дочерний домен?

Мы должны быть уверены, что в данном домене не осталось важных ресурсов предприятия. После необходимо по очереди удалить все контроллеры домена по данной инструкции. При удалении последнего сервера AD для дочернего домена, будет удален сам дочерний домен из леса.

2. Как понизить режим работы домена?

Данный режим не понизить — это односторонняя операция. Максимум, что можно сделать, это восстановить службу AD из резервной копии, когда режим был нужного уровня.

3. Что делать, если умер основной контроллер домена?

Рассмотрим несколько вариантов:

- Если есть резервная копия, восстанавливаемся из нее.

- Если в среде несколько контроллеров домена, захватываем FSMO-роли (подробнее в инструкции Управление FSMO ролями Active Directory с помощью Powershell) и вручную удаляем уже несуществующий контроллер. После можно поднять новый контроллер, сделав его резервным.

- Хуже, когда нет ни копий, ни второго контроллера. В таком случае, поднимаем новый контроллер, создаем новый лес, домен и переводим все компьютеры в него.

4. Что делать, если контроллер домена возвращает ошибку при понижении?

Самый лучший способ, разобраться с ошибкой, решив проблему, которая ее вызывает. Если это не удалось сделать, принудительно понижаем сервер командой:

развертывание домен Active Directory Services (AD DS) в Windows Server 2012 проще и быстрее, чем предыдущие версии Windows Server. Установка AD DS теперь выполняется на основе Windows PowerShell и интегрирована с диспетчером серверов. Сократилось количество шагов, необходимых для внедрения контроллеров домена в существующую среду Active Directory. Это упрощает процесс создания новой среды Active Directory и повышает его эффективность. В новом процессе развертывания AD DS сведена к минимуму вероятность ошибок, которые могут воспрепятствовать установке.

Кроме того, можно установить двоичные файлы роли сервера AD DS (то есть, роль сервера AD DS) на несколько серверов одновременно. Можно также удаленно запускать мастер установки AD DS на отдельном сервере. эти улучшения обеспечивают большую гибкость при развертывании контроллеров домена под управлением Windows Server 2012, особенно для крупномасштабных глобальных развертываний, в которых требуется развернуть несколько контроллеров домена в офисах в разных регионах.

Установка AD DS имеет следующие особенности:

Интеграция Adprep.exe в процесс установки доменных служб Active Directory. Трудоемкие задачи по подготовке существующей среды Active Directory, например необходимость использования разных учетных данных, копирования файлов Adprep.exe и входа в определенные контроллеры домена, упрощены или выполняются автоматически. Это ускоряет установку AD DS и снижает вероятность ошибок, которые могут воспрепятствовать повышению роли контроллера домена.

В средах, где предпочтительно выполнить команды adprep.exe до установки нового контроллера домена, команды adprep.exe можно по-прежнему выполнять отдельно от установки AD DS. Windows Server 2012 версия adprep.exe выполняется удаленно, поэтому можно выполнить все необходимые команды с сервера, на котором установлена 64-разрядная версия Windows Server 2008 или более поздней версии.

Новый процесс установки AD DS выполняется на основе Windows PowerShell и может быть инициирован удаленно. Новый процесс установки AD DS интегрирован с диспетчером сервера, что позволяет использовать для установки AD DS тот же интерфейс, что и для установки других ролей сервера. При использовании Windows PowerShell командлеты развертывания AD DS обеспечивают дополнительные функциональные возможности и повышенную гибкость. Варианты установки с помощью командной строки и графического интерфейса пользователя функционально эквивалентны.

Новый процесс установки AD DS включает проверку предварительных требований. Любые потенциальные ошибки можно обнаружить до начала установки. Условия возникновения ошибок можно заблаговременно устранить, предотвратив проблемы, связанные с неполным обновлением. Например, если нужно выполнить команду adprep /domainprep, мастер установки проверяет, достаточно ли у пользователя прав для выполнения операции.

Можно экспортировать сценарий Windows PowerShell, содержащий все параметры, заданные во время установки через графический интерфейс. По окончании установки или удаления можно экспортировать параметры в сценарий Windows PowerShell для использования при автоматическом выполнении той же операции.

Перед перезагрузкой выполняется репликация только критически важных данных. Новый переключатель позволяет разрешить репликацию некритических данных перед перезагрузкой. Дополнительные сведения см. в статье Аргументы командлета ADDSDeployment.

Мастер настройки доменных служб Active Directory

начиная с Windows Server 2012, мастер настройки служб домен Active Directory Services заменяет устаревшие мастер установки доменных служб Active Directory в качестве параметра пользовательского интерфейса для указания параметров при установке контроллера домена. Мастер настройки доменных служб Active Directory запускается после завершения работы мастера добавления ролей.

Устаревшие мастер установки доменных служб Active Directory (dcpromo.exe) являются устаревшими, начиная с Windows Server 2012.

В домен Active Directory Services (Level 100), ПРОЦЕДУРАХ пользовательского интерфейса показано, как запустить мастер добавления ролей, чтобы установить двоичные файлы роли сервера AD DS, а затем запустить мастер настройки служб домен Active Directory, чтобы завершить установку контроллера домена. В примерах Windows PowerShell показано, как выполнить оба этапа с помощью командлета развертывания AD DS.

Интеграция программы adprep.exe

начиная с Windows Server 2012, существует только одна версия Adprep.exe (нет 32-разрядной версии, adprep32.exe). команды Adprep запускаются автоматически при необходимости при установке контроллера домена, на котором выполняется Windows Server 2012 к существующему домену Active Directory или лесу.

Хотя операции Adprep выполняются автоматически, можно запускать программу adprep.exe отдельно. Например, если пользователь, устанавливающий AD DS, не является членом группы администраторов предприятия (необходимое условие для выполнения команды Adprep /forestprep), то может потребоваться выполнить команду отдельно. но только adprep.exe, если планируется обновление на месте первого Windows Server 2012 контроллера домена (иными словами, вы планируете обновление на месте операционной системы контроллера домена, на котором выполняется Windows Server 2012).

Adprep.exe находится в папке \суппорт\адпреп на установочном диске Windows Server 2012. Windows Server 2012ная версия средства adprep может выполняться удаленно.

Windows Server 2012ная версия adprep.exe может выполняться на любом сервере, на котором работает 64-разрядная версия Windows Server 2008 или более поздней версии. Требуется сетевое подключение сервера к хозяину схемы для леса и к хозяину инфраструктуры домена, для которого вы хотите добавить контроллер домена. Если какая-либо из этих ролей размещена на сервере под управлением Windows Server 2003, то программу Adprep необходимо запускать удаленно. Сервер, на котором запускается Adprep, необязательно должен быть контроллером домена. Он может быть присоединен к домену или входить в рабочую группу.

при попытке запустить Windows Server 2012ную версию adprep.exe на сервере, на котором выполняется Windows server 2003, появляется следующая ошибка:

Adprep.exe не является допустимым приложением Win32.

Сведения об устранении других ошибок, возвращаемых программой adprep.exe, см. в разделе Известные проблемы.

Проверка членства в группах в сопоставлении с ролями хозяина операций в Windows Server 2003

Для каждой команды (/forestprep, /domainprep или /rodcprep) Adprep проводит проверку членства в группах, чтобы определить, соответствуют ли указанные учетные данные учетной записи в определенных группах. Чтобы выполнить эту проверку, Adprep обращается к владельцу роли хозяина операций. Если хозяин операций работает под управлением Windows Server 2003 и, запуская программу adprep.exe, вы хотите гарантировать выполнение проверки членства в группах во всех случаях, вы должны указать параметры командной строки /user и /userdomain.

Параметры/User и/усердомаин являются новыми параметрами для Adprep.exe в Windows Server 2012. Эти параметры определяют, соответственно, имя учетной записи и домен пользователя, который запускает команду Adprep. Служебная программа командной строки adprep.exe не позволяет указывать один из параметров /userdomain или /user, пропуская другой.

Однако операции Adprep можно также выполнять в рамках установки AD DS с использованием Windows PowerShell или диспетчера серверов. В основе этих взаимодействий лежит та же реализация (adprep.dll), что и в основе adprep.exe. Windows PowerShell и диспетчер серверов используют отдельные учетные данные на входе, которые не устанавливают такие же требования, как adprep.exe. Используя Windows PowerShell или диспетчер серверов, можно передать в adprep.dll значение параметра /user, а параметр /userdomain пропустить. Если указан параметр/User, но/усердомаин не указан, то для выполнения проверки используется домен локального компьютера. Если компьютер не присоединен к домену, членство в группах проверить нельзя.

Если вы запускаете программу adprep.exe, не указывая параметры /user и /userdomain, и хозяин операций работает под управлением Windows Server 2003, то adprep.exe обращается к контроллеру домена в домене текущего пользователя, выполнившего вход в систему. Если учетная запись этого пользователя не является учетной записью домена, программа adprep.exe не сможет выполнить проверку членства в группах. Adprep.exe также не сможет выполнить проверку членства в группах, если используются учетные данные смарт-карты, даже если вы укажете оба параметра /user и /userdomain.

Если работа Adprep завершается успешно, никаких действий выполнять не нужно. Если работа Adprep завершилась ошибками доступа, укажите учетную запись с правильным членством. Дополнительные сведения см. в разделе Требования к учетным данным для выполнения программы adprep.exe и установки доменных служб Active Directory.

Синтаксис Adprep в Windows Server 2012

Для запуска программы Adprep отдельно от установки AD DS используйте следующий синтаксис:

Для более подробного ведения журнала используйте в команде параметр /logdsid. Файл adprep.log находится в папке %windir%\System32\Debug\Adprep\Logs.

Запуск Adprep с помощью смарт-карты

Windows Server 2012ная версия adprep.exe работает с использованием смарт-карты в качестве учетных данных, но нет простого способа указать учетные данные с помощью командной строки. Один из способов сделать это — получить учетные данные смарт-карты с помощью командлета PowerShell Get-Credential. Затем следует использовать имя пользователя из возвращенного объекта PSCredential, которое отображается как @@. . Паролем служит ПИН-код смарт-карты.

Программа adprep.exe требует указать параметр /userdomain, если параметр /user задан. Для учетных данных смарт-карты параметр /userdomain должен соответствовать домену учетной записи пользователя, которую представляет смарт-карта.

Команда adprep /domainprep /gpprep не выполняется автоматически

Команда adprep /domainprep /gpprep не выполняется в рамках установки AD DS. Эта команда устанавливает разрешения, необходимые для режима планирования результирующей политики. Подробнее об этой команде см. в статье 324392 базы знаний Майкрософт. Если команду нужно выполнить в вашем домене Active Directory, ее можно запустить отдельно от установки AD DS. Если команда уже была выполнена во время подготовки к развертыванию контроллеров домена, работающих под управлением Windows Server 2003 с пакетом обновления 1 или более поздней версии, запускать команду повторно не нужно.

контроллеры домена, работающие Windows Server 2012, можно безопасно добавить в существующий домен без запуска adprep/domainprep/гппреп, но режим планирования RSOP будет работать неправильно.

Проверка предварительных требований для установки доменных служб Active Directory

Предварительные требования, связанные с программой Adprep, включают, например, следующие.

- Проверка учетных данных Adprep: если нужно запустить программу Adprep, мастер установки проверяет, достаточно ли у пользователя прав для выполнения необходимых операций Adprep.

- Проверка доступности хозяина схемы: если мастер установки определит, что необходимо выполнить команду adprep /forestprep, он проверяет, подключен ли к сети хозяин схемы, и, если нет, завершается ошибкой.

- Проверка доступности хозяина инфраструктуры: если мастер установки определит, что необходимо выполнить команду adprep /domainprep, он проверяет, подключен ли к сети хозяин инфраструктуры, и, если нет, завершается ошибкой.

Другие проверки предварительных требований, которые были перенесены из прежнего мастера установки Active Directory (dcpromo.exe), включают следующее.

- Проверка имени леса: проверка того, является ли имя леса допустимым и не существует ли уже оно.

- Проверка NetBIOS-имени: проверка того, является ли указанное NetBIOS-имя допустимым и не конфликтует ли оно с существующими именами.

- Проверка путей к компонентам: проверка того, являются ли допустимыми пути к базе данных Active Directory, журналам и SYSVOL и достаточно ли для них свободного места на диске.

- Проверка имени дочернего домена: проверка того, являются ли имена родительского и нового дочернего доменов допустимыми и не конфликтуют ли они с существующими доменами.

- Проверка имени домена дерева: проверка того, является ли указанное имя домена в дереве допустимым и не существует ли уже оно.

Требования к системе

Для некоторых компонентов могут быть установлены дополнительные требования. например, функция клонирования виртуального контроллера домена требует, чтобы эмулятор PDC выполнял Windows Server 2012 и компьютер под управлением Windows Server 2012 с установленной ролью Hyper-V.

Известные проблемы

В этом разделе перечислены некоторые из известных проблем, влияющих на AD DS установки в Windows Server 2012. Дополнительные сведения об известных проблемах см. в разделе Устранение проблем при развертывании контроллера домена.

В этом случае можно обойти ошибку, либо запустив команду adprep /forestprep непосредственно на хозяине схемы, либо выполнив одну из следующих команд, которые разрешают передачу трафика WMI через брандмауэр Windows.

Для Windows Server 2008 или более поздней версии:

Для Windows Server 2003:

По завершении работы программы Adprep можно снова заблокировать трафик WMI, выполнив любую из следующих команд:

Чтобы отменить выполнение командлета Install-ADDSForest, можно нажать клавиши CTRL+C. Установка будет прекращена, и любые изменения состояния сервера будут отменены. Однако после выполнения команды отмены управление не вернется к Windows PowerShell и командлет может зависнуть на неопределенное время.

Установка дополнительного контроллера домена с использованием учетных данных смарт-карты завершится ошибкой, если целевой сервер не был присоединен к домену перед установкой.

Не удается подключиться к исходному контроллеру домена репликации имя исходного контроллера домена. (Исключение: ошибка при входе: неизвестное имя пользователя или неверный пароль)

Если вы присоедините целевой сервер к домену и затем проведете установку с использованием смарт-карты, то установка завершится успешно.

Модуль ADDSDeployment не поддерживает 32-разрядные процессы. если вы автоматизируем развертывание и настройку Windows Server 2012 с помощью скрипта, включающего командлет аддсдеплоймент, и любого другого командлета, который не поддерживает собственные 64-разрядные процессы, сценарий может завершиться ошибкой с ошибкой, указывающей на то, что не удается найти командлет аддсдеплоймент.

В этом случае нужно запустить командлет ADDSDeployment отдельно от командлета, который не поддерживает собственные 64-разрядные процессы.

в Windows Server 2012 под именем отказоустойчивой файловой системы имеется новая файловая система. Не храните базу данных Active Directory, файлы журнала или SYSVOL на томе данных, отформатированном под файловую систему Resilient File System (ReFS). Дополнительные сведения о ReFS см. в статье Создание файловой системы нового поколения для Windows: ReFS.

в диспетчер сервера серверы, выполняющие AD DS или другие роли сервера в установке server Core и обновленные до Windows Server 2012, роль сервера может отображаться с красным состоянием, даже если события и состояние собираются как ожидается. также могут повлиять серверы, на которых выполняется установка основных серверных компонентов предварительной версии Windows Server 2012.

Установка доменных служб Active Directory зависает, если ошибка мешает репликации критически важных данных

Если при установке AD DS будет обнаружена ошибка на этапе репликации критически важных данных, то установка может зависнуть на неопределенное время. Например, если сетевые ошибки мешают завершить репликацию критически важных данных, то установка не продолжится.

При установке с помощью диспетчера серверов страница хода установки может оставаться открытой, но ошибки на экране не отображаются и состояние процесса может не меняться около 15 минут. При использовании Windows PowerShell состояние процесса, отображаемое в окне Windows PowerShell, не будет меняться на протяжении более 15 минут.

В случае возникновения этой проблемы проверьте файл dcpromo.log в папке %systemroot%\debug на целевом сервере. Обычно файл журнала содержит сведения о повторяющихся сбоях репликации. Некоторые известные причины этой проблемы

Сетевые неполадки мешают репликации критически важных данных между целевым сервером, роль которого повышается, и исходным контроллером домена репликации.

Например, файл dcpromo.log может содержать следующие данные:

Поскольку в процессе установки попытки репликации критически важных данных повторяются бесконечное число раз, установка контроллера домена продолжится, если проблемы с сетью будут решены. Исследуйте проблему с сетью с использованием таких средств, как ipconfig, nslookup и netmon, если необходимо. Убедитесь, что существует подключение между контроллером домена, уровень которого вы повышаете, и партнером репликации, выбранным во время установки AD DS. Также убедитесь, что разрешение имен работает.

Требования для установки AD DS к сетевому подключению и разрешению имен проверяются во время проверки необходимых компонентов перед началом установки. Но некоторые ошибочные состояния могут возникнуть после выполнения проверки необходимых компонентов и до завершения установки, например если партнер репликации становится недоступным во время установки.

Во время установки контроллера домена репликации учетная запись локального администратора на целевом сервере указана для учетных данных установки, а пароль этой учетной записи совпадает с паролем учетной записи администратора домена. В этом случае можно завершить работу мастера установки и начать установку, прежде чем возникнет ошибка "доступ запрещен".

Например, файл dcpromo.log может содержать следующие данные:

Если причиной ошибки стало указание локальной учетной записи администратора и пароля, для восстановления необходимо повторно установить операционную систему, выполнить очистку метаданных учетной записи контроллера домена, установка которой завершилась с ошибками, а затем повторить попытку установки AD DS с использованием учетных данных администратора домена. Это ошибочное состояние не может быть исправлено перезапуском сервера, потому что сервер определит, что AD DS установлена, даже если установка не была успешна завершена.

Мастер настройки доменных служб Active Directory выдает предупреждение, когда указано ненормализованное DNS-имя

Если вы создаете новый домен или лес и указываете DNS-имя домена, содержащее ненормализованные международные символы, то мастер настройки доменных служб Active Directory отображает предупреждение о том, что DNS-запросы имени могут завершиться ошибкой. Хотя DNS-имя домена указывается на странице конфигурации развертывания, предупреждение позднее выводится на странице проверки предварительных требований в мастере.

Следующий пример поясняет одну из проблем, которая может возникнуть при использовании ненормализованного IDN-имени:

Если на странице проверки предварительных требований в мастере настройки доменных служб Active Directory появляется предупреждение, вернитесь на страницу конфигурации развертывания и укажите нормализованное DNS-имя домена. Если вы устанавливаете новый домен с помощью Windows PowerShell, укажите нормализованное DNS-имя для параметра -DomainName.

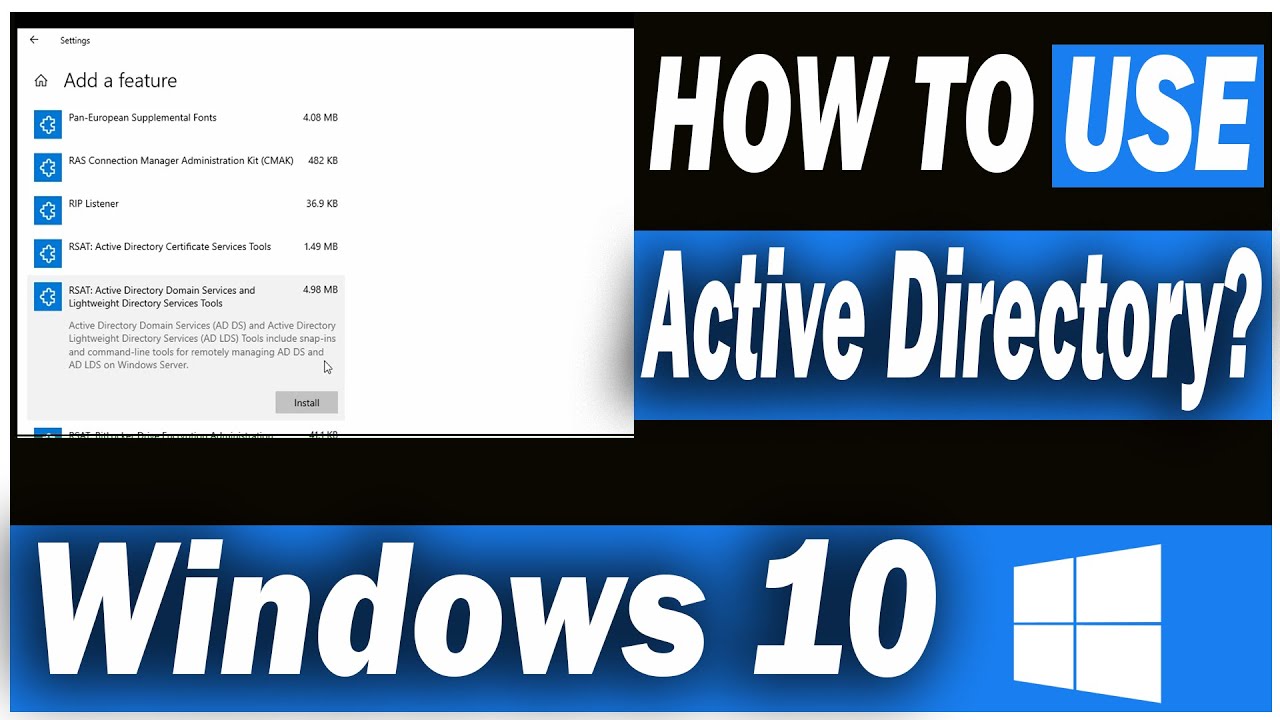

Системным администраторам важно знать, как включить оснастку Active Directory на ПК, работающем в Windows 10. Эта программа помогает защитить данные, управлять ими и контролировать функционирование объектов в своей сети. Для активации оснастки нужно скачать на ПК инструмент RSAT. Установить эту программу удастся только на компьютер, работающий на базе Professional или Enterprise Win 10.

Что такое Active Directory в Windows 10 и для чего это нужно

Компания «Майкрософт» разработала новую программу, позволяющую объединить все объекты сети (компьютеры, роутеры, принтеры, профили пользователей, серверы) в единую систему. Называется это хранилище — Active Directory или Активный каталог (сокращенно AD).

Для реализации этой программы нужен специальный сервер, вернее, контроллер домена. В нем будет храниться вся информация. Через него выполняется аутентификация (через протокол Kerberos) пользователей и различных устройств в сети. Контроллер домена будет мониторить доступ к объектам своей сети, то есть разрешать запрашиваемое действие или, наоборот, блокировать его.

Использование Active Directory имеет ряд преимуществ. Эта программа обеспечивает безопасную работу, упрощает взаимодействие различных объектов одной сети. С помощью AD можно ограничить ряд функций для определенных пользователей. Данные, хранящиеся на таком сервере, защищены от внешнего доступа. Службы AD обеспечивают удобный обмен файлами (на основе технологии DFS), объединяют все объекты в одну систему (поддерживается стандарт LDAP). Возможна интеграция с Windows Server через протокол RADIUS.

Программу Active Directory можно использовать на базе профессиональной редакции Win10. Существует специальный инструмент управления доменами (оснастка ADUC), позволяющий адаптировать AD к своей ОС. Этот адаптер позволяет контролировать и управлять объектами сети. Прежде чем использовать ADUC, рекомендуется установить сервис RSAT, включающий Командную строчку, Power Shell, а также средства удаленного администрирования сервера.

Важно! Active Directory выступает в роли каталога, хранилища информации о пользователях и инфраструктуре сети. Реализация этого проекта осуществляется через контроллер домена. Это сервер контролирует доступ (разрешает или блокирует запросы) к объектам своей сети. AD рекомендуется использовать для больших компаний.

Где скачать и как установить

Вначале нужно выполнить установку RSAT на свой ПК. По умолчанию этот инструмент в Win 10 отсутствует. С помощью RSAT удастся дистанционно управлять объектами сети с использованием Диспетчера серверов. Этот сервис нельзя загрузить на ноутбук, работающий на основе Домашней или Стандартной версии. RSAT разрешается скачивать на мощные ПК, имеющие Профессиональную или Корпоративную редакцию Win 10.

Как самостоятельно скачать RSAT:

- найти «Remote Server Administration Tools» (для конкретной редакции Win 10);

- выбрать пакет, соответствующий конкретной разрядности (х64 или х86);

- нажать на Download;

- добавить RSAT на свой ПК;

- в ходе установки активировать инсталляцию сопутствующих обновлений;

- в конце перезапустить ПК.

Завершив скачивание RSAT, рекомендуется выполнить активацию этого средства на своем ПК:

- вызвать Control Panel;

- отыскать подпункт «Programs and Features»;

- появится окошко «Win Feature»;

- отыскать «Remote Server Administration Tools»;

- раскрыть ветку;

- найти «Role Administration Tools»;

- пометить птичкой «AD DS and AD LDS Tools» и другие строчки в этой ветке (должны быть активными по умолчанию);

- выделить «AD DS Tools» и нажать на «ОК».

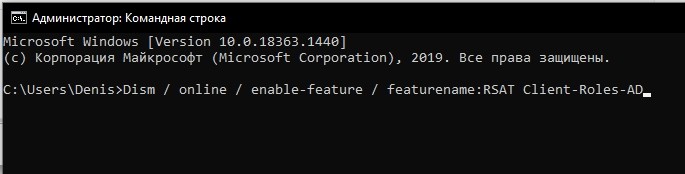

Установку ADUC удастся выполнить из «Командной строчки с помощью таких команд:

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD»;

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD-DS»;

- «Dism / online / enable-feature / featurename:RSAT Client-Roles-AD-DS-SnapIns».

Важно! После скачивания инструментов нужно вызвать Панель управления и зайти в подпункт «Administrative Tools». Там должна появиться новая опция под названием «Active Directory Users and Computers». После появления этого инструмента разрешается подсоединиться к контроллеру. Выполнить это действие пользователь сможет самостоятельно.

Подключение консоли ADUC к домену из рабочей группы

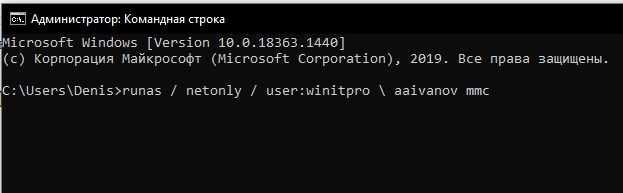

Как подсоединиться к контроллеру со своего ПК:

- выполнить команду запуска оснастки от имени другого пользователя;

- ввести: «runas / netonly / user:winitpro \ aaivanov mmc»;

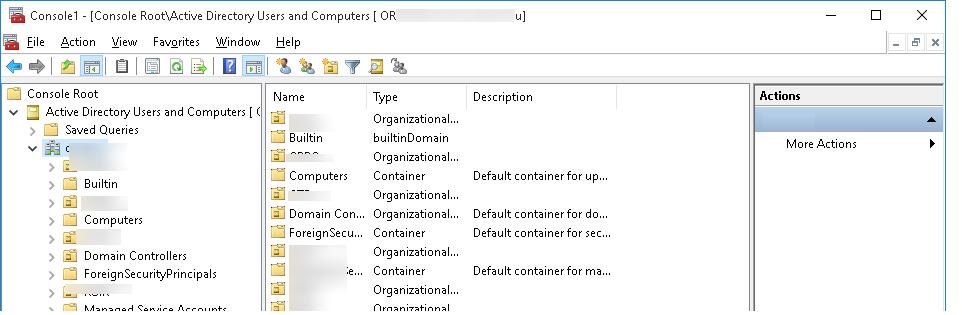

- появится окошко «MMC»;

- открыть в окошке «File»;

- выбрать «Add / Remove Snap In»;

- откроется окошко «Add or Remove Snap In»;

- в левом списке «Snap in» этого окошка отыскать «Active Directory Users and Computers»;

- перенести найденный инструмент в правый список «Console Root»;

- после перенесения кликнуть по «Active Directory Users and Computers»;

- появится всплывающее меню;

- выбрать «Change domain»;

- указать название своего домена;

- подключить ADUC к доменному контроллеру.

Основные понятия, встречающиеся в ходе работы

В процессе активации инструментов встречаются такие термины:

- forests (леса) — элементы структуры AD, содержащие домены;

- DNS — доменное имя, разрешенное в AD;

- сервер — компьютер (выполняющий определенные функции в домене);

- Domain Controller — контроллер домена (сервер, внутри которого находится хранилище Data Store — каталог, к которому поступают запросы от пользователей);

- домен — элемент AD, включающий объекты (ПК, принтеры, профили пользователей) сети.

Возможные проблемы

В процессе активации AD и RSAT может возникнуть ряд трудностей, например, заранее не активирована опция запуска программ от имени иного пользователя. К тому же надо помнить, что средство удаленного управления невозможно установить на ПК, работающем на Домашней или Стандартной версии Win 10. Инструмент RSAT удастся добавить только в Корпоративную или Профессиональную ОС.

Находится это средство на сайте «Майкрософт». Разработчики предлагают программы для конкретной версии Win 10. Если тип редакции не указан, нужно использовать RTM (полный выпуск ОС Виндовс) для скачивания RSAT.

Для того чтобы загрузить дополнительные компоненты для работы на удаленном сервере, не нужно искать специальное ПО. Выполнить это действие удастся с помощью Мастера Add Features Wizard. Рекомендуется заранее добавить дублер контроллера домена для предупреждения возможных сбоев в работе.

Основные принципы работы

Инструмент Active Directory является главным узлом инфраструктуры, выполняющим управление объектами в сети и контролирующим доступ к ним. В случае отказа AD все устройства и серверы будут недоступны. Обезопасить систему от подобной проблемы можно с помощью одного или нескольких дублирующих контроллеров доменов.

Читайте также: