Как создать правило в брандмауэре windows 10

Брандмауэр Защитника Windows был добавлен компанией Майкрософт с целью увеличения безопасности пользователей в целом. Ещё с первых версий был создан функционал с возможностью добавления программ и различных приложений в исключения брандмауэра. Всё потому что существует не мало необходимых программ, которые не принимает брандмауэр.

Данная статья покажет как добавить программу в исключение брандмауэра Windows 10. А также рассмотрим как изменить разрешение взаимодействия с приложением или компонентом в брандмауэре Защитника Windows 10. Бывает намного легче полностью отключить брандмауэр в Windows 10 и проверить работает ли нужная программа.

Как разрешить приложение в брандмауэре

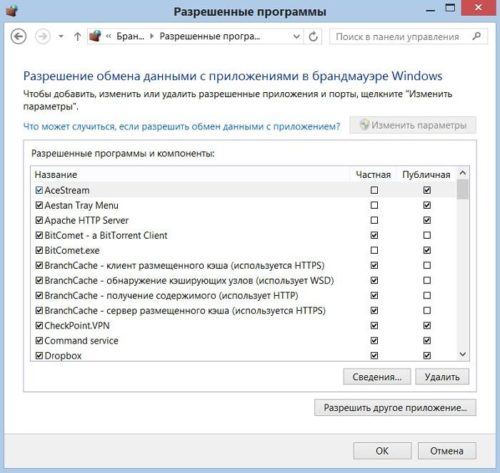

При запуске новых программ выскакивает окно брандмауэра, в котором пользователю предлагается разрешить или запретить обмен данными с приложениями. Если же пользователь ошибочно выберет не правильный вариант, изменить своё решение именно в этих настройках.

Как добавить приложение в исключение брандмауэра Windows 10

Добавление исключений в брандмауэр Windows происходит путем создания правил входящих и исходящих подключений. Есть возможность создать правило подключения как для программы, так и для порта. Поскольку иногда появляется необходимость разрешить определенный порт для конкретного приложения.

- Запускаем окно брандмауэра Windows 10 выполнив команду firewall.cpl в окне Win+R.

- Открываем Мониторинг брандмауэра Защитника Windows в режиме повышенной безопасности выбрав в разделах брандмауэра пункт Дополнительные параметры.

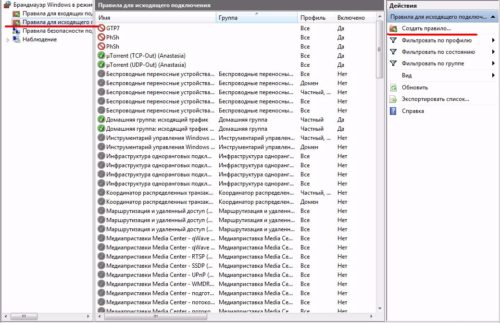

- Дальше переходим в пункт Правила для входящих подключений или Правила для исходящего подключения и нажимаем кнопку Создать правило.

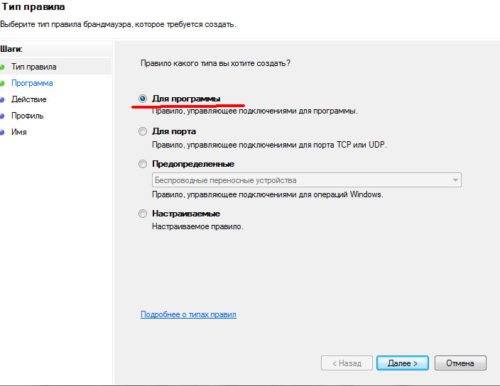

- В открывшимся окне выбираем какого типа правило Вы хотите создать, в нашем случае выбираем Для программы и нажимаем Далее.

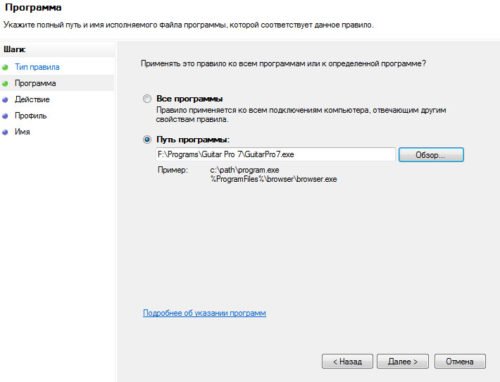

- Следующим шагом необходимо указать путь программы нажав кнопку Обзор и нажать Далее.

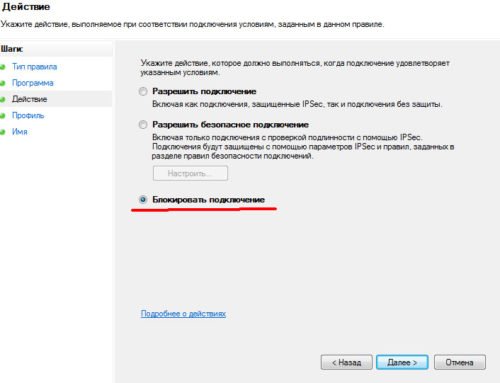

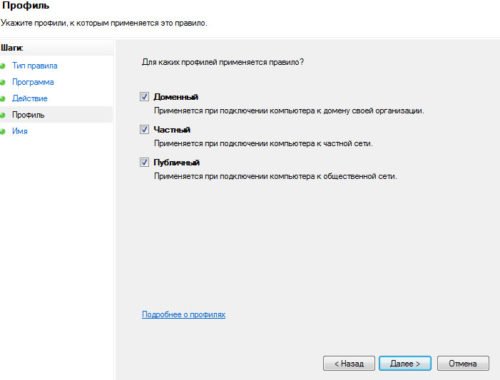

- Последними шагами будет указание действия, когда подключение удовлетворяет указанным условиям, выбор профилей к которым применяется правило и указание имени нового правила.

При создании неверного правила брандмауэра или же когда подключение блокируется правилом брандмауэра Windows в пользователей есть возможность отключить или вовсе удалить проблемное правило. Для этого нужно со списка правил найти ненужное правило и в контекстном меню выбрать пункт отключить правило или удалить.

Брандмауэр вместе с обновленным Защитником в Windows 10 является полезным средством защиты системы в целом. Поэтому мы не рекомендуем полностью отключать брандмауэр. Более простым способом решения ситуации с не работоспособностью приложений из-за брандмауэра есть добавления исключений путем создания правил входящих и исходящих подключений.

В этой статье мы разобрались как добавить программу в исключение брандмауэра Windows 10. А также рекомендуем обратить внимание на пункт инструкции как разрешить приложение в брандмауэре, поскольку возможно при автоматическом выскакивании запроса был выбран не правильный вариант.

Многие пользователи пренебрежительно относятся к встроенному файерволу, считая его неэффективным. Вместе с тем, данный инструмент позволяет значительно повысить уровень безопасности ПК с помощью простых инструментов. В отличие от сторонних (особенно бесплатных) программ, брандмауэр довольно легок в управлении, имеет дружественный интерфейс и понятные настройки.

Добраться до раздела опций можно из классической «Панели управления» Windows.

-

Вызываем меню «Выполнить» комбинацией клавиш Windows+R и вводим команду

Типы сетей

Различают два типа сетей: частные и общественные. Первыми считаются доверенные подключения к устройствам, например, дома или в офисе, когда все узлы известны и безопасны. Вторыми – соединения с внешними источниками через проводные или беспроводные адаптеры. По умолчанию общественные сети считаются небезопасными, и к ним применяются более строгие правила.

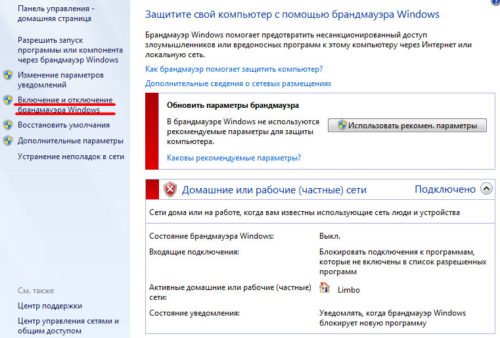

Включение и отключение, блокировка, уведомления

Активировать брандмауэр или отключить его можно, перейдя по соответствующей ссылке в разделе настроек:

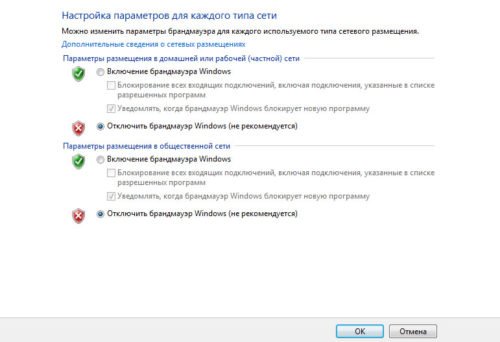

Здесь достаточно поставить переключатель в нужное положение и нажать ОК.

Блокировка подразумевает запрет всех входящих подключений, то есть любые приложения, в том числе и браузер, не смогут загружать данные из сети.

Уведомления представляют собой особые окна, возникающие при попытках подозрительных программ выйти в интернет или локальную сеть.

Функция отключается снятием флажков в указанных чекбоксах.

Сброс настроек

Данная процедура удаляет все пользовательские правила и приводит параметры к значениям по умолчанию.

Сброс обычно производится при сбоях в работе брандмауэра в силу различных причин, а также после неудачных экспериментов с настройками безопасности. Следует понимать, что и «правильные» опции также будут сброшены, что может привести к неработоспособности приложений, требующих подключения к сети.

Взаимодействие с программами

Данная функция позволяет разрешить определенным программам подключение к сети для обмена данными.

Этот список еще называют «исключениями». Как с ним работать, поговорим в практической части статьи.

Правила

Правила – это основной инструмент брандмауэра для обеспечения безопасности. С их помощью можно запрещать или разрешать сетевые подключения. Эти опции располагаются в разделе дополнительных параметров.

Правила безопасности позволяют производить подключения с использованием IPSec – набора специальных протоколов, согласно которым проводится аутентификация, получение и проверка целостности полученных данных и их шифрование, а также защищенная передача ключей через глобальную сеть.

В ветке «Наблюдение», в разделе сопоставления, можно просматривать информацию о тех подключениях, для которых настроены правила безопасности.

Профили

Профили представляют собой набор параметров для разных типов подключений. Существуют три их типа: «Общий», «Частный» и «Профиль домена». Мы их расположили в порядке убывания «строгости», то есть уровня защиты.

При обычной работе эти наборы активируются автоматически при соединении с определенным типом сети (выбирается при создании нового подключения или подсоединении адаптера – сетевой карты).

Практика

Мы разобрали основные функции брандмауэра, теперь перейдем к практической части, в которой научимся создавать правила, открывать порты и работать с исключениями.

Создание правил для программ

Как мы уже знаем, правила бывают входящие и исходящие. С помощью первых настраиваются условия получения трафика от программ, а вторые определяют, смогут ли они передавать данные в сеть.

-

В окне «Монитора» («Дополнительные параметры») кликаем по пункту «Правила для входящих подключений» и в правом блоке выбираем «Создать правило».

С помощью «Проводника» ищем исполняемый файл целевого приложения, кликаем по нему и нажимаем «Открыть».

Исходящие правила создаются аналогично на соответствующей вкладке.

Работа с исключениями

Добавление программы в исключения брандмауэра позволяет быстро создать разрешающее правило. Также в этом списке можно настроить некоторые параметры – включить или отключить позицию и выбрать тип сети, в которой она действует.

Правила для портов

Такие правила создаются точно так же, как входящие и исходящие позиции для программ с той лишь разницей, что на этапе определения типа выбирается пункт «Для порта».

Наиболее распространенный вариант применения – взаимодействие с игровыми серверами, почтовыми клиентами и мессенджерами.

Заключение

Сегодня мы познакомились с брандмауэром Windows и научились использовать его основные функции. При настройке следует помнить о том, что изменения в существующих (установленных по умолчанию) правилах могут привести к снижению уровня безопасности системы, а излишние ограничения – к сбоям в работе некоторых приложений и компонентов, не функционирующих без доступа к сети.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Защитник Windows Брандмауэр с расширенными службами безопасности обеспечивает фильтрацию сетевого трафика на основе хостов и блокирует несанкционированный сетевой трафик, который втекает в локальное устройство или выходит из него. Настройка брандмауэра Windows на основе следующих методов поможет оптимизировать защиту устройств в сети. Эти рекомендации охватывают широкий спектр развертывания, включая домашние сети и корпоративные настольные и серверные системы.

Чтобы открыть Windows брандмауэра, перейдите в меню Пуск, выберите Выполнить, введите WF.msc, а затем выберите ОК. См. также open Windows брандмауэр.

Сохранение параметров по умолчанию

При первом Защитник Windows брандмауэре можно увидеть параметры по умолчанию, применимые к локальному компьютеру. Панель Обзор отображает параметры безопасности для каждого типа сети, к которой устройство может подключиться.

Рис. 1. Защитник Windows брандмауэра

Профиль домена. Используется для сетей, в которых существует система проверки подлинности учетных записей в отношении контроллера домена (DC), например Azure Active Directory DC

Частный профиль. Предназначен для и лучше всего используется в частных сетях, таких как домашняя сеть

Общедоступный профиль: разработан с учетом более высокой безопасности для общедоступных сетей, таких как Wi-Fi точки доступа, кафе, аэропорты, гостиницы или магазины

Просмотр подробных параметров для каждого профиля правой кнопкой мыши верхнего уровня брандмауэра Защитник Windows с узлом Advanced Security в левой области, а затем выбор свойств.

Поддержание параметров по умолчанию в Защитник Windows брандмауэра по мере возможности. Эти параметры предназначены для обеспечения безопасности устройства для использования в большинстве сетевых сценариев. Одним из ключевых примеров является поведение блока по умолчанию для входящие подключения.

Рис. 2. Параметры исходящие и исходящие по умолчанию

Чтобы обеспечить максимальную безопасность, не измените параметр Блокировка по умолчанию для входящего подключения.

Дополнительные функции по настройке базовых параметров брандмауэра см. в Windows брандмауэра и настройка поведения по умолчанию и контрольного списка: Настройкабазового брандмауэра Параметры .

Понимание приоритета правил для входящие правила

Во многих случаях следующим шагом для администраторов будет настройка этих профилей с помощью правил (иногда называемых фильтрами), чтобы они могли работать с приложениями пользователей или другими типами программного обеспечения. Например, администратор или пользователь могут добавить правило для размещения программы, открыть порт или протокол или разрешить предопределяемого типа трафика.

Это можно выполнить, щелкнув правой кнопкой мыши правила входящие или исходящиеправила , и выбрав новое правило. Интерфейс для добавления нового правила выглядит так:

Рис. 3. Мастер создания правил

Эта статья не охватывает пошаговую конфигурацию правил. Общие рекомендации по созданию политики см. в Windows брандмауэре с расширенным руководством по развертыванию безопасности.

Во многих случаях для работы приложений в сети требуется разрешить определенные типы входящий трафик. Администраторам следует помнить о следующих правилах приоритета при допустив эти входящие исключения.

Явно определенные правила разрешить будут иметь приоритет над параметром блокировки по умолчанию.

Явные правила блокировки будут иметь приоритет над любыми противоречивыми правилами допуска.

Более конкретные правила будут иметь приоритет над менее конкретными правилами, за исключением случаев явных правил блокировки, как упоминалось в 2. (Например, если параметры правила 1 включают диапазон IP-адресов, в то время как параметры правила 2 включают один IP-адрес, правило 2 будет иметь приоритет.)

Из-за 1 и 2 важно при разработке набора политик убедиться, что не существует других явных правил блокировки, которые могли бы случайно перекрываться, тем самым предотвращая поток трафика, который вы хотите разрешить.

Общая практика обеспечения безопасности при создании входящие правила должна быть максимально конкретной. Однако, когда необходимо ввести новые правила, использующие порты или IP-адреса, по возможности следует использовать последовательные диапазоны или подсети, а не отдельные адреса или порты. Это позволяет избежать создания нескольких фильтров под капотом, снижает сложность и помогает избежать ухудшения производительности.

Защитник Windows Брандмауэр не поддерживает традиционное упорядочение правил, назначенное администратором. Эффективный набор политик с ожидаемым поведением может быть создан с помощью нескольких, последовательных и логических правил, описанных выше.

Создание правил для новых приложений перед первым запуском

Правила входящие разрешимые

При первом установке сетевые приложения и службы выдают прослушивающий вызов, указывая необходимые для правильного функционирования сведения о протоколе и порте. Поскольку в брандмауэре по умолчанию Защитник Windows блокировка, необходимо создать правила входящие исключения, чтобы разрешить этот трафик. Обычно приложение или сам установщик приложения добавляют это правило брандмауэра. В противном случае пользователю (или администратору брандмауэра от имени пользователя) необходимо вручную создать правило.

Если нет активного приложения или правила допуска, определенного администратором, диалоговое окно будет побуждать пользователя разрешить или заблокировать пакеты приложения при первом запуске приложения или попытках связаться в сети.

Если у пользователя есть разрешения администратора, они будут вызваны. Если они отвечают "Нет" или отменяют запрос, будут созданы правила блокировки. Обычно создаются два правила, по одному для трафика TCP и UDP.

Если пользователь не является локальным администратором, он не будет вызван. В большинстве случаев будут созданы правила блокировки.

В любом из указанных выше сценариев после добавлений эти правила должны быть удалены, чтобы снова создать запрос. Если нет, трафик будет по-прежнему заблокирован.

Параметры брандмауэра по умолчанию предназначены для безопасности. Разрешение всех входящие подключения по умолчанию представляет сеть для различных угроз. Поэтому создание исключений для входящие подключения из стороненного программного обеспечения должно определяться доверенными разработчиками приложений, пользователем или администратором от имени пользователя.

Известные проблемы с автоматическим созданием правил

При разработке набора политик брандмауэра для сети лучше всего настроить правила допуска для любых сетевых приложений, развернутых на хост-сайте. Наличие этих правил перед первым запуском приложения поможет обеспечить бесперебойное впечатление.

Отсутствие этих постановок не обязательно означает, что в конечном итоге приложение не сможет общаться в сети. Однако для поведения, задействованного в автоматическом создании правил приложения во время работы, требуются взаимодействие пользователей и административные привилегии. Если предполагается, что устройство будет использоваться не административными пользователями, следует следовать лучшим практикам и предоставить эти правила перед первым запуском приложения, чтобы избежать непредвиденных проблем с сетью.

Чтобы определить, почему некоторые приложения не могут общаться в сети, ознакомьтесь со следующими словами:

Пользователь с достаточными привилегиями получает уведомление о запросе, извещение о том, что приложению необходимо внести изменения в политику брандмауэра. Не до конца понимая запрос, пользователь отменяет или отклоняет запрос.

Пользователю не хватает достаточных привилегий, поэтому ему не предложено разрешить приложению вносить соответствующие изменения в политику.

Объединение локальной политики отключено, что не позволяет приложению или сетевой службе создавать локальные правила.

Создание правил приложения во время работы также может быть запрещено администраторами с помощью Параметры приложения или групповой политики.

Рис. 4. Диалоговое окно для доступа

Создание локальных правил слияния политик и приложений

Правила брандмауэра можно развернуть:

- Локальное использование оснастки Брандмауэра (WF.msc)

- Локальное использование PowerShell

- Удаленное использование групповой политики, если устройство является членом Active Directory Name, System Center Configuration Manager (SCCM) или Intune (с помощью рабочей группы).

Параметры объединения правил контролируют возможность объединения правил из различных источников политики. Администраторы могут настраивать различные действия слияния для профилей домена, частных и общедоступных.

Параметры объединения правил позволяют местным администраторам создавать собственные правила брандмауэра в дополнение к правилам групповой политики.

Рис. 5. Параметр слияния правил

В поставщике услуг конфигурации брандмауэраэквивалентным параметром является AllowLocalPolicyMerge. Этот параметр можно найти в каждом соответствующем узле профиля, DomainProfile, PrivateProfileи PublicProfile.

Если объединение локальных политик отключено, для любого приложения, которое нуждается в входящие подключения, требуется централизованное развертывание правил.

Администраторы могут отключить LocalPolicyMerge в средах с высокой безопасностью, чтобы обеспечить более жесткий контроль над конечными точками. Это может повлиять на некоторые приложения и службы, которые автоматически создают локализованную политику брандмауэра при установке, как было рассмотрено выше. Чтобы эти типы приложений и служб работали, администраторы должны централизованно нажимать правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления).

CSP брандмауэра и CSP политики также имеют параметры, которые могут повлиять на объединение правил.

В качестве наилучшей практики важно перечислять и логить такие приложения, в том числе сетевые порты, используемые для связи. Как правило, на веб-сайте приложения можно найти, какие порты должны быть открыты для данной службы. Для более сложных или клиентского развертывания приложений может потребоваться более тщательный анализ с помощью средств захвата сетевых пакетов.

Как правило, для обеспечения максимальной безопасности администраторы должны использовать исключения брандмауэра только для приложений и служб, которые должны служить законным целям.

Использование шаблонов подпольных карт, таких как *C:*\teams.exe, * не поддерживается в правилах приложения. В настоящее время мы поддерживаем только правила, созданные с использованием полного пути к приложению(ы).

Знать, как использовать режим "экраны" для активных атак

Важной функцией брандмауэра, используемой для уменьшения ущерба во время активной атаки, является режим "экраны вверх". Это неофициальный термин со ссылкой на простой метод, который администратор брандмауэра может использовать для временного повышения безопасности перед лицом активной атаки.

Защита может быть достигнута **** путем проверки блокировки всех входящих подключений, в том числе в списке разрешенных параметров приложений, найденных в приложении Windows Параметры или в устаревшем файлеfirewall.cpl.

Рис. 6. Windows параметров App/Безопасность Windows/Firewall Protection/Network Type

Рис. 7. Устаревшие firewall.cpl

По умолчанию брандмауэр Защитник Windows все, если не создано правило исключения. Этот параметр переопределяет исключения.

Например, функция Remote Desktop автоматически создает правила брандмауэра при включенной функции. Однако при активном использовании нескольких портов и служб на хост можно вместо отключения отдельных правил использовать режим экранов, чтобы заблокировать все входящие подключения, переопределив предыдущие исключения, включая правила удаленного рабочего стола. Правила удаленного рабочего стола остаются неизменными, но удаленный доступ не будет работать до тех пор, пока активируется экран.

После того, как чрезвычайная ситуация будет восстановлена, разбей параметр для восстановления регулярного сетевого трафика.

Создание исходящие правила

Вот несколько общих рекомендаций по настройке исходящие правила.

Конфигурация заблокированных для исходящие правил по умолчанию может рассматриваться для определенных высокобезопасной среды. Однако конфигурация входящие правила никогда не должна быть изменена таким образом, чтобы разрешить трафик по умолчанию.

Рекомендуется разрешить исходящие по умолчанию для большинства развертывания для упрощения развертывания приложений, если только предприятие не предпочитает жесткие меры безопасности над удобством использования.

В средах с высокой безопасностью администратор или администраторы должны пройти инвентаризацию всех приложений, охватывающих предприятия. Записи должны включать, требуется ли используемое приложение подключение к сети. Администраторам необходимо создать новые правила, специфические для каждого приложения, которое нуждается в сетевом подключении, и централизованно нажать эти правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления).

Для задач, связанных с созданием исходящие правила, см. в списке Контрольный список: Создание исходящие правила брандмауэра.

Документировать изменения

При создании правила входящие или исходящие следует указать сведения о самом приложении, используемом диапазоне порта и важных заметках, таких как дата создания. Правила должны быть хорошо документированы для удобства проверки как вами, так и другими администраторами. Мы настоятельно рекомендуем упростить работу по пересмотру правил брандмауэра на более поздней дате. И никогда не создавайте ненужные дыры в брандмауэре.

Встроенный брандмауэр Windows предоставляет возможность создавать мощные правила.

Вы можете блокировать программам доступ к сети Интернет, ограничивать трафик на определенные порты и IP-адреса, а также многое другое не устанавливая файрвол от стороннего производителя.

Брандмауэр включает в себя три различных профиля, с помощью которых вы можете настраивать различные правила для частных и общественных сетей.

Доступ к интерфейсу

Чтобы открыть окно настроек брандмауэра в Windows 8 из боковой панели выберите «Поиск» в его строке наберите слово «Брандмауэр» в категории «Параметры» слева нажмите «Брандмауэр Windows».

Это же окно можно открыть другим способом: примените комбинацию клавиш и в окне «Выполнить» наберите «firewall.cpl» и нажмиете «ок»

далее на боковой панели ссылку «Дополнительные параметры».

Настройка сетевых профилей

Брандмауэр Windows использует три различных профиля:

• Профиль домена: используется, когда компьютер подключен к домену.

• Частный профиль: Используется при подключении к частной сети, такие, как работа или домашняя сеть.

• Общий: Используется при подключении к сетям общего пользования, такие как публичный Wi-Fi, точки доступа или прямое подключение к Интернету.

Можно включить сразу несколько профилей, и пользоваться ими в зависимости от ситуации. Например, ноутбук подключаясь к домену на работе будет использовать профиль домена, в домашней сети- частный профиль, а при подключении к открытой Wi-Fi сети например в кафе - общий профиль.Нажмите ссылку «Свойства брандмауэра Windows» для настройки профилей.

Окно «Свойства брандмауэра» содержит отдельную вкладку для каждого профиля. ОС Windows блокирует входящие соединения и позволяет исходящие подключения для всех профилей по умолчанию. Но лучше также заблокировать исходящие подключения для всех профилей и создать правила, разрешающие определенные типы соединений.

Вкладка «Параметры» позволяет настроить например отображение уведомлений для пользователя в случаях когда программе запрещено принимать входящие подключения.

Во вкладке «Ведение журнала» указывается имя лога, его предельный размер в (киллобайтах) здесь же можно узнать путь по умолчанию для файлов журнала.

Создание правила

Чтобы создать правило, в левой части окна выберите тип подключений «входящие или исходящие» и нажмите на ссылку «Создать правило» справа.

Брандмауэр Windows предлагает четыре типа правил:

• Для программы - блокировать или разрешать подключения определенной программе.

• Для порта - Блокировать или разрешить порт, диапазон портов или протокол.

• Предопределенные - можно использовать заранее определенные правила включенные в брандмауэр Windows.

• Настраиваемые - указать комбинацию программ, портов и IP-адресов для блокировки или разрешения.

Пример разрешающего правила для программы

Если при настройке сетевых профилей как было описано выше, вы заблокировали все входящие и исходящие подключения, то ни одно приложение не сможет соединится с интернетом. Теперь вам нужно разрешить конкретной программе общение с интернетом. Создайте правило для исходящего подключения, для этого сначала выберите правило какого типа вы хотите создать – отметьте «Программа».

Далее в следующем экране нажмите кнопку «Обзор», чтобы выбрать исполняемый файл программы. Выберем для примера Internet Explorer – iexplore.exe

Указываем действие, которое должно выполняться - «Разрешить подключение».

В окне «Профиль» вы можете применить правило к конкретному профилю. Например, если вы только хотите, чтобы программа могла работать, когда вы подключены к общественным Wi-Fi и другим незащищенным сетям, оставьте флажок «Публичный». По умолчанию, Windows применяет правила ко всем профилям.

На странице «Имя» нужно назвать правило и ввести дополнительное описание. Это поможет вам находить правила позже.

Созданные правила вступают в силу немедленно и будут отображаться в списке, так что вы можете легко отключить или удалить их. Если вы два раза щелкните по выбранному правилу или выберите пункт «свойства» из контекстного меню, то откроется окно свойств этого правила и его можно будет редактировать. Возможно изменить порты, протоколы IP-адреса, профили к которым применяется правило. Добавить пользователей, удаленные компьютеры, указать интерфейсы адаптеров, к которым применимо данное правило.

Аналогично создаются блокирующие правила для программ. Для этого на этапе выбор действия нужно выбрать «Блокировать подключение»

Пример правила ограничение доступа

Предположим вы хотите, чтобы почтовый клиент только получал почту, но не мог отправлять. Я покажу вам как это делается на примере «The Bat». Сначала создадим для почтового клиента разрешающее правило, как было описано в предыдущем примере. Назовем это правило «Allow TheBat». Так как почтовый клиент у меня настроен для работы по протоколу POP3, то прием почты происходит по 110 TCP- порту, а отправка по 25 порту. Значит, чтобы выполнить поставленную перед нами задачу нужно заблокировать 25 порт. Создадим блокирующее правило для порта. Выберите пункт «Правила для исходящего подключения» - «Создать правило» Тип правила – для порта:

Указываем протокол – TCP. Выбираем «Определенные удаленные порты» и в поле напротив пишем 25.

Действие – блокировать подключение. Отмечаем нужные профили и даем название новому правилу «Block 25 Ports».

В списке правил для исходящих соединений мы теперь видим наши созданные правила, где зеленым значком помечены разрешающие,а красным блокирующие правила. Таким образом Internet Explorer имеет доступ в интернет, а почтовая программа TheBat без проблем принимает входящие письма, но не может их отправлять.

Брандмауэр Windows (онй же файрвол) отвечает за безопасность операционной системы и ограждает её от внешних вредоносных атак. Для эффективной защиты своего компьютера каждый пользователь должен знать, как работать с файрволом и какие альтернативы ему можно применить.

Нужен ли брандмауэр Windows 10

Безусловно, нужен. Вот простейший пример: в последних версиях Windows (начиная с 7) стало доступно совместное управление устройствами в одной локальной сети. Именно благодаря этому в офисах несколько компьютеров могут иметь доступ к одному и тому же принтеру или любому другому устройству. При отключении ПК от сети вы даже не задумываетесь о том, какую опасность может нести в себе «небезопасное отключение». Дело в том, что злоумышленники с лёгкостью могут подключиться к компьютеру для того, чтобы воплотить в жизнь свои грязные намерения. Стоит оговориться, что не могут, а могли бы. Могли бы в том случае, если бы брандмауэр не был встроен в систему. Файрвол не пропускает «опасный» входящий и исходящий трафик и блокирует подозрительную активность, что помогает обезопасить вас и ваше устройство.

Почему он блокирует приложения

Файрвол блокирует программы по причине того, что у него уже есть встроенный «моральный кодекс» — свод правил, нарушение которых не даёт пакету данных закачаться на компьютер. Правила эти можно изменять по вашему усмотрению. Хотите — запретите все подключения к вашему устройству, хотите — заблокируйте выход в интернет для какой-то определённой программы, если она вызывает недоверие. Блокировка различных ресурсов помогает сделать пребывание в сети более безопасным.

Насколько надёжен брандмауэр Windows 10

Встроенный файрвол выполняет те же самые функции, что и скачиваемые антивирусы. В отличие от них он отправляет уведомления гораздо реже, не имеет рекламы и не требует платной активации. Брандмауэр работает в фоновом режиме беспрерывно и не может отключиться без вашей команды. Следовательно, на него можно положиться и не прибегать к помощи дополнительного программного обеспечения. В случае если приложению потребуется доступ к определённым параметрам вашего компьютера, придёт запрос от файрвола, который вы должны будете подтвердить.

Файрвол запрашивает подтвеждение пользователя для продолжения работы программы

Как настроить брандмауэр

Настройка брандмауэра осуществляется в нескольких направлениях.

Как открыть порт в брандмауэре Windows 10

- Заходим в меню «Пуск», там нам понадобится Панель управления.

Открываем Панель управления

Открываем Брандмауэр Windows

Выбираем Дополнительные параметры

Создаем новое правило для входящего подключения

Выбираем тип правила

Указываем необходимую информацию. В нашем случае это будет порт 433

Выбираем «Разрешить подключение»

В завершение настройки называем наш порт по его номеру

Видео: как открыть порты в брандмауэре Windows 10

Как добавить в исключения брандмауэра

- В «Брандмауэр Windows» заходим в раздел «Разрешить запуск программы или компонента Windows».

- В самом брандмауэре разрешаем запуск программы или компонента.

Если нужной программы в списке нет, нажимаем «Разрешить другое приложение»

Видео: настройка и отключене брандмауэра в Windows 10

Как заблокировать приложение/игру в файрволе

Чтобы заблокировать приложение в бранмауэре Windows или, иными словами, запретить ему доступ в интернет, необходимо выполнить следующие действия:

- Выбираем в меню брандмауэра раздел «Дополнительные параметры».

- Кликаем на «Правила исходящих подключений» и нажимаем «Создать правило»

Создаем новое правило для приложения

Так как нам необходимо исключить программу, выбираем соответствующий тип правила

Чаще всего для блокировки программы необходим файл в расширении «exe»

Блокируем программе доступ к интернету

Оставляем все галочки на месте

Видео: блокировка доступа в интернет для отдельных программ

Обновление брандмауэра

Обновление брандмауэра — вещь неоднозначная и скорее даже негативная. Дело в том, что никаких важных функций оно не несёт, но зато часто отнимает немалое количество времени. Поэтому некоторые люди предпочитают отключать автообновление файрвола.

-

Зажимаем одновременно Win и R, в появившееся окошко «Выполнить» вписываем команду services.msc и нажимаем клавишу Enter. Появляется окно «Службы».

Нам понадобится Центр обновления Windows

Firewall control

Приложение Firewall control является одной из вспомогательных программ и отвечает за безопасность данных и ограждает от утечки этих данных в сеть. Программа контролирует работу портов и позволяет выбирать, на каких условиях приложения будут подключаться к сети.

Интерфейс программы прост и лаконичен

Отзывы об этой программе в интернете положительные.

Функциональность и интерфейс высоко оценены пользователями за свою простоту, полезность и надёжность. Единственный минус Firewall control — приложение пока не русифицировано официально, но можно найти неофициальные русификаторы на просторах интернета.

Почему отключается брандмауэр Windows 10

Брандмауэр Windows отключается в основном из-за установки стороннего программного обеспечения, например, антивирусов. Поскольку у них есть свой брандмауэр, стандартный они пытаются блокировать. Но держать компьютер без включённого встроенного брандмауэра — опасно для данных. Поэтому при отключении файрвола сторонними программами его необходимо восстановить.

Как восстановить брандмауэр Windows 10

Включить брандмауэр очень просто. Для этого нам понадобится всего 2 действия:

- Кликаем «Пуск», далее переходим в раздел «Система и безопасность», после чего выбираем пункт с брандмауэром.

- Нажимаем на пункт «Включение и отключение брандмауэра Windows»

Выбираем «Включение и отключение…»

Желательно влючить брандмауэр для всех имеющихся сетей

Ошибки брандмауэра

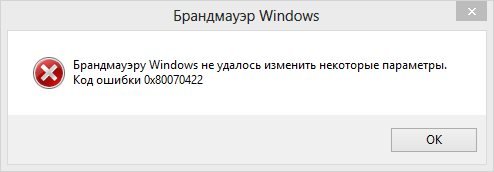

Самая распространённая ошибка в работе брандмауэра имеет код 0х80070422 и появляется в виде окна с предупреждением пользователя.

Ошибка при запуске

Она возникает в тех случаях, когда файрвол просто-напросто не работает по причине отключения пользователем. Для исправления ошибки предпринимаем следующее:

- Заходим всё в тот же «Пуск». Там выбираем «Панель управления». Переходим в раздел «Система и безопасность». Через «Администрирование» попадаем в «Службы».

- В появившемся списке ищем пункт «Брандмауэр Windows». Два раза кликаем и таким образом вызываем «Свойства».

- В новом окне будет строка «Тип запуска». Там выбираем из предложенного «Автоматически».

Во вкладке «Тип запуска» выбираем «Автоматически»

Другие файрволы для Windows 10

Альтернативных вариантов для вашего компьютера и данных множество. Из них выделяются несколько самых лучших. Эти программы имеют внушительный стаж, к тому же они пользуются популярностью во всех «компьютерных» кругах. Если вы хотите на сто процентов обезопасить себя, воспользуйтесь такими антивирусами, как:

- Kaspersky;

- Avast;

- Norton;

- Eset Nod32;

- или, в конце концов, McAffee.

Фотогалерея: варианты антивирусных программ для Windows 10

Avast antivirus — относительно недорогая антивирусная программа Eset nod32 antivirus считается одним из самых «умных» и «интеллектуальных» решений безопасности Kaspersky antivirus — один из лидеров на российском рынке антивирусных программ McAffee antivirus — продукт, вызывающий споры на протяжении всего его существования, но с базовой защитой он также справится Norton antivirus -простой и удобный антивирус для домашнего компьютераЭти фирмы всегда на слуху. Они отвечают не только за контроль данных, но и за оперативную и эффективную борьбу с программами-вирусами, которые вы можете подхватить в интернете. В том случае, если же вы всё-таки скачали вредоносную программу, с вероятностью 99% один из этих антивирусов сможет обезвредить её. Самым дорогим по стоимости программным обеспечением из перечисленных выше будет являться антивирус Касперского, но его цена обусловлена проверенным качеством. Как правило, стоимость антивирусных приложений напрямую зависит от широты их функциональности и эффективности.

Если же на такие мелочи, как антивирусы, не тратить деньги, всегда можно воспользоваться свободно распространяемыми (то есть бесплатными) программными продуктами. Например, 360 total security. Эта программа поможет обезопасить себя от различных угроз, таких, как фишинг (кража данных), кейлоггинг (вирусы, передающие данные всех введённых логинов и паролей злоумышленникам) и от различного рода червей. К тому же, этот софт показывает незащищенное соединение в интернете и даёт советы, стоит ли доверять определённому сайту или нет. Бесплатных антивирусов много, среди них 360 total security считается одним из лучших по оценкам пользователей ПК. Впрочем, попробуйте сами!

Брандмауэр Windows лучше всегда держать включённым во избежание проникновения на компьютер вредоносных программ. Если же вы всё-таки его отключаете, удостоверьтесь, что никаких угроз для безопасности на данный момент не существует, и только потом действуйте!

Читайте также: