Как подключиться к ldap windows 10

В последнее время, из-за потребностей проекта, нам нужно настроить сервер LDAP для тестирования и записать его.

Установка: Это относительно просто, далее весь порт по умолчанию - 389, секретный пароль сервера по умолчанию для LDAP, база данных фонового механизма - BDB (Berkeley DataBase);

Учетная запись администратора LDAP. Эта учетная запись может использоваться для добавления, удаления и изменения записей в LDAP. Это более важно и является независимо настроенным файлом. Найдите файл slapd.conf в каталоге установки OpenLDAP и измените

Суффикс является префиксом DN, и все записи LDAP, добавленные после него, должны принадлежать этому пути.

Rootdn указывает администратора, а имя администратора - Manager, который также должен следовать по полному пути, аналогичному имени пакета JAVA.

Windows поддерживает два метода запуска: сервис и CLI. Для отладки и просмотра выходных данных журнала мы используем метод CLI для запуска, сначала останавливаем службу LDAP, которая была запущена в службе Windows, а затем используем slapd для запуска каталога LDAP. Другие статьи в Интернете могут быть запущены без указания файла slapd.conf. Не проверено, команда, которую я могу запустить здесь:

-F указывает информацию, считанную в slapd.conf, а -d относится к уровню отладки. После запуска интерфейса:

После успешного запуска это пустой LDAP. Нам нужно импортировать некоторые тестовые данные. LDAP может импортировать дерево каталогов через файл LDIF. Команда import для нашей версии Windows - через команду slapadd.

Что мне нужно, так это группа, и в ней есть несколько пользовательских структур. Файл LDIF этой структуры выглядит следующим образом:

Вставьте и сохраните вышеуказанное содержимое в файл user3.ldif и импортируйте его через slapadd -v -l ./user3.ldif:

Редактировать файл ldif вручную сложно. Мы можем управлять LDAP графически с помощью стороннего инструмента ldapadmin.

После установки войдите на наш сервер LDAP, интерфейс настройки выглядит следующим образом:

Последние очень просты, добавьте их графически.

Класс Object хранит имена DN каждого пользователя в атрибутах groupOfNames, memeber.

Эта статья взята из " Чжу Кунронг "Блог, пожалуйста, держите этот источник

В этой статье описывается универсальный соединитель LDAP. Статья относится к следующим продуктам:

- Microsoft Identity Manager 2016 (MIM2016);

- Forefront Identity Manager 2010 R2 (FIM2010R2).

- Необходимо установить исправление 4.1.3671.0 или более позднюю версию ( KB3092178).

Для MIM2016 и FIM2010R2 соединитель можно скачать из Центра загрузки Майкрософт.

Общие сведения об универсальном соединителе LDAP

Универсальный соединитель LDAP позволяет интегрировать службу синхронизации с сервером LDAP версии 3.

Некоторые операции и элементы схемы, например те, которые нужны для импорта изменений, не указаны в документах RFC от IETF. Для таких операций поддерживаются только явно указанные каталоги LDAP.

Для подключения к каталогам мы проверяем использование учетной записи root или администратора. Чтобы использовать другую учетную запись для применения более детализированных разрешений, может потребоваться обратиться к команде каталога LDAP.

На системном уровне текущий выпуск соединителя поддерживает следующие функции.

- В большинстве случаев необходимо использовать встроенный соединитель Active Directory, так как некоторые функции могут не работать.

- Служба уведомлений о смене паролей (PCNS)

- подготовка Exchange

- Удаление активных устройств синхронизации

- Поддержка Нтдескуритидескриптор

Поддержка импорта изменений и управления паролями

Поддерживаемые каталоги для импорта изменений и управления паролями:

- Службы облегченного доступа к каталогам Microsoft Active Directory (AD LDS).

- Поддерживаются все операции импорта изменений.

- Поддерживается установка пароля.

- Поддерживаются все операции импорта изменений.

- Поддерживается установка пароля.

- Поддерживаются все операции импорта изменений.

- Поддерживаются установка и изменение пароля.

- Импорт изменений не поддерживается, так как в этом каталоге нет постоянного журнала изменений.

- Поддерживается установка пароля.

- Поддерживаются все операции импорта изменений.

- Поддерживаются установка и изменение пароля.

- Поддерживаются все операции импорта изменений.

- Поддерживаются установка и изменение пароля.

- В контексте импорта изменений поддерживаются операции добавления, обновления и переименования.

- В контексте импорта изменений операция удаления не поддерживается.

- Поддерживаются установка и изменение пароля.

- Поддерживаются все операции импорта изменений.

- Поддерживаются установка и изменение пароля.

- Поддерживаются все операции импорта изменений.

- Поддерживаются установка и изменение пароля.

- Поддерживаются все операции импорта изменений.

- Поддерживается установка пароля.

- Изменение пароля не поддерживается.

- Поддерживаются все операции импорта изменений.

- Поддерживаются установка и изменение пароля.

- Требуется версия 7.1.1 или более новая.

- Поддерживаются все операции импорта изменений.

- Поддерживаются установка и изменение пароля.

- Поддерживаются все операции импорта изменений.

- Поддерживаются установка и изменение пароля.

Предварительные требования

Прежде чем использовать соединитель, установите на сервере синхронизации такие компоненты:

Для развертывания этого соединителя могут потребоваться изменения конфигурации сервера каталогов, а также изменения конфигурации для MIM. для развертываний, включающих интеграцию MIM с сервером каталогов сторонних производителей в рабочей среде, мы рекомендуем клиентам работать с поставщиком сервера каталогов или с партнером по развертыванию для получения справки, руководств и поддержки этой интеграции.

Обнаружение сервера LDAP

Соединитель находит и определяет сервер LDAP с помощью разных методов. Соединитель использует атрибут RootDSE, имя поставщика и версию сервера, а также ищет в схеме уникальные объекты и атрибуты, свойственные для определенных серверов LDAP. Если эти данные найдены, они автоматически добавляются в конфигурацию соединителя.

Права на доступ к подключенному источнику данных

Чтобы импортировать и экспортировать объекты, хранящиеся в подключенном каталоге, учетной записи соединителя должны быть предоставлены соответствующие разрешения. Для экспорта соединителю требуются разрешения на запись, а для импорта — на чтение. Разрешения настраиваются с помощью средств управления, предоставляемых целевым каталогом.

Порты и протоколы

Соединитель использует номер порта, указанный в конфигурации. По умолчанию это 389 для LDAP и 636 для LDAPS.

Для LDAPS необходимо использовать протокол SSL 3.0 или TLS. Протокол SSL 2.0 не поддерживается и не может быть активирован.

Необходимые элементы управления и компоненты

Для правильной работы соединителя на сервере LDAP должны быть доступны следующие элементы управления и компоненты LDAP:

1.3.6.1.4.1.4203.1.5.3 Логические фильтрыЗачастую в описании каталога LDAP не говорится о поддержке логических фильтров, и поэтому они иногда упоминаются на глобальной странице в разделе Не найденные обязательные компоненты. Логические фильтры используются для создания фильтров ИЛИ в запросах LDAP, например при импорте нескольких типов объектов. Если вы можете импортировать несколько типов объектов, ваш сервер LDAP поддерживает эту функцию.

Если в вашем каталоге привязкой служит уникальный идентификатор, то вам также потребуются приведенные ниже элементы (дополнительные сведения см. в разделе Настройка привязок).

Все операционные атрибуты ( 1.3.6.1.4.1.4203.1.5.1 ).Если количество объектов в каталоге превышает количество результатов, которое может вернуть один вызов к каталогу, рекомендуется использовать разбиение на страницы. Для разбивки на страницы вам потребуются дополнительные элементы управления:

Вариант 1.

1.2.840.113556.1.4.319 pagedResultsControl.Вариант 2.

VLVControl ( 2.16.840.1.113730.3.4.9 ).

1.2.840.113556.1.4.473 SortControl.Если в конфигурации соединителя указаны оба варианта, будет использоваться элемент pagedResultsControl.

ShowDeletedControl используется только при импорте изменений с помощью атрибута USNChanged. Основная цель — просмотр удаленных объектов.

Соединитель пытается найти эти параметры на сервере. Если параметры не найдены, на странице глобальных свойств соединителя появится предупреждение. Не все серверы LDAP сообщают о поддержке всех элементов управления и компонентов, поэтому даже при появлении такого предупреждения соединитель может работать без проблем.

Импорт изменений

Импорт изменений доступен только в том случае, если обнаружен каталог, который поддерживает его. Сейчас используются следующие способы импорта:

Не поддерживается

Следующие возможности LDAP не поддерживаются:

Создание нового соединителя

Чтобы создать универсальный соединитель LDAP, в службе синхронизации последовательно выберите элементы Агент управления и Создать. Выберите универсальный соединитель LDAP (Microsoft) .

![MIM пользовательского интерфейса синхронизации для создания нового соединителя]()

Соединение

На странице подключения укажите имя узла, номер порта и сведения о привязке. В зависимости от типа выбранной привязки может потребоваться указать дополнительные сведения.

![страница подключения к конфигурации соединителя синхронизации MIM]()

- Параметр «Время ожидания подключения» используется только для первого подключения к серверу при определении схемы.

- Если выбрана анонимная привязка, указывать сертификат или имя пользователя и пароль не нужно.

- Для других типов привязки потребуется указать имя пользователя и пароль либо выбрать сертификат.

- Если для проверки подлинности используется Kerberos, укажите область или домен пользователя.

Текстовое поле Псевдонимы атрибутов предназначено для атрибутов, определенных в схеме с помощью синтаксиса RFC 4522. Эти атрибуты нельзя обнаружить при определении схемы, поэтому соединителю нужны данные о них. Например, чтобы правильно определить двоичный атрибут userCertificate, в текстовое поле псевдонимов атрибута введите следующее.

Вот как может выглядеть эта конфигурация:

![страница подключения к конфигурации соединителя синхронизации MIM с атрибутами]()

Установите флажок Включить операционные атрибуты в схему , чтобы также включить атрибуты, созданные сервером. К ним относятся такие атрибуты, как время создания объекта и время последнего обновления.

Установите флажок Include extensible attributes in schema (Включить расширяемые атрибуты в схему), если используются расширяемые объекты (RFC4512/4.3). Это позволит применять все атрибуты ко всем объектам. Кроме того, активация этого параметра приведет к значительному увеличению размера схемы, поэтому рекомендуется не устанавливать этот флажок, если эта функция не используется в подключенном каталоге.

Глобальные параметры

На странице глобальных параметров настраивается различающееся имя для разностного журнала изменений и дополнительных компонентов LDAP. Эта страница автоматически заполняется данными, полученными с сервера LDAP.

![страница глобальных параметров конфигурации соединителя синхронизации MIM]()

В верхней части приводятся предоставленные сервером сведения, в частности имя сервера. Соединитель также проверяет наличие обязательных элементов управления в Root DSE. Если эти элементы управления не указаны, появляется предупреждение. Некоторые каталоги LDAP не сообщают о поддержке всех компонентов в Root DSE, но соединитель может работать без проблем даже после появления предупреждения.

Флажки в разделе поддерживаемых элементов управления управляют выполнением некоторых операций.

- Если установлен флажок иерархического удаления, иерархия будет удалена с помощью одного вызова LDAP. Если флажок иерархического удаления снят, соединитель при необходимости будет выполнять рекурсивное удаление.

- Если установлен флажок результатов разбивки на страницы, соединитель будет выполнять постраничный импорт. Размер страницы определяется в шагах выполнения.

- VLVControl и SortControl — альтернативы элементу pagedResultsControl. Эти элементы используются для чтения данных из каталога LDAP.

- Если снять флажок напротив всех трех элементов (pagedResultsControl, VLVControl и SortControl), соединитель импортирует все объекты за одну операцию. Операция может завершиться ошибкой, если размер каталога слишком большой.

- ShowDeletedControl используется только при импорте изменений с помощью атрибута USNChanged.

Различающееся имя журнала изменений — это контекст именования, используемый разностным журналом изменений, например cn=changelog. Чтобы импортировать изменения, вам потребуется указать это значение.

Ниже приведен список стандартных различающихся имен для журнала изменений.

Каталог Разностный журнал изменений Microsoft AD LDS и AD GC Определяется автоматически. Используется атрибут USNChanged. Apache Directory Server. Недоступно. 389 Directory Server Журнал изменений. По умолчанию используется значение cn=changelog IBM Tivoli DS. Журнал изменений. По умолчанию используется значение cn=changelog Isode Directory. Журнал изменений. По умолчанию используется значение cn=changelog Novell/NetIQ eDirectory Недоступно. Используется метка времени. Соединитель использует дату и время последнего обновления для получения добавленных и обновленных записей. Open DJ/DS Журнал изменений. По умолчанию используется значение cn=changelog Open LDAP Журнал доступа. По умолчанию используется значение cn=accesslog Oracle DSEE Журнал изменений. По умолчанию используется значение cn=changelog RadiantOne VDS Виртуальный каталог. Зависит от каталога, подключенного к VDS. Sun One Directory Server. Журнал изменений. По умолчанию используется значение cn=changelog Атрибут пароля — это имя атрибута, который будет использоваться соединителем для установки пароля в операциях изменения и установки паролей. По умолчанию используется имя userPassword , но его можно изменить, если это нужно для конкретной системы LDAP.

В списке дополнительных разделов можно добавить дополнительные пространства имен, которые не были обнаружены автоматически. Например, этот параметр можно использовать, если несколько серверов образуют логический кластер, из которого одновременно нужно импортировать все объекты. Это аналогично тому, что один лес Active Directory может включать несколько доменов, которые совместно используют одну схему. Добавление пространств имен в это поле позволяет имитировать такую структуру. Каждое пространство имен может импортировать объекты с разных серверов. Дополнительные параметры можно настроить на странице настройки разделов и иерархий. Чтобы добавить новую строку, используйте сочетание клавиш Ctrl+ВВОД.

Настройка иерархии подготовки

Эта страница используется для сопоставления компонента DN, например подразделения, c типом подготавливаемого объекта, например organizationalUnit.

![Иерархия подготовки]()

Настройка иерархии подготовки позволяет настроить соединитель так, чтобы он автоматически создавал структуру при необходимости. Например, есть пространство имен dc=contoso,dc=com и подготавливается новый объект cn=Joe, ou=Seattle, c=US, dc=contoso, dc=com. В этом случае соединитель может создать новый объект типа Country для значения US и объект типа organizationalUnit для значения Seattle, если они отсутствуют в каталоге.

Настройка разделов и иерархий

На странице разделов и иерархий выберите все пространства имен, которые содержат объекты для импорта и экспорта.

![страница разделов конфигурации соединителя синхронизации MIM]()

Для каждого пространства имен можно задать параметры подключения, которые переопределят значения, указанные на странице подключения. Если оставить стандартные пустые значения, будут использоваться сведения, указанные на странице подключения.

Также здесь можно выбрать контейнеры и подразделения (OU), которые соединитель будет использовать для импорта экспорта.

Поиск выполняется во всех контейнерах в секции. При большом числе контейнеров такое поведение приводит к снижению производительности.

Обновление за март 2017 г.: теперь поиск универсального соединителя LDAP можно ограничить только выбранными контейнерами. Это можно сделать, установив флажок "Поиск только в выбранных контейнерах", как показано на рисунке ниже.

![Поиск только в выбранных контейнерах]()

Настройка привязок

Эта страница всегда имеет предварительно настроенное значение и не может быть изменена. Если поставщик сервера определен, в привязке может быть указано значение неизменяемого атрибута, например GUID объекта. Если поставщик не определен или известно, что у него нет неизменяемого атрибута, в качестве привязки соединитель будет использовать различающееся имя.

![страница]()

Ниже приведен список серверов LDAP и используемых привязок.

Каталог Атрибут привязки Microsoft AD LDS и AD GC objectGUID 389 Directory Server Различающееся имя Apache Directory Различающееся имя IBM Tivoli DS. Различающееся имя Isode Directory. Различающееся имя Novell/NetIQ eDirectory GUID Open DJ/DS Различающееся имя Open LDAP Различающееся имя Oracle ODSEE Различающееся имя RadiantOne VDS Различающееся имя Sun One Directory Server. Различающееся имя Другие примечания

В этом разделе приведены дополнительные сведения о соединителе и другая важная информация.

Импорт изменений

В Open LDAP в качестве отметки изменений используются дата и время в формате UTC. По этой причине необходимо синхронизировать часы между службой синхронизации FIM и Open LDAP. В противном случае некоторые записи могут не попасть в разностный журнал изменений.

Для Novell eDirectory при импорте изменений удаленные объекты не определяются. По этой причине для определения всех удаленных объектов необходимо периодически выполнять полный импорт.

Для каталогов с разностным журналом изменений на основе даты и времени настоятельно рекомендуется периодически выполнять полный импорт. Это позволит модулю синхронизации находить различия между содержимым сервера LDAP и текущим содержимым пространства соединителя.

Даже считая себя опытным специалистом в какой-то сфере нужно периодически вспоминать о базовых вещах.

Ну а раз так, то вполне себе можно перенести эту идею на безопасность инфраструктуры и поговорить о LDAP Simple Bind

Итак, подтвердим в тестовой среде, что LDAP Simple Bind это действительно небезопасно.

Для этого используем контроллер домена (Windows 2016), клиента, который будет подключаться к контроллеру по LDAP (Windows 10, IP: 10.0.0.200, ПК в домене, на этот ПК установлены инструменты RSAT) и ПК потенциального злоумышленника (Windows 10 с установленным Wireshark)

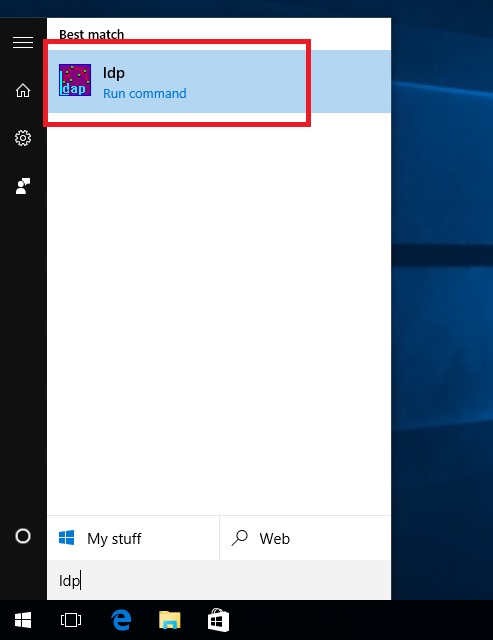

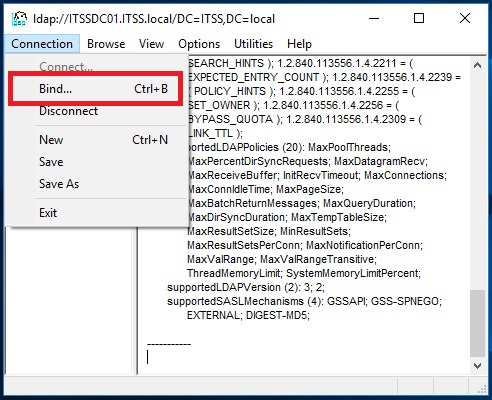

Запускаем LDP клиент -

![simple_bind1]()

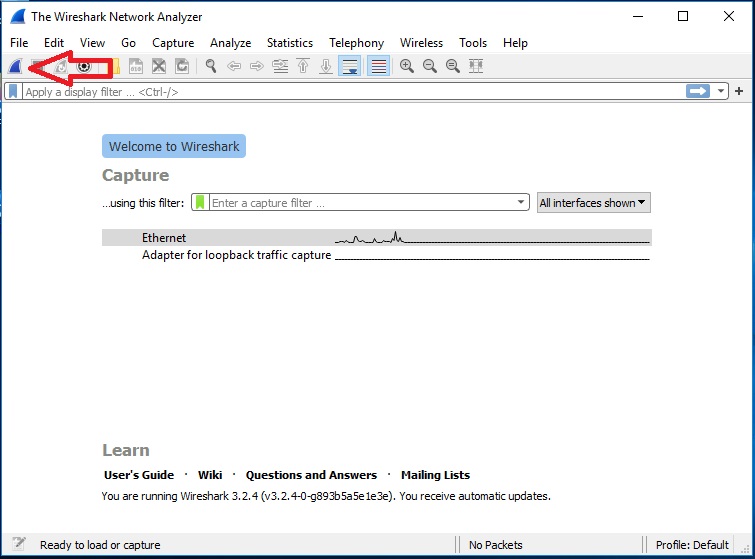

На ПК злоумышленника не забываем запустить Wireshark -

![simple_bind1_1]()

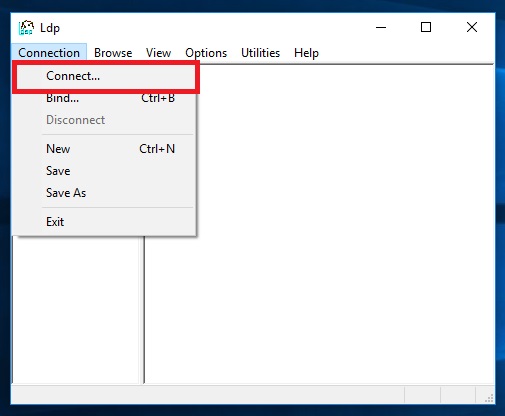

Подключаемся с доменного ПК к контроллеру -

![simple_bind2]()

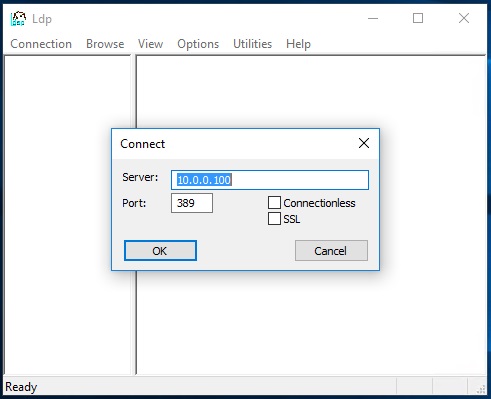

![simple_bind3]()

![simple_bind4]()

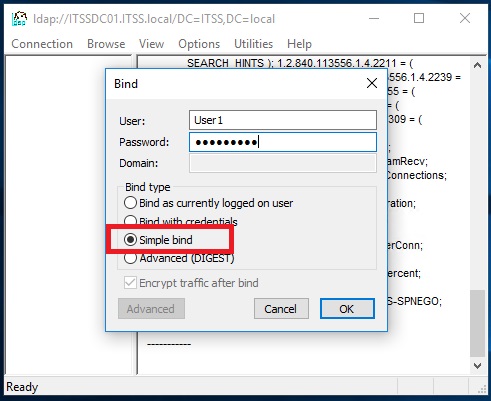

И выполняем bind, используя тип simple bind -

![simple_bind5]()

![simple_bind6]()

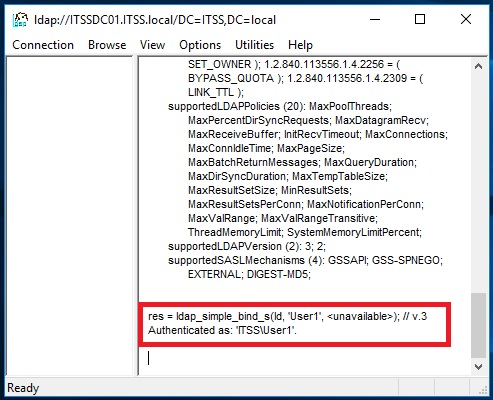

Проверяем, что все в порядке -

![simple_bind7]()

![simple_bind8]()

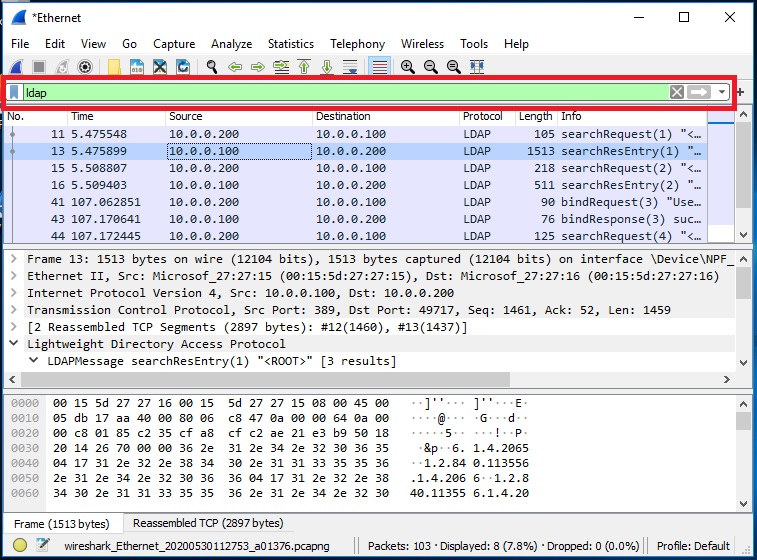

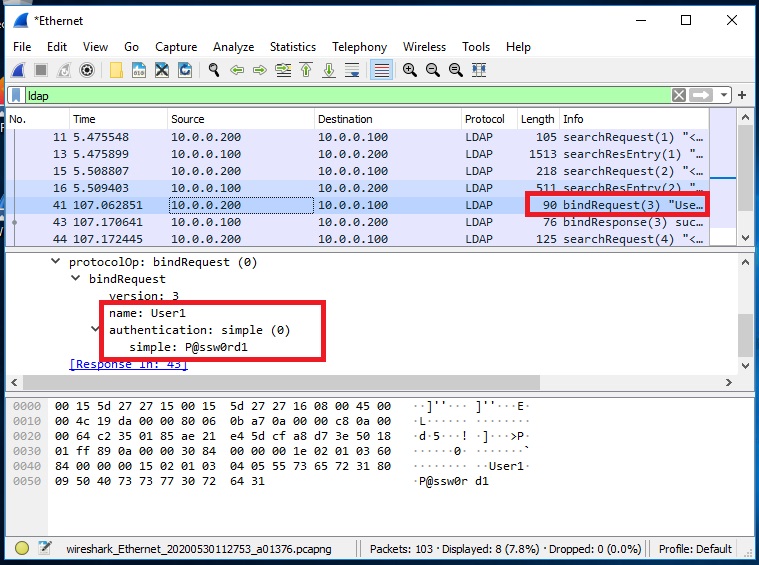

Ищем bind request, так как именно в нем живет все самое интересное -

![simple_bind9]()

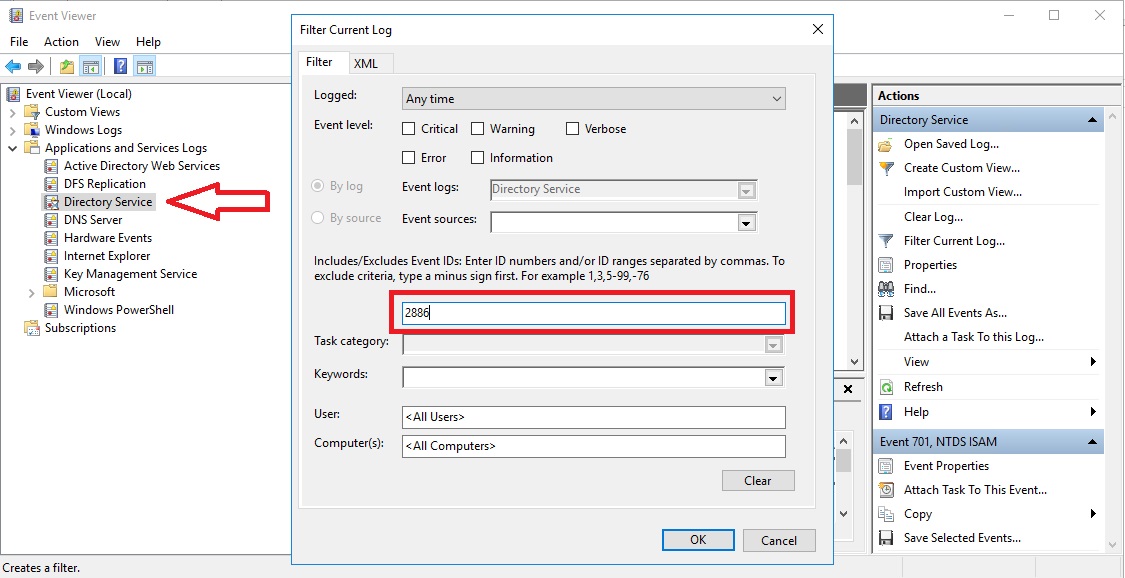

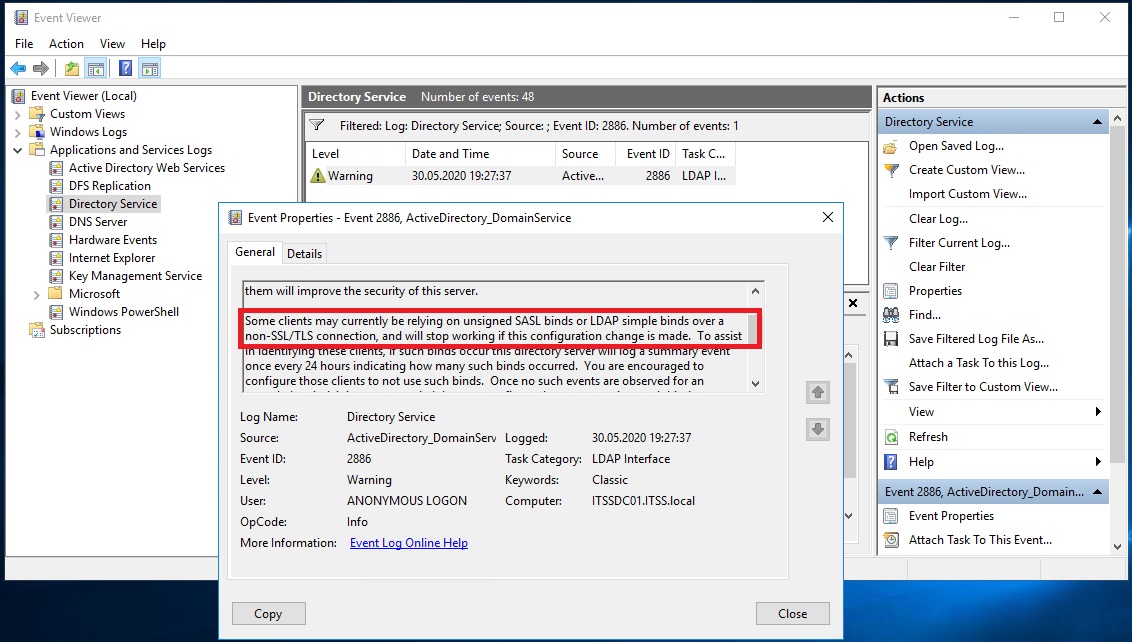

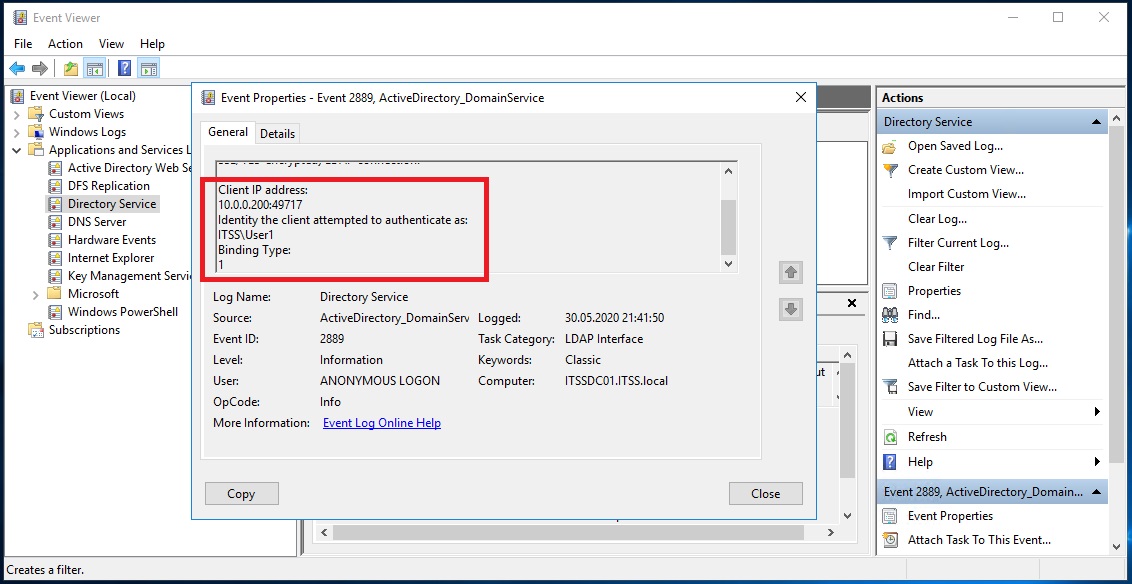

На контроллере домена фильтруем журнал событий Directory Service нас интерсуют 2 типа событий 2886 и 2887 -

![simple_bind10]()

![simple_bind11]()

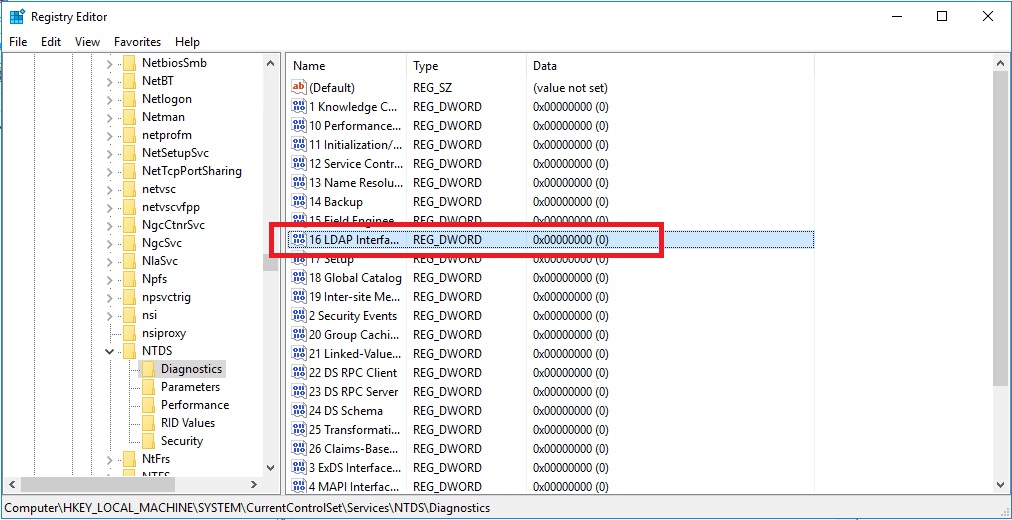

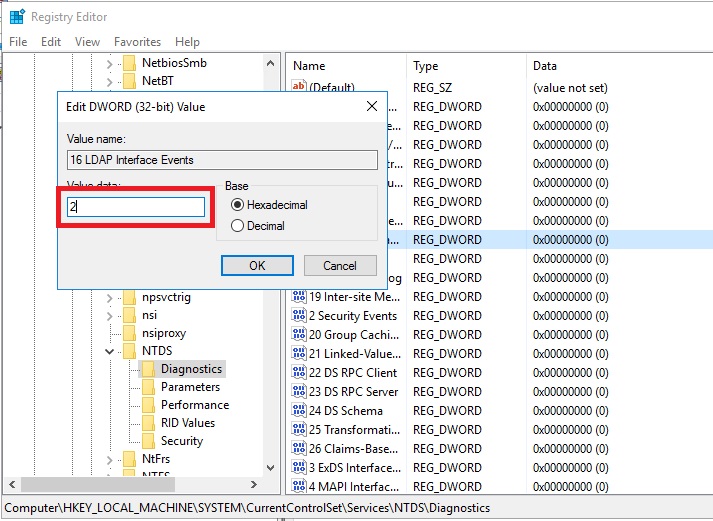

Microsoft идет нам в этом на встречу и позволяет включить расширенное протоколирование событий LDAP Interface Events.

![simple_bind12]()

![simple_bind13]()

![simple_bind14]()

Теперь мы имеем полное представление какая учетная запись потенциально скомпроментирована и какой хост в этом виноват.

![]()

Он хранит и предоставляет доступ к информации, которая должна быть разделена между приложениями или иметь высокую степень распространения.

Службы каталогов играют важную роль в разработке приложений для интрасети и Интернета, помогая вам обмениваться информацией о пользователях, системах, сетях, приложениях и службах по всей сети.

Типичным вариантом использования LDAP является централизованное хранение имен пользователей и паролей.

Это позволяет различным приложениям (или службам) подключаться к серверу LDAP для проверки пользователей.

После настройки работающего сервера LDAP вам необходимо установить библиотеки на клиенте для подключения к нему.

В этой статье мы покажем, как настроить клиент LDAP для подключения к внешнему источнику аутентификации.

Я надеюсь, что у вас уже есть работающая среда сервера LDAP.

Как установить и настроить клиент LDAP в Ubuntu и CentOS

В клиентских системах вам нужно будет установить несколько необходимых пакетов для правильной работы механизма аутентификации на сервере LDAP.

Настройте клиент LDAP в Ubuntu 16.04 и 18.04

Сначала начните с установки необходимых пакетов, выполнив следующую команду.

Во время установки вам будет предложено ввести информацию о вашем сервере LDAP (укажите значения в соответствии с вашей средой).

Обратите внимание, что автоматически устанавливаемый пакет ldap-auth-config выполняет большинство конфигураций на основе введенных вами данных.

Далее введите имя базы LDAP, для этого вы можете использовать компоненты своих доменных имен, как показано на скриншоте.

Также выберите версию LDAP для использования и нажмите Ok.

Теперь настройте опцию, чтобы позволить вам создавать утилиты паролей и нажмите Yes

Затем отключите требование входа в базу данных LDAP, используя следующую опцию.

Также определите учетную запись LDAP для root и нажмите Ok.

Затем введите пароль для использования, когда ldap-auth-config пытается войти в каталог LDAP, используя учетную запись LDAP пользователя root.

Результаты диалога будут сохранены в файле /etc/ldap.conf.

Если вы хотите внести какие-либо изменения, откройте и отредактируйте этот файл, используя ваш любимый редактор командной строки.

Затем настройте профиль LDAP для NSS, запустив.

Затем настройте систему на использование аутентификации LDAP, обновив конфигурации PAM.

В меню выберите LDAP и любые другие необходимые вам механизмы аутентификации.

Теперь вы должны войти в систему, используя учетные данные на основе LDAP.

Если вы хотите, чтобы домашний каталог пользователя создавался автоматически, вам необходимо выполнить еще одну настройку в файле PAM общего сеанса.

Добавьте эту строку в него.

Сохраните изменения и закройте файл.

Затем перезапустите службу NCSD (Name Service Cache Daemon) с помощью следующей команды.

Примечание. Если вы используете репликацию, клиенты LDAP должны будут ссылаться на несколько серверов, указанных в /etc/ldap.conf.

Вы можете указать все серверы в этой форме:

Чтобы проверить записи LDAP для конкретного пользователя с сервера, выполните, например, команду getent.

Если приведенная выше команда отображает сведения об указанном пользователе из файла /etc/passwd, ваш клиентский компьютер теперь настроен для аутентификации на сервере LDAP, вы сможете войти в систему с использованием учетных данных на основе LDAP.

Настройка клиента LDAP в CentOS 7

Чтобы установить необходимые пакеты, выполните следующую команду.

Обратите внимание, что в этом разделе, если вы работаете с системой как пользователь без полномочий root, используйте команду sudo для запуска всех команд.

Затем включите клиентскую систему для аутентификации с использованием LDAP.

Вы можете использовать утилиту authconfig, которая является интерфейсом для настройки ресурсов аутентификации системы.

Затем, проверьте, есть ли записи LDAP для конкретного пользователя с сервера, например user tecmint.

Приведенная выше команда должна отображать сведения об указанном пользователе из файла /etc/passwd, что означает, что клиентский компьютер теперь настроен для аутентификации на сервере LDAP.

Важное замечание: Если в вашей системе включен SELinux, вам нужно добавить правило, позволяющее mkhomedir автоматически создавать домашние каталоги.

LDAP, широко используемый протокол для запросов и изменения службы каталогов.

В этом руководстве мы показали, как настроить клиент LDAP для подключения к внешнему источнику аутентификации на клиентских компьютерах Ubuntu и CentOS.

Вы можете оставить любые вопросы или комментарии, которые у вас могут возникнуть, используя форму обратной связи ниже.

Россия![]()

- размер шрифта уменьшить размер шрифтаувеличить размер шрифта

- Печать

- Эл. почта

- Станьте первым комментатором!

![Настраиваем LDAPS на контролере домена Active Directory]()

Microsoft Active Directory поддерживает протокол LDAPv3. С его помощью можно авторизовать пользователей из сторонних приложений. Чтобы обеспечить безопасность при передаче учетной информации серверу необходимо использовать LDAPS (SSL). В этой статье мы рассмотрим настройку контролера доме, для обеспечения поддержки SSL.

Для того, чтобы SSL нормально функционировал нам потребуются сертификат.

Проверяем наличие сертификата

Для начала будет полезно проверить наличие сертификата в вашем домене, для этого запустим на нашем ПК утилиту ldp.exe.

Она не поставляется с Windows 10, чтобы использовать её, вам придется установить компоненты администрирования RSAT.

Нажмите Подключение - подключить, заполните окно аналогично рисунку.

![2021-02-24_12-14-21.jpg]()

Используйте имя домена, не сервера - тогда сервер для подключения будет выбран автоматически.

Это означает, что либо недоступен ни один контролер домена, либо неправильно настроен DNS, либо ПК не является членом домена, либо не установлен SSL сертификат на контролере домена.

Это значит, что SSL сертификат уже установлен посредством Службы сертификатов Active Directory и дальнейших действий не потребуется.

Установка OpenSSL

В этой статье я буду использовать виртуальный сервер, созданный для цикла статей.

Имя домена - altununvv.local

Имя контролера домена – addc1.altuninvv.local

Виртуальная организация - Altunin Soft

Я рекомендую все команды выполнять сразу на сервере, но вы можете так же работать и на вашем ПК, если используете MSYS2.

Те, кто использует, как и я, MSYS2, могут ввести в консоли:

Создаем локальный центр сертификации

Создадим папку и назовем её CA.

Создадим в ней файл ca.conf с содержимым:

Сгенерируем приватный ключ для CA

Укажите пароль для ключа, в нашем случае это будет Pa$$w0rd :

Создадим сертификат для нашего CA:

Просто нажимайте Enter все поля будут заполнены автоматически!

Теперь нужно импортировать созданный сертификат в хранилище доверенных CA на нашем контролере домена.

Скопируем файл ca.crt на контролер домена. Откроем PowerShell от имени администратора, перейдем в папку с файлом ca.cert и введем команду:

Сертификат успешно добавлен.

Теперь пришло время создать запрос на клиентский сертификат, который будет использовать контролер домена.

На контролере домена создадим текстовый файл - req.txt

Выполним запрос на сертификат:

Скопируем созданный файл на свой ПК в папку нашего CA

В папке CA создадим файл v3ext.txt с содержимым:

Сгенерируем сертификат для addc1

Введите пароль закрытого ключа: Pa$$w0rd

Скопируем файл с сертификатом addc1-server.crt обратно на контролер домена addc1 и применим сертификат:

Из PowerShell проверим наличие сертификата:

Теперь вы должны перегрузить контролер домена, чтобы все настройки вступили в силу.

Обратите внимание, чтобы подключиться к серверу вы должны указать его полное доменное имя, в нашем случае:

Если ПК входит в состав домена altuninvv.local, вы можете использовать для подключение его имя:

Тогда контролер домена для подключения будет выбран автоматически из списка доступных, возможно, это будет работать только, при наличии Службы сертификатов на одном из серверов в AD!

Так как мой ПК не входит в домен altuninvv.local и не использует его DNS-сервера, я прописал в файле

Проверяем подключение

Для проверки подключения мы будет использовать утилиту ldp.exe.

Она не поставляется с Windows 10, чтобы использовать её, вам придется установить компоненты администрирования RSAT.

Запустим ldp.exe, откроется окно:

![2021-02-19_09-15-57.jpg]()

В этом окне выберите подключение – подключить

Установим галочку SSL

Нажмем Ок, будет осуществлено подключение и выведена дополнительная информация:

![2021-02-19_09-19-35.jpg]()

Теперь мы может сделать bind к серверу

Выберите Подключение – Привязка

Установите: Простая привязка

![2021-02-19_09-24-38.jpg]()

Это означает, что подключение прошло успешно.

Далее выберем пункт меню Вид – Дерево

И в окне выберем - DC=altuninvv,DC=local

Откроется дерево с разделами домена,

![2021-02-19_09-29-01.jpg]()

Таким образом вы можете просматривать каталог AD через LDAP по SSL.

Заключение

Сегодня мы рассмотрели подключение к контролеру домена AD с использованием протокола LDAP по SSL.

Читайте также: