Как настроить windows server 2016

Процедура настройки Windows Server 2019 такая же, как и для Windows Server 2016.

В этом пошаговом руководстве используются примеры имен и значений для компании Contoso. Замените их своими значениями. Пример.

- Имя контроллера домена — corpdc

- Имя домена — contoso.

- Имя сервера службы MIM — corpservice

- Имя сервера синхронизации MIM — corpsync

- Имя SQL Server — corpsql

- Пароль — Pass@word1.

Присоединение Windows Server 2016 к своему домену

Создайте машину Windows Server 2016 с ОЗУ от 8 до 12 ГБ. При установке выберите версию сервера "Windows Server 2016 Standard/Datacenter (сервер с графическим интерфейсом пользователя) x64".

Войдите на новый компьютер от имени администратора.

С помощью панели управления назначьте компьютеру статический IP-адрес в сети. Настройте ее сетевой интерфейс на отправку запросов DNS по IP-адресу контроллера домена, упомянутого ранее, и задайте имя компьютера CORPSERVICE. Для выполнения этой операции потребуется перезагрузить сервер.

Войдите на компьютер CORPSERVICE с помощью доменной учетной записи с правами администратора локального компьютера, такой как Contoso\MIMINSTALL.

Откройте окно PowerShell от имени администратора и введите следующую команду, чтобы обновить компьютер согласно параметрам групповой политики.

В PowerShell введите следующие команды: Обратите внимание, что может потребоваться указать другое расположение исходных файлов для компонентов .NET Framework 3.5. эти функции обычно отсутствуют при установке Windows Server, но доступны в параллельной папке (SxS) в папке исходных дисков установки ос, например "* д:\саурцес\сксс *".

Настройка политики безопасности сервера

Настройте политику безопасности сервера так, чтобы новые учетные записи могли работать как службы.

В зависимости от типа конфигурации сервера как автономного (все в одном) или распределенного, необходимо только добавить компьютер на основе роли компьютера-члена домена, такой как сервер синхронизации.

Запуск программы локальной политики безопасности

Выберите Локальные политики Назначение прав пользователя.

В области сведений щелкните правой кнопкой мыши пункт запретить доступ к этому компьютеру из сетии выберите пункт свойства.

Щелкните Добавить пользователя или группу, после чего введите в текстовом поле и нажмите кнопку ОК.

В области сведений щелкните правой кнопкой мыши команду Запретить локальный вход и выберите пункт Свойства.

Щелкните Добавить пользователя или группу, после чего введите в текстовом поле и нажмите кнопку ОК.

Закройте окно "Локальная политика безопасности".

Необходимое программное обеспечение

Перед установкой компонентов MIM 2016 с пакетом обновления 2 (SP2) убедитесь, что установлены все необходимые компоненты программного обеспечения:

На сервере, где будет размещена служба синхронизации MIM, для этой службы нужно установить SQL Server Native Client.

Если используется TLS 1.2 или режим FIPS, ознакомьтесь со статьей Planning MIM 2016 SP2 in TLS 1.2 or FIPS-mode environments (Планирование использования MIM 2016 с пакетом обновления 2 в среде TLS 1.2 или среде с режимом FIPS).

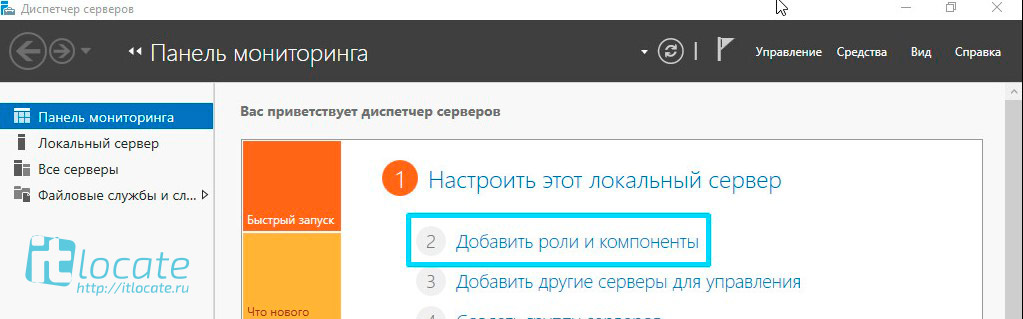

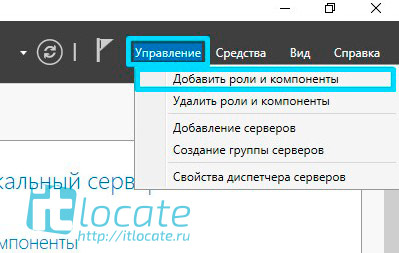

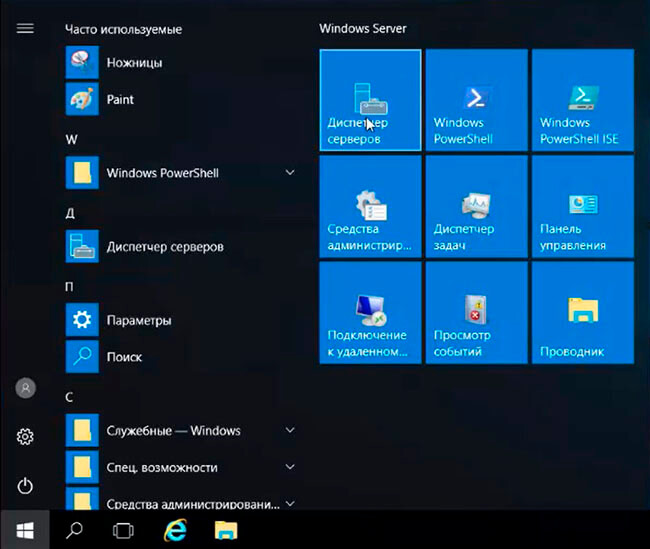

Установка самой оси Microsoft Windows Server 2016 в рамках данной статьи рассматриваться не будет, только отдельно сама установка терминального сервера. На будущем терминальном сервере открываем диспетчер сервера через Панель управления ( Win + R Control) — Администрирование — Диспетчер серверов (Server Manager) или через команду "Выполнить" ( Win + R ServerManager). После чего переходим по вкладке Локальный сервер (Local Server)

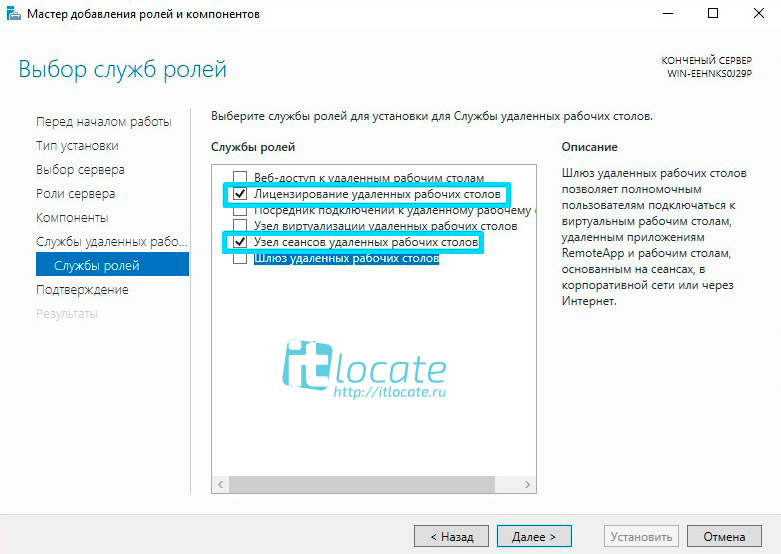

Открываем мастер добавления ролей и компонентов, жмём далее, в типе установки отмечаем радиокнопкой пункт Установка ролей или компонентов (Role-based or feature-based installation), выбираем сервер, жмём далее, чекбоксом отмечаем Службы удаленных рабочих столов. В службах ролей отмечаем для установки две службы: Лицензирование удаленных рабочих столов (Remote Desktop Licensing) и Узел сеансов удаленных рабочих столов (Remote Desktop Session Host), жмём далее и потом установить. Дожидаемся конца установки и перезагружаем сервер, если это не было сделано автоматически по завершению установки.

Активация лицензии удалённых рабочих столов

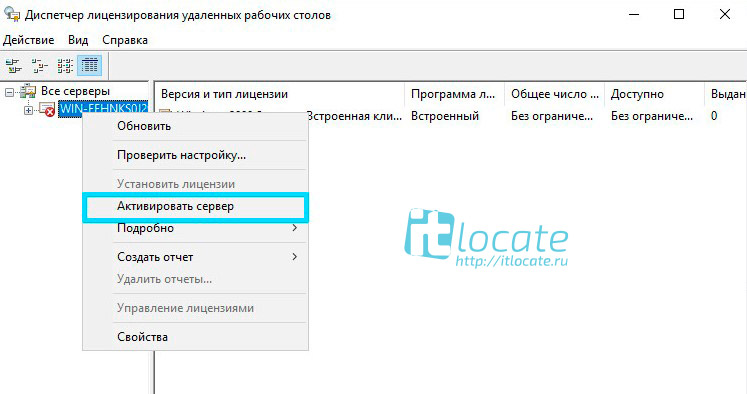

Средства - Remote Desktop Services - Диспетчер лицензирования удаленных рабочих столов (RD Licensing Manager). Раскрываем древо, правой кнопкой по нашему серверу вызываем выпадающее меню и выбираем пункт активировать сервер.

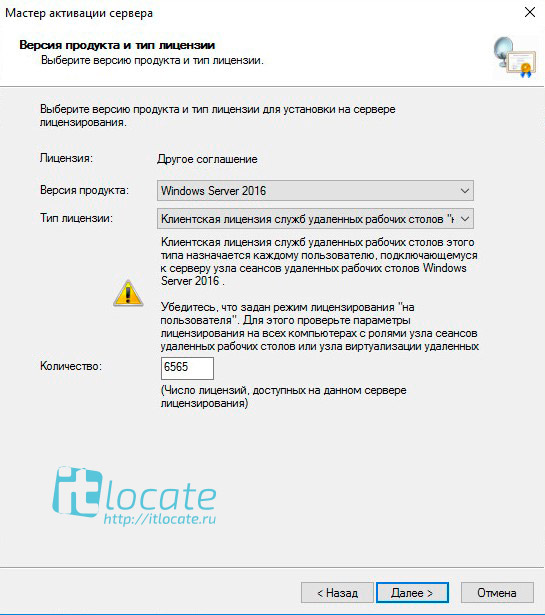

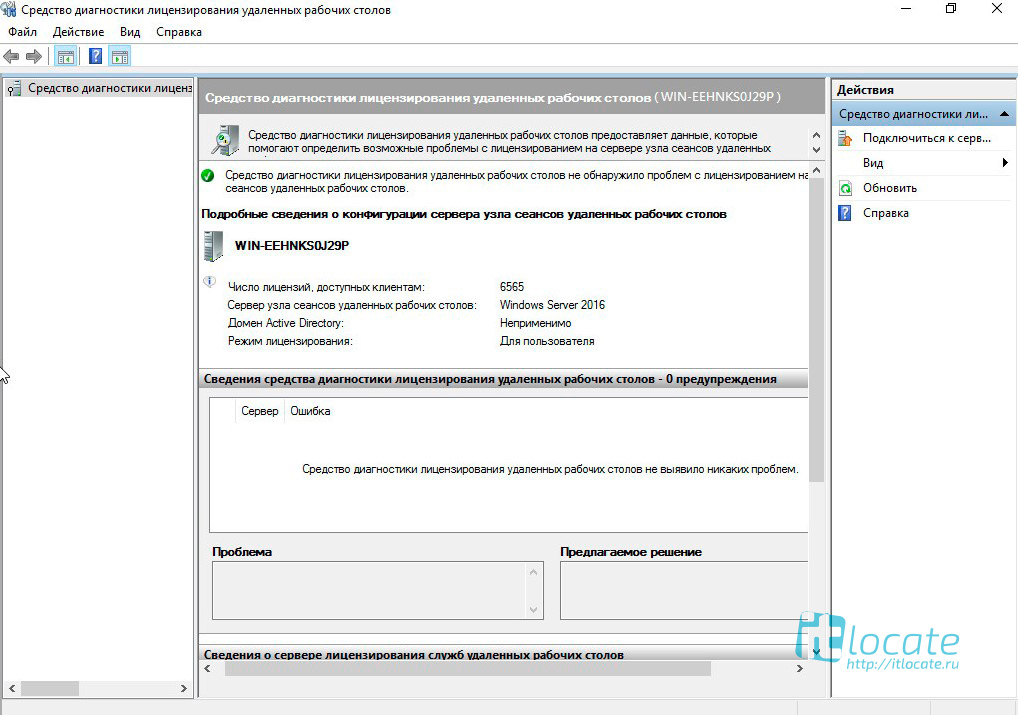

В мастер активации сервера вначале заполняем сведения об организации, а после устанавливаем саму лицензию. При выборе программы лицензии указываем Другое соглашение, и указываем ключи активации купленной лицензии 6565792 (или любой другой. Для тестового сервера нагуглите за 2 минуты:"номер соглашения windows server 2016". Ключ 6565792 - также является результатом выдачи поисковика google). Выбираем версию продукта Windows Server 2016и тип лицензии Клиентская лицензия служб удаленных рабочих столов (на пользователя). Готово!

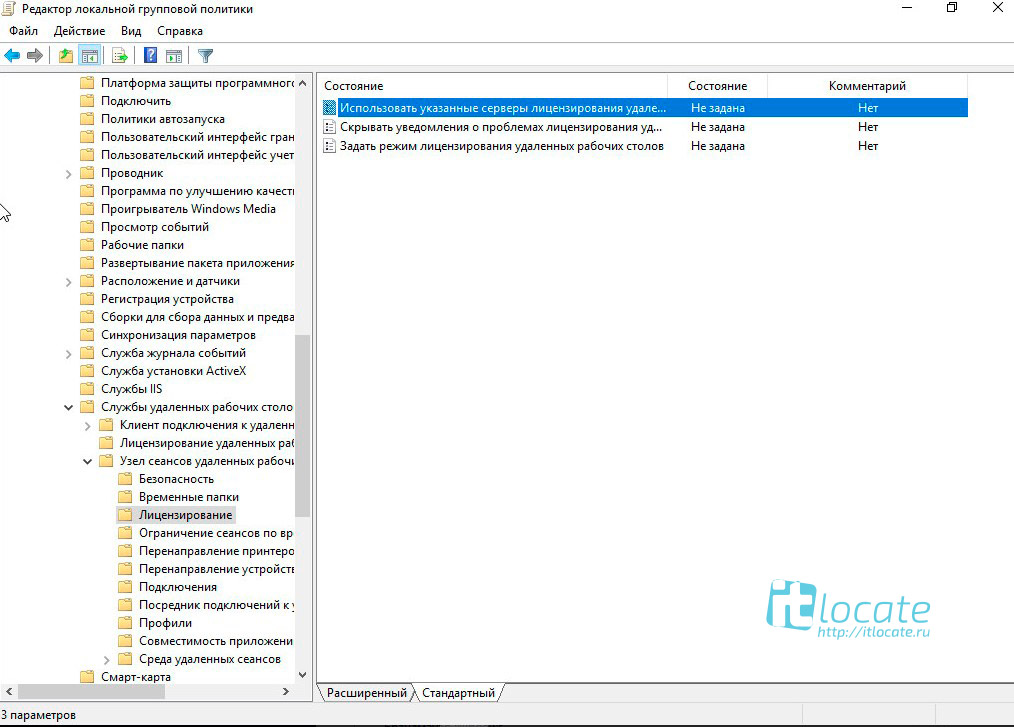

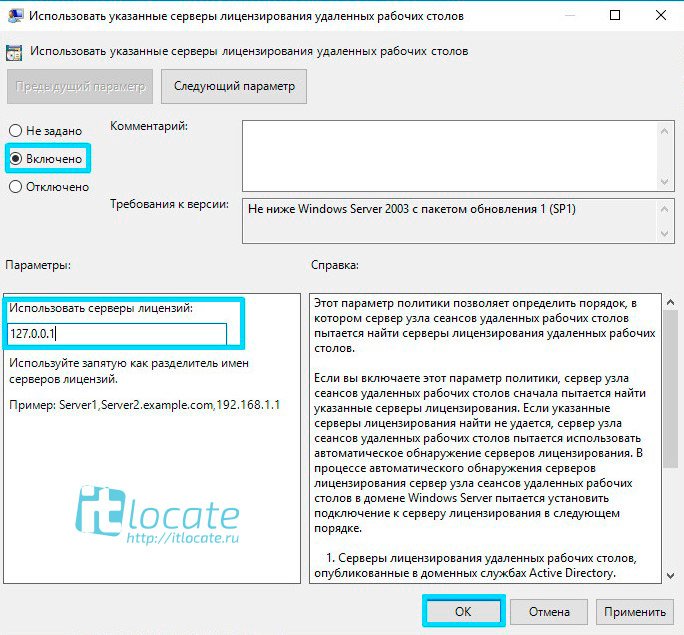

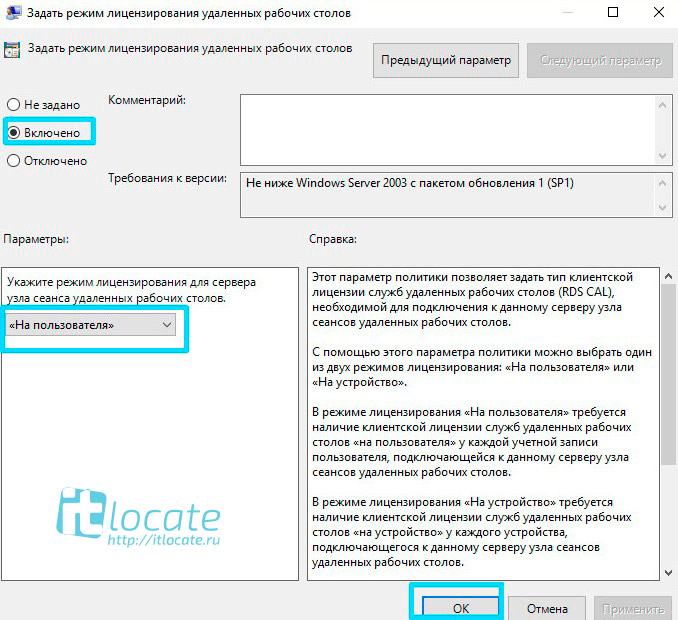

Но Средство диагностики лицензирования удаленных рабочих столов сообщает нам, что сервер лицензирования не включён. Чтож, поправим это дело через политики. Вызываем командное меню "Выполнить" Win + R gpedit.msc. Переходим: Конфигурация компьютера (Computer Configuration) - Административные шаблоны (Administrative Templates) - Компоненты Windows (Windows Components) - Службы удаленных рабочих столов (Remote Desktop Services) - Узел сеансов удаленных рабочих столов (Remote Desktop Session Host) - Лицензирование (Licensing).

Тут поправим Использовать указанные серверы лицензирования удаленных рабочих столов (Use the specified Remote Desktop license servers) и Задать режим лицензирования удаленных рабочих столов (Set the Remote licensing mode).

Обновляем сведения в оснастке Средство диагностики лицинзирования удаленных рабочих столов. Теперь всё ок!

Изменение стандартного порта подключения

Стандартный порт для RDP подключения: 3389

Открываем реестр ( Win + R regedit), переходим по ветке:

Находим ключ PortNumber, меняем систему исчисления на Десятичную и задаем необходимый номер порта. Так же это можно сделать через командную строу:

Возможные проблемы

Подключение было запрещено

Возможно вам будет полезна статья о том как из Windows 10 сделать Терминальный сервер.

CredSSP

Ещё можете столкнуться с такой вот ошибкой: An authentication error has occurred. The function is not supported. This could be due to CredSSP encryption oracle remediation.

Отсутствуют доступные серверы лицензирования удаленных рабочих столов

После настройки сервера всё шло хорошо, но только 120 дней. Потом случилось следущее:

Удаленный сеанс отключен, поскольку отсутствуют доступные серверы лицензирования удаленных рабочих столов. Обратитесь к администратору сервера

А это означает что у вас установлен ключ льготного периода (grace period licensing), который необходимо удалить. Для этого вам нужно залогиниться на сервер локально. Где удалять ключ льготного периода? В реестре под именем L$RTMTIMEBOMB. Идём по ветке реестра:

Но не тут то было! У вас недостаточно прав, но и это нас не остановит. Жмём правой кнопкой мыши и меняем владельца на ветку реестра и даём полные права самому себе, после чего спокойно удаляем эту гадость). Если не поможет, то советую переустановить роли и компоненты.

В настоящей статье мы подробно рассмотрим процесс развёртывания контроллера домена на на базе Windows Server 2016, а также процесс настройки служб AD DS и DNS.

Первое, что необходимо сделать, это подготовить систему для развертывания служб.

Для этого устанавливаем операционную систему Windows Server 2016 и обновляем её до актуального состояния.

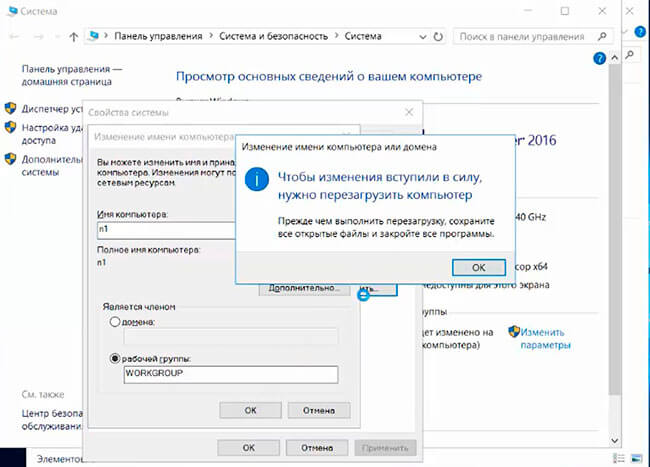

Следующий шаг, это изменяем имя сервера. Для этого идём в Диспетчер серверов и переходим на вкладку Локальный сервер. Кликаем по имени компьютера.

В появившемся окне жмём Изменить

И изменяем имя на своё (например BEARNET_DC1)

Жмём ОК! Система затребует перезагрузку. Жмём Перезагрузить позже.

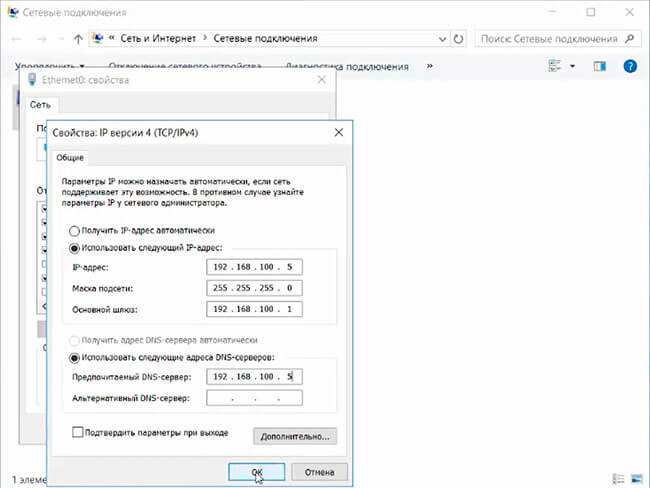

Следующий шаг, это указать статические IP-адреса в настройках TCP/IP и изменить настройки временной зоны на относящуюся к нам.

Для этого всё в том же Диспетчере серверов кликаем по настройкам сетевой карты и часовому поясу.

Примеры настройки TCP/IP и временной зоны:

На этом первоначальная подготовка система закончена, перезагружаем сервер и можно приступать к развертыванию служб.

Приступим к развертыванию служб Active Directory и DNS.

Добавляем новую роль на сервере. Для этого идём в Диспетчер серверов и на вкладке панель мониторинга кликаем Добавить роли и компоненты.

В появившемся окне жмём Далее.

Выбираем первый пункт Установка ролей и компонентов и жмём Далее

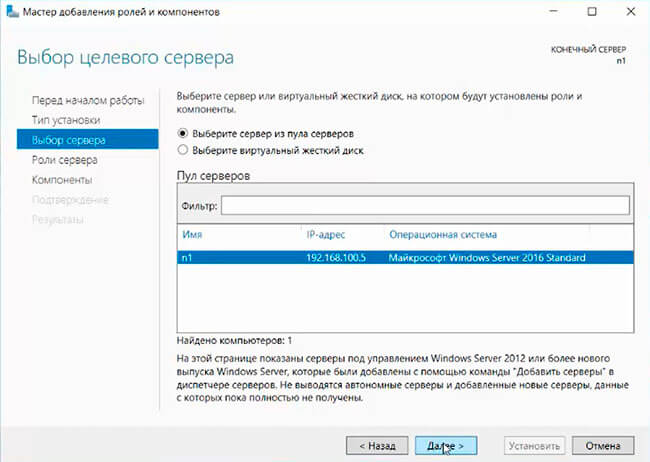

В следующем окне выбираем сервер на котором будет развёрнута роль. Жмём Далее.

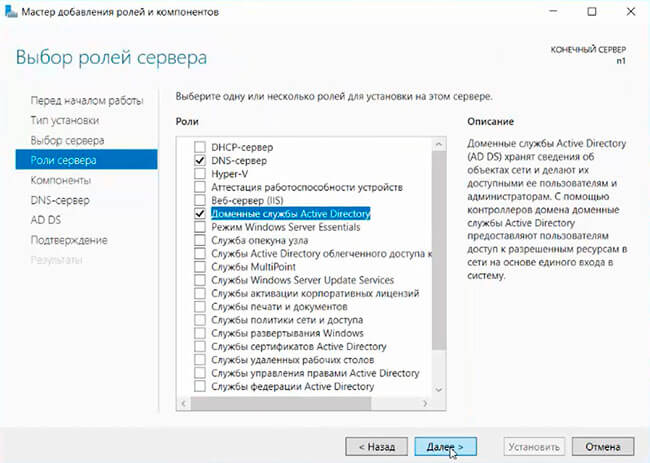

Галочкой отмечаем роль Доменные службы Active Directory и в подтверждающем запросе мастера добавления ролей и компонентов жмём Добавить компоненты. Жмём Далее.

В следующем окне система предлагает выбрать дополнительные компоненты. В моём случае в этом нет необходимости. Жмём Далее.

Следующее окно является информационным. на нём наше внимание обращается на то что желательно иметь по два контролера домена в каждом домене. Также здесь говорится о том что службы Active Directory требуют наличие установленного в сети DNS-сервера, если он не установлен, то будет предложено его установить. Жмём Далее.

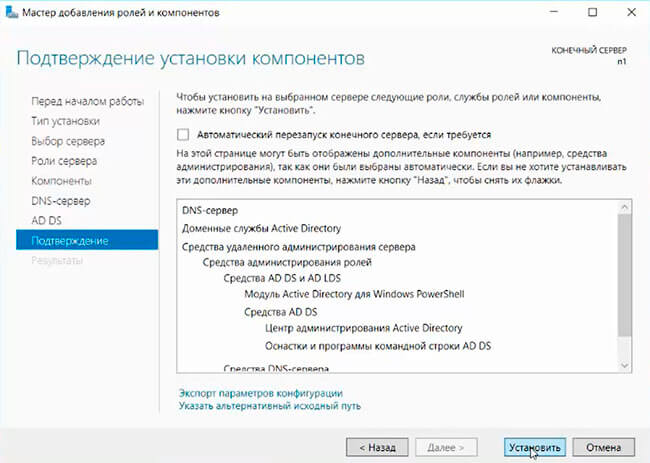

На завершающей странице мастера жмём Установить.

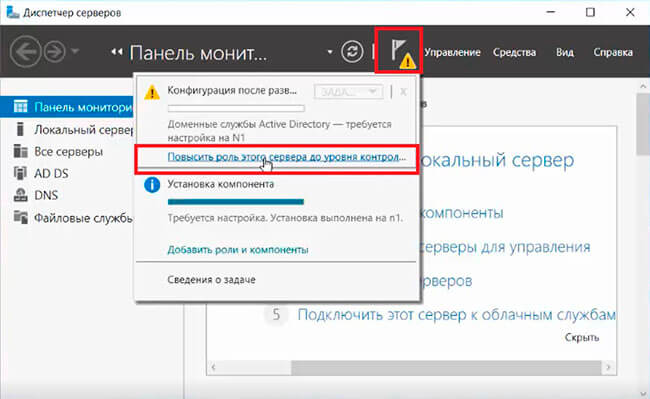

После завершения установки Роли, в Диспетчере серверов кликаем по значку Флажка с восклицательным знаком и выбираем Повысить роль этого сервера до уровня контроллера домена.

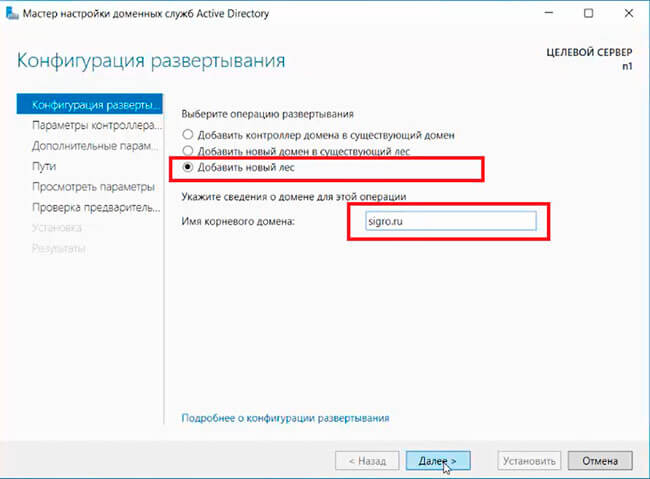

Далее открывается окно Мастера настройки доменных служб Active Directory где необходимо выбрать вариант развёртывания контроллера домена. Выбираем добавить новый лес и указываем корневое имя домена. Жмём Далее.

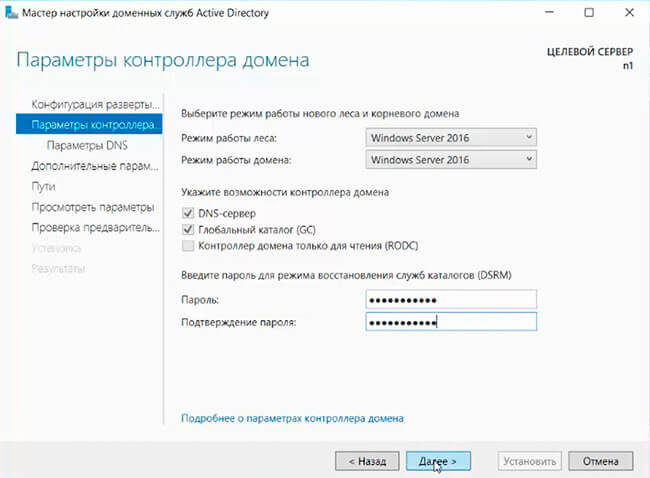

В параметрах контролера домена оставляем всё по умолчанию, задаём пароль для восстановления служб каталогов (DSRM). Проверяем наличие галочки в пункте DNS-сервер, она необходима для автоматического поднятия роли DNS.

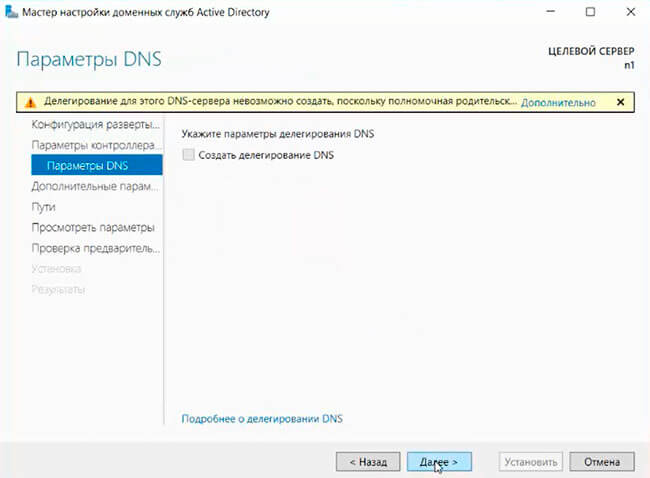

В параметрах DNS оставляем всё по умолчанию. На ошибку делегирования не обращаем внимание, т.к. роль DNS поднимается в процессе конфигурации контроллера домена. Жмём Далее.

Следующие три окна просто жмём Далее.

В ходе установки конфигурации Контроллера домена, сервер будет перезагружен. После того, как сервер перезагрузился добавим в DNS зону обратного просмотра. Зоны обратного просмотра служат для разрешения IP-адресов в имена устройств.

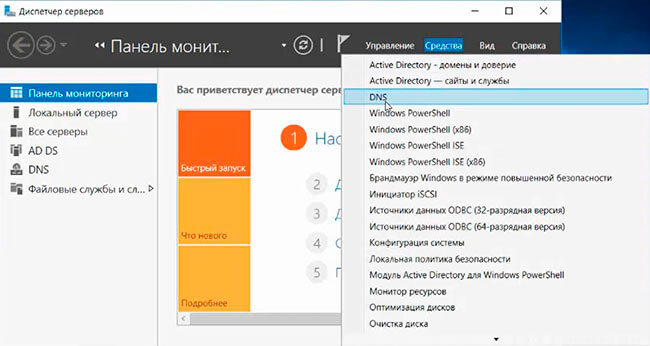

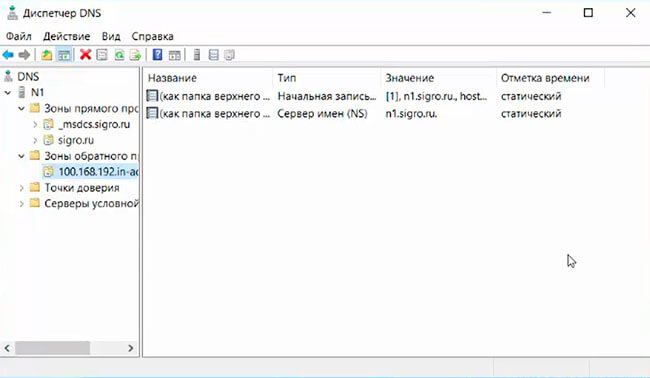

В Диспетчере серверов кликаем по кнопке Средства и вападающем списке выбираем DNS.

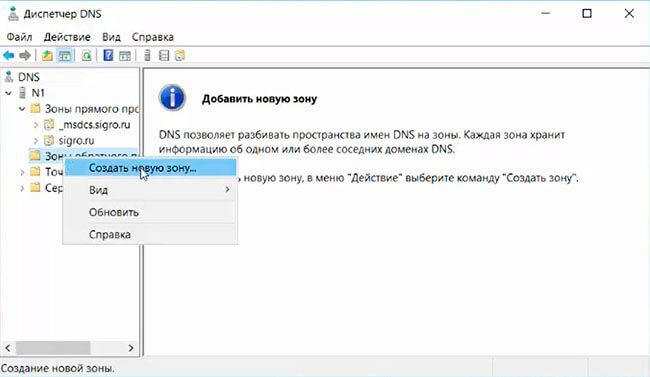

В диспетчере DNS выделяем вкладку Зоны обратного просмотра, кликаем правой кнопкой мыши и выбираем Создать новую зону.

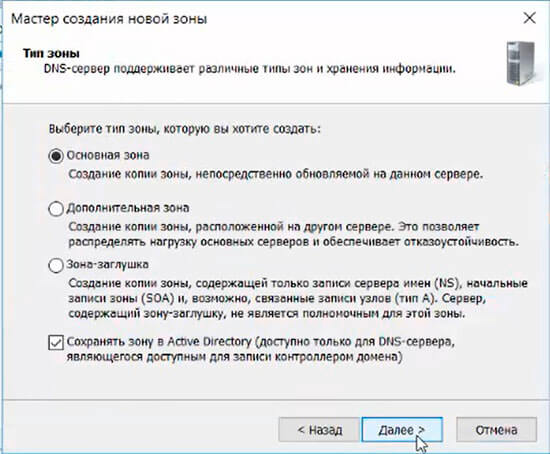

В мастере создания новой зоны выбираем тип добавляемой зоны. Выбираем Основная зона и жмём Далее.

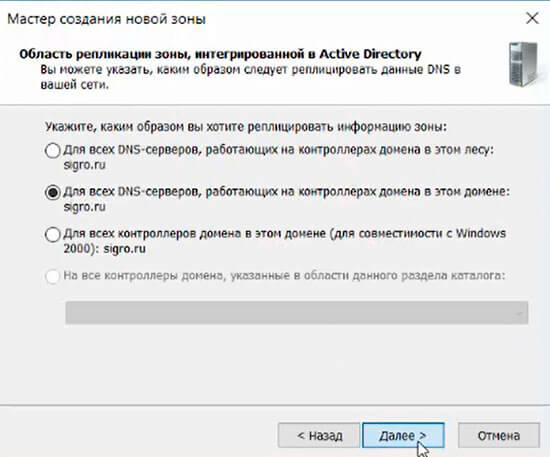

Далее предлагается выбрать каким образом будет выполняться репликация добавляемой зоны. Выбираем Для всех DNS-серверов, работающих на контролерах домена в этом домене.

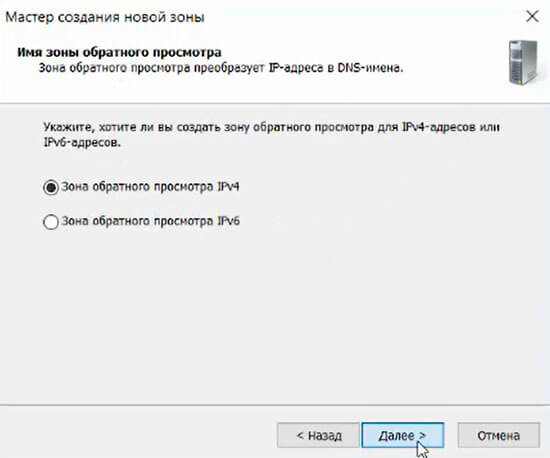

В следующем окне выбираем Зону обратного просмотра IPv4 и жмём Далее.

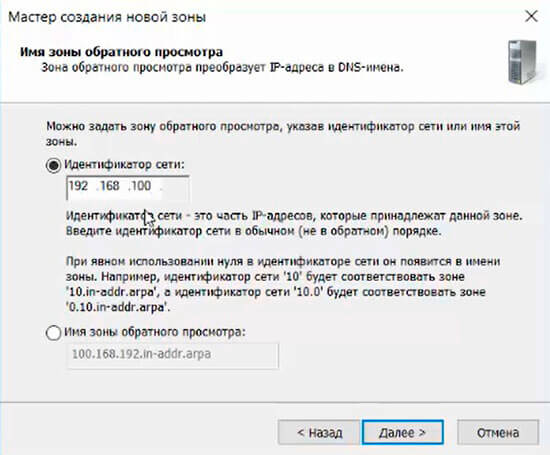

Далее задаём Идентификатор сети. В моём варианте это 192.168.1. Жмём Далее.

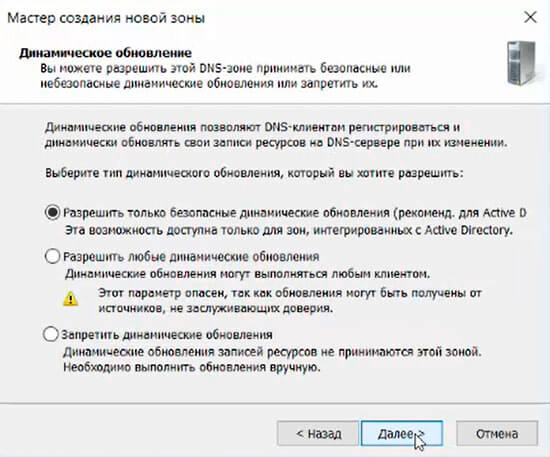

В следующем окне выбираем Разрешить любые динамические обновления и жмём Далее.

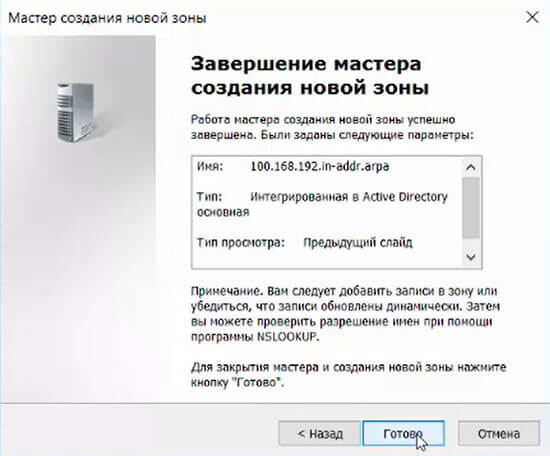

В завершении мастера создания новой зоны жмём Готово.

На следующем этапе укажем Сервера пересылки. Они необходимы для того чтобы кэшировать и перенаправлять DNS-запросы с локального DNS-сервера на внешний DNS-сервер в сети интернет. Это необходимо для того чтобы локальные компьютеры доменной сети смогли получить доступ в интернет.

В диспетчере DNS выделяем наш сервер и кликаем правой кнопкой мыши. В Выпадающем меню выбираем свойства

далее переходим во вкладку Сервер пересылки и жмём кнопку Изменить.

В редакторе серверов пересылки вводим IP-адрес или DNS имя провайдера или например DNS Google (8.8.8.8). Жмём ОК.

Контроллер домена развёрнут и настроен. Можно добавлять компьютеры в домен.

Установка и настройка DNS-сервера и Active Directory в Windows Server 2016 практически не отличается от предыдущих выпусков серверов компании Microsoft, таких как Windows Server 2012, 2008. Пройдя несколько шагов устанавливается роль DNS и Доменные службы Active Directory, также для сервера имён потребуется небольшая настройка.

Установка и настройка роли DNS-сервера и Доменные службы Active DirectoryДо установки ролей сервера, требуется задать имя будущему серверу, а также статический IP-адрес. Также, если имеются, указываем IP-арес шлюза.

1. Нажимаем правой клавишей мыши на "Этот компьютер" и выбираем "Свойства". В открывшемся окне - "Изменить параметры" - "Изменить". Задаём имя компьютера и нажимаем "ОК". Для того, чтобы изменения вступили в силу, перезагружаем компьютер.

2. Для того, чтобы открыть сетевые соединения, в поле "Поиск" набираем команду ncpa.cpl. Выбираем нужный сетевой интерфейс, правой клавишей мыши - "Свойства". IP версии 6(TCP/IPv6) выключаем, если не используем. Затем выбираем IP версии(TCP/IPv4). Заполняем поля:

IP-адрес: адрес сервера (например, 192.168.100.5)

Маска подсети: маска сети (например, 255.255.255.0)

Основной шлюз: шлюз, если имеется (например, 192.168.100.1)

Предпочитаемый DNS-сервер: (например, 192.168.100.5)

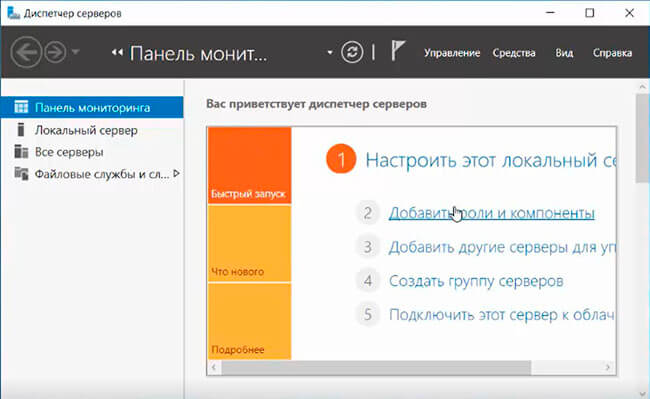

3. Теперь можно начать установку ролей сервера. Для этого выбираем "Диспетчер серверов".

4. В следующем окне - "Добавить роли и компоненты".

5. Читаем "Перед началом работы" и нажимаем "Далее". Затем оставляем по умолчанию чекбокс "Установка ролей или компонентов" и снова "Далее". В следующем окне выбираем сервер, на который будем устанавливать роли и "Далее".

6. Выбора ролей сервера - ставим галочки напротив "DNS-сервера" и "Доменные службы Active Directory". При появлении запроса о добавлении компонентов - "Добавить компоненты". Затем "Далее".

7. В следующих окнах нажимаем "Далее", а в окне "Подтверждение установки компонентов" выбираем "Установить". Этот мастер можно закрывать, по окончании установки появится предупреждение в диспетчере серверов.

8. После окончания установки выбранных ролей сервера, нажимаем на значок предупреждения в "Диспетчере серверов" и выбираем "Повысить роль этого сервера до уровня контроллера домена".

9. В следующем окне - "Добавить новый лес". Имя корневого домена - уникальное имя вашего домена.

10. В "Параметрах контроллера домена" оставляем по умолчанию режим работы леса и домена - "Windows Server 2016". Вводим пароль для режима восстановления служб каталогов (DSRM).Этот пароль может пригодиться, его обязательно надо запомнить или записать в надежное место.

11. В окне "Параметры DNS" - нажимаем "Далее".

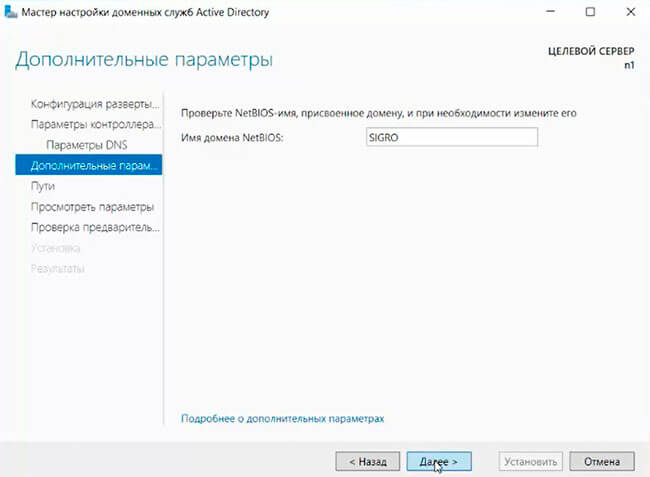

12. В "Дополнительные параметры" - "Далее".

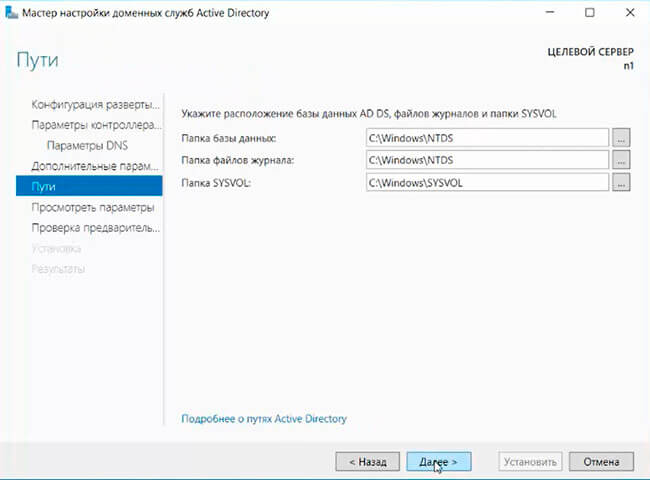

13. Расположение базы данных AD DS, файлов журналов и попок SYSVOL оставляем по умолчанию, нажимаем "Далее".

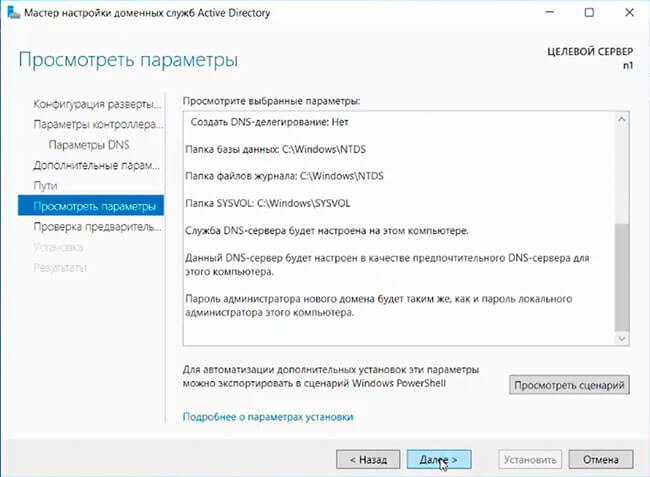

14. Проверяем параметры, затем "Далее".

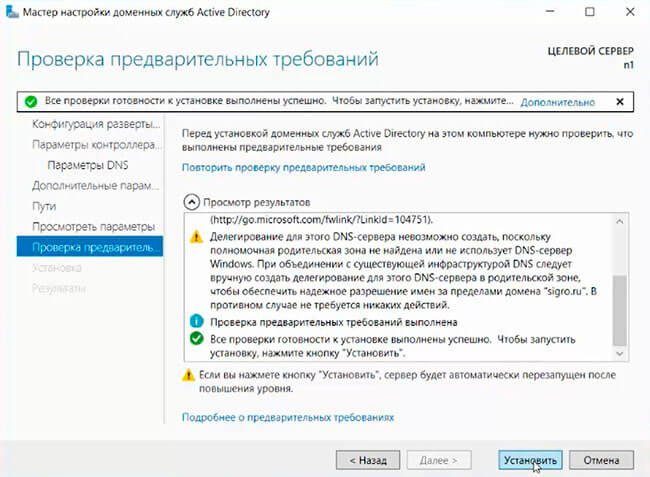

15. После того, как сервер проверит соответствие предварительных требований, можно нажимать "Установить".

16. После настройки контроллера домена, можно перейти к настройке обратной зоны DNS-сервера. Для этого в "Диспетчер серверов" выбираем "Средства", далее "DNS".

17. В открывшемся окне выбираем наш сервер, затем "Зона обратного просмотра". Правой клавишей мыши - "Создать новую зону. ".

18. В мастере создания новой зоны оставляем тип зоны - "Основная зона", затем "Далее".

19. Оставляем по умолчанию чекбокс на "Для всех DNS-серверов, работающих на контроллерах домена в этом домене, снова "Далее".

20. В следующем окне - "Зона обратного просмотра IPv4", затем "Далее".

21. Для настройки зоны обратного просмотра задаем "Идентификатор сети" (например 192.168.100). После этого появится автоматически зона обратного просмотра. Нажимаем "Далее".

22. В следующем окне оставляем по умолчанию "Разрешить только безопасные динамические обновления, затем "Далее".

23. Для завершения настройки создания новой зоны проверяем настройки и нажимаем "Готово".

24. Появится зона обратного просмотра для домена.

25. В "Диспетчере серверов" выбираем "Пользователи и компьютеры Active Directory". Проверяем работу Active Directory.

Читайте также: