Как изменить политику паролей windows server 2016

Для обеспечения высокого уровня безопасности учетных записей в домене Active Directory администратору необходимо настроить и внедрить доменную политику паролей. Политика паролей должна обеспечивать достаточную сложность, длину пароля, частоту смены пароля пользователей и сервисных учетных записей. Тем самым можно усложнить злоумышленнику возможность подбора или перехвата паролей пользователей.

Политика паролей в Default Domain Policy

По-умолчанию в домене AD настройка общих требований к паролям пользователей осуществляется с помощью групповых политик. Политика паролей учетных записей домена настраивается в политике Default Domain Policy. Эта политика прилинкована к корню домена и обязательно должна применяться к контролеру домена с FSMO ролью PDC эмулятор.

- Чтобы настроить политику паролей, откройте консоль управления доменными GPO (Group Policy Management console – gpmc.msc );

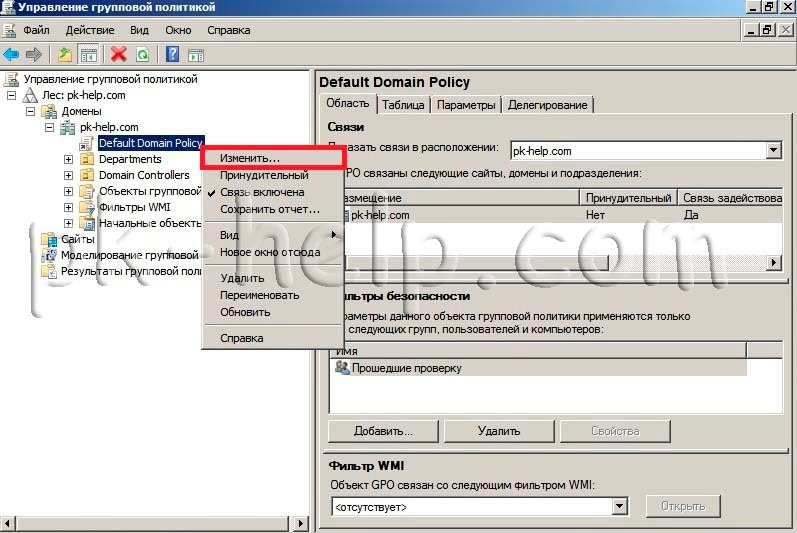

- Разверните ваш домен и найдите политику Default Domain Policy. Щелкните по ней ПКМ и выберите Edit;

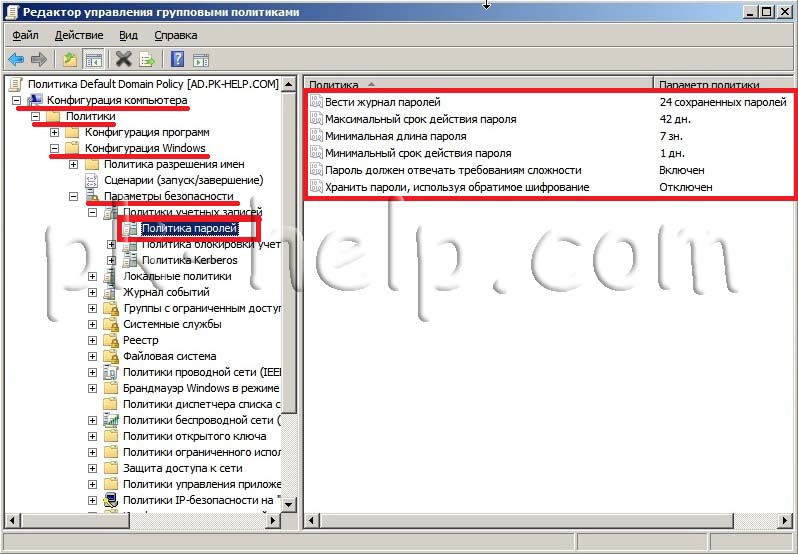

- Политики паролей находятся в следующем разделе редактора GPO: Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики учетных записей -> Политика паролей (Computer configuration -> Windows Settings -> Security Settings -> Account Policies -> Password Policy);

- Чтобы отредактировать настройки параметра политики, дважды щелкните по ней. Чтобы включить политику, отметьте галку Define this policy settings и укажите необходимую настройку (в примере на скриншоте я задал минимальную длину пароля пользователя 8 символов). Сохраните изменения;

- Новые настройки парольной политики будут применены ко все компьютерам домена в фоновом режиме в течении некоторого времени (90 минут), при загрузке компьютера, либо можно применить новые параметры групповых политик немедленно, выполнив команду gpupdate /force

Вы можете изменить настройки политики паролей из консоли управления GPO или с помощью PowerShell командлета Set-ADDefaultDomainPasswordPolicy:

Основные настройки политики паролей

Рассмотрим все доступные для настройки параметры управления паролями пользователями. Всего есть шесть параметров политики паролей:

Вы можете узнать когда истекает пароль определенного пользователя можно получить с помощью командлета: Get-ADUser -Identity dbpetrov -Properties msDS-UserPasswordExpiryTimeComputed | select-object @>Если пользователь пытается сменить пароль, которые не соответствует политике паролей в домене, у него появится ошибка:

Кроме того, нужно отдельно выделить настройки в разделе GPO: Политика блокировки учетной записи (Account Lockout Password):

- Пороговое значение блокировки (Account Lockout Threshold) – как много попыток набрать неверный пароль может сделать пользователь перед тем, как его учетная запись будет заблокирована;

- Продолжительность блокировки учетной записи (Account Lockout Duration) – на какое время нужно заблокировать учетную запись (запретить вход), если пользователь ввел несколько раз неверный пароль;

- Время до сброса счетчика блокировки (Reset account lockout counter after) – через сколько минут после последнего ввода неверного пароля счетчик неверных паролей (Account Lockout Threshold) будет сброшен.

Настройки парольных политик домена Active Directory по-умолчанию перечислены в таблице:

| Политика | Значение по-умолчанию |

| Enforce password history | 24 пароля |

| Maximum password age | 42 дня |

| Minimum password age | 1 день |

| Minimum password length | 7 |

| Password must meet complexity requirements | Включено |

| Store passwords using reversible encryption | Отключено |

| Account lockout duration | Не определено |

| Account lockout threshold | 0 |

| Reset account lockout counter after | Не определено |

В Security Compliance Toolkit Microsoft рекомендует использовать следующие настройки парольных политик:

- Enforce Password History: 24

- Maximum password age: not set

- Minimum password age: not set

- Minimum password length: 14

- Password must meet complexity: Enabled

- Store passwords using reversible encryption: Disabled

Просмотр текущей парольной политики в домене

Вы можете посмотреть текущие настройки политики паролей в Default Domain Policy в консоли gpmc.msc (вкладка Settings).

Также можно вывести информацию о политике паролей с помощью PowerShell (на компьютере должен быть установлен модуль AD PowerShell):

Или можно проверить текущие настройки политики паролей AD на любом компьютере домена с помощью стандартной утилиты gpresult.

Несколько парольных политик в домене Active Directory

За управление доменной парольной политики отвечает контроллер домена, владелец FSMO роли PDC Emulator. Политика применяется к компьютерам домена, а не пользователям. Для редактирования настроек Default Domain Policy необходимы права администратора домена.

В домене может быть только одна политика паролей, которая применяется на корень домена и действует на всех пользователей без исключения (есть, конечно, нюансы, но о них ниже). Даже если вы создадите новую GPO с другими парольными настройками и примените ее к OU с параметрами Enforced и Block Inheritance, она не будет применяться к пользователям.

Доменная политика паролей действует только на объекты AD типа user. Для паролей компьютеров, обеспечивающих доверительные отношения с доменом, есть собственные настройка GPO.

В новом окне, откройте раздел c именем Вашего домена, на скриншоте это "neo.adminad.ru" и нажмите на папку "Users"

Слева появится список пользователей, выберите одного из пользователей по имени и правой кнопкой мыши откройте пункт "Смена пароля. "

В окне смена пароля,

1. Введите новый пароль (пароль должен быть не меньше 8 символов)

2. Установите галочку на пункте "Требовать смену пароля при следующем входе в систему" - если требуется.

3. Разблокировать учетную запись пользователя - если пользователь был заблокирован системой.

Если все данные ввели правильно то появится окно об удачной смене пароля

Срок истечения пароля AD

Теперь мы рассмотрим процедуру изменения срока пароля для сервера со службой домена Active Directory

Для этого откройте "Пуск" -> "Средства администрирования" -> "Управление групповой политикой"

Далее откроется окно "Управление групповой политикой", в блоке слева откройте дерево

"Лес: Имя Вашего домена"

-> "Домены"

-> "Имя Вашего домена"

-> "Default Domain Policy"

затем в блоке справа выберите вкладку "Параметры".

Во вкладке "Параметры" откройте вкладки "Политики" -> "Конфигурация Windows" -> "Параметры безопасности" -> "Политика учетных записей / Политика паролей"

В списке "Политика учетных записей / Политика паролей" нажмите правой кнопкой мыши на "Максимальный срок действия пароля 42 дня" и в контекстном меню выберите "Изменить"

Перед Вами откроется "Редактор управления групповыми политиками"

В этом редакторе, в блоке слева откройте дерево "Конфигурация компьютера" -> "Политики" -> "Конфигурация Windows" -> "Параметры безопасности" -> "Политики учетных записей" -> "Политика паролей"

В блоке справа откройте "Максимальный срок действия пароля 42 дня"

В открывшемся окне в значении "Срок истечения действия пароля" введите 0 или нужное Вам значение

Значение "0" - говорит системе о том что - функция "Срок истечения действия пароля" - отключена.

В таком режиме срок действия пароля - бесконечный.

Windows Server 2016 Std Edition. Сервер без AD/домена. Парольные политики настраиваются штатными средствами ОС через групповые политики.

Политика паролей

Windows + R → gpedit.msc Enter

Local Computer Policy (Политика "Локальный компьютер"

| Политика | Краткое пояснение | Возможные значения | Значение по-умолчанию |

|---|---|---|---|

| Enforce password history Вести журнал паролей | Параметр определяет число новых уникальных паролей, которые должны быть назначены учетной записи пользователя до повторного использования старого пароля | 0-24 | AD: 24 пароля Stand-alone: 0 |

| Maximum password age Максимальный срок действия пароля | Параметр определяет период времени (в днях), в течение которого можно использовать пароль, пока система не потребует от пользователя сменить его. | 1-999 | 42 |

| Minimum password age Минимальный срок действия пароля | Параметр определяет период времени (в днях), в течение которого необходимо использовать пароль, прежде чем пользователь сможет его изменить. | 0-998 | 1 день |

| Minimum password length Минимальная длина пароля | Параметр определяет минимальное количество знаков, которое должно содержаться в пароле | 0 - без пароля, 1-14 | AD:7 Stand-alone: 0 |

| Password must meet complexity requirements Пароль должен отвечать требованиям сложности | Параметр определяет должен ли пароль отвечать требованиям: |

Политика блокировки учетных записей (Account Lockout Policy)

| Политика | Краткое пояснение | Возможные значения | Значение по-умолчанию |

|---|---|---|---|

| Account lockout duration Время до сброса счетчика блокировки. | Параметр определяет количество минут, которые должны пройти после неудачной попытки входа в систему до того, как счетчик неудачных попыток входа будет сброшен до 0 | 0-99999 | Не определено |

| Account lockout threshold Пороговое значение блокировки. | Параметр определяет количество неудачных попыток входа в систему, приводящее к блокировке учетной записи пользователя. | 0-999 | 0 |

| Reset account lockout counter after Продолжительность блокировки учетной записи. | Параметр определяет количество минут, в течение которых учетная запись остается заблокированной до ее автоматической разблокировки. | 0-99999 | Не определено |

Для немедленного применения изменений необходимо выполнить в cmd

Просмотр политик через cmd/powershell

Текущие парольные политики

Информация о пользователе

Catch-22 / Уловка-22

Проблема: невозможно установить через RDP новый пароль если у пользователя установлено User must change password at next logon.

Уловка-22 (англ. Catch-22) — ситуация, возникающая в результате логического парадокса между взаимоисключающими правилами и процедурами.

Нам необходимо войти в систему, чтобы изменить пароль, но мы не можем войти в систему пока не поменяем пароль.

Лучшее разъяснение по данному вопросу.

После долгих поисков в сети

я понял, что единственное простое решение это отключить NLA на стороне сервера

а на стороне клиента отключить CredSSP (отредактировать локальный .RDP файл)

Безопасно ли это? Наш Approved Scanning Vendor считает, что риск перехвата сессии или риск удаленного выполнения вредоносного кода минимален ЕСЛИ передача аутентификационных данных осуществляется по защищенному каналу связи (например OpenVPN).

Существует еще один вариант решения проблемы - установить RD Web Access. Но это установка IIS и дополнительный пункт в правильной настройки безопасности сервера. Для сервера без Active Directory это избыточно.

Ввод пароля при входе на компьютер, является неотъемлемой составляющей безопасности в домене. Контроль за политикой паролей пользователей (сложность пароля, минимальная длина и т.д.) является одной из важных задач для администраторов. В этой статье я подробно опишу изменение политики паролей с помощью GPO для всех пользователей домена, а так же опишу способ как сделать исключения политик паролей для некоторых пользователей или группы пользователей.

Политика паролей домена конфигурируется объектом GPO- Default Domain Policy, которая применяется для всех компьютеров домена. Для того что бы посмотреть или внести изменения в политику паролей, необходимо запустить оснастку "Управление групповой политикой", найти Default Domain Policy, нажать на ней правой кнопкой мыши и выбрать "Изменить".

Зайти "Конфигурация компьютера"- "Политики"- "Конфигурация Windows"- "Параметры безопасности"- "Политики учетных записей"- "Политика паролей", в правом окне вы увидите параметры пароля, которые применяются в вашем домене.

Параметр определяет должен ли пароль отвечать сложности:

-не содержать имени учетной записи

- длина не менее 6 знаков

- содержать заглавные буквы (F, G,R)

- содержать строчные буквы (f,y,x)

Для того что бы изменить параметр достаточно нажать на нем и указать значение. Напомню указанные параметры будут применяться на все компьютеры домена.

Трудности возникают, если у вас в домене должны быть исключение, т.е. пользователь или группа пользователей для которых необходимы иные условия политики пароля. Для этих целей необходимо использовать гранулированную политику пароля. Эти политики представляют отдельный класс объектов AD, который поддерживает параметры гранулированной политики паролей: объект параметров политики PSO (Password Settings Object). Гранулированные политики пароля не реализованы как часть групповой политики и не применяются объектами GPO их можно применить отдельно к пользователю или глобальной группе.

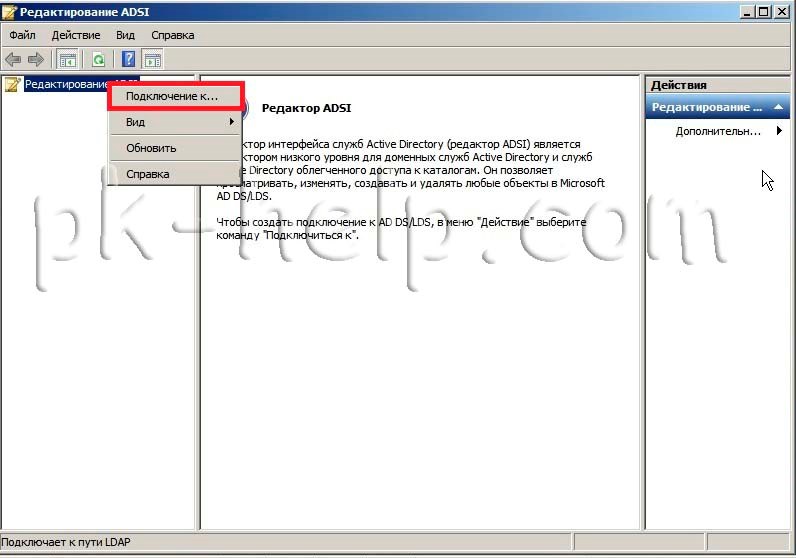

Для того, что бы настроить PSO необходимо запустить adsiedit.msc, для этого нажимаете кнопку "Пуск", в окне "Выполнить", введите "adsiedit.msc" и нажмите кнопку "Enter".

В оснастке "Редактор ADSI" щелкните правой кнопкой мыши Редактор ADSI и выберите команду Подключение к...

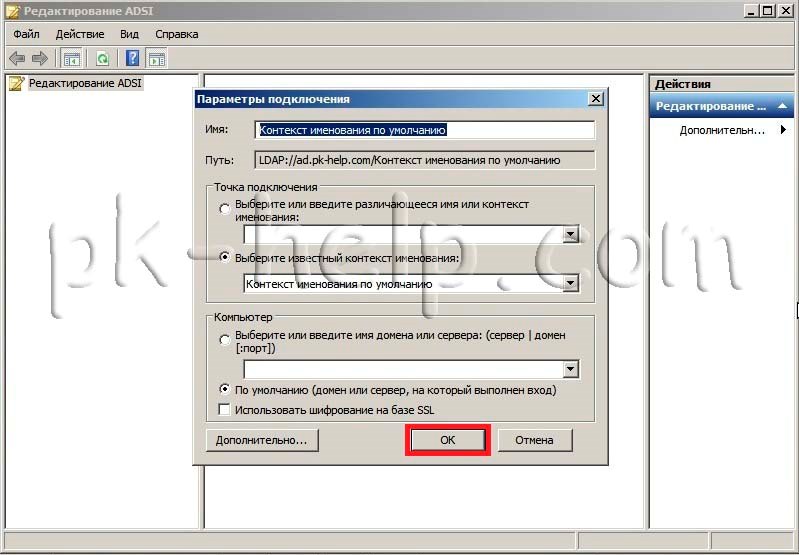

Нажмите на кнопку "OK", чтобы выбрать настройки по умолчанию в диалоговом окне "Параметры подключения" или в поле Имя введите полное доменное имя для того домена, в котором требуется создать объект параметров паролей, а затем нажмите кнопку "ОК".

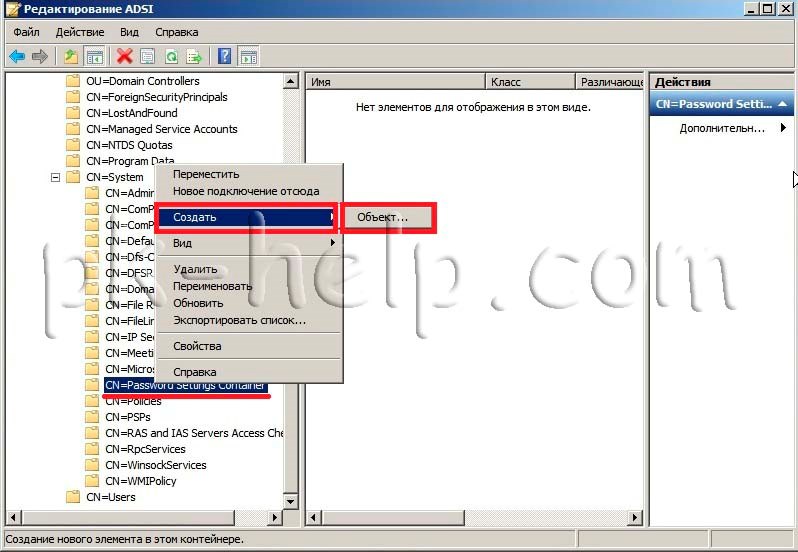

Далее зайдите по пути "DC=<имя_домена>"- "CN=System"- "CN=Password Setings Container".

Щелкните правой кнопкой пункт "CN=Password Setings Container", выберите команду "Создать", а затем пункт "Объект".

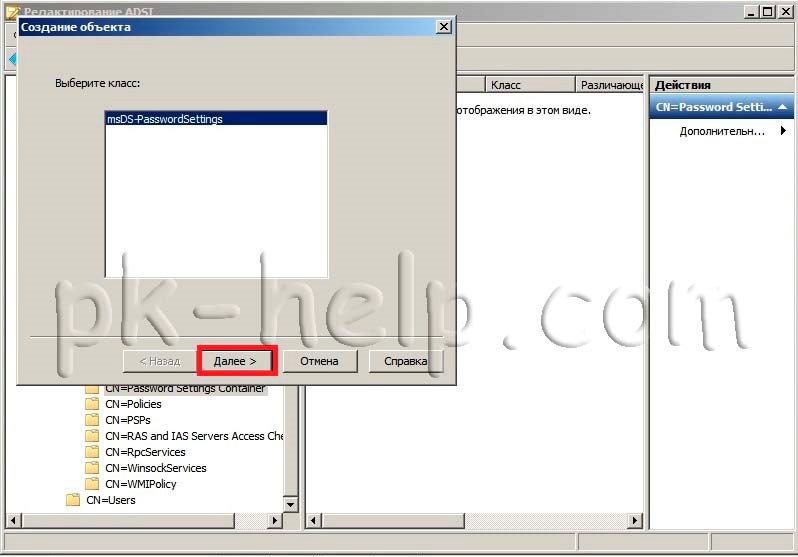

В диалоговом окне Создание объекта в разделе Выберите класс щелкните атрибут msDS-PasswordSettings (выбора как такого у вас не будет, поскольку атрибут будет один), затем нажмите кнопку "Далее".

После этого мастер поможет создать объект настроек для пароля Password Settings Object. Необходимо будет указать значение для каждого из следующих 10 атрибутов. Ниже представлена таблица с кратким описанием и возможными значениями атрибутов.

-

От значения атрибута msDS-MinimumPasswordAge до (Никогда)

(Например 90:00:00:00 - 90 дней)

(Например 0:00:30:00 -30 минут)

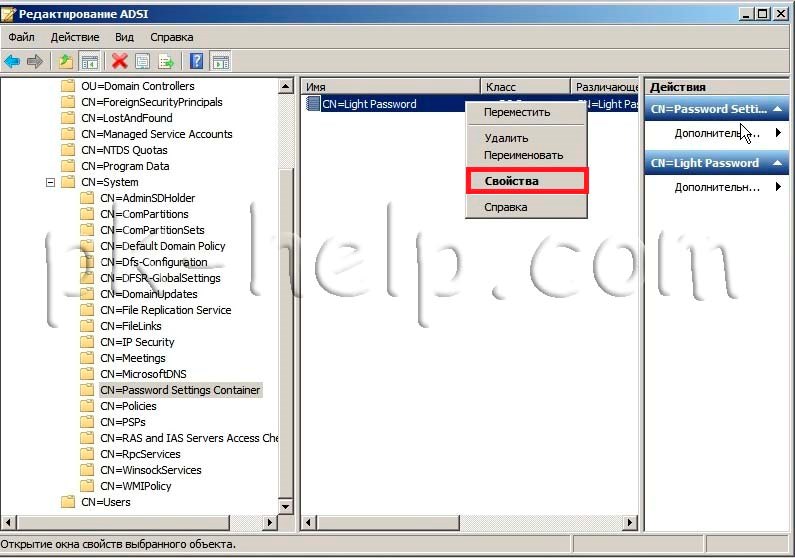

После того как создана PSO, необходимо добавить в него пользователя или группу пользователей, к которым будет применяться указанные настройки пароля. Для этого нажимаем правой кнопкой мыши на PSO и выбираем "Свойства".

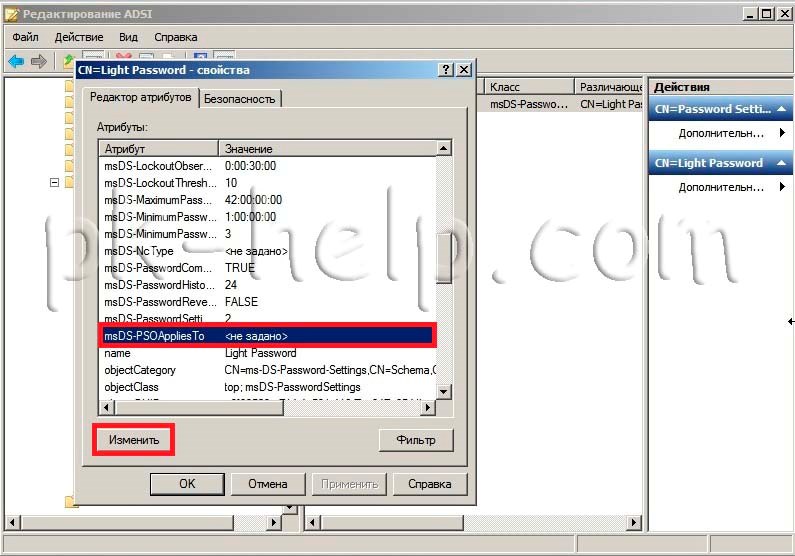

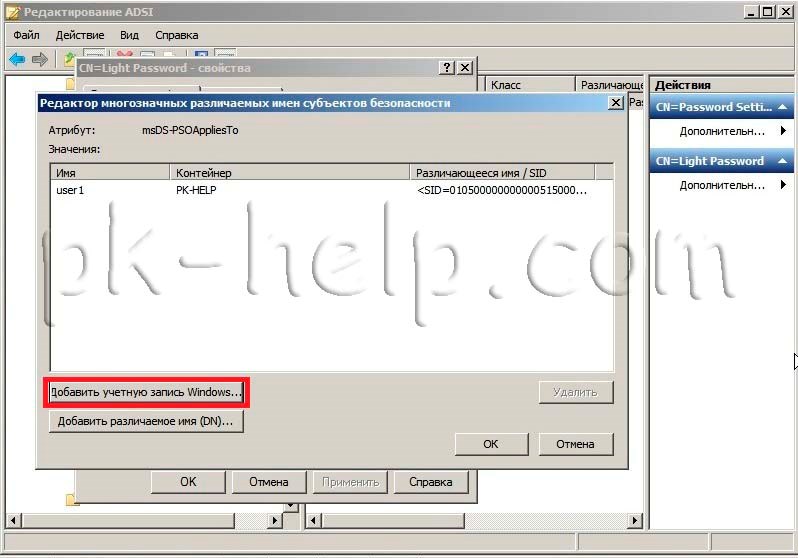

В редакторе атрибутов находим и выбираем атрибут msDS-PSOAppliesTo и нажимаем кнопку "Изменить".

В открывшемся окне "Редактор многозначных различаемых имен субъектов безопасности" добавляем пользователей или глобальную группу безопасности, к которым должен применяться объект параметров паролей и нажимаем "Ок".

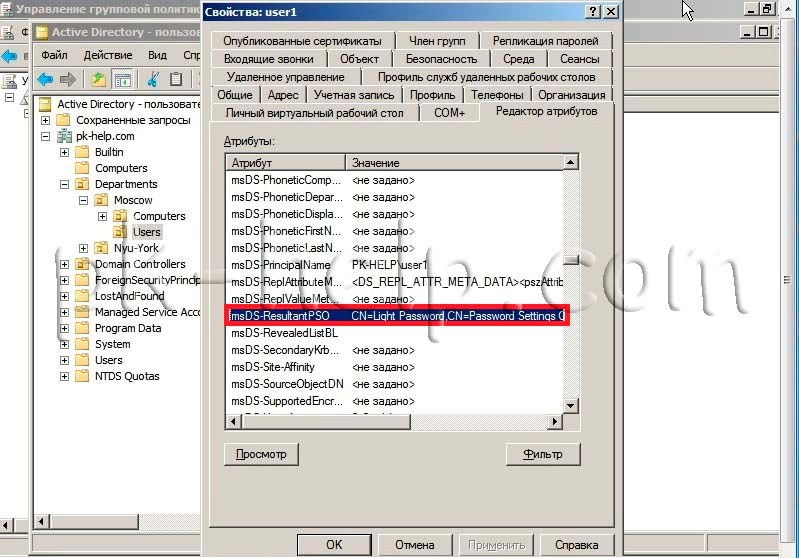

Теперь можно проверить действительно ли примерилась политика паролей PSO, для этого запустите Active Directory Пользователи и компьютеры, если у вас не включены дополнительные компоненты - включите их (нажмите "Вид" и поставьте галочку напротив Дополнительные компоненты), откройте свойства интересующего вас пользователя или группы, выберите вкладку "Редактор атрибутов", нажмите кнопку "Фильтр" в области Показать атрибуты, доступные только для чтения поставьте галочку Построенные. После этого найдите атрибут msDS-ResultantPSO в нем должен быть указан созданная вами или результирующая политика паролей Password Settings Object.

Если все указано верно настройку политик паролей PSO можно считать успешно завершенной.

Читайте также: