Изменить политику паролей windows 2012 r2

Здравствуйте, в данной статье я расскажу вам как произвести изменения в политике паролей Server 2012. Я не буду вдаваться в глубокую теорию и перейду непосредственно к практическому выполнению.

Итак для того что бы зайдите на ваш контроллер домена под учетной записью администратора, для начала вам нужно создать пользователя!

Такого пользователя у уже создал и назвал его admin если вы не имеете представление, как создавать пользователя и вводить компьютер в домен, прочитайте эту статью.

Настройка политики паролей Server:

Что бы изменить политику паролей для пользователей находящихся в домене заходим в "Диспетчер серверо"в далее в верхнем меню жмем "Средства" и переходим в раздел "Управления групповой политикой"

Для того что бы изменить политику паролей необходимо изменить политику по умолчанию домена (Default Domain Police) для этого нажмите ПКМ по данной политике и нажмите на пункт "Изменить"

В открывшимся окне открылся редактор, теперь необходимо найти где же изменять саму политику паролей, редактирование происходит в разделе "Конфигурации компьютера" далее разворачиваем папку "Конфигурация Windows" дальше открываем "Параметры безопасности и политики учетных записей"

Начнем настройку с первого раздела под названием "Политика паролей" открываем его

В открывшимся окошке над доступно для изменения 6 пунктов, каждый из них мы можем изменить, достаточно просто кликнуть на него.

Итак открываем вкладку "Вести журнал паролей" с помощью нее определятся числовое значение новых паролей которые применяются к пользователем прежде чем он сможет снова использовать предыдущий пароль, здесь я оставляю все по умолчанию

Следующая вкладка "Максимальный срок действия пароля" по умолчанию это 42 дня, с помощью этой политике определяется временной интервал в котором используется пароль прежде чем система вновь потребует от пользователя этот пароль поменять, убираем чекбокс и жмем "Применить"

Плавно переходим на раздел "Минимальная длина пароля" тут я не думаю, что требуются какие-либо объяснения по умолчанию это 7 символов, я выставляю как минимум 4 символа

Далее "Минимальный срок действия пароля" с помощью него определяется время с помощью которого пользователь не может изменить пароль по умолчанию значение ноль дней. Убираем галочку и применяем настройки

Самый интересный параметр на мой взгляд "Пароль должен отвечать требованиям сложности" это те требования когда в пароле обязательно должны присутствовать английские буквы, верхнего и нижнего регистра, цифры, не алфавитные символы и т.д Ставим "Отключен" и кликаем "Применить"

Последняя политика "Хранить пароли" используя обратимое шифрование политика не базового уровня и углубляться в пояснения я не буду, скажу лишь то что если в ее включите пароли ваших пользователей в системе будут храниться в открытом виде и если негодяй доберется к вашей сети то он легко может получить доступ к файлам!

Ну а сейчас мы рассмотрим "Политику блокировки учетной записи". В данной политике доступны 3 блока это:

"Время до сброса счетчика блокировки" выставляете время блокировки аккаунта, в качестве примера поставим значение равное 30 мин

"Пороговое значение блокировки" прежде чем аккаунт будет заблокирован, грубо говоря выставляете попытки ввода неверного пароля, после чего наступит блокировка аккаунта пользователя, выставим в качестве примера 3 раза

"Продолжительность блокировки учетной записи" означает что если вы ввели скажем 2 раза неверный пароль и вы не хотите при такой настройке можете подождать 30 мин, и у вас снова будет доступно 3 попытки ввода пароля

Теперь что бы изменить пароль у пользователя заходим в "Пользователи и компьютеры Active Directory"

Ищем учётную запись на которой мы хотим изменить пароль, в моем примере как было описано выше созданная учетная запись "Admin" жмем по ней ПКМ и выбираем пункт "Смена пароля"

В появившимся окне заполняем требуемые поля, в качестве примера я введу пароль из 4-х цифр, после ввода нажимаем "Ок"

Теперь попробуем войти на сервер с новой учетной записью и новым паролем, для этого выполните "Выход из системы"

Осуществляем вход с новой учетной записью

Если у вас возникли небольшие трудности с настройкой делитесь ими в комментариях и не забудьте подписаться на рассылку! Всем спасибо за прочтение и удачи.

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим требованиям:

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

- «Конфигурация компьютера» (Computer Configuration)

- «Конфигурация Windows» (Windows Settings)

- «Параметры безопасности» (Security Settings)

- «Политики учетных записей» (Account Policies)

- «Политика паролей» (Password Policy)

![izmenenie_politiki_paroley_v_windows_server_2012_002]()

![izmenenie_politiki_paroley_v_windows_server_2012_003]()

![izmenenie_politiki_paroley_v_windows_server_2012_004]()

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей. Все политики редактируются аналогичным образом.

![izmenenie_politiki_paroley_v_windows_server_2012_005]()

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера. Лучше использователь специальные программы для генерации с хранения паролей.

Смотрите также:

Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно: Не содержать имени учетной записи пользователя…

В данной статье я расскажу как добавить разрешающее правило в Брандмауэр Windows Server 2012 R2 (в Windows Server 2008 R2 действия аналогичны). Правило будем добавлять на примере работы сервера 1С:Предприятие…

30.09.2021![date]()

Active Directory, PowerShell, Windows Server 2016, Windows Server 2019![directory]()

комментариев 19![comments]()

Раздельные (гранулированные) политики паролей Fine-Grained Password Policies (FGPP) позволяют создать отдельные политики паролей для определенных пользователей или групп. Множественные политики паролей FGPP доступны, начиная с версии Active Directory в Windows Server 2008. В предыдущих версиях AD 2000 можно было создать только одну политику паролей в каждом домене (в рамках Default Domain Policy).

В этой статье мы покажем, как создать и настроить раздельные политики управления паролями (Password Setting Objects) в домене.

Fine-Grained Password Policies позволяют администратору создать в одном домене несколько специальных политик управления паролями (Password Settings Policy — PSO). В PSO объектах задаются требования к паролям (длина, сложность, история) и настройки блокировки учетных записей. Политики PSO можно назначать на конкретных пользователей или группы, но не на контейнеры (OU) Active Directory. Если к пользователю/группе привязана политика PSO, то настройки парольной политики из GPO Default Domain Policy к нему более не применяются.

С помощью политик FGPP можно задать более высокие требования на длину и сложность пароля для учетных записей администраторов, сервисных учетных записей или пользователей, имеющих внешний доступ в домена (через VPN или DirectAccess).

Основные требования для использования множественных политик паролей FGPP в домене:

- Функциональный уровень домена Windows Server 2008 или выше;

- Парольные политики можно назначить на пользователей или глобальные (!) группы безопасности (global security);

- FGPP политика применяется целиком (нельзя часть настроек описать в GPO, а часть в FGPP).

Настройка Password Settings Policy в Active Directory

Вы можете создавать и редактировать парольные политики Fine-Grained Password Policies из графического интерфейса консоли Active Directory Administration Center (ADAC).

В этой версии AD также доступны корзина Active Directory, позволяющая восстановить удалённые объекты, и управляемые служебные учетные записи (gMSA).В данном примере мы покажем, как создать и назначить отдельную парольную политику на доменную группу Domain Admins.

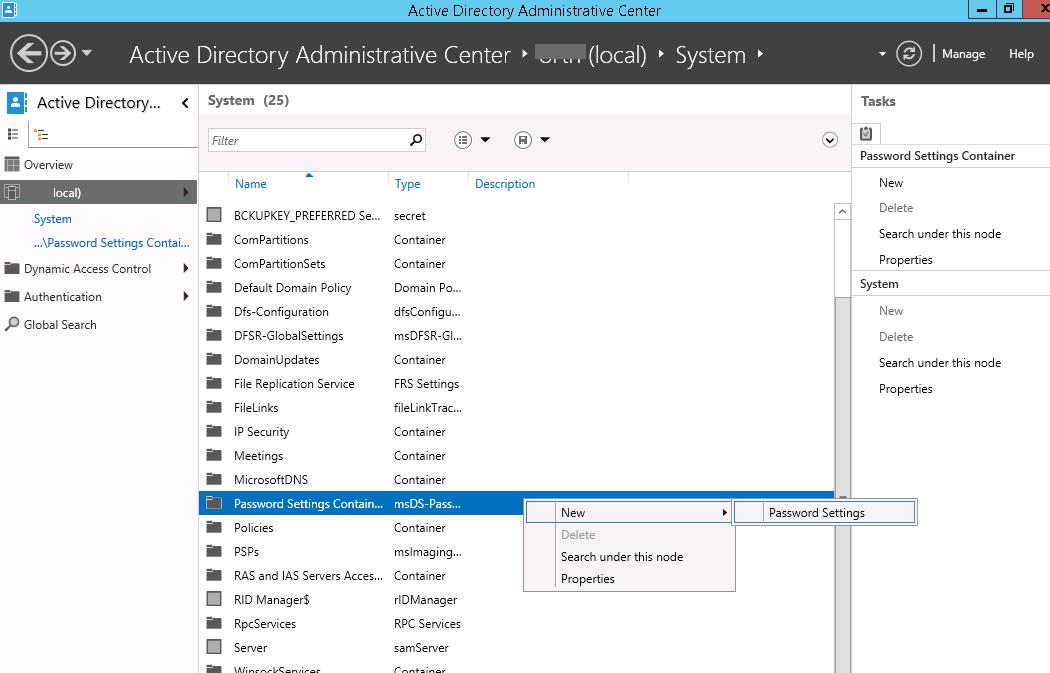

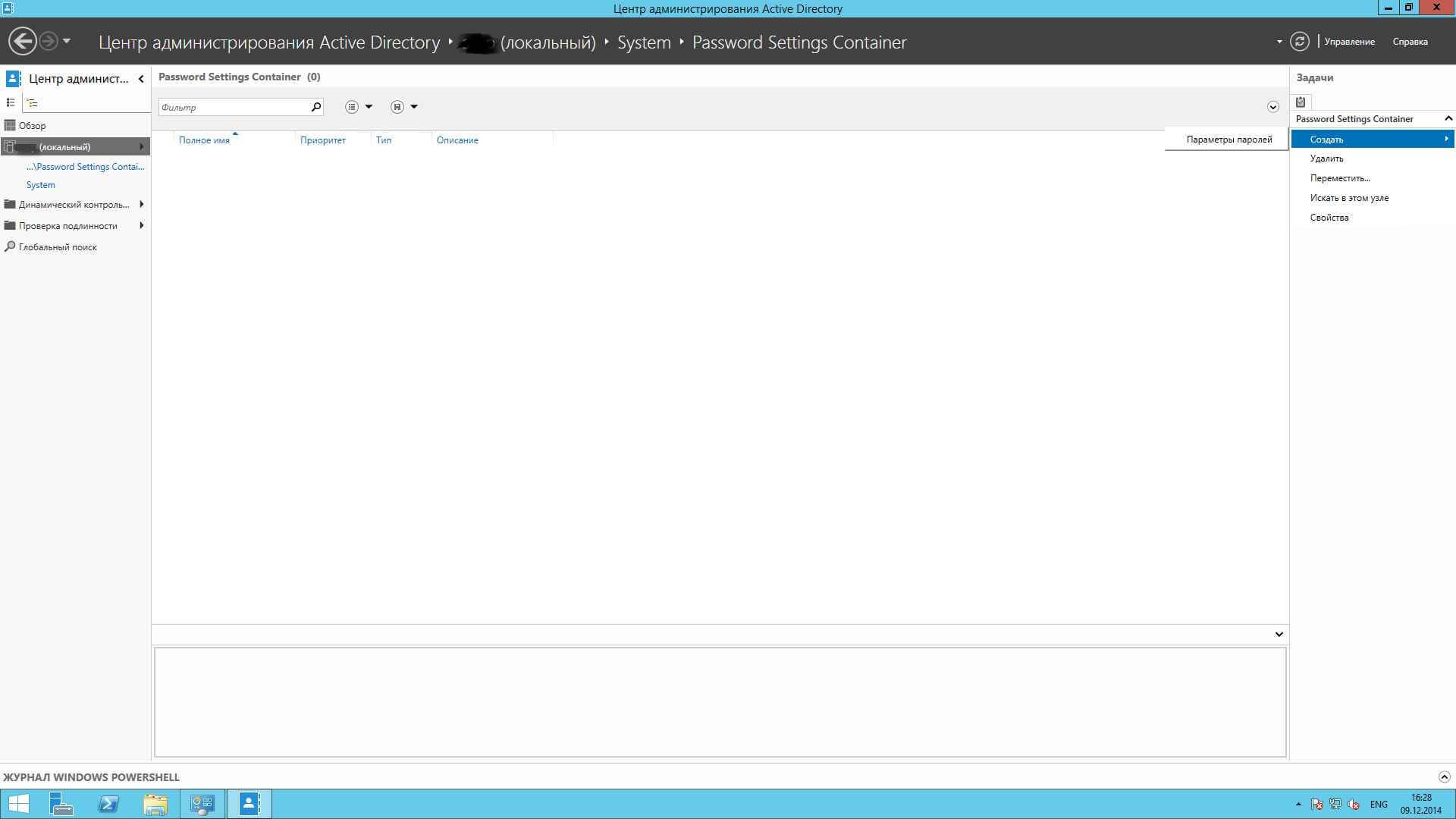

Запустите консоль Active Directory Administrative Center (dsac.msc), переключитесь в древовидный вид и разверните контейнер System. Найдите контейнер Password Settings Container, щелкните по нему ПКМ и выберите New -> Password Settings.

![Active Directory Administrative Center - Password Settings Container]()

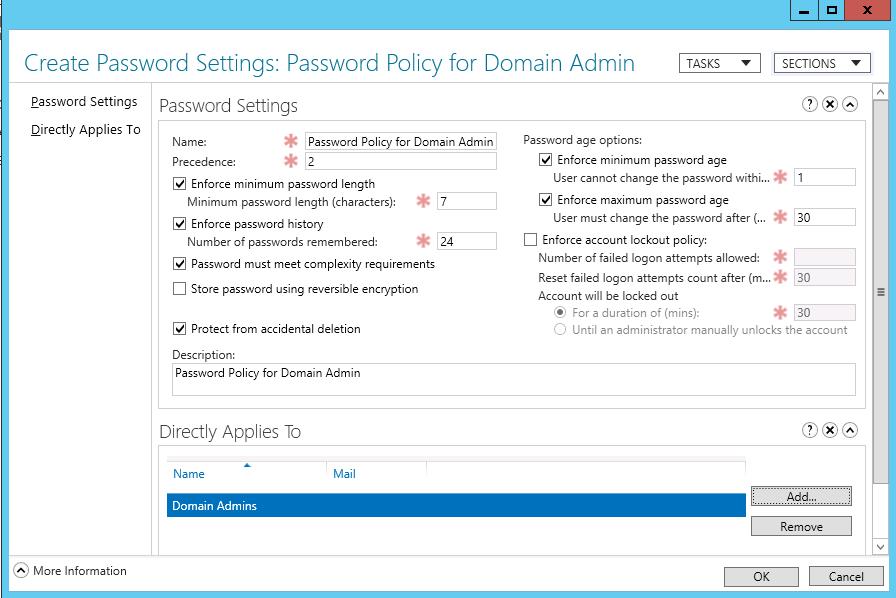

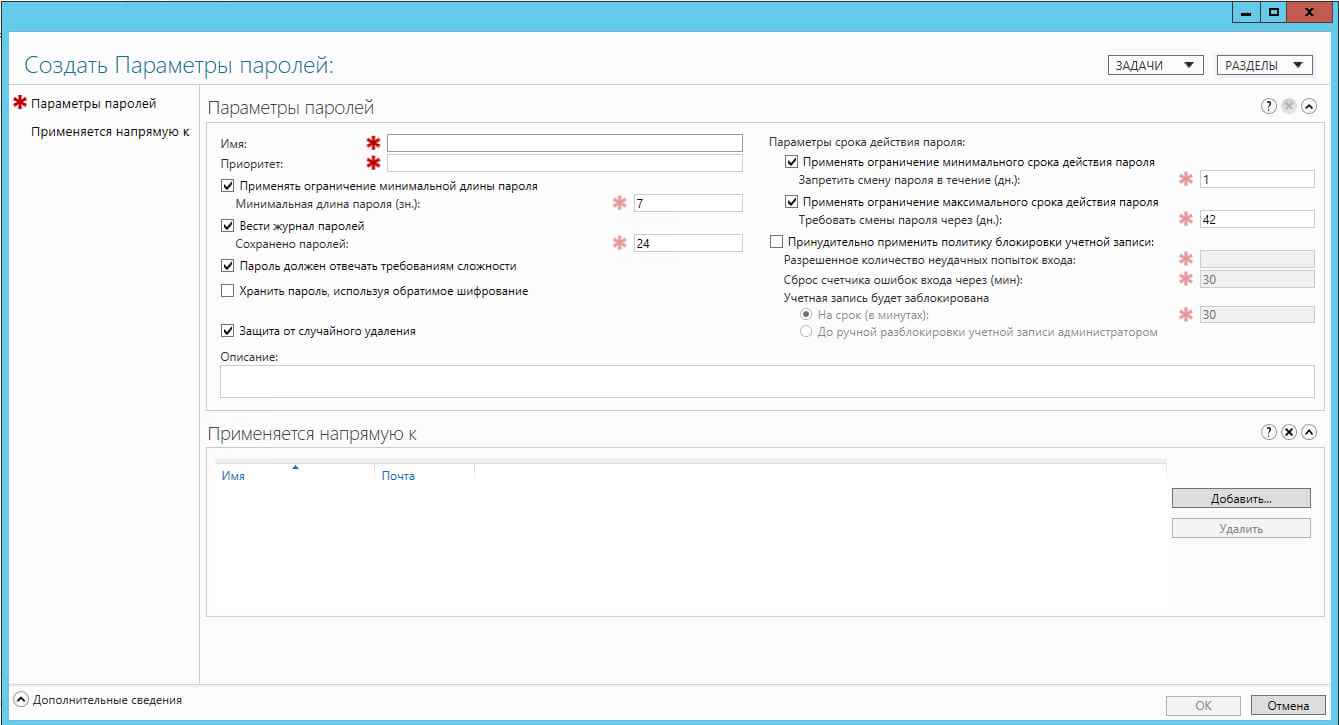

Укажите имя политики паролей (например, Password Policy for Domain Admins) и задайте настройки. Все поля стандартные: минимальная длина и сложность пароля, количество хранимых паролей в истории, частота смены пароля, параметры блокировки при неправильном введении пароля и т.д.

Каждый из параметров объекта PSO (класс msDS-PasswordSettings ) описывается отдельным атрибутом AD:- msDS-LockoutDuration

- msDS-LockoutObservationWindow

- msDS-LockoutThreshold

- msDS-MaximumPasswordAge

- msDS-MinimumPasswordAge

- msDS-MinimumPasswordLength

- msDS-PasswordComplexityEnabled

- msDS-PasswordHistoryLength

- msDS-PasswordReversibleEncryptionEnabled

- msDS-PasswordSettingsPrecedence

Обратите внимание на атрибут Precedence. Данный атрибут определяет приоритет данной политики паролей. Если на пользователя AD действуют несколько политик PSO, то к нему будет применена политика с меньшим значением в поле Precedence.

- Если на пользователя действуют две PSO политики с одинаковыми значениями Precedence, будет применена политика с меньшим GUID;

- Если на пользователя назначены несколько политик, причем одна из них действует через группу безопасности AD, а вторая – напрямую на учетную запись, то будет применена политика, назначенная на учетку.

Затем в секции Direct Applies To добавьте группы или пользователей, на которых должна действовать политика (в этом примере Domain Admins). Сохраните политику.

Рекомендуется применять политику PSO к группам, а не отдельным пользователям. Создайте отдельную группу безопасности и добавляйте в нее учетные записи пользователей. Это упростит управление.![Настройки парольной политики Fine-Grained Password Policy]()

С этого момента данная парольная политика будет применяться на всех членов группы Domain Admins.

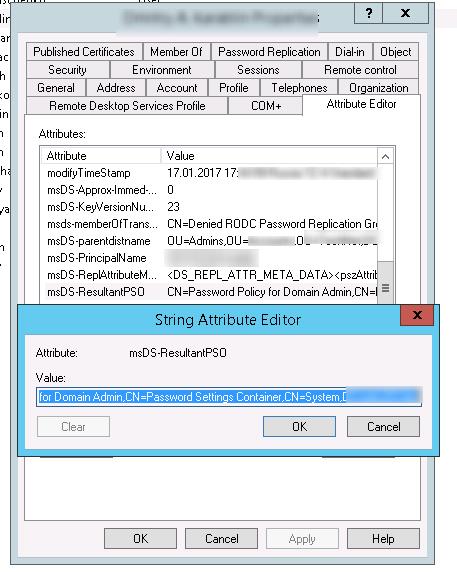

Запустите консоль Active Directory Users and Computers (с установленной опцией Advanced Features) и откройте свойства любого пользователя из группы Domain Admins. Перейдите на вкладку редактора атрибутов (Attribute Editor) и в поле Filter выберите опцию Constructed.

Найдите атрибут пользователя msDS-ResultantPSO. В этом атрибуте указывается действующая на пользователя парольная политика FGPP ( CN=Password Policy for Domain Admins,CN=Password Settings Container,CN=System,DC=winitpro,DC=ru ).

![msDS-ResultantPSO]()

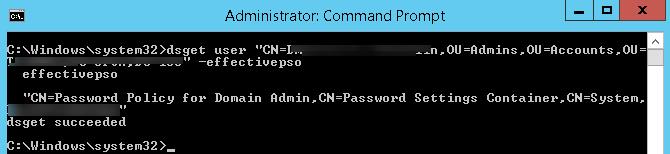

Также действующую политику PSO для пользователя можно получить с помощью dsget:

dsget user "CN=Dmitriy,OU=Admins,DC=winitpro,DC=ru" –effectivepso

![dsget user effectivepso]()

Настройка политики паролей PSO с помощью PowerShell

Вы можете управлять политиками паролей PSO с помощью PowerShell (на компьютере должен быть установлен модуль RSAT-AD-PowerShell).

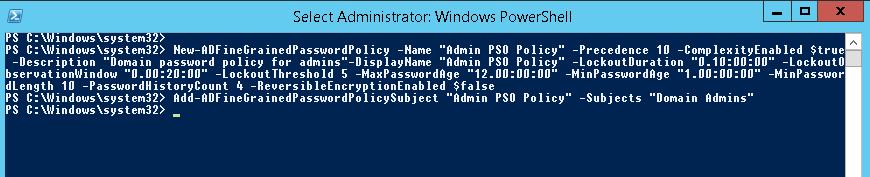

Для создания новой политики используется командлет New-ADFineGrainedPasswordPolicy:

New-ADFineGrainedPasswordPolicy -Name "Admin PSO Policy" -Precedence 10 -ComplexityEnabled $true -Description “Domain password policy for admins”-DisplayName “Admin PSO Policy” -LockoutDuration “0.10:00:00” -LockoutObservationWindow “0.00:20:00” -LockoutThreshold 5 -MaxPasswordAge “12.00:00:00” -MinPasswordAge “1.00:00:00” -MinPasswordLength 10 -PasswordHistoryCount 4 -ReversibleEncryptionEnabled $false

Теперь можно назначить политику на группу пользователей:

Add-ADFineGrainedPasswordPolicySubject "Admin PSO Policy" -Subjects "Domain Admins"

![Add-ADFineGrainedPasswordPolicySubject]()

Чтобы изменить настройки политики PSO:

Set-ADFineGrainedPasswordPolicy "Admin PSO Policy" -PasswordHistoryCount:"30"

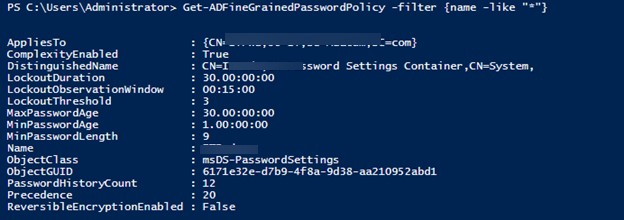

Вывести все политики FGPP в домене:

![Get-ADFineGrainedPasswordPolicy вывести все политики паролей в домене]()

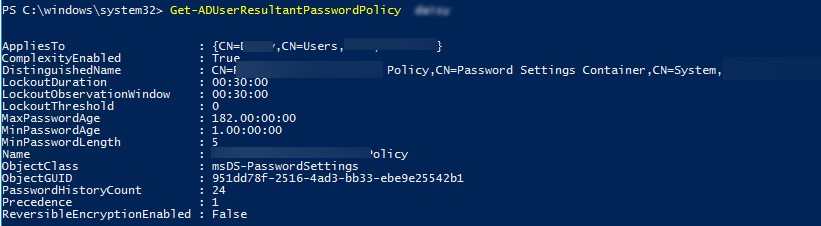

Для получения результирующей парольной политики, которая применяется к конкретному пользователю используется команды. Имя политики PSO, которая действует на пользователя указано в поле Name.

Get-ADUserResultantPasswordPolicy -Identity username

![Get-ADUserResultantPasswordPolicy как узнать результирующую политику паролей, которая применилась к пользователю]()

Список политик PSO, назначенных на группу Active Directory, можно вывести с помощью командлета:

Get-ADGroup "Domain Admins" -properties * | Select-Object msDS-PSOApplied

Чтобы вывести настройки политики паролей по-умолчанию из Default Domain Policy, выполните команду:

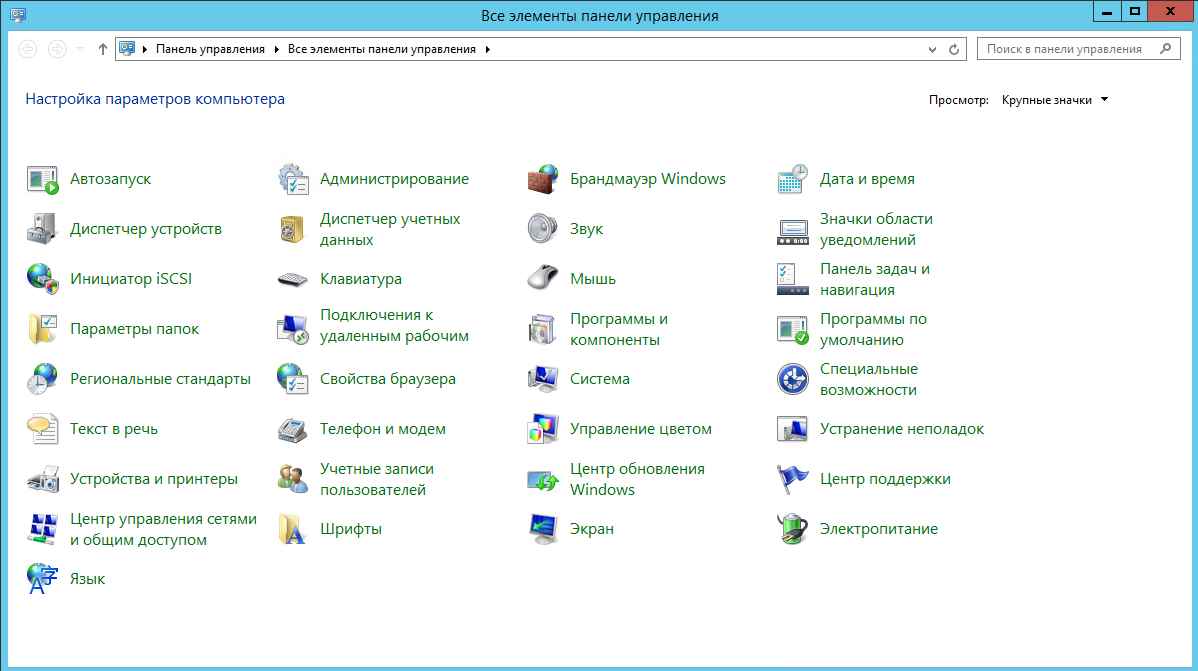

Щелкаем правым кликом по пуску или сочетание клавиш CTRL+X и выбираем, нужный пункт.

![Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-01]()

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-01

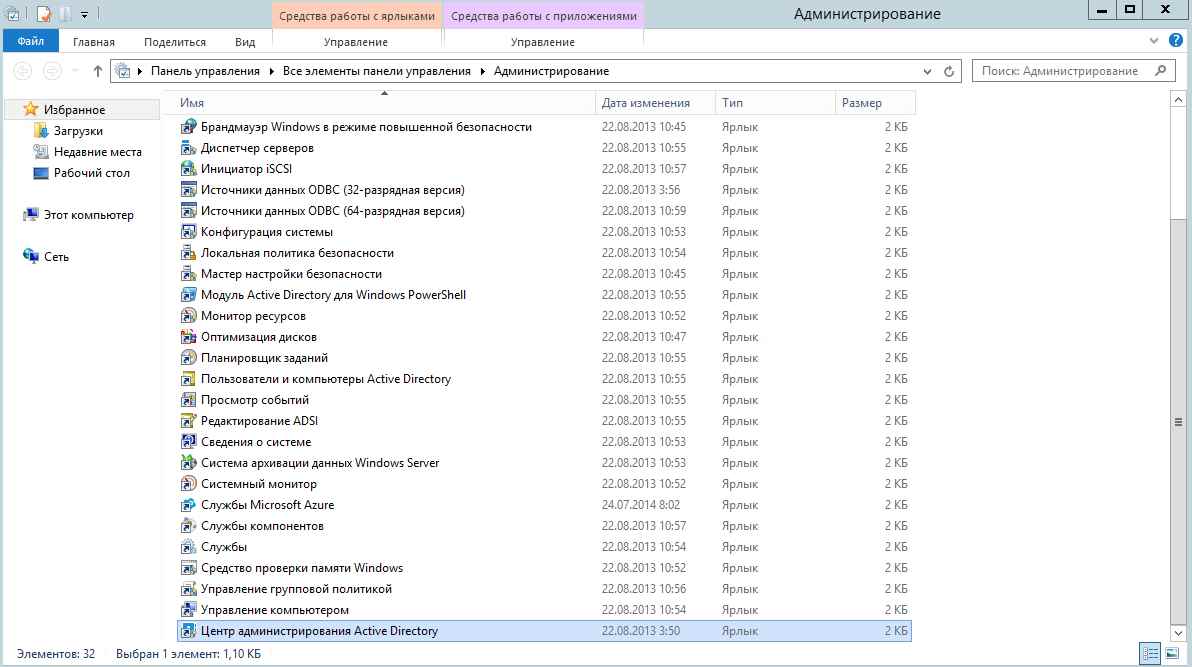

Дальше Администрирование-Центр Администрирования.

![Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-02]()

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-02

Либо можете ввести в окне "Выполнить" сокращенную аббревиатуру dsac.exe.

![Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-03]()

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-03

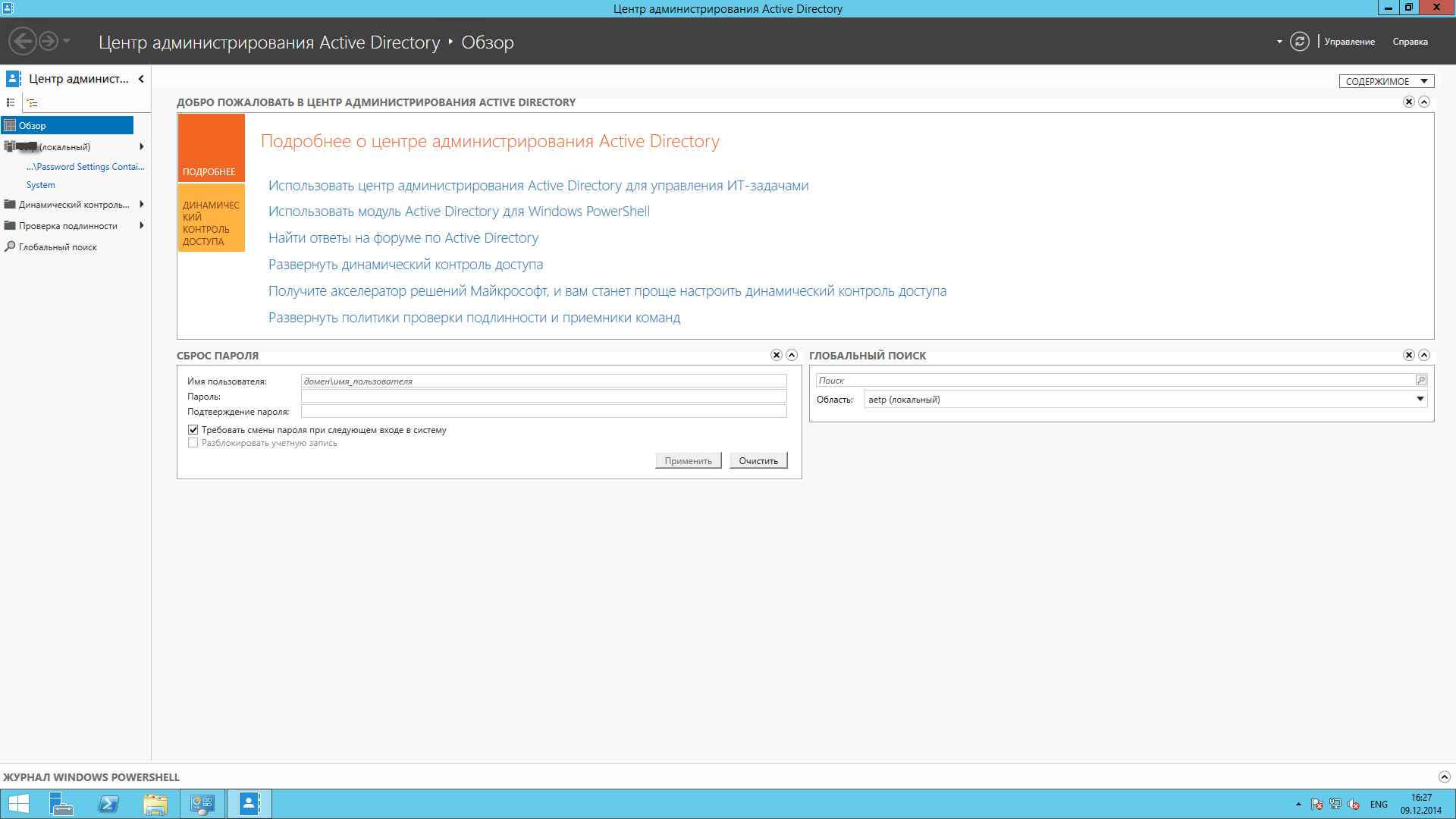

У вас откроется "Центр администрирования Active Directory", как видите оснастка очень похожа, на начальную "Диспетчер серверов"

![Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-04]()

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-04

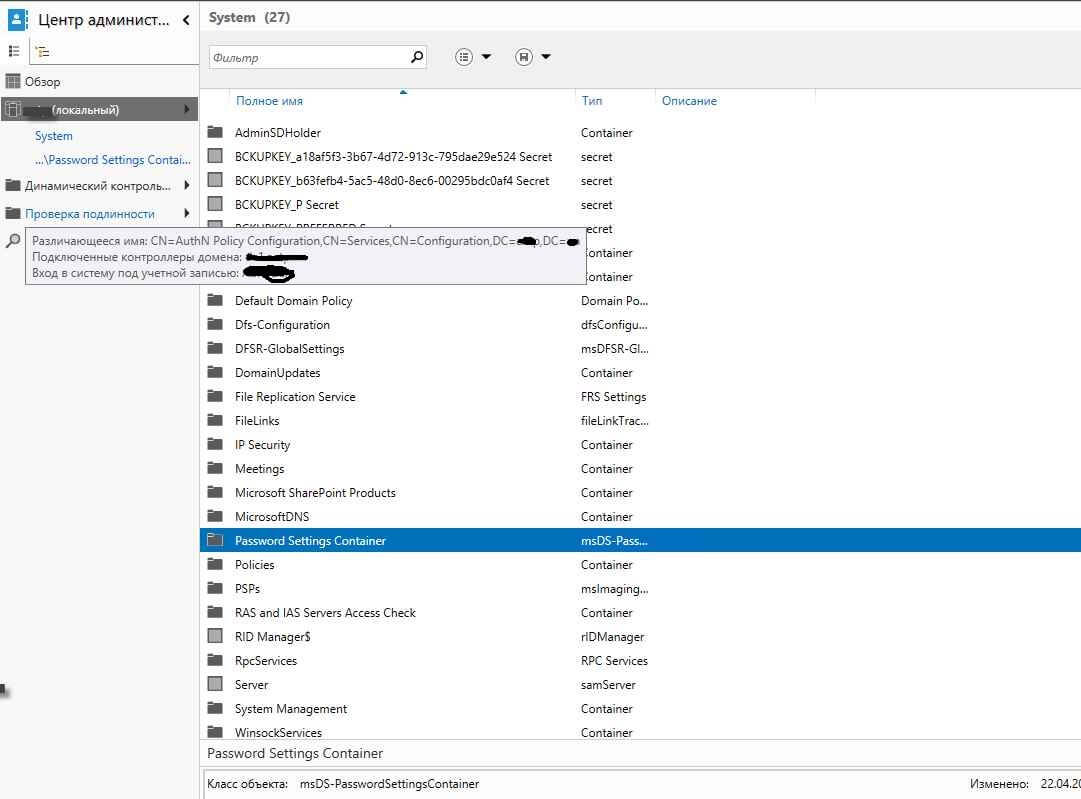

В левом углу видим наш домен, щелкаем по нему и идем System-Password Setting Container

![Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-05]()

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-05

Справа нажимаем создать-Параметры паролей.

![Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-06]()

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-06

Ну а дальше все просто выбираем, что нужно, и снизу жмем кнопку Добавить, в которой можно выбрать пользователя или группу.

![Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-07]()

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-07

Как видите Microsoft с каждым разом все упрощает и в случае с корзиной Active Directory и в плане PSO политик, думаю это правильное решение.

Читайте также:

- «Политики учетных записей» (Account Policies)

- «Параметры безопасности» (Security Settings)

- «Конфигурация Windows» (Windows Settings)