Используйте приложение terminal на pc0 для доступа к коммутатору 0 и просмотра таблицы mac адресов

В эпоху информационных технологий и интернета все чаще и шире применяются коммутаторы. Они представляют собой особые устройства, использующиеся для передачи пакетов документов на всех адреса сети одновременно. Данную особенность коммутаторов сложно переоценить, поскольку все офисы работают на базе данной функции. Коммутаторы запоминают все текущие адреса работающих станций и устройств, а также проводят фильтрацию трафика по определенной схеме, заданной специалистами. В подходящий момент они открывают порт и проводят пересылку назначенного пакета по всем адресатам.

Для настройки коммутаторов часто используется таблица модульных коммутаторов L3 . Настройка должна осуществляться в следующем порядке. Сначала коммутатор подключается к блоку питания, а он – через розетку к электропитанию. Затем берется сетевой кабель, который обеспечивает соединение коммутатора с сетевой платой вашего компьютера. Здесь следует быть крайне осторожными – на проводках витой пары должны иметься наконечники со спутанными контактами. Все это предусмотрено в инструкции, указанной в техническом паспорте коммутатора.

Приступите к настройке сетевой карты. Для этого нажмите меню «Пуск», выберите в открывшемся меню вкладку «Панель управления». В отрывшемся окне найдите и откройте «Сеть и сетевые подключения». Выделите свою сетевую карту при помощи правой кнопкой мыши. Во вкладке «Подключение по локальной сети» следует активировать раздел «Свойства», после чего прокрутить список вниз до конца, где будет строчка «Протокол Интернет (TCP/IP)». Там нажмите на кнопку «Свойства» и укажите маску и адрес подсети. Во вкладке под названием «Общие» следует прописать IP адрес 192.168.0.2, а также оформить маску подсети, введя цифры 255.255.255.0, после чего следует подтвердить правильность всех записей.

На следующем этапе вы должны будете проверить работу коммутатора. Затем через служебную команду под названием ping следует ввести сетевой адрес своего компьютера в сети, после чего задать отсылку данных через ping 192.168.0.2. Делается это в бесконечном режиме, но если вы захотите его остановить, тогда нужно будет нажать комбинацию клавиш Ctrl+C. Программа сразу же выдаст уведомление о потере данных, возникших при передаче.

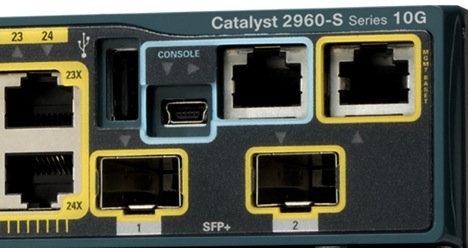

Рассмотрим более детально на конкретном примере - настройка коммутатора CISCO CATALYST СЕРИЙ 2900XL И 3500.

Интеллектуальные свитчи (по-русски коммутаторы) Cisco Catalyst серий 2900XL и 3500 предназначены для крупных корпоративных сетей. Они представляют собой коммутаторы высокого класса с микропроцессорным управлением, флэш-памятью, объёмом 4 Мб и DRAM-памятью объёмом 8 Мб. На данных устройствах обычно установлена специализированная операционная система Cisco IOS.

В данной статье я буду преимущественно говорить о версии 12.0.x. (отличия версий, в основном, в вебинтерфейсе и поддержке тех или иных технологий). На каждый из коммутаторов может быть установлено программное обеспечение стандартного (Standard Edition) и расширенного типа ( Enterprise Edition ). В enterprise edition входят:

- поддержка магистралей 802.1Q,

- протокол TACACS+ для единой авторизации на свитчах,

- модифицированная технология ускоренного выбора Spanning Tree ( Cisco Uplink Fast ) и др.

Данные свитчи предоставляют множество сервисных возможностей. Кроме этого, они идеально подходят для крупных сетей, так как имеют высокую пропускную способность — до 3-х миллионов пакетов в секунду, большие таблицы адресов ( ARP cache ) — 2048 mac адресов для Catalyst 2900XL и 8192 для Catalyst 3500, поддерживают кластеризацию и виртуальные сети (VLAN), предоставляют аппаратную безопасность портов (к порту может быть подключено только устройство с определённым mac адресом), поддерживают протокол SNMP для управления, используют удалённое управление через веб-интерфейс и через командную строку (т.е. через telnet или модемный порт). Кроме этого, имеется возможность мониторинга портов, т.е. трафик с одного порта (или портов) отслеживается на другом. Многим покажется полезной возможность ограничивать широковещательный трафик на портах, предотвращая тем самым чрезмерную загрузку сети подобными пакетами. Исходя из всего этого, можно утверждать, что выбор свитчей Cisco Catalyst является идеальным для крупных и средних сетей, так как несмотря на высокую стоимость (>1500$), они предлагают широкий выбор сервисных функций и обеспечивают хорошую пропускную способность. Наиболее привлекательными возможностями данных свитчей являются: организация виртуальных сетей (в дальнейшем VLAN), полностью изолированных друг от друга, но синхронизированных между свитчами в сети, и возможность кластеризации для единого входа в систему управления свитчами и наглядного изображения топологии сети (для веб-интерфейса). Перспективным является использование многопортового свитча в качестве центрального элемента сети (в звездообразной архитектуре). Хотя свитчи поставляются с подробной документацией, но она вся на английском языке и нередко не сообщает некоторых вещей, а иногда, напротив, бывает слишком избыточной. Для начала хотел бы рассказать о первоначальной настройке свитча.

Присоединение консольного кабеля:

Подключите поставляемый плоский провод в разъём на задней панели коммутатора с маркой console.

Подключите другой конец кабеля к com-порту компьютера через соответствующий переходник и запустите программу-эмулятор терминала (например, HyperTerminal или ZOC). Порт консоли имеет следующие характеристики:

d) 1 бит остановки.

Важное замечание для кластера (объединения нескольких коммутаторов): если вы хотите использовать коммутатор в качестве члена кластера, то можно не присваивать ему IP адрес и не запускать построитель кластера. В случае командного свитча, вам необходимо выполнить следующий пункт.

Присвоение IP коммутатору.

В первый раз, когда вы запускаете свитч, то он запрашивает IP адрес.

Если вы назначаете ему оный, что весьма желательно, то он может конфигурироваться через Telnet.

Необходимые требования к IP

Перед установкой необходимо знать следующую информацию о сети:

- IP адрес свитча.

- Шлюз по умолчанию (его может и не быть).

- Ну и пароль для свитча (хотя, скорее всего лучше это придумать самому).

Первый запуск

Выполняйте следующие действия для присвоения коммутатору IP адреса:

Шаг 1. Нажмите Y при первой подсказке системы:

Continue with configuration dialog?

Шаг 2 . Введите IP адрес:

Enter IP address:

Шаг 3 . Введите маску подсети и нажмите Enter:

Enter IP netmask:

Шаг 4 . Введите, есть ли у вас шлюз по умолчанию N/Y, если есть, то наберите его IP адрес после нажатия Y:

Would you like to enter a default

gateway address. [yes]: y

Шаг 5 . Введите IP адрес шлюза:

IP address of the default gateway:

Шаг 6 . Введите имя хоста коммутатора:

Enter a host name:

Шаг 7 . Введите пароль. Кроме этого, затем на вопрос о пароле для Telnet ответьте Y и введите пароль для доступа через Telnet, так как иначе возможны странности работы с telnet. У меня, к примеру, подключение Telnet к свитчу обрывалось по причине:пароль нужен, но не определён:

Enter enable secret:

Создался следующий файл конфигурации:

ip address 172.16.01.24 255.255.0.0

ip default-gateway 172.16.01.01

enable secret 5 $1$M3pS$cXtAlkyR3/

snmp community private rw

snmp community public ro

Use this configuration. [yes/no]:

Continue with configuration dialog.

Шаг 8 . Если всё нормально - жмите Y; нет - N (только учтите, что пароль хранится в зашифрованном виде).

Топология

Таблица адресации

| Устройство | Интерфейс | IP-адрес | Маска подсети | Шлюз по умолчанию |

| S1 | VLAN 99 | 192.168.1.2 | 255.255.255.0 | 192.168.1.1 |

| PC-A | Сетевой адаптер | 192.168.1.10 | 255.255.255.0 | 192.168.1.1 |

Задачи

Часть 1. Создание сети и проверка настроек коммутатора по умолчанию Часть 2. Настройка базовых параметров сетевых устройств

- Настройте базовые параметры коммутатора.

- Настройте IP-адрес для ПК.

Часть 3. Проверка и тестирование сетевого соединения

- Отобразите конфигурацию устройства.

- Протестируйте сквозное соединение, отправив эхо-запрос.

- Протестируйте возможности удалённого управления с помощью Telnet.

- Сохраните файл текущей конфигурации коммутатора.

Часть 4. Управление таблицей MAC-адресов

- Запишите MAC-адрес узла.

- Определите МАС-адреса, полученные коммутатором.

- Перечислите параметры команды show mac address-table.

- Назначьте статический MAC-адрес.

Исходные данные/сценарий

На коммутаторах Cisco можно настроить особый IP-адрес, который называют виртуальным интерфейсом коммутатора (SVI). SVI или адрес управления можно использовать для удалённого доступа к коммутатору в целях отображения или настройки параметров. Если для SVI сети VLAN 1 назначен IP-адрес, то по умолчанию все порты в сети VLAN 1 имеют доступ к IP-адресу управления SVI.

Примечание. В лабораторной работе используется коммутатор Cisco Catalyst 2960 под управлением ОС Cisco IOS 15.0(2) (образ lanbasek9). Допускается использование других моделей коммутаторов и других версий ОС Cisco IOS. В зависимости от модели устройства и версии Cisco IOS доступные команды и выходные данные могут отличаться от данных, полученных при выполнении лабораторных работ.

Примечание. Убедитесь, что информация из коммутатора удалена, и он не содержит файла загрузочной конфигурации. Процедуры, необходимые для инициализации и перезагрузки устройств, приводятся в приложении А.

Необходимые ресурсы:

- 1 коммутатор (Cisco 2960 под управлением ОС Cisco IOS 15.0(2), образ lanbasek9 или аналогичная модель);

- 1 ПК (под управлением ОС Windows 7, Vista или XP с программой эмулятора терминала, например Tera Term, и поддержкой Telnet);

- консольный кабель для настройки устройства Cisco IOS через порт консоли;

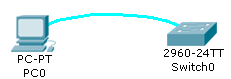

- кабель Ethernet, как показано в топологии.

Часть 1. Создание сети и проверка настроек коммутатора по умолчанию

В первой части лабораторной работы вам предстоит настроить топологию сети и проверить настройку коммутатора по умолчанию.

Шаг 1: Подключите кабели в сети в соответствии с топологией.

-

Установите консольное подключение в соответствии с топологией. На данном этапе не подключайте кабель Ethernet компьютера PC-A.

Примечание. При использовании Netlab можно отключить интерфейс F0/6 на коммутаторе S1, что имеет такой же эффект как отсутствие подключения между компьютером PC-A и коммутатором S1.

Шаг 2: Проверьте настройки коммутатора по умолчанию.

На данном этапе вам нужно проверить такие параметры коммутатора по умолчанию, как текущие настройки коммутатора, данные IOS, свойства интерфейса, сведения о VLAN и флеш-память.

Все команды IOS коммутатора можно выполнять из привилегированного режима. Доступ к привилегированному режиму нужно ограничить с помощью пароля, чтобы предотвратить неавторизованное использование устройства — через этот режим можно получить прямой доступ к режиму глобальной конфигурации и командам, используемым для настройки рабочих параметров. Пароли можно будет настроить чуть позже.

К привилегированному набору команд относятся команды пользовательского режима, а также команда configure, при помощи которой выполняется доступ к остальным командным режимам. Введите команду enable, чтобы войти в привилегированный режим EXEC.

Обратите внимание, что изменённая в конфигурации строка будет отражать привилегированный режим EXEC.

Проверьте, что конфигурационный файл пустой с помощью команды show running-config привилегированного режима. Если конфигурационный файл был предварительно сохранён, его нужно удалить. В зависимости от модели коммутатора и версии IOS, ваша конфигурация может выглядеть немного иначе. Тем не менее, настроенных паролей или IP-адресов в конфигурации быть не должно. Выполните очистку настроек и перезагрузите коммутатор, если ваш коммутатор имеет настройки, отличные от настроек по умолчанию.

Примечание. В приложении А подробно изложен процесс инициализации и перезагрузки устройств.

f. Подключите Ethernet-кабель компьютера PC-A к порту 6 на коммутаторе и изучите IP-свойства интерфейса SVI сети VLAN 1. Дождитесь согласования параметров скорости и дуплекса между коммутатором и ПК.

В конце имени файла указано расширение, например .bin. Каталоги не имеют расширения файла.

Часть 2. Настройка базовых параметров сетевых устройств

Во второй части лабораторной работы вам предстоит настроить базовые параметры коммутатора и ПК.

На данном этапе вам нужно настроить ПК и базовые параметры коммутатора, в том числе имя узла и IP-адрес для административного SVI на коммутаторе. Назначение IP-адреса коммутатору — это лишь первый шаг. Как сетевой администратор, вы должны определить, как будет осуществляться управление коммутатором. Telnet и SSH представляют собой два наиболее распространённых метода управления. Однако Telnet не является безопасным протоколом. Вся информация, проходящая между двумя устройствами, отправляется в незашифрованном виде. Используя захват с помощью анализатора пакетов, злоумышленники могут легко прочитать пароли и другие значимые данные.

Строка снова изменилась для отображения режима глобальной конфигурации.

Press RETURN to get started.

Unauthorized access is strictly prohibited.

S1>

j. Войдите в режим глобальной конфигурации, чтобы назначить коммутатору IP-адрес SVI. Благодаря этому вы получите возможность удалённого управления коммутатором.

Прежде чем вы сможете управлять коммутатором S1 удалённо с компьютера PC-A, коммутатору нужно назначить IP-адрес. Согласно конфигурации коммутатора по умолчанию управление коммутатором должно осуществляться через VLAN 1. Однако в базовой конфигурации коммутатора не рекомендуется назначать VLAN 1 в качестве административной VLAN.

Для административных целей используйте VLAN 99. Выбор VLAN 99 является случайным, поэтому вы не обязаны использовать VLAN 99 всегда.

Итак, для начала создайте на коммутаторе новую VLAN 99. Затем настройте IP-адрес коммутатора на 192.168.1.2 с маской подсети 255.255.255.0 на внутреннем виртуальном интерфейсе (SVI) VLAN

99.

Чтобы установить подключение между узлом и коммутатором, порты, используемые узлом , должны находиться в той же VLAN, что и коммутатор. Обратите внимание, что в выходных данных выше интерфейс VLAN 1 выключен, поскольку ни один из портов не назначен сети VLAN 1. Через несколько секунд VLAN 99 включится, потому что как минимум один активный порт (F0/6, к которому подключён компьютер PC-A) назначен сети VLAN 99.

m. Настройте IP-шлюз по умолчанию для коммутатора S1. Если не настроен ни один шлюз по умолчанию, коммутатором нельзя управлять из удалённой сети, на пути к которой имеется более одного маршрутизатора. Он не отвечает на эхо -запросы из удалённой сети. Хотя в этом упражнении не учитывается внешний IP-шлюз, представьте, что впоследствии вы подключите LAN к маршрутизатору для обеспечения внешнего доступа. При условии, что интерфейс LAN маршрутизатора равен 192.168.1.1, настройте шлюз по умолчанию для коммутатора.

Шаг 2: Настройте IP-адрес на PC-A.

Назначьте компьютеру IP-адрес и маску подсети в соответствии с таблицей адресации. Здесь описана сокращённая версия данной операции. Для рассматриваемой топологии не требуется шлюз по умолчанию. Однако вы можете ввести адрес 192.168.1.1, чтобы смоделировать маршрутизатор, подключённый к коммутатору S1.

Часть 3. Проверка и тестирование сетевого соединения

В третьей части лабораторной работы вам предстоит проверить и задокументировать конфигурацию коммутатора, протестировать сквозное соединение между компьютером PC-A и коммутатором S1, а также протестировать возможность удалённого управления коммутатором.

Шаг 1: Отобразите конфигурацию коммутатора.

Из консольного подключения к компьютеру PC-A отобразите и проверьте конфигурацию коммутатора. Команда show run позволяет постранично отобразить всю текущую конфигурацию. Для пролистывания используйте клавишу ПРОБЕЛ.

Шаг 2: Протестируйте сквозное соединение, отправив эхо-запрос.

a. Из командной строки компьютера PC-A отправьте эхо-запрос на адрес вашего собственного компьютера PC-A.

C:\Users\User1> ping 192.168.1.10

b. Из командной строки компьютера PC-A отправьте эхо-запрос на административный адрес интерфейса SVI коммутатора S1.

C:\Users\User1> ping 192.168.1.2

Поскольку компьютеру PC- A нужно преобразовать МАС-адрес коммутатора S1 с помощью ARP, время ожидания передачи первого пакета может истечь. Если эхо-запрос не удаётся, найдите и устраните неполадки базовых настроек устройства. При необходимости следует проверить как физические кабели, так и логическую адресацию.

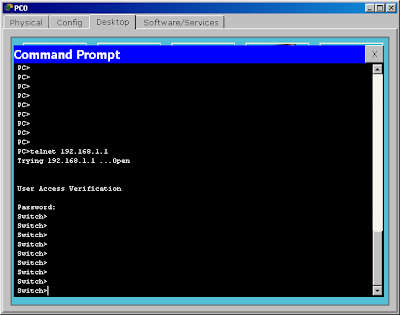

Шаг 3: Проверьте удалённое управление коммутатором S1.

После этого используйте удалённый доступ к устройству с помощью Telnet. В этой лабораторной работе компьютер PC-A и коммутатор S1 находятся рядом. В производственной сети коммутатор может находиться в коммутационном шкафу на последнем этаже, в то время как административный компьютер находится на первом этаже. На данном этапе вам предстоит использовать Telnet для удалённого доступа к коммутатору S1 через его административный адрес SVI. Telnet — это не безопасный протокол, но вы можете использовать его для проверки удалённого доступа. В случае с Telnet вся информация, включая пароли и команды, отправляется через сеанс в незашифрованном виде. В последующих лабораторных работах для удалённого доступа к сетевым устройствам вы будете использовать SSH.

Примечание. При использовании Windows 7 может потребоваться включение протокола Telnet от имени администратора. Чтобы установить клиент Telnet, откройте окно cmd и введите pkgmgr /iu:«TelnetClient». Ниже приведён пример.

C:\Users\User1> pkgmgr /iu:”TelnetClient”

a. В том же окне cmd на компьютере PC-A выполните команду Telnet для подключения к коммутатору S1 через административный адрес SVI. Пароль — cisco.

C:\Users\User1> telnet 192.168.1.2

b. После ввода пароля cisco вы окажетесь в командной строке пользовательского режима. Войдите в привилегированный режим.

c. Чтобы завершить сеанс Telnet, введите exit.

Шаг 4: Сохраните файл текущей конфигурации коммутатора.

Сохраните конфигурацию.

Часть 4. Управление таблицей MAC-адресов

В четвёртой части лабораторной работы вам предстоит определить MAC-адрес, полученный коммутатором, настроить статический MAC-адрес для одного из интерфейсов коммутатора, а затем удалить статический MAC-адрес из конфигурации интерфейса.

Шаг 1: Запишите MAC-адрес узла.

В командной строке компьютера PC-A выполните команду ipconfig /all, чтобы определить и записать адреса 2-го уровня (физические) сетевого адаптера ПК.

Шаг 2: Определите МАС-адреса, полученные коммутатором.

Шаг 3: Перечислите параметры команды show mac address-table.

Шаг 4: Назначьте статический MAC-адрес.

Если коммутатор S1 еще не получил повторно MAC-адрес для PC-A, отправьте эхо -запрос на IP-адрес VLAN 99 коммутатора от PC-A, а затем снова выполните команду show mac address-table.

d. Назначьте статический MAC-адрес.

Чтобы определить, к каким портам может подключиться узел, можно создать статическое сопоставление узлового МАС-адреса с портом.

f. Удалите запись статического МАС. Войдите в режим глобальной конфигурации и удалите команду, поставив no напротив строки с командой.

Примечание. MAC-адрес 0050.56BE.6C89 используется только в рассматриваемом примере.

Примечание. Возможно, появится запрос о сохранении текущей конфигурации перед перезагрузкой маршрутизатора. Чтобы ответить, введите no и нажмите клавишу Enter.

System configuration has been modified. Save? [yes/no]: no

d. После перезагрузки маршрутизатора появится запрос о входе в диалоговое окно начальной конфигурации. Введите no и нажмите клавишу Enter.

Would you like to enter the initial configuration dialog? [yes/no]: no

e. Может появиться другой запрос о прекращении автоматической установки (autoinstall). Ответьте yes и нажмите клавишу Enter.

Would you like to terminate autoinstall? [yes]: yes

d. Появится запрос о проверке имени файла. Если вы ввели имя правильно, нажмите клавишу Enter.

В противном случае вы можете изменить имя файла.

Примечание. Возможно, появится запрос о сохранении текущей конфигурации перед перезагрузкой коммутатора. Чтобы ответить, введите no и нажмите клавишу Enter.

System configuration has been modified. Save? [yes/no]: no

h. После перезагрузки коммутатора появится запрос о входе в диалоговое окно начальной конфигурации. Чтобы ответить, введите no и нажмите клавишу Enter.

Would you like to enter the initial configuration dialog? [yes/no]: no

Switch>

Тематику cisco на хабре нельзя назвать популярной, зачастую интересные статьи остаются почти незамеченными. Но нас приятно удивил ажиотаж вокруг нашей предыдущей публикации. Больше тысячи человек добавили её в избранное, и это определённо говорит о том, что продолжение необходимо.

Кроме того, много людей, имеющих опыт реального планирования и строительства сетей, делали очень правильные замечания по резервированию. Дело в том, что предложенная в прошлый раз схема сети — это макет, лаборатория, на который мы будем отрабатывать и понимать технологии, поэтому такими вещами мы не озадачивались. В реальной же жизни, особенно, если вы оператор связи/провайдер, необходимы различные схемы резервирования: VRRP, STP, Link Aggregation, протоколы динамической маршрутизации.

Все замечания мы постараемся учесть и в конце цикла, вероятно, рассмотрим то, как сеть должна строиться, чтобы через полгода после запуска инженеру не было мучительно больно.

Сегодня же мы обратимся к части немного скучной, но важной для начинающих: как подключиться, поставить или сбросить пароль, войти по telnet. Также рассмотрим существующие программы — эмуляторы ciscо и интерфейс оборудования.

Как и обещали, в этот раз всё по-взрослому: с видео.

Под катом то же в текстовой и чуть более подробной форме.

Итак, вот они приехали — заветные коробки с надписью Cisco на борту.

Среда

Начнём с того, в какой среде будем работать.

В данный момент есть два известных пакета программ, позволяющих моделировать сеть, построенную на оборудовании Cisco:

б) Распространяемый по лицензии GNU GPL симулятор GNS3. В этом пакете необходимо загружать настоящие образы Cisco IOS. С одной стороны это плюс – вы работаете с настоящим интерфейсом cisco и ограничены лишь своей фантазией, существующими стандартами и производительностью рабочей станции, с другой, во-первых, эти IOS ещё нужно суметь достать, во-вторых, это более сложный продукт для понимания, и в-третьих, в нём есть только маршрутизаторы и «типа» коммутаторы.

Я считаю, что для знакомства с принципами лучше начать всё же с Packet Tracer'a, а потом переходить на тяжёлую артиллерию по мере надобности. Все мы не дети малые, где взять то, что нам нужно, рассказывать не будем.

Способы подключения

- Telnet/ssh

- Терминальное подключение с рабочей станции через консольный кабель

- Web-интерфейс (Cisco SDM).

Последний вариант даже не упоминайте в приличном обществе. Даже если вы адепт мыши и браузера, очень не советую.

На своём примере при работе с другим оборудованием я сталкивался с тем, что настроенное через веб не работает. Хоть ты тресни, но не работает. А у того же длинка вообще был баг в одной версии прошивки для свичей: если изменить настройки VLAN в веб-интерфейсе из под линукс, то свич становится недоступным для управления. Это официально признанная проблема).Телнет – стандартная, всем известная утилита, как и ssh. Для доступа к cisco по этим протоколам нужно настроить пароли доступа, об этом позже. Возможность использования ssh зависит от лицензии IOS.

Управление по консоли

Ну вот принесли вы маршрутизатор, распечатали, питание на него дали. Он томно зашумел кулерами, подмигивает вам светодиодами своих портов. А чего дальше-то делать?

Воспользуемся один из древнейших и нестареющих способов управления практически любым умным устройством: консоль. Для этого вам нужен компьютер, само устройство и подходящий кабель.

Тут каждый вендор на что горазд. Какие только разъёмы они не используют: RJ-45, DB-9 папа, DB-9 мама, DB-9 с нестандартной распиновкой, DB-25.

У циски используется разъём RJ-45 на стороне устройства и DB-9 мама (для подключения к COM-порту) на стороне ПК.

Консольный порт выглядит так:

Всегда выделен голубым цветом. С недавних пор стало возможным управление по USB.

А это консольный кабель cisco:

Раньше он поставлялся в каждой коробке, теперь зачастую стоит отдельных денег. В принципе подходит аналогичный кабель от HP.

Проблема в том, что современные ПК зачастую не имеют COM-порта. На выручку приходят частоиспользуемые конвертеры USB-to-COM:

Либо редкоиспользуемые для этих целей конвертеры RS232-Ethernet

После того, как вы воткнули кабель, определили номер COM-порта, для подключения можно использовать Hyperterminal или Putty в Виндоус и Minicom в Линукс.

Управление через консоль доступно сразу, а вот для телнета нужно установить пароль. Как это сделать?

Обратимся к PT.

Начнём с создания маршрутизатора: выбираем его на панели внизу и переносим на рабочее пространство. Даём какое-нибудь название

Что бы вы делали, если бы это был самый взаправдашний железный маршрутизатор? Взяли бы консольный кабель и подключились им в него и в компьютер. То же самое сделаем и тут:

Кликом по компьютеру вызываем окно настройки, в котором нас интересует вкладка Desktop. Далее выбираем Terminal, где нам даётся выбор параметров

Впрочем, все параметры по умолчанию нас устраивают, и менять их особо смысла нет.

Если в энергонезависимой памяти устройства отсутствует конфигурационный файл (startup-config), а так оно и будет при первом включении нового железа, нас встретит Initial Configuration Dialog prompt:

Вкратце, это такой визард, позволяющий шаг за шагом настроить основные параметры устройства (hostname, пароли, интерфейсы). Но это неинтересно, поэтому отвечаем no и видим приглашение

Это стандартное совершенно для любой линейки cisco приглашение, которое характеризует пользовательский режим, в котором можно просматривать некоторую статистику и проводить самые простые операции вроде пинга. Ввод знака вопроса покажет список доступных команд:

Грубо говоря, это режим для сетевого оператора, инженера первой линии техподдержки, чтобы он ничего там не повредил, не напортачил и лишнего не узнал.

Гораздо большие возможности предоставляет режим с говорящим названием привилегированный. Попасть в него можно, введя команду >enable. Теперь приглашение выглядит так:

Прежде, чем приступать к настройке, упомянем несколько полезностей при работе с cisco CLI, которые могут сильно упростить жизнь:

— Используйте клавишу Tab и знак вопроса. По нажатию Tab сокращенная команда дописывается до полной, а знак вопроса, следующий за командой, выводит список дальнейших возможностей и небольшую справку по ним (попробуйте сами в PT).

— Используйте горячие клавиши в консоли:

Ctrl+A — Передвинуть курсор на начало строки

Ctrl+E — Передвинуть курсор на конец строки

Курсорные Up, Down — Перемещение по истории команд

Ctrl+W — Стереть предыдущее слово

Ctrl+U — Стереть всю линию

Ctrl+C — Выход из режима конфигурирования

Ctrl+Z — Применить текущую команду и выйти из режима конфигурирования

Ctrl+Shift+6 — Остановка длительных процессов (так называемый escape sequence)

— Используйте фильтрацию вывода команды. Бывает, что команда выводит много информации, в которой нужно долго копаться, чтобы найти определённое слово, например.

Облегчаем работу с помощью фильтрации: после команды ставим |, пишем вид фильтрации и, собственно, искомое слово(или его часть). Виды фильтрации (ака модификаторы вывода):

begin — вывод всех строк, начиная с той, где нашлось слово,

section — вывод секций конфигурационного файла, в которых встречается слово,

include — вывод строк, где встречается слово,

exclude — вывод строк, где НЕ встречается слово.

В режиме глобальной конфигурации не выполняются довольно нужные порой команды других режимов (тот же show running-config, ping, etc.). Но есть такая полезная штука, как do. Благодаря ей мы можем, не выходя из режима конфигурирования, выполнять эти самые команды, просто добавляя перед ними do. Примерно так:

Настройка доступа по Telnet

Из этого-то режима мы и настроим интерфейс для подключения компьютера через telnet:

Команда для перехода в режим конфигурации интерфейса FastEthernet 0/0:

По умолчанию все интерфейсы отключены (состояние administratively down). Включаем интерфейс:

shutdown — означает “выключить интерфейс”. Соответственно, если вы хотите отменить действие команды, то используйте слово no перед ней. Это правило общее для CLI и применимо к большинству команд.

Подключаемся. Для этого надо использовать кроссоверный кабель. (Хотя в реальной жизни это зачастую уже необязательно – все карточки умеют понимать приём/передачу, однако встречаются ещё маршрутизаторы, порты которых не поднимаются при использовании неправильного типа кабеля — так что будьте внимательны)

Настраиваем IP-адрес компьютера через Desktop.

И пробуем подключиться, выбрав Command Prompt в панели Desktop:

Как и ожидалось, циска не пускает без пароля. В реальной жизни обычно выдаёт фразу “Password required, but none set”

Пароли

Подключение по telnet или ssh называется виртуальным терминалом (vt) и настраивается следующим образом:

0 4 — это 5 пользовательских виртуальных терминалов=telnet сессий.

Этого уже достаточно, чтобы попасть в пользовательский режим, но недостаточно для привилегированного:

Настроим пароль для enable-режима:

Чем отличается secret от password? Примерно тем же, чем ssh от telnet. При настройке secret пароль хранится в зашифрованном виде в конфигурационном файле, а password – в открытом. Поэтому рекомендуется использование secret.

Если вы всё-таки задаёте пароль командой password, то следует применить так же service password-encryption, тогда ваш пароль в конфигурационном файле будет зашифрован:

Один мой знакомый рассказал мне историю:

Стоял он как-то курил возле одного из своих узлов, находящемся в жилом доме. С сумкой для инструментов, ноутбук в руках. Вдруг подходит двое алкашей с пакетом и предлагают купить, раскрывая пакет и показывая какой-то свич. Просят 500 рублей. Ну он купил. По меткам и модели свича парень сделал вывод какому провайдеру он принадлежит. Пришёл домой, начал ковырять — телнет закрыт, консоль запаролена. Слил конфиг по snmp. Пароли в открытом виде хранятся, имя с головой выдаёт провайдера. С их админом он знаком лично, позвонил ему вместо “Здрасьти” выдал логин и пароль в трубку. Слышно было, как скрипел мозг первые секунд 20: везде аксес-листы, авторизация, привязка к мак-адресу. Как?! В общем, всё хорошо, что хорошо кончается.

Немного об этом можно почитать здесь. Ну или чуть более по-русски, тут.

Первая команда служит для активации новой модели ААА (Authentication, Authorization, Accounting). Это нужно для того, чтобы была возможность использовать для аунтетификации на устройстве RADIUS или TACACS сервер. Если отдельно это не настроено, то будет использоваться локальная база пользователей, задаваемая командой username.

Будьте внимательны: приоритет команды aaa new-model выше, чем команд виртуальных терминалов и поэтому даже несмотря на то, что у вас настроен password в режиме line vty, если у вас не будет пользователей в локальной базе, зайти на устройство удалённо уже не получится.

Теперь при подключении маршрутизатор запросит имя пользователя и соответствующий ему пароль.

При более глубокой настройке line vty существует одна опасность.

Есть такой параметр: access-class. Его настройка позволяет ограничить IP-адреса, с которых возможно подключение. И вот однажды я, как умная маша, решил заняться безопасностью в сети и на всём почти оборудование понаставил эти аксес-листы, чтобы комар не пролетел. В один прекрасный момент пришлось выехать в поле и в тот день я проклял свою аккуратность – никуда не мог достучаться – малейшей лазейки не оставил. В общем будьте с этой командой внимательны или оставляйте для себя лазейки.

При работе с access-list'ами и прочими опасными вещами, неправильная настройка которых может лишить вас доступа к устройству, можно использовать замечательную команду reload in min, где min время в минутах. Эта команда перезагрузит устройство по истечении указанного времени, если ее не прервать командой reload cancel. Т.е. схема работы такова: вы удаленно копаете что-то, что может в теории (закон Мерфи не забываем) прервать ваш сеанс связи с устройством. Сохраняем текущий (рабочий) конфиг в startup-config (он используется при загрузке), ставим reload in 15, вводим ключевую команду, относительно которой у нас сомнения ;-), и получаем обрыв связи, худшие опасения оправдались. Ждем 15 минут, устройство перегружается с рабочим конфигом, коннект — вуаля, связь есть. Либо (если связь не прервалась) проверяем, что все работает, и делаем reload cancel.

Если вы хотите ограничить паролем доступ через консольный порт, вам понадобятся команды

Privilege Level

Ещё один важный момент, которому в статьях уделяют мало внимания: privelege level.

Как понятно из латинского звучания — это уровень прав пользователя. Всего существует 16 уровней: 0-15.

privilege level 0 — это команды disable, enable, exit, help и logout, которые работают во всех режимах

privilege level 1 — Это команды пользовательского режима, то есть как только вы попадаете на циску и увидите приглашение Router> вы имеете уровень 1.

privilege level 15 — Это команды привилегированного режима, вроде, как root в Unix'ах

Пример1

Все уровни со 2 по 14 настраиваются вручную. То есть, например, вы можете дать добро пользователю с privelege level 2 на выполнение команды show running-config

Пример2

Настроить права для конкретного пользователя поможет уже упомянутая прежде команда username

В первой строке назначаем уровень прав пользователю, во второй команду, разрешенную для этого уровня, в третьей задаём пароль для входа в привилегированный режим с этим уровнем.

После этого из пользовательского режима вы можете выполнить команду enable 2 и введя пароль l2poorpass попасть в привилегированный режим, в котором будут доступны все команды уровня 1 + команды уровня 2.

Для чего это может быть нужно? В российских реалиях практически ни для чего, потому что обычно на устройство нужно заходить инженерам сразу с полными правами. Ну разве что 15-й уровень ставят, чтобы двойную аутентификацию не проходить. А все другие уровни опять же для того, чтобы персонал младшего состава (техподдержка, например) мог зайти и промониторить какие-то параметры или настроить некритичную функцию.

Нельзя не упомянуть о том, что telnet — протокол незащищённый и передаёт пароль и данные в открытом виде. С помощью любого анализатора пакетов можно вычислить пароль.

Поэтому крайне рекомендуем использовать ssh — любые устройства cisco с не самой урезанной прошивкой способны выступать ssh-сервером.

Следующий набор команд позволит вам включить ssh и отключить доступ по telnet:

Имя хоста должно отличаться от Router, обязательно должно быть задано имя домена. Третьей строкой генерируется ключ и далее разрешается только ssh. Длина ключа должна быть более 768 бит, если вы желаете использовать ssh версии 2, а вы желаете этого. Всё.

Ещё одно финальное внимание новичкам: не забывайте о команде write memory — это сохранение текущей конфигурации. Впрочем, достаточно два раза обжечься, забыв сохранить, чтобы навсегда заработать иммунитет к этому — кто кодил по ночам или писал курсовую, тот поймёт.

Используя PT, мы будем настраивать оборудование не через терминал или телнет, а непосредственно через CLI устройства, которое вызывается кликом по иконке роутера — так удобнее:

Ну и на сладенькое: сброс пароля

Если вы этого не сделаете, то вся ваша конфигурация будет актуальна до первого ребута) И хорошо, если это устройство стоит рядом, и вы вспомните, что накосячили. Мне не повезло)

В следующей статье мы обратимся к вланам и локальной сети. Обязательно к прочтению:

OSI.

VLAN

понедельник, декабря 03, 2012

Управление оборудованием Cisco Systems

Хотя данный вариант был уже рассмотрен нами ранее. Вернемся к нему еще раз и поговорим о нем чуть подробнее. Данный тип подключения используется в следующих случаях:- При первоначальной настройке оборудования

- Если что то сломалось и вы не можете получить удаленный доступ к оборудованию

- Если вы находитесь рядом с оборудованием

|

| Компьютер подключен к коммутатору консольным кабелем |

|

| Вы подключились к коммутатору через консольный порт |

|

| Использование telnet для получения доступа к консоли оборудования |

35 коммент.:

Другие источники советуют вместо password использовать secret, т.к. пароль, в таком случае будет хранится зашифрованным в конфигурационном файле. Думаю стоит об этом сказать если прозвучало слово безопасность =) Спасибо.

Сорри за комент, прочитал следующую статью.

Нет, в данном случае все правильно. Команду secret используют только в том случае если хотят указать пароль, хранящийся в зашифрованном виде, для перехода в привеллигированный режим (используют enable secret вместо enable pas). В данной статье команда enable pas не рассматривалась. Просто взять и заменить слово password на secret во всех командах данной статьи НЕЛЬЗЯ.

Сделал все как написано, через телнет не могу зайти. в чем проблема?

PC>telnet 192.168.1.1

Trying 192.168.1.1 . Open

[Connection to 192.168.1.1 closed by foreign host]

вот что выдает

Сбросьте конфигурацию вашего устройства, посмотрим.

P.S. не забудьте удалить (или заменить *) из конфигурации все пароли и критически важные моменты.

Я разобрался, спасибо большое! Когда вводил line vty 0 4, 0 и 4 не разделял пробелом. Исправил, все заработало. Только вот вопрос, ПК подключен к коммутатору, к этому SW подключено еще два SW, их я удаленно вижу и захожу, подключаю 3-й и на него зайти не могу. Пробовал, на порт, для 3 SW, подключать один из двух имующихся, все работает. Сколько вообще можно подключить sw?

Такой вопрос а вы можете пропинговать с ПК IP адрес SW3? Если нет, то у вас скорее всего неверно настроен транк со стороны коммутатора SW3.

Опять же, если хотите, сбросьте конфиги всех устройств. Посмотрим.

Спасибо! Я хочу сам попробовать под разобраться. Если не получится, то тогда Вам скину конфиги.

У меня еще один вопрос, я удаленно захожу на SW1, и с него не могу ни зайти ни на один SW ни пингануть, а с ПК все получается. В чем может быть проблема? или так нельзя? Все SW находятся в одном вилане

При подключении выдает Connection timed out; remote host not responding. У меня все SW в одной сети, а маски у всех разные. когда сделал у 2-х SW маски одинаковые все заработало. Так и должно быть? Или в пределах одной сети должен быть допуск независимо от маски?

Как же тогда управляют большими сетями?

В больших сетях как раз таки происходит разделение на сети и подсети, которые связаны между собой маршрутизаторами. В пределах одной сети устройствам задается одинаковый адрес сети и одинаковая маска подсети (на основание которой как раз таки и определяется адрес сети). Устройства имеющие одинаковый адрес сети будут видеть друг друга на прямую, а вот устройства имеющие разные адреса сети общаются через маршрутизаторы.

Следовательно для решения вашей проблемы задайте вашему ПК, и всем коммутаторам адреса из одно подсети, например из диапазона 192.168.1.1-254 с маской 255.255.255.0.

Спасибо большое за своевременную помощь и и развёрнутые понятные ответы. Если что буду к Вам обращаться, с Вашего позволения!

незачто, обращайтесь буду рад попробовать помочь.

могу и я полюбопытствовать (почти первый раз циску вижу): есть 2 здания, поднят сторонней компанией канал объединяющий их в локальную сеть, на основе или впн или влан по оптике, fg-fom4e мультиплексор, за ним безголовый длинк. Но его решили заменить на циску, 2960. проблема в том что циска не воспринимает этот самый мультиплексор. я грешу на настройки (влан на циске и ip, что уж в мультиплексоре незнаю. ) в локалке она пашет (через нее вам пишу) и пингуется. а когда переношу в пределы плекса ее не видно (пинга нет). Могли бы вы подсказать куда копать?:)

p.s. после плекса продолжается таже локальная сеть:0

Давайте попробуем разобраться вместе, но говорю сразу что fg-fom4e в глаза не видел не разу.

1. Если не затруднит нарисуйте схему вашей сети.

2. Видят ли fg-fom4e-мы на разных концах оптической линии друг друга.

3. Сбросьте пожалуйста конфиг 2960

4. Каким интерфейсом подключается 2960 к fg-fom4e

соответственно подключается по витой паре обычной. подсети одни и теже.

hostname @@@@@@

enable secret @@@@@@@@@@@@@@@@@@@@@@@@

enable password @@@@@@

no aaa new-model

vtp mode transparent

ip subnet-zero

no file verify auto

spanning-tree mode pvst

spanning-tree extend system-id

vlan internal allocation policy ascending

vlan 15 name inet

vlan 111 name mange

vlan 2778

interface FastEthernet0/1 switchport access vlan 2778 switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/2 switchport access vlan 2778

switchport trunk encapsulation dot1q switchport mode access

interface FastEthernet0/3 switchport access vlan 2778

switchport trunk encapsulation dot1q switchport mode access

interface FastEthernet0/4 switchport access vlan 2778 switchport trunk encapsulation dot1q switchport mode access

interface FastEthernet0/5 switchport access vlan 2778

switchport trunk encapsulation dot1q switchport mode access

interface FastEthernet0/6

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/7

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/8

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/9

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/10

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/11

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/12

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/13

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/14

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/15

switchport access vlan 2778

switchport trunk encapsulation dot1q switchport mode access

interface FastEthernet0/16

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/17

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/18

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/19

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/20

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/21

switchport access vlan 15

switchport mode access

interface FastEthernet0/22

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/23

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/24

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/25

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/26

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/27

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/28

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/29

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/30

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/31

switchport access vlan 15

switchport mode access

interface FastEthernet0/32

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/33

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/34

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/35

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/36

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/37

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/38

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/39

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/40

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/41

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/42

switchport trunk encapsulation dot1q

switchport trunk native vlan 2778

switchport mode trunk

interface FastEthernet0/43

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/44

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/45

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/46

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/47

switchport access vlan 15

switchport mode access

interface FastEthernet0/48

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

Читайте также: