Encrypt the new ubuntu installation for security что это

Установочный диск Ubuntu 13.04 имеет возможность установить Ubuntu в зашифрованном виде с помощью LUKS. Однако нет возможности выполнить зашифрованную установку рядом с существующими разделами для сценария двойной загрузки.

Как я могу установить Ubuntu в зашифрованном виде вместе с другим разделом с живого диска?

Если посмотреть на скрипт cryptroot, то отклоненное редактирование действительно правильно. Каждая строка в conf.d / cryptroot обрабатывается так же, как и другой аргумент cryptopts. Можно ли использовать установщик, если дешифрованный раздел не является группой томов? Я пытался, и, похоже, он не позволит мне использовать его без разделов. В моем случае это твердотельный накопитель с 3 разделами: Linux / boot, Linux /, Windows, с swap и / home, находящимися на жестком диске, поэтому на самом деле нет необходимости в LVM. Я предполагаю, что мне придется остаться с моей оригинальной идеей, которая заключалась в использовании debootstrap с живого CD.Прежде всего, если вы хотите установить Ubuntu в зашифрованном виде на жесткий диск, заменив любые существующие разделы и операционные системы, вы можете сделать это прямо из графического установщика. Этот ручной процесс требуется только для двойной загрузки.

Этот ответ был протестирован с Ubuntu 13.04.

Загрузитесь с живого DVD или USB-накопителя Ubuntu и выберите «Попробуйте Ubuntu».

Создайте два раздела, используя GParted, включенный в живой диск. Первый раздел должен быть неформатированным и должен быть достаточно большим для root и swap, в моем примере это так /dev/sda3 . Второй раздел должен быть размером в несколько сотен мегабайт и отформатирован в ext2 или ext3, он будет незашифрован и смонтирован /boot (в моем примере это так /dev/sda4 ).

На этом снимке экрана у меня есть существующая незашифрованная установка Ubuntu в двух разделах: /dev/sda1 и /dev/sda5 , выделите в кружке слева. Я создал неформатированный раздел /dev/sda3 и раздел ext3 /dev/sda4 , предназначенный для зашифрованной установки Ubuntu, выделенный в круге справа:

Создайте контейнер LUKS, используя эти команды. Замените /dev/sda3 на неформатированный раздел, созданный ранее, и cryptcherries именем по вашему выбору.

Предупреждение . Вы заметите, что luksFormat шаг завершен очень быстро, поскольку он не удаляет базовое блочное устройство. Если вы просто не экспериментируете и не заботитесь о защите от различных видов криминалистической атаки, очень важно правильно инициализировать новый контейнер LUKS перед созданием в нем файловых систем. Запись нулей в сопоставленный контейнер приведет к записи сильных случайных данных на базовое блочное устройство. Это может занять некоторое время, поэтому лучше всего использовать pv команду для отслеживания прогресса:

или, если вы делаете автономную установку и не можете легко получить pv :

Внутри подключенного контейнера LUKS создайте физический том LVM, группу томов и два логических тома. Первый логический том будет подключен / , а второй будет использоваться в качестве свопа. vgcherries это имя группы томов, а также lvcherriesroot и lvcherriesswap имена логических томов, вы можете выбрать свой собственный.

Создайте файловые системы для двух логических томов: (Вы также можете сделать этот шаг непосредственно из установщика.)

Без перезагрузки установите Ubuntu с помощью графического установщика (ярлык находится на рабочем столе в Xubuntu 18.04), выбрав ручное разбиение. Назначают / к /dev/mapper/vgcherries-lvcherriesroot и /boot в незашифрованном раздела , созданного на шаге 2 (в данном примере, /dev/sda4 ).

Как только графический установщик закончится, выберите «продолжить тестирование» и откройте терминал.

Найдите UUID разделов LUKS ( /dev/sda3 в данном случае), он понадобится вам позже:

Смонтируйте соответствующие устройства в соответствующих местах /mnt и вставьте в них:

Создайте файл с именем /etc/crypttab в изолированной среде, в котором будет содержаться эта строка, заменив значение UUID на UUID раздела LUKS и vgcherries именем группы томов:

Выполните следующую команду в изолированной среде:

Перезагрузитесь и загрузитесь в зашифрованную Ubuntu. Вам будет предложено ввести пароль.

Убедитесь, что вы используете зашифрованный раздел / , выполнив mount :

Убедитесь, что вы используете зашифрованный раздел подкачки (а не незашифрованные разделы подкачки из других установок), выполнив следующую команду:

Убедитесь, что вы можете загрузиться в режиме восстановления, вы не хотите позже выяснить, что режим восстановления не работает :)

Установите все обновления, которые могут перестроить виртуальный диск и обновить конфигурацию grub. Перезагрузите и протестируйте как обычный режим, так и режим восстановления.

Данная статья рассказывает, как создать надёжно зашифрованное хранилище данных на жестком диске компьютера и при этом не сломать спящий и ждущий режимы. Особенно актуально это для владельцев ноутбуков, т. к. в отличие от стационарных компьютеров шанс кражи/утери ноутбука выше и возникает обоснованное желание хранить информацию в зашифрованном виде. Однако, предлагаемая по-умолчанию опция шифрования домашней папки при помощи ecryptfs во-первых не шифрует корневой раздел системы 1) , а во-вторых ecryptfs шифрует раздел swap с применением случайно сгенерированного ключа, таким образом, перестает работать такая нужная в ноутбуках опция как спящий режим 2) 3) .

Предлагается же создать один большой зашифрованный раздел размером с весь диск компьютера 4) , поверх которого развернуть виртуальную группу LVM, в которой создать обычные (не шифрованные с точки зрения ОС) разделы /, /home и swap. При этом, пользователю придётся вводить пароль при каждом включении компьютера (даже при выходе из спящего режима), однако, за счёт смещения шифрования на более низкий уровень, ОС «не заметит» этого и все функции будут работать.

Начиная с версии 12.10 возможность зашифровать весь диск целиком добавлена в варианты установки Ubuntu в стандартном инсталляторе.Установка

Итак, для установки нам потребуется диск альтернативной установки системы, который можно скачать тут. Ищите образ с alternate в названии.

Подразумевается, что вы выполняете новую установку системы, если это не так — предварительно сохраните все свои данные и настройки, т. к. описанный ниже процесс подразумевает потерю всех данных на жёстком диске компьютера.Загрузите систему с alternate — диска, выберите язык и приступите к установке:

Выберите ручной режим разметки диска:

Если у вас новый диск или, если вы хотите очистить на нем таблицу разделов, выберите строку с названием диска:

и создайте на нем новую таблицу разделов:

После этого, создайте на диске раздел /boot, выбрав указателем свободное место на диске:

Укажите небольшой объем, от 300 МБ до 1ГБ, т.к. для /boot этого будет вполне достаточно:

В списке «использовать как» укажите /boot, не забудьте сделать раздел загрузочным:

Далее, не размечая оставшееся место, переходим в пункт «Настроить шифрование для томов»:

Соглашаемся записать изменения:

Выбираем «Create encrypted volumes»:

Далее выбираем (при помощи кнопки Space ) свободное место на диске и жмём «Продолжить»:

Если у вас нет паранойи, можете просто нажать «Настройка раздела закончена», если есть - установите параметр «Стереть данные» в «Да»:

Снова соглашаемся на запись изменений на диск:

Далее выбираем «Finish»:

Далее установщик попросит вас ввести парольную фразу, которой он «закроет» диск:

После этого подтвердите пароль:

Если вы используете слишком простой пароль 5) , установщик попросит подтверждения:

После создания шифрованного тома, нужно настроить LVM:

Снова соглашаемся на запись изменений:

Создаем группу томов:

И указываем в качестве устройств для группы только что созданный шифрованный диск:

После этого создаем логические тома:

Пример для swap:

Аналогично создаем диски для root и home, выделяя им желаемый объем. Если у вас большой диск - можете оставить некоторый его объем свободным, позднее вы сможете добавить его к любому логическому тому 6) .

После этого выбирайте «Закончить»:

Теперь нужно назначить файловые системы и точки монтирования для созданных дисков:

Выбирайте разделы, находящиеся в блоках, начинающихся на LVM, они названы, согласно именам, данным им вами при создании логических томов, например, в данном случае, это LV home, LV swap и LV root. Стоит заметить, что раздел root 7) не нужно делать загрузочным, т.к. роль загрузочного у нас выполняет отдельный раздел /boot.

По окончании, выбирайте «Закончить разметку и записать изменения на диск»:

И снова соглашаемся с записью изменений на диск (заодно можно ещё раз проверить все ли вы правильно разметили):

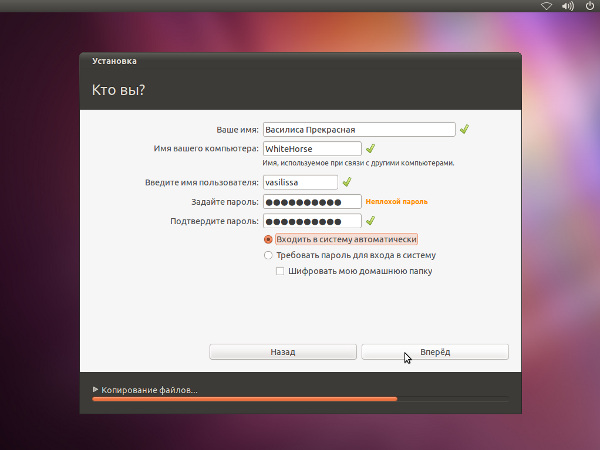

Далее продолжайте установку системы как обычно. Когда установщик спросит вас, зашифровать ли домашний каталог — откажитесь, ведь ваш диск уже зашифрован.

После завершения установки и перезагрузки система предложит вам ввести пароль для разблокировки шифрованного диска. Введите пароль и нажмите Enter .

Изменение пароля

Рекомендуется предварительно размонтировать все разделы, лежащие на зашифрованном диске, что в нашем случае означает, что для смены пароля на диске понадобится live-cd. Если вы не боитесь возможных последствий — можете пропустить этап с загрузкой live-cd и установкой необходимых программ, и сразу перейти к смене пароля.Работа с live-cd

Загрузитесь с live-cd 8) , выберите «Попробовать Ubuntu» и дождитесь полной загрузки системы. После этого, настройте подключение к интернету. Затем откройте терминал и выполните:

После успешной установки, переходите к этапу «Смена пароля».

Смена пароля

Описание

При установке диск шифруется при помощи связки LUKS и dm-crypt. LUKS использует в качестве идентификаторов доступа key slots, которые в данном случае выступают в виде пароля, однако могут быть и ключом. Всего доступно 8 слотов. По умолчанию (при создании шифрованного диска) используется слот 0.

Если вам нужно использовать компьютер совместно с другим человеком — вы можете создать для него отдельный пароль разблокировки диска.

Для операций со слотами — сначала нужно определиться с диском, на котором установлено шифрование. Выполните в терминале команду

Вывод будет примерно следующим:

Она даст вам список разделов на диске. Нужно найти тот раздел, на котором присутствует зашифрованный раздел. В данном случае это sda5.

Теперь можно просмотреть состояние слотов на этом разделе:

Видим, что слот 0 содержит пароль, а слоты 1-7 имеют статус DISABLED.

Устанавливаем новый ключ

Ввиду того, что необходим как минимум один активный слот, сменить пароль в обычном понимании на таком диске невозможно. Однако, можно создать пароль в другом слоте, а потом удалить первый слот. Чтобы создать новый ключ, выполните:

Если теперь посмотреть слоты, то станет видно, что статус ENABLED стоит теперь уже у двух слотов:

Теперь можно удалить старый пароль, находящийся в слоте 0:

И видим, что слот 0 стал DISABLED.

Заключение

Вот и все. Информация на диске надёжно защищена. Однако, не стоит забывать, что существует большое количество различных угроз, и ваши данные все еще могут быть доступны злоумышленнику, в то время, пока компьютер включён, все диски «открыты». И конечно же, в случае кражи, шифрование спасет ваши данные от злоумышленника, но не вернет их вам, так что не забывайте делать резервные копии.

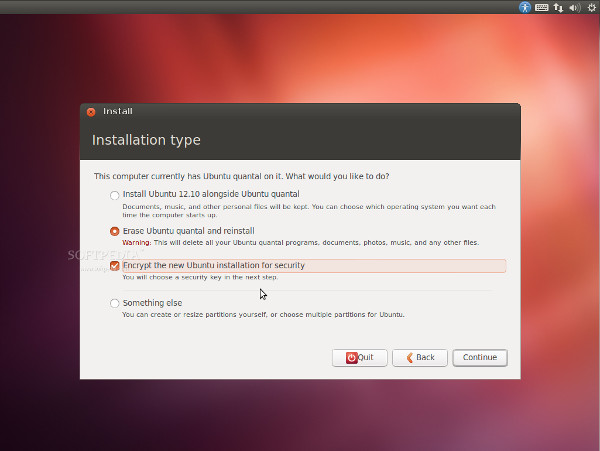

Я Canonical не понимаю. Вроде, 23 августа мы прошли заморозку новых возможностей FeatureFreeze, а 30 августа пройдена заморозка внешнего вида UserInterfaceFreeze. А что мы видим на деле? В установщике Ubiquity появляется возможность шифровать всю систему и в Unity Greeter добавляется индикатор сети и возможность сетевого входа.

Шифрование всей Ubuntu на этапе установки.

Как вы видите, Canonical реализовала шифрование диска в графическом установщике Ubiquity для укрепления безопасности Ubuntu 12.10 Quantal Quetzal. Подобный функционал ранее был только в Alternate CD, но как вы знаете, Canonical планирует отказаться от альтернативных дисков.

Если вы выберите пункт "Шифровать новую установку Ubuntu для безопасности" ("Encrypt the new Ubuntu installation for security"), то на следующем шаге вам придётся ввести ключи шифрования.

Кроме того, для дополнительной безопасности есть вариант перезаписывать пустое дисковое пространство, но это сделает процесс установки чуть дольше.

Помните, что любые файлы вне установки Ubuntu не шифруются! В дальнейшем, новые диски и новые разделы не будут по умолчанию зашифрованы и это вы должны помнить.

И не путайте шифрование всех разделов Убунту с шифрованием Домашней папки!

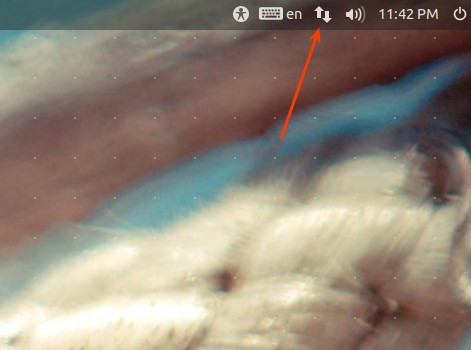

Сеть и экран приветствия Unity Greeter.

С Unity Greeter произошли маленькие косметические изменения. Окно приветствия стало шире и ближе к центру. Скругленные углы сделали общий вид визуально мягче. Шрифт, отображающий имя пользователя, чуть уменьшили. Сохраняя общий стиль, поле ввода пароля подсветили тонким оранжевым цветом. Список доступных вам сессий изменился, вместо "простой список" теперь "кнопки".

Наряду с вышеперечисленными изменениями, разработчики добавили сетевой индикатор.

Следовательно, при входе в систему можно легко отключить сетевые соединения или просмотреть текущее состояние сети, чтобы быть уверенным, что сетевой вход возможен.

Судя по официальным спискам изменений, готовится в ближайшем будущем внедрение в Unity Greeter возможности сетевого входа в систему.

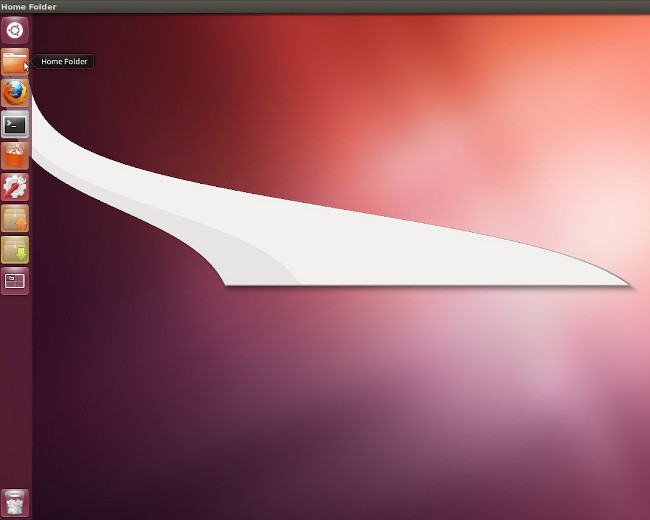

Магическая лампа теперь включена по умолчанию.

Эффект для восстановления окон, известный как Джин (Genie) или Магическая лампа (Magic Lamp), был доступен в Compiz и ранее, но в версии Ubuntu 12.10 он будет включён по умолчанию.

Очень сложно сказать точно, сколько точно используется серверов Linux во всемирой сети.

В результате чего кибермошенники изучили, как взломать серверы Linux в промышленных масштабах, чтобы завладеть пространством памяти и сетевой пропускной способностью.

С этими взломанными серверами они продвигают вредоносное программное обеспечение, спам и кампании фишинга для пользователей во всем мире.

Конечно, подавляющее большинство конечных пользователей использует Windows системы, которые более привлекальны для киберпреступников.

Однако, нельзя думать, что с Unix системами вы в полной безопасности.

Вредоносное программное обеспечение, направленное на Linux действительно существует и иногда распространяется достаточно энтенсивно.

Вот несколько советов, по улучшению информационной безопасноти вашего Линукс декстопа.

1. Остановитесь на Full Disk Encryption (FDE)

Неважно, какую операционну системы вы используете, хороший совет в том, чтобы вы зашифровали весь жесткий диск.

Если ваш ноутбук будет потерян или украден, то использование простого пароля на вход в систему не защитит ваши данные: вор может просто загрузиться в Linux с флеш-карты и считать все ваши данные без пароля.

Шифруя ваш жесткий диск, вы гарантируете себе, что ваши данные остаются в безопасности, потому что вор будет не в состоянии считать что-либо без пароля FDE.

Мы можете зашифровать просто вашу домашнюю папка и файлы в ней.

На любом довольно свежем компьютере вы вряд ли заметите замедление в ежедневном использовании из-за шифрования всего диска.

Вы можете легко включить его во время установки при выборе Encrypt the new Ubuntu installation for security:

И, конечно, не забудьте выбрать надлежащий пароль!

2. Держите свое программное обеспечение актуальным по обновлениям

Опять же, неважно какой операционной системой вы пользуетесь, вы должны всегда сохранять и свою операционную систему и свои приложения, такие как веб-браузеры, читалки PDF и видеоплееры актуальных версий.

В большинстве дистрибутивов Linux делается это просто.

На Ubuntu, по умолчанию, обновления системы защиты установлены автоматически.

Вы можете перепроверить это в параметрах настройки системы: System Settings | Software & Updates | Updates.

Удостоверьтесь, что опция обновления системы защиты включена [ Important security updates ]:

3. Изучите, как использовать брандмауэр Linux

Ядро Linux включает компонент брандмауэра, названные iptables, который дает вам способ управлять сетевым трафиком.

На Ubuntu у вас также будет приложение под названием Uncomplicated Firewall (UFW), программа фронтэнда, которая упрощает установку iptables.

По умолчанию UFW отключен, но вы можете включить его из командной строки, запустив:

Firewall is active and enabled on system startup

Более подробно о UFW, я уже описывал и можно ознакомится с ним более подробно здесь.

4. Управляйте настройками безопасности в своем браузере

Доступно много бесплатных расширений, чтобы улучшить безопасность вашего браузера.

Среди прочих вы можете рассмотреть следующее:

5. Используйте антивирусное программное обеспечение

Возращаясь к началу этого поста, можно сказать, что большое количество людей может с уверенностью заялять, что средства антивирусной зищиты не нужны в операционных системах Linux.

Однако, даже если файл, направленный на атаку Windows не причинит вреда вашей системе, он делает вас частью проблемы, в то время как вы можете локализовать ее с помощью использования антивируса.

Читайте также:

- Windows 7 не работает клавиатура и мышь auros x570 elite

- Оценка продолжительности копирования файлов висит windows 10

- Windows failed to load because the system registry file is missing or corrupt что делать

- Как закрепить значки на рабочем столе windows 10 чтобы они не перемещались

- Не запускается football manager 2021 на windows 10