Airgeddon ubuntu как установить

Список инструментов для тестирования на проникновение и их описание

Описание airgeddon

airgeddon — это многофункциональный Баш скрипт для систем Linux по аудиту беспроводных сетей.

Справка по airgeddon

Справка отсутствует, управление осуществляется через текстовое меню. В настоящее время скрипт полностью русифицирован.

Руководство по airgeddon

Примеры запуска airgeddon

Программа требует привилегий суперпользователя:

Установка airgeddon

Установка в Kali Linux

Установка в BlackArch

Программа предустановлена в BlackArch.

Установка в Debian, Linux Mint, Ubuntu

Невозможна совместимость с OSX и Windows.

Информация об установке в другие операционные системы будет добавлена позже.

Зависимости airgeddon

Bash версии 4 или более поздняя.

Протестировано на следующих совместимых дистрибутивах:

- Kali 2.0, 2016.1, 2016.2 и arm версиях (Raspberry Pi)

- Wifislax 4.11.1 и 4.12 и 64-1.0

- Backbox 4.5.1 и 4.6

- Parrot 2.2.1, 3.4.1 и arm versions (Raspberry Pi)

- BlackArch с 2016.01.10 до 2016.12.29

- Cyborg Hawk 1.1

- Debian 7 (Wheezy) и 8 (Jessie)

- Ubuntu/Xubuntu 15.10, 16.04 и 16.04.1

- OpenSUSE Leap 42.1 и 42.2

- CentOS 6 и 7

- Gentoo 20160514 и 20160704

- Fedora 24

- Red Hat 7 (Maipo)

- Arch с 4.6.2-1 до 4.8.13-1

- Raspbian 7 (Wheezy) и 8 (Jessie) (Raspberry Pi)

- OpenMandriva LX3

airgeddon уже включён в некоторые дистрибутивы Linux и репозитории:

- Wifislax 4.12, 64-1.0 или выше

- BlackArch впервые в релизе 2017 или позже

- ArchStrike репозиторий.

В любом случае, скрипт можно использовать на любом дистрибутиве Linux, если вы установили инструменты, которые требуются скрипту. Скрипт проверяет на их наличие при своём запуске.

Базовые инструменты: <- скрипт не работает, если вы не установите их все:

- ifconfig ->net-tools

- iw -> iw

- airmon-ng -> aircrack-ng

- aircrack-ng -> aircrack-ng

- iwconfig -> wireless-tools

- awk -> awk / gawk

- airodump-ng -> aircrack-ng

- xterm -> xterm

Опциональные инструменты: <- не являются необходимыми для работы, нужны только для некоторых функций

Инструменты для обновления: <- не нужны для работы, но используются для автоматического обновления

Внутренние инструменты: <- это инструменты для внутренней проверки. Не являются необходимыми, но хорошо если есть

Airgeddon – это многоцелевой инструмент для аудита беспроводных сетей. Программа может помочь вам взломать пароль от Wi-Fi (WPA / WPA2, WPS). Это одна из самых простых программ для взлома Wi-Fi и её смогут воспользоваться даже начинающие пользователи. Airgeddon работает на Linux и не работает на Windows или Mac.

Имеется много совместимых с airgeddon дистрибутивов Linux. Программа может использоваться с любым дистрибутивом Linux если вы установите на него инструменты, которые требуются скрипту для работы. Скрипт проверяет их в начале запуска. Эта инструкция покажет вам, как установить airgeddon и все зависимости для этой программы на Linux Mint или Ubuntu.

Некоторые зависимости airgeddon можно установить прямо из стандартных репозиториев Linux Mint и Ubuntu:

Создадим папку, в которую мы будем скачивать исходные коды программ и перейдём в эту директорию:

Рекомендую удалить очень старую версию aircrack-ng, если она была установлена из стандартных репозиториев, установите зависимости aircrack-ng, загрузите исходный код aircrack-ng, скомпилируйте и установите aircrack-ng следующими командами:

Попробуйте следующую команду:

если вы получите ошибку

То выполните установку следующим образом:

Загрузите исходный код crunch, скомпилируйте и установите crunch

Если команда apt install crunch сработала для вас, то переходите к установке mdk3

Загрузите исходники mdk3, скомпилируйте и установите mdk3

Установите зависимости PixieWPS, загрузите исходники PixieWPS, скомпилируйте и установите PixieWPS

Установите зависимости bully, загрузите исходный код bully, скомпилируйте и установите bully

Возможно, при вводе команды

появится следующая ошибка:

Это ошибка Rubygems 2.7.5. Разработчики про неё знают и, конечно же, исправят. В качестве временного решения предлагается понижение до предыдущей версии:

Основная часть установки:

Возвращаемся в папку

Ну и наконец переходим к установке airgeddon:

Перед каждым запуском airgeddon рекомендуется выполнять следующие команды:

Они закроют приложения (в том числе Network Manager), которые могут помешать.

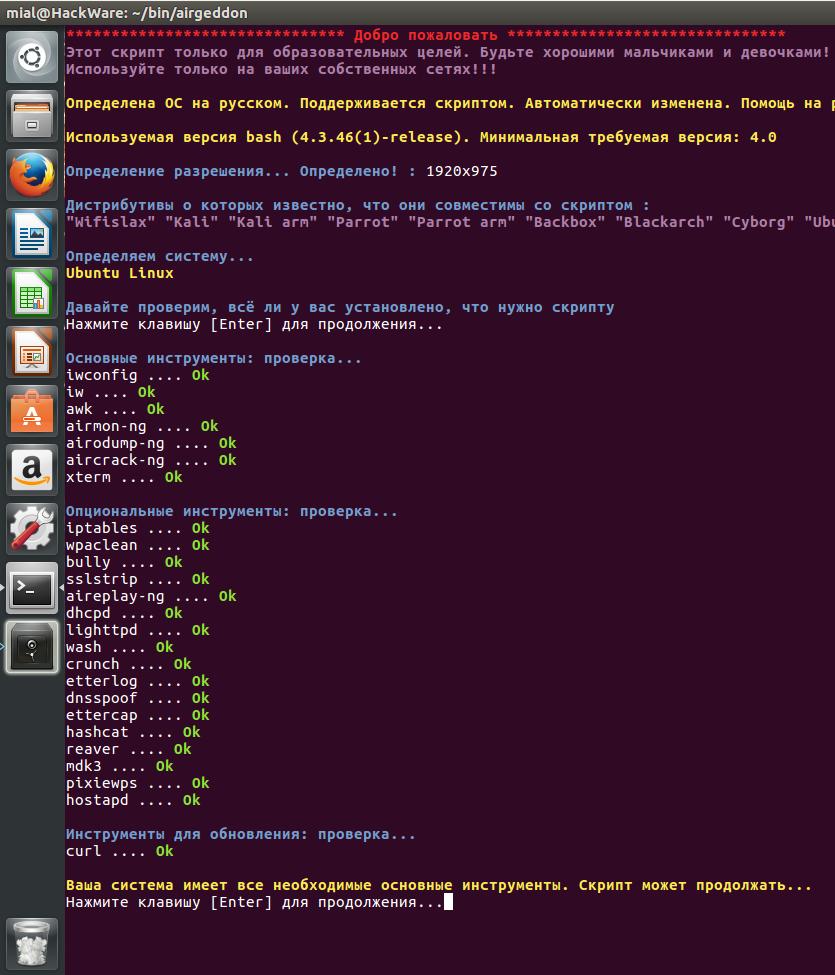

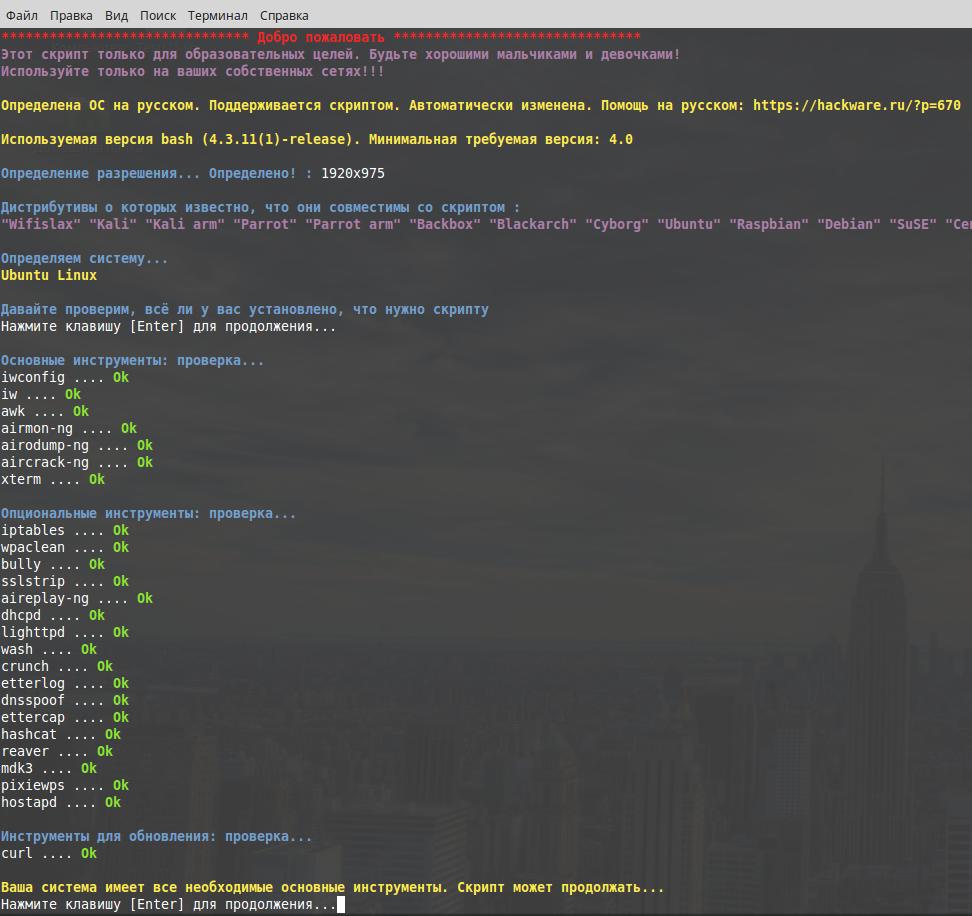

При проверке программа должна показать, что абсолютно все зависимости установлены:

После того, как вы убедились, что всё в порядке, очистите ОС от больше ненужных файлов:

Словарь (список слов) для airgeddon

При взломе пароля методом перебора можно использовать атаку по маске или атаку по словарю. Вторя требует наличия словаря. Rockyou – это хороший словарь, который может вам пригодиться. Следующие команды загрузят rockyou и очистят его от заведомо неподходящих кандидатов в пароли (дубли, слишком длинные или слишком короткие):

Теперь ваш словарь размещён в директории

Чтобы узнать абсолютный путь до него наберите

Wi-Fi карта для airgeddon

Для airgeddon (и вообще для тестирования на проникновение Wi-Fi сетей) подойдёт не любая беспроводная карта. Для лучших результатов рекомендуется любая из этого списка.

Инструкция по использованию airgeddon

Подробную инструкцию по airgeddon о том, как взламывать пароли от Wi-Fi вы можете найти в этой статье.

Видеоинструкция установки airgeddon Linux Mint или Ubuntu

Связанные статьи:

Рекомендуемые статьи:

33 Комментарии

Спасибо за статью, за труды и полезную информацию. Устанавливал этот набор инструментов в LinuxMint 18 Cinnamon. Всё установилось без проблем и замечательно работало (Проверял на своей ТД.. 9 сек понадобилось, чтоб получить пароль) . Через некоторое время скрипт подхватил обновление и теперь не видит сети. Пишет, что сети не найдены. Пробовал переустанавливать… не помогло. Есть мысли по этому поводу? Очень уж удобный инструмент.

Вы не слишком быстрой нажимаете Cntr-C? Может быть нужно чуть подождать для обнаружения целей.

та же беда, ставил на ubuntu. сети не находит. в виртуалке на кали линукс все работает(

Возможно, в Ubuntu отсутствует драйвер для вашей беспроводной карты. Поскольку в принципе работает, только что попробовал:

Доброго времени суток!

В системе Linux Mint 18.1 команда

" <code> cat < /code > <code>wordlists< /code ><code> /rockyou < /code ><code>.txt | < /code ><code> sort < /code > <code>| < /code ><code> uniq < /code > <code>| pw-inspector -m 8 -M 63 >

Доброго времени дня ! Подскажите пожалуйста

После какой именно команды возникает ошибка? Как именно вводите команду?

Может означать, что вы забыли написать sudo.

П,с. Это плохая привычка постить ошибку без комментария: почему я должен тратить своё время на наводящие вопросы: что делали, как вводили и т.д. Почему нельзя сразу всё описать? Здесь телепатов тоже нет.

установка прошла нормально, все нужное airgeddon определил, везде Ок. При запуске доходит до выбора интерфейса и видит только проводной адаптер, хотя wifi работает нормально. Это в Минт 18. Когда пробовал запускать airgeddon в Kali, то все работало.

А что в Linux Mint показывает команда

Добрый день. Установлен kde neon 5.8.12. При запуске показывает все "ок", но как писали выше "не видит сети". Пробовал на 3-х разных usb wifi, результат одинаковый. Пробовал на kali, там все пашет.

Версию aircrack-ng ставите из репозитория, или как здесь советуется компилируете из исходников?

Кстати, при поверке у меня у самого ничего не показалось + появилась ошибка в скрипте. Инструкцию исправил, список изменений ниже. Проверил двумя беспроводными картами с разными чипсетами – сети показывает.

- добавлена дополнительная зависимость для aircrack-ng, без которой компиляция завершалась ошибкой;

- для Bettercap добавлена новая зависимость - пакет net-tools, который теперь по умолчанию отсутствует в системе;

- удалена duma для aircrack-ng;

- добавлены две команды, которые нужно выполнять перед каждым запуском airgeddon для закрытия приложений, которые могут ему помешать.

Версию aircrack-ng ставил как здесь советуется. Сделал все по инструкции. Прописал две команды перед запуском, в результате то же самое "сети не найдены"

Окно для поиска сетей открывается и сразу закрывается? Если так, то ошибка в Airodump-ng. Чтобы увидеть ошибку, нужно вручную запустить Airodump-ng. Переведите беспроводную карту в режим монитора любым способом, например, так:

Если у вас другое имя интерфейса, то wlan0 замените на это имя. Узнать имя беспроводного интерфейса можно командой:

Затем запустите Airodump-ng:

Опять же, если у вас другое имя интерфейса, напишите его вместо wlan0.

Отпишитесь здесь - показывает ли сети или какую-то ошибку.

Если вы делали установку до 29.10.2017, то переустановите aircrack-ng - на новых версиях Ubuntu по старой инструкции либо компиляция заканчивалась ошибкой, либо даже если происходила установка, при запуске Airodump-ng возникала ошибка, связанная с duma - сейчас это исправлено.

Окно для поиска появляется и закрывается секунд через 7. Попробовал запустить отдельно airodump-ng (скрин прилагаю).

забыл указать, что сети не появились

На скриншоте ошибка duma и это странно, поскольку в моей инструкции компиляция происходит теперь без этой опции. Для интереса, напишите, что у вас показывает команда

Я вижу три варианта – больше всего мне нравится первый.

Первый вариант: установить чистую Ubuntu в виртуальную машину и в ней попробовать. Если проблема исчезнет, то адресовать свои вопросы мододелу – как (и зачем) он что-то напортачил в своей сборке?

Думаю, это должно помочь – я делаю тесты в свежеустановленных Ubuntu последних версий, у меня всё работает.

Второй вариант: удалите установленный из исходников aircrack и установите его из репозитория:

Третий вариант: ошибка

возникает из-за лимитов ядра linux на количество различных page mappings на один процесс. Значение установлено в /proc/sys/vm/max_map_count. Следующая команда делает резервную копию этого значения:

А эта команда записывает новое (большое) значение:

После этого попробуйте снова запустить airodump-ng.

Чтобы вернуть старое значение выполните (сделайте до перезагрузки, поскольку файлы в /tmp/ после перезагрузки удаляются):

После 1 команды: 65530

Переустановил aircrack-ng, результата не последовало.

Третий вариант результат дал, после введеных команд сети появились, airodump-ng работает (скрин ниже). Вопрос: нужно ли эти команды повторять каждый раз?

Говорят, что значение по умолчанию слишком маленькое (хотя у меня, как и у вас, в Ubuntu и Kali Linux оно равно 65530 – но у меня хотя бы работает). И рекомендуют ставить значение 262144 (в Arch Linux оно установлено по умолчанию).

Т.е. выполните один раз команду

И пускай это значение остаётся таким. Если вдруг передумаете и захотите вернуться к старому значению, то выполните команду:

Спасибо большое за консультацию и помощь. Успехов Вам.

****************************** Сканирование целей ******************************

Выбрано сканирование целей (необходим режим монитора)

Выбранный интерфейс wlan0 в режиме монитора. Сканирование может быть выполнено

Добрый день, установил все по инструкции, все инструменты видит, все хорошо, но при выборе интерфейса видит только проводной. В wifislax все работает хорошо. Подскажите, в чем может быть проблема?

sudo iw dev выдает следующее:

Через aireplay-ng ищет вай фай сети и находит, интерфейс wlo1 включается режим мониторинга, на ночь ставил но рукопожатия не произошло. А через airgennon не включается режим мониторинга, пишет интерфейс enp2s0 (non wifi card). Кто знает в чем дело?

Приветствую! Ребята, выручайте! Туплю конкретно, выдает ошибку на некоторых опциональных инструментах, как узнать причину и способы решения?

В связи с добавлением новых функций в airgeddon у это программы появились дополнительные зависимости: John the Ripper, asleap и hostapd-wpe.

Каждая из этих зависимостей является опциональной — то есть в целом airgeddon может работать без них, но они требуются для некоторых функций airgeddon. Далее показано как установить каждую из этих зависимостей. Инструкция выше уже обновлена, поэтому тем, кто делает по ней, не нужно выполнять эти команды.

Установка John the Ripper

Установка asleap:

Установка hostapd-wpe

Основная часть установки:

Здравствуйте, Alexey (Автор записи).

Всё (установка airgeddon) шло чудесно.. как по маслу! Я был просто В ВОСТОРГЕ.

Но.. при "установке asleap" на команде "make" выскочила ошибка →

ll@ll-System-Product-Name:/tmp/asleap-2.2$ make

cc -pipe -Wall -D_LINUX -D_FILE_OFFSET_BITS=64 -D_LARGEFILE_SOURCE -I../../.. -D_OPENSSL_MD4 -g3 -ggdb -g -c -o sha1.o sha1.c

cc -pipe -Wall -D_LINUX -D_FILE_OFFSET_BITS=64 -D_LARGEFILE_SOURCE -I../../.. -D_OPENSSL_MD4 -g3 -ggdb -g -c -o common.o common.c

cc -pipe -Wall -D_LINUX -D_FILE_OFFSET_BITS=64 -D_LARGEFILE_SOURCE -I../../.. -D_OPENSSL_MD4 -g3 -ggdb -g -c -o utils.o utils.c

utils.c: In function ‘DesEncrypt’:

utils.c:179:2: warning: implicit declaration of function ‘setkey’; did you mean ‘socket’? [-Wimplicit-function-declaration]

setkey((char *)crypt_key);

^

socket

utils.c:182:2: warning: implicit declaration of function ‘encrypt’; did you mean ‘crypt’? [-Wimplicit-function-declaration]

encrypt((char *)des_input, 0);

^

crypt

cc -pipe -Wall -D_LINUX -D_FILE_OFFSET_BITS=64 -D_LARGEFILE_SOURCE -I../../.. -D_OPENSSL_MD4 -g3 -ggdb -g asleap.c -o asleap common.o utils.o sha1.o -lpcap -lcrypt -lcrypto

asleap.c: In function ‘main’:

asleap.c:1398:6: warning: variable ‘findleaptimeout’ set but not used [-Wunused-but-set-variable]

int findleaptimeout = 5;

^

и.. дальше хода нет (((

Дело в том, что программа asleap использует функции ядра Linux. А если точнее, функции setkey и encrypt из библиотеки glibc. Поскольку они используют блочный шифр DES, который больше не считается безопасным, crypt (), crypt_r (), setkey () и setkey_r () были удалены в glibc 2.28. Приложения должны переключиться на современную библиотеку криптографии, такую как libgcrypt.

Выход: переписать исходный код asleap так, чтобы в нём не использовались не существующие более функции.

Я не профи в линукс, но решил вопрос со asleap таким образом. Смотреть скриншот.

Airgeddon is a multi-purpose tool to audit wireless networks. It can assist you to crack Wi-Fi password (WPA / WPA2, WPS). It is one of the easiest program to hack Wi-Fi for absolute beginners. Airgeddon is Linux application it won’t work on Windows or Mac.

There are a lot of compatible with airgeddon Linux distros. Anyway, it can be used with any Linux distro if you have installed the tools what script needs. The script checks for them at the beginning. This tutorial will guide you through installation airgeddon dependencies on Linux Mint or Ubuntu.

Some airgeddon dependencies can be installed from default repository of Linux Mint or Ubuntu:

Create directory for our purpose:

Remove very old aircrack-ng from default repository, install aircrack-ng dependencies, download aircrack-ng source, compile and install aircrack-ng

if you got an error

Follow this step:

Download crunch source, compile and install crunch

If apt-get install crunch worked for you, go to mdk3 installation

Download mdk3 source, compile and install mdk3

Install PixieWPS dependencies, download PixieWPS source, compile and install PixieWPS

Install bully dependencies, download bully source, compile and install bully

Perhaps when you enter a command

you receive the following error:

This is a bug in Rubygems 2.7.5. The developers know about it and, of course, will fix it. As a temporary solution, it is proposed to downgrade to the previous version:

The main part of the installation:

Creation of certificates

At last airgeddon installation

It is recommended to run the following commands:

They will close the applications (including the Network Manager) that might interfere.

After you are sure everything is ok, you can clean OS from unnecessary any more files.

Bonus – Dictionary for airgeddon

While cracking passwords by bruteforce you can use mask attack or dictionary attack. The last one requires a wordlist. Rockyou – is powerful dictionary and it will come in handy. The next commands will download rockyou and clean it from inappropriate password candidates.

Тема атаки на Wi-Fi настолько заезжена, что наша редакция долгое время избегала её освещать. И действительно, зачем повторять то, что написано огромное количество раз на великом количестве ресурсов.

Тем не менее, люди продолжают задавать вопросы.

В этой статье мы рассмотрим инструмент под названием Airgeddon, который не требует вообще никаких технических навыков, но при этом автоматизирует работу с большим количеством мощных инструментов для атаки на WiFi.

Airgeddon в полуавтоматическом цикле проведёт вас по всем стадиям: от перевода беспроводной карты в режим монитора, через выбор цели и захват рукопожатия к взлому пароля Wi-Fi.

Скрипт airgeddon постоянно развивается и обзаводится новыми функциями.

Несмотря на то, что Airgeddon сможет работать и под управлением других ОС, в этой статье примеры будут приведены именно под Debian.

Airgeddon автоматизирует использование различных инструментов, поэтому вводить консольные команды не придётся. Использование Airgeddon не требует понимания принципов работы Wi-Fi или того, как именно выполняются атаки. Таким образом, с использованием этого инструмента справятся даже самые неопытные пользователи.

Для начала подготовим всё необходимое.

sudo bash airgeddon.sh

После запуска airgeddon проверит систему на наличие необходимых инструментов и при необходимости загрузит те, которых не хватает.

В моем случае у меня установлены все дополнения и мы можем продолжать дальше.

Мы готовы к атаке!

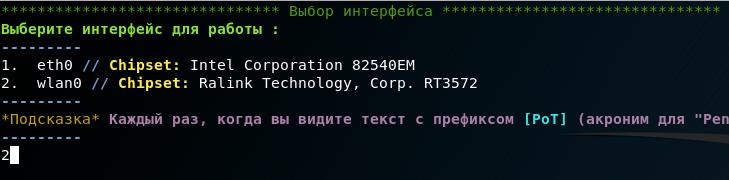

Бегло пробежимся по пунктам главного меню:

Интерфейс wlp2s0 выбран. Режим: Managed — здесь главным является слово Managed, оно говорит нам, что наш беспроводной интерфейс находится в управляемом режиме (а нам нужно, чтобы он был в режиме наблюдения).

- Выбрать другой сетевой интерфейс (если у вас несколько беспроводных карт и вы хотите сменить используемую в данный момент)

2. Перевести интерфейс в режим монитора (наблюдения)

3. Перевести интерфейс в управляемый режим (возврат к исходному состоянию)

4. Меню DoS атак (разнообразные атаки, которые приводят к невозможности подключиться к выбранной в качестве цели точке доступа)

5. Меню инструментов для работы с рукопожатием

6. Меню оффлайн расшифровки паролей WPA / WPA2

В airgeddon реализовано большое количество атак. Хотя атаки на WEP или WPS могут принести быстрый результат, на практике эти протоколы устарели и в настоящее время практически не используются. Поэтому мы рассмотрим более актуальные методы.

Выберите опцию 7 главного меню «Атаки злого двойника», и вы увидите подменю для этого модуля атаки.

Теперь, когда мы находимся в нашем модуле атаки, выберите опцию 9 для «Атаки злого двойника с перехватывающим порталом ».

Вы увидите окно, в котором показан список всех обнаруженных сетей. Вам нужно немного подождать, чтобы заполнить список всех близлежащих сетей.

Собираем данные минуту-другую, затем останавливаем скрипт нахатием Ctrl-C. Вы заметите, что сети с подключенными клиентами, отображаются желтым цветом со звездочкой рядом с ними. Это очень важно, поскольку вы не можете получить пароль, если в сети никого нет. Выберете номер нужной вам цели.

Нажмите клавишу ввода после того, как вы сделали свой выбор, и вас спросят, хотите ли вы включить режим преследования DoS, который позволяет атаковать базовую станцию жертвы, даже если она переходит на другой канал. Вы можете выбрать да (Y) или нет (N) в зависимости от ваших предпочтений, а затем нажмите клавишу ввода. В нашем случае я выбрал нет (N).

Затем вас спросят, хотите ли вы изменить ваш MAC-адрес во время атаки. Я выбрал Y, чтобы скрыть реальный MAC своего устройства.

Теперь, если у нас еще нет рукопожатия для этой сети, нам придется захватить его сейчас.

После запуска процесса захвата откроется окно с красным текстом, отправляющим пакеты deauth, и окно с белым текстом, прослушивающим рукопожатия.

В приведенном ниже примере мы получили handshake.

Процесс атаки выглядит примерно так:

Когда жертва присоединится к вашей сети, вы увидите активность, как на картинке ниже. В правом верхнем углу вы сможете увидеть любые неудачные попытки ввода пароля, которые сравниваются с рукопожатием, которое мы получили.

При вводе верного пароля пароль жертвы сохранится в отдельном файле в том каталоге который ты указал.

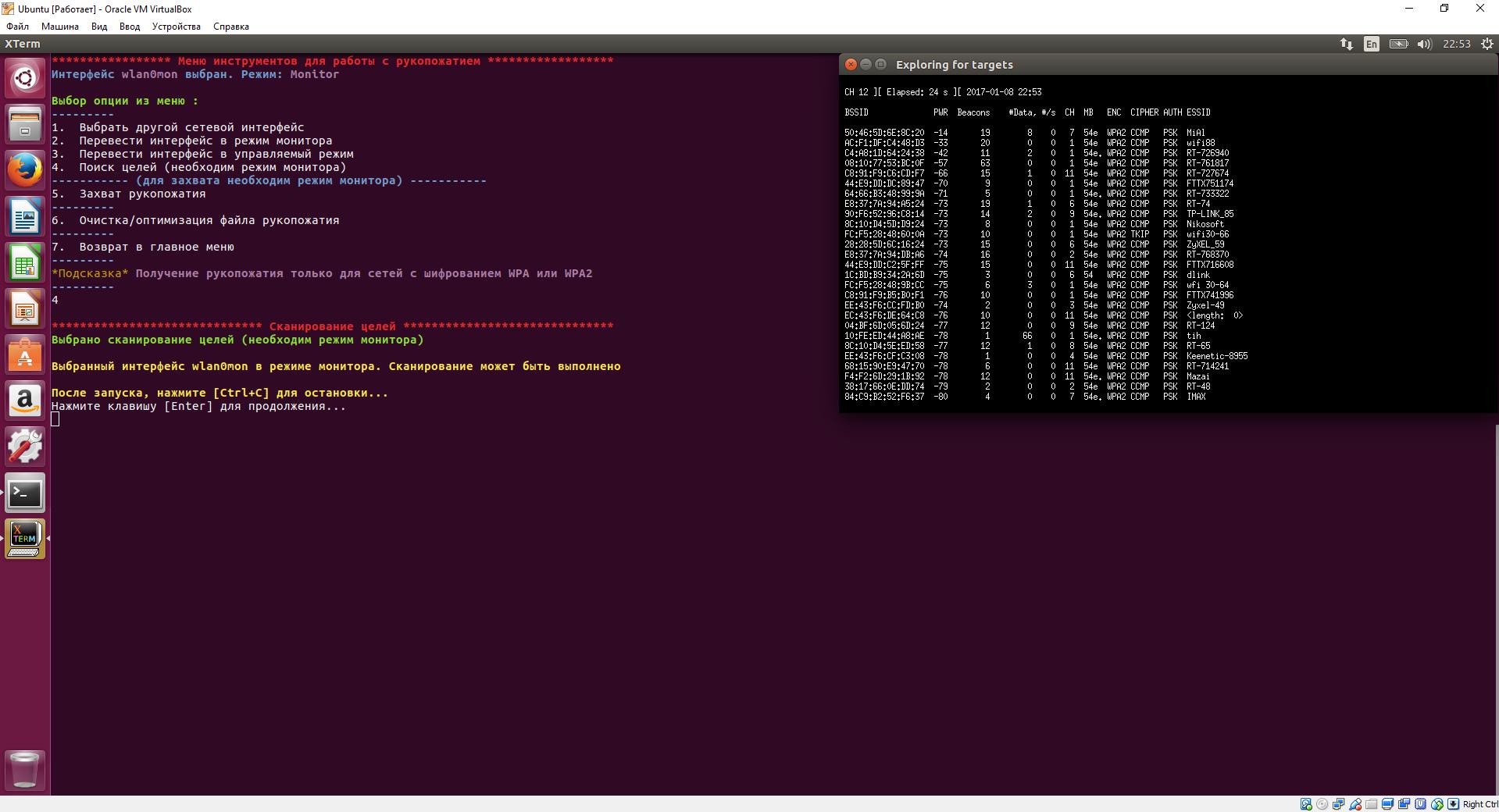

Для захвата рукопожатия, переходим в пятый пункт меню.

Здесь для нас новыми и важными являются следующие пункты

5. Захват рукопожатия

6. Очистка/оптимизация файла рукопожатия

Для просмотра целей выбираем четвёртый пункт меню. Нам напоминают, что когда мы захотим остановить поиск целей, то нам нужно нажать Ctrl+C. Для начала просмотра целей нажимаем [Enter]. Открылось новое окошечко, в котором мы можем видеть доступные ТД:

Когда данных будет достаточно, то нажмите Ctrl+C:

Обратите внимание, что точки доступа с клиентами помечены звёздочками — это самые перспективные «клиенты» для захвата рукопожатий. Ещё обратите внимание на столбик ENC. Если там WEP, то программа airgeddon не сможет с ними работать. Выбирать нужно из тех, которые WPA или WPA2. Когда выберете, поставьте соответствующий номер и нажмите Ввод.

Теперь мы выбираем пятый пункт:

Мы видим необходимую информацию о выбранной точки доступа и нам предлагают определиться с вариантом деаутентификации. Если вы читаете эту инструкцию, значит вы не знаете, чем они различаются. Хорошая новость в том, что вам это и не обязательно знать. Просто выберите первую опцию, если рукопожатие не захвачено, то выберите вторую опцию и т. д.

Ещё некоторые точки доступа имеют привычку менять канал трансляции после неудачных попыток захватить рукопожатие. После каждой неудачной попытки рекомендуется возвращаться к выбору целей и заново выбирать одну и ту же интересную вам ТД, чтобы скрипт занового посмотрел канал, на котором она работает.

Появятся два новых окошечка, одно из которых через некоторое время исчезнет:

Теперь смотрим в то окно, которое не исчезло, если вы там видите WPA handshake: и далее буквы и цифры похожие на MAC адрес, значит вы удачно захватили рукопожатие. В этом случае в скрипте вводите y, если рукопожатия нет, то вводите n и пробуете заново. Не забывайте пересканировать цели и добавлять их повторно (точки доступа могут автоматически менять канал вещания после подобных атак).

Скрипт меня поздравляет и предлагать ввести имя для сохранённого рукопожатия, если вы просто нажмёте [Enter], то рукопожатие будет сохранено с именем по умолчанию.

Возвращаемся в главное меню и переходим в шестой пункт:

Допустим, я выбираю атаку по словарю с aircrack.

Умная программа напоминает мне, что у меня уже есть захваченное рукопожатие, и ещё она спрашивает, а не хочу ли я взламывать его. Я отвечаю утвердительно — y.

Далее умная программа замечает, что BSSID (имя сети, похожее на MAC адрес) у меня тоже уже выбрано. И спрашивает, не хочу ли я его использовать — опять, с ней не поспоришь.

Теперь нам нужно ввести путь к словарю (вместо ввода пути можно перетащить файл в окно скрипта):

Публичные словари можно скачать здесь. Однако со временем ты поймёшь как словарики для тебя работают лучше и сделаешь свою собственную подборку.

После этого начинается перебор:

HashCat

Все бы ничего, но aircrack использует ресурсы процесора, а перебор с помщью проца очень медленный! Что говорить о больших словарях, например полный цифровой девятизнак содержит уже 900 млн комбинаций и потребует пару недель вычислений на процессоре чтобы убедиться что (как минимум) пароль не найден).

Такая лузерская ситуация не могла не беспокоить пытливые умы и вскоре выход был найден. Для потоковых вычислений были задействованы видеокарты. GPU (Graphic Processing Unit) — сердце вашего 3D-ускорителя, имеет чип с сотнями (и даже тысячами) потоковых процессоров, позволяющий распределить многомилионные но простые операции хеширования паролей и тем самым на порядки ускорить процесс расшифровки. Чтобы не быть голословным скажу, что разогнаный Nvidia 1080ti способен достичь скорости в 500.000 паролей в секунду! Ощутимая разница, не так ли?

Как ни парадоксально, для подбора WPA-пароля с помощью GPU лучше всего подходит Windows, да да, именно он). Дело в том, что немалую роль в этом процессе играют драйвера видеоадаптеров, Windows-версиям которых разработчики уделяют куда больше внимания, чем драйверам под Linux. Ведь ориентируются они на потребности геймеров, много вы знаете любителей поиграться в комп с установленным линуксом? Подбор WPA-пароля под Windows умеют делать две программы — коммерческая Elcomsoft Wireless Security Auditor и консольная утилита hashcat-plus. Использование именно этих программ мы и рассмотрим далее, а заодно и сравним их характеристики, поговорим о плюсах и минусах обоих. Посмотрим с какой скоростью будет происходить расшифровка хендшейка в равных условиях, на одной системе для обоих программ.

Наличие последних рабочих драйвероввидеокарты в системе — обязательное условие. Как ставить дрова на видюху рассказывать не буду, раз вы сдесь то, уверен, вам это раз плюнуть.

Заключение

Скрипт оказался самым простым из всего, с чем я когда-либо работал. С помощью этого скрипта самый начинающий пользователь Linux сможет взломать Wi-Fi если у него есть соответствующая беспроводная карта и если пароль не слишком мудрёный.

Как обычно, я рекомендую не зацикливаться на автоматизированных скриптах, а продолжить изучение соответствующих программ и методик, поскольку «вручную» можно улучшить свои результаты и увеличить вероятность успешного взлома.

Админ сайта. Публикует интересные статьи с других ресурсов, либо их переводы. Если есть настроение, бывает, что пишет и что-то своё.

Читайте также: