Защита в смешанном режиме wifi что это

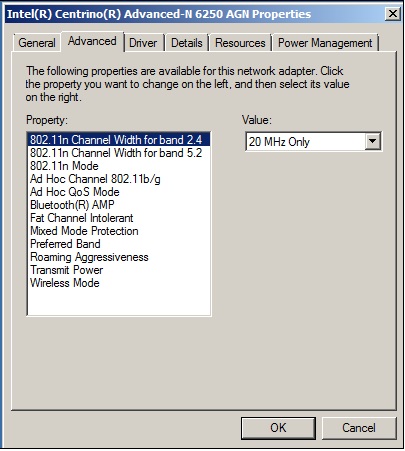

Откройте и сконфигурируйте расширенные настройки адаптера для удовлетворения ваших нужд беспроводной связи.

Нажмите или название темы для получения информации:

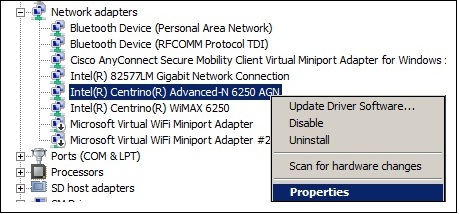

- Щелкните правой кнопкой мыши Пуск в нижнем левом углу.

- Выберите Диспетчер устройств

- Нажмите символ >, чтобы открыть список Сетевые адаптеры.

- Правой кнопкой мыши нажмите на беспроводной адаптер и нажмите Свойства.

- Щелкните Дополнительно для открытия и конфигурации дополнительных настроек.

- Выберите Чудо-кнопки > Настройки > Сведения о компьютере (или можно нажать правой кнопкой мыши значок Пуск в левом нижнем углу.)

- Нажмите Диспетчер устройств (находится на левой верхней стороне экрана).

- Нажмите символ >, чтобы открыть список Сетевые адаптеры.

- Правой кнопкой мыши нажмите на беспроводной адаптер и нажмите Свойства.

- Щелкните Дополнительно для открытия и конфигурации дополнительных настроек.

- Нажмите правой кнопкой мыши значок Мой компьютер на рабочем столе или в меню Пуск.

- Нажмите Управлять.

- Выберите Диспетчер устройств

- Нажмите символ «+», чтобы открыть список системных адаптеров.

- Правой кнопкой мыши нажмите на беспроводной адаптер и нажмите Свойства.

- Щелкните Дополнительно для открытия и конфигурации дополнительных настроек.

Расширенные настройки адаптера Wi-Fi

| Примечание | Некоторые свойства могут не отображаться, так как это зависит от типа беспроводного адаптера, версии драйвера или установленной операционной системы. |

Позволяет выбирать полосу рабочих частот адаптера: 802.11b, 802.11g и 802.11a.

- Только 802.11a: подключает беспроводный адаптер только к сетям 802.11a.

- Только 802.11b: подключает беспроводный адаптер только к сетям 802.11b.

- Только 802.11g: подключает беспроводный адаптер только к сетям 802.11g.

- 802.11a и 802.11g: подключает беспроводный адаптер только к сетям 802.11a и 802.11g.

- 802.11b и 802.11g: подключает беспроводный адаптер только к сетям 802.11b и 802.11g.

- 802.11a, 802.11b и 802.11g (по умолчанию): Подключает беспроводный адаптер к сетям 802.11a, 802.11b и 802.11g.

Настройка позволяет выбрать режим высокой пропускной способности 802.11n (режим НТ), режим очень высокой пропускной способности 802.11ac (режим VHT), 802.11ax или отключить режимы 802.11n/ac/ax. Установка по умолчанию может иметь значение 802.11ac или 802.11ax в зависимости от вашего адаптера.

- Disabled

- Режим HT или 802.11n: обеспечивает передачу данных на скоростях режима 802.11n.

- Режим VHT или 802.11ac: обеспечивает передачу данных на скоростях режима 802.11ac.

- 802.11Ax: обеспечивает передачу данных на скоростях режима 802.11ax.

Стандарт 802.11n добавляет режим множественного ввода-вывода (MIMO). Режим MIMO повышает пропускную способность для увеличения скорости передачи данных. Используйте эту настройку для включения или выключения поддержки режима с высокой пропускной способностью (MIMO - 802.11n).

Настройки доступны только для следующих адаптеров:

- Точка доступа WiFi Intel® 5350

- Точка доступа WiMAX/WiFi Link 5150

- Адаптер WiFi Intel® 5300

- Адаптер WiFi Intel® 5100

- Точка Intel® Wireless WiFi 4965AGN

Для достижения скоростей передачи данных более 54 Мбит/с с подключениями 802.11n необходимо выбрать режим безопасности AES WPA2. Вы не должны указывать режим безопасности (None) при выполнении настройки сети и поиске и устранении неисправностей. Администратор может включить или отключить поддержку режима повышенной пропускной способности для уменьшения энергопотребления или вероятности конфликтов с другими частотами, а также других проблем совместимости.

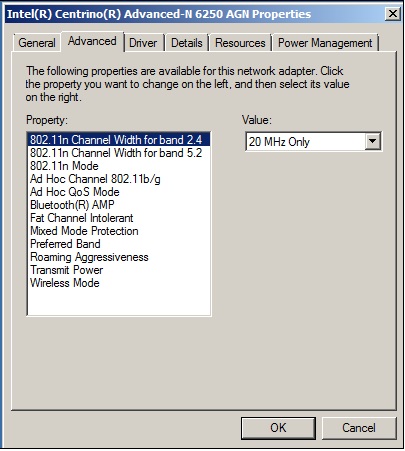

Используйте параметр ширины канала для установки режима с высокой пропускной способностью для повышения производительности.

- Авто (по умолчанию): для полосы с частотой 5 ГГц эта настройка использует частоты 20/40/80/160 МГц в зависимости от настроек используемой беспроводной точки доступа или маршрутизатора

- 20 МГц

Канал Ad-hoc 802.11 b/g представляет полосу частот и возможность выбора канала одноранговых беспроводных сетей (ad-hoc). Нет необходимости переключать канал, пока другие компьютеры в сети ad-hoc не начнут использовать канал по умолчанию.

Если вы должны изменить канал, выберите разрешенный рабочий канал:

- 802.11b/g (по умолчанию): выберите, если используется полоса частот 802.11b и 802.11g (2,4 ГГц).

- 802.11a: выберите, если используется полоса частот 802.11a (5 ГГц).

Функция управления QoS (Quality of Service) в сетях ad-hoc распределяет приоритет трафика, поступающего от точки доступа по локальной сети (Wi-Fi, основываясь на классификации трафика. WMM* (Wifi MultiMedia*) – это сертификация QoS организации Wi-Fi Alliance* (WFA). Если функция WMM включена, адаптер использует WMM для поддержки приоритета пометки и упорядочивания функций для сетей Wi-Fi.

- Вкл. WMM

- Выкл. WMM (по умолчанию)

- Беспроводный сетевой адаптер Intel® PRO/Wireless 2915ABG

- Беспроводный сетевой адаптер Intel® PRO/Wireless 2200BG

Функция снижения нагрузки ARP относится к способности сетевого адаптера реагировать на запросы ARP IPv4 без пробуждения компьютера. Для активации этой функции аппаратные средства и драйвер должны поддерживать снижение нагрузки ARP.

- Включено (по умолчанию)

- Disabled

Эта настройка позволяет сообщать соседним сетям о том, что данный адаптер несовместим с каналами шириной 40 МГц в диапазоне 2,4 ГГц. Когда адаптер выключен, он не отправляет эти оповещения.

- Включено

- Отключено (по умолчанию)

По умолчанию адаптер Wi-Fi будет выполнять периодическое сканирование других доступных точек доступа.

Его отключение может помочь при использовании программного обеспечения, которое реагирует на короткие прерывания сети.

- Всегда: периодическое сканирование других доступных точек доступа не выполняются.

- Никогда (по умолчанию): выполняется периодическое сканирование других доступных точек доступа.

- Хороший RSSI: выполняется периодическое сканирование других доступных точек доступа только в случае слабого сигнала текущей точки доступа.

Повторное использование временного ключа группы (GTK) применяется для шифрования и дешифрования сетевого трафика.

Защита смешанного режима используется для предотвращения конфликтов при передаче данных в смешанных средах 802.11b и 802.11g. Настройки RTS/CTS (Request to Send/Clear to Send) должны использоваться в средах, в которых клиенты могут не слышать друг друга. Используйте настройку CTS-self для получения повышенной пропускной способности в средах, где клиенты находятся в доступной близости.

- CTS-to-self включено

- RTS/CTS включено (по умолчанию)

Снижение нагрузки NS относится к способности сетевого адаптера реагировать на запросы NDNS (Neighbor Discovery Neighbor Solicitation) с представлением в окружении в без пробуждения компьютера. Для активации этой функции аппаратные средства и драйвер должны поддерживать снижение нагрузки NS.

- Включено (по умолчанию)

- Disabled

Включает функцию экономии энергопотребления, сокращая число получаемых прерываний. Функция уменьшает количество принимаемых прерываний, объединяя случайные широковещательные или многоадресные пакеты.

- Включено (по умолчанию)

- Disabled

- Нет предпочтений (по умолчанию)

- Предпочитаемый диапазон 2,4 ГГц

- Предпочитаемый диапазон 5 ГГц

Эта настройка меняет предельное значение мощности сигнала, с помощью которого адаптер WiFi начинает поиск другой предполагаемой точки доступа. Значение по умолчанию – Средняя. В зависимости от окружения этот параметр может работать лучше других. Вы можете попробовать другие варианты для подбора лучшего значения для вашего окружения. Однако рекомендуется вернуть значение настройки по умолчанию (Medium), если вам не удастся подобрать что-то лучшее.

- Низкая: адаптер Wi-Fi начнет сканирование роуминга для выбора другой предполагаемой точки доступа, когда мощность сигнала взаимодействия с текущей точкой доступа станет очень низкой.

- Средняя-низкая

- Средняя (по умолчанию): Рекомендуемое значение.

- Средняя-высокая

- Высокая: адаптер Wi-Fi начнет сканирование роуминга для выбора другой предполагаемой точки доступа, когда мощность сигнала взаимодействия с текущей точкой доступа остается достаточно хорошей.

Режим сна при отключении WoWLAN является возможностью перевода устройства в режим сна или отключения после разрыва соединения WoWLAN.

- Включено

- Отключено (по умолчанию)

Можно повысить пропускную способность передачи, разрешив пакетную передачу.

Если эта настройка включена, и клиент (адаптер Wi-Fi) имеет достаточно данных в буфере, он может дольше удерживать подключение для отправки данных в точку доступа, чем обычно.

Это улучшает только пропускную способность отправки данных (из клиента в точку доступа) и, главным образом, эффективно для загрузки больших файлов или пересылки больших объемов исходящих данных.

- Включено

- Отключено (по умолчанию)

Мощность передачи

Оптимальная настройка используется для обеспечения минимальной мощности передачи, оптимальной для поддержания должного качества связи. Эта настройка допускает использование максимального количества беспроводных устройств в ограниченных областях. Это уменьшает помехи для других устройств, которые используют эти же радиочастоты. Уменьшение мощности передачи снизит дальность радиосигнала.

- Низкая: настраивает адаптер на минимальную мощность передачи. Увеличьте число областей распространения или ограничьте область распространения сети. Вы должны уменьшить область работы адаптера в зонах интенсивного трафика для повышения общего качества передачи и предотвращения перегрузки, и помех для других устройств.

- Средняя-низкая, средняя или средняя-высокая: устанавливается в соответствии с принятыми в стране требованиями.

- Наивысшая (по умолчанию): устанавливает максимальный уровень передачи адаптера. Используйте эту настройку в средах с ограничением числом радиоустройств для использования максимальной производительности и диапазона.

Эта настройка также работает в общем сетевом режиме (Infrastructure) или в режиме одноранговой сети (ad hoc).

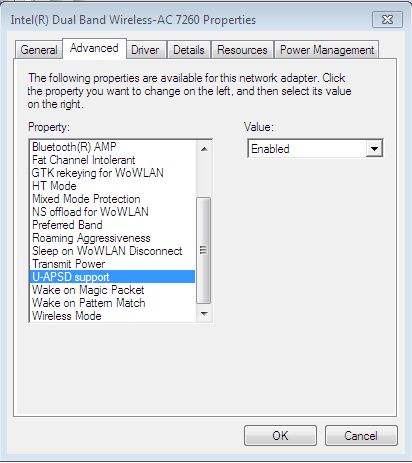

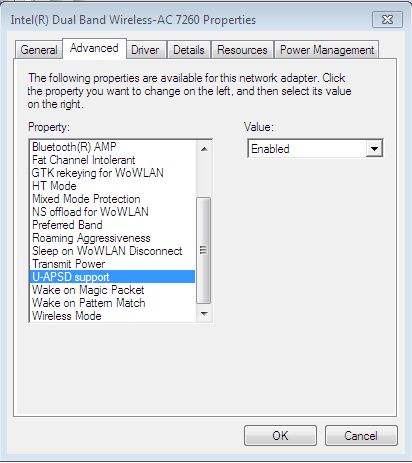

U-APSD (или энергосбережение WMM или WMM-PS) является возможностью сети Wi-Fi, обеспечивающей энергосбережение в режимах с малой периодичностью трафика и низкой чувствительностью к задержкам, например, при использовании VoIP. Мы идентифицировали проблемы внутренней совместимости (IOT) для определенных точек доступа, использование которых приводит к снижению пропускной способности RX.

Wake on magic packet

Если эта настройка включена, компьютер будет выходить из режима сна после получения пакета "Magic" из передающего компьютера. Пакет "Magic" содержит MAC-адрес выбранного целевого компьютера. Включение приводит к включению настройки "Wake on Magic Packet". Выключение приводит к выключению настройки "Wake on Magic Packet". Выключается только функция "Magic Packet", но не функция "Wake on Wireless LAN".

- Включено (по умолчанию)

- Disabled

Пробуждает компьютер из режима сна, когда адаптер получает особый шаблон пробуждения. Данная функция имеет поддержку в ОС Windows 7*, Windows 8* и Windows® 10. Обычные шаблоны:

- Пробуждение после получения нового входящего подключения TCP по протоколам IPv4 и IPv6 (TCP SYN IPv4 и TCP SYN IPv6);

- Пробуждение выполняется после получения пакетов повторной аутентификации 802.1x

Отключение этой настройки приводит только к отключению функции проверки совпадений шаблонов "pattern match", но не функции "Wake on Wireless LAN".

Откройте и сконфигурируйте расширенные настройки адаптера для удовлетворения ваших нужд беспроводной связи.

Нажмите или название темы для получения информации:

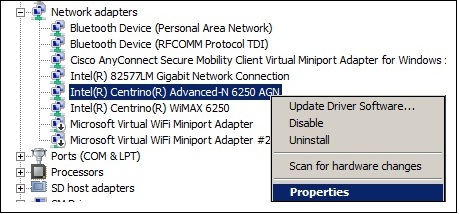

- Щелкните правой кнопкой мыши Пуск в нижнем левом углу.

- Выберите Диспетчер устройств

- Нажмите символ >, чтобы открыть список Сетевые адаптеры.

- Правой кнопкой мыши нажмите на беспроводной адаптер и нажмите Свойства.

- Щелкните Дополнительно для открытия и конфигурации дополнительных настроек.

- Выберите Чудо-кнопки > Настройки > Сведения о компьютере (или можно нажать правой кнопкой мыши значок Пуск в левом нижнем углу.)

- Нажмите Диспетчер устройств (находится на левой верхней стороне экрана).

- Нажмите символ >, чтобы открыть список Сетевые адаптеры.

- Правой кнопкой мыши нажмите на беспроводной адаптер и нажмите Свойства.

- Щелкните Дополнительно для открытия и конфигурации дополнительных настроек.

- Нажмите правой кнопкой мыши значок Мой компьютер на рабочем столе или в меню Пуск.

- Нажмите Управлять.

- Выберите Диспетчер устройств

- Нажмите символ «+», чтобы открыть список системных адаптеров.

- Правой кнопкой мыши нажмите на беспроводной адаптер и нажмите Свойства.

- Щелкните Дополнительно для открытия и конфигурации дополнительных настроек.

Расширенные настройки адаптера Wi-Fi

| Примечание | Некоторые свойства могут не отображаться, так как это зависит от типа беспроводного адаптера, версии драйвера или установленной операционной системы. |

Позволяет выбирать полосу рабочих частот адаптера: 802.11b, 802.11g и 802.11a.

- Только 802.11a: подключает беспроводный адаптер только к сетям 802.11a.

- Только 802.11b: подключает беспроводный адаптер только к сетям 802.11b.

- Только 802.11g: подключает беспроводный адаптер только к сетям 802.11g.

- 802.11a и 802.11g: подключает беспроводный адаптер только к сетям 802.11a и 802.11g.

- 802.11b и 802.11g: подключает беспроводный адаптер только к сетям 802.11b и 802.11g.

- 802.11a, 802.11b и 802.11g (по умолчанию): Подключает беспроводный адаптер к сетям 802.11a, 802.11b и 802.11g.

Настройка позволяет выбрать режим высокой пропускной способности 802.11n (режим НТ), режим очень высокой пропускной способности 802.11ac (режим VHT), 802.11ax или отключить режимы 802.11n/ac/ax. Установка по умолчанию может иметь значение 802.11ac или 802.11ax в зависимости от вашего адаптера.

- Disabled

- Режим HT или 802.11n: обеспечивает передачу данных на скоростях режима 802.11n.

- Режим VHT или 802.11ac: обеспечивает передачу данных на скоростях режима 802.11ac.

- 802.11Ax: обеспечивает передачу данных на скоростях режима 802.11ax.

Стандарт 802.11n добавляет режим множественного ввода-вывода (MIMO). Режим MIMO повышает пропускную способность для увеличения скорости передачи данных. Используйте эту настройку для включения или выключения поддержки режима с высокой пропускной способностью (MIMO - 802.11n).

Настройки доступны только для следующих адаптеров:

- Точка доступа WiFi Intel® 5350

- Точка доступа WiMAX/WiFi Link 5150

- Адаптер WiFi Intel® 5300

- Адаптер WiFi Intel® 5100

- Точка Intel® Wireless WiFi 4965AGN

Для достижения скоростей передачи данных более 54 Мбит/с с подключениями 802.11n необходимо выбрать режим безопасности AES WPA2. Вы не должны указывать режим безопасности (None) при выполнении настройки сети и поиске и устранении неисправностей. Администратор может включить или отключить поддержку режима повышенной пропускной способности для уменьшения энергопотребления или вероятности конфликтов с другими частотами, а также других проблем совместимости.

Используйте параметр ширины канала для установки режима с высокой пропускной способностью для повышения производительности.

- Авто (по умолчанию): для полосы с частотой 5 ГГц эта настройка использует частоты 20/40/80/160 МГц в зависимости от настроек используемой беспроводной точки доступа или маршрутизатора

- 20 МГц

Канал Ad-hoc 802.11 b/g представляет полосу частот и возможность выбора канала одноранговых беспроводных сетей (ad-hoc). Нет необходимости переключать канал, пока другие компьютеры в сети ad-hoc не начнут использовать канал по умолчанию.

Если вы должны изменить канал, выберите разрешенный рабочий канал:

- 802.11b/g (по умолчанию): выберите, если используется полоса частот 802.11b и 802.11g (2,4 ГГц).

- 802.11a: выберите, если используется полоса частот 802.11a (5 ГГц).

Функция управления QoS (Quality of Service) в сетях ad-hoc распределяет приоритет трафика, поступающего от точки доступа по локальной сети (Wi-Fi, основываясь на классификации трафика. WMM* (Wifi MultiMedia*) – это сертификация QoS организации Wi-Fi Alliance* (WFA). Если функция WMM включена, адаптер использует WMM для поддержки приоритета пометки и упорядочивания функций для сетей Wi-Fi.

- Вкл. WMM

- Выкл. WMM (по умолчанию)

- Беспроводный сетевой адаптер Intel® PRO/Wireless 2915ABG

- Беспроводный сетевой адаптер Intel® PRO/Wireless 2200BG

Функция снижения нагрузки ARP относится к способности сетевого адаптера реагировать на запросы ARP IPv4 без пробуждения компьютера. Для активации этой функции аппаратные средства и драйвер должны поддерживать снижение нагрузки ARP.

- Включено (по умолчанию)

- Disabled

Эта настройка позволяет сообщать соседним сетям о том, что данный адаптер несовместим с каналами шириной 40 МГц в диапазоне 2,4 ГГц. Когда адаптер выключен, он не отправляет эти оповещения.

- Включено

- Отключено (по умолчанию)

По умолчанию адаптер Wi-Fi будет выполнять периодическое сканирование других доступных точек доступа.

Его отключение может помочь при использовании программного обеспечения, которое реагирует на короткие прерывания сети.

- Всегда: периодическое сканирование других доступных точек доступа не выполняются.

- Никогда (по умолчанию): выполняется периодическое сканирование других доступных точек доступа.

- Хороший RSSI: выполняется периодическое сканирование других доступных точек доступа только в случае слабого сигнала текущей точки доступа.

Повторное использование временного ключа группы (GTK) применяется для шифрования и дешифрования сетевого трафика.

Защита смешанного режима используется для предотвращения конфликтов при передаче данных в смешанных средах 802.11b и 802.11g. Настройки RTS/CTS (Request to Send/Clear to Send) должны использоваться в средах, в которых клиенты могут не слышать друг друга. Используйте настройку CTS-self для получения повышенной пропускной способности в средах, где клиенты находятся в доступной близости.

- CTS-to-self включено

- RTS/CTS включено (по умолчанию)

Снижение нагрузки NS относится к способности сетевого адаптера реагировать на запросы NDNS (Neighbor Discovery Neighbor Solicitation) с представлением в окружении в без пробуждения компьютера. Для активации этой функции аппаратные средства и драйвер должны поддерживать снижение нагрузки NS.

- Включено (по умолчанию)

- Disabled

Включает функцию экономии энергопотребления, сокращая число получаемых прерываний. Функция уменьшает количество принимаемых прерываний, объединяя случайные широковещательные или многоадресные пакеты.

- Включено (по умолчанию)

- Disabled

- Нет предпочтений (по умолчанию)

- Предпочитаемый диапазон 2,4 ГГц

- Предпочитаемый диапазон 5 ГГц

Эта настройка меняет предельное значение мощности сигнала, с помощью которого адаптер WiFi начинает поиск другой предполагаемой точки доступа. Значение по умолчанию – Средняя. В зависимости от окружения этот параметр может работать лучше других. Вы можете попробовать другие варианты для подбора лучшего значения для вашего окружения. Однако рекомендуется вернуть значение настройки по умолчанию (Medium), если вам не удастся подобрать что-то лучшее.

- Низкая: адаптер Wi-Fi начнет сканирование роуминга для выбора другой предполагаемой точки доступа, когда мощность сигнала взаимодействия с текущей точкой доступа станет очень низкой.

- Средняя-низкая

- Средняя (по умолчанию): Рекомендуемое значение.

- Средняя-высокая

- Высокая: адаптер Wi-Fi начнет сканирование роуминга для выбора другой предполагаемой точки доступа, когда мощность сигнала взаимодействия с текущей точкой доступа остается достаточно хорошей.

Режим сна при отключении WoWLAN является возможностью перевода устройства в режим сна или отключения после разрыва соединения WoWLAN.

- Включено

- Отключено (по умолчанию)

Можно повысить пропускную способность передачи, разрешив пакетную передачу.

Если эта настройка включена, и клиент (адаптер Wi-Fi) имеет достаточно данных в буфере, он может дольше удерживать подключение для отправки данных в точку доступа, чем обычно.

Это улучшает только пропускную способность отправки данных (из клиента в точку доступа) и, главным образом, эффективно для загрузки больших файлов или пересылки больших объемов исходящих данных.

- Включено

- Отключено (по умолчанию)

Мощность передачи

Оптимальная настройка используется для обеспечения минимальной мощности передачи, оптимальной для поддержания должного качества связи. Эта настройка допускает использование максимального количества беспроводных устройств в ограниченных областях. Это уменьшает помехи для других устройств, которые используют эти же радиочастоты. Уменьшение мощности передачи снизит дальность радиосигнала.

- Низкая: настраивает адаптер на минимальную мощность передачи. Увеличьте число областей распространения или ограничьте область распространения сети. Вы должны уменьшить область работы адаптера в зонах интенсивного трафика для повышения общего качества передачи и предотвращения перегрузки, и помех для других устройств.

- Средняя-низкая, средняя или средняя-высокая: устанавливается в соответствии с принятыми в стране требованиями.

- Наивысшая (по умолчанию): устанавливает максимальный уровень передачи адаптера. Используйте эту настройку в средах с ограничением числом радиоустройств для использования максимальной производительности и диапазона.

Эта настройка также работает в общем сетевом режиме (Infrastructure) или в режиме одноранговой сети (ad hoc).

U-APSD (или энергосбережение WMM или WMM-PS) является возможностью сети Wi-Fi, обеспечивающей энергосбережение в режимах с малой периодичностью трафика и низкой чувствительностью к задержкам, например, при использовании VoIP. Мы идентифицировали проблемы внутренней совместимости (IOT) для определенных точек доступа, использование которых приводит к снижению пропускной способности RX.

Wake on magic packet

Если эта настройка включена, компьютер будет выходить из режима сна после получения пакета "Magic" из передающего компьютера. Пакет "Magic" содержит MAC-адрес выбранного целевого компьютера. Включение приводит к включению настройки "Wake on Magic Packet". Выключение приводит к выключению настройки "Wake on Magic Packet". Выключается только функция "Magic Packet", но не функция "Wake on Wireless LAN".

- Включено (по умолчанию)

- Disabled

Пробуждает компьютер из режима сна, когда адаптер получает особый шаблон пробуждения. Данная функция имеет поддержку в ОС Windows 7*, Windows 8* и Windows® 10. Обычные шаблоны:

- Пробуждение после получения нового входящего подключения TCP по протоколам IPv4 и IPv6 (TCP SYN IPv4 и TCP SYN IPv6);

- Пробуждение выполняется после получения пакетов повторной аутентификации 802.1x

Отключение этой настройки приводит только к отключению функции проверки совпадений шаблонов "pattern match", но не функции "Wake on Wireless LAN".

Синоптики предсказывают, что к 2016 году наступит второй ледниковый период трафик в беспроводных сетях на 10% превзойдёт трафик в проводном Ethernet. При этом от года в год частных точек доступа становится примерно на 20% больше.

При таком тренде не может не радовать то, что 80% владельцев сетей не меняют пароли доступа по умолчанию. В их число входят и сети компаний.

Этим циклом статей я хочу собрать воедино описания существующих технологии защит, их проблемы и способы обхода, таким образом, что в конце читатель сам сможет сказать, как сделать свою сеть непробиваемой, и даже наглядно продемонстрировать проблемы на примере незадачливого соседа (do not try this at home, kids). Практическая сторона взлома будет освещена с помощью Kali Linux (бывший Backtrack 5) в следующих частях.

Статья по мере написания выросла с 5 страниц до 40, поэтому я решил разбить её на части. Этот цикл — не просто инструкция, как нужно и не нужно делать, а подробное объяснение причин для этого. Ну, а кто хочет инструкций — они такие:

Используйте WPA2-PSK-CCMP с паролем от 12 символов a-z (2000+ лет перебора на ATI-кластере). Измените имя сети по умолчанию на нечто уникальное (защита от rainbow-таблиц). Отключите WPS (достаточно перебрать 10000 комбинаций PIN). Не полагайтесь на MAC-фильтрацию и скрытие SSID.

Передайте мне сахар

Представьте, что вы — устройство, которое принимает инструкции. К вам может подключиться каждый желающий и отдать любую команду. Всё хорошо, но на каком-то этапе потребовалось фильтровать личностей, которые могут вами управлять. Вот здесь и начинается самое интересное.

Как понять, кто может отдать команду, а кто нет? Первое, что приходит в голову — по паролю. Пусть каждый клиент перед тем, как передать новую команду, передаст некий пароль. Таким образом, вы будете выполнять только команды, которые сопровождались корректным паролем. Остальные — фтопку.

После успешной авторизации браузер просто-напросто будет передавать определённый заголовок при каждом запросе в закрытую зону:

То есть исходное:

У данного подхода есть один большой недостаток — так как пароль (или логин-пароль, что по сути просто две части того же пароля) передаётся по каналу «как есть» — кто угодно может встрять между вами и клиентом и получить ваш пароль на блюдечке. А затем использовать его и распоряжаться вами, как угодно!

Для предотвращения подобного безобразия можно прибегнуть к хитрости: использовать какой-либо двухсторонний алгоритм шифрования, где закрытым ключом будет как раз наш пароль, и явно его никогда не передавать. Однако проблемы это не решит — достаточно один раз узнать пароль и можно будет расшифровать любые данные, переданные в прошлом и будущем, плюс шифровать собственные и успешно маскироваться под клиента. А учитывая то, что пароль предназначен для человека, а люди склонны использовать далеко не весь набор из 256 байт в каждом символе, да и символов этих обычно около 6-8… в общем, комсомол не одобрит.

Что делать? А поступим так, как поступают настоящие конспираторы: при первом контакте придумаем длинную случайную строку (достаточно длинную, чтобы её нельзя было подобрать, пока светит это солнце), запомним её и все дальнейшие передаваемые данные будем шифровать с использованием этого «псевдонима» для настоящего пароля. А ещё периодически менять эту строку — тогда джедаи вообще не пройдут.

Первые две передачи (зелёные иконки на рисунке выше) — это фаза с «пожатием рук» (handshake), когда сначала мы говорим серверу о нашей легитимности, показывая правильный пароль, на что сервер нам отвечает случайной строкой, которую мы затем используем для шифрования и передачи любых данных.

Итак, для подбора ключа хакеру нужно будет либо найти уязвимость в алгоритме его генерации (как в случае с Dual_EC_DRBG), либо арендовать сотню-другую параллельных вселенных и несколько тысяч ATI-ферм для решения этой задачи при своей жизни. Всё это благодаря тому, что случайный ключ может быть любой длины и содержать любые коды из доступных 256, потому что пользователю-человеку никогда не придётся с ним работать.

Именно такая схема с временным ключом (сеансовый ключ, session key или ticket) в разных вариациях и используется сегодня во многих системах — в том числе SSL/TLS и стандартах защиты беспроводных сетей, о которых будет идти речь.

План атаки

Наша задача при взломе любой передачи так или иначе сводится к перехвату рукопожатия, из которого можно будет либо вытащить временный ключ, либо исходный пароль, либо и то, и другое. В целом, это довольно долгое занятие и требует определённой удачи.

Но это в идеальном мире…

Механизмы защиты Wi-Fi

Технологии создаются людьми и почти во всех из них есть ошибки, иногда достаточно критические, чтобы обойти любую самую хорошую в теории защиту. Ниже мы пробежимся по списку существующих механизмов защиты передачи данных по радиоканалу (то есть не затрагивая SSL, VPN и другие более высокоуровневые способы).

OPEN — это отсутствие всякой защиты. Точка доступа и клиент никак не маскируют передачу данных. Почти любой беспроводной адаптер в любом ноутбуке с Linux может быть установлен в режим прослушки, когда вместо отбрасывания пакетов, предназначенных не ему, он будет их фиксировать и передавать в ОС, где их можно спокойно просматривать. Кто у нас там полез в Твиттер?

Именно по такому принципу работают проводные сети — в них нет встроенной защиты и «врезавшись» в неё или просто подключившись к хабу/свичу сетевой адаптер будет получать пакеты всех находящихся в этом сегменте сети устройств в открытом виде. Однако с беспроводной сетью «врезаться» можно из любого места — 10-20-50 метров и больше, причём расстояние зависит не только от мощности вашего передатчика, но и от длины антенны хакера. Поэтому открытая передача данных по беспроводной сети гораздо более опасна.

WEP — первый стандарт защиты Wi-Fi. Расшифровывается как Wired Equivalent Privacy («эквивалент защиты проводных сетей»), но на деле он даёт намного меньше защиты, чем эти самые проводные сети, так как имеет множество огрехов и взламывается множеством разных способов, что из-за расстояния, покрываемого передатчиком, делает данные более уязвимыми. Его нужно избегать почти так же, как и открытых сетей — безопасность он обеспечивает только на короткое время, спустя которое любую передачу можно полностью раскрыть вне зависимости от сложности пароля. Ситуация усугубляется тем, что пароли в WEP — это либо 40, либо 104 бита, что есть крайне короткая комбинация и подобрать её можно за секунды (это без учёта ошибок в самом шифровании).

WEP был придуман в конце 90-х, что его оправдывает, а вот тех, кто им до сих пор пользуется — нет. Я до сих пор на 10-20 WPA-сетей стабильно нахожу хотя бы одну WEP-сеть.

На практике существовало несколько алгоритмов шифровки передаваемых данных — Neesus, MD5, Apple — но все они так или иначе небезопасны. Особенно примечателен первый, эффективная длина которого — 21 бит (

Основная проблема WEP — в фундаментальной ошибке проектирования. Как было проиллюстрировано в начале — шифрование потока делается с помощью временного ключа. WEP фактически передаёт несколько байт этого самого ключа вместе с каждым пакетом данных. Таким образом, вне зависимости от сложности ключа раскрыть любую передачу можно просто имея достаточное число перехваченных пакетов (несколько десятков тысяч, что довольно мало для активно использующейся сети).

К слову, в 2004 IEEE объявили WEP устаревшим из-за того, что стандарт «не выполнил поставленные перед собой цели [обеспечения безопасности беспроводных сетей]».

Про атаки на WEP будет сказано в третьей части. Скорее всего в этом цикле про WEP не будет, так как статьи и так получились очень большие, а распространённость WEP стабильно снижается. Кому надо — легко может найти руководства на других ресурсах.

WPA и WPA2

WPA — второе поколение, пришедшее на смену WEP. Расшифровывается как Wi-Fi Protected Access. Качественно иной уровень защиты благодаря принятию во внимание ошибок WEP. Длина пароля — произвольная, от 8 до 63 байт, что сильно затрудняет его подбор (сравните с 3, 6 и 15 байтами в WEP).

Стандарт поддерживает различные алгоритмы шифрования передаваемых данных после рукопожатия: TKIP и CCMP. Первый — нечто вроде мостика между WEP и WPA, который был придуман на то время, пока IEEE были заняты созданием полноценного алгоритма CCMP. TKIP так же, как и WEP, страдает от некоторых типов атак, и в целом не безопасен. Сейчас используется редко (хотя почему вообще ещё применяется — мне не понятно) и в целом использование WPA с TKIP почти то же, что и использование простого WEP.

Одна из занятных особенностей TKIP — в возможности так называемой Michael-атаки. Для быстрого залатывания некоторых особо критичных дыр в WEP в TKIP было введено правило, что точка доступа обязана блокировать все коммуникации через себя (то есть «засыпать») на 60 секунд, если обнаруживается атака на подбор ключа (описана во второй части). Michael-атака — простая передача «испорченных» пакетов для полного отключения всей сети. Причём в отличии от обычного DDoS тут достаточно всего двух (двух) пакетов для гарантированного выведения сети из строя на одну минуту.

WPA отличается от WEP и тем, что шифрует данные каждого клиента по отдельности. После рукопожатия генерируется временный ключ — PTK — который используется для кодирования передачи этого клиента, но никакого другого. Поэтому даже если вы проникли в сеть, то прочитать пакеты других клиентов вы сможете только, когда перехватите их рукопожатия — каждого по отдельности. Демонстрация этого с помощью Wireshark будет в третьей части.

Кроме разных алгоритмов шифрования, WPA(2) поддерживают два разных режима начальной аутентификации (проверки пароля для доступа клиента к сети) — PSK и Enterprise. PSK (иногда его называют WPA Personal) — вход по единому паролю, который вводит клиент при подключении. Это просто и удобно, но в случае больших компаний может быть проблемой — допустим, у вас ушёл сотрудник и чтобы он не мог больше получить доступ к сети приходится применять способ из «Людей в чёрном» менять пароль для всей сети и уведомлять об этом других сотрудников. Enterprise снимает эту проблему благодаря наличию множества ключей, хранящихся на отдельном сервере — RADIUS. Кроме того, Enterprise стандартизирует сам процесс аутентификации в протоколе EAP (Extensible Authentication Protocol), что позволяет написать собственный велосипед алгоритм. Короче, одни плюшки для больших дядей.

В этом цикле будет подробно разобрана атака на WPA(2)-PSK, так как Enterprise — это совсем другая история, так как используется только в больших компаниях.

WPS/QSS

WPS, он же Qikk aSS QSS — интересная технология, которая позволяет нам вообще не думать о пароле, а просто добавить воды нажать на кнопку и тут же подключиться к сети. По сути это «легальный» метод обхода защиты по паролю вообще, но удивительно то, что он получил широкое распространение при очень серьёзном просчёте в самой системе допуска — это спустя годы после печального опыта с WEP.

Учитывая, что это взаимодействие происходит до любых проверок безопасности, в секунду можно отправлять по 10-50 запросов на вход через WPS, и через 3-15 часов (иногда больше, иногда меньше) вы получите ключи от рая.

Когда данная уязвимость была раскрыта производители стали внедрять ограничение на число попыток входа (rate limit), после превышения которого точка доступа автоматически на какое-то время отключает WPS — однако до сих пор таких устройств не больше половины от уже выпущенных без этой защиты. Даже больше — временное отключение кардинально ничего не меняет, так как при одной попытке входа в минуту нам понадобится всего 10000/60/24 = 6,94 дней. А PIN обычно отыскивается раньше, чем проходится весь цикл.

Хочу ещё раз обратить ваше внимание, что при включенном WPS ваш пароль будет неминуемо раскрыт вне зависимости от своей сложности. Поэтому если вам вообще нужен WPS — включайте его только когда производится подключение к сети, а в остальное время держите этот бекдор выключенным.

Защита беспроводной сети – важнейший аспект безопасности. Подключение к интернету с использованием небезопасных ссылок или сетей угрожает безопасности системы и может привести к потере информации, утечке учетных данных и установке в вашей сети вредоносных программ. Очень важно применять надлежащие меры защиты Wi-Fi, однако также важно понимать различия стандартов беспроводного шифрования: WEP, WPA, WPA2 и WPA3.

WPA (Wi-Fi Protected Access) – это стандарт безопасности для вычислительных устройств с беспроводным подключением к интернету. Он был разработан объединением Wi-Fi Alliance для обеспечения лучшего шифрования данных и аутентификации пользователей, чем было возможно в рамках стандарта WEP (Wired Equivalent Privacy), являющегося исходным стандартом безопасности Wi-Fi. С конца 1990-х годов стандарты безопасности Wi-Fi претерпели некоторые изменения, направленные на их улучшение.

Что такое WEP?

Беспроводные сети передают данные посредством радиоволн, поэтому, если не приняты меры безопасности, данные могут быть с легкостью перехвачены. Представленная в 1997 году технология WEP является первой попыткой защиты беспроводных сетей. Ее целью было повышение безопасности беспроводных сетей за счет шифрования данных. Даже в случае перехвата данных, передаваемых в беспроводной сети, их невозможно было прочитать, поскольку они были зашифрованы. Однако системы, авторизованные в сети, могут распознавать и расшифровывать данные, благодаря тому, что все устройства в сети используют один и тот же алгоритм шифрования.

Одна из основных задач технологии WEP – предотвращение атак типа «человек посередине», с которой она успешно справлялась в течение определенного времени. Однако, несмотря на изменения протокола и увеличение размера ключа, со временем в стандарте WEP были обнаружены различные недостатки. По мере роста вычислительных мощностей злоумышленникам стало проще использовать эти недостатки. Объединение Wi-Fi Alliance официально отказалось от использования технологии WEP в 2004 году из-за ее уязвимостей. В настоящее время технология безопасности WEP считается устаревшей, хотя иногда она все еще используется либо из-за того, что администраторы сети не изменили настроенные умолчанию протоколы безопасности беспроводных роутеров, либо из-за того, что устройства устарели и не способны поддерживать новые методы шифрования, такие как WPA.

Что такое WPA?

WPA (Wi-Fi Protected Access) – это появившийся в 2003 году протокол, которым объединение Wi-Fi Alliance заменило протокол WEP. WPA похож на WEP, однако в нем усовершенствована обработка ключей безопасности и авторизации пользователей. WEP предоставляет всем авторизованным системам один ключ, а WPA использует протокол целостности временного ключа (Temporal Key Integrity Protocol, TKIP), динамически изменяющий ключ, используемый системами. Это не позволяет злоумышленникам создать собственный ключ шифрования, соответствующий используемому в защищенной сети. Стандарт шифрования TKIP впоследствии был заменен расширенным стандартом шифрования (Advanced Encryption Standard, AES).

Иногда используется термин «ключ WPA» – это пароль для подключения к беспроводной сети. Пароль WPA можно получить от администратора сети. В ряде случаев установленный по умолчанию пароль WPA может быть напечатан на беспроводном роутере. Если не удается определить пароль роутера, возможно, его можно сбросить.

Что такое WPA2?

Протокол WPA2 появился в 2004 году. Он является обновленной версией WPA. WPA2 основан на механизме сети высокой безопасности (RSN) и работает в двух режимах:

- Персональный режим или общий ключ (WPA2-PSK) – использует общий пароль доступа и обычно применяется в домашних сетях.

- Корпоративный режим (WPA2-EAP) – больше подходит для сетей организаций и коммерческого использования.

Однако у протокола WPA2 также есть недостатки. Например, он уязвим для атак с переустановкой ключа (KRACK). Атаки с переустановкой ключа используют уязвимость WPA2, позволяющую имитировать реальную сеть и вынуждать пользователей подключаться к вредоносной сети вместо настоящей. Это позволяет злоумышленникам расшифровывать небольшие фрагменты данных, объединение которых позволит взломать ключ шифрования. Однако на устройства могут быть установлены исправления, поэтому WPA2 считается более надежным, чем WEP и WPA.

Что такое WPA3?

WPA3 – это третья версия протокола защищенного доступа Wi-Fi. Объединение Wi-Fi Alliance выпустило WPA3 в 2018 году. В протоколе WPA3 реализованы следующие новые функции для личного и для корпоративного использования:

Протокол SAE (одновременная аутентификация равных). Этот протокол используется для создания безопасного «рукопожатия», при котором сетевое устройство подключается к беспроводной точке доступа, и оба устройства обмениваются данными для проверки аутентификации и подключения. Даже если пароль пользователя не достаточно надежный, WPA3 обеспечивает более безопасное взаимодействие по протоколу DPP для сетей Wi-Fi .

Усиленная защита от атак методом подбора пароля. Протокол WPA3 защищает от подбора пароля в автономном режиме. Пользователю позволяется выполнить только одну попытку ввода пароля. Кроме того, необходимо взаимодействовать напрямую с устройством Wi-Fi: при каждой попытке ввода пароля требуется физическое присутствие. В протоколе WPA2 отсутствует встроенное шифрование и защита данных в публичных открытых сетях, что делает атаки методом подбора пароля серьезной угрозой.

Устройства, работающие по протоколу WPA3, стали широко доступны в 2019 году. Они поддерживают обратную совместимость с устройствами, работающими по протоколу WPA2.

Какой протокол безопасности применяется в моей сети Wi-Fi?

Для обеспечения надлежащего уровня безопасности сети Wi-Fi важно знать, какой тип шифрования в ней используется. Устаревшие протоколы являются более уязвимыми, чем новые, поэтому вероятность их взлома выше. Устаревшие протоколы были разработаны до того, как стало полностью понятно, каким способом злоумышленники осуществляют атаки на роутеры. В новых протоколах эти уязвимости устранены, поэтому считается, что они обеспечивают лучшую безопасность сетей Wi-Fi.

Как определить тип безопасности вашей сети Wi-Fi

В Windows 10

- Найдите значок подключения к Wi-Fi на панели задач и нажмите на него.

- Затем выберите пункт Свойства под текущим подключением Wi-Fi.

- Прокрутите вниз и найдите сведения о подключении Wi-Fi в разделе Свойства.

- Под ним найдите пункт Тип безопасности, в котором отображаются данные вашего протокола Wi-Fi.

В macOS

- Удерживайте нажатой клавишу Option.

- Нажмите на значок Wi-Fi на панели инструментов.

- В результате отобразятся сведения о вашей сети Wi-Fi, включая тип безопасности.

В Android

- На телефоне Android перейдите в раздел Настройки.

- Откройте категорию Wi-Fi.

- Выберите роутер, к которому вы подключены, и посмотрите информацию о нем.

- Отобразится тип безопасности сети Wi-Fi.

- Путь к этому экрану может отличаться в зависимости от устройства.

В iPhone

К сожалению, в iOS нет возможности проверить безопасность вашей сети Wi-Fi. Чтобы проверить уровень безопасности сети Wi-Fi, можно использовать компьютер или войти на роутер через телефон. Все модели роутеров отличаются, поэтому, возможно, придется обратиться к документации устройства. Если роутер настроен интернет-провайдером, можно обратиться к нему за помощью.

WEP или WPA. Заключение

Если роутер не защищен, злоумышленники могут получить доступ к вашим частотам подключения к интернету, осуществлять незаконные действия, используя ваше подключение, отслеживать вашу сетевую активность и устанавливать вредоносные программы в вашей сети. Важным аспектом защиты роутера является понимание различий между протоколами безопасности и использование самого продвинутого из поддерживаемых вашим роутером (или обновление роутера, если он не поддерживает стандарты безопасности текущего поколения). В настоящее время WEP считается устаревшим стандартом шифрования Wi-Fi, и по возможности следует использовать более современные протоколы.

Ниже перечислены дополнительные действия, которые можно предпринять для повышения безопасности роутера:

- Изменить имя, заданное по умолчанию для домашней сети Wi-Fi.

- Изменить имя пользователя и пароль роутера.

- Поддерживать прошивку в актуальном состоянии.

- Отключить удаленный доступ, универсальную настройку сетевых устройств (Universal Plug and Play) и настройку защищенного Wi-Fi.

- Если возможно, использовать гостевую сеть.

Вы можете ознакомиться с полным руководством по настройке безопасной домашней сети. Один из лучших способов для сохранения безопасности в интернете – использование современного антивирусного решения, такого как Kaspersky Total Security, обеспечивающего защиту от злоумышленников, вирусов и вредоносных программ, а также включающего средства сохранения конфиденциальности, предоставляющие всестороннюю защиту.

Читайте также: